Содержание

Чем отличаются друг от друга идентификация, аутентификация и авторизация

Это происходит с каждым из нас, причем ежедневно: мы постоянно идентифицируемся, аутентифицируемся и авторизуемся в разнообразных системах. И все же многие путают значение этих слов и часто употребляют термин «идентификация» или «авторизация», когда на самом деле речь идет об аутентификации.

Ничего такого уж страшного в этом нет — пока идет бытовое общение и обе стороны диалога по контексту понимают, что в действительности имеется в виду. Но всегда лучше знать и понимать слова, которые употребляешь, а то рано или поздно нарвешься на зануду-специалиста, который вынет всю душу за «авторизацию» вместо «аутентификации», кофе среднего рода и такое душевное, но неуместное в серьезной беседе слово «ихний».

Идентификация, аутентификация и авторизация: серьезные определения

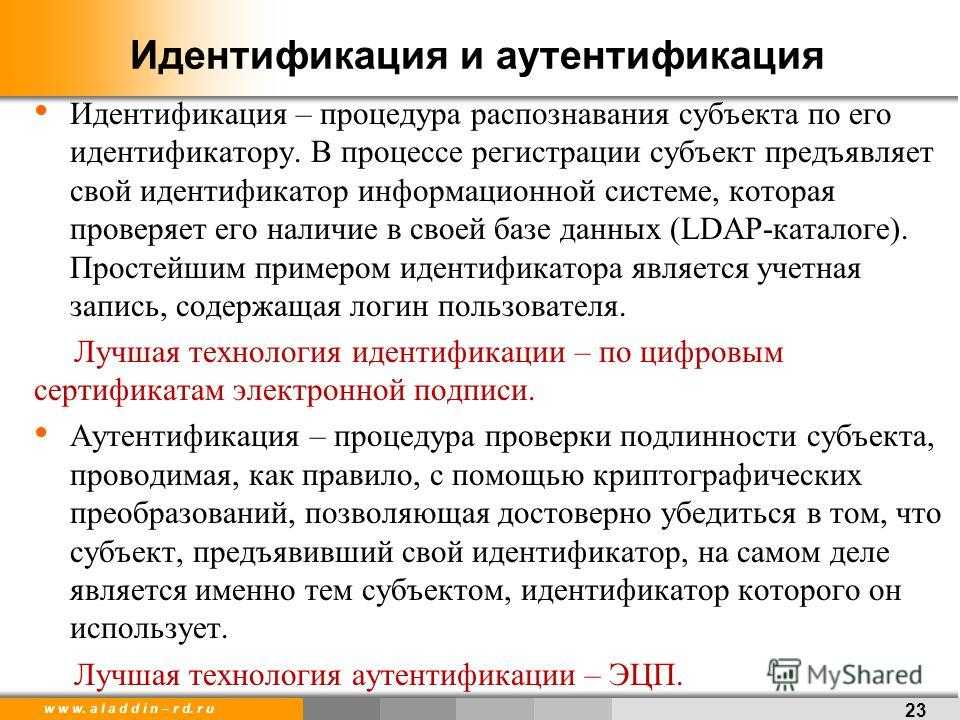

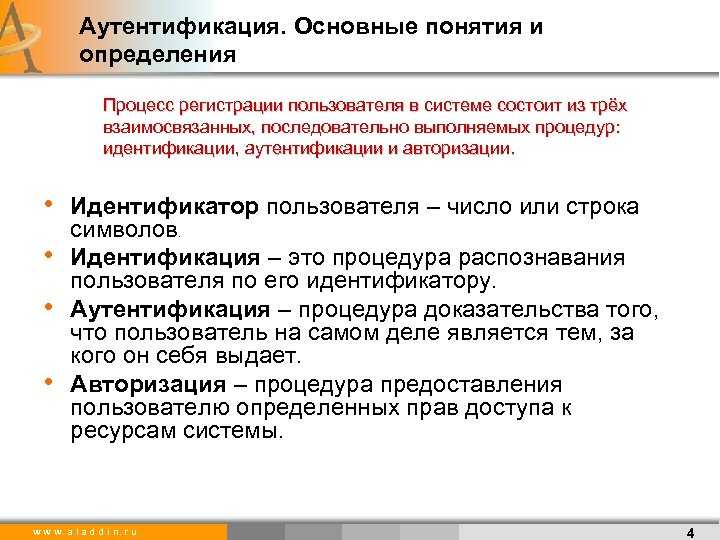

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

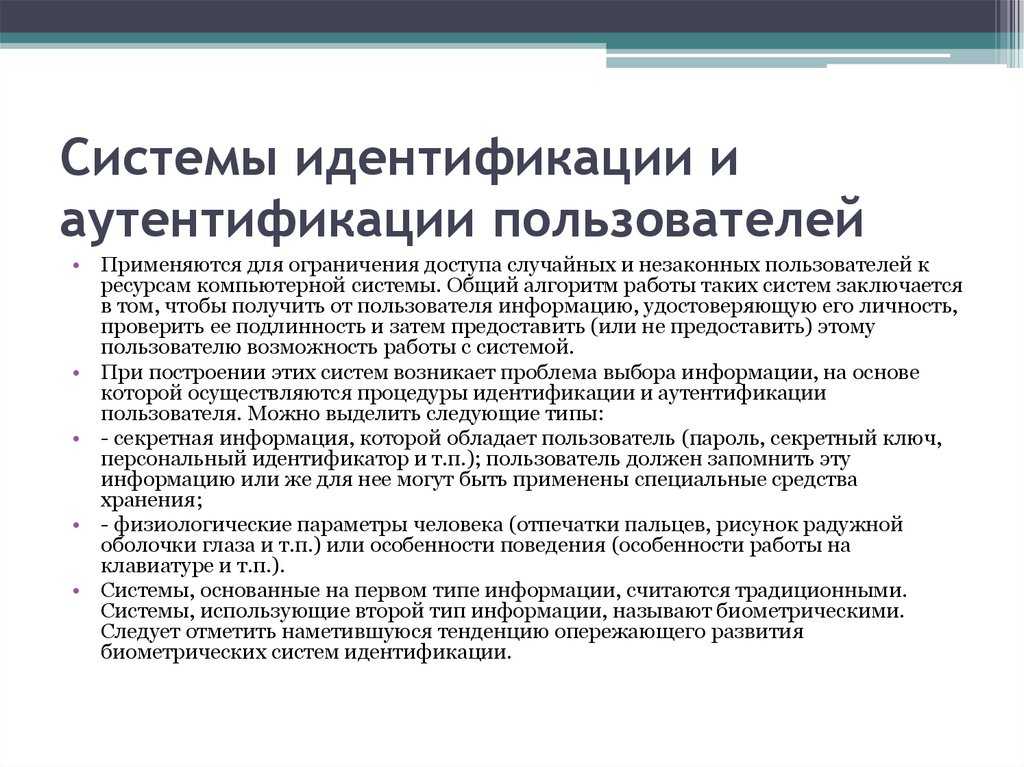

- Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно определяющий этого субъекта в информационной системе.

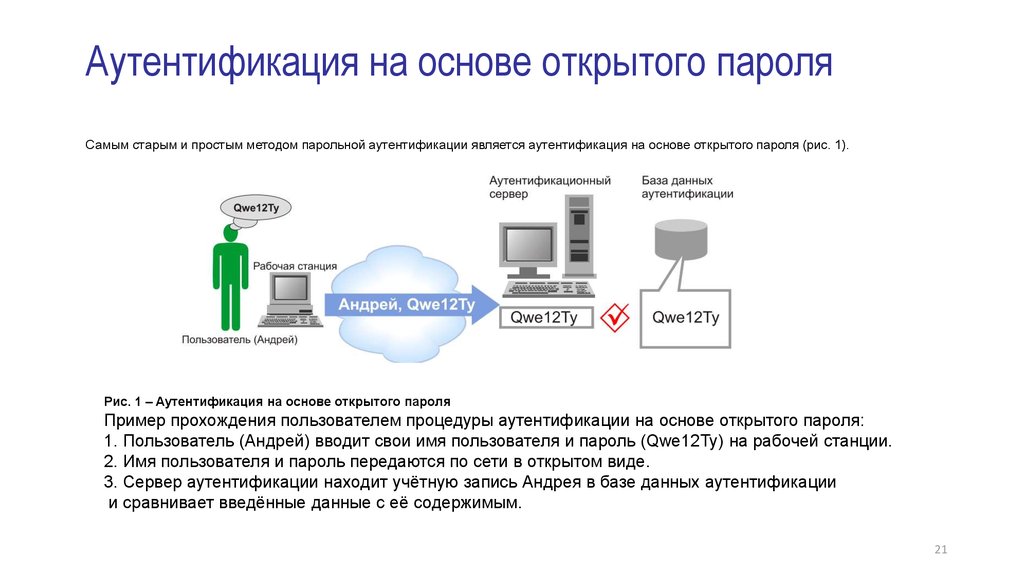

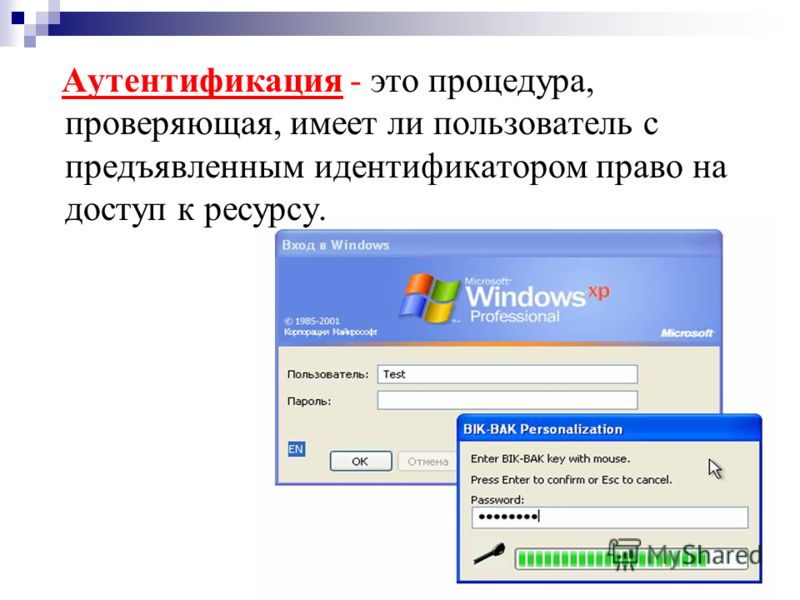

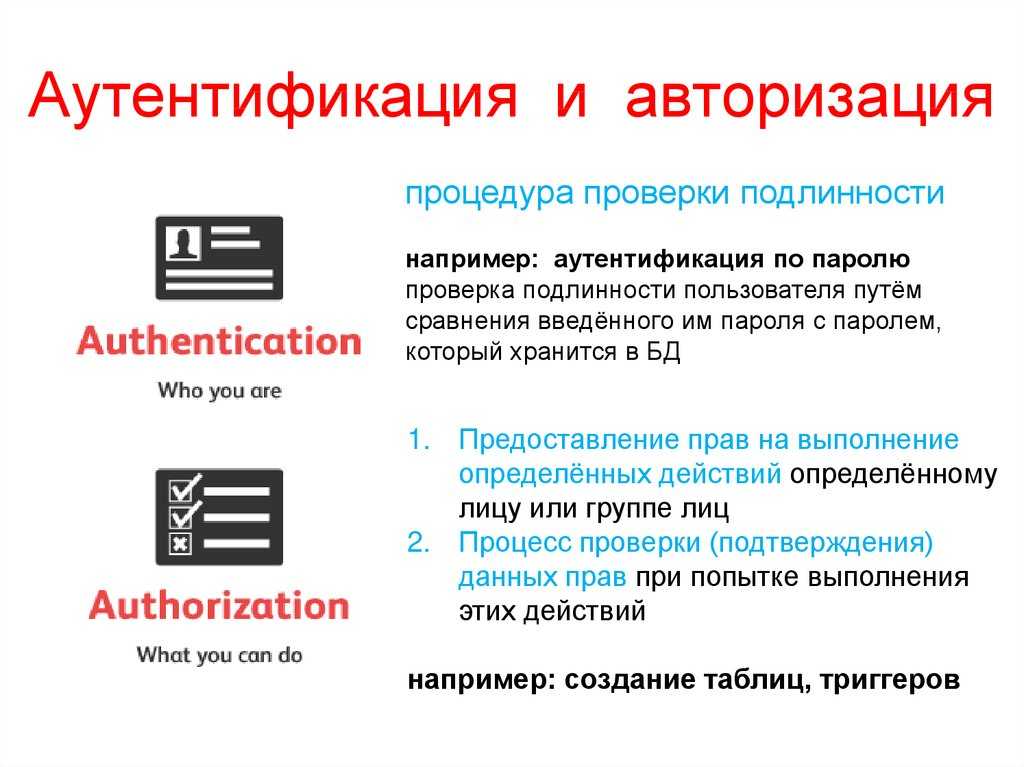

- Аутентификация — процедура проверки подлинности, например проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

- Авторизация — предоставление определенному лицу или группе лиц прав на выполнение определенных действий.

Объясняем идентификацию, аутентификацию и авторизацию на енотах

Выше было очень много умных слов, теперь давайте упростим до конкретных примеров. Скажем, пользователь хочет войти в свой аккаунт Google. Google подходит лучше всего, потому что там процедура входа явным образом разбита на несколько простейших этапов. Вот что при этом происходит:

- Для начала система запрашивает логин, пользователь его указывает, система распознает его как существующий — это идентификация.

- После этого Google просит ввести пароль, пользователь его вводит, и система соглашается, что пользователь, похоже, действительно настоящий, раз пароль совпал, — это аутентификация.

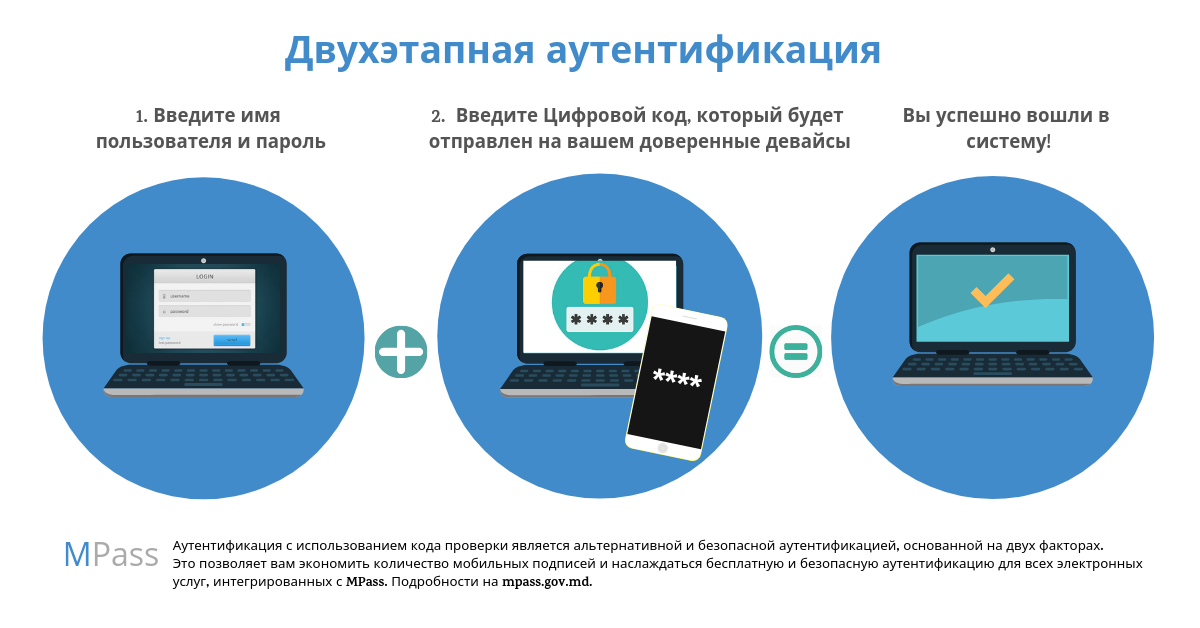

- Скорее всего, Google дополнительно спросит еще и одноразовый код из SMS или приложения. Если пользователь и его правильно введет, то система окончательно согласится с тем, что он настоящий владелец аккаунта, — это двухфакторная аутентификация.

- После этого система предоставит пользователю право читать письма в его почтовом ящике и все в таком духе — это авторизация.

Аутентификация без предварительной идентификации лишена смысла — пока система не поймет, подлинность чего же надо проверять, совершенно бессмысленно начинать проверку. Для начала надо представиться.

Идентификация без аутентификации — это просто глупо. Потому что мало ли кто ввел существующий в системе логин! Системе обязательно надо удостовериться, что этот кто-то знает еще и пароль. Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, что может быть известно только данному пользователю: например, одноразовый код для подтверждения входа.

А вот авторизация без идентификации и тем более аутентификации очень даже возможна. Например, в Google Документах можно публиковать документы так, чтобы они были доступны вообще кому угодно. В этом случае вы как владелец файла увидите сверху надпись, гласящую, что его читает неопознанный енот. Несмотря на то, что енот совершенно неопознанный, система его все же авторизовала — то есть выдала право прочитать этот документ.

А вот если бы вы открыли этот документ для чтения только определенным пользователям, то еноту в таком случае сперва пришлось бы идентифицироваться (ввести свой логин), потом аутентифицироваться (ввести пароль и одноразовый код) и только потом получить право на чтение документа — авторизоваться.

А уж если речь идет о содержимом вашего почтового ящика, то Google никогда и ни за что не авторизует неопознанного енота на чтение вашей переписки — если, конечно, он не идентифицируется с вашим логином и не аутентифицируется с вашим паролем. Но тогда это уже не будет неопознанный енот, поскольку Google однозначно определит этого енота как вас.

Теперь вы знаете, чем идентификация отличается от аутентификации и авторизации. Что еще важно понимать: аутентификация — пожалуй, самый важный из этих процессов с точки зрения безопасности вашего аккаунта. Если вы ленитесь и используете для аутентификации только слабенький пароль, то какой-нибудь енот может ваш аккаунт угнать. Поэтому:

- Придумывайте для всех аккаунтов надежные и уникальные пароли.

- Если испытываете трудности с их запоминанием — вам всегда придет на помощь менеджер паролей. Он же поможет их сгенерировать.

- Обязательно включайте двухфакторную аутентификацию — одноразовые коды в SMS или приложении — во всех сервисах, которые это позволяют. Иначе какой-нибудь неопознанный енот, так или иначе заполучивший ваш пароль, сможет прочитать вашу тайную переписку или сделать что-то еще более неприятное.

Советы

Пять атак на аппаратные криптокошельки

Аппаратные криптокошельки эффективно защищают криптовалюту, но украсть ваши деньги могут и из них. Разберемся, от каких рисков нужно защищаться их владельцам.

Разберемся, от каких рисков нужно защищаться их владельцам.

Как защитить умный дом

Чтобы умный дом принес вам больше пользы, чем вреда, его нужно правильно настроить и полноценно защитить. Разберем защиту умного дома в деталях.

Подпишитесь на нашу еженедельную рассылку

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

✅ Аутентификация: Определение, Методы, Виды

Аутентификация (англ. authentication) — это основа безопасности любой системы, которая заключается в проверке подлинности данных о пользователе сервером.

Она не тождественна идентификации и авторизации. Эти три термина являются элементами защиты информации. Первая стадия — идентификация. На ней происходит распознавание информации о пользователе, например, логин и пароль. Вторая стадия — аутентификация. Это процесс проверки информации о пользователе. Третья стадия — авторизация. Здесь происходит проверка прав пользователя и определяется возможность доступа.

Зачем нужна аутентификация

Аутентификация нужна для доступа к:

- Соцсетям

- Электронной почте

- Интернет-магазинам

- Форумам

- Интернет-банкингу

- Платежным системам

Элементы аутентификации

- Субъект — пользователь

- Характеристика субъекта — информация, предоставляемая пользователем для проверки подлинности.

- Владелец системы аутентификации — владелец ресурса.

- Механизм аутентификации — принцип проверки

- Механизм авторизации — управление доступом

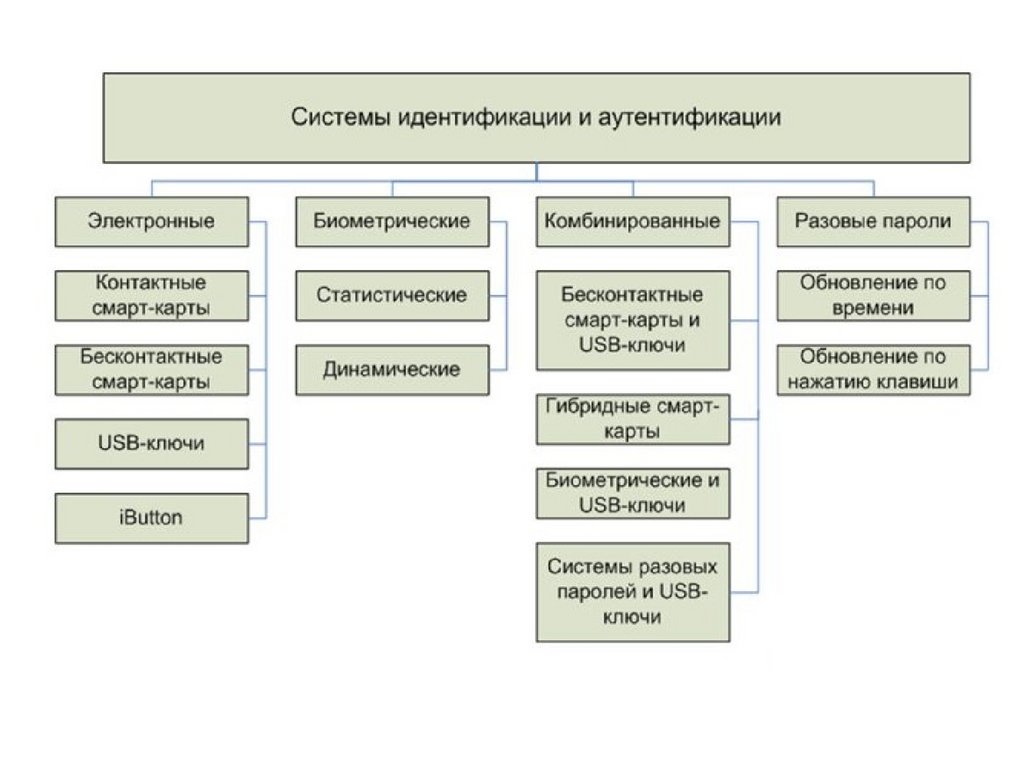

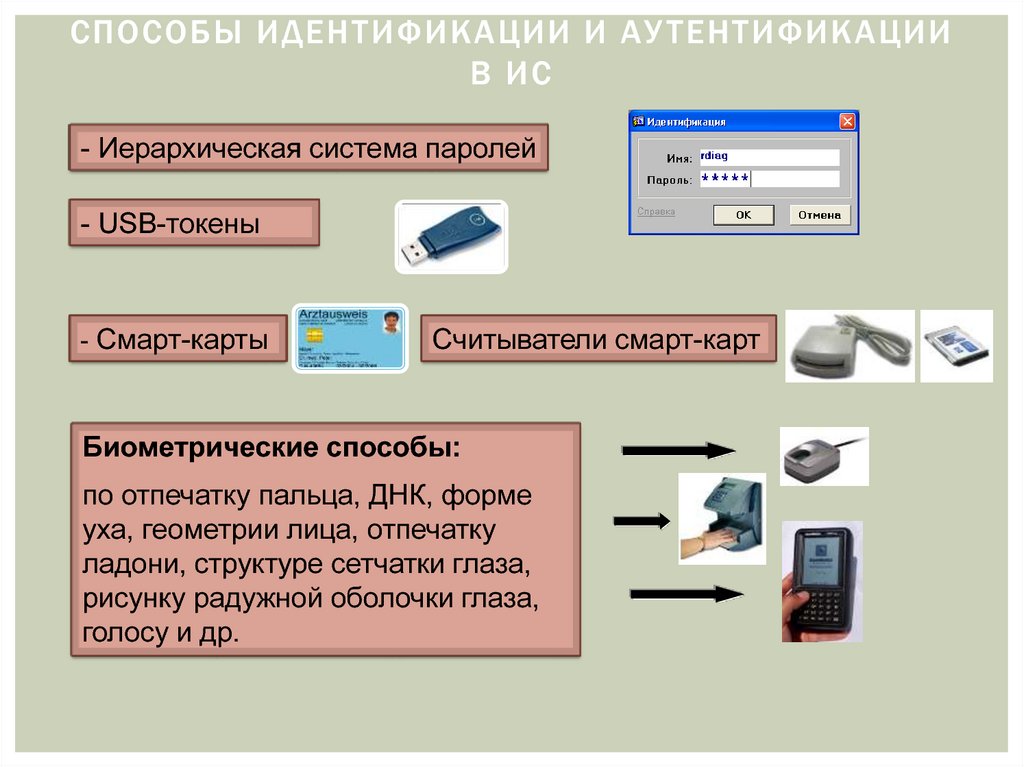

Методы аутентификации

- Парольные

- Комбинированные

- Биометрические

- Информация о пользователе

- Пользовательские данные

Парольные

Самый распространенный метод. Аутентификация может проходить по одноразовым и многоразовым паролям. Многоразовый пароль задает пользователь, а система хранит его в базе данных. Он является одинаковым для каждой сессии. К ним относятся PIN-коды, слова, цифры, графические ключи. Одноразовые пароли — разные для каждой сессии. Это может быть SMS с кодом.

Аутентификация может проходить по одноразовым и многоразовым паролям. Многоразовый пароль задает пользователь, а система хранит его в базе данных. Он является одинаковым для каждой сессии. К ним относятся PIN-коды, слова, цифры, графические ключи. Одноразовые пароли — разные для каждой сессии. Это может быть SMS с кодом.

Комбинированные

Этот метод говорит сам за себя. Аутентификация происходит с использованием нескольких методов, например, парольных и криптографических сертификатов. Он требует специальное устройство для считывания информации.

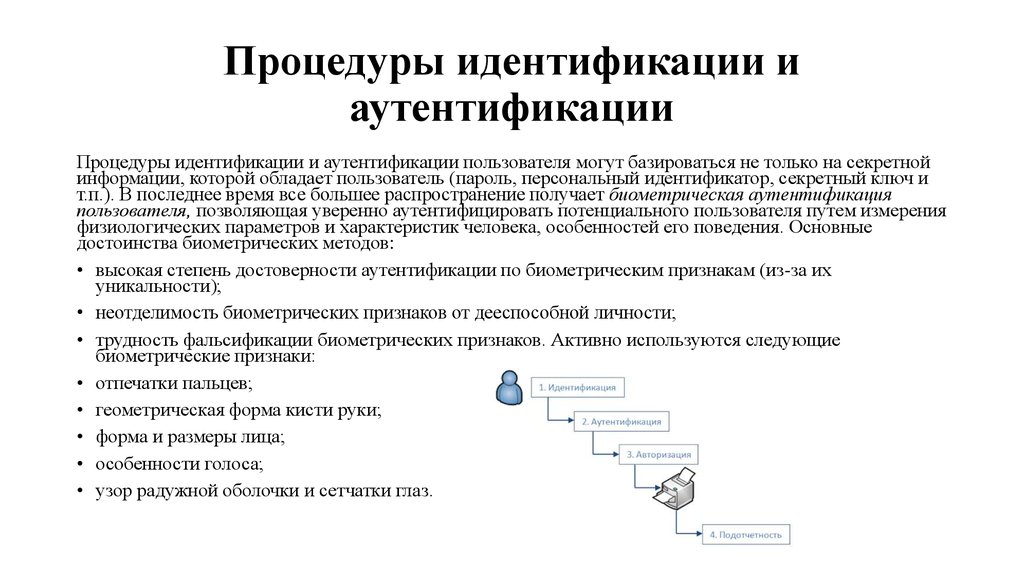

Биометрические

Это самый дорогостоящий метод аутентификации. Он предотвращает утечку или кражу персональной информации. Проверка проходит по физиологическим характеристикам пользователя, например, по отпечатку пальца, сетчатке глаза, тембру голоса и даже ДНК.

Информация о пользователе

Она используется для восстановления логина или пароля и для двухэтапной аутентификации, чтобы обеспечить безопасность. К этому методу относится номер телефона, девичья фамилия матери, год рождения, дата регистрации, кличка питомца, место проживания.

К этому методу относится номер телефона, девичья фамилия матери, год рождения, дата регистрации, кличка питомца, место проживания.

Пользовательские данные

Этот метод основывается на геоданных о местоположении пользователя с использованием GPS, а также использует информацию о точках доступа беспроводной связи. Недостаток заключается в том, что с помощью прокси-серверов можно подменить данные.

Классификация видов аутентификации

В зависимости от количества используемых методов

- Однофакторная. Используется только один метод.

- Многофакторная. Используется несколько методов.

В зависимости от политики безопасности систем и уровня доверия

- Односторонняя. Пользователь доказывает право доступа к ресурсу его владельцу.

- Взаимная. Проверяется подлинность прав доступа и пользователя и владельца сайта. Для этого используют криптографические способы.

Чтобы защитить владельца сайта от злоумышленников, используют криптографические протоколы аутентификации.

Типы протоколов обусловлены тем, где происходит аутентификация — на PC или в сети.

Аутентификация на PC

- Login

- PAP (Password Authentication Protocol) — логин и пароль

- Карта доступа — USB и сертификаты

- Биометрические данные

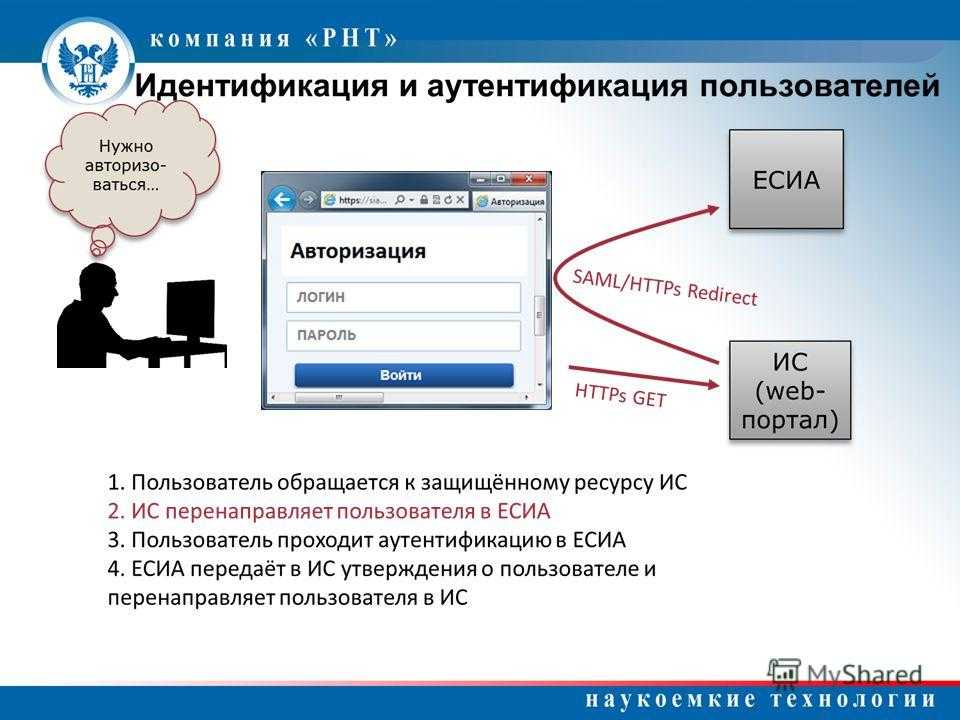

Аутентификация в сети

- Cookies. Используются для отслеживания сеанса, сохранения предпочтений и сбора статистики. Степень защиты невысокая, однако привязка к IP-адресу решает эту проблему.

- Kerberos. Протокол взаимной аутентификации с помощью криптографического ключа.

- SAML (Security Assertion Markup Language) Язык разметки, который позволяет сторонам обмениваться данными аутентификации.

- SNMP (Simple Network Management Protocol) Протокол, который контролирует подключенные к сети устройства.

- Сертификаты X.509 Сертификаты с открытым ключом.

- OpenID Connect. Используется для создания единой учетной записи для аутентификации на разных ресурсах.

Ресурсы

- В этой статье детально рассмотрены элементы, факторы и способы аутентификации.

- В этой статье объясняют, для доступа на какие сервисы нужна аутентификация и рассматривают классификацию её методов.

Обновлено: 24.03.2023

Общие сведения об аутентификации, авторизации и шифровании : TechWeb : Бостонский университет

Аутентификация

- Аутентификация используется сервером, когда ему необходимо точно знать, кто получает доступ к его информации или сайту.

- Аутентификация используется клиентом, когда ему необходимо знать, что сервер является системой, за которую он себя выдает.

- При аутентификации пользователь или компьютер должны подтвердить свою личность серверу или клиенту.

- Обычно аутентификация на сервере требует использования имени пользователя и пароля. Другими способами аутентификации могут быть карты, сканирование сетчатки глаза, распознавание голоса и отпечатки пальцев.

- Аутентификация клиента обычно предполагает, что сервер выдает клиенту сертификат, в котором доверенная третья сторона, такая как Verisign или Thawte, указывает, что сервер принадлежит объекту (например, банку), который клиент ожидает от него.

- Аутентификация не определяет, какие задачи может выполнять пользователь или какие файлы он может просматривать. Аутентификация просто идентифицирует и проверяет, кем является человек или система.

Авторизация

- Авторизация — это процесс, посредством которого сервер определяет, есть ли у клиента разрешение на использование ресурса или доступ к файлу.

- Авторизация обычно сочетается с аутентификацией, чтобы у сервера было некоторое представление о том, кто является клиентом, запрашивающим доступ.

- Тип проверки подлинности, необходимый для авторизации, может различаться; пароли могут потребоваться в некоторых случаях, но не в других.

- В некоторых случаях нет авторизации; любой пользователь может использовать ресурс или получить доступ к файлу, просто запросив его. Большинство веб-страниц в Интернете не требуют аутентификации или авторизации.

Шифрование

- Шифрование включает в себя процесс преобразования данных таким образом, чтобы их нельзя было прочесть тем, у кого нет ключа дешифрования.

- Протоколы Secure Shell (SSH) и Socket Layer (SSL) обычно используются в процессах шифрования. SSL управляет безопасной частью сайтов «http s ://», используемых на сайтах электронной коммерции (таких как E-Bay и Amazon.com.)

- Все данные в транзакциях SSL шифруются между клиентом (браузером) и сервером (веб-сервером) перед передачей данных между ними.

- Все данные в сеансах SSH шифруются между клиентом и сервером при обмене данными в оболочке.

- Благодаря шифрованию данных, которыми обмениваются клиент и сервер, такая информация, как номера социального страхования, номера кредитных карт и домашние адреса, может быть отправлена через Интернет с меньшим риском перехвата во время передачи.

.

Использование аутентификации, авторизации и шифрования

Аутентификация, авторизация и шифрование используются в повседневной жизни. Одним из примеров использования авторизации, аутентификации и шифрования является бронирование и полет на самолете.

- Шифрование используется, когда человек покупает билет онлайн на одном из многочисленных сайтов, рекламирующих дешевые билеты. Найдя идеальный рейс по идеальной цене, человек идет покупать билет. Шифрование используется для защиты кредитной карты и личной информации человека, когда она отправляется через Интернет в авиакомпанию. Компания шифрует данные клиента, чтобы они были безопаснее от перехвата в пути.

- Аутентификация используется, когда путешественник показывает свой билет и водительские права в аэропорту, чтобы он или она мог проверить свой багаж и получить посадочный талон.

Аэропорты должны подтвердить, что человек является тем, за кого себя выдает, и что он купил билет, прежде чем выдать ему или ей посадочный талон.

Аэропорты должны подтвердить, что человек является тем, за кого себя выдает, и что он купил билет, прежде чем выдать ему или ей посадочный талон. - Авторизация используется, когда человек показывает свой посадочный талон бортпроводнику, чтобы он или она могли сесть на конкретный самолет, на котором он или она должен лететь. Бортпроводник должен авторизовать человека, чтобы этот человек мог видеть внутреннюю часть самолета и использовать ресурсы, которые самолет должен перелетать из одного места в другое.

Вот несколько примеров использования компьютерами шифрования, аутентификации и авторизации:

- Шифрование следует использовать всякий раз, когда люди предоставляют личную информацию для регистрации или покупки продукта. Это обеспечивает конфиденциальность человека во время общения. Шифрование также часто используется, когда данные, возвращаемые сервером клиенту, должны быть защищены, например финансовый отчет или результаты тестов.

- Аутентификацию следует использовать всякий раз, когда вы хотите точно знать, кто использует или просматривает ваш сайт.

Weblogin — это основной метод аутентификации Бостонского университета. Другие коммерческие веб-сайты, такие как Amazon.com, требуют, чтобы люди входили в систему перед покупкой продуктов, чтобы они точно знали, кто их покупатели.

Weblogin — это основной метод аутентификации Бостонского университета. Другие коммерческие веб-сайты, такие как Amazon.com, требуют, чтобы люди входили в систему перед покупкой продуктов, чтобы они точно знали, кто их покупатели. - Авторизацию следует использовать всякий раз, когда вы хотите контролировать доступ зрителей к определенным страницам. Например, студенты Бостонского университета не имеют права просматривать определенные веб-страницы, посвященные профессорам и администрации. Требования авторизации для сайта обычно определяются в файле .htaccess сайта.

- Аутентификация и авторизация часто используются вместе. Например, студенты Бостонского университета должны пройти аутентификацию перед доступом к Student Link. Аутентификация, которую они обеспечивают, определяет, какие данные им разрешено просматривать. Этап авторизации не позволяет учащимся видеть данные других учащихся.

Ссылки для обучения настройке авторизации, аутентификации и шифрования

- Использование аутентификации и авторизации на институциональных веб-серверах BU [www.

bu.edu, people.bu.edu]

bu.edu, people.bu.edu]- Ограничение доступа к веб-контенту [в Бостонском университете]

- Аутентификация и авторизация через Internet Information Server (IIS)

- Настройка веб-сервера для использования шифрования

- Создание безопасного сервера RedHat Apache HOWTO [применимо к BU Linux]

- Настройка SSL для Apache 2.0

- Как настроить SSL на веб-сервере [IIS]

- SSH-клиентов

- Окна (замазка)

- MAC-ОС

Что такое аутентификация?

Безопасность

К

- Мэри Э. Шеклетт,

Данные Transworld - Линда Розенкранс

Что такое аутентификация?

Аутентификация — это процесс определения того, является ли кто-то или что-то на самом деле тем, кем или чем оно себя называет. Технология аутентификации обеспечивает контроль доступа к системам, проверяя, совпадают ли учетные данные пользователя с учетными данными в базе данных авторизованных пользователей или на сервере аутентификации данных. При этом аутентификация обеспечивает безопасность систем, процессов и корпоративной информационной безопасности.

Технология аутентификации обеспечивает контроль доступа к системам, проверяя, совпадают ли учетные данные пользователя с учетными данными в базе данных авторизованных пользователей или на сервере аутентификации данных. При этом аутентификация обеспечивает безопасность систем, процессов и корпоративной информационной безопасности.

Существует несколько типов аутентификации. В целях идентификации пользователей пользователи обычно идентифицируются с помощью идентификатора пользователя, а проверка подлинности происходит, когда пользователь предоставляет учетные данные, такие как пароль, который соответствует его идентификатору пользователя. Практика запроса идентификатора пользователя и пароля известна как однофакторная проверка подлинности (SFA). В последние годы компании усилили аутентификацию, запрашивая дополнительные факторы аутентификации, такие как уникальный код, который предоставляется пользователю через мобильное устройство при попытке входа в систему, или биометрическую подпись, такую как сканирование лица или отпечаток большого пальца. Это известно как двухфакторная аутентификация (2FA).

Это известно как двухфакторная аутентификация (2FA).

Факторы аутентификации могут идти даже дальше, чем SFA, для которой требуется идентификатор пользователя и пароль, или 2FA, для которой требуется идентификатор пользователя, пароль и биометрическая подпись. Когда для аутентификации используются три или более фактора проверки личности — например, идентификатор пользователя и пароль, биометрическая подпись и, возможно, личный вопрос, на который пользователь должен ответить, — это называется многофакторной аутентификацией (MFA).

Почему аутентификация важна для кибербезопасности?

Проверка подлинности позволяет организациям обеспечивать безопасность своих сетей, разрешая только прошедшим проверку подлинности пользователям или процессам доступ к своим защищенным ресурсам. Это может включать компьютерные системы, сети, базы данных, веб-сайты и другие сетевые приложения или услуги.

Эта статья является частью

После аутентификации пользователь или процесс обычно подвергается процессу авторизации, чтобы определить, следует ли разрешить аутентифицированному объекту доступ к определенному защищенному ресурсу или системе. Пользователь может быть аутентифицирован, но ему не может быть предоставлен доступ к определенному ресурсу, если этому пользователю не было предоставлено разрешение на доступ к нему.

Пользователь может быть аутентифицирован, но ему не может быть предоставлен доступ к определенному ресурсу, если этому пользователю не было предоставлено разрешение на доступ к нему.

Термины аутентификация и авторизация часто используются взаимозаменяемо. Хотя они часто реализуются вместе, это две разные функции. Аутентификация — это процесс проверки личности зарегистрированного пользователя или процесса перед предоставлением доступа к защищенным сетям и системам. Авторизация — это более детальный процесс, который проверяет, что аутентифицированному пользователю или процессу предоставлено разрешение на получение доступа к конкретному запрошенному ресурсу. Процесс, посредством которого доступ к этим ресурсам ограничивается определенным числом пользователей, называется 9.0129 контроль доступа . Процесс аутентификации всегда предшествует процессу авторизации.

Как работает аутентификация?

Во время аутентификации учетные данные, предоставленные пользователем, сравниваются с учетными данными в файле в базе данных информации об авторизованных пользователях либо на локальном сервере операционной системы, либо через сервер аутентификации. Если введенные учетные данные совпадают с учетными данными в файле и аутентифицированный объект авторизован для использования ресурса, пользователю предоставляется доступ. Разрешения пользователя определяют, к каким ресурсам пользователь получает доступ, а также любые другие права доступа, связанные с пользователем, например, в течение каких часов пользователь может получить доступ к ресурсу и какую часть ресурса ему разрешено потреблять.

Если введенные учетные данные совпадают с учетными данными в файле и аутентифицированный объект авторизован для использования ресурса, пользователю предоставляется доступ. Разрешения пользователя определяют, к каким ресурсам пользователь получает доступ, а также любые другие права доступа, связанные с пользователем, например, в течение каких часов пользователь может получить доступ к ресурсу и какую часть ресурса ему разрешено потреблять.

Традиционно аутентификация выполнялась системами или ресурсами, к которым осуществлялся доступ. Например, сервер будет аутентифицировать пользователей, используя свою собственную систему паролей, идентификаторы входа или имена пользователей и пароли.

Однако протоколы веб-приложений — протокол передачи гипертекста и защищенный HTTP — не имеют состояния, а это означает, что строгая проверка подлинности потребует от конечных пользователей повторной проверки подлинности каждый раз, когда они получают доступ к ресурсу с использованием HTTPS. Чтобы упростить аутентификацию пользователя для веб-приложений, система аутентификации выдает подписанный токен аутентификации приложению конечного пользователя; этот токен добавляется к каждому запросу от клиента. Это означает, что пользователям не нужно входить в систему каждый раз, когда они используют веб-приложение.

Чтобы упростить аутентификацию пользователя для веб-приложений, система аутентификации выдает подписанный токен аутентификации приложению конечного пользователя; этот токен добавляется к каждому запросу от клиента. Это означает, что пользователям не нужно входить в систему каждый раз, когда они используют веб-приложение.

Для чего используется аутентификация?

Аутентификация пользователей и процессов используется для обеспечения того, чтобы только авторизованные лица или процессы имели доступ к ИТ-ресурсам компании. В зависимости от вариантов использования, для которых используется аутентификация, аутентификация может состоять из SFA, 2FA или MFA.

Наиболее распространенной реализацией проверки подлинности является SFA, для которой требуется идентификатор пользователя и пароль для входа и доступа. Однако, поскольку банки и многие компании в настоящее время используют онлайн-банкинг и электронную коммерцию для ведения бизнеса и хранения номеров социального страхования и кредитных и дебетовых карт клиентов, растет использование 2FA и даже MFA, что требует от пользователей и клиентов ввода не только идентификатор пользователя и пароль, а также дополнительную информацию для аутентификации.

С точки зрения ИТ организации используют аутентификацию, чтобы контролировать, кто имеет доступ к корпоративным сетям и ресурсам, а также определять и контролировать, какие машины и серверы имеют доступ. Компании также используют аутентификацию, чтобы удаленные сотрудники могли безопасно получать доступ к своим приложениям и сетям.

Для предприятий и других крупных организаций аутентификация также может выполняться с использованием упрощенной системы единого входа, которая предоставляет доступ к нескольким системам с одним набором учетных данных для входа.

Что такое факторы аутентификации?

Аутентификация пользователя с идентификатором пользователя и паролем обычно считается самым простым типом аутентификации и зависит от того, знает ли пользователь две части информации — идентификатор пользователя или имя пользователя и пароль. Поскольку этот тип аутентификации опирается только на один фактор аутентификации, это тип SFA.

Поскольку этот тип аутентификации опирается только на один фактор аутентификации, это тип SFA.

Строгая проверка подлинности — это термин, который обычно используется для описания типа проверки подлинности, который является более надежным и устойчивым к атакам. Строгая аутентификация обычно использует как минимум два разных типа факторов аутентификации и часто требует использования надежных паролей, содержащих не менее восьми символов, сочетающих строчные и заглавные буквы, специальные символы и цифры.

Фактор аутентификации представляет собой часть данных или атрибут, который можно использовать для аутентификации пользователя, запрашивающего доступ к системе. Старая поговорка о безопасности гласит, что факторами аутентификации могут быть то, что вы знаете , то, что у вас есть или то, что вы есть . В последние годы были предложены и введены в действие дополнительные факторы, при этом местоположение во многих случаях выступает в качестве четвертого фактора, а время — в качестве пятого фактора.

В настоящее время используемые факторы аутентификации включают следующее:

- Коэффициент знаний . Фактор знаний или то, что вы знаете , могут быть любые учетные данные аутентификации, состоящие из информации, которой обладает пользователь, включая персональный идентификационный номер (PIN), имя пользователя, пароль или ответ на секретный вопрос.

- Коэффициент владения . Фактор владения или то, что у вас есть , может быть любым удостоверением, основанным на предметах, которыми пользователь может владеть и носить с собой, включая аппаратные устройства, такие как жетон безопасности или мобильный телефон, используемый для приема текстовых сообщений или запуска приложение для аутентификации, которое может генерировать одноразовый пароль (OTP) или PIN-код.

- Фактор принадлежности . Фактор принадлежности, или то, чем вы являетесь , обычно основан на некоторой форме биометрической идентификации, включая отпечатки пальцев, распознавание лиц, сканирование сетчатки глаза или любую другую форму биометрических данных.

- Коэффициент местоположения. Где вы находитесь может быть менее конкретным, но фактор местоположения иногда используется в качестве дополнения к другим факторам. Местоположение может быть определено с достаточной точностью устройствами, оснащенными глобальной системой позиционирования, или с меньшей точностью путем проверки сетевых адресов и маршрутов. Фактор местоположения обычно не может использоваться сам по себе для аутентификации, но он может дополнять другие факторы, предоставляя средства исключения некоторых запросов. Например, это может помешать злоумышленнику, находящемуся в удаленной географической области, выдать себя за пользователя, который обычно входит в систему только из своего дома или офиса в родной стране организации.

- Коэффициент времени. Как и фактор местоположения, фактор времени или при аутентификации сам по себе недостаточен, но может быть дополнительным механизмом для отсеивания злоумышленников, пытающихся получить доступ к ресурсу в то время, когда этот ресурс недоступен.

доступны авторизованному пользователю. Он также может использоваться вместе с местоположением. Например, если пользователь в последний раз аутентифицировался в полдень в США, попытка аутентификации из Азии через час будет отклонена из-за комбинации времени и местоположения.

доступны авторизованному пользователю. Он также может использоваться вместе с местоположением. Например, если пользователь в последний раз аутентифицировался в полдень в США, попытка аутентификации из Азии через час будет отклонена из-за комбинации времени и местоположения.

Несмотря на то, что они используются в качестве дополнительных факторов аутентификации, местоположения пользователя и текущего времени самих по себе недостаточно, без хотя бы одного из первых трех факторов, для аутентификации пользователя.

Эти пять различных факторов аутентификации представляют собой часть данных или атрибут, которые можно использовать для аутентификации пользователя, запрашивающего доступ к системе.

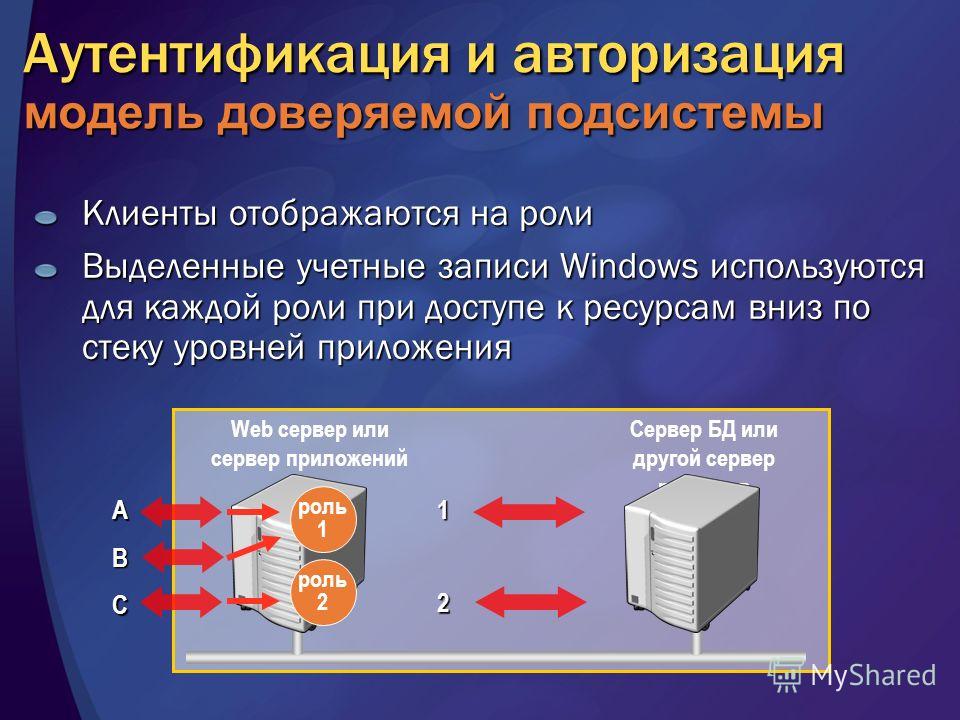

Аутентификация и авторизация

Авторизация включает в себя процесс, посредством которого администратор предоставляет права пользователям, прошедшим проверку подлинности, а также процесс проверки разрешений учетной записи пользователя, чтобы убедиться, что пользователю предоставлен доступ к этим ресурсам. Привилегии и предпочтения, предоставляемые авторизованной учетной записи, зависят от разрешений пользователя, которые либо хранятся локально, либо на сервере аутентификации. Параметры, определенные для всех этих переменных среды, устанавливаются администратором.

Привилегии и предпочтения, предоставляемые авторизованной учетной записи, зависят от разрешений пользователя, которые либо хранятся локально, либо на сервере аутентификации. Параметры, определенные для всех этих переменных среды, устанавливаются администратором.

Какие существуют типы аутентификации?

Традиционная проверка подлинности зависит от использования файла паролей, в котором идентификаторы пользователей хранятся вместе с хэшами паролей, связанных с каждым пользователем. При входе в систему введенный пользователем пароль хэшируется и сравнивается со значением в файле паролей. Если два хэша совпадают, пользователь аутентифицируется.

Этот подход к аутентификации имеет несколько недостатков, особенно для ресурсов, развернутых в разных системах. Во-первых, злоумышленники, которые могут получить доступ к файлу паролей для системы, могут использовать атаки грубой силы против хешированных паролей для извлечения паролей. Кроме того, этот метод потребует многократной аутентификации для современных приложений, которые обращаются к ресурсам в нескольких системах.

Недостатки аутентификации на основе пароля можно в некоторой степени устранить с помощью более продуманных имен пользователей и паролей на основе таких правил, как минимальная длина и сложность с использованием заглавных букв и символов. Однако аутентификация на основе пароля и аутентификация на основе знаний более уязвимы, чем системы, требующие нескольких независимых методов.

Другие методы проверки подлинности включают следующее:

- 2FA. Этот тип проверки подлинности добавляет дополнительный уровень защиты процессу, требуя от пользователей предоставления второго фактора проверки подлинности в дополнение к паролю. Системы 2FA часто требуют от пользователя ввести код подтверждения, полученный в текстовом сообщении на предварительно зарегистрированном мобильном телефоне или мобильном устройстве, или код, сгенерированный приложением аутентификации.

- МИД. Этот тип аутентификации требует от пользователей аутентификации с использованием более чем одного фактора аутентификации, включая биометрический фактор, такой как отпечаток пальца или распознавание лица; фактор владения, например брелок безопасности; или токен, сгенерированный приложением-аутентификатором.

- одноразовый пароль. OTP — это автоматически сгенерированная числовая или буквенно-цифровая строка символов, которая аутентифицирует пользователя. Этот пароль действителен только для одного сеанса входа или транзакции и обычно используется для новых пользователей или для пользователей, которые потеряли свои пароли и получили одноразовый пароль для входа в систему и смены пароля.

- Трехфакторная аутентификация. Этот тип MFA использует три фактора проверки подлинности — обычно фактор знания, например пароль, в сочетании с фактором владения, например токеном безопасности, и фактором принадлежности, например биометрическим.

- Биометрия. Хотя некоторые системы аутентификации зависят исключительно от биометрической идентификации, биометрические данные обычно используются в качестве второго или третьего фактора аутентификации. Наиболее распространенные типы биометрической аутентификации включают сканирование отпечатков пальцев, сканирование лица или сетчатки глаза и распознавание голоса.

На этом изображении показаны 16 биометрических факторов аутентификации, начиная от сканирования отпечатков пальцев и сканирования сетчатки глаза и заканчивая распознаванием голоса и рисунками вен. - Мобильная аутентификация. Мобильная аутентификация — это процесс проверки пользователей с помощью их устройств или проверки самих устройств. Это позволяет пользователям входить в безопасные места и ресурсы из любого места. Процесс мобильной аутентификации включает многофакторную аутентификацию, которая может включать одноразовые пароли, биометрическую аутентификацию или код быстрого ответа 9.0006

- Непрерывная аутентификация. При непрерывной проверке подлинности вместо того, чтобы пользователь входил в систему или выходил из нее, приложение компании постоянно вычисляет показатель проверки подлинности, который измеряет степень уверенности в том, что владельцем учетной записи является физическое лицо, использующее устройство.

- Аутентификация интерфейса прикладного программирования (API). Стандартными методами управления аутентификацией API являются базовая аутентификация HTTP, ключи API и открытая авторизация (OAuth).

При базовой аутентификации HTTP сервер запрашивает информацию аутентификации, такую как имя пользователя и пароль, от клиента. Затем клиент передает информацию аутентификации на сервер в заголовке авторизации.

В методе проверки подлинности с помощью ключа API первому пользователю присваивается уникальное сгенерированное значение, указывающее, что пользователь известен. Затем каждый раз, когда пользователь снова пытается войти в систему, его уникальный ключ используется для проверки того, что это тот же пользователь, который входил в систему ранее.

OAuth — это открытый стандарт для аутентификации и авторизации на основе токенов в Интернете. Он позволяет использовать данные учетной записи пользователя сторонними службами, такими как Facebook, без раскрытия пароля пользователя.

OAuth выступает в качестве посредника от имени пользователя, предоставляя службе токен доступа, который разрешает совместное использование определенной информации об учетной записи.

OAuth выступает в качестве посредника от имени пользователя, предоставляя службе токен доступа, который разрешает совместное использование определенной информации об учетной записи.

Проверка подлинности пользователя и проверка подлинности компьютера

Машины также должны авторизовать свои автоматизированные действия в сети. Онлайн-службы резервного копирования, системы исправления и обновления, а также системы удаленного мониторинга, такие как те, которые используются в телемедицине и технологиях интеллектуальных сетей, — все они должны проходить безопасную аутентификацию, чтобы убедиться, что это авторизованная система, участвующая во взаимодействии, а не хакер.

Аутентификация компьютера может выполняться с учетными данными компьютера, аналогичными идентификатору пользователя и паролю, но предоставленными рассматриваемым устройством. Машинная аутентификация также может использовать цифровые сертификаты, выданные и проверенные центром сертификации как часть инфраструктуры открытых ключей, для подтверждения личности при обмене информацией через Интернет.

С ростом числа подключенных к Интернету устройств надежная машинная аутентификация имеет решающее значение для обеспечения безопасной связи для домашней автоматизации и других приложений Интернета вещей, где практически любой объект может быть адресован и может обмениваться данными по сети. Важно понимать, что каждая точка доступа является потенциальной точкой вторжения. Каждому сетевому устройству требуется строгая машинная аутентификация, и, несмотря на их обычно ограниченную активность, эти устройства должны быть настроены на доступ с ограниченными разрешениями, чтобы ограничить то, что можно сделать, даже если они взломаны.

Узнайте разницу между ключами API и токенами в этой статье.

Последнее обновление: сентябрь 2021 г.

Продолжить чтение Об аутентификации

- Каковы наиболее распространенные методы цифровой аутентификации?

- Управление идентификацией и аутентификация: знайте разницу

- Приобретение средств многофакторной аутентификации: что следует учитывать

- Изучение преимуществ и технологий многофакторной аутентификации

- Модернизация авторизации среды выполнения

Копните глубже в управление идентификацией и доступом

Используйте эти 6 типов аутентификации пользователей для защиты сетей

Автор: Кайл Джонсон

двухфакторная аутентификация (2FA)

Автор: Линда Розенкранс

Плюсы и минусы биометрической аутентификации

Автор: Джессика Групман

Каковы наиболее распространенные методы цифровой аутентификации?

Автор: Эндрю Фрелих

Сеть

-

Enterprise 5G: руководство по планированию, архитектуре и преимуществамРазвертывание 5G на предприятии требует тщательного планирования.

Подготовьтесь к достижениям в области беспроводных технологий с помощью этого руководства по 5G, которое …

Подготовьтесь к достижениям в области беспроводных технологий с помощью этого руководства по 5G, которое … -

SD-WAN и MPLS лучше дополняют друг друга, чем конфликтуютСравнение стоимости SD-WAN и MPLS не всегда является решением типа «или-или». Организации часто внедряют обе технологии, чтобы …

-

Изучите захваченный пакет с помощью WiresharkWireshark — полезный инструмент для сбора данных о сетевом трафике. Сетевые специалисты могут извлечь максимальную пользу из этого инструмента, анализируя захваченные …

ИТ-директор

-

Как пандемия изменила инвестиции в технологии и стратегию ИТ-директоровCOVID-19 привел к широкому внедрению облачных технологий и технологий удаленной работы. Вот что нужно знать ИТ-директорам об инвестициях в ИИ и…

-

12 советов по оценке ответов на запросы предложенийКоманды по закупкам должны упростить процесс запроса предложений, чтобы найти подходящего поставщика.

Эти советы могут помочь организации …

Эти советы могут помочь организации … -

Сенатор США говорит, что приостановка разработки ИИ представляет риск для СШАПо мнению экспертов, приостановка разработки ИИ помешает конкурентоспособности США и уступит продвижение иностранным противникам …

Корпоративный настольный компьютер

-

6 вариантов антивируса Mac для повышения безопасности в ИнтернетеОрганизации, в управлении которых находятся настольные компьютеры с macOS, должны убедиться, что их продукты для обеспечения безопасности поддерживают компьютеры Mac. Обзор этих …

-

Должны ли организации включать собственный брандмауэр на Mac?Собственный брандмауэр macOS по умолчанию отключен, поэтому ИТ-специалисты могут задаться вопросом, стоит ли настраивать функцию безопасности. Узнайте, как …

-

Как использовать обновления Apple Rapid Security ResponseТипичные обновления Apple OS большие и нечастые, но функция Rapid Security Response помогает администраторам сохранять устройства Apple .

..

..

Облачные вычисления

-

Преимущества и ограничения Google Cloud RecommenderРасходы на облако могут выйти из-под контроля, но такие службы, как Google Cloud Recommender, предоставляют информацию для оптимизации ваших рабочих нагрузок. Но…

-

Zadara выбирает нового генерального директора, поскольку основатель переходит на роль технического директораЙорам Новик, второй генеральный директор облачного стартапа Zadara, привносит в эту должность многолетний опыт руководства ИТ и рассказывает о …

-

Как работает маршрутизация на основе задержки в Amazon Route 53Если вы рассматриваете Amazon Route 53 как способ уменьшить задержку, вот как работает этот сервис.

ComputerWeekly.com

-

Правительство Великобритании призвало опубликовать результаты консультаций зонтичной компании с рынкомУчастники контрактной отрасли задаются вопросом, почему правительству Великобритании требуется так много времени, чтобы опубликовать результаты своей.

Аэропорты должны подтвердить, что человек является тем, за кого себя выдает, и что он купил билет, прежде чем выдать ему или ей посадочный талон.

Аэропорты должны подтвердить, что человек является тем, за кого себя выдает, и что он купил билет, прежде чем выдать ему или ей посадочный талон. Weblogin — это основной метод аутентификации Бостонского университета. Другие коммерческие веб-сайты, такие как Amazon.com, требуют, чтобы люди входили в систему перед покупкой продуктов, чтобы они точно знали, кто их покупатели.

Weblogin — это основной метод аутентификации Бостонского университета. Другие коммерческие веб-сайты, такие как Amazon.com, требуют, чтобы люди входили в систему перед покупкой продуктов, чтобы они точно знали, кто их покупатели. bu.edu, people.bu.edu]

bu.edu, people.bu.edu]

доступны авторизованному пользователю. Он также может использоваться вместе с местоположением. Например, если пользователь в последний раз аутентифицировался в полдень в США, попытка аутентификации из Азии через час будет отклонена из-за комбинации времени и местоположения.

доступны авторизованному пользователю. Он также может использоваться вместе с местоположением. Например, если пользователь в последний раз аутентифицировался в полдень в США, попытка аутентификации из Азии через час будет отклонена из-за комбинации времени и местоположения.

OAuth выступает в качестве посредника от имени пользователя, предоставляя службе токен доступа, который разрешает совместное использование определенной информации об учетной записи.

OAuth выступает в качестве посредника от имени пользователя, предоставляя службе токен доступа, который разрешает совместное использование определенной информации об учетной записи. Подготовьтесь к достижениям в области беспроводных технологий с помощью этого руководства по 5G, которое …

Подготовьтесь к достижениям в области беспроводных технологий с помощью этого руководства по 5G, которое … Эти советы могут помочь организации …

Эти советы могут помочь организации … ..

..