Содержание

Узнать поддомены сайта | Найти поддомены онлайн

X

- Новости Be1.ru

- Новости SEO

Be1 Вконтакте

1251 подписчиков

Be1 Facebook

1567 подписчиков

Новости

Сообщить о проблеме

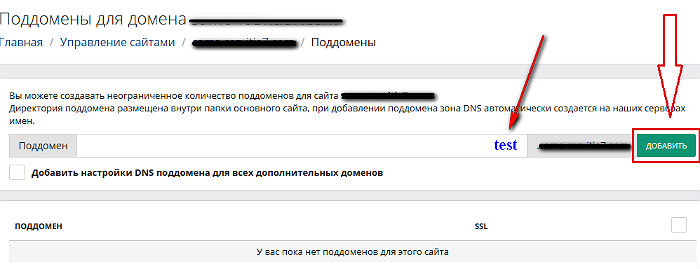

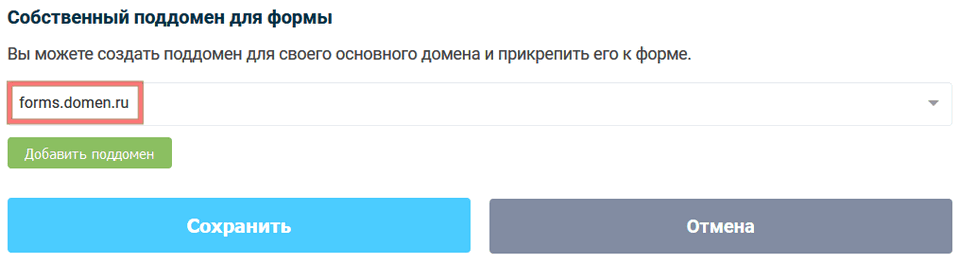

Инструмент поможет быстро найти все проиндексированные поисковыми системами поддомены сайта и составить список, который пригодится для дальнейшего его анализа с целью обнаружения и недопущения дублирования контента. Для того, чтобы найти все поддомены, инструмент собирает данные сразу из трех источников: при помощи запросов к Яндекс, Google, а также с API MegaIndex.

Что такое поддомены сайта?

Поддомен — это домен, который принадлежит основному домену более высокого уровня. Применяется в основном для отдельных больших самостоятельных разделов, категорий и сервисов, которые принадлежат одной и той же организации. Также поддомены имеют преимущества перед основным сайтом при региональном продвижении в виду своей узконаправленности. Подробнее о поддоменах в Википедии.

Применяется в основном для отдельных больших самостоятельных разделов, категорий и сервисов, которые принадлежат одной и той же организации. Также поддомены имеют преимущества перед основным сайтом при региональном продвижении в виду своей узконаправленности. Подробнее о поддоменах в Википедии.

Зачем искать поддомены сайта?

Иногда, причиной низких позиций сайта, может стать его поддомен. Связано это в основном с дублированием контента, а также пересечением видимости в выдаче, по сути, двух сайтов одной организации. При обнаружении поддоменов рекомендуем сравнить их с основным адресом сайта при помощи нашего инструмента для проверки на аффилированность.

Найти поддомены сайта будет полезно при:

- общем техническом анализе сайта;

- анализе структуры конкурентной организации;

- региональном представительстве;

- тестировании и редизайне основного зеркала сайта.

Предугадать отношение поисковых систем к поддоменам очень сложно, поэтому Be1. ru не рекомендует их создавать без крайней на то необходимости.

ru не рекомендует их создавать без крайней на то необходимости.

Отзывы об инструменте

Оценка:

4.2

5

5

06.05.2021 08:20

Ребят, привет! Спасибо за инструмент, уточните в выдаче показывает 100 поддоменов, в CSV 102, на самом деле их 217, уточните, как то можно просмотреть весь список поддоменов?

Ответить

31.07.2020 09:43

Всегда задавался вопросами — а как же проверить правильность работы самой системы? Ну, надеюсь, что показывает правильно

Ответить

02.05.2017 11:34

Крутая штука для технического анализа сайта. Работает на 5+!

Ответить

28. 01.2021 19:33

01.2021 19:33

Не даёт все возможные данные. К примеру, у facebook.com знаю 48 поддоменов, а ваш инструмент только 16. Что-то надо наладить, вероятно.

Ответить

12.02.2019 01:43

у вас апи зафейлилось

Ответить

Поиск поддоменов сайта онлайн (бесплатно)

Содержание

- 1 Поддомены сайта

- 2 Поиск поддоменов сайта онлайн

- 2.1 DNSDumpster

- 2.2 Nmmapper

- 2.3 Spyse

- 2.4 Netcraft

- 2.5 Pentest-Tools

- 2.6 SecurityTrails

- 2.7 Censys

- 2.8 Crt.sh

- 2.9 BinaryEdge

- 2.10 Subdomainfinder

- 2.11 Spyse

- 3 Заключение

Поиск поддоменов (субдоменов) является важной частью разведки на основе открытых источников OSINT. В этой статье я познакомлю вас с лучшими бесплатными сервисами для поиска поддоменов онлайн.

Еще по теме: Поиск открытых баз данных с помощью поисковых систем

Наличие незащищенного субдомена может привести к большим проблемам в плане безопасности. Поэтому данная статья будет полезна не только пентестерам, но и владельцам сайтов.

Поддомены сайта

Поддомен — это домен, который является частью домена более высокого уровня. Рассмотрим простой пример. В примере ниже

market — это поддомен,

mywebsite — основной домен, а

.com — домен верхнего уровня (TLD).

market.mywebsite.com |

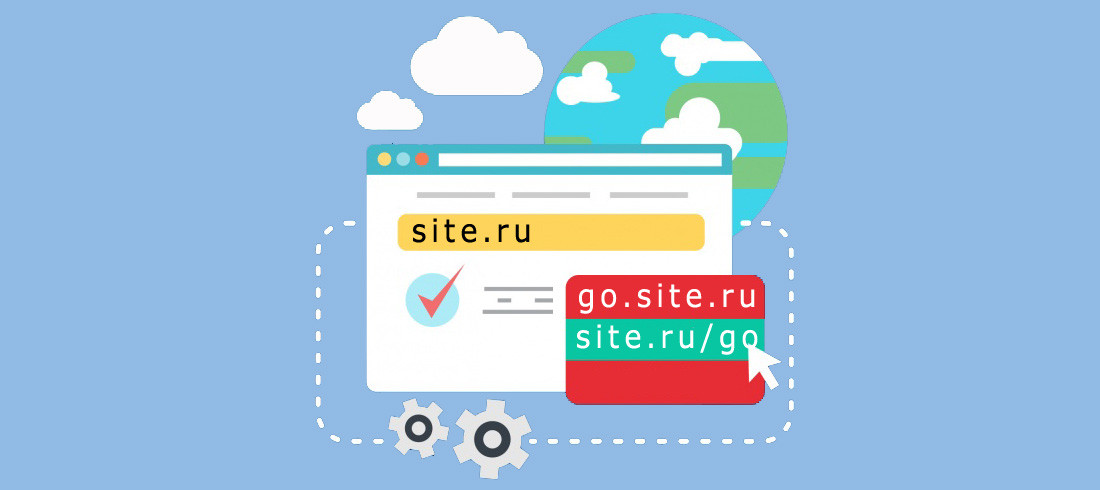

Поддомены используются для:

- Создания экспериментальной версии сайта и тестирования новых функций.

- Создания интернет-магазина на отдельном поддомене.

- Создания мобильной версии сайта (m.mywebsite.com).

- Сайтов с привязкой к местоположению (ru.mywebsite.com).

Поиск поддоменов сайта онлайн

Итак, вот список лучших онлайн-сервисов для поиска субдоменов.

DNSDumpster

DNSDumpster — это инструмент для получения информации о домене, такую как: IP-адрес, записи DNS, записи MX, записи NS, поиск поддоменов и многое другое.

DNSDumpster собирает информацию из разных источников, в том числе с помощью своего инструмента.

Nmmapper

NMMapper анализирует домен с помощью различных инструментов, таких как Sublist3r, Amass, Nmap и т. д. Это мощные инструменты для поиска поддоменов. Используя бесплатный сервис NMMapper, вам не придется устанавливать перечисленные инструменты.

Я попробовал Nmmapper для одного из доменов, и результат удивил. Очень рекомендую!

Spyse

Сайт поиска субдоменов Sypse предлагает множество полезных инструментов. Есть также платный сервис, но как по мне и бесплатной версии достаточно.

Netcraft

Netcraft — не идеальный инструмент для поиска поддоменов, потому что, как указано на сайте, «в результатах поиска будут отображаться только те сайты, которые были посещены пользователями расширения Netcraft не менее пяти раз в течение последних шести месяцев». Тем не менее, у него есть большая база данных доменов.

Pentest-Tools

Pentest-Tools предлагает только 2 бесплатных сканирования в день. Очень простой в использовании. Вводите домен, нажимаете «Free Scan» и получаете результат.

Очень простой в использовании. Вводите домен, нажимаете «Free Scan» и получаете результат.

После сканирования сайт предоставит подробный отчет в формате PDF.

SecurityTrails

SecurityTrails имеет большую базу доменов. История записей DNS 12-летней давности. Он также предлагает список всех поддоменов корневого домена вместе с хостингом и провайдером почты.

Поскольку сервис содержит данные истории записей DNS, результаты анализ может быть большим. При необходимости его можно сократить, используя различные фильтры.

Censys

Censys — потрясающий инструмент. Вы можете извлечь из этого пользу по-разному, например, получить информацию о веб-сайтах или IP-адресах. Хотя он не предназначен специально для получения информации о поддомене, он все же может быть более полезным, чем многие другие бесплатные сервисы.

Если вы выберете поиск сертификатов, Censys предоставит вам информацию о сертификатах, зарегистрированных в любом домене, содержащем слова, которые вы вводите в поле поиска.

Более подробно о Censys, в статье «Как пользоваться поисковиком Censys».

Crt.sh

Как и Cencys, Crt.sh предлагает службу поиска сертификатов. Это бесплатно сервис, который и дает подробную информацию о сертификатах, зарегистрированных в домене или субдомене.

Вы можете просто указать корневой домен, и результаты будут представлены в виде длинных списков сертификатов. Имейте ввиду могут попадаться повторяющиеся результаты. Еще один недостаток — отсутствие возможности загрузки списка.

BinaryEdge

Еще один не совсем бесплатный инструмент — BinaryEdge. Это мощный инструмент для поиска субдоменов, помимо других. Он предлагает 250 запросов в месяц для бесплатной версии, и этого вполне достаточно, чтобы время от времени проверять свои цифровые активы и находить уязвимости.

Subdomainfinder

Subdomainfinder специально разработан для получения списка поддоменов корневого домена. После результата вы увидите субдомен, который можете посетить, просто кликнув по нему, IP-адрес, и другую полезную информацию, например, туннелируется ли он через CloudFlare или нет.

Spyse

Сайт поиска субдоменов Sypse предлагает множество полезных инструментов. Есть также платный сервис, но как по мне и бесплатной версии достаточно.

Статья обновлена 29.09.2022. Сайт Spyse приказал долго жить.

Заключение

На этом все. Думаю, рассмотренных выше онлайн-сервисов для поиска поддоменов должно хватить. В следующей статье расскажу про лучшие офлайн-инструменты, а пока рекомендую прочитать другие статьи на тему взлома сайтов.

РЕКОМЕНДУЕМ:

- Захват поддоменов с помощью Sub404

- Лучшие тулзы для поиска уязвимостей сайтов

Как найти поддомены домена за считанные минуты?

Обнаружение поддоменов домена является неотъемлемой частью хакерской разведки, и благодаря следующим онлайн-инструментам, которые облегчают жизнь.

Наличие незащищенного поддомена может привести к серьезному риску для вашего бизнеса, и в последнее время было несколько инцидентов безопасности, когда хакер использовал уловки с поддоменами.

Самым последним из них был Vine, где весь код был доступен для загрузки с уязвимых субдоменов.

Если вы владелец веб-сайта или исследователь безопасности, вы можете использовать следующие инструменты для поиска поддоменов любого домена.

Инструменты поиска субдоменов

Инструменты поиска субдоменов API WhoisXML позволяют пользователям легко находить субдомены доменного имени. Линейка продуктов для субдоменов подпитывается всеобъемлющим репозиторием, который включает более 2,3 миллиарда записей о субдоменах, причем ежедневно добавляется более 1 миллиона субдоменов.

Инструменты позволяют исследовать любое имя целевого домена и отображать список всех субдоменов, найденных для домена, с отметками времени первого просмотра записи и последнего обновления для конкретной записи.

В линейку продуктов входят:

- API с выводом запросов в форматах XML и JSON для легкой интеграции

- Канал данных с файлами, доступными в унифицированном и согласованном формате CSV, обновляемыми как ежедневно, так и еженедельно.

Загрузите образец CSV , чтобы протестировать данные в вашей среде

Загрузите образец CSV , чтобы протестировать данные в вашей среде - Инструмент поиска с графическим интерфейсом, который создает отчеты с общими ссылками

.

Ознакомьтесь с этим описанием продукта, чтобы узнать, как данные субдомена API WhoisXML могут соответствовать определенным требованиям к данным.

DNS Dumpster

DNSDumpster — это инструмент исследования домена для поиска информации, связанной с хостом. Это проект HackerTarget.com.

Не только поддомен, но и дает вам информацию о DNS-сервере, записи MX, записи TXT и отличном отображении вашего домена.

NMMAPPER

Онлайн-инструмент для поиска поддоменов с использованием Anubis, Amass, DNScan, Sublist3r, Lepus, Censys и т. д.

Я попробовал NMMAPPER для одного из доменов, и результаты оказались точными. Идите вперед и попробуйте для своих исследовательских работ.

Sublist3r

Sublist3r — это инструмент Python для поиска субдоменов с помощью поисковой системы. В настоящее время он поддерживает Google, Yahoo, Bing, Baidu, Ask, Netcraft, Virustotal, ThreatCrowd, DNSdumpster и PassiveDNS.

В настоящее время он поддерживает Google, Yahoo, Bing, Baidu, Ask, Netcraft, Virustotal, ThreatCrowd, DNSdumpster и PassiveDNS.

Sublist3r поддерживается только в версии Python 2.7 и имеет несколько зависимостей в библиотеке.

Вы можете использовать этот инструмент в Windows, CentOS, Rehat, Ubuntu, Debian или любой другой ОС на базе UNIX. Следующий пример взят из CentOS/Linux.

- Войдите на свой сервер Linux

- Загрузить последнюю версию Sublist3r

wget https://github.com/aboul3la/Sublist3r/archive/master.zip.

Распакуйте загруженный файл

unzip master.zip

- Будет создана новая папка с именем «Sublist3r-master»

Как я упоминал ранее, он имеет следующие зависимости, и вы можете установить его с помощью команды yum.

yum install python-requests python-argparse

Теперь вы можете обнаружить поддомен с помощью следующей команды.

./sublist3r.py -d yourdomain.com

Как видите, он обнаружил мои поддомены.

Netcraft

Netcraft имеет большое количество баз данных доменов, и вы не должны пропустить это при поиске общедоступной информации о поддоменах.

Результат поиска будет содержать все домены и поддомены с информацией о первом увиденном, сетевом блоке и ОС.

Если вам нужна дополнительная информация о веб-сайте, нажмите «Отчет на сайте», и вы получите массу информации о технологиях, рейтинге и т. д.

Detectify

Detectify может сканировать поддомены на наличие сотен предопределенных слов, но вы не можете делать это с доменом, которым не владеете.

Однако, если вы авторизовали пользователя, вы можете включить обнаружение поддоменов в обзоре в настройках .

SubBrute

SubBrute — один из самых популярных и точных инструментов для подсчета поддоменов. Это проект, управляемый сообществом, и он использует открытый преобразователь в качестве прокси, поэтому SubBrute не отправляет трафик на серверы имен домена.

Это не онлайн-инструмент, и вам необходимо установить его на свой компьютер. Вы можете использовать ОС Windows или UNIX, установка очень проста. Следующая демонстрация основана на CentOS/Linux.

- Войдите в свой CentOS/Linux

- Загрузите последнюю версию SubBrute

wget https://github.com/TheRook/subbrute/archive/master.zip.

- Разархивируйте загруженный zip-файл

unzip master.zip

Будет создана новая папка с именем «subbrute-master». Зайдите в папку и выполните subbrute.py с доменом.

./subbrute.py yourdomain.com

Это займет несколько секунд и приведет к тому, что вы найдете любой субдомен.

Knock

Knock — еще один инструмент для обнаружения поддоменов на основе Python, протестированный с версией Python 2.7.6. Он находит поддомен целевого домена, используя список слов.

- Вы можете загрузить и установить это в ОС на базе Linux.

wget https://github.com/guelfoweb/knock/archive/knock3.zip.

- Извлеките загруженный zip-файл с помощью команды unzip

unzip Knock3.zip

- он извлечет и создаст новую папку « тук-тук3. »

- Зайдите в эту папку и установите с помощью следующей команды

python setup.py install

После установки вы можете сканировать субдомены, следуя

./knockpy.py yourdomain.com

DNSRecon на Kali Linux

Kali Linux — отличная платформа для исследователя безопасности, и вы можно использовать DNSRecon на Kali, ничего не устанавливая.

Проверяет все записи NS на передачу зон, общие записи DNS, разрешение подстановочных знаков, запись PTR и т. д.

Чтобы использовать DNSRecon, выполните следующее, и все готово.

dnsrecon –d yourdomain.com

Pentest-Tools

Pentest-tools ищут поддомен, используя несколько методов, таких как передача зоны DNS, перечисление DNS на основе списка слов и общедоступная поисковая система.

Вы можете сохранить результат в формате PDF.

MassDNS

Если вы хотите массово разрешать доменные имена, MassDNS — это инструмент для вас. Этот инструмент может разрешать более 350 000 доменных имен в секунду! Он использует общедоступные преобразователи и подходит для людей, которые хотят разрешить миллионы или даже миллиарды доменных имен.

Источник: Github

Одна из проблем, с которой вы можете столкнуться при использовании этого инструмента, заключается в том, что он может увеличить нагрузку на общедоступные распознаватели и привести к тому, что ваш IP-адрес будет помечен как неправомерный. Поэтому это средство нужно использовать с осторожностью.

OWASP Amass

Amass был создан, чтобы помочь специалистам по информационной безопасности выполнять сетевое картирование поверхностей атак и выполнять обнаружение внешних активов.

Источник: Github

Этот инструмент можно использовать совершенно бесплатно, а среди его клиентов — ведущая ИТ-компания Accenture.

Заключение

Я надеюсь, что с помощью вышеуказанных инструментов вы сможете обнаружить поддомены целевого домена для исследования безопасности. Вы также можете попробовать онлайн-сканер портов.

Если вы хотите научиться этичному взлому, ознакомьтесь с этим курсом.

http — nginx перенаправляет все поддомены (когда этого не следует делать)

У меня работает сервер nginx. Я хочу перенаправить http://www.example.com на https://www.example.com , но не трогайте другие поддомены, такие как http://foo.example.com .

По какой-то причине, независимо от того, что я добавляю в субдомен, он все равно перенаправляется. Моя веб-страница отображается на www.example.com (как и должно быть), а также на foo.example.com и example.com (как и не должно)

Это мой файл конфигурации example.com:

сервер {

слушать 80;

имя_сервера www.example.com;

# Для отладки

add_header X-debug-message «слушай: 80, имя_сервера: www. example.com, перенаправление: https://$host$request_uri» всегда;

# Райдерект

вернуть 301 https://$host$request_uri;

}

сервер {

слушать 443 ssl;

имя_сервера www.example.com;

# Для отладки

add_header X-debug-message «слушай: 443, имя_сервера: www.example.com, перенаправлено: https://$host$request_uri» всегда;

# SSL

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

включить /etc/letsencrypt/options-ssl-nginx.conf;

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem;

корень /var/www/example.com;

# Перенаправление

расположение / {

прокси_пароль http://192.168.1.224:80;

}

}

example.com, перенаправление: https://$host$request_uri» всегда;

# Райдерект

вернуть 301 https://$host$request_uri;

}

сервер {

слушать 443 ssl;

имя_сервера www.example.com;

# Для отладки

add_header X-debug-message «слушай: 443, имя_сервера: www.example.com, перенаправлено: https://$host$request_uri» всегда;

# SSL

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

включить /etc/letsencrypt/options-ssl-nginx.conf;

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem;

корень /var/www/example.com;

# Перенаправление

расположение / {

прокси_пароль http://192.168.1.224:80;

}

}

Переход на www.example.com показывает мою веб-страницу, как и ожидалось. Но переход на foo.example.com также дает мне мою веб-страницу, чего не должно быть. example.com также дает мне веб-страницу.

Открытие www.example.com в моем браузере, я вижу следующий http-заголовок (как и ожидалось):

X-debug-message: DEBUG: listen:443, server_name:www.example.com, redirected:https ://www.example.com/

Отверстие foo.example.com в моем браузере я вижу следующий http-заголовок (не так, как ожидалось):

X-debug-message: DEBUG: listen:443, имя_сервера:www.example.com, перенаправлено:https:/ /foo.example.com/

Как сделать так, чтобы мой nginx перенаправлял только www.example.com ?

- http

- nginx

- сеть

- https

- nginx-reverse-proxy

1

Убедитесь, что DNS-запись для foo.yourdomain.com действительно создана с

DNS провайдерСоздать второй серверный блок для поддомена foo.example.com

иначе все запросы к порту 80

будет перенаправлен на доступный серверный блок, который в вашем случае

www.example.com — блок сервера должен выглядеть так:сервер { имя_сервера foo.example.com; расположение / { корневой путь/к/foo/index. html;

индекс index.html index.htm;

прокси_http_версия 1.1;

proxy_set_header Обновить $http_upgrade;

proxy_set_header Соединение «обновление»;

proxy_set_header Хост $host;

proxy_cache_bypass $http_upgrade;

try_files $uri $uri//index.html;

}

слушать 443 ssl; # под управлением Certbot

ssl_certificate

/etc/letsencrypt/live/example.com/fullchain.pem; # п

управляется Certbot

ssl_certificate_key

/etc/letsencrypt/live/nextoma.com/privkey.pem; # управляемый

Сертбот

включить /etc/letsencrypt/options-ssl-nginx.conf; # управляемый

Сертбот

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem; # управляемый

Сертбот

}

html;

индекс index.html index.htm;

прокси_http_версия 1.1;

proxy_set_header Обновить $http_upgrade;

proxy_set_header Соединение «обновление»;

proxy_set_header Хост $host;

proxy_cache_bypass $http_upgrade;

try_files $uri $uri//index.html;

}

слушать 443 ssl; # под управлением Certbot

ssl_certificate

/etc/letsencrypt/live/example.com/fullchain.pem; # п

управляется Certbot

ssl_certificate_key

/etc/letsencrypt/live/nextoma.com/privkey.pem; # управляемый

Сертбот

включить /etc/letsencrypt/options-ssl-nginx.conf; # управляемый

Сертбот

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem; # управляемый

Сертбот

}

Добавьте ssl-сертификат на foo.example.com с помощью команды:

certbot --nginx -d foo.example.com

Перезапустите nginx и снова проверьте foo.example.com

Спасибо за все комментарии!

Для других читателей и будущих ссылок, теперь это мое просветленное понимание.

nginx рассматривает первую запись в конфигурации enable-sites как маршрут по умолчанию. Таким образом, первая запись

сервер {

слушать 80;

имя_сервера пример.net www.example.net;

...

}

фактически рассматривается как сервер

{

слушать 80 default_server;

имя_сервера пример.net www.example.net;

...

}

Итак, моя ошибка заключалась в том, что я добавил *.example.com -> MyIP к моему DNS и предположил, что nginx будет просто 404 для всех маршрутов, которые я явно не определил. Когда на самом деле он ищет маршрут, который соответствует foo.example.com , и если это не так, направляет его на маршрут по умолчанию.

Итак, теперь я изменил свой DNS, чтобы явно обрабатывать все поддомены, которые я хочу маршрутизировать, и я явно перечисляю их все в nginx.

Теперь — как я достигаю своего первоначального плана — просто направить *.example.com на мой IP и получить nginx 404 все запросы, кроме тех, которые я явно определяю — я до сих пор не понимаю.

Явная маршрутизация всех субдоменов в DNS немного менее гибка, так как мне нужно обновить DNS и дождаться распространения изменения, если я хочу протестировать новую службу внутри. Но, я думаю, это нормально на данный момент.

Вам нужно заставить первую запись прослушивать 443 для HTTPS и имени сервера _ и вернуть 404.

сервер {

слушать 443 ssl;

имя сервера _;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_certificate /etc/nginx/certs/nginx-selfsigned.crt;

ssl_certificate_key /etc/nginx/certs/nginx-selfsigned.key;

расположение / {

вернуть 404;

}

}

При наличии типичного перенаправления HTTP на HTTPS в файле (у меня это последняя запись):

server {

слушать 80 default_server;

имя сервера _;

вернуть 301 https://$host$request_uri;

}

Затем все HTTP-запросы преобразуются в аналоги HTTPS. Затем, если вы запрашиваете поддомен, который не был настроен в файле конфигурации NGINX, по умолчанию будет использоваться первая запись, которая возвращает 404.

Загрузите образец CSV , чтобы протестировать данные в вашей среде

Загрузите образец CSV , чтобы протестировать данные в вашей среде com

com  com/guelfoweb/knock/archive/knock3.zip.

com/guelfoweb/knock/archive/knock3.zip.  example.com, перенаправление: https://$host$request_uri» всегда;

# Райдерект

вернуть 301 https://$host$request_uri;

}

сервер {

слушать 443 ssl;

имя_сервера www.example.com;

# Для отладки

add_header X-debug-message «слушай: 443, имя_сервера: www.example.com, перенаправлено: https://$host$request_uri» всегда;

# SSL

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

включить /etc/letsencrypt/options-ssl-nginx.conf;

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem;

корень /var/www/example.com;

# Перенаправление

расположение / {

прокси_пароль http://192.168.1.224:80;

}

}

example.com, перенаправление: https://$host$request_uri» всегда;

# Райдерект

вернуть 301 https://$host$request_uri;

}

сервер {

слушать 443 ssl;

имя_сервера www.example.com;

# Для отладки

add_header X-debug-message «слушай: 443, имя_сервера: www.example.com, перенаправлено: https://$host$request_uri» всегда;

# SSL

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

включить /etc/letsencrypt/options-ssl-nginx.conf;

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem;

корень /var/www/example.com;

# Перенаправление

расположение / {

прокси_пароль http://192.168.1.224:80;

}

}

example.com, redirected:https ://www.example.com/

example.com, redirected:https ://www.example.com/

html;

индекс index.html index.htm;

прокси_http_версия 1.1;

proxy_set_header Обновить $http_upgrade;

proxy_set_header Соединение «обновление»;

proxy_set_header Хост $host;

proxy_cache_bypass $http_upgrade;

try_files $uri $uri//index.html;

}

слушать 443 ssl; # под управлением Certbot

ssl_certificate

/etc/letsencrypt/live/example.com/fullchain.pem; # п

управляется Certbot

ssl_certificate_key

/etc/letsencrypt/live/nextoma.com/privkey.pem; # управляемый

Сертбот

включить /etc/letsencrypt/options-ssl-nginx.conf; # управляемый

Сертбот

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem; # управляемый

Сертбот

}

html;

индекс index.html index.htm;

прокси_http_версия 1.1;

proxy_set_header Обновить $http_upgrade;

proxy_set_header Соединение «обновление»;

proxy_set_header Хост $host;

proxy_cache_bypass $http_upgrade;

try_files $uri $uri//index.html;

}

слушать 443 ssl; # под управлением Certbot

ssl_certificate

/etc/letsencrypt/live/example.com/fullchain.pem; # п

управляется Certbot

ssl_certificate_key

/etc/letsencrypt/live/nextoma.com/privkey.pem; # управляемый

Сертбот

включить /etc/letsencrypt/options-ssl-nginx.conf; # управляемый

Сертбот

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem; # управляемый

Сертбот

}