Содержание

10 онлайн-инструментов для проверки SSL, TLS и последних уязвимостей / Хабр

От переводчика.

Привет! В последнее время было обнаружено довольно много уязвимостей, связанных с SSL, поэтому мне захотелось сделать перевод статьи, в которой собран список инструментов для тестирования SSL, TLS и различных уязвимостей. В статье довольно много терминов, поэтому хочу извиниться, если что-то перевела не совсем корректно. Если вы можете предложить лучший вариант перевода, пожалуйста, напишите в личные сообщения.

Проверяйте SSL, TLS и шифрование

Проверка SSL необходима для обеспечения правильного отображения параметров сертификата. Существует множество способов проверки SSL-сертификатов. Проверка с помощью инструментов в сети позволяет получить полезную информацию, находящуюся ниже. Она также поможет вам выявить угрозы на ранних стадиях, а не после получения жалобы клиента.

Я получил ряд вопросов после своей последней публикации «Усиление защиты Apache. Гид по безопасности» о проверке TLS и SSL. В этой статье я расскажу вам о некоторых полезных инструментах для проверки SSL-сертификатов в сети.

Гид по безопасности» о проверке TLS и SSL. В этой статье я расскажу вам о некоторых полезных инструментах для проверки SSL-сертификатов в сети.

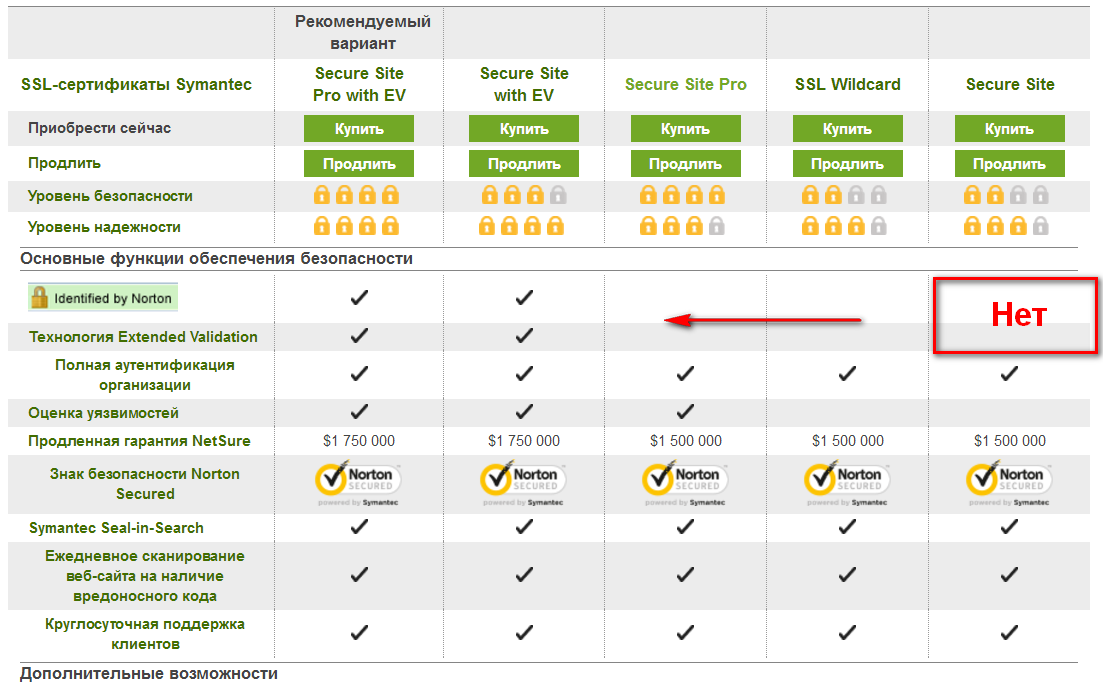

Symantec SSL Toolbox

Проверка CSR — очень важно проверить CSR перед отправкой для подписи запроса. Вы сможете удостовериться в том, что CSR содержит все требуемые параметры, например, CN, DN, O, OU, алгоритм и др.

Проверка установки сертификата — после установки всегда полезно удостовериться в том, что сертификат действителен и содержит необходимую информацию. Этот онлайн инструмент позволит вам проверить CN, SAN, название организации, OU, город, серийный номер, тип применяемого алгоритма, длину ключа и подробности о цепочке сертификата.

Wormly Web Server Tester

Тестирование web сервера от Wormly позволяет получить подробный обзор параметров ссылки. Обзор включает в себя данные о сертификате (CN, срок действия, цепочка сертификата), шифровании, длине открытого ключа, безопасности повторного согласования, протоколах типа SSLv3/v2, TLSv1/1. 2.

2.

DigiCert SSL Certificate Checker

Инструмент для проверки установки SSL сертификатов от DigiCert — еще один прекрасный инструмент, который позволит вам преобразовать DNS в IP адрес, узнать кто выдал сертификат, его серийный номер, длину ключа, алгоритм подписи, SSL-шифрование, поддерживаемое сервером и срок действия сертификата.

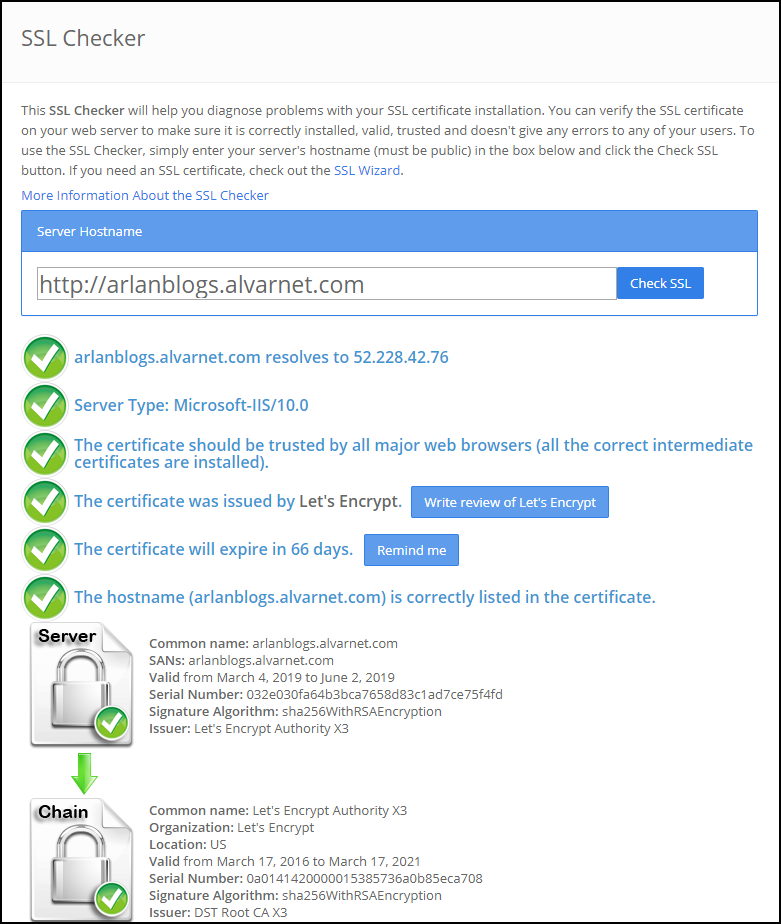

SSL Shopper

Проверка SSL от SSL Shopper — подойдет для быстрой проверки типа сервера, срока действия, SAN и цепочки доверия. Вы сможете оперативно найти ошибку в цепочке сертификата или узнать, что он не работает должным образом. Инструмент отлично подходит для устранения неполадок в работе.

GlobalSign SSL Check

Проверка конфигурации SSL от GlobalSign предоставляет очень подробную информацию о веб-сервере и SSL. Инструмент ставит баллы в зависимости от данных сертификата, поддержки протоколов, обмена ключами и надёжности шифра. Это незаменимый инструмент при настройке нового безопасного URL или проведении аудита. Обязательно попробуйте!

Это незаменимый инструмент при настройке нового безопасного URL или проведении аудита. Обязательно попробуйте!

Qualys SSL Labs

Позволяет оценить ваш сайт в отношении безопасности SSL-сертификата. Предоставляет очень подробную техническую информацию. Советую системным администраторам, аудиторам, инженерам по интернет-безопасности для выявления и наладки “слабых” параметров.

Free SSL Server Test

Производит проверку вашей https ссылки и отображает следующую информацию, которую при желании можно скачать в PDF-формате:

- Совместимость PCI DSS

- Соответствие принципам NIST

- Размер DH

- Поддержка протоколов

- Поддержка шифров

- Откат TLS соединения

- Поддержка повторного согласования

- Основные наборы шифров

- Контент третьих лиц

COMODO SSL Analyzer

SSL анализатор от COMODO позволяет провести анализ https URL и быстро получить отчеты по различным параметрам, включая

- Серийный номер

- Отпечаток

- Действительность SSL-сертификата

- Эмитент

- Поддержка протокола (SSL/TLS)

- Защита от атак Downgrade

- Безопасность повторного согласования (по инициативе сервиса или клиента)

- Сжатие

- Session tickets

- Активные наборы шифрования

SSL Checker

Что действительно хорошо в SSL Checker, так это то, что инструмент позволяет настроить напоминание (за 30 дней) об истечении срока действия сертификата. Это отлично, мне кажется, что бесплатно эту услугу больше нигде получить нельзя. Кроме того, инструмент позволяет выполнить базовую проверку таких параметров, как:

Это отлично, мне кажется, что бесплатно эту услугу больше нигде получить нельзя. Кроме того, инструмент позволяет выполнить базовую проверку таких параметров, как:

- Цепочка сертификата

- Корневой сертификат

- Алгоритм подписи

- Отпечаток

- Элементы цепочки

- SAN

HowsMySSL

Этот инструмент отличается от остальных. Он позволяет проверить клиента (браузер) и получить оценку состояния по следующим параметрам:

- Поддерживаемая версия протокола

- Сжатие

- Поддержка session ticket

- Поддерживаемое шифрование

Для проверки клиента, просто зайдите на HowsMySSL в браузере.

Другие инструменты онлайн-проверки

Проверка уязвимости POODLE:

- https://www.tinfoilsecurity.com/poodle

- https://entrust.

ssllabs.com/index.html

ssllabs.com/index.html - https://www.ssllabs.com/ssltest/

- https://pentest-tools.com/network-vulnerability-scanning/ssl-poodle-scanner

Проверка уязвимости FREAK:

- https://tools.keycdn.com/freak

Проверка уязвимости LogJam:

- https://weakdh.org/sysadmin.html

Проверка уязвимости SHA-1:

- https://shaaaaaaaaaaaaa.com/

Я считаю, что перечислил все бесплатные онлайн-инструменты для проверки параметров SSL-сертификата и получения достоверной технической информации для проведения аудита и обеспечения безопасности веб-приложений. Если вам понравилось, поделитесь с друзьями.

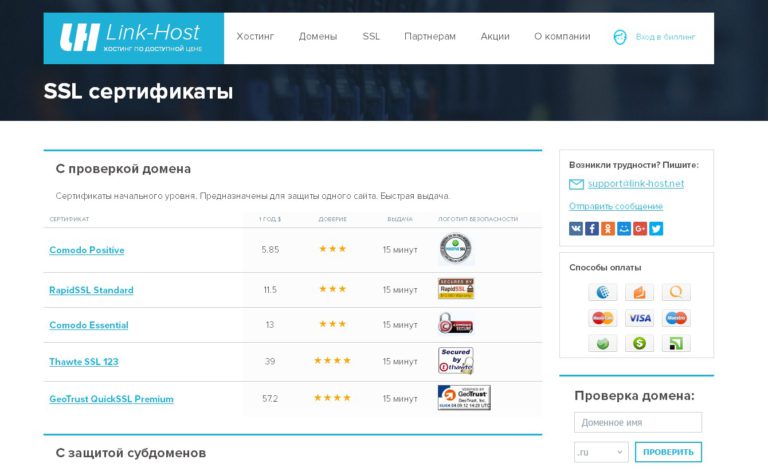

P. S. Приглашаем в наше Хостинг Кафе. Работают и активно развиваются 6 сайтов для поиска хостинговых услуг:

- VDS.menu — Поиск виртуальных серверов

- SHARED.

menu — поиск виртуального хостинга

menu — поиск виртуального хостинга - DEDICATED.menu — поиск выделенных серверов

- HTTPS.menu — поиск SSL сертификатов

- LICENSE.menu — поиск лицензий

- BACKUP.menu — поиск места для резервных копий

Спасибо andorro за помощь с подготовкой публикации.

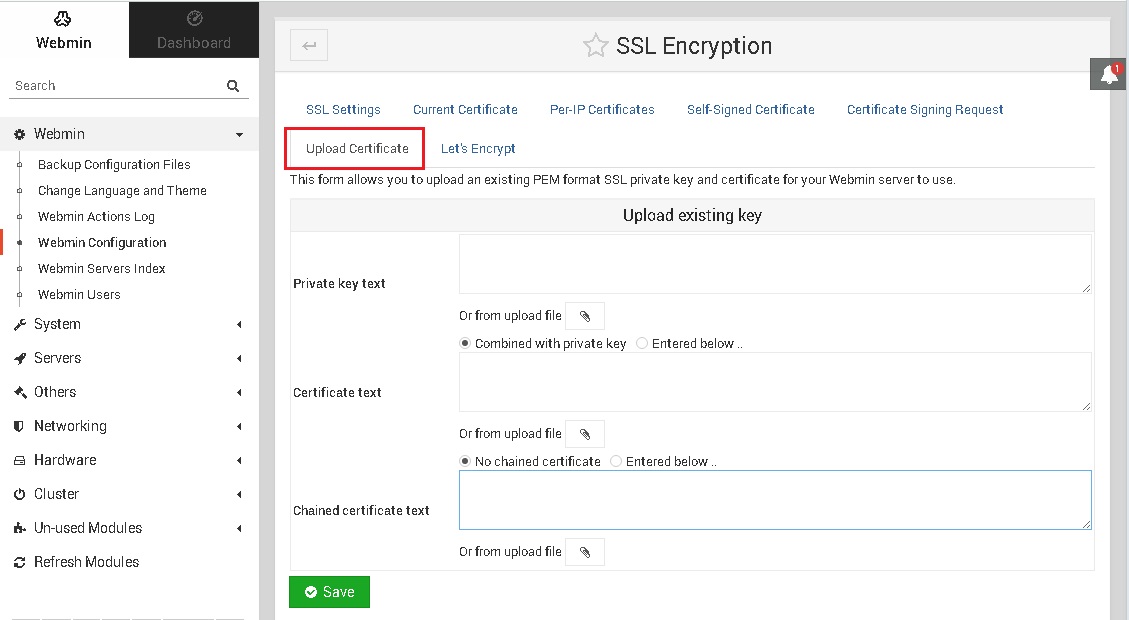

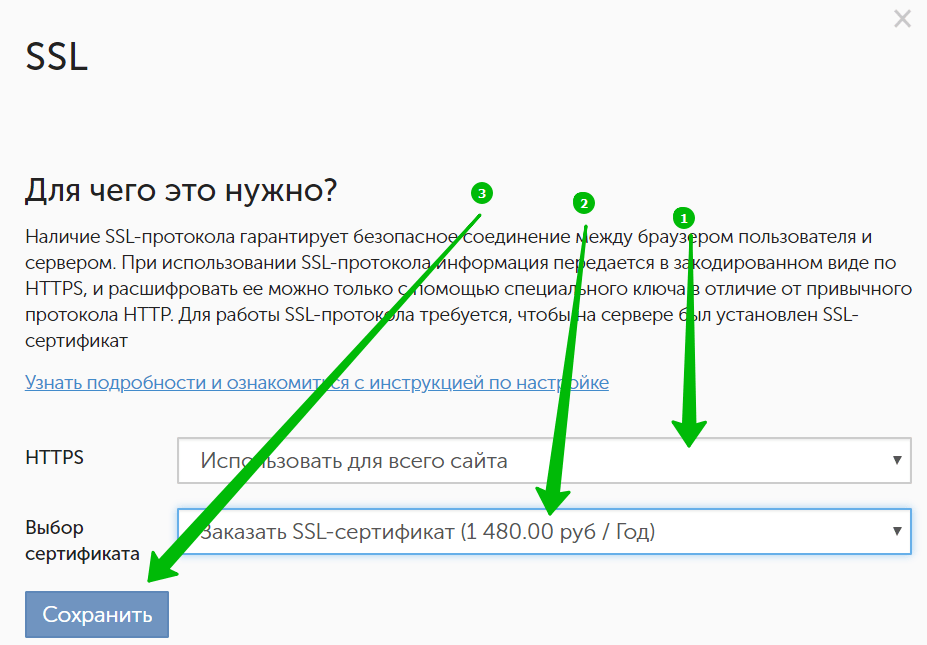

Как проверить файлы SSL?

По завершении процесса приобретения сертификата, вы получите два файла. Файл сертификата, и файл приватного ключа. Оба файла обязательно нужно сохранить и не потерять, в противном случае, нужно будет перевыпускать (не покупать, а именно перевыпускать) сертификат, это займёт время.

Однако, когда файлы уже есть, как проверить те ли это файлы, и будет ли работать сертификат.

Обратите внимание!

Вы можете заказать покупку и установку SSL сертификата под ключ (на 1 или 2 года) — вот тут https://www.advantshop.net/services, в этом случае все необходимые действия, включая склейку и проверку сертификата сделает специалист технической поддержки, а Вы сэкономите время и получите уже готовый, проверенный результат.

Для проверки файлов, мы воспользуемся удобным сервисом и в данной статье рассмотрим:

1) Проверка файлов перед началом

2) Проверка сертификата — sslshopper.com

3) Сервис для проверки сертификата и ключа — sslshopper.com

4) Сервис для проверки сертификата и ключа — sslchecker.com (вариант 2)

Проверка файлов перед началом

Обратите внимание!

У вас уже должны быть файлы SSL сертификата, а именно два файла (файл сертификата и файл приватного ключа).

1) Файл сертификата, это обычный текстовый файл. Если его открыть текстовым редактором (например блокнотом), то файл сертификата должен выглядеть вот так (рис. A1).

Рисунок A1.

2) Файл ключа, это обычный текстовый файл. Если его так же открыть текстовым редактором (блокнотом), то файл ключа должен выглядеть вот так (рис. A2).

Рисунок A2.

Если файлы похожи на те что показаны на картинке, значит всё хорошо. Можно приступить к проверки на стороне сервиса.

Можно приступить к проверки на стороне сервиса.

Проверка сертификата — sslshopper.com

Переходим на страницу проверки — https://www.sslshopper.com/certificate-decoder.html

Затем в поле «Paste Certificate Text» копируем содержимое файла с сертификатом. Скопировать необходимо всё содержимое, включая заголовок ( ——BEGIN CERTIFICATE—— и окончание ——END CERTIFICATE—— ),

после этого начнётся автоматическая проверка файла и внизу будут показаны данные расшифровки (рис. А3).

Рисунок A3.

Интересны следующие поля:

- Common Name — это название файла, просто имя чтобы ориентироваться.

- Subject Alternative Names — тут указаны адреса для которых действует сертификат.

- Valid From — Дата начала действия.

- Valid To — Дата окончания действия, проверьте чтобы знать когда закончит действие данный сертификат.

Если все данные отмечены зелёным значком, и сами данные не вызывают у вас вопросов, значит всё хорошо.

Всё готово.

Сервис для проверки сертификата и ключа — sslshopper.com

Переходим на страницу проверки — https://www.sslshopper.com/certificate-key-matcher.html

В графе «What to Check» оставляем выбранный вариант «Check if a Certificate and a Private Key match«

Затем в нижние поля (их два), в поле «Enter your Certificate«, копируем содержимое файла с сертификатом. Скопировать необходимо всё содержимое, включая заголовок ( ——BEGIN CERTIFICATE—— и окончание ——END CERTIFICATE—— )

Во второе поле, так же скопировать, но уже содержимое файла с приватным ключом. Скопировать необходимо всё содержимое, включая заголовок ( ——BEGIN PRIVATE KEY—— и окончание ——END PRIVATE KEY—— )

Рисунок 1.

После этого начнётся автоматическая проверка соответствия файлов.

Если всё хорошо, везде будут стоять зелёные галочки, символизирующие что проверка прошла успешно.

Всё готово.

Сервис для проверки сертификата и ключа — sslchecker.com (вариант 2)

Можно воспользоваться вторым сервисом, так же, для проверки файлов.

Переходим на страницу проверки — https://www.sslchecker.com/matcher

Затем в нижние поля (их два), в поле «SSL paste below» (1), копируем содержимое файла с сертификатом. Скопировать необходимо всё содержимое, включая заголовок ( ——BEGIN CERTIFICATE—— и окончание ——END CERTIFICATE—— )

Во второе поле (2), так же скопировать, но уже содержимое файла с приватным ключом. Скопировать необходимо всё содержимое, включая заголовок ( ——BEGIN PRIVATE KEY—— и окончание ——END PRIVATE KEY—— )

Рисунок 2.

Затем нажимаем на кнопку «Match», после этого начнётся автоматическая проверка соответствия файлов.

Если всё хорошо, вверху страницы будет показано зелёное сообщение, символизирующие что проверка прошла успешно.

Всё готово.

Тэги: Проверка файлов SSL сертификата, SSL, SSL Сертификат, безопасность, страница не является безопасной

SSL Checker — Проверка SSL-сертификата

Проверка SSL-сертификата извлекает всю возможную информацию о SSL-сертификате проверяемого хоста или домена. Он проверяет действительность SSL и дату выдачи, дату истечения срока действия и многие другие параметры.

Он проверяет действительность SSL и дату выдачи, дату истечения срока действия и многие другие параметры.

Об инструменте проверки сертификатов SSL

Что такое SSL?

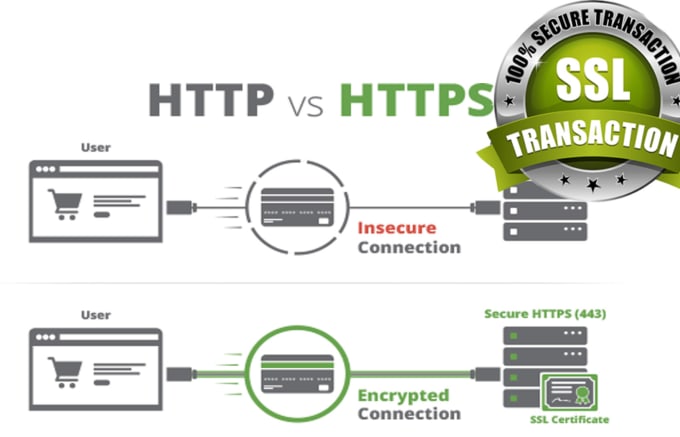

SSL — это аббревиатура от Secure Sockets Layer. Это стандартная технология безопасности, которая устанавливает безопасное соединение между веб-сервером и браузером.

SSL-соединение гарантирует конфиденциальность передаваемых данных. SSL также называется TLS (безопасность транспортного уровня).

SSL-сертификат — это то, что позволяет веб-сайту переходить с HTTP на HTTPS. SSL — это файл данных, размещенный на исходном сервере веб-сайта, который делает возможным шифрование SSL/TLS. У него есть пара ключей: открытый и закрытый ключ. Эти ключи работают вместе для создания зашифрованного соединения. Сертификат также содержит «субъект», который является личностью владельца сертификата/веб-сайта.

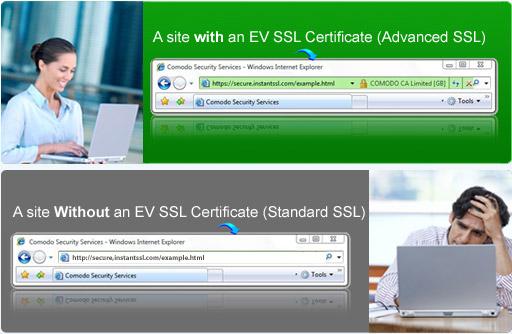

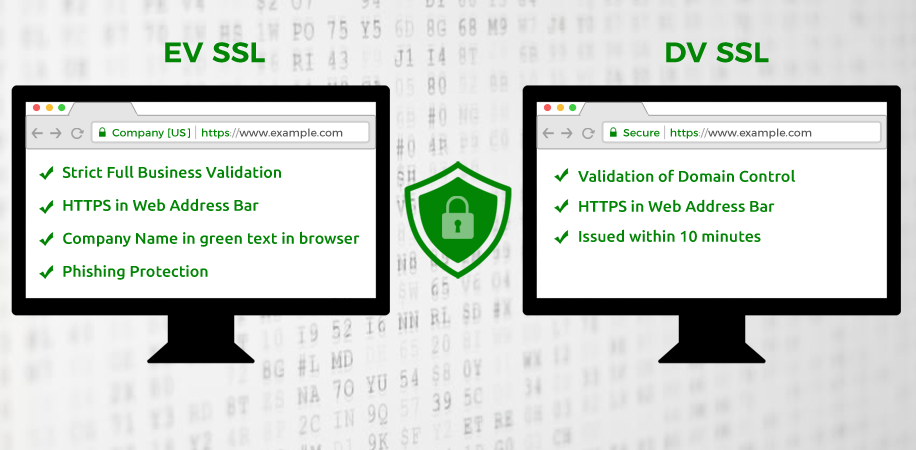

Зачем мне нужен SSL-сертификат?

Увеличение числа угроз кибербезопасности привело к тому, что особое внимание стало уделяться безопасности пользователей. Исследование, проведенное pewresearch.org, показывает, что 68% интернет-пользователей считают, что действующие законы недостаточны для защиты их прав.

Исследование, проведенное pewresearch.org, показывает, что 68% интернет-пользователей считают, что действующие законы недостаточны для защиты их прав.

Поэтому в 2014 году гигант поисковых систем Google объявил HTTPS в качестве сигнала ранжирования. Сегодня, если вы хотите, чтобы ваш сайт выглядел законным и заслуживающим доверия. Хотите увеличить продажи, доход, лояльность клиентов и занять более высокое место в поисковой выдаче? На вашем сайте должен быть установлен SSL-сертификат.

Если вы продаете что-то в Интернете или позволяете пользователям/покупателям создавать учетные записи на вашем веб-сайте, SSL-сертификат помогает защитить информацию о клиентах.

Вот следующие причины, по которым каждый владелец веб-сайта должен обслуживать каждый веб-сайт через HTTPS в Интернете.

- Идентификация: SSL-сертификат обеспечивает проверку любого веб-сайта. Эта аутентификация играет важную роль в онлайн-безопасности. Проверка веб-сайта аналогична проверке учетных записей в социальных сетях.

Однако сертификат SSL не позволяет любому другому веб-сайту создавать поддельную версию вашего сайта. Это позволяет пользователям различать подлинные и поддельные веб-сайты, помогая им фильтровать явно мошеннические сайты.

Однако сертификат SSL не позволяет любому другому веб-сайту создавать поддельную версию вашего сайта. Это позволяет пользователям различать подлинные и поддельные веб-сайты, помогая им фильтровать явно мошеннические сайты. - Производительность: Современный SSL может сократить время загрузки страницы. SSL включает HTTPS/2, что делает веб-сайт в два раза быстрее без каких-либо изменений в кодовой базе. Согласно Google, скорость страницы является важным фактором для пользователей и напрямую влияет на коэффициент конверсии. Исследование показало, что страницы, которые загружались за 2,4 секунды, имели коэффициент конверсии 1,9%.

- Повышение рейтинга в поиске : Для Google пользователь является боссом, и для пользователя важна защита конфиденциальности. Google отдает приоритет тем веб-сайтам в своей поисковой выдаче, которые обслуживаются через HTTPS.

- Безопасность : Большинство интернет-пользователей считают, что действующих законов недостаточно для защиты их конфиденциальности в Интернете.

Поэтому они всегда боятся делиться своей информацией, такой как информация о кредитной карте или другая личная информация в Интернете. SSL устанавливает зашифрованную связь между сервером и клиентом, обычно между веб-сервером (веб-сайтом) и браузером. Это гарантирует, что никто не сможет отслеживать данные пользователей.

Поэтому они всегда боятся делиться своей информацией, такой как информация о кредитной карте или другая личная информация в Интернете. SSL устанавливает зашифрованную связь между сервером и клиентом, обычно между веб-сервером (веб-сайтом) и браузером. Это гарантирует, что никто не сможет отслеживать данные пользователей. - Доверие : Благодаря значку замка в адресной строке браузера шифрование трафика с помощью SSL повышает доверие посетителей. Это также гарантирует, что третьи стороны, в том числе хакеры и онлайн-воры, не смогут получить доступ к данным.

- Соответствие нормативным требованиям : SSL является важнейшим компонентом соответствия PCI. Как правило, сертификаты SSL поставляются с полным 256-битным ключом шифрования, который хакеры не могут взломать. Таким образом, нет возможности утечки конфиденциальных данных. Учитывая мощную защиту, обеспечиваемую SSL-сертификатами, было бы неправильно назвать ее основой PCI DSS.

Примечание. PCI DSS означает стандарт безопасности данных индустрии платежных карт.

PCI DSS означает стандарт безопасности данных индустрии платежных карт.

Как получить сертификат SSL?

Для получения сертификата SSL.

- Создайте запрос на подпись сертификата (CSR) на сервере. Этот процесс создает пару ключей: открытый и закрытый ключ на вашем сервере.

- Файл данных CSR, который вы отправляете издателю SSL-сертификата (Центру сертификации или ЦС), содержит открытый ключ.

- Эмитент SSL-сертификата использует файл данных CSR для создания структуры данных, соответствующей вашему закрытому ключу. CA никогда не видит закрытый ключ.

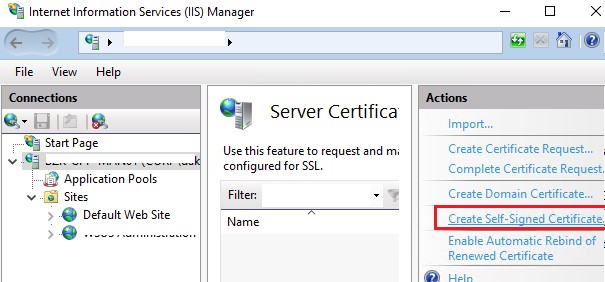

- После получения сертификата SSL установите его на свой сервер. Инструкции по установке и тестированию SSL-сертификата будут различаться в зависимости от вашего сервера.

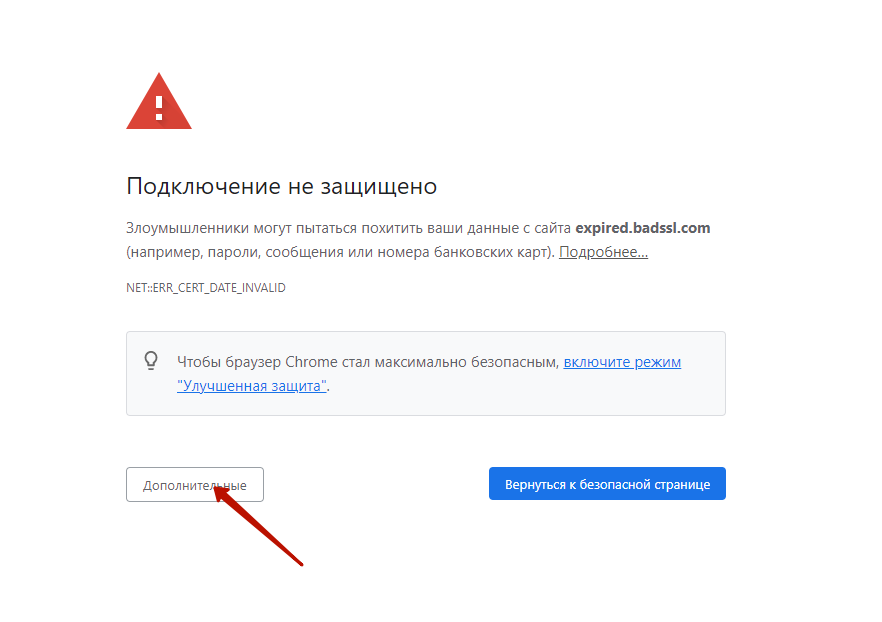

В браузерах есть предустановленный список доверенных ЦС, известный как хранилище доверенных корневых ЦС. Любой может создать сертификат, но браузеры зависят от сертификатов от организаций, упомянутых в их списке доверенных ЦС.

Однако, чтобы быть центром сертификации и быть частью хранилища Trusted Root CA, компания обязательно должна соблюдать стандарты аутентификации и безопасности, применяемые в браузерах, и проходить аудит.

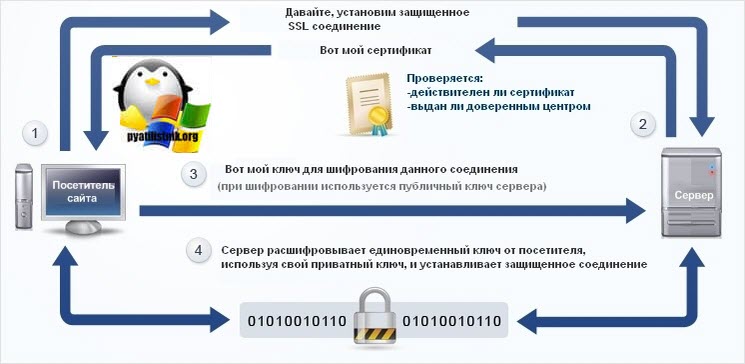

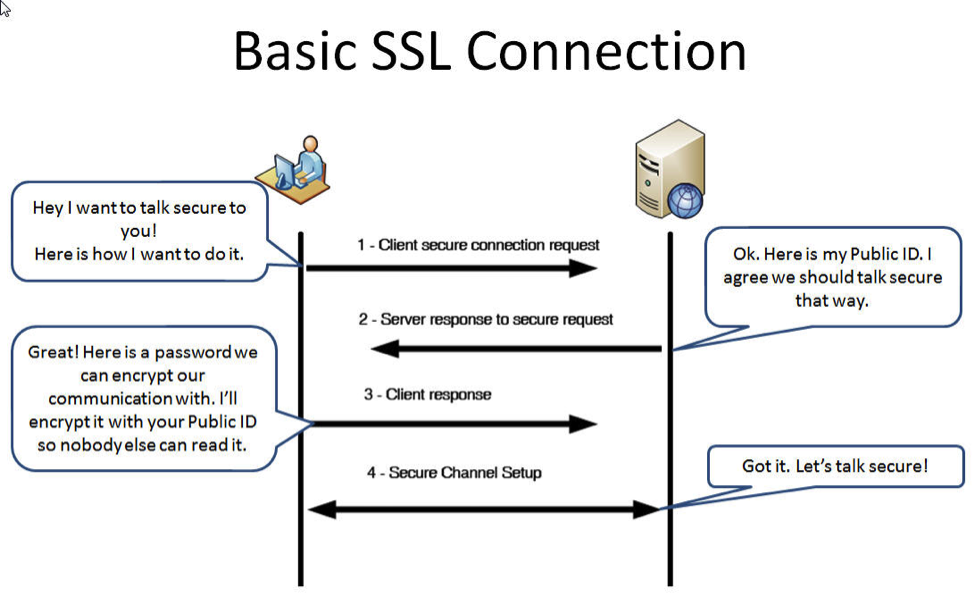

Как SSL-сертификат создает безопасное соединение?

Связь по SSL всегда начинается с квитирования SSL. Рукопожатие SSL — это асимметричная криптография, которая позволяет веб-браузеру проверять веб-сервер, получая открытый ключ. Он создает безопасное соединение перед началом передачи данных.

- Когда браузер подключается к веб-серверу, защищенному с помощью SSL, он отправляет номер версии SSL, параметры шифрования, данные, относящиеся к сеансу, и другую информацию, которая необходима веб-серверу для связи с клиентом с использованием SSL.

- В ответ веб-сервер отправляет копию своего SSL-сертификата, включая номер версии SSL сервера, параметры шифрования, данные, относящиеся к сеансу, и открытый ключ.

- Браузер сверяет сертификат с предварительно установленным списком доверенных ЦС.

Он также отфильтровывает, что сертификат не просрочен, не отозван, а его общее имя действительно для веб-сайта, к которому он подключается.

Он также отфильтровывает, что сертификат не просрочен, не отозван, а его общее имя действительно для веб-сайта, к которому он подключается. - Если браузер доверяет сертификату, он использует открытый ключ сервера для создания и отправки зашифрованного симметричного сеансового ключа.

- При получении зашифрованного симметричного сеансового ключа сервер расшифровывает его с помощью своего закрытого ключа и отправляет ответ, зашифрованный с помощью сеансового ключа, для запуска зашифрованного сеанса.

- Теперь и сервер, и браузер шифруют все передаваемые данные с помощью сеансового ключа.

Что такое средство проверки SSL?

Средство проверки SSL (средство проверки защищенных сокетов) — это инструмент, который проверяет и проверяет правильность установки сертификата SSL на веб-сервере. Проверка SSL гарантирует, что сертификат SSL действителен, доверен и работает правильно.

Чтобы проверить сертификат SSL, выполните следующие действия.

- Откройте инструмент: Проверка SSL.

- Введите URL-адрес в специально отведенном для этого месте и нажмите кнопку «Проверить сертификат SSL».

- Инструмент обработает ваш запрос и предоставит результаты, включая общее имя, тип сервера, эмитента, действительность, цепочку сертификатов и дополнительные сведения о сертификате.

Является ли мой сертификат SSL или TLS?

Сертификат SSL всегда использовался для безопасной и зашифрованной передачи данных. Каждый раз, когда выпускалась новая версия, менялся только номер версии. Однако, когда версия была обновлена с SSLv3.0 до SSLv4.0, она была переименована в TLSv1.0. TLS является преемником SSL.

Онлайн-сканирование SSL с помощью SSLyze

Проверка служб SSL/TLS на наличие уязвимостей и слабых шифров с помощью этого онлайн-сканирования SSL . Использует отличный sslyze и OpenSSL для сбора сведений о сертификате и измерения безопасности реализации SSL/TLS .

Выявление известных уязвимостей и уязвимостей криптографии с некоторыми реализациями SSL/TLS, такими как SSLv2 , и слабыми шифрами является важной частью процесса оценки уязвимости. Эта размещенная служба позволяет легко протестировать сервер на наличие известных проблем безопасности с конфигурацией, независимо от того, тестируете ли вы один сервер или сеть.

Запустить сканирование SSL/TLS

Бесплатное сканирование SSL/TLS для проверки используемых шифров, действительности сертификата и ошибок конфигурации.

Протестируйте любые службы на основе SSL/TLS ( https / smtps / pop3s / ftps ), чтобы сразу получить представление о состоянии безопасности хоста. С пакетным тестовым сервисом членства с SSLyze для всех известных уязвимостей.

Элементы, проверенные при БЕСПЛАТНОМ сканировании

Информация о сертификате

Действительный и доверительный сертификат. известная криптографическая уязвимость в службах TLS/SSL

известная криптографическая уязвимость в службах TLS/SSL

Об онлайн-сканировании SSL и проверке сертификата

SSL (и TLS) обеспечивают уровень зашифрованной связи по сети между клиентом и службой. Чаще всего под сервисом понимают веб-браузеры, подключающиеся к веб-серверу с HTTPS , но также может быть электронная почта ( SMTP / POP ) или любой другой Протокол TCP . В различных реализациях этих зашифрованных протоколов обнаружено большое количество уязвимостей. Примером может служить SSLv2 , в котором есть известные уязвимости, и его не следует использовать. Соответствие PCI требует, чтобы SSLv2 (и SSLv3) не использовался с более новыми и более безопасными протоколами TLSv1.2 и TLSv1.3 , которые теперь являются стандартом.

Соответствие PCI требует, чтобы SSLv2 (и SSLv3) не использовался с более новыми и более безопасными протоколами TLSv1.2 и TLSv1.3 , которые теперь являются стандартом.

Как уже упоминалось, SSL/TLS может использоваться для любой службы на основе TCP , такой как FTP , NNTP , SMTP или даже виртуальные частные сети (VPN). Осведомленность обычных пользователей компьютеров повысилась, поэтому они могут проверять наличие «замка» в строке состояния браузера при просмотре защищенных сайтов, таких как интернет-банкинг и электронная почта. Однако многих пользователей не остановят предупреждения о сертификате в браузере, и они просто пройдут мимо предупреждения. По этой причине популярные браузеры, такие как Firefox и Chrome, усложнили обход SSL/TLS 9.0027 предупреждения браузера.

Основным преимуществом безопасности транспортного уровня является защита данных веб-приложений от несанкционированного раскрытия и модификации при их передаче между клиентами (веб-браузерами) и сервером веб-приложений, а также между сервером веб-приложений и серверной частью и другими небраузерными на основе корпоративных компонентов.

Памятка по защите транспортного уровня OWASP

Использование инструмента с открытым исходным кодом sslyze это онлайн-сканирование SSL проверит IP-адрес или веб-адрес с поддержкой SSL/TLS и соберет сведения об используемом сертификате. Вы можете использовать параметр sslyze для тестирования любой службы с поддержкой SSL/TLS на любом порту. Все слабые шифры и известные криптографические уязвимости, такие как знаменитый Heartbleed, тестируются. Как и другие SSL/TLS-атаки последних лет, включая BEAST, CRIME, BREACH, DROWN, FREAK и POODLE. Недавние выпуски уязвимостей вывели маркетинга уязвимостей на новый уровень благодаря специальным веб-сайтам, логотипам и пресс-релизам.

Другие инструменты тестирования TLS/SSL включают:

Скрипты Nmap NSE (ssl-enum-cipers, ssl-cert)

TestSSL.sh — это бесплатный инструмент, который использует только bash и установку SSL/TLS библиотеки (testssl. sh)

sh)

OpenVAS (GVM) поставляется с полным набором тестов на уязвимости для SSL/TLS (OpenVAS)

Общие уязвимости и атаки SSL/TLS

Неисчерпывающий список атак и недостатков в SSL/ TLS-протокол.

ЗВЕРЬ | ПРЕСТУПЛЕНИЕ | ВРЕМЯ | НАРУШЕНИЕ | Лаки 13 | ПУДЕЛЬ | урод | Бревно | УТОПИТЬ | ЛЕНЬ | Сладкий32 | Блейхенбахер Паддинг Оракул | ОГРАБЛЕНИЕ | КРОВОТЕЧЕНИЕ | РОБОТ | РК4

ЗВЕРЬ | Эксплойт браузера против SSL/TLS

Представлен в сентябре 2011 года исследователями Джулиано Риццо и Тай Дуонгом. Эксплойт браузера против SSL/TLS, также известный как BEAST. Это исследователи безопасности, которые затем представили атаку CRIME 2012 года.

Используя атаку MITM, которая включает внедрение JavaScript или апплета в тот же источник веб-сайта, злоумышленник использует IV = слабые места вектора инициализации в CBC (цепочка блоков шифрования) в более старых версиях TLS/SSL — это TLS v1.0 , SSL версии 3.0 и ниже.

Злоумышленник может получить небольшие фрагменты данных, передаваемые между сервером и клиентом, которые могут содержать файлы cookie сеанса HTTP, данные аутентификации и другую конфиденциальную информацию.

В его выпуске рекомендуется использовать шифры RC4 . После этого было показано, что RC4 сам по себе имеет много слабых мест, в результате чего он представляет большую угрозу безопасности, чем исходный BEAST. В большинстве браузеров реализовано разделение 1/n-1, которое не позволяет злоумышленнику предсказать IV.

В 2013 году лаборатория SSL изменила свой рейтинг для BEAST. Теперь они считают атаку достаточно смягченной на стороне клиента.

Бумага, представленная Дуонгом и Риццо. А вот и ниндзя

ПРЕСТУПЛЕНИЕ | Коэффициент сжатия Утечка информации стала проще

От тех же исследователей, которые купили нам BEAST. В 2012 году появилась «Утечка информации о коэффициенте сжатия стала проще», также известная как CRIME. CRIME атаковал секреты, содержащиеся в заголовках HTTP-запросов. Заголовки HTTP содержат конфиденциальные данные, такие как файлы cookie для проверки подлинности.

Чтобы ПРЕСТУПЛЕНИЕ сработало, должны сойтись 3 элемента. 1. Сжатие: требуется сжатие Deflate/GZIP, в частности Lz77 — именно этот бит позволяет этой атаке работать. 2. MITM-атака. 3. Браузер.

1. Сжатие: требуется сжатие Deflate/GZIP, в частности Lz77 — именно этот бит позволяет этой атаке работать. 2. MITM-атака. 3. Браузер.

SSL и SPDY имели возможность сжимать заголовки. CRIME выдает запросы на секрет со всеми возможными символами и измеряет длину зашифрованного текста для каждого возвращаемого результата. Важный момент, который следует помнить о SSL, заключается в том, что он не скрывает длину основного открытого текста.

Способ устранения: отключите сжатие TLS/SSL. (Примечание: SPDY устарел в 2015 году и был заменен на HTTP/2)

слайд-шоу Джулиано Риццо и Тай Дуонга.

ФРИК | Факторная атака на ключи RSA-EXPORT

Факторная атака на ключи RSA-EXPORT, также известная как FREAK. Уязвимость, которая использовала 512-битные ключи экспорта RSA для взлома TLS. В 1990-х ключи шифрования RSA были ограничены максимум 512 битами.

В 2015 году исследователи FREAK поняли, что эти 512-битные ключи экспорта RSA все еще существуют и что любой веб-сервер (Apache, IIS, nginx и т. д.) может быть уязвим для атаки MITM, если его конфигурация позволяет использовать их.

д.) может быть уязвим для атаки MITM, если его конфигурация позволяет использовать их.

НАРУШЕНИЕ | Браузерная разведка и эксфильтрация с помощью адаптивного сжатия гипертекста

Объявлено в 2013 году в Black Hat компаниями Gluck, Harris и Prado. Браузерная разведка и эксфильтрация с помощью адаптивного сжатия гипертекста, известного как Breach, основана на CRIME. Это атака на основе побочного канала сжатия, требующая MITM.

Breach атакует секреты, содержащиеся в теле ответа HTTP. Первоначальные ребята из CRIME упомянули, что это возможно (вспомните секреты атак CRIME в заголовках http-запросов) в своем первоначальном исследовании.

Для работы BREACH требуется следующее;

HTTP-сжатие, например GZIP.

Атака MITM, для которой требуется секрет в теле ответа, например токен CSRF. Токен CSRF используется для олицетворения клиента-жертвы сервером-жертвой. Обратите внимание, что атака MITM не переводит вас на более низкий набор шифров.

Стабильный веб-сайт, который не сильно меняется между запросами, помогает, но не является обязательным. На стабильных страницах атака может произойти менее чем за 30 секунд.

На стабильных страницах атака может произойти менее чем за 30 секунд.

Breach работает против любого комплекта шифров, любой версии TLS/SSL и не требует сжатия TLS.

Исправления от Анджело Прадо, Нила Харриса и Йоэля Глака breakattack.com

Black Hat 2013 POC SSL удален за 30 секунд. НАРУШЕНИЕ за пределы ПРЕСТУПЛЕНИЯ

ОГРАНИЧЕНИЕ | Информацию, зашифрованную HTTP, можно украсть через TCP-windows

В 2016 году разработчики Мэти Ванхоф и Том Ван Гетхем продемонстрировали на конференции Black Hat, что зашифрованную информацию HTTP можно украсть через TCP-windows, также известную как HEIST.

HEIST использует способ доставки ответов HTTPS через TCP и не требует атаки MITM. Все, что нужно, — это файл JavaScript, скрытый в веб-рекламе или размещенный непосредственно на веб-странице, которая измеряет точный размер зашифрованных файлов, которые передаются в браузеры пользователей. С помощью этой техники НАРУШЕНИЕ и ПРЕСТУПЛЕНИЕ могут быть выполнены непосредственно в браузере без доступа к сети.

HEIST работает как с HTTP/1, так и с новыми протоколами HTTP/2. HTTP/2 на самом деле упрощает работу из-за увеличения скорости. Он не нарушает шифрование SSL/TLS — происходит утечка данных, которыми обмениваются через атаку сжатия.

Black Hat Брифинг, слайд-шоу и презентация.

ПУДЕЛЬ | Padding Oracle On Downgrade Legacy Encryption

2014 Исследователи безопасности Бодо Моллер, Тай Дуонг и Криштоф Котович опубликовали «Padding Oracle On Downgrade Legacy Encryption», также известную как POODLE.

Недостаток SSLv3, связанный с обработкой заполнения при использовании режима CBC. Недостаток, который включает в себя небезопасное понижение версии, делает SSLv3 уязвимым для атак MITM, в которых злоумышленник может получить доступ к данным аутентификации, таким как пароли и файлы cookie. SSLv3 — устаревший протокол, но он все еще может использоваться по устаревшим причинам.

Способ устранения: отключить SSLv3. IETF выпускает документ RFC 7568, июнь 2015 г. , объявляющий SSL V3.0 устаревшим.

, объявляющий SSL V3.0 устаревшим.

Белая книга POODLE (PDF): Этот пудель кусается | Stackexchange: уязвимость SSL3 «POODLE»

DROWN | Расшифровка RSA с помощью устаревшего и ослабленного шифрования

В 2016 году группа исследователей представила «Расшифрование RSA с помощью устаревшего и ослабленного шифрования», также известного как DROWN.

Новая форма атаки Bleichenbacher RSA padding oracle. Может повлиять на все серверы, предлагающие TLS, но все еще поддерживающие SSLv2. Это позволяет атаке MITM расшифровывать или красть данные, такие как пароли, номера кредитных карт и т. д. Трафик между клиентами и неуязвимыми серверами может быть расшифрован, если один из них поддерживает уязвимый протокол или передает закрытый ключ серверу, поддерживающему SSLv2.

Во время своего исследования исследователи DROWN обнаружили уязвимость, характерную для серверов, использующих версии Openssl до марта 2015 года. OpenSSL 1.0.2 или OpenSSL 1.0.1l были особенно уязвимы и должны быть немедленно обновлены. Руководство пользователя OpenSSL по DROWN

Руководство пользователя OpenSSL по DROWN

Смягчение: отключите SSLv2 и уберите поддержку устаревших протоколов и шифров.

Drownattack.com

Bleichenbacher Padding Oracle Attack

В первоначальном выпуске в 1998 году он был известен как Bleichenbacher Million Message Attack.

Атака оракула заполнения на PKCS#1 v1.5, который был стандартом заполнения RSA, используемым в SSL и TLS. Даниэль Блейхенбахер применил свою атаку против протокола SSL V3.0, восстановив зашифрованные сообщения из 300 тысяч — 2 миллионов зашифрованных текстов.

На самом деле совершенно невозможно работать в дикой природе из-за требуемых сотен тысяч подключений к жертве. Именно здесь ребята из DROWN смогли изменить ситуацию своим исследованием. Им удалось провести атаку за несколько часов, имея чуть более 400 долларов и облачный хостинг.

LOGJAM

Атака 2015 г. против слабых наборов шифров Диффи-Хеллмана — 512-битный экспортный шифр. MITM встает между клиентом и сервером. Злоумышленник говорит серверу использовать более слабый 512-битный экспортный шифр DH, и сервер отвечает: «Хорошо, давайте сделаем это». Несмотря на то, что современные браузеры не поддерживают наборы экспортных шифров, злоумышленник может обманом заставить браузер использовать их. Затем соединение TLS можно расшифровать.

Злоумышленник говорит серверу использовать более слабый 512-битный экспортный шифр DH, и сервер отвечает: «Хорошо, давайте сделаем это». Несмотря на то, что современные браузеры не поддерживают наборы экспортных шифров, злоумышленник может обманом заставить браузер использовать их. Затем соединение TLS можно расшифровать.

Смягчение: отключение шифрования подходит для использования обмена ключами Диффи-Хеллмана и развертывания ECDHE.

Слабый Диффи-Хеллман и атака на затор | Технические данные logjam mitls

ВРЕМЯ | Утечка информации о времени стала проще

В 2013 году исследователи Тал Беэри и Амихай Шульман выпустили книгу «Утечка информации о времени стала проще», также известную как TIME.

TIME аналогично HEIST работает из браузера для любого удаленного злоумышленника — т.е. не MITM.

Использует Javascript, чтобы заставить браузер отправлять запросы на веб-сайт, например банк, который использует TLS. Информация о времени используется для определения размера ответа. По времени, сколько времени занимает ответ, можно определить размер в байтах.

По времени, сколько времени занимает ответ, можно определить размер в байтах.

Изменение атаки на веб-ответы. Это увеличивает поверхность атаки. Злоумышленник контролирует открытый текст, что позволяет ему взломать шифрование SSL или политику единого источника (SOP)

Меры по смягчению: отключить сжатие. Это полностью смягчает все атаки сжатия, но снижает производительность. Рандомизируйте секреты, например случайный токен CSRF каждый раз.

Презентация Black Hat EU 2013 «Идеальное преступление? Только ВРЕМЯ покажет»

LUCKY 13

2013 Шифрование в режиме CBC в TLS удалось улучшить с помощью атаки в стиле BEAST, позволяющей восстановить файлы cookie HTTP.

Устранение: Во время выпуска было предложено перейти на RC4 — это быстро оказалось нежизнеспособным вариантом, поскольку RC4 имел свой собственный набор слабых мест. Настолько, что IETF опубликовал RFC 7465, запрещающий использование RC4 в TLS. Если клиент TLS предлагает только шифровальные костюмы RC4, сервер TLS ДОЛЖЕН завершить рукопожатие.

«Счастливая тринадцать: взлом протоколов записи TLS и DTLS»

ЛЕНЬ | Потери безопасности из-за устаревших и усеченных хэшей транскриптов

2016 исследователи Картикеян Бхаргаван и Гаэтан Леурент опубликовали информацию о «Потерях безопасности из-за устаревших и усеченных хэшей транскриптов» SLOTH.

Использует подписи клиентов и серверов с помощью подписей RSA-MD5 — слабые хэш-функции в основных протоколах. MITM может атаковать TLS 1.2 и другие протоколы с помощью атаки с коллизиями Transcript.

Исследования MiTLS | Технический документ (PDF): Transcript Collision Attacks: Breaking Authentication in TLS, IKE и SSH

Sweet 32

В 2016 году исследователи безопасности Картикеян Бхаргаван и Гаэтан Леурент продемонстрировали атаку дня рождения MITM против блочных шифров, использующих 64-битные блоки шифрования, такие как 3DES и Blowfish. Они смогли восстановить безопасные файлы cookie HTTP, используя javascript для генерации трафика.

sweet32.info | Технический документ (PDF): О практической (не)безопасности 64-битных блочных шифров

HeartBleed

В 2014 году, возможно, самой большой уязвимостью Интернета в новейшей истории была уязвимость в OpenSSL. В частности, это расширение протокола OpenSSL TLS под названием «HeartBeat». Это расширение позволяло вам поддерживать сеанс TLS, даже если в течение некоторого времени не проходили никакие данные. Это называется запросом HeartBeat.

Это расширение Heartbeat позволяло злоумышленникам считывать части памяти целевых серверов размером до 64 КБ без ограничения количества атак, потенциально раскрывая конфиденциальные данные непосредственно из памяти сервера, не оставляя следов.

Злоумышленник может отправить на сервер 1 КБ данных, но сказать, что на самом деле это 64 КБ. Сервер отвечает 64 КБ данных, включая исходный 1 КБ и 63 КБ конфиденциальных данных из памяти.

Злоумышленник может использовать модуль metasploit в kali linux для атаки на веб-сайт.

Heartbleed.com

РОБОТ | Возвращение оракула Блейхенбахера Атака угрозы

2017 год купил нам «Возвращение оракула Блейхенбахера Атака угрозы», также известного как РОБОТ.

РОБОТ использует старую уязвимость 1998 года, которая использовалась в атаке SSL2.0 DROWN 2016 года. ROBOT влияет только на режимы шифрования TLS, использующие шифрование RCA. Самые последние версии браузеров отдают приоритет ECDHE.

Robotattack.org

RC4

Использование RC4, являющегося потоковым шифром, на короткое время было единственным способом смягчить атаки BEAST и Lucky 13.

IETF опубликовал RFC 7465, запрещающий использование RC4 в TLS. Если клиент TLS предлагает только шифровальные костюмы RC4, сервер TLS ДОЛЖЕН завершить рукопожатие.

Пример результатов SSLyze

В следующих выходных данных показаны результаты инструмента sslyze для домена hackertarget.com.

Как вы можете видеть, для службы выполняется ряд различных тестов для проверки наличия распространенных уязвимостей SSL.

ПРОВЕРКА ДОСТУПНОСТИ УЗЛОВ

-----------------------------hackertarget.com:443 => 35.186.165.146

РЕЗУЛЬТАТЫ СКАНИРОВАНИЯ ДЛЯ HACKERTARGET.COM:443 - 35.186.165.146

-------------------------------------------------- ----* Наборы шифров SSLV2:

Сервер отклонил все наборы шифров.* Наборы шифров TLSV1_1:

Секретность пересылки OK — поддерживается

RC4 ОК — не поддерживаетсяПредпочтительно:

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA ECDH-256 бит 256 бит HTTP 200 OK

Принято:

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA ECDH-256 бит 256 бит HTTP 200 OK

TLS_DHE_RSA_WITH_AES_256_CBC_SHA DH-2048 бит 256 бит HTTP 200 OK

TLS_RSA_WITH_AES_256_CBC_SHA — 256 бит HTTP 200 ОК

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA ECDH-256 бит 128 бит HTTP 200 OK

TLS_DHE_RSA_WITH_AES_128_CBC_SHA DH-2048 бит 128 бит HTTP 200 OK

TLS_RSA_WITH_AES_128_CBC_SHA — 128 бит HTTP 200 ОК

TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA ECDH-256 бит 112 бит HTTP 200 OK

TLS_DHE_RSA_WITH_3DES_EDE_CBC_SHA DH-2048 бит 112 бит HTTP 200 OK

TLS_RSA_WITH_3DES_EDE_CBC_SHA — 112 бит HTTP 200 OK* Поддержка возобновления:

С идентификаторами сеансов: OK — поддерживается (5 успешных, 0 неудачных, 0 ошибок, всего 5 попыток).

С билетами TLS: ОК — поддерживается* Наборы шифров TLSV1_2:

Секретность пересылки OK — поддерживается

RC4 ОК — не поддерживаетсяПредпочтительно:

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDH-256 бит 256 бит HTTP 200 OK

Принято:

TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 DH-2048 бит 256 бит HTTP 200 OK

TLS_RSA_WITH_AES_256_CBC_SHA256 — 256 бит HTTP 200 ОК

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA ECDH-256 бит 256 бит HTTP 200 OK

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 ECDH-256 бит 256 бит HTTP 200 OK

TLS_DHE_RSA_WITH_AES_256_CBC_SHA DH-2048 бит 256 бит HTTP 200 OK

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDH-256 бит 256 бит HTTP 200 OK

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 DH-2048 бит 256 бит HTTP 200 OK

TLS_RSA_WITH_AES_256_CBC_SHA — 256 бит HTTP 200 ОК

TLS_RSA_WITH_AES_256_GCM_SHA384 — 256 бит HTTP 200 ОК

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA ECDH-256 бит 128 бит HTTP 200 OK

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 ECDH-256 бит 128 бит HTTP 200 OK

TLS_RSA_WITH_AES_128_CBC_SHA — 128 бит HTTP 200 ОК

TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 DH-2048 бит 128 бит HTTP 200 OK

TLS_DHE_RSA_WITH_AES_128_CBC_SHA DH-2048 бит 128 бит HTTP 200 OK

TLS_RSA_WITH_AES_128_CBC_SHA256 — 128-битный HTTP 200 ОК

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 DH-2048 бит 128 бит HTTP 200 OK

TLS_RSA_WITH_AES_128_GCM_SHA256 — 128-битный HTTP 200 ОК

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 ECDH-256 бит 128 бит HTTP 200 OK

TLS_RSA_WITH_3DES_EDE_CBC_SHA — 112 бит HTTP 200 OK

TLS_DHE_RSA_WITH_3DES_EDE_CBC_SHA — 112 бит HTTP 200 OK

TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA ECDH-256 бит 112 бит HTTP 200 OK* Внедрение OpenSSL CCS:

ОК — не подвержена внедрению OpenSSL CCS* Дефляция сжатия:

ОК — сжатие отключено* Атаки понижения рейтинга:

TLS_FALLBACK_SCSV: ОК — поддерживается* Наборы шифров TLSV1:

Секретность пересылки OK — поддерживается

RC4 ОК — не поддерживаетсяПредпочтительно:

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA ECDH-256 бит 256 бит HTTP 200 OK

Принято:

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA ECDH-256 бит 256 бит HTTP 200 OK

TLS_DHE_RSA_WITH_AES_256_CBC_SHA DH-2048 бит 256 бит HTTP 200 OK

TLS_RSA_WITH_AES_256_CBC_SHA — 256 бит HTTP 200 ОК

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA ECDH-256 бит 128 бит HTTP 200 OK

TLS_DHE_RSA_WITH_AES_128_CBC_SHA DH-2048 бит 128 бит HTTP 200 OK

TLS_RSA_WITH_AES_128_CBC_SHA — 128 бит HTTP 200 ОК

TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA ECDH-256 бит 112 бит HTTP 200 OK

TLS_DHE_RSA_WITH_3DES_EDE_CBC_SHA DH-2048 бит 112 бит HTTP 200 OK

TLS_RSA_WITH_3DES_EDE_CBC_SHA — 112 бит HTTP 200 OK* Справочная информация:

Содержание

Отпечаток пальца SHA1: 0b18dad279ffe99dcf8014cfb5cafda7aa46a2a7

Распространенное имя: hackertarget.com

Эмитент: Let’s Encrypt Authority X3

Серийный номер: 296389391754810880872914134959471387113275

Не раньше: 2018-05-02 23:30:44

Не после: 2018-07-31 23:30:44

Алгоритм подписи: sha256

Алгоритм открытого ключа: RSA

Размер ключа: 2048

Показатель: 65537 (0x10001)

Альтернативные имена субъектов DNS: [u'hackertarget.com', u'www.hackertarget.com']Доверять

Проверка имени хоста: OK — сертификат соответствует hackertarget.com

Магазин CA для Android (8.1.0_r9)): OK — сертификат доверенный

iOS CA Store (11): ОК — сертификат доверенный

Магазин ЦС Java (jre-10.0.1): ОК — сертификат доверенный

macOS CA Store (High Sierra): OK — сертификат доверенный

Магазин Mozilla CA (2018-04-12): ОК — сертификат доверенный

Магазин ЦС Windows (2018-06-02): ОК — сертификат доверенный

Symantec 2018 Deprecation: OK — сертификат, выданный не Symantec

Полученная цепочка: hackertarget.com --> Let's Encrypt Authority X3

Подтвержденная цепочка: hackertarget.com --> Let's Encrypt Authority X3 --> DST Root CA X3

Полученная цепочка содержит привязку: OK — сертификат привязки не отправлен

Полученный цепной ордер: OK - ордер действителен

Подтвержденная цепочка содержит SHA1: OK — в проверенной цепочке сертификатов нет сертификата, подписанного SHA1.Расширения

OCSP Must-Staple: НЕ ПОДДЕРЖИВАЕТСЯ — расширение не найдено

Прозрачность сертификата: ПРЕДУПРЕЖДЕНИЕ. Включены только 2 SCT, но Google рекомендует 3 или более.Сшивание OCSP

Статус ответа OCSP: успешно

Проверка в магазине Mozilla: ОК — ответу можно доверять

Идентификатор респондента: C = US, O = Let's Encrypt, CN = Let's Encrypt Authority X3

Статус сертификата: хороший

Серийный номер сертификата: 036702987A59AEEA903CF885616C8B22773B

Это обновление: 17 июня 00:00:00 2018 GMT

Следующее обновление: 24 июня 00:00:00 2018 GMT* Наборы шифров TLSV1_3:

Сервер отклонил все наборы шифров.

ssllabs.com/index.html

ssllabs.com/index.html menu — поиск виртуального хостинга

menu — поиск виртуального хостинга

Однако сертификат SSL не позволяет любому другому веб-сайту создавать поддельную версию вашего сайта. Это позволяет пользователям различать подлинные и поддельные веб-сайты, помогая им фильтровать явно мошеннические сайты.

Однако сертификат SSL не позволяет любому другому веб-сайту создавать поддельную версию вашего сайта. Это позволяет пользователям различать подлинные и поддельные веб-сайты, помогая им фильтровать явно мошеннические сайты. Поэтому они всегда боятся делиться своей информацией, такой как информация о кредитной карте или другая личная информация в Интернете. SSL устанавливает зашифрованную связь между сервером и клиентом, обычно между веб-сервером (веб-сайтом) и браузером. Это гарантирует, что никто не сможет отслеживать данные пользователей.

Поэтому они всегда боятся делиться своей информацией, такой как информация о кредитной карте или другая личная информация в Интернете. SSL устанавливает зашифрованную связь между сервером и клиентом, обычно между веб-сервером (веб-сайтом) и браузером. Это гарантирует, что никто не сможет отслеживать данные пользователей. Он также отфильтровывает, что сертификат не просрочен, не отозван, а его общее имя действительно для веб-сайта, к которому он подключается.

Он также отфильтровывает, что сертификат не просрочен, не отозван, а его общее имя действительно для веб-сайта, к которому он подключается.

com

com com --> Let's Encrypt Authority X3

com --> Let's Encrypt Authority X3