Содержание

Менеджер паролей — Приложение Яндекс. Справка

Менеджер паролей позволяет вам легко просматривать, изменять и удалять свои пароли в приложении Яндекс.

- Просмотр пароля

- Изменение пароля

- Удаление паролей

- Мастер-пароль

- Запасной ключ шифрования

- Синхронизация паролей

- Отключение менеджера паролей

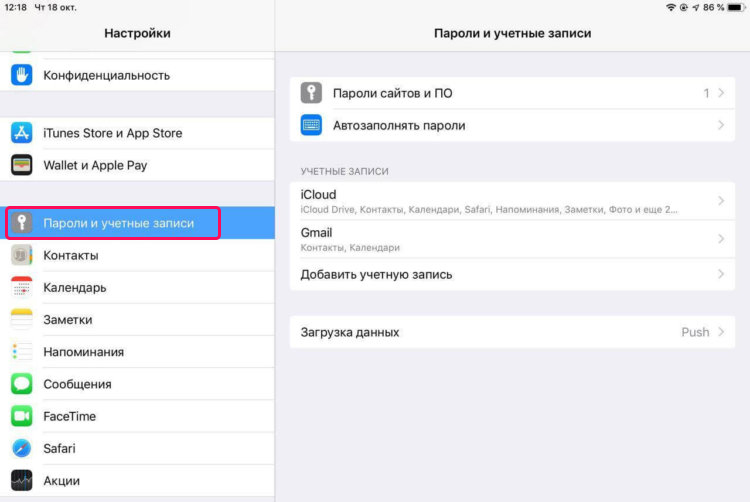

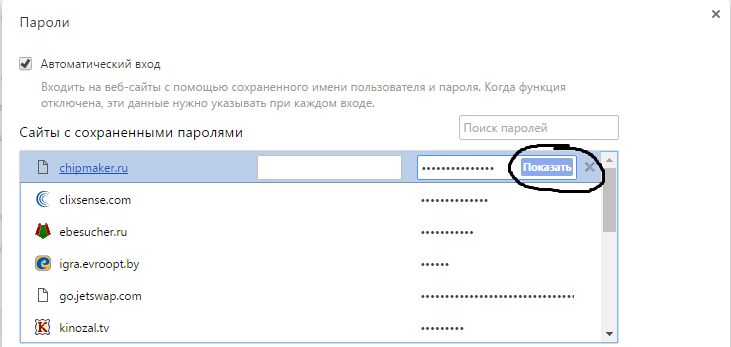

На Главном экране нажмите (значок профиля) → Пароли.

При необходимости введите мастер-пароль для доступа к хранилищу.

Нажмите название нужного сайта или воспользуйтесь поиском паролей. Поиск работает и по адресу сайта, и по логину.

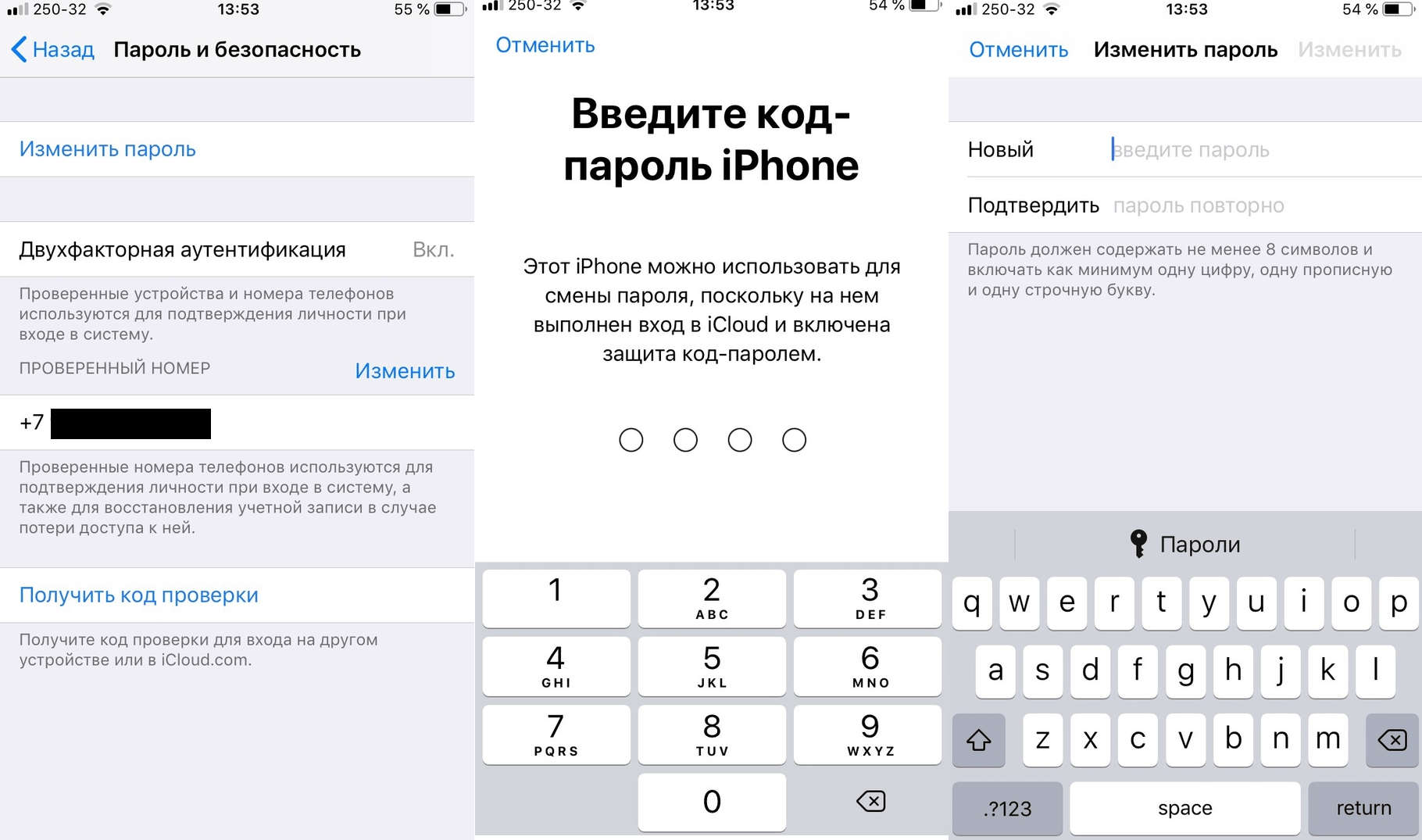

Для устройств с iOS в строке с паролем нажмите Показать пароль.

На Главном экране нажмите (значок профиля) → Пароли.

При необходимости введите мастер-пароль для доступа к хранилищу.

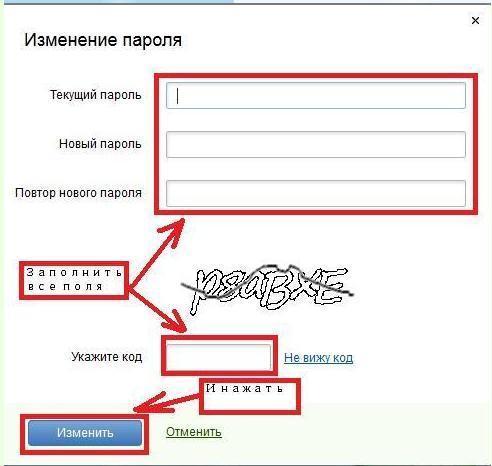

Нажмите название сайта.

Нажмите (для устройств с Android) или Изменить (для устройств с iOS).

Отредактируйте ваш логин, пароль или комментарий к нему.

Нажмите (для устройств с Android) или Готово (для устройств с iOS).

- Пароль от сайта

На Главном экране нажмите (значок профиля) → Пароли.

При необходимости введите мастер-пароль для доступа к хранилищу.

Нажмите название сайта.

Нажмите → Удалить.

Подтвердите удаление данных.

- Все пароли

На Главном экране нажмите (значок профиля) → Пароли.

При необходимости введите мастер-пароль для доступа к хранилищу.

Нажмите → Удалить все пароли.

Подтвердите удаление данных.

На Главном экране нажмите (значок профиля) → Пароли.

При необходимости введите мастер-пароль для доступа к хранилищу.

Нажмите Удалить все пароли.

Подтвердите удаление данных.

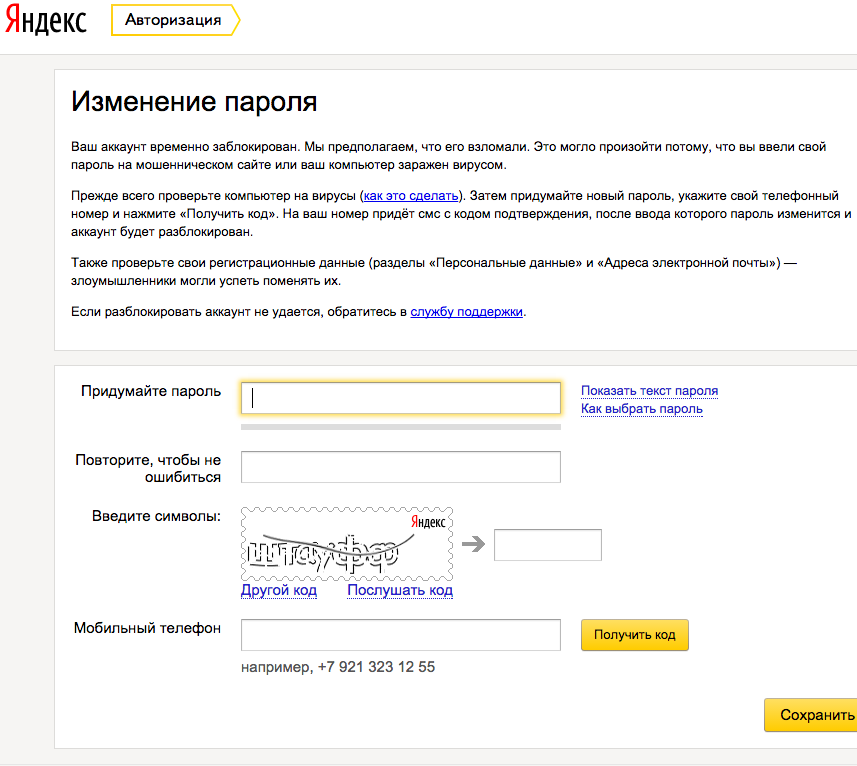

Мастер-пароль обеспечивает дополнительную степень безопасности вашим паролям. Приложение будет запрашивать его, когда вы попытаетесь открыть хранилище паролей или подставить сохраненный пароль от сайта в форму авторизации.

Вместо огромного количества паролей от сайтов вам достаточно будет запомнить всего один мастер-пароль. При этом пароли от сайтов будут лучше защищены. Доступ к хранилищу блокируется мастер-паролем, который невозможно украсть, так как он не хранится на устройствах.

- Создать мастер-пароль

- Удалить мастер-пароль

- Время до блокировки хранилища

- Если вы забыли мастер-пароль

На Главном экране нажмите (значок профиля) → Пароли.

Нажмите → Настройки.

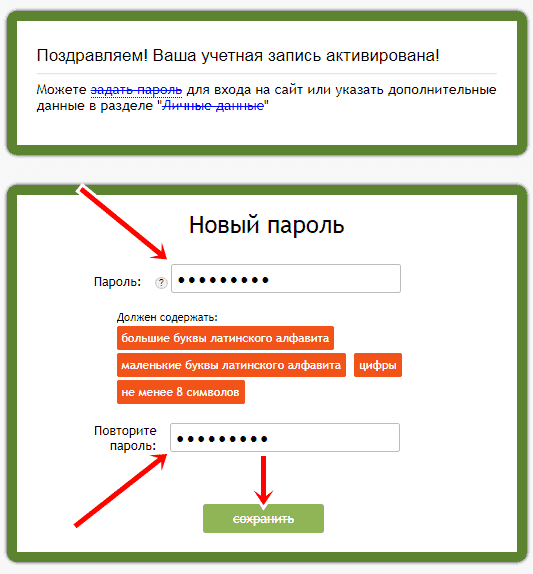

Нажмите Создать мастер-пароль.

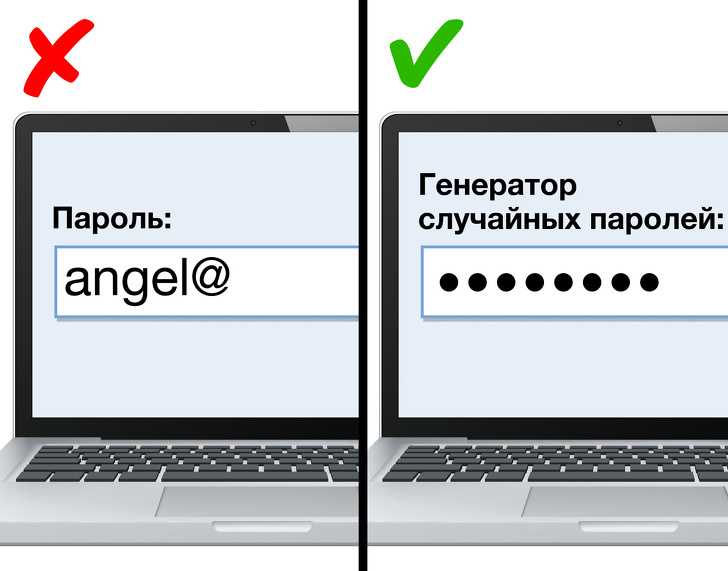

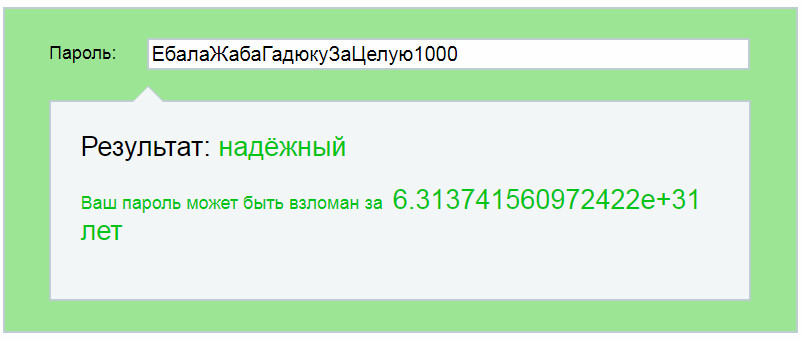

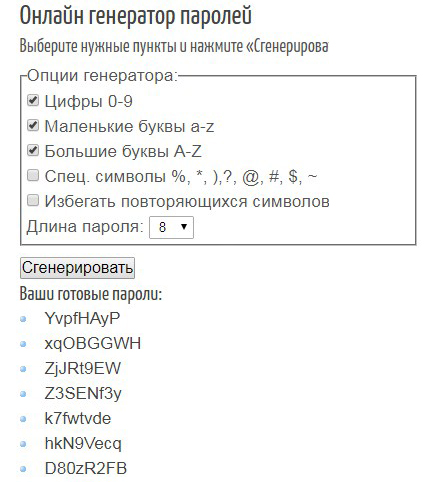

Введите мастер-пароль. Рекомендуем использовать сложные, но легко запоминаемые пароли.

Нажмите Продолжить. Для подтверждения введите пароль повторно и нажмите Создать мастер-пароль.

На Главном экране нажмите (значок профиля) → Настройки приложения.

В разделе Мои данные нажмите → Создать мастер-пароль.

Введите мастер-пароль. Рекомендуем использовать сложные, но легко запоминаемые пароли.

Нажмите Создать. Для подтверждения введите пароль повторно.

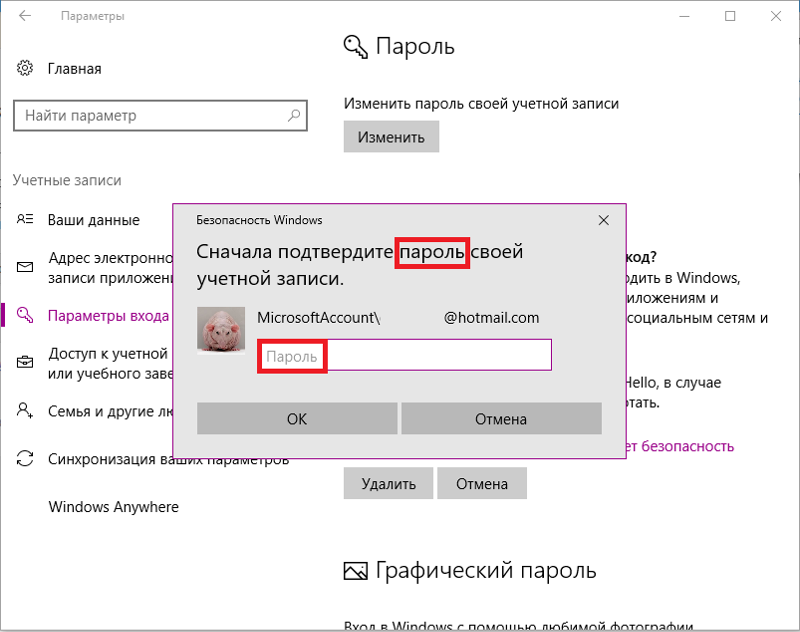

На Главном экране нажмите (значок профиля) → Пароли.

Нажмите → Настройки.

Нажмите Удалить мастер-пароль.

Введите текущий мастер-пароль и нажмите Подтвердить.

На Главном экране нажмите (значок профиля) → Настройки приложения.

В блоке Мои данные нажмите → Удалить мастер-пароль.

Введите текущий мастер-пароль и нажмите Продолжить.

Вы можете отрегулировать, через какое время браузер будет блокировать хранилище паролей и запрашивать мастер-пароль при попытке доступа к нему:

На Главном экране нажмите (значок профиля) → Пароли.

Нажмите → Настройки.

Нажмите Подтверждение доступа.

В блоке Блокировать доступ установите переключатель в нужное положение: После перезапуска приложения, После блокировки экрана или Никогда.

При необходимости введите мастер-пароль для доступа к хранилищу.

На Главном экране нажмите (значок профиля) → Настройки приложения.

В блоке Мои данные нажмите → Подтверждение доступа при вставке сохраненных паролей.

В блоке Как часто установите переключатель в нужное положение: После перезапуска приложения, После блокировки экрана или Никогда.

При необходимости введите мастер-пароль для доступа к хранилищу.

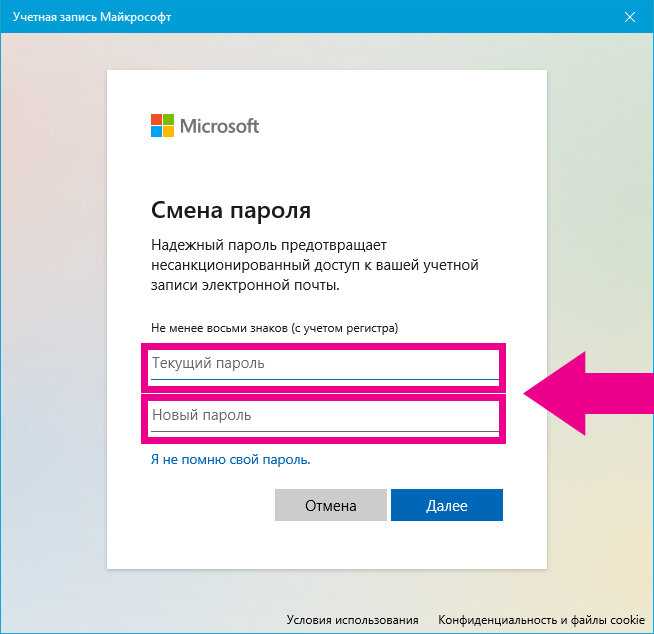

Если вы создали запасной ключ шифрования:

В окне ввода мастер-пароля нажмите Не помню пароль.

Нажмите Сбросить мастер-пароль.

Введите пароль от вашего Яндекс ID.

Создайте мастер-пароль заново.

Если вы не создали запасной ключ шифрования, восстановить доступ к паролям будет невозможно.

Примечание. Доступно только для устройств с Android.

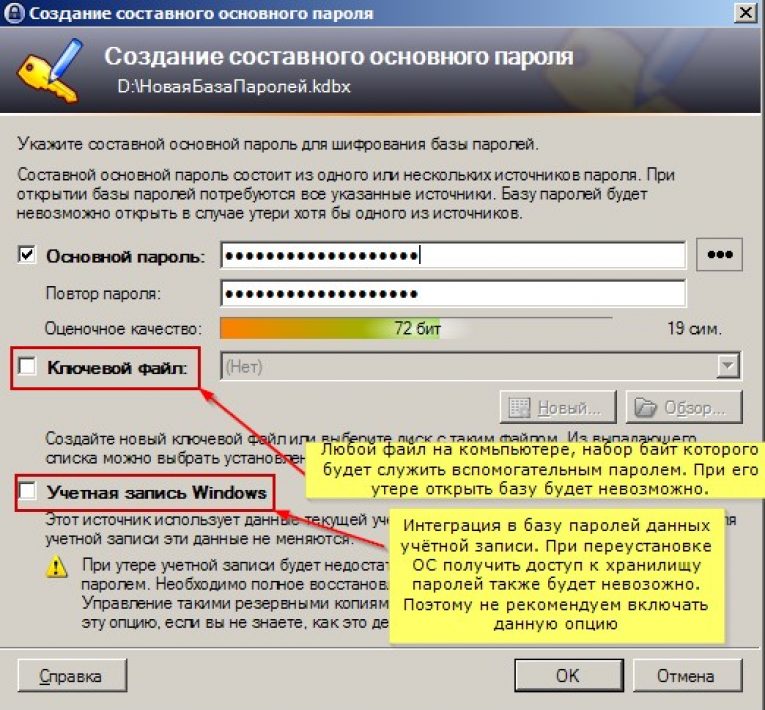

Мастер-пароль нужен для более надежной защиты паролей, но что делать, если вы его забудете? В Браузере есть удобный и надежный способ сброса мастер-пароля.

Мастер-пароль нужен только для расшифровки закрытого ключа, поэтому, если у вас будет храниться копия закрытого ключа — запасной ключ шифрования, вы сможете его извлечь и зашифровать новым мастер-паролем.

Некоторые менеджеры паролей предлагают пользователю хранить запасной ключ шифрования (иногда в виде QR-кода) в распечатанном виде. Этот способ недостаточно безопасный, ведь распечатку можно украсть или потерять. Поэтому мы храним запасной ключ шифрования на вашем устройстве и дополнительно шифруем его еще одним ключом, который храним на сервере. При этом получить доступ к ключу на сервере можно только после ввода пароля от своего Яндекс ID. И вероятность, что злоумышленник сумеет одновременно украсть запасной ключ с устройства, ключ с сервера и пароль от Яндекс ID, низка.

Если вы забыли мастер-пароль, то сможете восстановить пароли, только если у вас есть запасной ключ шифрования. Для его создания нужна синхронизация.

Чтобы сбросить мастер-пароль, помимо запасного ключа, вам потребуется специальный файл. Он автоматически создается при первом вводе мастер-пароля и хранится локально. Поэтому даже Яндекс не может расшифровать ваши пароли.

При восстановлении доступа вы должны будете ввести пароль от вашего Яндекс ID. Вероятность того, что злоумышленник сумеет одновременно украсть ключ с сервера, файл с устройства и пароль от Яндекс ID, низка.

Вероятность того, что злоумышленник сумеет одновременно украсть ключ с сервера, файл с устройства и пароль от Яндекс ID, низка.

Чтобы создать запасной ключ шифрования, сразу после создания мастер-пароля в открывшемся окне нажмите Включить. Если устройство не синхронизировано, включите синхронизацию, введя пароль от вашего Яндекс ID.

Вы можете синхронизировать пароли, которые сохранили в приложении Яндекс и в Яндекс Браузере на своих компьютерах, смартфонах и планшетах. При синхронизации копия хранилища паролей отправляется в зашифрованном виде на серверы Яндекса, а затем передается на другие синхронизированные устройства. Одновременно пароли с других устройств добавляются в хранилище на текущем устройстве.

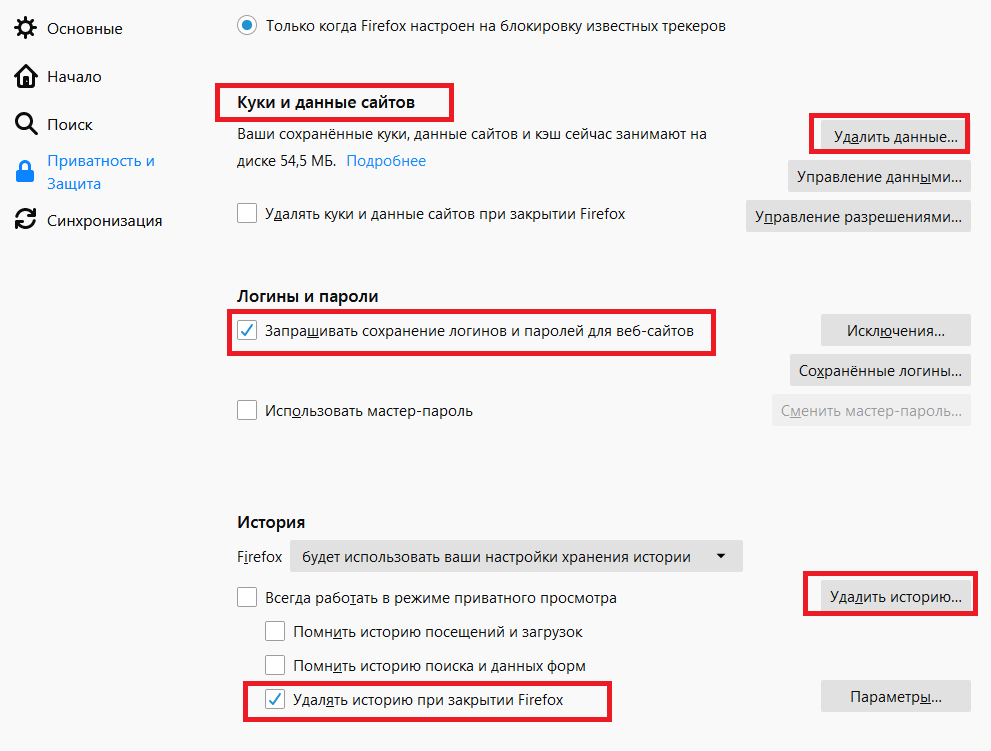

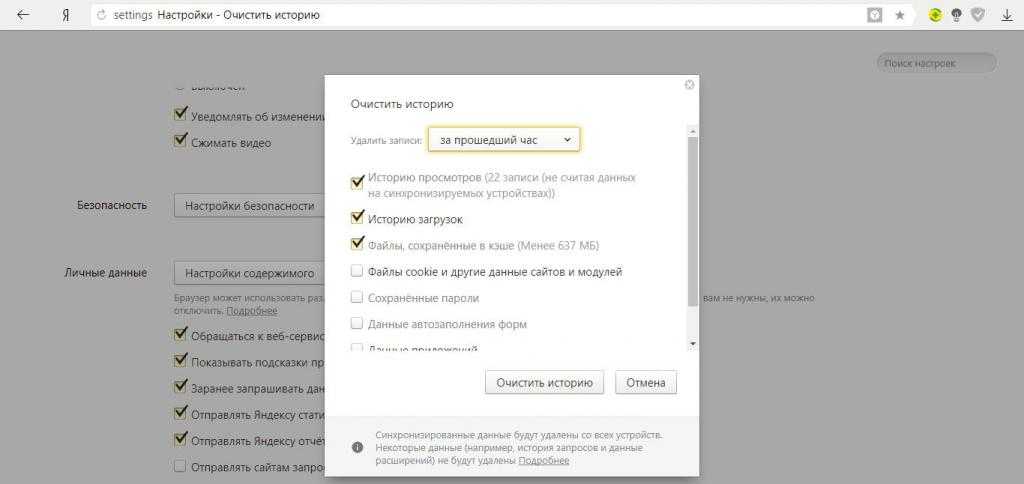

По умолчанию синхронизация паролей включается автоматически при включении синхронизации. Синхронизация паролей отключится, если полностью отключить синхронизацию. Чтобы отключить только синхронизацию паролей:

На Главном экране нажмите (значок профиля) → Настройки приложения.

Нажмите Синхронизация.

Отключите опцию Пароли.

Примечание. Даже если вы отключите менеджер паролей на текущем устройстве, на других устройствах он продолжит работать.

На Главном экране нажмите (значок профиля) → Пароли.

Нажмите → Настройки.

Отключите опцию Менеджер паролей.

На Главном экране нажмите (значок профиля) → Настройки приложения.

В блоке Мои данные нажмите и отключите опцию Сохранять пароли.

Приложение перестанет сохранять пароли и подставлять их в формы авторизации. Ранее введенные пароли сохранятся на устройстве в зашифрованном виде и станут доступны, если вы снова включите менеджер паролей.

Для этого в настройках включите одноименную опцию.

Перейти к оглавлению

Написать в службу поддержки

Развертывание паролей и других конфиденциальных данных в ASP.

NET и Служба приложений Azure — ASP.NET 4.x

NET и Служба приложений Azure — ASP.NET 4.x

-

Статья -

- Чтение занимает 6 мин

-

Рик Андерсон

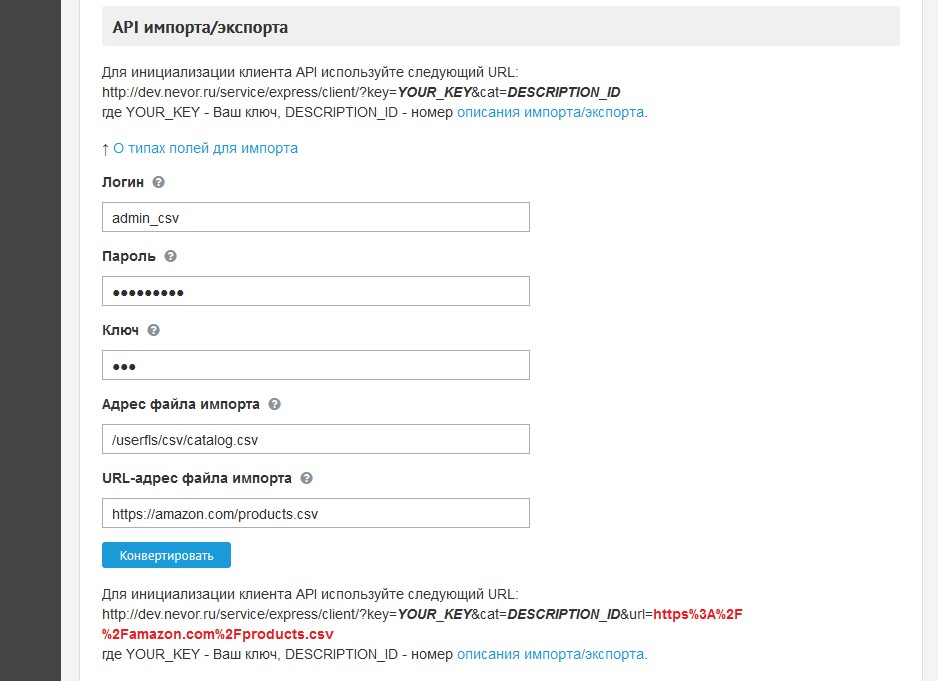

В этом руководстве показано, как код может безопасно хранить и получать доступ к защищенным сведениям. Самое главное — никогда не следует хранить пароли или другие конфиденциальные данные в исходном коде, и не следует использовать рабочие секреты в режиме разработки и тестирования.

Пример кода — это простое консольное приложение веб-задания и приложение ASP.NET MVC, которому требуется доступ к паролю строки подключения к базе данных, Twilio, Google и SendGrid.

Здесь также упоминаются локальные параметры и PHP.

- Работа с паролями в среде разработки

- Работа со строками подключения в среде разработки

- Консольные приложения веб-заданий

- Развертывание секретов в Azure

- Примечания для локальной среды и PHP

- Дополнительные ресурсы

Работа с паролями в среде разработки

В руководствах часто отображаются конфиденциальные данные в исходном коде, надеюсь, с предупреждением о том, что конфиденциальные данные никогда не следует хранить в исходном коде. Например, мое приложение ASP.NET MVC 5 с SMS и электронной почтой 2FA показывает следующее в файле web.config :

</connectionStrings>

<appSettings>

<add key="webpages:Version" value="3.0.0.0" />

<!-- Markup removed for clarity. -->

<!-- SendGrid-->

<add key="mailAccount" value="account" />

<add key="mailPassword" value="my password" />

<!-- Twilio-->

<add key="TwilioSid" value="My SID" />

<add key="TwilioToken" value="My Token" />

<add key="TwilioFromPhone" value="+12065551234" />

<add key="GoogClientID" value="1234. apps.googleusercontent.com" />

<add key="GoogClientSecret" value="My GCS" />

</appSettings>

<system.web>

apps.googleusercontent.com" />

<add key="GoogClientSecret" value="My GCS" />

</appSettings>

<system.web>

Файл web.config является исходным кодом, поэтому эти секреты никогда не должны храниться в этом файле. К счастью, <appSettings> элемент имеет file атрибут, который позволяет указать внешний файл, содержащий параметры конфигурации конфиденциального приложения. Вы можете переместить все секреты во внешний файл, если внешний файл не будет возвращен в исходное дерево. Например, в следующей разметке файл AppSettingsSecrets.config содержит все секреты приложения:

</connectionStrings>

<appSettings file="..\..\AppSettingsSecrets.config">

<add key="webpages:Version" value="3.0.0.0" />

<add key="webpages:Enabled" value="false" />

<add key="ClientValidationEnabled" value="true" />

<add key="UnobtrusiveJavaScriptEnabled" value="true" />

</appSettings>

<system. web>

web>

Разметка во внешнем файле (AppSettingsSecrets.config в этом примере) совпадает с разметкой, найденной в файлеweb.config :

<appSettings> <!-- SendGrid--> <add key="mailAccount" value="My mail account." /> <add key="mailPassword" value="My mail password." /> <!-- Twilio--> <add key="TwilioSid" value="My Twilio SID." /> <add key="TwilioToken" value="My Twilio Token." /> <add key="TwilioFromPhone" value="+12065551234" /> <add key="GoogClientID" value="1.apps.googleusercontent.com" /> <add key="GoogClientSecret" value="My Google client secret." /> </appSettings>

Среда выполнения ASP.NET объединяет содержимое внешнего файла с разметкой в <элементе appSettings> . Если указанный файл не удается найти, среда выполнения игнорирует атрибут файла.

Предупреждение

Безопасность. Не добавляйте секреты .config файл в проект или не проверяйте его в системе управления версиями. По умолчанию Visual Studio задает значение

По умолчанию Visual Studio задает значение Build ActionContent, то есть файл развертывается. Дополнительные сведения см. в разделе » Почему не все файлы в папке проекта развертываются»? Хотя вы можете использовать любое расширение для файла секретов .config , лучше сохранить его .config, так как файлы конфигурации не обслуживаются службами IIS. Обратите внимание, что файлAppSettingsSecrets.config находится на двух уровнях каталога из файлаweb.config , поэтому он полностью выходит за пределы каталога решения. Переместив файл из каталога решения, git add *не добавит его в репозиторий.

Работа со строками подключения в среде разработки

Visual Studio создает новые проекты ASP.NET, использующие LocalDB. LocalDB был создан специально для среды разработки. Для этого не требуется пароль, поэтому вам не нужно ничего делать, чтобы предотвратить возврат секретов в исходный код. Некоторые команды разработчиков используют полные версии SQL Server (или других СУБД), для которых требуется пароль.

Атрибут можно использовать для configSource замены всей <connectionStrings> разметки. В отличие от атрибута <appSettings>file , который объединяет разметку, configSource атрибут заменяет разметку. В следующей разметке configSource показан атрибут в файлеweb.config :

<connectionStrings configSource="ConnectionStrings.config"> </connectionStrings>

Примечание

Если вы используете configSource атрибут, как показано выше для перемещения строк подключения во внешний файл и создания нового веб-сайта Visual Studio, он не сможет обнаружить, что используете базу данных, и вы не получите возможность настройки базы данных при публикации в Azure из Visual Studio. При использовании атрибута configSource можно использовать PowerShell для создания и развертывания веб-сайта и базы данных, а также для создания веб-сайта и базы данных на портале перед публикацией. Скрипт New-AzureWebsitewithDB.ps1 создаст новый веб-сайт и базу данных.

Скрипт New-AzureWebsitewithDB.ps1 создаст новый веб-сайт и базу данных.

Предупреждение

Безопасность . В отличие от файла AppSettingsSecrets.config , внешний файл строк подключения должен находиться в том же каталоге, что и корневой файл web.config , поэтому необходимо принять меры предосторожности, чтобы убедиться, что вы не будете проверять его в исходном репозитории.

Примечание

Предупреждение системы безопасности в файле секретов: Рекомендуется не использовать рабочие секреты в процессе тестирования и разработки. Использование рабочих паролей при тестировании или разработке утечки этих секретов.

Консольные приложения веб-заданий

Файл app.config , используемый консольным приложением, не поддерживает относительные пути, но поддерживает абсолютные пути. Вы можете использовать абсолютный путь для перемещения секретов из каталога проекта. В следующей разметке показаны секреты в файле C:\secrets\AppSettingsSecrets. config и не конфиденциальные данные в файлеapp.config .

config и не конфиденциальные данные в файлеapp.config .

<configuration>

<appSettings file="C:\secrets\AppSettingsSecrets.config">

<add key="TwitterMaxThreads" value="24" />

<add key="StackOverflowMaxThreads" value="24" />

<add key="MaxDaysForPurge" value="30" />

</appSettings>

</configuration>

Развертывание секретов в Azure

При развертывании веб-приложения в Azure файлAppSettingsSecrets.config не будет развернут (это то, что вы хотите). Вы можете перейти на портал управления Azure и настроить их вручную, чтобы сделать следующее:

- Перейдите и https://portal.azure.comвойдите с помощью учетных данных Azure.

- Нажмите кнопку «Обзор > веб-приложения», а затем щелкните имя веб-приложения.

- Щелкните «Все параметры > приложения«.

Параметры приложения и значения строки подключения переопределяют те же параметры в файлеweb. config. В нашем примере эти параметры не развертываются в Azure, но если эти ключи находились в файлеweb.config , параметры, отображаемые на портале, будут иметь приоритет.

config. В нашем примере эти параметры не развертываются в Azure, но если эти ключи находились в файлеweb.config , параметры, отображаемые на портале, будут иметь приоритет.

Рекомендуется следовать рабочему процессу DevOps и использовать Azure PowerShell (или другую платформу, например Chef или Puppet), чтобы автоматизировать настройку этих значений в Azure. Следующий сценарий PowerShell использует Export-CliXml для экспорта зашифрованных секретов на диск:

param( [Parameter(Mandatory=$true)] [String]$Name, [Parameter(Mandatory=$true)] [String]$Password) $credPath = $PSScriptRoot + '\' + $Name + ".credential" $PWord = ConvertTo-SecureString –String $Password –AsPlainText -Force $Credential = New-Object –TypeName ` System.Management.Automation.PSCredential –ArgumentList $Name, $PWord $Credential | Export-CliXml $credPath

В приведенном выше скрипте «Имя» — это имя секретного ключа, например «»FB_AppSecret» или «TwitterSecret». Вы можете просмотреть файл «. credential», созданный скриптом в браузере. Приведенный ниже фрагмент проверяет каждый из файлов учетных данных и задает секреты для именованного веб-приложения:

credential», созданный скриптом в браузере. Приведенный ниже фрагмент проверяет каждый из файлов учетных данных и задает секреты для именованного веб-приложения:

Function GetPW_fromCredFile { Param( [String]$CredFile )

$Credential = GetCredsFromFile $CredFile

$PW = $Credential.GetNetworkCredential().Password

# $user just for debugging.

$user = $Credential.GetNetworkCredential().username

Return $PW

}

$AppSettings = @{

"FB_AppSecret" = GetPW_fromCredFile "FB_AppSecret.credential";

"GoogClientSecret" = GetPW_fromCredFile "GoogClientSecret.credential";

"TwitterSecret" = GetPW_fromCredFile "TwitterSecret.credential";

}

Set-AzureWebsite -Name $WebSiteName -AppSettings $AppSettings

Предупреждение

Безопасность. Не включайте пароли или другие секреты в сценарий PowerShell, что позволяет не использовать сценарий PowerShell для развертывания конфиденциальных данных. Командлет Get-Credential предоставляет безопасный механизм для получения пароля. Использование запроса пользовательского интерфейса может предотвратить утечку пароля.

Использование запроса пользовательского интерфейса может предотвратить утечку пароля.

Развертывание строк подключения базы данных

Строки подключения базы данных обрабатываются аналогично параметрам приложения. При развертывании веб-приложения из Visual Studio строка подключения будет настроена для вас. Это можно проверить на портале. Рекомендуемый способ задать строку подключения — с помощью PowerShell. Пример скрипта PowerShell создает веб-сайт и базу данных и задает строку подключения на веб-сайте, скачайте New-AzureWebsitewithDB.ps1 из библиотеки скриптов Azure.

Примечания для PHP

Так как пары «ключ—значение» для параметров приложения и строк подключения хранятся в переменных среды в Служба приложений Azure, разработчики, использующие любые платформы веб-приложений (например, PHP), могут легко получить эти значения. См. запись блога Стефана Schackow на веб-сайтах Windows Azure: как строки приложения и строки подключения работают , в которой показан фрагмент PHP для чтения параметров приложения и строк подключения.

Примечания для локальных серверов

При развертывании на локальных веб-серверах можно защитить секреты, зашифровав разделы конфигурации файлов конфигурации. В качестве альтернативы можно использовать тот же подход, что и для веб-сайтов Azure: сохранить параметры разработки в файлах конфигурации и использовать значения переменных среды для производственных параметров. Однако в этом случае необходимо написать код приложения для функций, автоматически используемых на веб-сайтах Azure: получить параметры из переменных среды и использовать эти значения вместо параметров файла конфигурации или использовать параметры файла конфигурации, если переменные среды не найдены.

Дополнительные ресурсы

Пример скрипта PowerShell, создающего веб-приложение и базу данных, задает строку подключения и параметры приложения, скачайте New-AzureWebsitewithDB.ps1 из библиотеки скриптов Azure.

См. веб-сайты Windows Azure в Стефане Schackow : как работают строки приложений и строки подключения

Особое спасибо Барри Дорранс ( @blowdart ) и Карлос Фарре для рассмотрения.

Меня взломали: взломанные пароли

- Главная

- Уведомить меня

- Поиск домена

- Кого обманули

- Пароли

- API

- О

- Пожертвовать

Pwned Passwords — это сотни миллионов паролей из реального мира, которые ранее были раскрыты в результате утечки данных.

Это воздействие делает их непригодными для постоянного использования, поскольку они подвергаются гораздо большему риску

используется для захвата других учетных записей. Они доступны для поиска в Интернете ниже, а также

загружаемый для использования в других онлайн-системах. Узнайте больше о том, как HIBP защищает конфиденциальность искомых паролей.

Вы отключили JavaScript! Если вы отправите пароль в форму ниже, он не будет

сначала анонимно.

Повторное использование пароля и вставка учетных данных

Повторное использование пароля — это нормально. Это чрезвычайно рискованно, но так распространено, потому что легко и

Это чрезвычайно рискованно, но так распространено, потому что легко и

люди не знают о потенциальном воздействии. Атаки, такие как вброс учетных данных

использовать преимущества повторно используемых учетных данных, автоматизируя попытки входа в систему против систем, использующих известные

электронные письма и пары паролей.

Руководство NIST: сверяйте пароли с паролями, полученными в результате предыдущих утечек данных

Сервис Pwned Passwords был создан в августе 2017 года после

NIST выпустил руководство, в котором конкретно рекомендуется проверять пароли, предоставляемые пользователями.

против существующих утечек данных

. Обоснование этого совета и предложения о том, как

приложения могут использовать эти данные, подробно описано в сообщении блога под названием

Представляем 306 миллионов бесплатных паролей Pwned.

В феврале 2018 года вышла 2 версия сервиса

с более чем полумиллиардом паролей, каждый из которых теперь также имеет подсчет того, сколько раз они

был замечен разоблаченным. Выпуск версии 3 в июле 2018 г.

Выпуск версии 3 в июле 2018 г.

предоставили еще 16 миллионов паролей, версия 4 вышла в январе 2019 года.вместе с утечкой данных «Коллекции № 1», в результате чего общее количество превысило 551 миллион.

Версия 5 вышла в июле 2019 года.

с общим количеством записей 555 млн, версия 6 прибыла в июне 2020 г.

с почти 573M, затем версия 7 прибыла в ноябре 2020 г.

доведя общее количество паролей до более чем 613M. Последним монолитным выпуском стала версия 8 в декабре 2021 г.

что положило начало конвейеру приема, используемому правоохранительными органами, такими как ФБР.

Загрузка списка взломанных паролей

По состоянию на май 2022 года лучший способ получить самые последние пароли — использовать загрузчик Pwned Passwords.

В качестве альтернативы, загрузки предыдущих версий по-прежнему доступны через список ниже, как

либо SHA-1, либо хэши NTLM. Любой из этого списка может быть интегрирован в другие системы и

используется для проверки того, появлялся ли пароль ранее при утечке данных, после чего

система может предупредить пользователя или даже сразу заблокировать пароль. Для предложений по интеграции

Для предложений по интеграции

практики, прочтите сообщение в блоге о запуске Pwned Passwords

Чтобы получить больше информации. В настоящее время загружаемые файлы не обновляются новыми

записи из конвейера приема, используйте API k-anonymity, если хотите получить к ним доступ.

| Формат | Файл | Дата | Размер | Хэш SHA-1 файла 7-Zip | |

| поток облачная вспышка | ША-1 | Версия 8 (в порядке распространенности) | Декабрь 2021 | 17,2 ГБ | 9c0a584e6799c09c648ded04d1e373172d54a77e |

| поток облачная вспышка | ША-1 | Версия 8 (упорядочено по хэшу) | Декабрь 2021 | 11,1 ГБ | 3499a3f82bb94f62cbd9bc782d6d20324e7cde8e |

| поток облачная вспышка | НТЛМ | Версия 8 (в порядке распространенности) | Декабрь 2021 | 13,8 ГБ | 972987f903f845da74067aa32541af59c1b61367 |

| поток облачная вспышка | НТЛМ | Версия 8 (упорядочено по хэшу) | Декабрь 2021 | 11,7 ГБ | 225a993a908e3d73ffa68859c4f128e17359358e |

Помогите поддержать HIBP, сделав пожертвование

Спасибо за загрузку Pwned Passwords! Пока файл загружается, если хотите

чтобы помочь поддержать проект, есть страница пожертвований, которая объясняет больше

о том, что делает все это возможным. Ваша поддержка в помощи этой инициативе

Ваша поддержка в помощи этой инициативе

продолжение очень ценится!

перейти на страницу пожертвований

Затраты на пропускную способность при распространении этого контента из размещенной службы значительны, когда

скачано много. Cloudflare любезно предложил

поддержать эту инициативу путем агрессивного кэширования файла на своих пограничных узлах и

сверх того, что обычно было бы доступно. Их поддержка в предоставлении этих данных, чтобы помочь

организации защищают своих клиентов наиболее ценится.

Вам только что было отправлено электронное письмо с подтверждением, все, что вам нужно сделать сейчас, это подтвердить свой

адрес, нажав на ссылку, когда она попадет в ваш почтовый ящик, и вы будете автоматически

уведомлен о будущем pwnage. Если он не появляется, проверьте нежелательную почту и, если

ты до сих пор не могу найти, вы всегда можете повторить этот процесс.

Добавьте другой адрес

Сохраните свои данные с помощью этой расширенной статистики паролей

Статистика ключевых паролей, о которой следует помнить

90% интернет-пользователей обеспокоены тем, что их пароли могут быть взломаны.

53% людей полагаются на свою память при управлении паролями.

51% людей используют одни и те же пароли для рабочих и личных учетных записей.

57% людей, которые уже пострадали от фишинговых атак, до сих пор не сменили пароли.

Пароль «123456» до сих пор используется 23 миллионами владельцев учетных записей.

33% жертв взлома учетных записей прекратили вести дела с компаниями и веб-сайтами, из-за которых произошла утечка их учетных данных.

«Ева» и «Алекс» — самые распространенные имена в паролях.

Анализ более 15 миллиардов паролей показывает, что средний пароль состоит из восьми символов или менее.

Абу-Даби — наиболее часто используемое название города в паролях.

Еда и напитки появляются всего в 1.9% паролей, сгенерированных пользователями.

Интересные факты и статистика о паролях

Первый в мире цифровой пароль для компьютерной системы был создан в Массачусетском технологическом институте в 1961 году.

началось в 1960-х гг. Первый компьютерный пароль был сгенерирован в Массачусетском технологическом институте для ранней компьютерной системы под названием Compatible Time-Sharing System (CTSS). Коды доступа существуют столько же, сколько и сами вычисления.

началось в 1960-х гг. Первый компьютерный пароль был сгенерирован в Массачусетском технологическом институте для ранней компьютерной системы под названием Compatible Time-Sharing System (CTSS). Коды доступа существуют столько же, сколько и сами вычисления.

2,2 миллиарда уникальных адресов электронной почты и паролей были раскрыты в результате утечки данных «Collection 1-5» в январе 2019 года.

(хранилище SSL)

Статистика утечки данных предупреждает о растущем числе киберугроз. Но кража учетных данных — кража имен пользователей и паролей — самая старая уловка в книге. Этот тип кражи открывает бесконечные преступные возможности для хакеров, включая открытие мошеннических банковских счетов, покупку вещей в Интернете или подачу заявки на кредит. Киберпреступники также могут собирать учетные данные и торговать ими между собой.

66 % пользователей компьютеров считают важным защищать рабочие пароли, а 63 % думают так же о паролях, используемых на личных устройствах.

(Институт Ponemon)

Согласно последней статистике паролей, семь из 10 человек знают о последствиях неверных паролей и взлома паролей как в личной, так и в деловой среде. Несмотря на то, что большинство пользователей компьютеров считают, что защита паролем важна, 51% респондентов признают, что управлять своими многочисленными паролями сложно.

53% людей полагаются на свою память при управлении паролями.

(Ponemon Institute)

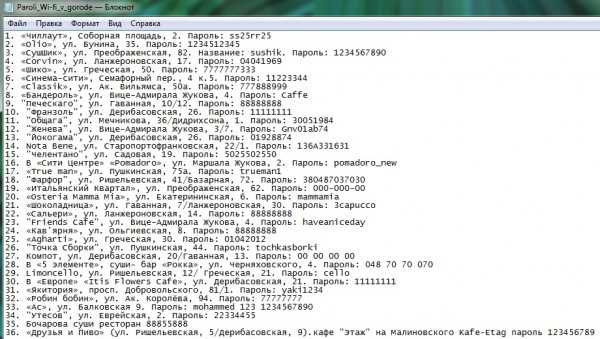

Лица, которые воздерживаются от использования одного и того же пароля для всех учетных записей, сталкиваются с проблемой их отслеживания. Наиболее часто используемый метод управления паролями — полагаться на свою память. Излишне говорить, что этот метод ошибочен. Сохранение паролей в браузере (32%) или в электронных таблицах (26%) — другие распространенные подходы. Респонденты также признались, что вручную записывали пароли в блокноте или на стикерах (26%). Хотя это лучше, чем просто забыть, ни один из этих методов не является действительно безопасным. Это лишь один из многих печальных фактов о безопасности паролей.

Это лишь один из многих печальных фактов о безопасности паролей.

37% интернет-пользователей говорят, что им приходится раз в месяц запрашивать смену пароля хотя бы на одном веб-сайте из-за забывчивости.

(Предприниматель)

Практически невозможно запомнить все пароли, относящиеся к каждой учетной записи. Социальные сети, онлайн-банкинг, обучающие веб-сайты, информационные бюллетени, игры — этот список можно продолжать бесконечно. Все становится особенно сложно, если мы обращаем внимание на безопасность пароля и включаем заглавные буквы, цифры и знаки. Так что вполне понятно, что почти 40% пользователей сбрасывают как минимум один пароль в месяц.

51% людей используют один и тот же пароль для рабочих и личных учетных записей.

(First Contact)

Статистика повторного использования паролей от First Contact показывает, что более половины интернет-пользователей не беспокоятся о том, чтобы придумывать разные пароли для своих личных и деловых учетных записей. Понятно, что это облегчает их запоминание, но делает пользователей более уязвимыми. Если хакер взломает ваш код для одного веб-сайта, он может получить доступ ко всем вашим учетным записям. Кто-то, кто знает ваш пароль от Facebook, может нанести ущерб вашей личной жизни. И если то же слово или последовательность цифр разблокирует ваш банковский счет, вы подвергаете себя финансовой опасности.

Понятно, что это облегчает их запоминание, но делает пользователей более уязвимыми. Если хакер взломает ваш код для одного веб-сайта, он может получить доступ ко всем вашим учетным записям. Кто-то, кто знает ваш пароль от Facebook, может нанести ущерб вашей личной жизни. И если то же слово или последовательность цифр разблокирует ваш банковский счет, вы подвергаете себя финансовой опасности.

78% пользователей Gen-Z используют один и тот же пароль для нескольких онлайн-аккаунтов.

(The Harris Poll)

Повторное использование личных паролей наиболее распространено среди поколения Z. Более трех четвертей людей в возрасте от 16 до 24 лет признаются, что используют один и тот же пароль на нескольких веб-сайтах. Harris Poll раскрыл статистику паролей к учетным записям, опросив 3000 взрослых в Соединенных Штатах. Выяснилось, что миллениалы тоже имеют эту дурную привычку; 67% из них полагаются на один пароль для нескольких учетных записей. Оказывается, бэби-бумеры больше всего заботятся о своей онлайн-безопасности. Около 60% людей этой возрастной группы имеют привычку повторно использовать пароли.

Около 60% людей этой возрастной группы имеют привычку повторно использовать пароли.

71% респондентов поколения Z считают, что они не попадутся на фишинговую аферу, хотя только 44% знают, что такое «фишинг».

(The Harris Poll)

Фишинговые атаки приводят к краже паролей. Мошенники получают пароли своих жертв, отправляя им спам-письма, предлагающие им войти на, казалось бы, законные веб-сайты. Когда их цель попадается на приманку и вводит свои учетные данные на поддельный веб-сайт, киберпреступник использует их для дальнейшей незаконной деятельности. Из-за своей самоуверенности пользователи Gen-Z более подвержены этим атакам. Хотя только 44% из них понимают, что такое фишинг, 71% считают, что смогут распознать его и избежать.

57% людей, которые уже пострадали от фишинговых атак, до сих пор не сменили пароли.

(First Contact)

Статистика паролей First Contact за 2021 год показала, что большинство интернет-пользователей, ставших жертвами фишинговых атак, сохраняют свои пароли без изменений. Это подвергает их огромному риску стать жертвами других кибератак, особенно если у них нет других паролей для других учетных записей. В лучшем случае для потерпевших они потеряют часть денег. Худший случай — украденная личность. Последствия корпоративных фишинговых атак еще более ужасны. Всего один наивный сотрудник может открыть дверь в корпоративную сеть, подвергая ее утечке данных, что приведет к тысячам взлома паролей и утечкам других типов данных.

Это подвергает их огромному риску стать жертвами других кибератак, особенно если у них нет других паролей для других учетных записей. В лучшем случае для потерпевших они потеряют часть денег. Худший случай — украденная личность. Последствия корпоративных фишинговых атак еще более ужасны. Всего один наивный сотрудник может открыть дверь в корпоративную сеть, подвергая ее утечке данных, что приведет к тысячам взлома паролей и утечкам других типов данных.

Работники средств массовой информации и рекламы управляют большим количеством паролей, чем работники любой другой отрасли — в среднем 97 паролей на человека.

(LastPass)

Если вы работаете в СМИ или рекламе, без менеджера паролей вам не обойтись. Согласно последней статистике паролей, компьютерный процессор используется для запоминания паролей для 97 учетных записей, которые используют медиа-менеджеры и рекламодатели. Они управляют несколькими клиентами, поэтому им нужно запоминать не только собственные пароли в социальных сетях. Они также используют пароли для сайтов и приложений для командного общения, управления проектами и отслеживания производительности. Государственным служащим тоже есть что запоминать — около 54 различных паролей для своих рабочих операций.

Они также используют пароли для сайтов и приложений для командного общения, управления проектами и отслеживания производительности. Государственным служащим тоже есть что запоминать — около 54 различных паролей для своих рабочих операций.

В будущем 57% интернет-пользователей предпочтут беспарольный метод защиты своей личности.

(Институт Ponemon)

Принимая во внимание количество забытых и украденных паролей, это не становится неожиданностью, когда мы смотрим на статистику взлома паролей. Людям трудно придумывать пароли, которые работают. И когда они создают надежные пароли, они, как правило, легко их забывают. Если бы мы придумали другой способ удостоверения личности при входе на сайты и в программные продукты, шесть из 10 пользователей с радостью восприняли бы это изменение.

30% пользователей мобильных устройств никогда не блокируют свои гаджеты, потому что их раздражает повторный ввод паролей.

(Первый контакт)

Некоторым пользователям мобильных телефонов и планшетов настолько надоело вводить пароли в устройства и программы, что они по возможности избегают этого. Почти треть владельцев этих гаджетов настроили их так, чтобы они были доступны без пароля. Они могут рассматривать это как удобство. Однако киберпреступники видят в этом возможность.

Почти треть владельцев этих гаджетов настроили их так, чтобы они были доступны без пароля. Они могут рассматривать это как удобство. Однако киберпреступники видят в этом возможность.

Статистика безопасности пароля

71% учетных записей защищены паролями, используемыми на нескольких веб-сайтах.

(Lawless Research, TeleSign)

Сначала Интернет, затем смартфоны и приложения, а теперь и устройства IoT сделали необходимость в нескольких паролях. Любой согласится, что у них слишком много паролей, которые нужно помнить. Поэтому, когда обычный человек регистрируется на еще одном веб-сайте или в приложении, он часто повторно использует старые пароли.

Один пароль используется в среднем для доступа к пяти учетным записям.

(Институт Понемона)

Если вам интересно, как часто пароли используются повторно, вот ваш ответ. К счастью, дни использования единого пароля для всех учетных записей остались в прошлом. Тем не менее, статистика использования паролей, опубликованная Ponemon Institute, показывает, что нам еще предстоит пройти долгий путь. В идеале мы должны использовать уникальные и сложные пароли; разные для каждой учетной записи.

В идеале мы должны использовать уникальные и сложные пароли; разные для каждой учетной записи.

59% американцев указали имя или дату рождения в своих паролях для онлайн-аккаунтов.

(Google)

Включение части информации, которую можно найти в ваших учетных записях в социальных сетях, является распространенной ошибкой при управлении паролями. К сожалению, почти 60% взрослого населения США имеют эту вредную привычку. Из тех, кто это делает, 33% используют имя домашнего животного, 22% включают свое имя, 15% записывают имя своего партнера. Имена детей тоже в списке: 14% взрослых в США используют их в своих паролях. Если вы будете следовать той же логике, социальные инженеры упростят раскрытие вашего пароля.

Согласно статистике паролей пользователей, 73% респондентов считают, что забывание паролей является самым неприятным аспектом безопасности учетной записи.

(Lawless Research, TeleSign)

Несмотря на то, что важность паролей абсолютно ясна, пользователей Интернета раздражает тот факт, что они продолжают их забывать. Это особенно актуально для тех, кто отвечает сложным требованиям к паролю. Другими неприятными аспектами защиты учетных записей являются ответы на контрольные вопросы (35%), ввод имен пользователей и паролей (29).%), ввод PIN-кода на телефоне (19%) и ввод одноразового пароля (16%).

Это особенно актуально для тех, кто отвечает сложным требованиям к паролю. Другими неприятными аспектами защиты учетных записей являются ответы на контрольные вопросы (35%), ввод имен пользователей и паролей (29).%), ввод PIN-кода на телефоне (19%) и ввод одноразового пароля (16%).

При необходимости уникального пароля трое из четырех человек меняют только одну букву на символ.

(Предприниматель)

Когда типовые пароли, такие как «пароль» или «футбол», отклоняются, 75% людей прибегают к простому изменению. Согласно статистике слабых паролей, изменение «a» на «@» в «[email protected]» или «o» на «0» в «fo0tball» не сделает ваш пароль намного лучше. Это едва позволяет вам пройти испытание на прочность.

Только 45% взрослого населения США меняют пароль к онлайн-аккаунту после утечки данных.

(Google)

Удивительно большой процент американцев не предпринимает никаких действий для защиты своих онлайн-аккаунтов после взлома. По данным Google, почти половина пользователей компьютеров в США игнорируют новости об утечке данных в компании, в которой у них есть учетная запись. Это тем более удивительно, что 40% американцев уже сталкивались с компрометацией своей личной информации в Интернете, а 38% говорят, что потеряли время из-за утечки данных.

Это тем более удивительно, что 40% американцев уже сталкивались с компрометацией своей личной информации в Интернете, а 38% говорят, что потеряли время из-за утечки данных.

Четверть американцев признаются, что использовали один из легко взламываемых паролей, таких как «123456» и «qwerty».

(Google)

Согласно статистике использования паролей, другие комбинации, которые использовали 24% взрослых в США, включают: «abc123», «пароль», «добро пожаловать», «admin», «Iloveyou» (который был совпадение названия одного из самых разрушительных вирусов) и «11111». Они определенно не попали бы в уникальный список паролей. При атаке методом грубой силы, когда компьютерная программа пытается угадать пароль, вводя все возможные комбинации букв и цифр, пока не взломает его, эти числовые пароли появляются очень быстро. Если бы у человека была такая же цель, он бы тоже попробовал это сразу.

Пароль «123456» использовался для более чем 23 миллионов взломанных учетных записей.

(Национальный центр кибербезопасности)

Ссылаясь на анализ Национального центра кибербезопасности Великобритании, статьи о взломе подчеркивают риски, связанные с использованием этого пароля. Это наиболее часто используемый пароль для взломанных учетных записей по всему миру. Если вы все еще используете такие строки, мы настоятельно рекомендуем вам немедленно сменить пароль. В противном случае, это только вопрос времени, когда вы станете просто еще одним номером в статистике компрометации паролей.

90% интернет-пользователей опасаются взлома своих паролей.

(Avast)

Существует большое расхождение между поведением пользователей при защите паролем и их чувствами и осознанием. Большинство людей знают, что им следует лучше заботиться о своей онлайн-безопасности. Вот почему девять из десяти интернет-пользователей боятся стать жертвами кражи паролей. Исследование Avast показывает, что 46 % сказали бы, что они «очень обеспокоены» тем, что кто-то взломает их пароли, а 44 % «немного обеспокоены». Очень немногие люди не обеспокоены; 8% «не особенно беспокоятся», а 2% «совсем не беспокоятся».

Очень немногие люди не обеспокоены; 8% «не особенно беспокоятся», а 2% «совсем не беспокоятся».

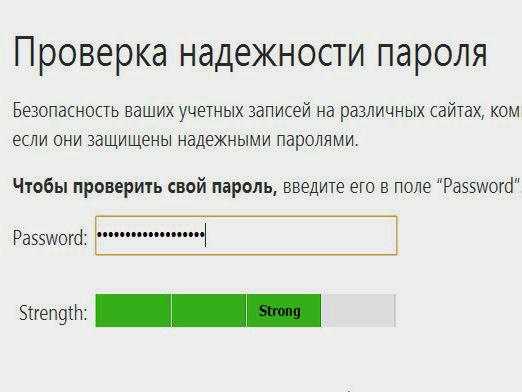

Взлом пароля из шести символов в нижнем регистре занимает всего 10 минут.

(Avast)

Если вы решите проигнорировать рекомендации по созданию надежного пароля (комбинация строчных и заглавных букв, хотя бы одна цифра, хотя бы один знак), ваш пароль станет настолько слабым, что его займет только компьютер 10 минут, чтобы выяснить это, по крайней мере, согласно последней статистике безопасности паролей. Чтобы не попасть в эту ловушку, следует соблюдать следующие правила, помня о том, что чем длиннее пароль, тем сложнее его угадать. Вот почему комбинация четырех случайных слов, которые имеют для вас смысл — с цифрами, знаками и заглавными буквами — составляют пароль, который вы можете запомнить и который другие не смогут взломать.

51% респондентов стали жертвами фишинговой атаки на личный аккаунт, а 44% респондентов стали жертвами такой же атаки на работе.

(Ponemon Institute)

Опрос, проведенный Ponemon Institute среди более чем 1700 ИТ-специалистов, показывает, что люди с большей вероятностью попадаются на фишинговую аферу в личной жизни, чем в деловой среде. Тренинги по безопасности на работе учат сотрудников не нажимать на какие-либо подозрительные ссылки при входе в корпоративную учетную запись электронной почты. Меры корпоративной ИТ-безопасности также помогают фильтровать фишинговые электронные письма, предотвращая их попадание в рабочий почтовый ящик. С другой стороны, наши личные учетные записи электронной почты часто в спешке проверяются с мобильных телефонов, когда мы в дороге. Недостаток внимания заставляет нас легче попасться на удочку мошенников.

Тренинги по безопасности на работе учат сотрудников не нажимать на какие-либо подозрительные ссылки при входе в корпоративную учетную запись электронной почты. Меры корпоративной ИТ-безопасности также помогают фильтровать фишинговые электронные письма, предотвращая их попадание в рабочий почтовый ящик. С другой стороны, наши личные учетные записи электронной почты часто в спешке проверяются с мобильных телефонов, когда мы в дороге. Недостаток внимания заставляет нас легче попасться на удочку мошенников.

57% людей, подвергшихся фишинговой атаке, не изменили свои методы управления паролями.

(Ponemon Institute)

Статистика безопасности паролей подтверждает, что от старых привычек трудно избавиться, какими бы вредными они ни были. Даже если люди пострадали от последствий собственного неосторожного поведения — ввода своих учетных данных на поддельный веб-сайт и передачи их киберпреступникам — они продолжают вести себя примерно так же. Они продолжают повторно использовать пароли, записывать их на стикерах или в электронных таблицах и делиться ими с коллегами.

67 % специалистов по ИТ-безопасности не используют двухфакторную аутентификацию ни в какой форме в личной жизни, а 55 % из них не используют ее на работе.

(Ponemon Institute)

Тот факт, что пароль обычного пользователя не защищен двухфакторной аутентификацией, не так уж и шокирует. Тем не менее, это удивительная статистика паролей, что люди, работающие в области ИТ-безопасности — выборка из более чем 1700 техников, менеджеров, директоров, супервайзеров и руководителей ИТ-отделов в США, Великобритании, Франции и Германии — избегали этой меры предосторожности.

Пользователи поколения Z следуют двухэтапной аутентификации чаще, чем любая другая демографическая группа (76%).

(The Harris Poll)

Молодые интернет-пользователи более привыкли к процессу двухфакторной аутентификации, чем их старшие коллеги. Его используют до трех четвертей пользователей Gen-Z. По данным Harris Poll, 74% миллениалов используют его, а 62% бэби-бумеров следуют двухэтапной аутентификации.

SMS-коды (35%) и мобильные приложения для аутентификации (30%) являются предпочтительными типами двухфакторной аутентификации, используемой в корпоративной среде.

(Институт Ponemon)

Недавние утечки паролей побудили владельцев бизнеса более серьезно относиться к ИТ-безопасности. Двухэтапная аутентификация — это дополнительный уровень безопасности, который может сдерживать злоумышленников. Согласно статистике двухфакторной аутентификации, текстовые сообщения с одноразовым кодом и мобильные приложения аутентификации лучше всего работают с бизнес-пользователями.

Анализ более 15 миллиардов паролей показывает, что средний пароль состоит из восьми символов или менее.

(Cybernews)

Эксперты по безопасности всегда подчеркивают важность длинных паролей. Чем больше символов в пароле, тем больше времени требуется для его взлома. К сожалению, многие интернет-пользователи предпочитают более короткие и легко запоминающиеся пароли. Почти 30% всех паролей состоят из восьми символов, в то время как шестисимвольные пароли находятся на втором месте и составляют чуть менее 20% от общего числа.

Статистика личных паролей

10% калифорнийцев до сих пор имеют доступ к паролю, который принадлежит бывшему любовнику, бывшему соседу по комнате или коллеге.

(Google)

Инфографика паролей, опубликованная Google, показывает, что американцы имеют привычку делиться своими учетными данными с близкими людьми, такими как соседи по комнате, коллеги по работе и романтические партнеры. И они не склонны менять пароль пользователя после того, как эти отношения остынут. Инфографика показывает, что каждый десятый житель Калифорнии до сих пор знает пароли людей, с которыми он больше не поддерживает близких отношений.

43% взрослого населения США делились своими личными паролями с партнером или членом семьи.

(Google)

Поделиться паролем с любимым человеком — это то, что когда-то делала почти половина американцев. Статистика паролей Google в США показывает, что самые популярные учетные данные пользователей, которые передаются, — это те, которые используются для развлечения, например, на веб-сайтах с потоковым телевидением или фильмами. Целых 22% взрослых американцев передали свой пароль Netflix или Hulu партнеру или члену семьи. Второй по распространенности пароль — для учетных записей электронной почты (20%), за которыми следуют социальные сети (17%) и аккаунты для покупок (17%).

Целых 22% взрослых американцев передали свой пароль Netflix или Hulu партнеру или члену семьи. Второй по распространенности пароль — для учетных записей электронной почты (20%), за которыми следуют социальные сети (17%) и аккаунты для покупок (17%).

29% интернет-пользователей имеют больше учетных записей, защищенных паролем, чем они могут отслеживать.

(Digital Guardian)

На вопрос, сколько у них паролей, почти 30% респондентов ответили: «Слишком много, чтобы сосчитать». Это не лучший результат для глобальной статистики паролей. Около 14% интернет-пользователей имеют более 25 учетных записей, защищенных паролем, а 28% респондентов имеют от 11 до 25 учетных записей. Еще 30% интернет-пользователей заявили, что у них менее 10 учетных записей, для которых требуется пароль. Наличие слишком большого количества паролей заставляет людей использовать один и тот же пароль снова и снова, что ставит под угрозу их безопасность в Интернете.

31,3% интернет-пользователей меняют свои пароли только один или два раза в год.

(Digital Guardian)

Опрос, проведенный Digital Guardian, показывает, что почти треть интернет-пользователей редко сбрасывает свои пароли, в основном только тогда, когда они их забывают. Это хорошая новость для злоумышленников, которые могут использовать учетные данные в течение более длительного времени. Только 17% респондентов меняют свои пароли каждые несколько месяцев, а 22,4% меняют их более пяти раз в год. Анализируя статистику взлома паролей, видно, что с увеличением частоты сброса пароля процент пользователей, которые это делают, снижается. Когда вы регулярно меняете свои пароли и применяете рекомендации по безопасности, риск злоупотребления вашими учетными данными сводится к минимуму.

При изменении привычек управления паролями 47 % людей делают это, выбирая более надежный пароль, а 43 % чаще обновляют пароли.

(Ponemon Institute)

Состояние безопасности паролей и аутентификации Отчет, составленный Ponemon Institute, показывает, что 43% респондентов недавно изменили способ управления паролями. Изменения, в основном вызванные новостями об утечке данных и статистикой взлома, обычно влекут за собой более надежные пароли (47%) и более регулярные обновления паролей (43%). Это положительный и долгожданный сдвиг в поведении пользователей.

Изменения, в основном вызванные новостями об утечке данных и статистикой взлома, обычно влекут за собой более надежные пароли (47%) и более регулярные обновления паролей (43%). Это положительный и долгожданный сдвиг в поведении пользователей.

«Ева» и «Алекс» — самые распространенные имена в паролях.

(Cybernews)

Интернет-пользователи нередко используют собственное имя или псевдоним как часть своих паролей. Согласно недавнему исследованию, каждое из этих имен фигурировало в более чем семи миллионах паролей. Другие распространенные имена в паролях включают Анна, Макс, Ава, Элла и Джек.

Абу-Даби — наиболее часто используемое название города в паролях.

(Cybernews)

Многие пользователи вводят в свой пароль некоторые варианты названия своего города с «абу», что, вероятно, указывает на столицу ОАЭ, используется более 2,3 миллиона раз, как мы узнали из последней международной статистики паролей. Итальянский Рим не сильно отстает: чуть более миллиона паролей используют имя вечного города. Интересно, что в топ-10 попали только два американских города — Остин и Нью-Йорк.

Интересно, что в топ-10 попали только два американских города — Остин и Нью-Йорк.

Еда и напитки встречаются только в 1,9% паролей, сгенерированных пользователями.

(Cybernews)

Недавнее исследование Cybernews показывает, что большинство людей не голодны при создании паролей. Из 15,2 миллиарда проанализированных паролей только 42 миллиона включали еду и напитки. Наиболее распространенным является чай с 3,22 миллиона экземпляров, за ним следует пирог с 2,98 миллионами экземпляров. Наименее популярные слова в паролях, связанные с едой, — это приправа, маргарин и майонез.

Статистика бизнес-паролей

В корпоративном мире США 41,4% компаний используют до 25 приложений, требующих индивидуальных паролей.

(OneLogin)

Для ведения бизнеса сегодня требуется множество приложений. Прошли те времена, когда люди полагались на ручку и бумагу, чтобы добиться цели. Теперь для всего есть приложение, и мы очень этому рады. За исключением одной маленькой детали, каждое приложение требует пароль. Компании, которые используют несколько приложений, должны инвестировать в инструмент управления паролями, чтобы обеспечить безопасность своих данных. Без этого инструмента люди хранят имена пользователей и пароли в небезопасных местах (наклейки, блокноты, электронные таблицы), не говоря уже о повторном использовании слабых паролей. Это приводит к утечке данных и финансовому ущербу, от которого некоторые предприятия никогда не оправляются.

Компании, которые используют несколько приложений, должны инвестировать в инструмент управления паролями, чтобы обеспечить безопасность своих данных. Без этого инструмента люди хранят имена пользователей и пароли в небезопасных местах (наклейки, блокноты, электронные таблицы), не говоря уже о повторном использовании слабых паролей. Это приводит к утечке данных и финансовому ущербу, от которого некоторые предприятия никогда не оправляются.

Статистика кибербезопасности за 2021 год показывает, что 55% потребителей считают, что предприятия несут ответственность за обеспечение безопасности учетной записи, а 72% хотели бы получить дополнительную защиту помимо паролей.

(Lawless Research, TeleSign)

Более половины из 1300 опрошенных потребителей в США говорят, что их компании несут ответственность за безопасность их онлайновых и мобильных учетных записей. Использовать пароль типа «12345» и возлагать ответственность за вашу информационную безопасность на кого-то другого — нереально. К счастью, 44% респондентов понимают, что именно они несут основную ответственность за сохранность своей информации. И 1% интернет-пользователей считают, что правительство США должно заняться этим вопросом.

К счастью, 44% респондентов понимают, что именно они несут основную ответственность за сохранность своей информации. И 1% интернет-пользователей считают, что правительство США должно заняться этим вопросом.

33% жертв взлома учетных записей прекратили вести дела с компаниями и веб-сайтами, из-за которых произошла утечка их учетных данных.

(Lawless Research, TeleSign)

Компании, раскрывающие информацию о клиентах, должны нести последствия, и потеря бизнеса является одной из самых больших потерь. По данным TeleSign, треть потребителей, чьи имена пользователей и пароли были затронуты в результате утечки данных, прекратили сотрудничество с этими компаниями и веб-сайтами.

Только 15% ИТ-администраторов применяют двухфакторную аутентификацию.

(LastPass)

Статистика паролей LastPass за 2020 год показывает, что 85% специалистов по безопасности не требуют многофакторной аутентификации. Это обескураживает, поскольку в опросе приняли участие 47 000 компаний из разных уголков мира. Защита данных компании с помощью не только паролей — отличный дополнительный уровень защиты. Если бы больше организаций внедрили его, компрометации данных было бы меньше.

Защита данных компании с помощью не только паролей — отличный дополнительный уровень защиты. Если бы больше организаций внедрили его, компрометации данных было бы меньше.

Только 18% респондентов говорят, что их работодатель требует использования менеджера паролей.

(Ponemon Institute)

При создании пароля пользователи, как правило, используют короткие слова или цепочки цифр, в основном пропуская заглавные буквы, цифры и знаки. Однако менеджер паролей идентифицирует такие коды доступа как слабые и создает длинные и надежные пароли, которые трудно взломать. Понятно, что этот инструмент полезен для ИТ-безопасности компании и безопасности данных клиентов этой компании. Непонятно, почему так мало организаций используют приложение для управления паролями.

57% сотрудников считают управление паролями неприятностью, которая мешает им выполнять свою работу.

(First Contact)

Согласно сообщению First Contact, когда работодатель не обеспечивает управление паролями в соответствии с правилами информационной безопасности, работники даже не беспокоятся об этом.

Вместо этого сотрудники создают общие числовые пароли или простые для запоминания коды доступа, подвергая опасности данные и репутацию компании. Вот почему работодатели должны восполнять пробелы, обучая своих сотрудников информационной безопасности и применяя более строгие требования к управлению паролями, если они хотят разорвать порочный круг взлома данных.

Сотрудники сообщают, что тратят в среднем 12,6 минут в неделю на ввод и/или сброс паролей.

(Ponemon Institute)

Управление паролями занимает довольно много времени. Опрос Ponemon Institute показал, что современным работникам требуется в среднем почти 13 минут в неделю, чтобы ввести и/или сбросить пароли для приложений, которые они используют на работе. Умножьте это число на количество рабочих недель в году, и вы поймете, что на это у сотрудников уходит 10,9 часов в год. В зависимости от количества сотрудников стоимость потерянной производительности может действительно превысить стоимость инвестиций в менеджер паролей.

apps.googleusercontent.com" />

<add key="GoogClientSecret" value="My GCS" />

</appSettings>

<system.web>

apps.googleusercontent.com" />

<add key="GoogClientSecret" value="My GCS" />

</appSettings>

<system.web>

web>

web>