Содержание

Уязвимости в моей организации | Microsoft Learn

-

Статья -

- Чтение занимает 5 мин

-

Область применения:

- Microsoft Defender для конечной точки (план 2)

- Управление уязвимостями в Microsoft Defender

- Microsoft 365 Defender

Важно!

Некоторые сведения относятся к предварительным выпускам продуктов, которые могут быть существенно изменены до коммерческого выпуска. Корпорация Майкрософт не дает никаких гарантий, явных или подразумеваемых, относительно предоставленных здесь сведений.

Примечание.

Хотите испытать Управление уязвимостями Microsoft Defender? Узнайте больше о том, как зарегистрироваться в общедоступной пробной версии Управление уязвимостями Microsoft Defender.

Важно!

Управление уязвимостями Defender помогает выявлять уязвимости Log4j в приложениях и компонентах. Подробнее.

Управление уязвимостями Microsoft Defender используют те же сигналы в защите конечных точек Defender для конечной точки для сканирования и обнаружения уязвимостей.

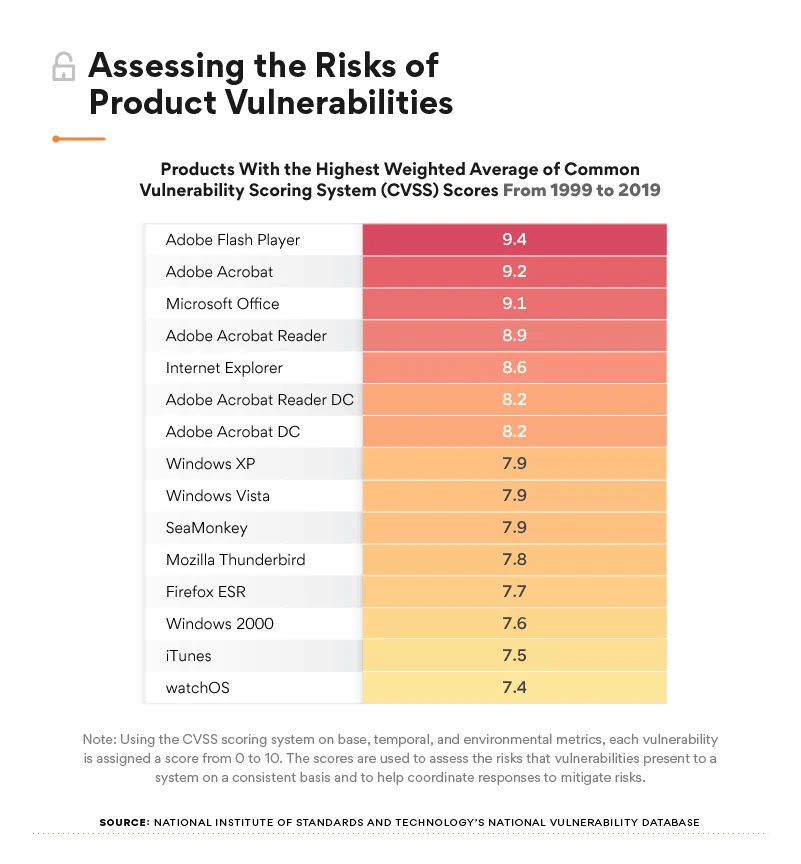

На странице «Слабые места» перечислены уязвимости программного обеспечения, которым подвергаются ваши устройства, путем перечисления идентификатора распространенных уязвимостей и уязвимостей (CVE). Вы также можете просмотреть серьезность, оценку общей системы оценки уязвимостей (CVSS), распространенность в организации, соответствующие нарушения, аналитику угроз и многое другое.

Примечание.

Если уязвимости не назначен официальный идентификатор CVE-ID, имя уязвимости присваивается Управление уязвимостями Microsoft Defender, ранее известное как контроль угроз и уязвимостей.

Совет

Сведения о новых событиях уязвимостей см. в статье Настройка уведомлений по электронной почте об уязвимостях в Microsoft Defender для конечной точки

Перейдите на страницу «Слабые места»

Откройте страницу «Слабые места» несколькими способами:

- Выберите Слабые места в меню навигации управление уязвимостями на портале Microsoft 365 Defender, чтобы открыть список cvEs.

Уязвимости в глобальный поиск

- Перейдите в раскрывающееся меню глобальный поиск.

- Выберите Уязвимость и ключ в идентификаторе распространенных уязвимостей и уязвимостей (CVE), который вы ищете, например CVE-2018-5568, а затем щелкните значок поиска. Откроется страница «Слабые места» со сведениями о CVE, которые вы ищете.

- Выберите CVE, чтобы открыть всплывающий элемент с дополнительными сведениями, включая описание уязвимостей, сведения, аналитические сведения об угрозах и предоставляемые устройства.

Чтобы просмотреть остальные уязвимости на странице Слабые места , введите CVE, а затем выберите поиск.

Общие сведения о слабых местах

Исправьте уязвимости на открытых устройствах, чтобы снизить риск для ресурсов и организации. Если в столбце «Открытые устройства» отображается значение 0, это означает, что вы не подвержены риску.

Аналитика нарушений и угроз

Просмотрите все связанные сведения о нарушении безопасности и угрозах в столбце Угрозы , если значки выделены красным цветом.

Примечание.

Всегда указывайте приоритеты для рекомендаций, связанных с текущими угрозами. Эти рекомендации помечаются значком аналитики угроз значок анализа

Если в вашей организации обнаружена уязвимость, выделен значок аналитики о нарушении безопасности.

Значок аналитики угроз выделяется при наличии связанных эксплойтов в уязвимости, обнаруженной в вашей организации. Наведите указатель мыши на значок, чтобы определить, является ли угроза частью комплекта эксплойтов или подключена ли к определенным расширенным постоянным кампаниям или группам действий. При наличии ссылки на отчет аналитики угроз с новостями об эксплуатации нулевого дня, раскрытием информации или связанными рекомендациями по безопасности.

Получение аналитических сведений об уязвимостях

Если выбрать CVE, откроется всплывающий элемент с дополнительными сведениями, такими как описание уязвимости, сведения и аналитические сведения об угрозах. Для каждого CVE можно просмотреть список доступных устройств и затронутого программного обеспечения.

Когда будет доступна рекомендация по безопасности, выберите Перейти к соответствующей рекомендации по безопасности , чтобы получить подробные сведения об устранении уязвимости.

Рекомендации для CVE часто предназначены для устранения уязвимости с помощью обновления для системы безопасности для соответствующего программного обеспечения. Однако для некоторых CVEs не будет доступно обновление для системы безопасности. Это может относиться ко всему связанному программному обеспечению для CVE или только к подмножеству, например, поставщик программного обеспечения может решить не исправлять проблему в конкретной уязвимой версии.

Если обновление для системы безопасности доступно только для некоторых связанных программ, cve будет иметь тег «Некоторые обновления доступны». После того как будет доступно хотя бы одно обновление, вы сможете перейти к соответствующей рекомендации по безопасности.

Если доступное обновление для системы безопасности отсутствует, cve будет иметь тег No security update(No security update). Не будет возможности перейти к соответствующей рекомендации по безопасности, так как программное обеспечение, для которых нет доступного обновления для системы безопасности, будет исключено на странице Рекомендации по безопасности.

Не будет возможности перейти к соответствующей рекомендации по безопасности, так как программное обеспечение, для которых нет доступного обновления для системы безопасности, будет исключено на странице Рекомендации по безопасности.

Примечание.

Рекомендации по безопасности включают только устройства и пакеты программного обеспечения с доступными обновлениями для системы безопасности.

Сведения о доступности обновлений для системы безопасности также отображаются в столбце Доступность обновлений на вкладках Доступные устройства и Связанное программное обеспечение .

Программное обеспечение, которое не поддерживается

Cve для программного обеспечения, которое в настоящее время не поддерживается управлением уязвимостями, по-прежнему отображается на странице Слабые места. Так как программное обеспечение не поддерживается, будут доступны только ограниченные данные.

Предоставленные сведения об устройстве будут недоступны для cvEs с неподдерживаемого программного обеспечения. Выполните фильтрацию по неподдерживаемой программе, выбрав параметр «Недоступно» в разделе «Доступные устройства».

Выполните фильтрацию по неподдерживаемой программе, выбрав параметр «Недоступно» в разделе «Доступные устройства».

Просмотр записей о распространенных уязвимостях и уязвимостях (CVE) в других местах

Наиболее уязвимое программное обеспечение на панели мониторинга

- Перейдите на панель мониторинга Управления уязвимостями Defender и прокрутите вниз до мини-приложения «Наиболее уязвимое программное обеспечение «. Вы увидите количество уязвимостей, обнаруженных в каждом программном обеспечении, а также сведения об угрозах и общее представление о воздействии на устройство с течением времени.

- Выберите программное обеспечение, которое вы хотите исследовать.

- Перейдите на вкладку Обнаруженные уязвимости .

- Выберите уязвимость, которую вы хотите исследовать, чтобы получить дополнительные сведения об уязвимости.

Обнаружение уязвимостей на странице устройства

Просмотрите сведения о связанных слабых местах на странице устройства.

Выберите Инвентаризация устройств в меню навигации по управлению уязвимостями на портале Microsoft 365 Defender

На странице Инвентаризация устройств выберите имя устройства, которое требуется изучить.

Выберите Обнаруженные уязвимости на странице устройства.

Выберите уязвимость, которую вы хотите исследовать, чтобы открыть всплывающий элемент со сведениями о CVE, такими как описание уязвимости, аналитика угроз и логика обнаружения.

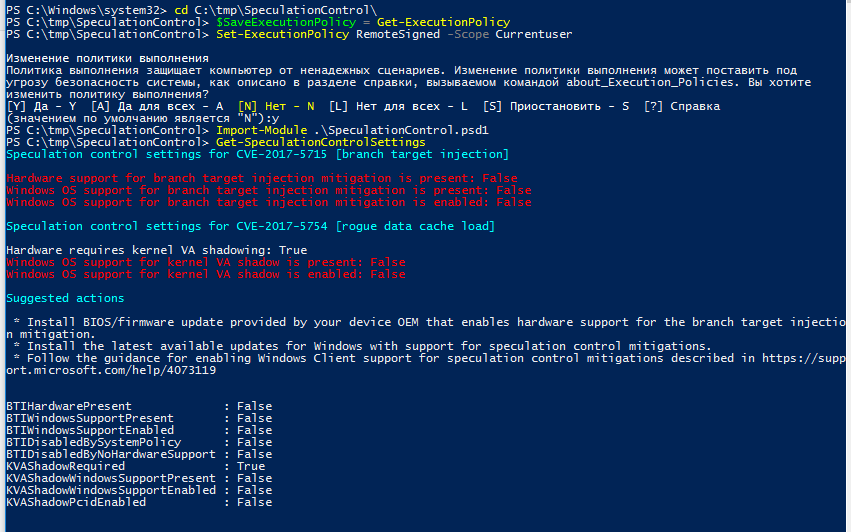

Логика обнаружения CVE

Как и в случае с программными доказательствами, мы показываем логику обнаружения, примененную на устройстве, чтобы указать, что оно уязвимо.

Чтобы просмотреть логику обнаружения, выполните следующие действия.

- Выберите устройство на странице Инвентаризация устройств.

- Выберите Обнаруженные уязвимости на странице устройства.

- Выберите уязвимость, которую вы хотите исследовать.

Откроется всплывающее меню, а в разделе Логика обнаружения отображается логика обнаружения и источник.

Категория «Компонент ОС» также отображается в соответствующих сценариях. Это когда CVE влияет на устройства, на которые работает уязвимая ОС, если включен определенный компонент ОС. Например, если windows Server 2019 или Windows Server 2022 имеет уязвимость в компоненте DNS, мы будем присоединять этот CVE только к устройствам Windows Server 2019 и Windows Server 2022 с возможностью DNS, включенной в их ОС.

Сообщить об неточности

Сообщите о ложном срабатывании, если вы видите какие-либо расплывчатые, неточные или неполные сведения. Вы также можете сообщить о рекомендациях по безопасности, которые уже были исправлены.

- Откройте CVE на странице Слабые места.

- Выберите Сообщить об неточностях , и откроется всплывающее окно.

- На всплывающей панели выберите проблему, о ней нужно сообщить.

- Заполните запрошенные сведения об неточности.

Это зависит от проблемы, о которую вы сообщаете.

Это зависит от проблемы, о которую вы сообщаете. - Выберите Отправить. Ваш отзыв немедленно отправляется экспертам Управление уязвимостями Microsoft Defender.

- Рекомендации по безопасности

- Инвентаризация программного обеспечения

- Панель мониторинга аналитики

В Windows 10 нашли уязвимость, позволяющую любому стать админом — Газета.Ru

В Windows 10 нашли уязвимость, позволяющую любому стать админом — Газета.Ru | Новости

close

100%

Исследователь по кибербезопасности Абдельхамид Насери нашел уязвимость в операционной системе Windows, которая позволяет любому пользователю локального ПК получить права администратора. Как сообщает Bleeping Computer, брешь имеется во всех актуальных версиях ОС Microsoft, в том числе Windows 10, Windows 11 и Windows Server 2022.

Специалист разместил код эксплойта в публично доступном репозитории хостинга проектов Github. Он не стал уведомлять Microsoft о проблеме. Свой поступок Насери объяснил тем, что корпорация стала намеренно снижать размер выплат за поиск уязвимостей.

Он не стал уведомлять Microsoft о проблеме. Свой поступок Насери объяснил тем, что корпорация стала намеренно снижать размер выплат за поиск уязвимостей.

По словам исследователя, несмотря на недавний патч от Microsoft, он нашел способ не только повысить уровень доступа у пользователя при помощи установщика Windows, но и сделать его администратором.

В Bleeping Computer протестировали эксплойт Насери. По их словам, на Windows 10 версии 21h2 (сборка 19043.1348) программа отработала всего несколько секунд, после чего полномочия аккаунта были повышены до системного уровня (System), то есть администратора.

Права администратора позволяют управлять всеми действиями на компьютере без ограничений, в том числе устанавливать любые приложения и свободно распоряжаться данными других пользователей.

Ранее в ноябре корпорация Microsoft призвала пользователей Windows 10 срочно установить последнее обновление. В нем было исправлено 55 проблем безопасности, среди которых шесть уязвимостей нулевого дня.

Подписывайтесь на «Газету.Ru» в Новостях, Дзен и Telegram.

Чтобы сообщить об ошибке, выделите текст и нажмите Ctrl+Enter

Новости

Дзен

Telegram

Мария Дегтерева

Колдуй, баба, колдуй, дед

О том, почему в интернете становится модной мистика

Иван Глушков

Что новый год готовит

О ресторанных трендах грядущего 2023-го

Марина Ярдаева

«Пассивный доход» дают только активы

О вечной жажде чуда и счастья даром

Юрий Мурадян

«Я сделаю это сегодня»

О том, как не откладывать важные дела на потом

Андрей Колесников

Легенда без номера

О 100-летии Всеволода Боброва

Найдена ошибка?

Закрыть

Спасибо за ваше сообщение, мы скоро все поправим.

Продолжить чтение

Как исправить 10 основных уязвимостей Windows 10 [Инфографика]

Владельцев подлинной Windows 7 или Windows 8/8.1 ждет предпраздничный подарок от Microsoft: бесплатное обновление до Windows 10 без каких-либо условий. Пользователи, заботящиеся о безопасности, оценят некоторые новые функции, повышающие безопасность, а именно Windows Device Guard, Hello и Passport. Несмотря на эти изящные дополнения для укрепления безопасности рабочего стола, Windows 10, безусловно, не лишена собственных критических недостатков безопасности.

Любое программное обеспечение подвержено недостаткам качества и уязвимостям — постоянное наблюдение за этими элементами является ключом к предотвращению эксплуатации систем. Ниже приведены 10 основных уязвимостей Windows 10 на сегодняшний день и способы их устранения.

Ниже приведены 10 основных уязвимостей Windows 10 на сегодняшний день и способы их устранения.

10 основных уязвимостей Windows 10

10. Уязвимость диспетчера монтирования Windows 10 (CVE-2015-1769, MS15-085)

Эта уязвимость связана с потенциальным повышением привилегий целевого USB-устройства путем установки целевого USB-устройства . С помощью этого метода злоумышленник может записать вредоносный двоичный файл на диск и выполнить код. Доступно обновление от Microsoft для устранения этой уязвимости.

9. Уязвимости Microsoft Edge (MS15-091)

Предшественник браузера Edge Internet Explorer, мягко говоря, не получил наивысшего рейтинга с точки зрения безопасности, грубый старт, с точки зрения безопасности. Различные уязвимости удаленного выполнения кода и эксплойты обхода функций безопасности могут позволить злоумышленникам получить контроль над системами. Дополнительные сведения и инструкции по установке исправлений доступны на странице бюллетеня по безопасности этого элемента.

8. Уязвимости Microsoft Graphics Component (MS15-080)

Эта группа уязвимостей связана с различными ошибками управления шрифтами и графической памятью, которые в конечном итоге могут привести к удаленному выполнению кода при посещении ненадежного веб-сайта со встроенным шрифты. Подробную информацию об исправлениях можно найти в бюллетене по безопасности продукта.

7. Уязвимости Internet Explorer (MS15-079)

Широко оклеветанный веб-браузер Microsoft имеет множество новых уязвимостей в Windows 10, наиболее серьезная из которых позволяет злоумышленникам получить системные права пользователя. Дополнительную информацию и сведения об исправлениях можно найти на странице бюллетеня по безопасности.

6. Уязвимость журнала Microsoft Windows (MS15-098)

Эта уязвимость делает возможным удаленное выполнение кода, если пользователи открывают специально созданный файл журнала. Дополнительная информация и исправление доступны на странице бюллетеня по безопасности этого элемента.

5. Уязвимость, связанная с перенаправлением на SMB (CVE-2015-5143)

Эта уязвимость в системе безопасности затрагивает все версии Windows, включая Windows 10, и в первую очередь связана с основной библиотекой Windows API и способом подключения Windows к SMB. Это может привести к перенаправлению пользователей Windows на вредоносные серверы на основе SMB и краже их зашифрованных учетных данных для входа. Самый эффективный способ уменьшить эту киберугрозу — заблокировать TCP-порты 139.и 445 для отключения SMB.

4. Уязвимость .NET Framework, связанная с повышением привилегий (MS15-092)

Пользовательские приложения .NET могут привести к повышению привилегий. Однако пользователей необходимо сначала убедить/обманом запустить указанные приложения. Более подробная информация и инструкции по исправлению доступны на странице бюллетеней безопасности этого элемента.

3. Уязвимость Microsoft Font Driver (MS15-078)

Windows Adobe Type Manager неправильно обрабатывает специально созданные шрифты OpenType, что может привести к уязвимости удаленного выполнения кода. Это может привести к тому, что злоумышленники получат полный контроль над системой для установки программ, просмотра/изменения/удаления данных и создания новых учетных записей. Хотя Microsoft автоматически исправила эту уязвимость в дикой природе, исправление также можно загрузить и установить вручную.

Это может привести к тому, что злоумышленники получат полный контроль над системой для установки программ, просмотра/изменения/удаления данных и создания новых учетных записей. Хотя Microsoft автоматически исправила эту уязвимость в дикой природе, исправление также можно загрузить и установить вручную.

2. Общий доступ к контактам Windows 10 WiFi Sense

По умолчанию Windows 10 будет делиться вашими учетными данными Wi-Fi с контактами Outlook, Skype и Facebook — предположительно, чтобы упростить совместное использование Wi-Fi и точек доступа. Это позволяет любому из этих контактов подключаться к вашей сети Wi-Fi — если он находится поблизости — без авторизации. Хотя это не обязательно уязвимость программного обеспечения, эта функция может привести к компрометации и должна быть устранена с помощью следующих шагов:

- Перед обновлением до Windows 10 измените имя сети Wi-Fi/SSID, включив в него термины «_nomap_optout».

- После обновления измените настройки конфиденциальности Windows, чтобы отключить совместное использование Wi-Fi Sense.

Уязвимость, связанная с привилегиями (CVE-2015-0057)

Уязвимость, связанная с привилегиями (CVE-2015-0057)

Эта уязвимость связана с дефектом в компоненте графического интерфейса Windows 10, а именно в элементе полосы прокрутки, и позволяет злоумышленнику получить полный контроль над компьютером с Windows посредством повышения привилегий. сделал доступным патч для исправления этой уязвимости.

Исправление

Чтобы устранить вышеуказанные уязвимости, вам необходимо определить все необходимые обновления, указанные Центром обновления Windows. В качестве альтернативы UpGuard предоставляет вам возможность сделать это легко и автоматически — во всей вашей среде — с помощью нескольких щелчков мыши. Наш мощный механизм политик может проверять безопасные конфигурации для всех сред, инфраструктур и стеков приложений. В этом случае можно запустить простую политику безопасности Windows 10 для проверки любых из перечисленных выше уязвимостей, а также новых уязвимостей, еще не добавленных в политику.

Наш пакет обнаружения и мониторинга уязвимостей на основе OVAL гарантирует, что все узлы Windows 10 в вашей среде свободны от уязвимостей и недостатков безопасности.

Наш пакет обнаружения и мониторинга уязвимостей на основе OVAL гарантирует, что все узлы Windows 10 в вашей среде свободны от уязвимостей и недостатков безопасности.Источники

https://www.pcgamer.com/critical-windows-security-vulnerability-discovered/

https://www.darkreading.com/cloud/microsoft-windows-10-three-security-features -to-know-about/d/d-id/1320650

Инфографика

Наиболее критические уязвимости Windows 10 на 2021 год

Керен Поллак, 26 октября 2021 г.

Windows 10, вероятно, является наиболее используемой операционной системой (ОС). ) в организациях в эти дни. Тот факт, что каждый уровень пользователей в организации, от ИТ-специалистов до организаций, которые мало разбираются в кибербезопасности, используют его, злоумышленники могут использовать его как ворота во всю сеть. Много внимания уделяется поведению пользователей и фишинговым кампаниям, при этом многие риски скрываются в самой ОС.

Ниже приведен список наиболее критических уязвимостей Windows 10 на 2021 год:

- Уязвимость раскрытия информации протокола удаленного рабочего стола Windows (RDP)

- Уязвимость службы удаленных рабочих столов Windows, связанная с отказом в обслуживании

- Уязвимость ядра Windows, связанная с несанкционированным получением прав

- Уязвимость Windows Hyper-V, связанная с несанкционированным получением прав

- Уязвимость подмены Windows

- Диспетчер очереди печати Windows Уязвимость удаленного выполнения кода

- Уязвимость групповой политики, связанная с повышением привилегий

- Microsoft Graphics Components Уязвимость удаленного выполнения кода

- Уязвимость Windows TCP/IP, связанная с отказом в обслуживании

- Уязвимость NetBT, связанная с раскрытием информации

Уязвимость диспетчера очереди печати Windows, связанная с удаленным выполнением кода.

После успешной эксплуатации этой уязвимости злоумышленник может запустить произвольный код с системными привилегиями. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Чтобы избежать этой уязвимости, должны быть установлены следующие параметры реестра:

После успешной эксплуатации этой уязвимости злоумышленник может запустить произвольный код с системными привилегиями. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Чтобы избежать этой уязвимости, должны быть установлены следующие параметры реестра:* HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint

*NoWarningNoElevationOnInstall = 0 (DWORD) или не определено (настройка по умолчанию)

*UpdatePromptDSettings (настройка по умолчанию) или не определеноWORD = 0 )

Если для записи NoWarningNoElevationOnInstall установлено значение 1, это делает службу диспетчера очереди печати Windows изначально уязвимой для этой уязвимости.

Как уменьшить уязвимость PrintNightmare диспетчера очереди печати

Уязвимость групповой политики, связанная с повышением привилегий

CVE-2020-16939

Эта уязвимость использует операцию SetSecurityFile, выполняемую во время обновления групповой политики в контексте SYTEMTEM\NT AUTHORITY.

Для повышения производительности системы параметры GPO локально кэшируются в каталоге

Для повышения производительности системы параметры GPO локально кэшируются в каталоге %programdata%\Microsoft\GroupPolicy\Users. Это%programdata 9Каталог 0013по умолчанию доступен для записи всем пользователям системы, даже с низким уровнем привилегий. Злоумышленник может создать переход каталога в другую папку и получить полный контроль над этой папкой. При успешной эксплуатации этой уязвимости злоумышленник может запускать процессы в повышенном контексте. Для использования уязвимости требуется вход в систему.Уязвимость графических компонентов Microsoft, связанная с удаленным выполнением кода

CVE-2020-16923

Обработка объектов в памяти не выполняется графическим компонентом Microsoft, что делает его основной причиной уязвимости удаленного выполнения кода в системе. Для использования этой уязвимости в системе необходимо открыть специально созданный файл.

Злоумышленник может легко отправить вредоносный файл в систему и заставить невиновного пользователя открыть этот файл. Встроенный в файл вредоносный код может привести к повреждению памяти. Успешный злоумышленник может выполнить произвольный код в целевой системе и выполнить все задачи системного уровня.

Злоумышленник может легко отправить вредоносный файл в систему и заставить невиновного пользователя открыть этот файл. Встроенный в файл вредоносный код может привести к повреждению памяти. Успешный злоумышленник может выполнить произвольный код в целевой системе и выполнить все задачи системного уровня.Уязвимость Windows TCP/IP, связанная с отказом в обслуживании

CVE-2020-16899

Стек Windows TCP/IP не обрабатывает пакеты объявления маршрутизатора ICMPv6 должным образом, что делает его уязвимым для атак Do.S Do. Это удаленная уязвимость, и злоумышленнику не обязательно находиться в системе, чтобы использовать ее. Вредоносные пакеты объявления маршрутизатора ICMPv6 могут быть отправлены удаленно в целевую систему, что может привести к повреждению памяти для использования уязвимости. В результате успешной эксплуатации система перестала отвечать. Уязвимость не позволяет злоумышленнику выполнить код или напрямую повысить права пользователя.

Уязвимость раскрытия информации NetBT

CVE-2020-16897

Расширения NetBIOS over TCP (NBT) (NetBT) неправильно обрабатывают объекты в памяти, что приводит к очень опасной уязвимости раскрытия системной информации . Конфиденциальность системы сильно скомпрометирована в случае успешной эксплуатации этой уязвимости. Информация, полученная в результате этой эксплуатации, может быть использована для дальнейшего использования системы.

Уязвимость раскрытия информации протокола удаленного рабочего стола Windows (RDP)

CVE-2020-16896

Уязвимость раскрытия информации существует в протоколе удаленного рабочего стола (RDP), когда злоумышленник подключается к целевой системе с помощью RDP и отправляет специально созданные запросы. Воспользовавшись этой уязвимостью, злоумышленник может получить некоторую полезную информацию о системе, которую он может использовать для проведения более крупной атаки позже.

По сути, злоумышленник получает несанкционированный доступ для чтения к процессу RDP, что приводит к раскрытию информации. Чтобы воспользоваться этой уязвимостью, злоумышленнику необходимо запустить специально созданное приложение на сервере, предоставляющем службы протокола удаленного рабочего стола (RDP).

По сути, злоумышленник получает несанкционированный доступ для чтения к процессу RDP, что приводит к раскрытию информации. Чтобы воспользоваться этой уязвимостью, злоумышленнику необходимо запустить специально созданное приложение на сервере, предоставляющем службы протокола удаленного рабочего стола (RDP).Как защитить удаленный рабочий стол — полное руководство Сервис, когда злоумышленник подключается к целевой системе с помощью RDP и отправляет специально созданные запросы. В приложении Windows RDP отсутствует надлежащая проверка пользовательского ввода. Эта уязвимость позволяет злоумышленнику, успешно воспользовавшемуся этой уязвимостью, заставить службу удаленного рабочего стола в целевой системе перестать отвечать на запросы. Злоумышленнику потребуется запустить специально созданное приложение на RDP-сервере, чтобы воспользоваться уязвимостью.

Уязвимость ядра Windows, связанная с повышением привилегий

CVE-2020-1689

Ядро Windows не может должным образом обрабатывать объекты в памяти, что приводит к уязвимости на уровне ядра, которая позволяет повысить привилегии пользователя.

После эксплуатации злоумышленник может выполнять любые задачи от имени пользователя-администратора. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Для использования этой уязвимости необходим нормальный уровень доступа пользователей к системе. Затем злоумышленник может запустить специально созданное приложение, чтобы получить контроль над уязвимой системой.

После эксплуатации злоумышленник может выполнять любые задачи от имени пользователя-администратора. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Для использования этой уязвимости необходим нормальный уровень доступа пользователей к системе. Затем злоумышленник может запустить специально созданное приложение, чтобы получить контроль над уязвимой системой.Уязвимость Windows Hyper-V, связанная с повышением привилегий

CVE-2020-1047

Неправильная обработка объектов памяти хост-сервером в приложении Windows Hyper-V приводит к повышению привилегий. Локальный злоумышленник может очень хорошо использовать тактику повреждения памяти, такую как переполнение буфера, чтобы использовать эту уязвимость для повышения своих привилегий. Эта уязвимость сама по себе не позволяет запускать произвольный код. Однако эту уязвимость можно использовать в сочетании с одной или несколькими уязвимостями (например, уязвимостью удаленного выполнения кода и другим повышением привилегий), которые могут использовать повышенные привилегии при работе.

Уязвимость спуфинга Windows

CVE-2020-16922

Неправильная проверка подписи файлов в ОС Windows приводит к уязвимости спуфинга Windows. После успешного использования этой уязвимости злоумышленник может обойти функции безопасности и загрузить неправильно подписанные файлы. Злоумышленник также может подделать содержимое страницы. Злоумышленник может обойти механизмы безопасности, предназначенные для предотвращения загрузки плохо подписанных файлов в сценарии атаки.

Смягчить все эти уязвимости можно в два этапа основных средств защиты информации:

- Защитите свои конечные точки: Усиление конечной точки означает контроль над изменениями конфигурации в операционной системе конечной точки с целью минимизации атаки. поверхность. Изменения конфигурации обычно вносятся в незащищенные и ненужные протоколы и службы, которые по умолчанию включены в операционной системе. Эти протоколы и службы обычно включаются для предоставления конечной точке максимальной функциональности.

Это зависит от проблемы, о которую вы сообщаете.

Это зависит от проблемы, о которую вы сообщаете. Уязвимость, связанная с привилегиями (CVE-2015-0057)

Уязвимость, связанная с привилегиями (CVE-2015-0057)  Наш пакет обнаружения и мониторинга уязвимостей на основе OVAL гарантирует, что все узлы Windows 10 в вашей среде свободны от уязвимостей и недостатков безопасности.

Наш пакет обнаружения и мониторинга уязвимостей на основе OVAL гарантирует, что все узлы Windows 10 в вашей среде свободны от уязвимостей и недостатков безопасности. После успешной эксплуатации этой уязвимости злоумышленник может запустить произвольный код с системными привилегиями. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Чтобы избежать этой уязвимости, должны быть установлены следующие параметры реестра:

После успешной эксплуатации этой уязвимости злоумышленник может запустить произвольный код с системными привилегиями. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Чтобы избежать этой уязвимости, должны быть установлены следующие параметры реестра: Для повышения производительности системы параметры GPO локально кэшируются в каталоге

Для повышения производительности системы параметры GPO локально кэшируются в каталоге  Злоумышленник может легко отправить вредоносный файл в систему и заставить невиновного пользователя открыть этот файл. Встроенный в файл вредоносный код может привести к повреждению памяти. Успешный злоумышленник может выполнить произвольный код в целевой системе и выполнить все задачи системного уровня.

Злоумышленник может легко отправить вредоносный файл в систему и заставить невиновного пользователя открыть этот файл. Встроенный в файл вредоносный код может привести к повреждению памяти. Успешный злоумышленник может выполнить произвольный код в целевой системе и выполнить все задачи системного уровня.

По сути, злоумышленник получает несанкционированный доступ для чтения к процессу RDP, что приводит к раскрытию информации. Чтобы воспользоваться этой уязвимостью, злоумышленнику необходимо запустить специально созданное приложение на сервере, предоставляющем службы протокола удаленного рабочего стола (RDP).

По сути, злоумышленник получает несанкционированный доступ для чтения к процессу RDP, что приводит к раскрытию информации. Чтобы воспользоваться этой уязвимостью, злоумышленнику необходимо запустить специально созданное приложение на сервере, предоставляющем службы протокола удаленного рабочего стола (RDP). После эксплуатации злоумышленник может выполнять любые задачи от имени пользователя-администратора. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Для использования этой уязвимости необходим нормальный уровень доступа пользователей к системе. Затем злоумышленник может запустить специально созданное приложение, чтобы получить контроль над уязвимой системой.

После эксплуатации злоумышленник может выполнять любые задачи от имени пользователя-администратора. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Для использования этой уязвимости необходим нормальный уровень доступа пользователей к системе. Затем злоумышленник может запустить специально созданное приложение, чтобы получить контроль над уязвимой системой.