Содержание

Входящий и исходящий трафик — Azure Digital Twins

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 3 мин

-

Azure Digital Twins обычно используется вместе с другими службами для создания гибких, подключенных решений, которые используют ваши данные различными способами. В этой статье рассматриваются входящий и исходящий трафик данных для Azure Digital Twins и служб Azure, которые можно использовать для ее использования.

В этой статье рассматриваются входящий и исходящий трафик данных для Azure Digital Twins и служб Azure, которые можно использовать для ее использования.

Azure Digital Twins может получать данные из вышестоящих служб, таких как Центр Интернета вещей или Logic Apps, которые используются для доставки данных телеметрии и уведомлений.

Azure Digital Twins также может использовать маршруты событий для отправки данных в подчиненные службы, такие как Azure Maps и аналитика временных рядов, для хранения, интеграции рабочих процессов, аналитики и т. д.

Прием данных

Azure Digital Twins можно управлять с помощью данных и событий из любой службы — Центра Интернета вещей, Logic Apps, вашей собственной службы и т. д. Подобный поток данных позволяет собирать телеметрию с физических устройств в вашей среде и обрабатывать эти данные с помощью графа Azure Digital Twins в облаке.

Вместо того, чтобы иметь встроенный Центр Интернета вещей за кулисами, Azure Digital Twins позволяет вам «принести свой» Центр Интернета вещей для использования со службой. Вы можете использовать существующий Центр Интернета вещей, который у вас в настоящее время находится в производстве, или развернуть новый, который будет использоваться для этой цели. Эти функции обеспечивают полный доступ ко всем возможностям управления устройствами в Центре Интернета вещей.

Вы можете использовать существующий Центр Интернета вещей, который у вас в настоящее время находится в производстве, или развернуть новый, который будет использоваться для этой цели. Эти функции обеспечивают полный доступ ко всем возможностям управления устройствами в Центре Интернета вещей.

Чтобы получить данные из любого источника в Azure Digital Twins, используйте Функцию Azure. Дополнительные сведения об этом шаблоне см. в статье Прием данных телеметрии из Центра Интернета вещей в Azure Digital Twins. Кроме того, вы можете самостоятельно попробовать использовать его в комплексном решении для подключения службы Azure Digital Twins.

Сведения о том, как подключить службу Azure Digital Twins к триггеру Logic Apps, см. в статье Интеграция с Logic Apps с помощью настраиваемого соединителя.

Отправка данных

Может потребоваться отправить данные Azure Digital Twins в другие подчиненные службы для хранения или дополнительной обработки.

Данные цифрового двойника можно отправлять в большинство служб Azure с помощью конечных точек. Если назначением является Azure Data Explorer, вы можете использовать журнал данных вместо автоматической отправки обновлений свойств двойника в кластер Azure Data Explorer, где они хранятся в виде исторических данных и могут запрашиваться таким образом. Остальная часть этого раздела подробно описывает эти возможности.

Если назначением является Azure Data Explorer, вы можете использовать журнал данных вместо автоматической отправки обновлений свойств двойника в кластер Azure Data Explorer, где они хранятся в виде исторических данных и могут запрашиваться таким образом. Остальная часть этого раздела подробно описывает эти возможности.

Примечание

Azure Digital Twins реализует по крайней мере один раз доставку данных, создаваемых службам исходящего трафика.

Конечные точки

Чтобы отправлять данные Azure Digital Twins в большинство служб Azure, таких как Azure Maps, аналитика временных рядов или служба хранилища Azure, сначала подключите целевую службу к конечной точке.

Конечные точки могут быть экземплярами любой из этих служб Azure:

- Центры событий

- Сетка событий

- Служебная шина

Конечная точка присоединена к экземпляру Azure Digital Twins с помощью API управления или портал Azure и может передавать данные из экземпляра в другие службы прослушивания. Дополнительные сведения о конечных точках Azure Digital Twins см. в статье «Конечные точки и маршруты событий».

Дополнительные сведения о конечных точках Azure Digital Twins см. в статье «Конечные точки и маршруты событий».

Подробные инструкции по отправке данных Azure Digital Twins в Azure Maps см. в статье об обновлении Azure Maps схеме помещений с помощью Azure Digital Twins. Подробные инструкции по отправке данных Azure Digital Twins в службу «Аналитика временных рядов» см. в статье «Интеграция с аналитикой временных рядов».

Журнал данных

Чтобы отправить данные двойника в Azure Data Explorer, настройте подключение журнала данных, которое автоматически инициализирует обновления свойств цифрового двойника из экземпляра Azure Digital Twins в кластер Azure Data Explorer. Для подключения к журналу данных требуется концентратор событий, но не требуется явная конечная точка.

После анализа данных вы можете запросить эти данные в Azure Data Explorer с помощью подключаемого модуля запросов Azure Digital Twins для Azure Data Explorer.

Журнал данных также можно использовать в сочетании с Azure Synapse Analytics для агрегирования данных из разрозненных источников. Это может быть полезно во многих сценариях. Вот два примера.

Это может быть полезно во многих сценариях. Вот два примера.

- Объедините данные информационных технологий (ИТ) из систем ERP или CRM (таких как Dynamics 365, SAP или Salesforce) с данными операционной технологии (OT) с устройств Интернета вещей и производственных систем управления. Пример, показывающий, как компания может объединить эти данные, см. в следующей записи блога: интеграция ДАННЫХ ИТ и OT с Azure Digital Twins, Azure Data Explorer и Azure Synapse.

- Интеграция с многопарарифными Детектор аномалий Azure AI и Cognitive Services для быстрого подключения данных Azure Digital Twins с подчиненным решением искусственного интеллекта и машинного обучения, которое специализируется на обнаружении аномалий. Набор средств обнаружения аномалий Azure Digital Twins — это пример проекта, который предоставляет рабочий процесс для обучения нескольких многовариантных моделей Детектор аномалий для нескольких сценариев анализа на основе исторических данных цифрового двойника. Затем она использует обученные модели для обнаружения аномальных операций и аномалий в моделируемых средах Azure Digital Twins практически в реальном времени.

Дальнейшие действия

Дополнительные сведения о конечных точках и маршрутизации событий во внешние службы:

- Конечные точки и маршруты событий

Узнайте, как настроить Azure Digital Twins для приема данных из Центра Интернета вещей:

- Прием данных телеметрии из Центра Интернета вещей

Правила для исходящего трафика в Azure Load Balancer

-

Статья -

- Чтение занимает 10 мин

-

Правила для исходящего трафика позволяют задавать значение SNAT (преобразования сетевых адресов источника) для общедоступной подсистемы балансировки со стандартным уровнем нагрузки. Эта конфигурация позволяет использовать общедоступные IP-адреса подсистемы балансировки нагрузки для обеспечения исходящего подключения к Интернету для экземпляров серверной части.

Эта конфигурация позволяет использовать общедоступные IP-адреса подсистемы балансировки нагрузки для обеспечения исходящего подключения к Интернету для экземпляров серверной части.

Эта конфигурация обеспечивает:

- маскировку IP-адресов;

- упрощение списков разрешений;

- сокращение числа общедоступных IP-ресурсов, требующих развертывания.

Правила для исходящего трафика позволяют полностью декларативно управлять исходящим подключением к Интернету. Правила для исходящего трафика позволяют масштабировать и настраивать эту функцию для конкретных нужд.

Правила для исходящего трафика будут выполняться только в том случае, если на внутренней виртуальной машине не установлен общедоступный IP-адрес уровня экземпляра (ILPIP).

С помощью правил для исходящего трафика можно задать поведение исходящего трафика SNAT.

Правила для исходящего трафика позволяют управлять следующим:

- Виртуальные машины, на которых выполняется преобразование конкретных общедоступных IP-адресов.

- При этом используются два правила: для серверного пула 1 используется оба синих IP-адреса, а для серверного пула 2 используется желтый префикс IP-адреса.

- Выделение исходящих портов SNAT.

- Если внутренний пул 2 является единственным пулом, выполняющим исходящие подключения, предоставьте все порты SNAT серверному пулу 2 и ни одного — серверному пулу 1.

- Протоколы, для которых требуется обеспечить исходящее преобразование.

- Если серверному пулу 2 требуются UDP-порты для исходящего трафика, а серверному пулу 1 требуется протокол TCP, присвойте портам TCP значение 1, а порту UDP значение 2.

- Тайм-аут простоя для исходящего подключения (от 4 до 120 минут).

- Если имеются длительные подключения с удержанием соединения, требуется зарезервировать неактивные порты для длительных подключений продолжительностью до 120 минут. Предполагается, что устаревшие подключения отброшены, а порты освобождаются в течение 4 минут для новых подключений.

- Если имеются длительные подключения с удержанием соединения, требуется зарезервировать неактивные порты для длительных подключений продолжительностью до 120 минут. Предполагается, что устаревшие подключения отброшены, а порты освобождаются в течение 4 минут для новых подключений.

- Отправка сброса TCP при превышении тайм-аута простоя.

- Если время тайм-аута простаивающих подключений истекло, нужно ли отправлять TCP RST клиенту и серверу, чтобы они узнали, что поток отброшен?

Важно!

Когда внутренний пул настроен по IP-адресу, он будет вести себя как базовый Load Balancer с включенным исходящим трафиком по умолчанию. Для безопасной конфигурации по умолчанию и приложений с высокими требованиями к исходящему трафику настройте внутренний пул с помощью сетевого адаптера.

Определение правила для исходящего трафика

Во всех правилах для исходящего трафика используется тот же синтаксис, что и в правилах балансировки нагрузки и правилах NAT для входящего трафика: внешний интерфейс + параметры + серверный пул.

Правило для исходящего трафика настраивает NAT для исходящего трафика, предусматривающее преобразование всех виртуальных машин, определенных с помощью серверного пула, во внешний интерфейс.

Параметры обеспечивают тонкую настройку алгоритма NAT для исходящего трафика.

Масштабирование NAT для исходящего трафика при использовании нескольких IP-адресов

Каждый дополнительный IP-адрес, предоставляемый внешним интерфейсом, обеспечивает 64 000 эфемерных портов для использования экземпляром подсистемы балансировки нагрузки в качестве портов SNAT.

Используйте несколько IP-адресов для планирования крупномасштабных сценариев. Используйте правила исходящего трафика для устранения нехватки SNAT.

Можно также использовать префикс общедоступного IP-адреса непосредственно с правилом для исходящего трафика.

Префикс общедоступного IP-адреса увеличивает масштаб развертывания. Префикс можно добавить в список разрешенных потоков, исходящих из ресурсов Azure. Можно настроить внешнюю IP-конфигурацию в подсистеме балансировки нагрузки, чтобы ссылаться на префикс общедоступного IP-адреса.

Подсистема балансировки нагрузки управляет префиксом общедоступного IP-адреса. Правило для исходящего трафика будет автоматически использовать все общедоступные IP-адреса, содержащиеся в префиксе общедоступного IP-адреса, для исходящих подключений.

Правило для исходящего трафика будет автоматически использовать все общедоступные IP-адреса, содержащиеся в префиксе общедоступного IP-адреса, для исходящих подключений.

Каждый из IP-адресов в пределах префикса общедоступного IP-адреса предоставляет дополнительно 64 000 эфемерных портов на каждый IP-адрес для использования подсистемой балансировки нагрузки в качестве портов SNAT.

Тайм-аут простоя исходящего потока и сброс TCP

Правила для исходящего трафика обеспечивают параметр конфигурации для управления временем ожидания перед переходом исходящего потока в режим простоя и сопоставляют его с потребностями приложения. По умолчанию время ожидания перед переходом исходящего потока в режим простоя составляет 4 минуты. Дополнительные сведения см. в разделе Настройка тайм-аута простоя.

Поведение подсистемы балансировки нагрузки по умолчанию заключается в том, что поток автоматически отключается перед переходом в режим тайм-аута простоя для исходящего трафика. Параметр enableTCPReset обеспечивает предсказуемое поведение приложения и управление им. Этот параметр определяет, следует ли отсылать двунаправленный сброс TCP (TCP RST) по истечении времени перед переходом в режим тайм-аута простоя для исходящего трафика.

Этот параметр определяет, следует ли отсылать двунаправленный сброс TCP (TCP RST) по истечении времени перед переходом в режим тайм-аута простоя для исходящего трафика.

Ознакомьтесь со статьей Сброс TCP-подключений по истечении тайм-аута простоя, в которой приводятся сведения о доступности в регионах.

Явная защита исходящих подключений и управление ими

Правила балансировки нагрузки обеспечивают автоматическое программирование NAT для исходящего трафика. В некоторых сценариях есть преимущество или требование отключить автоматическое программирование NAT для исходящего трафика с помощью правила балансировки нагрузки. Такое отключение с помощью правила позволяет управлять поведением или уточнять его.

Этот параметр можно использовать двумя способами:

Предотвращение входящего IP-адреса при исходящем SNAT. Отключите исходящие SNAT-подключения в правиле балансировки нагрузки.

Настройте параметры SNAT исходящего трафика для IP-адреса, используемого одновременно для входящего и исходящего трафика.

Автоматический NAT для исходящего трафика должен быть отключен, чтобы предоставить возможность правилу управлять исходящим трафиком. Чтобы изменить назначение порта адреса SNAT, также используемого для входящего трафика, параметр

Автоматический NAT для исходящего трафика должен быть отключен, чтобы предоставить возможность правилу управлять исходящим трафиком. Чтобы изменить назначение порта адреса SNAT, также используемого для входящего трафика, параметр disableOutboundSnatдолжен иметь значение true.

При попытке переопределить IP-адрес, используемый для входящего трафика, операция настройки правила для исходящего трафика завершится ошибкой. Сначала отключите исходящий NAT правила балансировки нагрузки.

Важно!

Виртуальной машине не будет доступно исходящее подключение, если для этого параметра задано значение true и нет правила для исходящего трафика, определяющего исходящее подключение. Некоторые операции на виртуальной машине или в приложении могут зависеть от доступности исходящего подключения. Ознакомьтесь с зависимостями сценария и проанализируйте влияние этого изменения.

Иногда создание виртуальной машиной исходящих потоков может быть нежелательным. Кроме того, может понадобиться ограничить пункты назначения, которым доступен прием исходящих потоков, или пункты назначения, инициирующие входящие потоки. Используйте группы безопасности сети, чтобы управлять пунктами назначений, доступными для виртуальной машины. Используйте группы безопасности сети для управления тем, какие общедоступные назначения инициируют входящие потоки.

Используйте группы безопасности сети, чтобы управлять пунктами назначений, доступными для виртуальной машины. Используйте группы безопасности сети для управления тем, какие общедоступные назначения инициируют входящие потоки.

При использовании NSG для виртуальной машины с балансировкой нагрузки обратите внимание на теги службы и правила безопасности по умолчанию.

Убедитесь, что виртуальная машина может получать запросы проб работоспособности из Azure Load Balancer.

Если NSG блокирует такие запросы от тега по умолчанию AZURE_LOADBALANCER, проба работоспособности виртуальной машины завершается сбоем, а машина помечается как недоступная. Подсистема балансировки нагрузки прекращает отправку новых потоков на эту виртуальную машину.

Сценарии с правилами исходящего трафика

Сценарии исходящих правил

- Привязка исходящих подключений к определенному набору общедоступных IP-адресов или префиксу.

- Изменение распределения портов SNAT.

- Включение только исходящего трафика.

- NAT для исходящего трафика только для виртуальных машин (без входящего трафика).

- Исходящий NAT для внутренней подсистемы балансировки нагрузки с ценовой категорией «Стандартный».

- Включение протоколов TCP и UDP для NAT для исходящего трафика при использовании общедоступной подсистемы балансировки нагрузки ценовой категории «Стандартный».

Сценарий 1. Привязка исходящих подключений к определенному набору общедоступных IP-адресов или префикса

Сведения

Используйте этот сценарий, чтобы привязать исходящие подключения к набору общедоступных IP-адресов. Добавьте общедоступные IP-адреса или префиксы в список разрешений или блокировок в зависимости от их происхождения.

Этот общедоступный IP-адрес или префикс может совпадать с тем, который используется правилом балансировки нагрузки.

Чтобы использовать другой общедоступный IP-адрес или префикс, отличный от используемого правилом балансировки нагрузки, выполните следующие действия.

- Создайте префикс общедоступного IP-адреса или общедоступный IP-адрес.

- Создайте общедоступную подсистему балансировки нагрузки в ценовой категории «Стандартный».

- Создайте внешний интерфейс, ссылающийся на префикс общедоступного IP-адреса или общедоступный IP-адрес, который хотите использовать.

- Повторно используйте серверный пул или создайте его и разместите в этом пуле общедоступной подсистемы балансировки нагрузки виртуальные машины.

- Настройте в общедоступной подсистеме балансировки нагрузки правило для исходящего трафика, позволяющее управлять NAT для исходящего трафика этих виртуальных машин с помощью внешнего интерфейса. Не рекомендуется использовать правило балансировки нагрузки для исходящего трафика; отключите исходящий SNAT в правиле балансировки нагрузки.

Сценарий 2. Изменение распределения портов SNAT

Сведения

Вы можете использовать правила для исходящего трафика, чтобы настроить автоматическое распределение SNAT-портов на основе размера серверного пула.

Если вы испытываете нехватку SNAT, увеличьте количество предоставленных портов SNAT с 1024 по умолчанию.

Каждый общедоступный IP-адрес может становиться одним из следующих 64 000 эфемерных портов. Число виртуальных машин в серверном пуле определяет количество портов, передаваемых на каждую виртуальную машину. Одна виртуальная машина во внутреннем пуле имеет доступ к максимум 64 000 портов. Для двух виртуальных машин с помощью правила для исходящего трафика может быть предоставлено максимум 32 000 портов SNAT (2 x 32 000 = 64 000).

Для настройки портов SNAT, заданных по умолчанию, можно использовать правила для исходящего трафика. Вы предоставляете большее или меньшее количество портов, чем предусмотрено выделением портов SNAT по умолчанию. Каждый общедоступный IP-адрес из внешнего интерфейса правила исходящего трафика предоставляет до 64 000 временных портов для использования в качестве портов SNAT.

Подсистема балансировки нагрузки предоставляет количество портов SNAT, кратное 8. Если вы предоставляете значение, которое не делится на 8, операция конфигурации будет отклонена. Каждое правило балансировки нагрузки и правило NAT для входящего трафика будет использовать диапазон из восьми портов. Если в правиле балансировки нагрузки или входящего трафика NAT используется один и тот же диапазон из 8 портов, дополнительные порты использоваться не будут.

Если вы предоставляете значение, которое не делится на 8, операция конфигурации будет отклонена. Каждое правило балансировки нагрузки и правило NAT для входящего трафика будет использовать диапазон из восьми портов. Если в правиле балансировки нагрузки или входящего трафика NAT используется один и тот же диапазон из 8 портов, дополнительные порты использоваться не будут.

Если вы попытаетесь предоставить больше портов SNAT, чем доступно на основе количества общедоступных IP-адресов, операция настройки будет отклонена. Например, если предоставить по 10 000 портов на каждую виртуальную машину, а семь виртуальных машин в серверном пуле будут совместно использовать один общедоступный IP-адрес, конфигурация будет отклонена. Семь, умноженное на 10 000, превышает предельное число портов, равное 64 000. Для реализации этого сценария добавьте больше общедоступных IP-адресов во внешний интерфейс правила для исходящего трафика.

Вернитесь к выделению порта по умолчанию, задав 0 в качестве числа портов. Дополнительные сведения о выделении портов SNAT по умолчанию см. в разделе Таблица распределения портов SNAT.

Дополнительные сведения о выделении портов SNAT по умолчанию см. в разделе Таблица распределения портов SNAT.

Сценарий 3. Включение только исходящего трафика

Сведения

Можно использовать общедоступную подсистему балансировки нагрузки в ценовой категории «Стандартный», чтобы обеспечить NAT исходящего трафика для группы виртуальных машин. В этом случае используется только правило для исходящего трафика, без дополнительных правил.

Примечание

NAT виртуальных сетей Azure может предоставлять исходящие подключения для виртуальных машин без необходимости использования подсистемы балансировки нагрузки. Дополнительные сведения см. в статье Что такое NAT виртуальных сетей Azure?

Сценарий 4. NAT для исходящего трафика только для виртуальных машин (без входящего трафика)

Примечание

NAT виртуальных сетей Azure может предоставлять исходящие подключения для виртуальных машин без необходимости использования подсистемы балансировки нагрузки. Дополнительные сведения см. в статье Что такое NAT виртуальных сетей Azure?

Дополнительные сведения см. в статье Что такое NAT виртуальных сетей Azure?

Сведения

В этом сценарии правила для исходящего трафика Azure Load Balancer и NAT виртуальной сети — это параметры, доступные для исходящего трафика из виртуальной сети.

- Создайте префикс общедоступного IP-адреса.

- Создайте общедоступную подсистему балансировки нагрузки в ценовой категории «Стандартный».

- Создайте интерфейс, связанный с общедоступным IP-адресом или префиксом, выделенным для исходящего трафика.

- Создайте серверный пул для виртуальных машин.

- Разместите виртуальные машины в серверном пуле.

- Настройте правило для исходящего трафика, чтобы разрешить NAT для исходящего трафика.

Используйте префикс или общедоступный IP-адрес для масштабирования портов SNAT. Добавьте источник исходящих соединений в список разрешений или блокировок.

Сценарий 5. Исходящий трафик NAT для внутренней подсистемы балансировки нагрузки ценового уровня «Стандартный»

Примечание

NAT виртуальных сетей Azure может предоставлять исходящие подключения для виртуальных машин, использующих внутреннюю подсистему балансировки нагрузки ценового уровня «Стандартный». Дополнительные сведения см. в статье Что такое NAT виртуальных сетей Azure?

Дополнительные сведения см. в статье Что такое NAT виртуальных сетей Azure?

Сведения

Исходящее подключение недоступно для внутренней подсистемы балансировки нагрузки ценового уровня «Стандартный» до тех пор, пока она не была явно объявлена через общедоступные IP-адреса на уровне экземпляра или NAT виртуальной сети, либо путем связывания членов серверного пула с конфигурацией подсистемы балансировки нагрузки только для исходящего трафика.

Дополнительные сведения см. в разделе Конфигурация подсистемы балансировки нагрузки только для исходящих подключений.

Сценарий 6. Включение протоколов TCP и UDP для исходящего трафика NAT с помощью общедоступной стандартной подсистемы балансировки нагрузки

Сведения

При использовании общедоступной стандартной подсистемы балансировки нагрузки автоматическое преобразование сетевых адресов для исходящего трафика соответствует транспортному протоколу правила балансировки нагрузки.

- Отключите исходящие SNAT-подключения в правиле балансировки нагрузки.

- Настройте правило для исходящего трафика в той же подсистеме балансировки нагрузки.

- Повторно используйте серверный пул, который уже использовался для виртуальных машин.

- Укажите для протокола значение «Все» как часть правила для исходящего трафика.

Если используются только правила NAT для входящего трафика, NAT для исходящего трафика обеспечиваться не будет.

- Поместите виртуальные машины в серверный пул.

- Определите одну или несколько интерфейсных IP-конфигураций с общедоступными IP-адресами или префиксом общедоступного IP-адреса.

- Настройте правило для исходящего трафика в той же подсистеме балансировки нагрузки.

- Укажите для протокола значение «Все» как часть правила для исходящего трафика.

Ограничения

- Максимальное количество используемых эфемерных портов на один интерфейсный IP-адрес составляет 64 000.

- Диапазон настраиваемого времени ожидания перед переходом исходящих подключений в режим простоя составляет 4–120 минут (240–7200 секунд).

- Подсистема балансировки нагрузки не поддерживает ICMP для системы преобразования сетевых адресов (NAT) для исходящего трафика.

- Правила для исходящего трафика могут применяться только к настройке основного IP-адреса сетевой карты. Невозможно создать правило исходящего трафика для вторичного IP-адреса виртуальной машины или NVA. Поддерживается несколько сетевых карт.

- Все виртуальные машины в группе доступности должны быть добавлены во внутренний пул для исходящих подключений.

- Все виртуальные машины в масштабируемом наборе виртуальных машин должны быть добавлены во внутренний пул для исходящих подключений.

Дальнейшие действия

- Узнайте больше об Azure Load Balancer в ценовой категории «Стандартный».

- Ознакомьтесь с ответами на часто задаваемые вопросы об Azure Load Balancer.

networking — Что означает «входящий» и «исходящий» трафик?

Задавать вопрос

спросил

Изменено

3 года, 11 месяцев назад

Просмотрено

95 тысяч раз

Я видел много ресурсов, объясняющих как настроить брандмауэр сервера, чтобы разрешить входящий и исходящий трафик через стандартные порты HTTP ( 80 и 443 ), но я не могу понять зачем мне нужен любой из них. Нужно ли мне разблокировать и , чтобы «обычный» веб-сайт работал? Чтобы загрузка файлов работала? Бывают ли ситуации, когда было бы целесообразно разблокировать одно, а другое оставить заблокированным?

Нужно ли мне разблокировать и , чтобы «обычный» веб-сайт работал? Чтобы загрузка файлов работала? Бывают ли ситуации, когда было бы целесообразно разблокировать одно, а другое оставить заблокированным?

Извините, если это базовый вопрос, но я нигде не нашел его объяснения (к тому же я не являюсь носителем английского языка). Я знаю, что на «обычном» веб-сайте клиент всегда инициирует запрос, поэтому я предполагаю, что веб-сервер должен принимать входящий трафик на эти порты, и мой здравый смысл подсказывает мне, что серверу разрешено отправлять ответ не разблокируя ничего другого (иначе не было бы смысла иметь два типа правил). Это правильно?

Но что такое исходящий веб-трафик (служба) и для чего он нужен? Насколько я знаю, если сервер хочет инициировать соединение с другим компьютером, конкретный порт, который имеет значение, — это порт на другом конце (т.е. порт назначения будет 80 ), на его конце можно использовать любой свободный порт ( исходный порт будет случайным). Я могу открывать HTTP-запросы со своего сервера (например, используя

Я могу открывать HTTP-запросы со своего сервера (например, используя wget ), ничего не разблокируя. Итак, я предполагаю, что мои понятия «входящие» и «исходящие» как-то неверны.

- сеть

- брандмауэр

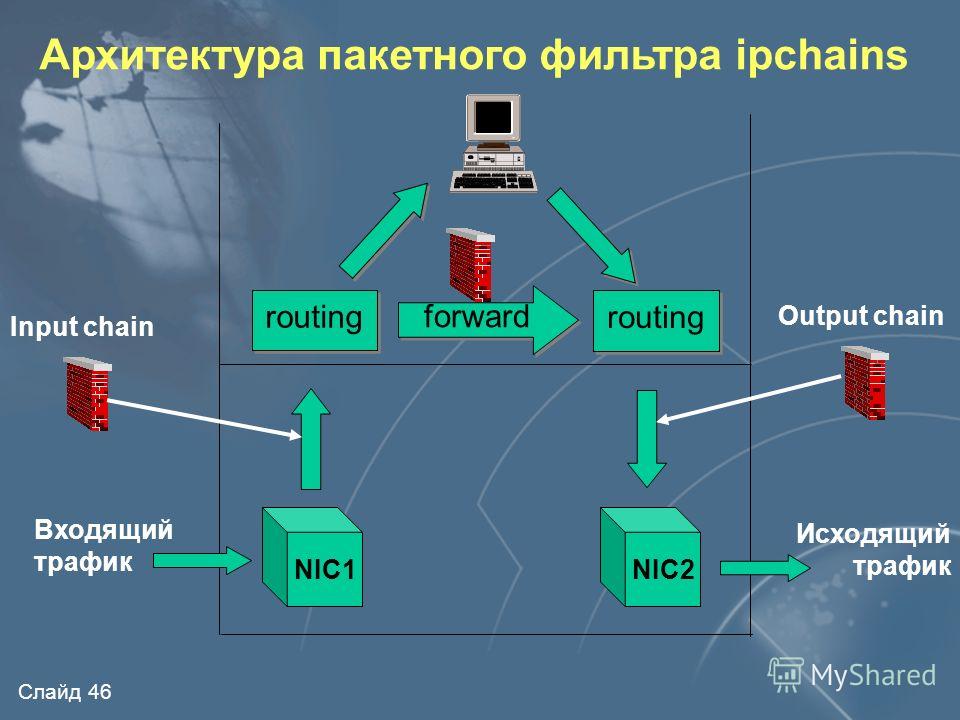

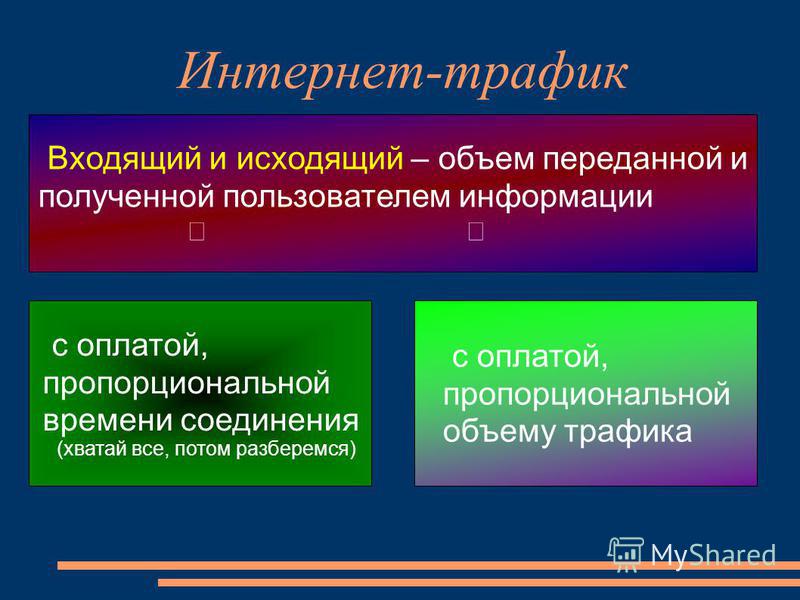

«Входящие» и «исходящие» с точки зрения рассматриваемой машины.

«Входящие» относятся к пакетам, которые исходят из другого места и достигают машины, а «исходящие» относятся к пакетам, которые исходят из машины и поступают в другое место.

Если вы обращаетесь к своему веб-серверу, то он в основном принимает входящие соединения со своим веб-сервисом и лишь изредка (а может и никогда) не устанавливает исходящие соединения.

Если вы обратитесь к своему веб-клиенту, то он в основном устанавливает исходящие соединения с другими службами и лишь изредка (или никогда) не принимает входящие соединения.

Чисто как грязь?

7

В вашем случае вам нужно разрешить входящие запросы только на порт 80.

Когда соединение установлено, брандмауэр автоматически пропускает пакеты обратно на порт клиента. Вам не нужно создавать правила для этого, потому что брандмауэр знает.

1

Без какого-либо контекста относительно того, что означает конкретный текст, который вы читаете, когда он относится к «исходящему трафику веб-службы», я приму самый простой подход в своем ответе:

У вас есть брандмауэр на входе/выходе ваша сеть.

Брандмауэр находится в полностью заблокированном состоянии и НЕ пропускает ни входящий, ни исходящий трафик.

Чтобы ваши внутренние клиенты могли просматривать внешние веб-сайты, вам необходимо настроить правило «исходящей веб-службы», позволяющее им подключаться к указанным внешним веб-сайтам.

Проще говоря, правило будет выглядеть примерно так:

ЛЮБОЙ внутренний хост на ЛЮБОЙ внешний хост, где пункт назначения = TCP-порт 80, затем РАЗРЕШИТЬ.

1

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но никогда не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

Будет ли стандартный брандмауэр NAT-маршрутизатора останавливать исходящий трафик?

спросил

Изменено

2 года назад

Просмотрено

6к раз

Будет ли стандартный межсетевой экран NAT-маршрутизатора блокировать исходящий трафик?

Я вижу, что брандмауэр остановит входящий трафик, но что остановит исходящий трафик в случае наличия на машине вредоносного ПО?

Ответственность за прекращение исходящего трафика лежит исключительно на брандмауэре операционной системы?

- брандмауэр

- нат

1

Вообще говоря, типичный домашний широкополосный маршрутизатор по умолчанию не накладывает никаких ограничений на исходящий трафик. Некоторые из них могут быть настроены для управления исходящим трафиком, некоторые имеют ограниченные параметры исходящего трафика.

Некоторые из них могут быть настроены для управления исходящим трафиком, некоторые имеют ограниченные параметры исходящего трафика.

Любой межсетевой экран класса «enterprise» или бизнес-класса обязательно будет иметь возможность управления исходящим трафиком, в том числе и бесплатным (поищите на сайте, есть несколько сообщений о межсетевых экранах).

Большинство системных администраторов согласны с тем, что необходимо управлять исходящим трафиком, чтобы быть хорошим гражданином Интернета, а также управлять пропускной способностью и производительностью. Например, обычно исходящий SMTP- и POP-трафик разрешен только с почтового сервера, чтобы предотвратить распространение спама на компьютерах, зараженных вредоносным ПО. Или, если есть прокси-сервер для управления просмотром, исходящий трафик просмотра веб-страниц разрешен только с прокси-сервера.

Большинство брандмауэров (с которыми я работал) имеют неявное разрешающее правило, которое разрешает весь трафик из более защищенной сети (обычно внутренней локальной сети) в менее защищенную сеть (обычно Интернет), так что весь исходящий трафик разрешен из вашей внутренней локальной сети в Интернет (или в демилитаризованную зону). Обычно вам не нужно создавать явные правила для разрешения исходящего трафика.

Обычно вам не нужно создавать явные правила для разрешения исходящего трафика.

Большинство брандмауэров (с которыми я работал) имеют неявное правило запрета, которое запрещает весь трафик из менее защищенной сети (обычно Интернета) в более безопасную сеть (обычно внутреннюю локальную сеть), так что весь входящий трафик блокируется из Интернет (или из демилитаризованной зоны) во внутреннюю локальную сеть. Обычно вам нужно создать явные правила, чтобы разрешить входящий трафик.

Аппаратный брандмауэр не может легко отличить «хорошие» или «плохие» пакеты, поскольку все они исходят из одного источника. Программный брандмауэр может установить, какое приложение сгенерировало пакет, поэтому он лучше подготовлен к их блокировке по желанию.

Брандмауэр должен определить, какой трафик может течь в каком направлении, если вы не настроили никаких исходящих правил, то по умолчанию он, вероятно, разрешит все исходящие соединения.

«В случае вредоносного ПО» отдельно, так как его может определить только сам ПК. (Если вы не инвестируете в N/IDS).

(Если вы не инвестируете в N/IDS).

Существуют способы предотвращения исходящего трафика, если в нем не участвует человек, см. http://en.wikipedia.org/wiki/Captive_portal

2

Для стандартных комбинаций маршрутизатора и брандмауэра, продаваемых без рецепта, исходящий трафик получает меньше внимания, чем входящий. Последние несколько, которые я видел, также имели возможность ограничивать исходящий трафик. Хотя фокус смещен. В моем домашнем NetGear он разрешает входящие и блокирует исходящие. Я могу разрешить SSH на определенный хост и запретить исходящий telnet. В этом смысле он не является полноценным брандмауэром. Некоторые такие маршрутизаторы имеют возможность блокировать определенные внутренние IP-адреса от доступа к интернет-стороне таких устройств, но не все.

Как и во многих других случаях, «это зависит от обстоятельств».

В случае наличия вредоносного ПО на хосте, какой смысл блокировать исходящий трафик с помощью брандмауэра той же машины? Проницательный автор вредоносных программ будет использовать любые средства (стандартные API для правил исключений или что-то вроде руткита), чтобы позволить ему общаться с Интернетом.

Автоматический NAT для исходящего трафика должен быть отключен, чтобы предоставить возможность правилу управлять исходящим трафиком. Чтобы изменить назначение порта адреса SNAT, также используемого для входящего трафика, параметр

Автоматический NAT для исходящего трафика должен быть отключен, чтобы предоставить возможность правилу управлять исходящим трафиком. Чтобы изменить назначение порта адреса SNAT, также используемого для входящего трафика, параметр