Содержание

Валидация и верификация | Securelist

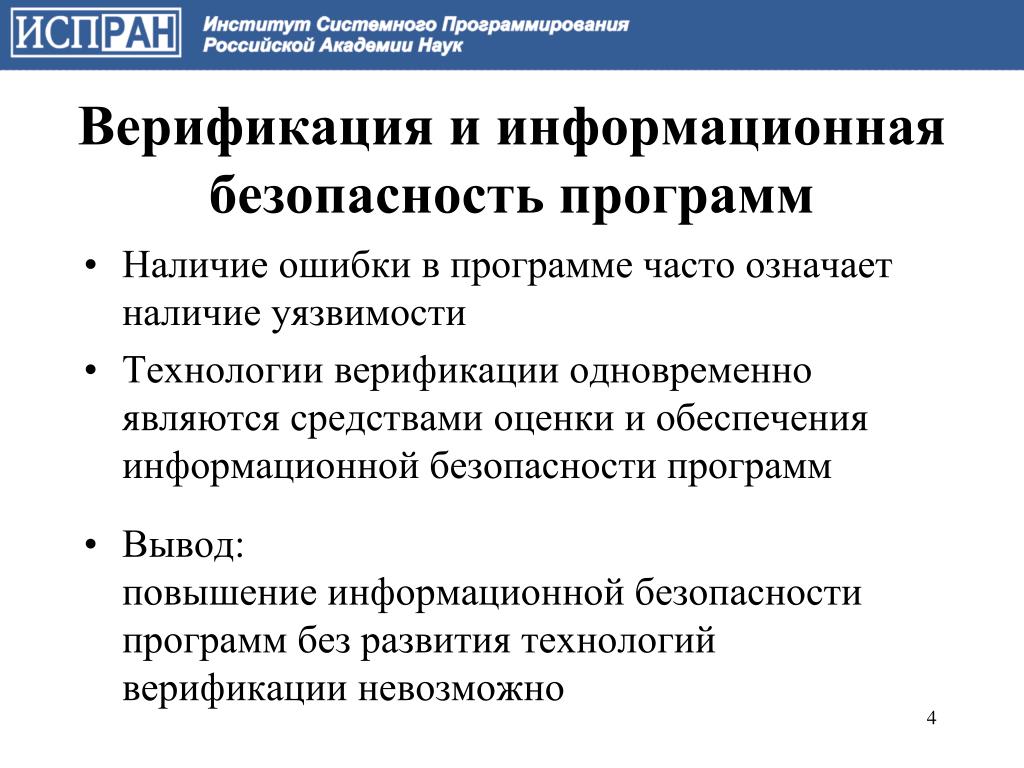

Безопасная система – и в особенности система, которая используется для обеспечения безопасности – должны быть доверенной. Однако что лежит в основе этого доверия? Что придает уверенность в том, что основные компоненты системы реализованы правильно и не подведут в критический момент? В предыдущей статье, посвященной безопасной ОС, этот вопрос вскользь упоминался, и, как и обещали, мы возвращаемся этой теме.

Верификация и валидация используются для проверки того факта, что система, программа или аппаратное устройство в действительности обладает ожидаемыми свойствами. Эти два понятия (V&V) хоть и схожи по звучанию и постоянно используются вместе, означают существенно разные типы проверок. Напомним на всякий случай:

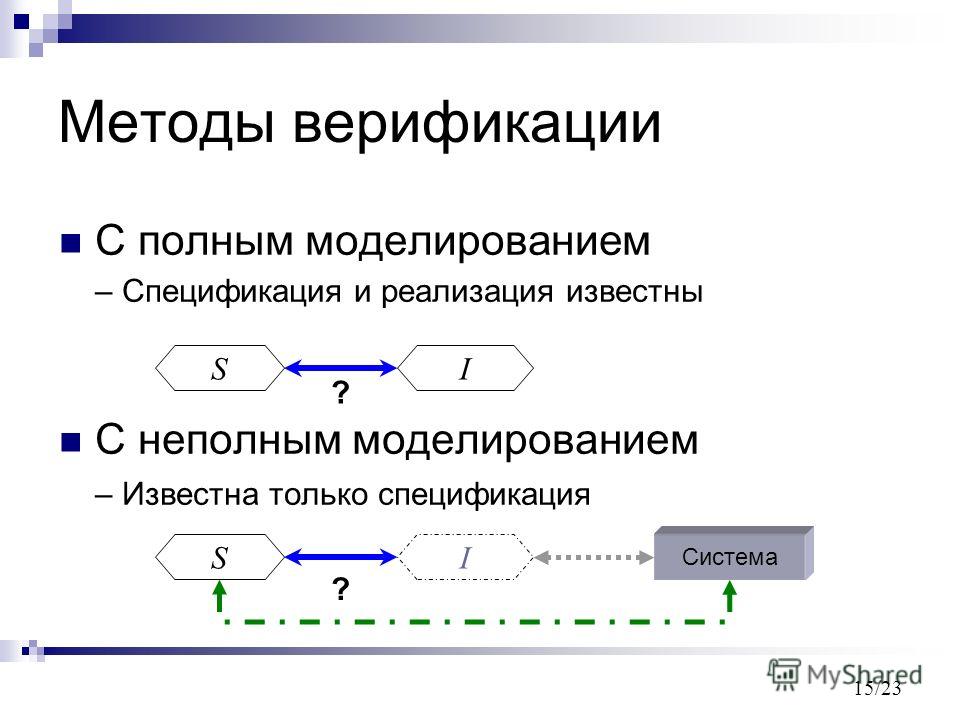

- Верификация – это процесс оценки того, насколько система (программа, устройство) по итогам некоторого этапа ее разработки соответствует условиям, заданным в начале этапа.

- Валидация – процесс оценки того, насколько система (программа, устройство) соответствует требованиям по ее назначению.

Если говорить еще проще, верификация задается вопросом, строим ли мы систему правильно, а валидация – строим ли мы правильную систему. И если для ответа на второй вопрос существенную играет роль экспертная оценка (от валидации собственно требований к системе до тестирования конечного продукта), то уверенный ответ на первый вопрос способны дать только формальные методы.

Конечно, каждый из этих процессов не дает полной уверенности без другого. Система может быть верифицирована только относительно конкретного критерия, к примеру, относительно гарантии отсутствия ситуации взаимной блокировки при доступе к ресурсам. Тривиальный способ такой верификации возможен при запрете синхронизируемого доступа к общим ресурсам — однако при этом могут быть нарушены свойства целостности ресурсов. Поэтому адекватность условий, согласно которым система верифицируется, тоже должна быть валидирована, а некоторых случаях и сами условия подвергаются верификации, если экспертные требования можно соответствующим образом формализовать.

Когда говорят про верификацию программы, чаще всего представляют некий магический вычислитель, который принимает на вход программный код и по нажатию кнопки – хоп – выдает вердикт: код верен или неверен, безопасен или нет. При малейшем рассмотрении этой идеальной картинки возникает множество вопросов. Первый из них, а что мы, собственно, хотим доказать? На какие вопросы способна дать ответ верификация системы? Корректность, полнота, непротиворечивость, неизбыточность данных, безошибочность и безопасность функционирования… Немного сухих фактов: некоторое время назад было доказано, что все множество свойств системы можно представить как композицию двух базовых:

- Свойство безопасности формулируется как недостижение системой при любом ее исполнении некоторого (небезопасного) состояния. Иными словами, свойство гарантирует, что ничего «плохого» не произойдет (NB: именно в этом значении словосочетание «свойство безопасности» и используется до конца статьи).

- Свойство живости, напротив, гарантирует, что после конечного числа шагов система придет в некоторое определенное состояние – то есть непременно случится что-то «хорошее».

Однако, одно дело – понимание того, что целевое свойство системы может быть представлено как композиция более простых свойств, а другое дело – корректная формализация таких свойств, с учетом того, что они должны не потерять свой действительный смысл, а иначе весь трудоемкий процесс окажется бесполезным. Случается, что требуемые свойства доказываются для ситуаций, когда система фактически не функционирует. Иногда для того, чтобы учитывать только реалистичные ситуации, дополнительно учитывается произвольное свойство справедливости (все как в жизни).

Для формализации описанных таким образом критериев часто используется аппарат классической или темпоральной логики, а для верификации – соответствующие языки. В частности, для классических условий довольно популярен Prolog, для темпоральных – языки Promela, SPIN. Но это далеко не единственный способ. Описание формальных условий поведения компьютерных программ и верификация относительно этих правил настолько специфичная и востребованная проблема, что в 1969 году была создана специальная формальная теория – алгоритмическая логика Хоара, предназначенная для дедуктивного доказательства правильности программ и способная приблизить сухие спецификации к семантике программ на императивных языках. В настоящее время выработан еще более жизненный подход к описанию критериев – в виде контрактных спецификаций программных интерфейсов.

В настоящее время выработан еще более жизненный подход к описанию критериев – в виде контрактных спецификаций программных интерфейсов.

Другая проблема – выбор и формализация объекта верификации. И несмотря на то, что верификация, казалось бы, процедура, состоящая в точном вычислении, при этом выборе нужно ориентироваться на требуемую степень уверенности в результате.

К примеру, для верификации может быть выбрана статическая конфигурация системы – значения системных параметров, информация об установленных приложениях и разрешения политики безопасности. Эти данные подаются на вход решателю, который на основе заранее заданных экспертом логических правил производит вычисления, иногда довольно сложные, и сообщает результат. К примеру, такой решатель может определить, возможен ли в системе некоторый вид атаки, или может ли пользователь получить неавторизованный доступ к каким-либо ресурсам.

Верификация конфигурации способна дать уверенность в том, как будет вести себя система, при условии, что мы доверяем поведению ее компонентов. То есть системные и прикладные программы должны вести себя так, как задано в их спецификациях, не содержать ошибок и уязвимостей, эксплуатация которых могла бы повлиять на фактическое поведение системы.1

То есть системные и прикладные программы должны вести себя так, как задано в их спецификациях, не содержать ошибок и уязвимостей, эксплуатация которых могла бы повлиять на фактическое поведение системы.1

В реальных системах дело чаще всего обстоит не так, а значит, необходимо подвергать верификации собственно программное обеспечение2. Здесь снова приходится принимать не одно решение. Что подвергать верификации – высокоуровневый программный или машинный код, принимать ли во внимание влияние программного окружения и как моделировать это окружение, рассматривать ли специфические зависимости выполнения низкоуровневых операций от аппаратной платформы. Выбор снова зависит от цели верификации и от требуемой степени доверия к результатам. Предположим, нужно показать отсутствие уязвимостей определенного вида (этот пример выбран потому, что условие вероятнее всего сводится к свойству безопасности). Тестирование и статический анализ кода путем поиска типовых опасных конструкций в высокоуровневом коде обычно не относят к методам формальной верификации, т. к. как правило они не позволяют добиться полноты анализа3. Для решения такой задачи методы верификации производят над конструкциями программного кода логические вычисления, целью которых является доказательство того факта, что на графе передачи управления программы ни один из возможных исполняемых фрагментов (с учетом всех нелинейных переходов) не является уязвимым к указанному способу эксплуатации. Дело за малым – сформировать соответствующий критерий в достаточно общем виде и выполнить эффективное вычисление всем объеме кода программы.

к. как правило они не позволяют добиться полноты анализа3. Для решения такой задачи методы верификации производят над конструкциями программного кода логические вычисления, целью которых является доказательство того факта, что на графе передачи управления программы ни один из возможных исполняемых фрагментов (с учетом всех нелинейных переходов) не является уязвимым к указанному способу эксплуатации. Дело за малым – сформировать соответствующий критерий в достаточно общем виде и выполнить эффективное вычисление всем объеме кода программы.

При недостатке доказательств того, что компилятор сохранит доказанные для высокоуровневого представления свойства и для машинного кода, или если нужно гарантировать свойства, сформулированные для машинного кода, работа еще более усложняется. Именно из-за сложности верификации программного кода ее методы применяются к коду как можно более простому и меньшего объема, используемому в ядре безопасности ОС и низкоуровневых компонентах, на которых основано исполнение менее доверенных сервисов и приложений.

Один из перспективных подходов к верификации программ – гарантия безопасности программного кода уже при его создании, или «закладка фундамента» для упрощения будущей верификации. Показав, что используемый язык программирования обладает характеристиками, которые наделяют программный код свойствами безопасности, можно избежать утомительных проверок по крайней мере в отношении этих свойств. Генерация кода позволяет минимизировать человеческий фактор в создании кода (и ошибок в нем). Это довольно эффективно, но применяется – по крайней мере пока – только к реализации ограниченных алгоритмов в конкретно определенном контексте, так как в этом случае не избавляемся от задачи верификации кода, но переносим ее на уровень верификации нотации (языка) и средств генерации программного кода – что является еще более нетривиальной задачей, если код произвольный.

Другой подход к обеспечению верифицируемости кода при его создании – использование парадигмы контрактного программирования. В этом случае перед созданием кода определяются точные формальные (контрактные) спецификации интерфейсов, задающие предусловия (обязательства со стороны клиентов интерфейсов), постусловия (обязательства поставщика) и инварианты (обязательства по выполнению конкретных свойств). Контрактное программирование поддерживается многими языками, в том числе расширениями Java и C.

В этом случае перед созданием кода определяются точные формальные (контрактные) спецификации интерфейсов, задающие предусловия (обязательства со стороны клиентов интерфейсов), постусловия (обязательства поставщика) и инварианты (обязательства по выполнению конкретных свойств). Контрактное программирование поддерживается многими языками, в том числе расширениями Java и C.

Верификация программного кода «в лабораторных условиях» может вызывать нарекания в том случае, если поведение кода в большой степени определяется его окружением. Неплохо, конечно, если система построена из слабо связанных компонентов с хорошо документированными интерфейсами – однако в реальных системах достаточно сложно предсказать влияние окружения на поведение отдельно взятого компонента. В этих случаях для оценки корректности системы приходится прибегать к анализу поведения параллельно работающих компонентов. Формальная проверка того, выполняется ли заданная логическая формула на модели системы, описывается в рамках метода, известного как Model checking. Этот метод аккумулирует существующие достижения в верификации систем и широко применяется по всему миру для проверки сложных аппаратных и программных комплексов. За работы, внесшие существенный вклад в его развитие, дважды вручалась премия Тьюринга (первый раз – в 1996 году Амиру Пнуели за «плодотворную работу по внедрению темпоральной логики в вычислительные науки, и за выдающийся вклад в верификацию программ и систем», и второй в 2007 году – ученым Кларку, Эмерсону и Сифакису «за их роль в развитии проверки на модели — высокоэффективную технику верификации программ, широко применяемую при разработке как программного, так и аппаратного обеспечения»). В настоящее время методы model checking применяются и за пределами верификации технических систем, для которых этот метод был изначально разработан.

Этот метод аккумулирует существующие достижения в верификации систем и широко применяется по всему миру для проверки сложных аппаратных и программных комплексов. За работы, внесшие существенный вклад в его развитие, дважды вручалась премия Тьюринга (первый раз – в 1996 году Амиру Пнуели за «плодотворную работу по внедрению темпоральной логики в вычислительные науки, и за выдающийся вклад в верификацию программ и систем», и второй в 2007 году – ученым Кларку, Эмерсону и Сифакису «за их роль в развитии проверки на модели — высокоэффективную технику верификации программ, широко применяемую при разработке как программного, так и аппаратного обеспечения»). В настоящее время методы model checking применяются и за пределами верификации технических систем, для которых этот метод был изначально разработан.

При вручении премии Тьюринга президент ACM Стьюарт Фельдман сказал и методе Model checking: «Это великий пример того, как технология, изменившая промышленность, родилась из чисто теоретических исследований». Можно с уверенностью утверждать, что если будущее во всех областях жизни от устройств бытового назначения до критических инфраструктур за развитыми, умными и безопасными во всех смыслах технологиями, то методы V&V обеспечивают путь в это будущее.

Можно с уверенностью утверждать, что если будущее во всех областях жизни от устройств бытового назначения до критических инфраструктур за развитыми, умными и безопасными во всех смыслах технологиями, то методы V&V обеспечивают путь в это будущее.

В одной статье невозможно охватить все вопросы. Для заинтересовавшихся рекомендуем прочитать:

- Статью одного из отцов-основателей метода проверки на модели Эдмунда Кларка (Edmund M. Clarke «The Birth of Model Checking»).

- Глубже погрузиться в формальные основы метода можно при помощи замечательной книги профессора Ю.Г. Карпова «Model Checking».

- Изучить вопросы, связанные с формализацией требований безопасности и живости лучше всего на основе оригинальных работ, обзор которых можно найти в статье Ekkart Kindler «Safety and Liveness Properties: A Survey».

- Монография Ж.Теля «Введение в распределенные алгоритмы» представляет потрясающий по объему и содержанию труд по формальному представлению протоколов в сложных системах и обеспечению их корректной и надежной работы.

1Это как раз тот случай, когда механизм валидации (на основе знаний об уязвимости ПО) помог бы или отвергнуть меры анализа конфигурации, или ввести компенсационные меры (своевременное обновление потенциально проблемного ПО) с принятием остаточных рисков. >>

2Заметим, что верификация конфигурации и верификация программного обеспечения — не взаимозаменяемые меры. Если проверка программного кода гарантирует ожидаемое поведение программных компонентов, то проверка конфигурации обеспечивает выполнение политики безопасности при работе этих компонентов. >>

3Однако они могут служить для валидации программного кода. >>

Зачем НКО нужна верификация и почему повторная проверка фонда — это не страшно

Внешняя оценка деятельности фонда — важный шаг в повышении качества работы практически любой НКО.

Вместе с координатором отдела по развитию НКО фонда «Нужна помощь» Екатериной Завершинской мы разобрались, как устроена первичная и повторная верификация благотворительной организации и что она даёт как самой НКО, так и ее подопечным, донорам и партнерам.

Верификация — это процедура оценки прозрачности работы НКО в соответствии с критериями фонда «Нужна помощь» — информационной открытости и репутации в секторе. Пройдя процедуру верификации, НКО попадает в каталог проверенных организаций на платформе «Нужна помощь». Координаторы, занимающиеся верификацией организации, делают аудит сайта и социальных сетей, анализируют, удобны и понятны ли они для всех участников благотворительности — от жертвователей до благополучателей.

Попадание в каталог проверенных организаций — это своеобразный знак качества, который демонстрирует, что благотворительная организация честно и эффективно работает. Например, не собирает деньги на личные карты, что сейчас очень важно. Кроме того, верификация может помочь НКО стать прозрачнее для своих подопечных и доноров.

Многие будущие жертвователи стараются выбирать организацию именно из каталога «Нужна помощь», а некоторые доноры (например, корпоративные) хотят помочь фондам, занимающимся определенной тематикой — и просят координаторов платформы «Нужна помощь» сделать выборку таких НКО.

Время существования

НКО должна работать более года с момента государственной регистрации юридического лица. После года работы критический порог пройден, а это значит, что организация намерена продолжать сотрудничество с подопечными и донорами.

Сайт

Сайт подтверждает, что организация готова вложиться в свою деятельность — и с финансовой, и с временной точки зрения. Помимо этого сайт легче ищется в поисковике, чем социальные сети. Последние обычно предназначены для потоковой информации, новостей и срочных объявлений, а сайт структурирует постоянную важную информацию — например, о работающих программах и способах помощи.

Документы

Главное — учредительные документы — свидетельства о государственной регистрации юридического лица, регистрации в налоговом органе, регистрации самого НКО и устав в сканированном виде с отметкой Минюста.

Задачи организации

Желательно, чтобы на сайте были прописаны миссия, цели и задачи работы организации. Это позволяет кратко сформулировать, для чего и с какими проблемами НКО работает, с какими категориями взаимодействует и каких результатов хочет достичь. То есть эта информация дает возможность сразу сфокусировать внимание аудитории на своей проблематике.

Это позволяет кратко сформулировать, для чего и с какими проблемами НКО работает, с какими категориями взаимодействует и каких результатов хочет достичь. То есть эта информация дает возможность сразу сфокусировать внимание аудитории на своей проблематике.

Список программ

Ещё один важный критерий — полноценное описание действующих программ и проектов, желательно вместе с хотя бы минимальными результатами: количеством благополучателей, рассказом, какие услуги им были оказаны и чем это помогло подопечным.

География деятельности НКО

Иногда организации кажется, что это понятно — допустим, в контактах указано, что фонд работает в Иркутске, а значит по умолчанию нацелен только на жителей этого города. Но есть НКО, которые оказывают адресную помощь, и в уставе прописано, что за таким видом помощи к организации могут обращаться со всей России. Ещё бывает так, что у НКО несколько филиалов, или проекты в разных городах — здесь занимаемся детьми, а там бабушками, и это тоже необходимо указывать — какая программа где функционирует.

Информация о команде

Этот критерий может быть выполнен минимально — представлены руководитель, заместитель и менеджеры проектов. Указывать всю команду, особенно, если она большая, необязательно. Как показывает практика, если на сайте НКО подписано, кто какой программой занимается и как к нему можно обратиться, то это сразу диверсифицирует поток обращений, и все запросы не сваливаются на директора. Случается, что организация по причинам безопасности не готова опубликовать фамилии и имена сотрудников и их контакты — обычно это правозащитные НКО или организации, работающие с домашним насилием. Координаторы фонда «Нужна помощь» относятся к этому лояльно и просят указать хотя бы контакты директора и общие данные для связи.

Важные ссылки

На сайте важно указать ссылки на активные социальные сети, банковские реквизиты, телефоны и электронные почты.

Банковский счет

Важно, чтобы НКО имела расчетный счет в банке — и все пожертвования поступали только на него. Сборы на личные карты координаторы «Нужна помощь» стараются не пропускать. Но если организация прибегает к такой практике, уточняют, насколько твердое у команды намерение отказаться от личных карт. Тогда НКО должна удалить посты о подобных сборах как минимум за полгода, а через некоторое время координаторы проверяют даже верифицированные фонды, не вернули ли они в обращение личные карты.

Сборы на личные карты координаторы «Нужна помощь» стараются не пропускать. Но если организация прибегает к такой практике, уточняют, насколько твердое у команды намерение отказаться от личных карт. Тогда НКО должна удалить посты о подобных сборах как минимум за полгода, а через некоторое время координаторы проверяют даже верифицированные фонды, не вернули ли они в обращение личные карты.

Способы получения помощи для благополучателей

Часто этот пункт является камнем преткновения, поскольку многие организации считают, что достаточно опубликовать свои контакты, чтобы люди поняли, как обратиться к ним за помощью. Но этого недостаточно. Допустим, человек хочет сразу узнать, что ему предстоит, если он обратится в НКО, какие документы ему нужны. Было бы здорово прописать путь потенциального благополучателя — от обращения по телефону до сбора необходимых документов и заключения договора. Желательно, чтобы организация выкладывала шаблон заявления — так человек сможет заранее заполнить его. Не лишними будут и примеры договоров со своими подопечными.

Не лишними будут и примеры договоров со своими подопечными.

Отчетность

На сайте НКО должна присутствовать публичная годовая отчетность как минимум за один предшествующий текущему год. Многие организации путают публичную отчетность с отчетностью в Минюст и считают, что последней достаточно, но это не так. Отчетность в Минюст не предполагает наличие содержательной части, которая бы рассказала, что это за организация, как она работает, из каких источников получает деньги на свою деятельность и куда их тратит. Координаторы фонда «Нужна помощь» просят указывать в публичном отчете цели и задачи работы организации, результаты по каждой программе, географию деятельности и финансовые показатели: общую сумму доходов с разбивкой по источникам поступления, расходы (общую сумму расходов), расходы по каждой программе и административно-управленческие расходы, где отдельно стоит выделить, сколько денег было потрачено на зарплаты сотрудникам.

Чек-лист для партнёров и волонтеров

Бывает, что организация работает не только с подопечными, но и с различными учреждениями — домами-интернатами, приютами для животных, детскими домами. Чтобы ускорить процесс, можно сразу прописать на сайте, какие возможности и условия сотрудничества предусмотрены с вашим НКО.

Чтобы ускорить процесс, можно сразу прописать на сайте, какие возможности и условия сотрудничества предусмотрены с вашим НКО.

То же самое пригодится и волонтерам — какого рода помощь нужна благотворительной организации, нужно ли прийти в фонд или можно просто позвонить. Это необходимо, чтобы люди сразу рассчитывали свои силы.

К любому пункту верификации координаторы готовы подойти гибко. Не нужно бояться задавать вопросы, объяснять, почему в организации все устроено так, а не иначе. Иногда, чтобы закрыть критерий, достаточно написать одно предложение, поясняющее специфическую ситуацию НКО по конкретному вопросу.

Организации нужно зарегистрироваться в сервисе «Нужна помощь» «Ядро» и заполнить форму заявки. Координатор платформы в течение двух недель рассматривает поступившую заявку, а после направляет НКО рекомендации по изменениям и улучшениям, которые необходимо внести на сайт в течение двух месяцев. Координатор проверяет внесенные изменения, а ещё анализирует репутацию НКО в публичном поле — спрашивает у благотворительных организаций, которые уже есть в каталоге, знакома ли им эта НКО, проверяет наличие фонда на сайтах Добро Mail. ru, Благо.ру. Но некритично, если всего этого нет, и организация не имеет большого опыта в публичном поле. Окончательное решение по верификации принимается руководителем или заместителем руководителя отдела по развитию НКО.

ru, Благо.ру. Но некритично, если всего этого нет, и организация не имеет большого опыта в публичном поле. Окончательное решение по верификации принимается руководителем или заместителем руководителя отдела по развитию НКО.

Если НКО за два месяца не внесла изменения на сайт, заявка закрывается. Но это не значит, что организация уже не сможет попасть в каталог «Нужна помощь». Достаточно провести работу по итогам рекомендаций и подать заявку заново — в таком случае верификация пройдет быстрее.

В 2021 году 204 организации проходили верификацию, в каталог проверенных организаций добавлено 66 НКО — в среднем 30%. Процесс верификации может не завершаться по разным причинам — отсутствие сайта, организация существует менее года, не совпадает по ценностям с «Нужна помощь», в течение двух месяцев не внесла изменения и не отзывается на сообщения фонда. Однако координаторы стараются не закрывать заявки слишком быстро, могут, если потребуется, дать ещё время, и стараются гибко подходить к каждому случаю.

В этом году фонд «Нужна помощь» планирует верифицировать 200 новых НКО.

Повторная верификация — это такая же процедура оценки прозрачности, но уже верифицированных НКО, которые добавлены в каталог «Нужна помощь» более полутора-двух лет назад. Обычно это рандомный выбор, то есть необязательно, что у организации какие-то проблемы. Либо это НКО, с которыми есть определенные трудности в коммуникации — например, со сдачей квартальной финансовой и содержательной отчетности по средствам, перечисленным через платформу «Нужна помощь».

За год координатор проводит проверку 40 организаций — по 20 организаций весной и осенью. Сначала сотрудник отдела уведомляет НКО о старте повторной верификации. Дальше проводит аудит сайта и социальных сетей на предмет соответствия все тем же критериям, что и для и первичной верификации. В течение недели-десяти дней формирует письмо для НКО с рекомендациями по улучшениям и направляет в организацию. На внесение изменений фонд «Нужна помощь» дает три месяца. Бывает, что НКО по уважительным причинам просят продлить срок внесения правок — например, делают другой сайт, или у них идет аудит Минюста.

Бывает, что НКО по уважительным причинам просят продлить срок внесения правок — например, делают другой сайт, или у них идет аудит Минюста.

Если все прошло успешно, координатор сообщает организации, что повторная верификация успешно завершилась.

К сожалению, в среднем одна организация за полугодие отказывается вносить изменения на сайт, либо возвращает практику сбора денег на личные карты. Сначала такую НКО скрывают с платформы и перестают перечислять собранные средства, а если благотворительная организация так и не выходит на контакт — фонд «Нужна помощь» расторгает с ней договор. Но вернуться можно всегда, однако в этом случае НКО будет вновь проходить первичную верификацию — хотя у координаторов «Нужна помощь» такого кейса не было ни разу.

Мы не надзорный орган и всегда открыты — просим писать по любым возникающим вопросам, проводим онлайн-встречи, где вместе с НКО анализируем сайт. Координаторы не заинтересованы в том, чтобы организации уходили из каталогов, наша цель — чтобы у 100% приходящих к нам НКО были пройдены первичная и повторная верификация. Мы стремимся к росту и развитию всех наших НКО-партнеров и хотим, чтобы благотворительные организации становились понятнее для благополучателей и доноров.

Мы стремимся к росту и развитию всех наших НКО-партнеров и хотим, чтобы благотворительные организации становились понятнее для благополучателей и доноров.

Спасибо, что дочитали до конца! Для того, чтобы пройти верификацию и попасть в каталог фонда «Нужна помощь», заполните заявку в «Ядре».

Помочь

- Теги:

Верификация

Для НКО

проверенных организаций | Slack

NextPrevious

Действия, активность, журналы доступа, доступность, добавление, добавление приложения, добавление участников, добавление в Slack, администраторов, все пароли, аналитика, android, объявление, объявления, каталог приложений, значок приложения, Apple Watch, утверждение приложений, архив, Asana, Atlassian, приложения для автоматизации, значок, платежные данные, выставление счетов, Bitbucket, пользователь бота, поле, просмотр, звонки, звонки:, отмена, изменения, каналы, канал мгновенно, управление каналами, уведомление о канале, предложения каналов ,заявить домены,закрыть,культура компании,экспорт соответствия,составить,компьютеры,разговоры,преобразовать,подключить,подключенные учетные записи,подключение,подключение,копировать сообщения,создать,настроить,настроить,индивидуальный SAML,специализированный,группы поддержки клиентов,экспорт данных, безопасность данных, деактивация, каналы по умолчанию, удаление, удаление, развертывание Slack, рабочий стол, прямые сообщения, каталог, отключение, обнаружение и присоединение, API-интерфейсы обнаружения, отображаемое имя, DM, «Не беспокоить», домен, домены, понижение версии, Dropbox, дубликаты учетных записей ,редактирование,редактирование,образование,адрес электронной почты,электронная почта,эмодзи,смайлики, Enterprise Grid, Enterprise Mobility Management, руководители, экспорт, неудачные платежи, справедливое выставление счетов, часто задаваемые вопросы, поиск, форматирование, форматирование, платформа для приложений, бесплатные пробные версии, общие, начало работы, giphy, интеграция github, организация github, github, глоссарий, google приложения, календарь google, диск google, гости, основные моменты, хипчат, человеческие ресурсы, IFTTT, импорт, входящие веб-хуки, интеграции, ios, приглашение, ИТ-команды, JIRA, присоединиться, не отставать, раскладка клавиатуры, сочетания клавиш, доступ к связке ключей, ключевое слово уведомления, язык, языки, выход, предварительный просмотр ссылок, загрузка, ограничения, ссылки, Linux, Mac, управление рабочей областью, управление приложениями, управление участниками, маркетинг, упоминание, слияние, действия с сообщениями, сообщения отображаются, отображение сообщений, продукты Microsoft, мобильный, мобильный push, перемещение каналов, перемещение рабочих пространств, несколько, отключение звука, имя, имена, шум, некоммерческие организации, уведомление, OneDrive, бортовой, владельцы, пароль, оплата, платежи, разрешения, телефоны, PIN-код, план, планы, плюс план, опросы,основной владелец,политика конфиденциальности,приоритезация задач,частный,частный канал,личные заметки и файлы,проект управление, общедоступный канал, цель, Quick Switcher, цитирование, повторная активация, чтение, набор, информация о реферере, напоминание, удаление, переименование, удержание, запрос новой рабочей области, роль, роли, RSS, продажи, Salesforce, SAML, SCIM, обеспечение SCIM ,программа чтения с экрана,поиск,отправка,длительность сеанса,обмен сообщениями,общий доступ,общий канал,общие каналы,боковая панель,вход,выход,режим регистрации,единый вход,Slack Day,Slack for Teams,Slack уведомления,Сохранить заметки и файлы, соглашения об уровне обслуживания, ServiceNow, регистрация, слабый статус, slackbot, слэш-команды, фрагмент, повтор, разработчики программного обеспечения, звезда, статистика, шаг, синхронизация, планшеты, налоги, потоки, часовой пояс, советы, списки дел ,тема,каналы сортировки,Условия обслуживания,Trello,устранение неполадок,устранение неполадок при получении,тур,твиттер,двухфакторная аутентификация,непрочитанные сообщения,обновления,обновление,загрузка,имя пользователя,группы пользователей,URL,отпуск,Продавец и денежные переводы,видео, голосовой вызов,голос,что есть,что важно,белый список,Windows Phone,Windows,работа в,приложения рабочей области,запросы на создание рабочей области,обнаружение рабочей области,работы настройки темпа, список чудес, ваши действия, Zapier, масштабирование, функции, # общее, хранилище файлов, сообщения, темный режим, тема, построитель рабочих процессов, голос, видео, демонстрация экрана, рабочие процессы, календарь Outlook, приглашенные участники, передача прав собственности, белый список, Управление корпоративными ключами, безопасность транспортного уровня, надежная аутентификация клиентов, CSV, текстовый файл, рабочие часы,

Найдите «[term]»Посмотрите [n]+ больше результатов →

Slack Connect — это безопасный способ совместной работы между компаниями — прямо в Slack. В отличие от электронной почты, из-за которой ваша команда подвергается риску спама и фишинга, Slack Connect и проверенные организации гарантируют, что ваша команда работает с надежными партнерами.

В отличие от электронной почты, из-за которой ваша команда подвергается риску спама и фишинга, Slack Connect и проверенные организации гарантируют, что ваша команда работает с надежными партнерами.

Как выглядит проверка

Когда Slack проверяет организацию, рядом с названием организации появляется фиолетовая галочка. Вы увидите эту галочку, когда добавите кого-то из проверенной организации в канал в своей рабочей области Slack или примете приглашение от кого-то из этой организации, как показано ниже.

Как Slack проверяет организации

Мы будем работать над проверкой организаций на постоянной основе, но в настоящее время мы не принимаем запросы на проверку. В случае проверки мы автоматически поставим галочку «Проверено» на профиль этой организации.

При оценке легитимности организации мы учитываем ряд факторов:

- Организация является платным клиентом Slack.

- Организация является аутентичной — она имеет поддающееся проверке общественное присутствие или другие факторы, которые мы можем оценить.

Slack не может полностью гарантировать, что личность организации является законной, и эта функция предоставляется для удобства клиентов. В конечном счете, клиенты несут ответственность за подтверждение личности своих доверенных партнеров. Slack не несет ответственности за какие-либо проблемы, вызванные ошибками идентификации, и Slack оставляет за собой право удалить проверенную галочку с организаций по нашему усмотрению.

Проверка организации | ND Growing Futures

Этот веб-сайт использует Javascript для некоторых функций. Убедитесь, что в вашем браузере включен Javascript, чтобы использовать все возможности этого веб-сайта.

Все организации, имеющие учетную запись в реестре Growing Futures, должны ежемесячно обновлять и проверять информацию об учетной записи. Если ваша организация является программой прямого ухода и/или лицензированной DHS программой для детей младшего возраста, требуется ежемесячная проверка, чтобы ваша организация и сотрудники могли подать заявку на любые доступные гранты, поощрения и стипендии.

Каждые тридцать (30) дней Реестр отправляет электронное письмо владельцу профиля учетной записи организации с просьбой завершить проверку и проверку. Через несколько дней будет отправлено электронное письмо с напоминанием, если проверка не была завершена. Вы также можете в любое время войти в свою индивидуальную учетную запись и получить доступ к обзору из раскрывающегося меню в верхней правой панели задач. Если вы являетесь владельцем профиля учетной записи организации, не забудьте добавить адрес электронной почты Growing Futures Registry в свои контакты, чтобы получать электронные письма с подтверждением организации.

Процесс проверки займет всего несколько минут вашего времени, это легко сделать и не требует пояснений. Вам будет предложено проверить своих сотрудников и внести любые изменения в информацию о занятости каждого человека, включая даты начала и окончания работы. Вам также будет предложено просмотреть и подтвердить другую информацию об учетной записи организации. Если информация остается неизменной из месяца в месяц, вы просто убедитесь, что она верна, и вам не нужно будет повторно вводить информацию.

Если информация остается неизменной из месяца в месяц, вы просто убедитесь, что она верна, и вам не нужно будет повторно вводить информацию.

Ежемесячная проверка организации гарантирует, что учетная запись вашей организации является точной и актуальной, а трудовые книжки ваших сотрудников заполнены. Обратите внимание, что ваши сотрудники не смогут подать заявку на получение индивидуальных поощрений и пособий, если вы не прошли ежемесячную проверку организации. Любые вопросы отдельных сотрудников об отказе в поощрении или пособии из-за неполной ежемесячной проверки организации будут переданы вам, работодателю, для исправления и проверки.

ПРИМЕЧАНИЕ: Проверка организации распространяется на семейные и групповые программы ухода за детьми, а также на центры. Программы с семейными и групповыми лицензиями должны создать учетную запись организации и прикрепить себя к ней в качестве сотрудников этой организации, чтобы иметь право на получение грантов, поощрений и стипендий.