Содержание

Выполнение аутентификации PEAP-MS-CHAP v2 для Microsoft PPTP VPN

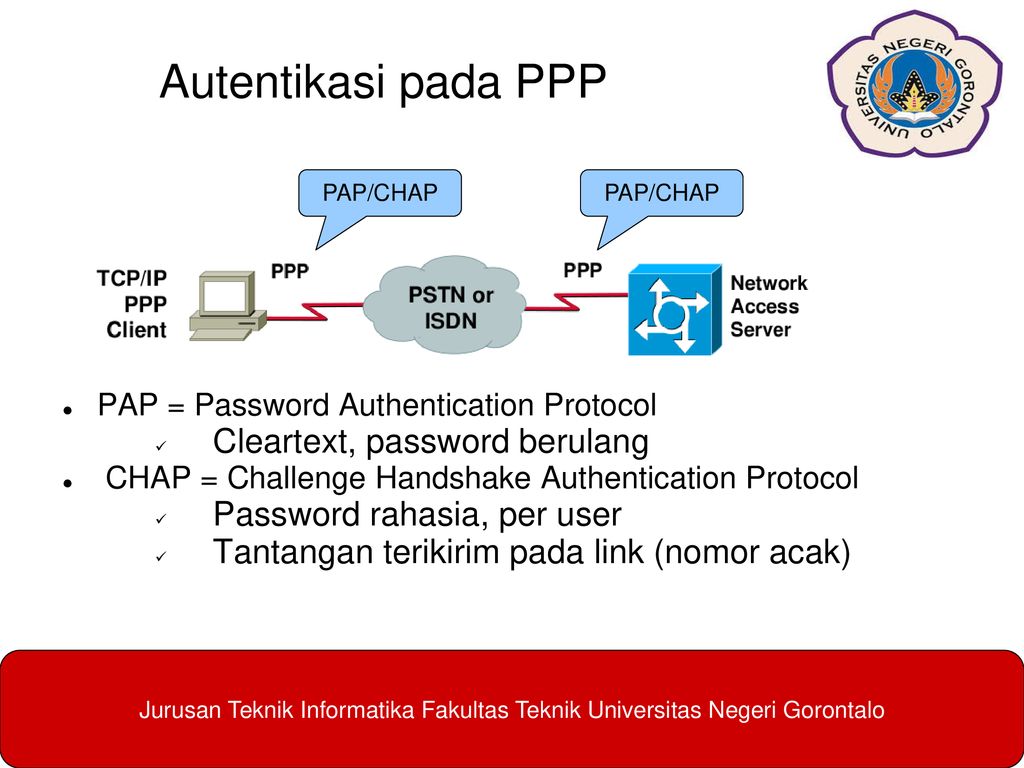

Протокол MSCHAP (Microsoft Challenge-Handshake Authentication Protocol) версии 2.0 — это протокол проверки подлинности, работающий на основе паролей. Он широко применяется как метод проверки подлинности для VPN на базе протоколов PPTP (Point-to-Point Tunneling Protocol). Корпорация Майкрософт предупреждает, что любое использование MS-CHAP v2 без формирования пакета данных совместно с тоннелями PPTP для соединения VPN потенциально является небезопасным.

ВВЕДЕНИЕ

Корпорация Майкрософт рекомендует организациям, использующим MS-CHAP v2/PPTP, выполнять в своих сетях протокол PEAP (Protected Extensible Authentication Protocol) Таким образом можно смягчить подобную технику путем формирования трафика проверки подлинности MS-CHAP v2 в TLS.

Конфигурирование PPTP для использования PEAP-MS-CHAP v2 для проверки подлинности

PEAP-MS-CHAP v2

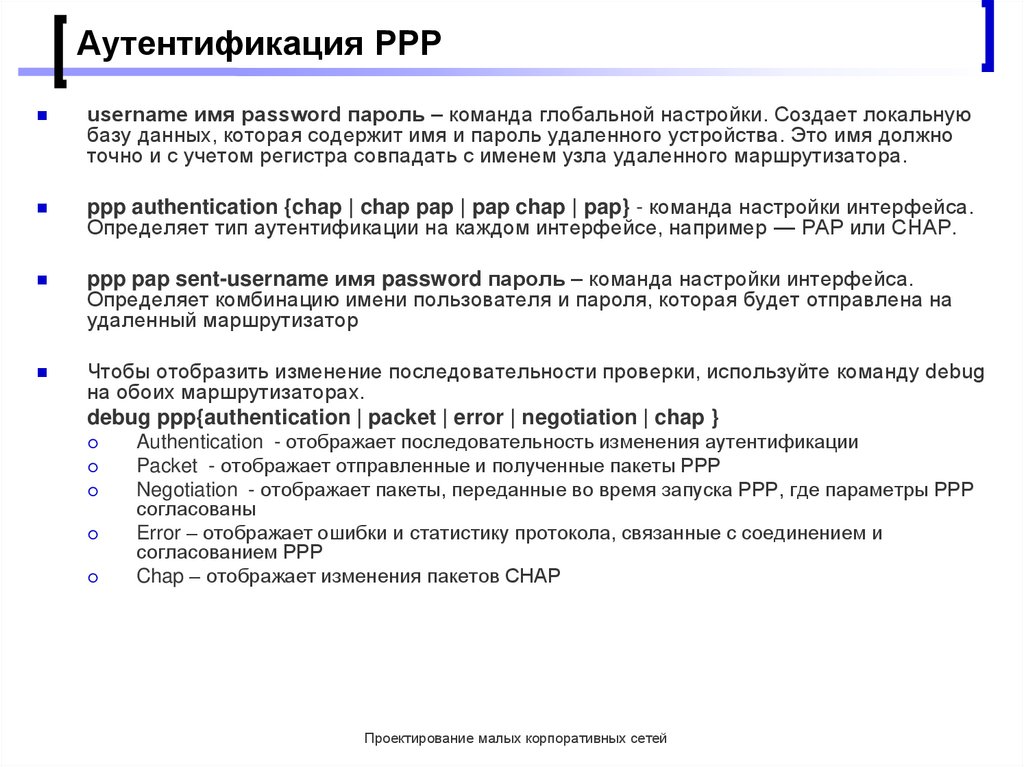

PEAP и MS-CHAP v2 в качестве способа проверки подлинности клиента — это один из способов обеспечения проверки подлинности VPN. Для того чтобы сделать выполнение PEAP на клиентских платформах обязательным серверы RRAS (Windows Routing and Remote Access Server) должны быть сконфигурированы так, чтобы разрешать только одно подключение, использующее проверку подлинности PEAP, и должны отказывать в подключении клиентам, использующим MS-CHAP v2 или EAP-MS-CHAP v2. Администраторы должны проверять настройки соответствующего способа проверки подлинности на сервере RRAS и сервере NPS (Network Policy Server).

Для того чтобы сделать выполнение PEAP на клиентских платформах обязательным серверы RRAS (Windows Routing and Remote Access Server) должны быть сконфигурированы так, чтобы разрешать только одно подключение, использующее проверку подлинности PEAP, и должны отказывать в подключении клиентам, использующим MS-CHAP v2 или EAP-MS-CHAP v2. Администраторы должны проверять настройки соответствующего способа проверки подлинности на сервере RRAS и сервере NPS (Network Policy Server).

Администраторы также должны подтвердить следующее:

-

Подтверждение сертификата сервера включено. (По умолчанию включено).

-

Подтверждение имени сервера включено. (По умолчанию включено). Должно быть указано правильное имя сервера.

-

Корневой сертификат, который выдал сертификат сервера, установлен правильно на системе клиента и включен. (Всегда включен).

-

В Windows 7, Windows Vista и Windows XP должен быть поставлен флажок Не запрашивать пользователя авторизовать новые серверы или доверенные центры сертификации. По умолчанию, отключено.

Конфигурирование сервера RRAS для способа проверки подлинности PEAP-MS-CHAP v2

Процесс конфигурации способа проверки подлинности PEAP-MS-CHAP v2 для сервера RRAS и отключения менее надежных методов — MS-CHAP v2 и EAP-MS-CHAP v2 — кратко описан далее.

Конфигурация способа проверки подлинности для RRAS

Для этого выполните следующие действия.

-

В окне управления сервером RRAS откройте окно Свойства и выберите вкладку Безопасность.

-

Выберите Способы проверки подлинности.

-

Убедитесь, что флажок EAP поставлен, а MS-CHAP v2 отключен.

Конфигурация соединений для NPS

Сконфигурируйте сервер политики сети так, чтобы он разрешал только подключения от клиентов, использующих способ проверки подлинности PEAP-MS-CHAP v2. Для конфигурации NPS выполните следующие действия:

Откройте интерфейс пользователя NPS, щелкните политик и выберите политики сети.

Щелкните правой кнопкой мыши Подключения к серверу маршрутизации и удаленного доступа и выберите Свойства.

В пользовательском интерфейса Свойства выберите вкладку Ограничения.

В левой части выберите способы проверки подлинности, а затем уберите флажки способов MS-CHAP и MS-CHAP-v2.

Удалите EAP-MS-CHAP v2 из списка типов EAP.

Нажмите Добавить, выберите способ проверки подлинности PEAP и нажмите OK.

Примечание Действительный сертификат сервера должен быть установлен в личном хранилище, и действительный корневой сертификат должен быть установлен в хранилище «Trusted Root CA» перед конфигурацией соединения NPS.

Щелкните Редактировать и выберите EAP-MS-CHAP v2 в качестве способа проверки подлинности.

Конфигурирование клиента RRAS для способа проверки подлинности PEAP-MS-CHAP v2

Клиенты Windows VPN должны быть сконфигурированы для использования способа проверки подлинности PEAP-MS-CHAP v2. Для этого нужно выбрать соответствующий способ из свойств соединения VPN и установить подходящий корневой сертификат на систему клиента.

Для этого нужно выбрать соответствующий способ из свойств соединения VPN и установить подходящий корневой сертификат на систему клиента.

Рекомендации

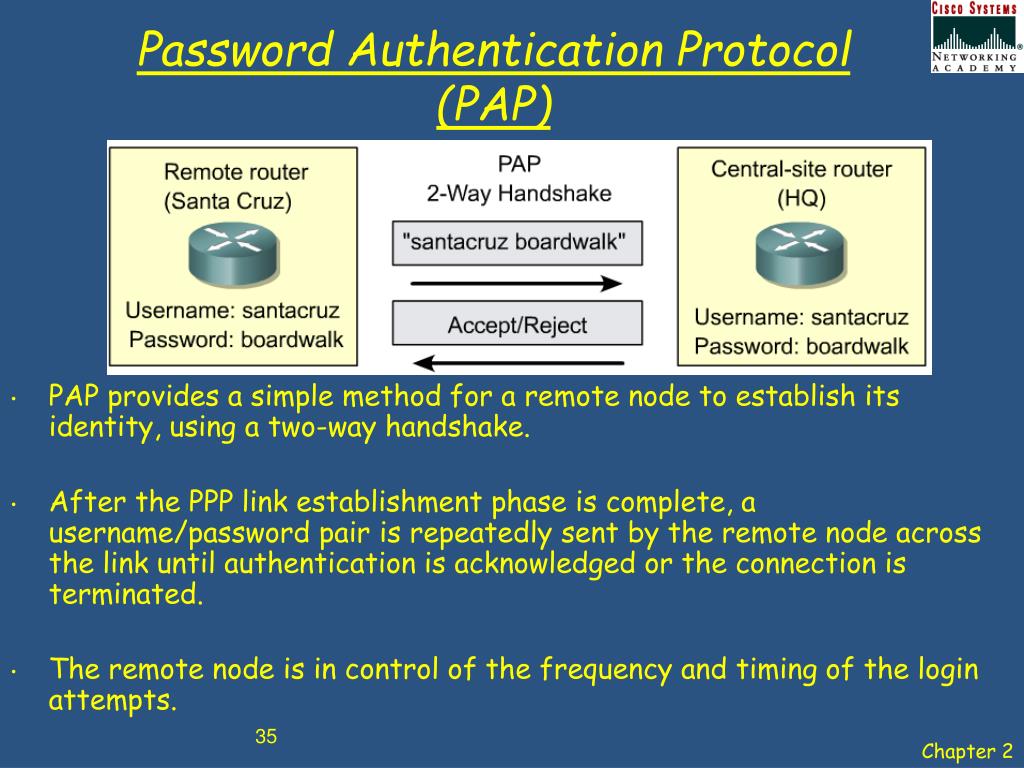

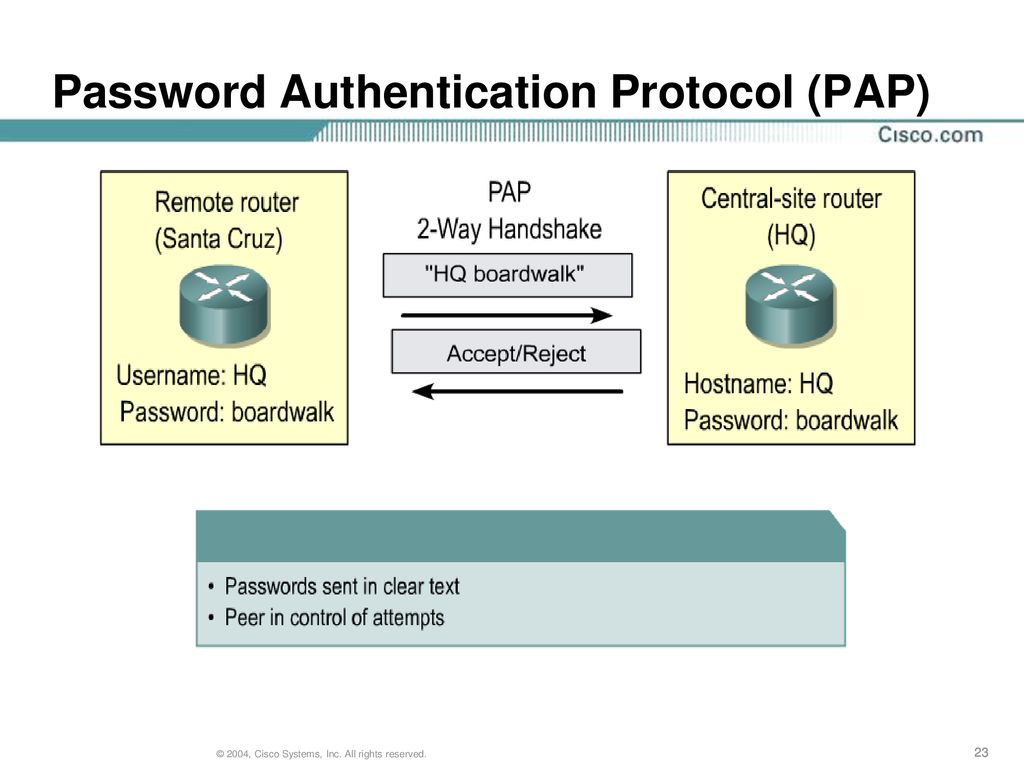

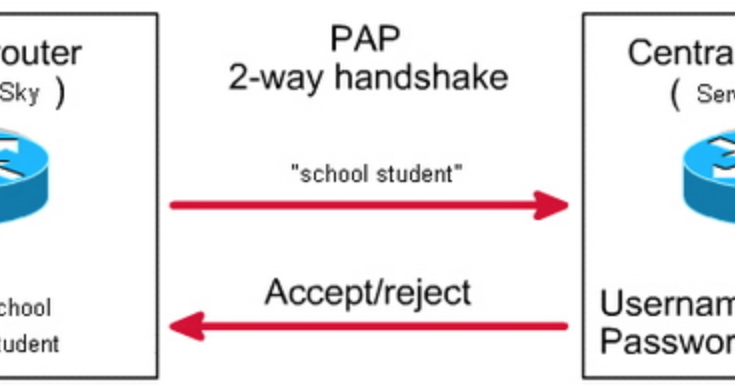

PAP — старый, но не бесполезный!? / Хабр

Как давно интернет провайдеры похоронили PAP? 5, 10, 15 лет назад?

Однако Password Authentication Protocol живее всех живых. Описания и схему выполнения подключения можно найти здесь. Если заглянуть в только вышедшую Windows 10 и попробовать создать там PPPoE подключение, по умолчанию увидим мы там следующую картину:

PPPoE

Аналогичная ситуация и с PPTP:

PPTP

А ведь выбор протокола аутентификации зависит не от клиента, вам лишь предлагают, соглашаться или нет — решать вам.

Редко в каких инструкциях от провайдера кроме всего прочего идет графа «Безопасность», это если касаться Windows подключений, про всеми любимые Wi-Fi роутеры можно и вовсе забыть.

А между тем на дворе 2015 год. В магазинах продаются девайсы, ценник которых, не превышая 30$, позволяет даже непосвященному стать небольшим городским провайдером.

Шла суббота

Тихий субботний вечер, на экране любимый сериал. Закончилась одна серия и я сидел с предвкушением ожидая последующей, после 5 минут изучения темного экрана своего телевизора я сообразил что — «Кина небудет, интернет закончился».

Rb750 сообщил что PPTP соединение disconnected. Посмотрев количество mac-адресов (47 против обычных 200+) в бридже на котором висит wan интерфейс справедливо сделал вердикт что на трассе до меня у провайдера проблемы с L1, а значит скорой помощи можно не ждать.

У моего городского провайдера весьма интересный способ раздачи логинов: транслит от улицадом-квартира, так например абонент проживающий на улице 40 лет Октября 14 кв 17 получил бы логин 40let14-17. Возникло желание узнать кто страдает вместе со мной?

Поднимаем PPTP сервер на rb750, вешаем на wan IP-адрес шлюза провайдера. Включаем debug,pptp и соседи с надеждой начинают подключатся к нам.

Включаем debug,pptp и соседи с надеждой начинают подключатся к нам.

Ох, да сколько же вас! Сначала дружными рядами отстучались разномастные Wi-Fi (TP-LINK, D-Link, Asus и ко) чуть позже в логах я увидел и host-name=HOME-PC.

Однако никому из них подключиться не удалось, что естественно ведь в secrets их имен быть не могло, а уж тем более и паролей.

А что если убрать в настройках PPTP сервера аутентификацию с использованием chap/mschap/mschap2 и оставить только PAP?

Результаты шокировали:

- из 47 хостов авторизации запросили 43.

- из 43 предложений авторизоватся по PAP отказом ответили — 2.

- 41 хост или 87,2% добровольно отдали мне свой логин-пароль.

Раньше было лучше?

Мы живем в мире услуг и сервиса. Нам уже давно мало самого факта подключения к всемирной паутине, мы ходим делать это из ванны, оплачивать на кухне, хотим чтобы нам приходила СМС о низком балансе на нашем счету, хотим добровольной блокировки когда едем на море.

Конкуренция вынуждает провайдеров накручивать плюшки в личном кабинете. Мой не исключение.

Получив уже известные результаты я 2й раз за 6 лет с момента заключения договора с моим провайдером зашел в личный кабинет. Желания вредить соседям нет, обогащаться за их счет также, поэтому я использовал личные логин/пароль чтобы узнать что мой провайдер может мне предложить:

- лицевой счет;

- паспортные данные;

- номер моб. телефона;

- баланс;

- кредит;

- блокировка;

- перевод;

- отчет по трафику;

- изменение тарифного плана.

По моему этих аргументов для 87% должно быть вполне достаточно чтобы заняться своим подключением и хотя бы выключить PAP?

404: Страница не найдена

Безопасность

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск

- Узнайте последние новости.

- Наша домашняя страница содержит последнюю информацию об информационной безопасности.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, «Безопасность».

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Сеть

-

Плюсы и минусы VPN для предприятийVPN используют различные протоколы и шифрование для защиты данных и предотвращения доступа неавторизованных пользователей к ресурсам компании. Но…

-

6 шагов для быстрой сегментации географической сетиПри сегментировании сетевых операций в определенных частях мира модульная конструкция сети и определение географического домена являются двумя.

..

.. -

Как ChatGPT может помочь в управлении сетьюСетевые специалисты могут использовать ChatGPT в качестве инструмента для автоматизации рутинных процессов, написания кода, проектирования сетей и выполнения других …

ИТ-директор

-

ChatGPT использует политику для бизнеса, поскольку регуляторы борютсяПоскольку регулирующие органы изо всех сил стараются идти в ногу с новыми технологиями искусственного интеллекта, такими как ChatGPT, предприятия будут нести ответственность за создание политик использования…

-

Федеральные агентства обещают принять меры против «вреда, причиняемого ИИ»Во вторник Федеральные правоохранительные органы расправились с системами искусственного интеллекта, отметив, что та же защита прав потребителей …

-

Как пандемия изменила инвестиции в технологии и стратегию ИТ-директоровCOVID-19 привел к широкому внедрению облачных технологий и технологий удаленной работы.

Вот что ИТ-директора должны знать об инвестициях в ИИ и…

Вот что ИТ-директора должны знать об инвестициях в ИИ и…

Рабочий стол предприятия

-

Устройства, которые работают только с Microsoft Teams, в нашем будущем?Microsoft Teams постоянно росла и добавляла новые функции, так что же дальше с этой многофункциональной платформой? Может быть …

-

Настройка режима киоска Windows 11 4 различными способамиРежим киоска Windows 11 предлагает улучшения по сравнению с предыдущими версиями для администраторов настольных компьютеров. ИТ-специалисты должны изучить эти четыре метода и …

-

6 вариантов антивируса Mac для повышения безопасности в ИнтернетеОрганизации, в управлении которых находятся настольные компьютеры с macOS, должны убедиться, что их продукты для обеспечения безопасности поддерживают компьютеры Mac. Обзор этих …

Облачные вычисления

-

Как создать оповещение CloudWatch для инстанса EC2Аварийные сигналы CloudWatch — это строительные блоки инструментов мониторинга и реагирования в AWS.

Познакомьтесь с ними, создав Amazon…

Познакомьтесь с ними, создав Amazon… -

5 способов восстановить виртуальную машину AzureСуществуют различные способы восстановления виртуальной машины Azure. Узнайте, почему вам нужно восстановить виртуальную машину, доступные методы восстановления и какие…

-

Преимущества и ограничения Google Cloud RecommenderРасходы на облако могут выйти из-под контроля, но такие службы, как Google Cloud Recommender, предоставляют информацию для оптимизации ваших рабочих нагрузок. Но…

ComputerWeekly.com

-

Правительство разыгрывает «психическую войну» в борьбе за сквозное шифрованиеКоллеги слышат, что правительство намеренно двусмысленно относится к своим планам потребовать от технологических компаний сканировать …

-

Руководство покупателя Computer Weekly по снижению энергопотребления ИТВ условиях роста стоимости энергии организации ищут инновационные решения.

В этом 14-страничном руководстве для покупателя Computer Weekly рассматривает…

В этом 14-страничном руководстве для покупателя Computer Weekly рассматривает… -

AWS страдает от годового падения прибыли и роста выручки, поскольку предприятия сокращают расходы на облачные технологииРезультаты первого квартала для AWS показывают, что фирма продолжает ощущать влияние того, что корпоративные клиенты «оптимизируют» свои …

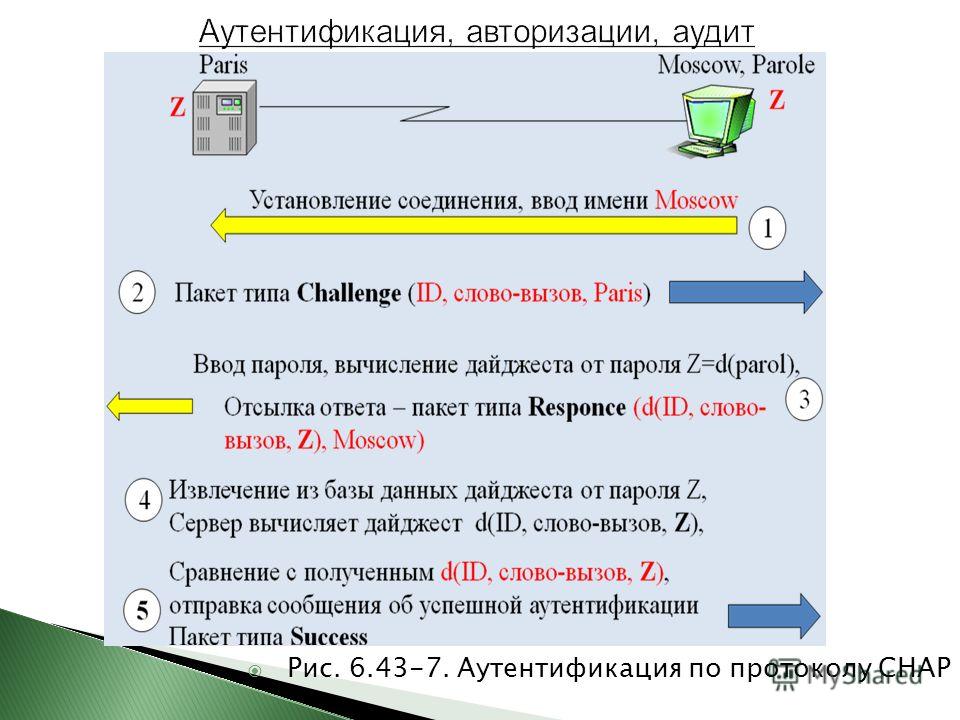

Что такое аутентификация CHAP и как она работает?

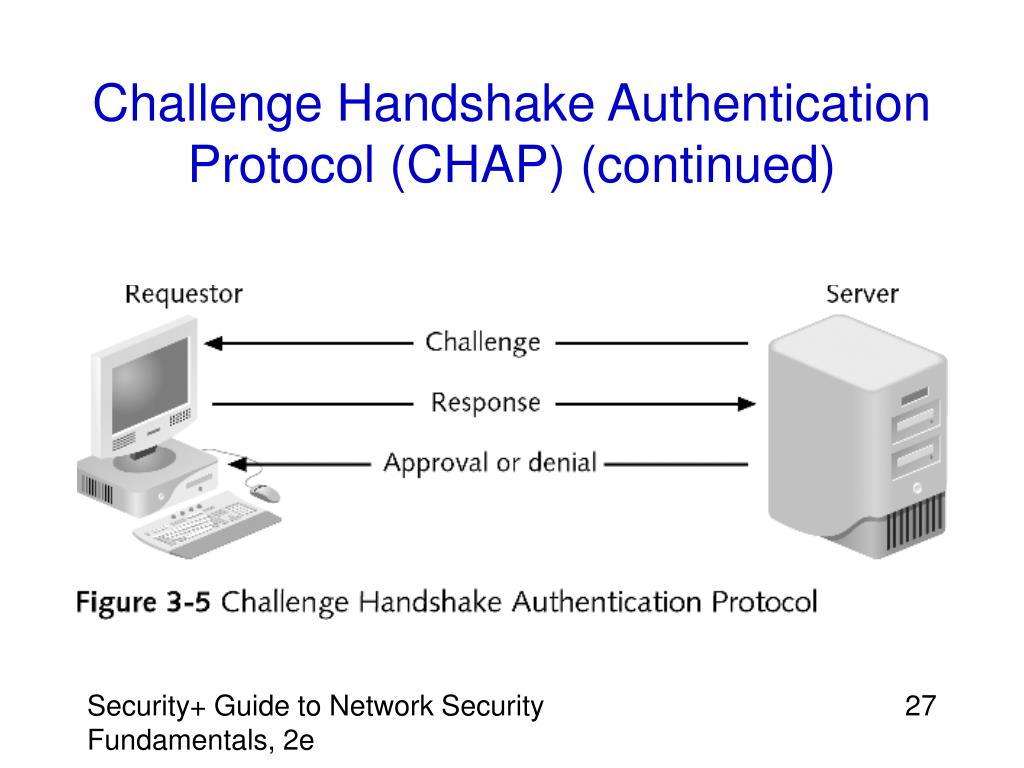

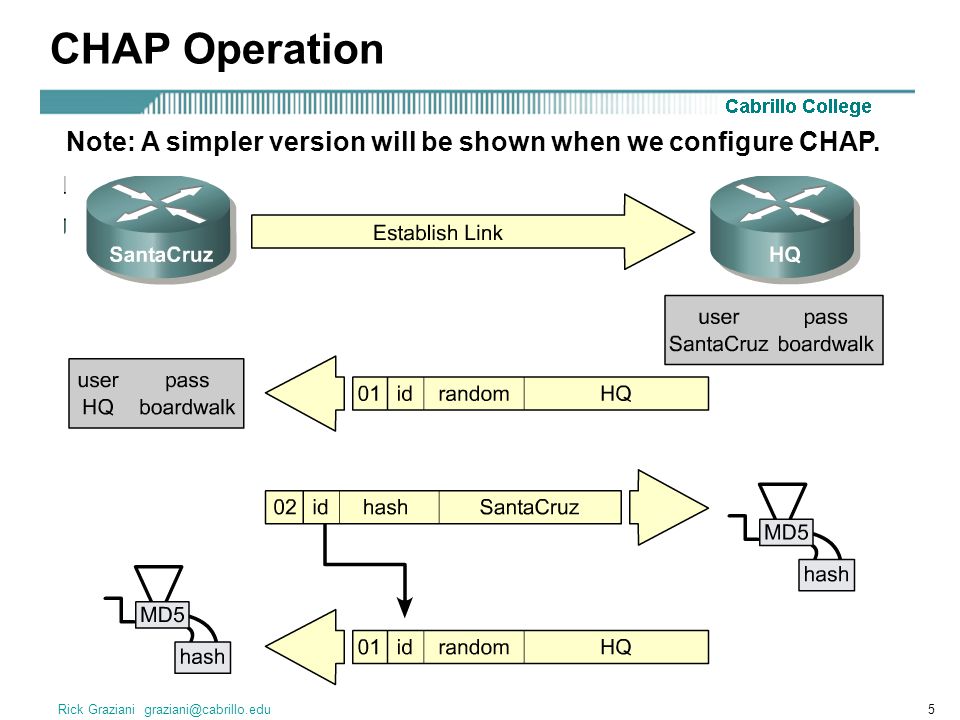

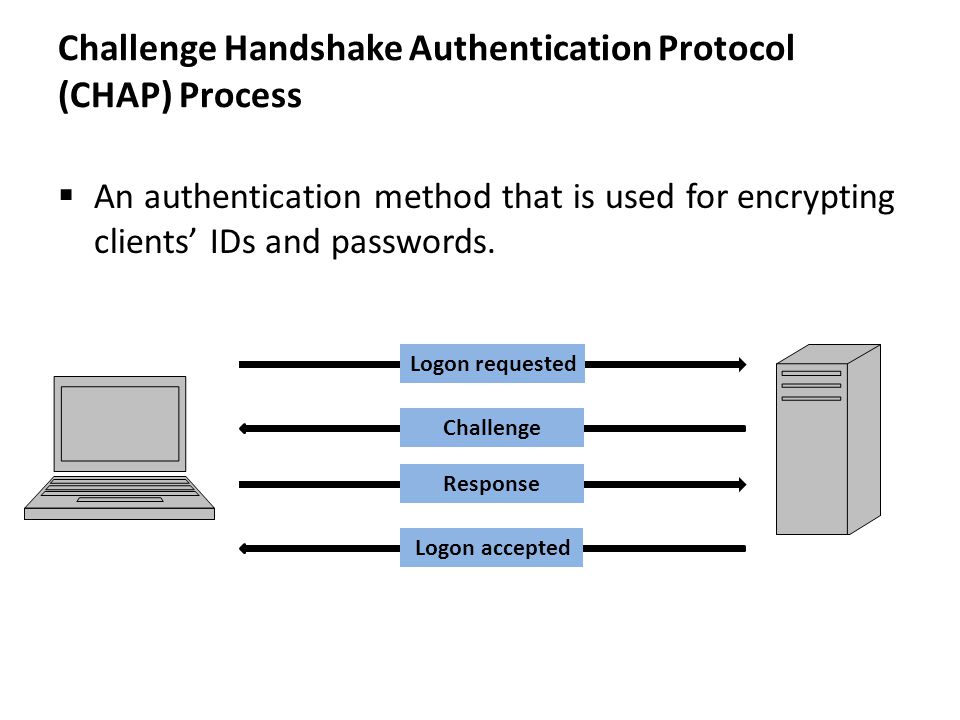

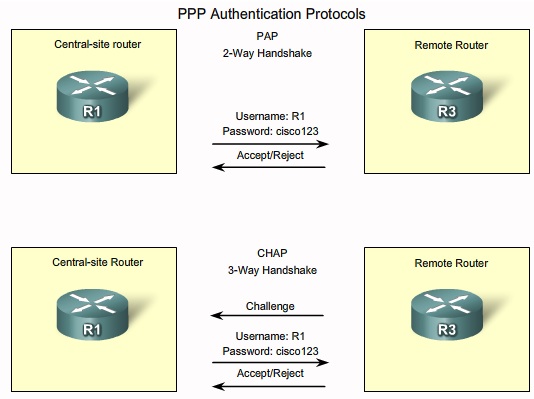

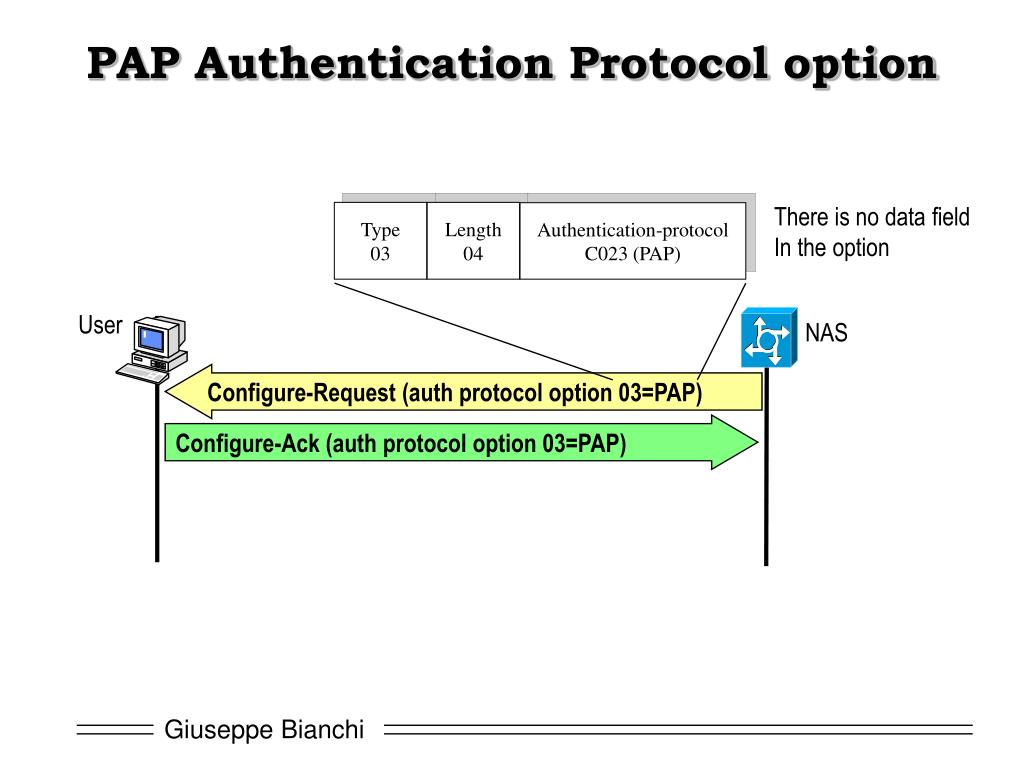

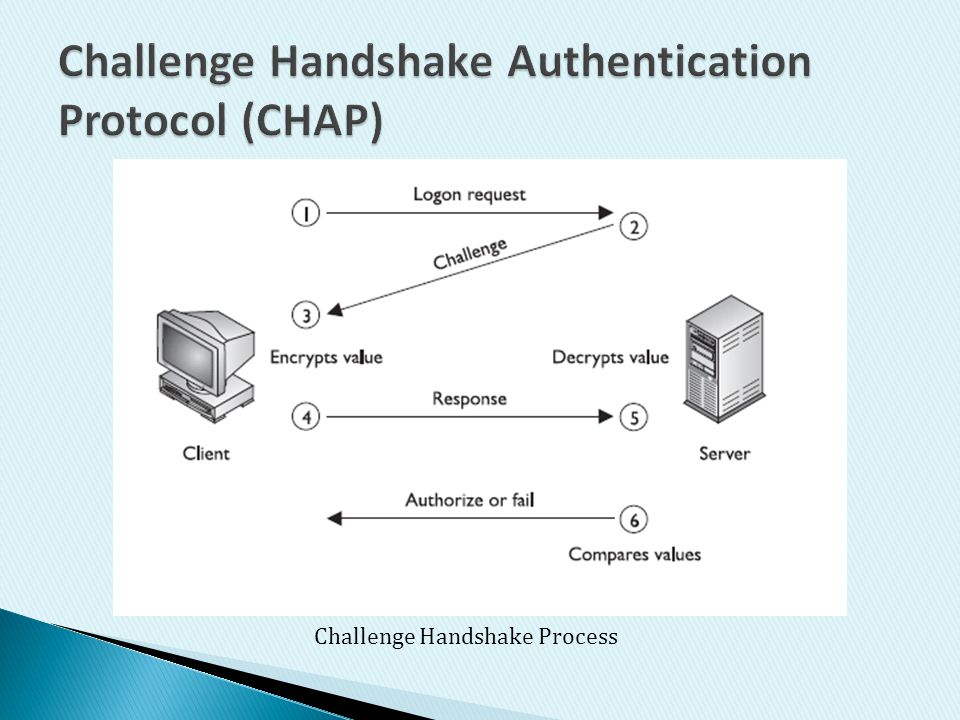

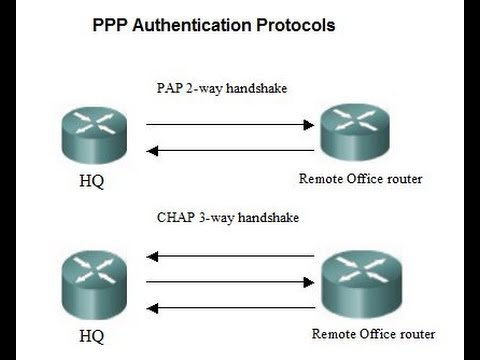

Протокол проверки подлинности при вызове рукопожатия (CHAP) — это протокол проверки подлинности с запросом и ответом. Это зависит от комбинации учетных данных безопасности CHAP и «общего секрета» между запрашивающей стороной (клиентом) и аутентификатором (сервером) и не раскрывает пароль. Это требует, чтобы обе стороны подтвердили свою личность посредством криптографического обмена или «трехстороннего рукопожатия». Когда это успешно, аутентификация завершена.

Текущие запросы аутентификации от сервера к клиенту продолжаются на регулярной основе после первоначального рукопожатия, что означает, что идентификаторы должны меняться при каждой новой аутентификации. Это одна из причин, почему CHAP более безопасен, чем протокол аутентификации по паролю (PAP).

Это одна из причин, почему CHAP более безопасен, чем протокол аутентификации по паролю (PAP).

Как это работает

Прежде чем можно будет начать процесс рукопожатия, клиент и сервер должны иметь учетные данные друг друга, включая их общий секрет, в файле. Как только соединение протокола «точка-точка» (PPP) установлено, клиент подталкивает сервер, отправляя через соединение только свое имя пользователя (а не пароль).

В этот момент сервер отвечает на имя пользователя клиента пакетом вызова CHAP и запрашивает у клиента общий секрет. Это первая часть трехстороннего рукопожатия.

Клиент предоставляет серверу действительный зашифрованный ответ, содержащий общий секрет. Это вторая часть трехэтапного рукопожатия.

Если ответ клиента совпадает с ожидаемым сервером, сервер аутентифицирует клиента. Это третья и последняя часть трехэтапного рукопожатия.

Ниже более подробно показано, что происходит на каждом этапе.

Оба объекта создают и совместно используют учетные данные CHAP

Как упоминалось выше, прежде чем будет установлена ссылка PPP, два объекта должны иметь учетные данные CHAP друг друга в своих файлах. Учетные данные CHAP состоят из имени пользователя CHAP и «секрета» CHAP. Традиционный пароль не используется и не передается в CHAP.

Связь установлена

При наличии учетных данных CHAP можно активировать начальную ссылку PPP. На этом этапе клиент вводит свое имя пользователя и пароль в приложении или на веб-сайте. Имя пользователя (не пароль) отправляется на сервер, чтобы запросить у сервера пакет вызова.

Начало аутентификации CHAP

СЕРВЕР: Когда сервер CHAP получает имя пользователя от клиента, он отправляет обратно пакет вызова CHAP, содержащий случайное число и уникальный идентификатор.

КЛИЕНТ: Когда клиент получает вызов, он должен отправить обратно вычисление, содержащее случайное число и уникальный идентификатор сервера вместе с их собственными учетными данными безопасности CHAP, которые включают общий секрет.

СЕРВЕР: Если расчет клиента совпадает с расчетом сервера, клиент аутентифицирован.

ПРОДОЛЖАЮЩАЯСЯ АУТЕНТИФИКАЦИЯ: После первоначальной аутентификации, пока клиент все еще находится в онлайн-сеансе, он время от времени будет повторно аутентифицироваться сервером, чтобы убедиться, что соединение остается безопасным и защищенным. Поскольку эти повторяющиеся вызовы требуют уникального ответа от клиента, это сокращает время воздействия любой одиночной атаки и снижает угрозу повторных атак.

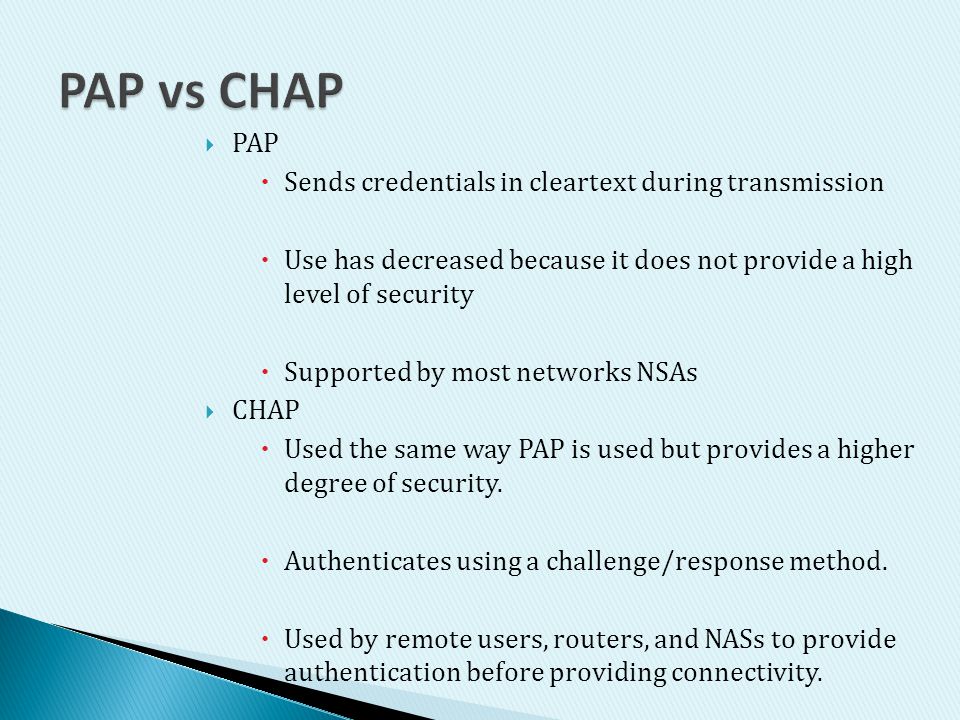

PAP против CHAP

PAP более подвержен кибератакам, чем CHAP, поскольку не имеет встроенных средств защиты, которые есть у CHAP. В частности, CHAP не передает пароли, имеет постоянный механизм аутентификации и использует зашифрованные вычисления, чтобы помочь каждому объекту проверить личность другого.

Почему CHAP является одной из наиболее безопасных доступных форм аутентификации

Одной из причин такой безопасности CHAP является то, что он использует механизм запроса-ответа, который требует, чтобы клиент и сервер совместно использовали секретный расчет, прежде чем пользователь сможет это сделать.

..

.. Вот что ИТ-директора должны знать об инвестициях в ИИ и…

Вот что ИТ-директора должны знать об инвестициях в ИИ и… Познакомьтесь с ними, создав Amazon…

Познакомьтесь с ними, создав Amazon… В этом 14-страничном руководстве для покупателя Computer Weekly рассматривает…

В этом 14-страничном руководстве для покупателя Computer Weekly рассматривает…