Содержание

Что такое тип аутентификации в телефоне — Dudom

Вы помните, как в школе проходили новую тему по математике, физике, химии и другим сложным предметам? Открываешь книгу, а там масса непонятных слов. Но постепенно мы изучали термины, и все становилось на свои места.

Заканчивая школу, мы не перестаем учиться. Жизнь стремительно меняется, развиваются технологии, побуждая нас получать новые знания и навыки. Чтобы свободно выходить в интернет, общаться и работать в сети, нужно осваивать основные понятия. Сегодня мы разберемся, что такое аутентификация, какой она бывает, и чем этот процесс отличается от идентификации и авторизации.

Определение

С процессом аутентификации в том или ином виде мы сталкиваемся довольно часто.

Аутентификация – это процедура установления подлинности или соответствия.

Чтобы объяснить это простыми словами, приведу пример.

Представьте себе, что недавно купили квартиру или сменили замки, к ключам еще не привыкли. Подходим к дверям и пытаемся вставить ключ в замочную скважину. Если мы ошиблись, то аутентификация не пройдена, ключ не соответствует замку, не открывает его. Если, наоборот, все сошлось, и двери открываются, значит, проверка подлинности пройдена.

Подходим к дверям и пытаемся вставить ключ в замочную скважину. Если мы ошиблись, то аутентификация не пройдена, ключ не соответствует замку, не открывает его. Если, наоборот, все сошлось, и двери открываются, значит, проверка подлинности пройдена.

Другие примеры аутентификации:

- ввод логина и пароля от учетной записи в социальной сети;

- использование ПИН-кода для снятия денег с карточки в банкомате;

- вход в систему компьютера;

- снятие блокировки с экрана телефона;

- применение кодового слова для подтверждения банковских операций в телефонном режиме;

- ввод кода доступа для подключения к интернету через Wi-Fi;

- подключение одного устройства к другому, например, телефона к компьютеру для передачи информации.

Отличие от идентификации и авторизации

Эти понятия легко можно спутать, потому что они являются этапами одного процесса, частями мозаики. Вернемся к нашему примеру с дверью в квартиру. Чтобы открыть ее, нам нужен ключ, он выступает идентификатором, то есть инструментом, при помощи которого мы будем совершать нужное действие. Вставили его в замок, покрутили – прошли идентификацию.

Вставили его в замок, покрутили – прошли идентификацию.

Если двери открылись, значит, идентификатор верный, подлинный. Это уже аутентификация или, говоря другими словами, процедура проверки. Последний этап – авторизация, мы входим в квартиру, то есть получаем доступ.

Теперь пример с социальными сетями. Мы открываем сайт или приложение в телефоне, вводим логин и пароль – это наши идентификаторы. Затем нажимаем Enter, и информация отправляется на аутентификацию. Программа проверяет, существует ли пользователь с такими учетными данными. Если мы все сделали правильно, то происходит авторизация. Мы входим в социальную сеть и попадаем именно на свою страницу, видим оповещения, диалоги с друзьями, добавленные записи в ленте.

Если вы перепутаете эти термины, ничего страшного, но чтобы понимать, о чем конкретно идет речь в том или ином случае, лучше научиться их отличать.

Виды аутентификации

Пользователи интернета в моем представлении подразделяются на оптимистов и параноиков. Оптимисты не заморачиваются кодами и сложными паролями. Фамилия, дата рождения или слово “qwerty” вполне могут стать их паролем от аккаунта в соцсети или электронной почты. Главное, чтобы было легко запомнить.

Оптимисты не заморачиваются кодами и сложными паролями. Фамилия, дата рождения или слово “qwerty” вполне могут стать их паролем от аккаунта в соцсети или электронной почты. Главное, чтобы было легко запомнить.

Параноики придумывают сложные пароли, шифры и коды, выходят в интернет только со своих устройств и через проверенные сети, пароли хранят у жены в чулке. Они всегда обеспокоены безопасностью.

Если вы относитесь к оптимистам, то я должна вас предупредить. В интернете, как и в реальной жизни, довольно много желающих воспользоваться вашим простодушием, украсть коды доступа, взломать аккаунт, снять деньги со счета. Для этого уже придумано множество технических средств и способов развода.

Поэтому системы аутентификации постоянно совершенствуются, чтобы уменьшить шансы злоумышленников. С другой стороны, каждый сервис, сайт, приложение стремится к тому, чтобы пользователям было удобно и приятно.

Со временем для разных случаев появились такие виды аутентификации:

- С помощью пароля, специального слова или кода.

Этот вариант используется очень часто и в целом обеспечивает достаточную простоту доступа к программам и сервисам, но в последнее время часто является недостаточным. Появляется все больше программ для подбора паролей и все больше хитростей для их выманивания у пользователей.

Этот вариант используется очень часто и в целом обеспечивает достаточную простоту доступа к программам и сервисам, но в последнее время часто является недостаточным. Появляется все больше программ для подбора паролей и все больше хитростей для их выманивания у пользователей. - С помощью специального устройства, физического носителя. Примерами могут служить банковская карта, электронная подпись, ключи для входа в онлайн-банк предприятия. Это распространенный тип аутентификации, но, к сожалению, физический носитель также могут украсть.

- С помощью биометрических данных. Это может быть ваш голос, лицо, отпечаток пальцев, сетчатка глаза. Этот вариант считается наиболее надежным, но систем, которые его используют, не так уж много, и стоят они дорого.

- Сквозная. В данном случае проверку нужно пройти в одной программе, а пользоваться можно несколькими сервисами и приложениями без необходимости каждый раз авторизовываться. Примером может служить вход в Google-аккаунт.

Войдя в него, вы автоматически получаете доступ к облачному хранилищу, почте, своему YouTube-каналу и другим сервисам.

Войдя в него, вы автоматически получаете доступ к облачному хранилищу, почте, своему YouTube-каналу и другим сервисам.

Как видите, есть разные виды аутентификации для разных программ и случаев. Использовать нужно один из них или несколько вместе в зависимости от целей и задач.

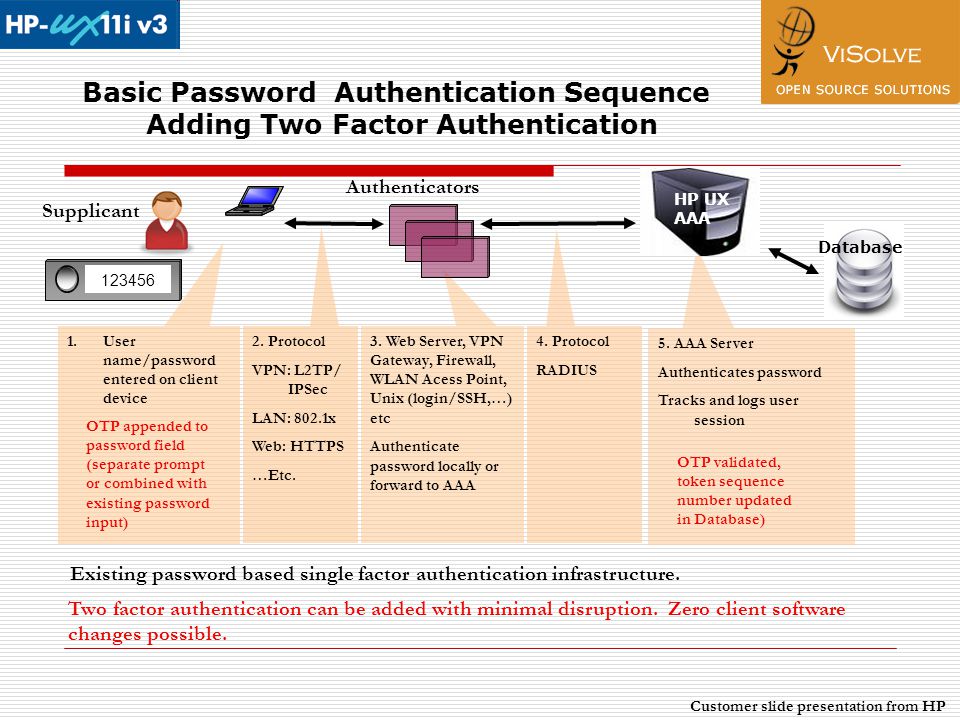

Чем двухуровневая проверка лучше одноуровневой

Двухфакторная аутентификация подразумевает использование сразу двух перечисленных выше методов защиты. Например, мы вставляем карту в терминал и вводим ПИН-код. Или вводим учетные данные от страницы в соцсети и затем получаем одноразовый код на телефон, привязанный к аккаунту.

Такая двойная проверка не требует больших финансовых затрат, она довольно простая и удобная для пользователей, а также значительно увеличивает безопасность данных.

Параноики считают, что можно сделать даже трех- и четырехуровневую проверку, главное, чтобы враги не получили доступ к информации. Но такие меры чаще всего являются излишними, значительно усложняют и замедляют все операции. Можно сказать, что двухэтапная проверка – это компромиссное решение для безопасности и удобства.

Можно сказать, что двухэтапная проверка – это компромиссное решение для безопасности и удобства.

Ошибки аутентификации: причины и пути решения

При подключении к сети Wi-Fi, одного устройства к другому или при входе в любую программу и на сайт могут возникнуть проблемы. Чаще всего они связаны с такими причинами:

- Неправильный идентификатор, то есть вы просто забыли или перепутали логин, пароль, ПИН-код, банковскую карту. Тут не возникает особых вопросов, как исправить ошибку. Проверьте данные для входа, возможно, вы не обратили внимание на регистр и написали строчные буквы вместо больших. Также часто при входе на сайт или в программу мы забываем проверить раскладку клавиатуры и пишем не на английском, а на русском языке.

- Повреждение физического носителя, например, магнитная лента на банковской карте поцарапалась, карта погнулась, ключ от онлайн-банка или электронная подпись сломались, на глазу появился конъюнктивит, на пальце ранка, что препятствует считыванию биометрических данных, а телефон потерялся или утонул в Волге.

Все это приводит к определенным затруднениям, и нужно искать способ убрать ошибку и получить доступ к данным или деньгам в каждом конкретном случае. Можно перевыпустить карту, а тем временем перевести деньги на другой счет и обналичить с него, заказать новую подпись или ключ, обратиться в офис, чтобы подтвердить действие без отпечатка пальцев, а, к примеру, при помощи кодового слова.

Все это приводит к определенным затруднениям, и нужно искать способ убрать ошибку и получить доступ к данным или деньгам в каждом конкретном случае. Можно перевыпустить карту, а тем временем перевести деньги на другой счет и обналичить с него, заказать новую подпись или ключ, обратиться в офис, чтобы подтвердить действие без отпечатка пальцев, а, к примеру, при помощи кодового слова. - Разная система шифрования на телефоне и роутере приводит к их несовместимости. Чтобы подключиться к Wi-Fi в случае такой ошибки, потребуется изменить настройки роутера, применив шифрование, доступное в мобильном устройстве.

- Иногда телефон не подключается к сети из-за программного сбоя ОС или ошибки в работе роутера. В таком случае попробуйте обновить программу в мобильном устройстве и перезапустите маршрутизатор.

- Разная скорость передачи данных на устройствах, тут придется разбираться и снова лезть в настройки выставлять приемлемый объем данных, передаваемый за определенный промежуток времени.

- В настройках роутера или другого прибора могут быть четко прописаны устройства, с которыми он может поддерживать связь. Если нужно добавить новый гаджет, то снова-таки придется поработать с настройками.

Как видим, причины могут быть разными. Чтобы разобраться с ними, нужно иметь запасной план, уметь работать с настройками программ и устройств или знать того, кто умеет это делать.

Заключение

Надеюсь, эта статья помогла вам разобраться с тем, для чего нужна аутентификация, и какие ее виды бывают. Также мы обсудили возможные проблемы при проверке подлинности и пути их решения. Если у вас возникла конкретная ошибка доступа, напишите об этом в комментариях, обсудим.

Подписывайтесь на новости iklife.ru, учитесь вместе с нами работать с разными программами, сервисами и приложениями, чтобы идти в ногу со временем.

Всего доброго. До новой познавательной встречи.

Хотите узнать что такое за зверь — аутентификация, чем отличается от идентификации и авторизациии, что делать например если пишет нет данных и другие ошибки Wi fi или мобильного интернета на телефоне Айфоне или Андроид, тогда зашли вы по адресу.

Она производит сверку данных, хранящихся на веб-портале, с теми, которые указывает юзер. После того как аутентификация будет пройдена, вы получите доступ к той или иной информации (например, своему почтовому ящику). Это основа любой системы, которая реализована на программном уровне. Зачастую указанный термин утилизирует более простые значения, такие как:

Чтобы пройти аутентификацию, необходимо ввести логин и пароль для вашей учётной записи. В зависимости от ресурса, они могут иметь существенные отличия друг от друга. Если эксплуатировать идентичные данные на различных сайтах, то вы подвергнете себя опасности кражи вашей персональной информации злоумышленниками. В некоторых случаях указанные сведения могут выдаваться автоматически для каждого пользователя. Чтобы ввести нужные данные, как правило, используется специальная форма на ресурсе глобальной сети или в определённом приложении. После введения нужной информации, они будут отправлены на сервер для сравнения с теми, которые имеются в базе. Если они совпали, то вы получите доступ к закрытой части сайта. Введя неправильные данные, веб-ресурс сообщит об ошибке. Проверьте их правильность и введите ещё раз.

Если они совпали, то вы получите доступ к закрытой части сайта. Введя неправильные данные, веб-ресурс сообщит об ошибке. Проверьте их правильность и введите ещё раз.

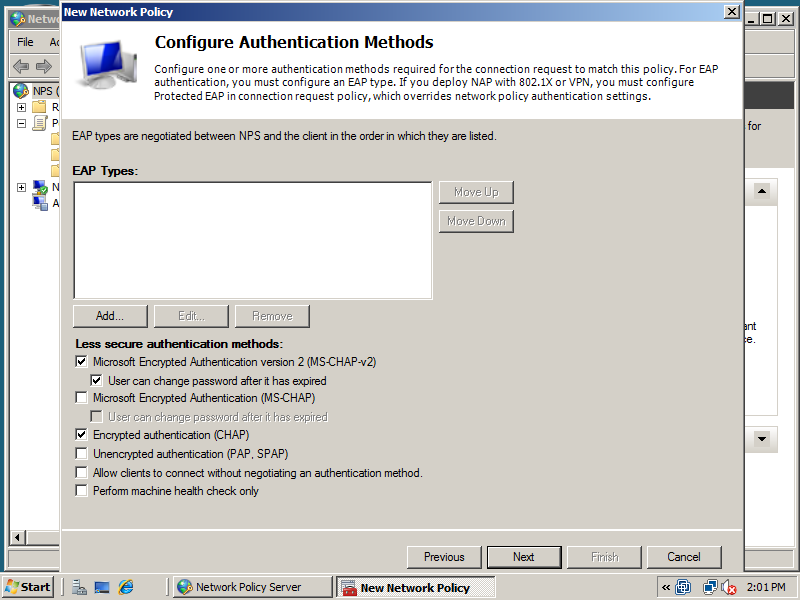

Какую сетевую идентификацию выбрать

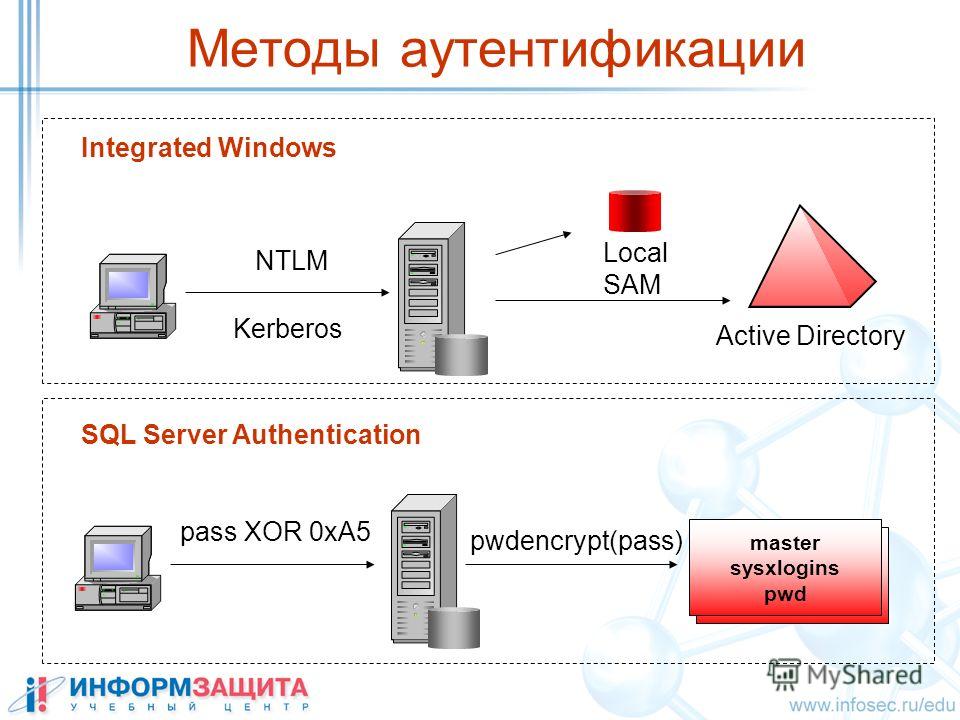

Многие задумываются над тем, какую сетевую идентификацию выбрать, ведь их существует несколько типов. Для начала нужно определиться с любой из них. На основе полученных сведений каждый решает самостоятельно, на каком варианте остановиться. Одним из самых новых стандартов сетевой аутентификации является IEEE 802.1х. Он получил широкую поддержку практически у всех девелоперов оборудования и разработчиков программного обеспечения. Этот стандарт поддерживает 2 метода аутентификации: открытую и с использованием пароля (ключа). В случае с открытым методом одна станция может подключиться к другой без необходимости авторизации. Если вас не устраивает это, то необходимо утилизировать метод с использованием ключа. В случае с последним вариантом пароль шифруется одним из методов:

WEP;

WPA-персональная;

WPA2-персональная.

Наиболее подходящий вариант можно установить на любом роутере.

Отключение сетевой авторизации

Переходим к настройкам маршрутизатора

Даже неподготовленный пользователь без проблем произведёт все необходимые конфигурации. Чтобы начать настройку прибора, необходимо подключить его к персональному компьютеру при помощи кабеля. Если это действие выполнено, то откройте любой веб-обозреватель и в адресной строке наберите http://192.168.0.1, затем нажмите Enter. Указанный адрес подходит практически для любого девайса, но более точную информацию можно прочитать в инструкции. Кстати, это действие как раз и является аутентификацией, после прохождения которой вы получаете доступ к закрытой информации вашего роутера. Вы увидите запрос на вход в интерфейс, который поможет выполнить необходимые настройки. Если логин и пароль никто не менял, то по умолчанию практически во всех моделях от различных компоновщиков используется слово admin в обоих полях. Купленный маршрутизатор имеет открытую беспроводную сеть, так что к ней могут подключиться все желающие. В том случае, если вас это не устраивает, её необходимо защитить.

В том случае, если вас это не устраивает, её необходимо защитить.

Защищаем беспроводную сеть

В различных моделях названия меню и подменю могут отличаться. Для начала нужно зайти в меню роутера и выбрать настройку беспроводной сети Wi-Fi. Указываем имя сети. Его будут видеть все беспроводные устройства, которые необходимо подключить к прибору. Далее нам необходимо выбрать один из методов шифрования, список которых приведён выше. Мы рекомендуем эксплуатировать WPA2-PSK. Указанный режим является одним из самых надёжных и универсальных. В соответствующем поле нужно вписать придуманный вами ключ. Он будет использоваться для подключения к беспроводной сети девайса вашими устройствами (смартфонами, ноутбуками, планшетами и другими гаджетами). После того как все вышеперечисленные действия будут выполнены, беспроводная сеть будет полностью защищена от несанкционированного подключения к ней. Никто не сможет пользоваться вашим трафиком, не зная пароля аутентификации.

Настройка безопасности Wi-Fi

Чтобы устанавливаемый пароль смог максимально защитить вашу сеть от несанкционированного подключения, он должен состоять из достаточно большого количества символов. Рекомендуется использовать не только цифры, но и буквы верхнего и нижнего регистров.

Рекомендуется использовать не только цифры, но и буквы верхнего и нижнего регистров.

Что такое аутентификация?

Чтобы получить доступ к беспроводной сети могли только конкретные лица, была создана специальная технология защиты. Она позволяет обезопасить интернет-канал от использования злоумышленниками. Для обеспечения достойного уровня защиты применяется высококачественное шифрование данных, а также осуществляется проверка подлинности с минимальной вероятностью подбора пароля.

Аутентификация – это процесс идентификации пользователей с использованием определенной политики безопасности.

Процедура проверки проводится с применением шифрования данных. Исходный набор символов преобразуется при помощи специального алгоритма. Существуют различные протоколы шифрования, обеспечивающие разный уровень защиты от несанкционированного доступа.

Способ шифрования данных для сетей Wi-Fi выбирается непосредственно в настройках роутера. Наибольшей популярностью пользуется проверка подлинности по технологии WPA-PSK/WPA2-PSK. Здесь доступны два варианта. В первом из них все участники сети используют разные ключи, а во втором – один и тот же.

Здесь доступны два варианта. В первом из них все участники сети используют разные ключи, а во втором – один и тот же.

модем — интеркросс 5633 NE (adsl)

В настройках — есть такая штука:

Authentication Method:

И следующие параметры:

auto

pap

chap

mschap

Скажите пожалуйста! Что означает каждый из параметров?

Мне нужно просто сделать так, что бы модем сам подключался

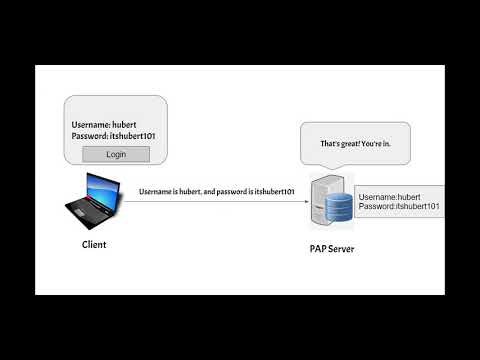

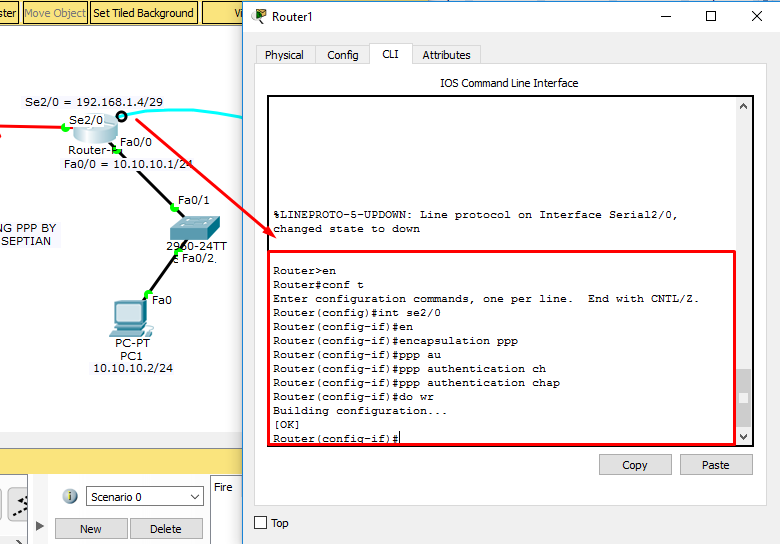

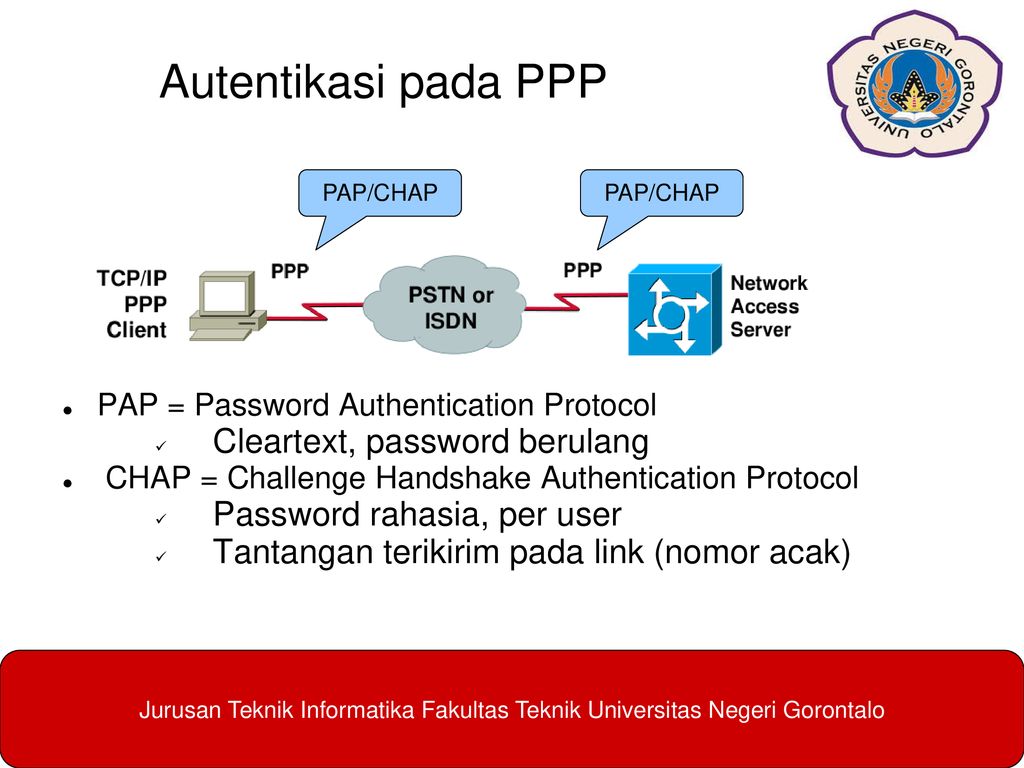

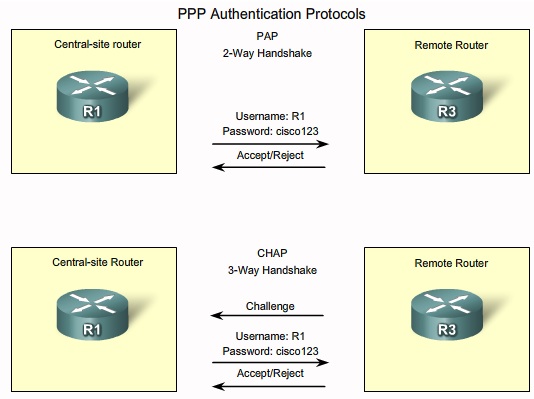

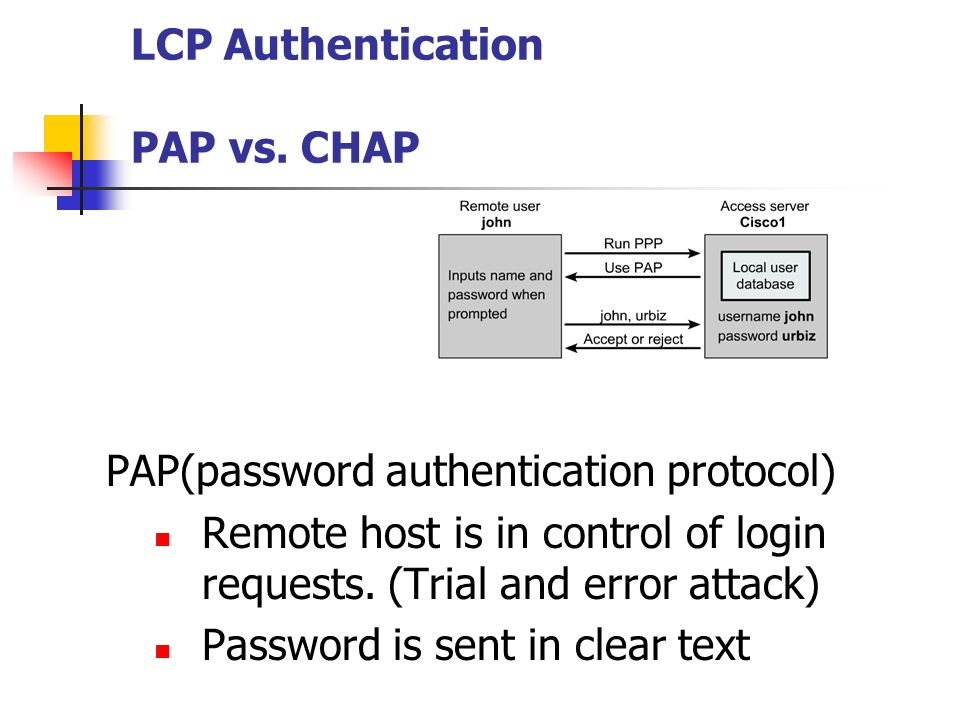

PAP — Password Authentication Protocol

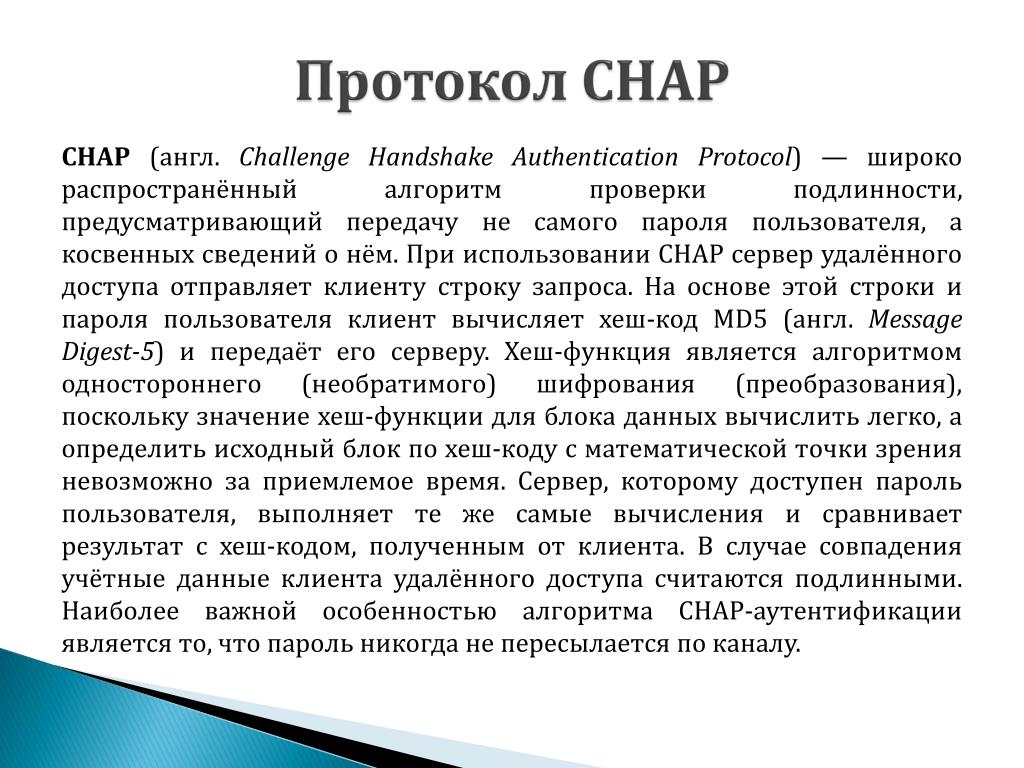

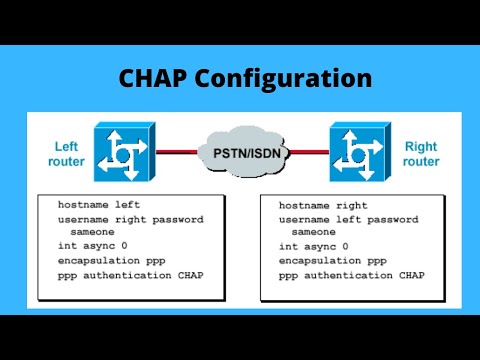

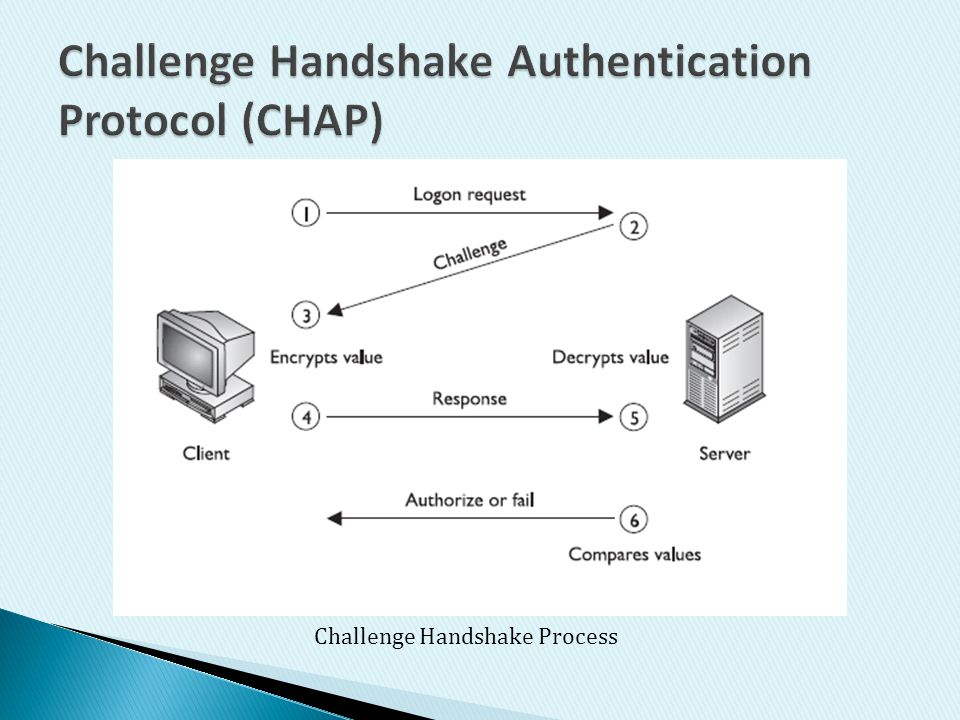

CHAP — Challenge Handshake Authentication Protocol

позвони и спроси

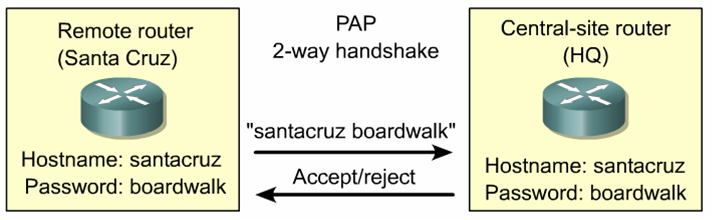

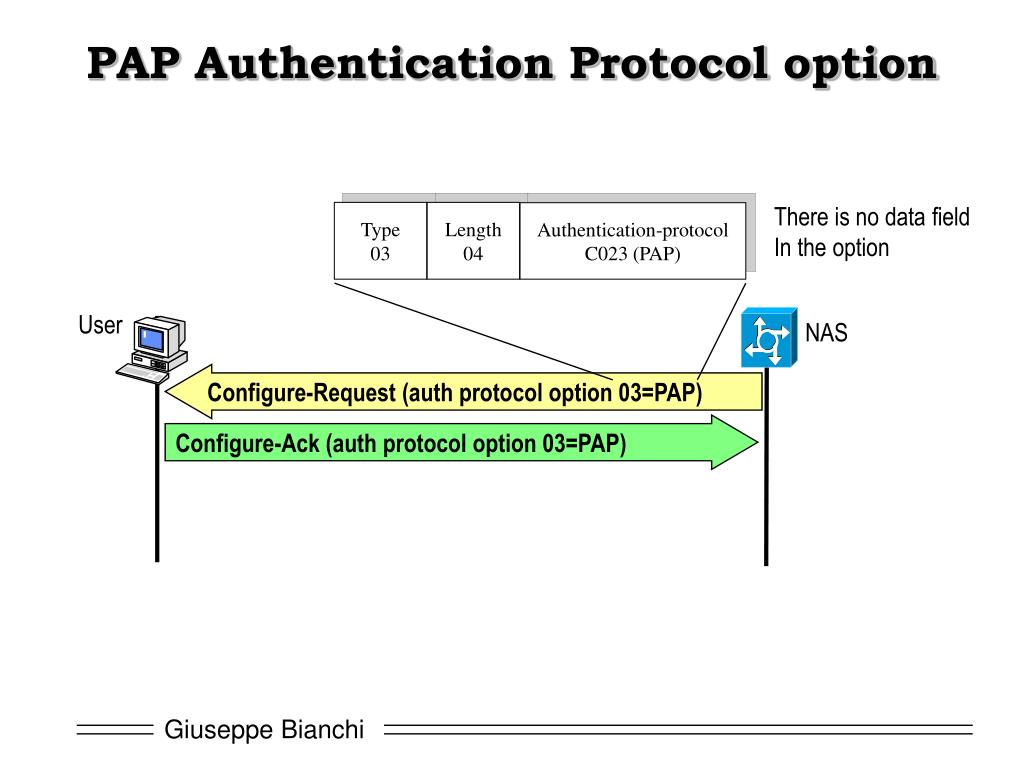

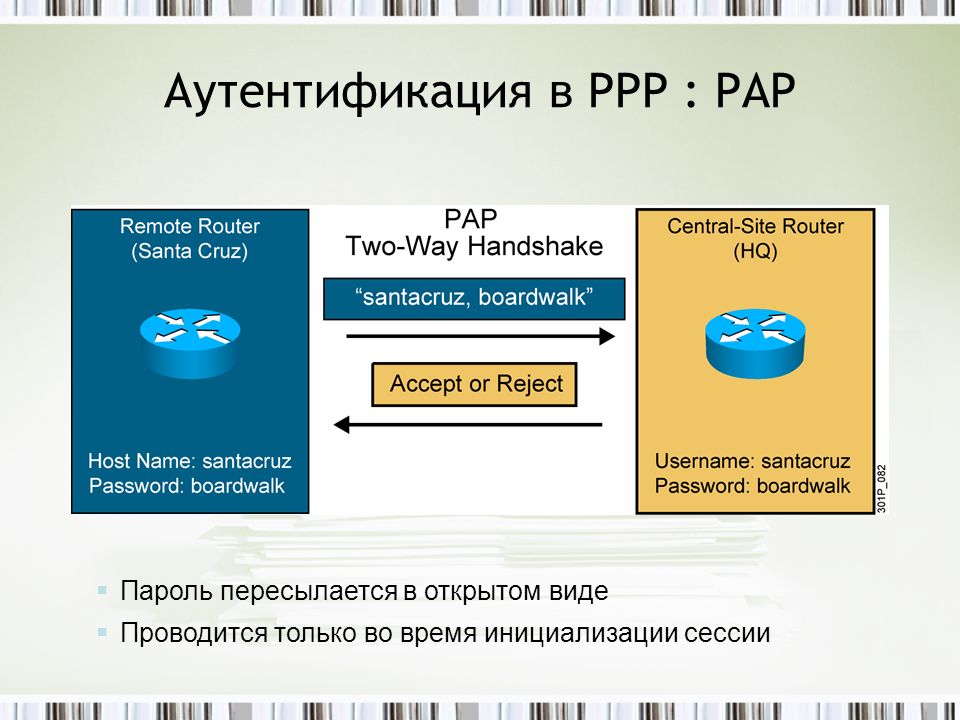

Протокол аутентификации PAP используется в протоколе PPP (англ. Point-to-Point Protocol), для предоставления пользователям доступа к серверным ресурсам. Почти все сетевые операционные системы поддерживают протокол PAP.

PAP передает незашифрованные ASCII коды по сети и поэтому крайне небезопасен, поскольку пересылаемые пароли можно легко читать в пакетах, которыми обмениваются стороны в ходе проверки подлинности. Обычно PAP используется только при подключении к старым серверам удалённого доступа на базе UNIX, которые не поддерживают никакие другие протоколы проверки подлинности.

PAP — старый, но не бесполезный!? / Хабр

Как давно интернет провайдеры похоронили PAP? 5, 10, 15 лет назад?

Однако Password Authentication Protocol живее всех живых. Описания и схему выполнения подключения можно найти здесь. Если заглянуть в только вышедшую Windows 10 и попробовать создать там PPPoE подключение, по умолчанию увидим мы там следующую картину:

PPPoE

Аналогичная ситуация и с PPTP:

PPTP

А ведь выбор протокола аутентификации зависит не от клиента, вам лишь предлагают, соглашаться или нет — решать вам.

Редко в каких инструкциях от провайдера кроме всего прочего идет графа «Безопасность», это если касаться Windows подключений, про всеми любимые Wi-Fi роутеры можно и вовсе забыть.

А между тем на дворе 2015 год. В магазинах продаются девайсы, ценник которых, не превышая 30$, позволяет даже непосвященному стать небольшим городским провайдером.

Шла суббота

Тихий субботний вечер, на экране любимый сериал. Закончилась одна серия и я сидел с предвкушением ожидая последующей, после 5 минут изучения темного экрана своего телевизора я сообразил что — «Кина небудет, интернет закончился».

Rb750 сообщил что PPTP соединение disconnected. Посмотрев количество mac-адресов (47 против обычных 200+) в бридже на котором висит wan интерфейс справедливо сделал вердикт что на трассе до меня у провайдера проблемы с L1, а значит скорой помощи можно не ждать.

У моего городского провайдера весьма интересный способ раздачи логинов: транслит от улицадом-квартира, так например абонент проживающий на улице 40 лет Октября 14 кв 17 получил бы логин 40let14-17. Возникло желание узнать кто страдает вместе со мной?

Поднимаем PPTP сервер на rb750, вешаем на wan IP-адрес шлюза провайдера. Включаем debug,pptp и соседи с надеждой начинают подключатся к нам.

Ох, да сколько же вас! Сначала дружными рядами отстучались разномастные Wi-Fi (TP-LINK, D-Link, Asus и ко) чуть позже в логах я увидел и host-name=HOME-PC.

Однако никому из них подключиться не удалось, что естественно ведь в secrets их имен быть не могло, а уж тем более и паролей.

А что если убрать в настройках PPTP сервера аутентификацию с использованием chap/mschap/mschap2 и оставить только PAP?

Результаты шокировали:

- из 47 хостов авторизации запросили 43.

- из 43 предложений авторизоватся по PAP отказом ответили — 2.

- 41 хост или 87,2% добровольно отдали мне свой логин-пароль.

Раньше было лучше?

Мы живем в мире услуг и сервиса. Нам уже давно мало самого факта подключения к всемирной паутине, мы ходим делать это из ванны, оплачивать на кухне, хотим чтобы нам приходила СМС о низком балансе на нашем счету, хотим добровольной блокировки когда едем на море.

Конкуренция вынуждает провайдеров накручивать плюшки в личном кабинете. Мой не исключение.

Получив уже известные результаты я 2й раз за 6 лет с момента заключения договора с моим провайдером зашел в личный кабинет. Желания вредить соседям нет, обогащаться за их счет также, поэтому я использовал личные логин/пароль чтобы узнать что мой провайдер может мне предложить:

Желания вредить соседям нет, обогащаться за их счет также, поэтому я использовал личные логин/пароль чтобы узнать что мой провайдер может мне предложить:

- лицевой счет;

- паспортные данные;

- номер моб. телефона;

- баланс;

- кредит;

- блокировка;

- перевод;

- отчет по трафику;

- изменение тарифного плана.

По моему этих аргументов для 87% должно быть вполне достаточно чтобы заняться своим подключением и хотя бы выключить PAP?

404: Страница не найдена

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск

- Узнайте последние новости.

- Наша домашняя страница содержит самую свежую информацию о сети.

- Наша страница о нас содержит дополнительную информацию о сайте SearchNetworking, на котором вы находитесь.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

ПоискЕдиные Коммуникации

-

Как подойти к интеграции Webex-Teams и заставить ее работатьCisco и Microsoft наконец устраняют барьеры взаимодействия между приложениями Webex и Teams. Компании смогут …

-

Услуги Carrier UCaaS расширяют преимущества облачной связиUCaaS становится все более популярным, поскольку операторы связи предоставляют пользователям более сложные и интегрированные пакеты. Узнайте, почему это может сделать …

-

Видео Zoom, предложения UCaaS приближаются к Teams, WebexКомпания Zoom представила множество функций для своей платформы UCaaS на конференции Zoomtopia, включая службы почты и календаря, а также неформальную .

..

..

SearchMobileComputing

-

Вопросы и ответы Jamf: как упрощенная регистрация BYOD помогает ИТ-специалистам и пользователямРуководители Jamf на JNUC 2022 делятся своим видением будущего с упрощенной регистрацией BYOD и ролью iPhone в …

-

Jamf приобретет ZecOps для повышения безопасности iOSJamf заплатит нераскрытую сумму за ZecOps, который регистрирует активность на устройствах iOS для выявления потенциальных атак. Компании ожидают …

-

Apple преследует растущий премиальный рынок с iPhone 14Apple переключила свое внимание на смартфоны премиум-класса в последней линейке iPhone 14 с такими функциями, как режим блокировки, который ИТ …

SearchDataCenter

-

Недорогие суперкомпьютеры HPE нацелены на рынок искусственного интеллектаHPE выпускает недорогие суперкомпьютеры, предназначенные для обработки сложных рабочих нагрузок на основе ИИ.

Dell надеется встретиться со своим давним конкурентом в …

Dell надеется встретиться со своим давним конкурентом в … -

Серверы Dell PowerEdge следующего поколения предназначены для рабочих нагрузок HPCПоследнее поколение серверов Dell PowerEdge на базе процессора AMD EPYC в два раза быстрее, чем предыдущее поколение, с …

-

Включите VXLAN в центры обработки данных для повышения скорости сети

СетиVXLAN обеспечивают изоляцию сети и позволяют организациям более эффективно масштабировать сети центров обработки данных. Рассмотрите VXLAN для расширения…

ПоискITChannel

-

Платформы MSP демонстрируют устойчивость по мере роста стоимостиИнтерес к управляемым услугам как к инвестиционной возможности сохраняется по мере того, как на рынок выходят более крупные фонды прямых инвестиций в поисках …

-

Партнерская экосистема VMware задействована для ускорения облачных проектовVMware расширяет связи с глобальными системными интеграторами и другими партнерами, поскольку ищет ресурсы, чтобы помочь заказчикам .

..

.. -

Облачная экономика остывает, но сделки с ИТ-услугами продолжаютсяОсторожные расходы клиентов замедляют рост более широкого рынка облачных вычислений. Но поставщики ИТ-услуг продолжают заниматься слияниями и поглощениями для…

В чем разница между PAP и CHAP

4 июля 2019 г.

от Lithmee

Чтение через 4 мин.

Основное различие между PAP и CHAP заключается в том, что PAP — это протокол аутентификации, который позволяет протоколу Point-to-Point проверять пользователей, в то время как CHAP — это протокол аутентификации, обеспечивающий лучшую безопасность, чем PAP.

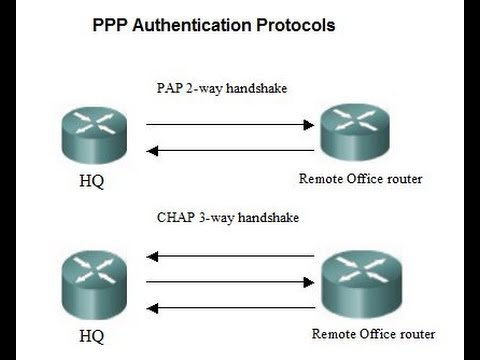

Аутентификация — это процесс проверки данных пользователя для его идентификации и предоставления доступа к системе и ресурсам. PAP и CHAP — это два протокола аутентификации. Пользователь может включить либо PAP, либо CHAP, либо и то, и другое в сети. В целом CHAP более безопасен, чем PAP, поскольку он включает трехсторонний обмен общим секретом, в то время как PAP использует двустороннее рукопожатие для проверки личности клиента.

Ключевые области, охватываемые

1. Что является PAP

-DEFINITION, функциональность

2. Что является CAP

-DEFINITION, Функциональность

3. Разница между PAP и CHAP

117

3. Различи ключевых отличий

Ключевые термины

Протокол аутентификации, CHAP, PAP, протокол точка-точка (PPP)

Что такое PAP

PAP означает Протокол аутентификации пароля . Это протокол аутентификации на основе пароля. В основном он используется точкой-точкой (PPP) для проверки пользователей. Более того, большинство удаленных серверов сетевых операционных систем поддерживают этот протокол. Как правило, PAP считается слабой схемой аутентификации. Поэтому PAP используется только в крайнем случае, когда удаленный сервер не поддерживает более надежную схему, такую как CHAP или EAP.

Кроме того, аутентификация PAP выполняется только во время первоначального установления соединения. Здесь он проверяет личность клиента с помощью двустороннего рукопожатия. Сначала клиент отправляет имя пользователя и пароль. Он выполняет эту задачу постоянно, пока не получит ответ от сервера. Затем сервер проверяет учетные данные и, если они действительны, отправляет подтверждение аутентификации. Если учетные данные неверны, он отправляет отрицательную аутентификацию.

Здесь он проверяет личность клиента с помощью двустороннего рукопожатия. Сначала клиент отправляет имя пользователя и пароль. Он выполняет эту задачу постоянно, пока не получит ответ от сервера. Затем сервер проверяет учетные данные и, если они действительны, отправляет подтверждение аутентификации. Если учетные данные неверны, он отправляет отрицательную аутентификацию.

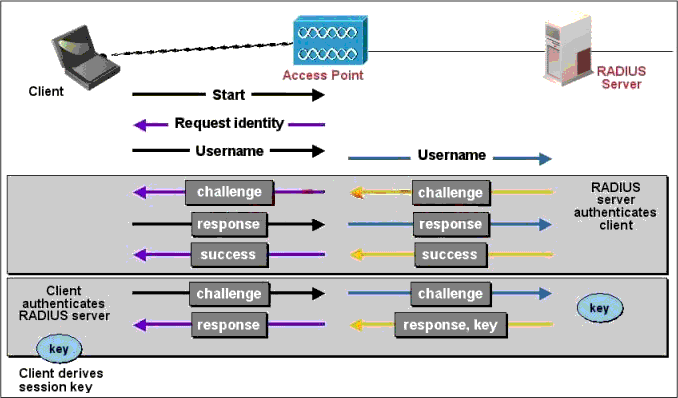

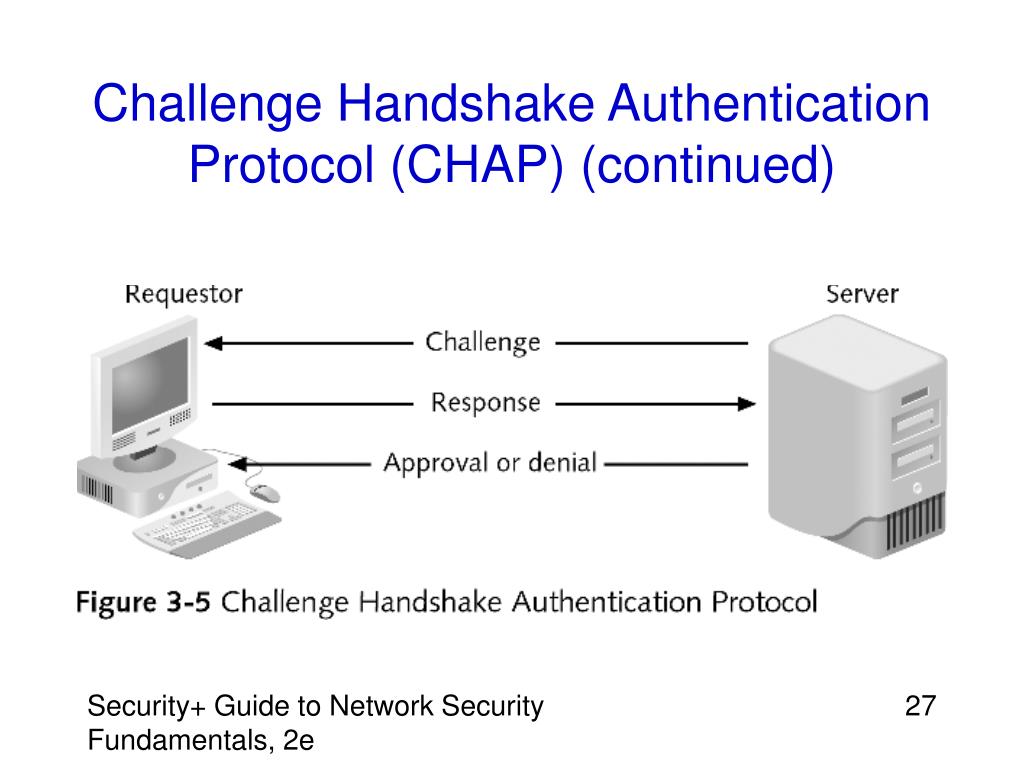

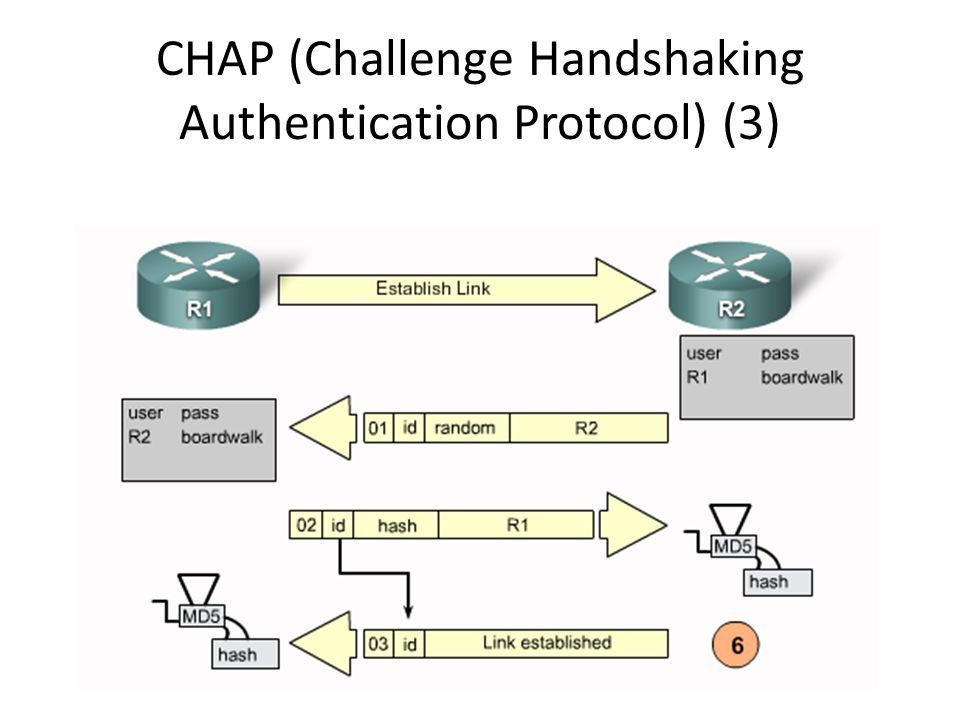

Что такое CHAP

CHAP расшифровывается как Challenge – Протокол аутентификации рукопожатия. Он способен аутентифицировать пользователя или сетевой узел для аутентифицирующего объекта, такого как поставщик услуг Интернета (ISP). Кроме того, CHAP обеспечивает защиту от повторных атак. Для выполнения этой задачи он использует постепенно меняющийся идентификатор и переменное значение вызова.

Кроме того, CHAP требует, чтобы и клиент, и сервер знали открытый текст секрета, но он не передается по сети. Таким образом, CHAP более безопасен, чем PAP. Таким образом, серверы Pont-to-Point Protocol (PPP) используют CHAP для проверки подлинности удаленных клиентов. Важно отметить, что CHAP постоянно использует трехэтапное рукопожатие для проверки личности клиента. Это происходит при установлении начальной связи. Однако это может повториться в любой момент.

Важно отметить, что CHAP постоянно использует трехэтапное рукопожатие для проверки личности клиента. Это происходит при установлении начальной связи. Однако это может повториться в любой момент.

Разница между PAP и CHAP

Определение

PAP — это протокол аутентификации на основе пароля, используемый протоколом точка-точка (PPP) для проверки пользователей. В отличие от этого, CHAP — это протокол связи, который аутентифицирует пользователя или сетевой узел для аутентифицирующего объекта. Таким образом, это основное различие между PAP и CHAP.

Расшифровывается как

В то время как PAP расшифровывается как Password Authentication Protocol (PAP), CHAP расшифровывается как Challenge Handshake Authentication Protocol.

Функциональность

Во время установления связи PAP перестает работать после установления аутентификации; таким образом, это может привести к атакам на сеть. С другой стороны, CHAP выполняет периодические запросы, чтобы убедиться, что удаленный хост по-прежнему имеет действительное значение пароля. Следовательно, это важное различие между PAP и CHAP.

Следовательно, это важное различие между PAP и CHAP.

Безопасность

Более того, CHAP обеспечивает лучшую безопасность, чем PAP.

Заключение

Вкратце, PAP и CHAP — это два протокола аутентификации. Некоторые удаленные устройства поддерживают только CHAP, а другие поддерживают только PAP. Однако рекомендуется использовать оба на таких устройствах, как маршрутизаторы Cisco, для максимальной безопасности данных. Основное различие между PAP и CHAP заключается в том, что PAP — это протокол аутентификации, который позволяет протоколу Point-to-Point проверять пользователей, а CHAP — это протокол аутентификации, обеспечивающий более высокую безопасность, чем PAP.

Ссылка:

1. «Протокол аутентификации по паролю». Википедия, Фонд Викимедиа, 25 мая 2019 г., доступно здесь.

2. «Протокол проверки подлинности вызовом-рукопожатием». Википедия, Фонд Викимедиа, 10 июня 2019 г., доступно здесь.

3. «Что такое ГЧП? : Что такое ЧАП? Объяснение с примерами».

Этот вариант используется очень часто и в целом обеспечивает достаточную простоту доступа к программам и сервисам, но в последнее время часто является недостаточным. Появляется все больше программ для подбора паролей и все больше хитростей для их выманивания у пользователей.

Этот вариант используется очень часто и в целом обеспечивает достаточную простоту доступа к программам и сервисам, но в последнее время часто является недостаточным. Появляется все больше программ для подбора паролей и все больше хитростей для их выманивания у пользователей. Войдя в него, вы автоматически получаете доступ к облачному хранилищу, почте, своему YouTube-каналу и другим сервисам.

Войдя в него, вы автоматически получаете доступ к облачному хранилищу, почте, своему YouTube-каналу и другим сервисам. Все это приводит к определенным затруднениям, и нужно искать способ убрать ошибку и получить доступ к данным или деньгам в каждом конкретном случае. Можно перевыпустить карту, а тем временем перевести деньги на другой счет и обналичить с него, заказать новую подпись или ключ, обратиться в офис, чтобы подтвердить действие без отпечатка пальцев, а, к примеру, при помощи кодового слова.

Все это приводит к определенным затруднениям, и нужно искать способ убрать ошибку и получить доступ к данным или деньгам в каждом конкретном случае. Можно перевыпустить карту, а тем временем перевести деньги на другой счет и обналичить с него, заказать новую подпись или ключ, обратиться в офис, чтобы подтвердить действие без отпечатка пальцев, а, к примеру, при помощи кодового слова.

..

.. Dell надеется встретиться со своим давним конкурентом в …

Dell надеется встретиться со своим давним конкурентом в … ..

..