Содержание

SSL-сертификат — как и зачем использовать?

Безопасность в интернете сегодня — это одно из основных условий, которое должен соблюдать каждый предприниматель, который ведёт свой бизнес на онлайн-площадках.

Какие опасные моменты могут встать на вашем пути и как от них защититься? Сегодня мы поговорим об SSL-сертификате — что это такое, откуда взялось и и как работает.

Что такое SSL-сертификат?

SSL (что расшифровывается как Secure Socket Layer, а в переводе означает «уровень защищённых сокетов») – криптографический протокол безопасности, применение которого позволяет создавать между клиентом (браузером покупателя) и сервером (продающим сайтом) защищённое соединение. При пересылке данных проводится их шифрование.

SSL-сертификаты появились около 25 лет назад в нескольких версиях. Однако, в ходе работы с ними периодически возникали разные проблемы с безопасностью. Поэтому были проведены работы по оптимизации и обновлению работы SSL-сертификатов, и результатом стала усовершенствованная версия, которая получила название TLS — в расшифровке Transport Layer Security. Впрочем, сертификат защиты протокола по-прежнему называется SSL, потому что эта аббревиатура долгое время была в ходу и прижилась.

Впрочем, сертификат защиты протокола по-прежнему называется SSL, потому что эта аббревиатура долгое время была в ходу и прижилась.

Чем отличается HTTP от HTTPS

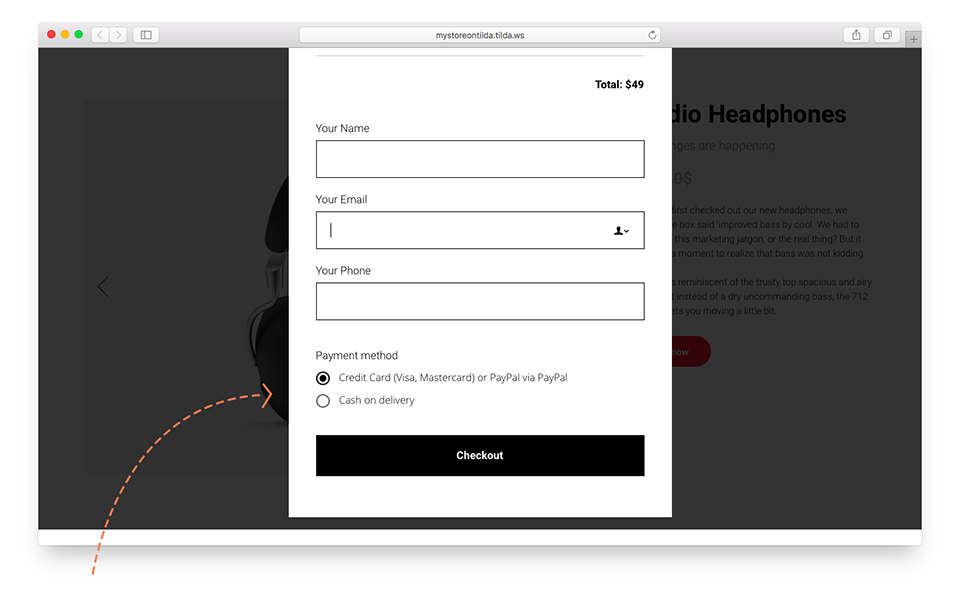

Со времён появления интернета все сайты работают по протоколу HTTP (Hyper Text Transfer Protocol, что в переводе на русский означает «Протокол Передачи Гипертекста»). До недавних времён это был единственный способ передачи данных. Однако, в последнее время хакеры преуспели в своём мастерстве и научились перехватывать чужие данные, которые люди вводят на сайтах, которыми пользуются. На сторону стали массово уходить личные данные — имена, фамилии, телефоны, электронная почта, IP. Но ещё хуже то, что у злоумышленников при протоколе HTTP есть возможность “увести” данные банковских карт и паспортные данные, если человек вводит их на сайте какого-либо интернет-магазина при совершении там покупки.

Главная опасность протокола HTTP — данные не шифруются и доступны для хакеров.

В 2017 году Google Chrome стал предупреждать пользователей о том, что сайты, которые работают по протоколу HTTP, не являются безопасными. Это не означает, что с любого сайта, работающего по HTTP, злоумышленники могут “увести” ваши данные. Но это говорит о том, что такая вероятность есть.

Это не означает, что с любого сайта, работающего по HTTP, злоумышленники могут “увести” ваши данные. Но это говорит о том, что такая вероятность есть.

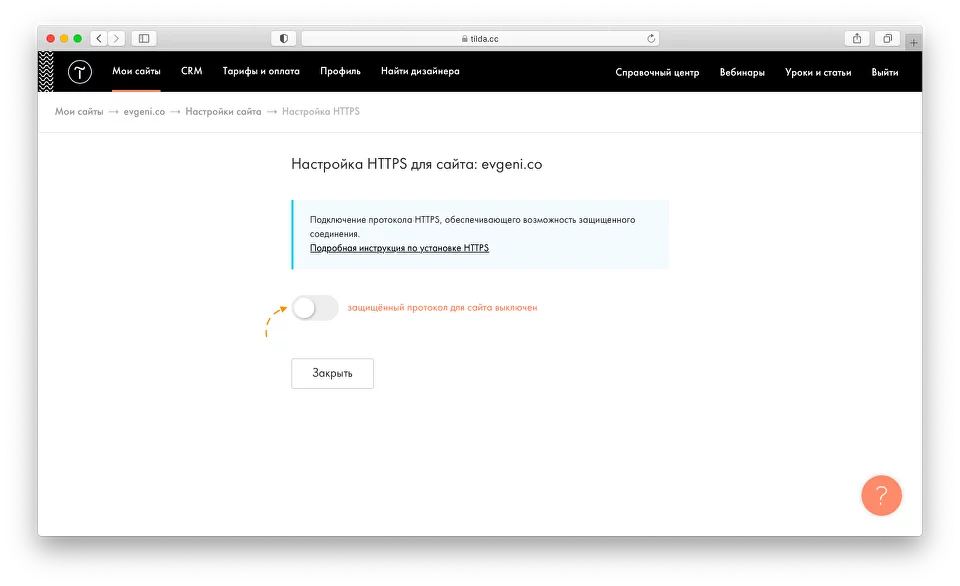

Поэтому был введён другой, безопасный протокол передачи данных — HTTPS. На таких сайтах работает протокол SSL.

HTTPS (HyperText Transfer Protocol Secure) – протокол безопасности для передачи гипертекста.

Как можно видеть из названия, к HTTP добавилась буква S, которая обозначает Secure — безопасность.

Сайты, у которых есть SSL-сертификат, шифруют все данные при передаче. Такие сайты перед названием имеют аббревиатуру https:// вместо старой http:// и устраняют риск того, что данные могут быть перехвачены третьими лицами. Браузер Google Chrome с 2017 года помечает такие сайты зелёной иконкой. Другие браузеры переняли эту тенденцию и тоже предупреждают пользователей о том, защищён сайт шифрованием или нет.

Как понять, защищён ли сайт безопасным соединением? Это можно легко определить по нескольким элементам, которые посетитель видит в адресной строке своего браузера:

- в начале веб-адреса сайта находится сочетание https:// вместо http://, как было раньше;

- перед адресом виден значок, говорящий о том, что этот сайт имеет безопасное соединение.

Такой значок обычно — закрытый замок, иконка щита с замком. Если сертификат на этом сайте не работает, то вместо этого будет значок предупредительного красного треугольника, открытого замка, красного фона-индикатора адреса;

Такой значок обычно — закрытый замок, иконка щита с замком. Если сертификат на этом сайте не работает, то вместо этого будет значок предупредительного красного треугольника, открытого замка, красного фона-индикатора адреса; - если сайт защищён рабочим и актуальным SSL-сертификатом, пользователь не столкнётся ни с какими предупредительными сообщениями о том, что ресурс, на который он собирается перейти, небезопасен.

Как работает SSL-сертификат?

Прежде всего, этот сертификат защищает и шифрует данные при их передаче.

Он выполняет две основные задачи:

- защищает канал, по которому передаются данные от пользователя на сервер, от атак и взломов;

- обеспечивает защиту персональных данных пользователя (логин и пароль, телефон, почта, адрес, данные банковских карт и пр.) путём их шифрования на этапе передачи.

Каким сайтам нужен SSL-сертификат?

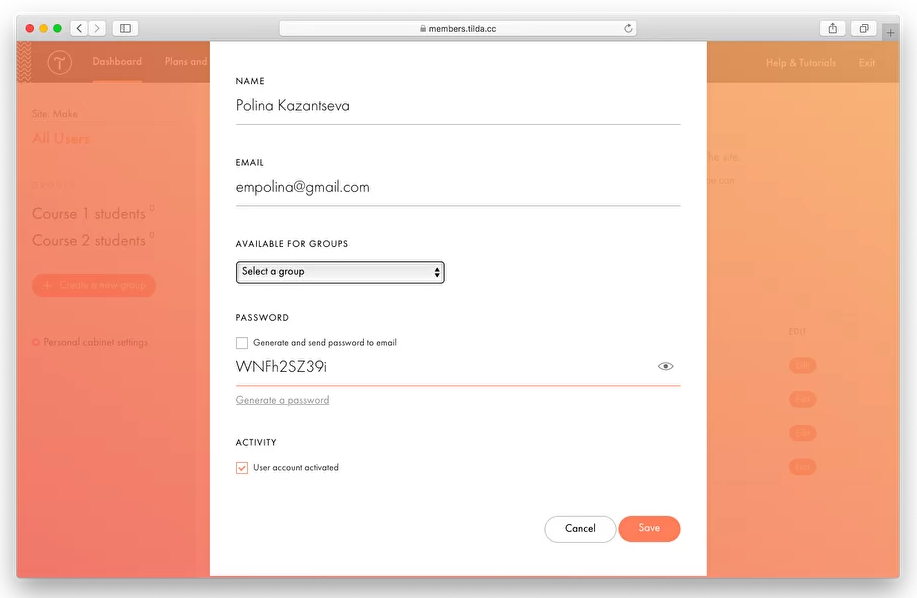

Если у вас есть интернет-магазин, лендинг и любая другая продающая платформа в интернете, то те люди, кто заходит к вам, совершает покупки или делает заявки, так или иначе оставляя свои данные, то лучше будет установить себе SSL. Причин несколько:

Причин несколько:

- ваш онлайн-бизнес не потеряет репутацию из-за “слива” данных,

- вы позаботитесь о своих клиентах, сделав их взаимодействие с вами надёжным и безопасным;

- ваш сайт будет лучше ранжироваться в поисковых системах.

Таким образом, SSL-сертификат нужен практически всем, кто ведёт какую-либо работу онлайн — коммуникация с клиентами, продажи, полезные ресурсы и пр.

Как SSL-сертификат влияет на SEO-продвижение сайта?

Ситуация с защитой передачи данных сложилась так, что безопасность влияет не только на возможность утечки данных и хакерских атак, но и на ранжирование сайта в поисковых системах.

Дело в том, что с появлением протокола HTTPS и хорошими результатами его работы поисковые системы стали повышать в поиске те сайты, на которых этот протокол есть, и понижать те, на которых его нет. Первым начал так делать Google, затем перенял и Яндекс.

Если вы ведёте бизнес с помощью сайта, то ранжирование для вас важно. Это влияет на то, сколько людей находят вас в поисковиках, а ведь вам нужно, чтобы они вас находили.

Это влияет на то, сколько людей находят вас в поисковиках, а ведь вам нужно, чтобы они вас находили.

Что касается реального влияния на успех ваших продаж через сайт, то репутация и спокойствие клиентов при использовании вашего сервиса — это то, что не следует недооценивать. Посетители вашего сайта и потенциальные покупатели, увидев на вашем сайте пометку о том, что он небезопасен, вряд ли спокойно оставят на нём свои данные и совершат покупку. Сегодня большинство людей высоко ценят свою безопасность в интернете, а это напрямую сказывается на поведенческих факторах сайта, которые, в свою очередь, влияют на ранжирование. В топ-10 поисковиков сейчас всё реже встречаются сайты, где нет SSL, поэтому наличие сертификата может улучшить поведенческие факторы сайта.

Типы SSL-сертификатов

Шифрование данных с помощью сертификата безопасности может происходить на разных уровнях. По этому принципу были сформированы три типа SSL-сертификатов:

Способ | Плюсы | Минусы |

Платный сертификат | Реальная защита данных | Это платно |

Гарантия и техподдержка от CA | Приобретение и установка занимают время | |

Работает во всех браузерах | Не производится реальная проверка валидности домена и организации | |

Бесплатный сертификат | Быстрое решение | Может работать не во всех браузерах |

Бесплатно (не считая услуг посредников, если таковые потребуются) | Могут быть риски безопасности, когда сертификат даётся сразу на несколько доменов |

Большинство сайтов и доменов на сегодняшний день используют бесплатные варианты, поскольку чаще всего бесплатного сертификата достаточно для того, чтобы сайт был помечен как безопасный, а именно это, как правило, нужно большинству владельцев сайтов и доменов. Но такой вариант, как видно из сравнения, не всегда выполняет реальную защиту данных и несёт с собой ряд рисков в этом плане.

Но такой вариант, как видно из сравнения, не всегда выполняет реальную защиту данных и несёт с собой ряд рисков в этом плане.

Что происходит, когда срок действия SSL-сертификата заканчивается?

Сертификат, который вы приобрели и установили, не работает вечно и имеют конкретные сроки действия, и когда срок истекает, сертификат нужно продлить. Такая мера предпринимается потому, что интернет — это большой организм, который стремительно развивается. Меняются данные и способы их передачи, особенно это касается способов аутентификации как серверов, так и организаций, а это — основное, с чем работают SSL-сертификаты.

Кроме того, сайты и домены постоянно продаются и покупаются. SSL-сертификаты содержат в себе информацию о владельце того или иного сайта или домена, поэтому она должна обновляться, чтобы оставаться актуальной.

Сейчас срок действия SSL-сертификата составляет от 3 до 12 месяцев, плюс-минус пара месяцев на процесс проверки, обновления данных и продления сертификата. Для сравнения: раньше SSL-сертификаты действовали до пяти лет без продления, затем срок сократился до трёх лет, а затем и до двух.

Для сравнения: раньше SSL-сертификаты действовали до пяти лет без продления, затем срок сократился до трёх лет, а затем и до двух.

В 2020 году некоторые браузеры в одностороннем порядке ещё и уменьшили этот срок, потому что считают, что данные должны актуализироваться чаще. Например, это такие компании, как Google, Mozilla. Они не исключают, что этот срок может ещё и сократиться. Можете себе представить, насколько быстро меняется обстановка.

Если срок действия вашего SSL-сертификата закончился, и вы его не продлили в установленные сроки, то пользователи вашего сайта не смогут сразу зайти на ваш сайт. При переходе в течение короткого времени (несколько миллисекунд) проверяется актуальность SSL-сертификата, и если браузер его не обнаруживает, то пользователь видит на экране вместо сайта сообщение о том, что сайт небезопасен и существуют риски, если он всё же на него перейдёт. Согласитесь, мало кому будет приятно видеть такое сообщение: человек, заходя на ваш сайт, не хочет волноваться о рисках, он хочет узнать о ваших товарах или услугах и получить их, и вы хотите того же. Поэтому лучше не пропускать срок продления SSL-сертификата.

Поэтому лучше не пропускать срок продления SSL-сертификата.

Мы всегда готовы оказать вам помощь в приобретении и установке SSL-сертификата, чтобы ваш сайт всегда был доступен и безопасен для ваших посетителей и потенциальных клиентов:

— подскажем, какой способ сертификации выбрать;

— поможем с установкой, настройкой и продлением действия SSL-сертификата;

— ответим на все вопросы, которые у вас возникнут.

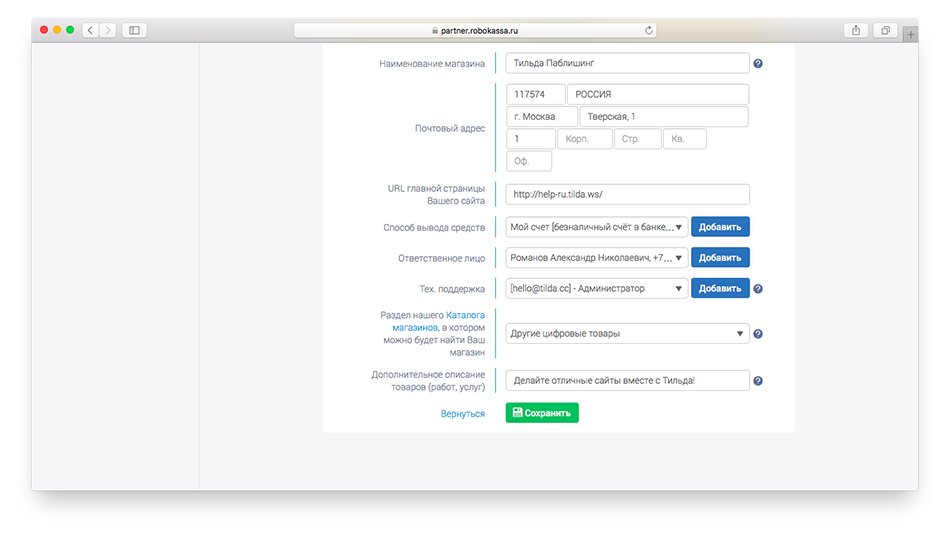

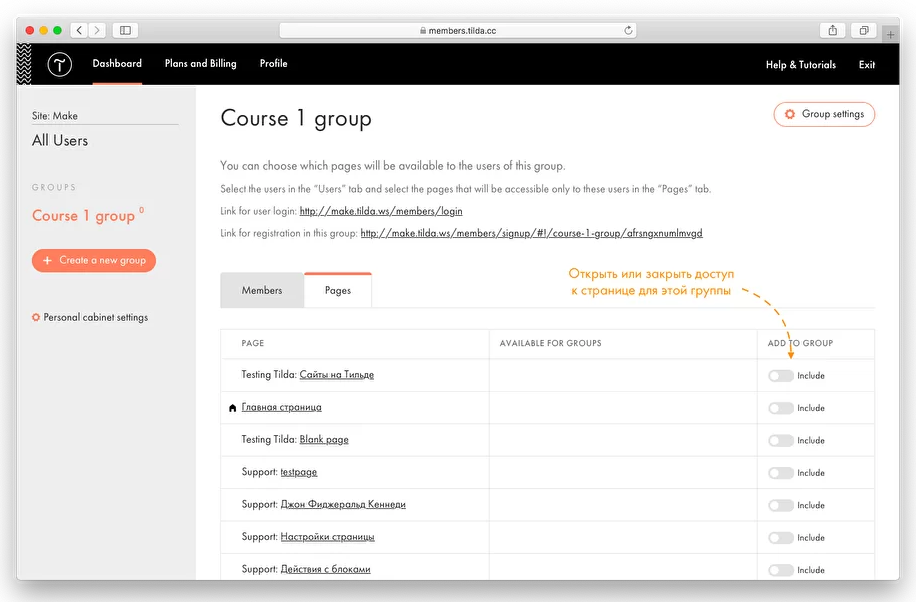

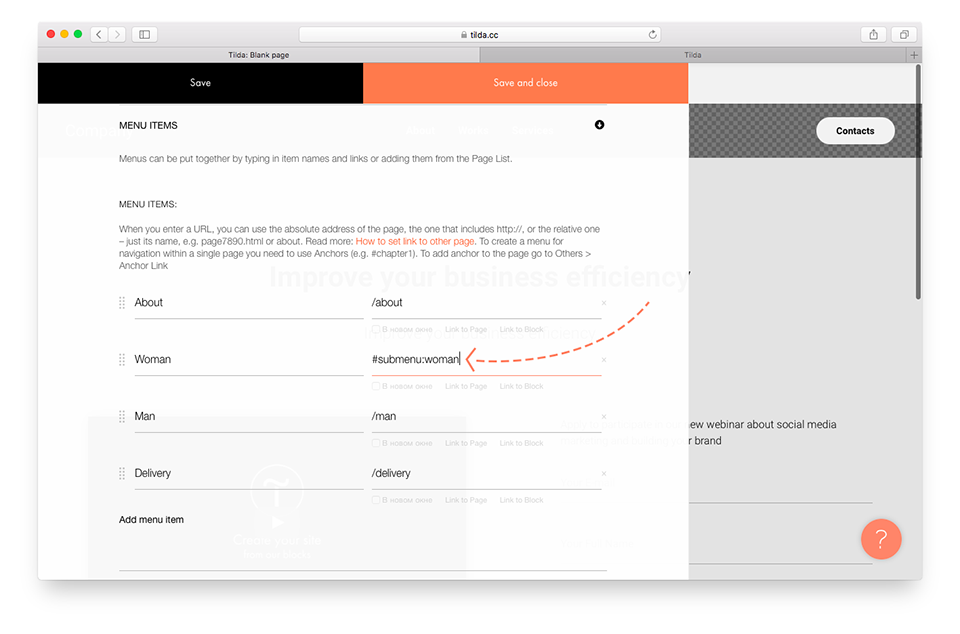

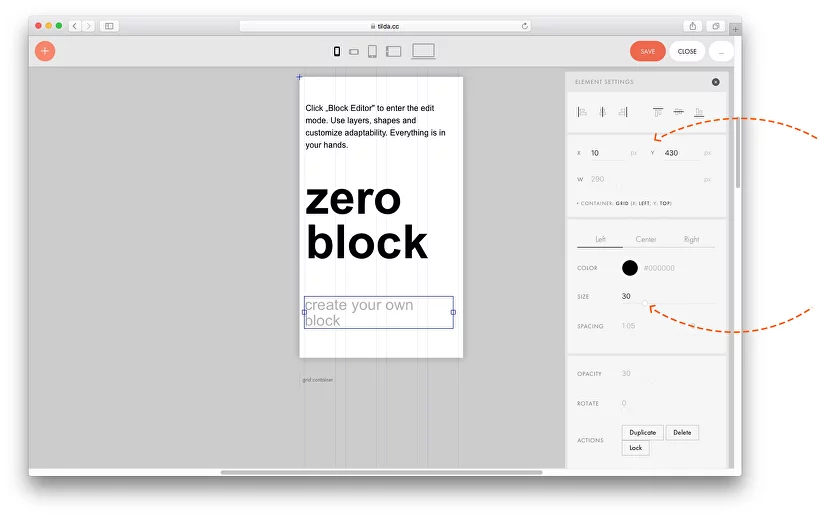

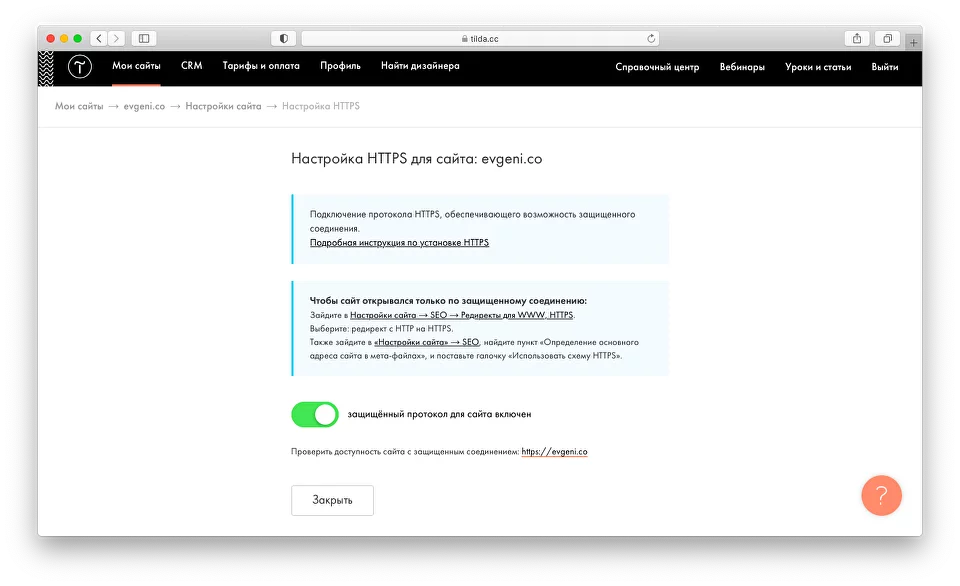

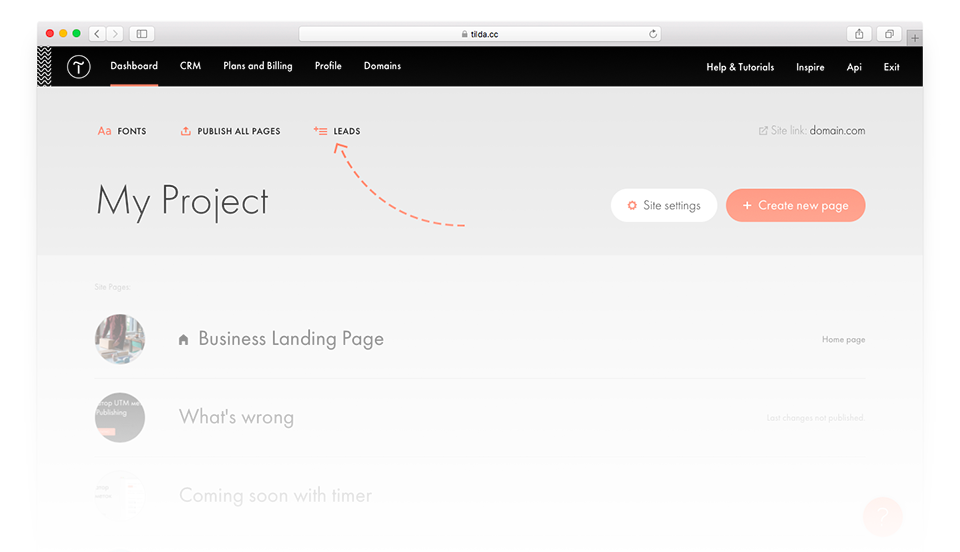

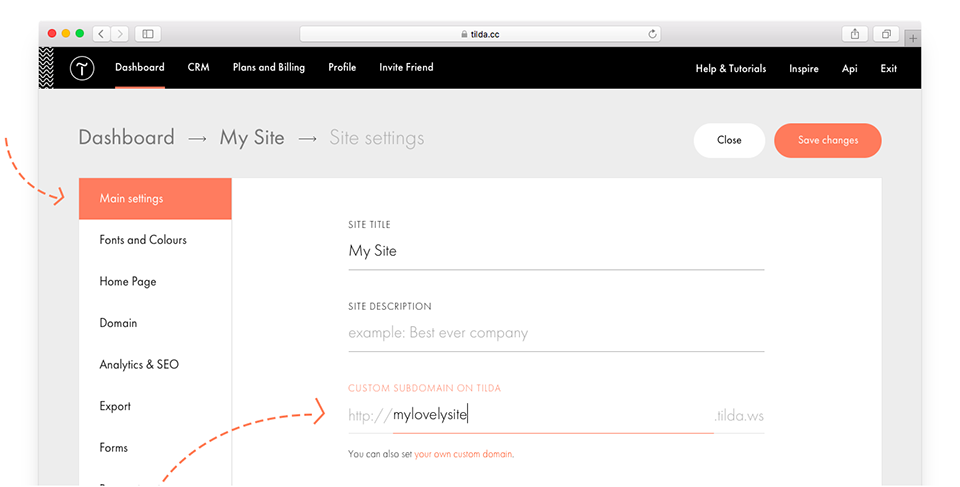

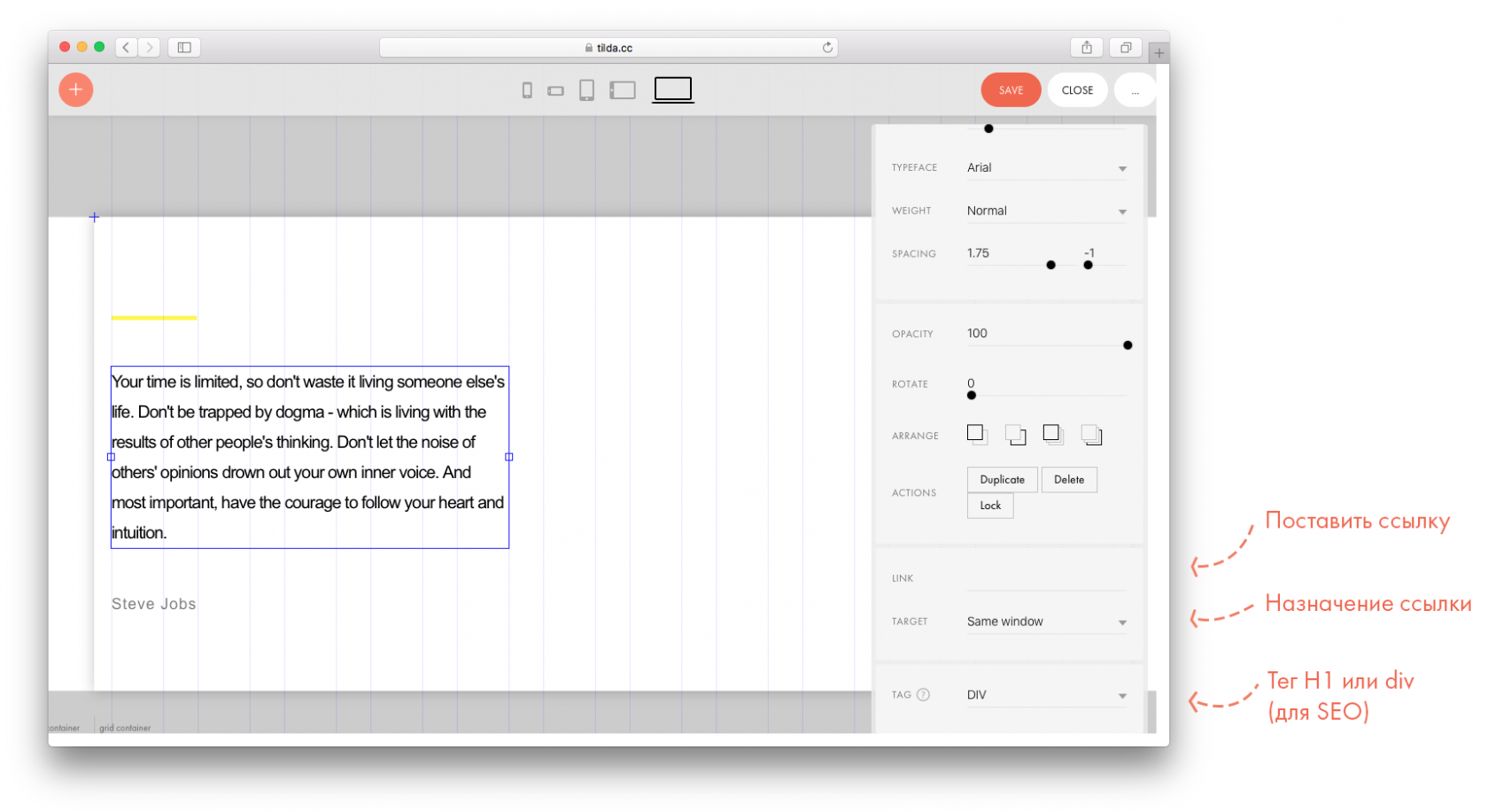

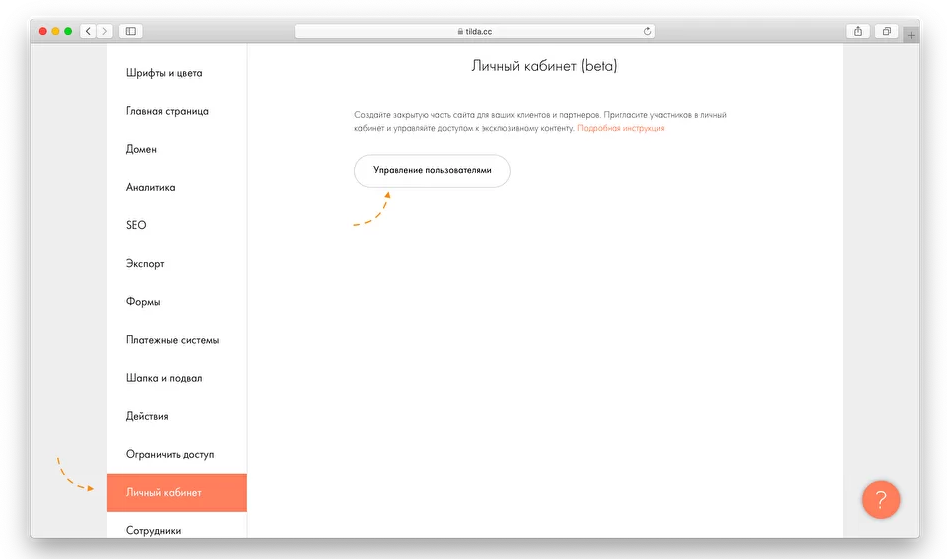

Инструкции по подключению SSL сертификатов. Как подключить ДОМЕН К ТИЛЬДЕ за 5 минут и настроить ssl сертификат тильда

OpenCart > Информация > Установка SSL сертификата на сайт и сервер

в Информация

Где найти купленный сертификат?

Файл и Закрытый ключ сертификата можно найти в личном кабинете High Cloud (закладка “SSL сертификаты” – Клик по сертификату – раздел “Информация”) или загрузить по ссылкам из письма, которое поступает от High Cloud на адрес регистрации после успешного выпуска сертификата.

Цепочку сертификатов удостоверяющего центра можно найти в письме, которое поступает от High Cloud после успешного выпуска сертификата на адрес регистрации или на этой странице в разделе “Цепочки доверенных сертификатов УЦ”

Цепочки доверенных сертификатов УЦ

Цепочка сертификатов состоит из промежуточного и корневого сертификатов издателя и удостоверяющего центра и рекомендуете к установке совместно с сертификатом домена для максимальной совместимости и корректной работы сертификата (особенно в случае интеграции ресурса со сторонними площадками, api и т.п.).

Установка ssl-сертификата в ISPManager

Для установки сертификата потребуется:

- .crt – Файл сертификата

- .key – Ключ сертификата

- .crt – Цепочка сертификатов удостоверяющего центра

1. Зайдите в ISPmanager под пользователем, которому принадлежит домен или имеющим право на работу с SSL-сертификатами (права можно назначить в разделе Пользователи – вкладка “Доступ”)

2. В разделе WWW – “SSL-сертификаты” – справа вверху кнопка “Создать”. Укажите “Тип сертификата” – “Существующий” и заполните все поля:

В разделе WWW – “SSL-сертификаты” – справа вверху кнопка “Создать”. Укажите “Тип сертификата” – “Существующий” и заполните все поля:

Имя сертификата* – произвольное имя сертификата с которым он будет отображаться в системе ISPManager

* в ISPManager 6 поле “Имя сертификата” отсутствует и заполняется автоматически.

Сертификат – укажите содержимое файла SSL-сертификата (“Открыть с помощью” – “Блокнот”)

Приватный ключ – укажите содержимое файла приватного ключа

Пароль – указывайте, если ключ сертификата зашифрован

Цепочка сертификатов – certificate bundle, которыми подписан данный сертификат. В письме от центра сертификации обычно приходит архив, в котором есть несколько файлов – сам сертификат и его цепочка (файл с расширение .ca-bundle) или воспользуйтесь нашим.

3. После успешного добавления сертификата в разделе “WWW домены” его можно включить для сайта (двойной клик – установить галочку “Повышенная безопасность SSL” – выбрать из списка добавленный на предыдущем шаге сертификат):

Установка ssl-сертификата в Plesk

Для установки сертификата как минимум потребуется:

- .

crt – Файл сертификата

crt – Файл сертификата - .key – Ключ сертификата

- .crt – Цепочка сертификатов удостоверяющего центра

1. Перейдите на страницу Сайты и домены и нажмите SSL/TLS-сертификаты > Добавить SSL/TLS-сертификат.

Введите имя сертификата (с помощью которого вы будете узнавать его в списке всех сертификатов), прокрутите вниз до раздела Загрузить файлы сертификата и загрузите файлы в соответствующие пункты. Когда всё будет готово, нажмите Загрузить сертификат.

Если вы храните сертификат в виде текста, прокрутите вниз до раздела Загрузить сертификат как текст и вставьте сертификат и закрытый ключ в соответствующие поля. Когда всё будет готово, нажмите Загрузить сертификат.

В результате сертификат будет помещен в хранилище. Вы можете просмотреть список всех SSL/TLS-сертификатов в хранилище, перейдя на страницу Сайты и домены > SSL/TLS-сертификаты.

2. После того, как сертификат был создан, нужно его установить. Перейдите на вкладку Сайты и домены и нажмите Настройки хостинга. Поставьте галочку Поддержка SSL/TLS, выберите только что загруженный сертификат в меню Сертификат и нажмите ОК.

Поставьте галочку Поддержка SSL/TLS, выберите только что загруженный сертификат в меню Сертификат и нажмите ОК.

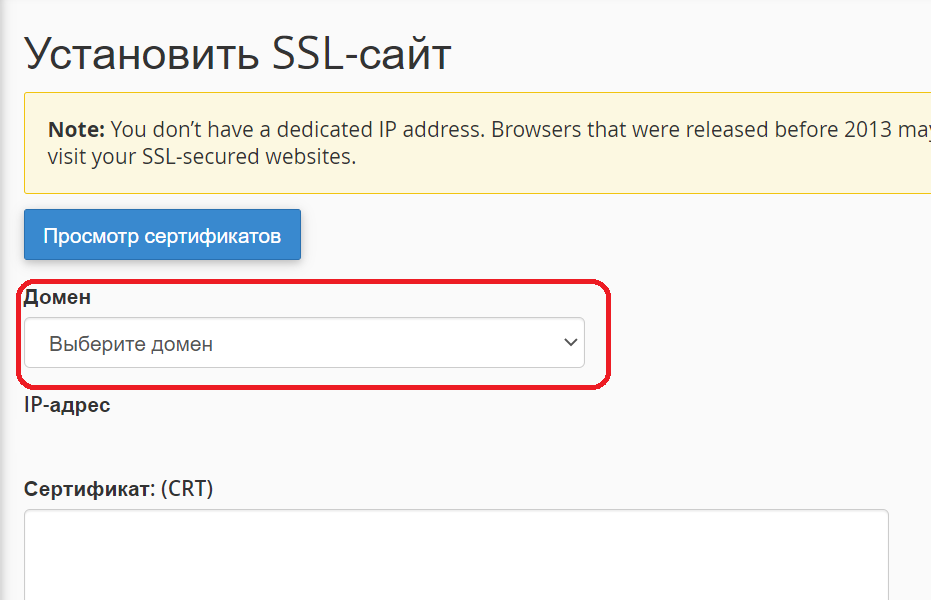

Установка ssl-сертификата в cPanel

1. Для установки сертификата потребуется:

- .crt – Сертификат домена

- .key – Ключ сертификата

- .crt – Пакет центра сертификации (он же: ca-bundle, Цепочка сертификатов удостоверяющего центра, промежуточный и корневой сертификаты и т.п.)

2. На главной странице найдите раздел Безопасность и нажмите SSL/TLS

3. На открывшейся странице найдите пункт УСТАНОВКА И УПРАВЛЕНИЕ SSL ДЛЯ САЙТА (HTTPS) и нажмите ссылку Управление SSL-сайтами

4. В поле Домен необходимо выбрать название сайта, для которого устанавливается сертификат, а в поля Сертификат: (CRT), Закрытый ключ (KEY), Пакет центра сертификации (CABUNDLE) вставить полное содержимое файлов в п.1 соответственно. Извлекать содержимое файлов рекомендуется с помощью классического Блокнота Windows или схожего простого текстового просмотрщика.

5. Когда содержимое всех файлов будет указано в соответствующих полях – нажмите кнопку Установить сертификат и если все данные указаны корректно появится сообщение об успешной установке ssl-сертификата.

Установка ssl-сертификата на Apache

1. Установка модуля SSL для Apache (если не установлен ранее)

Debian/Ubuntu – a2enmod ssl

Centos – yum install mod_ssl

Перезапустите Apache командой

Debian/Ubuntu – apachectl -k restart

Centos – apache2ctl restart

2. Активация сертификата через конфигурационный файл Apache:

Debian/Ubuntu – /etc/apache2/apache2.conf

Centos – etc/httpd/conf/httpd.conf

Отредактируйте блок «VirtualHost» для 443 порта вашего сайта, добавив в него следующие строки:

…

SSLEngine on

SSLCertificateFile /path/domain.crt

SSLCertificateKeyFile /path/domain.key

SSLCACertificateFile /path/ca.crt

…

Где:

/path/domain.crt — путь к файлу, в котором находится сертификат

/path/domain. key — путь к файлу с ключом сертификата

key — путь к файлу с ключом сертификата

/path/ca.crt – путь к файлу с цепочкой сертификатов УЦ

Скопировать файлы сертификата, ключа и цепочки на сервер можно с помощью программы WinSCP

3. Перезапустите Apache командой

Debian/Ubuntu – apachectl -k restart

Centos – apache2ctl restart

Установка ssl-сертификата в Nginx

1. Объединение файла сертификата с файлом цепочки сертификатов УЦ (промежуточный и корневой)

В Windows средеСоздайте копию файла сертификата domain.crt и откройте его обычным Блокнотом. Так же с помощью Блокнота откройте файл цепочки ca.crt сертификатов УЦ и вставьте его содержимое в файл сертификата ниже строки “—–END CERTIFICATE—–“. Сохраните полученный файл с именем domain+ca.crt

Скопируйте файлы domain+ca.crt и ключа domain.key на сервер Nginx в папку /etc/nginx/ssl/ с помощью программы WinSCP

В Linux средеСкопируйте файлы domain+ca.crt и ключа domain.key на сервер Nginx в папку /etc/nginx/ssl/ программой WinSCP

Выполните команду cat /etc/nginx/ssl/domain. crt /etc/nginx/ssl/ca.crt >> domain+ca.crt

crt /etc/nginx/ssl/ca.crt >> domain+ca.crt

Файл domain+ca.crt должен иметь такой вид:

—–BEGIN CERTIFICATE—–

#Cертификат вашего домена#

—–END CERTIFICATE—–

—–BEGIN CERTIFICATE—–

#Промежуточный сертификат#

—–END CERTIFICATE—–

—–BEGIN CERTIFICATE—–

#Корневой сертификат#

—–END CERTIFICATE—–

2. Активация сертификата через конфигурационный файл Nginx для 443 порта:

Ubuntu/Debian – файлы конфигурации сайтов находятся в директории /etc/nginx/sites-enabled/

CentOS – /etc/nginx/conf.d/

Отредактируйте файл конфигурации сайта, добавив в него следующие строки:

listen 443;

ssl on;

ssl_certificate /etc/nginx/ssl/domain+ca.crt;

ssl_certificate_key /etc/nginx/ssl/domain.key;

3. Перезапустите Nginx командой

Ubuntu/Debian: /etc/init.d/nginx restart

или

Centos: service nginx restart

Источники

- https://High-cloud.ru/ustanovka-ssl/

- https://vkway.ru/kak-podklyuchit-domen-k-tilde-za-5-minut-i-nastroit-ssl-sertifikat-tilda-xl-xf0gP1N_k6B075Ymn4t-vi.

html

html - https://kwork.ru/website-repair/3706298/podklyuchenie-ssl-sertifikata-ili-nastroyka-tilda

[свернуть]

Понравилось? Поделитесь с друзьями!

Предыдущий Flexbe (Флексби) — конструктор сайтов и лендингов в два клика без затрат на дизайнеров и программистов

Следующий Wix

Уязвимость IIS в виде тильды — Ошибка сервера

У меня та же проблема, что и здесь

Я все еще получаю результат уязвимости при использовании инструмента PoC сканера коротких имен IIS со следующим результатом:

Краткое имя IIS (8.3) Версия сканера 2.3.8 (25 февраля 2016 г.) — сканирование начато

06.03.2017 20:10:05

- Цель: https://website.name.com/

- Результат: Уязвим!

- Используемый метод HTTP: DEBUG

- Суффикс (магическая часть): /a.

aspx

aspx - Дополнительная информация:

- Количество отправленных запросов: 145

Для меня это не очень помогает определить, в чем заключается проблема, и что она просто все еще уязвима. Я использую команду:

java -jar iis_shortname_scanner.jar 2 20 https://website.name.com/

У меня есть три сервера приложений, расположенных за балансировщиком нагрузки, но пока серверы исправлены, я не понимаю, почему это может иметь значение….

Я подумал, что лучше начать новый вопрос, чем другой Тема была рассмотрена, и было предоставлено успешное исправление, но, к сожалению, это не для меня.

- iis

- уязвимость

Для себя я использовал запись последовательности запрета фильтрации запросов в моем web.config:

<системный.веб-сервер>

<безопасность>

<фильтрация запросов>

<добавить последовательность="~" />

веб-сервер>

Это проходит тесты сканера, которые я запускал для него.

2

Удалось исправить это, добавив модуль перезаписи URL-адресов в IIS на каждом сервере приложений и добавив входящее правило со следующим: 9\?] \~.*$)

Надеюсь, это будет полезно. Сканирование после его установки дало результат «Неуязвим» для этого эксплойта.

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя адрес электронной почты и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

tilde.

club wiki – электронная почта

club wiki – электронная почта

оглавление

Ваша блестящая новая учетная запись tilde.club поставляется с учетной записью электронной почты. alpine — это почтовое приложение командной строки для его использования, как и mutt . Старая добрая почта тоже работает, если правильно настроить; хотя это немного загадочно.

alpine управляется меню, а меню говорит само за себя; он удивительно прост в освоении и удивительно эффективен, когда вы хотите его настроить. 9перед буквой это означает, что вам нужно использовать CTRL, в противном случае просто используйте букву.)

опции без cli §

в качестве альтернативы вы можете использовать веб-почту или стандартный imap/smtp.

некоторые клиенты автоматически определяют правильные настройки (проверено с помощью Thunderbird).

настройки подключения:

- imap.tilde.club порт 993 с ssl

- pop3.tilde.club порт 995 с ssl

- smtp.

tilde.club порт 587 с starttls

tilde.club порт 587 с starttls

не забудьте использовать только ваше имя пользователя с тильдой в качестве имени для входа, исключая @tilde.club ; например, invalid вместо [email protected]

если вы хотите, чтобы ваша почта @tilde.club пересылалась в другое место, вы можете поместить адрес электронной почты в файл с именем ~/.forward

sieve filtering §

наша конфигурация голубятни поддерживает сито и управляющее сито.

это означает, что вы должны поместить свои скрипты в каталог ~/sieve/ , связать активный скрипт с ~/.dovecot.sieve и обязательно скомпилировать его с сито ~/.dovecot.sieve .

вы можете найти несколько примеров скриптов sieve здесь.

В качестве альтернативы вы можете использовать настройки фильтра веб-почты для настройки ваших фильтров.

список рассылки §

теперь у нас есть официальный список рассылки!

, если ваша учетная запись устарела (до сентября 2019 г. ), вы должны быть подписаны с помощью электронной почты, с которой вы первоначально зарегистрировались. если ваша учетная запись новее (после сентября 2019 г.), вы должны быть подписаны со своим адресом @tilde.club. если вы не подходите ни к одной из этих категорий, вы можете подписаться, посетив веб-портал или отправив письмо по адресу [email protected] с «подписаться» в строке темы. в любом случае вы можете изменить адрес электронной почты, на который вы подписаны, на веб-портале или путем отказа от подписки и повторной подписки с другого адреса. 9Архивы списков 0003

), вы должны быть подписаны с помощью электронной почты, с которой вы первоначально зарегистрировались. если ваша учетная запись новее (после сентября 2019 г.), вы должны быть подписаны со своим адресом @tilde.club. если вы не подходите ни к одной из этих категорий, вы можете подписаться, посетив веб-портал или отправив письмо по адресу [email protected] с «подписаться» в строке темы. в любом случае вы можете изменить адрес электронной почты, на который вы подписаны, на веб-портале или путем отказа от подписки и повторной подписки с другого адреса. 9Архивы списков 0003

доступны в Интернете здесь.

по состоянию на 17 сентября 2019 г., мы все еще видим довольно много ожидающих писем на gmail, yahoo и fastmail. помогите доставить наш список, пометив сообщения списка как не спам и добавив адрес списка в свои контакты. если вы чувствуете особую мотивацию, обратитесь в службу поддержки вашего почтового провайдера и попросите их выяснить, почему вы не получаете сообщения.

Уведомление о новой почте во время входа в систему §

Если вы используете клиент электронной почты на сервере для обработки своего почтового ящика Tilde.club и когда-либо получали туда какие-либо электронные письма, вы, вероятно, заметили, что не появлялось уведомление о входящей почте ( У вас есть новое письмо.

или подобное сообщение), появляющееся по адресу время входа в систему. Это связано с тем, что формат почтового ящика, используемый в Tilde.club, не является традиционным MBOX с централизованной папкой; но не беспокойтесь: если вы хотите вернуть эту устаревшую функцию, это все еще можно сделать с помощью однострочного скрипта.

Чтобы добавить это уведомление, добавьте следующий однострочный фрагмент оболочки Bourne в свой сценарий входа :

ls -U ~/.mail/new | grep -F -q "" && echo "Вы получили почту."

Если вы используете Bash (по умолчанию) в качестве оболочки для входа в систему, ваш файл сценария входа в систему будет иметь вид ~/. ; но если вы используете Dash, ваш сценарий входа будет традиционным  bash_profile

bash_profile ~/.profile . (Информацию о других оболочках см. в руководстве)

Однако, если вы настроили автоматический запуск мультиплексора терминала во время входа в систему, вы не увидите уведомление, добавленное таким образом. Таким образом, в этом случае вы бы предпочли, чтобы это уведомление отображалось при каждом запуске вашей оболочки: вместо добавления фрагмента кода в ваш сценарий входа в систему вам нужно было бы добавить его в сценарий запуска вашей оболочки: в случае Bash (оболочка по умолчанию ), ваш сценарий запуска будет ~/.bashrc . (Информацию о других оболочках см. в руководстве)

Обратите внимание, что этот фрагмент кода проверяет только основную папку «Входящие». Таким образом, если вы явно написали некоторые правила фильтрации Sieve или веб-почты для доставки некоторых входящих электронных писем в определенную папку, отличную от основного почтового ящика, эти электронные письма не будут выдавать уведомления. (Это может быть желательным результатом в большинстве случаев, когда люди пишут Sieve filter для перенаправления нежелательной почты в папку

(Это может быть желательным результатом в большинстве случаев, когда люди пишут Sieve filter для перенаправления нежелательной почты в папку Junk

)

Использование традиционной почтовой программы Unix §

Традиционная программа Unix mail , представленная на Tilde.club, называется Heirloom Mailx. В конфигурации по умолчанию он работает для отправки электронных писем, но не для получения; из-за того, что формат входящего почтового ящика, используемый в Tilde.club, не является старым стилем общесистемных централизованных папок входящих сообщений, используемых в старые времена, которые программа ожидает по умолчанию.

Тем не менее, для тех, кто ищет традиционную почту Unix или экспериментирует с Tilde.club, используя настоящий телетайп; Heirloom Mailx можно настроить для работы непосредственно с вашим почтовым ящиком Tilde.club с некоторыми особенностями, добавив следующие строки в ваши ~/.mailrc или создайте его со следующими строками, если он еще не существует (замените часть USERNAME на ваше имя пользователя Tilde. club):

club):

set MAIL=/home/USERNAME/.mail установить папку = .mail установить пустой ящик установить новые папки = почтовый каталог set record=+.sent-mail

Как только вы это сделаете, запуск mail теперь покажет список ваших электронных писем, если они есть в вашем почтовом ящике. (Введите q и нажмите Введите для выхода)

Советы:

Правильно установите переменные среды

PAGERиEDITOR; если вы действительно не хотите просматривать свои электронные письма через, далееи/или составлять свои электронные письма черезed. (Даже если вы действительно используете телетайп, все же рекомендуется установить их явно)Тип

?и нажмите Введите для получения справки в программе. Также прочитайте руководство (man mailиз командной строки основной системы).Heirloom Mailx не понимает структуру подпапок Maildir++; поэтому вам нужно будет ввести имя подкаталога, как оно видно в файловой системе (включая его точечный префикс) при смене папки.

Например, используйте команду:

Например, используйте команду:папка +.sent-mail

для просмотра отправленных вами писем. (См. формат почтового ящика ниже для доступных папок по умолчанию)

При переходе к просмотру почтовой папки, отличной от папки «Входящие», вы почти всегда хотите добавить к ней префикс

+; что означает, что папка является подкаталогом основной папки электронной почты.При переходе к просмотру основной папки входящих сообщений просто используйте

%в качестве имени папки без префикса.Пометка электронной почты как нежелательной здесь не дает того, что вы обычно ожидаете от современных почтовых клиентов или веб-почты; так что не делай этого.

Формат почтового ящика §

Tilde.club использует Dovecot в качестве локального агента доставки почты, а также сервера IMAP. Он настроен для доставки ваших электронных писем в .mail/ подкаталог в вашем домашнем каталоге на сервере, структурированный в формате Maildir++ Courier MTA.

Такой значок обычно — закрытый замок, иконка щита с замком. Если сертификат на этом сайте не работает, то вместо этого будет значок предупредительного красного треугольника, открытого замка, красного фона-индикатора адреса;

Такой значок обычно — закрытый замок, иконка щита с замком. Если сертификат на этом сайте не работает, то вместо этого будет значок предупредительного красного треугольника, открытого замка, красного фона-индикатора адреса; crt – Файл сертификата

crt – Файл сертификата html

html aspx

aspx tilde.club порт 587 с starttls

tilde.club порт 587 с starttls Например, используйте команду:

Например, используйте команду: