Содержание

Различия между SSL и TLS / Хабр

Хроническая эпидемия расстройства восприятия лиц у жителей Метрополиса, из-за которой никто не замечает, что Кларк Кент и чудаковатый летающий пришелец, похожий на него как две капли воды, — это в действительности одно и то же лицо, распространяется и на технический сектор, где мы постоянно спорим о том, насколько строго нужно различать протоколы SSL и TLS.

Справедливости ради стоит сказать, что это не ситуация из разряда «SSL с Земли, TLS с Криптона», а достойный подражания пример постоянного усовершенствования стандартов шифрования и отказа от устаревших и ненадежных методов обмена данными между клиентами и серверами для повышения общей безопасности Интернета.

Более 20 лет назад компания Netscape разработала версию 1.0 протокола SSL (Secure Sockets Layer), чтобы в браузерах можно было просматривать страницы Geocities и обмениваться ASCII-графикой по мотивам «Звездного пути», не беспокоясь о безопасности.

Версии SSL 1. 0–3.0, как и все первые попытки создать эффективный алгоритм шифрования, подверглись критике из-за наличия серьезных проблем с безопасностью, в связи с чем потребовался выпуск нескольких доработанных версий с улучшенной архитектурой системы безопасности.

0–3.0, как и все первые попытки создать эффективный алгоритм шифрования, подверглись критике из-за наличия серьезных проблем с безопасностью, в связи с чем потребовался выпуск нескольких доработанных версий с улучшенной архитектурой системы безопасности.

В 1999 году была выпущена версия 1.0 протокола TLS (Transport Layer Security): tools.ietf.org/html/rfc2246. Название было изменено для того, чтобы подчеркнуть открытый характер стандарта, благодаря чему кто угодно мог использовать его в своих проектах, и тем самым отделить его от фирменного продукта компании Netscape (которая на тот момент еще продавала программное обеспечение для веб-серверов Netscape Enterprise Server, использующее SSL для шифрования данных из внешних каналов). Кроме того, протокол TLS разрабатывался как протокол, независимый от приложений, тогда как SSL изначально планировалось использовать только для подключений HTTP.

В лингвистическом противостоянии («Как называется протокол, при использовании которого появляется зеленый замочек?») победил термин SSL. Если вам нужно доказательство, посмотрите сравнение «SSL и TLS» на сайте Google Trends.

Если вам нужно доказательство, посмотрите сравнение «SSL и TLS» на сайте Google Trends.

Именно поэтому в материалах об общей концепции или при рассказе об этой концепции людям без профильных знаний используется общепринятый термин SSL, так как он у всех на слуху, а правильное понимание терминологии в таких вопросах имеет огромное значение.

При обсуждении _протокола_ как такового и версий SSL/TLS, которые должны быть включены, более правильным будет термин TLS.

Однако на практике специалисту по обеспечению безопасности и администрированию необходимо знать следующее.

• Существуют различные версии SSL/TLS.

• При несовпадении протоколов более старые системы не могут обмениваться данными с более новыми. Если вы когда-либо задумывались над тем, почему браузер Internet Explorer при установке Windows 95 на новом компьютере не открывает сайты HTTPS, то теперь вы знаете ответ.

• Необходимо создать корпоративную политику, позволяющую включать только более поздние версии TLS (номер текущей версии — 1. 2).

2).

• Многие устройства и приложения по-прежнему поддерживают устаревшие и небезопасные версии TLS/SSL, которые необходимо отключать специально.

В общем и целом вопрос «В чем заключается разница между SSL и TLS?» очень интересен, если обсуждать только практические моменты и доказывать, почему мелкие различия между протоколами безопасности так важны.

предназначение, отличия и проверка – База знаний Timeweb Community

Когда мы используем интернет для поиска информации, покупки вещей или бронирования билетов на самолет, мы никогда не задумываемся о безопасности сайта и защите своих данных. Да и зачем это, если перед глазами популярный сервис, который давно себя зарекомендовал.

Другое дело, когда спустя сотню запросов мы находим нужную вещь для покупки, но она расположена на сомнительном ресурсе. И тут уже возникает вопрос: «А не будет ли мне это стоить всего моего состояния?». Давайте разберемся, как уберечь себя от потери личных данных и проверить сайт на наличие SSL и TLS сертификатов.

Сертификаты SSL и TLS: зачем они нужны

Продолжим разбор ситуации с покупкой чего-либо через интернет: представим себе, что мы собрались полететь на солнечное Бали из Москвы. Мы нашли сайт, который не представляет собой ничего подозрительного, и поэтому спокойно вводим на нем все необходимые данные и бронируем билеты на самолет.

В то время, когда на сайте совершается оплата за выбранные билеты, начинают срабатывать сертификаты защиты. Их еще называют SSL и TLS, но они представляют собой развитие одной технологии.

SSL расшифровывается как Secure Socket Layer, что означает «уровень защищенных сокетов». TLS же обозначается как Transport Layer Security, «безопасность транспортного уровня». По своей сути обе технологии занимаются одним делом – защитой пользовательской информации от злоумышленников.

Их отличие состоит лишь только в том, что TLS основан на уже действующей спецификации SSL 3.0. А сам SSL уже давно устарел, разработчики редко его используют как единственную защиту. Чаще всего можно увидеть связку двух сертификатов SSL/TLS. Такая поддержка обеспечивает работу как с новыми, так и со старыми устройствами.

Чаще всего можно увидеть связку двух сертификатов SSL/TLS. Такая поддержка обеспечивает работу как с новыми, так и со старыми устройствами.

Использование такой защиты можно встретить в различных ситуациях: при передаче сообщений, отправке личных данных, транзакциях и т.д.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Специфика работы сертификатов SSL/TLS

Вернемся к ситуации с покупкой билетов на сайте. Как мы выяснили, при отправке личных данных начинают действовать сертификаты. Но что происходит, если защита не производится должным путем?

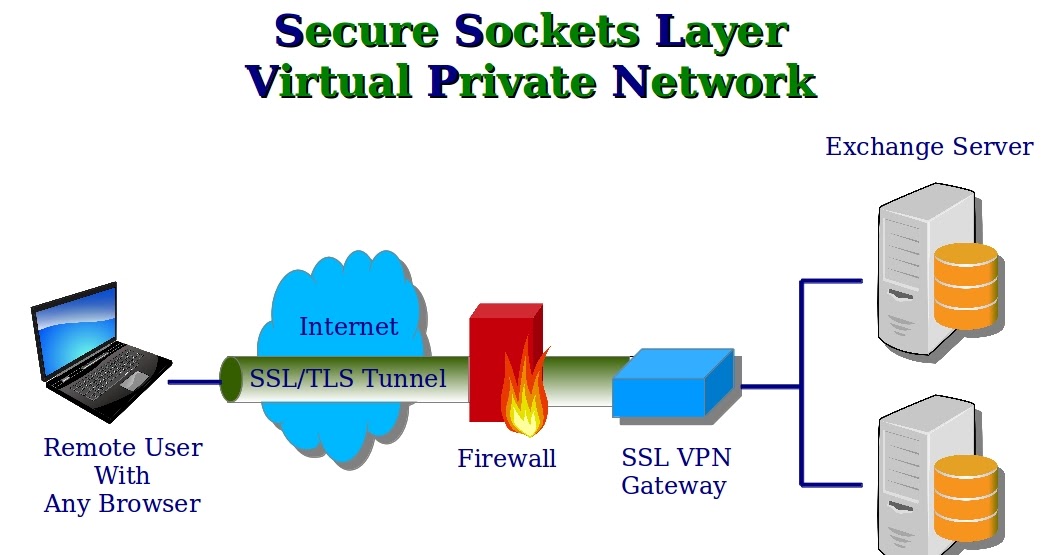

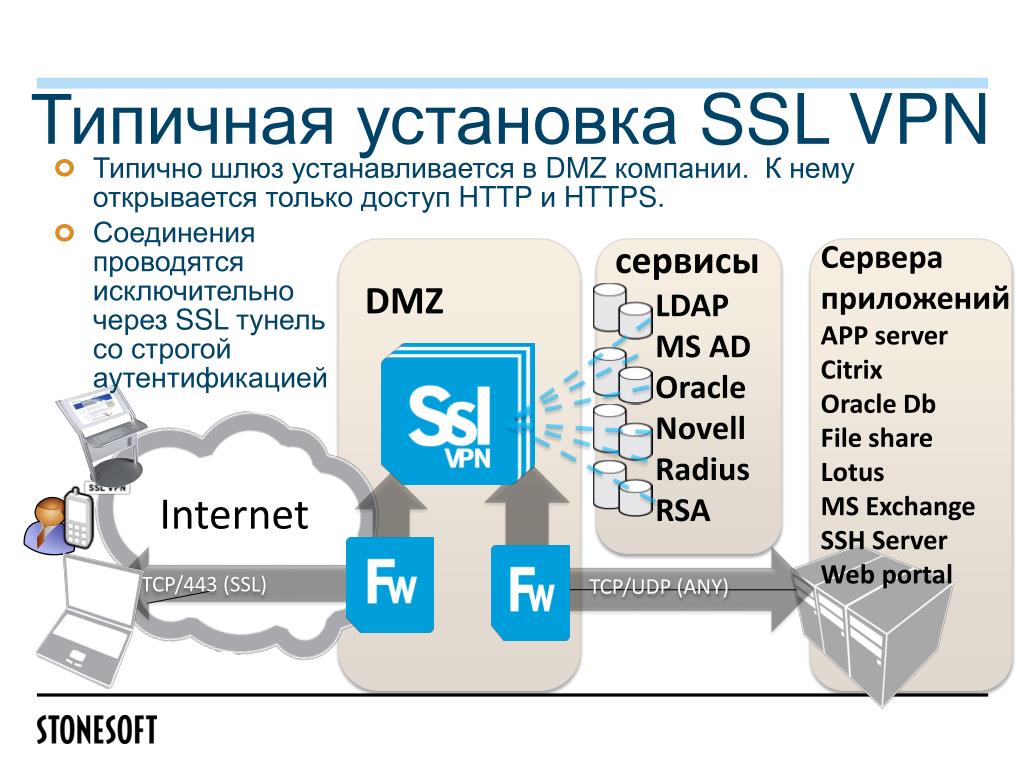

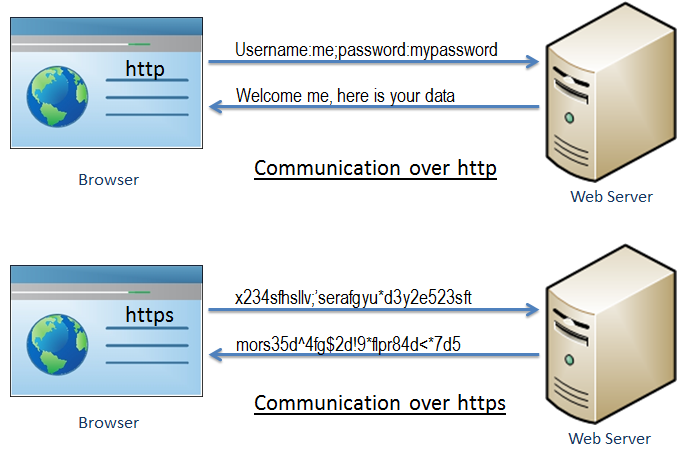

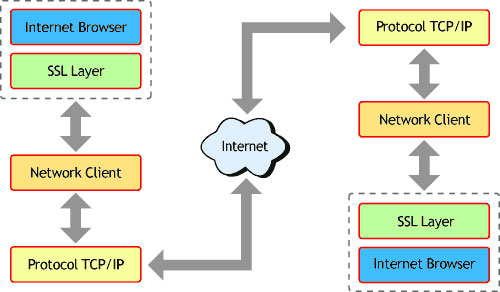

Без подключения SSL/TLS контакт между пользователем и веб-сайтом происходит через канал HTTP. А это означает, что вся передаваемая информация находится в открытом виде: доступ к данным лежит на поверхности. То есть, когда происходит связь между пользователем и сайтом, например, при оплате билетов на самолет, вся информация, включая паспортные данные, может быть получена злоумышленником. Такое происходит, если на сайте не используются сертификаты защиты.

Такое происходит, если на сайте не используются сертификаты защиты.

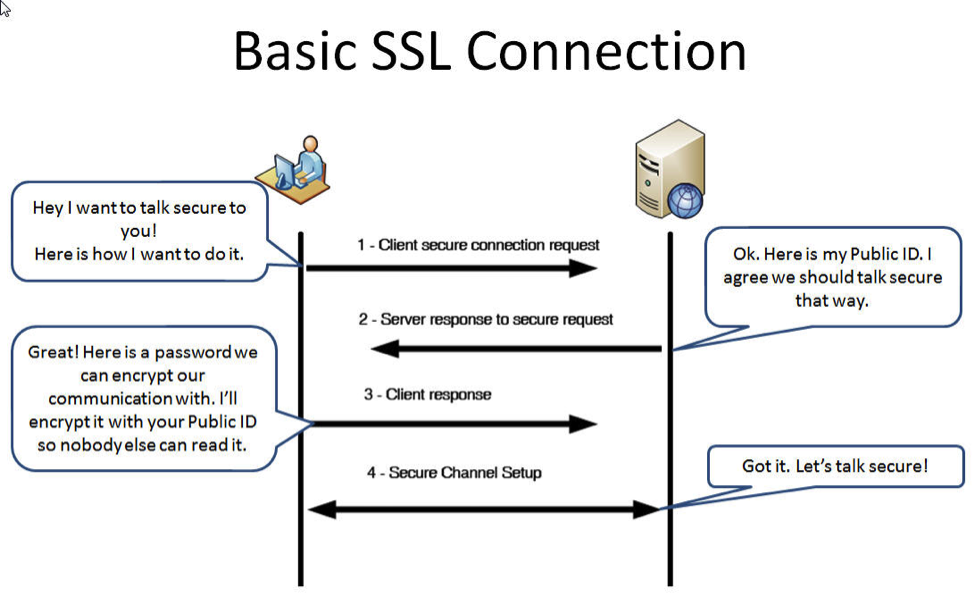

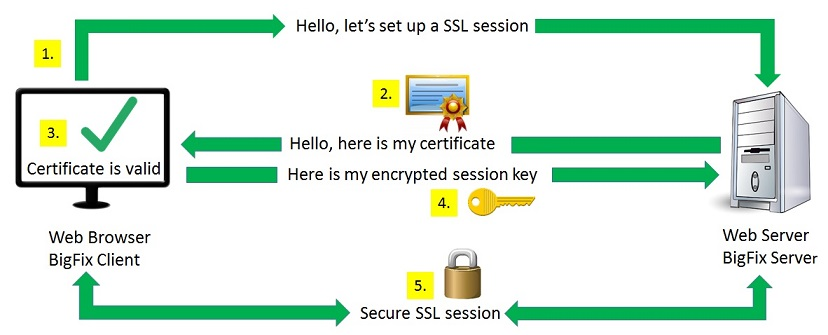

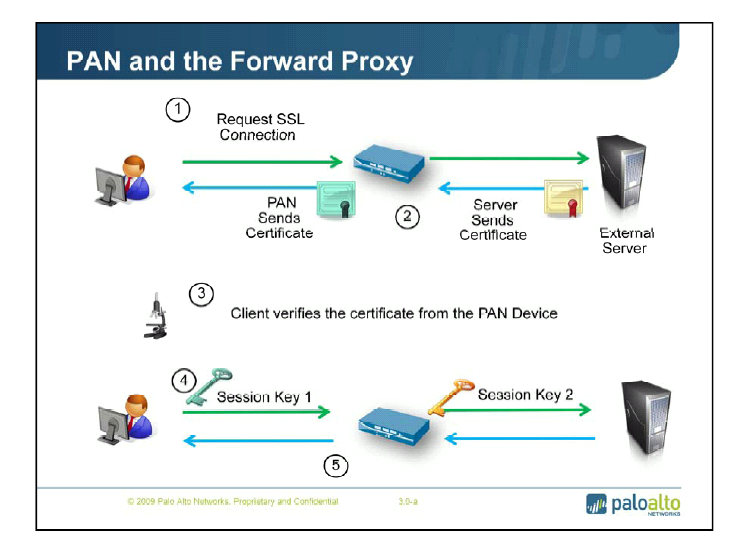

При подключении SSL/TLS, пользователь устанавливает соединение с веб-сервером HTTPS, который защищает все конфиденциальные данные при передаче. Кроме того, срабатывает привязка криптографического ключа к передаваемой информации и выполняется шифровка данных, которую никто не сможет перехватить.

SSL/TLS используют ассиметричное шифрование для аутентификации пользователя и симметричное для сохранения целостности личной информации.

Как проверить сертификаты SSL/TLS

Мы рассмотрим 5 наиболее популярных онлайн-инструментов для обнаружения слабых мест веб-сайта. Что ж, давайте приступим.

SeoLik

Начнем с отечественного онлайн-сервиса, который позиционирует себя как инструмент для проверки надежности сайта. Помимо основной задачи здесь также можно выполнить сканирование портов, узнать свой IP-адрес и произвести другие действия с сайтом.

Проверяем наличие HTTPS соединения:

- Открываем в браузере сервис Seolik и вводим ссылку на необходимый сайт, затем кликаем по кнопке «Анализ».

- В результате анализа рассматриваемого ресурса, перед нами отобразится вся необходимая информация: название сертификата, срок действия, серийный номер и другие атрибуты, которые могут быть полезны для разработчиков.

Использование данного сервиса поможет проверить сайт всего за несколько минут и уберечь от потери личной информации. В данном случае мы можем быть спокойны, сертификат действителен еще 322 дня.

SSL Shopper

По сравнению с предыдущим сервисом, данный инструмент не столь функционален и поддерживает только англоязычную версию. Давайте посмотрим, как он работает:

- Переходим в онлайн-сервис и вводим ссылку, которую требуется проверить.

- После выполнения запроса мы видим, что сайт надежно защищен.

- Если пролистать немного ниже, то можно посмотреть дополнительную информацию о сертификатах.

Wormly Web Server Tester

Один из самых популярных инструментов для проверки сайтов, который помогает не только узнать о наличии SSL/TLS, но и дает возможность просмотреть данные о шифровании, различные протоколы и многое другое. Работает это следующим образом:

Работает это следующим образом:

- Открываем сайт и вводим в запрос «Web Server URL» нужную ссылку, затем кликаем по красной кнопке.

- Далее будет запущен глубокий анализ, который можно пропустить. Уже на первых этапах тестирования будет сообщено о безопасности ресурса в строке «Expires».

Данный сервис позволяет просматривать шифры сертификатов, что может быть полезно для веб-разработчиков.

Immuni Web

Это многофункциональный гигант, который анализирует поддержку протоколов, проверяет на совместимость PCI DSS и делает много всего, что недоступно в предыдущих инструментах. Конечно, здесь можно проверить и сайт на безопасность.

- Переходим по ссылке и в строку запроса «Enter your website or mail server address here» вписываем адрес для проверки. Далее кликаем по кнопке запуска справа от строки.

- Как только появятся результаты, перед нами отобразится новая страница. Пролистываем немного вниз и находим две строчки «Valid From» и «Valid To».

Первая информирует о том, когда был выдан сертификат, вторая указывает на окончание срока действия.

Первая информирует о том, когда был выдан сертификат, вторая указывает на окончание срока действия.

При необходимости можно сохранить все результаты в формате PDF. Для этого следует кликнуть по кнопке «Download report».

SSL Checker

Незаменимый инструмент для разработчиков. Особенностью данного сервиса является то, что в нем можно активировать уведомления, которые будут оповещать об истечении срока действия сертификата.

- Переходим по ссылке и вводим адрес. Справа от строки запроса кликаем по кнопке «Check».

- Перед нами отобразится вся нужная информация. Для того чтобы напомнить об истечении срока действия сертификата, достаточно кликнуть по кнопке «Remind me SSL is about to expire» и указать свою почту.

На этом моя статья подходит к концу. Теперь вы знаете, как можно проверить SSL и TLS сертификаты на сайте. Спасибо за внимание!

Про установку SSL-сертификатов вы можете почитать тут и тут.

SSL против TLS — в чем разница?

Сертификаты TLS и SSL — это криптографические протоколы, которые шифруют данные, которыми обмениваются/передаются между веб-сервером и пользователем.

Фу! Интернет-безопасность — это жаргонный мир. Для такого новичка, как я, просто кошмар разобраться в этих терминах и в том, как они работают вместе.

Требуется много усилий, чтобы понять, как они работают и чем они отличаются друг от друга.

Если вы недавно читали о SSL, то наверняка наткнулись и на TLS.

SSL относится к уровню защищенных сокетов, тогда как TLS относится к безопасности транспортного уровня. По сути, это одно и то же, но совершенно разные.

Насколько они похожи? SSL и TLS — это криптографические протоколы, которые аутентифицируют передачу данных между серверами, системами, приложениями и пользователями. Например, криптографический протокол шифрует данные, которыми обмениваются веб-сервер и пользователь.

SSL был первым в своем роде криптографическим протоколом. TLS, с другой стороны, был недавней обновленной версией SSL.

TLS, с другой стороны, был недавней обновленной версией SSL.

Зачем нужен сертификат SSL/TLS?

Кибербезопасность стала серьезной угрозой, которая распространяется во всех разделах Интернета. От школ до предприятий и частных лиц, он подвергает риску пользовательские данные всех типов и размеров. Риск особенно выше при обмене информацией через клиентскую и серверную системы.

Необходима безопасная система, шифрующая поток данных с обеих сторон. В этом помогает сертификат SSL/TLS. Он действует как система шифрования конечных точек, которая шифрует данные, предотвращая несанкционированный доступ хакеров.

В настоящее время SSL также приобрел важное значение как серьезный сигнал ранжирования благодаря объявлению Google. Веб-сайты с SSL-сертификатами лучше ранжируются в поиске, удобнее для пользователей и не создают никаких проблем с безопасностью — даже во время транзакций электронной коммерции.

Кратко о SSL

Компания Netscape разработала SSL в 1994 году. Он задумывался как система, обеспечивающая безопасную связь между клиентскими и серверными системами в Интернете. Постепенно IETF (Internet Engineering Task Force) подобрала протокол и стандартизировала его как протокол. Затем последовали две версии SSL, в которых были устранены уязвимости, обнаруженные в версии 1. Текущая версия SSL — SSL 3.0. Если мы посмотрим на историю ниже, мы можем предположить, что IETF серьезно пытался защитить онлайн-данные с помощью надежной защиты в лучшем виде.

Он задумывался как система, обеспечивающая безопасную связь между клиентскими и серверными системами в Интернете. Постепенно IETF (Internet Engineering Task Force) подобрала протокол и стандартизировала его как протокол. Затем последовали две версии SSL, в которых были устранены уязвимости, обнаруженные в версии 1. Текущая версия SSL — SSL 3.0. Если мы посмотрим на историю ниже, мы можем предположить, что IETF серьезно пытался защитить онлайн-данные с помощью надежной защиты в лучшем виде.

| SSL 1.0 | Из-за недостатка безопасности SSL 1.0 не был выпущен. |

| SSL 2.0 | SSL v2.0 был первым общедоступным выпуском SSL от Netscape. Он был выпущен в феврале 1995 года, но из-за конструктивных недостатков Netscape выпустила SSL v.3. Однако SSL версии 2.0 устарел в 2011 году. |

| SSL 3.0 | SSL v3 был обновленной версией более ранней версии SSL v2.0, в которой было исправлено несколько недостатков архитектуры безопасности SSL v2. 0. Однако SSL v3.0 считался небезопасным в 2004 году из-за атаки POODLE. 0. Однако SSL v3.0 считался небезопасным в 2004 году из-за атаки POODLE. |

Кратко о TLS

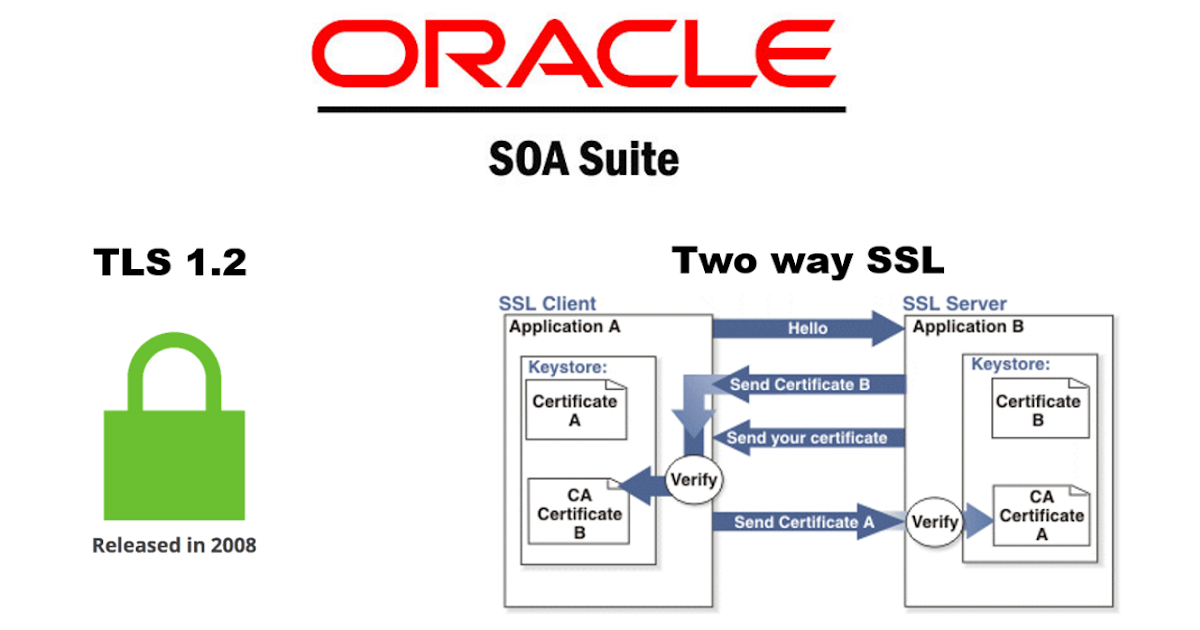

TLS означает Transport Layer Security, который является преемником криптографического протокола SSL 3.0, выпущенного в 1999 году.

| TLS 1.0 | TLS 1.0, который был обновлением SSL v.3.0, выпущенным в январе 1999 года, но позволяет понизить соединение до SSL v.3.0. |

| TLS 1.1 | После этого в апреле 2006 года был выпущен TLS v1.1, который был обновлением версии TLS 1.0. Добавлена защита от атак CBC (Cipher Block Chaining). В марте 2020 года Google, Apple, Mozilla и Microsoft объявили о прекращении поддержки версий TLS 1.0 и 1.1. |

| TLS 1.2 | TLS v1.2 был выпущен в 2008 году, что позволяет указать хэш и алгоритм, используемые клиентом и сервером. Это позволяет аутентифицировать шифрование, которое было добавлено в дополнительную поддержку с дополнительными режимами данных. TLS 1.2 смог проверить длину данных на основе набора шифров. TLS 1.2 смог проверить длину данных на основе набора шифров. |

| TLS 1.3 | TLS v1.3 был выпущен в августе 2018 года и имел основные функции, которые отличают его от более ранней версии TLS v1.2, такие как удаление поддержки MD5 и SHA-224, требование цифровой подписи при использовании более ранней конфигурации, обязательное использование полной прямой секретности в в случае обмена ключами на основе открытого ключа сообщения рукопожатия теперь будут зашифрованы после «Server Hello». |

Различия между SSL и TLS

Однако различия между SSL и TLS очень незначительны. На самом деле, только технический специалист сможет заметить различия. Заметные отличия включают в себя:

Наборы шифров

Протокол SSL предлагает поддержку набора шифров Fortezza. TLS не предлагает поддержку. TLS следует лучшему процессу стандартизации, который упрощает определение новых наборов шифров, таких как RC4, Triple DES, AES, IDEA и т. д.

д.

Предупреждающие сообщения

SSL содержит предупреждающее сообщение «Нет сертификата». Протокол TLS удаляет предупреждающее сообщение и заменяет его несколькими другими предупреждающими сообщениями.

Протокол записи

SSL использует код аутентификации сообщения (MAC) после шифрования каждого сообщения, в то время как TLS, с другой стороны, использует HMAC — код аутентификации сообщения на основе хэша после шифрования каждого сообщения.

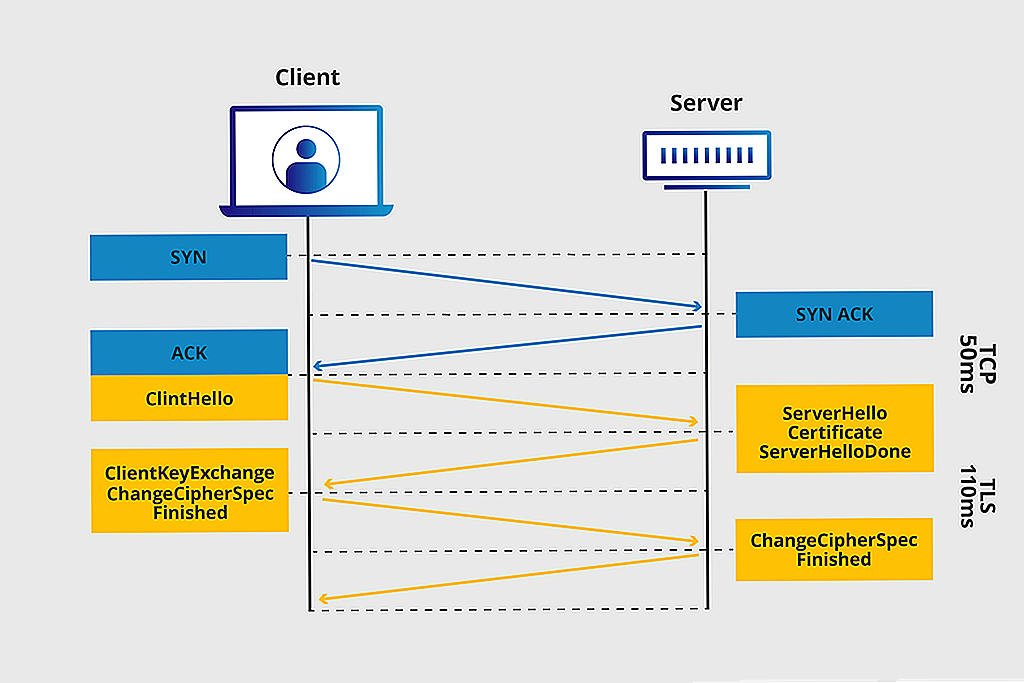

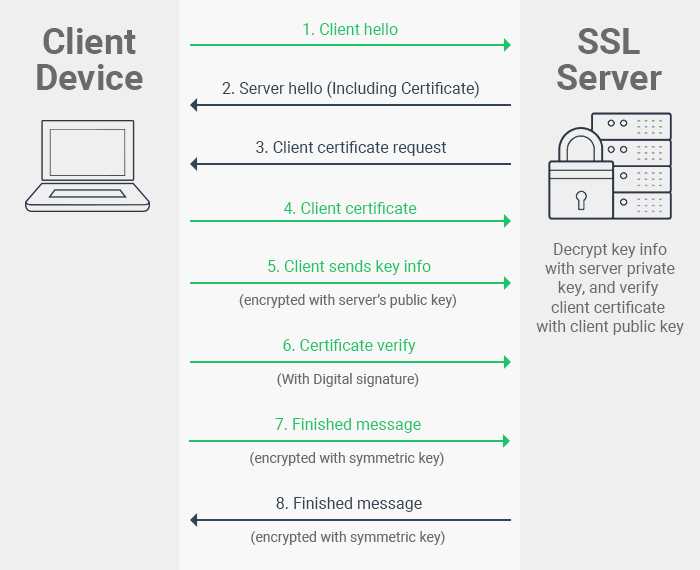

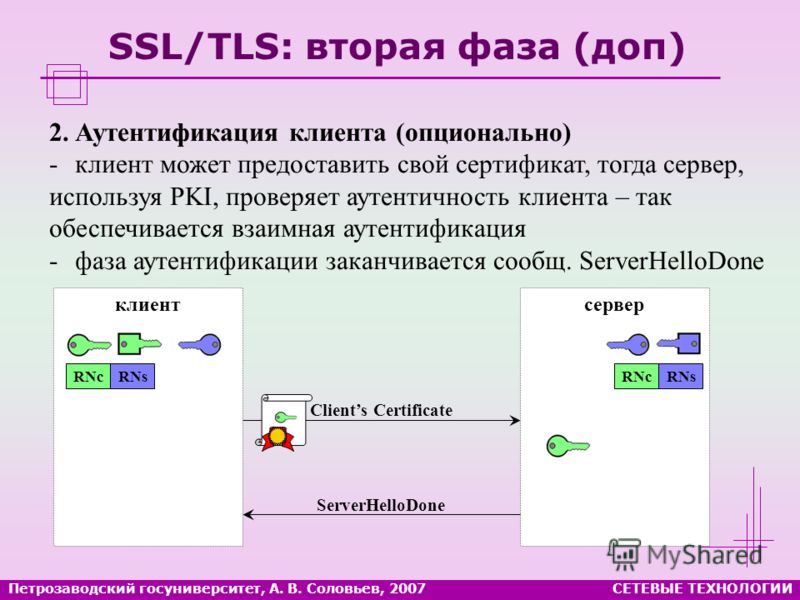

Процесс рукопожатия

В SSL вычисление хеш-функции также включает главный секрет и заполнитель, в то время как в TLS хэши вычисляются по сообщению рукопожатия.

Аутентификация сообщения

Аутентификация сообщения SSL примыкает к сведениям о ключе и данным приложения специальным образом, в то время как версия TLS полагается на код аутентификации сообщения на основе хэша HMAC.

Это основные различия между сертификатами SSL и TLS. Как я уже упоминал ранее, для понимания различий требуется наметанный глаз.

Короче говоря, SSL устарел, а TLS — это новое название старого протокола SSL в качестве современного стандарта шифрования, используемого всеми. Технически TLS более точен, но все знают SSL.

Некоторые особенности протокола TLS

- Он предотвращает вмешательство злоумышленников в каналы связи между сервером и пользователем.

- Это также предотвращает прослушивание связи сервера злоумышленниками.

- TLS увеличивает задержку трафика сайта.

- TLS использует асимметричное шифрование для установления соединения, а затем обеспечивает симметричное шифрование для клиента и сервера для более быстрого соединения.

- С добавлением HTTP/2 TLS ускоряет соединение.

Наконец, вам нужен сертификат SSL/TLS?

Если вы посмотрите на сертификаты SSL и TLS, оба выполняют одну и ту же задачу шифрования обмена данными. TLS был обновленной и безопасной версией SSL. Тем не менее, SSL-сертификаты, широко доступные в Интернете, служат той же цели защиты вашего веб-сайта. Фактически, они оба предлагают веб-сайтам одну и ту же адресную строку HTTPS, которая стала признанной отличительной чертой онлайн-безопасности.

Фактически, они оба предлагают веб-сайтам одну и ту же адресную строку HTTPS, которая стала признанной отличительной чертой онлайн-безопасности.

SSL против TLS: в чем разница?

SSL и TLS — два наиболее распространенных протокола безопасности, используемых сегодня. Они предназначены для обеспечения безопасного канала связи между двумя сторонами посредством открытого ключа, цифровых подписей и шифрования. В этой статье мы расскажем, что такое SSL и TLS, их различия и сходства, а также то, как они влияют на HTTP и HTTPS.

Что такое SSL?

SSL расшифровывается как Secure Sockets Layer. Это протокол, разработанный Netscape в 1990-х годах как способ защиты связи через Интернет. Сегодня его основная функция заключается в предотвращении брешей в безопасности связи путем шифрования данных, пересылаемых между двумя сторонами. SSL используется в различных приложениях, включая электронную почту, просмотр веб-страниц и передачу файлов.

Протокол SSL

Компания Netscape разработала протокол SSL в 1990-х годах. Это проприетарный протокол, который не подлежит общественному контролю. TLS заменил сертификаты SSL, но SSL по-прежнему используется в некоторых приложениях.

Это проприетарный протокол, который не подлежит общественному контролю. TLS заменил сертификаты SSL, но SSL по-прежнему используется в некоторых приложениях.

SSL 1.0 и SSL 2.0

Первая версия протокола SSL была выпущена в 1995 году. Она никогда не публиковалась из-за обнаруженных недостатков безопасности. Вторая версия протокола SSL была выпущена в 1996 году. Она также никогда не публиковалась из-за схожих проблем.

SSL 3.0

Третья и последняя версия протокола SSL была выпущена в 1996 году. Это наиболее широко используемая версия протокола SSL.

Что такое TLS?

Transport Layer Security, или TLS, обеспечивает те же функции безопасности, что и SSL, но с некоторыми улучшениями. Инженерная рабочая группа Интернета (IETF) создала TLS для стандартизации протоколов безопасности в Интернете.

Инженерная рабочая группа Интернета (IETF)

IETF — это группа, которая разрабатывает стандарты для Интернета, включая протоколы безопасности, такие как SSL и TLS. Они также устанавливают стандарты для других аспектов Интернета, таких как маршрутизация, адресация и именование. Они также отвечают за разработку протокола TCP/IP.

Они также устанавливают стандарты для других аспектов Интернета, таких как маршрутизация, адресация и именование. Они также отвечают за разработку протокола TCP/IP.

IETF состоит из множества рабочих групп, каждая из которых отвечает за разные области Интернета. Рабочая группа, разработавшая TLS, называется рабочей группой по безопасности транспортного уровня.

Протокол TLS

Протокол TLS был введен для замены протокола SSL и, как и SSL, претерпел несколько серьезных изменений для повышения безопасности и надежности.

TLS 1.0 и 1.1

Первая версия протокола TLS, TLS 1.0, была представлена в 1999 году. Вскоре TLS 1.0 был заменен на TLS 1,1, а затем и на TLS 1.2.

TLS 1.2

TLS 1.2 был представлен в 2008 году и на момент написания этой записи в блоге продолжает оставаться наиболее широко используемой версией протокола.

TLS 1.3

TLS 1.3 — это самая последняя версия протокола, которая быстро становится стандартным протоколом шифрования для Интернета. Фактически, Национальный институт стандартов в технологии (NIST) требует, чтобы все правительственные серверы и клиенты TLS поддерживали TLS 1,2, настроенные с наборами шифров на основе FIPS, и рекомендует агентствам разработать планы миграции для поддержки TLS 1.3 к 1 января 2024 года.

Фактически, Национальный институт стандартов в технологии (NIST) требует, чтобы все правительственные серверы и клиенты TLS поддерживали TLS 1,2, настроенные с наборами шифров на основе FIPS, и рекомендует агентствам разработать планы миграции для поддержки TLS 1.3 к 1 января 2024 года.

Различия и сходства TLS и SSL

Несмотря на то, что они были созданы для достижения одной и той же цели, между SSL и TLS есть некоторые ключевые различия.

Наборы шифров

Одним из основных отличий являются наборы шифров, используемые каждым протоколом. Наборы шифров — это набор алгоритмов, которые используются для шифрования данных. SSL использует другой набор наборов шифров, чем TLS. TLS, особенно TLS версии 1.3, также предлагает некоторые усовершенствования используемых алгоритмов шифрования, такие как полная секретность пересылки (см. ниже).

Предупреждающие сообщения

Еще одно отличие заключается в способе обработки предупреждающих сообщений. Предупреждающие сообщения используются для сообщения об ошибках и предупреждающих сообщениях. В SSL предупреждающие сообщения не зашифрованы, что означает, что их может прочитать любой, кто их перехватит. В TLS предупреждающие сообщения зашифрованы, поэтому их могут прочитать только стороны, участвующие в обмене данными.

В SSL предупреждающие сообщения не зашифрованы, что означает, что их может прочитать любой, кто их перехватит. В TLS предупреждающие сообщения зашифрованы, поэтому их могут прочитать только стороны, участвующие в обмене данными.

Протокол записи

Протокол записи отвечает за инкапсуляцию данных для обмена. SSL и TLS используют разные протоколы записи. SSL использует протокол записи SSL, который является проприетарным протоколом, разработанным Netscape. TLS использует протокол записи TLS, стандартизированный протокол, разработанный IETF.

Процесс рукопожатия

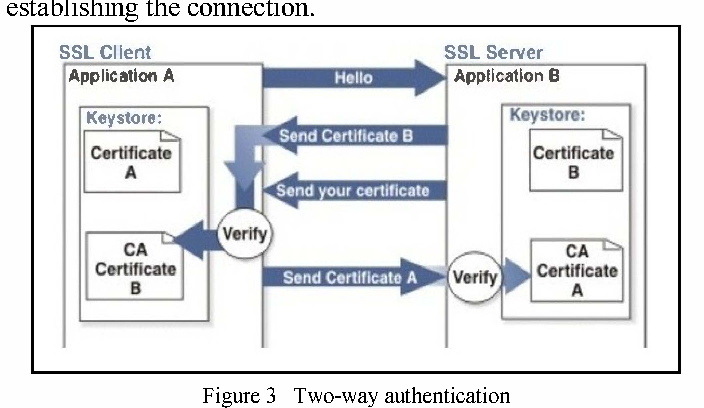

Подобно переплетению пальцев, процесс рукопожатия устанавливает безопасный канал связи между двумя сторонами. Процесс рукопожатия отличается для SSL и TLS. В SSL процесс рукопожатия выполняется в два этапа: «полное рукопожатие» и «сокращенное рукопожатие». В TLS процесс рукопожатия завершается за один шаг, известный как «полное рукопожатие».

Аутентификация сообщения

Аутентификация сообщения — это процесс проверки того, что полученные данные являются теми же данными, которые были отправлены. SSL и TLS используют разные алгоритмы аутентификации сообщений. SSL использует алгоритм MD5, а TLS использует алгоритм SHA-256. Разница между алгоритмами заключается в том, что MD5 уязвим для коллизий, а SHA-256 — нет.

SSL и TLS используют разные алгоритмы аутентификации сообщений. SSL использует алгоритм MD5, а TLS использует алгоритм SHA-256. Разница между алгоритмами заключается в том, что MD5 уязвим для коллизий, а SHA-256 — нет.

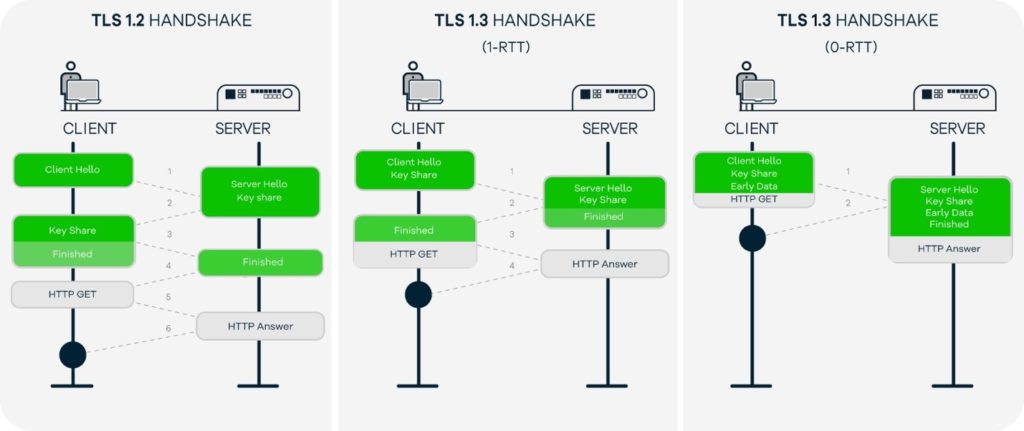

Основные различия между TLS 1.2 и TLS 1.3

Некоторые из основных преимуществ TLS 1.3 включают улучшенную производительность и эффективность, более надежную защиту и более надежные наборы шифров.

Лучшая производительность

TLS 1.2 и TLS 1.3 отличаются тем, что последний имеет гораздо более быстрый процесс рукопожатия. Рукопожатие включает ряд шагов проверки и аутентификации, которые помогают установить безопасное соединение между клиентом и сервером. TLS 1.3 требует только одного кругового пути между клиентом и сервером, что сокращает количество более быстрых и отзывчивых HTTPS-соединений.

Perfect Forward Secrecy

Одна из ключевых причин, по которой TLS 1.3 более безопасен, чем его предшественник, — это Perfect Forward Secrecy. Предыдущие версии протокола TLS включали прямую секретность, но это не было обязательным. В последней версии по умолчанию требуется прямая секретность.

Предыдущие версии протокола TLS включали прямую секретность, но это не было обязательным. В последней версии по умолчанию требуется прямая секретность.

Идеальная прямая секретность использует эфемерный алгоритм Диффи-Хеллмана для обмена ключами, который генерирует уникальный сеансовый ключ для каждого нового сеанса. Изменяя ключи шифрования для каждого сеанса, совершенная прямая секретность ограничивает поверхность атаки, если ключ сеанса был скомпрометирован, обеспечивая лучшую устойчивость к атакам грубой силы и атакам «человек посередине».

Надежные наборы шифров

Для защиты связи в Интернете протоколы SSL/TLS используют один или несколько наборов шифров, которые представляют собой комбинацию алгоритмов проверки подлинности, шифрования и кодов проверки подлинности сообщений. TLS версии 1.2 включает поддержку шифров с известными криптографическими уязвимостями. В качестве альтернативы TLS 1.3 использует простой набор шифров, который поддерживает только алгоритмы и шифры, которые в настоящее время не имеют известных уязвимостей.

Итак, что такое HTTP и HTTPS?

HTTP (протокол передачи гипертекста) — это протокол, используемый для передачи данных в Интернете. HTTPS (протокол безопасной передачи гипертекста) — это безопасная версия HTTP, использующая SSL или TLS для шифрования данных. HTTP и HTTPS используют одни и те же методы для передачи данных, но HTTPS более безопасен, поскольку использует шифрование.

Поскольку протокол HTTP не защищен, он более уязвим для атак, таких как атаки «человек посередине» и прослушивание. SSL и TLS можно использовать с HTTP для создания более безопасного соединения. HTTPS — это безопасная версия HTTP, использующая SSL или TLS для шифрования данных. Когда данные зашифрованы, они защищены от чтения кем-либо, кто может их перехватить. Это затрудняет злоумышленникам доступ к конфиденциальной информации.

Зачем вам нужен сертификат SSL/TLS

Сертификат SSL или TLS — это способ убедиться, что информация, видимая как клиентом, так и сервером, остается в безопасности. Это важно для бизнеса, потому что клиенты и заказчики могут доверять компании в сохранении конфиденциальности своей информации. Это доверие может повысить удовлетворенность и лояльность клиентов и гарантировать, что сотрудники по-прежнему будут инвестировать в компанию.

Это важно для бизнеса, потому что клиенты и заказчики могут доверять компании в сохранении конфиденциальности своей информации. Это доверие может повысить удовлетворенность и лояльность клиентов и гарантировать, что сотрудники по-прежнему будут инвестировать в компанию.

Это также важно для владельцев веб-сайтов, потому что это может помочь им избежать дорогостоящих судебных издержек и убытков. Сертификаты SSL и TLS создают безопасное соединение между веб-сайтом и веб-браузером пользователя. Это соединение важно, поскольку оно означает, что данные, которыми они обмениваются, зашифрованы и защищены от чтения кем-либо, кто может их перехватить. Без защиты веб-сайт остается уязвимым для атак. Эти атаки могут привести к утечке или краже данных, что приведет к судебному иску против компании.

Это также важно для частных лиц, потому что это означает, что их личная информация будет защищена, когда они выходят в Интернет. Люди, пользующиеся Интернетом, часто делятся конфиденциальной информацией, такой как имя, адрес и номер кредитной карты.

Первая информирует о том, когда был выдан сертификат, вторая указывает на окончание срока действия.

Первая информирует о том, когда был выдан сертификат, вторая указывает на окончание срока действия.