Содержание

Особенности протокола SSH и этапы из которых состоит подключение

Помощь

0

Регистрация

Вход

Домены

Хостинг

Сайты

Личный кабинет

VPS и серверы

Заказ и управление VPS

Работа с сервером

Установка программного обеспечения

SSL-сертификаты

Общие вопросы

- Что такое протокол SSH

- Как работает протокол

Читайте нашу статью, если хотите настроить безопасный доступ к северу, но пока не знаете как. Мы расскажем, что такое SSH и как работает защищенное SSH-соединение.

Мы расскажем, что такое SSH и как работает защищенное SSH-соединение.

Что такое протокол SSH

SSH или Secure Shell (безопасная оболочка) — это один из сетевых протоколов безопасного обмена данными. С его помощью можно подключаться к удаленному серверу по зашифрованному каналу.

В 1995 году была разработана первая версия протокола. В то время подключение было возможно только по Telnet или FTP — протоколам, которые не обеспечивали безопасное соединение. Несмотря на это, протокол так и не получил полное доверие пользователей из-за наличия технических уязвимостей. Во второй версии протокола SSH были учтены все ошибки предшественника. В 2006 году её признали стандартом.

В первую очередь протокол SSH предназначен для безопасного соединения. Помимо этого он позволяет:

-

обмениваться данными (файлами, базами данных, таблицами),

-

запускать программы в удаленном режиме,

-

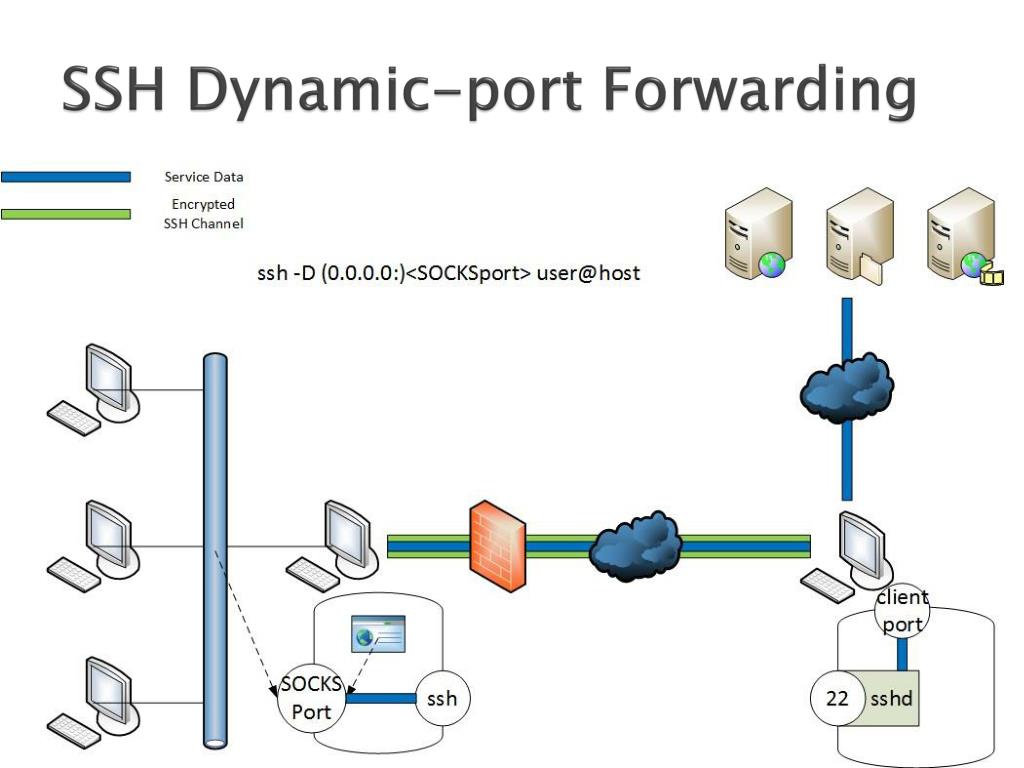

делать переадресацию портов,

-

передавать зашифрованный трафик между портами.

Рассмотрим, по каким принципам работает протокол и какие характеристики сервера позволяют настроить скрытое от злоумышленников подключение.

Как работает протокол

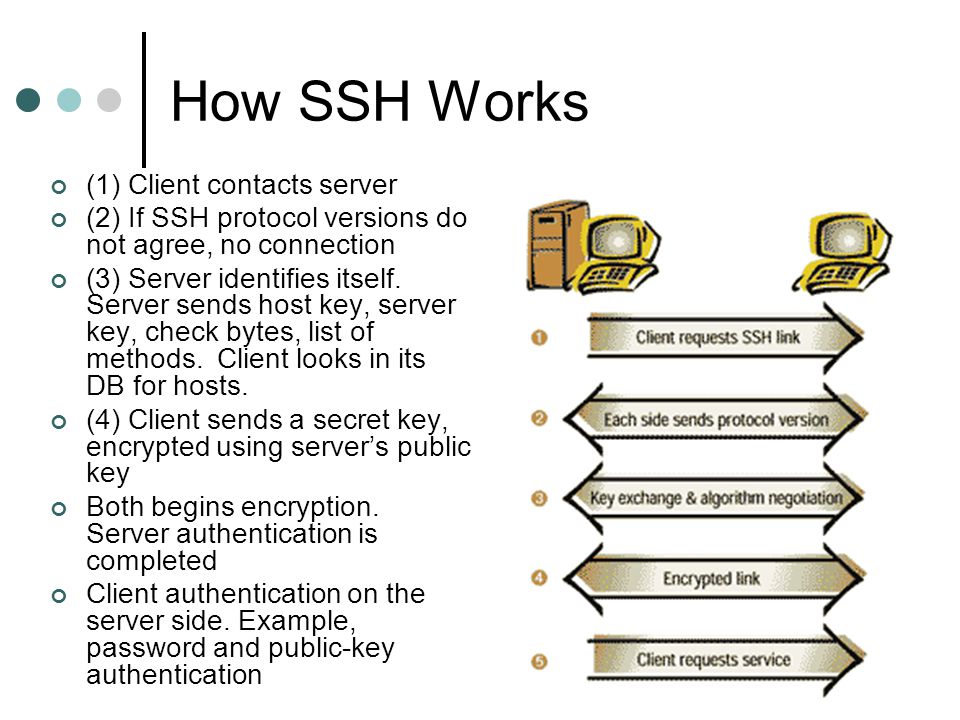

Установить безопасное SSH-соединение возможно только в том случае, если в процессе участвуют две системы — клиент и сервер.

SSH-клиент — это локальное устройство, с которого пользователь осуществляет удаленное управление. SSH-сервер — это удаленная машина, которой управляют. Управление машиной происходит с помощью различных команд. Их передает командный интерпретатор (shell).

Важно понимать, что к серверу можно подключиться только, если на нём установлено специальное ПО — daemon. Без него пользователь не получит доступ к серверу, а также не сможет использовать защищенные SSH-порты при обмене данными. Это условие касается и устройства пользователя — на нём должна быть запущена специальная программа-клиент. Например, на операционных системах по типу Linux по-умолчанию установлена программа OpenSSH. А пользователи ОС Windows чаще всего используют программную утилиту Putty. Такое безопасное взаимодействие клиента и сервера называется SSH-сессией.

А пользователи ОС Windows чаще всего используют программную утилиту Putty. Такое безопасное взаимодействие клиента и сервера называется SSH-сессией.

Итак, мы поняли, какие нужны компоненты, чтобы запустить сессию. Теперь разберемся, из каких этапов состоит SSH-подключение.

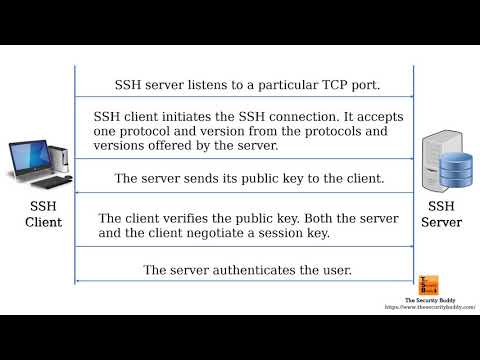

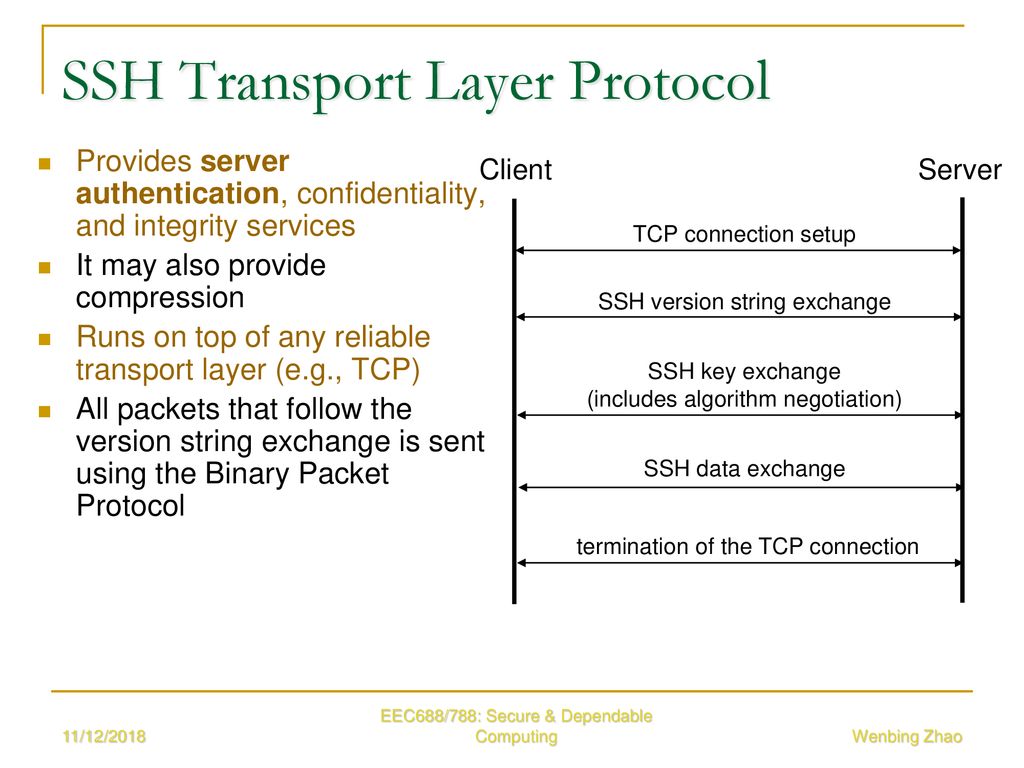

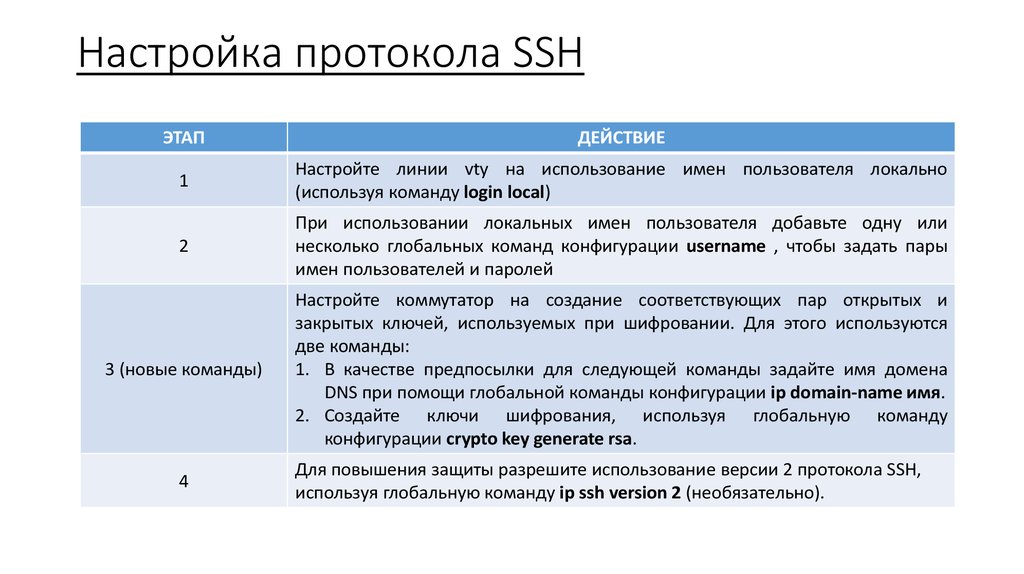

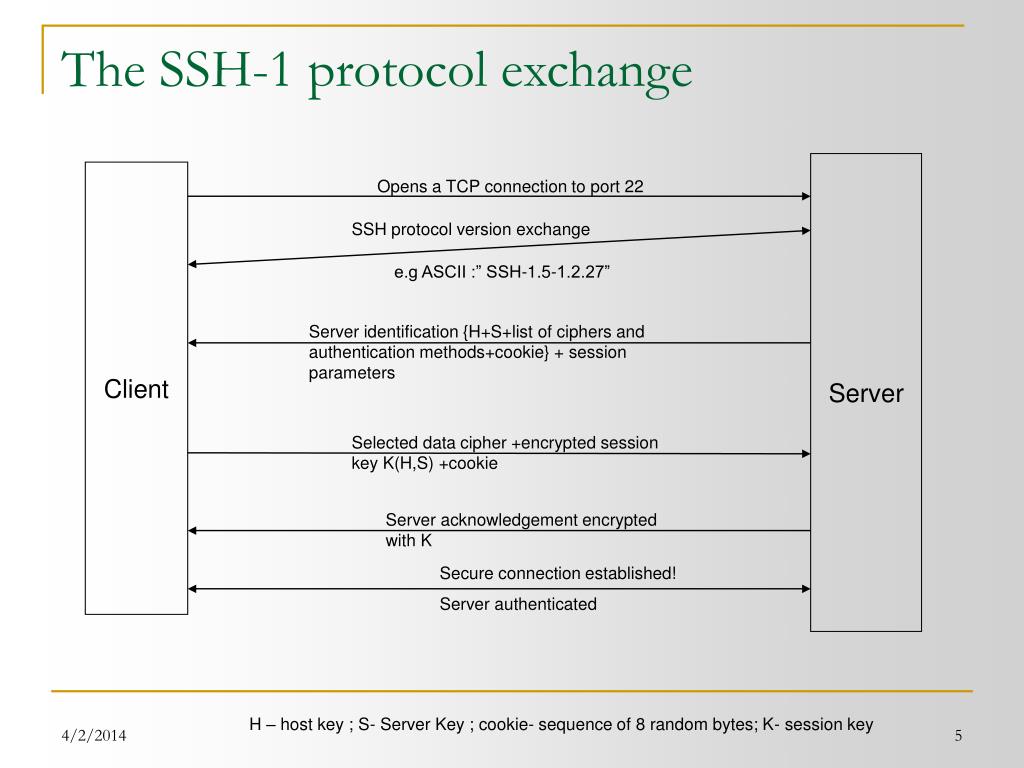

1 этап: Соединение по TCP. TCP — один из базовых протоколов передачи данных, без которого невозможно установить ни одно безопасное соединение. Благодаря его работе возможно подключение пользователя к серверу не только на техническом, но и на сетевом уровне. При подключении по TCP клиент соединяется с защищенным TCP-портом. Как правило, это порт 22.

2 этап: Настройка защищенного канала. На этом этапе сервер и клиент договариваются о том, по каким правилам будут взаимодействовать: проверяют совместимость, обмениваются идентификационными данными и выбирают алгоритмы работы. Затем они договариваются об основном сеансовом ключе, который будут использовать для всех операций конкретной сессии. После окончания сессии этот ключ уничтожается.

После окончания сессии этот ключ уничтожается.

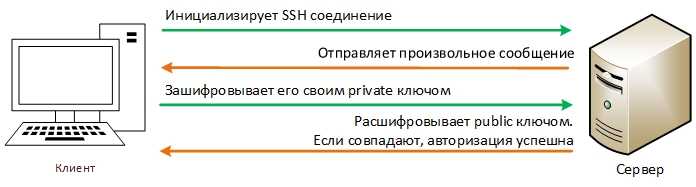

3 этап: Аутентификация. После того как всё настроено для безопасного удаленного управления, сервер проверяет ключ пользователя. У него есть список, в котором указано, какие ключи можно допускать к соединению, а какие нет. Клиент посылает свой ключ, и сервер проверяет его достоверность. Если ключ совпадает с одним из ключей из списка — аутентификация проходит успешно.Таким образом пользователь получает по SSH доступ к серверу. После этого он может приступить к безопасному управлению.

Итак, мы рассказали, что такое SSH-сервер и зачем он нужен. Теперь вы можете попробовать подключиться к серверу по SSH на виртуальном хостинге или VPS.

Популярные статьи

Как указать (изменить) DNS-серверы для домена

Я зарегистрировал домен, что дальше

Как добавить запись типа A, AAAA, CNAME, MX, TXT, SRV для своего домена

Что такое редирект: виды и возможности настройки

Как создать почту со своим доменом

Домены

- Регистрация доменов

- Освободившиеся домены

- Промоакции

- Перенос домена

- Переадресация

- Магазин доменов

Сайты

- Конструктор сайтов

- Сайты на WordPress

Хостинг сайтов

- Хостинг

- Windows хостинг

VPS и серверы

- VPS хостинг

- Windows VPS

- Аренда серверов

Дополнения

- SSL-сертификаты

//=url(‘/free-mail’)?>

Сервисы

- Бесплатный хостинг

- Whois

- Связь с администратором домена

- Определить свой IP-адрес

- Проверка порта на доступность

- Узнать местоположение по IP

- Проверить доступность сайта

Поддержка

- Справка

- Стоимость услуг

- Способы оплаты

- Связаться с нами

Компания

- О компании

- Документы

- Офис

- Дата-центр

- Новости

- Блог

- Акции и скидки

© 2DOMAINS — регистрация доменов

Домены оптом

Географические домены

Кириллические домены

Административные домены

Национальные домены

Новые домены первого уровня

Где купить домен дешево

Дешевый хостинг

CloudVPS

Хостинг для сайта-визитки

Хостинг с PHP и MySQL

Надежный хостинг

Самые дешевые домены

Хостинг WordPress

Хостинг для 1С-Битрикс

Хостинг для Drupal

Хостинг для Joomla

Хостинг для MODX

Хостинг для OpenCart

Антивирус для хостинга

Бэкап сайта

Защита от DDoS-атак

Хостинг с ISPmanager

SSL бесплатно

AlphaSSL

AlphaSSL WildCard

ExtendedSSL

GlobalSign-сертификаты

Comodo / Sectigo — сертификаты

GeoTrust-сертификаты

Symantec-сертификаты

Thawte-сертификаты

TrustWave-сертификаты

Wildcard-сертификаты

Политика обработки

персональных данных

Тех. поддержка: [email protected]

поддержка: [email protected]

Указанные на сайте цены могут не включать стоимость применимых комиссий.

При заказе услуги стоимость может быть уточнена исполнителем.

SSH: базовая информация | ATLEX.Ru

Сетевой протокол Secure Shell (сокращенно SSH) используется для обмена информацией между двумя компьютерами по зашифрованному каналу с высокой степенью безопасности соединения, а также имеет ряд других возможностей.

По своим функциональным особенностям и конфигурации SSH имеет отдаленное сходство с такими протоколами, как telnet и rlogin. Его основным отличием от аналогов является шифрование всего передаваемого трафика, а не отдельных его фрагментов.

Важной особенностью SSH специалисты считают расширенные возможности данного протокола, в частности, его способность передачи любого сетевого протокола через специализированный шифрованный канал связи. Благодаря этому у пользователя появляется не просто возможность удаленно работать на личном ПК, но и передавать текстовые, графические, аудио- и видеопотоки по защищенному шифрованному каналу.

Для максимального удобства пользователя и более быстрой загрузки передаваемой информации протокол также оснащен функцией компрессии данных, реализуемой непосредственно перед процедурой шифрования.

Версии SSH-протокола

В настоящий момент известны две рабочие версии протокола SSH:

SSHv1. Версия 1995 года, сейчас фактически не используется из-за наличия серьезных недостатков в реализации, наиболее подвержена взлому виртуальными злоумышленниками.

Так, например, в культовом фильме «Матрица: Перезагрузка» показана вполне достоверная с технической точки зрения сцена, в которой Тринити взламывает электростанцию. С помощью программы Nmap она находит открытый порт SSH (22 — порт, на котором по умолчанию работает серверная часть SSH), затем запускает эксплойт SSHNuke. Через уязвимость первой версии протокола SSHv1 CRC32 она получает права суперпользователя (root), меняет пароль на свой и отключает электростанцию.

SSHv2.

Запущена спустя год после первой версии и является современной модификацией сетевого протокола, устойчивой к агрессивным атакам «man-in-the-middle», благодаря которой злоумышленники не смогут «прослушивать» трафик пользователя.

Запущена спустя год после первой версии и является современной модификацией сетевого протокола, устойчивой к агрессивным атакам «man-in-the-middle», благодаря которой злоумышленники не смогут «прослушивать» трафик пользователя.Еще один уровень защиты второй версии — максимальная степень устойчивости к несанкционированному доступу путем «серединного» подсоединения (например, session hijacking), а также к приему подмены серверных имен (DNS spoofing).

Из вышеизложенного можно сделать вывод, что использование сетевого протокола SSH-2 является единственно приемлемым с точки зрения безопасности и сохранности конфиденциальной информации.

Архитектура протокола SSH

Протокол SSH включает в себя 3 уровня:

- протокол транспортного уровня — используется для аутентификации сервера при запуске системы и для обеспечения конфиденциальности и целостности данных. Реализация технологии происходит поверх соединения TCP/IP;

- протокол аутентификации — предназначен для обеспечения аутентификации пользователя для сервера при его первичном запросе;

- протокол соединения — используется для обеспечения работы отдельных логических каналов поверх единого SSH-соединения.

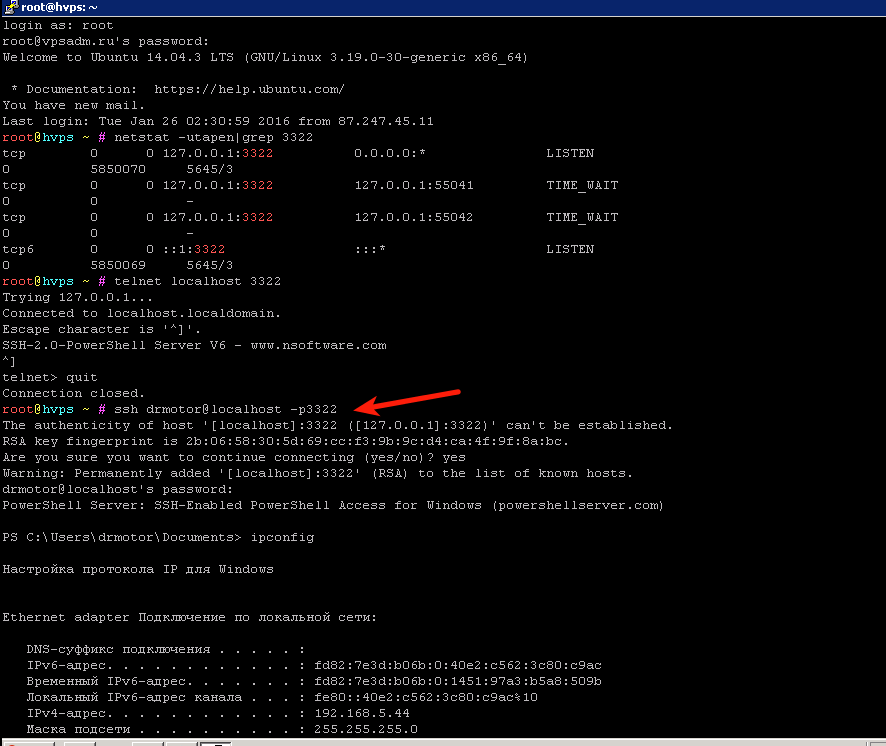

Как работает протокол SSH

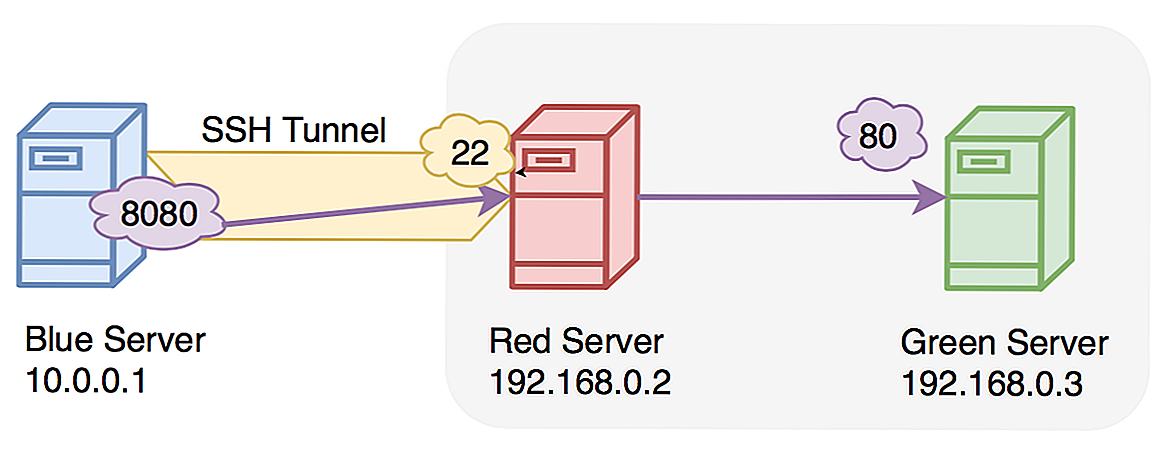

Подключение к удаленному компьютеру по SSH происходит с помощью командного интерпретатора (shell). Во время SSH-сессии все команды, введенные на вашем локальном устройстве (SSH-клиент), будут отправляться через зашифрованный туннель и выполняться на удаленной машине (SSH-сервере). Для этого на ней должно быть запущено специальное ПО — SSH daemon, прослушивающее конкретный сетевой порт, производящее аутентификацию пользователя и предоставляющее ему доступ при удачной авторизации.

Для работы SSH-протокола на локальном компьютере должен быть установлен SSH-клиент, имеющий информацию для успешной аутентификации и авторизации. По умолчанию клиент SSH (обычно это OpenSSH) установлен в большинстве дистрибутивов Linux и других UNIX-подобных систем, но для Windows требуется установить отдельное приложение. Наиболее популярное — Putty, имеющее интерфейс командной оболочки Linux.

Аутентификация происходит либо с использованием пароля, либо с помощью специального SSH-ключа. Доступ по паролю считается небезопасным методом из-за возможности автоматического подбора, поэтому специалисты рекомендуют более безопасный способ — создание SSH-ключей.

Доступ по паролю считается небезопасным методом из-за возможности автоматического подбора, поэтому специалисты рекомендуют более безопасный способ — создание SSH-ключей.

Пара из открытого и закрытого ключа создается с помощью утилит puttygen (если используется Putty) или ssh-keygen (если используется OpenSSH). Открытый ключ хранится на сервере, а закрытый — на устройстве пользователя.

Параметры безопасности

Помимо использования ключей для более безопасной работы рекомендуется также изменить и ряд других настроек некоторых параметров серверной части протокола.

Во-первых, подключение с правами суперпользователя (root) и подключение с пустым паролем должны быть запрещены.

Во-вторых, настоятельно рекомендуется изменить стандартный 22 порт SSH-сервера на любой нестандартный. Также хорошей защитой от злоумышленников является закрытие порта (port knocking) — технология, при которой все порты сервера закрыты для подключения, а доступ осуществляется путем установленной последовательности пересылки IP-пакетов.

В-третьих, следует определить сетевые адреса, а также конкретных пользователей или групп пользователей, которым разрешено подключение, и запретить доступ заведомо неблагонадежным адресам, а также некоторым пользователям и группам пользователей.

Этими параметрами настройка безопасного SSH-подключения не ограничивается, здесь приведены лишь базовые сведения. Существует еще множество настроек, предназначенных для того чтобы сделать протокол SSH по-настоящему безопасным методом подключения к удаленному серверу (например, арендованному или размещенному в дата-центре, VPS/VDS, виртуальной машине в облаке и т.п.) через небезопасную среду (Интернет).

Протокол

SSH является стандартом для строгой аутентификации, безопасного соединения и зашифрованной передачи файлов. Мы разработали его.

Эта страница посвящена протоколу SSH. Чтобы узнать о компании, стоящей за этим, см. Безопасность связи SSH. Сведения об использовании команды Linux ssh см. в разделе Использование команды ssh. Клиенты SSH, серверы и техническую информацию см. на домашней странице SSH (Secure Shell).

Клиенты SSH, серверы и техническую информацию см. на домашней странице SSH (Secure Shell).

Протокол SSH (также называемый Secure Shell) — это метод безопасного удаленного входа с одного компьютера на другой. Он предоставляет несколько альтернативных вариантов надежной аутентификации и защищает безопасность и целостность связи с помощью надежного шифрования. Это безопасная альтернатива незащищенным протоколам входа в систему (таким как telnet, rlogin) и небезопасным методам передачи файлов (таким как FTP).

Содержимое

Типичное использование протокола SSH Как работает протокол SSH Надежная аутентификация с помощью ключей SSH SSH обеспечивает надежное шифрование и защиту целостности Стандарт IETF SSH и подробная техническая документация Основной протокол Протокол передачи файлов SFTP Формат файла открытого ключа Как цитировать SSH

Типичное использование протокол SSH

Протокол используется в корпоративных сетях для:

обеспечение безопасного доступа для пользователей и автоматизированных процессов

интерактивная и автоматизированная передача файлов

выдача удаленных команд

для управления сетевой инфраструктурой и другими критически важными компонентами системы.

Как работает протокол SSH

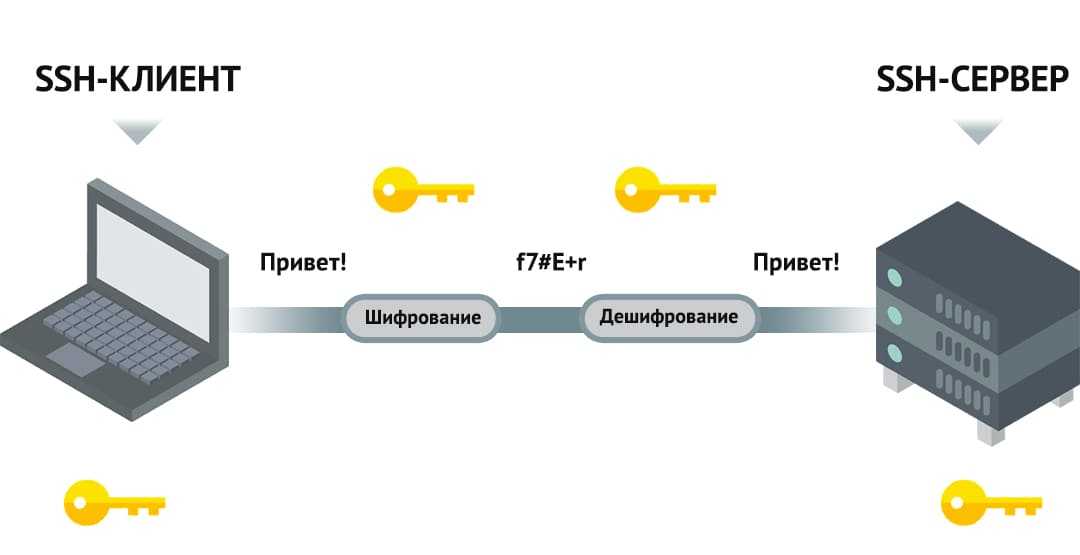

Протокол работает в модели клиент-сервер, что означает, что соединение устанавливается клиентом SSH, подключающимся к серверу SSH. Клиент SSH управляет процессом установки соединения и использует криптографию с открытым ключом для проверки подлинности сервера SSH. После этапа настройки протокол SSH использует надежные алгоритмы симметричного шифрования и хеширования для обеспечения конфиденциальности и целостности данных, которыми обмениваются клиент и сервер.

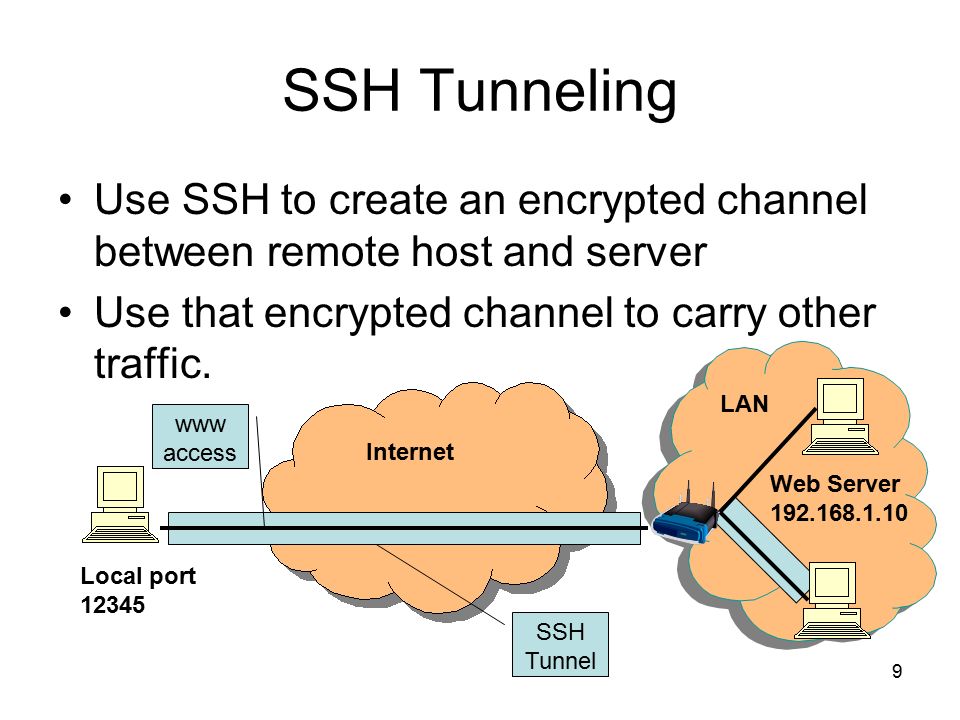

На приведенном ниже рисунке показан упрощенный процесс установки безопасного соединения оболочки.

Строгая аутентификация с использованием ключей SSH

Существует несколько вариантов аутентификации пользователя. Наиболее распространенными являются пароли и аутентификация с открытым ключом.

Метод аутентификации с открытым ключом в основном используется для автоматизации, а иногда системными администраторами для единого входа. Оказалось, что он используется гораздо шире, чем мы ожидали. Идея состоит в том, чтобы иметь пару криптографических ключей — открытый ключ и закрытый ключ — и настроить открытый ключ на сервере для авторизации доступа и предоставления доступа к серверу любому, у кого есть копия закрытого ключа. Ключи, используемые для аутентификации, называются ключами SSH. Аутентификация с открытым ключом также используется со смарт-картами, такими как карты CAC и PIV, используемые правительством США.

Оказалось, что он используется гораздо шире, чем мы ожидали. Идея состоит в том, чтобы иметь пару криптографических ключей — открытый ключ и закрытый ключ — и настроить открытый ключ на сервере для авторизации доступа и предоставления доступа к серверу любому, у кого есть копия закрытого ключа. Ключи, используемые для аутентификации, называются ключами SSH. Аутентификация с открытым ключом также используется со смарт-картами, такими как карты CAC и PIV, используемые правительством США.

Проверка подлинности на основе ключей в основном используется для обеспечения безопасной автоматизации. Автоматизированная передача файлов защищенной оболочки используется для беспрепятственной интеграции приложений, а также для автоматизированного управления системами и конфигурациями.

Мы обнаружили, что у крупных организаций гораздо больше ключей SSH, чем они себе представляют, и управление ключами SSH стало очень важным. Ключи SSH предоставляют доступ так же, как имена пользователей и пароли. Они требуют аналогичных процессов инициализации и завершения.

Они требуют аналогичных процессов инициализации и завершения.

В некоторых случаях мы обнаружили несколько миллионов ключей SSH, разрешающих доступ к производственным серверам в клиентских средах, из них 90% ключей фактически не используются и представляют доступ, который был предоставлен, но никогда не прекращался. Обеспечение надлежащих политик, процессов и аудитов также для использования SSH имеет решающее значение для надлежащего управления идентификацией и доступом. Традиционные проекты управления идентификацией упускают из виду до 90% всех учетных данных, игнорируя ключи SSH. Мы предоставляем услуги и инструменты для реализации управления ключами SSH.

SSH обеспечивает надежное шифрование и защиту целостности

После установления соединения между клиентом SSH и сервером передаваемые данные шифруются в соответствии с параметрами, согласованными при настройке. Во время согласования клиент и сервер договариваются об используемом алгоритме симметричного шифрования и генерируют ключ шифрования, который будет использоваться. Трафик между взаимодействующими сторонами защищен стандартными надежными алгоритмами шифрования (такими как AES (Advanced Encryption Standard)), а протокол SSH также включает механизм, обеспечивающий целостность передаваемых данных с помощью стандартных алгоритмов хэширования (таких как SHA -2 (стандартный алгоритм хеширования)).

Трафик между взаимодействующими сторонами защищен стандартными надежными алгоритмами шифрования (такими как AES (Advanced Encryption Standard)), а протокол SSH также включает механизм, обеспечивающий целостность передаваемых данных с помощью стандартных алгоритмов хэширования (таких как SHA -2 (стандартный алгоритм хеширования)).

Стандарт IETF SSH и подробная техническая документация

Базовый протокол

Когда протокол SSH стал популярным, Тату Илонен передал его в IETF для стандартизации. Теперь это интернет-стандарт, описанный в следующих документах:

RFC 4251 — Архитектура протокола Secure Shell (SSH)

RFC 4253 — Протокол транспортного уровня Secure Shell (SSH)

RFC 4252 — The Secure Shell ( SSH) Протокол аутентификации

RFC 4254 — Протокол подключения Secure Shell (SSH)

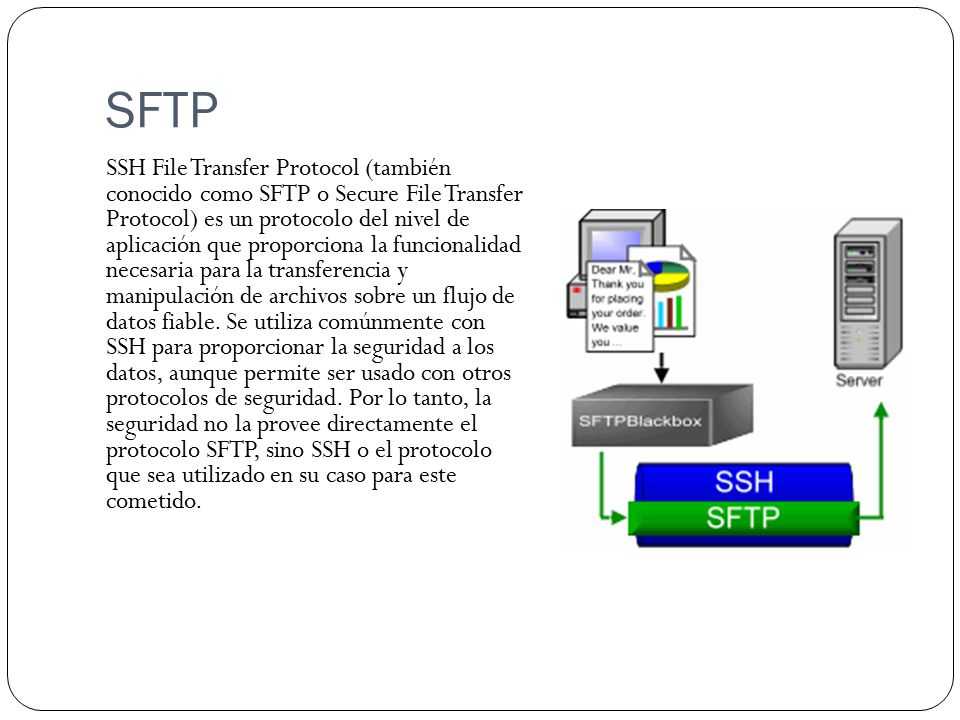

Протокол передачи файлов SFTP

SFTP (протокол передачи файлов SSH), вероятно, является наиболее широко используемым безопасным протоколом передачи файлов на сегодняшний день. Он работает через SSH и в настоящее время задокументирован в

Он работает через SSH и в настоящее время задокументирован в

draft-ietf-secsh-filexfer-02

Формат файла открытого ключа

Формат файла открытого ключа не является формальным стандартом (это информационный документ), но многие реализации поддерживать этот формат.

RFC 4716 — Формат файла открытого ключа Secure Shell (SSH)

Как цитировать SSH

Чтобы цитировать SSH в исследовательской статье, используйте следующее:

Tatu Ylonen: SSH — безопасное подключение для входа через Интернет.

Proceedings of the 6th USENIX Security Symposium, pp. 37-42, USENIX, 1996.

Объяснение протокола SSH — N-able

В бизнес-среде, требующей круглосуточного доступа, возможности удаленной сети необходимы. Это означает, что поставщики управляемых услуг (MSP) должны знать, как защитить удаленные подключения для своих клиентов, а не только сами использовать удаленные подключения.

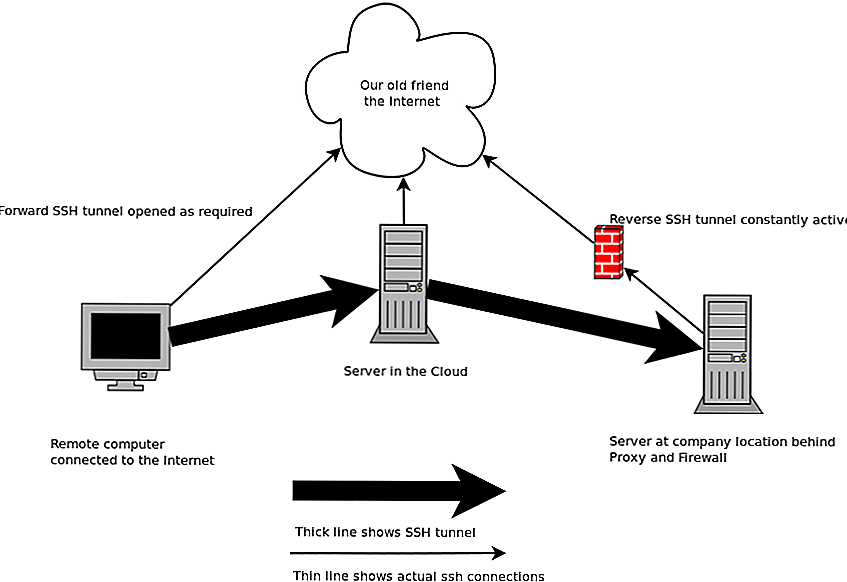

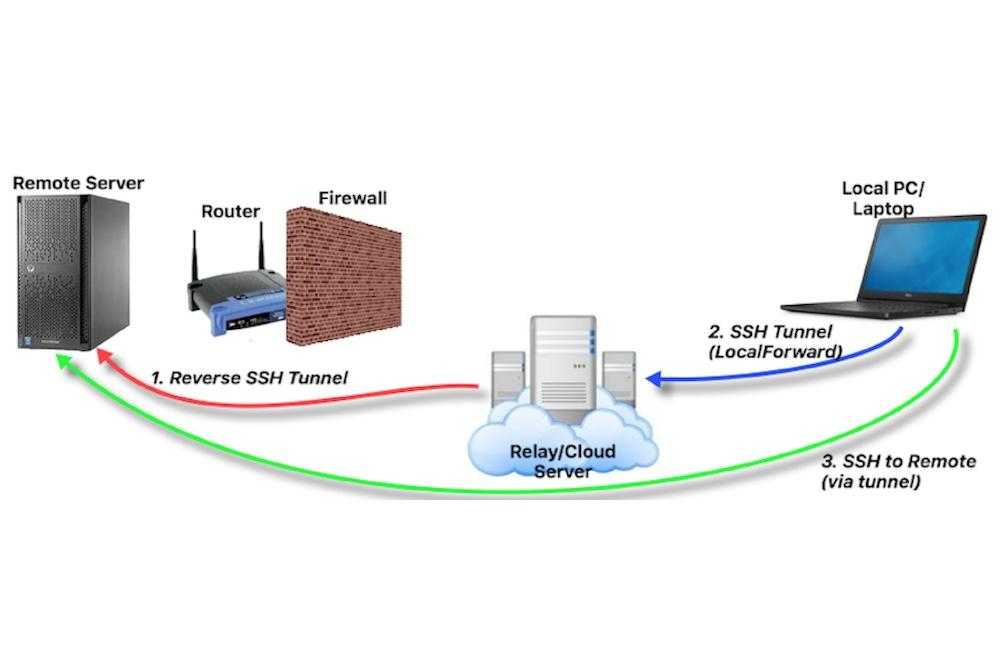

С этой целью протокол защищенной оболочки (SSH) играет важную роль в функциях удаленного администрирования, от таких простых задач, как вход на рабочее устройство из дома, до более сложных маневров, таких как использование туннеля SSH для обхода брандмауэра. Поскольку протокол SSH широко распространен и является неотъемлемой частью сетевых сервисов, каждый профессионал, работающий в сфере ИТ, должен хорошо понимать его назначение и возможности.

Поскольку протокол SSH широко распространен и является неотъемлемой частью сетевых сервисов, каждый профессионал, работающий в сфере ИТ, должен хорошо понимать его назначение и возможности.

Что такое протокол SSH в сети?

SSH — это протокол, с помощью которого сетевое взаимодействие может осуществляться безопасно и удаленно через незащищенную сеть. SSH обеспечивает множество важных функций: защищенную передачу файлов, автоматизированные процессы, выполнение команд и удаленный доступ к частным сетевым системам, устройствам и приложениям.

Когда SSH был впервые разработан, он стремился устранить недостатки безопасности Telnet, протокола, который позволяет одному компьютеру входить в другой компьютер в той же открытой сети. В своем первоначальном виде, известном как SSH-1, безопасный протокол оболочки сделал большой скачок в безопасности сетевых операций, но имел несколько заметных уязвимостей. Обнаружение этих уязвимостей привело к версии SSH-2.

Сегодня большинство систем, использующих SSH, поддерживают SSH-2. Обновления этой версии усилили протокол и сделали его надежным криптографическим методом удаленного сетевого взаимодействия. Аутентифицируя и шифруя каждый сеанс, SSH в сети защищает данные от явных форм кибератак, совершаемых взломщиками системы, а также от более изощренных форм кражи информации, таких как перехват пакетов.

Обновления этой версии усилили протокол и сделали его надежным криптографическим методом удаленного сетевого взаимодействия. Аутентифицируя и шифруя каждый сеанс, SSH в сети защищает данные от явных форм кибератак, совершаемых взломщиками системы, а также от более изощренных форм кражи информации, таких как перехват пакетов.

Понимание того, как безопасный протокол оболочки упрощает и защищает сетевые операции, означает, что вы можете настроить решения для удаленного администрирования, которые лучше всего подходят для бизнеса ваших клиентов.

Описание протокола SSH

Первый шаг к ответу на вопрос «Как работает SSH?» получает четкое представление о том, как он взаимодействует с другими интернет-протоколами для выполнения сетевых услуг.

SSH работает в сети через клиент-серверную архитектуру. Клиент SSH — это программа, которая запускает протокол SSH с определенного устройства для доступа к удаленным компьютерам, автоматизации передачи данных, выполнения команд и даже управления сетевой инфраструктурой. Модель клиент/сервер означает, что компоненты сетевой системы, используемые для установки безопасного соединения SSH, должны быть включены для SSH. Это может означать установку надлежащего программного обеспечения или просто использование программы служб SSH, встроенной в компьютер.

Модель клиент/сервер означает, что компоненты сетевой системы, используемые для установки безопасного соединения SSH, должны быть включены для SSH. Это может означать установку надлежащего программного обеспечения или просто использование программы служб SSH, встроенной в компьютер.

Далее, очень важно понимать уровни внутри и вокруг SSH, называемые стеком протоколов. SSH состоит из трех компонентов: протокола транспортного уровня (TLP), протокола аутентификации пользователя и протокола соединения. Три уровня выполняют следующие функции:

- Протокол транспортного уровня : TLP служит для аутентификации сервера и установления конфиденциальности и целостности. Согласно меморандуму 4251 Запроса на комментарии (RFC), TLP должен соответствовать стандарту полной прямой секретности. По сути, даже если компрометация произойдет во время одного сеанса, это не повлияет на безопасность прошлых сеансов. Совершенная прямая секретность (PFS) представляет собой значительный прогресс в протоколе передачи данных, потому что это означает, что даже если закрытый ключ сервера попадет в чужие руки, хакер не сможет задним числом получить доступ к ранее переданным данным.

С помощью PFS каждый новый сеанс защищен независимо, гарантируя полную конфиденциальность прошлых сеансов.

С помощью PFS каждый новый сеанс защищен независимо, гарантируя полную конфиденциальность прошлых сеансов. - Протокол аутентификации пользователя: Как видно из названия, протокол аутентификации пользователя выполняет аутентификацию пользователя на сервере, подтверждая личность агента, работающего в качестве клиента.

- Протокол соединения : Протокол соединения мультиплексирует туннель SSH. Другими словами, протокол соединения создает отдельные потоки данных или логические каналы из одного соединения клиент/сервер.

Последовательные действия этих трех уровней протокола позволяют протоколу SSH успешно защищать соединения, шифровать данные и передавать данные по различным каналам.

Как работает TLP

TLP эффективно обменивается данными и защищает их за счет 1) аутентификации сервера, 2) согласования шифрования и 3) определения главного ключа для дешифрования.

Процесс безопасности SSH начинается, когда клиент пытается подключиться к серверу SSH. Протокол SSH использует криптографию с открытым ключом для аутентификации сервера, то есть сервер отправляет свой открытый ключ клиенту для подтверждения. Клиент может аутентифицировать сервер, сравнивая этот ключ хоста с локальной базой данных или получая подтверждение сертифицированного центра (CA).

Протокол SSH использует криптографию с открытым ключом для аутентификации сервера, то есть сервер отправляет свой открытый ключ клиенту для подтверждения. Клиент может аутентифицировать сервер, сравнивая этот ключ хоста с локальной базой данных или получая подтверждение сертифицированного центра (CA).

После аутентификации сервера начинается согласование алгоритма шифрования. И клиент, и сервер совместно используют свои поддерживаемые протоколы шифрования в порядке предпочтения. Побеждает запись с наивысшим предпочтением сервера, которая используется как клиентом, так и сервером, что делает ее алгоритмом, используемым для шифрования сеанса.

Наконец, когда обе стороны согласовали алгоритм шифрования, они могут определить главный ключ. SSH-2 использует метод обмена ключами Диффи-Хеллмана, в котором клиент и сервер применяют алгоритм шифрования для создания общего секрета и выполнения симметричного шифрования.

Хотя детали обмена ключами Диффи-Хеллмана довольно сложны в действии, вот общий обзор того, как работает симметричное шифрование для успешной защиты данных.

- Клиент и сервер выбирают начальное значение — большое простое число.

- Они применяют алгоритм шифрования к начальному значению.

- Затем и клиент, и сервер генерируют еще одно простое число, которое действует как их личный закрытый ключ.

- Закрытый ключ и общий номер проходят алгоритм для создания открытого ключа, который каждая машина отправляет другой.

- Используя свой собственный закрытый ключ, открытый ключ другой стороны и исходное начальное значение, обе стороны вычисляют общий ключ — главный ключ.

- Конечным результатом является общий главный ключ, который может использоваться как клиентом, так и хостом для шифрования и расшифровки данных. Таким образом, процесс является симметричным, позволяя обеим сторонам шифровать и расшифровывать, сохраняя при этом свой закрытый ключ в секрете.

После обмена ключами клиент отправляет служебный запрос, чтобы инициировать аутентификацию пользователя или протокол подключения.

Как работает аутентификация пользователя

Авторизация пользователя может принимать несколько форм. Клиент отправляет запрос службы аутентификации пользователя, в котором указывается метод аутентификации — аутентификация с асимметричным ключом, пароли или проверка на основе хоста.

Многие пользователи SSH зависят от метода ввода пароля, который вполне приемлем в некоторых средах. Однако пароли считаются немного менее безопасными, потому что, хотя они и шифруются при передаче, боты могут использовать атаки грубой силы или пароли по умолчанию, чтобы получить доступ к защищенному сеансу.

Метод аутентификации с асимметричным ключом основан на парах ключей SSH, которые не требуют пароля и, таким образом, исключают возможность эксплуатации. В хост-системе хост аутентифицирует своих клиентов и, по сути, ручается за них. Затем сервер должен только аутентифицировать личность хоста, упрощая аутентификацию пользователя для хоста с несколькими клиентами.

Является ли SSH полностью безопасным?

Учитывая постоянные новые угрозы в области кибербезопасности, многие MSP хотят знать уровень безопасности протокола SSH. Как и в случае с большинством мер безопасности, ответ неоднозначен.

Как упоминалось ранее, SSH-2 был разработан частично для устранения уязвимостей SSH-1. Его улучшения включают реализацию метода обмена ключами Диффи-Хеллмана и включение кодов аутентификации сообщений в качестве дополнительной меры целостности данных. Эти функции безопасности делают его несовместимым с SSH-1, и до сих пор никто не смог подтвердить методологию, которая могла бы использовать SSH-2.

При этом есть все основания полагать, что у SSH-2 есть свои недостатки. Основным доказательством того, что даже SSH-2 может быть расшифрован неавторизованными агентами, является успешная утечка информации Агентства национальной безопасности (АНБ) Эдварда Сноудена в 2013 году. Хотя метод, который он использовал для этого, неясен, сама утечка свидетельствует о возможной неприкосновенности данных, зашифрованных с помощью SSH.

В конечном счете, это нарушение стало результатом редкого сочетания обстоятельств — государственной власти, обильного финансирования и политических мотивов. Для большинства MSP протокол SSH-2 отличается высокой степенью безопасности и более чем подходит для типичной бизнес-среды.

SSH через TCP или UDP?

SSH обычно работает через TCP. При этом в RFC 4251 указано, что протокол уровня передачи SSH «также может использоваться поверх любого другого надежного потока данных».

По умолчанию протокол SSH настроен на прослушивание TCP-порта 22 в поисках подключений. Хотя этот номер может быть изменен по мере необходимости, RFC 4253 указывает, что «этот номер порта был зарегистрирован в IANA и официально назначен для SSH».

Используя TCP, SSH может выполнять туннелирование и переадресацию портов. Эти методы позволяют данным перемещаться по незащищенной сети в частную сеть за счет шифрования данных и сокрытия типа трафика. Это невероятно полезно для тех, кто пытается получить выгоду от интернет-сервиса, ограниченного сетевым брандмауэром, хотя, конечно, авторизованные пользователи должны использовать его с надлежащими предосторожностями.

Запущена спустя год после первой версии и является современной модификацией сетевого протокола, устойчивой к агрессивным атакам «man-in-the-middle», благодаря которой злоумышленники не смогут «прослушивать» трафик пользователя.

Запущена спустя год после первой версии и является современной модификацией сетевого протокола, устойчивой к агрессивным атакам «man-in-the-middle», благодаря которой злоумышленники не смогут «прослушивать» трафик пользователя.

С помощью PFS каждый новый сеанс защищен независимо, гарантируя полную конфиденциальность прошлых сеансов.

С помощью PFS каждый новый сеанс защищен независимо, гарантируя полную конфиденциальность прошлых сеансов.