Содержание

SSH (протокол) — для чего нужен, преимущества, особенности — Boodet.online

480

auto

Администрирование

Сетевой протокол SSH — в чем технология работы? Преимущества SSH перед FTP, Техника

IT GIRL

12

Post Views:

1 746

SSH (протокол) — для чего нужен, преимущества, особенности

Блог

2020-08-25

ru

SSH (протокол) — для чего нужен, преимущества, особенности

286

104

Boodet Online

+7 (499) 649 09 90

123022,

Москва,

ул. Рочдельская, дом 15, строение 15

Рочдельская, дом 15, строение 15

SSH (протокол) — для чего нужен, преимущества, особенности

286

104

Boodet Online

+7 499 649 09 90

123022,

Москва,

ул. Рочдельская, дом 15, строение 15

Поделиться

Твинтнуть

Поделиться

Запинить

Отправить

SSH простыми словами

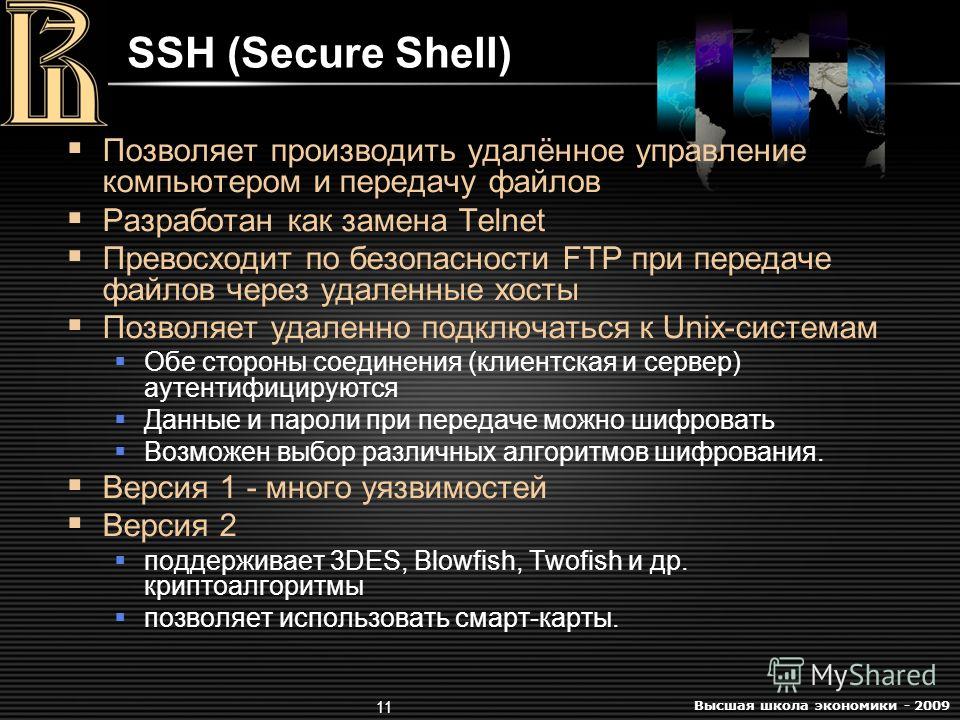

SSH (Secure Shell) — это протокол, с помощью которого обеспечивается безопасность удаленного доступа. Методом строгой аутентификации реализуется целостность связи, дополнительно доступ защищен с помощью надежного шифрования.

Что такое SSH, когда он нужен и можно ли его чем-нибудь заменить, рассказывают специалисты Boodet. Online.

Online.

Что такое Secure Shell?

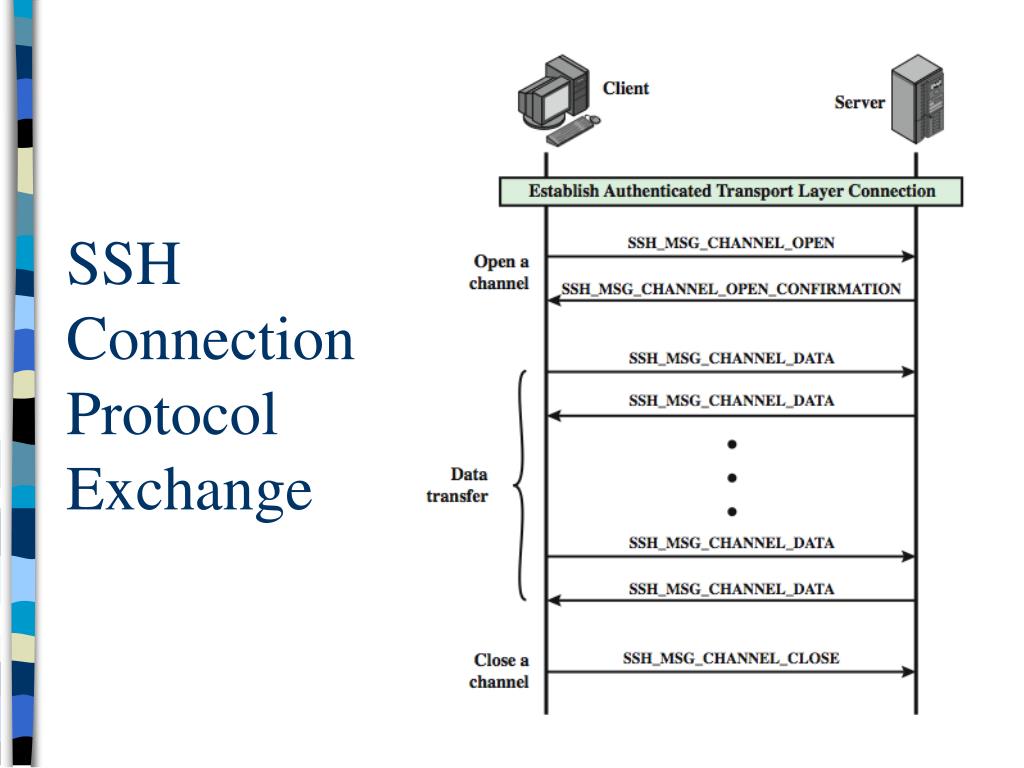

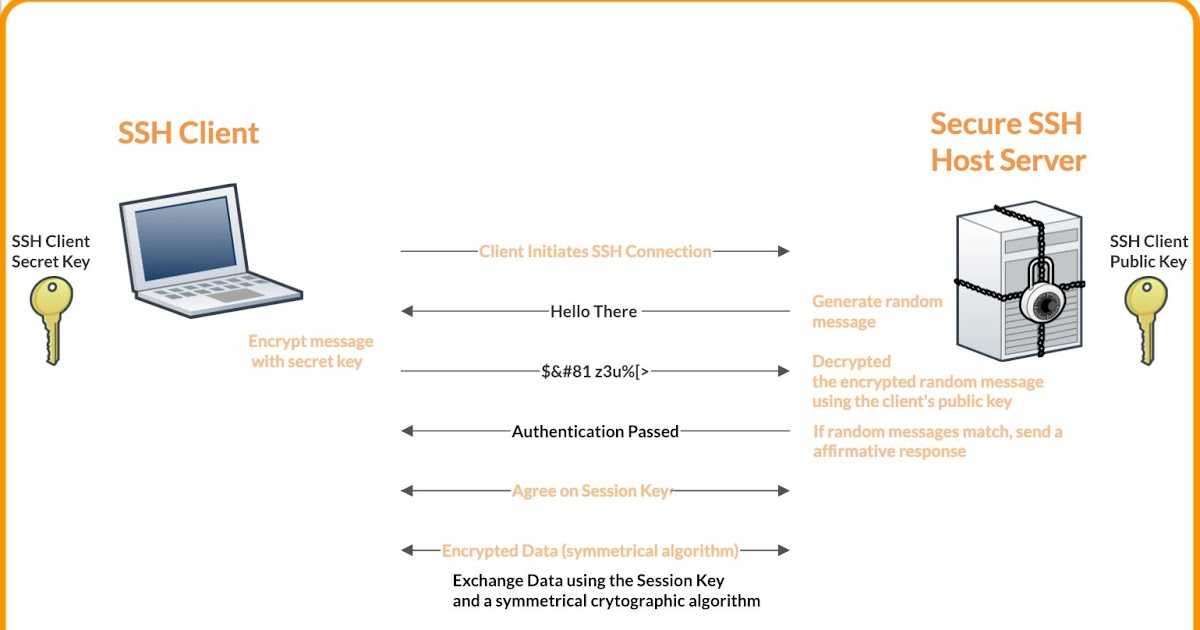

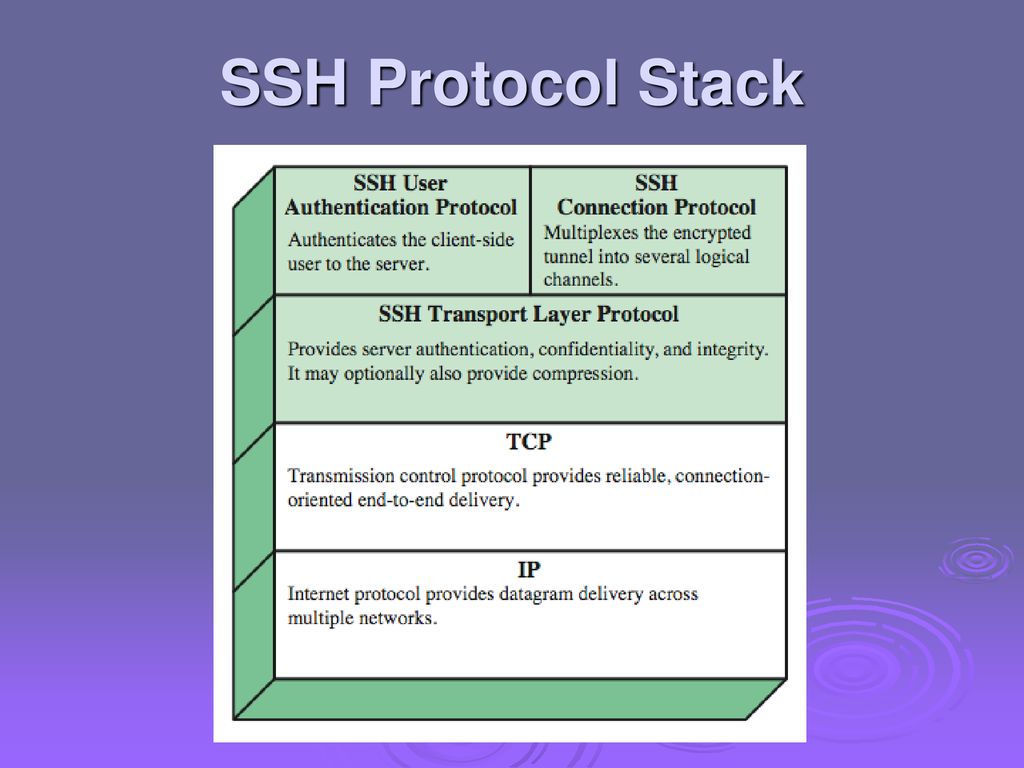

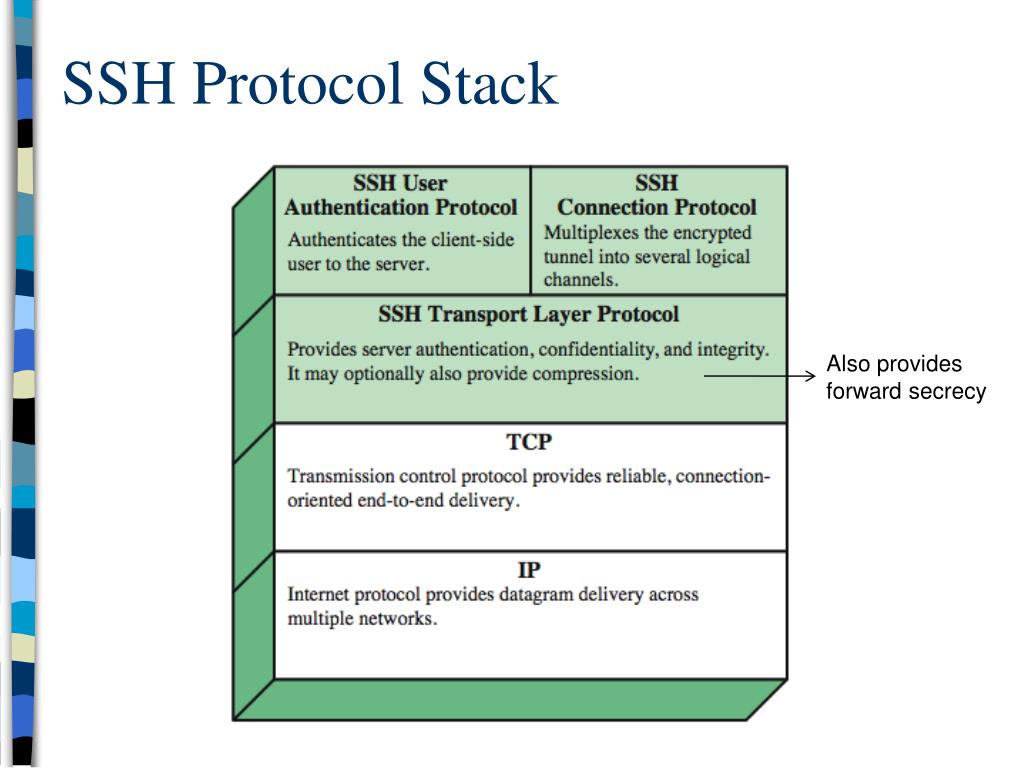

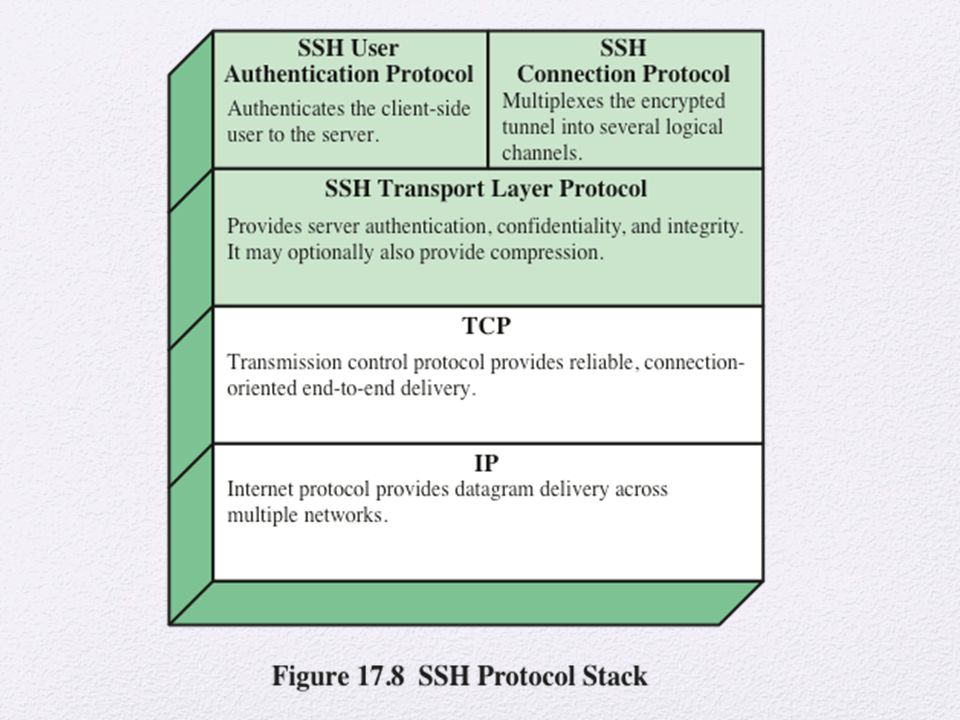

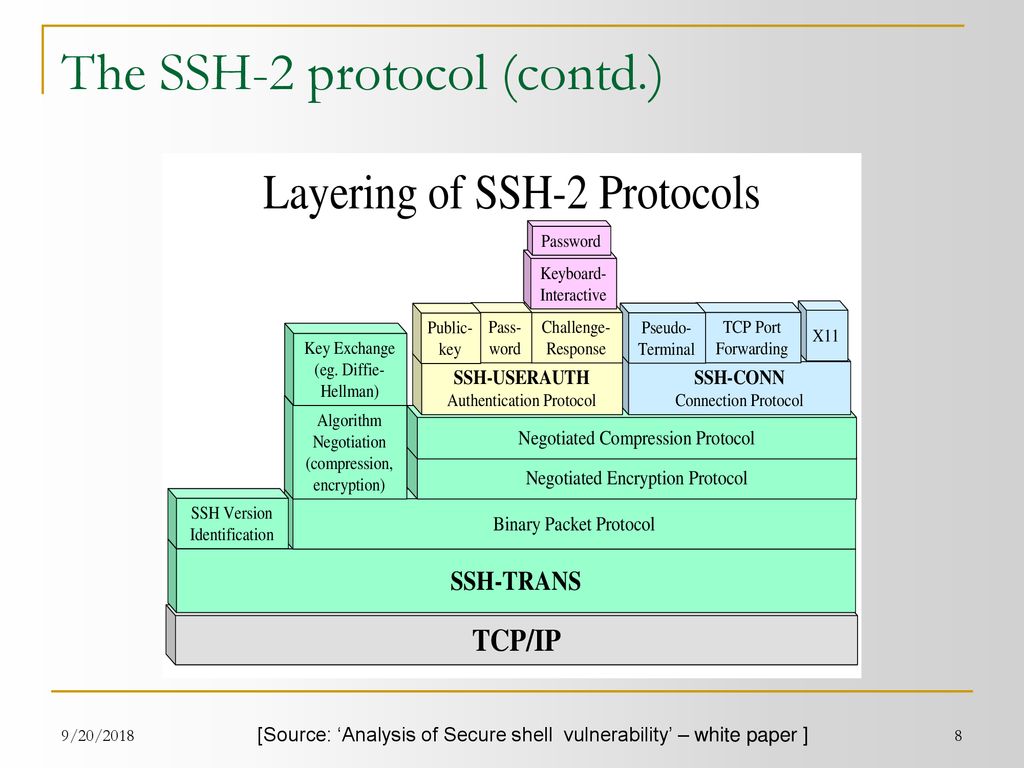

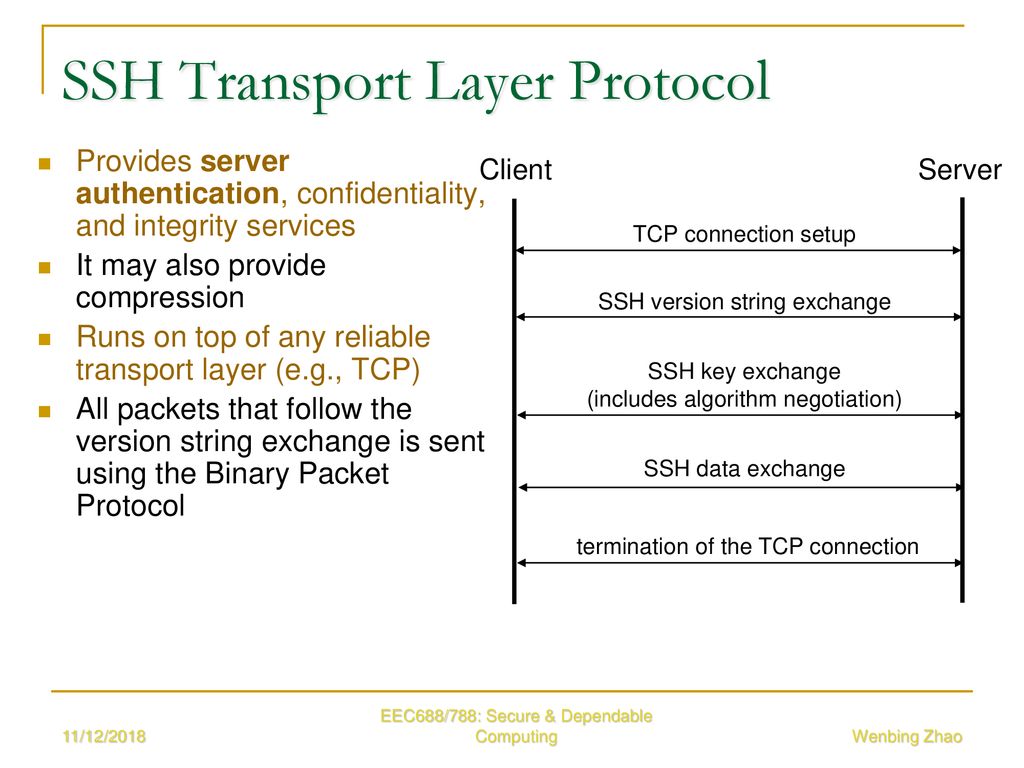

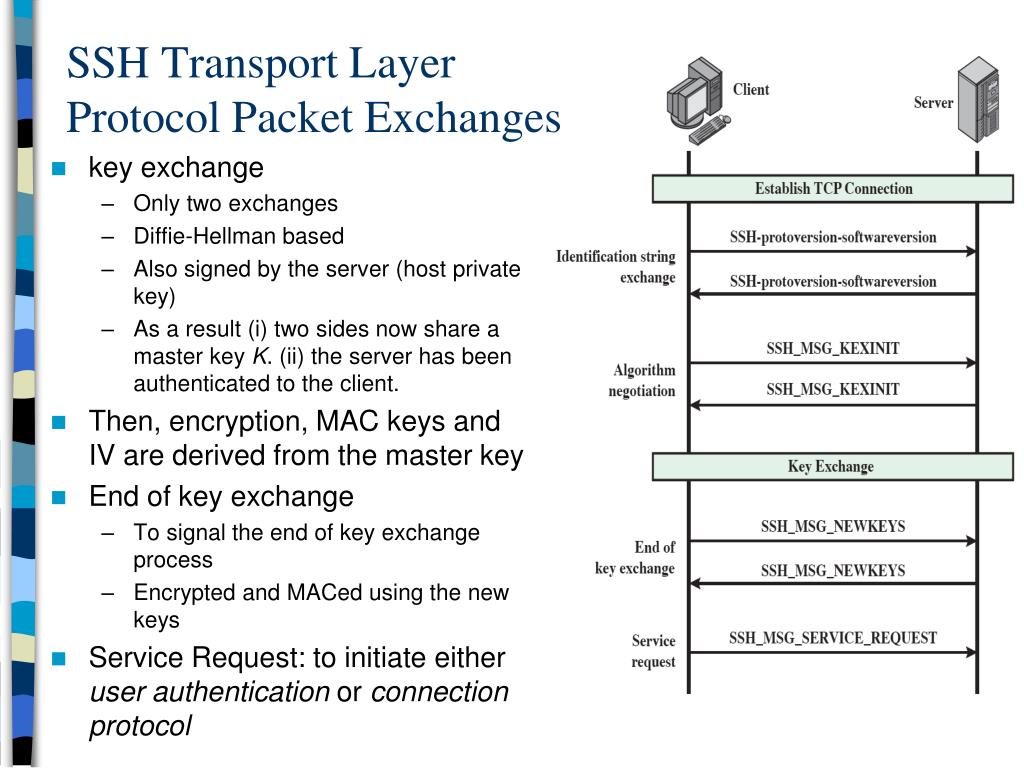

Протокол Secure Shell работает в модели клиент-сервер. Клиент управляет процессом установки соединения и использует криптографию с открытым ключом для проверки подлинности сервера. После фазы установки протокол SSH использует строгие симметричные алгоритмы шифрования и хеширование — это необходимо для того, чтобы обеспечить конфиденциальность и целостность данных.

SSH не только обеспечивает зашифрованное соединение, но также гарантирует, что данные не могут быть обработаны на пути к получателю (исключает взлом). Secure Shell повлиял и на другие протоколы. Например, незащищенный FTP, который используется для загрузки и выгрузки файлов на сервер, получил дальнейшее развитие в протоколе передачи файлов SFTP .

Преимущества: что может SSH?

Основное преимущество SSH заключается в том, что этот протокол работает во всех основных операционных системах (Unix, Linux, MacOS, Windows).

Используется для следующих задач:

обеспечение безопасного доступа для пользователей;

интерактивная и автоматическая передача файлов;

безопасный ввод удаленных команд;

управление сетевой инфраструктурой и другими критически важными компонентами системы.

Как работает SSH

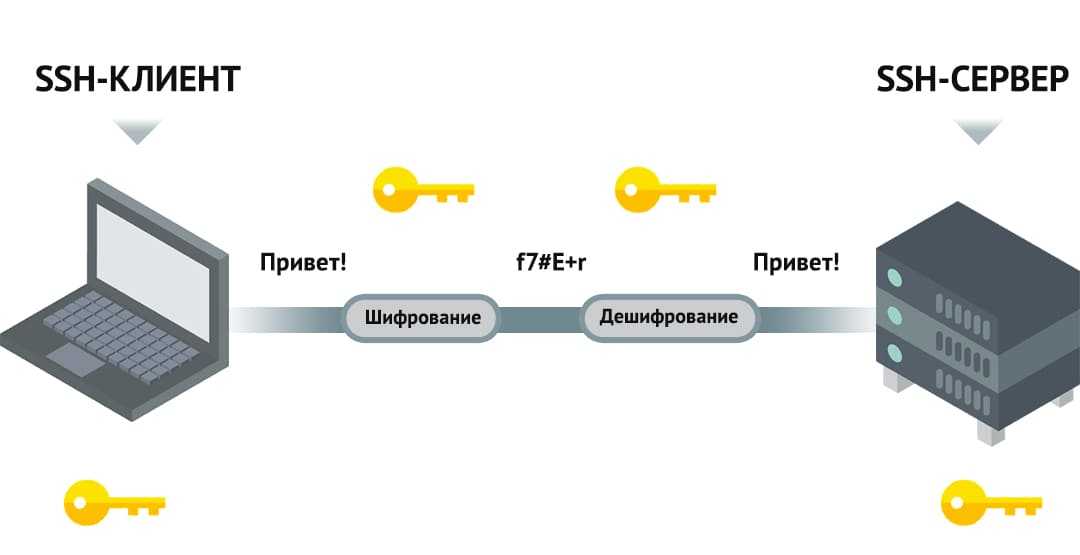

Secure Shell использует несколько методов шифрования и аутентификации. Это гарантирует, что потоки данных не могут быть прочитаны или изменены посторонними.

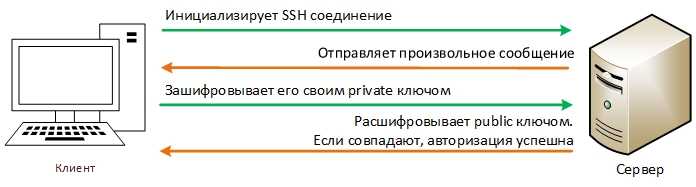

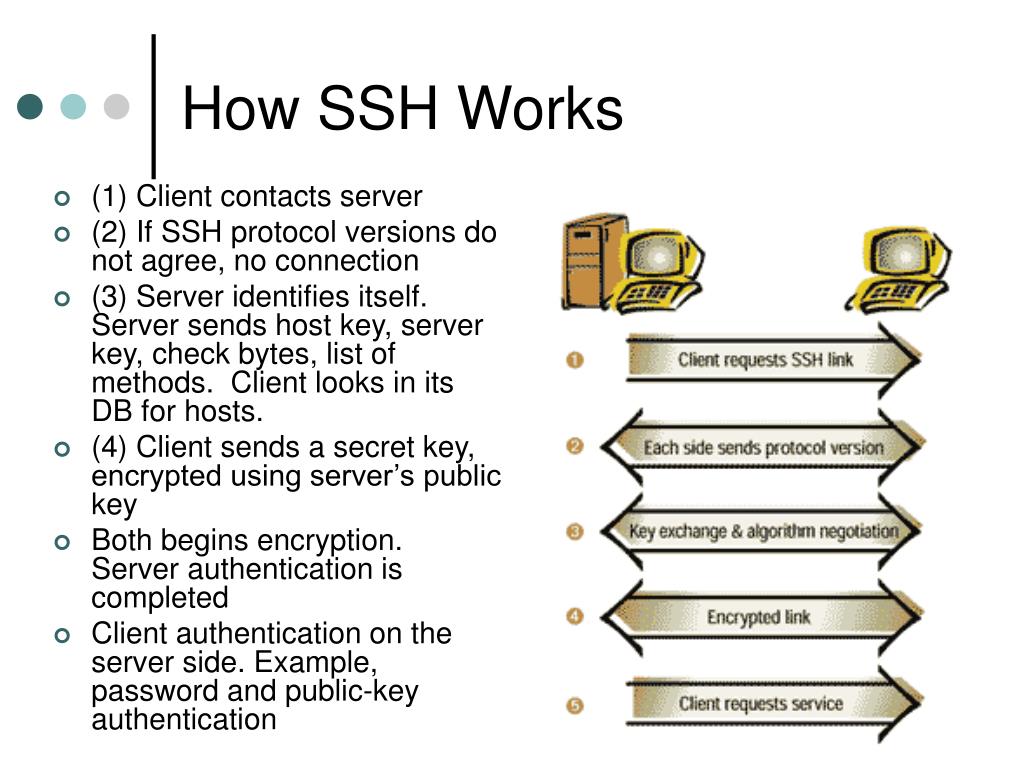

Первым этапом работы SSH является аутентификация. Как это происходит? Вначале сервер отправляет сертификат клиенту. Сертификат зашифрован — сымитировать его нельзя. Как только сторона клиента подтвердит, что узнает сертификат, запустится процесс соединения.

Теперь клиент должен идентифицировать себя как авторизованного пользователя для доступа к серверу. Для этого используется вход с помощью пароля. Другой способ — применение открытого или закрытого ключа.

Закрытый ключ создается индивидуально для каждого компьютера, где впоследствии и хранится. Если надо установить соединение SSH, просто введите фразу-пароль и получите доступ к закрытому ключу.

Как на стороне сервера, так и на стороне клиента есть открытые ключи. Сервер создает криптографическую схему со своим открытым ключом, отправляет ее клиенту. Затем он же расшифровывает схему с помощью своего закрытого ключа, отправляет решение обратно и сообщает, что клиенту разрешено устанавливать законное соединение.

Затем он же расшифровывает схему с помощью своего закрытого ключа, отправляет решение обратно и сообщает, что клиенту разрешено устанавливать законное соединение.

Утилиты SSH

Утилита SSH — это программа, которая позволяет устанавливать безопасные аутентифицированные соединения. Такие утилиты по умолчанию встроены в основные ОС, но можно пользоваться и сторонними:

PuTTY — бесплатный клиент для протоколов SSH и Telnet;

WinSCP — утилита для Windows с открытым исходным кодом не только передает файлы (с протоколами FTP, SFTP или SCP) но и предлагает базовые функции файлового менеджера, поддерживает сценарии;

FileZilla — для передачи файлов;

Расширение Chrome — браузер Google Chrome можно превратить в клиент SSH с помощью специального расширения;

VanDyke Software — поддерживает Telnet, Secure Shell и SFTP.

Техники шифрования

После взаимной аутентификации два участника связи устанавливают зашифрованное соединение. Для этого применяют ключи или хеширование.

Для этого применяют ключи или хеширование.

Ключи

Генерируется ключ для сеанса, срок действия которого истекает по его окончании. И клиент, и сервер имеют одинаковый ключ, поэтому любые сообщения, которыми обмениваются, могут быть зашифрованы и расшифрованы. Обе стороны создают ключ одновременно, но независимо друг от друга.

Хеширование

Хеш — это форма подписи передаваемых данных. Алгоритм генерирует уникальный хеш из данных. Если они обрабатываются, значение хеш-функции изменяется автоматически.

Значения хеш-функции разработаны таким образом, что их нельзя легко смоделировать. Невозможно создать две разные передачи с одним и тем же хешем.

Сервер SSH

Сервер SSH в данном случае — это аналог клиента. То есть для того, чтобы шифровать данные, нужно установить соответствующее ПО на домашнем, офисном компьютере или облачном сервере. Доступ к таким серверам можно организовать удаленно.

Отличия SSH от FTP

Основное отличие SSH от FTP — это наличие шифрования у первого. Secure Shell разрешает удаленный доступ к оболочке, а также передачу файлов, тогда как FTP разрешает только передачу файлов. Любые данные, передаваемые по незашифрованному протоколу, можно похитить. Специалисты Boodet.Online не рекомендуют использовать FTP для аутентификации пользователя — это небезопасно.

Secure Shell разрешает удаленный доступ к оболочке, а также передачу файлов, тогда как FTP разрешает только передачу файлов. Любые данные, передаваемые по незашифрованному протоколу, можно похитить. Специалисты Boodet.Online не рекомендуют использовать FTP для аутентификации пользователя — это небезопасно.

SSH и SSL

SSL/TLS — это механизм защиты веб-сайтов, а не доступа. Secure Shell может использовать SSL/TLS как часть безопасного решения. Существует множество возможных совместных реализаций этих протоколов.

Что общего?

SSH и SSL/TLS используют асимметричную криптографию. Эти протоколы безопасности предназначены для обеспечения конфиденциальности личной информации во время передачи данных и безопасной связи через интернет и публичные сети. Оба протокола хорошо справляются с шифрованием, аутентификацией и целостностью транзакций, только SSL работает на базе открытых ключей и сертификатов.

Мы рекомендуем использовать Secure Shell для безопасного выполнения команд на сервере, и SSL — для безопасной передачи личной информации в интернете.

SSH и VPN

Основное различие между SSH и VPN заключается в том, что VPN работает на транспортном уровне, а SSH — на уровне приложений. Это означает, что при установке VPN он автоматически направляет весь сетевой трафик через защищенный туннель, что делает возможным его использование как виртуального сетевого адаптера при установке ПО.

Преимущество использования VPN состоит в том, что трафик может быть замаскирован под HTTP-трафик — в этом случае злоумышленникам будет сложнее его распознать.

SSH тоже шифрует трафик, но частями — это разгружает сервер и ускоряет работу. Кроме того, у Secure Shell есть единый стандартизированный и унифицированный протокол.

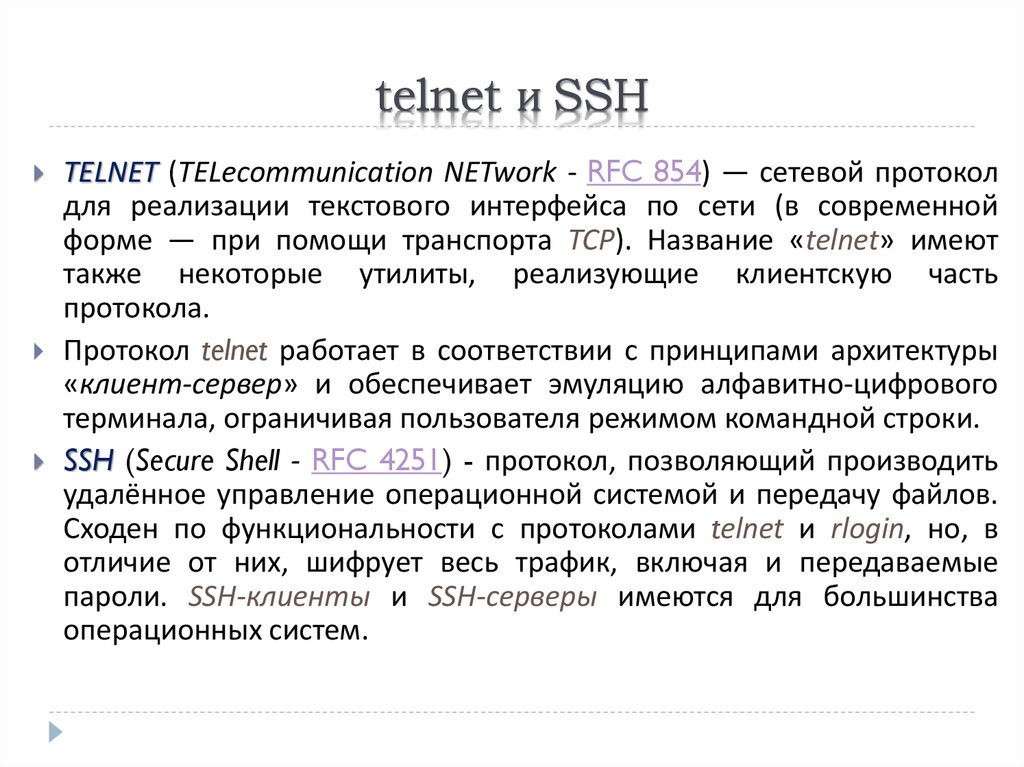

Отличия SSH от Telnet

Telnet и Secure Shell — это абсолютно противоположные протоколы. Telnet не шифрует данные, а это небезопасно. Он, как и SSH, запрашивает аутентификацию перед установкой соединения, но не поддерживает шифрование учетных данных для входа.

Поделиться

Твинтнуть

Поделиться

Запинить

Отправить

Facebook

YouTube

Telegram

Что такое SSH и sFTP?

С помощью защищенного протокола SSH администраторы подключаются к своим серверам для безопасной работы. Рассмотрим особенности этого протокола подробнее:

Рассмотрим особенности этого протокола подробнее:

- Что такое SSH-протокол

- Что такое SFTP-протокол

- Для чего используются SSH и SFTP протоколы

- Как работает SSH

Статья в тему:

Как подключиться к серверу по SSH

Что такое SSH-протокол

SSH-протокол (от англ. Secure Shell) — криптографический сетевой протокол, предназначенный для удаленного доступа к операционной системе и осуществления безопасного удаленного управления в рамках незащищенной сети (например, через интернет).

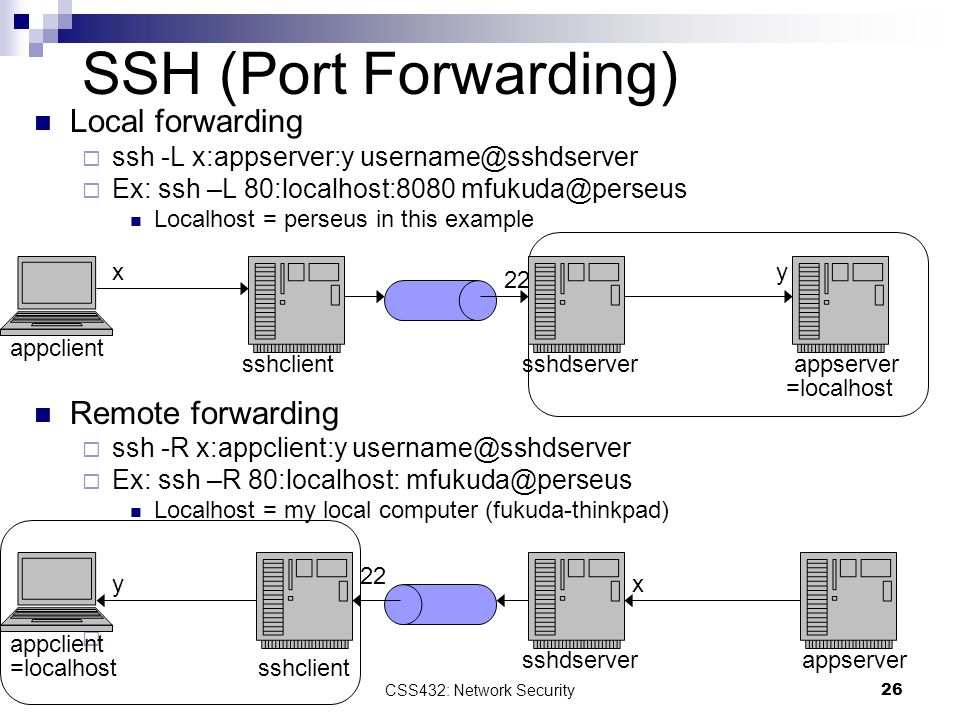

SSH обеспечивает защищённый канал связи между клиентом и сервером, через который можно передавать данные (почтовые, видео, файлы), работать в командной строке, удаленно запускать программы, в том числе графические. SSH-сервер должен быть установлен на удаленной операционной системе. SSH-клиент должен быть запущен на машине, с которой будет осуществляться удаленное подключение.

Основные функции, доступные при использовании SSH-протокола:

- Передача любых данных через защищенное SSH-соединение, включая сжатие данных для последующего шифрования.

- X11 Forwarding — механизм, позволяющий запускать программы UNIX/Linux-сервера в виде графической оболочки, как в Windows (использовать X Window System).

- Переадресация портов — передача шифрованного трафика между портами разных машин.

Безопасность SSH-соединения обеспечивается:

- шифрованием данных одним из существующих алгоритмов

- аутентификацией сервера и клиента одним из нескольких доступных методов

- наличием дополнительных функций протокола, направленных на предупреждение различных хакерских атак

Аутентификация сервера дает защиту от:

- взлома путем подмены IP-адресов (IP-spoofing), когда один удаленный хост посылает пакеты от имени другого удаленного хоста

- подмены DNS-записей (DNS-spoofing), когда подменяется запись на DNS-сервере, в результате чего соединение устанавливается с хостом, который указан в подмененной записи, вместо необходимого

- перехвата открытых паролей и других данных, передаваемых в открытом виде через установленное соединение

На сегодняшний день существуют две версии протокола SSH (SSH-1 и SSH-2), причем вторая версия усовершенствована и расширена по сравнению с первой. Например, вторая версия устойчива к атакам вида MITM («человек посередине», атака посредника). Также существуют две редакции данного протокола: открытая версия (бесплатная) и коммерческая (платная). Бесплатная версия — OpenSSH — встроена во все UNIX-подобные операционные системы в виде стандартных утилит SSH-клиента и SSH-сервера.

Например, вторая версия устойчива к атакам вида MITM («человек посередине», атака посредника). Также существуют две редакции данного протокола: открытая версия (бесплатная) и коммерческая (платная). Бесплатная версия — OpenSSH — встроена во все UNIX-подобные операционные системы в виде стандартных утилит SSH-клиента и SSH-сервера.

Коммерческая реализация SSH-протокола — SSH Communications Security — разработана одноименной организацией. Имеет небольшие отличия от бесплатной версии, такие как доступность коммерческой технической поддержки, наличие инструментов веб-управления и др. Основной набор команд и возможностей практически одинаковый у обоих продуктов.

Для ОС Windows выпущены различные SSH-клиенты и оболочки, самые распространенные из них — это бесплатные PuTTY и WinSCP. Для других операционных систем также существуют свои SSH-клиенты.

Передача данных по SSH-протоколу через небезопасную сеть

Что такое SFTP-протокол

SFTP-протокол (от англ. SSH File Transfer Protocol) – сетевой протокол прикладного уровня, предназначенный для передачи файлов и других действий с ними через имеющееся надежное соединение. Протокол был разработан как расширение SSH-2, предназначенное для операций с файлами по защищенному каналу, однако может работать и с другими протоколами, обеспечивающими безопасное соединение сервера с клиентом. Иными словами, для надежной работы через SFTP-протокол необходимо иметь установленное защищенное соединение (например, SSH), которое проводит аутентификацию клиента и сервера и устанавливает факт их надежности, поскольку сам SFTP-протокол не проводит аутентификацию и не обеспечивает безопасность.

SSH File Transfer Protocol) – сетевой протокол прикладного уровня, предназначенный для передачи файлов и других действий с ними через имеющееся надежное соединение. Протокол был разработан как расширение SSH-2, предназначенное для операций с файлами по защищенному каналу, однако может работать и с другими протоколами, обеспечивающими безопасное соединение сервера с клиентом. Иными словами, для надежной работы через SFTP-протокол необходимо иметь установленное защищенное соединение (например, SSH), которое проводит аутентификацию клиента и сервера и устанавливает факт их надежности, поскольку сам SFTP-протокол не проводит аутентификацию и не обеспечивает безопасность.

SFTP имеет ряд преимуществ перед своими предшественниками — FTP и SCP — таких, как прерывание передачи файла, удаление, возобновление передачи, связь переданных файлов с основными атрибутами, например, меткой даты/времени, а также более высокая платформонезависимость.

SFTP-протокол реализуется через SFTP-сервер и SFTP-клиент, которые являются подсистемами OpenSSH.

Для чего используются SSH и SFTP протоколы

Чаще всего протоколы SSH и SFTP используются для удаленной работы с операционной системой или переноса большого количества файлов.

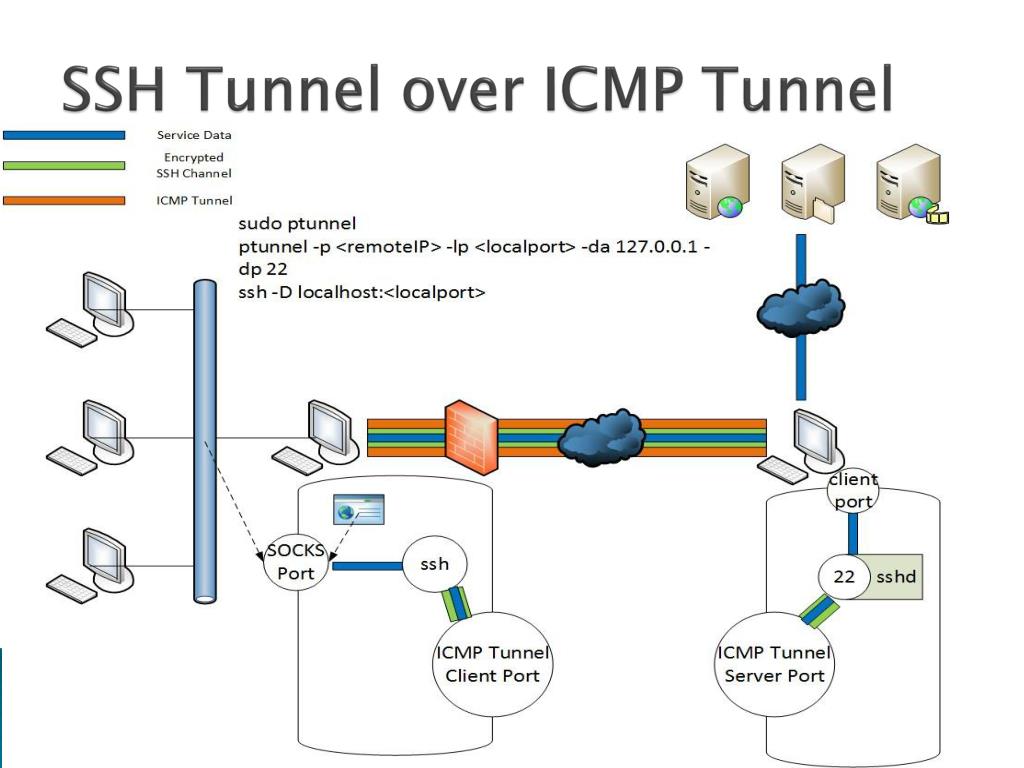

Например, клиент берет в аренду сервер или какую-то часть серверного пространства. Возникает необходимость переносить туда уже имеющиеся данные клиента, например, сайт или почтовые файлы. Провайдер должен обеспечить надежность и быстроту обмена данными с его сервером, особенно если речь идет о больших объемах информации и ее высокой конфиденциальности. В этом случае на удаленной машине (в данном случае — виртуальном сервере) устанавливается SSH-сервер (со встроенным SFTP-протоколом), а на клиентском компьютере — SSH-клиент. Создается SSH-туннель, и обмен данными между клиентом и удаленным сервером осуществляется через надежное соединение со всеми преимуществами протокола, описанными выше.

Также SSH может использоваться для удаленной работы по защищенному соединению с различными сервисами провайдера, такими как программное обеспечение, операционные системы и т. д.

д.

Как работает SSH

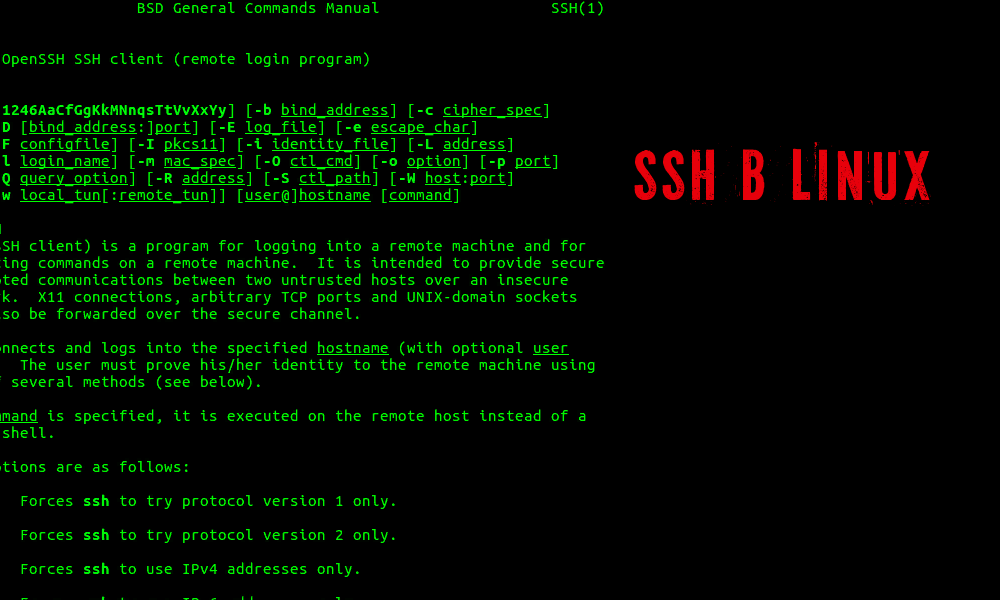

По протоколу SSH работает набор программ, служащих для выполнения различных действий на удаленной операционной системе. Например, программа sshd обеспечивает серверную функциональность SSH, она должна быть запущена на SSH-сервере. Программа ssh запускается на SSH-клиенте и позволяет устанавливать соединение с удаленным хостом, регистрироваться на нем, работать с удаленной машиной через SSH-соединение.

Для запуска тех или иных программ SSH-протокола существуют специальные команды с набором различных опций. Эти команды могут отличаться в зависимости от используемой клиентской операционной системы и оболочки SSH-клиента. Команды запускаются либо из командной строки, если речь идет о UNIX-подобных системах, либо посредством графического интерфейса в соответствующих SSH-оболочках.

Этот материал был полезен?

Что такое протокол Secure Shell (SSH)?

Эта страница посвящена протоколу SSH. Чтобы узнать о компании, стоящей за этим, см. Безопасность связи SSH. Сведения об использовании команды Linux ssh см. в разделе Использование команды ssh. Клиенты SSH, серверы и техническую информацию см. на домашней странице SSH (Secure Shell).

Безопасность связи SSH. Сведения об использовании команды Linux ssh см. в разделе Использование команды ssh. Клиенты SSH, серверы и техническую информацию см. на домашней странице SSH (Secure Shell).

Протокол SSH (также называемый Secure Shell) — это метод безопасного удаленного входа с одного компьютера на другой. Он предоставляет несколько альтернативных вариантов надежной аутентификации и защищает безопасность и целостность связи с помощью надежного шифрования. Это безопасная альтернатива незащищенным протоколам входа в систему (таким как telnet, rlogin) и небезопасным методам передачи файлов (таким как FTP).

Содержимое

Типичное использование протокола SSH Как работает протокол SSH Надежная аутентификация с помощью ключей SSH SSH обеспечивает надежное шифрование и защиту целостности Стандарт IETF SSH и подробная техническая документация Основной протокол Протокол передачи файлов SFTP Формат файла открытого ключа Как цитировать SSH

Типичное использование протокол SSH

Протокол используется в корпоративных сетях для:

обеспечение безопасного доступа для пользователей и автоматизированных процессов

интерактивная и автоматизированная передача файлов

выдача удаленных команд

для управления сетевой инфраструктурой и другими критически важными компонентами системы.

Как работает протокол SSH

Протокол работает в модели клиент-сервер, что означает, что соединение устанавливается клиентом SSH, подключающимся к серверу SSH. Клиент SSH управляет процессом установки соединения и использует криптографию с открытым ключом для проверки подлинности сервера SSH. После этапа настройки протокол SSH использует надежные алгоритмы симметричного шифрования и хеширования для обеспечения конфиденциальности и целостности данных, которыми обмениваются клиент и сервер.

На приведенном ниже рисунке показан упрощенный процесс установки безопасного соединения оболочки.

Строгая аутентификация с использованием ключей SSH

Существует несколько вариантов аутентификации пользователя. Наиболее распространенными являются пароли и аутентификация с открытым ключом.

Метод аутентификации с открытым ключом в основном используется для автоматизации, а иногда системными администраторами для единого входа. Оказалось, что он используется гораздо шире, чем мы ожидали. Идея состоит в том, чтобы иметь пару криптографических ключей — открытый ключ и закрытый ключ — и настроить открытый ключ на сервере для авторизации доступа и предоставления доступа к серверу любому, у кого есть копия закрытого ключа. Ключи, используемые для аутентификации, называются ключами SSH. Аутентификация с открытым ключом также используется со смарт-картами, такими как карты CAC и PIV, используемые правительством США.

Оказалось, что он используется гораздо шире, чем мы ожидали. Идея состоит в том, чтобы иметь пару криптографических ключей — открытый ключ и закрытый ключ — и настроить открытый ключ на сервере для авторизации доступа и предоставления доступа к серверу любому, у кого есть копия закрытого ключа. Ключи, используемые для аутентификации, называются ключами SSH. Аутентификация с открытым ключом также используется со смарт-картами, такими как карты CAC и PIV, используемые правительством США.

Проверка подлинности на основе ключей в основном используется для обеспечения безопасной автоматизации. Автоматизированная передача файлов защищенной оболочки используется для беспрепятственной интеграции приложений, а также для автоматизированного управления системами и конфигурациями.

Мы обнаружили, что у крупных организаций гораздо больше ключей SSH, чем они себе представляют, и управление ключами SSH стало очень важным. Ключи SSH предоставляют доступ так же, как имена пользователей и пароли. Они требуют аналогичных процессов инициализации и завершения.

Они требуют аналогичных процессов инициализации и завершения.

В некоторых случаях мы обнаружили несколько миллионов ключей SSH, разрешающих доступ к производственным серверам в клиентских средах, из них 90% ключей фактически не используются и представляют доступ, который был предоставлен, но никогда не прекращался. Обеспечение надлежащих политик, процессов и аудитов также для использования SSH имеет решающее значение для надлежащего управления идентификацией и доступом. Традиционные проекты управления идентификацией упускают из виду до 90% всех учетных данных, игнорируя ключи SSH. Мы предоставляем услуги и инструменты для реализации управления ключами SSH.

SSH обеспечивает надежное шифрование и защиту целостности

После установления соединения между клиентом SSH и сервером передаваемые данные шифруются в соответствии с параметрами, согласованными при настройке. Во время согласования клиент и сервер договариваются об используемом алгоритме симметричного шифрования и генерируют ключ шифрования, который будет использоваться. Трафик между взаимодействующими сторонами защищен стандартными надежными алгоритмами шифрования (такими как AES (Advanced Encryption Standard)), а протокол SSH также включает механизм, обеспечивающий целостность передаваемых данных с помощью стандартных алгоритмов хэширования (таких как SHA -2 (стандартный алгоритм хеширования)).

Трафик между взаимодействующими сторонами защищен стандартными надежными алгоритмами шифрования (такими как AES (Advanced Encryption Standard)), а протокол SSH также включает механизм, обеспечивающий целостность передаваемых данных с помощью стандартных алгоритмов хэширования (таких как SHA -2 (стандартный алгоритм хеширования)).

Стандарт IETF SSH и подробная техническая документация

Базовый протокол

Когда протокол SSH стал популярным, Тату Илонен передал его в IETF для стандартизации. Теперь это интернет-стандарт, описанный в следующих документах:

RFC 4251 — Архитектура протокола Secure Shell (SSH)

RFC 4253 — Протокол транспортного уровня Secure Shell (SSH)

RFC 4252 — The Secure Shell ( SSH) Протокол аутентификации

RFC 4254 — Протокол подключения Secure Shell (SSH)

Протокол передачи файлов SFTP

SFTP (протокол передачи файлов SSH), вероятно, является наиболее широко используемым безопасным протоколом передачи файлов на сегодняшний день. Он работает через SSH и в настоящее время задокументирован в

Он работает через SSH и в настоящее время задокументирован в

draft-ietf-secsh-filexfer-02

Формат файла открытого ключа

Формат файла открытого ключа не является формальным стандартом (это информационный документ), но многие реализации поддерживать этот формат.

RFC 4716 — Формат файла открытого ключа Secure Shell (SSH)

Как цитировать SSH

Чтобы цитировать SSH в исследовательской статье, используйте следующее:

Tatu Ylonen: SSH — безопасное подключение для входа через Интернет.

Proceedings of the 6th USENIX Security Symposium, стр. 37-42, USENIX, 1996.

404: Страница не найдена

Безопасность

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Вот куда вы можете пойти отсюда:

Поиск

- Узнайте последние новости.

- Наша домашняя страница содержит самую свежую информацию об информационной безопасности.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, «Безопасность».

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Сеть

-

SD-WAN и VPN: как они сравниваются?При сравнении SD-WAN и VPN предприятия, выбирающие между двумя технологиями, должны учитывать такие факторы, как стоимость, управление…

-

Подходит ли облачное управление сетью для вашего бизнеса?Многие предприятия используют локальное управление сетью, но для некоторых может быть более целесообразным перенос управления сетью в облако. …

-

Операторы мобильной связи должны устранить путаницу с 5G, чтобы максимизировать доход5G может принести миллиардные доходы, но операторы мобильной связи должны сначала разобраться с приложениями и технологиями 5G, такими как .

..

..

ИТ-директор

-

Приоритеты расходов на ИТ указывают на кибербезопасность, облачные технологии и данныеОпрос ИТ-специалистов, проведенный TechTarget, подчеркивает сохраняющуюся важность инициатив в области безопасности и облачных технологий, а также …

-

Доступ меньшинств к федеральным контрактам нуждается в улучшенииРасширение географического распределения федеральных контрактов является одним из способов помочь доступу меньшинств и малого бизнеса, считают эксперты …

-

RESTRICT Act нацелен на ИТ-продукты, выходящие за рамки запрета TikTok в США.Закон об ограничениях может столкнуться с трудностями при реализации, если он будет принят в качестве закона, учитывая то, как он нацелен на ИТ-продукты, принадлежащие иностранным …

Корпоративный настольный компьютер

-

Продажи ПК снижаются, поскольку пользователи ищут причины для покупкиПродажи ПК продолжают падать, так как бизнес-пользователи и потребители сохраняют консервативность в расходах и ждут, когда макроэкономические .

..

.. -

Сравнение включенной и принудительной многофакторной идентификации в Microsoft 365При управлении проверкой подлинности Microsoft 365 ИТ-администраторы могут столкнуться с различием между включенной и принудительной MFA. Узнать…

-

Как настроить MFA для Microsoft 365 организацииЧтобы развернуть MFA во всей среде Microsoft, в частности в Microsoft 365, ИТ-администраторам необходимо настроить …

Облачные вычисления

-

Как работает маршрутизация на основе задержки в Amazon Route 53Если вы рассматриваете Amazon Route 53 как способ уменьшить задержку, вот как работает этот сервис.

-

4 рекомендации, чтобы избежать привязки к поставщику облачных услугБез надлежащего планирования организация может оказаться в ловушке отношений с облачным провайдером. Следуйте этим …

-

Подходит ли вам облачная стратегия?Стратегия, ориентированная на облачные технологии, имеет свои преимущества и недостатки.

..

.. ..

..