Содержание

Что такое email spoofing | Энциклопедия «Касперского»

Спуфинг электронной почты или email spoofing (от англ. spoof — обманывать, подделывать, имитировать) — это подделка адреса отправителя в электронных письмах.

Спуфинг электронной почты возможен главным образом благодаря особенностям структуры письма и отсутствию проверки служебных заголовков в основном почтовом протоколе — SMTP.

Структура электронного письма

Сообщение электронной почты состоит из следующих структурных элементов:

- SMTP-конверт. Это элемент, в котором содержатся настоящие адреса отправителя и получателя. В почтовых клиентах он не отображается.

- Заголовки. Это информация об отправителе, получателе, дате и теме сообщения, которая отображается в почтовом клиенте. Существует два основных заголовка, которые могут содержать адрес отправителя:

- From — в этом поле отображается имя отправителя и адрес, с которого пришло письмо.

Некоторые почтовые клиенты по умолчанию показывают только имя, на которое нужно нажать, чтобы увидеть адрес.

Некоторые почтовые клиенты по умолчанию показывают только имя, на которое нужно нажать, чтобы увидеть адрес. - Reply-to — в этом поле содержится адрес получателя ответного письма. Он может отличаться от адреса отправителя. Большинство почтовых клиентов по умолчанию не показывают этот адрес, но позволяют настроить его отображение.

- From — в этом поле отображается имя отправителя и адрес, с которого пришло письмо.

- Тело письма. Это содержимое сообщения: текст, вложения и т. д.

Способы подмены адреса отправителя

Существует несколько разновидностей спуфинга электронной почты.

Использование схожего домена (lookalike domain). В заголовках отображается настоящий адрес отправителя, похожий на адрес организации, под которую маскируются злоумышленники. Для имитации чужого адреса, например [email protected], атакующие могут использовать:

- Домен первого уровня с похожим на оригинал написанием. Например, [email protected].

- Домен второго уровня .com для национальных доменов первого уровня.

Например, [email protected].

Например, [email protected]. - Домен второго уровня, отличающийся от настоящего домена организации одним или парой символов. Например, [email protected] c заглавной i вместо l.

- Домен второго уровня, вызывающий ассоциации с компанией, письмо от которой подделывают злоумышленники. Например, [email protected].

- Название компании, письмо которой подделывают злоумышленники, в качестве имени почтового ящика. Сам ящик при этом располагается на общедоступном домене. Например, [email protected].

Подмена имени отправителя. В этом случае в заголовках From и Reply-to содержится реальный адрес злоумышленников, а имя отправителя подделывается. Этот вариант подмены эффективен в почтовых клиентах, которые по умолчанию отображают только имя, например в мобильных почтовых клиентах.

В качестве имени отправителя злоумышленники могу указать:

- Только поддельное имя (наименование, должность). В этом случае содержимое поля From будет выглядеть как Bob <alice@mail.

ru>.

ru>. - Поддельное имя с поддельным адресом электронной почты. Этот прием называется ghost spoofing. В этом случае содержимое поля From будет выглядеть так: Bob <[email protected]> <[email protected]>.

Изменение значения полей From и Reply-to. Поскольку в протоколе SMTP не предусмотрено никаких проверок подлинности содержимого заголовков, злоумышленник может подделывать не только имя отправителя, но и адреса электронной почты в полях From и Reply-to. В этом случае у получателя практически нет возможности отличить фейковое письмо от подлинного.

Применение спуфинга электронной почты

Email spoofing используется как в легитимных, так и во вредоносных целях. Легитимный спуфинг нужен:

- когда компания для определенных задач использует внешних подрядчиков, но ответы от них должны приходить клиентам с адреса компании;

- когда компания не хочет раскрывать адреса конкретных сотрудников, переписывающихся с клиентами от имени алиаса, например sales@example.

com.

com.

В легитимных целях применяется только полное изменение заголовков From и Reply-to.

Возможные вредоносные цели:

- Спам. Злоумышленники рассылают сообщения от имени известных организаций или контактов получателя.

- Фишинг. Злоумышленники подделывают email-адреса сервисов, чтобы убедить жертву перейти на фишинговый ресурс и ввести на нем учетные данные от аккаунта в соответствующем сервисе.

- Компрометация корпоративной почты (BEC). Преступники притворяются сотрудниками, клиентами, партнерами или подрядчиками организации с целью вынудить реальных сотрудников перевести им деньги или выдать конфиденциальную информацию.

- Вымогательство. Мошенник отправляет пользователю письмо от имени самого пользователя, утверждает, что взломал его почту, и требует деньги за возврат контроля над ящиком или шантажирует якобы собранной за время с момента взлома приватной информацией.

Защита от атак типа email spoofing

Для защиты от поддельных писем на уровне компании существует набор технологий, закрывающих уязвимости протокола SMTP:

- Sender Police Framework (SPF) проверяет подлинность почтового сервера, с которого пришло письмо.

- DomainKeys Identified Mail (DKIM) защищает письмо от подделки при помощи цифровой подписи.

- Domain-based Message Authentication, Reporting and Conformance (DMARC) позволяет управлять технологиями SPF и DKIM и совершенствует их.

Минус этих защитных технологий в том, что они применяются не во всех организациях. При этом для успешной проверки подлинности письма необходимо, чтобы технология проверки поддерживалась и отправителем, и получателем. Тем не менее организация, внедрившая SPF, DKIM и/или DMARC, может защитить от подделок как минимум внутреннюю переписку.

Публикации на схожие темы

Спуфинг почтового адреса: как злоумышленники выдают себя за других

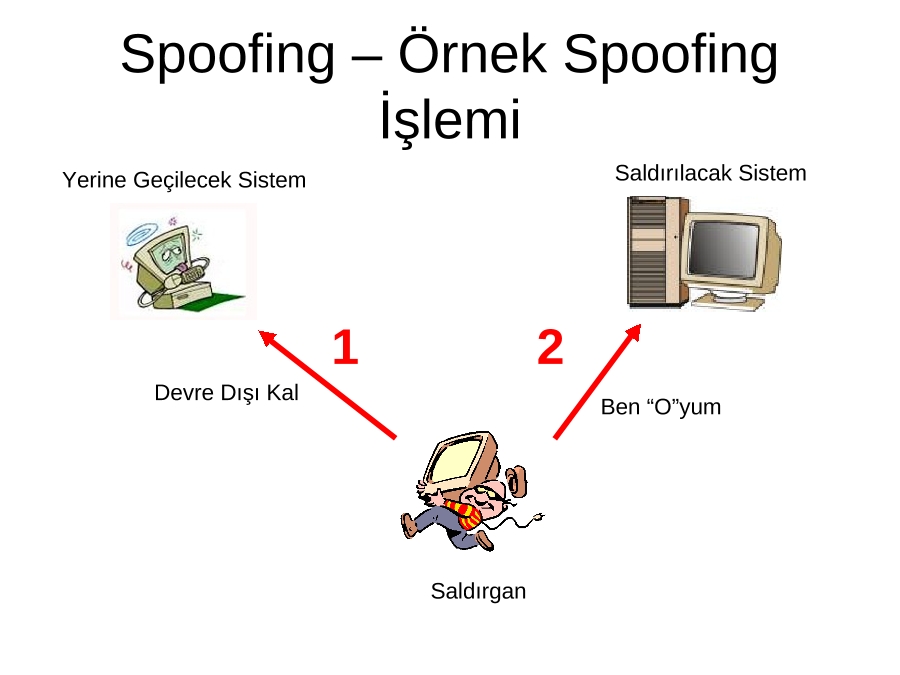

Введение

Почтовый спуфинг в общем смысле — это подделка электронных писем от легитимных отправителей. В этой статье мы разберем спуфинг почтового адреса, в рамках которого подделывается заголовок From письма, т. е. то, как имя и адрес отправителя отображаются в почтовом клиенте пользователя.

Протокол SMTP (Simple Mail Transfer Protocol — основной протокол передачи электронной почты в сетях TCP/IP) не предусматривает никакой защиты от спуфинга, поэтому подделать адрес отправителя довольно легко. Фактически все, что нужно злоумышленнику — инструмент, позволяющий выбрать, от чьего имени придет письмо. А им может стать и почтовый клиент, и специальная утилита или скрипт, которых в Сети немало.

Спуфинг почтового адреса используется и в мошеннических схемах, и в целевых атаках на организации. Цель этого приема — убедить жертву в том, что письмо пришло от доверенного отправителя, и побудить ее выполнить указанные в нем действия: перейти по фишинговой ссылке, перевести деньги на определенный счет, скачать вредоносный файл и т. д. Для большей убедительности злоумышленники могут копировать оформление и стиль писем конкретного отправителя, делать акцент на срочности задачи и использовать другие приемы социальной инженерии.

В некоторых случаях поддельные письма являются частью многоступенчатой атаки, и на первом этапе от жертвы не требуется никаких подозрительных действий. Примеры таких атак можно найти в нашей статье про корпоративный доксинг.

Примеры таких атак можно найти в нашей статье про корпоративный доксинг.

Спуфинг легитимного домена (Legitimate Domain Spoofing)

Cамый простой вид спуфинга почтового адреса — спуфинг легитимного домена. Он предполагает подстановку в заголовок From реального домена организации, под которую маскируется злоумышленник. В этом случае пользователю крайне сложно отличить поддельное письмо от настоящего.

Для борьбы со спуфингом были созданы несколько методов почтовой аутентификации, которые улучшают и дополняют друг друга: SPF, DKIM и DMARC. Перечисленные механизмы тем или иным образом подтверждают, что письмо действительно отправлено с заявленного адреса.

- Стандарт SPF (Sender Policy Framework) позволяет владельцу почтового домена ограничить набор IP-адресов, которые могут отправлять письма с этого домена, а почтовому серверу — проверять, что IP-адрес отправителя авторизован владельцем домена. Правда, проверяет SPF не заголовок From, а домен отправителя, указанный в SMTP-конверте, который используется для передачи информации о маршруте письма между почтовым клиентом и сервером и не показывается получателю.

- DKIM решает проблему проверки подлинности отправителя с помощью цифровой подписи, которая генерируется на основе закрытого ключа, хранящегося на сервере отправителя. Открытый ключ для проверки подписи помещается на DNS-сервер, отвечающий за домен отправителя. Если в действительности письмо отправлено с другого домена, подпись окажется невалидной. Однако у этой технологии тоже есть слабое место: злоумышленник может отправить поддельное письмо без DKIM-подписи, и его будет невозможно проверить.

- DMARC (Domain-basedMessageAuthentication, ReportingandConformance) позволяет проверить домен в заголовке From на соответствие домену, подтвержденному с помощью DKIM и/или SPF. Таким образом, при использовании DMARC письмо со спуфингом легитимного домена не пройдет проверку. Однако при выборе строгой политики DMARC может блокировать и полезные письма — в одной из наших статей мы рассказывали, как наши решения улучшают эту технологию и сводят к минимуму ложноположительные срабатывания.

Естественно, с повсеместным внедрением описанных выше технологий злоумышленники столкнулись с нелегким выбором: полагаться на то, что в компании, под которую они маскируются, почтовая аутентификация не настроена или настроена с ошибками (а такие, к сожалению, еще остались), либо использовать способы подделки заголовка From, которые обходят аутентификацию.

Спуфинг отображаемого имени (Display Name Spoofing)

Отображаемое имя — это имя отправителя, которое стоит в заголовке From перед его адресом. Если речь идет о корпоративной почте, то в качестве имени отправителя обычно используется реальное имя человека, название отдела и т. д.

Пример отображаемого имени

Многие почтовые клиенты для удобства получателя скрывают адрес отправителя и показывают в письме только отображаемое имя. Этим активно пользуются злоумышленники, подделывая имя, но оставляя в заголовке From свой настоящий адрес. Этот адрес зачастую даже защищен DKIM-подписью и SPF, поэтому механизмы аутентификации пропускают послание как легитимное.

Ghost Spoofing

Самый популярный и часто встречающийся вид спуфинга отображаемого имени — это Ghost Spoofing. Его суть заключается в том, что злоумышленник указывает в качестве имени не только имя человека или название компании, под которую он маскируется, но и адрес предполагаемого отправителя, как в примере на скриншоте ниже.

Пример Ghost Spoofing

При этом на самом деле письмо приходит с совсем другого адреса.

Реальный адрес отправителя в Ghost Spoofing и почтовая аутентификация

AD Spoofing

AD (Active Directory) Spoofing тоже является одной из разновидностей спуфинга отображаемого имени, но в отличие от техники Ghost Spoofing не предполагает указания поддельного адреса в качестве части имени. При этом в адресе злоумышленников, с которого рассылаются такие письма, используется имя человека, от лица которого они рассылаются.

Пример AD Spoofing

Этот метод выглядит более примитивным по сравнению с Ghost Spoofing, однако мошенники могут предпочитать его по нескольким причинам. Во-первых, если почтовый агент получателя все-таки отображает содержимое заголовка From целиком, то двойной адрес отправителя вызовет у пользователя больше подозрений, чем адрес на общедоступном домене. Во-вторых, технически Ghost Spoofing легче блокировать спам-фильтрами: достаточно просто отправлять в спам письма, где в отображаемом имени отправителя содержится почтовый адрес. Запретить же все входящие письма от тезок всех коллег и контрагентов, как правило, не представляется возможным.

Во-первых, если почтовый агент получателя все-таки отображает содержимое заголовка From целиком, то двойной адрес отправителя вызовет у пользователя больше подозрений, чем адрес на общедоступном домене. Во-вторых, технически Ghost Spoofing легче блокировать спам-фильтрами: достаточно просто отправлять в спам письма, где в отображаемом имени отправителя содержится почтовый адрес. Запретить же все входящие письма от тезок всех коллег и контрагентов, как правило, не представляется возможным.

Спуфинг схожего домена (Lookalike domain Spoofing)

В более сложных атаках злоумышленники используют специально зарегистрированные домены, похожие на домен организации-мишени. Это требует немного больших затрат: все же найти и купить определенный домен, настроить на нем почту, подписи DKIM и SPF и аутентификацию DMARC сложнее, чем просто немного изменить заголовок From. Но и распознать подделку в таком случае труднее.

Primary Lookalike

Lookalike-домены — это домены, схожие по написанию с доменами подделываемой организации, но отличающиеся от них одной или несколькими буквами. Подробнее мы рассказывали о них в статье «Lookalike-домены и защита от них»). Например, письмо на скриншоте ниже пришло с домена deutschepots.de, который очень легко перепутать с доменом немецкой почтовой компании Deutsche Post (deutschepost.de). Если перейти по ссылке в таком письме и попытаться оплатить доставку посылки, можно не только потерять 3 евро, но и оставить мошенникам данные своей карты.

Подробнее мы рассказывали о них в статье «Lookalike-домены и защита от них»). Например, письмо на скриншоте ниже пришло с домена deutschepots.de, который очень легко перепутать с доменом немецкой почтовой компании Deutsche Post (deutschepost.de). Если перейти по ссылке в таком письме и попытаться оплатить доставку посылки, можно не только потерять 3 евро, но и оставить мошенникам данные своей карты.

Пример письма с lookalike-домена

Впрочем, при должном уровне внимательности такую ошибку можно заметить. Но бывают и случаи, когда простой внимательностью уже не обойтись.

Unicode Spoofing

Unicode Spoofing — разновидность спуфинга, в которой один из ASCII-символов в имени домена заменяется на схожий по написанию символ из диапазона Unicode. Чтобы понять эту технику, нужно разобраться, как кодируются домены, в которых используются нелатинские символы (например, кириллица или умлауты). Для работы с ними был создан метод преобразования Punycode, в соответствии с которым символам Unicode сопоставляются так называемые ACE-последовательности (ASCII Compatible Encoding — кодировка, совместимая с ASCII), состоящие из букв латинского алфавита, дефисов и чисел от 0 до 9. При этом многие браузеры и почтовые клиенты отображают Unicode-версию домена. Так, например, домен:

При этом многие браузеры и почтовые клиенты отображают Unicode-версию домена. Так, например, домен:

касперский.рф

касперский.рф |

преобразуется в:

xn--80akjebc7ajgd.xn--p1ai

xn--80akjebc7ajgd.xn--p1ai |

Однако в браузере вы, скорее всего, увидите именно «касперский.рф». При этом, поскольку данная технология предусматривает частичное кодирование (кодируется не вся строка, а отдельный символ), домен может содержать и ASCII-, и Unicode-символы, и злоумышленники активно этим пользуются.

Пример письма с Unicode spoofing

На скриншоте выше мы видим сообщение, которое якобы отправлено с домена apple.com. Написание полностью совпадает, почтовую аутентификацию письмо прошло. Удивляет дизайн письма, но обычному пользователю редко приходят сообщения о блокировке, поэтому сравнивать особо не с чем. Если ничего не подозревающий пользователь кликает по ссылке, он попадает на поддельный сайт и оставляет там данные своего аккаунта.

Если ничего не подозревающий пользователь кликает по ссылке, он попадает на поддельный сайт и оставляет там данные своего аккаунта.

Если посмотреть в заголовки этого письма (это можно сделать в большинстве почтовых клиентов для ПК и), откроется совсем другая картина:

Punycode-запись домена

Дело тут в том, что домен аррle.com как раз подпадает под правило кодирования Unicode-символов в ASCII — первые три символа являются кириллическими «а» и «р». Но почтовый агент, которым было открыто письмо, для удобства пользователя преобразовал Punycode-комбинацию в Unicode и в письме отобразилось «аррle.com».

Отметим, что некоторые почтовые клиенты предупреждают пользователя, что в имени домена использованы нестандартные символы, или даже отображают Punycode в заголовке From. Однако такие механизмы защиты предусмотрены далеко не везде, и это играет на руку мошенникам.

Вывод

Существуют разные способы убедить получателя письма в том, что оно пришло от доверенного отправителя. Некоторые из них выглядят примитивными, однако позволяют злоумышленникам успешно обходить почтовую аутентификацию. При этом спуфинг как техника используется для реализации самых разных типов атак, начиная с обычного фишинга и заканчивая продвинутыми BEC-атаками. А они, в свою очередь, могут быть одним из этапов более сложных целевых атак. Соответственно, и ущерб от спуфинга даже в рамках одной атаки может варьироваться от кражи личных данных до приостановки работы, потери репутации и многомилионных убытков.

Некоторые из них выглядят примитивными, однако позволяют злоумышленникам успешно обходить почтовую аутентификацию. При этом спуфинг как техника используется для реализации самых разных типов атак, начиная с обычного фишинга и заканчивая продвинутыми BEC-атаками. А они, в свою очередь, могут быть одним из этапов более сложных целевых атак. Соответственно, и ущерб от спуфинга даже в рамках одной атаки может варьироваться от кражи личных данных до приостановки работы, потери репутации и многомилионных убытков.

Для защиты от спуфинга также существуют самые разные способы — от простой, но не очень надежной внимательности до специальных компонентов в составе решений для бизнеса. «Лаборатория Касперского» включила нужный модуль в решения для почтовых серверов на Microsoft Exchange, Linux и в виртуальных средах, а также отдельный продукт для Microsoft Office 365.

Что такое спуфинг электронной почты? Определение и примеры

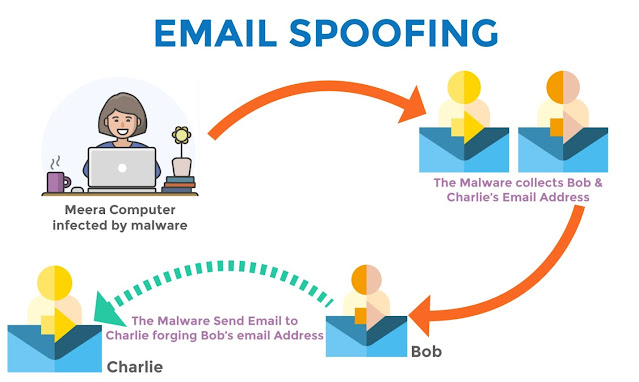

Цель спуфинга электронной почты — заставить пользователей поверить в то, что электронное письмо отправлено кем-то, кого они знают или могут доверять — в большинстве случаев это коллега, поставщик или торговая марка. Используя это доверие, злоумышленник просит получателя раскрыть информацию или предпринять какие-либо другие действия.

Используя это доверие, злоумышленник просит получателя раскрыть информацию или предпринять какие-либо другие действия.

В качестве примера спуфинга электронной почты злоумышленник может создать электронное письмо, которое выглядит так, как будто оно пришло от PayPal. В сообщении пользователю сообщается, что его учетная запись будет заблокирована, если он не нажмет на ссылку, не авторизуется на сайте и не изменит пароль учетной записи. Если пользователь успешно обманут и введет учетные данные, у злоумышленника теперь есть учетные данные для аутентификации в учетной записи PayPal целевого пользователя, что может привести к краже денег у пользователя.

Более сложные атаки нацелены на финансовых сотрудников и используют социальную инженерию и онлайн-рекогносцировку, чтобы обмануть целевого пользователя и заставить его отправить миллионы на банковский счет злоумышленника.

Для пользователя поддельное сообщение электронной почты выглядит законным, и многие злоумышленники берут элементы с официального веб-сайта, чтобы сделать сообщение более правдоподобным. Вот пример подделки электронной почты с помощью фишинговой атаки PayPal:

Вот пример подделки электронной почты с помощью фишинговой атаки PayPal:

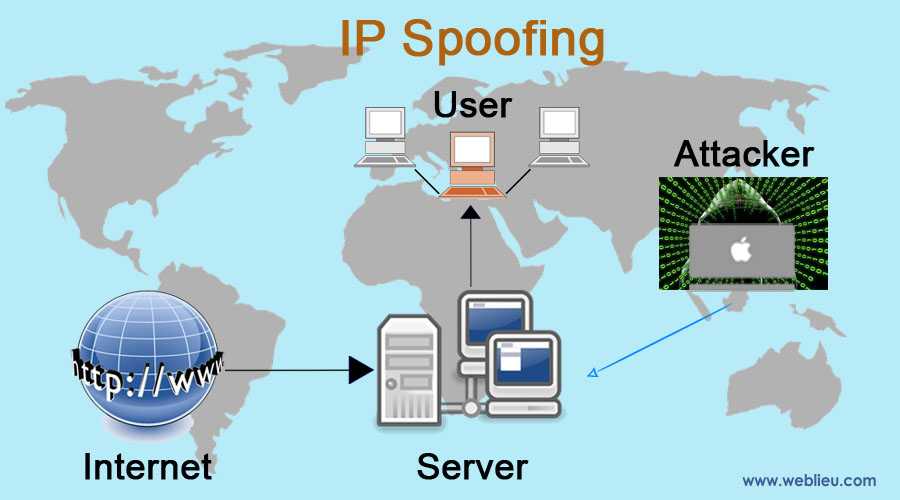

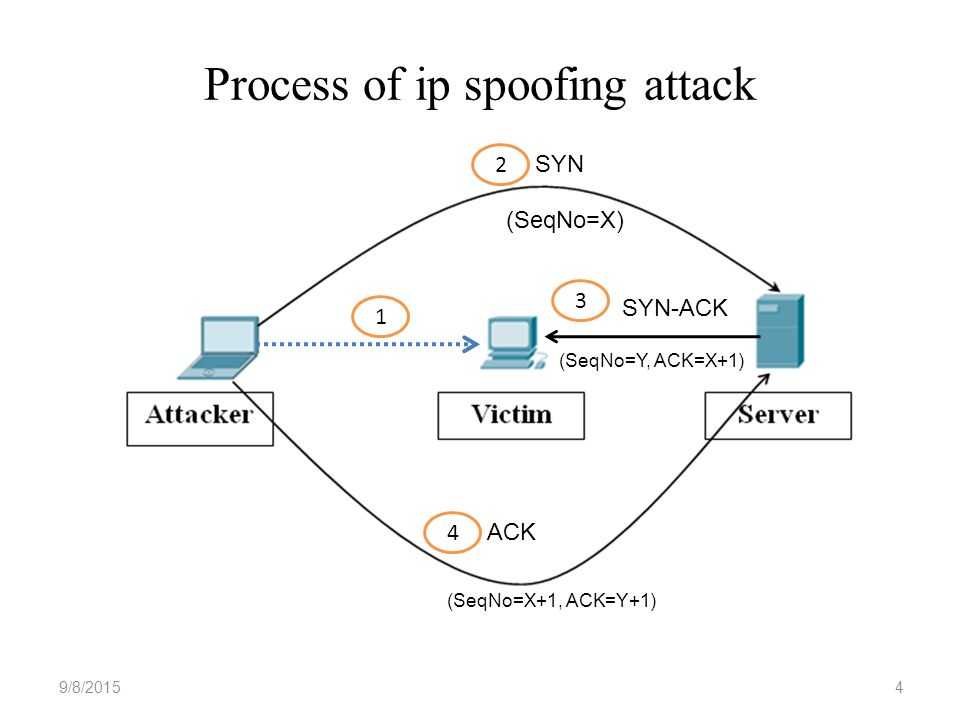

В обычном почтовом клиенте (например, Microsoft Outlook) адрес отправителя вводится автоматически, когда пользователь отправляет новое сообщение электронной почты. Но злоумышленник может программно отправлять сообщения, используя базовые сценарии на любом языке, который настраивает адрес отправителя на выбранный адрес электронной почты. Конечные точки API электронной почты позволяют отправителю указать адрес отправителя независимо от того, существует ли этот адрес. И серверы исходящей почты не могут определить, является ли адрес отправителя законным.

Исходящая электронная почта извлекается и маршрутизируется с использованием простого протокола передачи почты (SMTP). Когда пользователь нажимает «Отправить» в почтовом клиенте, сообщение сначала отправляется на исходящий SMTP-сервер, настроенный в клиентском программном обеспечении. SMTP-сервер идентифицирует домен получателя и направляет его на почтовый сервер домена. Затем почтовый сервер получателя направляет сообщение в нужный почтовый ящик пользователя.

Затем почтовый сервер получателя направляет сообщение в нужный почтовый ящик пользователя.

Для каждого «прыжка», который совершает сообщение электронной почты при перемещении через Интернет с сервера на сервер, IP-адрес каждого сервера регистрируется и включается в заголовки электронной почты. Эти заголовки раскрывают истинный маршрут и отправителя, но многие пользователи не проверяют заголовки перед взаимодействием с отправителем электронной почты.

Тремя основными компонентами электронного письма являются:

— Адрес отправителя

— Адрес получателя

— Тело электронного письма

Другой компонент, часто используемый в фишинге, — это поле «Ответить». Это поле также настраивается отправителем и может использоваться при фишинговой атаке. Адрес Reply-To сообщает клиентскому почтовому программному обеспечению, куда отправить ответ, который может отличаться от адреса отправителя. Опять же, серверы электронной почты и протокол SMTP не проверяют, является ли это электронное письмо законным или поддельным. Пользователь должен понять, что ответ отправляется не тому получателю.

Пользователь должен понять, что ответ отправляется не тому получателю.

Вот пример поддельного электронного письма:

Обратите внимание, что адрес электронной почты в поле «От отправителя» предположительно принадлежит Биллу Гейтсу ([email protected]). В заголовках этих писем есть два раздела, которые нужно просмотреть. Раздел «Получено» показывает, что электронное письмо изначально было обработано почтовым сервером email.random-company.nl, что является первым признаком того, что речь идет о спуфинге электронной почты. Но лучше всего просмотреть поле Received-SPF — обратите внимание, что этот раздел имеет статус «Fail».

Sender Policy Framework (SPF) — это протокол безопасности, установленный в качестве стандарта в 2014 году. Он работает в сочетании с DMARC (доменная проверка подлинности сообщений, отчетность и соответствие) для предотвращения вредоносных программ и фишинговых атак.

SPF может обнаруживать поддельные сообщения электронной почты, и большинство почтовых служб используют его для борьбы с фишингом. Но ответственность за использование SPF лежит на владельце домена. Чтобы использовать SPF, владелец домена должен настроить запись DNS TXT, указав все IP-адреса, которым разрешено отправлять электронную почту от имени домена. Если эта запись DNS настроена, серверы электронной почты получателя ищут IP-адрес при получении сообщения, чтобы убедиться, что он соответствует авторизованным IP-адресам домена электронной почты. Если есть совпадение, в поле Received-SPF отображается статус PASS. Если совпадений нет, в поле отображается статус FAIL. Получатели должны проверять этот статус при получении электронного письма со ссылками, вложениями или письменными инструкциями.

Но ответственность за использование SPF лежит на владельце домена. Чтобы использовать SPF, владелец домена должен настроить запись DNS TXT, указав все IP-адреса, которым разрешено отправлять электронную почту от имени домена. Если эта запись DNS настроена, серверы электронной почты получателя ищут IP-адрес при получении сообщения, чтобы убедиться, что он соответствует авторизованным IP-адресам домена электронной почты. Если есть совпадение, в поле Received-SPF отображается статус PASS. Если совпадений нет, в поле отображается статус FAIL. Получатели должны проверять этот статус при получении электронного письма со ссылками, вложениями или письменными инструкциями.

Что такое спуфинг электронной почты и как его идентифицировать

Что такое спуфинг электронной почты?

Спуфинг электронной почты — это тип кибератаки, нацеленной на предприятия путем использования электронных писем с поддельными адресами отправителя. Поскольку получатель доверяет предполагаемому отправителю, он с большей вероятностью откроет электронное письмо и взаимодействует с его содержимым, например с вредоносной ссылкой или вложением.

Причины спуфинга электронной почты

Фишинг

Большинство попыток спуфинга электронной почты приводят к фишинговым атакам. Фишинговое электронное письмо может выглядеть так, как будто оно отправлено вашим банком, работодателем или начальником, или использовать методы, чтобы выманить у вас информацию, например, выдавая себя за государственное учреждение.

Хакер может украсть учетные данные существующей учетной записи, развернуть программу-вымогатель или получить достаточно информации, чтобы открыть новую мошенническую учетную запись.

Совет эксперта

Подмена электронной почты и фишинг

Поддельная электронная почта является воротами для фишинговой атаки. Фишинговое электронное письмо может быть классифицировано как спуфинговое электронное письмо только в том случае, если оно содержит поддельный адрес отправителя.

Маскировка личности

Поддельное электронное письмо является анонимным. Хакеры иногда используют поддельные электронные письма, чтобы замаскировать свою личность и заранее установить доверительные отношения с пользователем, выдавая себя за авторитетную организацию или лицо.

Избегайте спам-фильтров

Хакеры используют поддельные электронные письма, чтобы обойти фильтрацию спама в электронной почте. Когда электронное письмо подделано, оно вряд ли попадет в спам-фильтры и часто может выглядеть как электронное письмо, которое вы получаете каждый день.

Кража личных данных

Когда поддельное электронное письмо кажется заслуживающим доверия, многие ничего не подозревающие пользователи отправляют личную информацию и учетные данные хакерам. Например, хакеры могут запросить медицинскую информацию или подтверждение личности.

Как работает спуфинг электронной почты?

Подмена электронной почты не взламывает учетную запись отправителя. Это только заставляет электронное письмо выглядеть так, как будто оно исходит от отправителя. Разница в том, что, если учетная запись отправителя действительно была взломана, мошенник мог получить доступ к контактам этого человека или использовать учетную запись для рассылки спама, что привело к падению репутации электронной почты. Репутация электронной почты — это мера, влияющая на доставляемость.

Репутация электронной почты — это мера, влияющая на доставляемость.

Атаки с подделкой электронной почты проводятся с использованием протокола Simple Mail Transfer Protocol или SMTP-сервера и платформы электронной почты, такой как Outlook, Gmail и т. д. Мошенник изменяет поля в заголовке сообщения, такие как FROM, REPLY-TO и RETURN. -поля ПУТИ.

Это возможно из-за эволюции электронной почты. Заголовки сообщений, включающие поля «КОМУ», «ОТ» и «СК», отделены от тела сообщения. Поскольку безопасность не была встроена при создании SMTP, SMTP не имеет возможности аутентифицировать адреса.

Реальный пример спуфинга электронной почты

Один пример кампании по спуфингу электронной почты, используемой для использования второй стадии мошенничества с использованием электронных средств связи, был достаточно распространенным, чтобы стать предметом бюллетеня IRS. В ходе этой атаки поддельные электронные письма, которые, казалось, исходили от руководителей целевых организаций, были отправлены сотрудникам отдела кадров или отдела заработной платы. В мошеннических электронных письмах срочно запрашивался список всех сотрудников и их формы W-2. До сих пор это была стандартная афера с подделкой электронной почты. Но был поворот — за фишинговой аферой последовала другая, в которой сотруднику предлагалось сделать банковский перевод. Этот этап атаки представлял собой компрометацию корпоративной электронной почты или BEC-атаку. Эта двухэтапная афера до сих пор часто используется.

В мошеннических электронных письмах срочно запрашивался список всех сотрудников и их формы W-2. До сих пор это была стандартная афера с подделкой электронной почты. Но был поворот — за фишинговой аферой последовала другая, в которой сотруднику предлагалось сделать банковский перевод. Этот этап атаки представлял собой компрометацию корпоративной электронной почты или BEC-атаку. Эта двухэтапная афера до сих пор часто используется.

Как определить поддельное электронное письмо

- Отображаемое имя отправителя не соответствует адресу электронной почты

- Информация в подписи электронной почты, такая как номер телефона, не соответствует тому, что известно об отправителе (т. е. отправитель находится в Калифорнии, но номер телефона в файле sig имеет код города Массачусетса)

- Проверьте заголовок электронной почты на наличие строки ПОЛУЧЕНО. Он должен совпадать с адресом электронной почты, который отображается в письме

- Проверьте заголовок электронной почты для RECEIVED-SPF. Там должно быть написано Pass. Если написано Fail или Softfail, электронное письмо могло быть подделано

- Если организация использует DKIM и DMARC, РЕЗУЛЬТАТЫ АУТЕНТИФИКАЦИИ будут показывать, соответствует ли электронное письмо требованиям этих протоколов.

.

.

Как защитить себя от спуфинга электронной почты

Используйте протоколы безопасности электронной почты

Протоколы безопасности электронной почты используют аутентификацию домена для уменьшения количества угроз и спама. В настоящее время используются следующие протоколы безопасности электронной почты: Sender Policy Framework (SPF), DomainKeys Identified Mail (DKIM) и Domain-based Message Authentication, Reporting and Conformance (DMARC).

SPF обнаруживает поддельные адреса отправителей на этапе доставки, но может обнаруживать их только в конверте электронной почты, который используется при возврате электронной почты. Однако при использовании в сочетании с аутентификацией DMARC SPF может обнаруживать поддельного «видимого отправителя», что является методом, который обычно используется при фишинге и спаме.

Однако при использовании в сочетании с аутентификацией DMARC SPF может обнаруживать поддельного «видимого отправителя», что является методом, который обычно используется при фишинге и спаме.

Шифрование электронной почты

DKIM использует открытый и закрытый ключи, чтобы доказать, что отправитель является тем, за кого себя выдает. Каждое сообщение, отправляемое через SMTP, нуждается в паре ключей, соответствующих общедоступной записи DNS, которая проверяется принимающим почтовым сервером.

Разверните шлюз безопасности электронной почты

Шлюзы безопасности электронной почты или безопасные шлюзы электронной почты представляют собой набор технологий, которые работают на сетевом уровне для блокировки сообщений электронной почты, не соответствующих требованиям политики безопасности. Шлюз безопасности электронной почты сканирует всю входящую и исходящую электронную почту, а также может включать в себя такие функции, как блокировка вредоносных программ, фильтрация спама, фильтрация содержимого и архивирование электронной почты.

Некоторые почтовые клиенты по умолчанию показывают только имя, на которое нужно нажать, чтобы увидеть адрес.

Некоторые почтовые клиенты по умолчанию показывают только имя, на которое нужно нажать, чтобы увидеть адрес. Например,

Например,  ru>.

ru>. com.

com.