Содержание

Управление сетью

Вопросам управления компьютерной сетью в России уделялось традиционно мало внимания. Более того, сама постановка вопроса для многих администраторов сетей оказывалась неожиданной. Традиционно администратор сети уделял некоторое внимание функционированию устройств, подключенных к сети (компьютеры, сетевые принтеры и т.д.) и регулированию доступа к совместно используемым ресурсам (файлам, принтерам). Внимания же собственно сети как коммуникационной структуре, обеспечивающей передачу данных, уделялось очень мало. В большинстве случаев администратор и не догадывался, что здесь можно что-то сделать. Конечно, во многом это связано с тем, что и сами сети у нас в основном небольшие, и их построение дает мало возможностей для организации эффективного управления. С увеличением размеров и сложности сетей необходимость управления ими становится очевидной. Настолько очевидной, что этой проблемой занялись комитеты по стандартам. Стандарт OSI формирует следующие требования к системе управления сетью.

Управление конфигурацией. Подразумевается возможность контроля и управления всей сетью с любого места в ней. В качестве примера можно привести переконфигурацию бриджа или рутера, отключение порта у хаба.

Обнаружение и ликвидация неисправностей. Очевидное требование; для современной организации функционирующая сеть так же важна, как электроснабжение, телефон и т.п. Сбой сети способен нанести огромный финансовый ущерб. Система управления сетью должна обеспечивать функционирование сети как целого любой ценой. Для своевременной ликвидации сбоев должен быть предусмотрен механизм автоматического обнаружения и ликвидации неисправностей.

Контроль производительности. Он становиться насущным требованием с ростом сети и увеличением потребностей пользователей (и та и другая тенденции ярко выражены сегодня). Администратор сети должен иметь возможность обнаружить источник больших потоков данных, узкие места, возможность моделировать поведение сети в различных условиях.

Управление использованием сети. Предполагает возможность управления использованием ресурсов сети отдельными пользователями и группами пользователей. Помимо предоставления статистической информации дает возможность выставить счета за использование ресурсов.

Предполагает возможность управления использованием ресурсов сети отдельными пользователями и группами пользователей. Помимо предоставления статистической информации дает возможность выставить счета за использование ресурсов.

Управление доступом. Позволяет администратору сети регулировать использование ресурсов сети пользователями; он получает возможность обеспечить выполнение определенных правил, принятых в организации.

Перечисленные требования являются скорее требованиями к системе управления логической сетью. В реальной жизни очень важно иметь представление о том, как она связана с физической структурой — где именно расположен тот или иной хаб, рутер, бридж, как и где проложены связывающие их кабели, кто пользователь данной PC, где она расположена, как сконфигурирован ее сетевой интерфейс и т.д. Традиционно, данные такого рода хранились в виде бумажной документации; что, при известной неприязни технических специалистов к бюрократии, приводило к невозможности нужную информацию найти, когда она вдруг понадобится. Современные средства управления сетью имеют тенденцию интегрировать в себя и такого рода информацию тоже.

Современные средства управления сетью имеют тенденцию интегрировать в себя и такого рода информацию тоже.

Большинство существующих сегодня систем управления сетью и управляемые компоненты сети используют стандартный протокол управления сетью — SNMP (Simple Network Management Protocol), хотя многие производители нередко включают в них собственные расширения, придающие дополнительную функциональность при использовании специально разработанных программных средств. Некоторые из таких протоколов получили столь широкое распространение (например, Net View фирмы IBM), что их поддержка нередко включается наряду с SNMP.

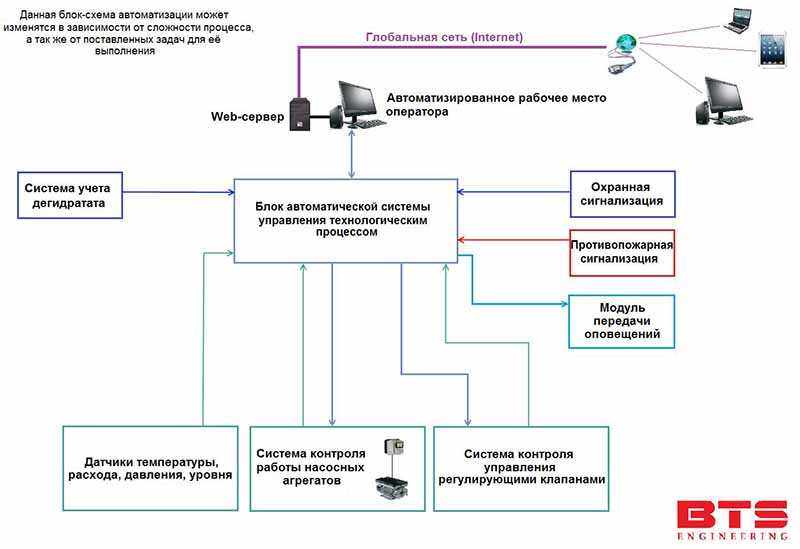

За прошедшее десятилетие активного развития средств управления сетью на рынке появилось значительное количество продуктов, обладающих различной степенью функциональности и, соответственно, ценой. В качестве рабочего места оператора системы управления компьютерной сетью обычно используется рабочая станция с графическим монитором высокого разрешения, на котором отображается управляемая сеть. Как правило, поддерживается несколько способов отображения — логический, передающий логическую структуру сети, и физический, при котором сетевые элементы отображаются в привязке к внешнему миру — комнатам, зданиям, городам. Предоставляется также возможность рассматривать сеть с различным «разрешением». На экране можно отобразить глобальную сеть крупной корпорации, однако при этом будут видны только основные узлы. Увеличивая разрешение, можно дойти до планов отдельной комнаты или группы компьютеров.

Как правило, поддерживается несколько способов отображения — логический, передающий логическую структуру сети, и физический, при котором сетевые элементы отображаются в привязке к внешнему миру — комнатам, зданиям, городам. Предоставляется также возможность рассматривать сеть с различным «разрешением». На экране можно отобразить глобальную сеть крупной корпорации, однако при этом будут видны только основные узлы. Увеличивая разрешение, можно дойти до планов отдельной комнаты или группы компьютеров.

В «мире IBM» практически безраздельно господствует Net View, да и трудно ожидать иного в этом замкнутом на себя сообществе. Для открытых систем выбор значительно шире. Широко распространен NetManager фирмы Sun Microsystems, не в последнюю очередь благодаря распространенности самих компьютеров Sun (кстати, большинство других пакетов управления сетью также ориентируются на компьютеры Sun). Открытые внешние интерфейсы NetManager привлекают большое число разработчиков и производителей, спектр приложений и аппаратуры, совместимой с ним, постоянно растет. Есть возможность подключиться и к NetView.

Есть возможность подключиться и к NetView.

Фирма Wollongong, известный производитель самого популярного пакета TCP/IP для множества компьютеров, предлагает Management Station. Непосредственное участие специалистов фирмы в разработке протоколов SNMP обеспечивает высокое качество реализации в данной системе.

Как в NetManager, так и в Management Station использован современный подход с распределенной системой управления. Элементы системы управления не сосредоточены на одном компьютере, что могло бы привести к перегрузке сети управляющей информацией и чувствительности к сбоям центрального узла, а распределены по компьютерам, составляющим сеть. Управляющая и контрольная информация вначале собирается и обрабатывается «агентами», находящимися вблизи управляемого оборудования, а на консоль, которой может служить любой из компьютеров сети, передаются лишь окончательные результаты. Распределенные системы управления приобретают все большее распространение благодаря повышенной устойчивости к сбоям, высокой гибкости и малой загрузке сети.

Дополнительное удобство предоставляет встроенный в Management Station язык SQL, позволяющий непосредственно обращаться к стандартным базам данных, таким как INGRES и Oracle. Весь поток данных, поступающих на консоль управления — сообщения о сбоях, нестандартных ситуациях, показатели загруженности сети и т.д. — может быть направлен в базу данных. Это же позволяет регулярно формировать отчеты с полной информацией о функционировании сети в течении определенного периода.

Несколько особняком стоит Spectrum — система управления сетью, созданная фирмой Cabletron Systems. Эта фирма в течении длительного времени специализируется на разработке и производстве сетевого оборудования для создания высокоинтегрированных сетей. Современные хабы Cabletron, например, представляют собой мощные компьютеры, способные автономно управлять своими сетевыми интерфейсами и подключенными к ним устройствами. Ориентация на сложные сети и многолетний опыт общения с пользователями таких сетей наложили отпечаток на Spectrum.

Дело в том, что с ростом сложности сети задача управления ею, даже с помощью специальных средств, колоссально усложняется. Традиционный подход, реализованный в более простых системах, основан на наблюдении за сетью и за составляющими ее устройствами (мониторинг) и сборе информации. В случае сложной разнородной сети трактовка результатов наблюдения — задача для эксперта. Он, во-первых, должен отлично знать все используемое оборудование, чтобы уметь быстро интерпретировать изменения каких-либо параметров. Во-вторых, он должен держать в уме всю топологию сети, чтобы быстро определить, что могло быть причиной такого изменения. В-третьих, при нарушении нормальной работы сети обычно генерируется лавина сообщений, и он должен уметь выделить из них существенные и отбросить те, которые являются лишь следствием первых. Наконец, на нем лежит административный груз по эффективному использованию огромных материальных и людских ресурсов, не говоря уже о планировании развития, текущих работах, конфигурировании сети.

Даже если отвлечься от того, что эксперты такого класса встречаются нечасто (компьютерные сети — довольно молодая область) и что им приходится платить весьма значительную зарплату, то даже в этом случае неразумно использовать специалиста такого уровня для решения в общем-то рутинных задач. Наиболее предусмотрительные руководители задаются также вопросом — что они будут делать, когда эксперт захочет уволиться?

Spectrum был разработан как средство, которое позволяет максимально автоматизировать процесс управления сетью и позволить осуществлять его силами менее квалифицированного персонала. В основе Spectrum лежит модель сети, построенная на основе объектно-ориентированной базы данных. Каждому элементу сети — от разъема и кабеля до хабов и компьютеров — соответствует объект, содержащий параметры и процедуры, описывающие его «поведение» и моделирующий его работу. Такая модель является одним из способов реализации технологии искусственного интеллекта, в ней фактически заложена информация о поведении системы и ее реакциях на внешние факторы. Информация, получаемая от управляемых объектов, используется для моделирования поведения сети. Используя модель, Spectrum способен автоматически определить причины сбоя и принять меры по восстановлению работоспособности сети, оставляя оператору возможность контроля своих действий и их коррекции, если это необходимо. Может быть, идея о необходимости управления сетью и кажется поначалу странной, но нет сомнений, что большинство организаций рано или поздно к этому придут. Затраты на такую систему обычно довольно быстро окупаются за счет повышения качества работы сети.

Информация, получаемая от управляемых объектов, используется для моделирования поведения сети. Используя модель, Spectrum способен автоматически определить причины сбоя и принять меры по восстановлению работоспособности сети, оставляя оператору возможность контроля своих действий и их коррекции, если это необходимо. Может быть, идея о необходимости управления сетью и кажется поначалу странной, но нет сомнений, что большинство организаций рано или поздно к этому придут. Затраты на такую систему обычно довольно быстро окупаются за счет повышения качества работы сети.

Что такое сегментация сети? | Глоссарий VMware

Преимущества сегментации сети

Сегментация сети предоставляет уникальные службы безопасности для каждого сегмента сети, повышая уровень контроля сетевого трафика, оптимизируя производительность сети и улучшая систему безопасности.

Сначала рассмотрим повышение безопасности. Общеизвестно, что уровень безопасности определяется самой уязвимой точкой. Крупная одноуровневая сеть неизбежно имеет большую площадь атаки. Однако если крупная сеть разделена на более мелкие подсети, изоляция сетевого трафика внутри подсетей уменьшает площадь атаки и препятствует горизонтальному распространению угроз. Таким образом, если периметр сети нарушен, сегментированная сеть не позволяет злоумышленникам перемещаться по сети горизонтально.

Крупная одноуровневая сеть неизбежно имеет большую площадь атаки. Однако если крупная сеть разделена на более мелкие подсети, изоляция сетевого трафика внутри подсетей уменьшает площадь атаки и препятствует горизонтальному распространению угроз. Таким образом, если периметр сети нарушен, сегментированная сеть не позволяет злоумышленникам перемещаться по сети горизонтально.

Кроме того, сегментация предоставляет логический способ изолировать активную атаку до того, как она распространится по сети. Например, сегментация гарантирует, что вредоносное ПО в одном сегменте не повлияет на системы в другом. Создание сегментов ограничивает дальность распространения атаки и сокращает площадь атаки до абсолютного минимума.

Теперь поговорим о производительности. Сегментация снижает перегрузку сети, что повышает ее производительность за счет устранения ненужного трафика в определенном сегменте. Например, медицинское оборудование в больнице может находиться в сегменте, отделенном от сети посетителей, чтобы на него не влиял трафик просмотра веб-сайтов гостевыми пользователями.

В результате сегментации сети требуется меньше узлов для каждой подсети, минимизируется локальный трафик каждой подсети, а внешний трафик ограничивается только предназначенным для подсети.

Каковы принципы работы сегментации сети?

Сегментация сети обеспечивает создание нескольких изолированных сегментов в пределах более крупной сети, каждый из которых может иметь различные требования к безопасности и политику защиты. Эти сегменты содержат приложения или конечные устройства определенного типа с одинаковым уровнем доверия.

Есть несколько способов сегментации сети. Мы рассмотрим сегментацию на основе периметра, реализуемую с использованием сетей VLAN, а затем сегментацию, выполняемую на более глубоком уровне сети с помощью методов виртуализации сети.

Сегментация на основе периметра

Сегментация на основе периметра предусматривает создание внутренних и внешних сегментов на основе доверия: система доверяет элемента, которые являются внутренними по отношению к сетевому сегменту, и не доверяет внешним элементам. В результате применяются несколько ограничений в отношении внутренних ресурсов, которые обычно работают в одноуровневой сети с минимальной внутренней сегментацией. Фильтрация и сегментация выполняются в фиксированных точках сети.

В результате применяются несколько ограничений в отношении внутренних ресурсов, которые обычно работают в одноуровневой сети с минимальной внутренней сегментацией. Фильтрация и сегментация выполняются в фиксированных точках сети.

Изначально виртуальные локальные сети были введены для разделения широковещательных доменов с целью повышения производительности сети. Со временем они стали использоваться в качестве средства безопасности, хотя никогда не предназначались для подобного применения. Проблема виртуальных локальных сетей заключается в том, что они не предоставляют возможности внутренней фильтрации и имеют очень широкий уровень доступа.

Кроме того, для перемещения между сегментами требуется политика. С помощью политики можно либо остановить поток трафика из одного сегмента в другой, либо ограничить его (в зависимости от типа, источника и пункта назначения трафика).

Сетевой брандмауэр — это распространенное средство, используемое для сегментации на основе периметра. Изначально он использовался для управления движением вертикального сетевого трафика, разрешая при этом взаимодействие между всеми компонентами в пределах сегмента.

Изначально он использовался для управления движением вертикального сетевого трафика, разрешая при этом взаимодействие между всеми компонентами в пределах сегмента.

Виртуализация сети

В настоящее время многие организации поддерживают множество сетевых областей с конкретными функциями, требующими сегментации в многочисленных сетевых точках. Кроме того, теперь существует множество типов конечных устройств, которые должна поддерживать сеть, и каждый из этих типов имеет различные уровни доверия.

В связи с этим сегментации на основе периметра уже недостаточно. С появлением, например, облачных и мобильных технологий, а также стратегий использования личных устройств периметр теперь не имеет четких точек разграничения. Теперь нам требуется более глубокая сегментация сети, чтобы достичь более высокого уровня безопасности и производительности сети. Более того, при современных моделях горизонтального трафика требуется еще большая сегментация сети. Именно здесь становится полезной виртуализация сети, поскольку она выводит процесс сегментации на новый уровень.

Простейшая форма виртуализация сети — это предоставление сетевых служб и служб безопасности независимо от физической инфраструктуры. Обеспечивая сегментацию в пределах всей сети, а не только по периметру, виртуализация сети играет важную роль в эффективной сегментации. Фактически сегментация на основе периметра, к которой мы привыкли, теперь виртуализирована и распределена — наряду с гибкими детализированными политиками безопасности, — охватывая каждый сегмент сети.

Эволюция сети управления технологическими процессами (PCN)

Критическая инфраструктура

27 августа 2019 г. по

Нитеш Мальвия

Поделиться:

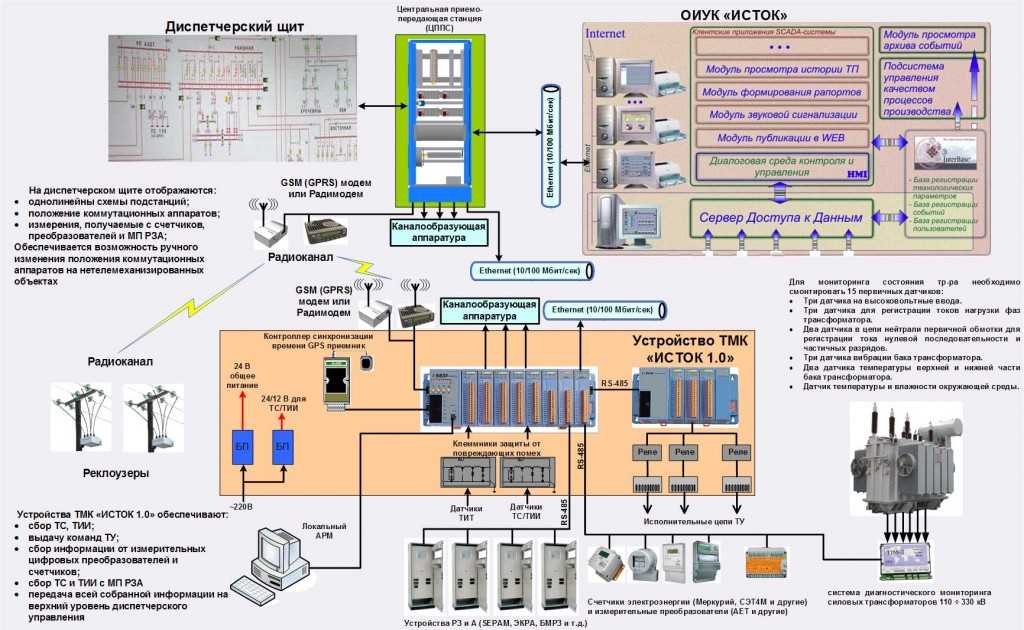

Сеть управления технологическими процессами (PCN) представляет собой сеть, состоящую из систем промышленного управления в режиме реального времени, которые управляют, контролируют и контролируют промышленную инфраструктуру. PCN используют программное обеспечение, оборудование, сети и их возможности подключения для доступа, контроля и передачи данных друг другу. PCN также известны как распределенные системы управления (DCS) или системы диспетчерского управления и сбора данных (SCADA).

PCN также известны как распределенные системы управления (DCS) или системы диспетчерского управления и сбора данных (SCADA).

Системы SCADA используются в различных производственных средах. Среди прочего, они используются в производстве электроэнергии, очистке/очистке сточных вод, транспортных системах, трубопроводах/производстве нефти/газа, ветряных электростанциях и многом другом.

Обзор и настройка PCN

Сети PCN в большей или меньшей степени состоят из следующих компонентов:

- Человеко-машинный интерфейс (ЧМИ) : Человеко-машинный интерфейс (ЧМИ) — это устройство, которое показывает данные человеку-оператору. для мониторинга и управления удаленно установленными системами. Примеры включают интерфейсы командной строки, веб-интерфейсы, интерфейсы с сенсорным экраном и графический интерфейс пользователя (GUI) 9.0020

- Программируемый логический контроллер (ПЛК) : Программируемый логический контроллер (ПЛК) является своего рода контроллером для различных процессов, таких как поток и уровень воды, скорость, состояние клапана, температура и т.

д. ПЛК имеет набор входов для различных процессов и соответственно производит выходы для управления ими

д. ПЛК имеет набор входов для различных процессов и соответственно производит выходы для управления ими - Удаленный терминал (RTU): Удаленный терминал (RTU) представляет собой систему, которая подключена к различным датчикам, участвующим в процессе. Он преобразует данные датчиков в цифровую форму и отправляет их в системы SCADA

- Главные терминалы (MTU): Главные терминалы (MTU) являются ведущими в сети PCN. Что ЦП для компьютера, то MTU для PCN. Это центральные станции мониторинга и управления, которые управляют несколькими RTU, расположенными в удаленных местах

.

Общий обзор связи PCN

Шаги, перечисленные ниже, дают небольшой обзор того, как происходит связь в PCN. Это:

- Конечный пользователь/оператор имеет доступ к интерфейсу человек-машина (ЧМИ)

- HMI дополнительно подключен к главному терминалу (MTU), роль/работа которого заключается в управлении удаленными терминалами

- Эти RTU контролируют и управляют различными программируемыми логическими контроллерами (ПЛК), а ПЛК подключены к различным исполнительным механизмам и датчикам, развернутым в удаленном месте

Опции сети связи

Упомянутые выше этапы связи могут передавать и получать данные через несколько сред. Ниже приведены некоторые из них:

Ниже приведены некоторые из них:

- Сеть Ethernet

- Телефонная линия (для системы, использующей электрические сигналы)

- Оптическое волокно

- Радио/беспроводная связь

- Сотовый

- Спутник

- Wi-Fi

Использование среды связи зависит от многих факторов, таких как финансирование, связанное с установкой системы PCN, унаследованные системы SCADA, требования к настройке инфраструктуры и так далее.

Разработка архитектуры PCN

Системы PCN существуют с 19 века70-х и прошли через четыре поколения. К ним относятся:

- Автономные/монолитные : Эти системы были первыми/самыми ранними системами SCADA с использованием миникомпьютеров. Эти системы были автономными системами и не были связаны с другими системами. Используемые протоколы были написаны и разработаны поставщиками оборудования RTU и являются собственностью

- Распределенный: В распределенных системах все данные и обработка информации были распределены между несколькими станциями/системами, и эти станции были соединены в локальную сеть.

Каждой станции/системе была назначена определенная задача, и они обменивались информацией с другими станциями/системами в локальной сети

Каждой станции/системе была назначена определенная задача, и они обменивались информацией с другими станциями/системами в локальной сети - В сети: Одним из основных улучшений в этих системах стало использование и поддержка протоколов глобальной сети, таких как Интернет-протокол (IP). Эти системы используют протокол IP для связи с мастер-станцией и другим оборудованием для совместного использования и передачи данных. Кроме того, RTU, используемые в системах этого поколения, используют соединение Ethernet, что упрощает и упрощает мониторинг, обработку и управление PCN

- Веб-интерфейс: Это последнее поколение PCN, в которых операторы используют веб-браузеры, такие как Chrome и Firefox, в качестве графического интерфейса пользователя. Эти системы существуют на рынке с 2000 года и позволяют операторам получать доступ к системам PCN из браузерных систем на мобильных устройствах, серверах, ноутбуках, планшетах и т. д.

.

.

Безопасность в системе PCN

Системы и компьютеры PCN выполняют конфиденциальные и критические задачи по управлению и работе с критической инфраструктурой. Таким образом, эти системы считаются отличными целями для кибератак, и успешная атака на одну из них может нанести огромный ущерб стране и ее экономике.

Таким образом, эти системы считаются отличными целями для кибератак, и успешная атака на одну из них может нанести огромный ущерб стране и ее экономике.

На самом деле количество уязвимостей и атак на системы PCN и SCADA увеличилось на 600% с 2010 года. (Источник)

Основная проблема с системами PCN/SCADA заключается в том, что они не предназначены для подключения к Интернету. вопросы цифровой безопасности этих систем не учитывались при разработке и проектировании.

Обзор безопасности PCN

Некоторые основные причины, по которым системы PCN/SCADA настолько уязвимы:

- Неподдерживаемые/устаревшие системы

- Расширение возможностей подключения к Интернету: многие системы PCN в настоящее время широко подключаются к Интернету через локальную сеть или беспроводную точку доступа, что приводит к увеличению несанкционированного доступа к системам PCN и их раскрытию в Интернете

- Отсутствие защиты серверов и процедур защиты систем PCN

- Программное обеспечение: плохая конфигурация и реализация

- Неправильная аутентификация и авторизация

- Неадекватный мониторинг

Как смягчить/предотвратить атаки

Большинство атак на системы PCN можно смягчить путем внедрения доступных структур, законодательства и руководств. Ниже приведены источники для доступных основ, законодательства и руководств:

Ниже приведены источники для доступных основ, законодательства и руководств:

- Защита критической инфраструктуры (CIP)

- Руководство Министерства внутренней безопасности

- Руководство по безопасности промышленных систем управления (ICS) от NIST

- Руководство по передовой практике управления процессами и безопасности SCADA от CPNI

- Инструмент самооценки кибербезопасности системы управления (CS2SAT)

- NISCC [NISC09] — Руководство по эффективной практике Управление технологическим процессом и безопасность SCADA

- Руководство ISO 27001 для систем PCN/SCADA

- Специальная публикация NIST 800-53

Заключение

Системы PCN сложны в проектировании и реализации из-за интеграции с различными компонентами, но в этих системах крайне важно реализовать безопасность. Процесс аудита безопасности должен быть частью проекта промышленной системы, и своевременный аудит таких систем должен проводиться в течение всего жизненного цикла системы.

Источники

- 3 поколения системных архитектур SCADA, о которых вы должны знать, EEP

- Безопасность сети управления процессами, С.Ф. (Шёрд) Перлкамп, М.Б. (Мартен) Ньювенхейс

- Информационный бюллетень: Система управления процессами и сетевая безопасность, NOREA

- Коммуникационная сеть, Университет Кентукки

Process Control Network Security Connectivity Simplified

Эта статья была написана Скоттом Ховардом и Лизой Лорензин .

Восприимчивость систем управления к проблемам безопасности продолжает сталкиваться с организациями. Хотя проникновение в систему управления напрямую из Интернета может быть редкостью, корпоративные соединения, каналы удаленной поддержки, USB-ключи и ноутбуки создают пути для типичного червя или опытного хакера. Оказавшись внутри, атаковать промышленную систему управления несложно — в некоторых случаях даже самое простое сканирование хакером или червем может нанести ущерб.

Поскольку ни одна компания не хочет негативного внимания, которое вызывает атака на промышленную сеть, многие атаки не задокументированы. Однако нетрудно найти свидетельства их частого появления; в Репозитории инцидентов промышленной безопасности есть много примеров таких инцидентов. В официальном документе 2009 года «Взлом промышленной сети» указаны 30 задокументированных атак, а также их основные последствия, которые произошли с 1997 года. Инциденты варьируются от сброса миллионов галлонов сточных вод до удаленного разрушения генератора и аварийного отключения. ядерной установки. Останов атомной станции имеет большое значение, так как был вызван связностью между бизнес-сетями и сетями системы управления. Описание инцидента представлено в Защита промышленных систем управления от электронных угроз , Джозеф Вайс. Последствия потери производства и вознаграждения очевидны и легко могут стоить миллионы долларов; еще хуже потенциально опасные для жизни последствия этих сбоев. Несмотря на это, по словам автора официального документа, организации тратят менее доли 1% бюджета информационных технологий (ИТ) на защиту своих промышленных сетей управления.

Несмотря на это, по словам автора официального документа, организации тратят менее доли 1% бюджета информационных технологий (ИТ) на защиту своих промышленных сетей управления.

Последние стандарты, такие как ISA99 обеспечивают безопасное взаимодействие оборудования и пользователей с сетями, что может значительно сократить усилия и затраты на защиту ранее изолированных сетей управления. Учиться на чужих несчастьях должно мотивировать тех, кого в данный момент это не касается.

Большинство ИТ-организаций разбираются в таких технологиях, как антивирусные системы, брандмауэры и виртуальные частные сети (VPN). Однако не все эксплуатационные организации понимают, что эти инструменты можно использовать для защиты производственных помещений. К сожалению, координация этих технологий может стать серьезной проблемой инженерного менеджмента. Например, если у концентратора VPN есть список людей, которым разрешен удаленный доступ к системе управления, и отдел кадров увольняет одного из этих людей, как эта информация своевременно передается на концентратор VPN? Или аналогичным образом, если инженер только что использовал свой значок для входа в диспетчерскую, как можно проинформировать концентратор VPN, чтобы он не позволял использовать ту же учетную запись из другого места одновременно?

Конечно, существует множество коммуникационных протоколов, позволяющих различным системам обмениваться информацией — OPC, FTP, telnet, SNMP, syslog, RADIUS, HTTP и SQL — это лишь малая часть алфавитного набора опций. Проблема в том, что у каждого поставщика есть свое предпочтительное решение, которое часто требует обширной настройки, и большинство типичных решений являются точечными. Таким образом, часто требуется сложная и сложная в обслуживании паутина межсоединений между устройствами безопасности. В предыдущем примере VPN может потребоваться SNMP для подключения к системе обслуживания сетевого оборудования, системный журнал для сообщения о событиях в центр безопасности, Active Directory для взаимодействия с системой управления учетными записями Windows, telnet для настройки, SQL для взаимодействия с базой данных HR и пользовательская серийная ссылка на считыватель кода бейджа. Это дорого для развертывания и не поддерживается в долгосрочной перспективе.

Проблема в том, что у каждого поставщика есть свое предпочтительное решение, которое часто требует обширной настройки, и большинство типичных решений являются точечными. Таким образом, часто требуется сложная и сложная в обслуживании паутина межсоединений между устройствами безопасности. В предыдущем примере VPN может потребоваться SNMP для подключения к системе обслуживания сетевого оборудования, системный журнал для сообщения о событиях в центр безопасности, Active Directory для взаимодействия с системой управления учетными записями Windows, telnet для настройки, SQL для взаимодействия с базой данных HR и пользовательская серийная ссылка на считыватель кода бейджа. Это дорого для развертывания и не поддерживается в долгосрочной перспективе.

В мире ИТ термин «управление доступом к сети» (NAC) описывает ключевой подход к управлению сетевой безопасностью. NAC использует проверку работоспособности конечных точек и идентификацию пользователей, чтобы предотвратить злонамеренные атаки и запретить доступ неавторизованным пользователям, в то же время предоставляя доступ лицам, прошедшим надлежащую учетную запись. Решения NAC разрабатывались несколькими компаниями, первоначально с использованием запатентованных технологий, на протяжении более десяти лет. В наиболее эффективных решениях, доступных сегодня, используется открытая, основанная на стандартах система безопасности, разработанная Trusted Computing Group (TCG) (см. врезку) для обеспечения взаимодействия и взаимодействия между разрозненными технологиями/продуктами безопасности, используемыми для защиты сетей систем управления.

Решения NAC разрабатывались несколькими компаниями, первоначально с использованием запатентованных технологий, на протяжении более десяти лет. В наиболее эффективных решениях, доступных сегодня, используется открытая, основанная на стандартах система безопасности, разработанная Trusted Computing Group (TCG) (см. врезку) для обеспечения взаимодействия и взаимодействия между разрозненными технологиями/продуктами безопасности, используемыми для защиты сетей систем управления.

TCG Trusted Network Connect (TNC) устанавливает основанный на стандартах подход к NAC (см. врезку). Открытая архитектура и стандарты TNC предоставляют набор инструментов, который позволяет разработчикам управляющих сетей создавать гораздо более сложные, но гибкие системы безопасности, чем при использовании одного проприетарного источника или борьбе с несколькими протоколами и потенциальной несовместимостью между продуктами от разных поставщиков. Стандарт TNC Interface to Metadata Access Points (IF-MAP) (см. врезку) обеспечивает интероперабельный подход различных производителей к защите сетей систем управления путем предоставления унифицированной информации о безопасности. Технология безопасности может использовать IF-MAP, чтобы гарантировать, что любое лицо или устройство в сети соответствует большому количеству критериев, таких как наличие действительных сертификатов или паролей, нахождение в правильном месте и соответствие текущим уровням исправлений или AV, прежде чем устройство сможет общаться в сети. Два примера использования показывают, как решения, основанные на IF-MAP, могут решить общие и возникающие проблемы безопасности в системах управления.

Технология безопасности может использовать IF-MAP, чтобы гарантировать, что любое лицо или устройство в сети соответствует большому количеству критериев, таких как наличие действительных сертификатов или паролей, нахождение в правильном месте и соответствие текущим уровням исправлений или AV, прежде чем устройство сможет общаться в сети. Два примера использования показывают, как решения, основанные на IF-MAP, могут решить общие и возникающие проблемы безопасности в системах управления.

Вариант использования 1: Электроэнергетика

IF-MAP обеспечивает объединение информации о пользователях и сеансах между пользователем удаленного доступа и внутренними средствами управления доступом. Это обеспечивает прозрачный, но защищенный доступ к сети системы управления для системных инженеров, подключающихся через решение удаленного доступа. Электроэнергетические предприятия представляют собой отличный пример необходимости повышения безопасности.

Первоначально системы управления работали как изолированные, автономные сквозные сети; однако по ряду причин все больше и больше сетей систем управления соединяются с корпоративными корпоративными сетями и улучшают общую связность ИТ. Электрический независимый системный оператор (ISO), управляющий географически рассредоточенными системами, может стремиться к снижению затрат за счет консолидации, общей сетевой инфраструктуры и удаленной отладки и обслуживания. Производственная информация в режиме реального времени, доступная через взаимосвязанную сеть, позволяет ISO управлять дефицитом и продавать излишки, а также соблюдать требования соответствия.

Электрический независимый системный оператор (ISO), управляющий географически рассредоточенными системами, может стремиться к снижению затрат за счет консолидации, общей сетевой инфраструктуры и удаленной отладки и обслуживания. Производственная информация в режиме реального времени, доступная через взаимосвязанную сеть, позволяет ISO управлять дефицитом и продавать излишки, а также соблюдать требования соответствия.

В системе SCADA основной центр управления может быть связан с различными удаленными точками, а также с корпоративной ИТ-сетью.

К сожалению, с расширением возможностей подключения увеличивается риск. Внешние злоумышленники получают видимость и потенциальный доступ к некогда изолированным системам, которые теперь косвенно доступны из Интернета через корпоративную сеть. Бесплатные веб-поисковые системы, такие как Shodan, позволяют находить открытые системы SCADA для злоумышленников в Интернете. И даже без запуска направленной атаки вредоносным агентом сопутствующий ущерб, такой как перегрузка сети и заражение платформы обычными вирусами и червями, может приобрести новое значение при воздействии на процессы системы управления.

Североамериканская корпорация по обеспечению надежности электроснабжения (NERC) разработала стандарты защиты критической инфраструктуры (CIP) для обеспечения надежности энергосистемы Северной Америки, предоставив структуру кибербезопасности для идентификации и защиты критически важных сетевых активов. NERC CIP требует, чтобы электрические коммунальные предприятия обеспечивали безопасность периметра и разрешали только авторизованным пользователям доступ к критически важным ресурсам через эти периметры. Однако коммунальные службы хотят предоставить системным инженерам и администраторам удаленный доступ к сети системы управления. Это позволяет им вносить изменения в чрезвычайной ситуации или даже во время обычных операций и избегать поездок в определенное место.

Для реализации безопасного удаленного административного доступа к сетям системы управления утилиты должны обеспечить соответствие требованиям NERC CIP для авторизации периметра. Для безопасного доступа данные должны передаваться туда и обратно по периметру между сетью систем управления и корпоративной ИТ-сетью, но пользователи должны быть авторизованы для доступа к этим данным, а конечные точки, получающие доступ к этим данным, должны быть проверены и проверены с помощью проверки работоспособности. убедитесь, что они не создают потенциально вредоносный трафик. Этот подход, по-видимому, согласуется с рекомендациями по контролю и подключению к бизнес-сетям, которые подготавливает рабочая группа NERC Control System Cyber Security.

убедитесь, что они не создают потенциально вредоносный трафик. Этот подход, по-видимому, согласуется с рекомендациями по контролю и подключению к бизнес-сетям, которые подготавливает рабочая группа NERC Control System Cyber Security.

На рисунке ниже показано объединение удаленного и локального управления доступом, прозрачное для подключающегося пользователя. Точка принудительного применения брандмауэра отделяет сеть системы управления от корпоративной ИТ-сети, которая содержит SSL VPN (виртуальную частную сеть на уровне защищенных сокетов) и сервер политик NAC. В этих средах сетевые администраторы часто уже внедрили внутреннюю сегментацию сети. Пользователи должны аутентифицироваться на сервере политики, чтобы пройти через этот брандмауэр. В этом примере инженеру систем управления разрешен доступ к историческим данным, но запрещен доступ к неавторизованным ресурсам. Управление доступом на основе идентификации позволяет завершить его сеанс удаленного доступа, в дополнение к его доступу к внутренней сети, при обнаружении несанкционированного трафика с его конечной точки.

Прозрачный контроль удаленного/локального доступа к сети позволяет авторизованным пользователям получать доступ к местам, определенным политикой.

Расширение доступа для удаленных пользователей через SSL VPN подчеркивает необходимость координации между компонентами безопасности. SSL VPN обеспечивает доступ к корпоративной ИТ-сети, а NAC Policy Server предоставляет политики управления доступом для брандмауэра, защищающего сеть систем управления. Цель состоит в том, чтобы позволить авторизованному пользователю, который уже прошел аутентификацию и проверку работоспособности с помощью SSL VPN, получить доступ через брандмауэр в сеть системы управления без принудительной вторичной аутентификации. Поскольку элемент сетевой безопасности (SSL VPN) уже аутентифицировал пользователя и проверил работоспособность его конечной точки, это устраняет необходимость в дополнительном процессе аутентификации для доступа к внутренним ресурсам, защищенным NAC.

Здесь на помощь приходит IF-MAP. Как показано выше, с IF-MAP, реализованным в соответствующих компонентах, устройство SSL VPN может объединять информацию о сеансе пользователя, публикуя ее в точке доступа к метаданным (MAP). Когда попытка доступа пользователя достигает точки применения брандмауэра, брандмауэр запрашивает сервер политики, чтобы узнать, разрешать ли этот трафик или нет. Сервер политик может искать MAP и, поскольку он находит установленный сеанс пользователя, опубликованный SSL VPN, он может динамически предоставлять доступ вместо того, чтобы требовать от пользователя повторной аутентификации и проверки работоспособности. Используя те же механизмы IF-MAP, если система предотвращения вторжений обнаруживает вредоносные действия, исходящие от этого пользователя, она может опубликовать информацию о нарушении политики. SSL VPN и сервер политик NAC могут использовать эту информацию и предпринимать соответствующие действия, завершая сеанс удаленного доступа пользователя, а также удаляя политики доступа, предоставленные брандмауэру.

Одной из хорошо заметных областей роста в электроэнергетике, которая потребует повышения безопасности, является интеллектуальная сеть. Благодаря интеллектуальным сетям информация в режиме реального времени, создаваемая системами управления, все чаще используется лицами, принимающими бизнес-решения. Это создает еще большую потребность в безопасном, но гибком обеспечении защиты периметра между корпоративной ИТ-сетью и сетью системы управления. Интеллектуальная сеть — это лишь один из аспектов более широкой потребности в безопасности в электроэнергетике, так же как электроэнергетика — одна из многих отраслей, которые могут извлечь выгоду из кибербезопасности системы управления на основе стандартов.

Вариант использования 2: Доступ к сети для удаленных пользователей

Второй вариант использования включает беспроводные системы управления, которые становятся все более важным средством связи во многих промышленных средах из-за снижения затрат за счет отказа от установки и обслуживания проводных сетей. Например, в аэрокосмической промышленности из-за размера планера мобильные инструменты перемещаются вокруг корпуса, а не продукт перемещается по сборочной линии. Роботы-краулеры, или просто краулеры, используют беспроводную технологию для подключения к сети и связи друг с другом и со стационарными системами, такими как управление запасами. Чтобы избежать проблем, устройство безопасности, включающее в себя IF-MAP TCG, предоставляет службы брандмауэра для изоляции программируемых логических контроллеров сканеров от потенциальных злоумышленников. Устройство разрешает доступ только к определенным сетевым соединениям, необходимым для правильной работы установки.

Например, в аэрокосмической промышленности из-за размера планера мобильные инструменты перемещаются вокруг корпуса, а не продукт перемещается по сборочной линии. Роботы-краулеры, или просто краулеры, используют беспроводную технологию для подключения к сети и связи друг с другом и со стационарными системами, такими как управление запасами. Чтобы избежать проблем, устройство безопасности, включающее в себя IF-MAP TCG, предоставляет службы брандмауэра для изоляции программируемых логических контроллеров сканеров от потенциальных злоумышленников. Устройство разрешает доступ только к определенным сетевым соединениям, необходимым для правильной работы установки.

Процесс обеспечения безопасности начинается с точки обеспечения безопасности с поддержкой IF-MAP — в данном случае Tofino Security Appliance компании Byres Security — собирает корпоративные сертификаты безопасности через MAP. Затем MAP предоставляет политику безопасности компании, включая правила брандмауэра и ассоциации безопасности VPN. Если неавторизованный пользователь или система пытается получить доступ к сетевым службам, в доступе отказывается, и устройство передает эту информацию в MAP в режиме реального времени. В зависимости от других задействованных аппаратных и программных средств обеспечения безопасности соответствующий ответ может включать оповещение группы сетевой безопасности, регистрацию инцидента в базе данных или изменение политики безопасности.

Если неавторизованный пользователь или система пытается получить доступ к сетевым службам, в доступе отказывается, и устройство передает эту информацию в MAP в режиме реального времени. В зависимости от других задействованных аппаратных и программных средств обеспечения безопасности соответствующий ответ может включать оповещение группы сетевой безопасности, регистрацию инцидента в базе данных или изменение политики безопасности.

Инструмент для обеспечения безопасности беспроводной сети

Кроме того, ISA рассматривает возможность включения IF-MAP в качестве одного из возможных решений для обеспечения безопасности транспортных сетей в стандарте ISA100. Широта охвата ISA100 во всех отраслях и производственных средах, а также необходимость сопряжения беспроводных технологий с локальными сетями управления и бизнеса аналогичны областям, охватываемым TNC TCG. Ниже показан пример топологии радиочастотных помех транзитных/магистральных сетей ISA100.15 для пользователей автоматизации процессов.

д. ПЛК имеет набор входов для различных процессов и соответственно производит выходы для управления ими

д. ПЛК имеет набор входов для различных процессов и соответственно производит выходы для управления ими Каждой станции/системе была назначена определенная задача, и они обменивались информацией с другими станциями/системами в локальной сети

Каждой станции/системе была назначена определенная задача, и они обменивались информацией с другими станциями/системами в локальной сети