Содержание

Что такое самозаверяющий сертификат? Преимущества, недостатки и риски

Сертификаты

Основы шифрования

Варианты службы управления облачными ключами

Инфраструктура общедоступного ключа (PKI)

ОБЩИЕ АЛГОРИТЫ Algorithms

. Ключевая терминология

Аутентификация и безопасность находятся в центре внимания протокола SSL/TLS. С помощью этой технологии можно шифровать передачу данных по открытым сетям, защищая от изменения и перехвата злоумышленниками.

Самозаверяющий сертификат — это цифровой сертификат, выданный лицом или организацией, создавшим сертификат, а не доверенным сторонним центром сертификации. Это означает, что сертификат не поддерживается известной и доверенной третьей стороной, поэтому он не может считаться таким безопасным, как сертификат, выданный доверенным органом. Примерами таких сертификатов являются сертификаты S/MIME, сертификаты подписи кода и сертификаты SSL/TLS.

Проще говоря, самозаверяющий сертификат не сертифицируется ни частным, ни публичным центром сертификации. Вместо того, чтобы запрашивать сертификат у общедоступного или частного ЦС, он подписывается с использованием его закрытого ключа.

Самозаверяющие SSL-сертификаты, обычно называемые частными SSL-сертификатами, чаще всего относятся к фразе «самозаверяющие сертификаты». Однако, как мы объяснили, эта фраза также относится к другим цифровым сертификатам X.509.

- Самозаверяющие сертификаты выпускаются быстро, бесплатно и легко.

- Самозаверяющие сертификаты подходят для сред разработки/тестирования и веб-сайтов внутренней сети.

- легко модифицировать или настроить; например, они могут содержать больше метаданных или иметь больший размер ключа.

- Нет зависимости от других при выдаче сертификатов, что экономит время для целей тестирования.

Самозаверяющие сертификаты

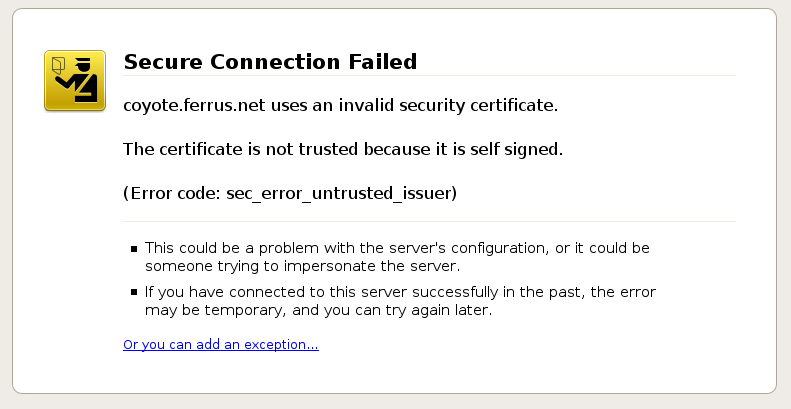

- Поскольку публично заслуживающий доверия ЦС не подписывает самозаверяющие сертификаты, браузеры и операционные системы не доверяют им.

Браузеры не будут отображать зеленый значок замка или другие визуальные подсказки, связанные с доверием.

Браузеры не будут отображать зеленый значок замка или другие визуальные подсказки, связанные с доверием. - При открытии веб-сайтов всегда будет подсказка «Принять риск». Чтобы получить доступ к содержимому вашего веб-сайта, посетители веб-сайта должны пройти через страницу с предупреждением о безопасности с сообщениями об ошибках, такими как «ошибка самозаверяющего сертификата» или «ошибка недействительного центра сертификации», что отрицательно скажется на трафике на веб-сайте.

- Самозаверяющие сертификаты очень рискованны для веб-сайтов, связанных с транзакциями или финансами, которые обрабатывают членство, подписки и тому подобное.

- Пользователи становятся уязвимыми для кражи данных и других кибератак, когда злоумышленники создают самозаверяющие сертификаты, которые можно использовать в атаках «человек посередине» (MITM).

Самая большая проблема с самозаверяющими сертификатами — это отсутствие видимости. Мы можем отслеживать сертификаты, выданные через центр сертификации, но отслеживать самоподписанные сертификаты, выпущенные без какого-либо официального запроса или процесса утверждения, очень сложно. Невозможно определить, был ли взломан самоподписанный сертификат (и его закрытый ключ), если бизнес-сеть скомпрометирована.

Невозможно определить, был ли взломан самоподписанный сертификат (и его закрытый ключ), если бизнес-сеть скомпрометирована.

Еще одна проблема с самозаверяющими сертификатами — сложность отзыва сертификатов. Если сертификат, выданный ЦС, используется не по назначению или закрытые ключи скомпрометированы, ЦС может быстро отозвать сертификат, но в случае с самоподписанными сертификатами существует целый набор процедур, которые могут сделать жизнь невыносимой!

Риски безопасности и потребность в PKI как услуге

Итак, вопрос в том, несмотря на столько рисков безопасности, почему разработчики все еще используют самозаверяющие сертификаты? Ответ — гибкость и простота процесса. Процесс ручной подачи запроса на подпись сертификата (CSR), ожидания нескольких часов для проверки, а затем подписания занимает у них много времени. Таким образом, разработчикам имеет смысл выбирать самозаверяющие сертификаты или встроенные центры сертификации, такие как HashiCorp Vault или Kubernetes, чтобы сэкономить время.

Хотя самозаверяющие сертификаты упрощают и ускоряют получение сертификатов разработчиками, они часто возятся с мерами безопасности, необходимыми для защиты сети. Таким образом, не рекомендуется настраивать самозаверяющие центры сертификации для выдачи большого количества сертификатов. Здесь на сцену выходит PKI как услуга, поскольку она обеспечивает баланс между безопасностью и удобством использования. Группа эксплуатации PKI может быстро запрашивать и выдавать сертификаты с помощью рабочих процессов самообслуживания, устраняя необходимость в самозаверяющих сертификатах. Сертификаты выпускаются из надежной PKI с безопасным корнем, что устраняет риски.

Чтобы узнать больше о сертификатах, связанных с ними рисках и реализации рабочих процессов PKI с самообслуживанием, вы можете запросить демонстрацию здесь.

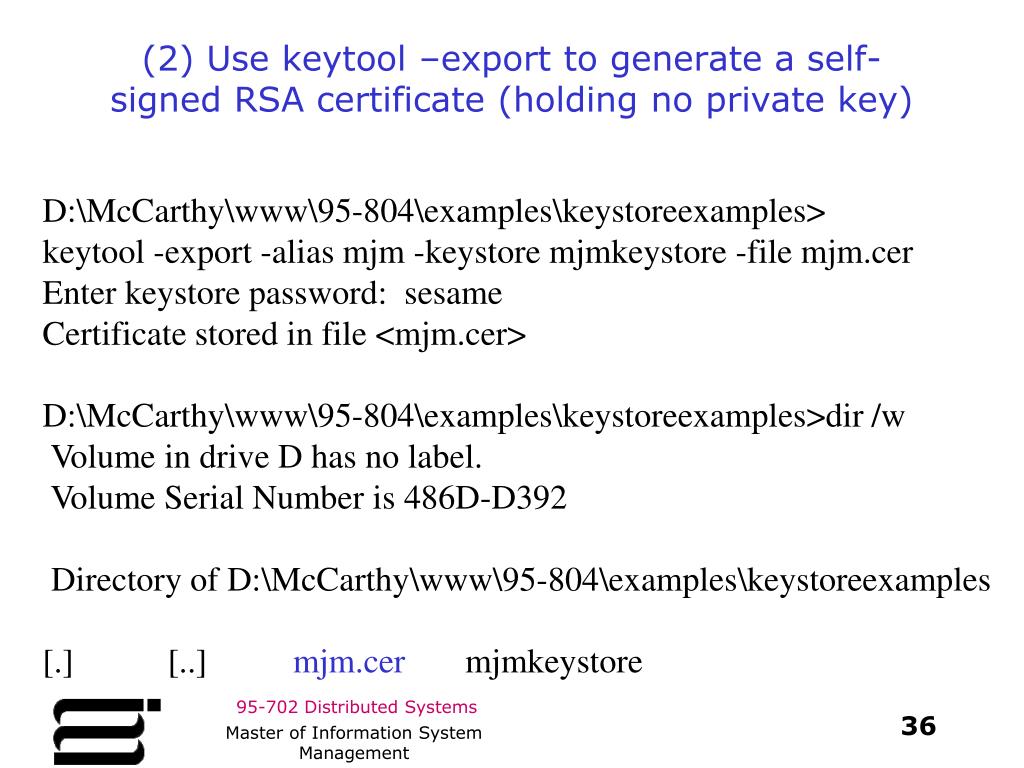

Как создать самозаверяющий сертификат в Linux

Автор

JT McGinty

Создать самозаверяющий сертификат в Linux довольно просто. Вот как вы можете создать его из терминала Linux.

Создать самозаверяющий SSL-сертификат в Linux довольно просто, и это можно сделать всего за несколько кликов. Вы можете использовать самоподписанный сертификат для защиты соединения между вашим веб-сервером и браузером посетителя. Linux позволяет очень легко сгенерировать сертификат и подписать его с помощью закрытого ключа.

Вот как вы можете создавать свои собственные SSL-сертификаты прямо с вашего терминала Linux.

Что такое сертификат SSL?

SSL расшифровывается как Secure Socket Layer. SSL-сертификат подтверждает подлинность веб-сайта и обеспечивает зашифрованное (безопасное) соединение между веб-сайтом и вашим браузером.

Безопасное соединение шифрует все данные, пересылаемые между вашим веб-браузером и сервером, с которым вы общаетесь. Это предотвращает перехват и чтение передаваемых данных любым человеком или компьютером посередине.

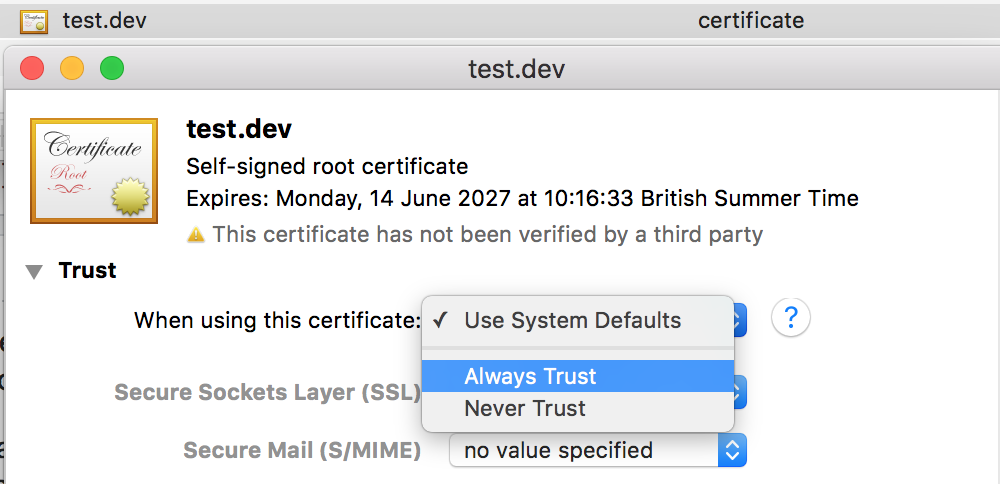

Вы можете установить и использовать собственный самозаверяющий SSL-сертификат на своем веб-сайте, а также включить зашифрованные соединения. Однако, поскольку доверенный центр сертификации не подписал сертификат, веб-браузеры посетителей будут отображать предупреждение об этом и заявлять, что из-за этого сайт не может быть точно идентифицирован.

По этой причине самозаверяющие сертификаты, как правило, лучше всего использовать для целей разработки и тестирования или для таких приложений, как корпоративная или домашняя интрасеть, где пользователи приходят из внутренней сети, а не подключаются через Интернет.

Опять же, важно отметить, что хотя самозаверяющий SSL-сертификат может вызывать предупреждения в вашем веб-браузере, он по-прежнему обеспечивает безопасное соединение, которое работает точно так же, как и любой сертификат, созданный одним из доверенных центров.

Если вы хотите сгенерировать SSL-сертификат для общедоступного веб-сайта, но быть уверенным, что пользователи не получат никаких запутанных предупреждений, вы можете изучить, как настроить бесплатный SSL-сертификат от доверенного центра сертификации.

Установка OpenSSL в Linux

Чтобы сгенерировать самоподписанный SSL-сертификат в Linux, сначала необходимо убедиться, что у вас установлен OpenSSL. Для этого откройте терминал и введите соответствующие команды, соответствующие используемому вами дистрибутиву.

Если вы используете систему на базе Debian, такую как Ubuntu или Linux Mint:

sudo apt install openssl

Если вы используете дистрибутив на основе RPM, такой как Fedora или CentOS:

sudo dnf install openssl

Чтобы установить OpenSSL в Arch Linux:

pacman -S openssl

Вашей системе потребуется некоторое время, чтобы загрузить и установить пакет openssl .

Убедившись, что у вас установлен OpenSSL, вы можете создать сертификат SSL, введя одну команду. OpenSSL создаст сертификат и соответствующий ключ шифрования в текущем каталоге. Итак, убедитесь, что вы находитесь в каталоге, в котором вы хотите сохранить сертификат и ключ, прежде чем вводить какие-либо другие команды.

Браузеры не будут отображать зеленый значок замка или другие визуальные подсказки, связанные с доверием.

Браузеры не будут отображать зеленый значок замка или другие визуальные подсказки, связанные с доверием.