Содержание

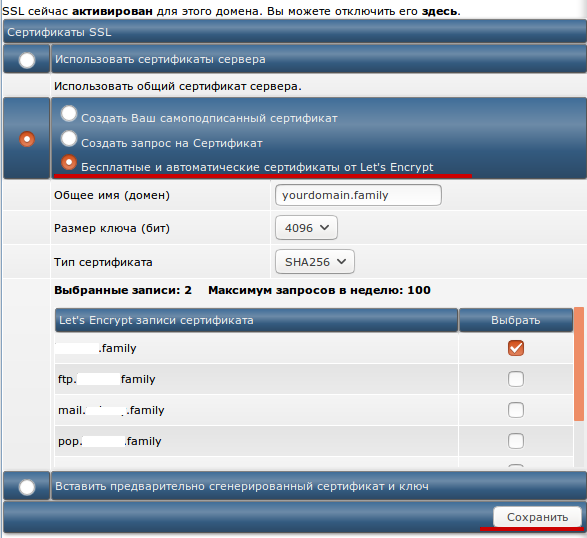

Получаем бесплатный SSL сертификат от Let’s Encrypt

SSL сертификат — это цифровое удостоверение сайта.

Он необходим, если вы хотите настроить доступ к сайту по протоколу HTTPS.

Обычно сертификаты стоят денег, но можно самостоятельно и легко сгенерировать бесплатный с помощью Lets Encrypt.

Подготовка

Для получения и установки сертификата вам понадобится доступ к серверу по протоколу SSH. Вам нужно подключиться через терминал с помощью команды

ssh [email protected]_name

либо поискать веб-консоль в панели управления вашим хостингом.

Для получения и обновления сертификата вам потребуется программа Certbot, которая будет работать с сервисом Let’s Encrypt. Чтобы её установить, введите следующие команды:

wget https://dl.eff.org/certbot-auto

chmod a+x certbot-auto

Настройка одной командой

Следующий шаг зависит от того, какой веб-сервер у вас установлен.

Apache

./certbot-auto --apache

Nginx

./certbot-auto --nginx

После ввода одной из данных команд вы увидите ответ приблизительно следующего содержания.

Запрос на ввод Email

Введите ваш или произвольный email адрес и нажмите Enter.

Запрос на согласие с правилами сервиса

Теперь вам предлагают ознакомиться с правилами использования сервиса. Введите A и нажмите Enter.

Запрос на присоединение к почтовой рассылке

Вам предлагают согласиться с получением почтовой рассылки на ваш адрес. Смело вводим N для отказа и нажимаем Enter.

Перечень ваших сайтов

Наконец, программа выведет все ваши домены, которые нашла у Apache или Nginx и предложит ввести номер того домена, который вы хотите подключить. В моём случае это будет №1. Введите число и нажмите Enter.

Введите число и нажмите Enter.

Результат работы программы

Вам также предложат выбрать, желаете ли вы оставить сайт доступным и по HTTP и по HTTPS или только HTTPS. Выбираем подходящий вариант и нажимаем Enter.

Готово. Теперь вы можете зайти на сайт по адресу https://<имя сайта>

Программа получила все необходимые сертификаты и положила их в директорию

/etc/letsencrypt/live/<имя вашего домена>/cert.pem

Попутно она создала новый конфиг для вашего веб-сервера и настроила доступ к сайту по протоколу HTTPS. Конфигурационный файл можно найти по адресу

/etc/apache2/sites-available/<имя домена>-le-ssl.conf

Более подробная информация изложена на сайте https://letsencrypt.org/

Продление

Сертификат Let’s Encrypt выдаётся на 3 месяца. Для обновления достаточно вызвать команду

Для обновления достаточно вызвать команду

./certbot-auto renew

и затем перезагрузить сервер. Удачи!

Как установить бесплатный SSL-сертификат? | База знаний Hostinger

Установка бесплатного SSL-сертификата от sslforfree.com в Hostinger

Let’s Encrypt представил бесплатные SSL-сертификаты некоторое время назад. Это позволило владельцам сайтов использовать защищённое соединение HTTPS без каких-либо оплат. Чтобы активировать такой сертификат, выполните следующие шаги:

Шаг 1 — Регистрация на sslforfree.com

Перейдите на сайт sslforfree.com, введите Ваше доменное имя и нажмите Create Free SSL Certificate:

После этого, завершите регистрацию аккаунта.

Шаг 2 — Генерация сертификата

Перепроверьте правильность написания доменного имени и нажмите Next Step:

Выберите 90-Day Certificate (сертификат со сроком годности 90 дней, опция сертификата на 1 год является платной) и выберите бесплатный план (Free plan) на последнем шаге. Когда сертификат будет успешно сгенерирован, Вы получите это сообщение:

Когда сертификат будет успешно сгенерирован, Вы получите это сообщение:

Примечание: Бесплатный план предоставляет возможность создать только 3 сертификата, сроком на 90 дней каждый.

Шаг 3 — Верификация домена

Есть 3 варианта верификации доменного имени: почта, CNAME-запись и загрузка файла. Мы настоятельно рекомендуем загрузку файла (HTTP File Upload), так как это самый быстрый метод.

Для этого метода загрузите предложенный файл (нажмите на Download Auth File), потом откройте Хостинг → Управлять → Файловый менеджер Вашего домена.

В public_html создайте папку .well-known (не пропустите точку в начале) и подпапку pki-validation в ней:

Загрузите скачанные файлы. Можете использовать перетягивание файлов с компьютера или кнопку Загрузить файлы (Upload Files):

Результат должен выглядеть таким образом:

Самое важное — теперь нажмите на ссылку, предоставленную в инструкции:

Файл должен успешно открыться и показать текстовый код. Теперь нажмите Next.

Теперь нажмите Next.

Теперь перейдите в Хостинг → Управлять → Редактор DNS-зоны. Затем в поле поиска введите sectigo. Мы ищем запись CAA со значениями:

Имя | Флаг | Тег | Домен CA | TTL |

@ | 0 | issue | sectigo.com | 14400 |

Если такой записи нет — создайте её:

Подождите несколько минут и вернитесь на страницу верификации сертификата. Нажмите Verify.

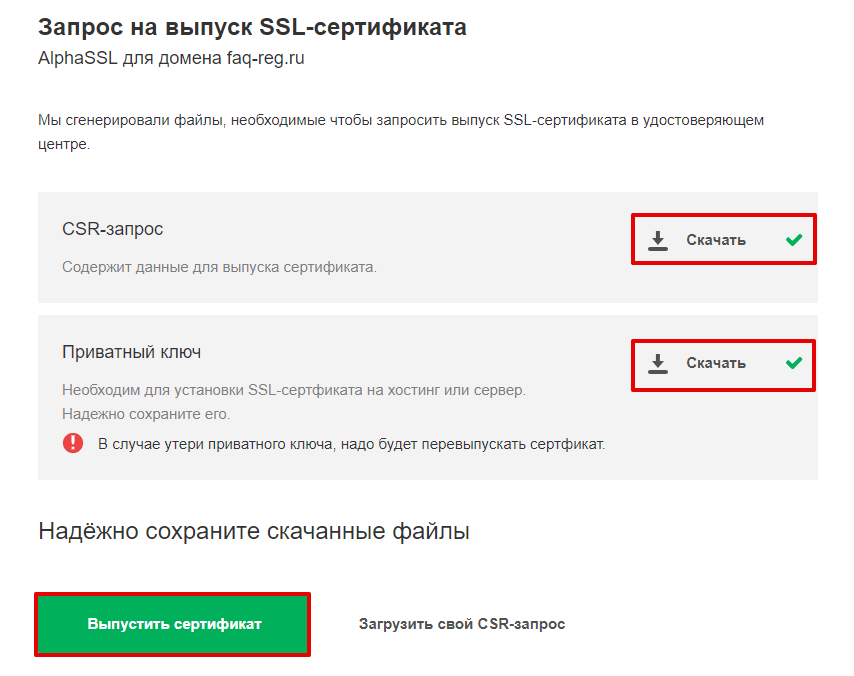

Шаг 4 — Скачивание и установка SSL-сертификата

Выберите Default format и скачайте архив с сертификатом:

В архиве Вы найдёте 3 файла:

private.key;

certificate.crt;

ca_bundle.crt.

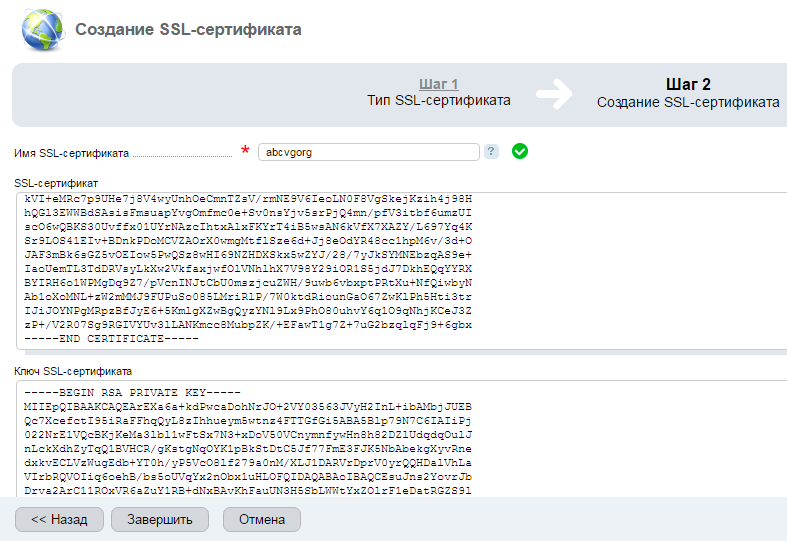

Откройте Хостинг → Управлять → SSL.

И установите SSL вручную 😊

ПРИМЕЧАНИЯ:

Поскольку срок действия этого SSL истекает через 3 месяца, Вам необходимо будет повторять процедуру создания и установки сертификата каждые 3 месяца.

Если установка кажется Вам слишком сложной или Вы не хотите повторять процесс каждые 3 месяца, всегда можно приобрести пожизненный SSL (RU / UA) и установить его в несколько кликов!

If the installation seems too difficult for you, or you don’t want to repeat the process every 3 months, you can always purchase the Lifetime SSL and install it with a few clicks!

Настройка SSL Создание CSR и установка SSL-сертификата

Руководство по настройке создания CSR и установки SSL

Настройка SSL-сертификатов

Начало работы с SSL может сбивать с толку даже в самые лучшие времена.

даже для опытных администраторов серверов.

Если вам нужно беспокоиться о SSL один или два раза в год,

или вы меняете сертификаты и настраиваете SSL

сертификаты на сотнях серверов, наши руководства по настройке SSL

разработаны, чтобы максимально упростить для вас этот процесс.

И, как всегда, если у вас есть какие-либо вопросы о вашем SSL

установка сертификата или конфигурация SSL, просто позвоните нам!

Мы готовы ответить на вопросы 24 часа в сутки.

Установка сертификата SSL

Установка SSL

Установка может широко варьироваться от одного типа сервера к другому,

и даже иногда между более старыми версиями и последним обновлением.

Если есть конкретный сервер, с которым вам нужна помощь, который мы не перечисляем,

или если у вас возникнут какие-либо проблемы с нашими существующими инструкциями, не стесняйтесь сообщить нам об этом.

Общие платформы:

Полный список:

Создание CSR

Создание CSR — это первый шаг к настройке SSL на вашем сервере или устройстве с поддержкой SSL.

Созданный вами файл .csr будет отправлен нам в процессе онлайн-заказа,

и используется для создания файла сертификата SSL.

Общие платформы:

Полный список:

Шаги для запроса и установки сертификата SSL

- Шаг 1) Создайте запрос на подпись сертификата (CSR)

- Шаг 2) Закажите сертификат

- Шаг 3) Проверка вашей компании

- Шаг 4) Установите сертификат SSL

После первоначальной установки сертификата мы рекомендуем вам проверить, правильно ли он работает.

с помощью нашего инструмента проверки установки SSL.

В дополнение к упомянутым выше инструментам мы предлагаем различные решения по настройке SSL-сертификатов. Дополнительную информацию можно найти для экспорта сертификатов с одного типа сервера на другой, обновления вашего сертификата DigiCert или удаления внутренних имен с ваших серверов Microsoft Exchange.

Настройте SSL на нескольких серверах с помощью наших продуктов Wildcard или Multi-Domain SSL Certificate.

Настройка SSL-сертификатов — Руководство по настройке SSL

Узнайте, как настроить SSL-сертификаты на всех основных серверных платформах.

Связанные ссылки

- Apache

- ИИС

- Сервер обмена

- Томкэт

Серверы

- Почтовый сервер

- Веб-сервер

- Интранет-сервер

- Несколько серверов

Сертификаты SSL

- Сертификат WildCard Plus

- Многодоменный

- Сертификат EV Plus

- Сертификат SSL Plus

apache — Как создать самозаверяющий SSL-сертификат для использования при тестировании веб-приложения

ПРЕДУПРЕЖДЕНИЕ: Это совершенно бесполезно для других целей, кроме локального тестирования.

Замените MYDOMAIN своим локальным доменом. Работает и с локальным хостом.

В какой-нибудь папке создайте файл MYDOMAIN.conf. Добавьте в него следующее содержимое:

[ req ] подсказка = нет биты по умолчанию = 2048 default_keyfile = МОЙ ДОМЕН.pem отличительное_имя = тема req_extensions = req_ext x509_extensions = x509_ext string_mask = только utf8 # DN субъекта может быть сформирован с использованием X501 или RFC 4514 (описание см. в RFC 4519). # Это своего рода мэшап. Например, RFC 4514 не предоставляет адрес электронной почты. [ предмет ] имя страны = KE stateOrProvinceName = Найроби localityName = Найроби имя_организации = локальный хост # Используйте понятное имя, потому что оно представлено пользователю. DNS сервера # имена помещаются в альтернативные имена субъектов. Кроме того, DNS-имена здесь устарели. # как IETF, так и CA/Browser Forums. Если вы разместите здесь DNS-имя, то вы # также должно включать DNS-имя в SAN (в противном случае Chrome и другие # строго следовать базовым требованиям CA/браузера не удастся).commonName = Сертификат разработчика Localhost адрес электронной почты [email protected] # Раздел x509_ext используется при создании самоподписанного сертификата. То есть openssl req -x509... [ x509_ext ] subjectKeyIdentifier = хэш authorKeyIdentifier = идентификатор ключа, эмитент # Вам нужна только цифровая подпись ниже. *Если* вы не разрешаете # Передача ключа RSA (т. е. вы используете эфемерные наборы шифров), затем # опустить keyEncipherment, потому что это передача ключей. базовые ограничения = CA:FALSE keyUsage = digitalSignature, keyEncipherment subjectAltName = @alternate_names nsComment = "Сгенерированный сертификат OpenSSL" # RFC 5280, раздел 4.2.1.12 делает EKU необязательным # CA/базовые требования к браузеру, Приложение (B)(3)(G) меня смущает # В любом случае вам, вероятно, понадобится только serverAuth. # extendedKeyUsage = serverAuth, clientAuth # Раздел req_ext используется при формировании запроса на подпись сертификата. То есть запрос openssl ... [req_ext] subjectKeyIdentifier = хэш базовые ограничения = CA:FALSE keyUsage = digitalSignature, keyEncipherment subjectAltName = @alternate_names nsComment = "Сгенерированный сертификат OpenSSL" # RFC 5280, раздел 4.

2.1.12 делает EKU необязательным # CA/базовые требования к браузеру, Приложение (B)(3)(G) меня смущает # В любом случае вам, вероятно, понадобится только serverAuth. # extendedKeyUsage = serverAuth, clientAuth [альтернативные_имена] DNS.1 = МОЙ ДОМЕН # Добавьте их, если они вам нужны. Но обычно вы не хотите их или # они нужны в производстве. Они могут понадобиться вам для развития. # DNS.5 = локальный хост # DNS.6 = localhost.localdomain DNS.7 = 127.0.0.1 # IPv6 локальный хост # DNS.8 = ::1

Создайте файлы сертификатов:

$ sudo openssl req -config MYDOMAIN.conf -new -x509 -sha256 -newkey rsa:2048 -nodes -keyout MYDOMAIN.key -days 1024 -out MYDOMAIN.crt $ sudo openssl pkcs12 -export -out MYDOMAIN.pfx -inkey MYDOMAIN.key -in MYDOMAIN.crt $ sudo chown -R $ USER *

Сделайте так, чтобы ваш локальный компьютер доверял вашему сертификату:

# Установите утилиты сертификата

$ sudo apt-get установить libnss3-tools

# Доверяйте сертификату для SSL

$ pk12util -d sql:$HOME/.

commonName = Сертификат разработчика Localhost

адрес электронной почты

commonName = Сертификат разработчика Localhost

адрес электронной почты  2.1.12 делает EKU необязательным

# CA/базовые требования к браузеру, Приложение (B)(3)(G) меня смущает

# В любом случае вам, вероятно, понадобится только serverAuth.

# extendedKeyUsage = serverAuth, clientAuth

[альтернативные_имена]

DNS.1 = МОЙ ДОМЕН

# Добавьте их, если они вам нужны. Но обычно вы не хотите их или

# они нужны в производстве. Они могут понадобиться вам для развития.

# DNS.5 = локальный хост

# DNS.6 = localhost.localdomain

DNS.7 = 127.0.0.1

# IPv6 локальный хост

# DNS.8 = ::1

2.1.12 делает EKU необязательным

# CA/базовые требования к браузеру, Приложение (B)(3)(G) меня смущает

# В любом случае вам, вероятно, понадобится только serverAuth.

# extendedKeyUsage = serverAuth, clientAuth

[альтернативные_имена]

DNS.1 = МОЙ ДОМЕН

# Добавьте их, если они вам нужны. Но обычно вы не хотите их или

# они нужны в производстве. Они могут понадобиться вам для развития.

# DNS.5 = локальный хост

# DNS.6 = localhost.localdomain

DNS.7 = 127.0.0.1

# IPv6 локальный хост

# DNS.8 = ::1