Содержание

Услуга реальный ip-адрес | Помощь

- Главная

- Помощь

- Услуга реальный ip-адрес

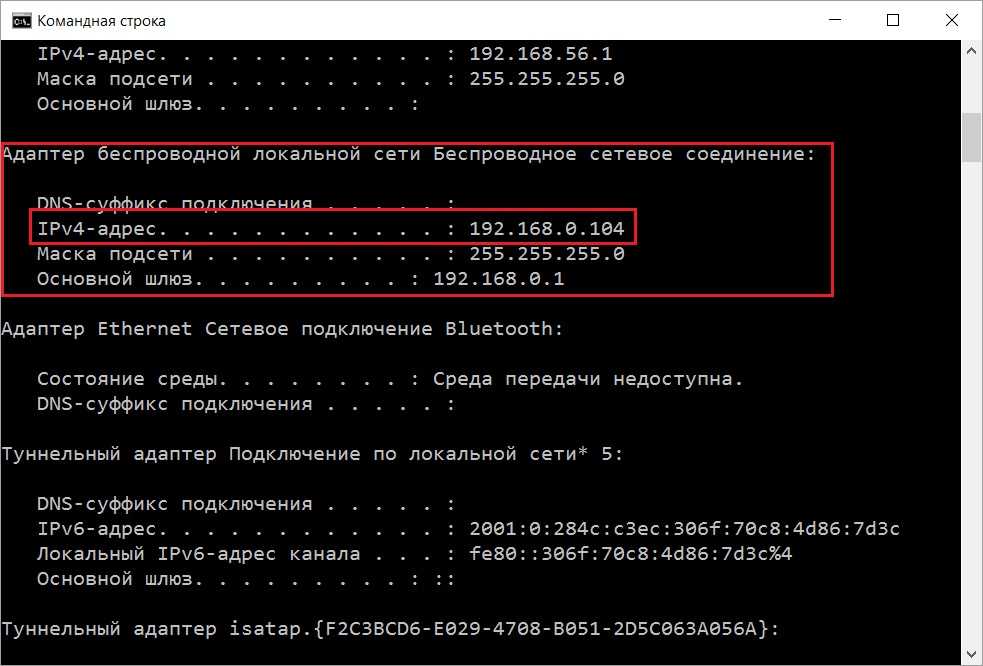

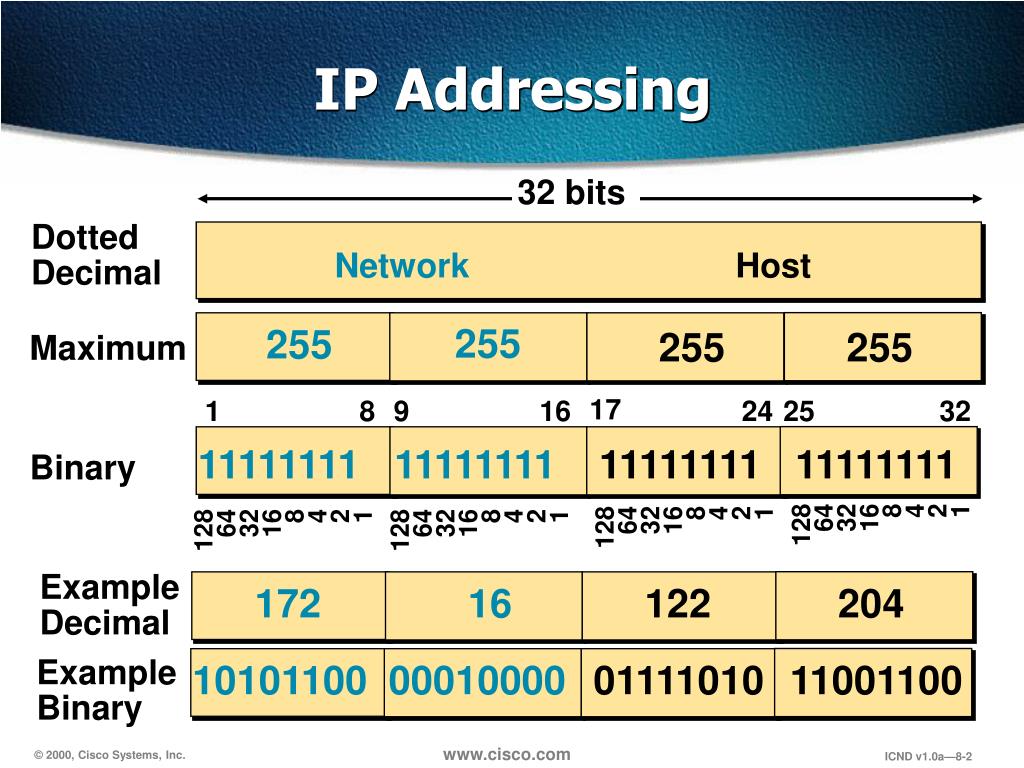

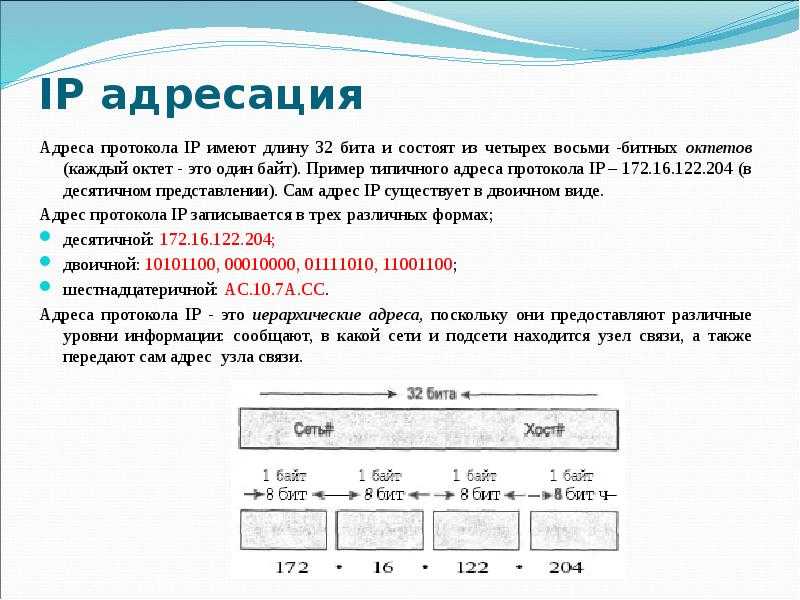

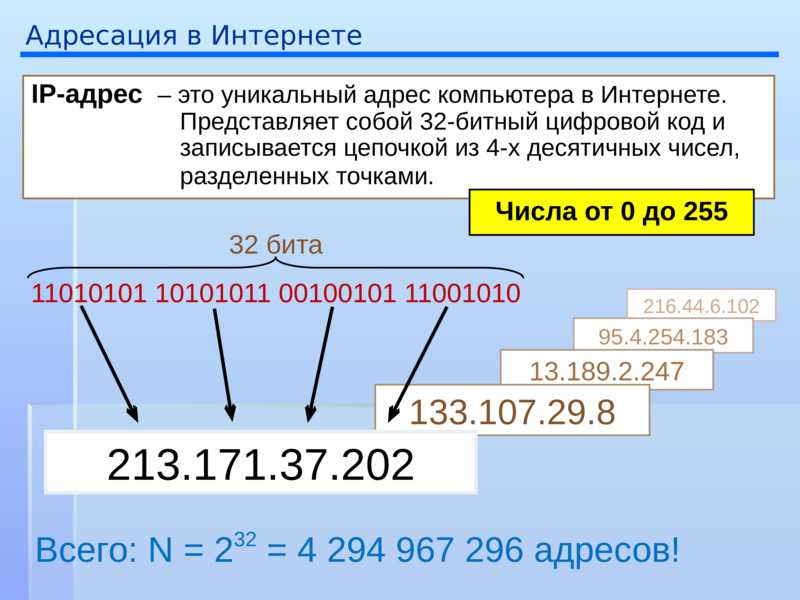

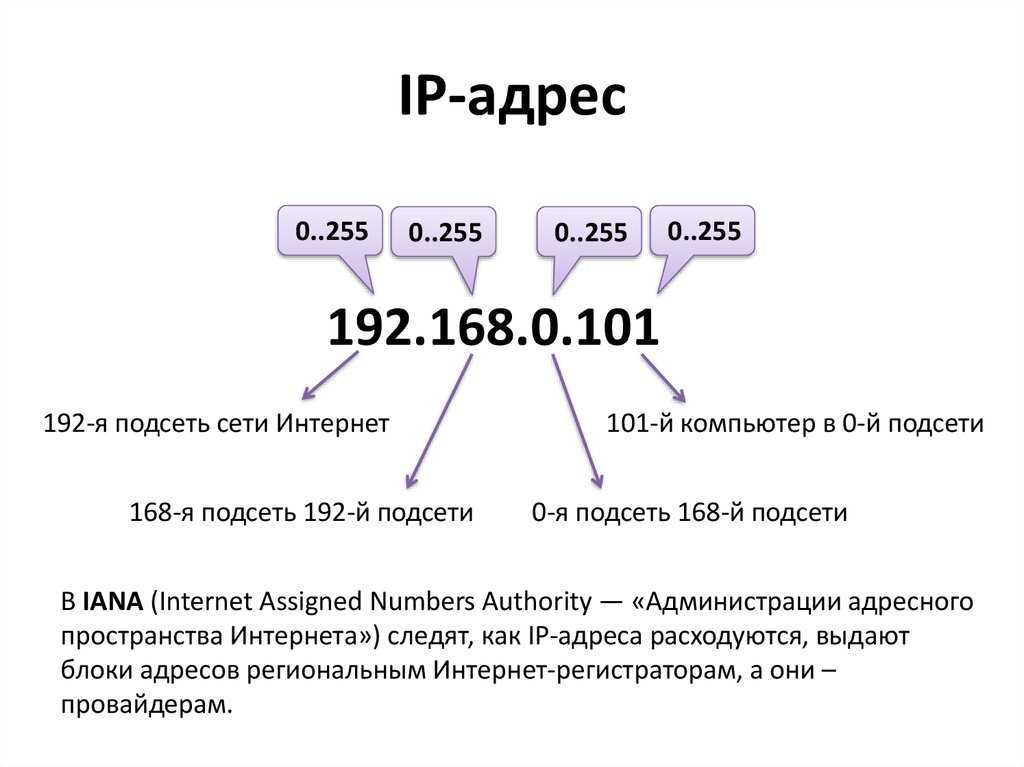

ЧТО ТАКОЕ «IP АДРЕС»?

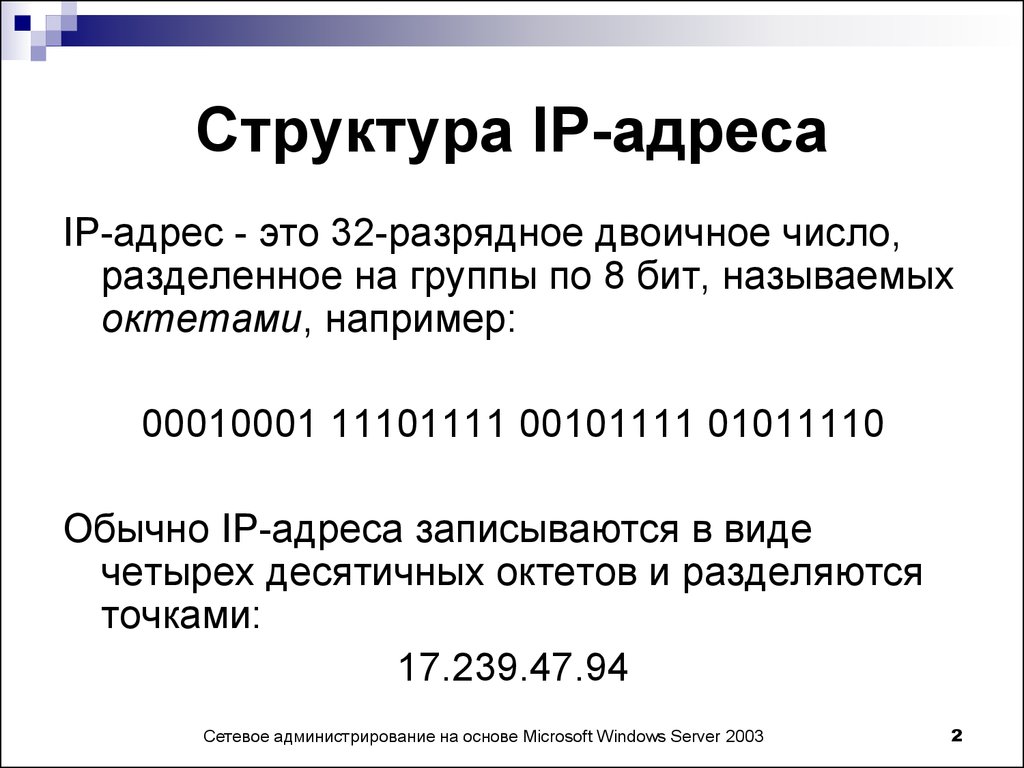

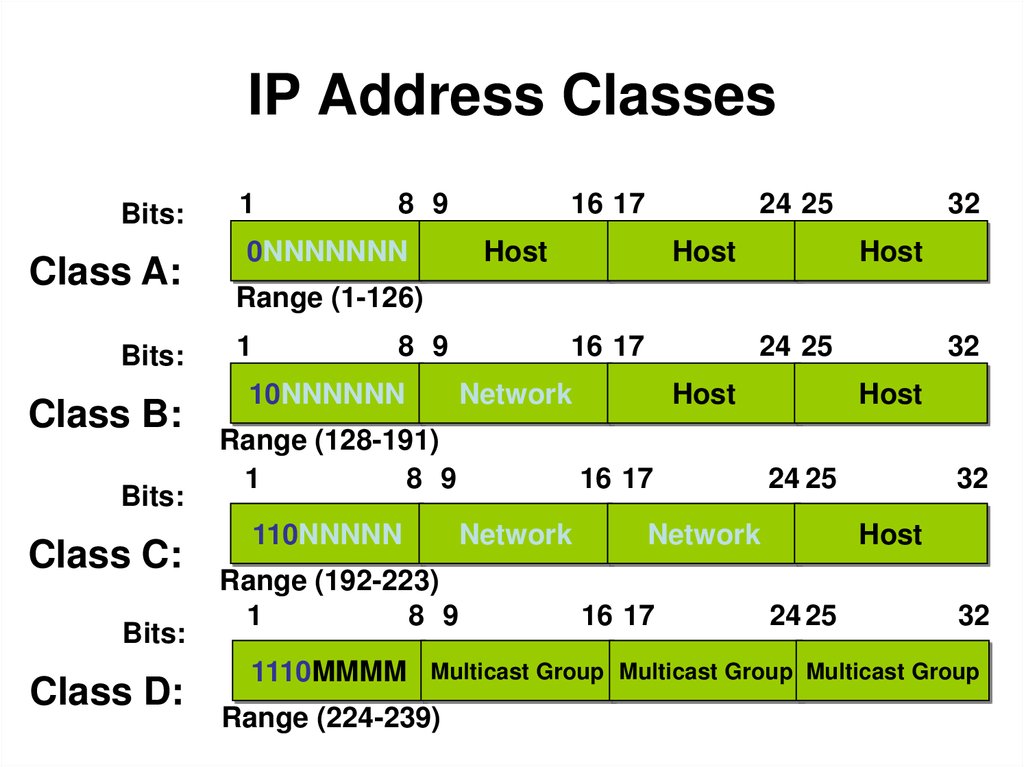

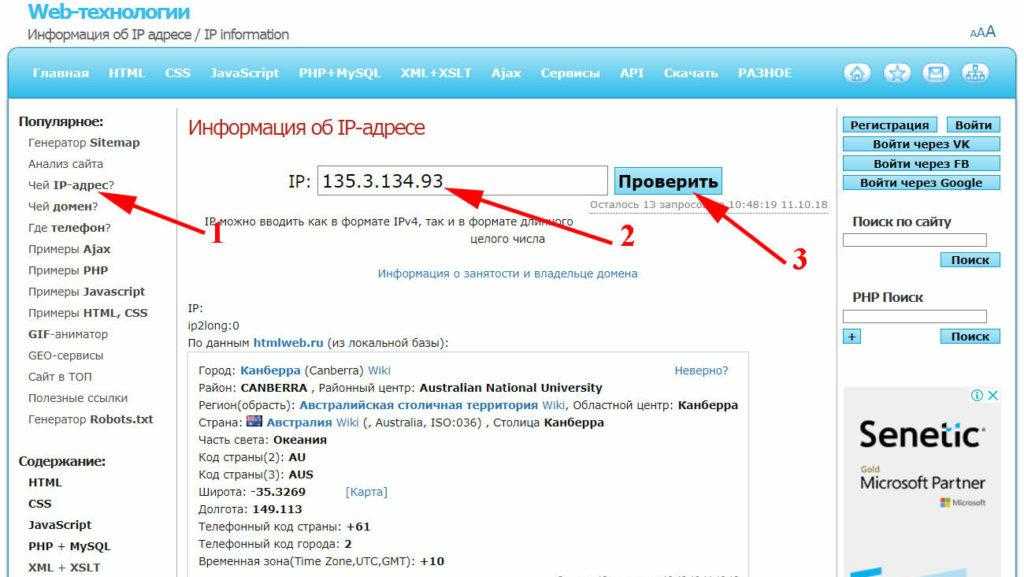

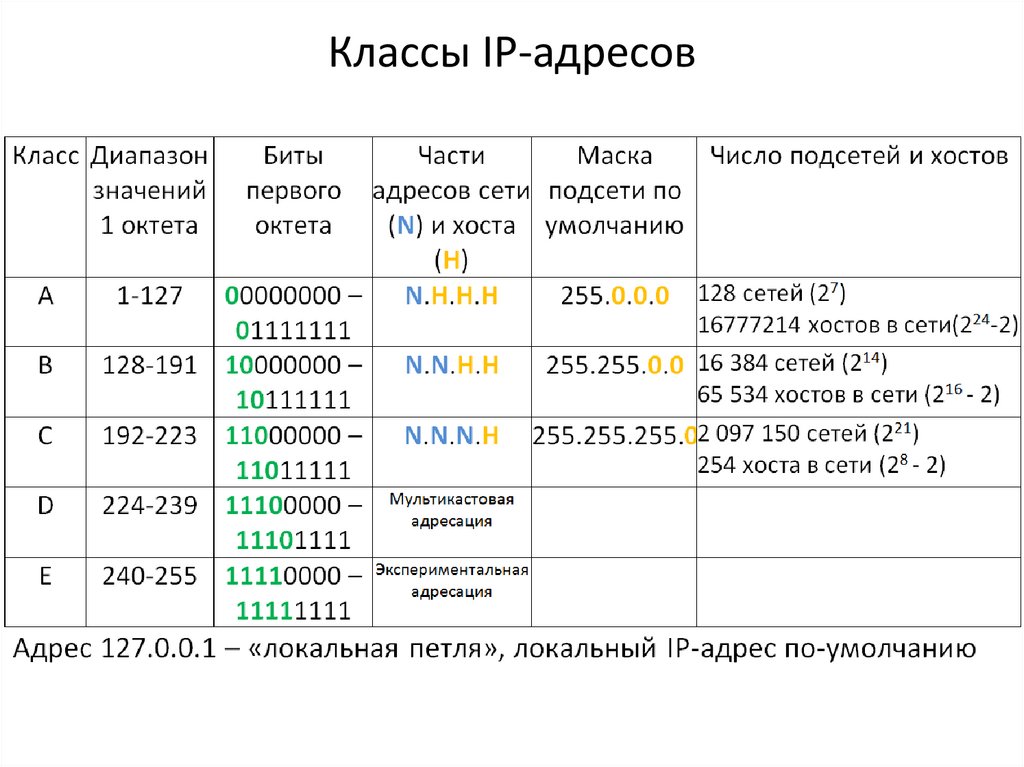

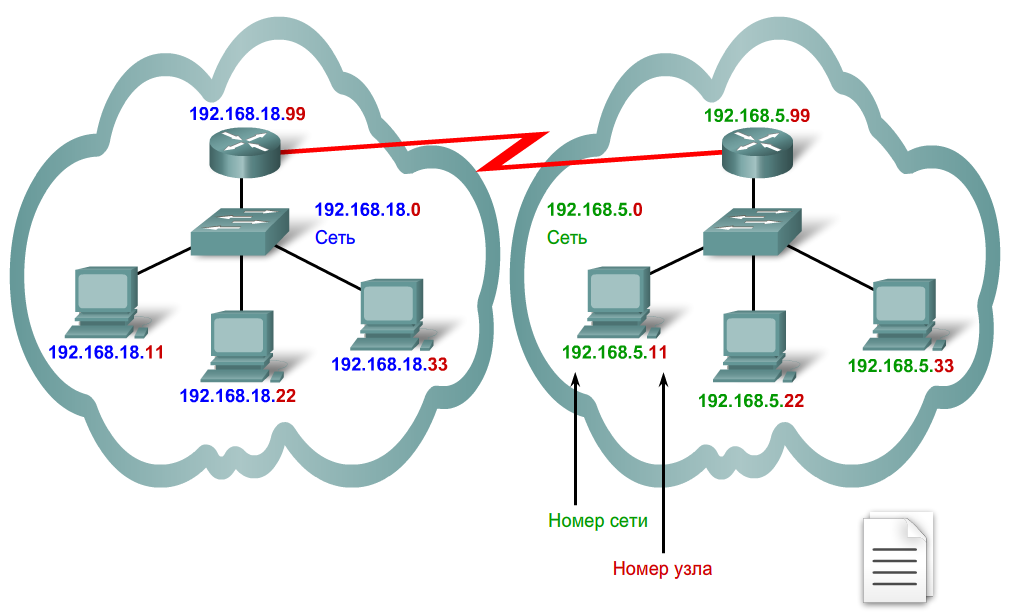

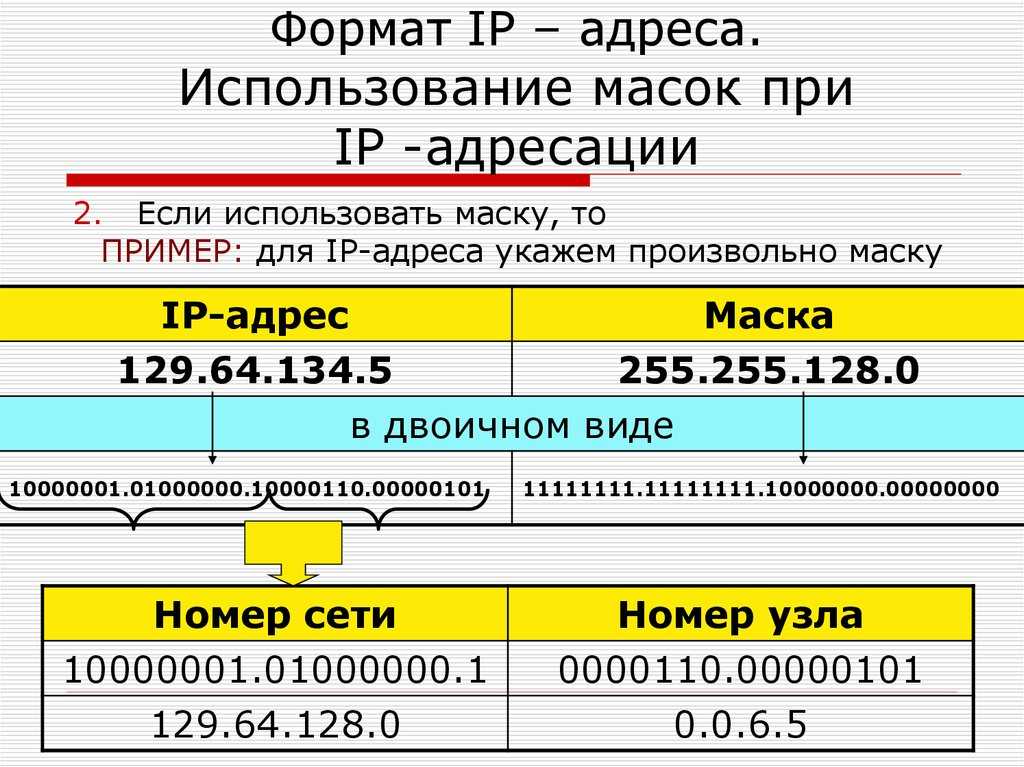

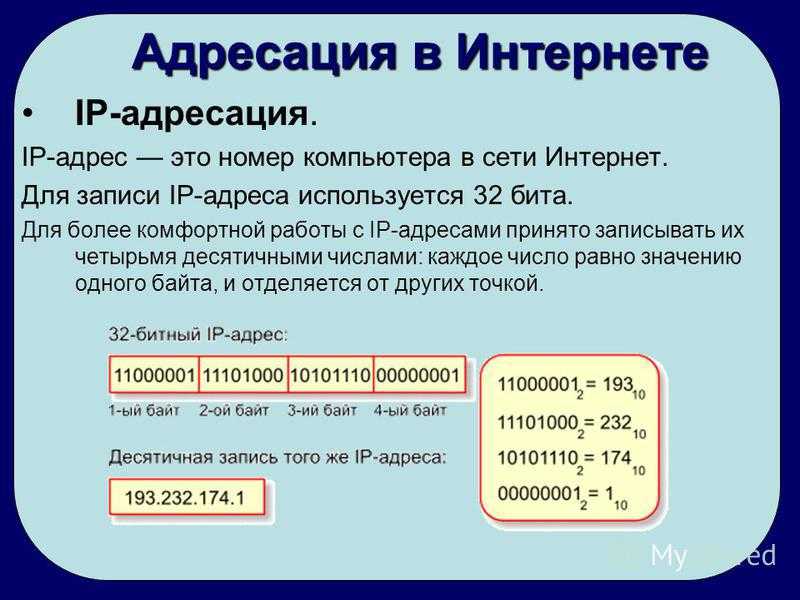

Каждому компьютеру в сети назначен IP-адрес, этот адрес однозначно идентифицирует компьютер в сети и позволяет ему взаимодействовать с остальными участниками сети. Мы предоставляем на наших серверах доступ к сети Интернет как с «серыми» IP адресами, так и с реальными IP. Выбор за Вами!

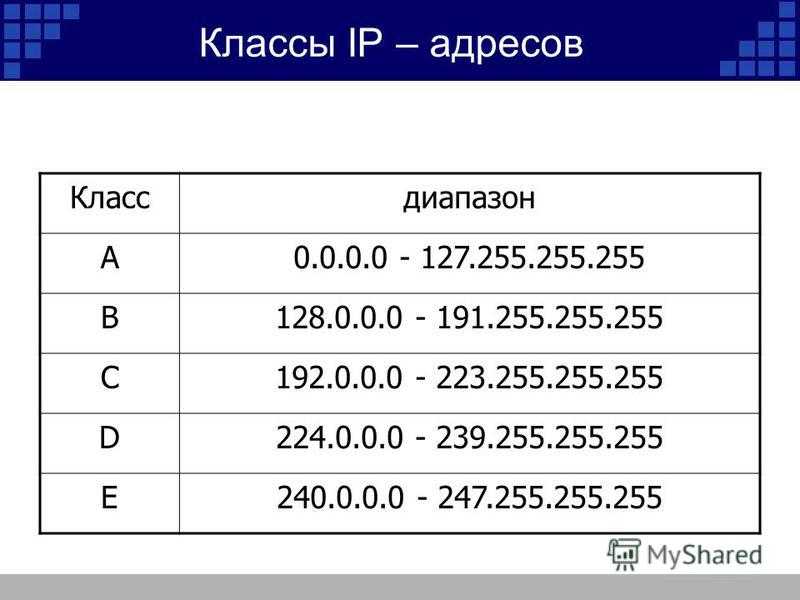

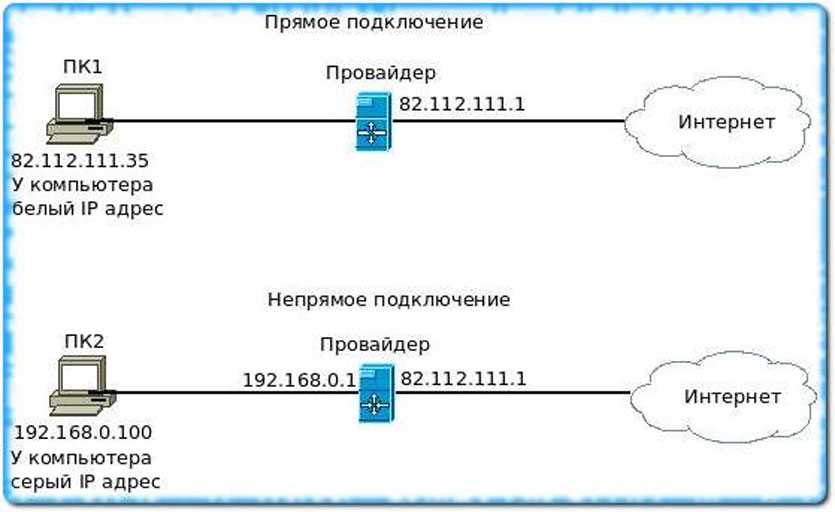

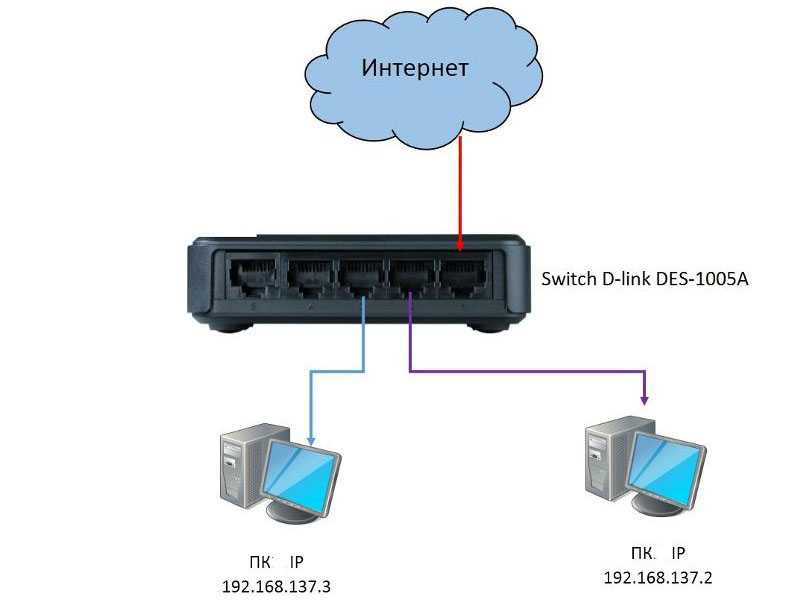

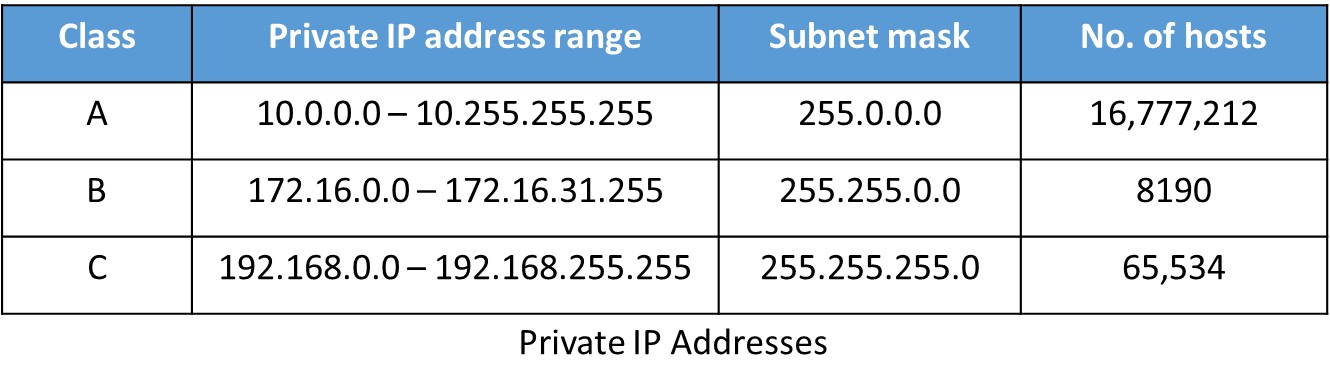

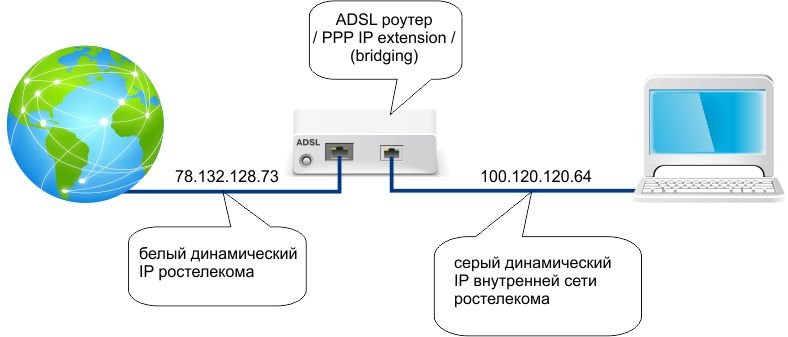

«СЕРЫЙ» IP-АДРЕС

«Серый» IP-адрес — IP-адрес принадлежащий к диапазонам зарезервированных для использования в локальных сетях адресов, не используемых в сети Интернет. В последнее время все чаще и чаще такие адреса используются провайдерами Интернет, поскольку с растущими потребностями мировая Сеть уже сейчас испытывает дефицит IP-адресов. Хотя «серые» IP-адреса и не являются адресами сети Интернет, существует способ организации почти «прозрачной» связи локальной сети с такими адресами с глобальной Сетью. Это делается с помощью специальных аппаратно-программных средств, реализующих трансляцию адресов источника, известную как протокол NAT (англ. Network Address Translation).

Network Address Translation).

Название «„серые“ адреса» локальных сетей является жаргонным, в противовес «белым» адресам Интернета, но в последнее время оно прочно вошло в обиход пользователей Интернет. Несмотря на то, что большинство сервисов Интернет не испытывают проблем при трансляции адресов, существует ряд сервисов, использующих либо низкоуровневые протоколы IP-стека, либо протокол UDP (последний иногда удаётся пробросить с помощью STUN). При использовании NAT пользователь с адресом локальной сети видит Интернет, но Интернет не видит компьютер пользователя (вместо него он видит адрес шлюза с NAT). Это создает определённые проблемы, в частности при работе в пиринговых сетях, где важно не только инициировать исходящие соединения, но и принимать входящие. Как правило, пиринговые клиенты могут обходить это ограничение, если один из пользователей «белый», просто заставив «серого» клиента самого инициировать подключение. Если оба пользователей «серые» — обмен данными между ними невозможен по вышеописанной причине (Интернет не видит пользователя «серого» IP). С другой стороны недоступность извне может быть полезно в плане безопасности, поскольку невозможно использовать уязвимости не закрытых брандмауэром портов.

С другой стороны недоступность извне может быть полезно в плане безопасности, поскольку невозможно использовать уязвимости не закрытых брандмауэром портов.

Этот IP-адрес является виртуальным, обслуживание этого IP-адресе производится по технологии NAT (при обращение к ресурсам за пределами локальных адресов, то есть при запросе информации из интернета, ваш запрос будет транслироваться через общий внешний IP адрес vpn сервера): пользователям предоставляется возможность беспрепятственно получать информацию из сети Интернет. При этом предотвращается возможность обращения снаружи к компьютерам пользователя. Таким образом, ресурсы пользователя не подвергаются большинству атак вирусов и различным сканированиям из сети Интернет, повышается безопасность работы в сети Интернет. За счет отсечения паразитного трафика, уменьшается количество входящего Интернет-трафика к пользователю.

РЕАЛЬНЫЙ IP-АДРЕС (ТАК ЖЕ ИЗВЕСТЕН КАК «ВНЕШНИЙ IP-АДРЕС», «БЕЛЫЙ IP-АДРЕС» ИЛИ «ПРЯМОЙ IP-АДРЕС»)

При подключенной услуге «выделенный IP» , компьютеру выдается постоянный Реальный IP-адрес, через который он и будет взаимодействовать с сетью Интернет. Компьютер будет полностью виден по этому адресу из любой точки сети Интернет, с любого компьютера подключенного к Интернету.

Компьютер будет полностью виден по этому адресу из любой точки сети Интернет, с любого компьютера подключенного к Интернету.

Основные преимущества, которые получает пользователь имеющий фиксированный публичный (реальный) IP-адрес:

- Возможность запуска любых серверных приложений, видимых в сети Интернет, таких как web сервер, игровой сервер, почтовый сервер, IRC сервер …. К примеру Вы можете разместить на этом адресе Ваш веб сайт, при этом он будет располагаться на Вашем компьютере, а не у хостера — это огромный плюс. Это сравнимо с услугой colocation — размещение собственного оборудования в дата центре провайдера. Но имеет важный плюс — Вы сами гарантируете себе, что ни кто не сможет придти и скопировать содержимое жесткого диска вашего сервера.

- Возможность более безопасного доступа к онлайн банкингу — Вы указываете при регистрации доступа в банке Ваш постоянный IP, и это будет служить дополнительной гарантией безопасности. Даже если кто-то сможет похитить Ваши логин и пароль, зайти на Ваш счет он сможет только с Вашего IP, а это дополнительные и немалые трудности.

- Возможность играть в многопользовательские p2p онлайн игры, которые не могут работать через NAT, например игра Age of Empires сделанная на основе протокола DirectPlay7

Статический IP-адрес | МТС домашний интернет подключить

Настоящая Политика конфиденциальности персональных данных (далее – Политика конфиденциальности) действует в отношении всей информации, которую сайт «Домашний интернет МТС подключить», расположенный на доменном имени dom-mts.ru, включая все его поддомены, может получить о Пользователе во время использования данного сайта.

1.1 В настоящей Политике конфиденциальности используются следующие термины:

1.1.1. «Администрация сайта dom-mts.ru (далее – Администрация сайта) » – уполномоченные сотрудники на управления сайтом, которые организуют и (или) осуществляет обработку персональных данных, а также определяет цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

1.1.2. «Персональные данные» – любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

1.1.3. «Обработка персональных данных» – любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

1.1.4. «Конфиденциальность персональных данных» – обязательное для соблюдения Оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространения без согласия субъекта персональных данных или наличия иного законного основания.

1.1.5. «Пользователь сайта dom-mts.ru(далее Пользователь)» – лицо, имеющее доступ к Сайту, посредством сети Интернет и использующее Сайт интернет-портала.

1.1.6. «Cookies» — небольшой фрагмент данных, отправленный веб-сервером и хранимый на компьютере пользователя, который веб-клиент или веб-браузер каждый раз пересылает веб-серверу в HTTP-запросе при попытке открыть страницу соответствующего сайта.

1.1.7. «IP-адрес» — уникальный сетевой адрес узла в компьютерной сети, построенной по протоколу IP.

ОБЩИЕ ПОЛОЖЕНИЯ

2.1. Использование Пользователем сайта dom-mts.ru означает согласие с настоящей Политикой конфиденциальности и условиями обработки персональных данных Пользователя.

2.2. В случае несогласия с условиями Политики конфиденциальности Пользователь должен прекратить использование сайта dom-mts.ru

2.3.Настоящая Политика конфиденциальности применяется только к сайту dom-mts.ru Администрация сайта не контролирует и не несет ответственность за сайты третьих лиц, на которые Пользователь может перейти по ссылкам, доступным на сайте dom-mts.ru

2.4. Администрация сайта не проверяет достоверность персональных данных, предоставляемых Пользователем сайта dom-mts. ru

ru

ПРЕДМЕТ ПОЛИТИКИ КОНФИДЕНЦИАЛЬНОСТИ

3.1. Настоящая Политика конфиденциальности устанавливает обязательства Администрации сайта «интернет-портала» по неразглашению и обеспечению режима защиты конфиденциальности персональных данных, которые Пользователь предоставляет по запросу Администрации сайта при оформлении заявки на подключение на сайте dom-mts.ru

3.2. Персональные данные, разрешённые к обработке в рамках настоящей Политики конфиденциальности, предоставляются Пользователем путём заполнения формы заявки на Сайте dom-mts.ru и включают в себя следующую информацию:

3.2.1. фамилию, имя, отчество Пользователя;

3.2.2. контактный телефон Пользователя;

3.2.3. адрес желаемого подключения услуг домашней связи интернет провайдера

3.3. Любая иная персональная информация неоговоренная выше (история заявок, используемые браузеры и операционные системы и т.д.) подлежит надежному хранению и нераспространению, за исключением случаев, предусмотренных в п. п. 5.2. и 5.3. настоящей Политики конфиденциальности.

п. 5.2. и 5.3. настоящей Политики конфиденциальности.

ЦЕЛИ СБОРА ПЕРСОНАЛЬНОЙ ИНФОРМАЦИИ ПОЛЬЗОВАТЕЛЯ

4.1. Персональные данные Пользователя Администрация сайта dom-mts.ru может использовать в целях:

4.1.1. Установления с Пользователем обратной связи, включая направление уведомлений, запросов, касающихся использования Сайта dom-mts.ru , оказания услуг, обработка запросов и заявок от Пользователя.

4.1.2. Подтверждения достоверности и полноты персональных данных, предоставленных Пользователем.

4.1.3. Уведомления Пользователя Сайта home-mts.ru о статусе заявки.

СПОСОБЫ И СРОКИ ОБРАБОТКИ ПЕРСОНАЛЬНОЙ ИНФОРМАЦИИ

5.1. Обработка персональных данных Пользователя осуществляется без ограничения срока, любым законным способом, в том числе в информационных системах персональных данных с использованием средств автоматизации или без использования таких средств.

5.2. Пользователь соглашается с тем, что Администрация сайта вправе передавать персональные данные третьим лицам, в частности, сотрудникам интернет провайдеров телекоммуникаций, исключительно в целях выполнения заказа Пользователя, оформленного на сайте dom-mts. ru

ru

5.3. Персональные данные Пользователя могут быть переданы уполномоченным органам государственной власти Российской Федерации только по основаниям и в порядке, установленным законодательством Российской Федерации.

5.4. При утрате или разглашении персональных данных Администрация сайта информирует Пользователя об утрате или разглашении персональных данных.

5.5. Администрация сайта принимает необходимые организационные и технические меры для защиты персональной информации Пользователя от неправомерного или случайного доступа, уничтожения, изменения, блокирования, копирования, распространения, а также от иных неправомерных действий третьих лиц.

5.6. Администрация сайта совместно с Пользователем принимает все необходимые меры по предотвращению убытков или иных отрицательных последствий, вызванных утратой или разглашением персональных данных Пользователя.

ОБЯЗАТЕЛЬСТВА СТОРОН

6.1. Пользователь обязан:

6.1.1. Предоставить информацию о персональных данных, необходимую для пользования Сайтом интернет-сайтом

6. 1.2. Обновить, дополнить предоставленную информацию о персональных данных в случае изменения данной информации.

1.2. Обновить, дополнить предоставленную информацию о персональных данных в случае изменения данной информации.

6.2. Администрация сайта обязана:

6.2.1. Использовать полученную информацию исключительно для целей, указанных в п. 4 настоящей Политики конфиденциальности.

6.2.2. Обеспечить хранение конфиденциальной информации в тайне, не разглашать без предварительного письменного разрешения Пользователя, а также не осуществлять продажу, обмен, опубликование, либо разглашение иными возможными способами переданных персональных данных Пользователя, за исключением п. п. 5.2. и 5.3. настоящей Политики Конфиденциальности.

6.2.3. Принимать меры предосторожности для защиты конфиденциальности персональных данных Пользователя согласно порядку, обычно используемого для защиты такого рода информации в существующем деловом обороте.

6.2.4. Осуществить блокирование персональных данных, относящихся к соответствующему Пользователю, с момента обращения или запроса Пользователя или его законного представителя либо уполномоченного органа по защите прав субъектов персональных данных на период проверки, в случае выявления недостоверных персональных данных или неправомерных действий.

ОТВЕТСТВЕННОСТЬ СТОРОН

7.1. Администрация сайта, не исполнившая свои обязательства, несёт ответственность за убытки, понесённые Пользователем в связи с неправомерным использованием персональных данных, в соответствии с законодательством Российской Федерации, за исключением случаев, предусмотренных п.п. 5.2., 5.3. и 7.2. настоящей Политики Конфиденциальности.

7.2. В случае утраты или разглашения Конфиденциальной информации Администрация сайта не несёт ответственность, если данная конфиденциальная информация:

7.2.1. Стала публичным достоянием до её утраты или разглашения.

7.2.2. Была получена от третьей стороны до момента её получения Администрацией сайта.

7.2.3. Была разглашена с согласия Пользователя.

РАЗРЕШЕНИЕ СПОРОВ

8.1. До обращения в суд с иском по спорам, возникающим из отношений между Пользователем сайта и Администрацией сайта, обязательным является предъявление претензии (письменного предложения о добровольном урегулировании спора).

8.2 .Получатель претензии в течение 30 календарных дней со дня получения претензии, письменно уведомляет заявителя претензии о результатах рассмотрения претензии.

8.3. При не достижении соглашения спор будет передан на рассмотрение в судебный орган в соответствии с действующим законодательством Российской Федерации.

8.4. К настоящей Политике конфиденциальности и отношениям между Пользователем и Администрацией сайта применяется действующее законодательство Российской Федерации.

ДОПОЛНИТЕЛЬНЫЕ УСЛОВИЯ

9.1. Администрация сайта вправе вносить изменения в настоящую Политику конфиденциальности без согласия Пользователя.

9.2. Новая Политика конфиденциальности вступает в силу с момента ее размещения на Сайте dom-mts.ru , если иное не предусмотрено новой редакцией Политики конфиденциальности.

9.3. Все предложения или вопросы по настоящей Политике конфиденциальности следует сообщать на электронную почту: [email protected]

9.4. Действующая Политика конфиденциальности размещена на странице сайта dom-mts. ru

ru

До свидания, прямые IP-соединения!. Почему мы разрешаем исходящий прямой IP… | by Robert Šefr

Почему мы разрешаем исходящие прямые IP-соединения в корпоративной безопасности? Мы должны избавиться от них. Каждая серьезная служба основана на доменных именах, и мы также должны максимально использовать их для защиты сети.

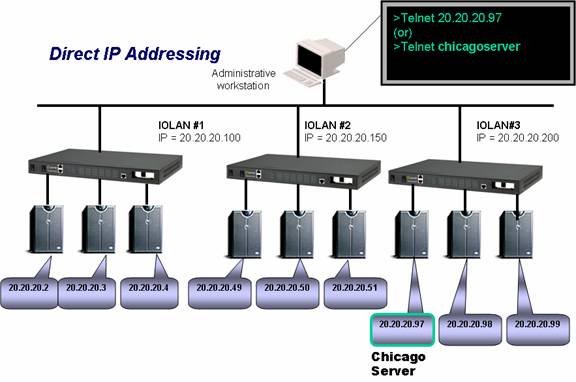

Прямое IP-соединение и разрешение DNS. О чем это?

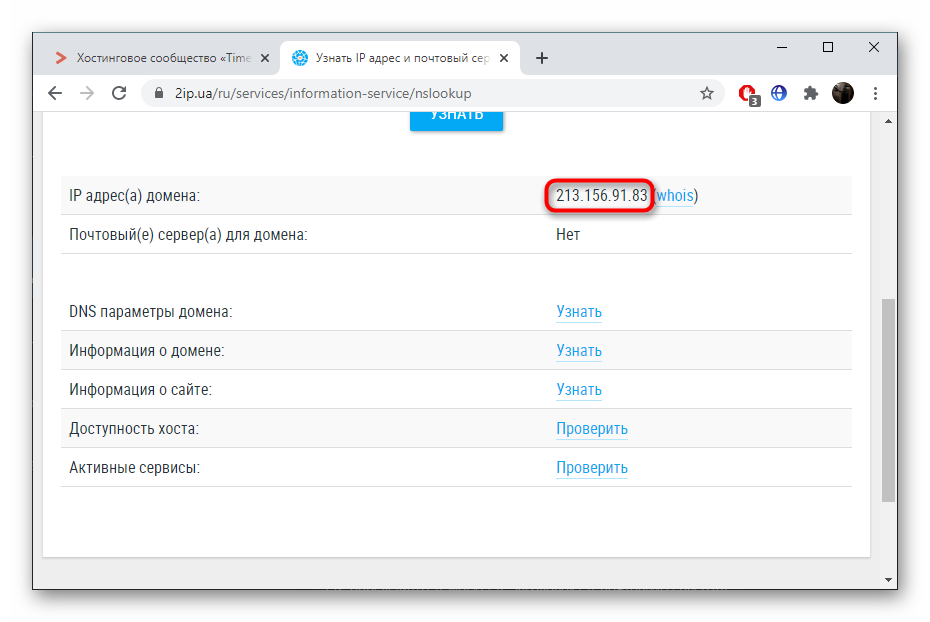

Прямое IP-подключение относится к сетевому подключению к определенному IP-адресу, который не был разрешен через DNS. Если вы подключитесь к домену, ваша машина попросит преобразователь DNS получить IP-адрес для конкретного домена. Для whitbone.io IP-адрес может быть 89..145.160.199. Ответ DNS с IP-адресом 89.145.160.199 должен предшествовать соединению с этим IP-адресом.

Фото Мишель Робинсон лицензировано CC NC

Напротив, прямым IP-соединениям не обязательно предшествовать такая коммуникация DNS-запроса/ответа, потому что они либо заранее знают IP-адрес, либо получают его другим способом. Из локальной конфигурации, с клавиатуры администратора и т. д. При обмене вредоносными программами такие соединения могут использоваться для загрузки полезной нагрузки или для последующего взаимодействия C2 или соединений ботнета P2P. Можем ли мы считать все прямые IP-соединения вредоносными?

Из локальной конфигурации, с клавиатуры администратора и т. д. При обмене вредоносными программами такие соединения могут использоваться для загрузки полезной нагрузки или для последующего взаимодействия C2 или соединений ботнета P2P. Можем ли мы считать все прямые IP-соединения вредоносными?

Блокировка прямых IP-подключений в вашей корпоративной сети

Блокируя прямые IP-подключения, вы можете избавиться от многих подозрительных или даже вредоносных соединений, что значительно повысит корпоративную безопасность:

- Некоторые загрузчики вредоносных программ полагаются на жестко Списки IP-адресов не смогут развязать ад вредоносных программ. И они обычно объединяют домены и IP-адреса.

- Вредоносное ПО для P2P будет чувствовать себя очень одиноким, поскольку оно не сможет подключиться к своим товарищам по Интернету, ожидая, пока его обнаружит брандмауэр или обновленные антивирусные сигнатуры.

- Ботнеты с жестко закодированным IP-адресом C2 должны будут перейти к доменным именам, что сделает трафик более заметным.

- Рассылающее спам и DoSing вредоносное ПО, которое получает инструкции, включая IP-адреса целевых серверов, будет остановлено еще до отправки чего-либо. Репутация корпоративной сети останется нетронутой.

Представьте, что у вас есть функция брандмауэра периметра для блокировки прямых IP-соединений. Вы бы включили его? Я бы сделал это сразу.

Единственным законным прямым IP-трафиком, который, вероятно, необходим, может быть трафик, инициированный администраторами. Но администраторов легко идентифицировать, и обычно у них уже есть собственный набор правил брандмауэра. Позволить им это кусок пирога. Я обсуждаю другие варианты использования прямого IP-подключения в конце этого поста.

Улучшит ли это корпоративную безопасность?

Было бы и по очень низкой цене. Прежде чем злоумышленники придумают способы избежать прямого предотвращения IP-соединения. Один способ обхода довольно очевиден и прост — настроить злонамеренный DNS-сервер, который будет возвращать любой IP-адрес по запросу. Например. для запроса 1.2.3.4.maliciousdns.com будет возвращен ответ 1.2.3.4. Брандмауэр разрешит любое последующее подключение к этому IP-адресу, хотя весь запрос/ответ был сфальсифицирован.

Например. для запроса 1.2.3.4.maliciousdns.com будет возвращен ответ 1.2.3.4. Брандмауэр разрешит любое последующее подключение к этому IP-адресу, хотя весь запрос/ответ был сфальсифицирован.

Но для корпоративной безопасности это все же значительное улучшение:

- Злоумышленнику приходится делать больше шагов, что делает для него все дороже.

- Брандмауэр может регистрировать имя хоста вместе с IP-адресом, что гораздо более информативно при обработке аналитиками угроз. Аналитики могут получить множество дополнительных данных на основе имени хоста.

- Имя хоста и его метаданные могут дать больше информации и информации, чем просто IP (при столкновении с Threat Intelligence), например, репутация владельца домена, возраст домена, использование в других атаках и т. д. Любое автоматическое или ручное решение намного проще с большим количеством данных на месте.

Это сложно реализовать?

Кажется простым, хотя я и не разработчик брандмауэра. Однако я не знаю ни одного брандмауэра, прокси-сервера или системы предотвращения вторжений, предлагающих такую функцию. Простой кэш ключей и значений с учетом кэша TTL на брандмауэре периметра можно использовать для поиска всех IP-адресов назначения в кэше ответов DNS при открытии любого нового подключения. Если IP-адрес отсутствует в кеше, это означает, что он не был разрешен, и соединение следует разорвать.

Однако я не знаю ни одного брандмауэра, прокси-сервера или системы предотвращения вторжений, предлагающих такую функцию. Простой кэш ключей и значений с учетом кэша TTL на брандмауэре периметра можно использовать для поиска всех IP-адресов назначения в кэше ответов DNS при открытии любого нового подключения. Если IP-адрес отсутствует в кеше, это означает, что он не был разрешен, и соединение следует разорвать.

Однако можно ожидать некоторых ложных срабатываний:

- Внутренние кэши DNS, которые не учитывают DNS TTL (запоминание записей дольше, чем указано в TTL). Возможно, это произойдет с некоторыми странными реализациями кэша DNS.

- В некоторых крайних случаях, например, когда машина просыпается во внутренней сети, используя IP-адрес, который она помнит откуда-то еще, например. Домашняя сеть. Опять же, зависит от реализации ОС и приложений.

Мне кажется, что прямая блокировка IP-соединений может быть очень удобной, но очень простой функцией (понимаете, я не предлагал использовать «Искусственный интеллект», просто скучный кеш значений ключей) при применении на периметре сети. Вы можете сделать это с вашей текущей технологии? Есть ли какие-то препятствия, которые я упускаю? Бросьте вызов этой мысли, поэтому я публикую ее в первую очередь.

Вы можете сделать это с вашей текущей технологии? Есть ли какие-то препятствия, которые я упускаю? Бросьте вызов этой мысли, поэтому я публикую ее в первую очередь.

Эта глава — просто мозговой штурм того, где мы обычно можем видеть прямые IP-соединения. Обратите внимание, что в следующих примерах я ссылаюсь на внутренние соединения с внешними. Я ожидаю, что между внутренними конечными точками будет много прямого IP-соединения, поскольку будет много жестко запрограммированных IP-адресов и различных средств получения целевого IP-адреса, кроме DNS.

Доступ администратора

Администраторы обычно имеют собственные базы данных IP-адресов машин, которыми они управляют. Если такие машины находятся вне корпоративной сети, мы можем ожидать некоторых соединений SSH и RDP с этими внешними IP-адресами без ответа DNS, предшествующего таким соединениям. Однако во внутренней сети можно ожидать много прямого IP-трафика.

P2P

Один пример для всех — BitTorrent, мы все это знаем. Мы все использовали его для загрузки дистрибутивов Linux, верно? Трекер BitTorrent или механизм DHT распределяет IP-адреса отдельных пиров, поэтому нет необходимости в DNS-запросах, и все соединения будут напрямую связаны с IP-адресом. Большинство корпораций, вероятно, сочтут P2P-связь нежелательной или даже вредоносной, хотя она не обязательно должна быть инициирована вредоносным ПО.

Мы все использовали его для загрузки дистрибутивов Linux, верно? Трекер BitTorrent или механизм DHT распределяет IP-адреса отдельных пиров, поэтому нет необходимости в DNS-запросах, и все соединения будут напрямую связаны с IP-адресом. Большинство корпораций, вероятно, сочтут P2P-связь нежелательной или даже вредоносной, хотя она не обязательно должна быть инициирована вредоносным ПО.

/etc/hosts

С точки зрения сети машина также попытается установить прямое IP-подключение, если в файле /etc/hosts есть запись. Операционная система не должна запрашивать DNS, поскольку она знает IP-адрес из этого файла конфигурации. Опять же, это не обязательно должно быть злонамеренным намерением, но в больших сетях это обычно неожиданно.

Внешний DNS через сервер TLS

Целевой IP-адрес соединения может быть взят из ответа DNS. Однако такой ответ можно получить от внешнего преобразователя DNS по зашифрованному каналу, такому как DNS через TLS. С точки зрения сети не очевидно, как машины узнали этот IP-адрес и могли считаться прямым IP-соединением. На первый взгляд это не кажется вредоносным, но это определенно нежелательный сценарий, когда внутренняя машина использует внешний преобразователь.

На первый взгляд это не кажется вредоносным, но это определенно нежелательный сценарий, когда внутренняя машина использует внешний преобразователь.

Неудобное программное обеспечение и веб-сайты

Я могу себе представить какое-то специализированное программное обеспечение, использующее жестко запрограммированный IP-адрес для связи с серверами поставщиков (да, похоже на вредоносное ПО). Хотя это должно быть очень редким сценарием, это может случиться, и это следует учитывать. Кроме того, некоторые действительно старые веб-ресурсы могут быть размещены на жестко запрограммированных IP-адресах, но с большими скачками в направлении внедрения HTTPS это не должно длиться долго.

DNS-трафик

Этот трафик обычно отправляется на жестко заданный IP-адрес, например. DNS-резольвер провайдера. Исходящий DNS-трафик можно легко разрешить подмножеству внутренних IP-адресов, отвечающих за разрешение DNS. Ожидается, что соединения будут осуществляться только через порт 53 (UDP и TCP). Определенно желаемый трафик.

Определенно желаемый трафик.

Руководство по… прямому сетевому подключению (фиксированный IP-адрес)

Удаленное подключение Raspberry Pi — без сети!

Эта версия руководства устарела, так как вместо нее теперь можно использовать службу Apple Bonjour и имя хоста Raspberry Pi.

См. Руководство по… прямому сетевому подключению

Эта версия руководства позволяет вам настроить Raspberry Pi с фиксированным локальным IP-адресом, для некоторых это более простое решение, поэтому я оставил эту версию доступной.

Для вашего Raspberry Pi нет клавиатуры или экрана, но у вас есть ноутбук?

Часто монитор HDMI недоступен для использования с Raspberry Pi. В таких случаях может быть очень полезно удаленное подключение с использованием ближайшей сети и ноутбука (см. Руководство по… удаленным подключениям). Однако иногда и сеть недоступна!

Итак, как мы можем использовать экран ноутбука и клавиатуру, когда нет сети?

Как обсуждалось ранее (в Руководстве по… удаленным подключениям), существует возможность использования (консольного) последовательного TTL-кабеля, однако это обеспечивает довольно медленный доступ. Последовательное соединение не будет поддерживать X11 (который, как мы видели, также позволяет нам запускать графические программы), и вы не сможете использовать VNC или общие папки, если они у вас настроены.

Последовательное соединение не будет поддерживать X11 (который, как мы видели, также позволяет нам запускать графические программы), и вы не сможете использовать VNC или общие папки, если они у вас настроены.

Ответ простой сетевой кабель!

Подключайте и используйте Raspberry Pi с помощью сетевого кабеля, стандартной SD-карты с изображением и питания!

Рекомендуется настроить его до того, как он вам понадобится, чтобы вы могли быть уверены, что он настроен и работает правильно. Если у вас есть устройство чтения SD-карт, вы можете переключаться между конфигурациями с помощью ноутбука (или непосредственно на Raspberry Pi, если у вас есть экран/клавиатура).

Помните, что если вам нужна проводная сеть для вашего компьютера (т. е. для выхода в Интернет), вам нужно будет выбрать, какую из них вы хотите использовать (или получить дополнительный сетевой порт, добавив сетевой ключ USB). Если вы используете беспроводное соединение, то у вас все еще может быть и то, и другое!

Подойдет любой стандартный сетевой кабель (должен иметь штекерный разъем RJ45 на каждом конце), большинство доступных кабелей подойдет для наших нужд.

Примечание: Вы можете использовать обычный сетевой кабель, поскольку микросхема Raspberry Pi LAN достаточно умна, чтобы переконфигурировать себя для прямого сетевого подключения (в прошлом для старых компьютеров требовался специальный «перекрестный» кабель).

Примечание: Эти инструкции применимы только к установкам, установленным вручную (т. е. к тем, которые создаются непосредственно с помощью SDimager, а не с помощью NOOBS. К сожалению, если вы используете NOOBS, загрузочный раздел ОС перемещается и больше не доступен напрямую из Вам потребуется либо создать образ карты вручную, либо использовать компьютер с Linux/LiveCD/виртуальную машину для доступа к загрузочному разделу ОС и непосредственного редактирования файла cmdline.txt.0003

Вы также можете использовать Пи-Кухню, см. рецепт 001-Прямая сеть для более подробной информации.

Я также создал урезанную версию инструкций для более продвинутых пользователей, которым не нужны все подробности:

В двух словах… Прямое сетевое подключение

Как использовать прямой сетевой кабель

Чего мы пытаемся достичь?

Хороший способ удаленного управления Raspberry Pi — подключить его к сети и использовать один из методов, описанных в Руководстве по… удаленным подключениям. Это обеспечит доступ к терминалу с помощью SSH, даже возможность просмотра рабочего стола с помощью VNC или возможность запуска графических программ, как если бы они работали непосредственно на самом ноутбуке (см. ниже о переадресации X11). Нам просто нужно, чтобы сетевое соединение работало напрямую, не требуя полной настройки сети (с маршрутизатором и т. д.).

Это обеспечит доступ к терминалу с помощью SSH, даже возможность просмотра рабочего стола с помощью VNC или возможность запуска графических программ, как если бы они работали непосредственно на самом ноутбуке (см. ниже о переадресации X11). Нам просто нужно, чтобы сетевое соединение работало напрямую, не требуя полной настройки сети (с маршрутизатором и т. д.).

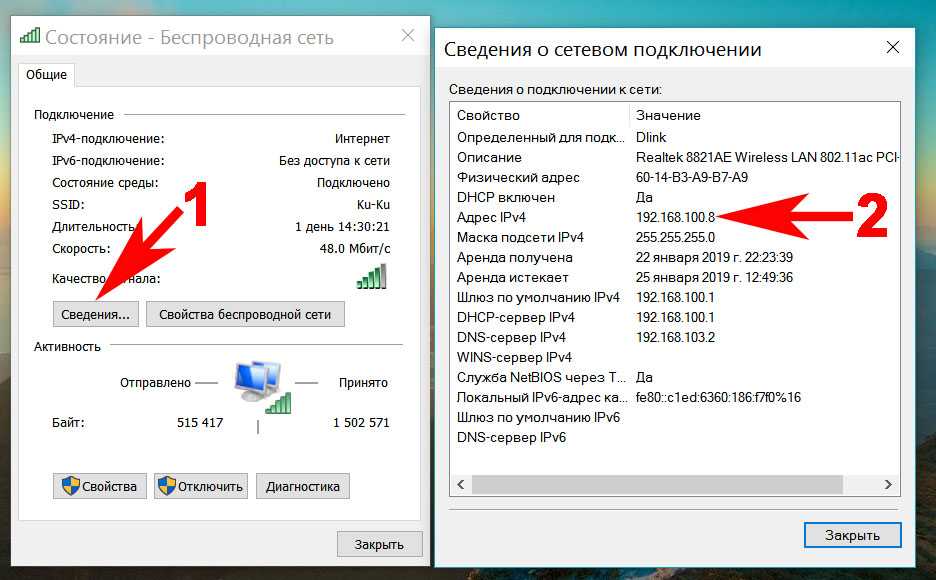

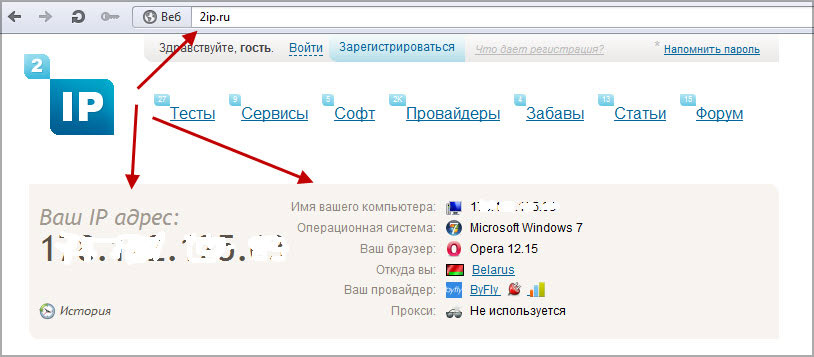

Обеспечение работы сетевого подключения

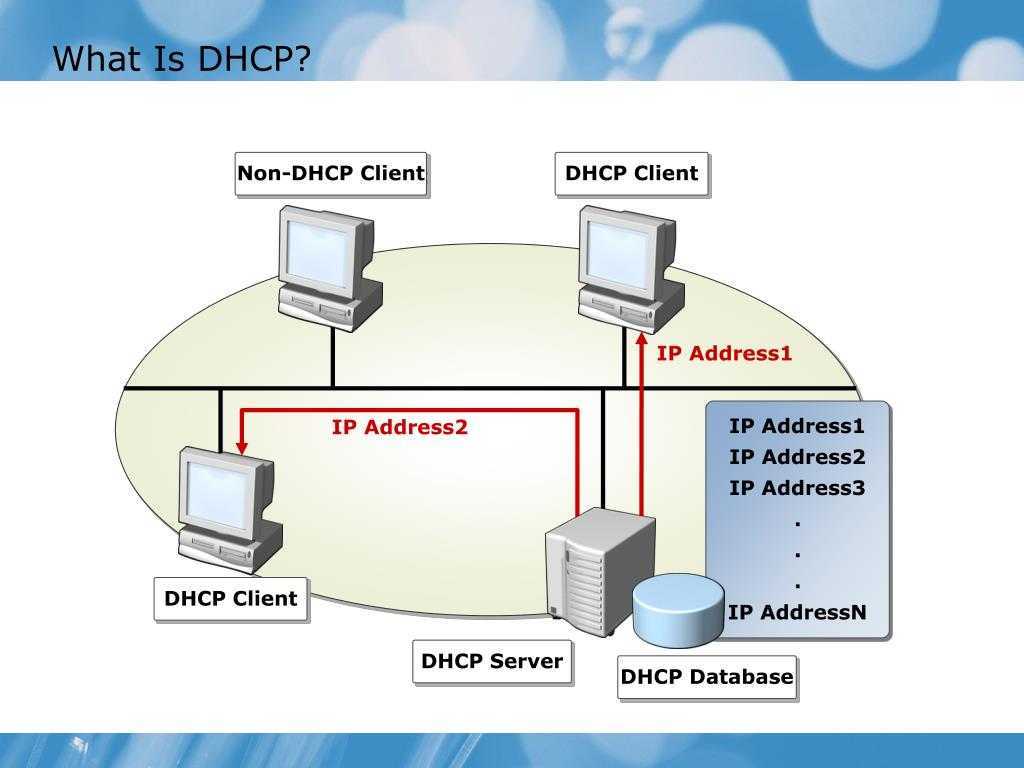

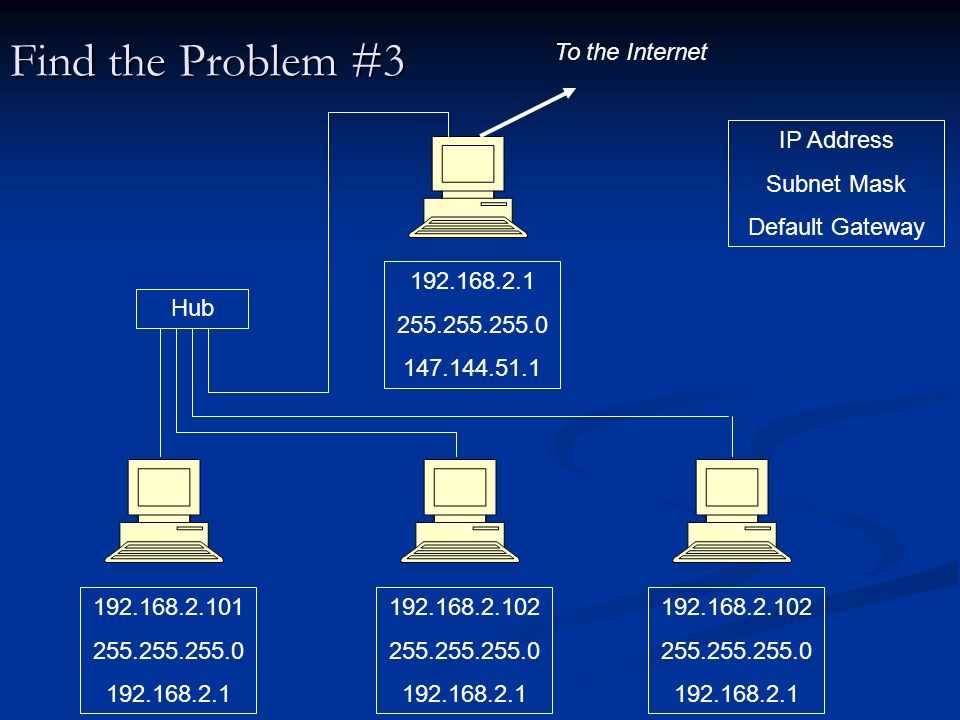

Обычно, если вы берете Raspberry Pi и напрямую подключаете его к сети, он пытается автоматически найти IP-адрес (см. внизу страницы информацию об IP-адресах и их значении) запросив его у вашего маршрутизатора или другого устройства, на котором запущен DHCP-сервер (протокол, который автоматически выдает адреса компьютерам, когда они подключаются к сети).

Однако, если вы подключите Raspberry Pi напрямую к другому компьютеру, мало что произойдет. Raspberry Pi не получит IP-адрес, так как нет DHCP-сервера для связи (он не может общаться ни с чем, кроме ноутбука).

Другие компьютеры часто назначают себе адрес по умолчанию (в диапазоне адресов 169. 254.0.0 — 169.254.255.255), но Raspberry Pi этого не делает (пока). Кроме того, даже если бы Raspberry Pi это сделал, нам все равно нужно было бы знать, какой адрес он выбрал, чтобы иметь возможность подключиться к нему!

254.0.0 — 169.254.255.255), но Raspberry Pi этого не делает (пока). Кроме того, даже если бы Raspberry Pi это сделал, нам все равно нужно было бы знать, какой адрес он выбрал, чтобы иметь возможность подключиться к нему!

Чтобы обойти это, мы должны дать Raspberry Pi фиксированный IP-адрес (т. е. мы говорим ему, каким должен быть его IP-адрес, чтобы ему не приходилось его ждать).

В этом есть только одна сложность, и это если ваш ноутбук тоже настроен на фиксированный IP-адрес. Сначала это может не показаться проблемой, так как если оба IP-адреса фиксированы, мы каждый раз будем знать адрес обоих компьютеров.

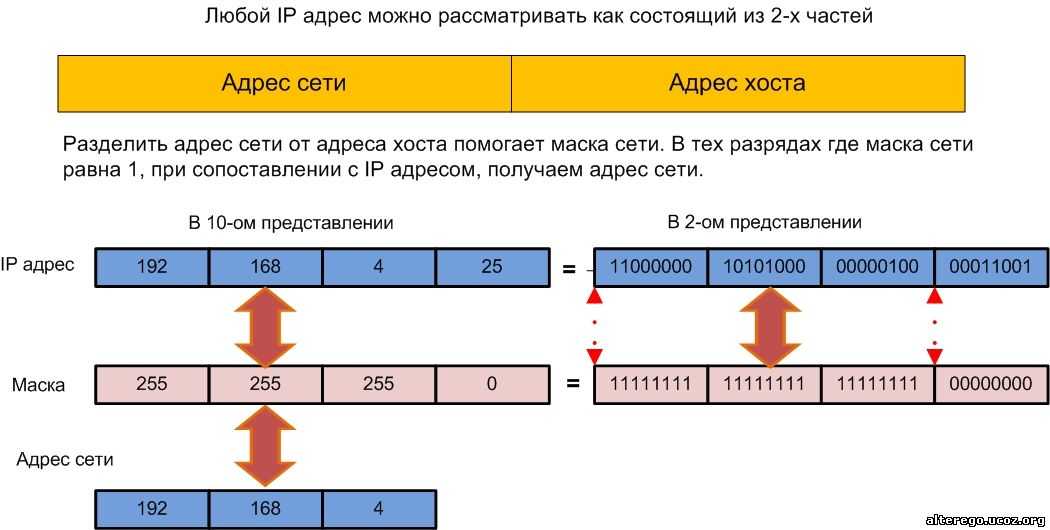

Однако для того, чтобы они могли общаться друг с другом напрямую, им необходимо иметь похожих адресов (как минимум должно совпадать первое число, но в этом случае мы должны совпадать как минимум с первыми двумя, чтобы работать с настройками сети по умолчанию). ). Дополнительные сведения об этом см. в разделе внизу страницы о подсетях.

Шаг 1.

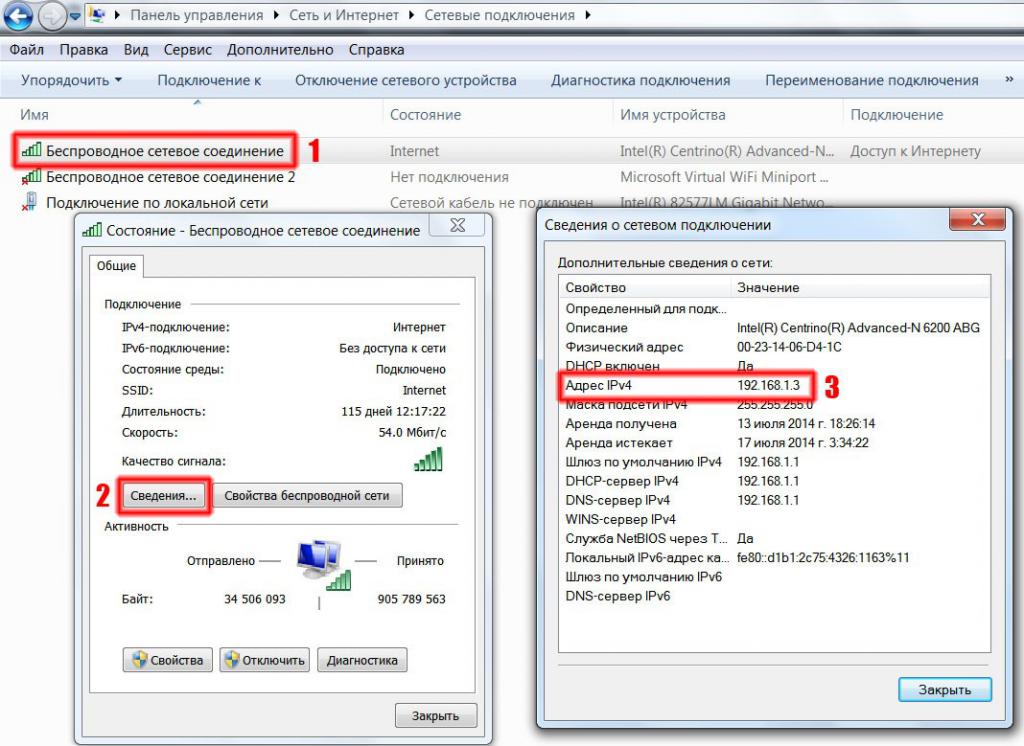

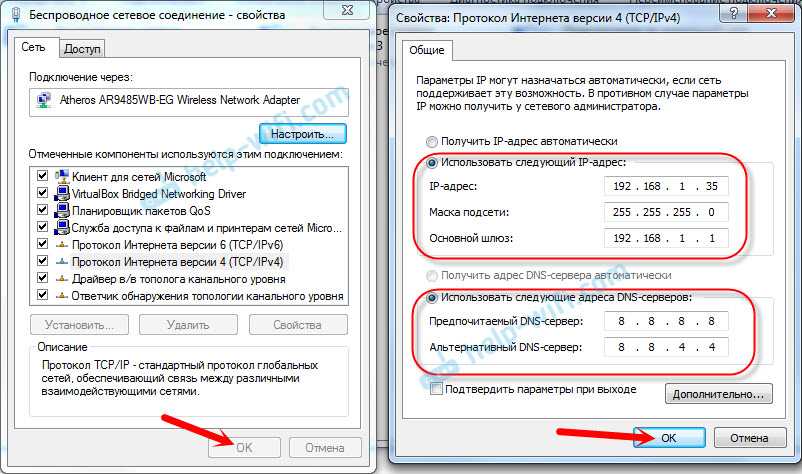

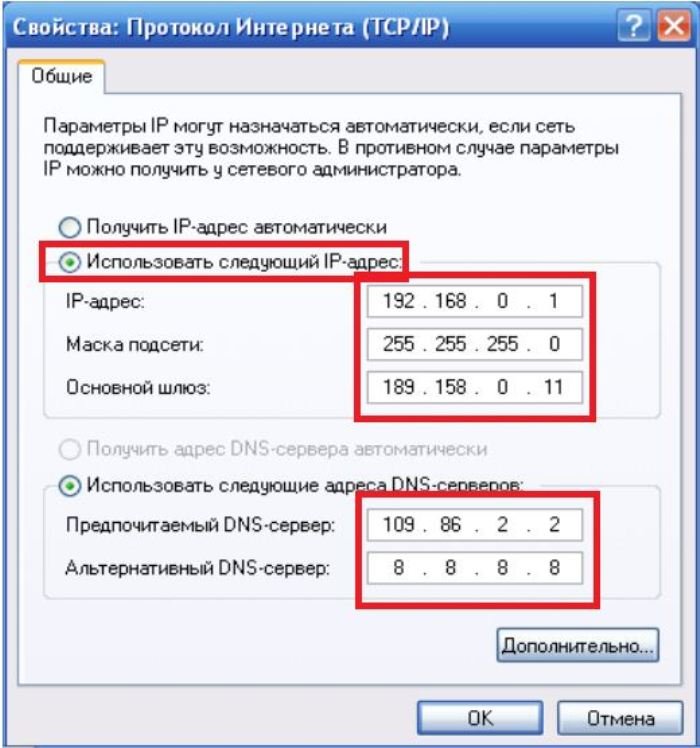

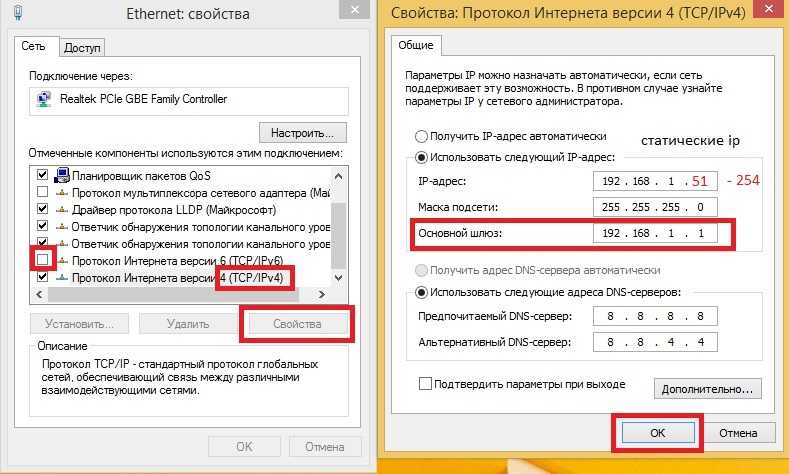

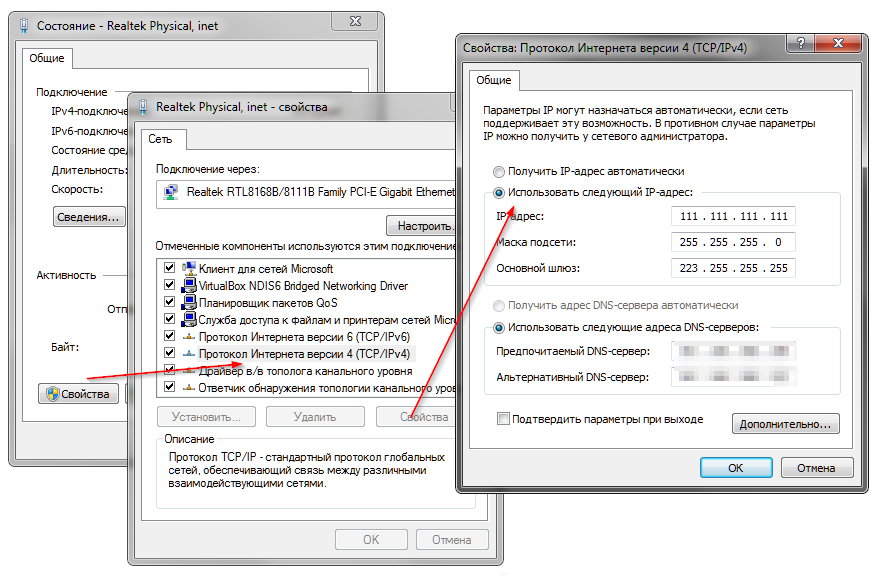

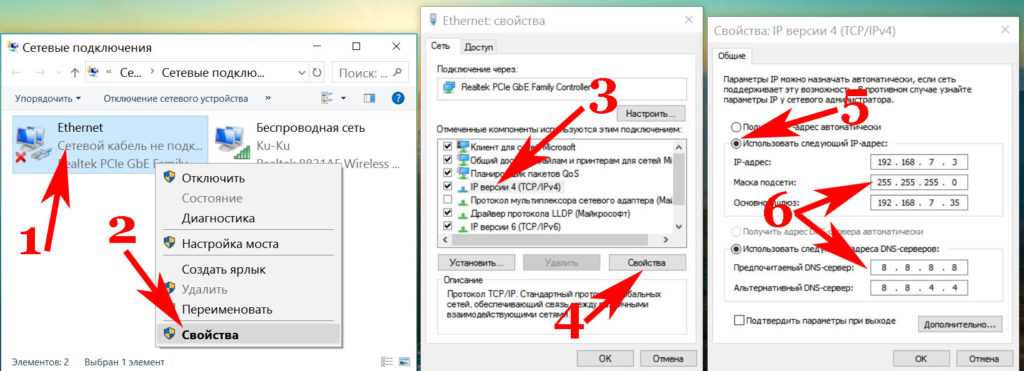

Найдите сетевые настройки ноутбука

Найдите сетевые настройки ноутбука

Прежде чем включить Raspberry Pi, мы можем посмотреть сетевые настройки компьютера, к которому мы планируем подключиться, и определить, является ли адрес автоматически выделяется или фиксируется .

Инструкции для Windows:

- В меню «Пуск» запустите «Панель управления».

(Windows 7/Vista) Откройте «Центр управления сетями и общим доступом» и нажмите «Изменить настройки адаптера» слева.

(Windows XP) Откройте «Сетевые подключения»

- Найдите пункт, который относится к вашему проводному сетевому адаптеру (по умолчанию это обычно называется «Подключение по локальной сети»).

Найдите адаптер проводной сети «Подключение по локальной сети»

- Щелкните правой кнопкой мыши и откройте «Свойства».

Окно свойств сети, найдите запись TCP/IP. Версия 6) и откройте «Свойства».

Адаптер проводной сети настроен как автоматический

Надеюсь, для IP-адреса будет установлено значение «Получить IP-адрес автоматически». Если не беспокоитесь, просто запишите IP-адрес и маску подсети, установленные здесь (вы можете найти остальную информацию полезной для сохранения, но на этот раз она нам не понадобится). Если вы знаете, что делаете, вы можете изменить этот параметр на автоматический или оставить его в покое (нам не нужно настраивать его, если мы знаем IP-адрес).

Если не беспокоитесь, просто запишите IP-адрес и маску подсети, установленные здесь (вы можете найти остальную информацию полезной для сохранения, но на этот раз она нам не понадобится). Если вы знаете, что делаете, вы можете изменить этот параметр на автоматический или оставить его в покое (нам не нужно настраивать его, если мы знаем IP-адрес).

Mac и Linux:

Вам нужно будет найти настройки для вашего проводного адаптера и проверить, настраивается ли IP-адрес автоматически или фиксируется на определенном значении.

Чтобы перейти к настройкам сети в Mac OS X:

1) Загрузить Системные настройки.

2) Щелкните Сети.

(MAC) Адаптер проводной сети настроен как автоматический

Шаг 2. Настройка IP-адреса Raspberry Pi

Вариант 1. Быстрая настройка / Настройка при отсутствии монитора

Этот быстрый метод пропускает все тесты, которые могут быть выполнены, если у нас работает Raspberry Pi с подключенным монитором и клавиатурой. Если у вас возникнут проблемы, выполните шаги, описанные в Варианте 2, чтобы проверить настройки сети.

Если у вас возникнут проблемы, выполните шаги, описанные в Варианте 2, чтобы проверить настройки сети.

1. Убедитесь, что Raspberry Pi выключен, и извлеките SD-карту.

- Вставьте SD-карту в устройство чтения карт и подключите ее к ноутбуку.

- Найдите диск, и вы должны найти несколько файлов на карте (обратите внимание, что он намного меньше, чем вы ожидаете, поскольку это только загрузочный раздел карты (остальное скрыто)).

- Сделайте копию файла cmdline.txt и переименуйте его в cmdline.normal

- Отредактируйте cmdline.txt и добавьте IP-адрес в конце (убедитесь, что вы не добавляете лишних строк).

.

Для сетевых настроек, в которых IP-адрес получается автоматически, используйте адрес в диапазоне 169.254.X.X (169.254.0.0 – 169.254.255.255):

ip=169.254.0.2

Для сетевых настроек, в которых IP-адрес фиксирован. , используйте адрес, который соответствует адресу ноутбука/компьютера , кроме последней цифры.

ip=192.168.0.2

Убедитесь, что вы записали этот IP-адрес (он понадобится вам каждый раз, когда вы захотите напрямую подключиться к Raspberry Pi).

- Создайте новую копию cmdline.txt и переименуйте ее в cmdline.direct

- Чтобы переключиться между конфигурациями, просто замените cmdline.txt на cmdline.normal или cmdline.direct (или используйте команды в варианте 2, чтобы сделать это непосредственно на Raspberry Pi — изменение вступит в силу при следующем включении)

- Верните карту в Raspberry Pi. Подсоедините сетевой кабель к компьютеру и Raspberry Pi и включите питание.

ПРИМЕЧАНИЕ СЛЕДУЮЩЕЕ:

- Вам нужно будет подождать, пока ваш компьютер завершит определение сетевых настроек (вы можете увидеть небольшой значок сети, мигающий на панели задач, пока он это делает, или откройте сетевые настройки, чтобы увидеть когда он завершится и получит IP-адрес) — это может занять около 1/2 минуты.

Ваш компьютер может сообщать о подключении как «ограниченное или нет подключения» при подключении к Raspberry Pi таким образом, это нормально, поскольку указывает, что это прямое подключение компьютера к компьютеру, а не стандартная сеть.

Ваш компьютер может сообщать о подключении как «ограниченное или нет подключения» при подключении к Raspberry Pi таким образом, это нормально, поскольку указывает, что это прямое подключение компьютера к компьютеру, а не стандартная сеть. - Если вы забудете или решите не подключать сетевой кабель, Raspberry Pi будет ждать 2 минуты (или пока вы не подключите кабель) перед завершением запуска ( поэтому, если у вас подключены только клавиатура и монитор, нужно подождать! ).

- Если вы используете несколько проводных сетевых адаптеров (т. е. используете дополнительный ключ USB-LAN) на своем компьютере, вы можете обнаружить, что вам нужно отключить другой сетевой кабель, а затем снова подключить (моя машина с Windows XP нуждалась в этом, прежде чем она будет подключаться через прямое подключение). ссылка на сайт).

Вариант 2: Настройка с использованием монитора и клавиатуры (т. е. до того, как они вам действительно понадобятся):

Теперь вы увидите, что наличие клавиатуры и монитора на данном этапе полезно при настройке, поскольку мы можем тестировать каждый шаг.

- Загрузите Raspberry Pi и подключите сетевой кабель к обеим машинам.

- Когда Raspberry Pi загрузится, убедитесь, что вы вошли в систему и открыли терминал, если он еще не открыт.

Введите следующее:

hostname -I

Возможно, вы обнаружите, что ничего не отображается, так как это пытается показать вам текущий IP-адрес (который еще не выделен). Если он что-то показывает, возможно, у вас уже есть фиксированный IP-адрес (если вы примете его к сведению на случай, если вам понадобится вернуть его позже).

- Теперь установите новый адрес следующим образом:

Для сетевых настроек, в которых IP-адрес получается автоматически, используйте адрес в диапазоне 169.254.X.X (169.254.0.0 – 169.254.255.255):

sudo ifconfig eth0 169.254.0.2

Для сетевых настроек с фиксированным IP-адресом используйте адрес, который соответствует – адресу ноутбука/компьютера , кроме – последнего числа.

sudo ifconfig eth0 192.168.0.2

- Мы можем убедиться, что это сработало, перепроверив IP-адрес:

hostname -I

Вы увидите, что теперь у нас установлен IP-адрес.

Теперь мы можем «пинговать» ноутбук.

- Найдите адрес ноутбука (если это не был фиксированный адрес), вернувшись к списку сетевых адаптеров в Windows и дважды щелкнув значок, чтобы увидеть его «Статус» (не беспокойтесь о предупреждении об «ограниченном или нет связи»).

Затем выберите вкладку «Поддержка», а затем «Подробности». Вы должны увидеть IP-адрес ноутбука.

ping 169.254.0.1

Мы должны получить много ответов (ноутбук отвечает Raspberry Pi через сетевой кабель)! Ctrl+C, чтобы остановить это. (Если вы этого не сделали, дважды проверьте свои подключения и IP-адреса, которые вы используете).

Как упоминалось ранее, новый IP-адрес будет потерян при перезагрузке, поэтому нам нужно убедиться, что он устанавливается каждый раз при загрузке (или, по крайней мере, каждый раз, когда мы хотим, чтобы он был при загрузке).

Для этого мы можем отредактировать файл «cmdline.txt», который находится в загрузочном разделе SD-карты.

- Сделайте копию файла с помощью следующей команды:

sudo cp /boot/cmdline.txt /boot/cmdline.normal

- Затем отредактируйте исходный файл, используя nano:

sudo nano /boot/cmdline.txt

В конце длинной строки добавьте следующее (вам нужно будет добавить пробел между последним пунктом и «ip»):

ip=169.254.0.2

Ctrl +x и y для сохранения и выхода

- Сделайте копию и этого файла:

sudo cp /boot/cmdline.txt /boot/cmdline.direct

- Теперь вы можете перезагрузить Raspberry Pi (sudo reboot), и в следующий раз IP-адрес будет установлен автоматически.

- Для переключения между конфигурациями просто используйте следующие команды (только не забудьте отредактировать /boot/cmdline.direct, если вам понадобится изменить IP-адрес в будущем).

sudo cp /boot/cmdline.normal /boot/cmdline.txt sudo cp /boot/cmdline.direct /boot/cmdline.txt

Сводка

Теперь вы сможете выполнять большинство действий, которые обычно выполняете при подключении к сети. Можно даже использовать эту прямую сетевую ссылку для совместного использования интернет-соединения вашего ноутбука/компьютера (например, если он подключен через Wi-Fi), хотя мне пока не нужно этого делать.

ОЧЕНЬ полезно настроить «Putty» и «Xming», чтобы вы могли управлять терминалом и графическими программами непосредственно с вашего ноутбука/компьютера.

Красиво бегать внутри окна с помощью X-11!

См. главное Руководство по… удаленным подключениям для получения ссылок о том, как настроить VNC и общие папки, а также X-11 на других компьютерах.

Шаг 3 (рекомендуется) — установка Putty и Xming Server (для SSH и X11)

Я предполагаю, что вы используете последнюю версию Raspbian, в которой SSH и X11 Forwarding включены по умолчанию (если не см. внизу этого сообщения, чтобы включить их, если что-то не работает).

внизу этого сообщения, чтобы включить их, если что-то не работает).

1. Установите и запустите сервер X-Windows на своем компьютере.

Загрузите и запустите http://sourceforge.net/projects/xming/ с сайта Xming.

Выполните установку, в том числе установите «Putty», если он у вас еще не установлен. Вы также можете загрузить «Putty» отдельно с http://www.putty.org/

. Доступен альтернативный сервер X-Windows, который называется mobaxterm, он обеспечивает немного больше контроля, сохраняет ваши X-Window вместе, обрабатывает ваши сеансы и т. д. . Вы можете получить его на http://mobaxterm.mobatek.net/. (Спасибо Майку за этот совет).

2. Убедитесь, что в вашей программе SSH (Putty) включен X-11.

В конфигурации PuTTY найдите «Соединение», «SSH», «X11» и установите флажок «Переадресация X11». Если вы оставите расположение X-дисплея пустым, он примет значение по умолчанию «Сервер 0:0» (вы можете подтвердить номер сервера, наведя указатель мыши на значок Xming на панели задач, когда он запущен). Вы можете сохранить свои настройки в Putty, чтобы вам не приходилось делать это каждый раз.

Вы можете сохранить свои настройки в Putty, чтобы вам не приходилось делать это каждый раз.

Конфигурация Putty для переадресации X11

3. Введите IP-адрес Raspberry Pi

Конфигурация Putty для заданного IP-адреса

Введите IP-адрес Raspberry Pi в настройках сеанса выше (вы также можете обнаружить, что вместо этого можно использовать имя хоста Raspberry Pi (по умолчанию: Raspberry Pi)).

Сохраните настройку, используя подходящее имя (RaspberryPiDirect), и нажмите «Открыть», чтобы подключиться к Raspberry Pi. Скорее всего, вы получите всплывающее окно с предупреждением о том, что вы раньше не подключались к компьютеру (позволяет проверить, все ли у вас в порядке, прежде чем продолжить).

Если все в порядке, вас должны приветствовать с запросом на ввод имени пользователя и пароля (помните, что по умолчанию используются значения pi и raspberry).

4. Использование X11 и Xming

Убедитесь, что у вас запущен Xming, запустив программу Xming из меню «Пуск» вашего компьютера, а затем в окне терминала введите программу, которая обычно запускается на рабочем столе Raspberry Pi (например, «leafpad» или «царапать»). Подождите немного, и программа должна появиться на рабочем столе вашего компьютера (если вы получили сообщение об ошибке, вы, вероятно, забыли запустить «Xming», поэтому запустите его и повторите попытку).

Подождите немного, и программа должна появиться на рабочем столе вашего компьютера (если вы получили сообщение об ошибке, вы, вероятно, забыли запустить «Xming», поэтому запустите его и повторите попытку).

- Если вы хотите запустить программу X, но при этом иметь возможность использовать ту же консоль терминала для других целей, вы можете запустить команду в фоновом режиме с &:

т.е. leafpad &

Просто помните, что чем больше программ вы запускаете, тем медленнее все будет работать. Вы можете переключиться на фоновую программу, набрав «fg», проверить наличие фоновых заданий с помощью «bg».

- Вы даже можете запустить полный рабочий стол через X-11, хотя это не очень удобно для пользователя, и VNC даст лучшие результаты. Для этого вам нужно использовать «lxsession» вместо «startx».

- Если вы получаете следующую ошибку (или аналогичную) при запуске сценариев PyGame или Tkinter:

_tkinter.TclError: не удалось подключиться к отображению «localhost: 10.0»

Используйте исправление ниже:

cd ~ sudo cp .Xauthority ~root/

Более подробная информация и ссылки находятся в основном Руководстве по… удаленным подключениям.

Дополнительная информация / Устранение неполадок

- Чтобы включить (или выключить) SSH, вы можете получить доступ к конфигурации raspi (просто введите «sudo raspi-config» из терминала) и выберите SSH в меню (похоже, что SSH уже включен по умолчанию для некоторых дистрибутивов).

- Включить/отключить SSH через Raspi-config

- Убедитесь, что на Raspberry Pi включена переадресация X-11 (опять же, во многих дистрибутивах она включена по умолчанию).

Используйте nano со следующей командой:

sudo nano /etc/ssh/sshd_config

Найдите строку в файле /etc/ssh/sshd_config, которая управляет X11Forwarding, и убедитесь, что она говорит (без # перед ней):

X11Forwarding да

Сохранить при необходимости (ctrl+x,Y, ввод) и перезагрузить:

sudo reboot

Использование cmdline.

txt для других сетевых настроек

txt для других сетевых настроек

Параметр командной строки ip= позволяет нам указать сетевые настройки при загрузке «ядра» (ядра системы Linux), его полные параметры в следующем формате (позволяет нам установить каждый аспект сети, если это необходимо):

ip=

Более подробная информация о том, что означает каждая часть, и другие параметры ядра подробно описаны в разделе 2 этой документации по ядру.

Легкое изменение с помощью простого сценария:

Следующий сценарий предложит вам изменить настройки (просто введите ./switchip.sh для запуска).

Чтобы создать файл, вы можете использовать nano:

nano switchip.sh

Просто нажмите ctrl+x и y, чтобы сохранить и выйти, когда закончите.

switchip.sh

#!/бин/ш

# Функция переключения на прямой IP-адрес

прямой () { sudo cp /boot/cmdline. direct /boot/cmdline.txt;}

# Функция переключения на обычный автоматический IP-адрес

нормальный () { sudo cp /boot/cmdline.normal /boot/cmdline.txt;}

# Меню с использованием case-esac

echo "Выбрать IP-адрес? Использовать прямой или автоматический режим или сохранить (d/a/-)?"

прочитать ответ

случай $ответ в

d|D) echo Использовать прямой IP;direct;;

a|A) echo Использовать автоматический IP;нормальный;;

*) echo Keep - Без изменений;;

эсак

эхо cmdline.txt

эхо ____________

кошка /boot/cmdline.txt

direct /boot/cmdline.txt;}

# Функция переключения на обычный автоматический IP-адрес

нормальный () { sudo cp /boot/cmdline.normal /boot/cmdline.txt;}

# Меню с использованием case-esac

echo "Выбрать IP-адрес? Использовать прямой или автоматический режим или сохранить (d/a/-)?"

прочитать ответ

случай $ответ в

d|D) echo Использовать прямой IP;direct;;

a|A) echo Использовать автоматический IP;нормальный;;

*) echo Keep - Без изменений;;

эсак

эхо cmdline.txt

эхо ____________

кошка /boot/cmdline.txt

Вы даже можете расширить это, чтобы позволить вам настроить фиксированные IP-адреса для разных сетей, чтобы вы всегда могли быть уверены, что сможете найти свой IP и правильно подключиться.

Что такое IP-адрес/имена хостов/пинг/подсети?

IP-адрес подобен вашему номеру телефона или почтовому индексу, он просто позволяет другим компьютерам находить этот конкретный компьютер в сети и гарантирует, что любые отправляемые им сообщения будут отправлены именно ему.

Часто IP-адрес можно заменить именем хоста, чтобы мы могли запросить конкретный компьютер, не зная всех номеров (например, в списке контактов на вашем телефоне компьютер ищет имя и использует номер для вас). Например, http://www.google.com — это имя хоста с IP-адресом 173.19.4.45.49 (вероятно, в зависимости от того, где вы находитесь). Мы можем «пропинговать» адрес, используя следующую команду, которая просто отправляет несколько коротких сообщений, чтобы узнать, есть ли другой компьютер на другой стороне, чтобы ответить на них.

ping www.google.com

или:

ping 173.194.45.49

Подсети:

Сети используют подсети, чтобы справиться с тем фактом, что в сети может быть ОГРОМНОЕ количество компьютеров (например, в Интернете) и компьютер не сможет слушать и отвечать на любой компьютер в диапазоне адресов от 0.0.0.0 до 255.255.255.255.

Чтобы справиться с этим, сети будут использовать маску подсети. Это гарантирует, что компьютеру нужно реагировать только на компьютеры, находящиеся в пределах одного и того же ПОДНАБОРА, который определяется параметром МАСКА ПОДСЕТИ.

Маска представляет собой набор флагов, определяющих, на какой диапазон адресов будет отвечать компьютер (путем фильтрации адресов, не входящих в разрешенный диапазон): адресация, совпадающая как минимум с 3 первыми числами. Итак, компьютер с адресом 192.168.1.90 и маска подсети 255.255.255.0 будут общаться только с другими компьютерами с адресами в диапазоне 192.168.1.0–192.168.1.255 (кроме 90, конечно!). Большие сети часто используют подсети для разделения больших сетей на секции, чтобы они работали более эффективно.

Примечание: Вы не сможете установить МАСКУ ПОДСЕТИ больше 255.0.0.0. Raspberry Pi по умолчанию использует маску подсети 255.255.0.0, которая идеально подходит для большинства ситуаций.

Поиск и устранение неисправностей:

Действия для проверки:

1. Проверьте IP-адреса, установленные на обеих машинах (оба должны находиться в диапазоне 169.254.x.x).

В RPI используйте одну из следующих команд:

имя хоста -I ifconfig

На ПК используйте следующее (или найдите его в Центре управления сетями и общим доступом и просмотрите свойства адаптера):

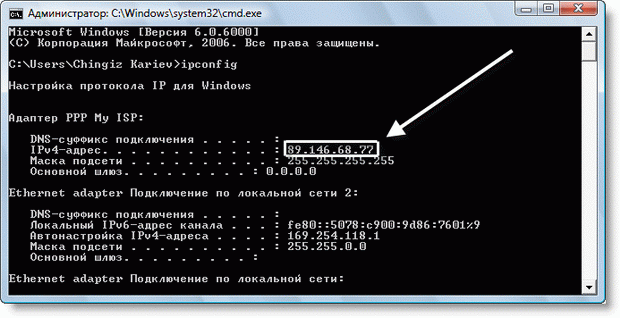

ipconfig

- Если это не удается, проверьте правильность файла cmdline.

txt/кабель подключен и т. д. Вы можете использовать следующее, чтобы принудительно указать IP-адрес в RPI (для проверки остальных — но это не будет установлено при следующей перезагрузке):

txt/кабель подключен и т. д. Вы можете использовать следующее, чтобы принудительно указать IP-адрес в RPI (для проверки остальных — но это не будет установлено при следующей перезагрузке):

sudo ifconfig eth0 169.254.0.2

- Убедитесь, что вы можете пропинговать каждый из адресов с другого компьютера (где 169.254.0.xxx должен соответствовать компьютеру, с которым вы хотите общаться). Протестируйте оба направления.

ping 169.254.0.xxx

- Если это не удается, проверьте брандмауэр ПК и отключите Wi-Fi (иногда команда ping пытается использовать вместо этого Wi-Fi ПК)

- Убедитесь, что вы можете подключиться через SSH (используя замазку)

- Это должно работать, если вы уже можете пропинговать другую машину (это вряд ли сработает, если вы не можете пропинговать ее).

Каталожные номера:

Спасибо товарищу по MagPi — Колину Дэди за тестирование на Mac для меня.

Ваш компьютер может сообщать о подключении как «ограниченное или нет подключения» при подключении к Raspberry Pi таким образом, это нормально, поскольку указывает, что это прямое подключение компьютера к компьютеру, а не стандартная сеть.

Ваш компьютер может сообщать о подключении как «ограниченное или нет подключения» при подключении к Raspberry Pi таким образом, это нормально, поскольку указывает, что это прямое подключение компьютера к компьютеру, а не стандартная сеть. normal /boot/cmdline.txt

sudo cp /boot/cmdline.direct /boot/cmdline.txt

normal /boot/cmdline.txt

sudo cp /boot/cmdline.direct /boot/cmdline.txt  0»

0»  direct /boot/cmdline.txt;}

# Функция переключения на обычный автоматический IP-адрес

нормальный () { sudo cp /boot/cmdline.normal /boot/cmdline.txt;}

# Меню с использованием case-esac

echo "Выбрать IP-адрес? Использовать прямой или автоматический режим или сохранить (d/a/-)?"

прочитать ответ

случай $ответ в

d|D) echo Использовать прямой IP;direct;;

a|A) echo Использовать автоматический IP;нормальный;;

*) echo Keep - Без изменений;;

эсак

эхо cmdline.txt

эхо ____________

кошка /boot/cmdline.txt

direct /boot/cmdline.txt;}

# Функция переключения на обычный автоматический IP-адрес

нормальный () { sudo cp /boot/cmdline.normal /boot/cmdline.txt;}

# Меню с использованием case-esac

echo "Выбрать IP-адрес? Использовать прямой или автоматический режим или сохранить (d/a/-)?"

прочитать ответ

случай $ответ в

d|D) echo Использовать прямой IP;direct;;

a|A) echo Использовать автоматический IP;нормальный;;

*) echo Keep - Без изменений;;

эсак

эхо cmdline.txt

эхо ____________

кошка /boot/cmdline.txt

txt/кабель подключен и т. д. Вы можете использовать следующее, чтобы принудительно указать IP-адрес в RPI (для проверки остальных — но это не будет установлено при следующей перезагрузке):

txt/кабель подключен и т. д. Вы можете использовать следующее, чтобы принудительно указать IP-адрес в RPI (для проверки остальных — но это не будет установлено при следующей перезагрузке):