Содержание

Публично доступные песочницы для проверки zero-day

Современные атакующие редко используют старые виды вредоносного кода для атак. Под каждого человека создается свой собственный вирус. То есть, если идет направленная атака на ваших топ-менеджеров или бухгалтеров или администраторов, то каждому пришлют его личную версию вредоносного кода по электронной почте. Да, вот такой вот персональный подход!

Бывает, что присылают ссылку в письме или в форуме: ссылка на файл одна и та же, но каждый раз кликая на эту ссылку, сайт генерирует каждому зашедшему свою модификацию файла.

Это создает сложности для производителей антивирусов: в их базах этого экземпляра нет и нужно как-то этот каждый новый пришедший в компанию файл проверить. Для этого создаются специальные автоматические механизмы проверки. Раньше на слуху был эвристический анализ, в 2020 году новинкой стало то, что продвинутые производители используют модели полученные от Machine Learning для определения вредоносного кода внутри NGFW прямо на лету. Также ML активно применяется для обнаружения фишинговых URL и вредоносных DNS доменов и даже устройств IoT.

Также ML активно применяется для обнаружения фишинговых URL и вредоносных DNS доменов и даже устройств IoT.

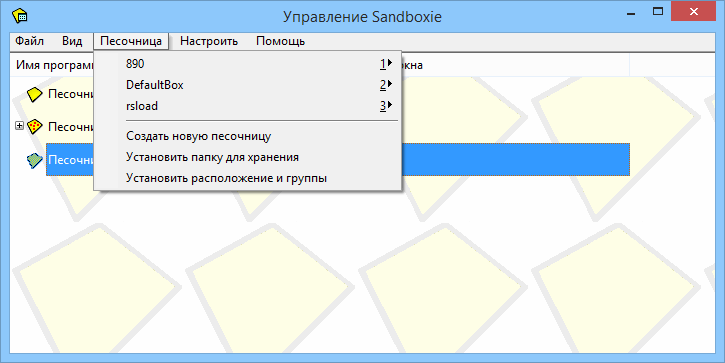

Однако, в современных организациях уже около 10 лет основным средством выявления новых и неизвестных видов вредоносного кода является технология под названием песочница или по-английски sandbox. Обычно это облачный сервис, который получает каким-то образом ваш файл на проверку и в ответ возвращает вердикт: хороший или вредоносный. Песочницам нужно нужно несколько минут, чтобы проверить файл, потому что они реально запускают его, если это исполняемый файл и реально просматривают его, если это документ. Если во время работы с файлом, будут замечены какие-то вредоносные действия, то файл будет помечен как вредоносный и этот вердикт, вместе со всеми «анализами» его работы будет вами получен.

Иногда открытием для людей является то, что вредоносный код может быть встроен в неисполняемые файлы DOC, PDF, XLS. Поскольку это частое заблуждение, то его активно используют хакеры. Поэтому нужно также проверять в песочницах неисполняемые файлы. Эти файлы внутри себя песочницы загружают в соответствующие программы просмотра Microsoft Word или Adobe Reader разных версий и проверяют не происходит ли при этом вредоносных действий. Обычно это связано с докачкой другого кода или использованием уязвимостей программ-просмотрщиков, что позволяет запустить произвольные команды. Хорошим примером является Microsoft Word — его файлы часто используют в атаках.

Поэтому нужно также проверять в песочницах неисполняемые файлы. Эти файлы внутри себя песочницы загружают в соответствующие программы просмотра Microsoft Word или Adobe Reader разных версий и проверяют не происходит ли при этом вредоносных действий. Обычно это связано с докачкой другого кода или использованием уязвимостей программ-просмотрщиков, что позволяет запустить произвольные команды. Хорошим примером является Microsoft Word — его файлы часто используют в атаках.

Что не хватает современным песочницам, на мой взгляд, так это информирования пользователей о популярных программах. Часто на проверку уходит уже известная утилита, и песочницы могли бы не только возвращать вердикт, что это хороший файл, но и что это именно эта утилита. Такая информация часто нужна администратору.

Можно ли попробовать такую песочницу сейчас? Да, есть общедоступные сайты, где вы можете свой файл попросить проверить.

https://www.virustotal.com/

Самым известным сервисом проверки является virustotal. com . Он позволяет также проверить информацию по URL и также позволяет делать поиск по IP, DNS и также хешу файла. Песочницы обычно совмещены с антивирусом: сначала механизм анализа проверяет файл на наличие сигнатуры или хеша в базе и, если в базе данных, про этот файл нет информации, то он отправляется на проверку в песочницу. Песочница чаще всего — это виртуальная машина, в которой файл запускается или просматривается. И в процессе работы идет анализ поведения: какие файлы создаются, какие подключения осуществляются и т.д. и затем на основе поведенческого анализа принимается решение ведет ли себя этот файл вредоносно. Например, если он начал зашифровывать файлы, то такое поведение вредоносное и мы помечаем файл как криптолокер.

com . Он позволяет также проверить информацию по URL и также позволяет делать поиск по IP, DNS и также хешу файла. Песочницы обычно совмещены с антивирусом: сначала механизм анализа проверяет файл на наличие сигнатуры или хеша в базе и, если в базе данных, про этот файл нет информации, то он отправляется на проверку в песочницу. Песочница чаще всего — это виртуальная машина, в которой файл запускается или просматривается. И в процессе работы идет анализ поведения: какие файлы создаются, какие подключения осуществляются и т.д. и затем на основе поведенческого анализа принимается решение ведет ли себя этот файл вредоносно. Например, если он начал зашифровывать файлы, то такое поведение вредоносное и мы помечаем файл как криптолокер.

Для проверки я выбрал хороший файл putty.exe , который я скачал с сайта разработчика .

Видно, что часть движков считает этот исполняемый файл вредоносным! Почему так? Потому что у песочниц есть один минус: они дают ложные срабатывания. И как быть вам? Обычно, если уважаемые вами производители говорят, что это хороший файл, то им стоит доверять. Если какой-то неизвестный вам поставщик говорит, что это вредоносное поведение, то стоит это сообщение проигнорировать. Как в примере ниже.

Если какой-то неизвестный вам поставщик говорит, что это вредоносное поведение, то стоит это сообщение проигнорировать. Как в примере ниже.

Если все движки сказали, что все ок, то с большой вероятностью все ок. Но есть нюансы. ) Существуют специальные методики обнаружения что ты запущен в песочнице, поэтому не всегда такой метод анализа как запуск внутри виртуальной машины — достоверен. Лучше всего запускать вредоносный код на реальной рабочей станции и результат будет более точным. Такая методика получила название bare metal analysis и предоставляется некоторыми мировыми производителями.

Есть еще один вид песочниц: локальные. Они выглядят как обычный сервер, на котором стоят виртуальные машины. Внутри них и запускаются тестируемые образцы и анализируется их поведение. Часто встречаю заблуждение, что локальная и облачная песочница имеют одинаковый функционал. Это ошибочно, потому что облачные решения всегда имеют больше функций и возможностей, например, вышеупомянутый bare metal analysis. Именно поэтому детектирование вредоносного кода в облаке более точное, чем детектирование вредоносного кода на локальной песочнице. Если вы правда хотите искать zero day в своей компании, то использование только локальных песочниц — недостаточно.

Именно поэтому детектирование вредоносного кода в облаке более точное, чем детектирование вредоносного кода на локальной песочнице. Если вы правда хотите искать zero day в своей компании, то использование только локальных песочниц — недостаточно.

https://virustest.gov.ru/

Недавно открылся наш национальный сервис проверки, который предоставляется также бесплатно.

Я также загрузил в него тестовый файл putty.exe и меня удивило, только, что песочницы запустились. Загружал несколько раз этот файл и несмотря на то, что файл каждый раз одинаковы песочницы запускались снова и снова. Хотя смысла проверять один и тот же файл уже не было.

В государственном сканере используются движки трех (на дату написания статьи 23 марта 2021) наших российских производителей песочниц.

по прошествии времени тестирование было завершено. и тут с putty все ок.

Также этот сервис бесплатен и вы можете проверить свой файл и на сайте Касперского.

https://opentip.kaspersky.com/

Он называется Threat Intelligence Portal, что означает вы можете не только проверять файлы, но и получать информацию об индикаторах компрометации, таких как IP, DNS, URL, хеш на данном портале. Обычно такие данные нужны при расследовании инцидентов.

Также важно упомянуть песочницы корпоративного уровня компаний Palo Alto Networks, Trend Micro, Check Point, FireEye.

https://wildfire.paloaltonetworks.com/

Например, можно пользоваться песочницей Wildfire компании Palo Alto Networks. Единственно тонкостью — вы должны быть заказчиком, то есть у вас должен быть логин и пароль для входа.

И тогда вам доступен этот портал . Но существует lifehack — движок анализа Palo Alto Networks используется на virustotal.com, там компания предоставила свой движок анализа exe файлов.

Здесь песочница не стала запускать putty.exe, просто сказала, что файл известный и понятный и хороший.

Типы файлов

Важно также какие типы файлов проверяет песочница. Вредоносный код есть для всех операционных системах Windows, MacOS, Linux, iOS, Android и так далее. В них исполняемые файлы имеют разный формат. Неисполняемые файлы обычно не зависят от операционной системы и они проверяются обычно на базе Windows и приложений под Windows, поскольку это самая популярная операционная система в мире.

Вредоносный код есть для всех операционных системах Windows, MacOS, Linux, iOS, Android и так далее. В них исполняемые файлы имеют разный формат. Неисполняемые файлы обычно не зависят от операционной системы и они проверяются обычно на базе Windows и приложений под Windows, поскольку это самая популярная операционная система в мире.

А как забирать файлы на проверку

Тот способ, что использовали мы — ручная загрузка на сайт. Однако в реальных корпоративных сетях это нужно делать быстрее и автоматически. Соответственно должен быть какой-то механизм, который забирает файлы с рабочих станций или прямо из сетевого трафика и отправляет на проверку. Об этом будет другая статья.

Если вам нужна консультация по информационной безопасности — пишите [email protected].

Я уже более 25 лет помогаю людям и компаниям строить архитектуру безопасности и выбирать нужные решения.

Мир сходит с ума и грянет киберапокалипсис. Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

5 популярных песочниц для веб-разработчиков — Блог HTML Academy

Песочницы — это изолированное пространство, онлайн-редакторы кода. Их особенность в том, что вы можете сверстать страницу или написать программу и сразу же увидеть результат работы. В песочнице можно написать фрагмент кода или вести целый проект. Некоторые из таких сервисов, например, JSFiddle, дают возможность командной работы: над одной задачей работает сразу несколько людей.

Их особенность в том, что вы можете сверстать страницу или написать программу и сразу же увидеть результат работы. В песочнице можно написать фрагмент кода или вести целый проект. Некоторые из таких сервисов, например, JSFiddle, дают возможность командной работы: над одной задачей работает сразу несколько людей.

Песочницы начали массово появляться в 2010–2013 гг. Сейчас часть таких сервисов уходит от привычного понимания песочницы как места для кодинга и развивается как сообщество веб-разработчиков. Внутри сервиса складываются группы пользователей. Можно общаться в Discord, размещать работы в галерее, подписываться на понравившихся разработчиков и дизайнеров.

Для чего нужны песочницы?

Главная задача песочниц — дать пользователю удобное и безопасное место для разработки. Здесь можно учиться кодить и выполнять рабочие задачи. Главное — помнить, что на некоторых сервисах доступы к проектам открыты, поэтому вашу работу могут увидеть остальные.

Код из песочницы можно добавлять на Stack Overflow, Хабр и их аналоги. Благодаря этому разработчик может показать свою работу другим пользователям, чтобы попросить помощи или совета. Или наоборот: помочь кому-то, объяснив решение проблемы.

Благодаря этому разработчик может показать свою работу другим пользователям, чтобы попросить помощи или совета. Или наоборот: помочь кому-то, объяснив решение проблемы.

Часть онлайн-редакторов вышли за рамки стандартных песочниц и создали ленты с трендами и примерами работ. В их числе Codepen и Plunker. На этих ресурсах можно подсмотреть реализацию современной верстки и стилизации, трендовой анимации, а также примеры программ других пользователей. Весь код в открытом доступе, поэтому можно черпать вдохновение и разбираться, как решена та или иная задача. А еще онлайн-редакторы позволяют сразу увидеть и структуру кода, и его отрисовку в браузере. Поэтому ссылки на свои лучшие работы можно добавлять не только в ленту с трендами, но и в портфолио.

Раздел «Тренды» на сайте CodePen

CodePen

CodePen — онлайн-редактор и сообщество разработчиков. Он представляет собой страницу, разделенную на четыре окна. Первые три — рабочие области, редакторы для HTML, CSS и Javascript. Последнее — окно предпросмотра. В нем отображается результат выполнения кода.

В нем отображается результат выполнения кода.

Пример игры, сделанной прямо на CodePen

У CodePen гибкие настройки. Для CSS здесь можно выбрать препроцессор Less, Sass или PostCss. Для JavaScript — подключать библиотеки jQuery, Lodash и React.js, использовать фреймворки Angular и Vue.js и другие. Codepen также разрешает использовать пакеты JavaScript из npm, подключать Normalize.css, Autoprefixer или PrefixFree. Вы можете создавать новые шаблоны или экспортировать код.

Настройка проекта в CodePen

Одна из особенностей CodePen — раздел «Тренды». Это лента с работами других разработчиков: версткой, анимацией, программами. Здесь можно черпать вдохновение, изучать реализацию, добавлять понравившиеся работы к себе в шаблоны и подписываться на других пользователей.

JSFiddle

JSFiddle — песочница с функциональностью, похожей на CodePen. Здесь также можно настроить редактор, включить валидатор для проверки кода, выбрать языки и препроцессоры. И главное — JSFiddle предлагает большой выбор библиотек и фреймворков.

В JSFiddle нет блога с интересными работами, но зато её удобно использовать для совместной работы с другими разработчиками в режиме реального времени. Всё, что для этого нужно — отправить ссылку на проект.

Раньше у этой песочницы был недостаток: чтобы увидеть изменения в браузере, предпросмотр приходилось запускать вручную. Сейчас этой проблемы нет: разработчики добавили автоматическое обновление панели просмотра. А вот загрузка изображений пока не работает. Чтобы добавить иллюстрацию, её сначала нужно загрузить на сторонний сервис.

Стандартный шаблон проекта JSFiddle

Plunker

Plunker похож на стандартный редактор кода, в который добавили окно предпросмотра. Чтобы приступить к работе, сначала нужно выбрать библиотеку/фреймворк Angular, React.js, AngularJS или Preact либо остаться на VanillaJS. После этого откроется редактор кода, в котором можно подключать библиотеки и устанавливать пакеты npm. Препроцессоры стилей тоже можно настроить, хотя для новичков это может оказаться непростой задачей.

Как и в CodePen, здесь есть галерея работ с открытым доступом к коду. И главное — в Plunker простая загрузка файлов. Не нужно загружать изображения на сторонние ресурсы: достаточно перетащить их с компьютера в файловое дерево онлайн-редактора.

Пример из галереи работ Plunker

StackBlitz

StackBlitz — это песочница на базе Visual Studio. Здесь можно создавать приложения на Angular, Vue.js, React.js или использовать другие библиотеки и фреймворки. Плюс этого редактора — простая установка npm зависимостей и компиляции, можно устанавливать сразу несколько пакетов. А если скопировать кусок кода и вставить в редактор, песочница сама найдет пропущенные пакеты.

StackBlitz удобен еще и тем, что работает оффлайн: вы сможете заниматься проектом даже без интернета. Еще один плюс этого редактора — простая загрузка файлов. Чтобы добавить картинку в проект, нужно перетянуть её в редактор.

Доступные в StackBlitz библиотеки и фреймворки

CodeSandbox

Песочница CodeSandbox подходит как для создания небольших кусков кода, так и для работы над большим проектом с командой разработчиков. Сервис интегрирован с GitHub, поэтому можно импортировать файлы из существующего репозитория и работать с ними в песочнице. Или наоборот: создать в песочнице новый проект и загрузить на GitHub.

Сервис интегрирован с GitHub, поэтому можно импортировать файлы из существующего репозитория и работать с ними в песочнице. Или наоборот: создать в песочнице новый проект и загрузить на GitHub.

В CodeSandbox большой выбор фреймворков и удобный редактор кода. По желанию окно предпросмотра можно открыть в отдельной вкладке браузера.

Как и на других ресурсах, на CodeSandbox есть раздел с опубликованными проектами. Можно заглянуть в код других разработчиков и посмотреть, как написаны программы. А если появится вопрос — можно написать в Discord.

Пример проекта в CodeSandbox

Перечисленные песочницы — только небольшая часть из размещенных в Сети. Есть еще Replit, JS Bin, CSSDeck и другие редакторы кода, о которых невозможно рассказать в одной статье.

Может ли песочница помочь программисту в работе?

Разработчики используют песочницы не только в личных проектах, но и в работе. Онлайн-редакторы позволяют работать над проектом в одиночку или целой командой, находить решения по созданию программ или элементов верстки, давать коллегам безопасный доступ к коду и тестировать идеи перед переносом в проект. Также песочницы помогают программистам взаимодействовать с заказчиками, когда нужно согласовать вариант реализации задачи. Например, выбрать анимацию или поведение кнопки.

Также песочницы помогают программистам взаимодействовать с заказчиками, когда нужно согласовать вариант реализации задачи. Например, выбрать анимацию или поведение кнопки.

Часть песочниц, в том числе CodeSandbox, ввели корпоративные тарифы для организаций. Компании получают приватный доступ, расширенные разрешения, частные пакеты npm и другие функции, недоступные в бесплатной версии.

В чем недостаток песочниц для начинающих разработчиков?

Проблема песочниц в том, что они позволяют писать код, но не объясняют, как это правильно делать. Поэтому перед использованием редактора нужно получить хотя бы начальные знания о верстке и программировании. Без этого никак.

Еще один недостаток песочниц для начинающих разработчиков — открытые шаблоны. Во-первых, появляется соблазн скопировать чужую работу, не разбираясь в ней. Это плохо, потому что на начальном этапе важно научиться понимать, как работает код. Во-вторых, учиться верстке и программированию, разбирая спонтанно выбранные работы — не очень хорошая идея. Знания должны быть структурированными, а учеба последовательной. Только так можно добиться результата в веб-разработке.

Знания должны быть структурированными, а учеба последовательной. Только так можно добиться результата в веб-разработке.

Вот так выглядят задания тренажёров HTML Academy

Если чувствуете, что знаний недостаточно, но хотите попробовать себя в верстке и программировании — пройдите обучающие тренажёры. Они последовательно познакомят вас с базовыми технологиями веб-разработки. С их помощью вы научитесь создавать страницы для сайта и напишете первые программы на JavaScript.

Песочница браузера с помощью Browserling

Что такое онлайн-песочница браузера?

Песочница онлайн-браузера, также известная как онлайн-песочница URL-адресов, позволяет безопасно и безопасно открывать веб-сайт, которому вы не доверяете, в браузере, работающем в изолированной среде за пределами вашей сети. Если веб-сайт содержит эксплойт или вредоносное ПО, ваш компьютер и другие компьютеры в локальной сети не подвергаются риску, поскольку браузер работает в инфраструктуре Browserling. Браузер, который вы получаете через Browserling, работает на виртуальной машине на серверах Browserling, работает в реальном времени и интерактивен. Вы можете загружать файлы, переходить по ссылкам, запускать программы, и все эти действия происходят внутри виртуальной машины. Как только вы закрываете песочницу браузера, виртуальная машина уничтожается вместе со всеми файлами и запущенными процессами.

Вы можете загружать файлы, переходить по ссылкам, запускать программы, и все эти действия происходят внутри виртуальной машины. Как только вы закрываете песочницу браузера, виртуальная машина уничтожается вместе со всеми файлами и запущенными процессами.

Как работает песочница браузера Browserling?

В Browserling мы разработали облачную технологию, которая передает браузеры, работающие на наших серверах, в ваш браузер. Эта технология похожа на VNC или удаленный рабочий стол, но не требует дополнительных установок и запускается через JavaScript в вашем браузере. Когда вы запрашиваете новый браузер, мы запускаем новую виртуальную машину, на которой установлен запрошенный браузер, и устанавливаем подключение через веб-сокет из вашего браузера к виртуальной машине. Затем виртуальная машина передает изменения рабочего стола обратно в ваш браузер. Поскольку виртуальная машина работает за пределами вашей сети, она полностью изолирована.

Что такое варианты использования URL-песочницы?

Наиболее распространенные варианты использования URL-песочницы:

- Открытие ссылок, которым вы не доверяете.

Допустим, вы получили электронное письмо со ссылкой, но не уверены, что она безопасна. Он может содержать вирус или вредоносное ПО, которые могут заразить ваш компьютер. Если вы откроете его в изолированном браузере, то сможете увидеть, что скрывается за ссылкой, не рискуя заразить свой компьютер.

Допустим, вы получили электронное письмо со ссылкой, но не уверены, что она безопасна. Он может содержать вирус или вредоносное ПО, которые могут заразить ваш компьютер. Если вы откроете его в изолированном браузере, то сможете увидеть, что скрывается за ссылкой, не рискуя заразить свой компьютер. - Проверка фишинговых ссылок. Часто хакеры рассылают поддельные электронные письма, которые выглядят как электронные письма для сброса пароля или подтверждения. Такие ссылки часто включают несколько перенаправлений, и вы не можете точно знать, куда они вас приведут. Чтобы протестировать такие ссылки, вы можете открыть их в песочнице URL-адресов и увидеть веб-сайт, который загрузится после всех перенаправлений.

- Открытие вредоносных ссылок. Если вы уже знаете, что ссылка является вредоносной, вы можете безопасно открыть ее в изолированном браузере и посмотреть, что происходит со всей системой. Возможно, такие ссылки содержат эксплойты, которые захватывают всю систему.

- Расшифровка коротких ссылок. Нажимать на неизвестные ссылки bit.ly или t.co опасно, так как они укорочены и вы не знаете, куда они ведут. Вы можете использовать Browserling в качестве детектива перенаправления и мгновенно увидеть, к чему приводит ссылка. Как только короткий URL завершит перенаправление, вы сможете в интерактивном режиме просмотреть конечную страницу.

Попробуйте песочницу URL!

Чтобы быстро попробовать изолированную программную среду URL, введите адрес любого веб-сайта ниже, и мы откроем его в Internet Explorer 11, который работает на наших серверах в нашей инфраструктуре:

Демо-версия позволяет использовать Internet Explorer 11 на Windows 7, но для доступа к другим браузерам и системам вам потребуется платный план.

К пользователям платного плана Browser относятся:

Часто задаваемые вопросы

Какие браузеры и операционные системы можно использовать в песочнице?

На данный момент вы можете запускать браузеры Chrome, Opera, Firefox, Internet Explorer, Edge и Safari в песочнице. Мы установили все версии Chrome, все версии Opera, все версии Firefox, Internet Explorer 6, 7, 8, 9, 10 и 11, а также последнюю версию Edge. Вы также можете получить доступ к следующим версиям Windows — Windows XP, Windows 7, Windows 8, Windows 8.1, Windows 10 и почти ко всем версиям Android — Android 4.4 KitKat, Android 5.0 Lollipop, Android 6.0 Marshmallow, Android 7.0 Nougat.

Мы установили все версии Chrome, все версии Opera, все версии Firefox, Internet Explorer 6, 7, 8, 9, 10 и 11, а также последнюю версию Edge. Вы также можете получить доступ к следующим версиям Windows — Windows XP, Windows 7, Windows 8, Windows 8.1, Windows 10 и почти ко всем версиям Android — Android 4.4 KitKat, Android 5.0 Lollipop, Android 6.0 Marshmallow, Android 7.0 Nougat.

Предлагаете ли вы мобильную песочницу?

На данный момент вы можете получить доступ к изолированным браузерам Android. Мы также планируем вскоре добавить изолированные браузеры iOS/iPhone.

Есть ли у вас API песочницы URL?

Да, см. Live API. Он позволяет встроить изолированный браузер в любой веб-сайт. В ближайшее время мы также запустим Headless API, который позволит вам автоматизировать взаимодействие с браузером и получать отчеты.

Можете ли вы помочь нам с проблемой песочницы браузера?

Будем рады помочь! Пожалуйста, отправьте нам электронное письмо по адресу hello@browserling. com и кратко опишите проблему, с которой вы столкнулись. Мы решаем проблемы с браузерами уже более 10 лет и все это видели.

com и кратко опишите проблему, с которой вы столкнулись. Мы решаем проблемы с браузерами уже более 10 лет и все это видели.

Еще вопросы?

Пожалуйста, свяжитесь с нами по адресу [email protected] или используйте нашу контактную форму.

Бесплатная служба автоматического анализа вредоносных программ

- Файл/URL

- Коллекция файлов

- Отчет о поиске

- Поиск YARA

- Поиск строки

Выпуски и обновления

Новый раздел «CrowdStrike AI» на странице отчета

12 октября 2022 г.

Дополнительные статические данные по образцам на странице отчета

11 октября 2022 г.

Подробнее!

Последние новости

Игра в прятки с программами-вымогателями, часть 2

Матильда Вено — 21 октября 2022 г.0004 Матильда Вено — 13 октября 2022 г.

Отчет об охоте за угрозами за 2022 г.: Falcon OverWatch оглядывается назад, чтобы подготовить защитников к завтрашним противникам

Томас Этеридж — 13 сентября 2022 г.

Узнать больше!

Это бесплатная служба анализа вредоносных программ для сообщества, которая обнаруживает и анализирует неизвестные угрозы с помощью уникальной технологии Hybrid Analysis .

Перетаскивание для мгновенного анализа

или

Здесь вы можете загружать и делиться своими коллекциями файлов. Получите мгновенный анализ угроз с помощью CrowdStrike Falcon Static Analysis (ML) , поиск репутации, антивирусные механизмы, статический анализ и многое другое.

Допустим, вы получили электронное письмо со ссылкой, но не уверены, что она безопасна. Он может содержать вирус или вредоносное ПО, которые могут заразить ваш компьютер. Если вы откроете его в изолированном браузере, то сможете увидеть, что скрывается за ссылкой, не рискуя заразить свой компьютер.

Допустим, вы получили электронное письмо со ссылкой, но не уверены, что она безопасна. Он может содержать вирус или вредоносное ПО, которые могут заразить ваш компьютер. Если вы откроете его в изолированном браузере, то сможете увидеть, что скрывается за ссылкой, не рискуя заразить свой компьютер.