Содержание

кто это, какими правами он обладает, как узнать, кто им является, и обратиться к нему

Есть проблемы с ранжированием, проект не растет, хотите проверить работу своих специалистов по продвижению? Закажите профессиональный аудит в Семантике

Аудит и стратегия продвижения в Семантике

Получи нашу книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Подпишись на рассылку и получи книгу в подарок!

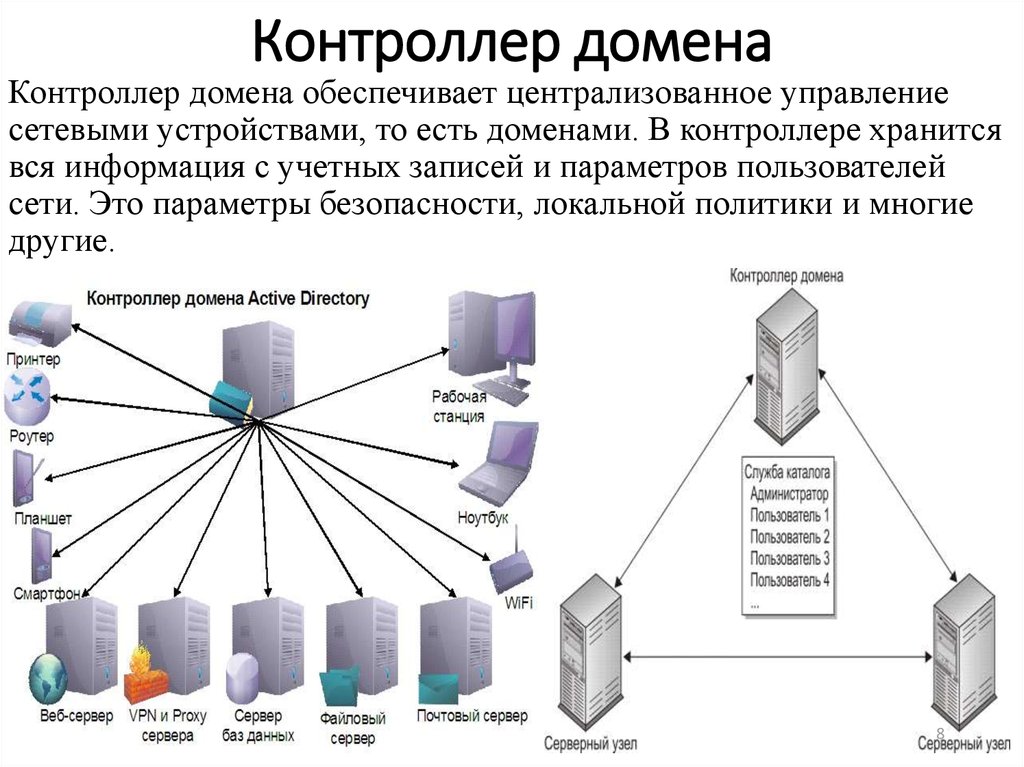

Администратор домена или сетевой администратор – это человек, на которого зарегистрирован домен. У него есть пароль и доступ к управлению доменом. Доменное имя может иметь только одного владельца, эта должность не отводится группе лиц. По своей инициативе администратор может сменить владельца домена.

Больше видео на нашем канале — изучайте интернет-маркетинг с SEMANTICA

Обязанности и права доменного администратора

Задачи человека, который занимает эту должность, состоят в следующем:

- обозначает порядок использования домена;

- определяет, какой организацией будет производиться техническое обслуживание доменного имени;

- выбирает ту компанию, через которую будет осуществляться оплата по регистрации и перерегистрации домена;

- выполняет резервное копирование файлов и каталогов;

Администратор домена несет ответственность за публикуемые на сайте материалы. Они не должны носить оскорбительный характер, нарушать авторское право, противоречить законодательству Российской Федерации. Администратору запрещен доступ к данным в личном кабинете пользователей, а также нельзя и читать их сообщения.

Они не должны носить оскорбительный характер, нарушать авторское право, противоречить законодательству Российской Федерации. Администратору запрещен доступ к данным в личном кабинете пользователей, а также нельзя и читать их сообщения.

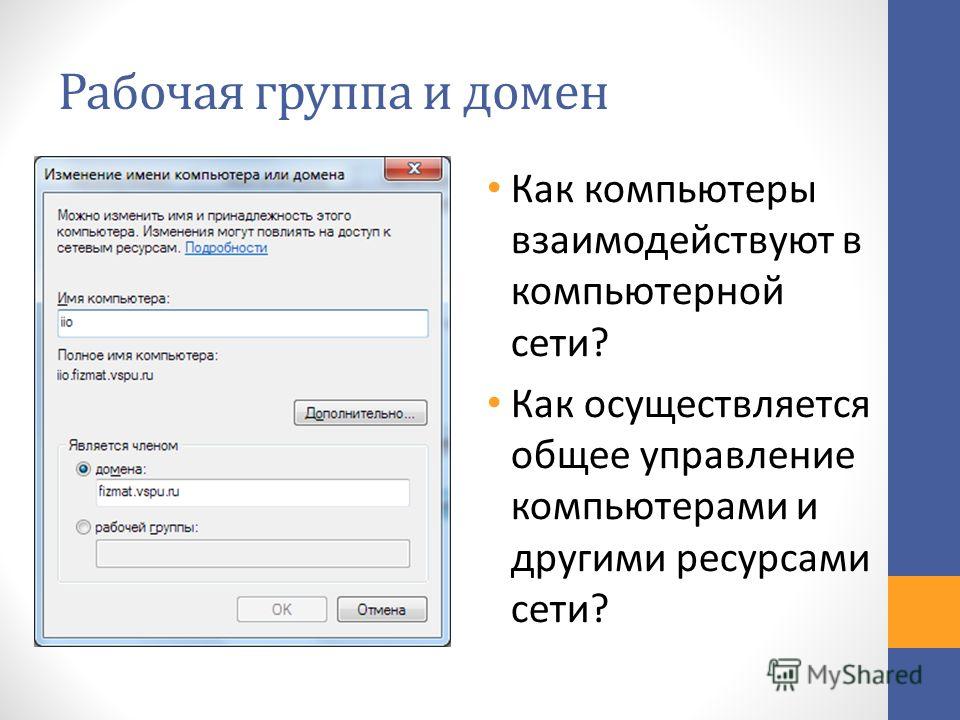

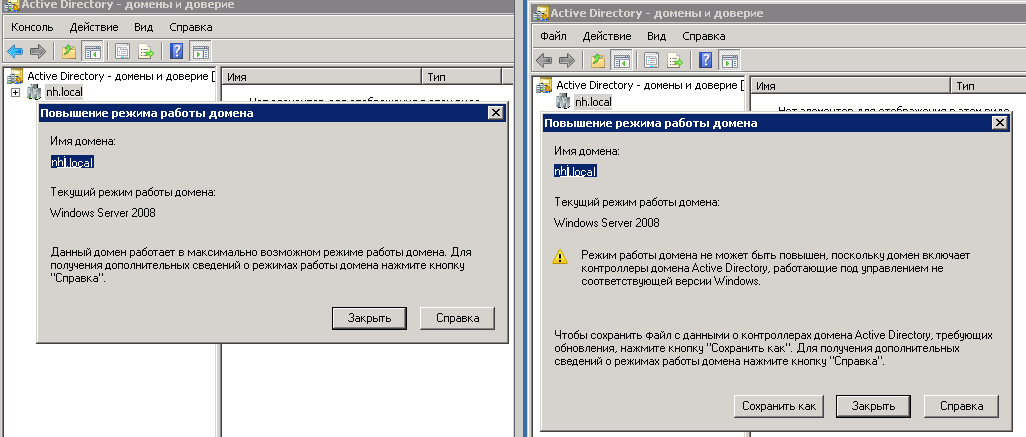

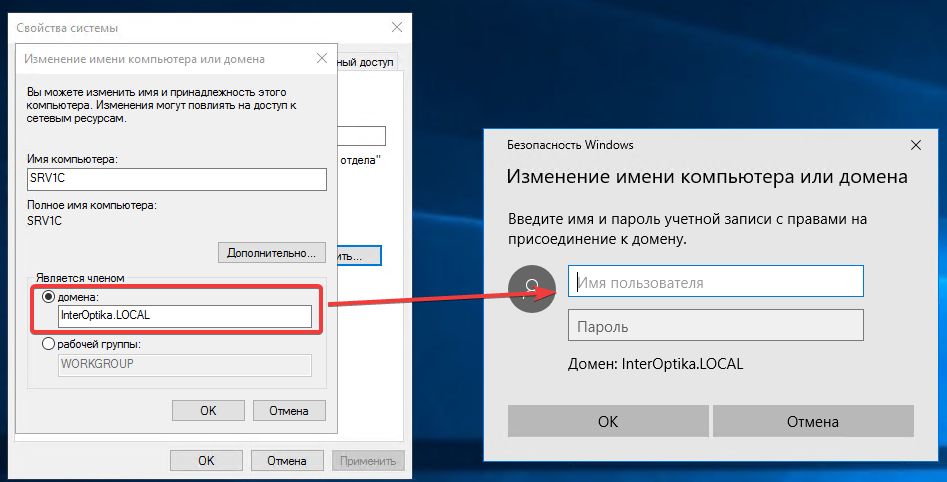

Настройка учетной записи администратора домена

После того, как вы создали и настроили домен, вы должны создать учетную запись администратора домена.

Чтобы настроить учетную запись администратора домена необходимо:

- создать учетную запись нового пользователя на контроллере домена;

- включить вновь созданного пользователя в группу «Администраторы домена».

Для осуществления первого пункта выполните следующие задачи:

- войдите в контроллер домена;

- нажмите «Пуск», выберите «Администрирование» и нажмите «Пользователи и компьютеры ».

На левой панели окна «Пользователи и компьютеры » разверните содержимое вновь созданного домена. Щелкните правой кнопкой мыши папку «Пользователи», выберите «Создать» и выберите «Пользователь». В окне «Новый объект — пользователь» выполните следующие действия:

В окне «Новый объект — пользователь» выполните следующие действия:

- введите свои персональные данные в поля «Имя» и «Фамилия»;

- после предоставления необходимой информации нажмите «Далее»;

- укажите произвольный пароль для учетной записи администратора домена и нажмите «Далее»;

- в последнем окне вы можете просмотреть параметры, предоставленные на предыдущих шагах, если вы хотите изменить любые из них, нажмите «Назад»; в противном случае нажмите «Готово», чтобы создать учетную запись администратора домена.

Теперь вы должны включить только что созданную учетную запись в группу «Администраторы домена». При желании самого администратора можно этим же путем изменить данные действующего админа на новые.

Как узнать, кто является администратором домена и написать ему

Наиболее популярный способ – использовать сервис WHOIS.

Это бесплатный инструмент, предоставляющий данные о доменах. В поисковую строку вводите имя домена, например semantica. in, и нажимаете Search.

in, и нажимаете Search.

Перед вами информация о том, на кого зарегистрировано доменное имя и контактный телефон. Если на месте имени администратора вы видите надпись Private Person, значит человек заблокировал доступ к своим whois-данным. Вы можете попробовать связаться с ним, написав на электронную почту admin@имя домена.

Как узнать владельца домена (сайта)? Помощь и советы.

Действующим законодательством Российской Федерации установлено, что пользователи самостоятельно выбирают доменные имена и определяют порядок их использования. Они же несут ответственность за возможные нарушения прав третьих лиц, связанные с выбором и использованием доменного имени, а также несут риск убытков, связанные с допущенными нарушениями.

Потребность узнать владельца домена, а вернее получить сведения об Администраторе доменного имени, может быть связана с различными жизненными обстоятельствами. Применительно к области юриспруденции и судопроизводства такая необходимость возникает в случаях:

- контент Интернет-сайта нарушает законные интересы правообладателя на объект авторского или смежного права;

- Интернет-сайт содержит клевету или информацию, порочащую честь, достоинство гражданина, деловую репутацию юридического лица, в том числе размещенную на тематических форумах на анонимной основе;

- факт регистрации доменного имени расценивается правообладателем как нарушение его прав на принадлежащий товарный знак, что в дальнейшем является предметом рассмотрения Суда по интеллектуальным правам;

- есть объективная необходимость удостовериться, что Администратором доменного имени является конкретное физическое или юридическое лицо.

В первых случаях установление Администратора доменного имени необходимо, поскольку доменное имя и содержание Интернет-сайта тесно взаимосвязаны. В подавляющем большинстве случаев лицо, зарегистрировавшее доменное имя, осуществляет наполнение контентом или администрирует содержимое интернет-сайта, соответственно, разрешение вышеуказанных юридических споров без его участия невозможно.

Самый простой и общедоступный технический способ получить первоначальные сведения об Администраторе доменного имени – это воспользоваться услугами сервиса Whois, который по запросу пользователя в графе «Person» отразит на латинице фамилию и имя Администратора либо наименование соответствующей организации в сокращенном виде.

Следует отметить, что отсутствие сведений о месте постоянной регистрации физического лица или сведений о месте нахождения организации, её идентификационном номере налогоплательщика, не позволит решить вышеобозначенные правовые задачи. В силу требований процессуального закона обращение в суд за защитой нарушенных прав без указания данных сведений повлечет отказ в принятии исковых требований к рассмотрению.

В ряде случаев, когда пользователь при регистрации доменного имени пожелает скрыть свои личные данные от третьих лиц, сервис Whois в результатах обработки запроса отразит статус «Private Person» (Частное лицо) без указания каких-либо идентифицирующих сведений.

Таким образом, применительно к сфере юриспруденции, сообщаемые техническими сервисами сведения носят лишь ориентирующих характер, и у заинтересованного в разрешении правового спора лица возникает необходимость получать развернутые сведения об Администраторе доменного имени. Как это можно сделать?

Среди сообщаемых по запросу сведений сервис Whois в обязательном порядке предоставляет данные о Регистраторе доменного имени, то есть о юридическом лице, уполномоченном на совершение регистрационных действий с доменными именами. Пункт 9.1.5 действующих «Правил регистрации доменных имен в доменах .RU и .РФ» предоставляет Регистратору право, но не обязывает сообщить информацию о полном наименовании администратора и его местонахождении по письменному мотивированному запросу третьих лиц, содержащему обязательство использовать полученную информацию исключительно для целей предъявления судебного иска. Таким образом, Регистратор в силу конструкции закона волен по своему внутреннему усмотрению как предоставить, так и отказать в сообщении запрашиваемых сведений.

Таким образом, Регистратор в силу конструкции закона волен по своему внутреннему усмотрению как предоставить, так и отказать в сообщении запрашиваемых сведений.

Альтернативой отказу Регистратора являются запросы, направляемые правоохранительными органами РФ при проведении проверки сообщений о преступлении или оформление адвокатского запроса.

Согласно положению статьи 6.1. Федерального закона от 31.05.2002 № 63-ФЗ «Об адвокатской деятельности и адвокатуре в Российской Федерации» адвокат уполномочен направлять адвокатский запрос по входящим в компетенцию организаций вопросам о предоставлении документов, необходимых для оказания квалифицированной юридической помощи. Закон гарантирует обязательность ответа на поступивший адвокатский запрос, а неправомерный отказ в предоставлении сведений и нарушение сроков её предоставления влечет для должностных лиц административную ответственность по статье 5.39 КоАП РФ. В тоже время профессиональный кодекс адвоката устанавливает, что направления адвокатского запроса предоставлено адвокатам исключительно с целью получения информации, носящей строго доказательственный характер, то есть для сбора определенных сведений, совокупность которых позволит обосновать позицию в интересах доверителя.

Принимая во внимание изложенные положения закона, наиболее эффективным методом получения сведений об Администраторе доменного имени является обращение к адвокату для оформления и направления соответствующего адвокатского запроса.

В случае необходимости получения сведений об Администраторе доменного имени, Вы можете обратиться по телефону (495) 646-86-11 в Адвокатское бюро «Домкины и партнеры» для получения соответствующей квалифицированной юридической помощи.

Найдите, кто добавил пользователя в группу администраторов домена

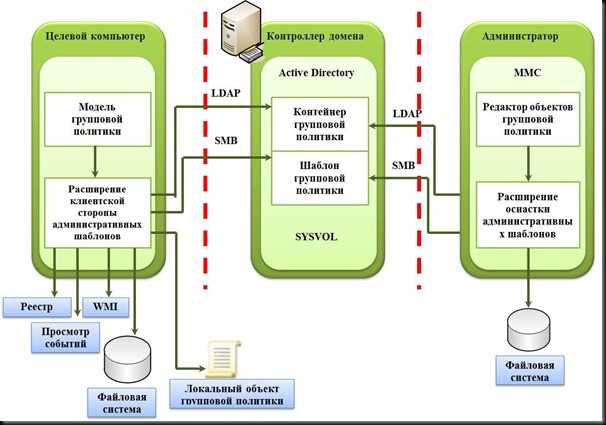

Действия по включению аудита с помощью консоли управления групповыми политиками (GPMC):

Выполните следующие действия на контроллере домена (DC):

- Нажмите Start , затем найдите и откройте консоль управления групповыми политиками или выполните команду gpmc.msc .

- Щелкните правой кнопкой мыши домен или организационное подразделение (OU) , которое вы хотите проверить, и нажмите Создайте объект групповой политики в этом домене и свяжите его здесь.

.. Если вы уже создали объект групповой политики (GPO), перейдите к шагу 4.

.. Если вы уже создали объект групповой политики (GPO), перейдите к шагу 4.

- Имя GPO .

- Щелкните правой кнопкой мыши объект групповой политики и выберите Изменить .

- На левой панели редактора управления групповыми политиками перейдите к Конфигурация компьютера → Политики → Параметры Windows → Параметры безопасности → Локальные политики → Политика аудита .

- На правой панели вы увидите список политик в разделе Политика аудита . Дважды щелкните Аудит управления учетной записью и установите флажки рядом с Определить эти параметры политики, Успешно и Сбой .

- Щелкните Применить , затем OK .

- Вернитесь в консоль управления групповыми политиками и на левой панели щелкните правой кнопкой мыши нужное подразделение , с которым был связан объект групповой политики, и нажмите 9.

0008 Обновление групповой политики . Этот шаг обеспечивает немедленное применение новых параметров групповой политики, а не ожидание следующего запланированного обновления.

0008 Обновление групповой политики . Этот шаг обеспечивает немедленное применение новых параметров групповой политики, а не ожидание следующего запланированного обновления.

После включения этой политики всякий раз, когда пользователь добавляется в группу с включенной безопасностью, соответствующие события регистрируются в категории журнала безопасности контроллера домена.

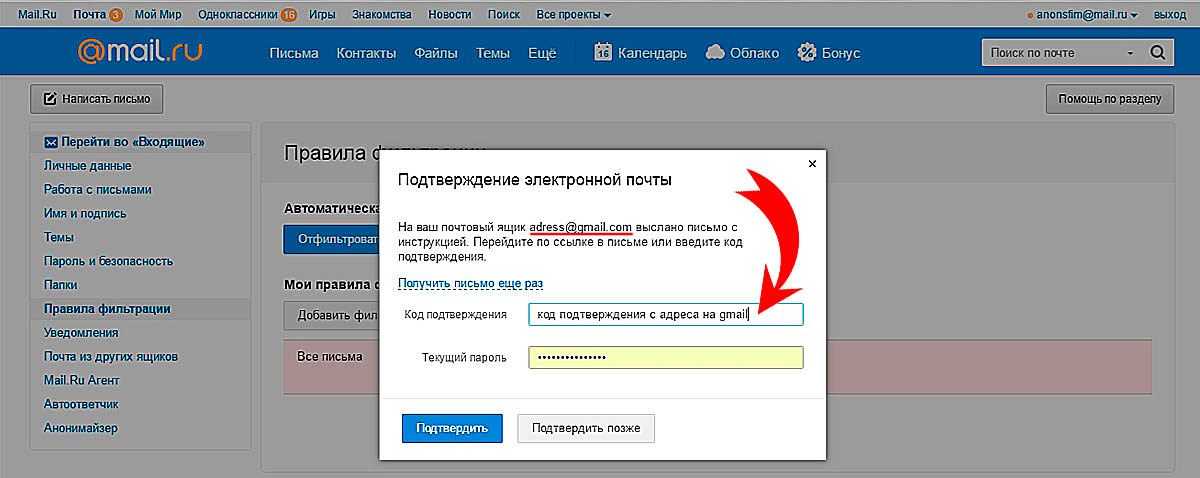

Шаги для просмотра этих событий с помощью средства просмотра событий

После выполнения вышеуказанных шагов события будут сохранены в журнале событий. Это можно просмотреть в средстве просмотра событий, выполнив следующие действия:

- Нажмите Start , найдите Event Viewer и щелкните, чтобы открыть его.

- На левой панели окна просмотра событий перейдите к Журналы Windows → Безопасность .

- Здесь вы найдете список всех событий безопасности , зарегистрированных в системе.

- На правой панели в разделе Безопасность щелкните Фильтр текущего журнала .

- Во всплывающем окне введите 4728 в поле с пометкой

- Щелкните OK . Это предоставит список вхождений события с кодом 4728, которое регистрируется при добавлении нового пользователя в группу безопасности.

- Дважды щелкните событие с идентификатором , чтобы просмотреть его свойства (описание). Найдите Администраторы домена в разделе Имя группы в описании.

Раздел с меткой Субъект показывает , кто добавил нового пользователя.

В разделе с меткой Member показаны имя и SID нового пользователя, добавленного в группу.

Этот метод утомительный, так как вам нужно просмотреть описание каждого события, чтобы найти то, которое относится к группе администраторов домена.

ADAudit Plus, оптимизированный инструмент аудита AD, позволяет администраторам легко проверять изменения членства в группах безопасности и другую информацию об управлении группами.

Загрузить 30-дневную бесплатную пробную версию

Определить, кто добавил пользователя в группу администраторов домена, с помощью ADAudit Plus

- Загрузите и установите ADAudit Plus.

- Настройте аудит на контроллере домена.

- Откройте консоль и войдите в систему как администратор.

- Перейдите к Отчеты → Active Directory → Управление группами → Недавно добавленные участники в группы безопасности .

- Щелкните значок поиска .

- Введите Администраторы домена в поле под ИМЯ ГРУППЫ и нажмите введите .

1

Четко отслеживайте все события AD и смотрите, кто добавил пользователя в группу администраторов домена, а также сведения о том, когда и где.

2

Настройте оповещения и получайте уведомления по SMS или электронной почте всякий раз, когда учетная запись пользователя добавляется в группу с включенной защитой.

Четко отслеживать все события AD и видеть, кто добавил пользователя в группу администраторов домена, а также сведения о том, когда и где.

Настройте оповещения и получайте уведомления по SMS или электронной почте всякий раз, когда учетная запись пользователя добавляется в группу с включенной безопасностью.

Преимущества использования ADAudit Plus по сравнению с собственным аудитом:

- Аудит всех изменений, внесенных в объекты AD (локальные и Azure), и отслеживание действий пользователей на рядовых серверах и рабочих станциях в режиме реального времени.

- Отслеживайте действия пользователей при входе в систему и быстрее устраняйте неполадки с блокировкой учетных записей с помощью Анализатора блокировки учетных записей.

- Точно обнаруживайте внутренние угрозы с помощью подхода к аудиту AD, основанного на анализе поведения пользователей (UBA), и получайте оповещения по SMS или электронной почте при обнаружении подозрительной активности.

Загрузить 30-дневную бесплатную пробную версию

Методы определения привилегированных пользователей в Active Directory

В ИТ-среде учетные записи привилегированных пользователей — это те, которым предоставляется сравнительно больше привилегий или разрешений, чем обычной учетной записи пользователя. Любая вредоносная деятельность, преднамеренно или ошибочно осуществляемая под привилегированной учетной записью, может представлять угрозу для ИТ-безопасности. Для решения этой проблемы требуется систематический способ определения пользователей, имеющих привилегированный доступ, и отслеживания их действий.

Методы идентификации привилегированных пользователей

Следуйте этим методам, чтобы определить учетные записи привилегированных пользователей, чтобы вы могли легче подготовить стратегию аудита их действий.

1. Члены привилегированных групп

Active Directory имеет встроенные привилегированные группы для привилегированных учетных записей; это очевидное место для начала. Эти группы; «Администраторы», «Администраторы домена», «Администраторы предприятия», «Администраторы схемы», «Администраторы DNS» и «Владельцы-создатели групповой политики». Другими местами для поиска являются локальные группы администраторов в клиентских системах.

Некоторые из встроенных привилегированных групп могут находиться в контейнере «Встроенные», а другие — в контейнере «Пользователи». Привилегированная учетная запись «Администратор режима восстановления DS» не хранится в Active Directory.

Чтобы определить членов встроенных привилегированных групп Active Directory, выполните следующие действия:

- Откройте «Active Directory — пользователи и компьютеры» на контроллере домена.

- Выберите контейнер «Встроенный», щелкните правой кнопкой мыши любую из вышеуказанных групп на правой панели и откройте его окна «Свойства».

- Перейти на вкладку «Участники»; там вы увидите всех участников этой группы. Все являются привилегированными пользователями.

Примечание. Если вы просматриваете группу в контейнере «Пользователи», вам нужно будет выбрать эту группу на правой панели и щелкнуть ее правой кнопкой мыши на шаге 2.

На следующем изображении вы можете увидеть привилегированные учетные записи пользователей в группе «Администраторы»:

Рисунок 1: Привилегированные пользователи в группе «Администраторы»

В нашем случае, как вы можете видеть на изображении выше (Рисунок 1), группа «Администраторы» имеет много других групп в качестве членов . Они, в свою очередь, могут иметь в качестве членов другие группы и так далее. Пользователи, являющиеся членами таких групп, также являются привилегированными пользователями. Перемещаясь по вложенным элементам, вы откроете полный список членов группы.

Рисунок 2: Привилегированные пользователи во вложенных группах

2.

Права на администрирование организационных единиц

Права на администрирование организационных единиц

Полномочия в родительских OU распространяются на дочерние организационные единицы, группы, пользователей и другие объекты. Таким образом, если пользователю предоставлен полный доступ к организационному подразделению, этот пользователь имеет привилегии, равные администратору. Например, если Пользователю 1 предоставлен «Полный доступ» к «Пользователям» (подразделение по умолчанию), то у Пользователя 1 больше привилегий, чем у Администратора домена.

Если «Все» имеют полный доступ к корневому «Встроенному», это означает, что каждый пользователь в вашей ИТ-инфраструктуре имеет права администратора домена.

Чтобы просмотреть разрешения для организационного подразделения, выполните следующие действия:

- Откройте «Пользователи и компьютеры Active Directory».

- Перейти к любым организационным единицам, разрешения которых вы хотите видеть.

- Щелкните правой кнопкой мыши, чтобы открыть окно «Свойства», и выберите вкладку «Безопасность».

- Нажмите «Дополнительно», чтобы подробно просмотреть все разрешения.

На следующем изображении показан список пользователей и объектов, которым делегированы разрешения на объект «Пользователи»:

Рисунок 3: Пользователи с делегированными разрешениями на OU

полный контроль над организационной единицей «Пользователи», контейнером по умолчанию. Точно так же вы можете проверить разрешения для всех организационных подразделений и подготовить список пользователей, которым делегированы разрешения.

3. Локальный администратор или другие пользователи с привилегиями, назначенными GPO

Вместо прямого привилегированного доступа в Active Directory некоторые учетные записи получают административные привилегии. Если у пользователя есть доступ к учетной записи локального администратора контроллера домена, то этот пользователь имеет права, эквивалентные администратору домена.

Вне Active Directory могут быть пользователи, которым были предоставлены права администратора через объекты групповой политики. Любой привилегированный пользователь или администратор может изменить «Конфигурацию компьютера», «Политики», «Параметры Windows», «Параметры безопасности», «Локальные политики» и «Назначение прав пользователя», чтобы предоставить административные привилегии другим пользователям.

Любой привилегированный пользователь или администратор может изменить «Конфигурацию компьютера», «Политики», «Параметры Windows», «Параметры безопасности», «Локальные политики» и «Назначение прав пользователя», чтобы предоставить административные привилегии другим пользователям.

На Technet и других веб-сайтах доступны сторонние сценарии PowerShell, которые могут предоставить вам список пользователей с их правами. Рекомендуется использовать скрипт только из проверенного источника.

4. Пользователи, у которых есть полномочия на сброс паролей по сравнению с другими пользователями

Другой тип привилегированных пользователей — это те, у которых есть полномочия на сброс паролей других пользователей. Есть некоторые приложения, которые позволяют пользователю делегировать пароль другому пользователю. Если разрешение на сброс пароля делегировано через Active Directory, вам необходимо просмотреть разрешения учетной записи пользователя, чтобы проверить, какие другие пользователи имеют разрешение на сброс пароля.

Рис. 4: Пользователь с «Разрешением на сброс пароля»

На этом изображении «Пользователь2» имеет разрешение на «Сброс пароля» для «Пользователя1». Это означает, что «Пользователь2» может сбросить пароль от имени «Пользователь1».

Если вы используете программу для сброса паролей, создавайте периодические отчеты, чтобы показать, какие пользователи имеют разрешение на сброс паролей.

5. Пользователи, которым известны какие-либо учетные записи привилегированных служб

Учетные записи привилегированных служб, в том числе используемые для Exchange Server, SQL Server и для создания резервных копий, имеют определенный уровень повышенных привилегий на компьютерах, на которых используются эти учетные записи. Таким образом, если кто-то знает учетные данные привилегированной учетной записи, эта учетная запись службы может быть использована злонамеренно. Контроллеры домена подвергаются еще большему риску, поскольку неавторизованный пользователь может получить административный доступ к домену. Чтобы узнать, не злоупотребляет ли кто-то служебной учетной записью, вам придется проверять вход в систему каждой служебной учетной записи.

Чтобы узнать, не злоупотребляет ли кто-то служебной учетной записью, вам придется проверять вход в систему каждой служебной учетной записи.

6. Пользователи с доступом на запись к объектам групповой политики, применяемым к важным компьютерам

Для любого компьютера в сети можно создать специальные групповые политики. Такие связанные с компьютером объекты групповой политики имеют решающее значение только для контроллеров домена и для тех компьютеров, на которых размещены серверные приложения с привилегированным доступом к домену. Если у пользователя есть права на запись в такие важные объекты групповой политики, то эта учетная запись пользователя также является привилегированным пользователем.

Выполните следующие действия, чтобы составить список этих пользователей:

- Откройте консоль «Управление групповыми политиками».

- Перейти к объектам групповой политики на левой панели.

- Выберите объект групповой политики, привилегированных пользователей которого вы хотите видеть.

- Щелкните вкладку «Делегирование» на правой панели.

- Здесь вы можете увидеть всех привилегированных пользователей, которым разрешен доступ на запись к объектам групповой политики с разными уровнями разрешений.

Рисунок 5: Пользователи с доступом на запись к объектам групповой политики

На этом изображении «Пользователь 1» имеет права «Изменить настройки, удалить, изменить параметры безопасности», а «Пользователь 2» — права «Изменить настройки».

7. Пользователь, имеющий доступ к приложениям управления Active Directory

Многие организации используют сторонние решения по управлению Active Directory для упрощения и улучшения задач управления. В этих решениях либо используется учетная запись службы или прокси-сервера с привилегированным доступом для управления Active Directory, либо учетные записи пользователей, которым предоставлены повышенные привилегии каким-либо другим способом (например, членство во встроенной привилегированной группе или разрешения на основе подразделения). В зависимости от уровня делегирования получить контроль над такой учетной записью так же хорошо, как и быть администратором домена.

В зависимости от уровня делегирования получить контроль над такой учетной записью так же хорошо, как и быть администратором домена.

Чтобы узнать, у кого есть доступ к таким учетным записям, вам придется зарегистрировать все соответствующие приложения в сети, а затем определить все учетные записи служб или прокси-серверов с привилегированным доступом, которые используют эти приложения. Вы можете включить групповую политику «Аудит доступа к службе каталогов», чтобы отслеживать, что делают эти учетные записи.

Что касается неправомерного использования самого решения для управления Active Directory, вам необходимо убедиться, что оно имеет встроенный контрольный журнал для отслеживания ненадлежащего использования.

8. Пользователи, имеющие доступ на уровне администратора к виртуальной инфраструктуре

Пользователи, управляющие виртуальными средами, в которых размещены контроллеры домена или рядовые серверы, имеют те же привилегии, что и пользователи с административным доступом к рабочим столам. Например, если вы управляете Hyper-V, члены локальной группы администраторов Hyper-V имеют доступ на уровне администратора к операционной системе хоста.

Например, если вы управляете Hyper-V, члены локальной группы администраторов Hyper-V имеют доступ на уровне администратора к операционной системе хоста.

Вы должны определить, какие учетные записи имеют привилегированный доступ к вашей виртуальной инфраструктуре, либо проверив группы локальных администраторов на данном контроллере/сервере домена, либо выполнив поиск привилегированного доступа в самой виртуальной среде.

Поиск привилегированных пользователей Active Directory с помощью Lepide

Lepide Active Directory Auditor позволяет определить, кто ваши привилегированные пользователи и что они делают.

Знание того, какие пользователи имеют права администратора, — это первый шаг к защите вашей Active Directory от злоупотребления привилегиями. Регулярно оценивая текущее состояние прав пользователей, разрешений и делегирования Active Directory, вы можете снизить риск утечки данных.

Простой и эффективный способ отслеживания разрешений пользователей — запуск отчета «Пользователи с правами администратора» в Lepide Auditor.

.. Если вы уже создали объект групповой политики (GPO), перейдите к шагу 4.

.. Если вы уже создали объект групповой политики (GPO), перейдите к шагу 4. 0008 Обновление групповой политики . Этот шаг обеспечивает немедленное применение новых параметров групповой политики, а не ожидание следующего запланированного обновления.

0008 Обновление групповой политики . Этот шаг обеспечивает немедленное применение новых параметров групповой политики, а не ожидание следующего запланированного обновления.