Содержание

SSO — однократная аутентификация для компании

Корпоративный SSO (Enterprise и Web SSO)

Специальный агент для отслеживания форм ввода логина и пароля и автоматического ввода данных сотрудника в эту форму. Аутентификация проходит без отображения формы ввода логина и пароля.

Технология единого входа

Благодаря ей пользователь переходит из одного приложения в другое без повторной аутентификации, введя логин и пароль только один раз.

Технология аутентификации

Аутентификация – это процесс, который состоит из двух этапов:

- подтверждение идентичности сотрудника,

- предоставление необходимого уровня авторизации.

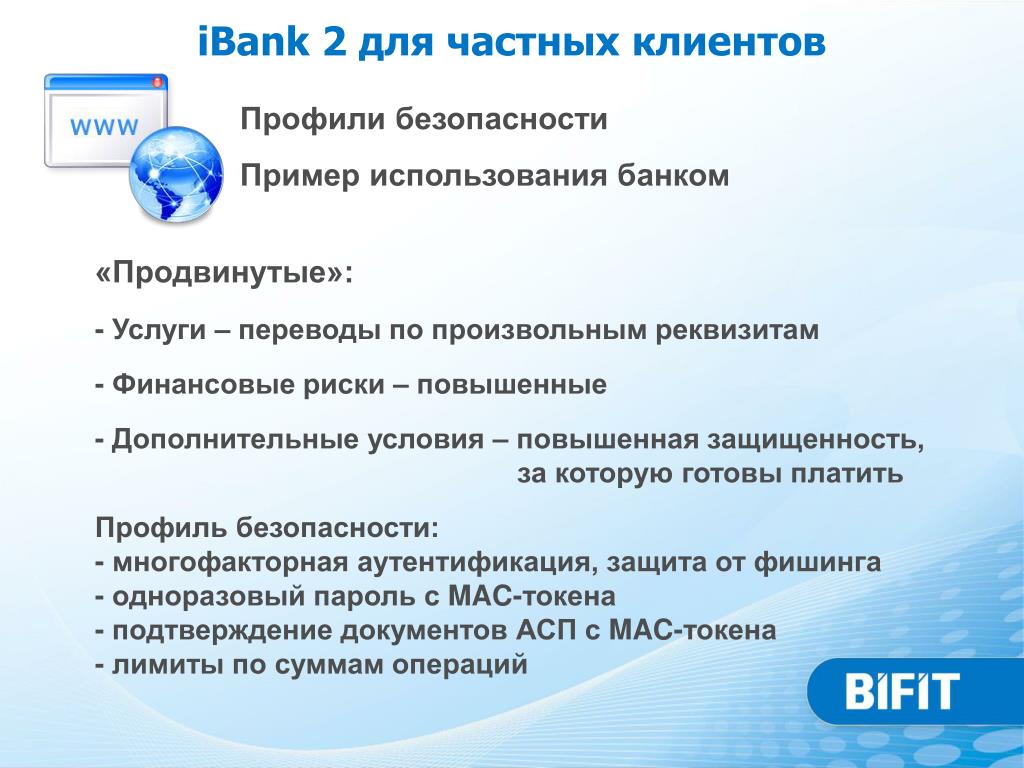

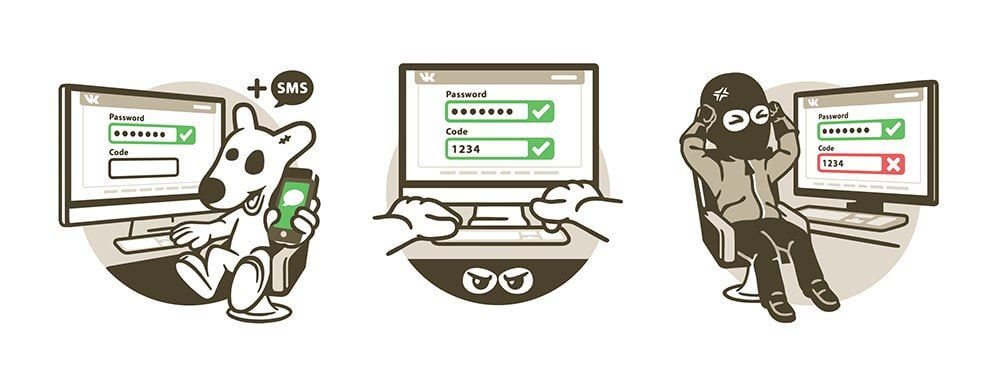

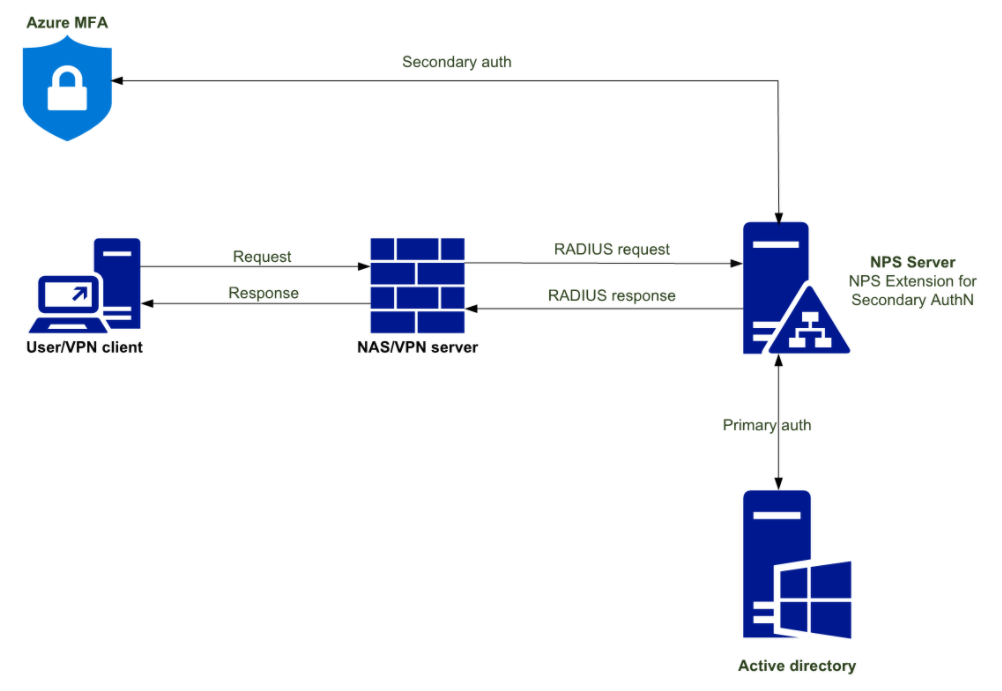

Аутентификация может быть однофакторной, двухфакторной (2FA) или многофакторной. Последний вариант – более надежный, так как подразумевает не только ввод логина и пароля, но и дополнительную аутентификацию. Один из примеров – SMS или получение push-уведомления в мобильном приложении.

Наибольшую безопасность обеспечивает многофакторная аутентификация, которая использует два или большее число различных методов. Архитектура аутентификации продемонстрирована на схеме ниже.

Архитектура аутентификации продемонстрирована на схеме ниже.

Технология единого входа в систему

Многофакторная аутентификация имеет большой недостаток – сотруднику приходится тратить время на подтверждение своей личности каждый раз, когда требуется получить необходимый уровень доступа. Эту проблему решает технология единого входа.

Единый вход в систему (Single SignOn, SSO) позволяет пользователям безопасно аутентифицироваться в нескольких приложениях и на веб-сайтах, войдя в систему только один раз с одним набором учетных данных. При использовании единого входа пользователю достаточно ввести свои учетные данные только один раз на одной странице, чтобы получить доступ ко всем своим приложениям SaaS.

Single SignOn освобождает компании от необходимости хранить пароли в своих базах данных, что сокращает время поиска и устранения неполадок при входе в систему, что минимизирует ущерб от взлома и других действий злоумышленников.

Принцип работы Single SingOn

1

Web-сайт или приложение проверяет, была ли выполнена аутентификация SSO.

2

Если получен положительный ответ, пользователь получает доступ.

3

Если нет, то он перенаправляется на корпоративный SSO, где надо ввести логин и пароль.

4

SSO запрашивает аутентификацию для проверки личности.

5

После успеха возвращает пользователя на web-сайт или приложение (без сохранения данных).

6

Каждый новый переход по странице инициирует процедуру проверки подлинности пользователя.

Возможности технологии единого входа

Защита с помощью пароля является популярной, но не идеальной, поэтому бизнесам приходится использовать дополнительные средства. SSO – это мощный и эффективный инструмент для упрощения работы сотрудников с web-сайтами и приложениями.

Технология единого входа поддерживает цифровые сертификаты, биометрические данные, системы управления доступом IDM и другие. Система однократной аутентификации предоставляет сотрудникам комфортную и простую работу с приложениями и веб-сайтами. Для исключения ряда недостатков парольной защиты мы рекомендуем пользоваться дополнительными средствами аутентификации.

Для исключения ряда недостатков парольной защиты мы рекомендуем пользоваться дополнительными средствами аутентификации.

От чего защищает SSO Single SignON? Технология единого входа предотвращает утечку паролей от внутренних ресурсов компании, а также делает невозможным неразрешенное изменение данных.

Благодаря SSO вход в приложения под чужими учетными записями становится невозможным. А предотвращение утечки конфиденциальных данных – это главная задача службы безопасности. Утечка пользовательских и клиентских данных влечет за собой огромный репутационный урон для компании, вне зависимости от того, насколько качественный продукт или услугу она предлагает. Помимо этого, SSO – это просто, удобно и фактически незаметно для сотрудников. Они тратят меньше времени, при этом значительно повышается уровень комфорта.

SSO защищает:

- от утечки конфиденциальных данных,

- кражи паролей учетных записей,

- входа в приложения под чужими учетными записями,

- утечки паролей от внутренних ресурсов компании,

- неразрешенного изменения данных.

Преимущества технологии единого входа

Пользователи запоминают один пароль

Уменьшены риски из-за забытого пароля или использования сторонние приложения для хранения паролей.

Повышение скорости работы

Нет проблем из-за неправильного ввода пароля. SSO предотвращает ошибки и вторжения вредоносных программ (кейлоггеров).

Снижение затрат на IT

Сотрудники, которым необходимо закрыть доступ, могут быть легко лишены прав доступа. Есть возможность самостоятельного сброса пароля.

Многоуровневая защита с 2FA

SSO – это многофакторная аутентификация нового уровня, так как действия пользователя защищаются на каждом уровне доступа.

Снижение рисков безопасности.

SSO снижает риски из-за предоставления доступа партнерам и сторонним лицам.

Не нужно глубоко вникать в работу SSO

Эксперты Cloud Networks настроят технологию так, чтобы она удовлетворяла все ваши запросы.

Особенности технологии единого доступа

Несмотря на простоту и высокую степень защиты, SSO обеспечивает максимальную защиту только в том случае, когда инженеры корректно ее настраивают, c чем инженеры Cloud Networks смогут помочь.

SSO имеет следующие особенности:

- Необходимость применения сверхнадежных паролей, о чем должны быть выданы специальные инструкции сотрудникам.

- Настройка SSO занимает больше времени сначала, но после практически не влечет временных затрат.

- Надежность SSO обеспечена лишь тогда, когда выбран надежный провайдер. От того, насколько защищенными являются сервера и базы данных, зависит безопасность данных сотрудников.

- SSO предназначена для использования на одном устройстве. На компьютерах, которые используются двумя или большим количеством сотрудников, следует применять другие технологии.

- Если хакер взламывает учетную запись, то получает доступ к большому количеству информации. Это можно предотвратить в том случае, если изначально использовать услуги качественных поставщиков SSO.

- Некоторые web-серверы, которые используют SSO, могут передавать данные пользователей сторонним лицам и организациям.

Среди компаний, которые применяют SSO, пользуясь нашими услугами, — ВТБ, X5 Retail Group, СУЭК, Ростелеком, TatNeft, РОСНАНО, СОГАЗ и многие другие. Благодаря технологии единого входа повышается безопасность, а высвобожденные временные ресурсы направляются на решение профильных задач.

Благодаря технологии единого входа повышается безопасность, а высвобожденные временные ресурсы направляются на решение профильных задач.

В результате повышается и скорость, и качество рабочих процессов, а значит, более эффективным становится обслуживание клиентов, что является самой главной задачей любого бизнеса.

Надежные решения SSO

Avanpost WEB SSO

Доступ к приложениям ускоряется на 36%, при этом значительно снижаются расходы на администрирование и в 5 раз уменьшается нагрузка на службу технической поддержки по части вопросов, связанных со сменой паролей.

Avanpost FAM

Кроссплатформенная система аутентификации для десктопных, мобильных и web-приложений.

Мультифактор

Многофакторная аутентификация для сайтов, VPN-устройств, корпоративной почты, серверов (Windows, Linux), облачных проектов, систем визуализации. Легкая кастомизация под любой процесс.

IBM Security Access Manager for Enterprise SSO

Автоматизация рабочих процессов, строгая аутентификация, единый вход, управление сеансами, ведение журнала активности.

One Identity Enterprise Single Sign-on

Профили доступа к приложениям, моделирование приложений, каталоги LDAP, политика управления форматом паролей (PFCP) и другие технологии.

Oracle Enterprise Single Sign-on

Повышение безопасности использования и уровня соответствия за счет автоматизации входа и, как следствие, ускорение входа для каждого пользователя.

Оптимизируйте защиту уязвимых систем и получите полную видимость, чтобы быстро реагировать на угрозы! Закажите проверку безопасности веб-сайта, обслуживание приложения или разработку надежной защиты от уязвимостей прямо сейчас:

РЕАЛИЗОВАННЫЕ КЕЙСЫ

Дополнительные материалы

Получить коммерческое предложение

О КОМПАНИИ

Cloud Networks помогает крупным и средним предприятиям трансформироваться с помощью цифровых технологий и управления информационной безопасностью. Мы занимаемся защитой данных, автоматизацией и внедрением информационных технологий. Сочетая подход, основанный на аналитических данных, со знанием технологий, наша команда разрабатывает инновационные стратегии и добивается лучших результатов.

Сочетая подход, основанный на аналитических данных, со знанием технологий, наша команда разрабатывает инновационные стратегии и добивается лучших результатов.

Сертифицированный партнер 63+ вендоров

Более 500+ успешных проектов

Сертификация ФСТЭК и ФСБ

Многофакторная аутентификация | Статья в журнале «Молодой ученый»

Автор:

Чужиков Никита Олегович

Научный руководитель:

Чеканин Владислав Александрович

Рубрика: Информационные технологии

Опубликовано

в

Молодой учёный

№21 (416) май 2022 г.

Дата публикации: 27.05.2022

2022-05-27

Статья просмотрена:

69 раз

Скачать электронную версию

Скачать Часть 3 (pdf)

Библиографическое описание:

Чужиков, Н. О. Многофакторная аутентификация / Н. О. Чужиков. — Текст : непосредственный // Молодой ученый. — 2022. — № 21 (416). — С. 226-228. — URL: https://moluch.ru/archive/416/92149/ (дата обращения: 06.01.2023).

В статье автор пытается определить необходимость в использовании многофакторной аутентификации на любых устройствах.

Ключевые слова:

учетная запись, система безопасности, многофакторная аутентификация, аутентификация, пользователь, одноразовый пароль.

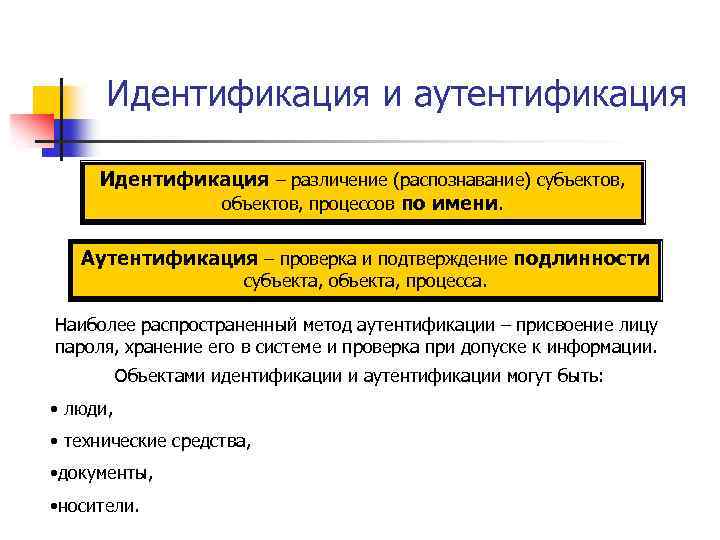

Аутентификация — это процесс проверки личности пользователя. Пользователи идентифицируются с использованием различных механизмов аутентификации. В системе безопасности процесс аутентификации проверяет информацию, предоставленную пользователем, с помощью базы данных. Если информация совпадает с информацией базы данных, пользователю предоставляется доступ к системе безопасности. Существует три типа используемых механизмов аутентификации [1]. Проверка — это начальная фаза контроля доступа, и для проверки используются три обычные переменные: то, что вы знаете, то, что у вас есть, и то, чем вы являетесь. То, что вы знаете, в основном требует, чтобы человек получил доступ к системе, введя имя пользователя и пароль. То, что у вас есть, — это то, где пользователь использует смарт-карту для аутентификации. То, что вы есть, — это то, где пользователь использует биометрические методы для получения контроля доступа. Все типы механизмов аутентификации позволяют пользователю получить доступ к системе, однако все они работают по-разному. Существует множество методов аутентификации, разработанных для того, чтобы пользователи могли получить доступ к системе. При проверке подлинности по паролю существует две формы — проверка подлинности по слабому паролю и по сильному паролю. Контроль доступа позволяет пользователю входить на доверенные сайты организации. Каждый контроль доступа состоит из четырех процессов — идентификации, аутентификации, авторизации и подотчетности. Идентификация происходит, когда пользователь вводит идентификатор, и идентификатор проверяется системой безопасности. Некоторые системы безопасности генерируют случайные идентификаторы для защиты от злоумышленников [2]. Существует три процесса аутентификации. Авторизация — это проверка и сопоставление аутентифицированного объекта информации с уровнем доступа. Процесс авторизации обрабатывается тремя способами: авторизация выполняется для аутентифицированного пользователя, авторизация выполняется для членов группы, авторизация выполняется в нескольких системах, а подотчетность — это процесс ведения системных журналов.

Существует множество методов аутентификации, разработанных для того, чтобы пользователи могли получить доступ к системе. При проверке подлинности по паролю существует две формы — проверка подлинности по слабому паролю и по сильному паролю. Контроль доступа позволяет пользователю входить на доверенные сайты организации. Каждый контроль доступа состоит из четырех процессов — идентификации, аутентификации, авторизации и подотчетности. Идентификация происходит, когда пользователь вводит идентификатор, и идентификатор проверяется системой безопасности. Некоторые системы безопасности генерируют случайные идентификаторы для защиты от злоумышленников [2]. Существует три процесса аутентификации. Авторизация — это проверка и сопоставление аутентифицированного объекта информации с уровнем доступа. Процесс авторизации обрабатывается тремя способами: авторизация выполняется для аутентифицированного пользователя, авторизация выполняется для членов группы, авторизация выполняется в нескольких системах, а подотчетность — это процесс ведения системных журналов. Системные журналы отслеживают все успешные и неудачные входы в систему.

Системные журналы отслеживают все успешные и неудачные входы в систему.

Многофакторная аутентификация в основном означает, что вы используете нечто большее, чем пароль, для аутентификации в компьютерной системе. Существует общее правило, согласно которому аутентификация может включать в себя то, что вы знаете, что у вас есть и кем вы являетесь. Многофакторная аутентификация часто означает, что вы используете по крайней мере два из этих методов.

То, что вы знаете, — это часть знания, как пароль. Это также может быть ответом на, как мы надеемся, более сложные вопросы аутентификации, которые требуют более неясной информации, такой как девичья фамилия вашей матери, любимый фильм и т.д [1]. Хотя это и не идеально, злоумышленнику значительно сложнее скомпрометировать учетную запись. Примером того, что он не идеален, является случай, когда функция IRS Get Transcript, была скомпрометирована из-за того, что преступники могли получить доступ к информации из кредитного отчета человека.

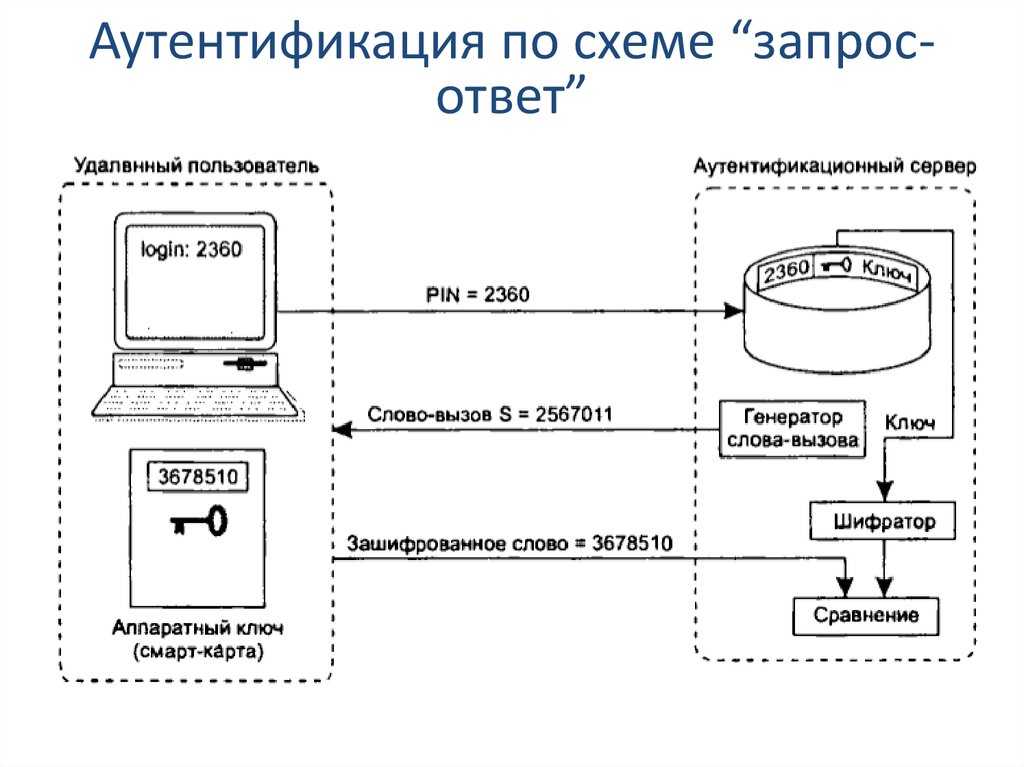

То, что у вас есть, может быть аутентификацией на основе токенов, такой как карта SecurID или другая карта доступа, которая предоставляет одноразовый пароль, это может быть программный токен на компьютере, и часто это ваше мобильное устройство, на котором организации отправляют вам текст с одноразовым паролем, который имеет который необходимо ввести для доступа к учетной записи. Предполагается, что у вас должен быть мобильный телефон владельца учетной записи, чтобы скомпрометировать учетную запись [2]. Это гораздо труднее, чем скомпрометировать пароль человека. Google Authenticator предоставляет пароль на мобильном устройстве, так что пользователю фактически не требуется доступ к сотовой связи, и пароль не может быть скомпрометирован при передаче.

Для чего обычно используется биометрическая аутентификация. Сканирование сетчатки глаза, считыватели отпечатков пальцев, сканеры геометрии рук и аналогичные инструменты обеспечивают уровень аутентификации, и их гораздо труднее скомпрометировать. Из-за предполагаемой инвазивности, а также сложности сбора информации, хотя это может быть самой надежной формой аутентификации, в настоящее время она используется реже всего. Распространенным исключением является считыватель биометрических данных на iPhone и других мобильных устройствах, который можно использовать для разблокировки устройства, а также для активации мобильных платежных систем.

Из-за предполагаемой инвазивности, а также сложности сбора информации, хотя это может быть самой надежной формой аутентификации, в настоящее время она используется реже всего. Распространенным исключением является считыватель биометрических данных на iPhone и других мобильных устройствах, который можно использовать для разблокировки устройства, а также для активации мобильных платежных систем.

Как и все другие средства безопасности, ни один метод многофакторной аутентификации не будет идеальным; однако он экспоненциально более безопасен, чем традиционные механизмы паролей, и может позволить снизить сложность пароля, поскольку пароль не используется в качестве конечного инструмента аутентификации [1].

Чтобы защитить наши учетные записи, лучше всего использовать многофакторную аутентификацию в дополнение к надежному паролю. Согласно исследованию Google research, многофакторная аутентификация предотвратила больше атак, чем однофакторная аутентификация, предотвратив 100 % со стороны автоматизированных ботов и значительно сократив количество других уязвимостей [2]. Если вы используете менеджер паролей, он может даже уведомить вас, когда одна из учетных записей может быть защищена многофакторной аутентификацией.

Если вы используете менеджер паролей, он может даже уведомить вас, когда одна из учетных записей может быть защищена многофакторной аутентификацией.

Мы также должны быть осторожны, чтобы убедиться, что доказательства одного фактора не содержат доказательств другого фактора. Например, если вы храните пароли в приложении Notes вашего телефона, и кому-то удается украсть и разблокировать ваш телефон, у него будет доступ как к доказательствам, основанным на владении, так и к доказательствам, основанным на знаниях. Когда система использует несколько факторов аутентификации, она хранит больше информации о вас.

Литература:

1. Смит Ричард Э. Аутентификация: от паролей до открытых ключей. — Вильямс, 2002.

2. Джейсон Андресс. Защита данных. От авторизации до аудита. — Питер, 2021.

Основные термины (генерируются автоматически): многофакторная аутентификация, система безопасности, учетная запись, аутентификация, пользователь, одноразовый пароль, пароль, IRS, ваш телефон, проверка подлинности.

Ключевые слова

система безопасности,

аутентификация,

пользователь,

учетная запись,

многофакторная аутентификация,

одноразовый пароль

учетная запись, система безопасности, многофакторная аутентификация, аутентификация, пользователь, одноразовый пароль

Похожие статьи

Исследование и сравнительный анализ методов

аутентификации

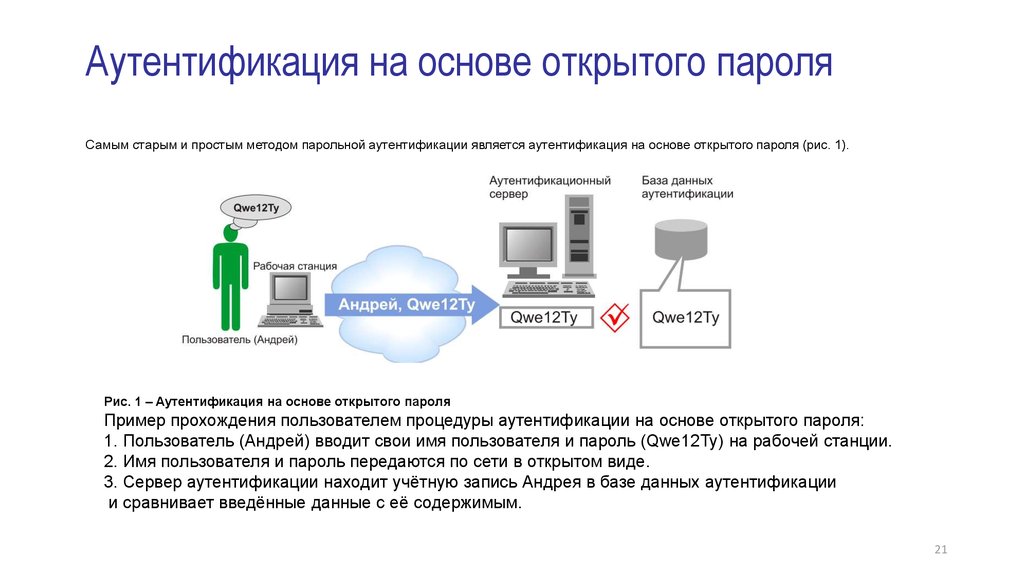

Процедуру простой аутентификации пользователя в сети, с использованием многоразового пароля, можно представить следующим образом. При попытке входа в сеть пользователь набирает на клавиатуре свой идентификатор и пароль. Эти данных поступают для обработки…

При попытке входа в сеть пользователь набирает на клавиатуре свой идентификатор и пароль. Эти данных поступают для обработки…

Методы защиты доступа в ERP-

системах: идентификация…

Для проверки подлинности сотрудник должен предъявить системе что-то, что удостоверит его личность

Многофакторная аутентификация. Для улучшения безопасности доступа чаще всего

Многофакторная аутентификация — самый надежный метод защиты доступа на…

Современные проблемы «сильной»

аутентификации

Сам пользователь вводит пароль в web-форме браузера или мобильного телефона, поэтому пользовательский интерфейс или устройство, с которого происходит аутентификация, также можно назвать местом аутентификации. В идеале, они также должны быть защищены.

В идеале, они также должны быть защищены.

Разработка программного модуля

аутентификации внешних…

Поэтому роль надежной аутентификации пользователей компьютерной системы неоценима.

Ими и определяется необходимость создания программы предназначенной для проверки подлинности внешних пользователей компьютерной системы путем сравнения…

Исследование особенностей

аутентификации пользователей…

Статья посвящена исследованию аутентификации пользователей с использованием USB-ключей в корпоративных и частных сетях, который

Библиографическое описание: Тимощенко, А. В. Исследование особенностей аутентификации пользователей корпоративных сетей с…

Использование двухфакторной

аутентификации в проекте. ..

..

После этого в проекте появятся классы двухфакторной аутентификации.

После того, как пользователь отсканирует код, учетная запись пользователя привяжется к приложению в соответствии с рисунком 4.

Одноразовый пароль необходимо ввести на страницу, которая…

Защита информации от несанкционированного доступа

Многофакторная аутентификация может использовать одноразовый пароль, отправленный по каналу связи, например автоматический телефонный звонок или SMS-сообщение на авторизованное устройство пользователя, секретный вопрос, заданный пользователем…

Средства

аутентификации и идентификации безопасности…

Средства аутентификации и идентификации безопасности в корпоративной информационной системе.

Пароль — совокупность символов, известных подключенному к сети абоненту, — вводится им в начале сеанса взаимодействия с сетью, а иногда и в конце сеанса (в особо…

Похожие статьи

Исследование и сравнительный анализ методов

аутентификации

Процедуру простой аутентификации пользователя в сети, с использованием многоразового пароля, можно представить следующим образом. При попытке входа в сеть пользователь набирает на клавиатуре свой идентификатор и пароль. Эти данных поступают для обработки…

Методы защиты доступа в ERP-

системах: идентификация…

Для проверки подлинности сотрудник должен предъявить системе что-то, что удостоверит его личность

Многофакторная аутентификация. Для улучшения безопасности доступа чаще всего

Для улучшения безопасности доступа чаще всего

Многофакторная аутентификация — самый надежный метод защиты доступа на…

Современные проблемы «сильной»

аутентификации

Сам пользователь вводит пароль в web-форме браузера или мобильного телефона, поэтому пользовательский интерфейс или устройство, с которого происходит аутентификация, также можно назвать местом аутентификации. В идеале, они также должны быть защищены.

Разработка программного модуля

аутентификации внешних…

Поэтому роль надежной аутентификации пользователей компьютерной системы неоценима.

Ими и определяется необходимость создания программы предназначенной для проверки подлинности внешних пользователей компьютерной системы путем сравнения. ..

..

Исследование особенностей

аутентификации пользователей…

Статья посвящена исследованию аутентификации пользователей с использованием USB-ключей в корпоративных и частных сетях, который

Библиографическое описание: Тимощенко, А. В. Исследование особенностей аутентификации пользователей корпоративных сетей с…

Использование двухфакторной

аутентификации в проекте…

После этого в проекте появятся классы двухфакторной аутентификации.

После того, как пользователь отсканирует код, учетная запись пользователя привяжется к приложению в соответствии с рисунком 4.

Одноразовый пароль необходимо ввести на страницу, которая…

Защита информации от несанкционированного доступа

Многофакторная аутентификация может использовать одноразовый пароль, отправленный по каналу связи, например автоматический телефонный звонок или SMS-сообщение на авторизованное устройство пользователя, секретный вопрос, заданный пользователем. ..

..

Средства

аутентификации и идентификации безопасности…

Средства аутентификации и идентификации безопасности в корпоративной информационной системе.

Пароль — совокупность символов, известных подключенному к сети абоненту, — вводится им в начале сеанса взаимодействия с сетью, а иногда и в конце сеанса (в особо…

404: Страница не найдена

Безопасность

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск

- Узнайте последние новости.

- Наша домашняя страница содержит последнюю информацию об информационной безопасности.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, «Безопасность».

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Сеть

-

Тенденции мультиоблачных сетей, за которыми стоит следить в 2023 годуПо мере того, как многооблачные сети становятся отраслевым стандартом, предприятия все чаще ищут инструменты для управления данными, услугами и …

-

Сетевые профессионалы столкнутся с сильным рынком труда 2023 года и более высокими требованиямиНесмотря на нестабильность экономики и технологической отрасли, в 2023 году профессионалы в области сетевых технологий должны увидеть сильный рынок труда с возможностями для …

-

Планирование пропускной способности беспроводной сети и требования к нейПри планировании потребностей в пропускной способности беспроводной сети подсчитайте общее количество конечных точек, отслеживайте использование пропускной способности приложения и учитывайте .

..

..

ИТ-директор

-

CES 2023 подчеркивает стремление предприятий к устойчивому развитиюCES 2023, ежегодная выставка потребительской электроники, уделяет внимание устойчивому развитию и технологиям, включая блокчейн, которые могут …

-

6 способов создать зеленую ИТ-культуруИТ-директора и ИТ-руководители, желающие внедрить программы устойчивого развития, не могут игнорировать человеческий фактор. Изучите стратегии построения …

-

Аналитики назвали лучшие новые технологии, за которыми стоит следить в 2023 годуПри составлении списка новых технологий, за которыми стоит следить, важно также учитывать устойчивость — концепция, набирающая все большее …

Корпоративный настольный компьютер

-

Intel выпускает чипы Raptor Lake для ноутбуков и мобильных устройствНадеясь отвоевать долю рынка у AMD, Intel представила процессор, который, по ее мнению, является самым быстрым для мобильных устройств.

Новый …

Новый … -

12 лучших программ и инструментов для управления исправлениями на 2023 годЭти 12 инструментов подходят к установке исправлений с разных точек зрения. Понимание их различных подходов может помочь вам найти правильный …

-

Рынок корпоративных конечных устройств приближается к 2023 годуСовременные корпоративные организации имеют множество вариантов выбора на рынке конечных устройств. Узнайте о некоторых основных …

Облачные вычисления

-

3 рекомендации по оптимальному размеру инстансов EC2

ИнстансыEC2 неправильного размера истощают деньги и ограничивают требования к производительности при рабочих нагрузках. Узнайте, как правильно подобрать размер EC2 …

-

Как выполнять и автоматизировать ротацию ключей в Azure Key VaultЧтобы добавить еще один уровень безопасности, узнайте, как автоматически менять ключи в хранилище ключей Azure с помощью пошаговых инструкций.

..

.. -

Развертывание Azure Key Vault и управление им с помощью TerraformTerraform управляет ресурсами с помощью файлов конфигурации на облачных платформах. Следуйте этому пошаговому руководству, чтобы узнать, как …

ComputerWeekly.com

-

Российская Turla использует старые вредоносные домены C2, чтобы избежать обнаруженияКомпания Mandiant сообщает, что обнаружила российскую APT UNC2410, также известную как Turla, перерегистрирующую просроченные или заблокированные домены …

-

Кибербанда Vice Society атаковала несколько британских школБанда вымогателей Vice Society имеет привычку атаковать образовательные учреждения, и теперь, похоже, нанесла удар по нескольким …

-

Новые законы Великобритании, чтобы домовладельцы и арендаторы получили лучший доступ к быстрому широкополосному интернетуПравительство Великобритании постановляет, что почти все новые дома в Англии должны быть оснащены гигабитными широкополосными соединениями во время строительства,.

..

..

Назад к основам: что такое многофакторная аутентификация и почему меня это должно волновать?

блог NIST

Вот традиционный, не очень безопасный способ входа в свой банковский счет: введите свое имя пользователя и знакомый пароль, который вы, вероятно, используете для большинства своих онлайн-аккаунтов. Итак, вы в деле. Вы можете заниматься своими делами. Не так быстро! Если вы относитесь к 54% потребителей, которые, по данным TeleSign, используют пять или меньше паролей для всех своих учетных записей, вы можете создать «эффект домино», который позволяет хакерам удалять несколько учетных записей, просто взламывая один пароль. Хорошие новости? Существует простой способ лучше защитить свои учетные записи (которые содержат много личной информации) с помощью многофакторной аутентификации (MFA). Что такое МФА? MFA довольно прост, и организации больше, чем когда-либо, сосредотачиваются на создании удобного пользовательского интерфейса. На самом деле, вы, вероятно, уже используете его в той или иной форме. Например, вы использовали MFA, если вы:

На самом деле, вы, вероятно, уже используете его в той или иной форме. Например, вы использовали MFA, если вы:

- провели банковской картой в банкомате, а затем ввели свой PIN-код (персональный идентификационный номер).

- вошел на веб-сайт, который отправил числовой код на ваш телефон, который вы затем ввели, чтобы получить доступ к своей учетной записи.

MFA, иногда называемая двухфакторной аутентификацией или 2FA, представляет собой усовершенствование системы безопасности, которое позволяет вам предоставлять два доказательства — ваши учетные данные — при входе в учетную запись. Ваши учетные данные относятся к любой из этих трех категорий: что-то, что вы знаете (например, пароль или PIN-код), что-то, что у вас есть (например, смарт-карта), или что-то, чем вы являетесь (например, ваш отпечаток пальца). Ваши учетные данные должны быть из двух разных категорий для повышения безопасности, поэтому ввод двух разных паролей не будет считаться многофакторным. Итак, посмотрите на простой сценарий: вход в свой банковский счет. Если вы включили MFA или ваш банк включил его для вас, все пойдет немного по-другому. Сначала и чаще всего вы вводите свое имя пользователя и пароль. Затем, в качестве второго фактора, вы будете использовать приложение-аутентификатор, которое будет генерировать одноразовый код, который вы вводите на следующем экране. Затем вы вошли в систему — и все! В большинстве случаев это даже проще. Большинство подходов MFA запоминают устройство. Поэтому, если вы вернетесь, используя тот же телефон или компьютер, сайт запомнит ваше устройство как второй фактор. Между распознаванием устройства и аналитикой, которую, вероятно, выполняет банк — например, входите ли вы в систему через 20 минут с другой стороны мира — большую часть времени единственные, кто должен выполнять какую-либо дополнительную работу, — это те, кто пытается взломать вашу учетную запись. . Так в чем же дело? MFA помогает защитить вас, добавляя дополнительный уровень безопасности, что затрудняет вход злоумышленников в систему, как если бы они были вами.

Итак, посмотрите на простой сценарий: вход в свой банковский счет. Если вы включили MFA или ваш банк включил его для вас, все пойдет немного по-другому. Сначала и чаще всего вы вводите свое имя пользователя и пароль. Затем, в качестве второго фактора, вы будете использовать приложение-аутентификатор, которое будет генерировать одноразовый код, который вы вводите на следующем экране. Затем вы вошли в систему — и все! В большинстве случаев это даже проще. Большинство подходов MFA запоминают устройство. Поэтому, если вы вернетесь, используя тот же телефон или компьютер, сайт запомнит ваше устройство как второй фактор. Между распознаванием устройства и аналитикой, которую, вероятно, выполняет банк — например, входите ли вы в систему через 20 минут с другой стороны мира — большую часть времени единственные, кто должен выполнять какую-либо дополнительную работу, — это те, кто пытается взломать вашу учетную запись. . Так в чем же дело? MFA помогает защитить вас, добавляя дополнительный уровень безопасности, что затрудняет вход злоумышленников в систему, как если бы они были вами. Ваша информация в большей безопасности, потому что ворам нужно будет украсть как ваш пароль, так и ваш телефон. Вы обязательно заметите, если ваш телефон пропал, поэтому сообщите об этом, прежде чем вор сможет использовать его для входа в систему. Кроме того, ваш телефон должен быть заблокирован, для разблокировки требуется PIN-код или отпечаток пальца, что делает его еще менее полезным, если кто-то захочет использовать свои учетные данные MFA. Согласно недавнему опросу Google, использование двухфакторной аутентификации является одной из трех главных вещей, которые эксперты по безопасности делают для защиты своей безопасности в Интернете. И потребители чувствуют то же самое: почти 9По данным TeleSign, 10 (86%) говорят, что использование 2FA заставляет их чувствовать, что их онлайн-информация более защищена. Когда следует использовать MFA? Остановить все онлайн-преступления нереально, но простые шаги могут значительно снизить вероятность того, что вы станете следующей жертвой.

Ваша информация в большей безопасности, потому что ворам нужно будет украсть как ваш пароль, так и ваш телефон. Вы обязательно заметите, если ваш телефон пропал, поэтому сообщите об этом, прежде чем вор сможет использовать его для входа в систему. Кроме того, ваш телефон должен быть заблокирован, для разблокировки требуется PIN-код или отпечаток пальца, что делает его еще менее полезным, если кто-то захочет использовать свои учетные данные MFA. Согласно недавнему опросу Google, использование двухфакторной аутентификации является одной из трех главных вещей, которые эксперты по безопасности делают для защиты своей безопасности в Интернете. И потребители чувствуют то же самое: почти 9По данным TeleSign, 10 (86%) говорят, что использование 2FA заставляет их чувствовать, что их онлайн-информация более защищена. Когда следует использовать MFA? Остановить все онлайн-преступления нереально, но простые шаги могут значительно снизить вероятность того, что вы станете следующей жертвой. Вы должны использовать MFA, когда это возможно, особенно когда речь идет о ваших наиболее конфиденциальных данных, таких как ваша основная электронная почта, ваши финансовые счета и ваши медицинские записи. Хотя некоторые организации требуют, чтобы вы использовали MFA, многие предлагают его в качестве дополнительной опции, которую вы можете включить, но вы должны проявить инициативу, чтобы включить ее. Кроме того, если компания, с которой вы регулярно взаимодействуете, например ваша организация здравоохранения, хочет предоставить вам удобный онлайн-доступ к медицинским записям, результатам анализов и счетам, но предлагает пароль только как способ защиты этих данных, подумайте о том, чтобы сказать: « нет, спасибо, пока вы не предоставите MFA для защиты моей информации.» Вы можете найти список веб-сайтов, предлагающих MFA, здесь и пошаговые инструкции по включению его для ваших учетных записей здесь. Вы даже можете использовать это расширение для браузера, которое было создано в результате прошлогоднего конкурса National Day of Civic Hacking, который мы организовали; он позволяет вам узнать, какие из веб-сайтов, которые вы используете, предлагают MFA, и упрощает поиск тех, которые этого не делают.

Вы должны использовать MFA, когда это возможно, особенно когда речь идет о ваших наиболее конфиденциальных данных, таких как ваша основная электронная почта, ваши финансовые счета и ваши медицинские записи. Хотя некоторые организации требуют, чтобы вы использовали MFA, многие предлагают его в качестве дополнительной опции, которую вы можете включить, но вы должны проявить инициативу, чтобы включить ее. Кроме того, если компания, с которой вы регулярно взаимодействуете, например ваша организация здравоохранения, хочет предоставить вам удобный онлайн-доступ к медицинским записям, результатам анализов и счетам, но предлагает пароль только как способ защиты этих данных, подумайте о том, чтобы сказать: « нет, спасибо, пока вы не предоставите MFA для защиты моей информации.» Вы можете найти список веб-сайтов, предлагающих MFA, здесь и пошаговые инструкции по включению его для ваших учетных записей здесь. Вы даже можете использовать это расширение для браузера, которое было создано в результате прошлогоднего конкурса National Day of Civic Hacking, который мы организовали; он позволяет вам узнать, какие из веб-сайтов, которые вы используете, предлагают MFA, и упрощает поиск тех, которые этого не делают.

..

.. Новый …

Новый … ..

.. ..

..