Содержание

Онлайн Просмотр SSL Сертификата для Сайта, Проверьте HTTPS Соединение Бесплатно

ssl checker

Воспользуйтесь нашим бесплатным онлайн инструментом для проверки HTTPS соединения на веб-сайте, чтобы убедиться, что ваш SSL сертификат действителен и установлен правильно. Все, что вам нужно сделать, это указать имя сайта и нажать кнопку ‘Проверить SSL’

Как только SSL сертификат будет загружен и декодирован, он будет описывать подробную информацию: Дату выпуска, Дату окончания срока действия сертификата, данные о Приватном Ключе, Серийный номер, Размер ключа, Общее имя, SAN домены, Организацию, Адрес электронной почты, Страну и цепочку SSL сертификатов.

Проверка сертификата SSL

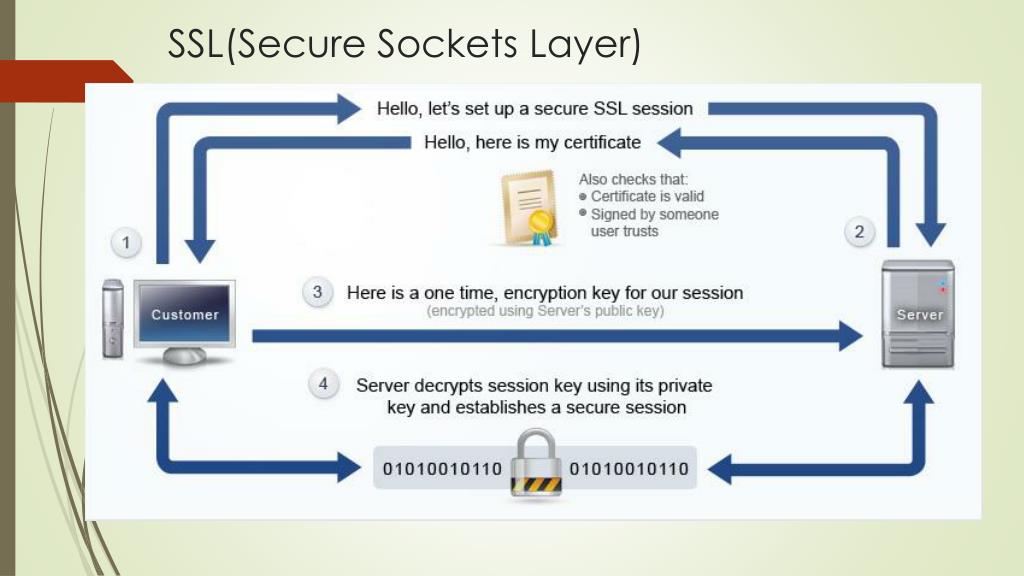

Что такое SSL? Под этой аббревиатурой принято понимать специальный протокол шифрования данных, которые предусмотрены между сервером, на котором размещаются ресурсы и клиентом. Данный протокол представляет собой наиболее распространенный способ защиты данных в сетевом пространстве. Для того чтобы сайт оставался безопасным для посетителей, нужна периодическая проверка сертификата SSL, которая предусматривает анализ данных по протоколу. Прежде чем описать каким образом осуществляется проверка, укажем, что представляет собой сам протокол.

Для того чтобы сайт оставался безопасным для посетителей, нужна периодическая проверка сертификата SSL, которая предусматривает анализ данных по протоколу. Прежде чем описать каким образом осуществляется проверка, укажем, что представляет собой сам протокол.

Данные об SSL

В свое время, данная мера безопасности была разработана непосредственно компанией Netscape. Безопасный обмен обеспечивается посредством уникального механизма шифрования, а также последующей аутентификации выданного цифрового сертификата. Представляет собой https сертификат безопасности — своеобразный файл, который в дальнейшем идентифицируется серверами. Подпись такого сертификата осуществляется специализированными центрами, они же и заверяют данный электронный протокол. Такие сервисы принято называть центрами, удостоверяющими SSL или же центр сертификации.

Более простыми словами можно сказать, что такой протокол представляет собой своеобразную цифровую подпись сайта, что позволит подтвердить его подлинность. Таким образом, клиенты, решившие подключить и проверить SSL сертификат обеспечивают безопасное использование своих ресурсов.

Таким образом, клиенты, решившие подключить и проверить SSL сертификат обеспечивают безопасное использование своих ресурсов.

Практическое применение протоколов позволит обеспечить, как полноценную защиту ресурса, так и клиентов, принявших решение посещать сайты и взаимодействовать с ними. Сертификат позволяет без проблем применить к собственному сайту специальную методику шифрования.

Процедура проверки сертификата

Каким образом можно проверить SSL сертификат? С помощью специального сервиса Regery можно проверить дату выпуска, состояние правильности структуры кода, срок действия сертификата. Сервисом можно воспользоваться абсолютно бесплатно, следовательно, это позволит без проблем воспользоваться услугами сервиса. Проверка покажет, есть ли необходимость в перевыпуске сертификата, что является неоспоримым преимуществом разработки. HTTPS проверка сертификата выполняется в несколько нажатий на клавиши, и не требует от пользователя выполнения сложных операций.

В настоящее время, браузеры выставляют требования относительно использования протоколов вне зависимости от конкретных сайтов, помечая отдельные из них как небезопасные. После того, как сайт был куплен или обновлен, обязательно должна быть проведена проверка валидности SSL.

После того, как сайт был куплен или обновлен, обязательно должна быть проведена проверка валидности SSL.

По результатам можно отметить и наличие определенной цепочки сертификатов. Данные потребуются владельцу ресурса для того, чтобы иметь возможность обеспечить систематическое шифрование текущего соединения. Если остались вопросы, можно воспользоваться службой поддержки, сотрудники которой смогут решить сложившуюся ситуацию, за короткий промежуток времени.

Как проверить доменный SSL сертификат на валидность

22291

| How-to | – Читать 9 минут |

Прочитать позже

АУДИТ САЙТА — СЕРТИФИКАТ HTTPS

Инструкцию одобрил

Head of SEO в Universal Commerce Group

Александр Совгир

SSL сертификаты — это способ защиты персональных данных, которые пользователи оставляют на сайте. При переходе веб-ресурса на протокол HTTPS необходимо последовательно настроить SSL-сертификат на сервере и проверить его на валидность.

Содержание

Что такое сертификат SSL и зачем он нужен

Как определить безопасный сайт

Как выбрать SSL-сертификат

— Платный или бесплатный SSL-сертификат

— Типы сертификатов по уровню проверки

— Типы сертификатов по количеству доменов

Как установить SSL сертификат на домен

— Запрос на выпуск сертификата

— Получение файлов для настройки сертификата

— Установка сертификата на хостинг

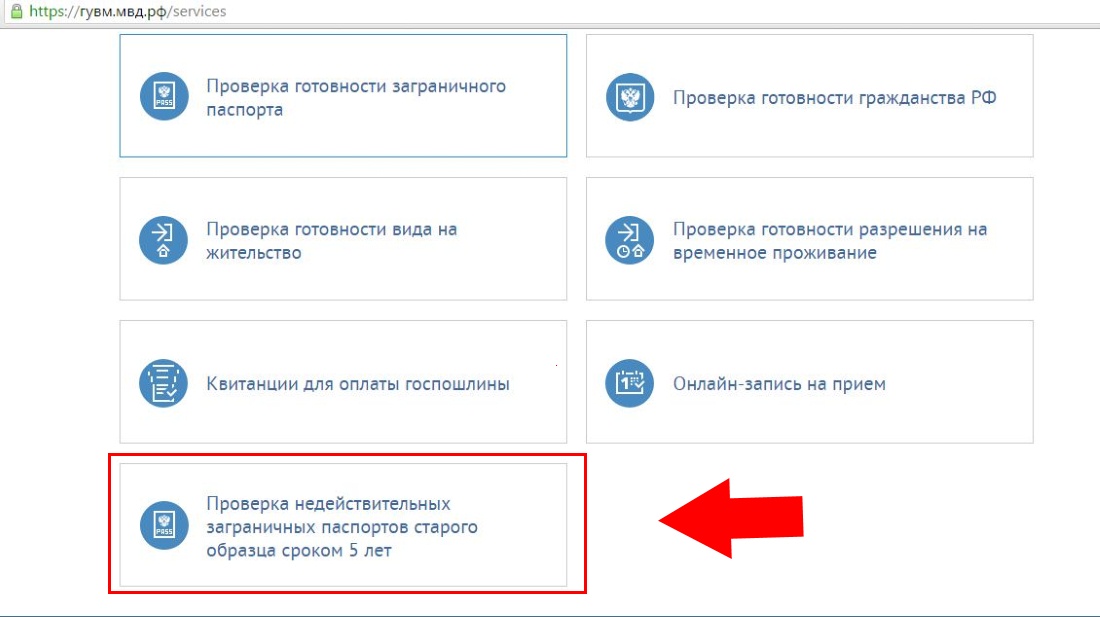

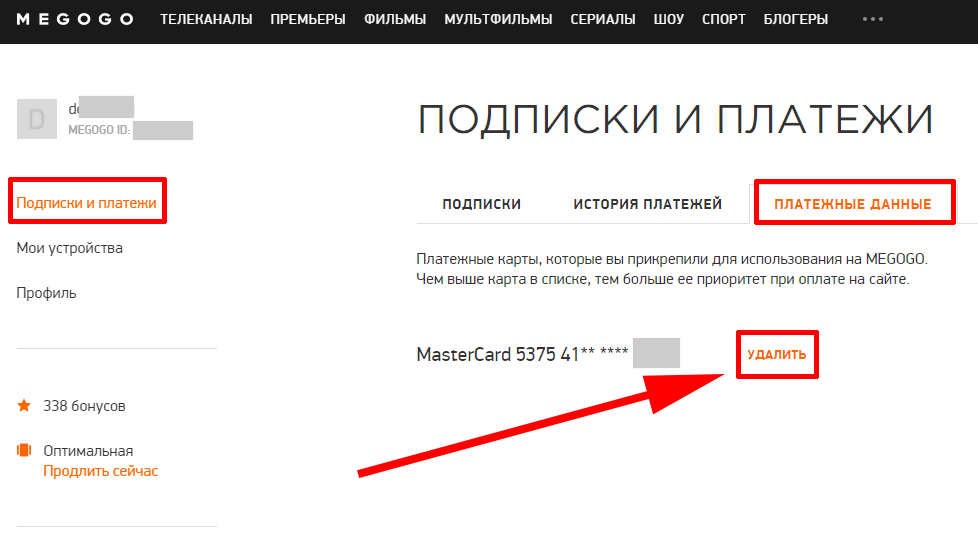

Как проверить SSL-сертификат сайта

— Онлайн-сервисы

— Браузер Google Chrome

Что делать, если SSL-сертификат невалидный

FAQ

Заключение

Что такое сертификат SSL и зачем он нужен

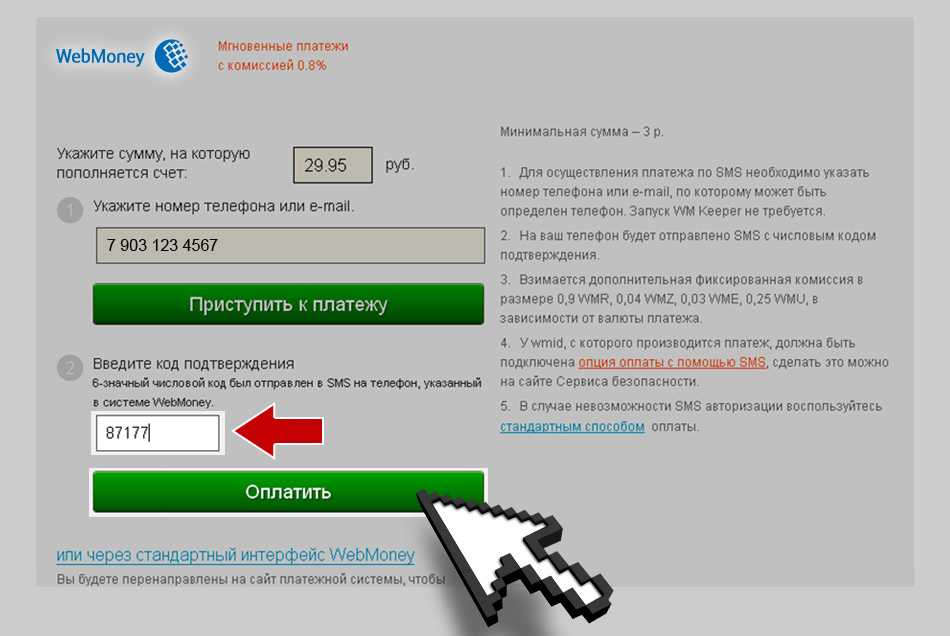

Пользователи часто указывают на сайтах личные данные — пароли к учетным записям, электронные адреса, телефоны. Кроме того, растет количество веб-ресурсов, дающих возможность совершить покупку онлайн — интернет-магазины, банки, сервисы покупки билетов и другие коммерческие проекты.

В ходе транзакций пользователи указывают реквизиты своих платежных карт. Иногда злоумышленники делают попытку перехватить информацию из закрытой части сайта.

SSL-сертификат обеспечивает передачу данных по защищенному протоколу — комплексу правил для браузера и сервера. Обмен информацией между веб-ресурсом и браузером безопасен, поскольку происходит по защищенному каналу.

Конфиденциальная информация пользователей передается в зашифрованном виде, с соответствующей цифровой подписью сертификата.

Надежный сайт должен вызывать доверие, предоставляя условия для защиты персональных данных клиентов, таких как номера банковских карт, как в ecommerce, так и на ресурсах для общения и обмена информацией, поэтому нужен SSL, обеспечивающий безопасность. SSL шифрование является способом обеспечить безопасное соединение и защитить личную информацию пользователей на любом сайте.

Сообщение о том, что подключение не защищено

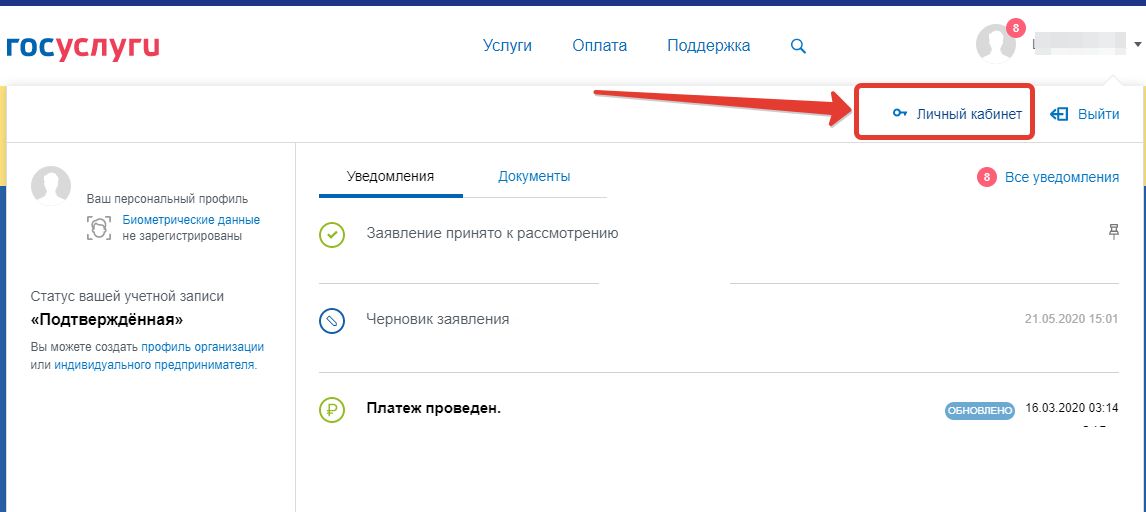

Как определить безопасный сайт

Сайт, который использует безопасный протокол соединения, обычно отличает значок замка в адресной строке браузера. Также там может быть указано «Secure» или название компании, которую представляет веб-ресурс. При получении SSL сертификата безопасности расширение сайта меняется с HTTP на HTTPS. При этом может также обеспечиваться расширенная проверка EV, тогда в браузере отображается зеленая строка.

Также там может быть указано «Secure» или название компании, которую представляет веб-ресурс. При получении SSL сертификата безопасности расширение сайта меняется с HTTP на HTTPS. При этом может также обеспечиваться расширенная проверка EV, тогда в браузере отображается зеленая строка.

Безопасный сайт на протоколе HTTPS

В адресной строке площадок со стандартным протоколом HTTP как правило указан статус «Не защищено».

Сайт на протоколе HTTP

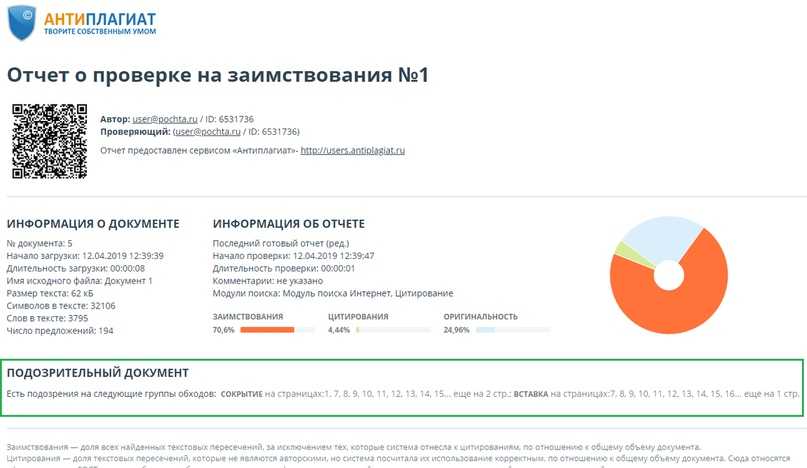

Если сайт с протоколом HTTPS использует невалидный сертификат (например, просроченный) или содержит смешанный контент (например, загружает скрипты через HTTP), браузер может заблокировать его загрузку, обращая внимание пользователя на небезопасное соединение.

Как выбрать SSL-сертификат

Платный или бесплатный SSL-сертификат

Первым делом нужно определить тип интернет-ресурса и необходимый для него уровень контроля сохранности информации.

Если к сайту подключена платежная система, которой пользователь доверяет данные своей банковской карты, следует купить SSL-сертификат с расширенной проверкой, обеспечивающей защищённое соединение. При этом поставщик услуг должен быть надежным.

Для информационного ресурса, блога или сайта-визитки может подойти бесплатный SSL-сертификат, например, от Let’s Encrypt.

Типы сертификатов по уровню проверки

SSL-сертификаты можно поделить на три категории. Каждая из них определяет условия для перехода на протокол HTTPS, а также сроки выдачи документа.

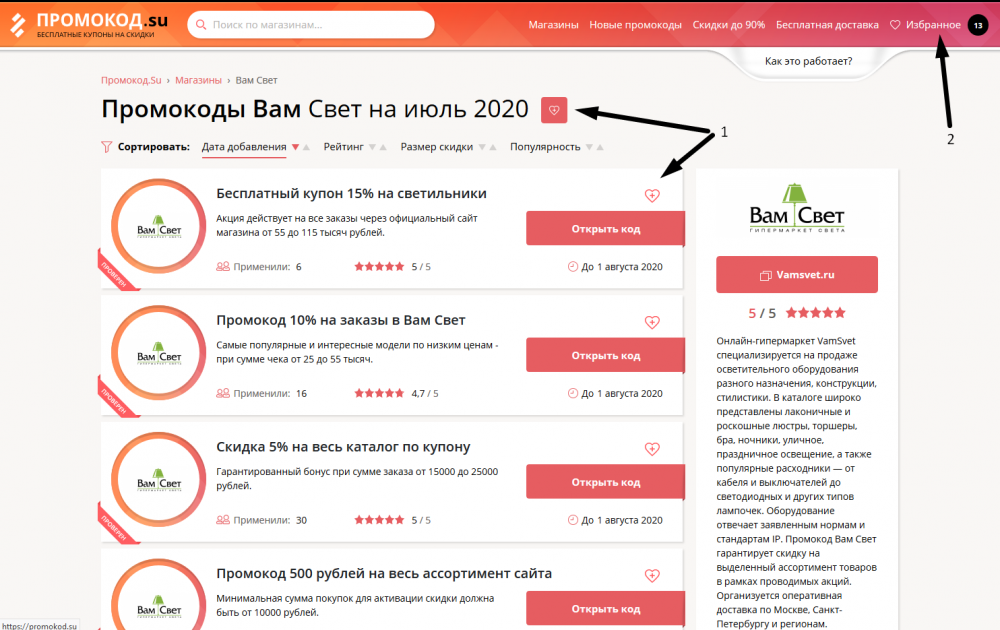

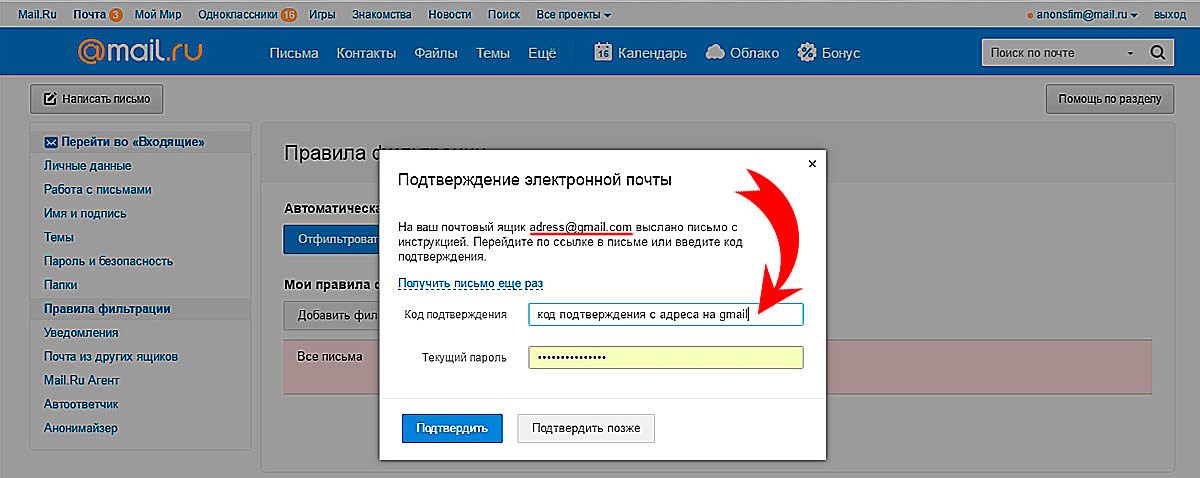

Проверка домена (DV или domain validation). Чтобы получить SSL-сертификат для домена, достаточно просто подтвердить право собственности на него. После чего в течение суток на электронный адрес приходит письмо со ссылкой и кодом.

Проверка организации (OV или organization validation). Доменное имя должно быть связано с официально зарегистрированной компанией. Кроме электронного адреса необходимо указать другие контактные данные для подтверждения.

Расширенная проверка (EV или extended validation). Такой сертификат требует не только официальной регистрации компании, но и соответствия мировым стандартам в сфере финансов.

Результатом успешной расширенной проверки будет отображение названия компании в адресной строке браузера. Срок выпуска такого сертификата обычно занимает несколько дней.

Типы сертификатов по количеству доменов

Кроме обеспечения защиты определенного сайта, например, www.mysite.com, можно получить один SSL-сертификат для нескольких доменов: www.mysite1.com, mysite2.com, mysite.biz и т.д.

Максимальное количество доменов, которое защищает один мультидоменный сертификат (MDC), зависит от провайдера. Например, это может быть 100 или 250 сайтов. Часто установленный лимит можно увеличить за дополнительную плату.

Как установить SSL сертификат на домен

Установка сертификата, как правило, включает в себя три основных этапа: запрос на сертификат, получение файлов от SSL-провайдера на электронную почту и настройку сертификата на хостинге.

Запрос на выпуск сертификата

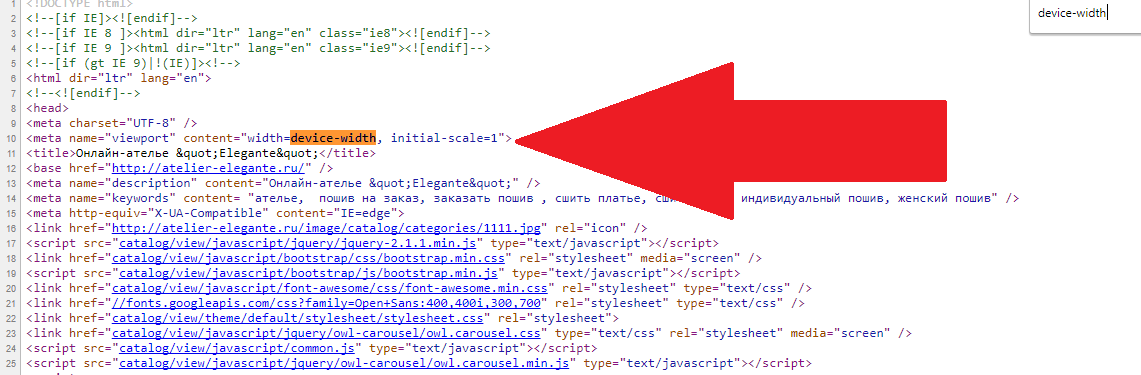

Certificate Signing Request или CSR-запрос представляет собой файл с информацией о домене и компании, для которой необходим сертификат. Файл также содержит открытый ключ (open key). При заполнении данных в файле или форме сервиса, генерирующего запрос, важно быть внимательным и перепроверить информацию перед ее отправкой.

Получение файлов для настройки сертификата

После активации SSL центр сертификации отправляет необходимые файлы на электронную почту заявителя. Их нужно сохранить на ПК для дальнейшей работы.

Установка сертификата на хостинг

Используя данные для доступа к хостингу, следует выполнить установку SSL-сертификата на домен. Это можно сделать через панель инструментов на хостинге, админку сайта или командную строку.

Часто настройку сертификата на хостинге проводят, заполняя специальную форму, или загружая ключевые файлы и отправляя их на проверку. Также возможна работа с файлами с расширением .crt в разделе, отвечающем за настройки SSL.

Также возможна работа с файлами с расширением .crt в разделе, отвечающем за настройки SSL.

Некоторые провайдеры предлагают запрос сертификата в один клик. В этом случае владельцу сайта достаточно заказать и оплатить услугу — все остальное сделает за него хостинг-провайдер.

Как проверить SSL-сертификат сайта

Проверка сертификата SSL на валидность — завершающий этап после его установки на сервере. Это можно сделать несколькими способами.

Онлайн-сервисы

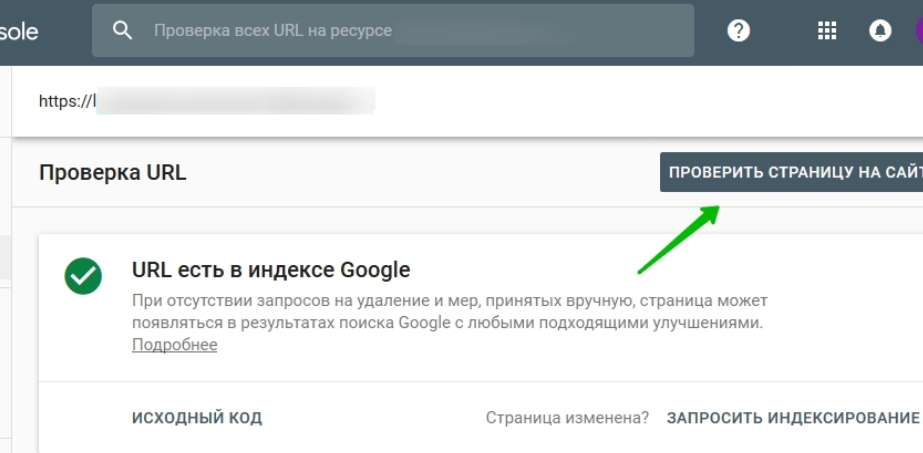

В онлайн-сервисе для анализа корректности работы SSL-сертификатов нужно ввести URL сайта и запустить процесс проверки. В качестве инструментов онлайн-тестирования на валидность подойдет Ssl4less или SSL Checker.

Результатом тестирования будет отображение нескольких блоков, которые говорят о совместимости сертификата с браузерами, сроке его действия, а также помогают выявить ошибки в его работе.

Онлайн-проверка и оценка SSL-сертификата

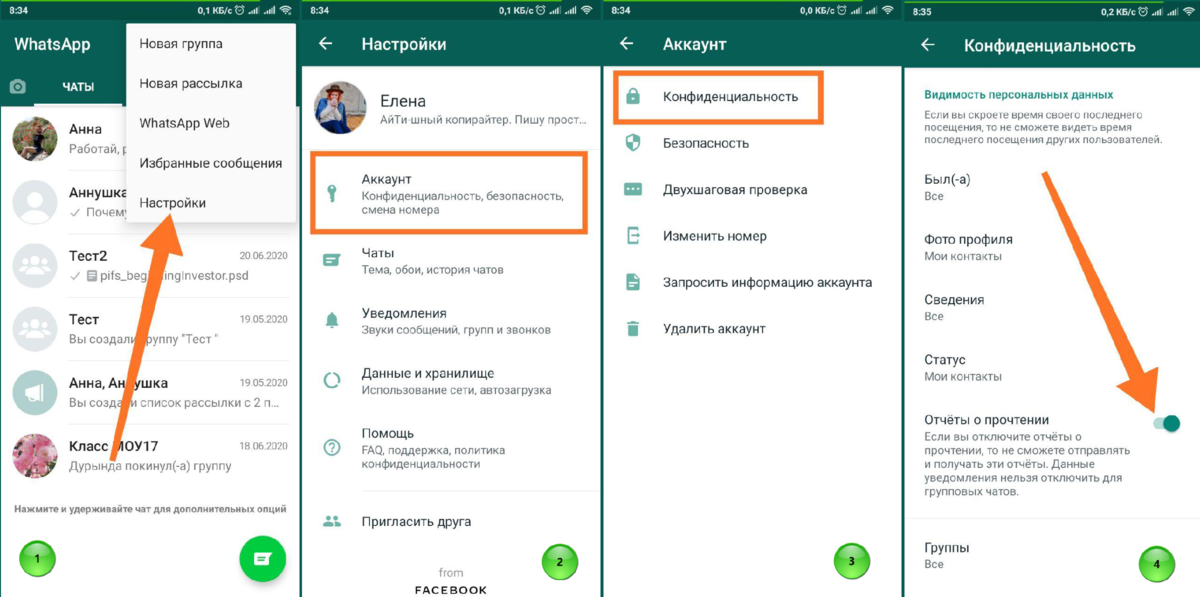

Браузер Google Chrome

При нажатии на замочек в адресной строке веб-страницы появляется выпадающий список, среди которого есть строка «Сертификаты» и соответствующий статус, например, «действительный». Также можно вызвать консоль с помощью комбинации клавиш Ctrl+Shift+I и выбрать вкладку, которая относится к безопасности — Security.

Также можно вызвать консоль с помощью комбинации клавиш Ctrl+Shift+I и выбрать вкладку, которая относится к безопасности — Security.

Что делать, если SSL-сертификат невалидный

При проверке установленного сертификата на валидность могут возникнуть ошибки. Рассмотрим основные проблемы и способы их решить.

Срок действия сертификата истек.

Решение: Отслеживание срока действия сертификата и своевременная замена.

Оценка и срок действия SSL сертификата

Сертификат не совместим с браузером.

Решение: Браузер должен поддерживать Server name indication — указание имени сервера. Как правило браузеры поддерживают SNI. Если такая проблема возникла, необходимо обновить браузер или настроить выделенный IP-адрес.

Домен в SSL-сертификате не совпадает с именем сайта в адресной строке. Например, в сертификате хост указан с префиксом «www» — www. mysite.com, и попасть на сайт mysite.com не получается.

mysite.com, и попасть на сайт mysite.com не получается.

Решение: Перечислить в сертификате имена всех хостов, которые относятся к данному интернет-проекту.

Препятствия сканированию и индексации сайта на HTTPS.

Решение: Проанализировать файл robots.txt — в нем не должно быть заблокировано сканирование сайта на HTTPS, а число тегов noindex сведено к минимуму.

Содержимое страниц с протоколом HTTP и HTTPS отличается.

Решение: Отследить, чтобы контент таких страниц был идентичным.

Как SSL-сертификат влияет на SEO?

Наличие SSL-сертификата — один из факторов ранжирования, поскольку для поисковых систем важно обеспечивать безопасность пользователей. Помимо этого, при отсутствии сертификата SSL в браузере будет отображаться сообщение о незащищенном соединении и многие пользователи предопочтут более безопасные ресурсы.

В чем отличие SSL от TLS?

SSL — это Secure Socket Layer, в переводе «уровень защищенных сокетов», а TLS — Transport Layer Security, «безопасность транспортного уровня». TLS — это более новый формат, основанный на спецификации SSL 3.0. Сейчас все версии SSL устарели и под защищенным соединением подразумеваеют TLS.

Заключение

Настройка SSL-сертификата и проверка его на валидность является способом повысить надежность сайта. Веб-ресурс с протоколом HTTPS имеет более высокие перспективы в ранжировании, и наличие доменного сертификата — это важное условие при продвижении любого сайта.

Аудит всего сайта или отдельной страницы в один клик. Полный список ошибок, отсортированный по критичности, пути их устранения и рекомендации. Любая периодичность проверки и автоматическая рассылка отчетов на почту.

| Запустить аудит сайта |

Serpstat — набор инструментов для поискового маркетинга!

Находите ключевые фразы и площадки для обратных ссылок, анализируйте SEO-стратегии конкурентов, ежедневно отслеживайте позиции в выдаче, исправляйте SEO-ошибки и управляйте SEO-командами.

Набор инструментов для экономии времени на выполнение SEO-задач.

7 дней бесплатно

Оцените статью по 5-бальной шкале

2.75 из 5 на основе 8 оценок

Нашли ошибку? Выделите её и нажмите Ctrl + Enter, чтобы сообщить нам.

Используйте лучшие SEO инструменты

Подбор ключевых слов

Поиск ключевых слов – раскройте неиспользованный потенциал вашего сайта

Возможности Serpstat

Возможности Serpstat – комплексное решение для эффективного продвижения вебсайтов

Кластеризация ключевых слов

Кластеризация ключевых слов автоматически обработает до 50 000 запросов в несколько кликов

SEO аудит страницы

Проанализируйте уровень оптимизации документа используя SЕО аудит страницы

Рекомендуемые статьи

How-to

Анастасия Сотула

Как создать корректную HTML карту сайта

How-to

Анастасия Сотула

Как добавить сайт в Google Search Console

How-to

Анастасия Сотула

Какими должны быть шрифты, кнопки и цвета в мобильной версии сайта

Кейсы, лайфхаки, исследования и полезные статьи

Не успеваешь следить за новостями? Не беда! Наш любимый редактор подберет материалы, которые точно помогут в работе. Только полезные статьи, реальные кейсы и новости Serpstat раз в неделю. Присоединяйся к уютному комьюнити 🙂

Только полезные статьи, реальные кейсы и новости Serpstat раз в неделю. Присоединяйся к уютному комьюнити 🙂

Нажимая кнопку, ты соглашаешься с нашей политикой конфиденциальности.

Поделитесь статьей с вашими друзьями

Вы уверены?

Спасибо, мы сохранили ваши новые настройки рассылок.

Сообщить об ошибке

Отменить

Проверка сертификатов SSL (проверка SSL)

Сертификаты TLS

Полная инвентаризация сертификатов жизненно важна для управления идентификацией компьютеров. Узнайте о сетевом обнаружении и видимости сертификатов на платформе Venafi.

- Отключения

- SSL/TLS

- Аналитика угроз

- Управление идентификацией машин

- Обзор

- Как узнать, есть ли на веб-сайте SSL?

- Как просмотреть сертификат SSL в Chrome или Firefox?

- Как найти сертификат SSL?

- Как использовать средство диспетчера сертификатов?

- Как проверить, действителен ли мой SSL-сертификат?

- Как установить сертификаты SSL?

- Как обновить сертификаты SSL?

- Как создать новый самозаверяющий сертификат?

- Как обновить корневые сертификаты ваших ЦС?

- Как удалить просроченные цифровые сертификаты?

- Срок действия сертификатов SSL истекает?

- Каковы преимущества автоматизации сертификатов SSL?

Если вам нужно знать, как проверить SSL-сертификат на каком-либо веб-сайте, современные браузеры позволяют легко помочь пользователям Интернета сделать это и избежать ошибки, связанной с отправкой конфиденциальных данных через незащищенное соединение. Для большинства браузеров проверьте, начинается ли URL-адрес сайта с «https», что указывает на наличие SSL-сертификата. Затем щелкните значок замка в адресной строке, чтобы просмотреть информацию о сертификате.

Для большинства браузеров проверьте, начинается ли URL-адрес сайта с «https», что указывает на наличие SSL-сертификата. Затем щелкните значок замка в адресной строке, чтобы просмотреть информацию о сертификате.

Цифровые сертификаты — это электронные учетные данные, используемые для подтверждения личности отдельных лиц, компьютеров и других объектов в сети. Частные и общедоступные сети все чаще используются для передачи конфиденциальных данных и выполнения важных транзакций. Это создало потребность в большей уверенности в личности человека, компьютера или службы на другом конце связи. Цифровые сертификаты и шифрование с открытым ключом идентифицируют машины и обеспечивают повышенный уровень аутентификации и конфиденциальности для цифровых коммуникаций.

Как узнать, есть ли на сайте SSL?

Если URL-адрес начинается с «https» вместо «http», значит, сайт защищен сертификатом SSL. Значок замка, отображаемый в веб-браузере, также указывает на то, что сайт имеет безопасное соединение с сертификатом SSL.

Протокол SSL гарантирует, что данные на этом сайте защищены с помощью шифрования и проверки SSL/TLS. Важно убедиться, что любой веб-сайт, на который могут быть переданы конфиденциальные данные, использует SSL. Сайты, которые не уязвимы для атак хакеров или похитителей личных данных или сами могут быть мошенническими.

Как просмотреть сертификат SSL в Chrome или Firefox?

Chrome упростил для любого посетителя сайта получение информации о сертификате всего за несколько кликов:

- Щелкните значок замка в адресной строке веб-сайта

- Нажмите «Сертификат (действительный)» во всплывающем окне

- Проверьте даты Действителен с, чтобы убедиться, что SSL-сертификат актуален

Отображаемая информация включает предполагаемые цели сертификата, кому он был выдан, кем он был выдан и даты действия. В случае с сертификатами расширенной проверки (EV) вы можете увидеть некоторую идентифицирующую информацию об организации, управляющей сайтом. Для сертификатов без EV, например с проверкой домена и проверкой организации, вы увидите только то, какой центр сертификации (ЦС) выдал сертификат, в разделе «Проверено:» в нижней части всплывающего окна. Щелкните ссылку «Дополнительная информация», чтобы просмотреть дополнительные сведения.

Для сертификатов без EV, например с проверкой домена и проверкой организации, вы увидите только то, какой центр сертификации (ЦС) выдал сертификат, в разделе «Проверено:» в нижней части всплывающего окна. Щелкните ссылку «Дополнительная информация», чтобы просмотреть дополнительные сведения.

EV-сертификат в Firefox

Non-EV-сертификат в Firefox

Вы попадете на страницу сведений о безопасности, где вы найдете дополнительную информацию об удостоверении веб-сайта (для EV-сертификатов название компании будет указано как владелец) и протоколы, шифры и ключи, лежащие в основе шифрования.

Если вам нужна дополнительная информация о сертификате, просто нажмите «Просмотреть сертификат». На вкладке «Подробности» вы найдете иерархию сертификатов и сможете просмотреть поля сертификата.

Как мне найти свой сертификат SSL?

Найти свой SSL может быть так же просто, как проверить свою панель управления или учетную запись в центре сертификации (ЦС), который выдал сертификат. Но если это невозможно или у вашей компании несколько сертификатов, есть два способа найти установленные SSL-сертификаты на принадлежащем вам веб-сайте.

Но если это невозможно или у вашей компании несколько сертификатов, есть два способа найти установленные SSL-сертификаты на принадлежащем вам веб-сайте.

Существует два способа найти установленные SSL-сертификаты на веб-сайте, принадлежащем читателю этого сообщения. Прежде чем мы углубимся в подробности, мы должны помнить, что в среде Windows Server установленные сертификаты хранятся в хранилищах сертификатов, которые представляют собой контейнеры, содержащие один или несколько сертификатов. Эти контейнеры

- Личный, который содержит сертификаты, связанные с закрытыми ключами, к которым у пользователя есть доступ.

- Доверенные корневые центры сертификации, включающие все сертификаты из хранилища сторонних корневых центров сертификации, а также корневые сертификаты от организаций клиентов и Microsoft

- Промежуточные центры сертификации, включая сертификаты, выданные подчиненным ЦС.

.

Отличный способ убедиться, что вы нашли все свои сертификаты, — использовать Venafi как услугу. Это решение «программное обеспечение как услуга» просканирует вашу сеть и найдет все сертификаты, которые там установлены, и предоставит вам массу информации о каждом из них.

Это решение «программное обеспечение как услуга» просканирует вашу сеть и найдет все сертификаты, которые там установлены, и предоставит вам массу информации о каждом из них.

Если вы решите пойти по ручному маршруту, чтобы проверить хранилища на вашем локальном устройстве, чтобы найти соответствующий сертификат, вы должны следовать приведенной ниже процедуре.

- Во-первых, вам нужно будет использовать консоль управления Microsoft (MMC). Для этого откройте командную строку, введите mmc и нажмите Enter.

- Откройте меню «Файл» и выберите «Добавить/удалить оснастку».

- В списке Доступные оснастки выберите Сертификаты , затем выберите Добавить .

- В следующем диалоговом окне выберите Учетная запись компьютера и нажмите Далее .

- Выберите Локальный компьютер и нажмите Готово .

- Теперь вы снова в окне « Добавление или удаление оснастки ». Просто нажмите OK.

- Чтобы просмотреть свои сертификаты в оснастке MMC, выберите хранилище сертификатов на левой панели. Доступные сертификаты отображаются на средней панели.

- Если дважды щелкнуть сертификат, появится окно Certificate , в котором отображаются различные атрибуты выбранного сертификата.

Средство диспетчера сертификатов

Другой способ просмотреть установленные сертификаты — запустить средство диспетчера сертификатов Windows .

Чтобы просмотреть сертификаты для локального устройства , откройте командную консоль и введите certlm.msc . Средство диспетчера сертификатов для локального устройства. Чтобы просмотреть свои сертификаты, в разделе Сертификаты — локальный компьютер на левой панели разверните каталог для типа сертификата, который вы хотите просмотреть.

Чтобы просмотреть сертификаты для текущего пользователя , откройте командную консоль и введите certmgr.msc . Появится инструмент Диспетчер сертификатов для текущего пользователя. Чтобы просмотреть свои сертификаты, в разделе Сертификаты — Текущий пользователь на левой панели разверните каталог для типа сертификата, который вы хотите просмотреть.

Как пользоваться диспетчером сертификатов?

Еще один способ просмотреть установленные сертификаты – запустить средство диспетчера сертификатов Windows .

Чтобы просмотреть сертификаты для локального устройства , откройте командную консоль и введите certlm.msc . Появится инструмент Диспетчер сертификатов для локального устройства. Чтобы просмотреть свои сертификаты, в разделе Сертификаты — локальный компьютер на левой панели разверните каталог для типа сертификата, который вы хотите просмотреть.

Чтобы просмотреть сертификаты для текущего пользователя , откройте командную консоль и введите certmgr.msc . Появится инструмент Диспетчер сертификатов для текущего пользователя. Чтобы просмотреть свои сертификаты, в разделе Сертификаты — Текущий пользователь на левой панели разверните каталог для типа сертификата, который вы хотите просмотреть.

Как проверить, действителен ли мой SSL-сертификат?

Все цифровые сертификаты имеют ограниченный срок действия и больше не признаются действительными по истечении срока действия. Сертификаты могут иметь разные сроки действия, и часто срок их действия составляет от одного до трех лет в зависимости от политики компании и/или соображений стоимости. Как минимум, сертификаты необходимо заменять в конце срока их службы, чтобы избежать перебоев в обслуживании и снижения безопасности. Однако может быть ряд сценариев, в которых сертификат необходимо заменить раньше (например, ошибка Heartbleed, миграция по окончании срока службы SHA-1, слияние компаний, изменение политики компании).

Существуют различные инструменты для проверки действительности вашего SSL-сертификата. Но при наличии определенных навыков вы можете сделать это и сами. После того, как вы нашли SSL-сертификаты, размещенные на вашем веб-сервере, есть два способа проверить их действительность.

Первый вариант — запустить команду certlm.msc, открыть окно Сертификаты — Локальный компьютер, а затем просмотреть список сертификатов, перечисленных в магазине, и убедиться, что установлены только законные сертификаты. Это трудоемкая работа, но выполнимая.

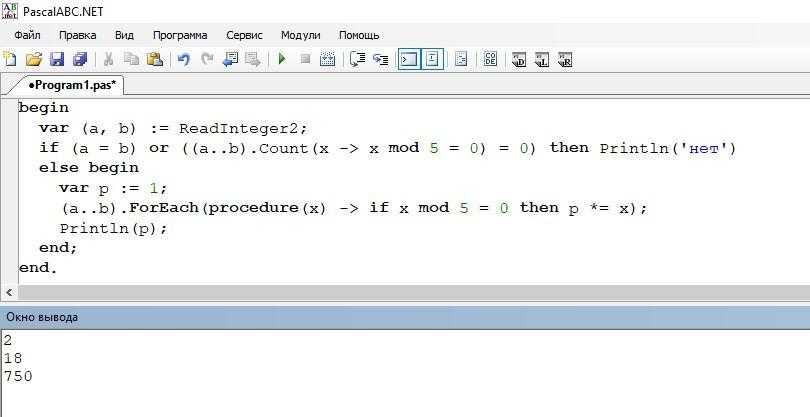

Второй вариант — использовать утилиту Windows Sysinternals под названием sigcheck , которая упрощает проверку корневых сертификатов. Загрузите или обновите инструмент от Microsoft и запустите его со следующими ключами: sigcheck -tv . Утилита загружает список доверенных корневых сертификатов Microsoft и выводит только действительные сертификаты, не связанные с сертификатом в этом списке.

Проверка подлинности SSL и управление сертификатами может быть очень сложным и подверженным ошибкам процессом. Существует множество важных задач, связанных с управлением корпоративными сертификатами SSL, и игнорирование или неправильное выполнение любой из них может подготовить почву для эксплойта веб-приложения.

Как установить сертификаты SSL?

Процесс установки SSL-сертификата зависит от поставщика, у которого вы его приобрели. Некоторые провайдеры упростят установку или позаботятся об этом за вас. Если вам нужно установить сертификат вручную, шаги зависят от вашей платформы и операционной системы.

Как обновить сертификаты SSL?

Обновление SSL поддерживает актуальность вашего шифрования и шифров, обеспечивая безопасность вашего веб-сайта и клиентов. Следите за обновлениями, чтобы не допустить истечения срока действия сертификатов.

Необходимо следовать двум различным процедурам, которые зависят от того, обновляете ли вы самозаверяющие сертификаты или сертификаты из ЦС.

Как создать новый самозаверяющий сертификат

Хотя самозаверяющие сертификаты не следует использовать на сайтах электронной коммерции или на любых сайтах, на которых передается ценная личная информация, такая как кредитные карты, номера социального страхования и т. д., они могут быть уместны в определенных ситуациях, например в интрасети, на сервере разработки IIS или на личных сайтах с небольшим количеством посетителей.

- Щелкните меню «Пуск», перейдите к Администрирование и щелкните Диспетчер информационных служб Интернета (IIS) .

- Нажмите на имя сервера в столбце Connections слева. Дважды щелкните Сертификаты сервера .

- В столбце Действия справа нажмите Создать самозаверяющий сертификат…

- Введите любое понятное имя и нажмите ОК .

- Вы только что создали самозаверяющий сертификат, действительный в течение 1 года, указанный в разделе Сертификаты сервера.

Общее имя сертификата по умолчанию является именем сервера. Теперь нам просто нужно привязать самоподписанный сертификат к сайту.

Общее имя сертификата по умолчанию является именем сервера. Теперь нам просто нужно привязать самоподписанный сертификат к сайту.

- Чтобы привязать этот новый сертификат к сайту, в столбце Подключения слева разверните папку сайтов и щелкните веб-сайт, к которому вы хотите привязать сертификат. Нажмите на Bindings… в правом столбце.

- В окне Site Bindings нажмите кнопку Добавить… .

- Измените тип на https и затем выберите сертификат SSL, который вы только что установили. Нажмите ОК .

- Теперь вы увидите привязку для порта 443 в списке. Нажмите Закрыть .

- Последний шаг, который вы хотели бы сделать, это добавить свой самозаверяющий сертификат в доверенные корневые центры сертификации. Для этого откройте Консоль управления Microsoft (MMC) и создайте оснастку сертификата для учетной записи локального компьютера (см.

инструкции в разделе «Как найти мой SSL-сертификат» выше).

инструкции в разделе «Как найти мой SSL-сертификат» выше). - Разверните элемент Certificates слева и разверните папку Personal . Щелкните папку Сертификаты, щелкните правой кнопкой мыши только что созданный самозаверяющий сертификат и выберите Копировать .

- Расширение доверенных корневых центров сертификации и щелкните папку Certificates под ней. Щелкните правой кнопкой мыши белую область под сертификатами и выберите Вставить .

Как обновить корневые сертификаты ваших ЦС?

- В консоли управления Microsoft (MMC) вашего сервера запустите оснастку Центр сертификации . Щелкните правой кнопкой мыши имя центра сертификации и в меню действий выберите All Tasks > Renew CA Certificate 9.0103 .

- Появляется предупреждение Install CA Certificate , сообщающее нам о том, что службы сертификатов Active Directory необходимо остановить.

Выберите Да.

Выберите Да.

- В окне Обновить сертификат ЦС можно выбрать либо использование существующей пары ключей ЦС, либо создание новой пары ключей для продления сертификата. Если вы хотите сгенерировать новую пару открытого и закрытого ключей для сертификата ЦС, выберите Да. По умолчанию используется повторное использование текущей пары открытого и закрытого ключей. Желательно выбрать № .

- Когда вы выбираете создание новой пары ключей, Windows создает новую пару во время создания нового сертификата ЦС, что гарантирует, что ключ, используемый для подписи сертификатов, выданных ЦС, совпадает с ключом, который ЦС использует для подпишите списки отозванных сертификатов (CRL). Таким образом, обновление сертификата CA с новой парой ключей также предлагает обходной путь для работы со слишком большими CRL. Новый CRL содержит только серийные номера сертификатов, которые были отозваны с даты начала действия нового сертификата ЦС.

- В любом случае сертификат обновлен.

Как удалить цифровые сертификаты с истекшим сроком действия?

Очень важно подчеркнуть важность наличия действующих сертификатов. Сертификаты с истекшим сроком действия могут и будут вызывать перебои в работе веб-сайта и время простоя, что, в свою очередь, нанесет серьезный репутационный ущерб. Поэтому настоятельно рекомендуется своевременно обновлять сертификаты, срок действия которых истекает. Не ждите до самого последнего момента, чтобы сделать это.

После того, как вы нашли все свои сертификаты в своей системе, вы могли обнаружить, что срок действия некоторых из них уже истек (надеюсь, что нет!). Существует два метода удаления сертификатов с истекшим сроком действия, либо самозаверяющих, либо предоставленных ЦС.

Первый способ: щелкните правой кнопкой мыши сертификат с истекшим сроком действия и выберите Удалить . Вам придется повторить этот шаг для всех сертификатов с истекшим сроком действия. Когда вы закончите, вам придется перезапустить сервер.

Когда вы закончите, вам придется перезапустить сервер.

Второй способ: щелкните правой кнопкой мыши сертификат с истекшим сроком действия и выберите Свойства . В окне «Свойства» выберите « Отключить все цели для этого сертификата », а затем нажмите Применить . После того, как вы закончите со всеми сертификатами с истекшим сроком действия, вам нужно перезапустить сервер.

Срок действия сертификатов SSL истекает?

SSL-сертификаты жестко закодированы со сроком действия, обычно до двух лет. Это обеспечивает лучшую защиту и гарантирует актуальность вашего шифрования. Вы можете обновить свой SSL-сертификат за 90 дней до истечения срока его действия, что дает вам время, чтобы выпустить и установить новый сертификат и избежать сбоев в шифровании.

Важно следить за своими сертификатами и быть в курсе истечения срока действия, который может подкрасться к вам, что может привести к сбоям в работе, которые навредят вашему сайту. К сожалению, многие компании управляют различными цифровыми сертификатами вручную с помощью электронных таблиц. Это может привести к ошибкам, таким как потерянные, несоответствующие или неправильно помеченные сертификаты. Срок действия сертификатов может непреднамеренно истечь, а это означает, что центры сертификации больше не считают веб-сайт или веб-приложение безопасным и надежным. Это может быть очень дорогостоящей ошибкой, если уязвимое веб-приложение общедоступно. Это может нанести ущерб репутации организации или браузеры посетителей могут полностью заблокировать доступ к сайту. Это было причиной многих громких сбоев в работе системы и часто является одной из последних причин, которую администраторы расследуют, что приводит к значительному увеличению времени простоя.

К сожалению, многие компании управляют различными цифровыми сертификатами вручную с помощью электронных таблиц. Это может привести к ошибкам, таким как потерянные, несоответствующие или неправильно помеченные сертификаты. Срок действия сертификатов может непреднамеренно истечь, а это означает, что центры сертификации больше не считают веб-сайт или веб-приложение безопасным и надежным. Это может быть очень дорогостоящей ошибкой, если уязвимое веб-приложение общедоступно. Это может нанести ущерб репутации организации или браузеры посетителей могут полностью заблокировать доступ к сайту. Это было причиной многих громких сбоев в работе системы и часто является одной из последних причин, которую администраторы расследуют, что приводит к значительному увеличению времени простоя.

Другая проблема возникает, если ЦС, выдавший сертификат организации, скомпрометирован. Затем сертификаты отзываются другими центрами сертификации, поэтому, когда клиент подключается к затронутому серверу, сертификат становится недействительным. Без надлежащего управления SSL-сертификатами на уровне предприятия невозможно определить, сколько (если вообще есть) ваших сертификатов больше недействительны.

Без надлежащего управления SSL-сертификатами на уровне предприятия невозможно определить, сколько (если вообще есть) ваших сертификатов больше недействительны.

Чтобы избежать этих ошибок управления сертификатами и исправить любые ошибки, которые возникали ранее при управлении сертификатами, наиболее эффективным решением является использование автоматизации. Автоматизированные инструменты могут выполнять поиск в сети и записывать все обнаруженные сертификаты. Такие инструменты обычно могут назначать сертификаты владельцам бизнеса и управлять автоматическим продлением сертификатов. Программное обеспечение также может проверить правильность развертывания сертификата, чтобы избежать ошибочного использования старого сертификата.

Каковы преимущества автоматизации сертификатов SSL?

Безопасность SSL является важным компонентом общей стратегии безопасности предприятия. С увеличением количества подключенных к Интернету устройств, онлайн-порталов и служб, которыми управляют организации, появляется больше возможностей для уязвимостей и растет число угроз, с которыми сталкиваются эти системы.

В настоящее время организациям требуется использование SSL-сертификатов для обеспечения безопасной передачи данных для сайтов и внутренних сетей. Следовательно, системные администраторы несут ответственность за многочисленные сертификаты с уникальным сроком действия. Поэтому отслеживание каждого сертификата стало обременительным и неуправляемым.

Для администраторов стало важным и критически важным иметь единую централизованную платформу для установки, развертывания, мониторинга и полного управления SSL-сертификатами в их сети независимо от центра сертификации (ЦС). Организации без надлежащего управления жизненным циклом сертификатов могут столкнуться с пробелами в безопасности и управлении.

Чтобы управление жизненным циклом сертификатов было эффективным, все сертификаты должны быть объединены в единую систему управления, такую как Venafi Trust Protection Platform или Venafi как услуга. При наличии этих решений администраторы могут выполнять непрерывный мониторинг систем и сертификатов, а также проводить аудит в целях управления и соответствия требованиям. Более того, этот подход снижает общую стоимость и сложность управления SSL-сертификатами в распределенной среде.

Более того, этот подход снижает общую стоимость и сложность управления SSL-сертификатами в распределенной среде.

Если вы чувствуете головокружение после выполнения описанных выше процедур проверки SSL-сертификатов и хотите воспользоваться преимуществами безопасности от автоматизации управления жизненным циклом сертификатов, свяжитесь с Venafi для получения индивидуального решения.

Как протестировать веб-сайты HTTPS с локального хоста

Сангхита Гангули, участник сообщества — 3 августа 2022 г.

Содержание

Защищен ли ваш веб-сайт с помощью HTTPS? Если нет, защитите его сегодня. С HTTPS (защищенный протокол передачи гипертекста) и SSL (Secure Socket Layer) , ваш веб-сайт защищен от угроз и заслуживает большего доверия. Однако защита вашего веб-сайта через HTTPS будет означать, что вы не сможете отправлять запросы на сервер из любого источника, который не защищен через HTTPS.

Это становится проблемой для разработчиков, которые хотят протестировать веб-сайт в локальной среде. Таким образом, разработчики, имеющие локальную среду разработки, получают проблему, так как все работает на http://localhost.

Таким образом, разработчики, имеющие локальную среду разработки, получают проблему, так как все работает на http://localhost.

Теперь сервер будет отклонять любой запрос на разработку, отправленный через вашу локальную среду разработки. Вы можете получить код ошибки

NET::ERR_CERT_COMMON_NAME_INVALID

, отправленный Chrome.

Чтобы решить эту проблему и протестировать веб-сайт HTTPS с локального хоста, в этом руководстве мы предоставили несколько решений.

Локальное тестирование с помощью BrowserStack

Использование локального тестирования с помощью BrowserStack позволяет вашим разработчикам запускать автоматические тесты в ваших внутренних средах разработки, на локальном хосте, в промежуточных настройках или из-за корпоративного брандмауэра.

Он устанавливает безопасное соединение между вашим компьютером и облаком BrowserStack. После настройки локального тестирования все ваши частные URL-адреса разрешаются автоматически, включая URL-адреса HTTPS и другие URL-адреса, размещенные за прокси-сервером или брандмауэром.

Теперь, когда вы знаете, какую облачную инфраструктуру следует выбрать для тестирования веб-сайтов HTTPS, начните с входа в систему, а затем перейдите к руководству.

Создание бесплатной учетной записи BrowserStack

Предоставление сертификатов SSL для тестирования веб-сайта HTTPS

Мы будем использовать OpenSSL для создания сертификатов для ваших веб-сайтов HTTPS, а затем мы будем тестировать ваш веб-сайт с локального хоста. Выполните следующие действия, чтобы сгенерировать все сертификаты SSL

Шаг 1. Укоренение SSL-сертификата

- Вам необходимо разработать сертификат Root Secure Sockets Layer (SSL), который будет использоваться для подписи сертификатов, созданных для отдельных доменов. Теперь создайте ключ RSA-2048 и сохраните его в rootCA.key.

- Теперь мы будем использовать этот файл rootCA.key для разработки корневого SSL-сертификата. Теперь вам понадобится парольная фраза, которую вы будете использовать каждый раз при создании сертификата.

openssl genrsa -des3 -out rootCA.key 2048

- Используйте созданный ключ для создания нового корневого SSL-сертификата и сохраните его в rootCA.pem .

- По умолчанию срок действия этого сертификата составляет 1024 дня. Измените количество дней, на которое вы хотите получить этот сертификат.

openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 1024 -out rootCA.pem

Шаг 2. Доверие корневому сертификату SSL

Прежде чем использовать новый создан корневой SSL сертификат, используйте свою систему, чтобы доверять данному сертификату.

Шаг 3: SSL-сертификат домена

- Теперь вы можете использовать свой корневой сертификат SSL для выпуска сертификата для вашей локальной среды на локальном хосте.

- Теперь разработайте файл конфигурации OpenSSL с именем server.csr.cnf, чтобы импортировать настройки при создании сертификата, а не вводить их в командной строке.

[треб.] биты по умолчанию = 2048 подсказка = нет default_md = sha256 отличительное_имя = отличительное имя [дн] С=США ST = случайное состояние L = случайный город O = случайная организация OU=RandomOrganizationUnit адрес электронной почты[email protected] CN = localhost

- Теперь создайте файл v3.ext для создания сертификата X509 v3. Теперь мы укажем subjectAltName.

authorKeyIdentifier=keyid,эмитент основные ограничения = КА: ЛОЖЬ keyUsage = digitalSignature, nonRepudiation, keyEncipherment, dataEncipherment subjectAltName = @alt_names [alt_names] DNS.1 = локальный хост

- Теперь сгенерируйте ключ для локального хоста, используя параметры конфигурации, присутствующие в server.csr.cnf , с ключом, хранящимся в server.key .

openssl req -new -sha256 -nodes -out server.csr -newkey rsa:2048 -keyout server.key -config <( cat server.csr.cnf )

Теперь запрос на подписание сертификатов будет выдаваться через корневой SSL, который вы создали для создания сертификата для локального хоста. Выходным файлом будет сертификат с именем сервер.crt.

Выходным файлом будет сертификат с именем сервер.crt.

openssl x509 -req -in server.csr -CA rootCA.pem -CAkey rootCA.key -CAcreateserial -out server.crt -days 500 -sha256 -extfile v3.ext

Шаг 4. Использование сертификата SSL

Поместите файлы server.crt и server.key в доступное место на сервере и используйте их при запуске сервера. Используйте это только для вашей локальной среды, а не для производства.

Вход на локальный хост

Начало разработки в режиме SSL в Rails

Когда у вас есть сертификаты, вы можете просто запустить Puma с помощью следующей команды.

bin/rails s -b "ssl://127.0.0.1:3000?key=$HOME/certs/localhost.key&cert=$HOME/certs/localhost.crt

Теперь зайдите в нужный браузер, указав адрес

.

ПРИМЕЧАНИЕ: Ваш браузер может пожаловаться, так как этот сертификат является самоподписанным. Но не паникуйте, поскольку мы используем его на этапе разработки. Добавьте исключение, а затем примите предоставленный сертификат. Все готово для тестирования веб-сайтов HTTPS.

Добавьте исключение, а затем примите предоставленный сертификат. Все готово для тестирования веб-сайтов HTTPS.

Тестирование веб-сайтов HTTPS на локальном компьютере

Вы всегда можете протестировать свои веб-сайты HTTPS с параметром локального подключения за брандмауэром. Вы также можете выбрать его для доступа к веб-страницам, сохраненным на вашем локальном компьютере. Через несколько минут вы сможете протестировать свои внутренние сайты.

Функциональное тестирование веб-сайта

Функциональное тестирование проверяет, функционирует ли веб-сайт в соответствии со спецификацией требования.

Ниже представлен чек-лист для проверки работоспособности вашего сайта –

Тестирование ссылок

При тестировании ссылок вы должны проверить:

- Исходящие и входящие ссылки

- Ссылки электронной почты администратора

- Наличие неработающих ссылок

Тестирование форм 9055 9

Формы помогают общаться с клиентами и фиксировать важные данные для лидогенерации. Они должны быть проверены на:

Они должны быть проверены на:

- Валидность валидности входных данных

- Допустимые и недопустимые входные значения для всех полей данных

- Неисправность форм

Тестирование файлов cookie

Файлы cookie — это небольшие временные файлы, сохраняемые на компьютере пользователя после посещения веб-страницы. Они помогают ускорить загрузку веб-страниц.

- Тестирование сайта с включенными и отключенными файлами cookie

- Проверка шифрования файлов cookie

- Безопасность после удаления файлов cookie

Проверка HTML/CSS

Проверяет код сайта на:

- HTML ошибки в синтаксисе

- Сайт сканирование включено для поисковых систем

- Точность карты сайта как в формате XML, так и в формате HTML

- Также убедитесь, что сайт работает во всех браузерах – Mozilla Firefox, Microsoft Edge, Safari, Google Chrome и многих других.

- Вам также следует проверять веб-сайт при разрешениях, таких как 1024 x 768, 1280 x 1024.

Общее имя сертификата по умолчанию является именем сервера. Теперь нам просто нужно привязать самоподписанный сертификат к сайту.

Общее имя сертификата по умолчанию является именем сервера. Теперь нам просто нужно привязать самоподписанный сертификат к сайту. инструкции в разделе «Как найти мой SSL-сертификат» выше).

инструкции в разделе «Как найти мой SSL-сертификат» выше). Выберите Да.

Выберите Да.