Содержание

Устранение неполадок DNS-серверов | Microsoft Learn

-

Статья -

- Чтение занимает 7 мин

-

Попробуйте наш виртуальный агент . Он поможет вам быстро определить и устранить распространенные проблемы с DNS.

В этой статье описывается, как устранять неполадки на DNS-серверах.

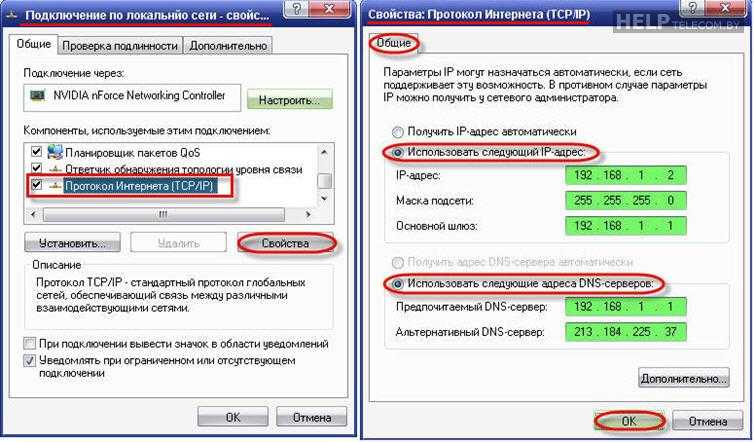

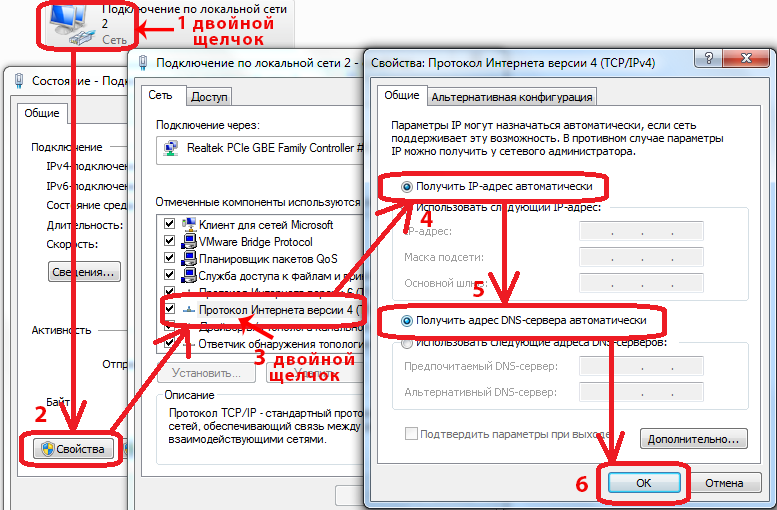

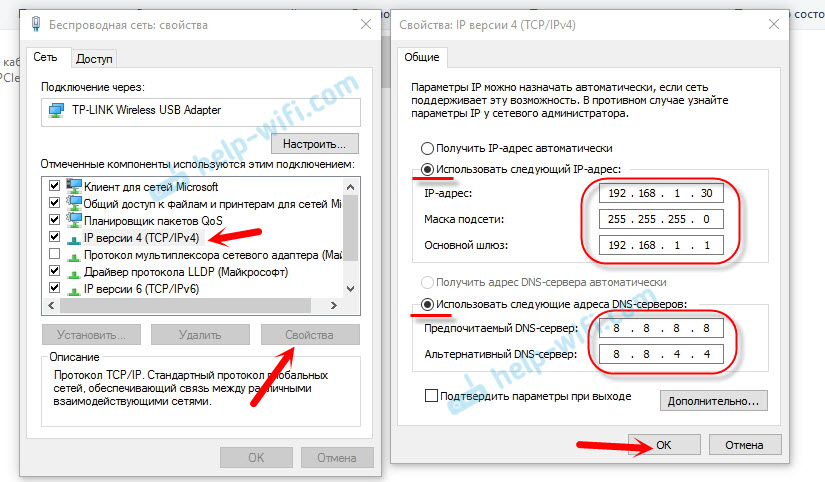

Проверка конфигурации IP-адресов

Запустите

ipconfig /allв командной строке и проверьте IP-адрес, маску подсети и шлюз по умолчанию.Проверьте, является ли DNS-сервер заслуживающим доверия для искать имя. Если да, см. раздел Проверка проблем с достоверными данными.

Выполните следующую команду.

nslookup <name> <IP address of the DNS server>

Например:

nslookup app1 10.0.0.1

Если вы получили ответ на сбой или время ожидания, см. статью Проверка проблем рекурсии.

Очистка кэша сопоставителя. Для этого выполните следующую команду в окне командной строки администратора:

dnscmd /clearcache

Или в окне PowerShell для администрирования выполните следующий командлет:

Clear-DnsServerCache

Повторите шаг 3.

Проверка проблем с DNS-сервером

Журнал событий

Проверьте следующие журналы, чтобы узнать, есть ли какие-либо зарегистрированные ошибки:

Приложение

Система

DNS-сервер

Тестирование с помощью запроса nslookup

Выполните следующую команду и проверьте, доступен ли DNS-сервер с клиентских компьютеров.

nslookup <client name> <server IP address>

Если сопоставитель возвращает IP-адрес клиента, на сервере не возникает никаких проблем.

Если сопоставитель возвращает ответ «Сбой сервера» или «Отказ в запросе», зона, вероятно, приостановлена или возможно, сервер перегружен. Вы можете узнать, приостановлена ли зона, проверив вкладку «Общие» свойств зоны в консоли DNS.

Если сопоставитель возвращает ответ «Истекло время ожидания запроса к серверу» или «Нет ответа от сервера», служба DNS, вероятно, не запущена. Попробуйте перезапустить службу DNS-сервера, введя следующую команду в командной строке на сервере:

net start DNS

Если проблема возникает при запуске службы, сервер может не прослушивать IP-адрес, который использовался в запросе nslookup. На вкладке Интерфейсы страницы свойств сервера в консоли DNS администраторы могут запретить DNS-серверу прослушивать только выбранные адреса. Если DNS-сервер настроен для ограничения службы определенным списком настроенных IP-адресов, возможно, IP-адрес, используемый для связи с DNS-сервером, отсутствует в списке. Вы можете попробовать другой IP-адрес в списке или добавить его в список.

В редких случаях DNS-сервер может иметь расширенную конфигурацию безопасности или брандмауэра. Если сервер находится в другой сети, доступной только через промежуточный узел (например, маршрутизатор фильтрации пакетов или прокси-сервер), DNS-сервер может использовать нестандартный порт для прослушивания и получения клиентских запросов. По умолчанию nslookup отправляет запросы на DNS-серверы через UDP-порт 53. Поэтому, если DNS-сервер использует любой другой порт, запросы nslookup завершаются ошибкой. Если вы считаете, что это может быть проблемой, проверьте, используется ли промежуточный фильтр намеренно для блокировки трафика на известных портах DNS. В противном случае попробуйте изменить фильтры пакетов или правила портов на брандмауэре, чтобы разрешить трафик через UDP/TCP-порт 53.

Проверка на наличие проблем с достоверными данными

Проверьте, является ли сервер, возвращающий неправильный ответ, основным сервером для зоны (стандартным сервером-поставщиком для зоны или сервером, использующим интеграцию Active Directory для загрузки зоны) или сервером, на котором размещена вторичная копия зоны.

Если сервер является сервером-получателем

Проблема может быть вызвана ошибкой пользователя при вводе данных в зону. Кроме того, это может быть вызвано проблемой, которая влияет на репликацию Active Directory или динамическое обновление.

Если на сервере размещена вторичная копия зоны

Проверьте зону на сервере-источнике (сервере, с которого этот сервер извлекает передачи между зонами).

Примечание

Вы можете определить, какой сервер является основным, проверив свойства вторичной зоны в консоли DNS.

Если имя на сервере-источнике неверно, перейдите к шагу 4.

Если имя на сервере-источнике правильно, проверьте, меньше ли серийный номер на сервере-источнике или равен ряду порядкового номера на сервере-получателе. Если это так, измените либо сервер-источник, либо сервер-получатель, чтобы серийный номер на сервере-источнике был больше серийного номера на сервере-получателе.

На сервере-получателе принудительно выполните передачу зоны из консоли DNS или выполните следующую команду:

dnscmd /zonerefresh <zone name>

Например, если зона corp.

contoso.com, введите :

contoso.com, введите : dnscmd /zonerefresh corp.contoso.com.Проверьте сервер-получатель еще раз, чтобы убедиться, что зона была передана правильно. В противном случае у вас, вероятно, возникла проблема с передачей зоны. Дополнительные сведения см. в разделе Проблемы с переносом зоны.

Если зона была передана правильно, проверьте правильность данных. В противном случае данные в основной зоне неверны. Проблема может быть вызвана ошибкой пользователя при вводе данных в зону. Кроме того, это может быть вызвано проблемой, которая влияет на репликацию Active Directory или динамическое обновление.

Проверка проблем рекурсии

Чтобы рекурсия работала успешно, все DNS-серверы, используемые в пути рекурсивного запроса, должны иметь возможность отвечать и пересылать правильные данные. В противном случае рекурсивный запрос может завершиться ошибкой по любой из следующих причин:

Время ожидания запроса истекает до того, как запрос будет выполнен.

Сервер, используемый во время запроса, не отвечает.

Сервер, используемый во время запроса, предоставляет неверные данные.

Начните устранение неполадок на сервере, который использовался в исходном запросе. Проверьте, пересылает ли этот сервер запросы другому серверу, проверив вкладку Серверы пересылки в свойствах сервера в консоли DNS. Если установлен флажок Включить серверы пересылки и указан один или несколько серверов, этот сервер перенаправит запросы.

Если этот сервер перенаправит запросы на другой сервер, проверьте наличие проблем, влияющих на сервер, на который этот сервер пересылает запросы. Сведения о том, как проверить наличие проблем, см. в разделе Проверка проблем с DNS-сервером. Если в этом разделе показано, как выполнить задачу на клиенте, выполните ее на сервере.

Если сервер работоспособен и может пересылать запросы, повторите этот шаг и проверьте сервер, на который этот сервер пересылает запросы.

Если этот сервер не перенаправит запросы другому серверу, проверьте, может ли этот сервер запрашивать корневой сервер. Для этого выполните следующую команду:

nslookup server <IP address of server being examined> set q=NS

Если сопоставитель возвращает IP-адрес корневого сервера, вероятно, у вас неработает делегирование между корневым сервером и именем или IP-адресом, которые вы пытаетесь разрешить. Выполните процедуру тестирования неработаемого делегирования , чтобы определить, где неработает делегирование.

Если сопоставитель возвращает ответ «Истекло время ожидания запроса к серверу», проверьте, указывают ли корневые указания на функционируют корневые серверы. Для этого используйте процедуру Просмотр текущих корневых указаний . Если корневые указания указывают на работающие корневые серверы, может возникнуть проблема с сетью или сервер может использовать расширенную конфигурацию брандмауэра, которая не позволяет сопоставителям запрашивать сервер, как описано в разделе Проверка проблем с DNS-сервером .

Также возможно, что рекурсивное время ожидания по умолчанию слишком короткое.

Также возможно, что рекурсивное время ожидания по умолчанию слишком короткое.

Тестирование неработаемого делегирования

Начните тесты в следующей процедуре, запросив допустимый корневой сервер. Тест позволит выполнить запрос ко всем DNS-серверам от корневого до сервера, на который вы тестируете неработающее делегирование.

В командной строке на тестируемом сервере введите следующее:

nslookup server <server IP address> set norecursion set querytype= <resource record type> <FQDN>

Примечание

Тип записи ресурса — это тип записи ресурса, которую вы запрашивали в исходном запросе, а полное доменное имя — это полное доменное имя, для которого вы запрашивали (завершается точкой).

Если ответ содержит список записей ресурсов «NS» и «A» для делегированных серверов, повторите шаг 1 для каждого сервера и используйте IP-адрес из записей ресурсов «A» в качестве IP-адреса сервера.

Если ответ не содержит записи ресурса «NS», делегирование нарушено.

Если ответ содержит записи ресурсов «NS», но нет записей ресурсов «A», введите set recursion и запросите по отдельности записи ресурсов «A» серверов, перечисленных в записях «NS». Если вы не нашли хотя бы один допустимый IP-адрес записи ресурса «A» для каждой записи ресурса NS в зоне, делегирование будет нарушено.

Если вы определили, что делегирование нарушено, исправьте его, добавив или обновив запись ресурса «A» в родительской зоне, используя допустимый IP-адрес для правильного DNS-сервера для делегированной зоны.

Просмотр текущих корневых подсказок

Запустите консоль DNS.

Добавьте DNS-сервер, на который не удалось выполнить рекурсивный запрос, или подключитесь к нему.

Щелкните правой кнопкой мыши сервер и выберите Свойства.

Щелкните Корневые подсказки.

Проверьте базовое подключение к корневым серверам.

Если корневые указания настроены правильно, убедитесь, что DNS-сервер, используемый в разрешении имен с ошибкой, может проверить связь между корневыми серверами по IP-адресу.

Если корневые серверы не отвечают на связь по IP-адресу, ВОЗМОЖНО, IP-адреса корневых серверов изменились. Однако нечасто можно увидеть перенастройку корневых серверов.

Проблемы с передачей зоны

Выполните следующие проверки:

Проверьте عارض الأحداث для основного и дополнительного DNS-сервера.

Проверьте сервер-источник, чтобы узнать, отказывается ли он отправить передачу в целях безопасности.

Перейдите на вкладку Передача зоны в свойствах зоны в консоли DNS. Если сервер ограничивает передачу зоны списком серверов, например перечисленных на вкладке Серверы имен свойств зоны, убедитесь, что сервер-получатель находится в этом списке. Убедитесь, что сервер настроен для отправки передачи между зонами.

Проверьте сервер-источник на наличие проблем, выполнив действия, описанные в разделе Проверка проблем с DNS-сервером . При появлении запроса на выполнение задачи на клиенте выполните задачу на сервере-получателе.

Проверьте, выполняется ли на сервере-получателе другая реализация DNS-сервера, например BIND. Если это так, проблема может иметь одну из следующих причин:

Сервер-источник Windows может быть настроен для отправки быстрой передачи между зонами, но сторонний сервер-получатель может не поддерживать быструю передачу между зонами. В этом случае отключите быструю передачу зоны на сервере-источнике из консоли DNS, установив флажок Включить привязку вторичных реплик на вкладке Дополнительно свойств сервера.

Если зона прямого просмотра на сервере Windows содержит тип записи (например, запись SRV), которую сервер-получатель не поддерживает, у сервера-получателя могут возникнуть проблемы с извлечением зоны.

Проверьте, выполняется ли на основном сервере другая реализация DNS-сервера, например BIND. Если это так, возможно, зона на сервере-источнике содержит несовместимые записи ресурсов, которые Windows не распознает.

Если главный или вторичный сервер выполняет другую реализацию DNS-сервера, проверьте оба сервера, чтобы убедиться, что они поддерживают те же функции. Сервер Windows можно проверить в консоли DNS на вкладке Дополнительно на странице свойств сервера. Помимо поля Включить привязку вторичных реплик на этой странице есть раскрывающийся список Проверка имени . Это позволяет выбрать принудительное применение строгого соответствия RFC для символов в DNS-именах.

список инструментов и инструкция — Сервисы на vc.ru

4589

просмотров

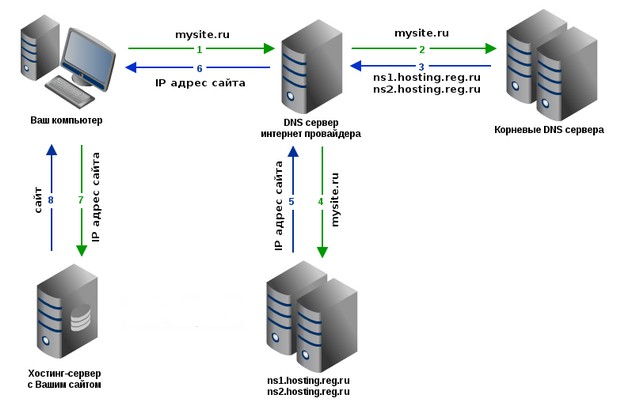

Для начала давайте разберемся, что же такое DNS. Если простыми словами — это переводчик с языка, понятного людям, на язык, понятный компьютерам, и наоборот.

Как это работает. При слове “сайт” вам не задумываясь назовут Google.com, Facebook.com и прочие доменные имена. Если спросить у компьютера — получим набор из 10-12 цифр, т.е. IP адрес устройства в сети. Что такое Facebook.com он не знает. Чтобы наладить взаимопонимание между человеком и машиной, создали систему доменных имен — DNS, которая умеет преобразовывать доменные имена в IP адреса.

Чтобы наладить взаимопонимание между человеком и машиной, создали систему доменных имен — DNS, которая умеет преобразовывать доменные имена в IP адреса.

Когда вы вводите необходимое доменное имя, DNS сервер обрабатывает запрос и направляет на нужный IP. По большому счету, система DNS — это огромное количество устройств, которые постоянно отправляют друг другу запросы.

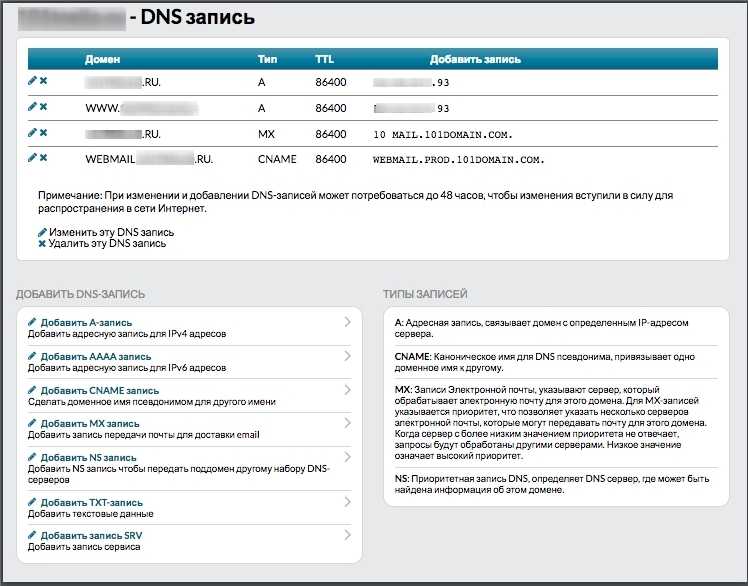

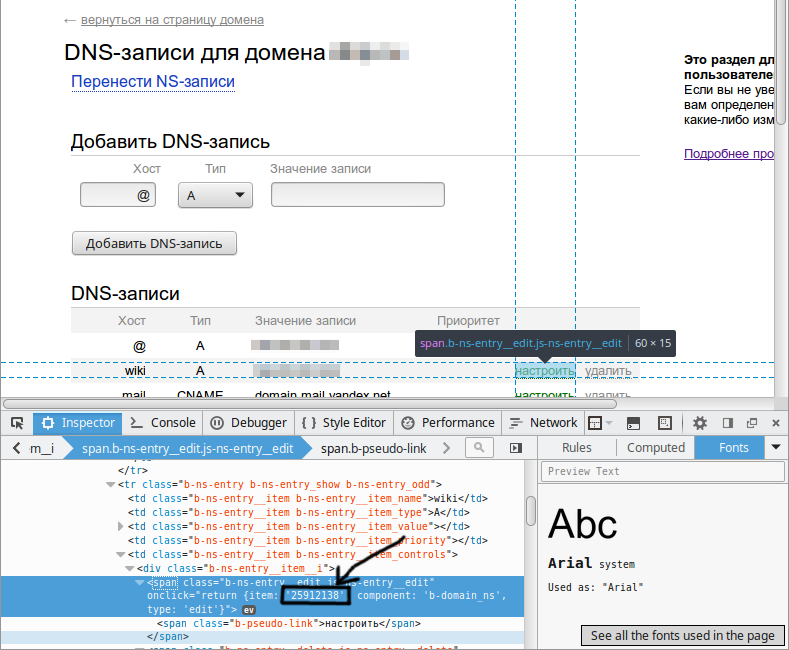

Типы DNS записей домена

Преобразование доменных имен в IP — одна из немногих функций. Кроме этого DNS выполняет и другие. Для их реализации используются типы записей DNS. Перечислим самые распространенные:

- Записям, которые определяют IP адрес устройства по доменному имени присвоен тип А (или АААА для IPv6).

- Для одного и того же IP адреса можно задавать любое количество доменных имен. В этом случае используется запись типа CNAME, которая определяет псевдоним для доменного имени.

- Запись типа MX помогает узнать адрес почтового сервера, куда требуется отправить почту.

Для одного домена может существовать несколько MX записей.

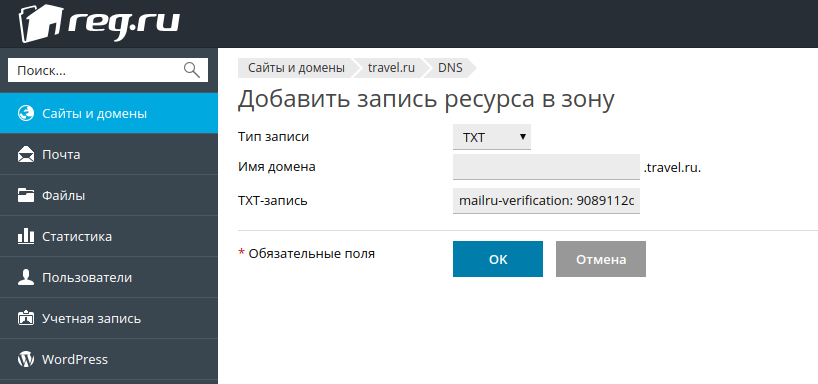

Для одного домена может существовать несколько MX записей. - TXT — запись, включающая в себя текстовые данные. Используют для передачи информации, например для проверки владельца домена, или для подтверждения безопасности email. Текстовых записей может быть любое количество. Добавляются в настройках домена.

Существуют еще много других типов записей, но используются намного реже.

Какие записи влияют на доставку писем?

Есть специальные TXT записи, наличие которых определяет, попадут письма в инбокс или будут заблокированы еще до появления в почтовых ящиках.

Как вы думаете, кто читает ваши письма прежде чем их доставят получателю? ЦРУ, Моссад или МИ-6? Нет, их прочтут спам-фильтры, которые постоянно совершенствуются и увеличивают количество факторов определения спама. Попадание в базу спам ресурсов (блеклисты) серьезно затруднит жизнь, если вы регулярно совершаете рассылки.

Аутентификация DKIM, SPF, DMARC подтвердит подлинность домена и обеспечит доставку писем в почтовый ящик. Они грудью стоят на страже репутации домена и оберегают от фишинга и спама.

Они грудью стоят на страже репутации домена и оберегают от фишинга и спама.

DKIM — цифровая подпись отправителя, которая подтверждает, что письмо отправлено с вашего домена. Принимающий почтовый сервис автоматически проверяет эту подпись и удостоверяется, что письмо отправлено вами, а не мошенниками.

SPF — доменная запись, которая содержит информацию о списке серверов отправки и механизмах обработки писем. Эта запись отравляет жизнь спамерам и мошенникам в прохождении антиспам систем. Четко указывает у кого есть право отправлять письма от имени домена, а у кого нет.

Если домен не защищен записью SPF и подписью DKIM, спамерам ничего не помешает рассылать письма от вашего имени. Почтовые сервисы проверяют входящую корреспонденцию на наличие SPF и DKIM записи и отсутствие их расценивается как спам.

Но эти механизмы также имеют недостатки. Чтобы почтовому сервису было проще отличать реальные емейлы от поддельных, помимо SPF и DKIM ввели еще одну степень защиты — DMARC. При работе этих 3 факторов одновременно, вероятность успешной доставки сообщений адресату возрастает во много раз.

При работе этих 3 факторов одновременно, вероятность успешной доставки сообщений адресату возрастает во много раз.

DMARC определяет, что делать с письмами которые не прошли аутентификацию по SPF и DKIM. При правильной настройке DMARC мошеннические письма будут отклоняться еще на этапе прохождения анализа, и письмо так и не попадет в почтовый ящик. Вы сами прописываете алгоритм действий, как поступать почтовому серверу при нарушении каких либо условий SPF и DKIM.

Если пользуетесь сервисом рассылок Estismail, можете легко сделать эти настройки. Услуга бесплатна и присутствует даже на тарифе FREE, чем редко могут похвастаться рассылочные сервисы.

Инструменты для проверки доменных записей

С настройками записей разобрались. Теперь наши письма просто обязаны попадать исключительно в инбокс, а спам-анализаторы почтовых сервисов снимать шляпу при встрече с нашей рассылкой. Так ли это на самом деле и где взять уверенность, что все сделано правильно.

Для проверки записей DNS и диагностики доменов созданы специальные сервисы:

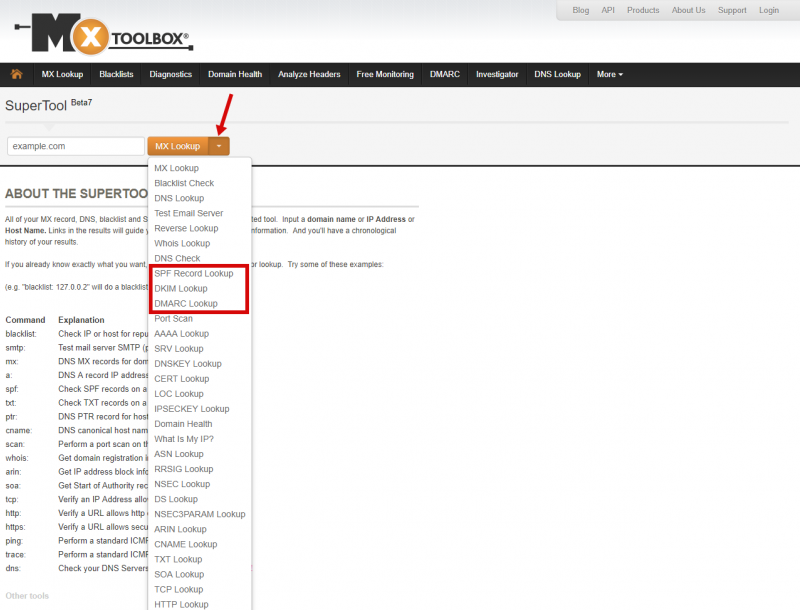

- MXtoolbox — проверка DNS записей, полная диагностика домена и дополнительные инструменты для анализа сайта.

- DNSstuff.hostpro.ua- здесь вы получите полную информацию о настройках DNS для вашего домена и узнаете, находится ли он в блеклистах.

- Functions- online.com — производит проверку DNS записей.

- 2ip.ru — проверка DNS записей домена и полный анализ сайта.

- Mail-tester.com — тестирует письма на попадание в спам, указывает на ошибки в ссылках, проверяет доменные записи и качество форматирования писем. Просто отправьте письмо на предложенный адрес, затем проверьте оценку.

- Pr-cy.ru — проверка DNS записей и состояния сайта.

Они будут полезны в случае, если замечены неполадки. Например, перестала доходить или отправляться почта и др. Подобный сбой обычно происходит после коррекций записей DNS. Поэтому, после внесенных изменений необходимо проводить проверки.

Даже если все в порядке, рекомендуется периодически проверять ресурс для предупреждения ошибок, которые намного легче исправить заранее, чем впоследствии пожинать результаты собственного недосмотра.

Проверки необходимы и для диагностики общего здоровья домена, чтобы у пользователей не возникало сложностей с поиском ресурса в сети. Малейшая ошибка в записях DNS закроет доступ к сайту и усилия по его продвижению благополучно рухнут.

Пример проверки DNS записей с помощью MXtoolbox

Мы считаем что, это один из лучших сервисов по диагностике доменов. Его чаще всего используют специалисты техотдела для выявления проблем у клиентов и оказания им помощи.

Mxtoolbox позволяет провести общую диагностику домена, обнаружить его наличие в черных списках, проверить корректность MX записей и других DNS записей, даже протестировать вероятность доставки ваших писем в Inbox. Проведенное вовремя тестирование позволит избежать проблем с почтовыми провайдерами.

При работе с сервисом рекомендуем в первую очередь проверить здоровье вашего домена Domain health. Впишите в специальное поле доменное имя ресурса без http:// и www и нажмите на оранжевую кнопку.

В этот момент происходит проверка домена на размещение в блеклистах одновременно с выявлением других проблем. В результате получаем отчет о здоровье домена:

В результате получаем отчет о здоровье домена:

Домен здоров, если не будет выявлено проблем, обозначенных красным цветом. Но результат проведенной проверки показал наличие ошибок, которые необходимо устранить — отсутствие записей SPF и DMARC.Берем автоматически сгенерированные сервисом Estismail записи и совершаем настройки на хостинге. Дальше, проверяем корректность внесенных изменений.

Заходим на сайт mxtoolbox.com.Кликаем на оранжевую кнопку со стрелкой. Из выпавшего списка нас интересуют SPF Record Lookup, DKIM Lookup и DMARC Lookup.

Как проверить корректность записи DKIM?

Введите домен в поле проверки в следующем формате — example.com:estismail. Вводить без http:// и www. Вместо example.com вписываете ваш домен, а после двоеточия укажите селектор. Выбираем DKIM Lookup.

В открывшемся окне увидите «успешное» сообщение следующего вида:

Если после проведенной проверки открылась картина с сообщением, что DKIM не найдена, придется обновить DNS записи.

Как проверить SPF запись?

Проверка записи SPF, происходит так же, как и проверка DKIM. Из открывшегося списка выберите SPF Record lookup. В соответствующее поле введите имя домена без http:// и www. Если настройки корректны, увидите такую картину:

В нижней колонке в строке SPF Syntax Check высветится The record is valid.

Самая распространенная ситуация, помимо отсутствия записи SPF, это наличие 2 и более записей SPF. Если допущена подобная ошибка, в открывшемся окне увидите следующее:

В этом случае исправьте запись SPF — просто совместите в одной записи все узлы, с которых отправляете рассылки, как было указано на “правильном” предыдущем рисунке.

Как проверить DMARC запись?

При проведении проверки DMARC записи принцип, как и в первых 2 случаях. Из списка под оранжевой кнопкой выбираете функцию DMARC Lookup и вводите название домена без http:// и www. Если введены корректные записи, увидите следующую таблицу и сообщение внизу в строке DMARC Syntax Check о том, что The record is valid.

Да, письмам попасть в инбокс сложно. Но, выполнив перечисленные выше условия, вы заметно облегчите путь своих посланий к сердцу получателя. Держите руку на пульсе вашего домена, его здоровое состояние не менее важно вашего личного самочувствия.

Как проверить DNS записи домена?

Существует множество причин, по которым вам может понадобиться проверить записи DNS вашего домена, которые распространяются в Интернете. Например, ваш веб-сайт недоступен (возможно, записи DNS неверны) или вам нужно проверить, какие записи DNS отображаются в Интернете.

Система доменных имен (DNS) используется для указания входящего домена веб-сайта на IP-адрес сервера. Это означает, что когда вы открываете веб-сайт, записи DNS извлекают IP-адрес сервера (там указан домен) и обслуживают веб-сайт.

Итак, в этом руководстве я покажу, как проверить текущие записи DNS вашего домена с помощью предоставленных команд и онлайн-инструментов.

Получите домен бесплатно с годовым пакетом веб-хостинга!

Проверка записей DNS с помощью командной строки

Самый эффективный способ проверки записей DNS домена — использование терминала с командой nslookup. Эта команда будет работать практически во всех операционных системах (Windows, Linux и macOS). Команда nslookup показывает все записи DNS домена, и ниже будут предоставлены различные команды nslookup для различных типов записей DNS для проверки с помощью командной строки.

Эта команда будет работать практически во всех операционных системах (Windows, Linux и macOS). Команда nslookup показывает все записи DNS домена, и ниже будут предоставлены различные команды nslookup для различных типов записей DNS для проверки с помощью командной строки.

Для демонстрации я буду использовать наше доменное имя hostens.com. Когда вы откроете окно терминала, введите следующие команды, только не забудьте заменить «hostens.com» на ваше доменное имя.

Запись поиска A:

nslookup -type=A hostens.com

Пример вывода:

nslookup hostens.com

Пример вывода:

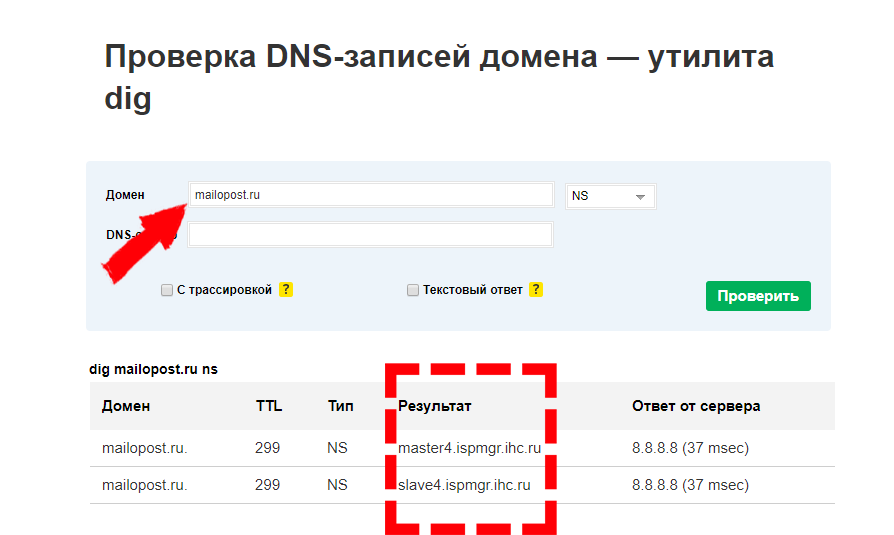

Запись поиска NS:

nslookup -type=NS hostens.com

Пример вывода:

Поиск записи MX:

nslookup -type=MX hostens.com

Запись CNAME поиска:

nslookup -type=CNAME hostens.com

Поиск записи TXT:

nslookup -type=TXT hostens.com

Другие записи DNS можно проверить, заменив тип записи DNS, например, nslookup -type=имя домена SOA.

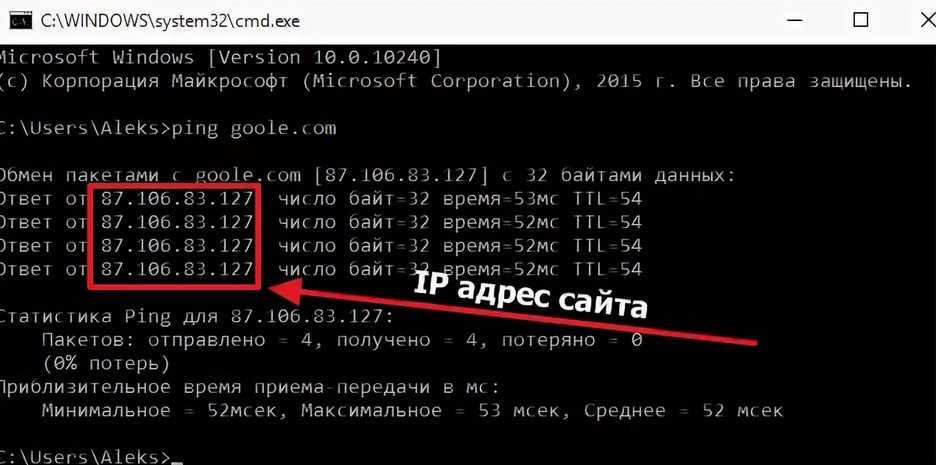

Также есть другие команды, которые можно использовать для проверки DNS-записей, например, ping или host. Команда ping показывает запись домена А — куда указывает домен.

Команда host выполняется в Linux и показывает IP-адрес определенного доменного имени или, если вы хотите узнать доменное имя определенного IP-адреса.

Вывод команд nslookup и host в качестве примера:

Проверка записей DNS домена с помощью онлайн-инструментов

Если у вас нет возможности проверять записи DNS с помощью командной строки, вы можете проверить записи с помощью доверенных онлайн-инструментов . Ниже приведены некоторые онлайн-инструменты, которые вы можете использовать.

1. DNSRecords

Онлайн-инструмент, в котором вы можете ввести доменное имя, и будут предоставлены все DNS-записи домена, независимо от того, распространяется ли веб-сайт полностью или не во всем мире.

2. DNSChecker.org

Этот инструмент не только показывает все записи DNS для домена, но также показывает, как эти записи распространяются в Интернете.

3. LeafDNS

Этот онлайн-инструмент показывает записи DNS домена. Кроме того, этот инструмент предоставляет предупреждения и сбои записей DNS. Таким образом, этот инструмент leafdns проверит правильность ваших DNS-записей или нет. Это очень полезно, например, когда вы создаете собственные серверы имен для домена.

Получите бесплатный домен с годовым пакетом веб-хостинга!

DNS-серверы — глобальный список DNS-серверов и DNS-серверов провайдера

Здесь вы найдете полный список первичных и вторичных DNS-серверов для различных популярных провайдеров, расположенных по всему миру. Этот список поможет вам найти лучший DNS-сервер для вашего интернет-соединения, что приведет к быстрому поиску DNS.

Список DNS-серверов по странам

- Весь мир

- Австралия

- Великобритания

- Соединенные Штаты Америки

Что такое DNS-сервер?

Прежде чем перейти к , что означает DNS-сервер? Лучше понять что такое DNS и что такое сервер?

DNS означает Система доменных имен , которая преобразует данный домен в соответствующий ему IP-адрес . Сервер — это программа или устройство , предназначенное для предоставления услуг другим программам 9.0117, именуемый «клиент».

Сервер — это программа или устройство , предназначенное для предоставления услуг другим программам 9.0117, именуемый «клиент».

Таким образом, DNS-сервер — это устройство или программа, которую ваш компьютер, планшет или другое устройство, подключенное к Интернету, использует для поиска записей DNS для преобразования доменного имени abc.com в соответствующий IP-адрес xxx.xxx.xxx.xxx. С помощью DNS-сервера люди могут вводить слова ( доменное имя ) вместо строки цифр (IP-адрес) в свой веб-браузер, чтобы заходить на веб-сайты и отправлять электронные письма, используя свои знакомые имена.

Думайте о DNS как о телефонной книге в Интернете: если вы знаете имя человека или компании, вы можете легко найти ее в телефонной книге по имени. И если номер человека или компании изменится, вы можете внести его в свою телефонную книгу. Чтобы в следующий раз вы могли без особых усилий связаться с этим человеком.

Когда пользователь вводит доменное имя в строку браузера, DNS-сервер отвечает за передачу правильного IP-адреса для этого доменного имени. Затем браузер связывается с исходным DNS-сервером или CDN-сервером для получения информации о веб-сайте.

Затем браузер связывается с исходным DNS-сервером или CDN-сервером для получения информации о веб-сайте.

При изменении IP-адреса домена полное разрешение DNS занимает от 24 до 48 часов. Вы можете проверить распространение DNS здесь.

Какой DNS-сервер лучше всего использовать?

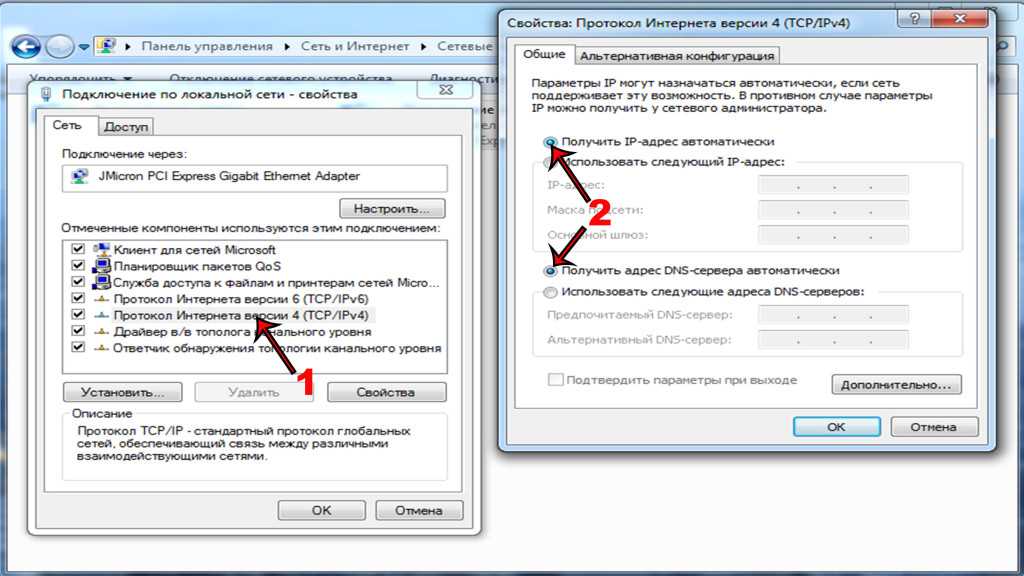

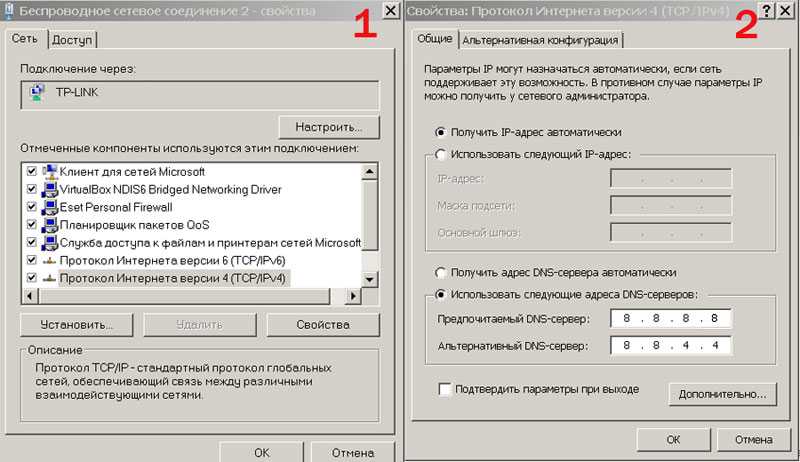

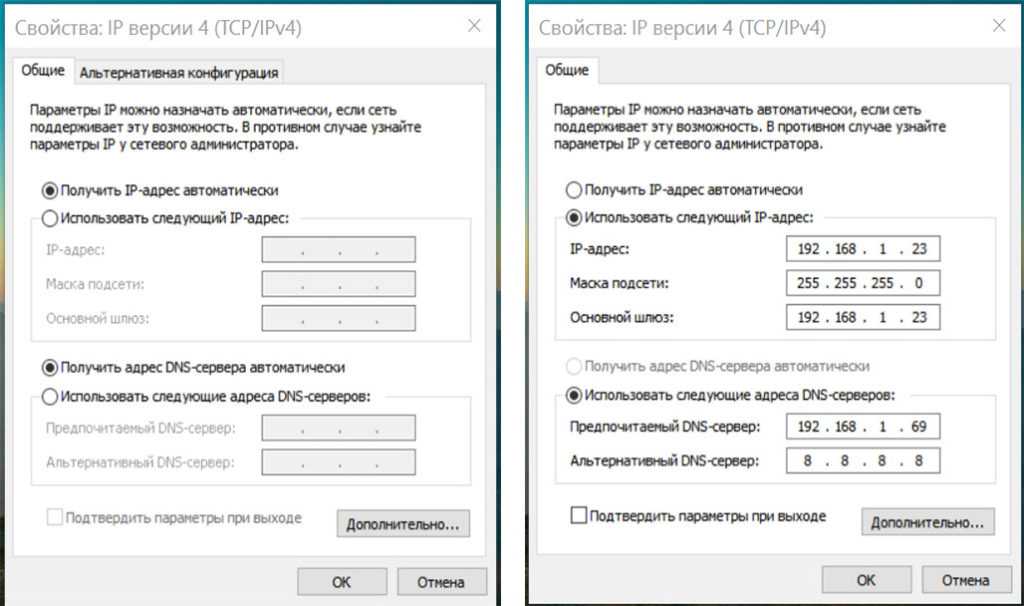

В основном мы используем DNS-серверы, настроенные нашим провайдером, поскольку большинство маршрутизаторов имеют предварительно настроенные DNS-серверы, предоставленные провайдером. Нам не нужно вносить сложные изменения в настройки DNS.

Но реальный вопрос в том, должен ли я использовать DNS провайдера или стороннего DNS?

Выберите быстрый и надежный DNS-сервер. Некоторые интернет-провайдеры имеют быстрое разрешение DNS, а другие имеют относительно медленный ответ. Это может повлиять на просмотр и другие действия. Некоторые интернет-провайдеры вмешиваются в DNS-запросы, перенаправляя их на другие сайты, особенно в случае неправильно введенных адресов. Вам это может не понравиться, и вы захотите независимый DNS. В этом случае предпочтительнее использовать глобальный DNS-сервер, такой как Google Public DNS. Он также проверяет DNSSEC; большинство DNS-серверов интернет-провайдеров этого не делают.

Вам это может не понравиться, и вы захотите независимый DNS. В этом случае предпочтительнее использовать глобальный DNS-сервер, такой как Google Public DNS. Он также проверяет DNSSEC; большинство DNS-серверов интернет-провайдеров этого не делают.

Некоторые сторонние DNS предоставляют вам расширенные функции, такие как фильтрация содержимого DNS, для защиты вашего рабочего места и семьи от киберугроз и от доступа к определенным категориям веб-сайтов. Но если сторонний DNS-сервер имеет больше переходов и находится на огромном линейном расстоянии от пункта назначения. Тогда было бы лучше рассмотреть DNS-сервер вашего интернет-провайдера для служб, чувствительных к задержке.

Но как насчет использования обоих . Одна хорошая вещь в настройках DNS вашей ОС заключается в том, что вы можете настроить как сторонние DNS-серверы, так и DNS-серверы вашего интернет-провайдера для ссылки. Это полезно для надежности.

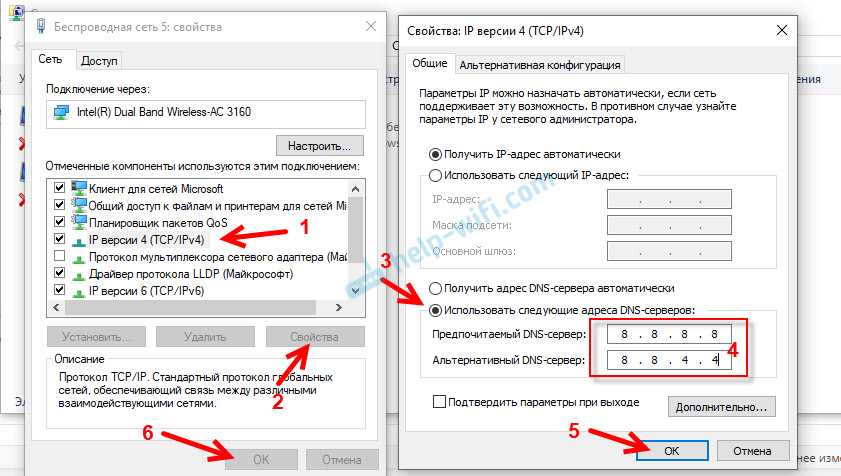

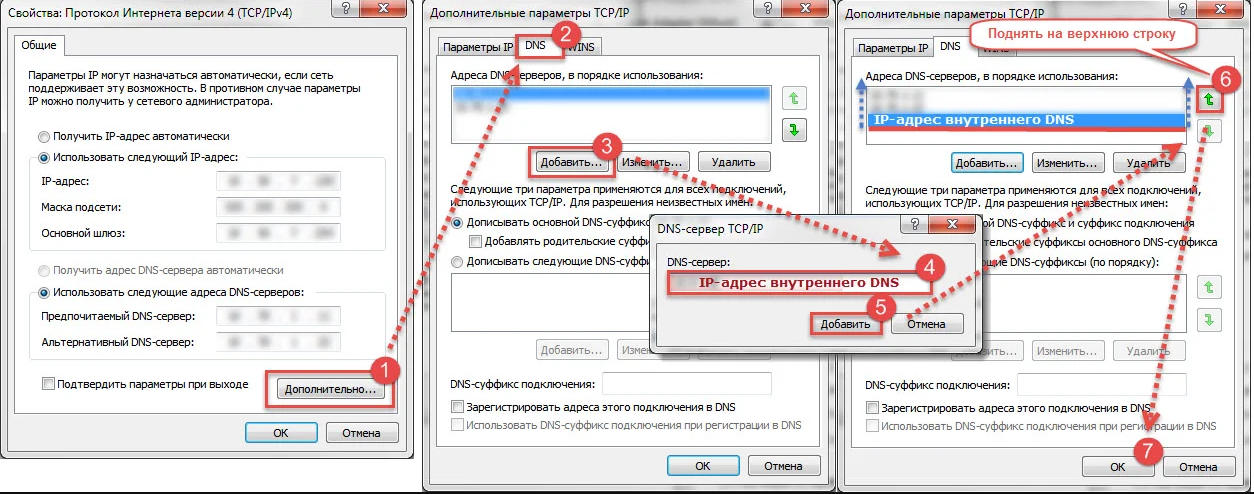

Чтобы найти DNS-серверы, используемые вашим ПК, и внести необходимые изменения, вы можете проверить это здесь.

Примечание: Исследование показывает, что для DSL-подключения общедоступный DNS-сервер Google на 192,2% быстрее, чем DNS-сервер среднего интернет-провайдера. Но это сильно зависит от интернет-провайдера, какие DNS-серверы он использует, а также от сетевых условий.

Что происходит, когда DNS-сервер не отвечает или возвращает неверные результаты?

Причин отказа DNS-сервера может быть несколько. Основные из них

- Кибератаки

- Отключение электроэнергии

- Аппаратные неисправности.

Перебои в работе DNS-сервера имели серьезные последствия в прошлом, но в настоящее время это не является распространенным явлением из-за избыточности DNS. Однако сегодня основная причина ошибок DNS лежит на стороне пользователей. Это включает подключение к Интернету или сети, неправильно настроенные параметры DNS, антивирусные программы, устаревшие браузеры и т. д.

Предположим, ваш DNS-сервер возвращает устаревшие или неверные результаты.

contoso.com, введите :

contoso.com, введите :

Также возможно, что рекурсивное время ожидания по умолчанию слишком короткое.

Также возможно, что рекурсивное время ожидания по умолчанию слишком короткое.

Для одного домена может существовать несколько MX записей.

Для одного домена может существовать несколько MX записей.

com

com