Содержание

История логинов и паролей — Промо на vc.ru

Как проводили авторизацию в Древнем Риме и шифровали послания на Руси.

15 766

просмотров

Материал подготовлен при поддержке Сбер ID

Идентифицировать «своих» и «чужих» людям нужно было ещё задолго до изобретения письменности. Связка «логин-пароль» — одно из древнейших явлений в истории цивилизации (хоть и называлась она иначе). Как римляне определяли врагов по одному слову, а учёные Ренессанса шифровали послания и кто изобрёл первый цифровой пароль — читайте в статье.

Какие пароли использовали в древности

Одно из самых ранних упоминаний чего-то похожего на пароль можно найти в библейской Книге Судей, написанной в 6–7 век до н.э. Там описана история о племенах Галаада, которые находили врагов с помощью слова «шиболет». Из-за особенностей диалекта люди из вражеского племени произносили это слово по-другому. Человека, который не мог пройти этот фонетический тест, убивали.

Принцип определения «своих» и «чужих» по парольной фразе использовали и римские легионеры во 2 веке до н.э. Безопасно передавать важные сообщения между войсками им помогала деревянная табличка с кодовым словом. Военный лагерь выбирал человека, который не стоял в карауле — каждый день на закате он заходил в палатку военачальника и получал от него табличку. Дальше он передавал её своему командиру, а тот — командиру следующего подразделения и так, пока табличка не доходила до каждого. До наступления темноты табличку нужно было вернуть военачальнику. Если она возвращалась, это значило, что пароль знают все подразделения.

В древнем Китае с 7 века н.э. для идентификации применяли верительные бирки. Эти «знаки» обычно состояли из двух частей: одна хранилась у правителя, другая – у человека, которого отправили с поручением. Подлинность приказа, например, на проход через дворцовые ворота или на смену почтовых, можно было подтвердить только соединив обе половины. Бирки делали из бамбука или металла, а их форма менялась — в разные эпохи бирки принимали формы тигров, рыб, черепах и других животных. Со временем они стали ещё и пропусками — бирки демонстрировали страже, чтобы пройти в императорский дворец.

Со временем они стали ещё и пропусками — бирки демонстрировали страже, чтобы пройти в императорский дворец.

В 13 веке на территории древней Монголии появились пайцзы — верительные медальоны, которые получали служители императорского двора. Если человек появлялся во дворце без этой бирки, его ждало наказание.

Как пароли помогали зашифровывать информацию

В Древнем мире

С появлением письменности понадобилось обезопасить информацию на случай, если текст перехватят враги.

В Древней Месопотамии слово «пароль» означало то же, что и «предзнаменование». Расшифровка считалась сложным занятием, а люди, которые умели это делать, получали власть.

В Спарте в 3 веке до н.э. пользовались скиталой – прототипом криптографического устройства. Скитала представляла собой цилиндр, обмотанный полоской пергамента с текстом. После разматывания ленты, текст превращался в шифр. Прочитать его мог только человек, у которого был цилиндр такого же диаметра.

Скитала naked-science

Юлий Цезарь изобрёл собственный шифр: каждую букву исходного текста он заменял на другую, отстоящую от неё по алфавиту на определённое число позиций. Адресату нужно было только знать на сколько.

Пример шифра Цезаря tonpix

В Древней Руси существовал шифр под названием литорея. У неё было две версии: «мудрая» и «простая». В «мудрой» некоторые буквы заменялись точками, палками или кругами.

Простую литорею ещё называли тарабарской грамотой, потому что в ней все согласные буквы кириллицы располагались в два ряда. Чтобы расшифровать письмо, нужно было буквы одного ряда заменить буквами другого. Это похоже на шифр Цезаря, но заменяются в слове только согласные, а замена не связана со смещением.

Письмо царя Алексея Михайловича своему двоюродному брату написанное тарабарщиной pikabu

В эпоху Ренессанса

С наступлением эпохи Возрождения шифры усложнились. В 1466 году итальянский учёный Леон Альберти изобрёл шифровальный диск. Он состоит из двух частей: внутренний диск — это ключ к внешнему. На обоих дисках написаны буквы и цифры, но в разном порядке. Для шифрования нужно найти букву текста на внешнем диске и заменить её на букву на внутреннем — под ней. После этого внутренний диск сдвигается, и новая буква зашифровывается с новой позиции.

В 1466 году итальянский учёный Леон Альберти изобрёл шифровальный диск. Он состоит из двух частей: внутренний диск — это ключ к внешнему. На обоих дисках написаны буквы и цифры, но в разном порядке. Для шифрования нужно найти букву текста на внешнем диске и заменить её на букву на внутреннем — под ней. После этого внутренний диск сдвигается, и новая буква зашифровывается с новой позиции.

Пароль к шифру — это порядок расположения букв на внутреннем диске и его начальное положение относительно внешнего диска. Чтобы расшифровать послание, у получателя тоже должен был быть такой диск. В начале шифрования внутренний диск поворачивался так, чтобы буква «A» на внешнем диске совмещалась с заранее оговоренной буквой внутреннего диска. Следующую букву открытого текста отыскивали на внешнем диске, а стоящая против неё буква была результатом её шифрования. После того как несколько букв были зашифрованы, положение индексной буквы менялось, о чем также сообщалось корреспонденту.

Диск Альберти 3dnews

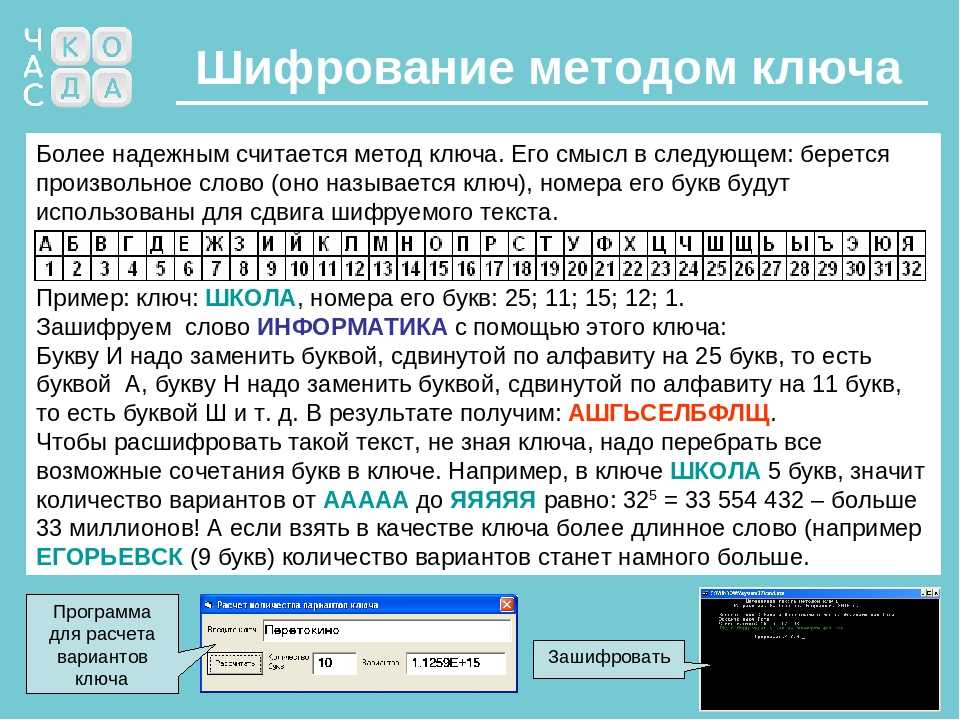

В 1553 году итальянец Джованни Белазо, служивший секретарём в свите кардинала, написал книгу «Шифр сеньора Белазо». Он предлагал применять для шифрования пароль — специальное слово или группы слов. Его следовало записывать над или под открытым текстом, при этом каждая буква пароля означала номер применяемой замены к букве открытого текста.

Он предлагал применять для шифрования пароль — специальное слово или группы слов. Его следовало записывать над или под открытым текстом, при этом каждая буква пароля означала номер применяемой замены к букве открытого текста.

Для зашифровки и дешифровки использовали таблицу, в первой строке которой располагались символы в алфавитном порядке. Начиная со второй строки символы записываются со сдвигом влево на одну позицию. Выталкиваемые символы заполняли освобождающиеся позиции справа.

При шифровании нужно выбрать слово-пароль и записать его под буквами шифруемого текста. Символ шифруемого текста определяет столбец матрицы шифрования. Необходимый для его замены символ находится на пересечении этого столбца со строкой, соответствующей букве ключа, записанного под шифруемым текстом. Например для пароля «зонд» таблица шифрования состоит из пяти строк:

Пример таблицы для шифрования с паролем «зонд» bstudy

Дальше записываем пароль («зонд») под шифруемым словом («криптография»). По таблице зашифровываем всё слово и получается «СЭХУЩЫРФЗАХВ».

По таблице зашифровываем всё слово и получается «СЭХУЩЫРФЗАХВ».

Пример шифра Белазо bstudy

Итальянский математик и философ Джироламо Кардано в 1566 году придумал систему шифрования с помощью трафаретов — её назвали «решётка Кардано». Она может быть двух видов — простая и симметрично-поворотная. В первом случае для шифрования применяется трафарет с отверстиями, которые показывают важный текст.

Решётка Кардано 3dnews

Второй вариант предполагает работу с симметричным трафаретом, который можно применять несколько раз, просто поворачивая его вокруг центра.

Леонардо да Винчи шифровал свои изобретения с помощью «зеркального письма» — записывая текст слева направо.

В Новое время

В 1790 году будущий президент США Томас Джефферсон создал дисковый прибор, который автоматизировал шифрование и стал первым криптоустройством Нового времени. 36 деревянных дисков с буквами и цифрами, нанизанных на цилиндр, вращались независимо друг от друга. Диски устанавливали в определённом порядке, об этом отправитель и получатель договаривались заранее.

Диски устанавливали в определённом порядке, об этом отправитель и получатель договаривались заранее.

Цилиндр Джефферсона Habr

Чтобы зашифровать текст, человек вращал каждый диск, чтобы получить нужно слово или фразу в одной строке. Дальше он переписывал любую другую строчку — ниже или выше готового текстового послания.

Получатель поворачивал диски на своём устройстве и выкладывал полученный шифр вв строку, а затем осматривал остальные строки, чтобы найти осмысленное текстовое послание.

Шифрование использовали и военные. В 1854 году появился простой шифр Плейфера, для которого не требовались специальные приспособления, только ключевое слово и квадратная таблица из 25 букв английского алфавита.

Пустые ячейки таблицы заполняли буквами ключевого слова, без повторяющихся символов, а оставшиеся ячейки — буквами, которые не встречались в ключе.

Для шифрования брали пары букв — биграммы и следовали четырём правилам:

- если две буквы биграммы совпадают — после первого символа добавляется «Х»;

- если символы биграммы исходного текста встречаются в одной строке, то эти символы замещаются на символы, расположенные в ближайших столбцах справа;

- если символы биграммы встречаются в одном столбце, то они преобразуются в символы того же столбца, находящимися под ним;

- если символы биграммы исходного текста находятся в разных столбцах и разных строках, то они заменяются на символы, находящиеся в тех же строках, но соответствующие другим углам прямоугольника.

Для расшифровки применяют обратные правила.

Так выглядит зашифрованное слово «password», а ключевое слово — «login»

В Новейшей истории

Шифром Плейфера британские военные пользовались до начала Второй мировой войны, когда появились шифровальные машины. «Энигма» работала так: при нажатии на клавишу с буквой алфавита в движение приходили один или несколько роторов. Буква менялась несколько раз по принципу шифра Цезаря (каждая буква исходного текста заменялась на другую, стоящую от неё по алфавиту на определённое число позиций). Машина могла воспроизводить 15 квадриллионов комбинаций, поэтому этот шифр долго не могли взломать.

Английский математик Алан Тьюринг разработал метод для расшифровки сообщений «Энигмы». На его основе англичане создали машину под названием «Бомба». Чтобы расшифровать сообщение, нужен был «ключ» — часть открытого текста или структура сообщения. Для этого достаточно было перехватить часть сообщения, на основе которого «Бомба» перебирала возможные варианты, чтобы восстановить полный текст.

Первую «Бомбу» — три метра в длину, два в высоту и весом 2,5 тонны — запустили в 1940 году. Комплекс из 210 таких машин позволял англичанам расшифровывать до 3 тысяч военных сообщений в сутки.

Turing Bombe Wikipedia

Когда появились первые цифровые пароли

С появлением первых компьютеров для входа в систему стали использовать связку логин–пароль.

Слово «log» (от англ. «бревно») пришло из судоходства: чтобы измерить скорость движения корабля, моряки бросали в воду деревяшку и засекали время, за которое судно проплывёт мимо неё. Зная длину корпуса от носа до кормы, они вычисляли скорость. Такой способ известен с 15 века и называют его «голландский лаг».

Позднее для этого появилось специальное приспособление «лаг» — деревяшка на верёвке, на которой через равные интервалы матросы завязывали узлы. Матрос бросал лаг за борт, засекал время, и отсчитывал количество узлов, которое ушло за борт. Так начали измерять скорость в узлах. Эту информацию заносили в бортовой журнал (log-book). Сделать это мог не каждый, для этого нужен был доступ к журналу (log in). Когда появились компьютеры, процесс входа в систему стали называть по аналогии — login.

Эту информацию заносили в бортовой журнал (log-book). Сделать это мог не каждый, для этого нужен был доступ к журналу (log in). Когда появились компьютеры, процесс входа в систему стали называть по аналогии — login.

Первый компьютерный пароль создал инженер Фернандо Корбато в 1961 году. Он работал в Массачусетском технологическом институте (MIT), где делил с коллегам один огромный компьютер. Но данные всех пользователей хранились в одном месте, и, чтобы они не путались, на компьютере создавали «разделы»: каждый учёный мог получить доступ только к своим данным — для этого им выдавали пароли.

Отец компьютерного пароля Фернандо Хосе Корбато Heidelberg Laureate Forum

Первый взлом произошёл уже спустя год. Аспиранту MIT Аллану Шерру не нравилось, что общим компьютером в университете можно было пользоваться лишь по 4 часа в день. Все пароли хранились в отдельном текстовом файле на этом же компьютере. Шерр запросил распечатку файлов и просто забрал распечатанный документ из картотеки. Чтобы обезопасить себя, он поделился списком паролей с двумя другими аспирантами. Системные администраторы даже не подумали о том, что это может быть и утечка, поэтому не стали искать виновного. Шерр признался в краже только полвека спустя. Объяснив это тем, что хотел получить больше времени для работы.

Чтобы обезопасить себя, он поделился списком паролей с двумя другими аспирантами. Системные администраторы даже не подумали о том, что это может быть и утечка, поэтому не стали искать виновного. Шерр признался в краже только полвека спустя. Объяснив это тем, что хотел получить больше времени для работы.

Взламывать компьютеры автоматически научились в 1988 году. Студент Корнелльского университета Роберт Таппан Моррис написал программу, получившую название «Червь Морриса». Она сама распространялась по сети и подбирала пароли к учётным записям с помощью имени пользователя и списка из 400 самых популярных слов, например, «аэробика», «самолёт», «кофе», «банки», «Эйнштейн».

Вирус на несколько суток парализовал работу компьютеров в сети Arpanet — прототипе интернета. Общие убытки оценивали в $98 млн. В 1989 году Моррис стал первым в мире обвиняемым по статье о компьютерных преступлениях. Его осудили на три года условно со штрафом $10 тысяч (это $21 тысяча в 2021 году) и 400 часами общественных работ.

«Червь Морриса» заставил инженеров и учёных по всему миру задуматься о вопросах компьютерной безопасности. Именно после этого в машинах стали добавлять паузы после неправильного ввода и хранить пароли в закрытом месте.

Почему современные пароли не работают

Люди пользуются паролями, чтобы получить доступ к компьютерам, смартфонам, программам, сервисам и защитить данные. Но пароль — не физический барьер. Простые пароли легко угадать с помощью вычислительных методов, например, «атаки по словарю», когда проверяются все известные слова и словосочетания на определённом языке. Пароль можно получить и с помощью социальной инженерии, обманом заставив человека раскрыть его.

Билл Гейтс в 2004 году заявил: «Пароли не подходят для того, что вы действительно хотите защитить». А программист Рэндалл Манро высказал подобное мнение в веб-комиксе xkcd.

Тот самый комикс про сложность паролей xkcd

Но главная проблема безопасности не в самой концепции паролей, а в пользователях. В 2013 году Google провёл исследование и выяснил, что большинство паролей включают имя или день рождения домашнего животного, члена семьи или партнёра, годовщину или другую знаменательную дату, место рождения, любимый праздник, и слово «пароль».

В 2013 году Google провёл исследование и выяснил, что большинство паролей включают имя или день рождения домашнего животного, члена семьи или партнёра, годовщину или другую знаменательную дату, место рождения, любимый праздник, и слово «пароль».

Пароли становятся проще и слабее. NordPass выпускают ежегодный отчёт о самых распространённых кодовых комбинациях. На первом месте — «123456». Его применяют более 100 млн пользователей. На втором и третьим местах — «123456789» и «12345». В десятке также «qwerty» и «111111».

Чтобы обезопасить свои данные, пароли должны быть уникальными. Например, Microsoft даёт такие рекомендации:

- для каждого сайта придумывайте новый пароль;

- не используйте в качестве пароля одно слово, например password, или частые фразы, например Iloveyou;

- используйте пароли, которые будет сложно угадать даже тем, кто хорошо вас знает;

- не включайте в пароли имена и дни рождения родных и друзей, названия любимых групп или фразы, которые вы часто произносите.

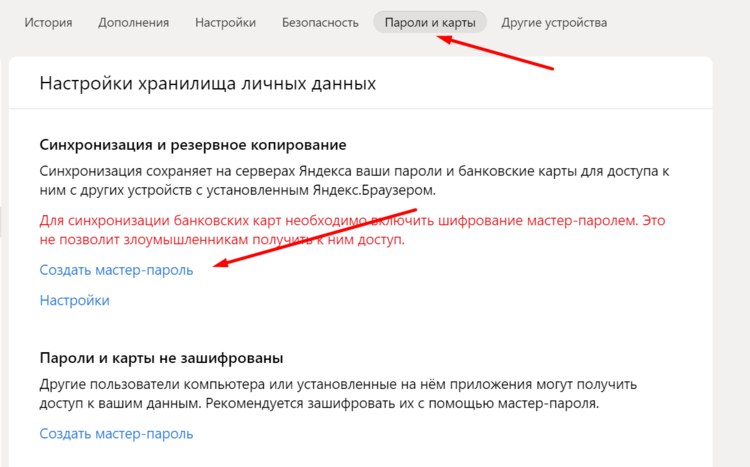

Не рекомендуют также записывать пароли на бумажках, хранить их в «Заметках» на телефоне или применять автозаполнение паролей в браузерах.

Лучше активировать двухфакторную аутентификацию — это дополнительная проверка безопасности с помощью электронной почты, смс или биометрии (отпечаток пальца или Face ID).

Создатель первого цифрового пароля Фернандо Корбато в одном из интервью заявил, что они стали кошмаром. Когда Корбато придумывал концепцию, он не подозревал, что человеку придётся придумывать и хранить десятки и сотни кодовых последовательностей от различных учётных записей. Количество паролей у самого Корбато перевалило за сотню — он записал их на трёх бумажных листах.

Чтобы избавить пользователей от необходимости заполнять формы регистрации и запоминать пароли, Сбер разработал сервис — Сбер ID. С его помощью пользователи регистрируются и входят в свою учётную запись в один клик.

Сервис подключается к любому сайту или приложению с помощью SDK (комплекта для разработки) или готовых модулей. Бизнес получает повышенную заполняемость профиля и актуальные контакты клиентов (куда точно доходят письма и сообщения), а также защищает себя от ботов и мошенников — в Сбер ID следят за актуальностью данных учётных записей клиентов.

Бизнес получает повышенную заполняемость профиля и актуальные контакты клиентов (куда точно доходят письма и сообщения), а также защищает себя от ботов и мошенников — в Сбер ID следят за актуальностью данных учётных записей клиентов.

Чтобы оставить заявку на подключение, нужно заполнить четыре поля и сделать один клик на сайте.

Узнать больше

Краткая история паролей от античности до наших дней / Хабр

shushurikhin

Время на прочтение

4 мин

Количество просмотров 9.4K

Блог компании Selectel Информационная безопасность *IT-инфраструктура *Сетевые технологии *Социальные сети и сообщества

Несмотря на то, что Microsoft много лет активно продвигает концепцию «беспарольного будущего», пока что поверить в удивительный новый мир довольно трудно. Разве может быть что-то более незыблемое и постоянное, чем проверка «свой-чужой» с помощью кодового слова? Разбираемся, как пароли появились, распространились и почему IT-корпорации планируют от них отказываться.

Пароль жизни и смерти

Кодовые фразы в привычной нам форме использовались как минимум за 200 лет до Рождества Христова, уже в Древнем Риме. От желающих попасть на территорию городов требовали конкретную фразу, которую часовые получали на деревянной табличке. Что забавно, уже тогда использовался своеобразный аналоговый древнеримский блокчейн — при передаче таблички всегда было известно, у какой группы людей она находится прямо сейчас и если в нужный момент она не возвращалась обратно на регулярную «верификацию», этой группе людей грозили серьезные неприятности.

Следующим логичным шагом в развитии аналоговых паролей стало end-to-end-шифрование. Во многих военных операциях (например, битве за Нормандию), ключевой частью коммуникации стало не только знание пароля, но и знание ответа, которые менялись максимально часто. Практически сличение эмодзи в секретных чатах Telegram.

Первый цифровой пароль и первые утечки

Операционной системой, где был представлен вход по паролю, стала Compatible Time-Sharing System (CTSS), разработанная в MIT. Одной из главных задач в ходе ее создания было распределение ценнейшего ресурса — времени, в течение которого люди могли работать с системой. После ввода пароля человек мог работать в течение четырех часов, за которые нужно было успеть выполнить максимум задач.

Одной из главных задач в ходе ее создания было распределение ценнейшего ресурса — времени, в течение которого люди могли работать с системой. После ввода пароля человек мог работать в течение четырех часов, за которые нужно было успеть выполнить максимум задач.

Во время ввода пароля был даже аналог современных «звездочек»: если это было возможно, система отключала печатающий механизм для большей приватности во время ввода.

Разумеется, известно и имя «отца» концепции. Это Фернандо Корбато, руководитель команды, создавшей CTSS. Забавно, что, хотя целью было обеспечение информационной безопасности, безопасное хранение самих паролей предусмотрено не было. Причина прозаична: ресурсов у компьютерных систем того времени было не так много, и тратить их еще и на решение этой проблемы было чистым расточительством. «Никто не хотел посвящать слишком много машинных ресурсов задачам аутентификации», — вспоминал Корбато. Разумеется, при таких исходных просто не могли не случиться первые инциденты безопасности.

Они произошли в начале 1960-х. Один из сотрудников обнаружил, что мастер-файл с паролями можно просто распечатать, подав соответствующую команду. Простой и очевидный способ обойти защиту. Первый задокументированный случай стопроцентного компрометирования базы пользователей одного «сервиса».

А в 1966 году кто-то перепутал приветственное сообщение ОС и мастер-файл с паролям. То есть любой, кто заходил в систему, получал доступ ко всем данным сотрудников. По воспоминаниям Корбато, даже нашлись люди, которые воспользовались этим. Ничего криминального: просто сотрудники ради шутки заходили в файлы коллег и оставляли там разные сообщения. Такой вот троллинг на огромных вычислительных машинах 1960-х. Возможность хранить пароли в операционных системах Unix в хешированном виде появилась только в 1970-х.

Обозреваем на Хабре самые интересные и дискуссионные темы из мира IT. Если хотите быть в курсе новостей, традиционно входящих в топ читаемых, подписывайтесь на наш блог.

Возврат к истокам

Следующий этап эволюции — это менеджеры для всех сервисов. Они поспособствовали популяризации мнения, что записать мастер-пароль на бумаге и положить в надежное место — лучшее, что можно здесь сделать. Доводов в пользу этого всего два, но звучат они весьма логично.

- Если вы храните пароль в действительно надежном месте, очень маловероятно, что кто-то будет нарушать законы вашей страны, чтобы выкрасть его.

- Вы наверняка сделаете свой мастер-пароль длинным и уникальным, чтобы точно не забыть его. Довольно сложно относиться несерьезно к вопросам собственной безопасности. И именно поэтому высок риск однажды все-таки его забыть. И в этом случае восстановление всех паролей (конечно же, тоже сложных и уникальных) ко всем своим сервисам превратится в серьезную проблему.

Таким образом, история паролей прекрасным образом закольцевалась. Начавшись с деревянных табличек в Древнем Риме, она закончилась листочками бумаги в надежных местах.

Пароль как зло

Что интересно, в 2014 году Корбато охарактеризовал придуманную им систему паролей как «кошмар». По его словам, в момент создания они не могли предвидеть появления интернета в его современном виде. По его мнению, ситуация очевидна: никто не может запомнить множество разных сложных слов для всех нужных сервисов, поэтому в реальном мире происходит одно из двух. Либо люди пользуются костылями для запоминания, которые серьезно снижают эффективность концепции, либо пользуются менеджерами, которые Корбато тоже не считает чем-то надежным.

«Пароли не обеспечивают супервысокий уровень безопасности, но их достаточно для защиты от случайного подглядывания», — так Корбато оценивал надежность системы как таковой под конец жизни. Что характерно, Билл Гейтс предсказывал «скорую» смерть паролей (по тем же причинам) еще в 2004 году, однако они до сих пор с нами.

По признанию самого Корбато, у него было около 150 паролей от различных сервисов, и он пользовался различными ухищрениями, чтобы их запомнить. В июле 2019 года он умер в возрасте 93 лет.

В июле 2019 года он умер в возрасте 93 лет.

Судя по всему, на этом моменте история паролей заканчивается, и они, возможно, переродятся во что-то более надежное и интересное. Конечно, избавление от паролей — процесс не быстрый, но, если идея приживется, через несколько лет мы сможем ощутить результаты изменений. Хотелось бы, чтобы они были положительными.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Как считаете, увидим будущее без паролей?

23.96%

Да, они обязаны уйти в прошлое

46

54.69%

Нет, иначе как я буду помнить кличку своего первого питомца?

105

21.35%

Я Билл Гейтс и говорю об этом с 2004 года

41

Проголосовали 192 пользователя.

Воздержались 39 пользователей.

Теги:

- пароли

- интернет

- история it

- безопасность

Хабы:

- Блог компании Selectel

- Информационная безопасность

- IT-инфраструктура

- Сетевые технологии

- Социальные сети и сообщества

Принудительно использовать историю паролей — Безопасность Windows

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

Применяется к

- Windows 11

- Windows 10

Описывает рекомендации, расположение, значения, управление политиками и вопросы безопасности для Применить параметр политики безопасности истории паролей .

Ссылка

Параметр политики Принудительно использовать историю паролей определяет количество уникальных новых паролей, которые должны быть связаны с учетной записью пользователя, прежде чем можно будет повторно использовать старый пароль.

Повторное использование пароля является важной проблемой в любой организации. Многие пользователи хотят повторно использовать один и тот же пароль для своей учетной записи в течение длительного периода времени. Чем дольше один и тот же пароль используется для конкретной учетной записи, тем выше вероятность того, что злоумышленник сможет определить пароль с помощью атак грубой силы. Если пользователям необходимо изменить свой пароль, но они могут повторно использовать старый пароль, эффективность хорошей политики паролей значительно снижается.

Указание меньшего числа для Принудительно использовать историю паролей позволяет пользователям постоянно использовать одно и то же небольшое количество паролей несколько раз. Если вы также не установите минимальный срок действия пароля, пользователи смогут менять свой пароль столько раз подряд, сколько необходимо для повторного использования исходного пароля.

Возможные значения

- Указанный пользователем номер от 0 до 24

- Не определено

Передовой опыт

- Установить Принудительно использовать историю паролей 9От 0018 до 24. Этот параметр поможет устранить уязвимости, вызванные повторным использованием пароля.

- Установите максимальный срок действия пароля для истечения срока действия паролей от 60 до 90 дней. Попробуйте истечь сроком действия паролей между основными бизнес-циклами, чтобы предотвратить потерю работы.

- Настройте минимальный срок действия пароля, чтобы не разрешать немедленную смену паролей.

Местоположение

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Политики учетных записей\Политика паролей

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения политики по умолчанию. Значения по умолчанию также перечислены на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | 24 сохраненных пароля |

| Политика контроллера домена по умолчанию | Не определено |

| Настройки автономного сервера по умолчанию | 0 сохраненных паролей |

| Действующие настройки контроллера домена по умолчанию | 24 сохраненных пароля |

| Действующие параметры рядового сервера по умолчанию | 24 сохраненных пароля |

| Действующие параметры GPO по умолчанию на клиентских компьютерах | 24 сохраненных пароля |

Управление политикой

В этом разделе описаны функции, инструменты и рекомендации, которые помогут вам управлять этой политикой.

Требование перезапуска

Нет. Изменения этой политики вступают в силу без перезагрузки устройства, если они сохраняются локально или распространяются через групповую политику.

Вопросы безопасности

В этом разделе описывается, как злоумышленник может использовать функцию или ее конфигурацию, как реализовать контрмеру и возможные негативные последствия реализации контрмеры.

Уязвимость

Чем дольше пользователь использует один и тот же пароль, тем выше вероятность того, что злоумышленник сможет определить пароль с помощью атак грубой силы. Кроме того, любые учетные записи, которые могли быть скомпрометированы, остаются уязвимыми до тех пор, пока пароль остается неизменным. Если требуется изменить пароль, но повторное использование паролей не предотвращено, или если пользователи постоянно повторно используют несколько паролей, эффективность хорошей политики паролей значительно снижается.

Если для этого параметра политики указать меньшее число, пользователи смогут повторно использовать одно и то же небольшое количество паролей. Если вы также не настроите параметр политики «Минимальный срок действия пароля», пользователи могут неоднократно менять свои пароли, пока не смогут повторно использовать исходный пароль.

Если вы также не настроите параметр политики «Минимальный срок действия пароля», пользователи могут неоднократно менять свои пароли, пока не смогут повторно использовать исходный пароль.

Примечание: После взлома учетной записи простого сброса пароля может быть недостаточно, чтобы ограничить пользователя-злоумышленника, поскольку злоумышленник мог изменить среду пользователя таким образом, что пароль автоматически меняется обратно на известное значение в определенный момент времени. время. Если учетная запись была скомпрометирована, лучше всего удалить учетную запись и назначить пользователю новую учетную запись после того, как все затронутые системы будут восстановлены до нормальной работы и проверены, что они больше не скомпрометированы.

Контрмеры

Настройте для параметра политики Принудительное использование истории паролей значение 24 (максимальное значение), чтобы свести к минимуму количество уязвимостей, вызванных повторным использованием пароля.

Чтобы этот параметр политики был эффективным, необходимо также настроить действующие значения для параметров политики Минимальный срок действия пароля и Максимальный срок действия пароля.

Потенциальное влияние

Основное влияние настройки Принудительное использование истории паролей 9Параметр 0018, равный 24, заключается в том, что пользователи должны создавать новый пароль каждый раз, когда им требуется сменить старый. Если пользователям необходимо изменить свои пароли на новые уникальные значения, существует повышенный риск пользователей, которые где-то записывают свои пароли, чтобы не забыть их. Другой риск заключается в том, что пользователи могут создавать пароли, которые постепенно изменяются (например, password01, password02 и т. д.), чтобы облегчить запоминание, но такие пароли упрощают подбор злоумышленником. Кроме того, чрезмерно низкое значение параметра политики Максимальный срок действия пароля, вероятно, приведет к увеличению административных издержек, поскольку пользователи, которые забывают свои пароли, могут часто просить службу поддержки сбросить их.

- Политика паролей

Обратная связь

Просмотреть все отзывы о странице

История паролей, срок действия и сложность: объяснение!

С начала цифровой революции мир стал меньше, а люди развили культуру всегда быть на связи.

Сегодня мы окружены цифровыми транзакциями, цифровым общением, цифровой социальной жизнью и многим другим. Огромный кусок всех видов данных доступен в Интернете, будь то ваши личные или профессиональные данные.

Интернет знает о вас больше, чем вы сами. Представьте, что может сделать человек, если эти данные попадут не в те руки. Я здесь не для того, чтобы сеять в вас страх перед цифровым миром, но вы не можете игнорировать возможность того, что это произойдет.

Мы все осознаем нашу конфиденциальность и безопасность данных, и идеальный пример из реальной жизни может объяснить это. Большинство из нас знает, когда и где мы должны переключиться в режим внутренней конфиденциальности в зависимости от ситуации.

Пароли — это единственные меры, которые очень помогают нам защитить наши данные. Так ты не думаешь, что наш защитник должен быть более надежным? Да, он должен быть достаточно прочным, чтобы противостоять многочисленным атакам, пытающимся украсть ваши данные.

Что такое пароли?

Я не думаю, что кому-то нужно знакомиться с темой «Что такое пароль». Мы окружены паролями с момента пробуждения до момента сна. «Пароль — это комбинация букв и символов, которая однозначно идентифицирует каждого человека» 9.0003

Пароль можно использовать в нескольких сценариях, но мотив их использования одинаков, то есть для аутентификации личности. Пароли используются в основном с уникальным идентификатором или «Именем пользователя» — вместе эта комбинация называется учетными данными для входа.

Большинство паролей содержат буквы, цифры, специальные символы и символы, и они могут различаться по длине. Перед установкой пароля вы должны убедиться, что комбинацию легко запомнить, но трудно взломать, а это значит, что она не должна быть настолько легкой, чтобы ее мог угадать каждый, и не должно быть слишком сложно забыть ее через какое-то время.

Что такое слабые пароли?

После создания учетной записи на любом веб-сайте нам предлагается установить новый пароль для этого сайта. Пароли, которые мы установили в это время, можно разделить на два типа: слабые и надежные пароли.

Давайте рассмотрим некоторые очень распространенные методы работы со слабыми паролями.

- Простые пароли: Пароли, заданные без особых раздумий, называются простыми паролями. Например: «пароль», «qwerty», «123456» и т. д. Программа для взлома паролей работает таким образом, что ищет эти типы очевидных комбинаций.

- Пароли с личной информацией: Если вы склонны использовать свою личную информацию в качестве пароля, у вас большие проблемы, так как хакеры могут быстро получить такие данные из ваших общедоступных социальных профилей. Такие данные, как ваш день рождения, годовщина или год выпуска, являются личной информацией, и их следует избегать.

- Повторяющиеся пароли: Имея несколько учетных записей, некоторым пользователям сложно запомнить несколько паролей, поэтому они обычно используют одни и те же пароли для каждой учетной записи.

Но если хакер взломает пароль для одной учетной записи, все остальные его учетные записи будут скомпрометированы.

Но если хакер взломает пароль для одной учетной записи, все остальные его учетные записи будут скомпрометированы.

Как создать надежный пароль?

К этому моменту необходимость в надежном пароле должна быть для вас очевидна, и вы должны стремиться узнать, как можно сделать пароль более надежным. Успокоиться! Мы собираемся осветить некоторые важные моменты, с помощью которых можно многократно повысить безопасность паролей.

Существуют различные способы повышения безопасности вашего пароля; тем не менее, я выделяю три таких момента, которые необходимо учитывать каждому бизнесу и частному лицу, повышая безопасность своих паролей. Это:

- История паролей

- Сложность пароля

- Срок действия пароля

История паролей

Включение этой функции в вашем продукте/веб-сайте может добавить к нему дополнительный уровень безопасности. Эта функция хранит историю паролей, созданных для определенной учетной записи.

Повторное использование паролей в настоящее время является серьезной головной болью для организаций, поскольку пользователи склонны использовать те же пароли, что и в прошлом. Использование одного и того же пароля в течение более длительного периода времени дает хакеру больше шансов определить пароль.

Использование одного и того же пароля в течение более длительного периода времени дает хакеру больше шансов определить пароль.

Функция истории паролей может иметь ограничение, до которого вы не можете использовать какой-либо такой пароль, который вы настроили. Например, если вы установите ограничение на 5, то вы не сможете использовать последние пять предыдущих паролей.

Таким образом, потребители будут вынуждены не использовать свои старые пароли снова и снова. Установка нового пароля создает проблемы для злоумышленника, а учетная запись остается в безопасности.

Подробнее: Комплексная система паролей для повышения вашей безопасности!

Сложность пароля

Из вышеизложенного мы узнали, как важно не использовать старые пароли; давайте разберемся, какими должны быть наши новые пароли. Для создания надежного пароля требуется комбинация, которую злоумышленники не могут легко угадать после извлечения некоторой информации из ваших социальных дескрипторов.

Если вы сохранили свой пароль в виде простого текста, скажем, клички вашей первой собаки или любимого места для пикника и т. д., которые могут быть легко угаданы злоумышленниками, когда они получат какие-либо данные из социальной сети. В этом случае ваша конфиденциальность и данные могут быть скомпрометированы. Чтобы этого избежать, необходимо создать сложный и жесткий пароль.

Теперь вы спросите, какими способами можно создать надежный и сложный пароль, а также запомнить его. Я выделил несколько важных моментов, которых следует придерживаться при создании новых паролей:

- Пароли должны быть достаточно длинными: Короткие пароли легко взломать, так как в них нужно взломать меньше цифр, но в то же пароль — геркулесова задача. Идеальный пароль не должен быть меньше 12 символов.

- Не использовать очевидные словарные слова: Убедитесь, что вы не используете простые слова, которые содержат какое-то значение (например, оранжевый@123, красный#12).

Если вы создаете пароль, точно такой же, как словарное слово, то он не может быть надежным. Бывают случаи, когда такие пароли легко взломать.

Если вы создаете пароль, точно такой же, как словарное слово, то он не может быть надежным. Бывают случаи, когда такие пароли легко взломать. - Использовать случайные алфавиты: Лучшие и самые безопасные пароли содержат алфавиты совершенно случайным образом. Они могут быть в верхнем или нижнем регистре. Их размещение не имеет никакого смысла или значения. Например, (J56yh#$fhB). Пароли такого типа — крепкий орешек.

- Не используйте личную информацию в паролях: Пароли, содержащие некоторую личную информацию, такую как дата вашего рождения, год выпуска и т. д., представляют повышенный риск взлома. Поэтому избегайте использования какой-либо личной информации в своих паролях.

- Избегайте запоминающихся путей клавиатуры: Не рекомендуется использовать какой-либо последовательный путь клавиатуры или любую комбинацию, с которой вы хорошо знакомы. Например (qwerty, reset@123,).

Срок действия пароля

Большинство организаций, в которых хранятся конфиденциальные данные пользователей, используют эту политику истечения срока действия пароля. Эта политика заставляет пользователя обновлять/менять свои пароли через определенный период времени.

Эта политика заставляет пользователя обновлять/менять свои пароли через определенный период времени.

В результате злоумышленники сокращают время, необходимое для подбора пароля пользователя. Раньше потребители устанавливали пароли для своих учетных записей, и у хакеров было так много времени, чтобы пытаться взломать их несколько раз.

Но сейчас, пока не придумают возможный пароль, потребитель уже сменил пароль. Таким образом, включение политики истечения срока действия пароля добавляет дополнительный уровень безопасности для ваших паролей.

Заключение

Защита данных потребителей является высшим приоритетом для многих организаций, поскольку это основа доверия, которое оказывают им потребители. Существуют различные другие методы, которые вы можете внедрить вместе с этими тремя, чтобы поднять безопасность вашего пароля на новый уровень.

Некоторые из них используют двухфакторную аутентификацию , биометрическую аутентификацию , блокировку грубой силы и многие другие.

Но если хакер взломает пароль для одной учетной записи, все остальные его учетные записи будут скомпрометированы.

Но если хакер взломает пароль для одной учетной записи, все остальные его учетные записи будут скомпрометированы. Если вы создаете пароль, точно такой же, как словарное слово, то он не может быть надежным. Бывают случаи, когда такие пароли легко взломать.

Если вы создаете пароль, точно такой же, как словарное слово, то он не может быть надежным. Бывают случаи, когда такие пароли легко взломать.