Содержание

Что такое IP адрес?

Главная » Словарь » i » Что такое IP адрес?

IP адрес (англ. IP address) – это номер, используемый для указания местоположения компьютера или другого устройства в сети, с использованием TCP/IP пакетов.

IP адрес это аббревиатура от Internet Protocol address.

Этот адрес можно сравнить с адресом вашего дома. Он позволяет данным достичь соответствующего адреса в сети и в Интернете.

IPv4 против IPv6

По мере развития Интернета и технологий растет спрос на IP-адреса. Чтобы его удовлетворить, сегодня используются два типа адресов: IPv4 и IPv6. Хотя вы могли иметь дело только с IPv4 адресами (у себя в доме, школе, офисе), нужно также уметь распознать IPv6, наткнувшись на них.

Пример адреса IPv4:

216.58.216.164

Пример адреса IPv6:

2607:f8b0:4005:805::200e

Оба эти адреса указывают на google. com.

com.

Классы IP адресов

С там, что такое IP адрес разобрались, перейдем к классам. Айпи адрес IPv4 делится на пять классов доступных диапазонов: класс A, класс B, C, D и E классы. Обычно используются только первые три – A, B и C. Каждый из них позволяет эксплуатировать ряд доступных IP адресов, показанных в таблице ниже.

|

Класс IP адреса

|

Диапазон адресов

|

Поддержка

|

|---|---|---|

|

A

|

От 1.0.0.1 до 126.255.255.254

|

Поддерживает 16 миллионов хостов в каждой из 127 сетей.

|

|

B

|

От 128.1.0.1 до 191.255.255.254

|

Поддерживает 65 000 хостов в каждой из 16 000 сетей.

|

|

C

|

От 192.

|

Поддержка 254 хостов в каждой из 2 миллионов сетей.

|

|

D

|

От 224.0.0.0 до 239.255.255.255

|

Зарезервировано для Multicast групп. (Многоадресных)

|

|

E

|

От 240.0.0.0 до 254.255.255.254

|

Зарезервировано для будущего использования или целей исследований и разработок.

|

Диапазоны 127.xxx зарезервированы для loopback или localhost, например, 127.0.0.1 – это адрес loopback. Диапазон 255.255.255.255 передается всем хостам в локальной сети.

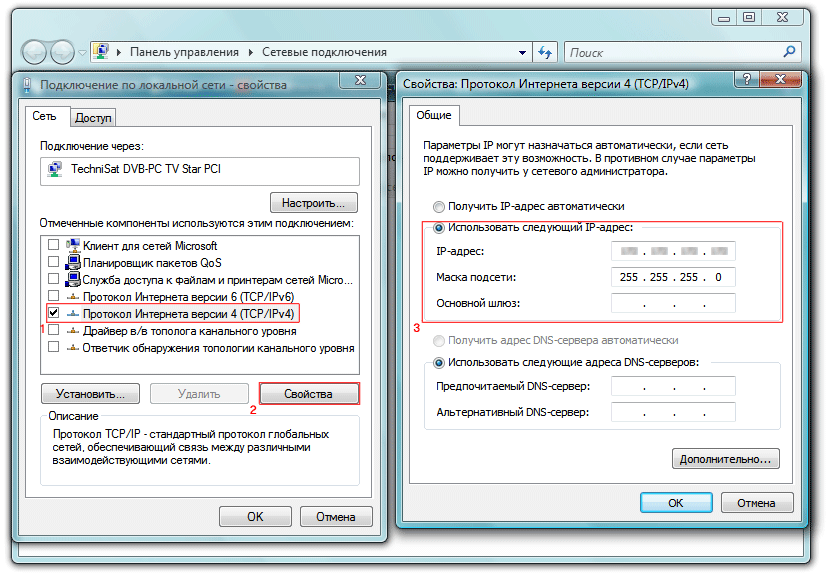

Автоматически назначенные адреса

При настройке домашней сети автоматически назначаются некоторые IP адреса (динамическое распределение). По умолчанию эти адреса, это то, что позволяет вашему компьютеру и другим сетевым устройствам передавать и получать информацию по вашей сети. Ниже приведены наиболее часто назначаемые адреса для домашних сетей.

Ниже приведены наиболее часто назначаемые адреса для домашних сетей.

|

192.168.1.0

|

0 это автоматически назначенный сетевой адрес.

|

|

192.168.1.1

|

1 – это широко применяемый адрес, используемый в качестве шлюза.

|

|

192.168.1.2

|

2 – также часто используемый адрес, шлюз.

|

|

192.168.1.3 — 254

|

Адреса за пределами «3» назначаются компьютерами и устройствами в сети.

|

|

192.168.1.255

|

255 – автоматически назначается в большинстве сетей в качестве широковещательного (broadcast) адреса.

|

Если вы когда-либо подключались к домашней сети, вы должны быть знакомы с адресом шлюза 192. 168.1.1, который является адресом, используемым для подключения к домашнему сетевому маршрутизатору (роутеру), чтобы попасть в его настройки. Другим распространённым диапазоном IP, который может быть использован, является 10.0.0.3 – 254.

168.1.1, который является адресом, используемым для подключения к домашнему сетевому маршрутизатору (роутеру), чтобы попасть в его настройки. Другим распространённым диапазоном IP, который может быть использован, является 10.0.0.3 – 254.

- Как зайти в настройки роутера

Получение IP адреса

По умолчанию используемый вами маршрутизатор назначит каждому из ваших компьютеров собственный Айпи адрес, часто используя NAT для пересылки данных поступающих с них во внешние сети, такие как Интернет.

Каждому кто подключается к Интернету, присваивается IP адрес их интернет-провайдером, который зарегистрировал ряд IP-адресов.

Например, предположим, что вашему провайдеру предоставляется 100 адресов в диапазоне от 109.145.90.100–109.145.90.199. Он может назначить своим клиентами любой адрес в этом диапазоне.

Таким образом, все эти адреса принадлежат провайдеру до тех пор, пока они не будут назначены на компьютеры клиентов.

В случае коммутируемого соединения, вам присваивается новый IP адрес при каждом подключении к интернет-провайдеру. С большинством провайдеров широкополосных интернет-услуг, вы всегда будете подключены к интернету, IP меняется редко. Оно остается неизменным до тех пор, пока поставщик услуг не потребует иного.

Другие интернет-протоколы

IP – это только один тип протоколов, использующийся для соединения в Интернете и других сетях. Существуют еще десятки различных протоколов, которые также применяются для связи между устройствами и программами. Например, SMTP (Simple Mail Transfer Protocol) – это протокол для отправки электронной почты с компьютера на компьютер.

См. также: домен, FTP.

Понравилось? Поделись с друзьями!

Полезные ссылки

- Карта сайта

- Онлайн инструменты

Разделы

- Уроки и статьи

- Советы по компьютеру

- Компьютерный словарь

Связь с нами

- Обратная связь

что такое цифровой адрес сервера и его назначение

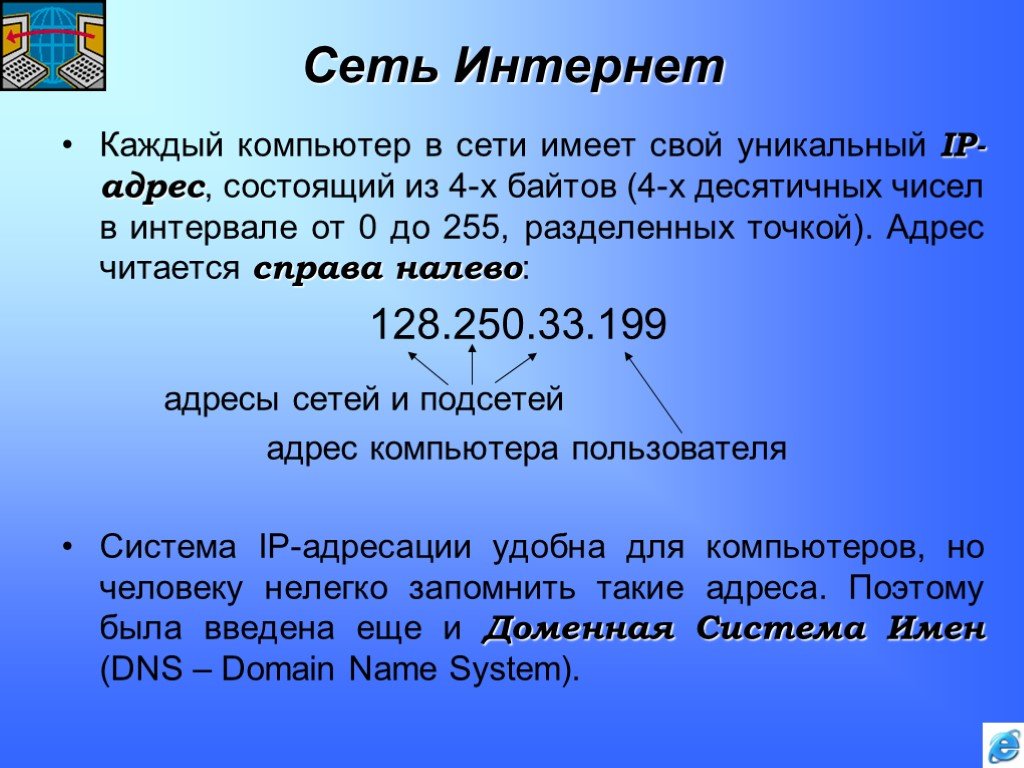

IP-адрес – это числовой идентификатор (всегда уникальный) определенного устройства, находящегося в составе компьютерной сети, которая построена на основе протокола TCP/IP. Интернет-адрес (это второе название, от Internet Protocol Address) для работы в Сети должен иметь глобальную уникальность. Для частной сети будет достаточным, если будут исключены совпадения в локальном пространстве.

Интернет-адрес (это второе название, от Internet Protocol Address) для работы в Сети должен иметь глобальную уникальность. Для частной сети будет достаточным, если будут исключены совпадения в локальном пространстве.

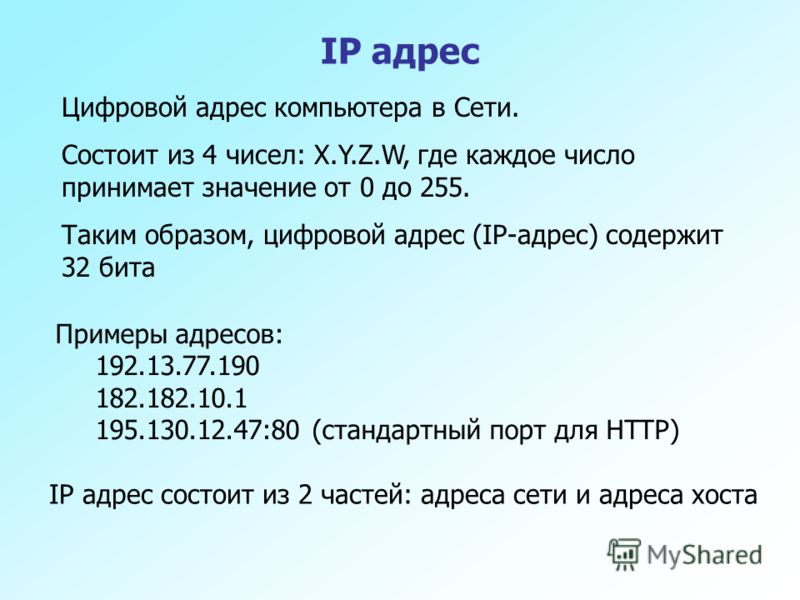

Формат IP-адреса и как он выглядит

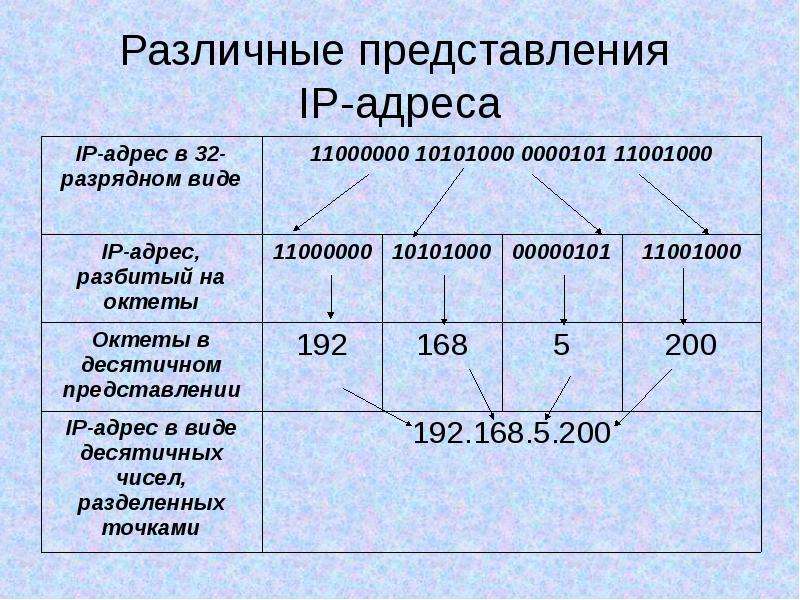

Правильный интернет-адрес представляется в 1 из 2 цифровых форматов, зависящих от типа протокола. Расшифровка достаточно простая.

- IPv4 (Internet Protocol, version 4) — это адрес, который записан в 32-битном формате. Он имеет вид четырех восьмибитных чисел (мин. 0, макс. 255), отделенных друг от друга точками. Например: 172.16.14.96.

- IPv6 (Internet Protocol, version 6) — это адрес в 128-битном формате. Имеет вид восьми групп, каждая из которых представляется четырьмя шестнадцатеричными цифрами, отделенными друг от друга при помощи двоеточия. Можно опускать идущие подряд ведущие нулевые группы, заменять их двойным двоеточием. Важно учитывать, что в одном адресе допускается только лишь одно упрощение. IPv6 выглядит так: 2002:0da8:12a4:07d6:1f82:8a3e:07a1:645d.

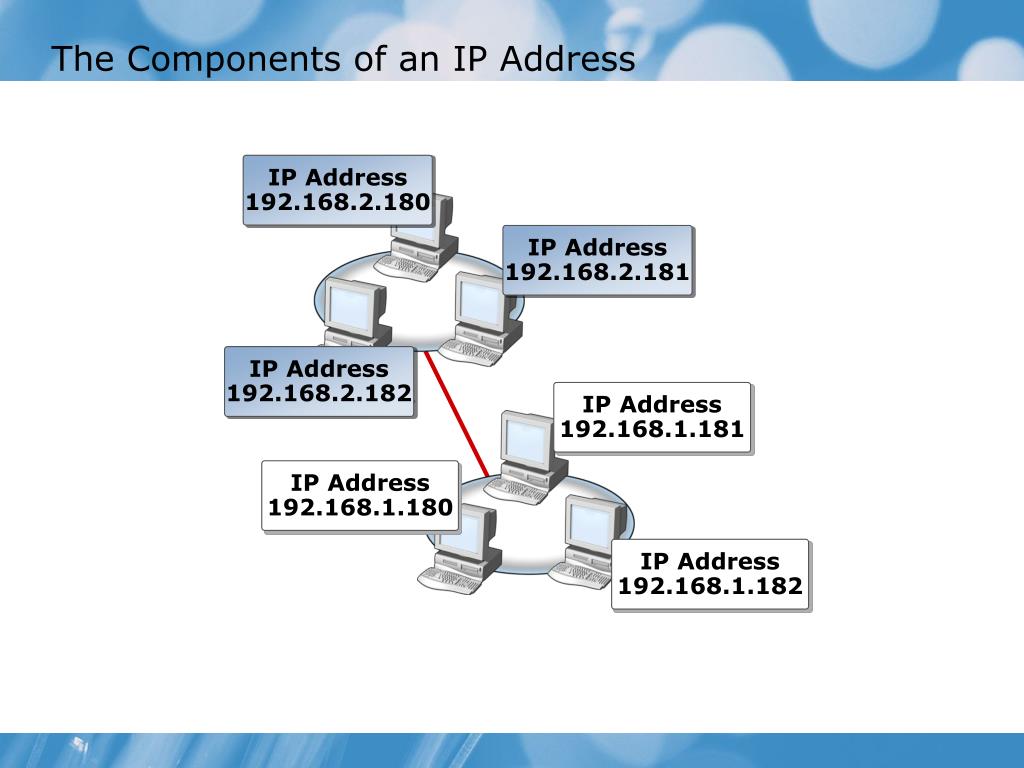

Структура IP-адреса

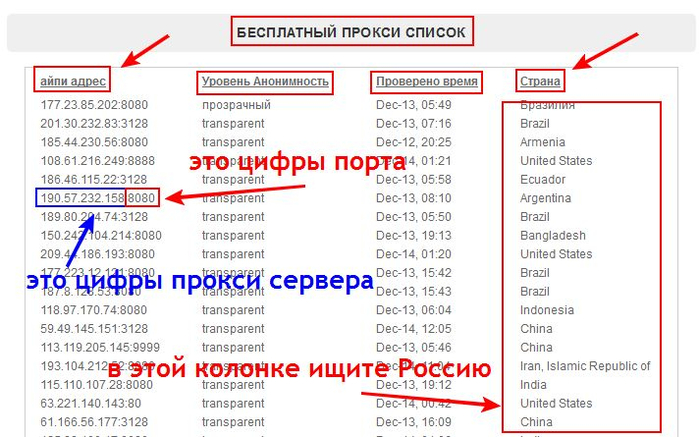

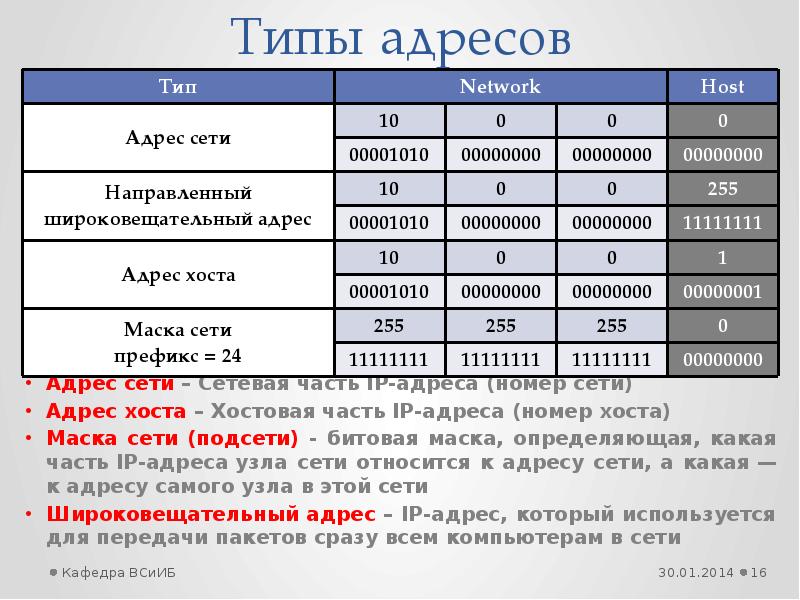

Давайте разберемся, что же значат цифры. Интернет-адрес состоит из 2 частей (номеров): сети и определенного узла, находящегося в ее пределах. Для того чтобы идентифицировать их, используются маски или классы. Для доступа в интернет-пространство нужно, чтобы IP имел принадлежность к другому блоку либо в пределах сети находился сервер, на котором будет осуществляться подмена адреса (с внутреннего на внешний). Для этого обычно используются NAT или прокси. Адрес выдает провайдер либо региональный интернет-регистратор. По умолчанию маршрутизатор может входить в разные сети. У каждого порта будет свой IP. Аналогичный принцип работы применим к компьютерам, поддерживающим разное количество сетевых связей.

Типы IP-адресов

В зависимости от способа использования

Внутренний

Он еще называется «серым», локальным или частным IP-адресом. Не всегда является постоянным, часто формируется заново от одного подключения к другому. Этот тип не используется при доступе в Сеть. Внутренний адрес работает исключительно в пределах локальной сети (домашней/предоставленной интернет-провайдером). Доступ к нему имеют только другие ее участники. Для этого по умолчанию зарезервированы соответствующие диапазоны частных адресов:

Этот тип не используется при доступе в Сеть. Внутренний адрес работает исключительно в пределах локальной сети (домашней/предоставленной интернет-провайдером). Доступ к нему имеют только другие ее участники. Для этого по умолчанию зарезервированы соответствующие диапазоны частных адресов:

- 10.0.0.0 – 10.255.255.255;

- 172.16.0.0 – 172.31.255.255;

- 192.168.0.0 – 192.168.255.255.

Внешний

Такой тип адреса также называют «белым», публичным либо глобальным. Он используется во время доступа в Интернет. Этот адрес уникален, именно под ним устройство видно в Сети. Т. к. число идентификаторов ограничено, часто задействуют NAT – механизм вида TCP/IP, который позволяет преобразовывать интернет-адреса из частных в публичные. Для этого используются маршрутизаторы конкретного типа. Многие сервисы отслеживают по внешним интернет-адресам вернувшихся и новых пользователей. Благодаря этому можно проводить аналитику, собирать статистику, которые так важны в продвижении веб-сайта.

В зависимости от вариантов определения

Статические

Это интернет-адреса, которые являются неизмененными (или постоянными). Назначение происходит в автоматическом порядке, непосредственно при присоединении к компьютерной сети. Также это можно сделать вручную. Статические адреса используются неограниченное количество времени. Они могут выступать в качестве идентификатора только для 1 сетевого узла. Еще иногда используют понятие псевдостатических адресов, которые работают в пределах 1 частной сети.

Динамические

Временные IP-адреса. Они присваиваются в автоматическом порядке и действуют ограниченное количество времени (от начала и до завершения сессии). Использование динамических интернет-адресов является своеобразным способом маскировки. Отследить пользователя, который выходит в Интернет при помощи такого адреса, очень сложно с технической точки зрения. Помочь могут лишь профессиональные инструменты и опытный специалист.

Что дает статический IP-адрес

Статический интернет-адрес позволяет:

- сделать привязку пользователя к выбранной сети;

- решить задачи, связанные с информационными технологиями;

- организовать защитный канал передачи данных;

- упростить работу в пиринговых сетях;

- оптимизировать работу с сетевыми серверами;

- использовать онлайн-сервисы, требующие обязательное наличие статического интернет-адреса.

Как узнать IP-адрес

После того, как мы рассказали, что такое IP-адрес сервера, важно обозначить, зачем он нужен и как его узнать. Он может понадобиться для работы с некоторыми сервисами, которые требуют его указания вручную. Получить информацию о цифровом адресе можно минимум двумя способами:

- использовать специальные онлайн-сервисы. Ими очень легко пользоваться: нужно просто зайти на них, и буквально через пару секунд на экране появится вся информация;

- обратиться к поставщику интернет-услуг. Еще один вариант получить IP-address – это обратиться в тех. поддержку провайдера (через «Личный кабинет», по телефону горячей линии и пр.).

Обращаем внимание на то, что вместе с интернет-адресом другим устройствам и лицам станет доступна следующая информация: ваша географическая привязка, данные провайдера (в том числе название), установленная у вас операционная система и браузер. Сервисы будут видеть, используются ли на вашем устройстве средства защиты данных, прокси-сервер.

О шифровании IP-адресов: анализ безопасности с соблюдением конфиденциальности | Берт Хьюберт

Чтение через 4 мин.

·

7 мая 2017 г.

Часто соображения конфиденциальности и нормативные требования мешают анализу безопасности. Я большой поклонник конфиденциальности, но я также большой поклонник безопасности и защиты людей от взлома. Если вас взломали, у вас также не будет конфиденциальности.

ОБНОВЛЕНИЕ: Этот пост привел к разработке стандарта «ipcipher», который описывает, как сделать все это совместимым образом. Приветствуется критика!

Трассировки для каждого клиента/подписчика чрезвычайно полезны для исследования безопасности сетей. В частности, списки DNS-запросов по IP-адресу очень упрощают обнаружение зараженных пользователей или зараженных устройств, особенно если вы посмотрите на «вчерашний трафик» и сравните его с сегодняшним анализом угроз.

Однако сотрудники по вопросам конфиденциальности справедливо возражают против безудержного обмена информацией о том, какой IP-адрес посетил какой веб-сайт. Так что делать? Клиенты, которые взломаны, безусловно, имеют меньше конфиденциальности, чем те, которые не взломаны, поэтому есть смысл провести исследование.

Так что делать? Клиенты, которые взломаны, безусловно, имеют меньше конфиденциальности, чем те, которые не взломаны, поэтому есть смысл провести исследование.

Шифрование IP-адресов

Имея бесконечную информацию, мы могли бы провести лучший анализ. Однако бесконечная информация на самом деле больше вредит конфиденциальности, чем помогает. Интересная золотая середина — это то место, где у нас есть информация для анализа, но это не оказывает непосредственного влияния на конфиденциальность.

Одним из возможных решений является шифрование IP-адресов в файлах журналов с помощью секретного ключа. Этот ключ хранится у сотрудника службы конфиденциальности или его отдела, и если на основе зашифрованных IP-адресов будет найдено что-то интересное, адрес может быть расшифрован для дальнейших действий.

Прежде чем углубляться в плюсы и минусы этого, давайте посмотрим на задействованную технологию. Чтобы существующие инструменты оставались полезными, IP-адрес должен оставаться IP-адресом той же длины или представления. Например, зашифровать адреса в файле PCAP означает оставить все структуры на месте, но заменить 32 бита адреса IPv4 на 32 других бита.

Например, зашифровать адреса в файле PCAP означает оставить все структуры на месте, но заменить 32 бита адреса IPv4 на 32 других бита.

Это не так просто, как кажется. Обычные хорошо известные блочные шифры работают с 56, 64, 128 битами или даже больше. Конечно, мы могли бы дополнить нулями 32-битный IPv4-адрес и зашифровать его, но результат будет 128-битным. А для восстановления исходных 32 бит потребуются все 128 бит!

Другим решением является XOR для 32-битного IP-адреса, но проблема в том, что XOR бесполезен в качестве алгоритма шифрования. Например, 1.2.3.4 и 1.2.3.5 XOR даст почти одно и то же значение. Это не шифрование.

Потоковые шифры бесполезны, поскольку раскрывают слишком много информации о структуре IP-адресов. Все версии 1.2.3.0/24 заканчиваются одними и теми же первыми 24 битами.

До недавнего времени «лучшим» опубликованным решением для 32-битного шифрования был Skip32 (вариант Skipjack), автором которого является Грег Роуз в 1999. К сожалению, Skip32 крайне слаб и не может быть рекомендован к использованию.

ipcrypt

В 2015 году известный криптограф Жан-Филипп Аумассон выпустил «ipcrypt», вдохновленный SipHash (который был изобретен Аумассоном и Дэном Дж. Бернстайном).

ipcrypt шифрует адреса IPv4 в другие адреса IPv4, используя 128-битный ключ. Эталонные реализации находятся на Go и Python и работают с версиями IP-адресов ASCII.

Также доступна версия A C, автором которой является известный разработчик и исследователь безопасности Фрэнк Денис. Эта версия работает с двоичными представлениями адресов IPv4.

Доступен небольшой формальный анализ ipcrypt, но, учитывая его наследие и авторство, он кажется надежным выбором.

Обратите внимание, что новая книга Жана-Филиппа Омассона «Серьезная криптография» будет доступна в августе 2017 года. Предварительный просмотр и образец главы доступны на сайте No Starch Press.

Шифрование IPv6

IPv6 значительно упрощает весь этот процесс. Поскольку адреса IPv6 имеют длину 128 бит, для использования доступно множество блочных шифров. AES широко доступен и подходит. Режим шифрования не требуется («прямой ECB»).

AES широко доступен и подходит. Режим шифрования не требуется («прямой ECB»).

Плюсы и минусы

Сейчас в твиттере в обсуждении на эту тему сразу разные люди озвучили, что шифрование IP адресов не идеально. К сожалению ничего нет. Шифрование IP-адреса с помощью статического ключа обеспечивает не анонимность, а псевдоним. При наличии достаточного количества трассировок и журналов «личность» IP-адреса становится очевидной.

Если DNS-трафик IP-адреса 0.12.24.1 включает в себя множество сайтов, имеющих отношение к DNS, ДНК, стартапам, физике, PowerDNS и Open-Xchange, вы можете быть уверены, что 0.12.24.1 — это я.

Кроме того, как и в любой системе шифрования, статический ключ, используемый для шифрования, конечно же, может утечь. Это внезапно сделало бы все зашифрованные файлы «реальными».

Обе проблемы можно решить, часто меняя и даже уничтожая ключ. Например, использование нового ключа каждый день означает, что долгосрочная корреляция данных невозможна, поскольку IP-адрес клиента зашифровывается в новый адрес максимум через 24 часа. Во-вторых, уничтожение ключа сильно ограничивает ущерб, который могут нанести старые файлы.

Во-вторых, уничтожение ключа сильно ограничивает ущерб, который могут нанести старые файлы.

Однако преимущества такого анализа поразительны. В PowerDNS мы часто анализируем анонимные следы DNS-трафика подписчиков наших клиентов, и это позволяет нам немедленно обнаруживать скомпрометированные учетные записи, что позволяет пользователям PowerDNS действовать на основе этих данных.

Подведение итогов

Правила конфиденциальности затрудняют проведение всего необходимого анализа. Шифрование IP-адресов «на месте» с использованием часто меняющегося ключа позволяет проводить такой анализ под псевдонимом и при этом выявлять проблемы. Затем сотрудники службы конфиденциальности могут расшифровать соответствующие IP-адреса, чтобы принять меры.

шифрование. Как зашифровать IP-адрес источника и получателя, а также различные части электронного письма?

спросил

Изменено

8 лет, 7 месяцев назад

Просмотрено

16 тысяч раз

Если тема не имеет смысла для вас, ничего страшного, для меня она не имеет смысла.

Мне поручили защитить электронные письма, отправляемые с некоторых устройств, и я ищу совета по разумным вопросам, чтобы уточнить некоторые требования. Очевидно, IP-адреса источника и получателя должны быть зашифрованы вместе с именем пользователя, используемым для входа в систему, и само сообщение электронной почты.

Чтобы зашифровать исходный и конечный IP-адреса разговора, похоже, мне нужно использовать что-то вроде IPSec, верно? И это будет сделано на уровне ОС, а не только как часть приложения при отправке электронной почты, верно?

Для шифрования имени пользователя я понятия не имею, что это значит. Похоже, если я зашифрую учетные данные при попытке входа в систему, я не смогу войти в систему, если только сервер не сможет их как-то расшифровать.

Для шифрования самой электронной почты, если я использую что-то вроде PGP, мне нужно будет настроить ключи на устройстве, отправляющем электронное письмо, и на машине получателя, правильно?

Я изучил требования и пришел к выводу, что выше. Ищу некоторые разумные вопросы, чтобы задать, и подтверждение моих предположений выше.

Ищу некоторые разумные вопросы, чтобы задать, и подтверждение моих предположений выше.

спасибо,

Марк

- шифрование

- электронная почта

- pgp

- ipsec

6

Чтобы защитить получателей пакетов, вам необходимо полностью абстрагировать сетевой уровень, что обычно означает некоторую форму зашифрованной VPN. Это означало бы, что никакое оборудование в локальной сети не будет знать, какие пакеты передаются, куда и что они содержат.

К сожалению, это не решает реальной проблемы, а только продвигает ее вверх по течению. Ваш VPN/зашифрованный канал должен в какой-то момент подключиться к реальной сети, и как только это произойдет, вы будете вынуждены использовать правильную информацию о маршрутизации. Вы можете смягчить это, часто перемещая блоки IP / имея несколько подключений к сети, но это может быть сложно поддерживать.

Улучшенный подход может заключаться в использовании TOR для маскировки маршрутизации из вашей сети. Это не идеально, но это еще один уровень защиты.

Это не идеально, но это еще один уровень защиты.

Так что, возможно, SSL SMTP-соединение через ваш зашифрованный vpn с вашим почтовым сервером и зашифрованная электронная почта через TOR к почтовым серверам получателей. (SSL поверх вашего VPN-шифрования для защиты от других машин в VPN. Вы можете рассмотреть возможность использования клиентских сертификатов, чтобы гарантировать источник электронной почты)

Редактировать: Только что заметили ваш вариант использования в комментариях и сосредоточились исключительно по защите соединения с smtp-сервером, я думаю, это будет зависеть от того, насколько легко однозначно настроить датчики.

Если это дешево, используйте уникальный сертификат клиента SSL с каждым датчиком. Это защитит соединение и подтвердит идентификатор обеих сторон — никаких поддельных датчиков.

Если настройка требует больших затрат, используйте что-то на основе PSK. Вы по-прежнему получаете шифрование, но если одно устройство скомпрометировано, все они [по крайней мере, для всех внутри VPN].

Исходные IP-адреса. Если вы подключаетесь к почтовому серверу, которым управляете, вы можете настроить его для записи поддельных исходных заголовков (действительно ли это имеет значение, поскольку вы, вероятно, будете использовать диапазоны IP-адресов частной сети для своих машин-отправителей?) — но восходящий поток почтовый сервер увидит реальный IP-адрес вашего непосредственного почтового сервера. Другой вопрос, действительно ли он передает эту информацию в заголовки, которые он записывает.

IP-адреса назначения. В какой-то момент они должны будут отображаться в открытом виде для MTA, через которые проходит электронная почта, чтобы ее можно было правильно маршрутизировать. В этот момент MTA, обрабатывающие эту электронную почту, вероятно (как и должны) запишут эту информацию в заголовки почты.

Зашифровать имя пользователя. Предположим, это означает защиту процесса входа в систему? Пропустите его через безопасный туннель.

Шифрование самой электронной почты — зависит от почтовых клиентов отправителя и получателя, а также от того, насколько требуется удобство использования. Вы можете просто отправлять большие двоичные объекты Truecrypted туда и обратно в виде вложений, что не требует никаких изменений в почтовых клиентах. Или, как вы упомянули, разверните систему на основе сертификатов — точные детали развертывания будут во многом зависеть от почтового клиента, ОС и того, насколько необходима совместимость (что происходит, когда «посторонним» нужно отправлять или получать защищенную электронную почту?).

Вы можете просто отправлять большие двоичные объекты Truecrypted туда и обратно в виде вложений, что не требует никаких изменений в почтовых клиентах. Или, как вы упомянули, разверните систему на основе сертификатов — точные детали развертывания будут во многом зависеть от почтового клиента, ОС и того, насколько необходима совместимость (что происходит, когда «посторонним» нужно отправлять или получать защищенную электронную почту?).

Для двух высокотехнических специалистов нетривиально обмениваться электронной почтой, удовлетворяя ваши требования. Выполнение этого для связи между встроенными устройствами и людьми, которые ими управляют, ошеломляет. Шифрование контента — самое простое требование. OP может использовать GnuPG и дать каждому устройству уникальный закрытый ключ. Или, как предложил Basic, OP может использовать OpenSSL и дать каждому уникальный клиентский ключ.

Если имя пользователя для входа является частью сообщения, нет необходимости отдельно шифровать его. Если имена пользователей должны оставаться скрытыми после расшифровки сообщения, каждый пользователь может иметь анонимный или псевдонимный идентификатор учетной записи.

Если имена пользователей должны оставаться скрытыми после расшифровки сообщения, каждый пользователь может иметь анонимный или псевдонимный идентификатор учетной записи.

Шифрование IP-адресов источника и получателя не имеет смысла, как заметили OP и другие. Если просто необходимо скрыть эти IP-адреса от случайных наблюдателей в промежуточных сетях, будет достаточно использовать прокси-серверы на каждом конце. Но если диспетчеры устройств не должны знать общедоступные IP-адреса устройств, а устройства не должны знать общедоступные IP-адреса диспетчеров устройств, у вас возникнут серьезные проблемы.

Некоторые (многие) могут посмеяться над этим, но использование имейлов ремейлера Mixmaster может быть самым простым подходом в этом случае. Каждое устройство и менеджер будут иметь адрес электронной почты на общедоступном или частном сервере Mixmaster nym. Доступ к некоторым nym-серверам можно получить через скрытые службы Tor для дополнительной анонимности. Исходящие зашифрованные сообщения определяют цепочку ремейлеров Mixmaster, которые будут использоваться для достижения адреса назначения. Зашифрованные ответы могут быть направлены на alt.anonymous.messages и подписаны таким образом, чтобы получатели могли идентифицировать сообщения для них. Клиенты периодически загружают все сообщения в alt.anonymous.messages, опционально через Tor, и определяют те, которые они могут расшифровать.

Зашифрованные ответы могут быть направлены на alt.anonymous.messages и подписаны таким образом, чтобы получатели могли идентифицировать сообщения для них. Клиенты периодически загружают все сообщения в alt.anonymous.messages, опционально через Tor, и определяют те, которые они могут расшифровать.

1

Это зависит от того, что вы подразумеваете под «исходным и целевым IP-адресами».

Обычная электронная почта в Интернете на основе SMTP записывает список IP-адресов в заголовки сообщения по мере того, как сообщение проходит от одного «агента пересылки почты» (MTA) к другому. Вы, вероятно, думаете о них как о «почтовых серверах». Нередко одно сообщение проходит через несколько MTA между отправкой и получением.

Если вы хотите защитить IP-адрес устройства, которое пользователь использовал для ввода сообщения, это относительно просто. Вам понадобится MTA (то есть почтовый сервер), который будет принимать электронную почту от вашего имени и НЕ записывать IP-адрес почтового агента пользователя (MUA) в заголовках.

0.1.1 до 223.255.254.254

0.1.1 до 223.255.254.254