Содержание

Как перевести сайт на HTTPS | REG.RU

В этой статье мы расскажем, как перевести сайт на HTTPS.

Cайт без HTTPS ранжируется намного ниже в поисковых системах, в отличие от сайтов, которые используют защищённое соединение. Пользователи больше доверяют сайтам с HTTPS, что может увеличить посещаемость веб-ресурса. Подробнее о преимуществах HTTPS читайте в статье.

Важно

Перед тем как переводить на HTTPS сайт, убедитесь, что у вас заказан хостинг, Конструктор сайтов REG.RU или VPS / выделенный сервер.

Шаг 1. Выбор и покупка SSL-сертификата

Перед переездом сайта на новый протокол HTTPS выберите SSL-сертификат в зависимости от ваших целей. Сертификаты различаются по уровню защиты сайта. Существует три типа сертификатов, которые вы можете заказать в REG.RU перед тем, как установить HTTPS на сайт:

- SSL-сертификат с проверкой домена (Domain Validation) — например, DomainSSL (в REG.RU его можно заказать бесплатно) или AlphaSSL. Сертификаты этого типа подойдут физическим и юридическим лицам.

Они подтверждают принадлежность домена заказчику. При этом пользователь сайта понимает, что оказался на безопасном сайте. Такой сертификат не содержит информации о владельце, поэтому сайт не считается безопасным для оказания коммерческих услуг.

Они подтверждают принадлежность домена заказчику. При этом пользователь сайта понимает, что оказался на безопасном сайте. Такой сертификат не содержит информации о владельце, поэтому сайт не считается безопасным для оказания коммерческих услуг. - SSL-сертификат с проверкой организации (Organization Validation) — например, OrganizationSSL. Этот сертификат подходит только юридическим лицам и ИП. Он подтверждает, что домен принадлежит проверенной организации. Центр авторизации проверяет юридическое и физическое существование компании. Такой сертификат подойдёт, если у вас, например, интернет-магазин.

- SSL-сертификат с расширенной проверкой организации (Extended Validation) — например, ExtendedSSL. Это самый надёжный SSL-certificate для крупных организаций. При выдаче Центр авторизации проводит расширенную проверку юридического лица. Если у вас установлен такой сертификат, в адресной строке браузера рядом с значком замочка будет выделено зелёным цветом название вашей организации.

Прочитать подробнее о каждом сертификате вы можете в статье: Виды SSL-сертификатов.

Также для SSL-сертификата при заказе можно выбрать поддержку Wildcard — это позволит вам защитить не только домен, но и поддомены. Дополнительно с сертификатом можно установить печать доверия SiteSeal, кликнув на которую пользователь может посмотреть данные об организации.

После выбора сертификата закажите его по инструкции:

- Как купить SSL-сертификат?

- Как заказать бесплатный SSL-сертификат?

Защита данных c SSL

Установите SSL-сертификат, и ваш сайт будет работать по безопасному соединению HTTPS

Заказать SSL-сертификат

Шаг 2. Активация SSL-сертификата

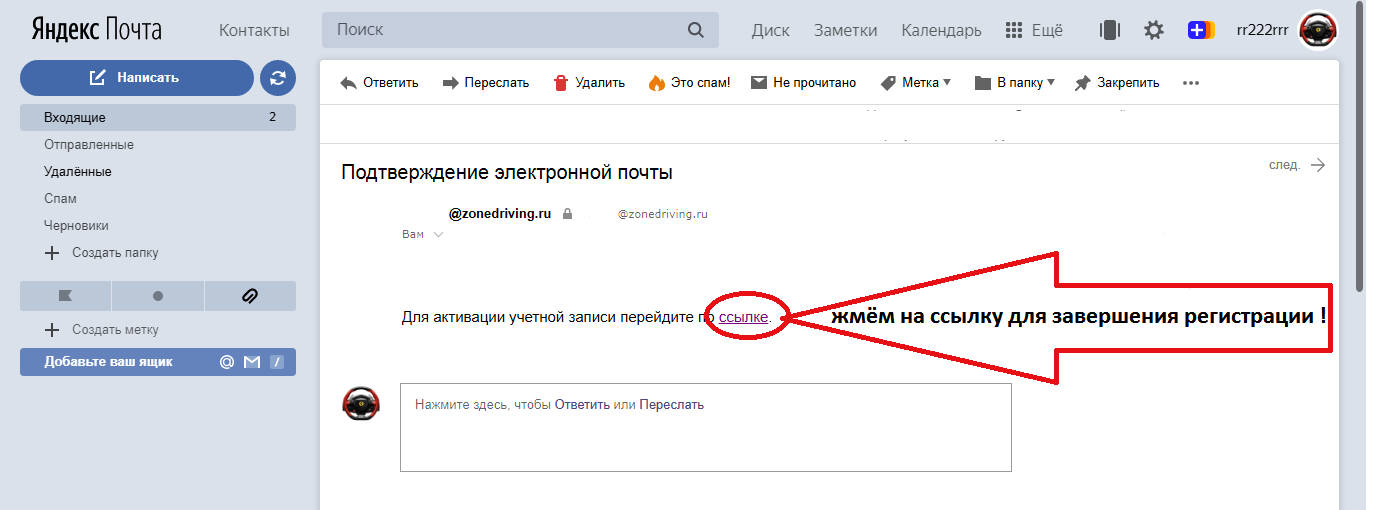

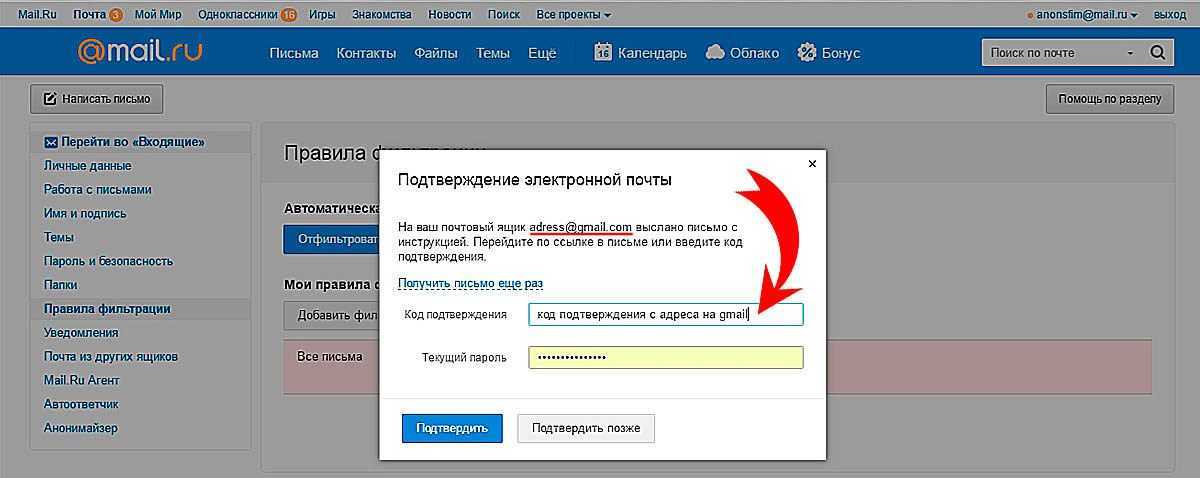

Следующий этап переноса сайта на защищенный протокол — активация SSL-сертификата. После покупки сертификат появится в списке услуг в Личном кабинете.

Активация зависит от вида сертификата:

- В большинстве случаев сертификаты AlphaSSL или DomainSSL активируются автоматически.

Если вы заказали такой сертификат, но он не активировался автоматически, вам поможет инструкция: Как активировать сертификаты: AlphaSSL и DomainSSL?

Если вы заказали такой сертификат, но он не активировался автоматически, вам поможет инструкция: Как активировать сертификаты: AlphaSSL и DomainSSL? - Если вы купили сертификаты OrganizationSSL или ExtendedSSL, требуется подождать от 3 до 7 дней. Когда Центр сертификации проверит сведения о вашей организации, сертификат будет активирован. При этом центр может дополнительно запросить документы об организации. Подробнее в статье: Как активировать сертификаты: OrganizationSSL и ExtendedSSL?

Шаг 3. Установка SSL-сертификата

Данные для установки сертификата отправляются после его выпуска и активации на контактный e-mail владельца услуги.

Установка сертификата зависит от того, где размещён ваш сайт:

- Если ваш сайт размещён на хостинге, вы можете воспользоваться инструкцией: Как установить SSL на хостинг. Сертификат можно установить автоматически в Личном кабинете или провести ручную настройку в панели управления.

- Если сайт размещён на VPS или выделенном сервере, сертификат можно установить автоматически в Личном кабинете, вручную в панели управления ISPmanager или на веб-сервер: Nginx или Apache.

Все способы подробно описаны в статье: Как установить SSL-сертификат на VPS или выделенный сервер?

Все способы подробно описаны в статье: Как установить SSL-сертификат на VPS или выделенный сервер? - Если ваш сайт сделан на Конструкторе REG.RU, то установка SSL-сертификата производится автоматически. Инструкция в статье: Работа с услугой Конструктор сайтов REG.RU.

Шаг 4. Изменение внутренних ссылок на относительные

При любых серьезных изменениях сайта рекомендуем сделать бэкап. Если в процессе настройки появится ошибка, сайт можно будет восстановить.

Несмотря на то, что после основной установки сертификата сайт работает по HTTPS-протоколу, внутри сайта могут находиться ссылки на внутренние страницы и файлы (CSS-стили, изображения и т. д.), которые работают по HTTP. В такой ситуации поисковые системы будут считать сайт небезопасным. Чтобы этого избежать, измените все внутренние ссылки на относительные (без указания протокола и домена). Например, http://example.ru/page/ на /page/.

Плагины в WordPress для замены HTTP на HTTPS

Внутри сайта может быть много ссылок, которые работают по протоколу HTTP. Если вы используете WordPress, то изменить протокол можно с помощью плагина. В WordPress есть несколько плагинов с подобной функцией. Мы рассмотрим Search Regex и Easy HTTPS Redirection.

Если вы используете WordPress, то изменить протокол можно с помощью плагина. В WordPress есть несколько плагинов с подобной функцией. Мы рассмотрим Search Regex и Easy HTTPS Redirection.

Работа с плагином Search Regex

-

1.Установите и активируйте Search Regex.

-

2.Зайдите в рубрику Инструменты ― Search Regex.

-

3.В строку Search введите старый URL с http://. В строку Replace введите новый URL с https://. В строке Source выберите те виды файлов, которые хотите проверить. Нажмите Search:

Готово, плагин даст полный список файлов, которые надо изменить.

Работа с плагином Easy HTTPS Redirection

-

1.Установите и активируйте Easy HTTPS Redirection.

-

2.Перейдите в Настройки ― HTTPS Redirection.

-

3.Отметьте галочку в строке Enable automatic redirection to the «HTTPS».

-

4.В графе «Apply HTTPS redirection on» выберите The whole domain.

-

5.Поставьте галочку напротив Force resources to use HTTPS URL.

-

6.Нажмите Сохранить изменения:

Готово, теперь все файлы вашего сайта будут работать по протоколу HTTPS.

Шаг 5. Редирект

Чтобы перевести сайт на HTTPS и не потерять трафик, нужно все HTTP-ссылки заменить на HTTPS. Тогда поисковые системы будут считать сайт полностью безопасным.

Сначала настройте редирект 301 (перенаправление) страниц с HTTP на HTTPS для сайта. Этот редирект сообщает поисковым роботам, что страница перемещена на новый адрес и исходную страницу можно исключить из индексации.

- Если сайт размещён на хостинге, настройка редиректа зависит от панели управления. Если у вас панель управления хостингом ISPmanager, настройка происходит в панели, если же cPanel или Plesk, редирект настраивается через конфигурационный файл .htaccess. Подробная инструкция в статье: Редирект с HTTP на HTTPS для Linux.

- Если сайт размещён на VPS или выделенном сервере, вы можете настроить редирект через веб-сервер Nginx: Настройка редиректа с помощью Nginx на VPS.

- Если ваш сайт сделан на Конструкторе REG.RU, редирект можно настроить прямо в Конструкторе: Работа с услугой Конструктор сайтов REG.RU.

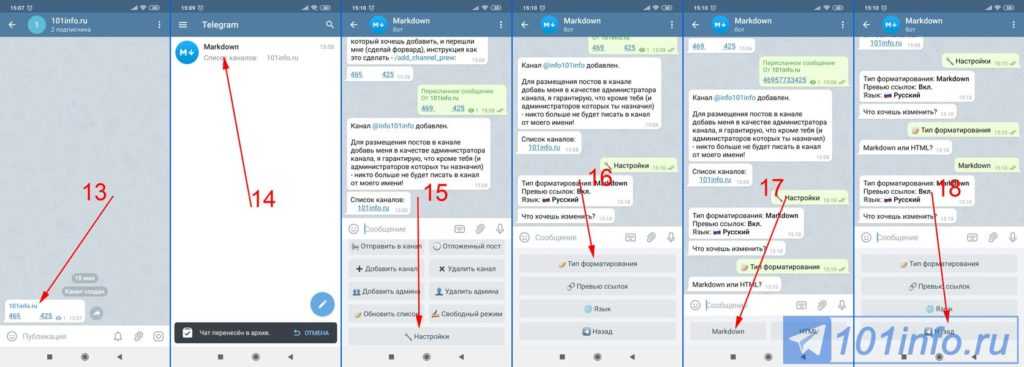

Шаг 6. Оповещение поисковых систем

Обратите внимание, что переезд на HTTPS и смена зеркал сайта может занять 2-4 недели, поэтому для этой процедуры выберите подходящее время, чтобы не потерять клиентов.

Если до установки SSL вы пользовались Яндекс.Вебмастером или Google Search Console, то оповестите поисковые системы о переходе на HTTPS по одной из инструкций ниже.

Яндекс.Вебмастер

Google Search Console

-

1.Авторизуйтесь в Яндекс.Вебмастере.

-

2.

Добавьте новую версию сайта с HTTPS в Яндекс.Вебмастер.

Как добавить сайт в Яндекс.Вебмастер

-

1.Нажмите кнопку +:

-

2.В поле укажите адрес сайта. Если на сайте подключён SSL-сертификат, то укажите домен с https, например https://reg.ru. Нажмите Добавить:

-

3.Подтвердите права на данный адрес любым предложенным способом. Нажмите Проверить:

Готово, вы добавили сайт в Яндекс.Вебмастер.

- org/HowToStep»>

-

4.Добавьте новую карту сайта:

3.

Затем выполните переезд сайта на HTTPS. Зайдите в старое зеркало сайта. В разделе «Индексирование» ― «Переезд сайта» поставьте галочку Добавить HTTPS. Нажмите Сохранить:

Из-за переезда первые несколько недель могут наблюдаться колебания позиций в поисковой выдаче.

Как только заявка будет принята, в системе появится уведомление. Если вы подписаны на email-рассылку, Яндекс пришлёт уведомление о склейке зеркал:

Теперь главным зеркалом станет версия HTTPS.

-

1.Добавьте новое зеркало с HTTPS. Кликните на меню в левом верхнем углу и нажмите Добавить ресурс:

-

3.Добавьте новую карту сайта:

-

4.Если у вас есть отклоненные ссылки в Disavow Tool, то загрузите их заново.

2.

Выберите тип ресурса и подтвердите право собственности:

Шаг 7. Проверка правильности установки SSL-сертификата

После переноса сайта на HTTPS проверьте, доступен ли сайт по защищённому протоколу SSL. Введите в браузере URL-адрес вашего сайта вида https://example.ru. Если страница загрузится и в адресной строке браузера появится замочек, значит, сайт стал доступен по HTTPS. Таким образом проверьте и другие страницы сайта.

Проверить правильность установки SSL-сертификата можно с помощью сервиса sslshopper. com. Если результат положительный, вы осуществили переезд сайта на HTTPS правильно.

com. Если результат положительный, вы осуществили переезд сайта на HTTPS правильно.

Готово! Вы настроили для сайта переход с HTTP на HTTPS. С помощью этой инструкции можно любой сайт перенести на HTTPS.

Защитите данные с помощью SSL

Защитите данные на вашем сайте от мошенников. Установите SSL-сертификат, чтобы сайт работал по HTTPS-протоколу.

Заказать SSL-сертификат

Помогла ли вам статья?

Да

раз уже помогла

Как перевести сайт на HTTPS

Перевод сайта на https как переезд из одной квартиры в другую — вроде бы ничего сложного, но, если не подготовиться заранее, дополнительных проблем не избежать. Чтобы ничего не упустить и не забыть, воспользуйтесь нашей пошаговой инструкцией. И пусть ваш переезд на https пройдёт легко и безболезненно.

Итак, приступим. Что же нужно сделать, чтобы переехать на защищенный протокол.

1. Создать резервную копию файлов и баз данных

Во-первых, вы сможете восстановить данные, если что-то пойдёт не так.

Во-вторых, у вас появится шанс безопасно попрактиковаться на копии сайта, прежде чем рубить с плеча и делать всё «на горячую» на работающем сайте. Совет особенно полезен владельцам сложных и нестандартных проектов, а также всем, кто сомневается, что всё пройдёт гладко, и знает, как сильно перерывы в работе сайта бьют по карману и репутации.

Для создания резервной копии используйте отдельное хранилище, а не дисковое пространство сервера с данными сайта. Если с сервером что-то случится, копии файлов останутся целыми и невредимыми.

Чтобы подключить диск для бэкапов и настроить его с помощью ISPManager, вам потребуется 15-20 минут, не больше.

Как создать копию сайта, чтобы потренироваться

1. Создайте тестовый поддомен вида test-ssl.yoursite.com, чтобы потренироваться на нём. Или используйте бесплатный технический поддомен от FirstVDS — yoursite.fvds.ru. Просто добавьте данный домен в панели ISPmanager.

Или используйте бесплатный технический поддомен от FirstVDS — yoursite.fvds.ru. Просто добавьте данный домен в панели ISPmanager.

2. Перенесите копии файлов и баз данных вашего сайта на тестовый поддомен.

3. Далее действуйте по нашей инструкции по переезду на HTTPS.

4. Чтобы не покупать сертификат для тестового переезда, рекомендуем подключить бесплатный сертификат от Let’s Encrypt.

2. Выбрать SSL-сертификат

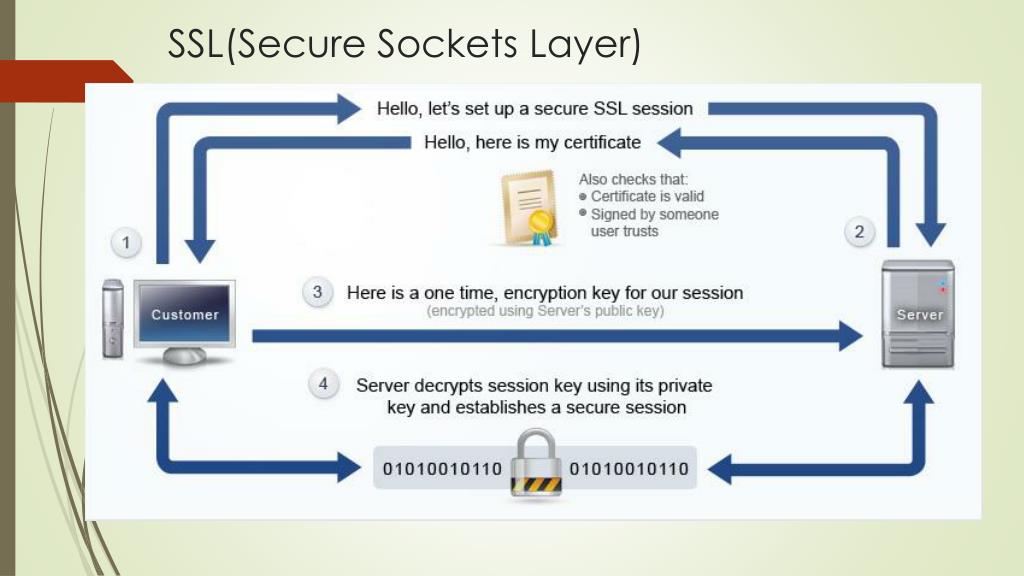

Без SSL-сертификата не получится перевести сайт на https: ведь именно сертификат проверяется поисковиками и участвует в шифровании данных, которые веб-сервер получает от пользователя.

Мы советуем заранее выбрать сертификат, ведь его получение может занять не один день. Так, на выпуск сертификата с проверкой организации (OV) может уйти до 5 дней.

Чтобы определиться в выборе SSL-сертификата, ориентируйтесь на то, какой тип сертификата подойдёт вашему проекту и какая цена является для вас оптимальной.

3.

Подготовить сайт

Подготовить сайт

Чтобы между сайтом и браузером клиента было установлено защищённое соединение, необходимо, чтобы весь контент сайта отдавался исключительно по https-протоколу.

Так как содержимое сайта запрашивается с веб-сервера при помощи ссылок, начать следует с того, чтобы грамотно их изменить.

Какие бывают ссылки:

Внешние ведут с вашего сайта на другие ресурсы.

Внутренние — переводят с одной страницы на другую внутри сайта.

Также ссылки делятся на абсолютные и относительные.

Абсолютные ссылки представляют собой полный URL, с указанием протокола, домена и пути до каталога или файла.

Пример:

https://firstvds.ru/services/ssl_certificate

Относительные ссылки — по своей сути лишь часть URL, неполный путь к определенному файлу. Путь такой ссылки высчитывается относительно чего-либо, например, корневой директории домена или протокола.

Пример:

//firstvds.ru/services/ssl_certificate (без указания протокола)

/services/ssl_certificate (без указания домена).

Что же нужно сделать?

3.1. Все внутренние ссылки изменить с абсолютных на относительные

Проверьте, каким образом на вашем сайте реализована внутренняя адресация. Если для этого используются абсолютные ссылки вида http://, измените все URL на относительные. Во-первых, это серьёзно упростит настройку редиректа, о котором речь пойдет позже, а во-вторых, если вы однажды соберетесь менять доменное имя, сильно облегчите себе задачу.

3.2 Изменить все внешние ссылки с http на https

Если внешние ссылки с сайта относительны по протоколу, то после подключения SSL, контент по этим ссылкам автоматически будет запрашиваться через https. В этом случае, надо лишь убедиться, что запрашиваемый URL доступен по https.

Если внешние ссылки сейчас являются абсолютными и в них используется протокол http, то просто переделайте их на https.

И главное, помните: необходимо исправить ссылки для всех типов контента — картинок, видео, скриптов и т.д.

Примечание: на страницах вашего сайта могут быть ссылки на другие ресурсы, выполненные в виде кликабельного текста. Это реализовано через html-тег <a href =”ссылка”>, и в этих ссылках не надо менять http-адрес на https, поскольку адрес может не работать по защищённому протоколу.

Как изменить ссылки

Большая часть сайтов в мире сделана на базе готовых движков, так называемых систем управления контентом — CMS. У большинства из них есть готовые решения для управления ссылками либо средствами самой CMS, либо при помощи плагинов. Это самый простой и безопасный способ для того, чтобы изменить ссылки.

Такой вариант подходит для многостраничных сайтов со сложной структурой. Если же ваш сайт содержит всего несколько страниц, можно попробовать изменить ссылки вручную.

Современные CMS сохраняют содержимое страниц в базу, поэтому чаще всего ссылки хранятся в базе данных сайта. Чтобы заменить их вручную, можно использовать phpMyAdmin с удобным поиском по базе. Тем более, что он доступен в панели ISPManager.

Есть и другие способы:

— Вручную просмотреть все файлы сайта, скрипты и т.д.: откройте их в текстовом редакторе, типа NotePad++, и при помощи функции поиска и замены приведите все ссылки к нужному виду. Этот вариант подходит тем, чей проект содержит до 4-5 страниц, имеет мало активного содержимого и не имеет базы данных как таковой.

— Поменять при помощи самописных программ. Можно написать скрипт, который при запуске заменит все сочетания вида «http://» на «https://» во всех файлах сайта, или только в указанных. В ОС Linux, например, это можно сделать, написав однострочный скрипт с использованием редактора sed. Такой способ подходит не всем, так как есть риск нарушить структуру файлов.

В ОС Linux, например, это можно сделать, написав однострочный скрипт с использованием редактора sed. Такой способ подходит не всем, так как есть риск нарушить структуру файлов.

В статье способы рассматриваются как альтернативные, однако для некоторых веб-сайтов придется использовать не один способ, а два или больше. Например, отдельно поменять ссылки в CMS, отдельно — в базе данных и вручную переписать ссылки в коде сайта.

4. Установить SSL-сертификат

Установка сертификата — несложный процесс, но имеет свои нюансы в зависимости от того, какой сертификат вы устанавливаете — платный от известного центра или бесплатный Let’s Encrypt. Если вы обслуживаетесь у нас и используете панель ISPmanager, то можете воспользоваться готовой инструкцией по установке сертификата для любого сайта или для окружения Битрикс. Если возникли сложности, напишите в техническую поддержку, и мы поможем вам с установкой.

5. Проверить работу сайта

Самый простой способ проверить, верно ли настроен сайт и установлен ли SSL-сертификат — открыть сайт через https://. Если появился значок защищённого соединения в браузере, значит сертификат установлен и все данные на странице загружаются через защищённый протокол.

Хорошо, если вы сможете проверить каждую страницу: неверные ссылки или ошибки при настройке редиректа могут привести к тому, что часть контента будет загружаться через http-протокол. В этом случае при просмотре страницы в браузере будет отображаться ошибка смешанного содержимого (Mixed content).

Понятно, что проверить вручную все страницы сайта получится не всегда. Тогда, чтобы убедиться, что все страницы загружаются корректно, используйте бесплатные средства SEO-аудита от Яндекс.Вебмастера и Google Search Console. С их помощью можно проверить, верно ли указаны ссылки, а ещё, что тоже пригодится, как отрабатывает редирект, правильно ли сформированы robots. txt и sitemap.xml. Для более детального SEO-анализа можем порекомендовать такие инструменты как, как Netpeak Spider или Screaming Frog.

txt и sitemap.xml. Для более детального SEO-анализа можем порекомендовать такие инструменты как, как Netpeak Spider или Screaming Frog.

6. Настроить редирект

После того, как установлен SSL-сертификат, пользователи смогут заходить на ваш сайт как по запросу http, так и по https. Чтобы использовалось только защищенное соединение, необходимо настроить перенаправление запросов, или редирект. В этом случае любой полученный сервером http-запрос будет возвращаться по защищённому каналу.

В нашей Базе знаний вы можете прочитать о том, как настраивать автоматический редирект на HTTPS с помощью ISPmanager для самых распространенных вариантов — на связке Apache+Nginx и чистом Apache.

7. Внести изменения в файл

robots.txt и sitemap.xml

Файл robots.txt — это текстовый документ, размещённый в корне сайта, в котором прописываются параметры управления индексацией сайта. И в нём нам надо изменить следующие адреса:

И в нём нам надо изменить следующие адреса:

В поле «host» меняем ссылку с http на https:

Было:

Host: http://ssl-test.fvds.ru

Стало:

Host: https://ssl-test.fvds.ru

Меняем ссылку на sitemap.xml.

Было:

Sitemap: http://ssl-test.fvds.ru/sitemap.xml

Стало:

Sitemap: https://ssl-test.fvds.ru/sitemap.xml

Sitemap — это, как следует из названия, карта сайта для поисковых систем, которая ускоряет процесс индексации. Это файл в формате XML, размещённый в корне сайта и содержащий адреса всех страниц сайта.

Файл sitemap.xml необходимо заново сгенерировать. Это можно сделать при помощи онлайн-ресурсов или через плагины CMS. После создания новой карты сайта, нужно загрузить её в корневую директорию ресурса.

8. Изменить адрес сайта на стороне поисковых систем

Чтобы не потерять позиции в поисковой выдаче, следующий и последний шаг, который вы должны сделать, — указать поисковым системам, что сайт защищён SSL-сертификатом и работает по https-протоколу.

Для Яндекс.Вебмастера

Для индексирующих ботов сайт по http и сайт по https — это разные сайты. Поэтому добавим новый сайт с https.

Шаг первый.

Шаг второй.

После подтверждения прав на домен, перейдём снова на сайт без HTTPS и после перейдём в раздел «Индексирование» — «Переезд сайта» и поставим галочку «Добавить HTTPS».

Для Google Search Console

Необходимо добавить отдельный сайт для каждого URL, поэтому добавим ресурс с https.

Теперь вам останется только подождать, когда поисковые системы проиндексируют ваш сайт по HTTPS. Чтобы узнать больше о работе поисковиков и индексации сайта, воспользуйтесь справочной информацией от Google Search Console и помощью Яндекс.Вебмастера.

Чтобы узнать больше о работе поисковиков и индексации сайта, воспользуйтесь справочной информацией от Google Search Console и помощью Яндекс.Вебмастера.

Читать еще по этой теме:

Как настроить автоматический редирект на HTTPS?

Установка SSL-сертификата на сервер с Битрикс

Установка SSL-сертификата с помощью ISPmanager

Установка PhpMyAdmin на Bitrix-сервер

Установка бесплатного SSL-сертификата Let’s Encrypt на сервер с Битрикс

Как выбрать SSL-сертификат для своего сайта

Стандарт только для HTTPS — Стандарт только для HTTPS

Американцы ожидают, что правительственные веб-сайты будут безопасными, а их взаимодействие с этими веб-сайтами — конфиденциальным.

Этот сайт содержит веб-версию меморандума Административно-бюджетного управления Белого дома M-15-13, «Политика, требующая безопасных соединений через федеральные веб-сайты и веб-службы» , а также технические рекомендации и передовой опыт. для оказания помощи в его реализации.

для оказания помощи в его реализации.

Цель

Настоящий Меморандум требует, чтобы все общедоступные федеральные веб-сайты и веб-службы [1] предоставляли услуги только через безопасное соединение. Самая надежная защита конфиденциальности и целостности, доступная в настоящее время для общедоступных веб-соединений, — это безопасный протокол передачи гипертекста (HTTPS).

Этот Меморандум расширяет материал предыдущего руководства Управления управления и бюджета (OMB), содержащийся в M-05-04, и относится к материалу в M-08-23. В нем содержится руководство для агентств по переходу на HTTPS и крайний срок, к которому агентства должны выполнить требования.

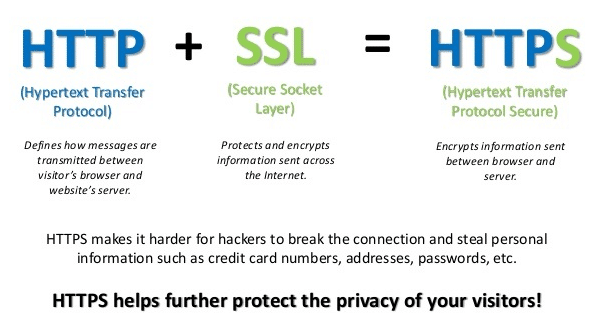

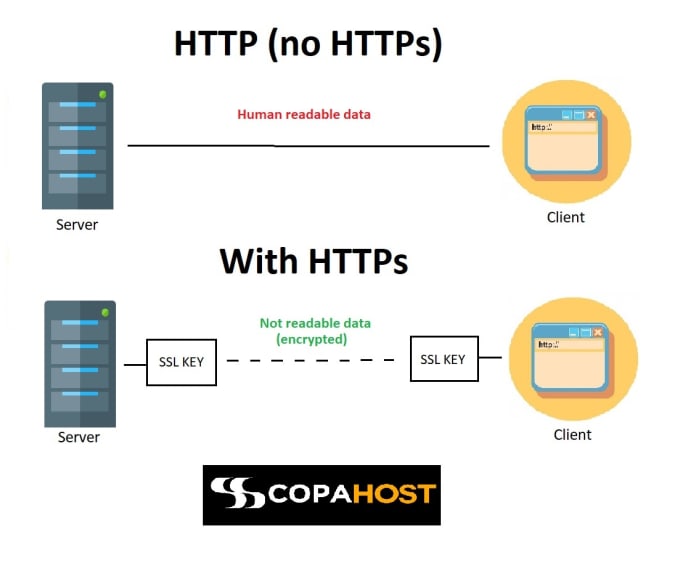

Справочная информация

Незашифрованный протокол HTTP не защищает данные от перехвата или изменения, которые могут подвергнуть пользователей прослушиванию, отслеживанию и изменению полученных данных. Большинство федеральных веб-сайтов используют HTTP в качестве основного протокола для связи через общедоступный Интернет. Незашифрованные HTTP-соединения создают уязвимость конфиденциальности и раскрывают потенциально конфиденциальную информацию о пользователях незашифрованных федеральных веб-сайтов и служб. Данные, отправляемые по протоколу HTTP, могут быть перехвачены, манипулированы и выданы за другое лицо. Эти данные могут включать идентификатор браузера, содержимое веб-сайта, условия поиска и другую информацию, предоставленную пользователем.

Незашифрованные HTTP-соединения создают уязвимость конфиденциальности и раскрывают потенциально конфиденциальную информацию о пользователях незашифрованных федеральных веб-сайтов и служб. Данные, отправляемые по протоколу HTTP, могут быть перехвачены, манипулированы и выданы за другое лицо. Эти данные могут включать идентификатор браузера, содержимое веб-сайта, условия поиска и другую информацию, предоставленную пользователем.

Чтобы решить эти проблемы, многие коммерческие организации внедрили HTTPS или реализовали политики только HTTPS для защиты посетителей своих веб-сайтов и служб. Такой же защиты заслуживают пользователи федеральных веб-сайтов и сервисов. Частные и безопасные соединения становятся основой Интернета, что выражается в политике органов стандартизации Интернета, популярных веб-браузеров и интернет-сообщества практиков. Федеральное правительство должно адаптироваться к этому меняющемуся ландшафту и извлечь выгоду, начав преобразование сейчас. Упреждающие инвестиции на федеральном уровне будут способствовать более быстрому внедрению в Интернете и продвижению более высоких стандартов конфиденциальности для всей публики.

Все действия в Интернете должны считаться частными и конфиденциальными.

Стандарт HTTPS-Only устранит непоследовательные, субъективные определения между агентствами относительно того, какой контент или действия в Интернете являются конфиденциальными по своей природе, и создаст более строгий стандарт конфиденциальности для всего правительства.

Федеральные веб-сайты, которые не переходят на HTTPS, не будут соответствовать методам обеспечения конфиденциальности и безопасности, используемым коммерческими организациями, а также текущим и будущим интернет-стандартам. Это делает американцев уязвимыми перед известными угрозами и может снизить их доверие к своему правительству. Хотя некоторые федеральные веб-сайты в настоящее время используют HTTPS, последовательной политики в этой области не существует. Мандат только на HTTPS обеспечит общественность последовательным, конфиденциальным просмотром и сделает федеральное правительство лидером в области интернет-безопасности.

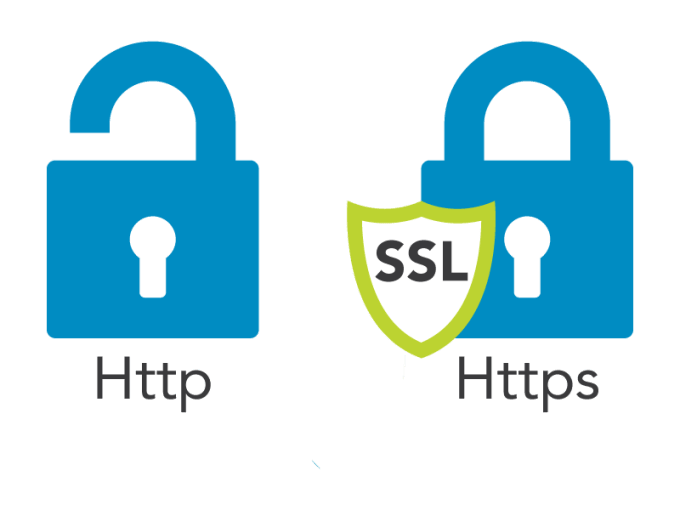

Что делает HTTPS

HTTPS проверяет подлинность веб-сайта или веб-службы для подключающегося клиента и шифрует почти всю информацию, передаваемую между веб-сайтом или службой и пользователем. Защищенная информация включает файлы cookie, сведения об агенте пользователя, URL-адреса, отправку форм и параметры строки запроса. HTTPS предназначен для предотвращения чтения или изменения этой информации во время передачи.

HTTPS представляет собой комбинацию HTTP и безопасности транспортного уровня (TLS). TLS — это сетевой протокол, который устанавливает зашифрованное соединение с аутентифицированным узлом через ненадежную сеть.

Браузеры и другие HTTPS-клиенты настроены на доверие к набору центров сертификации [2], которые могут выдавать криптографически подписанные сертификаты от имени владельцев веб-сервисов. Эти сертификаты сообщают клиенту, что узел веб-службы продемонстрировал право собственности на домен центру сертификации во время выдачи сертификата. Это предотвращает маскировку неизвестных или ненадежных веб-сайтов под федеральный веб-сайт или службу.

Чего не делает HTTPS

HTTPS имеет несколько важных ограничений. IP-адреса и имена доменов назначения не шифруются во время связи. Даже зашифрованный трафик может косвенно раскрывать некоторую информацию, например время, проведенное на сайте, или размер запрошенных ресурсов или предоставленной информации.

HTTPS гарантирует только целостность соединения между двумя системами, а не сами системы. Он не предназначен для защиты веб-сервера от взлома или компрометации, а также для предотвращения раскрытия веб-службой информации о пользователе во время ее нормальной работы. Точно так же, если система пользователя скомпрометирована злоумышленником, эта система может быть изменена таким образом, чтобы ее будущие соединения HTTPS находились под контролем злоумышленника. Гарантии HTTPS также могут быть ослаблены или устранены скомпрометированными или злонамеренными центрами сертификации.

Проблемы и соображения

Производительность сайта: Несмотря на то, что шифрование увеличивает вычислительную нагрузку, современное программное и аппаратное обеспечение может справляться с этой нагрузкой без существенного вредного воздействия на производительность или задержку сервера. Веб-сайты с сетями доставки контента или серверным программным обеспечением, поддерживающим протоколы SPDY или HTTP/2, для которых требуется HTTPS в некоторых основных браузерах, могут значительно улучшить производительность своих сайтов в результате перехода на HTTPS.

Веб-сайты с сетями доставки контента или серверным программным обеспечением, поддерживающим протоколы SPDY или HTTP/2, для которых требуется HTTPS в некоторых основных браузерах, могут значительно улучшить производительность своих сайтов в результате перехода на HTTPS.

Server Name Indication: Расширение Server Name Indication для TLS позволяет более эффективно использовать IP-адреса при обслуживании нескольких доменов. Однако эти технологии не поддерживаются некоторыми устаревшими клиентами. Владельцы веб-сервисов должны оценить возможность использования этой технологии для повышения производительности и эффективности.

Смешанный контент: Веб-сайты, обслуживаемые через HTTPS, должны гарантировать, что все внешние ресурсы (изображения, сценарии, шрифты, фреймы и т. д.) также загружаются через безопасное соединение. Современные браузеры отказываются загружать многие небезопасные ресурсы, на которые ссылается защищенный веб-сайт. При переносе существующих веб-сайтов может потребоваться сочетание автоматических и ручных действий по обновлению, замене или удалению ссылок на небезопасные ресурсы. Для некоторых веб-сайтов это может быть наиболее трудоемким аспектом процесса миграции.

Для некоторых веб-сайтов это может быть наиболее трудоемким аспектом процесса миграции.

API и службы: Веб-службы, которые в основном обслуживают небраузерные клиенты, такие как веб-API, могут потребовать более постепенной и практической стратегии миграции, поскольку не все клиенты могут быть настроены для соединений HTTPS или для успешно следовать редиректам.

Планирование изменений: Протоколы и веб-стандарты регулярно совершенствуются, и могут появляться уязвимости в системе безопасности, которые требуют немедленного внимания. Федеральные веб-сайты и службы должны развертывать HTTPS таким образом, чтобы можно было быстро обновлять сертификаты, варианты шифрования (включая прямую секретность), версии протокола и другие элементы конфигурации. Агентства должны следить за https.cio.gov и другими общедоступными ресурсами, чтобы быть в курсе последних передовых практик.

Строгая транспортная безопасность: Веб-сайты и службы, доступные через HTTPS, должны включить HTTP Strict Transport Security (HSTS), чтобы браузеры, соответствующие требованиям, предполагали использование HTTPS в будущем. Это уменьшает количество небезопасных перенаправлений и защищает пользователей от атак, которые пытаются перевести соединения на обычный HTTP. После того, как HSTS будет установлен, домены могут быть отправлены в «список предварительной загрузки», используемый всеми основными браузерами, чтобы обеспечить постоянное действие политики HSTS.

Это уменьшает количество небезопасных перенаправлений и защищает пользователей от атак, которые пытаются перевести соединения на обычный HTTP. После того, как HSTS будет установлен, домены могут быть отправлены в «список предварительной загрузки», используемый всеми основными браузерами, чтобы обеспечить постоянное действие политики HSTS.

Безопасность системы доменных имен (DNSSEC): Новая политика, изложенная в этом Меморандуме, не отменяет и не противоречит M-08-23 «Защита инфраструктуры системы доменных имен федерального правительства». После завершения разрешения DNS DNSSEC не гарантирует конфиденциальность или целостность связи между клиентом и IP-адресом назначения. HTTPS обеспечивает эту дополнительную безопасность.

Экономически эффективное внедрение

Внедрение стандарта только для HTTPS не обходится без затрат. Значительное количество федеральных веб-сайтов уже внедрили HTTPS. Целью этой политики является увеличение этого принятия.

Административное и финансовое бремя универсального внедрения HTTPS на всех федеральных веб-сайтах включает время разработки, финансовые затраты на приобретение сертификата и административное бремя обслуживания с течением времени. Бремя разработки будет существенно различаться в зависимости от размера и технической инфраструктуры сайта. Сроки соблюдения, изложенные в этом Меморандуме, обеспечивают достаточную гибкость для планирования проекта и распределения ресурсов.

Бремя разработки будет существенно различаться в зависимости от размера и технической инфраструктуры сайта. Сроки соблюдения, изложенные в этом Меморандуме, обеспечивают достаточную гибкость для планирования проекта и распределения ресурсов.

OMB подтверждает, что ощутимые выгоды для американского общества перевешивают затраты для налогоплательщика. Даже небольшое количество неофициальных или вредоносных веб-сайтов, выдающих себя за федеральные службы, или небольшое количество перехватов сообщений с официальными сайтами правительства США могут привести к значительным потерям для граждан.

Техническая помощь по телефону https.cio.gov поможет в рентабельной реализации этой политики.

Руководящие указания

В целях содействия эффективному и действенному развертыванию HTTPS сроки соблюдения требований, указанные ниже, являются разумными и практичными.

Этот Меморандум требует, чтобы федеральные агентства развернули HTTPS на своих доменах, используя следующие рекомендации.

- Недавно разработанные веб-сайты и службы во всех доменах или поддоменах федеральных агентств должны придерживаться этой политики при запуске.

- Для существующих веб-сайтов и служб агентства должны определить приоритет развертывания с помощью анализа рисков. Веб-службы, включающие обмен информацией, позволяющей установить личность (PII), содержимое которых однозначно носит конфиденциальный характер или содержимое которых получает высокий уровень трафика, должны получить приоритет и мигрировать как можно скорее.

- Агентства должны обеспечить доступ ко всем существующим веб-сайтам и службам через безопасное соединение [3] (только HTTPS, с HSTS) до 31 декабря 2016 г.

- Использование HTTPS рекомендуется во внутренних сетях [4], но не является обязательным.

Для контроля за соблюдением агентством требований была создана общедоступная информационная панель на сайте pulse.cio.gov.

Сноски

⬑ 1. Общедоступные веб-сайты и услуги определяются здесь как онлайн-ресурсы и услуги, доступные через HTTP или HTTPS в общедоступном Интернете, которые полностью или частично поддерживаются федеральным правительством и управляются агентством, подрядчиком. или другой организации от имени агентства. Они представляют правительственную информацию или предоставляют услуги общественности или определенной группе пользователей и поддерживают выполнение миссии агентства. Это определение включает в себя все веб-взаимодействия, независимо от того, зарегистрирован ли посетитель или анонимно.

или другой организации от имени агентства. Они представляют правительственную информацию или предоставляют услуги общественности или определенной группе пользователей и поддерживают выполнение миссии агентства. Это определение включает в себя все веб-взаимодействия, независимо от того, зарегистрирован ли посетитель или анонимно.

⬑ 2. В контексте HTTPS в Интернете центр сертификации — это сторонняя организация или компания, которым браузеры и операционные системы доверяют выпуск цифровых сертификатов от имени владельцев доменов.

⬑ 3. Разрешение HTTP-соединений с единственной целью перенаправления клиентов на HTTPS-соединения допустимо и рекомендуется. Заголовки HSTS должны указывать максимальный возраст не менее 1 года.

⬑ 4. «Интранет» здесь определяется как компьютерная сеть, недоступная напрямую через общедоступный Интернет.

Как настроить HTTPS на вашем сайте: простое руководство

С июля 2018 года Google начал помечать ваш сайт как «небезопасный» для всех, кто посещает его с помощью Google Chrome. Если вы не хотите терять трафик, рекомендуется убедиться, что на вашем сайте настроен SSL, чтобы люди могли посещать его по протоколу HTTPS.

Если вы не хотите терять трафик, рекомендуется убедиться, что на вашем сайте настроен SSL, чтобы люди могли посещать его по протоколу HTTPS.

Сейчас самое время это настроить; вот что вам нужно сделать.

Примечание . Ваш сайт может по-прежнему отображаться как «Небезопасный» после «успешной» установки SSL-сертификата. Для этого см. наши советы по устранению неполадок в конце этой статьи.

Шаг 1. Получите сертификат SSL

Согласно блогу разработчиков Google, включение HTTPS на вашем веб-сайте не только защищает целостность ваших данных. HTTPS также требуется для многих новых функций браузера. Не только это, но и то, что ваши посетители будут чувствовать себя в большей безопасности, когда они посещают ваш сайт. Это важные причины, по которым вашему сайту нужен SSL-сертификат.

В последнее время, если вы открываете свой веб-сайт с помощью браузера Chrome, вы, вероятно, видели это большое уродливое сообщение «Небезопасно» перед вашим URL-адресом.

Неприятно видеть это, когда вы вложили так много времени и усилий в разработку отличного веб-сайта для своих посетителей.

Прежде чем бежать искать SSL-сертификат для покупки, убедитесь, что вы уже знаете, на каком уровне находится ваш текущий веб-хост.

SSL довольно просто настроить, но вам необходимо следовать правильной процедуре для вашей ситуации. Если ваш веб-хостинг уже предлагает бесплатное решение SSL, не тратьте деньги на покупку сертификата.

Вы также можете пересмотреть свой выбор веб-хостов.

Обычно это варианты SSL-сертификата , из которых вам нужно выбрать.

- Бесплатный SSL-сертификат с вашего существующего веб-хостинга.

- Получите бесплатный SSL-сертификат от таких сервисов, как Let’s Encrypt, Comodo или Cloudflare.

- Приобретите сертификат SSL в таких сервисах, как DigiCert, Namecheap или GoDaddy.

Службы SSL, предлагающие бесплатные SSL-сертификаты, часто также предлагают платные.

Разница в том, что большинство бесплатных сертификатов необходимо обновлять вручную. Вы можете сделать это с помощью задания cron, но это выходит за рамки этой статьи.

Некоторые веб-хостинги фактически предлагают бесплатное управление этими заданиями cron, если вы используете такой сервис, как Let’s Encrypt. SiteGround — один из хостов, который делает это.

Какой бы вариант вы ни выбрали, при заказе сертификата вы увидите страницу, подобную приведенной ниже. И сертификат, и ключ являются частью пакета.

Скопируйте оба блока зашифрованного текста и сохраните их в надежном месте.

Шаг 2: Установите SSL-сертификат

В большинстве руководств, описывающих установку SSL-сертификата, указано, что вам необходим выделенный IP-адрес. Это означает покупку более дорогого плана выделенного хостинга.

Если у вас есть такой план, и вы войдете в свою учетную запись, вы увидите, что у вас есть выделенный IP-адрес, связанный с ним.

Если у вас есть план общего хостинга, где несколько веб-сайтов используют один и тот же сервер, то у вас нет выделенного IP-адреса, связанного с вашим URL-адресом.

Означает ли это, что вы не можете установить SSL-сертификат без выделенного хостинг-плана? Нет. Благодаря технологии под названием Индикатор имени сервера (SNI) вы по-прежнему можете установить SSL-сертификат для своего сайта.

Если у вас есть план общего хостинга, узнайте у своего веб-хостинга, поддерживает ли он SNI для шифрования SSL.

Чтобы установить сертификат, вам нужно зайти в cPanel и нажать SSL/TLS Manager .

Вы должны увидеть различные варианты управления SSL-сертификатами.

Чтобы установить исходный сертификат SSL для HTTPS, выберите параметр Установить .

Вы увидите возможность выбрать домен, на который хотите установить сертификат. Выберите правильный домен из раскрывающегося списка.

Затем вставьте длинный зашифрованный текст сертификата, который вы скопировали при покупке сертификата.

Затем прокрутите вниз и также вставьте зашифрованный текст для закрытого ключа, который вы скопировали при покупке сертификата.

После сохранения обязательно зайдите в WordPress и обновите все кеширование. Также очистите кеш браузера (нажмите Ctrl + F5 ).

Еще раз просмотрите свой сайт, введя URL-адрес сайта с префиксом «https://». Если все в порядке, вы увидите статус «Безопасный» перед URL-адресом вашего сайта.

Поздравляем! Теперь у вас есть действующий SSL-сертификат, и к вашему сайту можно получить доступ через HTTPS.

Но это еще не все. Если люди введут старый URL-адрес вашего сайта в свой браузер, они все равно увидят небезопасную версию. Вам нужно принудительно перевести весь трафик через HTTPS.

Как принудительно использовать HTTPS на вашем сайте

На вашем хосте может быть настроена область управления для обработки необходимых изменений SSL.

Например, Siteground встраивает Let’s Encrypt в cPanel. Там в настройках HTTPS можно включить принудительное использование HTTP и перезапись внешних ссылок.

- HTTPS Enforce перенаправляет трафик (например, людей, которые вводят только URL-адрес сайта без «https» перед ним, на HTTPS.

- Внешние ссылки Rewrite 9(.*)$ https://www.yoursitedomain.com/$1 [R,L]

После того как вы сохраните это изменение, любой, кто получит доступ к вашему сайту через HTTP, будет перенаправлен на HTTPS.

Проблема 1: Образы CDN

В этот момент вы можете подумать, что вы свободны дома. Ну подумай еще.

Во многих случаях ваш сайт может появиться, но многие изображения будут отображаться неработающими.

Это может произойти, если вы используете службу CDN для своих изображений. Это связано с тем, что все ваши изображения предоставляются через незащищенные ссылки CDN. Поскольку весь ваш трафик перенаправляется на использование HTTPS, эти изображения не могут быть загружены.

Это можно исправить двумя способами. Самый простой способ — изменить сертификат SSL, чтобы использовать подстановочный знак. Например, если вы используете Let’s Encrypt, вы увидите возможность использовать подстановочный знак на странице управления SSL.

Подстановочный знак позволяет вам использовать сертификат SSL на любом поддомене вашего сайта.

Включите это и получите сертификат, закрытый ключ и зашифрованные тексты пакета ЦС из деталей SSL.

Войдите в свою службу CDN. В приведенном ниже примере я использую MaxCDN. Вы должны найти вариант SSL в области, где вы можете управлять зоной для вашего сайта.

Здесь вы увидите поля, в которые вы можете вставить SSL-сертификат и закрытый ключ.

Используйте тот же зашифрованный текст, который вы ранее вставили в cPanel.

После того, как вы сохраните это, все изображения должны правильно загрузиться на ваш сайт.

Если служба SSL, которую вы используете, не предлагает вариант с подстановочными знаками, вам действительно необходимо приобрести второй сертификат SSL для ваших ресурсов изображений CDN и установить его, выполнив описанные выше действия.

Если вы ничего не делали со своим сайтом, кроме включения SSL-сертификата и принудительного HTTPS, вы все равно можете увидеть ошибку «Небезопасно».

Это будет отображаться даже при загрузке вашего сайта через HTTPS.

Наиболее распространенная причина этой проблемы заключается в том, что на вашем сайте все еще есть куча небезопасных ссылок. Обычно это связано со ссылками на боковой панели, в верхнем или нижнем колонтитуле.

Наиболее распространенная причина этой проблемы заключается в том, что на вашем сайте все еще есть куча небезопасных ссылок. Обычно это связано со ссылками на боковой панели, в верхнем или нижнем колонтитуле.Зайдите в WordPress и просмотрите весь код верхнего и нижнего колонтитула, а также виджеты боковой панели. Ищите ссылки на такие сервисы, как Gravatar, Facebook или другие.

Измените эти ссылки, чтобы использовать «https», а не «http».

Когда вы закончите, очистите все кеши и перезагрузите свой сайт. На этом этапе все проблемы должны быть решены, и теперь ваш сайт полностью безопасен!

Умная защита посетителей с помощью HTTPS

Даже если ваша мотивация для этого может заключаться в улучшении SEO, реальность такова, что вы также защищаете своих посетителей от любых хакеров, перехватывающих пакеты.

Это особенно ценно, если вы запрашиваете у посетителей информацию о себе, такую как имена, адреса, номера телефонов или данные кредитной карты.

Они подтверждают принадлежность домена заказчику. При этом пользователь сайта понимает, что оказался на безопасном сайте. Такой сертификат не содержит информации о владельце, поэтому сайт не считается безопасным для оказания коммерческих услуг.

Они подтверждают принадлежность домена заказчику. При этом пользователь сайта понимает, что оказался на безопасном сайте. Такой сертификат не содержит информации о владельце, поэтому сайт не считается безопасным для оказания коммерческих услуг.

Если вы заказали такой сертификат, но он не активировался автоматически, вам поможет инструкция: Как активировать сертификаты: AlphaSSL и DomainSSL?

Если вы заказали такой сертификат, но он не активировался автоматически, вам поможет инструкция: Как активировать сертификаты: AlphaSSL и DomainSSL? Все способы подробно описаны в статье: Как установить SSL-сертификат на VPS или выделенный сервер?

Все способы подробно описаны в статье: Как установить SSL-сертификат на VPS или выделенный сервер?

Наиболее распространенная причина этой проблемы заключается в том, что на вашем сайте все еще есть куча небезопасных ссылок. Обычно это связано со ссылками на боковой панели, в верхнем или нижнем колонтитуле.

Наиболее распространенная причина этой проблемы заключается в том, что на вашем сайте все еще есть куча небезопасных ссылок. Обычно это связано со ссылками на боковой панели, в верхнем или нижнем колонтитуле.