Содержание

Решить 5 задача по Web-безопасности (Hacktory), выполненное решение задач по информационной безопасности на Автор24

выполнено на сервисе Автор24

Студенческая работа на тему:

Решить 5 задача по Web-безопасности (Hacktory)

Как заказчик описал требования к работе:

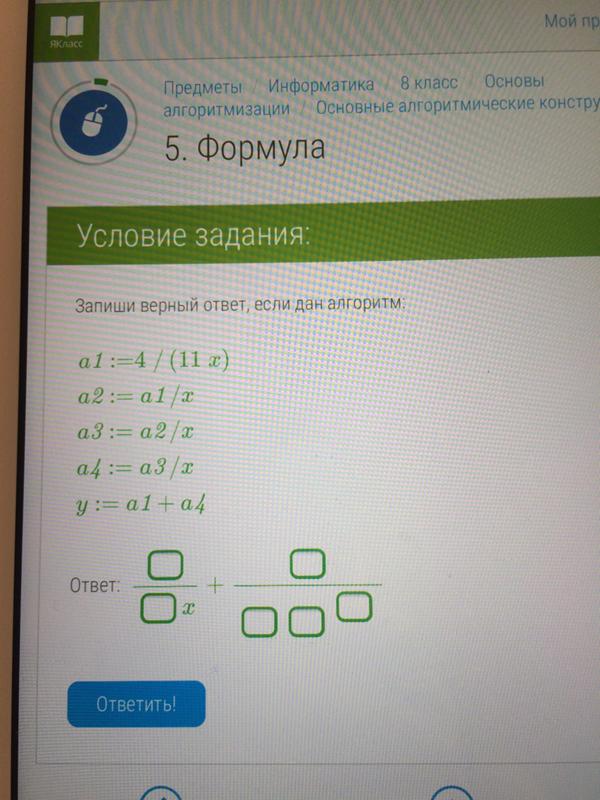

Есть учебная площадка www.hacktory.ai

Мне нужно решить финальных 5 задач по пройденному курсу.

Дается одна попытка, время 24 часа.

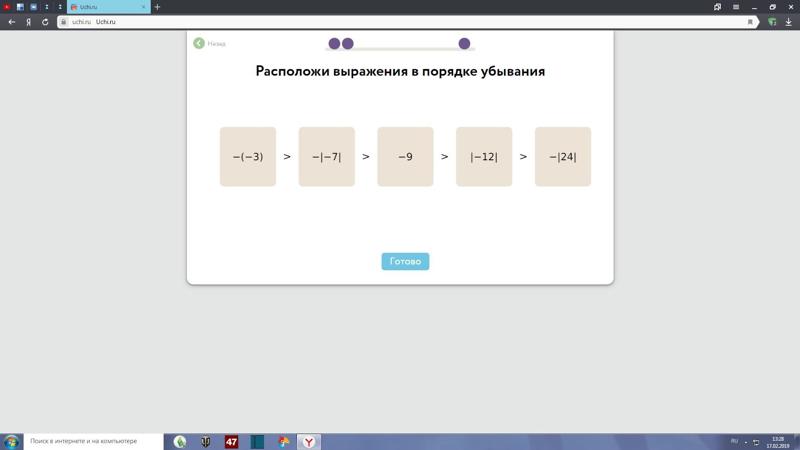

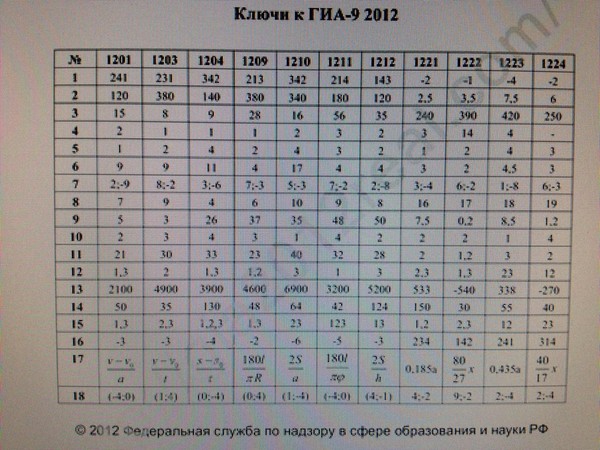

Темы, по которым 100% будут задачи представлены в скрине.

Логин / пароль конечно же отправлю.

Добавить мне нечего, если разбираетесь в ИБ, то наверное представляете

какого типа задачи.

А так на любые вопросы отвечу

подробнее

Стоимость

работы

20 ₽

Заказчик не использовал рассрочку

Гарантия сервиса

Автор24

20 дней

Заказчик принял работу без использования гарантии

Решить 5 задача по Web-безопасности (Hacktory). jpg

jpg

Общая оценка

4.7

Положительно

Работа была выполнена в Word досрочно с подробными пояснениями. Спасибо большое.

Хочешь такую же работу?

Зарегистрироваться

Тебя также могут заинтересовать

по этому предмету

по этому типу и предмету

Аудит информационной безопасности предприятия

Дипломная работа

Информационная безопасность

Стоимость:

4000 ₽

Генерация простых чисел, ис-

пользуемых в асимметричных системах шифрования

Лабораторная работа

Информационная безопасность

Стоимость:

300 ₽

Анализ сомнительных финансовых операций с помощью ml

Задача по программированию

Информационная безопасность

Стоимость:

₽

Расшифровать текст зашифрованный шифром Виженера

Решение задач

Информационная безопасность

Стоимость:

150 ₽

Реферат на тему: Непрерывные и дискретные сигналы. Подробности в описание.

Подробности в описание.

Реферат

Информационная безопасность

Стоимость:

300 ₽

Проблемы противодействия фишингу, фармингу, вишингу

Реферат

Информационная безопасность

Стоимость:

300 ₽

Комплексные средства защиты информации на предприятии

Курсовая работа

Информационная безопасность

Стоимость:

700 ₽

Роль руководителя в обеспечении пожарной безопасности в вереных объектах

Реферат

Информационная безопасность

Стоимость:

300 ₽

создание программы по мониторингу операционной системы Windows

Курсовая работа

Информационная безопасность

Стоимость:

700 ₽

Презентация на тему-Система шифрования

Презентации

Информационная безопасность

Стоимость:

300 ₽

Новое задание по информационной безопасности

Статья

Информационная безопасность

Стоимость:

300 ₽

Разработка системы защиты информации страховой компании

Курсовая работа

Информационная безопасность

Стоимость:

700 ₽

Задачи по дешифрованию текстов

Решение задач

Информационная безопасность

Стоимость:

150 ₽

Задание по информационной безопасности

Решение задач

Информационная безопасность

Стоимость:

150 ₽

Основы проектного менеджмента

Решение задач

Информационная безопасность

Стоимость:

150 ₽

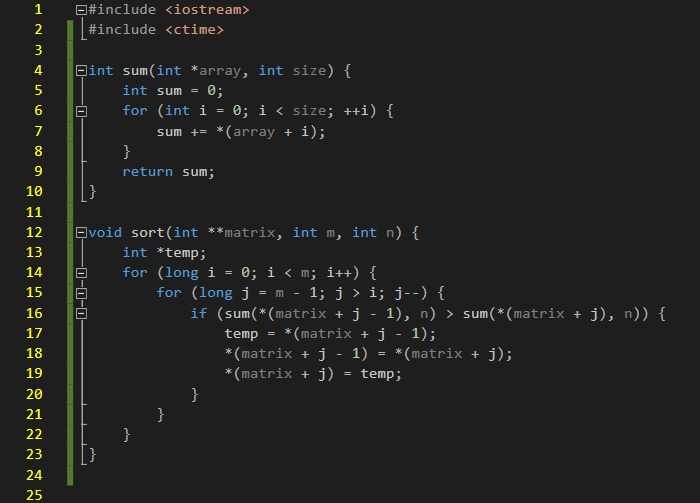

Язык С++

Решение задач

Информационная безопасность

Стоимость:

150 ₽

Новое задание по информационной безопасности

Решение задач

Информационная безопасность

Стоимость:

150 ₽

теория информаци

Решение задач

Информационная безопасность

Стоимость:

150 ₽

Аналитическое определение количественных характеристик надежности объекта с нормальным распределением наработки на отказ.

Решение задач

Информационная безопасность

Стоимость:

150 ₽

решение задачи по основам информационной безопасности

Решение задач

Информационная безопасность

Стоимость:

150 ₽

Кодирование информации

Решение задач

Информационная безопасность

Стоимость:

150 ₽

Контрольная работа с подробным решением

Решение задач

Информационная безопасность

Стоимость:

150 ₽

Исследование облачного сервиса Box.com

Решение задач

Информационная безопасность

Стоимость:

150 ₽

Найти правовое обоснование для разрешения данной противоречивой правовой ситуации.

Решение задач

Информационная безопасность

Стоимость:

150 ₽

Читай полезные статьи в нашем

Способы и средства нарушения конфиденциальности информации

Основные направления реализации злоумышленником угроз информации в локальной, изолированной или включенной в сеть компьютерной системы:

Методы для осуществления несанкционированного доступа к информации используются злоумышленником для того, чтобы определить:

Выполнив задачи определения параметров системы, злоумышленник пытается получить сведения о режимах доступа, паролях и пользователях системы.

С …

подробнее

Основы противодействия нарушению конфиденциальности информации

В процессе эксплуатации компьютерной системы основной задачей защиты информации является предотвращение несанкционированного доступа к аппаратным и программным средствам и контроль их целостности.

Комплекс мероприятий для частичного или полного предотвращения несанкционированного доступа:

Существует

2

вида подхода к защите компьютерных систем:

Например, для защиты компьютерной системы устанавливает…

подробнее

Обеспечение конфиденциальности информации в Интернете

Большую значимость проблема конфиденциальности и конфиденциальной информации приобрела с развитием информационных технологий. В разных областях жизнедеятельности и различных странах понятие конфиденциальности и конфиденциальной информации определяется по-разному.

В странах Евросоюза конфиденциальность информации регулируется с помощью директив ЕС 95/46/ЕС, 2002/58/ЕС и ETS 108, ETS 181, ETS 185, ET…

подробнее

Защита акустической информации

Защита акустической или речевой информации является важнейшей задачей в общем комплексе мероприятий по обеспечению информационной безопасности объектов технической защиты информации (далее – ЗИ). Это напрямую связано с тем, что при обсуждении служебных вопросов может озвучиваться информация ограниченного доступа (конфиденциальная информация). В момент ее первого озвучивания может осуществляться пе…

Это напрямую связано с тем, что при обсуждении служебных вопросов может озвучиваться информация ограниченного доступа (конфиденциальная информация). В момент ее первого озвучивания может осуществляться пе…

подробнее

Способы и средства нарушения конфиденциальности информации

Основные направления реализации злоумышленником угроз информации в локальной, изолированной или включенной в сеть компьютерной системы:

Методы для осуществления несанкционированного доступа к информации используются злоумышленником для того, чтобы определить:

Выполнив задачи определения параметров системы, злоумышленник пытается получить сведения о режимах доступа, паролях и пользователях системы.

С …

подробнее

Основы противодействия нарушению конфиденциальности информации

В процессе эксплуатации компьютерной системы основной задачей защиты информации является предотвращение несанкционированного доступа к аппаратным и программным средствам и контроль их целостности.

Комплекс мероприятий для частичного или полного предотвращения несанкционированного доступа:

Существует

2

вида подхода к защите компьютерных систем:

Например, для защиты компьютерной системы устанавливает…

подробнее

Обеспечение конфиденциальности информации в Интернете

Большую значимость проблема конфиденциальности и конфиденциальной информации приобрела с развитием информационных технологий. В разных областях жизнедеятельности и различных странах понятие конфиденциальности и конфиденциальной информации определяется по-разному.

В странах Евросоюза конфиденциальность информации регулируется с помощью директив ЕС 95/46/ЕС, 2002/58/ЕС и ETS 108, ETS 181, ETS 185, ET…

подробнее

Защита акустической информации

Защита акустической или речевой информации является важнейшей задачей в общем комплексе мероприятий по обеспечению информационной безопасности объектов технической защиты информации (далее – ЗИ). Это напрямую связано с тем, что при обсуждении служебных вопросов может озвучиваться информация ограниченного доступа (конфиденциальная информация). В момент ее первого озвучивания может осуществляться пе…

Это напрямую связано с тем, что при обсуждении служебных вопросов может озвучиваться информация ограниченного доступа (конфиденциальная информация). В момент ее первого озвучивания может осуществляться пе…

подробнее

Курс «Веб-безопасность»

- Институт непрерывного образования

- Выдаваемые документы

- Программы повышения квалификации

- Профессиональная переподготовка

- Онлайн-обучение

- Дистанционные курсы

- Наши клиенты

- Локальные нормативные акты

- Отзывы и благодарности

- Совместные программы с учебными организациями

- Новости

- Контакты

| Актуальность | Приостановлено |

|---|---|

| Стоимость | По запросу |

| Продолжительность | 72 часа |

| Группа | от 8 до 12 человек |

| Начало занятий | По мере формирования группы |

Записаться на курс

Курс по веб-безопасности содержит обзор наиболее распространенных атак и показывает ключевые меры защиты современных веб-приложений. Он поможет освоить фундаментальные принципы безопасности таких веб-приложений как корпоративные порталы, ДБО и системы электронной коммерции.

Он поможет освоить фундаментальные принципы безопасности таких веб-приложений как корпоративные порталы, ДБО и системы электронной коммерции.

Данная программа сочетает в себе достоинства персональной поддержки со стороны преподавателей и возможности удалённого обучения с использованием современной образовательной онлайн-платформы.

Обучение основано на реальных кейсах, развернутых на виртуальных машинах.

Цель программы: получение новой профессиональной компетенции, необходимой для выполнения следующих видов профессиональной деятельности в рамках имеющейся квалификации:

- понимание основных конструкций кода, проектирования и конфигурирования веб-приложения, при котором могут возникать уязвимости безопасности;

- способность идентифицировать уязвимости в исходном коде приложения и устранять их;

- способность идентифицировать уязвимости в приложении и предлагать меры по их устранению;

- способность оценивать риск и возможность эксплуатации уязвимостей в веб-приложении;

- способность осуществлять тестирование программного обеспечения на наличие уязвимостей;

- способность эксплуатировать уязвимости в веб-приложениях;

- способность создавать безопасные приложения на современных платформах;

- готовность к борьбе с реальными веб-уязвимостями;

- получение опыта специалиста по безопасности веб-приложений.

Преимущества программы:

- В каждом уроке есть задачи на идентификацию, эксплуатацию уязвимостей и исправление кода, которые проверяет автоматизированный бот. Виртуальный ментор 24/7 отвечает на возникшие в процессе обучения вопросы, дает советы и направляет на успешное прохождение курса.

Для компаний, заинтересованных в обучении персонала, есть возможность администрировать сотрудников, видеть рейтинговые таблицы, следить за прогрессом и результатами каждого пользователя. - Геймификация процесса обучения. В основе курса – обучение, основанное на игровых механиках, которые помогают повысить мотивацию, сохранить вовлеченность в процесс и улучшить результат. Локальные (внутри компании) и глобальные рейтинги вносят элемент соревнования, а награды становятся наглядной демонстрацией достижений.

Результаты прохождения курса «Веб-безопасность»:

Курс поможет вам:

- приобрести все необходимые знания и навыки для создания безопасных приложений на современных платформах;

- получить опыт специалиста по безопасности веб-приложений;

- подготовиться к борьбе с реальными веб-уязвимостями.

Кроме того, в знак подтверждения успешного прохождения курса вы получите удостоверение о повышении квалификации СПбГЭТУ «ЛЭТИ» и сертификат специалиста по безопасности веб-приложений (Hacktory Web Security Professional).

Категория слушателей: курс будет полезен тестировщикам, разработчикам, специалистам по информационной безопасности и системным администраторам.

Форма обучения – очно-заочная, с применением дистанционных образовательных технологий.

Кадровое обеспечение программы осуществляют сотрудники кафедры МО ЭВМ СПбГЭТУ «ЛЭТИ» и компании Hacktory.

Вы можете ознакомиться с возможностями обучающей платформы по ссылке: https://hacktory.ai/

Учебный план

| № п/п | Наименование разделов | Всего часов | В том числе | ||

|---|---|---|---|---|---|

| Работа на онлайн-платформе | Практические занятия | Вебинары | |||

|

1

|

Поиск файлов и директорий

|

4

|

2

|

1

|

1

|

|

2

|

Инъекции кода и команд

|

5

|

3

|

1

|

1

|

|

3

|

Выход за пределы директории

|

4

|

2

|

1

|

1

|

|

4

|

SQL инъекции

|

5

|

2

|

1

|

1

|

|

5

|

NoSQL инъекции

|

3

|

1

|

1

|

1

|

|

6

|

Межсайтовая подделка запросов

|

4

|

2

|

1

|

1

|

|

7

|

Межсайтовый скриптинг

|

6

|

3

|

2

|

1

|

|

8

|

Уязвимости External Entity XML

|

4

|

2

|

1

|

1

|

|

9

|

Подделка запросов со стороны сервера

|

4

|

2

|

1

|

1

|

|

10

|

SSTI

|

4

|

2

|

1

|

1

|

|

11

|

Уязвимости сериализации

|

4

|

2

|

1

|

1

|

|

12

|

Обход аутентификации и авторизации

|

4

|

2

|

1

|

1

|

|

13

|

IDOR

|

4

|

2

|

1

|

1

|

|

14

|

Уязвимости бизнес-логики

|

5

|

3

|

1

|

1

|

|

15

|

Ошибки конфигурации и уязвимые компоненты

|

5

|

3

|

1

|

1

|

|

Итоговая аттестация: Выполнение контрольного задания

| 7 | 0 | 7 | 0 | |

|

|

Итого:

|

72

|

33

|

24

|

15

|

|

|

Итоговая аттестация

|

Зачет на основе сводного рейтинга по результатам выполнения практических заданий по темам программы

| |||

Контактная информация

Запись на курс

Ваше ФИО*

Уровень образования*

Среднее общее образованиеСреднее профессиональное образованиеВысшее образование

Эл. почта*

почта*

Моб. телефон*

Информация, которую Вы считаете необходимо нам сообщить

Отправляя сообщение с помощью данной формы, вы соглашаетесь с обработкой своих персональных данных в соответствии с

«Политикой обработки и защиты персональных данных СПбГЭТУ «ЛЭТИ». Все поля помеченные * являются обязательными для заполнения.

Мы можем восстановить его: хакеры из Филадельфии предлагают братскую любовь упавшему роботу

Игры и культура —

Сайрус Фаривар

—

HitchBOT в более счастливые времена, сентябрь 2014 г. HitchBOT, инициатива канадской исследовательской группы «увидеть, могут ли роботы доверять людям», не достигла своей цели — отправиться из Массачусетса в Сан-Франциско на выходных, когда вандалы из Филадельфии напали на бота. Вооруженная только программным обеспечением для разговоров, машина проработала всего две недели, полагаясь на доброту незнакомцев, чтобы продолжить свое путешествие. В США оказалось слишком много, несмотря на то, что HitchBOT успешно пересек Канаду и часть Европы в 2014 году.

Вооруженная только программным обеспечением для разговоров, машина проработала всего две недели, полагаясь на доброту незнакомцев, чтобы продолжить свое путешествие. В США оказалось слишком много, несмотря на то, что HitchBOT успешно пересек Канаду и часть Европы в 2014 году.

Впрочем, счастливый конец все же может быть. Не желая, чтобы насилие роботов нанесло ущерб его городу, хакеры и производители в Филадельфии обращаются к команде HitchBOT, чтобы предложить новую жизнь павшему канадцу, узнав о насилии роботов.

«Мы скажем, что в данный момент, если мы получим разрешение от создателей на ремонт или замену необходимых деталей для HitchBOT, мы будем рады сделать это», — написала Джорджия Гатри, исполнительный директор местного makerspace. под названием «Хактори». «Если нет, мы понимаем… и мы можем просто построить себе HitchBot2, чтобы отправить его в путешествие. Мы считаем, что это меньшее, что мы можем сделать, чтобы все, особенно сообщество роботов, знали, что Филадельфия не так уж и плоха».

The Hacktory связались с командой HitchBOT, но на момент написания этой статьи у них не было общедоступного обновления, которым они могли бы поделиться. Группа вышла в Интернет в надежде тем временем сплотить свое сообщество вокруг этой инициативы Lazarus. В следующий проектный вечер, в четверг с 19:00 до 21:00 по восточному поясному времени, они планируют начать либо перестройку, либо новую сборку, и принимают пожертвования, чтобы помочь с быстрым решением (говорят, что самая большая потребность — это новые возможности общения на планшетном ПК). «Это своего рода творческое пространство, в котором можно применить наши навыки», — сказал Гатри в интервью Ars.

Реклама

У других в городе были похожие идеи. Янгму Ким, директор по технологиям выразительного и креативного взаимодействия в Университете Дрекселя в Филадельфии, предложил помочь команде HitchBOT через Twitter.

.@hitchBOT I know a bunch of roboticists in Philly. Please let us know if there's anything we can do to assist. @GRASPlab @excitecenter

— Youngmoo Kim (@youngmoo) August 3, 2015

Кайл Сильва, назвавший себя фанатом HitchBOT, который привез робота из Бостона в Коннектикут, рассказал Ars, что первоначальные планы HitchBOT включали возвращение на север. Он сказал, что после нападения робота нашли в Филадельфии, доставили обратно в Род-Айленд и планировали отправить домой в Канаду. (См. его резюме в Твиттере.)

Он сказал, что после нападения робота нашли в Филадельфии, доставили обратно в Род-Айленд и планировали отправить домой в Канаду. (См. его резюме в Твиттере.)

Что бы ни случилось с оригинальным HitchBOT, большая часть планов проекта уже находится в открытом доступе и доступна онлайн. Так что, по крайней мере, для The Hacktory у них есть амбиции помочь какому-то роботу вернуться на дорогу, даже если невозможно заполучить оригинал. «Планы относительно бота не кажутся такими уж сложными», — сказал Гатри. «У нас определенно есть технический опыт, чтобы собрать его и заставить его работать. Но я надеюсь, что мы все еще сможем передать дело. У нас много энергии, и я надеюсь, что мы сможем сделать что-то позитивное».

Компания Ars обратилась к канадским создателям HitchBOT за возможными комментариями или обновлениями. До сих пор нам не удалось связаться.

Сайрус Фаривар

Сайрус — бывший старший репортер по технической политике в Ars Technica, а также радиопродюсер и автор. Его последняя книга, Habeas Data , о судебных делах за последние 50 лет, которые оказали огромное влияние на законы о слежке и конфиденциальности в Америке, вышла в издательстве Melville House. Он базируется в Окленде, Калифорния.

Его последняя книга, Habeas Data , о судебных делах за последние 50 лет, которые оказали огромное влияние на законы о слежке и конфиденциальности в Америке, вышла в издательстве Melville House. Он базируется в Окленде, Калифорния.

Реклама

← Предыдущая история Следующая история →

«Не подлежит ремонту» HitchBOT не боится США и ожидает возвращения в 2016 году

Предложение 2.0: чертовы лазеры —

Сэм Мачкович

—

My trip must come to an end for now, but my love for humans will never fade. Thanks friends: http://t.co/DabYmi6OxH pic.twitter.com/sJPVSxeawg

— hitchBOT (@hitchBOT) August 1, 2015

Сага о HitchBOT 2015 года подошла к концу — или, по крайней мере, путешествие оригинального робота-автостопщика формально завершилось. Антропоморфный робот, оснащенный камерами, микрофонами, динамиками и внешними зарядными устройствами, в июле намеревался пересечь Соединенные Штаты и провести своего рода социальный эксперимент, попросив людей переправить его, но был остановлен вандалы в Филадельфии в субботу.

Недовольные тем, что его репутация «братской любви» запятнана, некоторые граждане-роботы из Филадельфийского хакерского/производственного пространства The Hacktory ответили предложением восстановить или отремонтировать HitchBOT и отправить чудо в желтых перчатках в путь. В среду соавторы бота из Университета Райерсона в Торонто ответили вежливым, но твердым отказом.

«Мы ценим вашу поддержку», — сообщила команда HitchBOT The Hacktory в переписке по электронной почте с Ars Technica. «К сожалению, судя по изображениям, которые мы получили, мы считаем, что HitchBOT поврежден и не подлежит ремонту. Таким образом, у него не останется отправной точки для создания нового бота. Поэтому мы подготовили оставшиеся части [обнаруженные Поклонники HitchBOT] будут отправлены обратно к нам».

После этого разговора официальный представитель Университета Райерсона Джоханна ВандерМаас выпустила пресс-релиз, подтверждающий, что путешествие HitchBOT окончательно завершилось и что предполагаемая видеозапись его гибели с камер наблюдения оказалась подделкой. ВандерМаас подразнил предварительные планы по перестройке HitchBOT и отправке в одно из двух путешествий в 2016 году: либо воссоздание оригинального, оставшегося американского пути из Филадельфии в Сан-Франциско, либо путь «из школы в школу», который потребует от американских студентов «придумывайте приключения роботов» на каждой остановке. В пресс-релизе также отмечается характер социального эксперимента путешествия HitchBOT, отмечая, что его разрушение было встречено «излиянием» фанатов, просивших прислать финансовую и техническую поддержку.

ВандерМаас подразнил предварительные планы по перестройке HitchBOT и отправке в одно из двух путешествий в 2016 году: либо воссоздание оригинального, оставшегося американского пути из Филадельфии в Сан-Франциско, либо путь «из школы в школу», который потребует от американских студентов «придумывайте приключения роботов» на каждой остановке. В пресс-релизе также отмечается характер социального эксперимента путешествия HitchBOT, отмечая, что его разрушение было встречено «излиянием» фанатов, просивших прислать финансовую и техническую поддержку.

Реклама

«Несмотря на то, что это плохо закончилось для HitchBOT, мы многое узнали о человеческом сочувствии и доверии», — сказал в своем заявлении доцент Университета Макмастера доктор Дэвид Харрис Смит. «Все, что мы узнали, будет подтверждено в результате исследования и использовано при планировании будущих приключений HitchBOT».

Это не остановило The Hacktory от разработки альтернативного плана (не иначе как с официального благословения мэра Филадельфии Майкла Наттера).