Содержание

11 типов фишинга и их примеры из реальной жизни

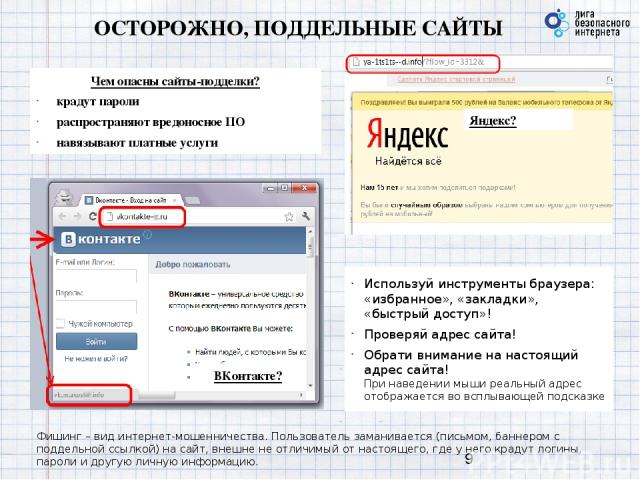

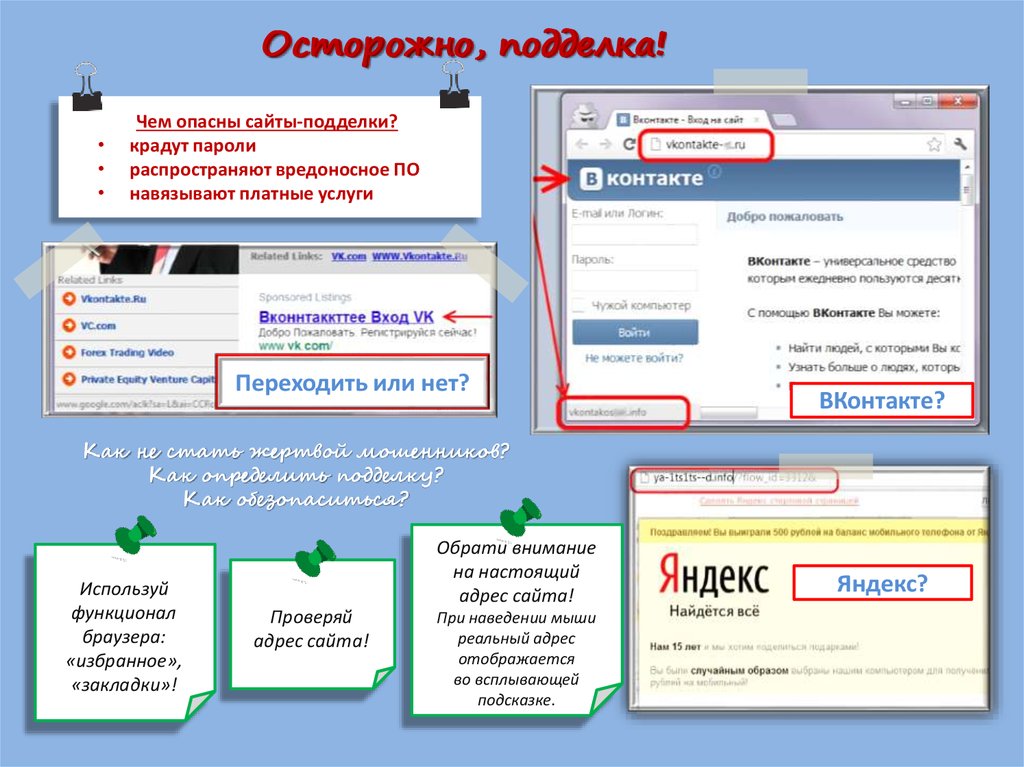

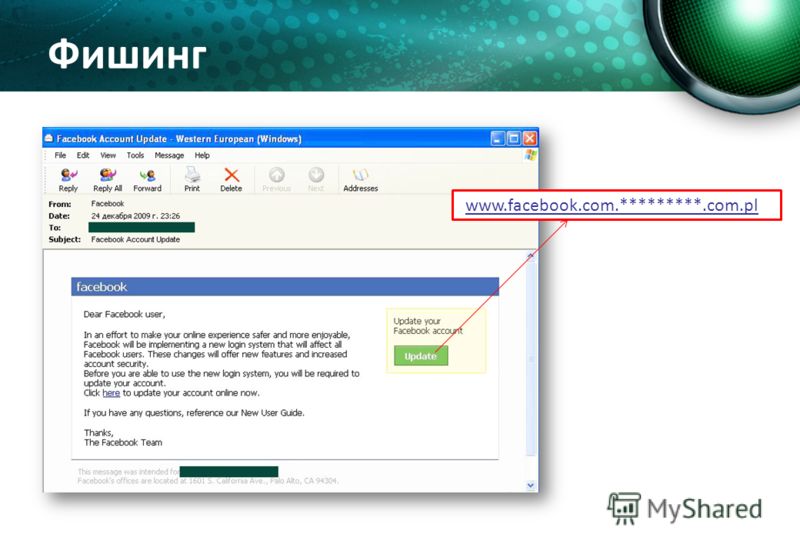

Фишинг – это тип кибер-преступления, при котором преступники выдают себя за надежный источник в Интернете, чтобы вынудить жертву передать им личную информацию (например, имя пользователя, пароль номер банковской карты и пр.).

Фишинговая атака может принимать различные формы, и хотя она часто происходит по электронной почте, существует множество различных методов, которые мошенники используют для выполнения своих схем. Это особенно актуально сегодня, когда фишинг продолжает развиваться, порой удивляя своей изощренностью и степенью распространенности. Хотя целью любого фишингового мошенничества всегда является кража личной информации, существует множество различных видов фишинга, о которых вы должны знать.

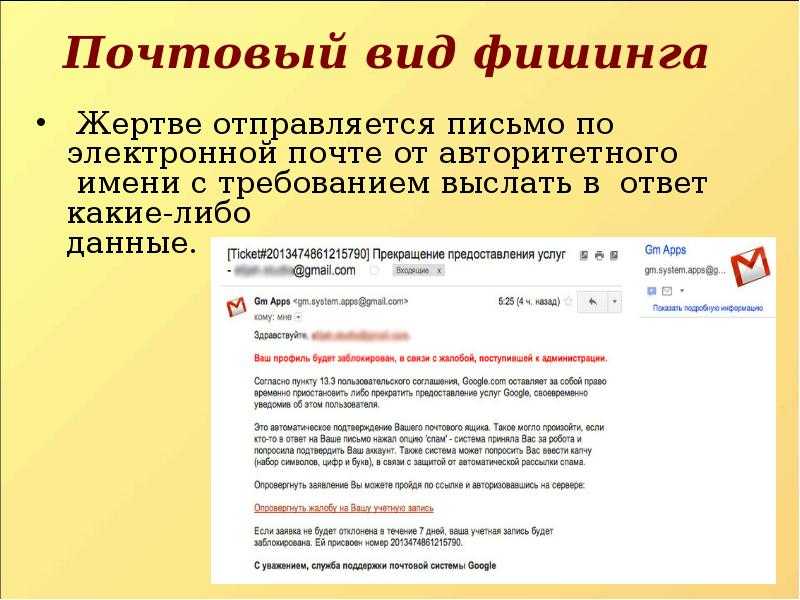

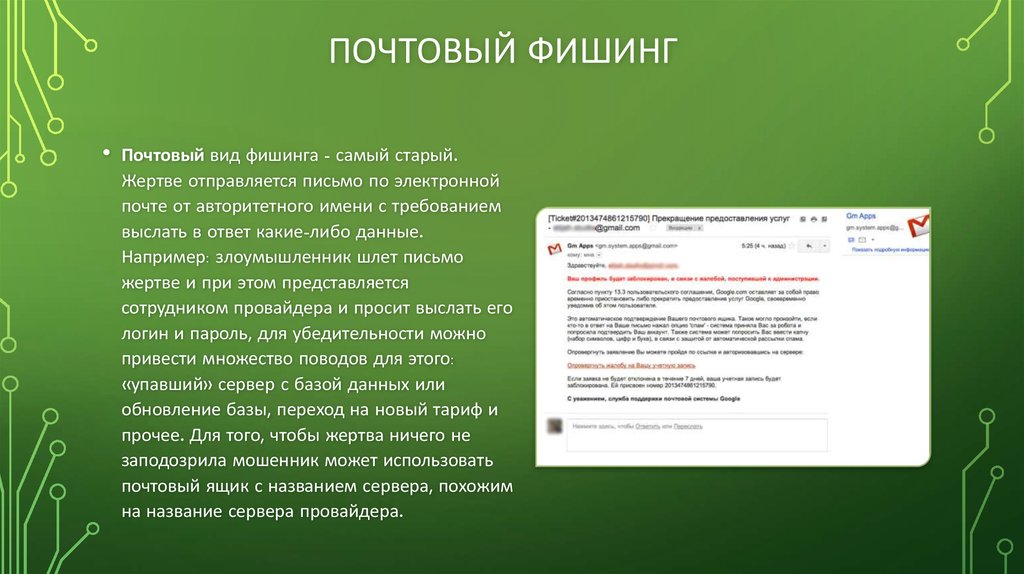

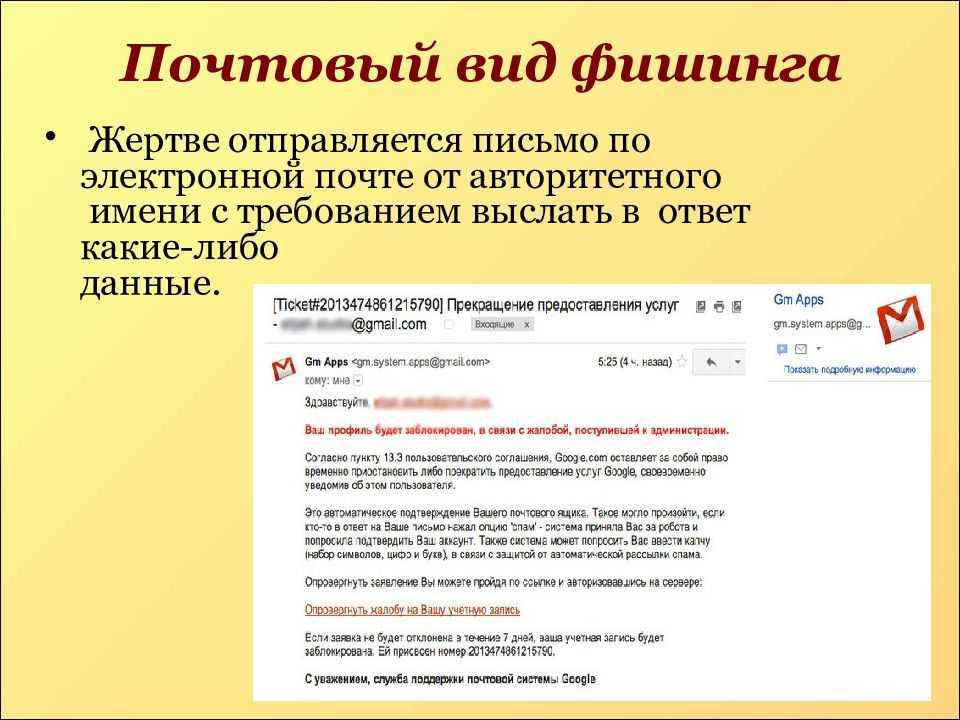

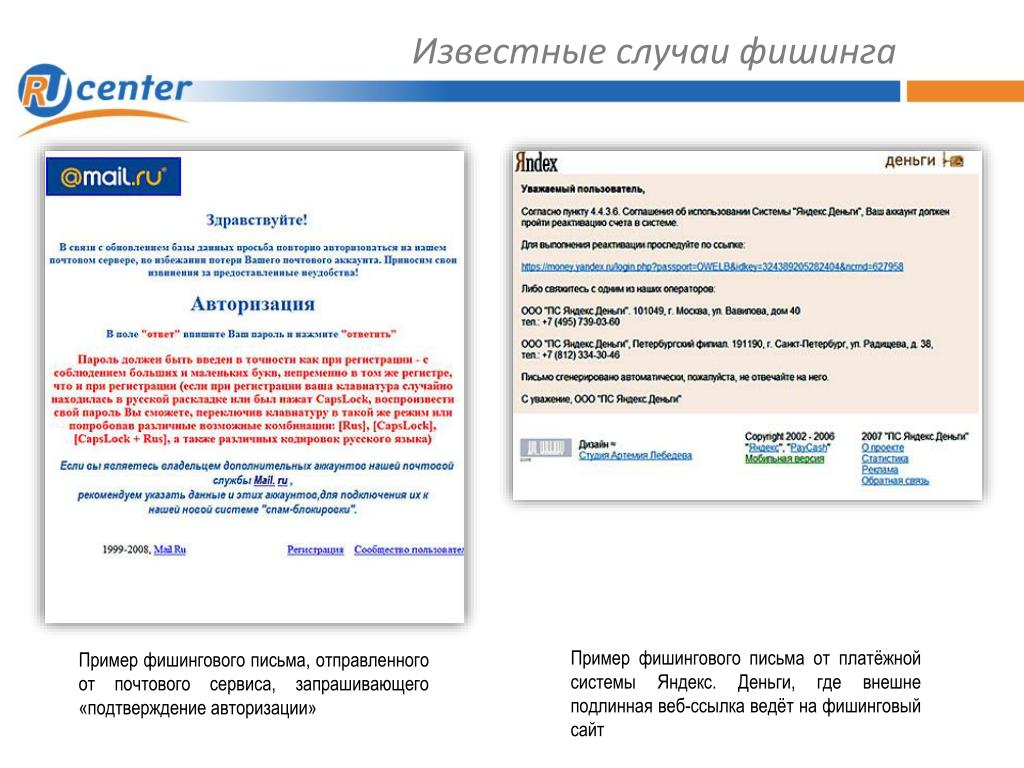

1. Почтовый фишинг

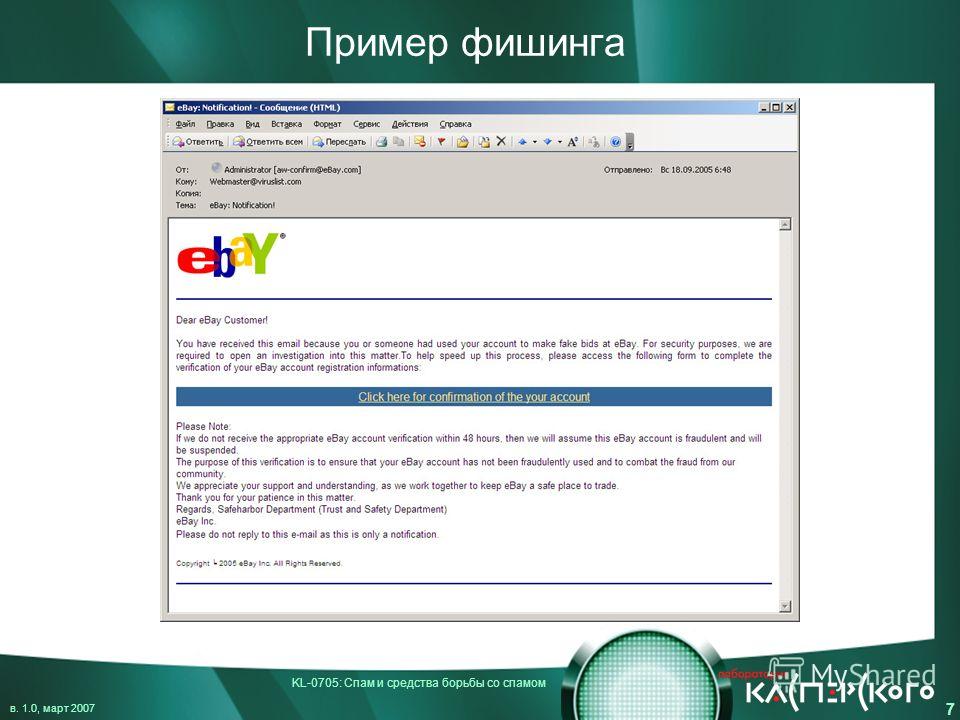

Возможно, будучи самым распространенным типом фишинга, он зачастую использует технику «spray and pray», благодаря которой хакеры выдают себя за некую легитимную личность или организацию, отправляя массовые электронные письма на все имеющиеся у них адреса электронной почты.

Такие письма содержат характер срочности, например, сообщая получателю, что его личный счет был взломан, а потому он должен немедленно ответить. Их цель заключается в том, чтобы своей срочностью вызвать необдуманное, но определенное действие от жертвы, например, нажать на вредоносную ссылку, которая ведет на поддельную страницу авторизации. Там, введя свои регистрационные данные, жертва, к сожалению, фактически передает свою личную информацию прямо в руки мошенника.

Пример почтового фишинга

The Daily Swig сообщила о фишинговой атаке, произошедшей в декабре 2020 года на американского поставщика медицинских услуг Elara Caring, которая произошла после несанкционированного компьютерного вторжения, нацеленного на двух его сотрудников. Злоумышленник получил доступ к электронной почте сотрудников, в результате чего были раскрыты личные данные более 100 000 пожилых пациентов, включая имена, даты рождения, финансовую и банковскую информацию, номера социального страхования, номера водительских прав и страховую информацию. Злоумышленник имел несанкционированный доступ в течение целой недели, прежде чем Elara Caring смогла полностью остановить утечку данных.

Злоумышленник имел несанкционированный доступ в течение целой недели, прежде чем Elara Caring смогла полностью остановить утечку данных.

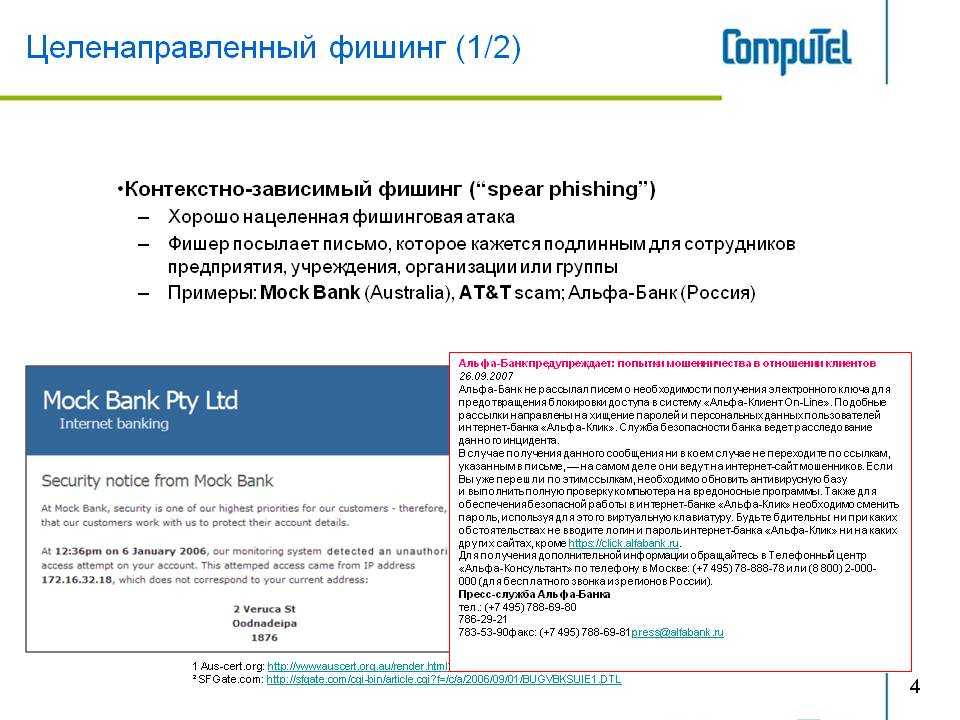

2. Spear Phishing (спеарфишинг или целевой фишинг)

Вместо того чтобы использовать технику «spray and pray», как описано выше, спеарфишинг включает в себя отправку вредоносных электронных писем конкретным лицам внутри организации. Вместо того, чтобы рассылать массовые электронные письма тысячам получателей, этот метод нацелен на определенных сотрудников в специально выбранных компаниях. Такие типы писем часто более персонализированы, они заставляют жертву поверить в то, что у них есть отношения с отправителем.

Пример спеарфишинга

Armorblox сообщила о спеарфишинговой атаке в сентябре 2019 года против руководителя компании, названной одной из 50 лучших инновационных компаний в мире. Письмо содержало вложение, которое, по-видимому, было внутренним финансовым отчетом, для доступа к которому требовалось пройти авторизацию на поддельной странице входа в Microsoft Office 365. На поддельной странице входа в систему уже было заранее введено имя пользователя руководителя, что еще больше усиливало маскировку мошеннической веб-страницы.

На поддельной странице входа в систему уже было заранее введено имя пользователя руководителя, что еще больше усиливало маскировку мошеннической веб-страницы.

3. Whaling (уэйлинг)

Whaling (уэйлинг) очень похож на spear phishing (спеарфишинг), но вместо того, чтобы преследовать любого сотрудника в компании, мошенники специально нацеливаются на руководителей (или «крупную рыбу», отсюда и термин «уэйлинг», что в переводе с английского языка означает «китобойный промысел»). К таким сотрудникам относятся генеральный директор, финансовый директор или любой руководитель высокого уровня, имеющий доступ к более конфиденциальным данным, чем сотрудники более низкого уровня. Часто эти электронные письма используют ситуацию, способную оказать на таких руководителей серьезное давление, чтобы «зацепить» своих потенциальных жертв, например, передавая информацию о поданном против компании судебном иске. Такое письмо побуждает получателя перейти по вредоносной ссылке или к зараженному вложению для получения дополнительной подробной информации.

Пример уэйлинга

В ноябре 2020 года Tessian сообщил о уэйлинг-атаке на соучредителя австралийского хедж-фонда Levitas Capital. Соучредитель получил электронное письмо, содержащее поддельную ссылку в Zoom, которая внедрила вредоносное ПО в корпоративную сеть хедж-фонда и почти привела к уводу 8,7 миллиона долларов США на счета мошенников. В конечном счете злоумышленник смог заполучить только лишь 800 000 долларов США, однако последовавший за этим репутационный ущерб привел к потере крупнейшего клиента хедж-фонда, что вынудило его закрыться навсегда.

4. Smishing (смишинг)

SMS-фишинг, или smishing (смишинг), для проведения фишинговой атаки использует текстовые сообщения, а не электронную почту. Принцип действия такой же, как и при осуществлении фишинговых атак по электронной почте: злоумышленник отправляет текстовое сообщение от, казалось бы, легитимного отправителя (например, заслуживающая доверия компания), которое содержит вредоносную ссылку. Ссылка может быть замаскирована под код купона (скидка 20% на ваш следующий заказ!) или предложение выиграть что-то вроде билетов на концерт.

Ссылка может быть замаскирована под код купона (скидка 20% на ваш следующий заказ!) или предложение выиграть что-то вроде билетов на концерт.

Пример смишинга

В сентябре 2020 года Tripwire сообщила о смишинг-кампании, в рамках которой в качестве маскировки использовалась американская почтовая служба United States Post Office (USPS). Злоумышленники рассылали SMS-сообщения, информирующие получателей о необходимости перейти по ссылке для просмотра важной информации о предстоящей доставке USPS. Вредоносная ссылка фактически приводила жертв на различные веб-страницы, предназначенные для кражи учетных данных посетителей аккаунта Google.

5. Vishing (вишинг)

Vishing (вишинг), иначе известный как voice phishing (голосовой фишинг), похож на смишинг в том, что телефон используется в качестве средства для атаки, но вместо того, чтобы использовать текстовые сообщения, атака проводится с помощью телефонного звонка. Вишинг-звонок часто передает автоматическое голосовое сообщение якобы от легитимной организации (например, ваш банк или государственное учреждение).

Злоумышленники могут заявить, что вы задолжали большую сумму денег, срок действия вашей автостраховки истек или ваша кредитная карта имеет подозрительную активность, которую необходимо немедленно исправить. В этот момент жертве обычно говорят, что она должна предоставить личную информацию, такую как учетные данные кредитной карты или номер социального страхования, чтобы подтвердить свою личность, прежде чем получить дополнительную информацию и предпринять какие-либо действия.

Пример вишинга

В сентябре 2020 года медицинская организация Spectrum Health System сообщила о вишинг-атаке, в рамках которой пациенты получали телефонные звонки от лиц, маскирующихся под ее сотрудников. Злоумышленники намеревались извлечь персональные данные пациентов и членов Spectrum Health, включая идентификационные номера членов и другие личные медицинские данные, связанные с их учетными записями. Spectrum Health сообщила, что злоумышленники использовали такие меры, как лесть или даже угрозы, чтобы заставить жертв передать свои данные, деньги или доступ к их личным устройствам.

6. Business Email Compromise (BCO, CEO-мошенничество, компрометация корпоративной электронной почты)

CEO-мошенничество – это форма фишинга, при которой злоумышленник получает доступ к учетной записи электронной почты высокопоставленного руководителя (например, генерального директора). Имея в своем распоряжении скомпрометированный аккаунт, кибер-преступник, выдавая себя за генерального директора, отправляет электронные письма сотрудникам организации с целью осуществить мошеннический банковский перевод или провести ряд других незаконных действий.

Пример CEO-мошенничества

Инки сообщила о CEO-мошенничестве против австрийской аэрокосмической компании FACC в 2019 году. В рамках той атаки бухгалтер компании получил письмо якобы от генерального директора FACC. В письме содержалась информация о требуемом финансировании нового проекта, и бухгалтер неосознанно перевел 61 миллион долларов на мошеннические иностранные счета.

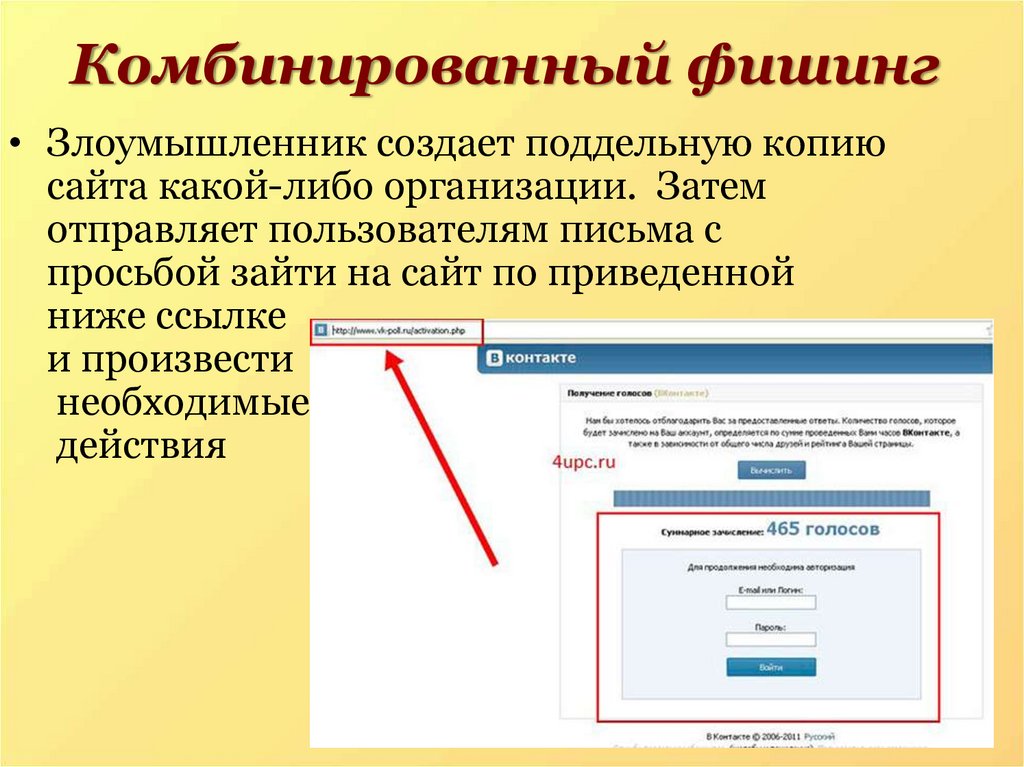

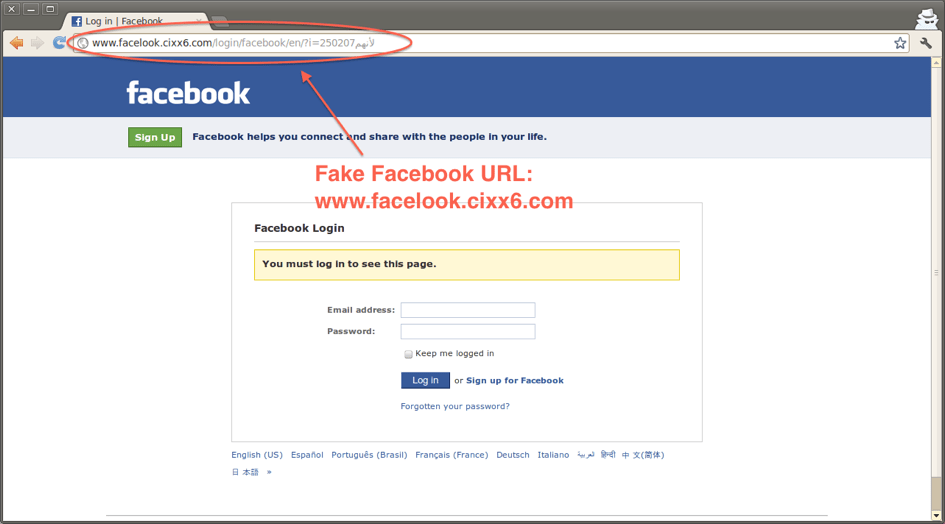

7. Clone Phishing (клон-фишинг)

Если вы когда-либо получали законное электронное письмо от легитимной компании, а спустя какое-то время получали, казалось бы, то же самое сообщение, то вы стали свидетелем клон-фишинга в действии. Этот метод фишинга работает путем создания вредоносной копии недавно полученного сообщения от легитимного отправителя, которое якобы направляется повторно от, казалось бы, этого же легитимного отправителя. Любые ссылки или вложения из исходного письма заменяются вредоносными. Злоумышленники обычно используют предлог повторной отправки сообщения из-за того, что в первоначальном письме были указаны неверные ссылки или вложения.

Примеры клон-фишинга

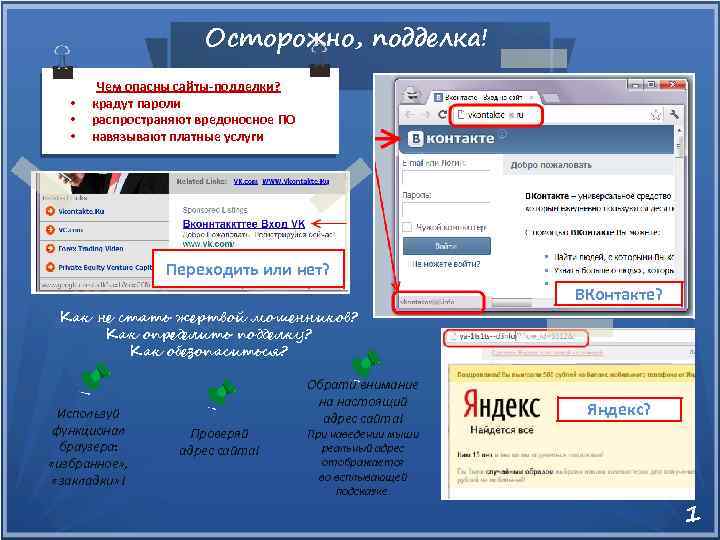

Один из специалистов по информационной безопасности продемонстрировал возможность перехода по ссылке из электронного письма на поддельный веб-сайт, у которого в адресной строке браузера, казалось бы, показывается правильный URL, но на самом деле для обмана пользователей в нем используются символы, которые очень похожи на законное доменное имя. Всегда открывайте веб-сайты из собственных закладок или самостоятельно набирая URL-адрес в адресной строке вашего браузера, и никогда не переходите по ссылке из неожиданного или подозрительного письма (даже если оно кажется легитимным).

Всегда открывайте веб-сайты из собственных закладок или самостоятельно набирая URL-адрес в адресной строке вашего браузера, и никогда не переходите по ссылке из неожиданного или подозрительного письма (даже если оно кажется легитимным).

8. Evil Twin Phishing (фишинг-атака «злой двойник»)

Тип фишинговой атаки Evil Twin («злой двойник») включает в себя создание копии легитимной сети WiFi, которая на самом деле заманивает жертв, подключающихся к ней, на специальный фишинговый сайт. Как только жертвы попадают на этот сайт, им обычно предлагается ввести свои личные данные, такие как учетные данные для входа, которые затем передаются непосредственно хакеру. Как только хакер получит эти данные, он сможет войти в сеть, взять ее под контроль, отслеживать незашифрованный трафик и находить способы кражи конфиденциальной информации и данных.

Пример фишинга Evil Twin («злой двойник»)

В сентябре 2020 года Nextgov сообщила о нарушении данных в системах Министерства внутренних дел США. Хакеры использовали атаку типа Evil Twin («злой двойник»), чтобы украсть уникальные учетные данные и получить доступ к WiFi-сетям министерства. Дальнейшее расследование показало, что министерство не работало в рамках защищенной инфраструктуры беспроводной сети, а сетевая политика не обеспечивала строгие меры аутентификации пользователей, периодическую проверку сетевой безопасности или мониторинг сети для обнаружения и управления распространенными атаками.

Хакеры использовали атаку типа Evil Twin («злой двойник»), чтобы украсть уникальные учетные данные и получить доступ к WiFi-сетям министерства. Дальнейшее расследование показало, что министерство не работало в рамках защищенной инфраструктуры беспроводной сети, а сетевая политика не обеспечивала строгие меры аутентификации пользователей, периодическую проверку сетевой безопасности или мониторинг сети для обнаружения и управления распространенными атаками.

9. Фишинг в социальных сетях

Фишинг в социальных сетях подразумевает использование Facebook, Instagram и Twitter, чтобы получить конфиденциальные данные жертв или заманить их нажать на определенные вредоносные ссылки. Хакеры могут создавать поддельные аккаунты, выдавая себя за кого-то из знакомых жертвы, чтобы заманить ее в свою ловушку, или они могут даже выдавать себя за аккаунт службы обслуживания клиентов известной компании, чтобы охотиться на жертв, которые обращаются в эту компанию за поддержкой.

Пример фишинга в социальных сетях

В августе 2019 года Fstoppers сообщила о фишинговой кампании, запущенной в Instagram, в рамках которой мошенники отправляли личные сообщения пользователям Instagram, предупреждая их о нарушении авторских прав на изображения и требуя, чтобы они заполнили специальную форму во избежание блокировки своего аккаунта.

Одна из жертв получила личное сообщение от якобы официального аккаунта North Face, в котором утверждалось о нарушении авторских прав. Жертва перешла по ссылке в сообщении на, казалось бы, легитимный сайт InstagramHelpNotice.com, где пользователя попросили ввести свои регистрационные данные для входа. Жертва, попавшая в ловушку, в конечном счете предоставила хакерам доступ к информации о своем аккаунте и другим личным данным, связанным с ее аккаунтом в Instagram.

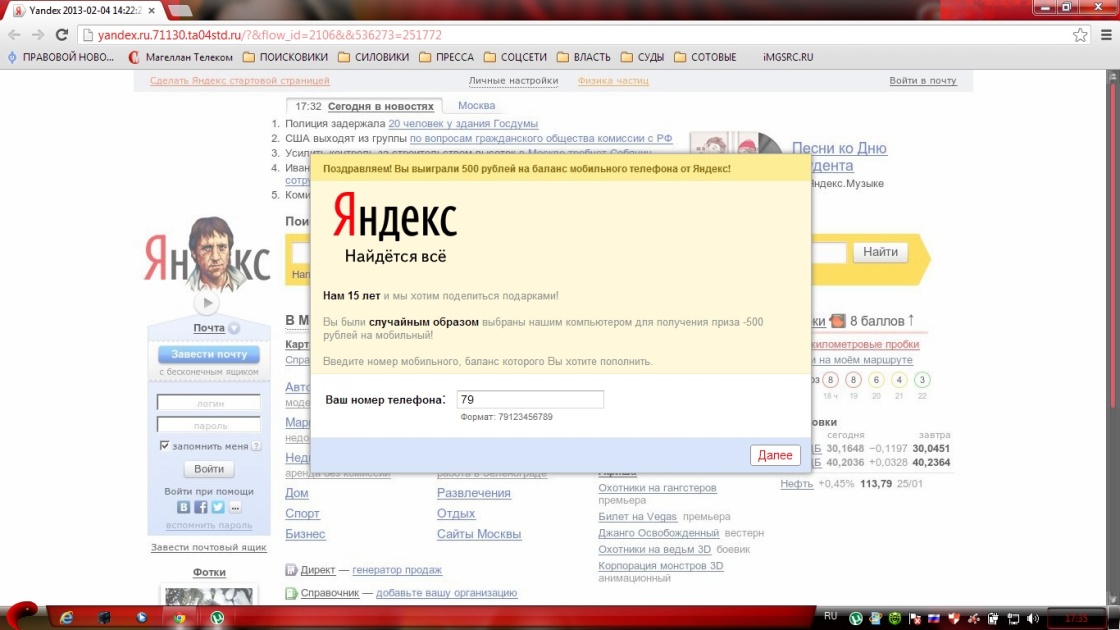

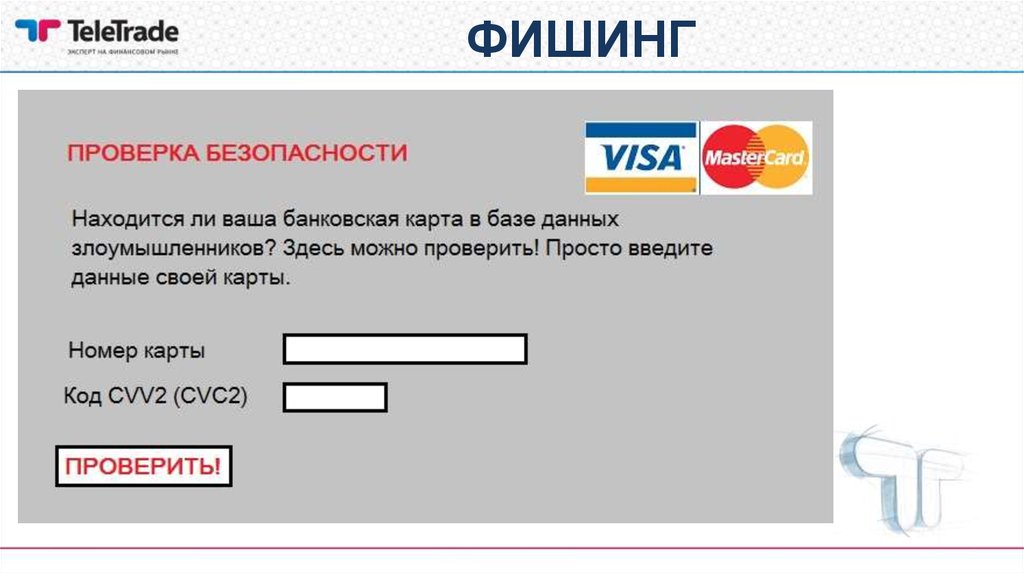

10. Фишинг в поисковых системах

При использовании фишинга в поисковых системах хакеры создают свой собственный веб-сайт и индексируют его в легитимных поисковых системах. Эти сайты часто предлагают дешевые товары и невероятно заманчивые предложения, пытающиеся заманить ничего не подозревающих онлайн-покупателей, которые видят сайт на странице результатов поиска в Google или в других поисковиках. Если жертва нажимает в поисковике на ссылку для перехода на такой сайт, то, как правило, предлагается зарегистрировать аккаунт или ввести информацию о своем банковском счете для завершения покупки. Конечно, мошенники затем крадут эти личные данные, чтобы использовать их для извлечения финансовой выгоды в дальнейшем.

Эти сайты часто предлагают дешевые товары и невероятно заманчивые предложения, пытающиеся заманить ничего не подозревающих онлайн-покупателей, которые видят сайт на странице результатов поиска в Google или в других поисковиках. Если жертва нажимает в поисковике на ссылку для перехода на такой сайт, то, как правило, предлагается зарегистрировать аккаунт или ввести информацию о своем банковском счете для завершения покупки. Конечно, мошенники затем крадут эти личные данные, чтобы использовать их для извлечения финансовой выгоды в дальнейшем.

Пример фишинга в поисковых системах

В 2020 году Google сообщил, что ежедневно обнаруживается 25 миллиардов спам-сайтов и фишинговых веб-страниц. Кроме того, Wandera сообщила в 2020 году, что каждые 20 секунд запускается новый фишинговый сайт. Это означает, что каждую минуту в поисковых системах появляются три новых фишинговых сайта!

11. Pharming (фарминг)

Pharming (фарминг) – это сочетание слов «фишинг» (phishing) и «фарм» (farm). В рамках данного типа фишинга хакеры, нацеливаясь на DNS-серверы (серверы доменных имен), перенаправляют пользователей, которые пытаются открыть какие-нибудь легитимные сайты, на вредоносные веб-сайты. DNS-серверы существуют для того, чтобы направлять запрос на открытие конкретного веб-сайта на соответствующий IP-адрес сервера, где этот сайт размещен. Хакеры, занимающиеся фармингом, часто нацеливаются на DNS-серверы, чтобы изменить хранящиеся на них сведения об IP-адресах и доменах и перенаправить жертв на мошеннические веб-сайты с поддельными IP-адресами. Когда при обработке веб-запросов пользователей используется такой взломанный DNS-сервер, то их данные становятся уязвимыми для кражи хакером.

В рамках данного типа фишинга хакеры, нацеливаясь на DNS-серверы (серверы доменных имен), перенаправляют пользователей, которые пытаются открыть какие-нибудь легитимные сайты, на вредоносные веб-сайты. DNS-серверы существуют для того, чтобы направлять запрос на открытие конкретного веб-сайта на соответствующий IP-адрес сервера, где этот сайт размещен. Хакеры, занимающиеся фармингом, часто нацеливаются на DNS-серверы, чтобы изменить хранящиеся на них сведения об IP-адресах и доменах и перенаправить жертв на мошеннические веб-сайты с поддельными IP-адресами. Когда при обработке веб-запросов пользователей используется такой взломанный DNS-сервер, то их данные становятся уязвимыми для кражи хакером.

Пример фарминга

Secure List сообщил о фарминг-атаке на добровольческую гуманитарную кампанию, запущенную в Венесуэле в 2019 году. В рамках этой кампании существовал веб-сайт, на котором волонтеры могли зарегистрироваться для участия в гуманитарной акции, и сайт просил их предоставить такие их персональные данные, как имя, удостоверение личности, номер мобильного телефона, их домашний адрес и многое другое.

Через несколько дней после запуска сайта появился практически идентичный сайт с похожим доменом. Хакер создал этот поддельный домен, используя тот же IP-адрес, что и исходный веб-сайт. Всякий раз, когда волонтер открывал подлинный веб-сайт, любые личные данные, которые он вводил, фильтровались на поддельный веб-сайт, что приводило к краже данных тысяч добровольцев.

Советы по обнаружению и предотвращению фишинговых атак

Один из лучших способов защитить себя от фишинговой атаки – это изучить примеры фишинга в действии и понимать, что нужно искать при попытке обнаружить фишинговую атаку и что нужно предпринять для предотвращения атаки. Ниже представлены основные признаки, которые позволят вам выявить потенциальную фишинговую атаку:

- В электронном письме Вас просят подтвердить персональную информацию: Если вы получаете электронное письмо, которое выглядит подлинным, но кажется совершенно неожиданным, то это явный признак того, что письмо могло прийти от поддельного и ненадежного отправителя.

- Плохая грамматика: Неправильно написанные слова, плохая грамматика или странный фразеологический оборот также являются предупреждающим знаком попытки фишинга.

- Сообщения, оказывающие серьезное давление: Если вам кажется, что сообщение предназначено для того, чтобы вы запаниковали и немедленно предприняли какие-то меры, то, наоборот, действуйте крайне осторожно – скорее всего, вы столкнулись с распространенной среди кибер-преступников техникой.

- Подозрительные ссылки или вложения: Если вы получили неожиданное сообщение с просьбой открыть неизвестное вложение, никогда не делайте этого, пока не будете полностью уверены, что отправитель является легитимным контактом.

- Слишком хорошо, чтобы быть правдой: Если с вами связываются с целью предложить какую-то «сделку века» или «суперневероятное предложение», то скорее всего речь идет о подделке или обмане.

Следующая лучшая линия защиты от всех видов фишинговых атак и кибер-атак в целом – это использование надежного антивируса. По крайней мере, вы можете воспользоваться преимуществами бесплатного антивируса, чтобы лучше защитить себя от онлайн-преступников и сохранить ваши личные данные в безопасности.

Что такое фишинг? Типы и примеры фишинговых атак

Что такое фишинг?

Фишинг (от англ. fishing – рыбная ловля) представляет собой противоправное действие, совершаемое с целью заставить то или иное лицо поделиться своей конфиденциальной информацией, например паролем или номером кредитной карты. Как и обычные рыбаки, использующие множество способов ловли рыбы, коварные мастера фишинга также применяют ряд методов, позволяющих «поймать на крючок» свою жертву, однако одна тактика фишинга является наиболее распространенной. Жертва получает электронное письмо или текстовое сообщение, отправитель которого выдает себя за определенное лицо или организацию, которым жертва доверяет, например за коллегу по работе, сотрудника банка или за представителя государственного учреждения. Когда ничего не подозревающий получатель открывает это электронное письмо или сообщение, то он обнаруживает пугающий текст, специально составленный таким образом, чтобы подавить здравый смысл и внушить страх. Текст требует от жертвы перейти на веб-сайт и немедленно выполнить определенные действия, чтобы избежать опасности или каких-либо серьезных последствий.

Когда ничего не подозревающий получатель открывает это электронное письмо или сообщение, то он обнаруживает пугающий текст, специально составленный таким образом, чтобы подавить здравый смысл и внушить страх. Текст требует от жертвы перейти на веб-сайт и немедленно выполнить определенные действия, чтобы избежать опасности или каких-либо серьезных последствий.

Если пользователь «клюет на наживку» и переходит по ссылке, то он попадает на веб-сайт, имитирующий тот или иной законный интернет-ресурс. На этом веб-сайте пользователя просят «войти в систему», используя имя своей учетной записи и пароль. Если он оказывается достаточно доверчивым и соглашается, то введенные данные попадают напрямую к злоумышленникам, которые затем используют их для кражи конфиденциальной информации или денежных средств с банковских счетов; кроме того, они могут продавать полученные личные данные на черном рынке.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

В отличие от других угроз, встречающихся на просторах Интернета, фишинг не требует наличия глубоких технических знаний. Адам Куява, директор Malwarebytes Labs, заметил: «Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных. Происходит это потому, что объектом атаки становится самый мощный, но одновременно и самый уязвимый компьютер в мире – человеческий разум». Фишинговые мошенники не пытаются воспользоваться техническими уязвимостями в операционной системе устройства, они прибегают к методам так называемой социальной инженерии. От Windows и iPhone до Mac и Android – ни одна операционная система не обладает полной защитой от фишинга, какими бы мощными ни были ее антивирусные средства. В действительности злоумышленники часто прибегают к фишингу, потому что не могут найти какие-либо технические уязвимости. Зачем тратить время на взлом многоуровневой защиты, когда можно обманным путем заставить пользователя добровольно раскрыть свои данные? В большинстве случаев самым слабым звеном в защите системы является не ошибка, затерянная глубоко в программном коде, а сам пользователь, который не обращает внимание на отправителя очередного электронного письма.

Последние новости о фишинге

Порочный фишинговый роман: кто выдает себя за других в социальных сетях

Новый вид фишингового мошенничества атакует компьютеры Apple

Скомпрометированные учетные записи LinkedIn используются для отправки фишинговых ссылок в личных сообщениях и сообщениях InMail

История фишинга

Происхождение термина «фишинг» достаточно легко проследить. Фишинговая атака во многом похожа на обычную ловлю рыбы. Сначала нужно обзавестись приманкой, способной ввести жертву в заблуждение, а затем забросить удочку и ждать, пока «рыбка» начнет клевать. В английском языке сочетание слов «fishing» (рыбалка) и «phony» (обман) привело к тому, что букву «f» заменил диграф «ph», в результате термин, обозначающий вредоносные действия в Интернете, приобрел написание «phishing». Однако некоторые источники указывают, что его происхождение может быть несколько иным.

В 1970-х годах сформировалась субкультура, представители которой использовали ряд низкотехнологичных методов для взлома телефонных сетей. Эти ранние хакеры получили название «phreaks» (фрикеры), представляющее собой комбинацию слов «phone» (телефон) и «freak» (мошенник). В то время количество компьютеров, объединенных в сеть, было небольшим, поэтому целью фрикинга было совершение бесплатных международных звонков или звонков на номера, не внесенные в телефонные книги.

Эти ранние хакеры получили название «phreaks» (фрикеры), представляющее собой комбинацию слов «phone» (телефон) и «freak» (мошенник). В то время количество компьютеров, объединенных в сеть, было небольшим, поэтому целью фрикинга было совершение бесплатных международных звонков или звонков на номера, не внесенные в телефонные книги.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

Еще до того, как термин «фишинг» прочно вошел в обиход, методы фишинга были подробно описаны в докладе и презентации, которые подготовила в 1987 году компания Interex (International HP Users Group).

Использование этого термина начинается в середине 1990-х годов, а его первое упоминание приписывается печально известному спамеру и хакеру Хану Си Смиту (Khan C Smith). Кроме того, в Интернете сохранился первый случай публичного упоминания термина «фишинг». Это произошло 2 января 1996 года в Usenet – в новостной группе AOHell. На тот момент компания America Online (AOL) являлась крупнейшим интернет-провайдером, ежедневно обслуживающим миллионы подключений.

На тот момент компания America Online (AOL) являлась крупнейшим интернет-провайдером, ежедневно обслуживающим миллионы подключений.

Разумеется, популярность компании AOL непременно сделала ее целью мошенников. Хакеры и распространители пиратских программ использовали ее ресурсы для обмена сообщениями, а также для совершения фишинговых атак на компьютеры законопослушных пользователей. Когда AOL приняла меры и закрыла группу AOHell, злоумышленники взяли на вооружение другие методы. Они отправляли пользователям сетей AOL сообщения, в которых представлялись сотрудниками AOL и просили пользователей проверить данные своих учетных записей или передать им свои платежные реквизиты. В итоге проблема стала настолько острой, что компания AOL начала добавлять предупреждения к каждому электронному письму, особым образом указывая, что ни один сотрудник AOL не станет просить сообщить ему пароль или платежные реквизиты пользователей.

«Социальные сети становятся основным объектом фишинговых атак».

С наступлением 2000-х годов фишинговые мошенники начали обращать свое внимание на уязвимости систем электронных платежей. Клиенты банков и платежных систем стали все чаще становиться жертвами фишинга, а в некоторых случаях – как показало последующее расследование – злоумышленникам даже удавалось не только точно идентифицировать своих жертв, но и узнавать, каким банком они пользовались. Социальные сети также стали одной из главных целей фишинга в силу своей привлекательности для мошенников: личная информация, публикуемая в социальных сетях, является отличным подспорьем для кражи идентификационных данных.

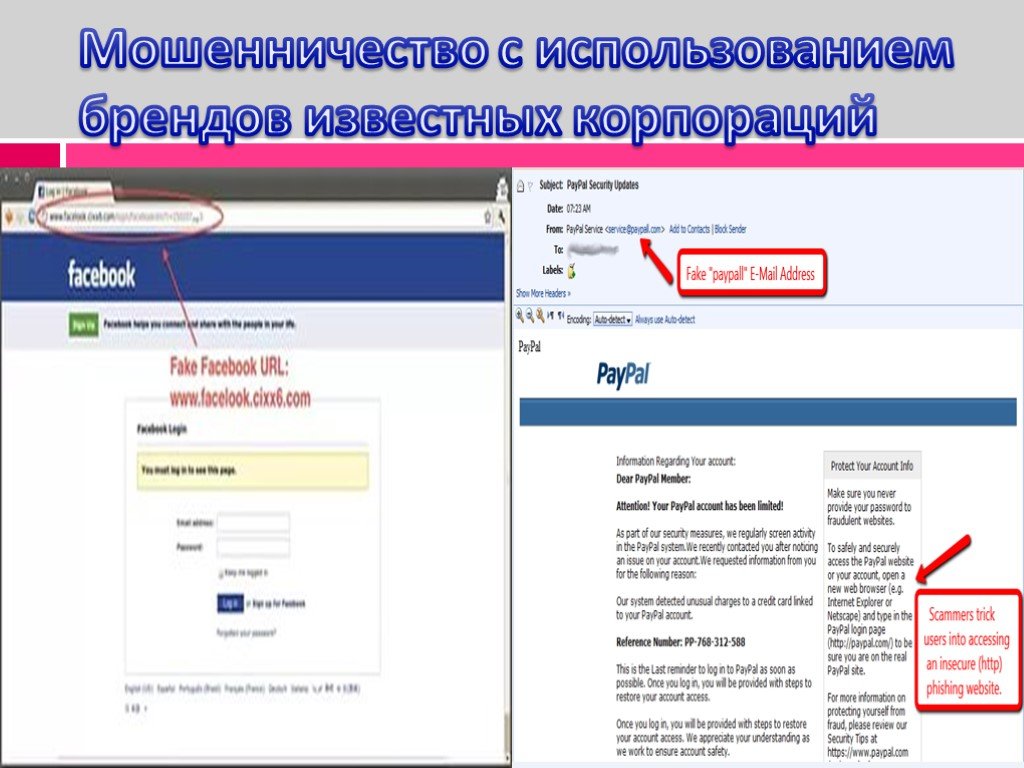

Киберпреступники регистрировали десятки доменов, которые настолько изящно имитировали такие ресурсы, как eBay и PayPal, что многие не слишком внимательные пользователи просто не замечали подмены. Клиенты системы PayPal получали фишинговые электронные письма (содержащие ссылки на подставной веб-сайт) с просьбой обновить номер кредитной карты и другие персональные данные. В сентябре 2003 года о первой фишинговой атаке против банка сообщил журнал The Banker (принадлежащий компании The Financial Times Ltd. ).

).

В середине 2000-х годов на черном рынке можно было заказать «под ключ» вредоносное ПО для фишинга. В то же время хакеры начали координировать свои действия, чтобы организовывать все более изощренные фишинговые атаки. Трудно оценить даже приблизительные потери от успешных фишинговых атак: как сообщал в 2007 году отчет компании Gartner, за период с августа 2006 года по август 2007 года около 3,6 миллиона взрослых пользователей потеряли 3,2 миллиарда долларов.

«В 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target».

В 2011 году фишинговые мошенники даже якобы нашли государственных спонсоров, когда китайские власти запустили предполагаемую фишинговую кампанию, которая была направлена против учетных записей Gmail, принадлежащих высокопоставленным чиновникам и военным в США и Южной Корее, а также китайским политическим активистам.

Возможно, самой известной фишинговой атакой стал случай, когда в 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target. Виной всему оказалась скомпрометированная учетная запись одного субподрядчика.

Виной всему оказалась скомпрометированная учетная запись одного субподрядчика.

Еще большую дурную славу получила фишинговая атака, предпринятая в первом квартале 2016 года хакерской группой Fancy Bear (деятельность которой связывают с российскими спецслужбами и военной разведкой). Эта атака была нацелена на адреса электронной почты Национального комитета Демократической партии США. В частности, Джон Подеста, руководитель агитационной кампании Хиллари Клинтон на президентских выборах 2016 года, заявил, что злоумышленники взломали его учетную запись Gmail и похитили переписку, поскольку он попался на старейшую мошенническую уловку: ему на электронную почту пришло фишинговое письмо с предупреждением, что пароль учетной записи был скомпрометирован (поэтому нужно «нажать здесь», чтобы сменить его).

В 2017 году была предпринята массированная фишинговая атака на Google и Facebook, вынудившая бухгалтерские службы этих компаний перечислить в общей сложности более 100 миллионов долларов на заграничные банковские счета хакеров.

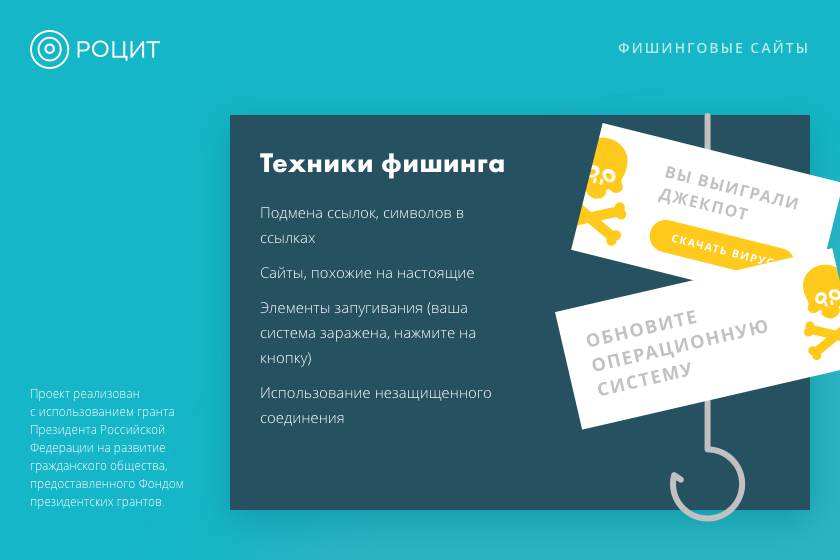

Типы фишинговых атак

Несмотря на многочисленные вариации, общей чертой всех фишинговых атак является использование подлога с целью присвоения тех или иных ценностей. Вот лишь некоторые основные категории:

Адресный фишинг

В то время как большинство фишинговых кампаний предполагают массовую рассылку электронных писем как можно большему количеству пользователей, адресный фишинг отличается направленным характером. Этим способом злоумышленники атакуют конкретное лицо или организацию, часто применяя специально подобранный контент, который, как им представляется, окажет на жертву наибольшее воздействие. Для осуществления подобной атаки необходимо провести тщательную подготовку, чтобы узнать имена, должности, адреса электронной почты и другую сопутствующую информацию. Хакеры переворачивают вверх дном весь Интернет, сопоставляя эту информацию со всеми доступными сведениями о должностных отношениях жертвы: их, например, интересуют имена коллег и круг их обязанностей в соответствующей организации. Заполучив все эти данные, злоумышленники составляют правдоподобное письмо.

Заполучив все эти данные, злоумышленники составляют правдоподобное письмо.

В частности, фишинговая атака может быть нацелена на сотрудника, чьи обязанности предполагают авторизацию платежей. Хакеры присылают ему письмо якобы от высокопоставленного должностного лица организации с указанием осуществить крупный платеж в пользу этого лица или в пользу поставщика компании (однако прилагаемая вредоносная ссылка ведет не к платежной системе, а на хакерский веб-сайт).

Адресный фишинг представляет значительную опасность для бизнеса (и государства), поскольку он может привести к значительным убыткам. Согласно отчету, составленному в 2016 году по итогам изучения этой проблемы с участием ряда предприятий, на адресный фишинг приходилось 38 % кибератак, которым они подвергались в течение 2015 года. Что касается компаний в США, ставших жертвами адресного фишинга, то средняя величина ущерба составила 1,8 миллиона долларов на одну успешную атаку.

«Многословное фишинговое письмо от неизвестного лица, называющего себя нигерийским принцем, является одним из самых ранних и долгоживущих проявлений подобных атак».

Клоновый фишинг

Этот тип атаки предполагает, что злоумышленники копируют (клонируют) ранее доставленное законное сообщение, которое содержит ссылку или вложение. Затем мошенник меняет ссылки или прилагаемые файлы на вредоносные объекты, выдаваемые за настоящие. Ничего не подозревающие пользователи нажимают на ссылку или открывают вложение, чего часто бывает достаточно для хакеров, чтобы перехватить контроль над компьютером. После этого злоумышленники могут маскироваться под надежных отправителей и рассылать от имени жертвы аналогичные электронные письма другим пользователям в пределах этой же организации.

Обман 419/нигерийские письма

Многословное фишинговое письмо от неизвестного лица, называющего себя нигерийским принцем, является одним из самых ранних и долгоживущих проявлений подобных атак. Венди Замора, контент-директор Malwarebytes Labs, отметила: «Нередко фишинговая рассылка приходит от имени нигерийского принца, утверждающего, что он является сотрудником правительства или членом королевской семьи и ему срочно требуется помощь, чтобы перевести из Нигерии несколько миллионов долларов. Обычно такое электронное письмо помечается как срочное или личное, а его отправитель просит сообщить ему номер банковского счета, на который он мог бы перечислить деньги для хранения».

Обычно такое электронное письмо помечается как срочное или личное, а его отправитель просит сообщить ему номер банковского счета, на который он мог бы перечислить деньги для хранения».

Иногда классические нигерийские письма приобретают довольно занятное содержание. Например, в 2016 году британский веб-сайт Anorak сообщил, что его редакция получила электронное письмо от некоего доктора Бакаре Тунде, который представился менеджером проектов в области космонавтики, работающим в Нигерийском национальном агентстве по космическим исследованиям. Доктор Тунде утверждал, что его двоюродный брат, майор авиации Абака Тунде, вот уже более 25 лет находится на старой советской космической станции. Но всего за 3 миллиона долларов менеджеры корпорации Роскосмос согласились организовать рейс пилотируемого корабля и вернуть нигерийского космонавта на Землю. От получателя такого письма требовалось «всего лишь» сообщить данные своего банковского счета, чтобы нигерийские специалисты смогли перечислить необходимую сумму своим российским коллегам. В качестве вознаграждения доктор Тунде обещал заплатить 600 000 долларов.

В качестве вознаграждения доктор Тунде обещал заплатить 600 000 долларов.

Случайным образом эта фишинговая атака также стала известна как «обман 419». Это число соответствует номеру статьи в уголовном кодексе Нигерии, которая предусматривает наказание за мошенничество.

Телефонный фишинг

Фишинговые атаки могут происходить с помощью обычного телефона – в этом случае они иногда обозначаются как голосовой фишинг или «вишинг»: мошенник звонит своей жертве и представляется сотрудником местного банка, полиции или налогового управления. Затем он запугивает жертву, сообщая о какой-либо проблеме и настаивая на том, что ее необходимо решить немедленно, а для этого нужно сообщить ему данные банковского счета или выплатить штраф. Обычно мошенники требуют перечислить деньги безналичным способом или с помощью предоплаченной карты, чтобы их нельзя было отследить.

SMS-фишинг (или «смишинг») – это злобный брат-близнец вишинга, осуществляющий те же мошеннические действия, но только с помощью SMS-сообщений (иногда добавляя к ним вредоносные ссылки).

«В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой».

Как распознать фишинговую атаку?

Распознать фишинговую атаку не всегда легко, но Вам помогут несколько простых советов, немного дисциплины и здравый смысл. Обращайте внимание на все, что кажется странным и необычным. Спросите себя, не является ли контекст сообщения подозрительным. Доверяйте своей интуиции и не давайте себя запугать. Фишинговые атаки часто используют страх, чтобы подавить Вашу способность хладнокровно мыслить.

Вот еще несколько признаков фишинга:

В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой. В нем может сообщаться, что Вы выиграли в лотерею, получили дорогой приз или какой-либо уникальный предмет.

- Вы знаете отправителя сообщения, но это человек, с которым Вы не общаетесь. Даже если имя отправителя Вам известно, но он не относится к Вашим постоянным контактам, это уже должно вызывать подозрение – особенно в том случае, если содержимое письма никак не связано с Вашими обычными должностными обязанностями.

Аналогичным образом стоит задуматься, если в поле «Копия» указаны вторичные получатели письма, которых Вы совсем не знаете, или группа сотрудников из других подразделений Вашей организации.

Аналогичным образом стоит задуматься, если в поле «Копия» указаны вторичные получатели письма, которых Вы совсем не знаете, или группа сотрудников из других подразделений Вашей организации. - Текст сообщения внушает страх. Будьте бдительны, если текст электронного письма носит угрожающий или тревожный характер и стремится создать атмосферу неотложной ситуации, призывая Вас срочно выполнить те или иные действия, например перейти по ссылке, прежде чем Ваша ученая запись будет заблокирована. Помните, что ответственные организации никогда не просят клиентов передать персональные данные через Интернет.

- Сообщение содержит неожиданные или необычные вложения. Такие вложения могут содержать вредоносное ПО, программы-вымогатели или другие интернет-угрозы.

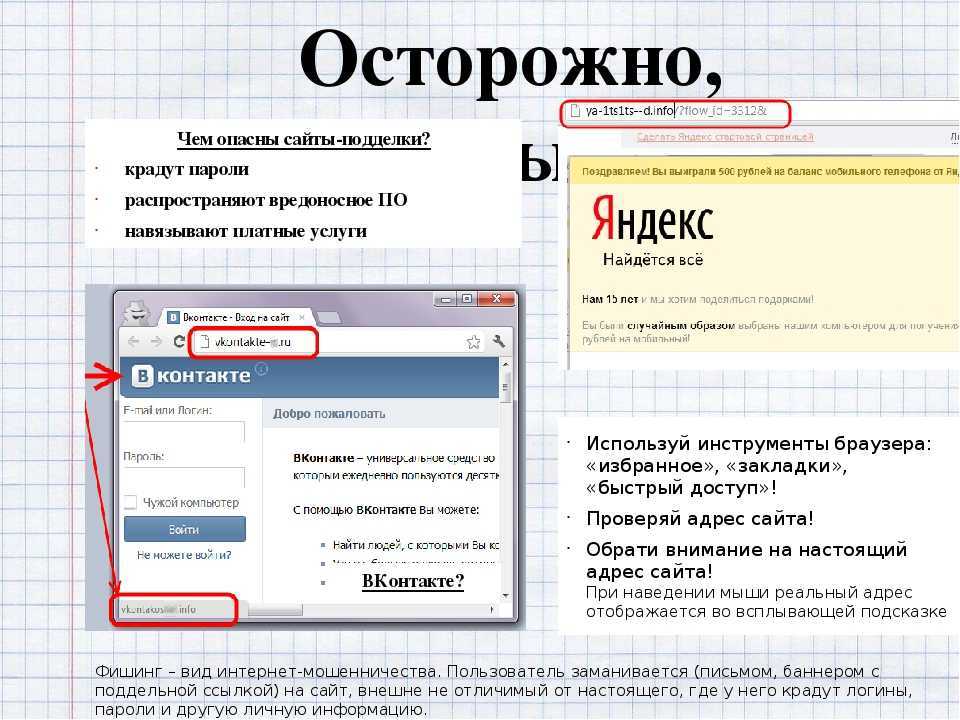

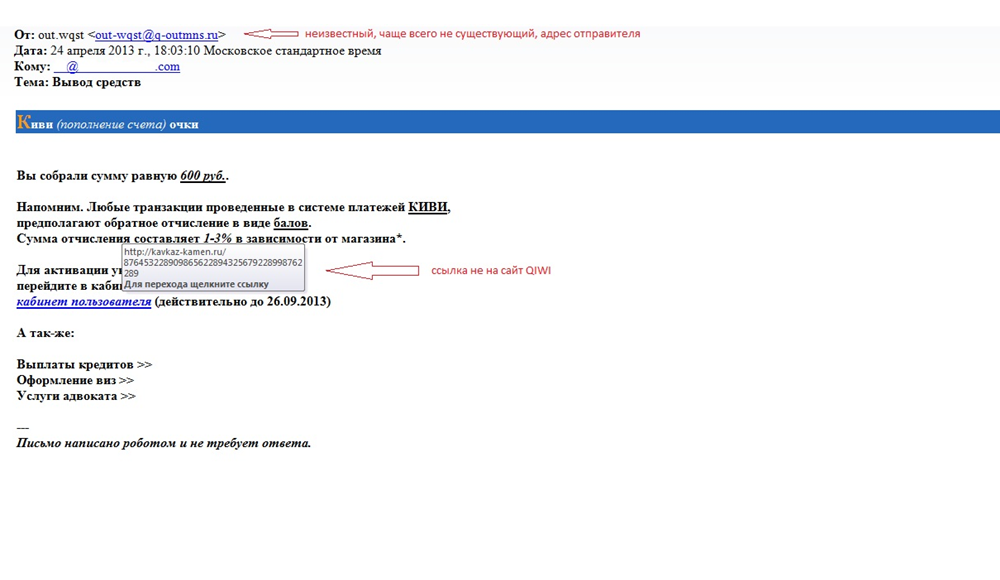

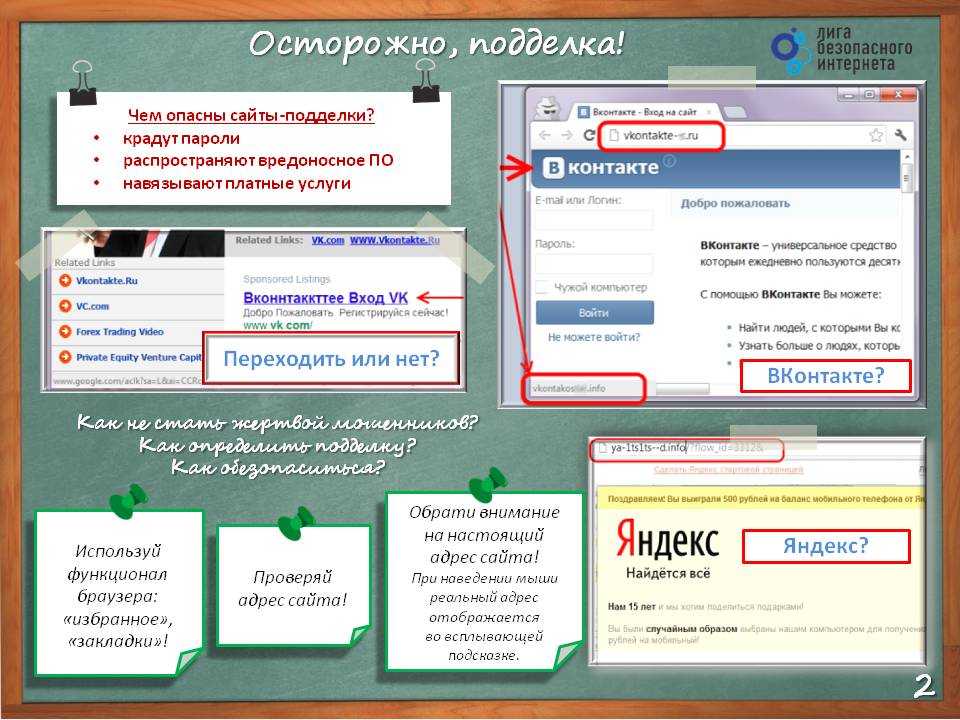

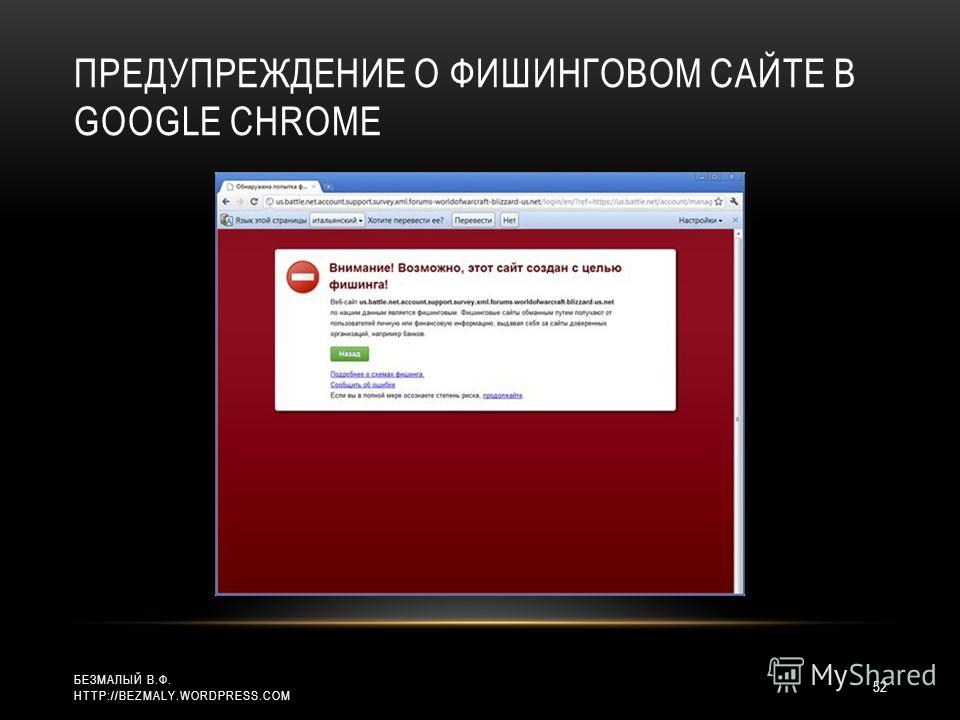

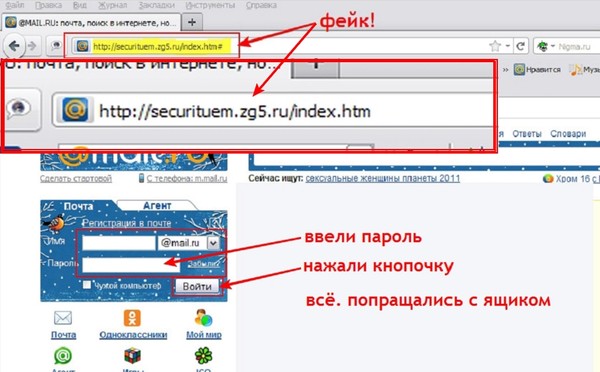

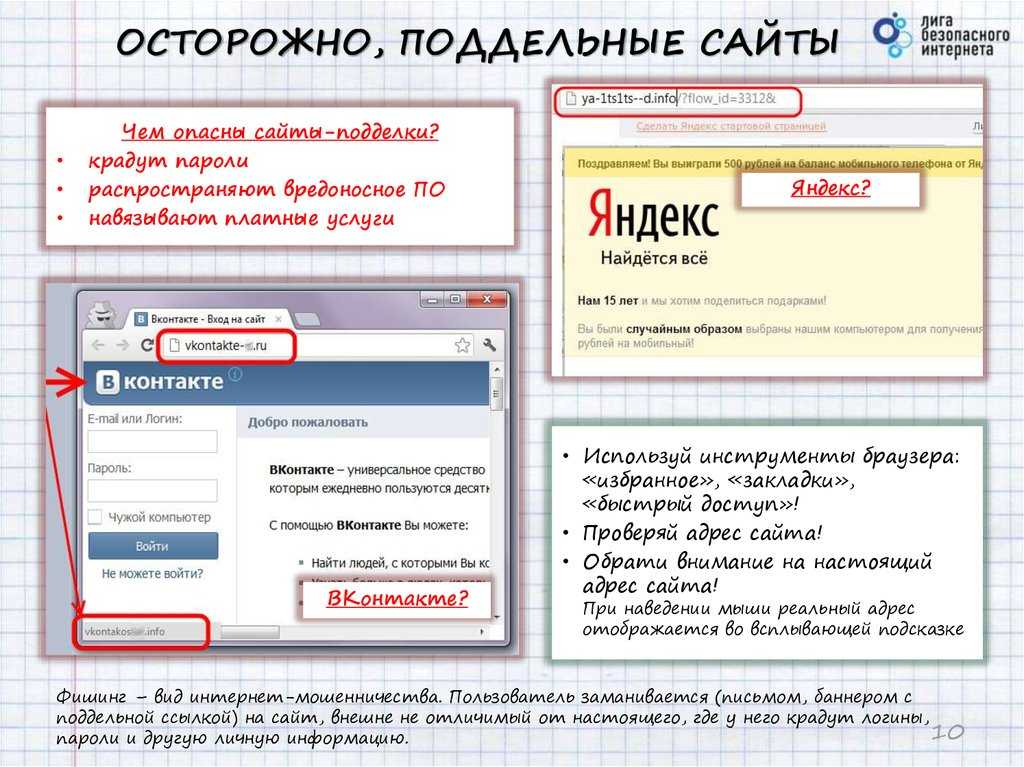

- Сообщение содержит ссылки, которые выглядят странно. Даже если Ваше чутье не выявило описанные выше признаки, все равно не стоит слепо доверять встроенным в письмо гиперссылкам.

Наведите курсор на ссылку, чтобы просмотреть ее настоящий URL-адрес. Присмотритесь, не закралось ли в гиперссылку едва заметное искаженное написание известного веб-сайта, – если да, то это явный признак подлога. Лучше вводить URL-адрес вручную, чем нажимать на встроенную в текст ссылку.

Наведите курсор на ссылку, чтобы просмотреть ее настоящий URL-адрес. Присмотритесь, не закралось ли в гиперссылку едва заметное искаженное написание известного веб-сайта, – если да, то это явный признак подлога. Лучше вводить URL-адрес вручную, чем нажимать на встроенную в текст ссылку.

Вот пример фишинговой атаки, которая имитирует сообщение от платежной системы PayPal, содержащее просьбу нажать на кнопку «Confirm Now» (Подтвердить сейчас). Если навести курсор на эту кнопку, то браузер отобразит настоящий URL-адрес страницы перехода – он отмечен красным прямоугольником.

Вот изображение еще одного фишингового сообщения, маскирующегося под уведомление сервиса Amazon. Обратите внимание на угрозу закрыть учетную запись, если ответа не последует в течение 48 часов.

Переход по ссылке приводит Вас к этой форме, предлагающей сообщить те данные, которые откроют злоумышленникам путь к похищению Ваших ценностей.

Как защититься от фишинга?

Как говорилось выше, фишинг представляет собой угрозу, которая с одинаковой вероятностью может появиться на настольном компьютере, ноутбуке, планшетном компьютере или смартфоне. Большинство интернет-браузеров проверяют ссылки на предмет благонадежности, однако первой линией обороны от фишинга должна стать Ваша способность оценивать ситуацию. Научитесь распознавать признаки фишинга и придерживайтесь элементарных принципов безопасности, когда проверяете электронную почту, читаете записи в социальной сети Facebook или играете в онлайн-игру.

Большинство интернет-браузеров проверяют ссылки на предмет благонадежности, однако первой линией обороны от фишинга должна стать Ваша способность оценивать ситуацию. Научитесь распознавать признаки фишинга и придерживайтесь элементарных принципов безопасности, когда проверяете электронную почту, читаете записи в социальной сети Facebook или играете в онлайн-игру.

Наш коллега Адам Куява сформулировал несколько самых важных правил, которые помогут Вам не попасться на крючок мошенников:

- Не открывайте электронные письма от незнакомых отправителей.

- Нажимайте на ссылку внутри электронного письма только в том случае, если Вы точно знаете, куда она ведет.

- Получив письмо от сомнительного отправителя, перейдите по прилагаемой ссылке вручную – введите адрес законного веб-сайта в адресную строку браузера с помощью клавиатуры, так Вы обеспечите для себя еще один уровень безопасности.

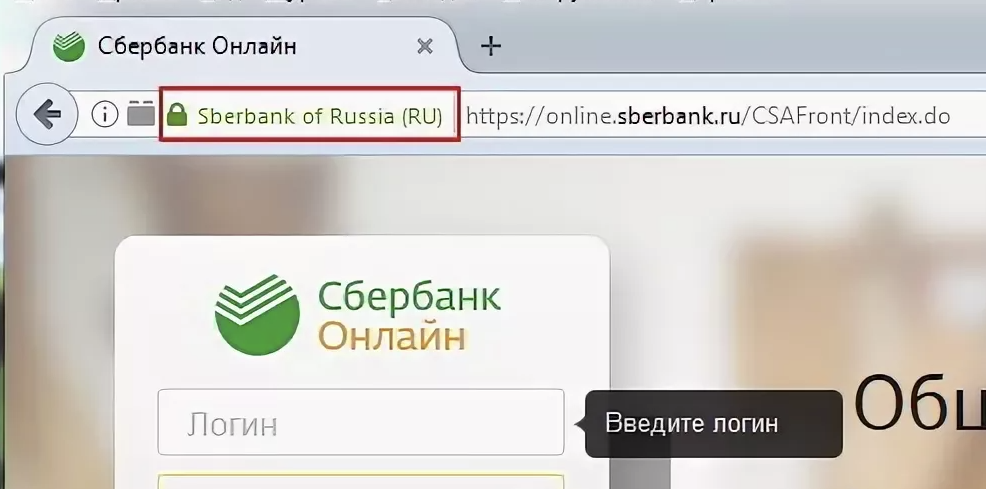

- Проверяйте цифровые сертификаты веб-сайтов.

- Если Вас просят раскрыть конфиденциальные данные, убедитесь, что URL-адрес веб-страницы начинается с «HTTPS», а не просто с «HTTP». Буква «S» обозначает «secure» (безопасно), то есть подключение с таким адресом является защищенным. Вместе с тем, это не дает гарантии, что веб-сайт является законным, однако большинство законных веб-сайтов используют именно протокол HTTPS в силу его большей безопасности. При этом даже законные веб-сайты, использующие протокол HTTP, уязвимы перед атаками хакеров.

- Если Вы подозреваете, что полученное электронное письмо было отправлено мошенником, введите имя отправителя или отрывок текста письма в поисковую систему – и Вы увидите, связаны ли с этим письмом какие-либо фишинговые атаки.

- Наводите курсор мыши на ссылки, чтобы убедиться в их надежности.

Как и всегда, мы также рекомендуем использовать программу, способную противостоять вредоносному ПО. Большинство программных средств кибербезопасности способны обнаруживать маскирующиеся опасные ссылки и вложения, так что Ваша информация не попадет в руки злоумышленников, даже если Вы вовремя не почувствуете неладное.

Все premium-версии продуктов Malwarebytes предоставляют надежную защиту от фишинга. Они могут распознавать мошеннические сайты, не давая открыть их, даже если Вы уверены в их законности.

Так что оставайтесь бдительны, соблюдайте осторожность и следите за признаками возможной фишинговой атаки.

Со всеми нашими отчетами о фишинге Вы можете ознакомиться на ресурсе Malwarebytes Labs.

19 примеров распространенных фишинговых писем

Шокирующая доля трафика электронной почты — около 45% по данным за 2021 год — это спам. Большая часть этого спама создается специально для мошеннических целей, чтобы скомпрометировать связь и получить доступ к данным, сетям или средствам.

Многие программы фильтрации спама идентифицируют спам-сообщения до того, как они попадут к читателю. Многие другие кажутся подозрительными, и их легко удалить, когда они попадут в ваш почтовый ящик. Но как быть с теми посторонними сообщениями, которые трудно обнаружить ни программному обеспечению, ни людям?

Согласно последним результатам турнира Gone Phishing Tournament 2022 года, в организации с 10 000 и более сотрудников 690 человек, скорее всего, нажмут на фишинговую ссылку электронной почты.

Для малого бизнеса это означает, что 3 или 4 человека попадаются на фишинг и разглашают конфиденциальную информацию. Для предприятий эти действия незначительного меньшинства сотрудников могут нанести максимальный ущерб.

Способность постоянно обнаруживать и избегать фишинговых писем, которые приходят в ваш почтовый ящик или появляются на вашем смартфоне, является ключевым компонентом надежной кибербезопасности. Для этого важно знать о различных типах фишинговых писем и внимательно следить за предупреждающими знаками во всех возможных сценариях.

Что такое фишинговое письмо?

Фишинговая электронная почта — это кибератака, основанная на обмане с целью кражи конфиденциальной информации у пользователей и организаций.

Жертв фишинга обманом заставляют раскрывать информацию, которую следует держать в секрете. Когда приходит фишинговое письмо, у получателей нет причин сомневаться в запросе. Они считают, что сторона, запрашивающая информацию — часто выдавая себя за знакомую платформу, надежного поставщика, коллегу или начальника — является тем, за кого они себя выдают. Из лучших побуждений жертвы фишинговых писем отвечают, не задумываясь.

Из лучших побуждений жертвы фишинговых писем отвечают, не задумываясь.

В фишинговых письмах киберпреступники часто запрашивают следующую информацию:

- Дата рождения

- Номер социального страхования

- Номер телефона

- Домашний адрес

- Данные кредитной карты

- Данные для входа

- Пароль (или другая информация, необходимая для сброса пароля)

Затем киберпреступники используют эту информацию, чтобы выдавать себя за вас и подавать заявки на получение кредитных карт или займов, открывать банковские счета и совершать другие мошеннические действия.

Некоторые киберпреступники используют информацию, собранную в первоначальном фишинговом электронном письме, для запуска более целенаправленных кибератак, таких как целевой фишинг или компрометация деловой электронной почты (BEC), которые полагаются на дополнительную информацию о жертве.

Как происходит фишинг?

Фишинг происходит, когда жертва действует по мошенническому электронному письму, которое требует немедленных действий.

Примеры действий, запрашиваемых в фишинговых сообщениях:

- Нажатие на вложение

- Включение макросов в документе Word

- Обновление пароля

- Ответ на запрос друга в социальной сети или контактный запрос

- Подключение к новой точке доступа Wi-Fi

С каждым годом киберпреступники совершенствуют свою тактику фишинга, совершенствуют свои приемы и пробуют новые способы обмана и кражи у ничего не подозревающих людей. Теперь вы можете ожидать фишинг через голосовую почту и текстовые сообщения, в дополнение к электронным письмам.

Теперь вы можете ожидать фишинг через голосовую почту и текстовые сообщения, в дополнение к электронным письмам.

Сколько сотрудников становятся жертвами распространенных фишинговых атак?

Ознакомьтесь с глобальным отчетом Phishing Benchmark за 2022 год

Загрузить отчет

Примеры различных типов фишинговых атак

Как и все остальное в Интернете, фишинговые атаки по электронной почте с годами эволюционировали и стали более изощренными. , заманчиво и труднее обнаружить.

Чтобы успешно выявлять и помечать подозрительные сообщения в своих почтовых ящиках, все ваши пользователи должны быть знакомы с различными формами фишинговых писем.

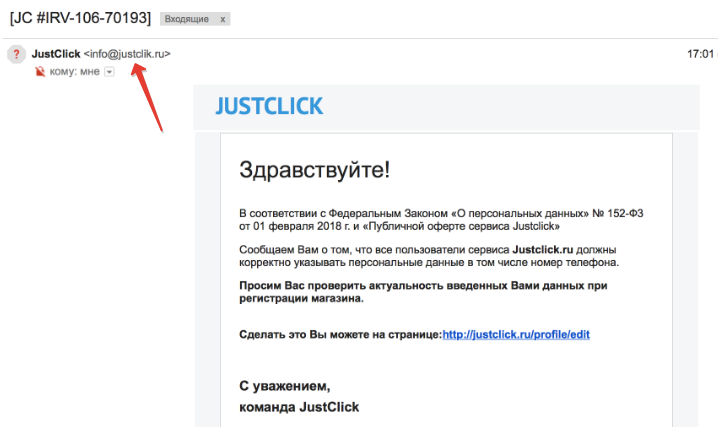

Фишинговая электронная почта

Фишинговые электронные письма по-прежнему составляют большую часть ежегодного списка разрушительных утечек данных в мире. Фишинговые электронные письма должны выглядеть так, как будто они исходят из законного источника, такого как служба поддержки клиентов Amazon, банк, PayPal или другая признанная организация.

Киберпреступники скрывают свое присутствие в мелких деталях, таких как URL-адрес отправителя, ссылка на вложение электронной почты и т. д. работодатель. Как правило, в адресных фишинговых письмах используется срочный и знакомый язык, чтобы побудить жертву действовать немедленно.

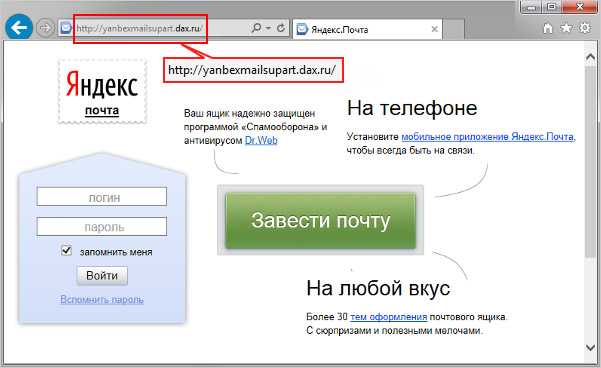

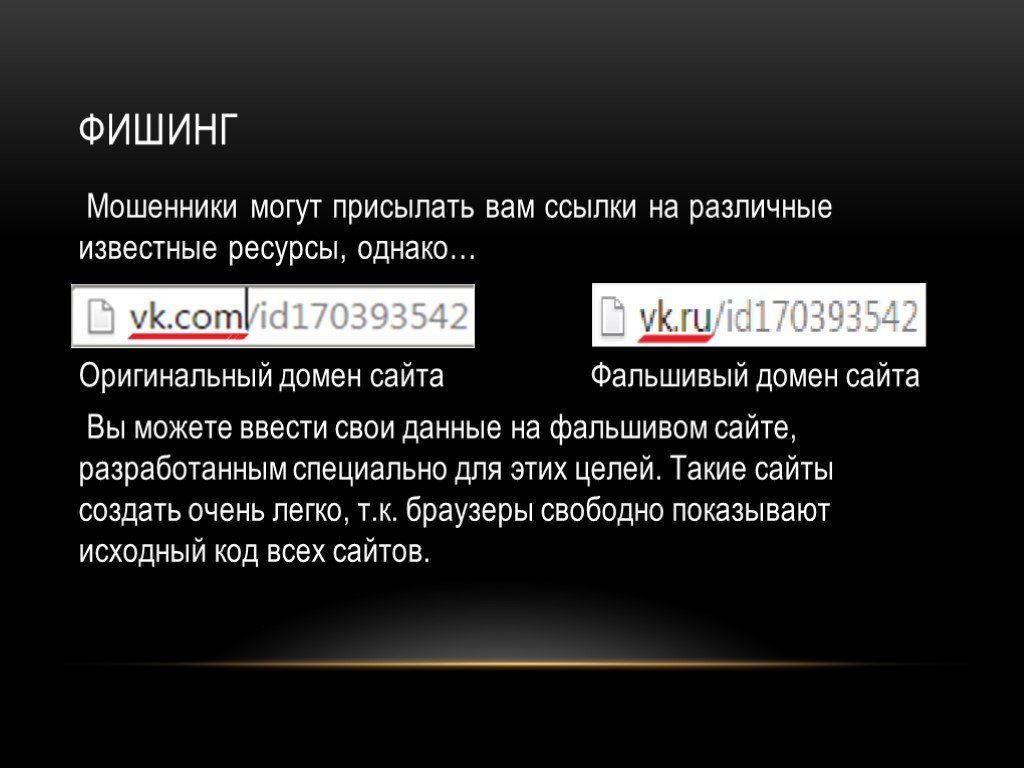

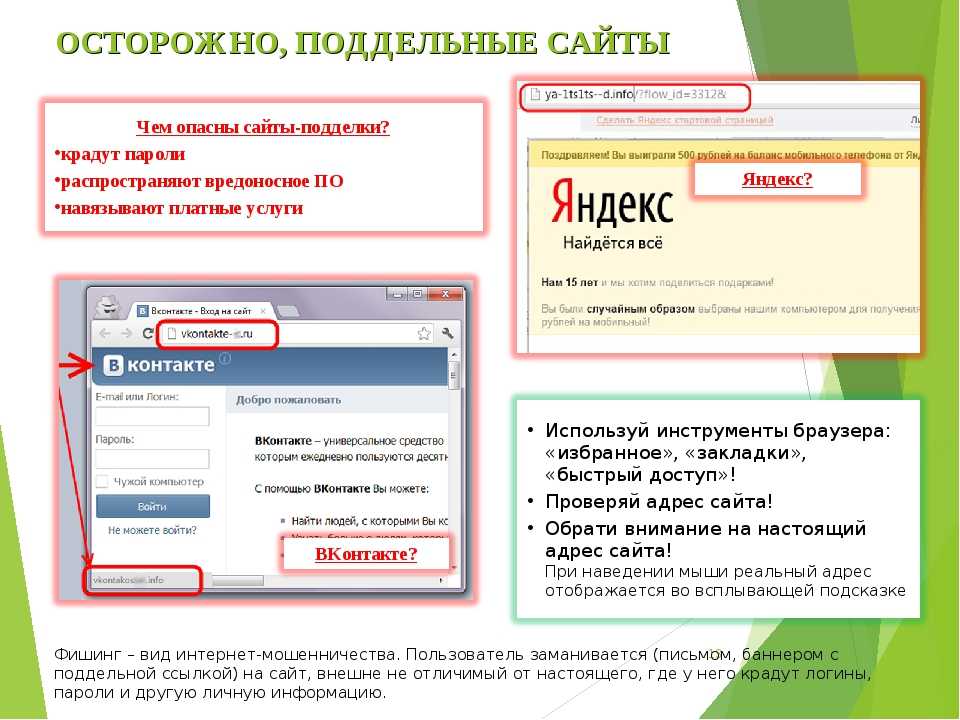

Манипуляция ссылками

Опираясь на тщательно составленные фишинговые электронные письма, эта атака включает в себя ссылку на популярный. Эта ссылка перенаправляет жертв на поддельную версию популярного веб-сайта, которая выглядит как настоящая, и просит их подтвердить или обновить учетные данные своей учетной записи.

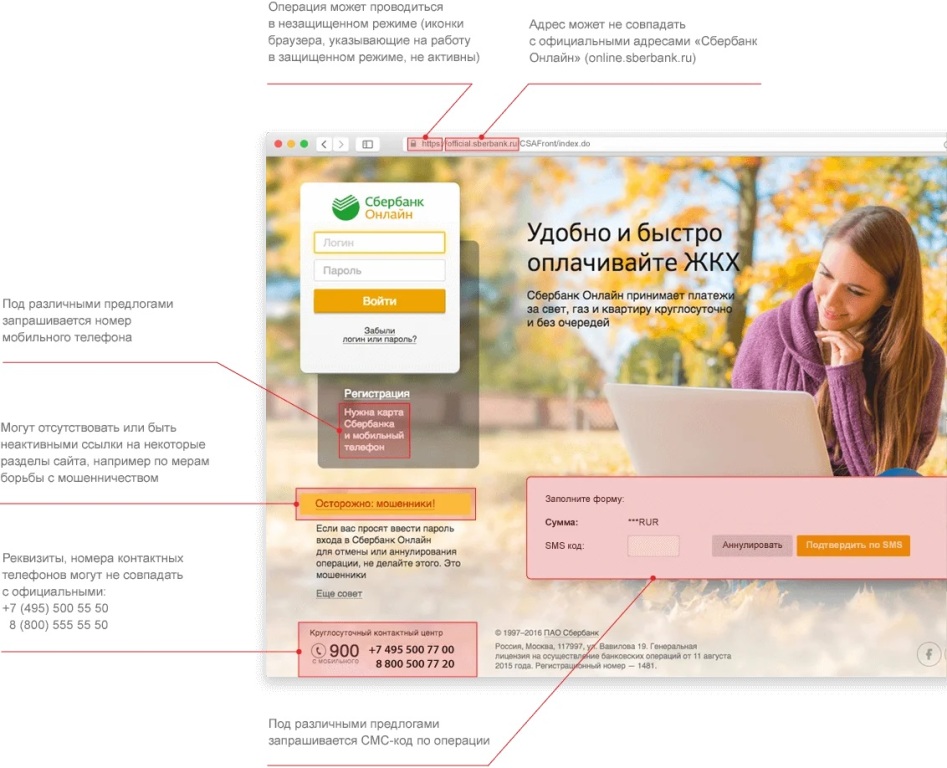

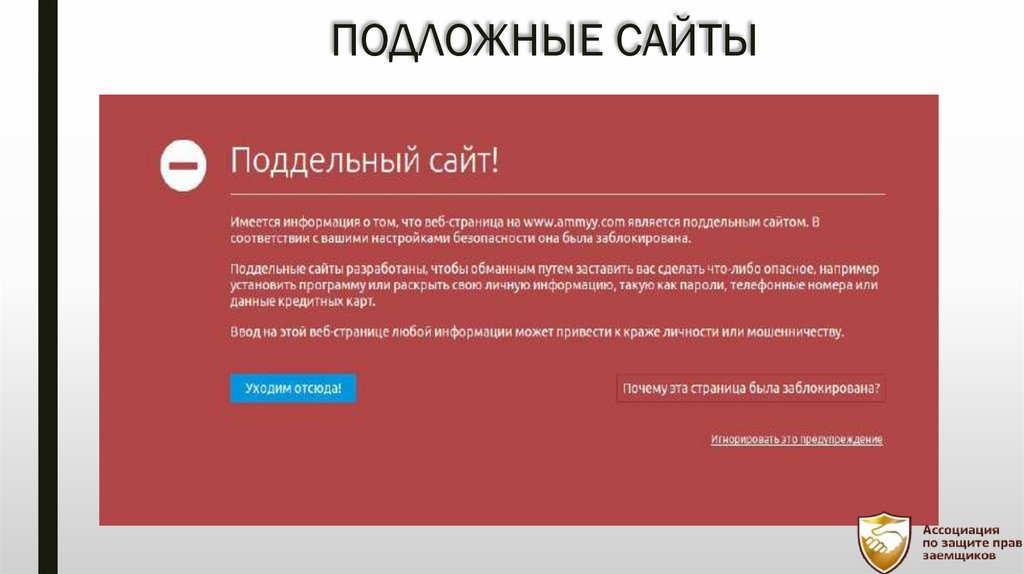

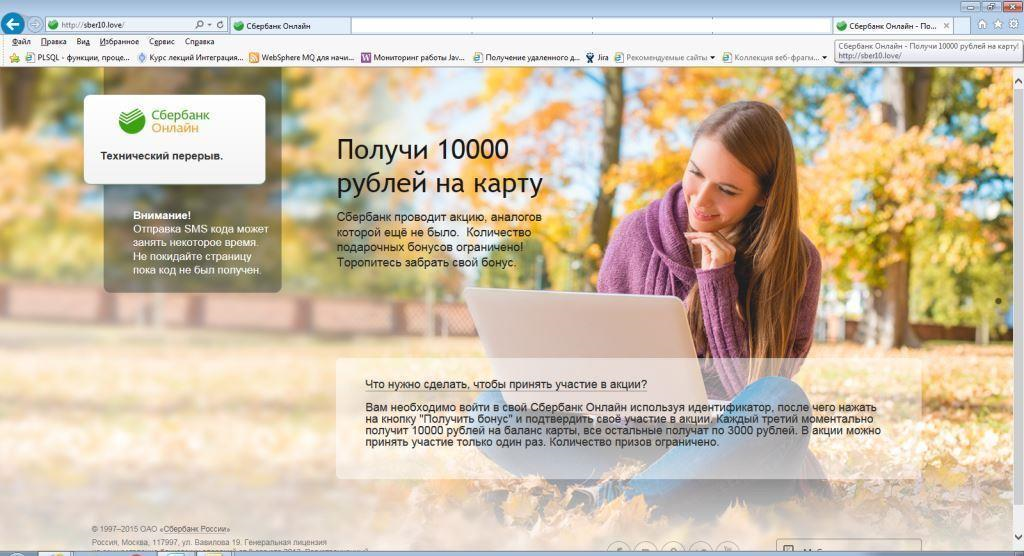

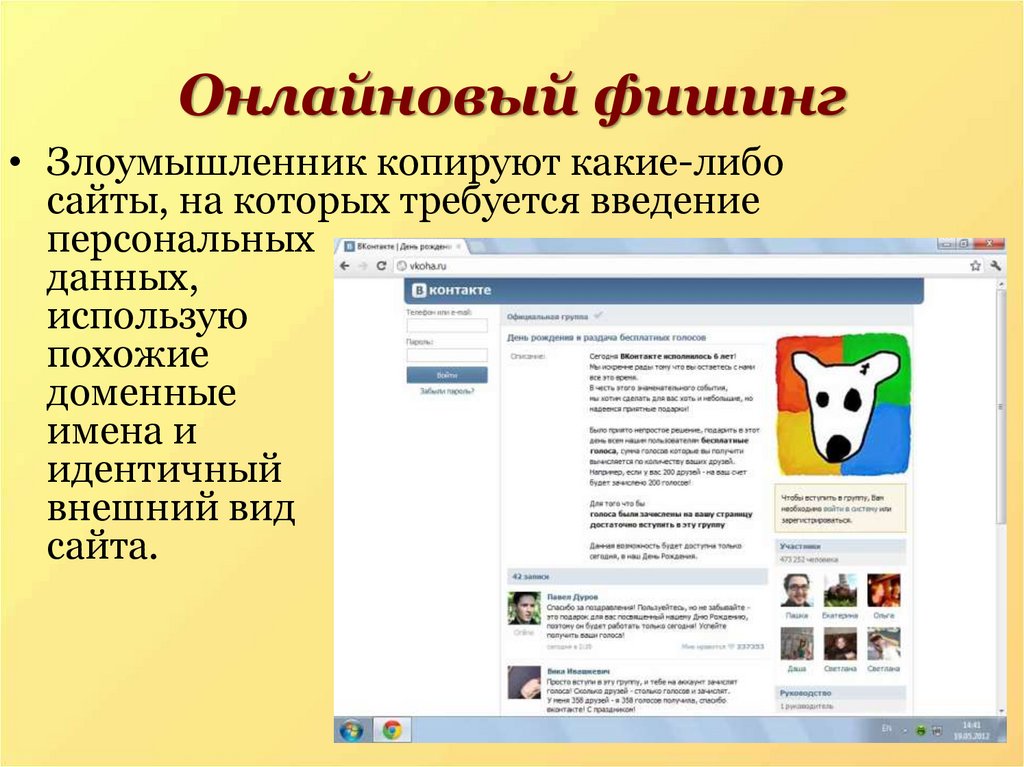

Поддельные веб-сайты

Киберпреступники рассылают фишинговые электронные письма, содержащие ссылки на поддельные веб-сайты, такие как страница входа в мобильную учетную запись известного почтового провайдера, с просьбой ввести свои учетные данные или другую информацию в интерфейс поддельного сайта.

Вредоносный веб-сайт часто использует тонкое изменение известного URL-адреса, чтобы обмануть пользователей, например, mail. update.yahoo.com вместо mail.yahoo.com.

update.yahoo.com вместо mail.yahoo.com.

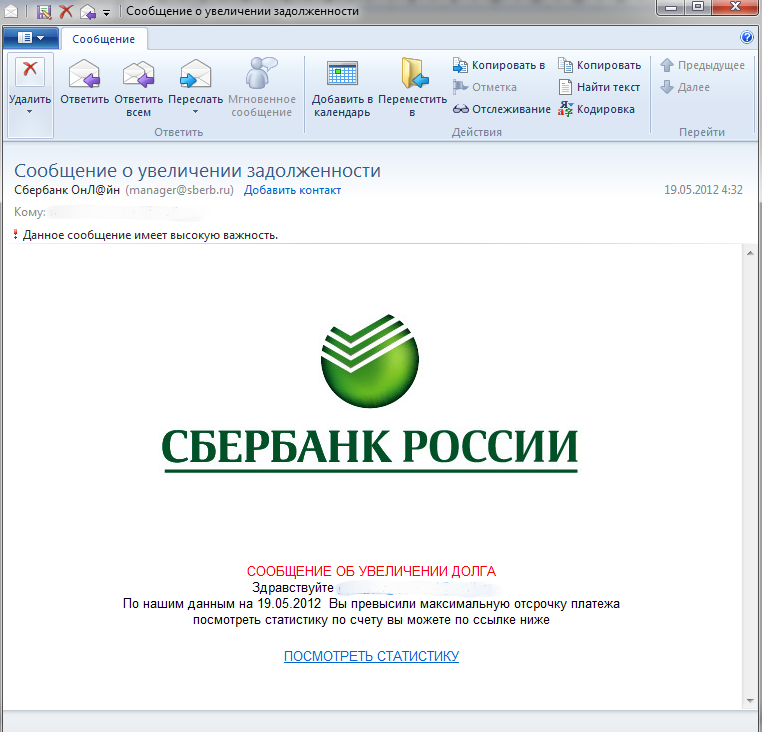

Мошенничество с генеральным директором

В этом примере фишинговой атаки используется адрес электронной почты, знакомый жертве, например адрес, принадлежащий генеральному директору организации, менеджеру по персоналу или отделу ИТ-поддержки. Электронное письмо настоятельно просит жертву действовать и перевести средства, обновить данные сотрудника или установить новое приложение на свой компьютер.

Внедрение контента

Сообразительные киберпреступники взламывают знакомый веб-сайт и включают поддельную страницу входа на веб-сайт или всплывающее окно, которое направляет посетителей веб-сайта на поддельный веб-сайт.

Перехват сеанса

С помощью этой расширенной фишинговой атаки преступники получают доступ к веб-серверу компании и крадут конфиденциальную информацию, хранящуюся на сервере.

Вредоносное ПО

При атаках вредоносных программ получатели открывают фишинговые электронные письма, содержащие вредоносные вложения. При нажатии действие устанавливает вредоносное программное обеспечение на компьютер пользователя или в сеть компании. Эти вложения выглядят как действительные файлы. В некоторых случаях они маскируются под забавные видеоролики о кошках, электронные книги, PDF-файлы или анимированные GIF-файлы.

При нажатии действие устанавливает вредоносное программное обеспечение на компьютер пользователя или в сеть компании. Эти вложения выглядят как действительные файлы. В некоторых случаях они маскируются под забавные видеоролики о кошках, электронные книги, PDF-файлы или анимированные GIF-файлы.

Wi-Fi «Evil Twin»

Возникает при подмене бесплатных точек доступа Wi-Fi. Жертвы неосознанно входят в неправильную точку доступа Wi-Fi. К поддельным точкам доступа Wi-Fi обычно относятся те, которые доступны в кафе, аэропортах, больницах, торговых центрах, общественных парках и других местах массового скопления людей.

Мобильный фишинг (смишинг)

Мошенническое SMS, сообщение в социальной сети, голосовая почта или другое сообщение в приложении просит получателя обновить данные своей учетной записи, изменить пароль или сообщить, что его учетная запись была взломана.

Сообщение содержит ссылку, используемую для кражи личной информации жертвы или установки вредоносного ПО на мобильное устройство.

Голосовой фишинг (Вишинг)

Этот сценарий возникает, когда вызывающий абонент оставляет сильно сформулированное голосовое сообщение, призывающее получателя немедленно ответить и позвонить по другому номеру телефона. Эти голосовые сообщения являются срочными и убеждают жертву, например, что ее банковский счет будет заблокирован, если она не ответит.

Человек посередине

Эта изощренная фишинговая атака по электронной почте обманом заставляет двух человек поверить, что они пишут друг другу электронные письма. Однако хакер рассылает поддельные электронные письма каждому человеку с просьбой поделиться информацией или обновить конфиденциальную корпоративную информацию.

Вредоносная реклама

Этот метод фишинга использует интернет-рекламу или всплывающие окна, чтобы заставить людей щелкнуть действительно выглядящую ссылку, которая устанавливает вредоносное ПО на их компьютер.

Реальные примеры фишинговых атак по электронной почте

Одной из общих тем, которая проходит через все типы фишинговых писем, включая приведенные ниже примеры, является использование тактики социальной инженерии. Как и большинство фишинговых атак, социальная инженерия использует естественную человеческую склонность доверять людям и компаниям.

Как и большинство фишинговых атак, социальная инженерия использует естественную человеческую склонность доверять людям и компаниям.

Это приводит к тому, что многие пользователи не могут внимательно просмотреть детали фишинговой электронной почты и автоматически доверяют запросу отправителя. Жертвы фишинга по электронной почте считают, что помогают своим организациям, переводя средства, обновляя данные для входа или предоставляя доступ к конфиденциальным данным.

(пример фишингового электронного письма)

Убедитесь, что ваши коллеги знают об этих распространенных примерах фишинговых электронных писем:

Деактивация учетной записи

Приходит электронное письмо от PayPal, сообщающее жертве, что ее учетная запись была скомпрометирована и будет деактивирована. если они не подтвердят данные своей кредитной карты. Ссылка в фишинговом письме ведет жертву на поддельный веб-сайт PayPal, а украденная информация о кредитной карте используется для совершения новых преступлений.

Взлом кредитной карты

Киберпреступник знает, например, что жертва недавно совершила покупку в Apple, и отправляет электронное письмо, замаскированное под письмо службы поддержки Apple. В электронном письме жертве сообщается, что информация о ее кредитной карте могла быть скомпрометирована, и о необходимости подтвердить данные своей кредитной карты для защиты своей учетной записи.

Перевод средств

Срочное электронное письмо приходит от генерального директора компании, который в настоящее время находится в командировке. В электронном письме получателя просят помочь генеральному директору перевести средства иностранному партнеру. Это фишинговое письмо сообщает жертве, что запрос на финансирование является срочным и необходимым для обеспечения нового партнерства.

Жертва без колебаний переводит деньги, полагая, что помогает и компании, и генеральному директору.

Запрос в социальных сетях

Запрос на добавление в друзья Facebook поступает от человека, у которого есть такие же друзья в Facebook, как и у вас. Вы не узнаете человека сразу, но предполагаете, что просьба законна из-за общих друзей.

Вы не узнаете человека сразу, но предполагаете, что просьба законна из-за общих друзей.

Этот новый друг затем отправляет вам сообщение Facebook со ссылкой на видео, которое при нажатии устанавливает вредоносное ПО на ваш компьютер и, возможно, в сеть компании.

Читать также: Противодействие 5 наиболее распространенным фишинговым мошенничествам в социальных сетях

Поддельный вход в Google Docs вход на поддельный сайт. Электронное письмо может выглядеть примерно так: «Мы обновили нашу политику учетных данных для входа.

Пожалуйста, подтвердите свою учетную запись, войдя в Google Docs». Электронная почта отправителя является поддельным адресом электронной почты Google, [email protected]

(пример фишингового письма)

Запрос в службу технической поддержки компании

Сотрудники получают электронное письмо от корпоративного ИТ-отдела с просьбой установить новое программное обеспечение для обмена мгновенными сообщениями. Электронная почта выглядит настоящей. Однако используется поддельный адрес электронной почты [email protected] вместо [email protected]

Электронная почта выглядит настоящей. Однако используется поддельный адрес электронной почты [email protected] вместо [email protected]

Когда сотрудники устанавливают программное обеспечение, в сети компании устанавливается программа-вымогатель. Эти примеры фишинговых атак показывают, как легко быть обманутым с помощью электронной почты. Чем больше люди знакомы с тем, как происходит фишинг, тем легче им развивать культуру киберосведомленности.

Сможете ли вы обнаружить Фиша?

Воспользуйтесь бесплатной пробной версией моделирования фишинга от Terranova Security, чтобы повысить осведомленность о том, как происходят фишинговые атаки по электронной почте.

ПОПРОБУЙТЕ СЕЙЧАС

Как защитить ваши данные от фишинговых сообщений электронной почты

В приведенных выше примерах показано, как киберпреступники могут найти так много способов, чтобы обманным путем заставить вас предоставить информацию. Чтобы защититься от фишинговых атак, люди должны знать о различных типах фишинговых атак и знать, как происходит фишинг.

Ключом к предотвращению является создание высокого уровня осведомленности о кибербезопасности посредством обучения и практики. Моделирование фишинга — идеальный способ научить пользователей распознавать фишинговые атаки и избегать их.

Они показывают пользователям различные типы фишинговых писем и проверяют их проницательность. Они дают сотрудникам непосредственный опыт фишинговых сценариев и демонстрируют, как легко быть обманутым тем, что выглядит как подлинное общение через действительный адрес электронной почты.

Когда люди возвращаются к сценариям реальной жизни, они с большей вероятностью внимательно изучают электронные письма, URL-адреса и контекст общения, прежде чем действовать инстинктивно. Симуляции фишинга учат людей делать паузу и анализировать, прежде чем автоматически нажимать «Ответить», переходить по встроенным ссылкам или загружать незащищенные вложения.

Выполните следующие пять шагов, чтобы защититься от фишинговых атак по электронной почте и повысить осведомленность о кибербезопасности в вашей организации:

- Обучение: Используйте обучение по вопросам безопасности и фишинговые микрообучения для обучения, обучения и изменения поведения.

- Монитор: Используйте средства имитации фишинга, чтобы контролировать знания сотрудников и определять, кто в организации подвергается высокому риску получения или ответа на фишинговую атаку. ","469777815":"hybridMultilevel"}» aria-setsize=»-1″ data-aria-posinset=»2″ data-aria-level=»1″> Связь: Обеспечивайте постоянную связь и проводите кампании по фишинговым сообщениям, социальной инженерии и кибербезопасности.

- Включите: Сделайте кампании по повышению осведомленности о кибербезопасности, обучение, поддержку, обучение и управление проектами частью вашей корпоративной культуры. ","469777815":"hybridMultilevel"}» aria-setsize=»-1″ data-aria-posinset=»2″ data-aria-level=»1″> Применить: Как конечные пользователи, применяйте эти знания о фишинговых атаках по электронной почте в своей повседневной деятельности. Помните о рисках и найдите время, чтобы оценить электронные письма, тексты и веб-сайты.

Вы хотите защититься от фишинговых атак по электронной почте. То же самое относится и к вашим коллегам, друзьям и членам семьи.

Лучший способ добиться этого — повышать осведомленность о кибербезопасности в своей организации, дома и во всех аспектах своей жизни. Попробуйте наш бесплатный инструмент моделирования фишинга и начните создавать кибербезопасную среду для себя и окружающих.

ЗАПРОСИТЕ СВОЮ БЕСПЛАТНУЮ СИМУЛЯЦИЮ ФИШИНГА СЕЙЧАС

Примеры фишинга – Управление директора по информационной безопасности

- 5

- Мошенничество с подарочными картами

- Спам и фишинг

- Как сообщить о фишинге

- Ресурсы

- Другие примеры фишинга

901 4

Поймай фишинг до того, как нажмешь!

Киберпреступники обычно получают доступ к ценной информации в университетах с помощью вводящих в заблуждение электронных писем, известных как «фишинговые» сообщения.

Ниже приведены примеры недавних фишинговых кампаний. Если вы получили электронное письмо с просьбой загрузить вложение или ввести свои учетные данные UW NetID, отправьте сообщение в виде вложения по адресу [email protected] .

Недавние уловы

(Нажмите на каждый пример, чтобы увеличить)

Часто мошенники с подарочными картами выдают себя за кого-то, кого вы знаете, а затем просят вас переключиться с электронной почты на текст:

Скриншот текста попытки мошенничества с подарочными картами.

3

42

Пара сообщений, недавно отправленных студентам UW:

Посмотреть больше примеров

Мошенничество с подарочными картами

UW продолжает видеть «Вы доступны?» мошеннических сообщений. Обычно они связаны с организационной схемой, поскольку руководитель олицетворяется в сообщениях, отправляемых сотрудникам их отделов или колледжей. Цель преступника, отправляющего сообщение, состоит в том, чтобы убедить получателя купить несколько подарочных карт, которые трудно отследить и легко потратить. Мошенник может попытаться провести разговор по электронной почте или в текстовом сообщении, если жертва предоставит номер мобильного телефона.

Обычно они связаны с организационной схемой, поскольку руководитель олицетворяется в сообщениях, отправляемых сотрудникам их отделов или колледжей. Цель преступника, отправляющего сообщение, состоит в том, чтобы убедить получателя купить несколько подарочных карт, которые трудно отследить и легко потратить. Мошенник может попытаться провести разговор по электронной почте или в текстовом сообщении, если жертва предоставит номер мобильного телефона.

Пожалуйста, сообщите о любом из этих сообщений по адресу [email protected]

Спам и фишинг – в чем разница?

Спам — это нежелательная электронная почта, обычно рассылаемая широкой аудитории, то есть обычно от кого-то, кто пытается заставить вас что-то купить.

Фишинговое письмо — это тип спама, в котором отправитель пытается заставить вас выполнить определенное действие, например:

- Щелчок по ссылке

- Ввод учетных данных UW NetID

- Загрузка вложения

Цель состоит в том, чтобы либо загрузить вредоносное программное обеспечение (также известное как вредоносное ПО) на ваш компьютер или устройство, либо украсть ваши учетные данные UW для доступа к данным и ресурсам UW, либо использовать эти учетные данные для рассылки спама.

Аналогичным образом стоит задуматься, если в поле «Копия» указаны вторичные получатели письма, которых Вы совсем не знаете, или группа сотрудников из других подразделений Вашей организации.

Аналогичным образом стоит задуматься, если в поле «Копия» указаны вторичные получатели письма, которых Вы совсем не знаете, или группа сотрудников из других подразделений Вашей организации. Наведите курсор на ссылку, чтобы просмотреть ее настоящий URL-адрес. Присмотритесь, не закралось ли в гиперссылку едва заметное искаженное написание известного веб-сайта, – если да, то это явный признак подлога. Лучше вводить URL-адрес вручную, чем нажимать на встроенную в текст ссылку.

Наведите курсор на ссылку, чтобы просмотреть ее настоящий URL-адрес. Присмотритесь, не закралось ли в гиперссылку едва заметное искаженное написание известного веб-сайта, – если да, то это явный признак подлога. Лучше вводить URL-адрес вручную, чем нажимать на встроенную в текст ссылку.