Содержание

Троян – вирус, замаскированный в программном обеспечении

Троян — вредоносное программное обеспечение, которое скрывает истинную цель своей деятельности с помощью маскировки. Однако, в отличие от вируса, он не способен самостоятельно копировать или заражать файлы. Чтобы проникнуть на устройство жертвы, угроза использует другие средства, такие как загрузка с диска, использование уязвимостей, загрузка другим вредоносным кодом или методы социальной инженерии.

Троян — вредоносное программное обеспечение, которое скрывает истинную цель своей деятельности с помощью маскировки. Однако, в отличие от вируса, он не способен самостоятельно копировать или заражать файлы. Чтобы проникнуть на устройство жертвы, угроза использует другие средства, такие как загрузка с диска, использование уязвимостей, загрузка другим вредоносным кодом или методы социальной инженерии.

Что такое троян?

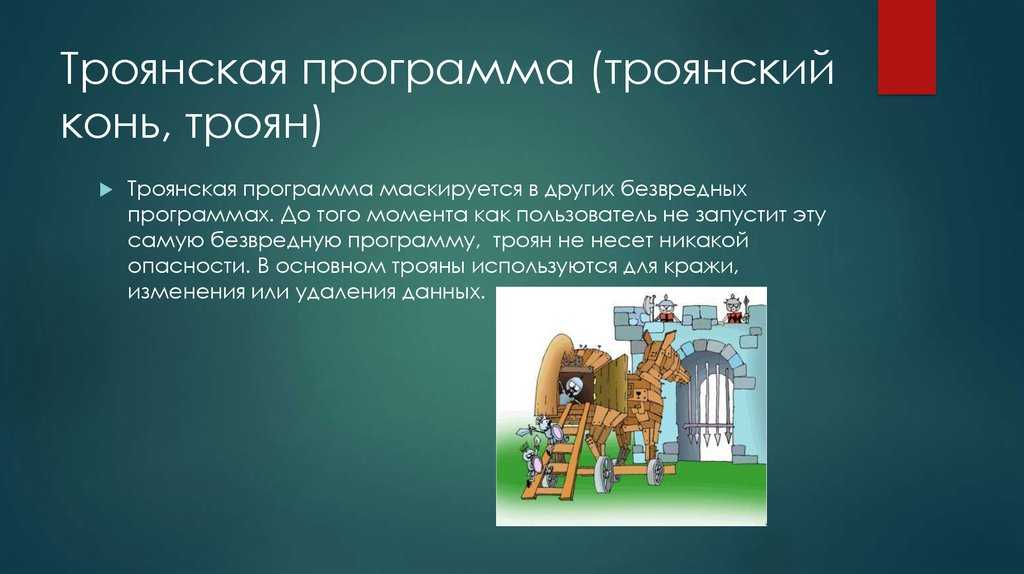

Подобно троянскому коню, известному из древнегреческих мифов, троян использует маскировку или неправильное перенаправление, чтобы скрыть свою истинную функцию. Чтобы ввести пользователя в заблуждение и заставить его открыть вредоносный файл, угроза часто использует различные методы. Для этих целей троян также может использовать другие программы.

Чтобы ввести пользователя в заблуждение и заставить его открыть вредоносный файл, угроза часто использует различные методы. Для этих целей троян также может использовать другие программы.

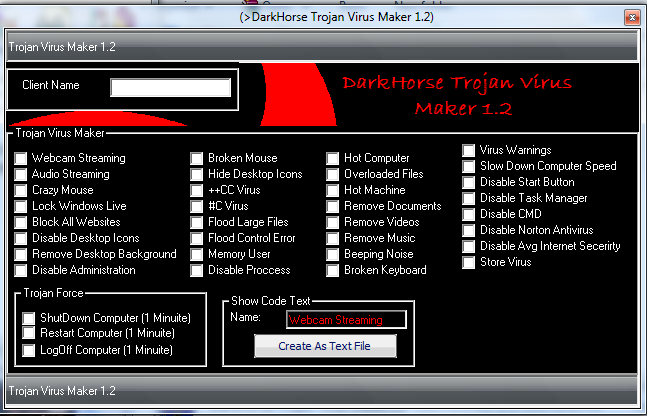

Сегодня трояны являются наиболее распространенной категорией угроз, которая используется для открытия бэкдоров, контроля зараженного устройства, удаления данных пользователя и передачи их злоумышленникам, загрузки и запуска других вредоносных программ в определенной системе и других целей.

Краткая история

Название «троян» происходит от классического античного мифа об успешном завоевании греками города Троя. Чтобы пройти через защитные сооружения и попасть в город, завоеватели построили большого деревянного коня, внутри которого спрятали группу своих лучших воинов. Грекам удалось обмануть троянцев, которые обрадовались такому неожиданному подарку и втянули коня в город, начав праздновать. Воины, которые были внутри троянского коня, дождались глубокой ночи и захватили город.

Впервые термин «троян» был использован в ссылке на вредоносный код в отчете ВВС США 1974 року, который сосредоточен на анализе уязвимостей компьютерных систем. Тем не менее, термин стал популярным в 1980-х, особенно после лекции Кена Томпсон на награждении ACM Turing Awards 1983 года.

Известные примеры

Одним из первых известных троянов, была программа-вымогатель, обнаруженная в реальной среде — AIDS Trojan 1989 года. Этот вредоносный код распространился через тысячи дискет, содержащих интерактивную базу данных о СПИДе. Установленная программа ждала 90 циклов загрузки, после чего шифровала большинство имен файлов в корневом каталоге машины. Программа требовала от потерпевших отправить $189 или $378 на почтовый ящик в Панаме, чтобы вернуть свои данные.

Еще один пример троянской программы — известная шпионская программа FinFisher (FinSpy). Угроза обладает расширенными возможностями для шпионажа и незаконным использованием веб-камер, микрофонов, отслеживания нажатий клавиатуры, а также способностью удалять файлы. Разработчики этой шпионской программы продавали ее как инструмент для правоохранительных органов, но, считается, что программу использовали и репрессивные режимы. Чтобы скрыть свою истинную цель, FinFisher использует различные способы маскировки. В одной из своих кампаний, выявленных компанией ESET, она устанавливалась как инсталлятор для популярных и законных программ, таких как браузеры и медиа-плееры. Программа также распространялся через электронную почту с поддельными вложениями или поддельными обновлениями программного обеспечения.

Разработчики этой шпионской программы продавали ее как инструмент для правоохранительных органов, но, считается, что программу использовали и репрессивные режимы. Чтобы скрыть свою истинную цель, FinFisher использует различные способы маскировки. В одной из своих кампаний, выявленных компанией ESET, она устанавливалась как инсталлятор для популярных и законных программ, таких как браузеры и медиа-плееры. Программа также распространялся через электронную почту с поддельными вложениями или поддельными обновлениями программного обеспечения.

Однако трояны не являются угрозой исключительно для компьютеров или ноутбуков. Под прицелом также большая часть современного мобильного вредоносного программного обеспечения, направленного на устройства Android. Примером может быть DoubleLocker — инновационное семейство вредоносных программ, замаскированное под обновление Adobe Flash Player. Угроза проникала на мобильное устройство с помощью служб специальных возможностей, шифровала данные и блокировала экран устройства с помощью случайного PIN-кода. Впоследствии злоумышленники требовали выкуп в Bitcoin для разблокировки устройства и данных.

Впоследствии злоумышленники требовали выкуп в Bitcoin для разблокировки устройства и данных.

Как защитить свои устройства?

Общий термин «троян» включает различные типы угроз, поэтому заражения можно избежать благодаря соблюдению правил безопасной работы в сети Интернет и использованию надежного решения для защиты от киберугроз.

Чтобы проникнуть на устройства жертв, большинство троянов используют уязвимости в системах пользователей. Для уменьшения количества уязвимостей пользователям рекомендуется регулярно устанавливать обновления и исправления не только для операционной системы, а для всего программного обеспечения.

Трояны могут использовать несколько каналов и методов для проникновения на устройство или в сеть жертв, в том числе для получения данных пользователей трояны используют методы социальной инженерии.

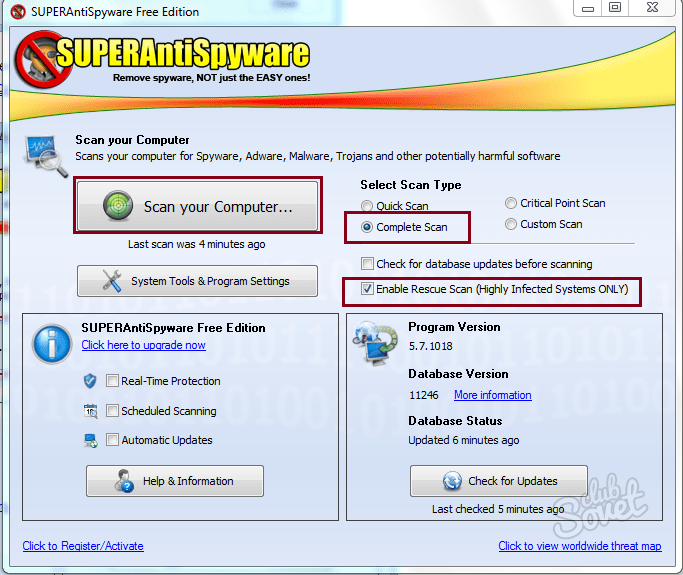

Надежное многоуровневое решение по безопасности является важной частью киберзащиты пользователя. Для того, чтобы осуществить удаление троянов и обеспечить максимально возможный уровень безопасности, современные решения для защиты от киберугроз используют различные технологии, такие как песочницы, имитацию программ и машинное обучение.

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

Загрузить

Похожие темы

Кража личной информации

Программы-вымогатели

Компьютерный вирус

Рекламное ПО

Социальная инженерия

Спам

Вишинг

Вредоносные программы

Что такое троянские программы и каких типов они бывают?

w3.org/1999/xhtml»>И ночью отворилось чрево лошади, но было уже поздно… Поле длительной осады грекам, наконец, удалось захватить город Трою и положить конец Троянской войне. Тысячи лет спустя миф о троянском коне все еще жив, хотя и в нелестной интерпретации. Изощренная хитрость и чудо инженерной мысли греков дали название группе вредоносных цифровых инструментов, единственная цель которых – незаметно нанести ущерб компьютерам жертв. Они делают это путем считывания паролей, записи нажатия клавиш или загрузки других вредоносных программ, которые могут даже захватить компьютер целиком. Они могут совершать следующе действия:- Удаление данных

- Блокировка данных

- Изменение данных

- Копирование данных

- Нарушение работы компьютеров и компьютерных сетей

В отличие от компьютерных вирусов и червей, троянские программы не способны к самовоспроизведению.

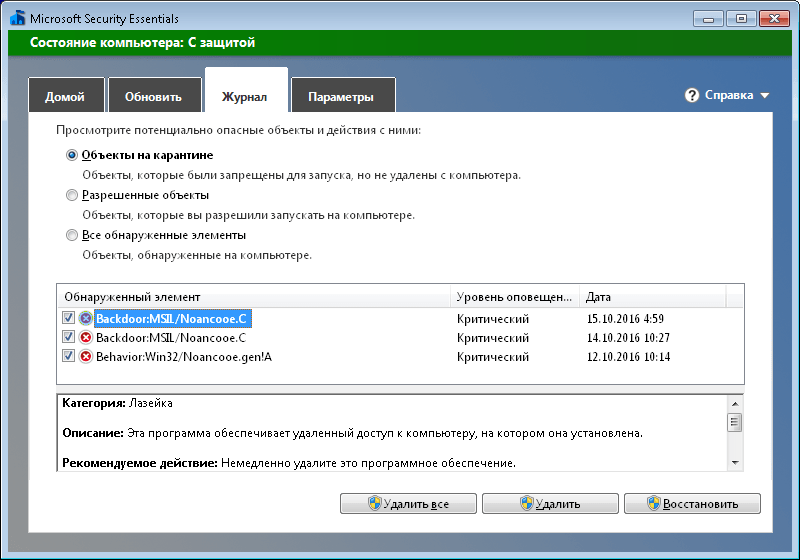

w3.org/1999/xhtml»>Типы троянских программБэкдоры

Это один из самых простых, но потенциально наиболее опасных типов троянских программ. Такие программы могут загружать в систему всевозможные вредоносные программы, исполняя роль шлюза, а также повышать уязвимость компьютера для атак. Бэкдоры часто используется для создания ботнетов, когда без ведома пользователя компьютеры становятся частью зомби-сети, используемой для атак. Кроме того, бэкдоры позволяют выполнять на устройстве вредоносный код и команды, а также отслеживать веб-трафик.

Эксплойты

Эксплойты – это программы, содержащие данные или код, позволяющие использовать уязвимость в приложении на компьютере.

Руткиты

Руткиты предназначены для сокрытия определенных объектов или действий в системе. Их основная цель – предотвратить обнаружение вредоносных программ и, как результат, увеличить их время работы на зараженном компьютере.

Их основная цель – предотвратить обнаружение вредоносных программ и, как результат, увеличить их время работы на зараженном компьютере.

Дропперы / Загрузчики

Одной из самых известных троянских программ-дропперов является вредоносная программа Emotet, которая, в отличие от бэкдора, сама по себе не может выполнять никакого кода на компьютере. Однако она загружает другие вредоносные программы, например банковский троян Trickbot и программу-вымогатель Ryuk. Дропперы похожи на трояны-загрузчики, но загрузчикам нужен сетевой ресурс для загрузки вредоносных программ из сети, а дропперы содержат другие вредоносные компоненты в своем программном пакете. Оба типа троянских программ могут удаленно обновляться их разработчиками так, чтобы их невозможно было обнаружить при антивирусной проверке даже с помощью новых описаний вирусов. Таким же образом к ним могут добавляться новые функции.

w3.org/1999/xhtml»>Банковские трояныБанковские трояны встречаются наиболее часто. Распространение онлайн-банкинга и невнимательность некоторых пользователей делают банковские троянские программы перспективным способом для присвоения злоумышленниками чужих денег. Цель таких программ – получить учетные данные для доступа к банковским счетам. Для этого используется фишинг: предполагаемые жертвы перенаправляются на контролируемую злоумышленниками страницу для ввода учетных данных. Следовательно, для онлайн-банкинга необходимо использовать безопасные методы для входа в систему: приложение банка, а не ввод учетных данных в веб-интерфейсе.

Трояны, выполняющие DDoS-атаки

Распределенные атаки типа «отказ в обслуживании» (DDoS) продолжают будоражить интернет. В этих атаках к серверу или сети обращается огромное количество запросов, как правило, это делается с использованием ботнетов. Например, в середине июня 2020 года компания Amazon отразила рекордную по интенсивности атаку на свои серверы. В течение более трех дней на веб-сервисы Amazon обрушилось огромное количество запросов, скорость составляла 2,3 терабайта в секунду. Для достижения такой вычислительной мощности необходим огромный ботнет. Ботнеты состоят из так называемых компьютеров-зомби. На первый взгляд, эти компьютеры работают нормально, однако они также используются при совершении атак. Причиной является троянская программа с бэкдором, незаметно присутствующая на компьютере и при необходимости активируемая оператором. Результатом успешных ботнет и DDoS-атак является недоступность веб-сайтов или даже целые сетей.

Например, в середине июня 2020 года компания Amazon отразила рекордную по интенсивности атаку на свои серверы. В течение более трех дней на веб-сервисы Amazon обрушилось огромное количество запросов, скорость составляла 2,3 терабайта в секунду. Для достижения такой вычислительной мощности необходим огромный ботнет. Ботнеты состоят из так называемых компьютеров-зомби. На первый взгляд, эти компьютеры работают нормально, однако они также используются при совершении атак. Причиной является троянская программа с бэкдором, незаметно присутствующая на компьютере и при необходимости активируемая оператором. Результатом успешных ботнет и DDoS-атак является недоступность веб-сайтов или даже целые сетей.

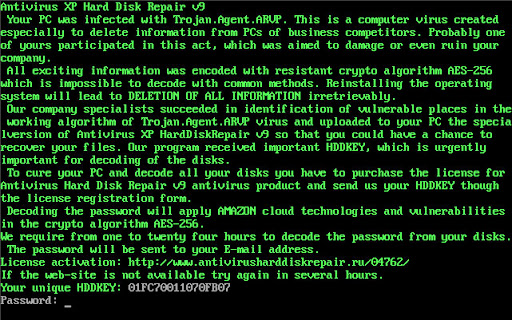

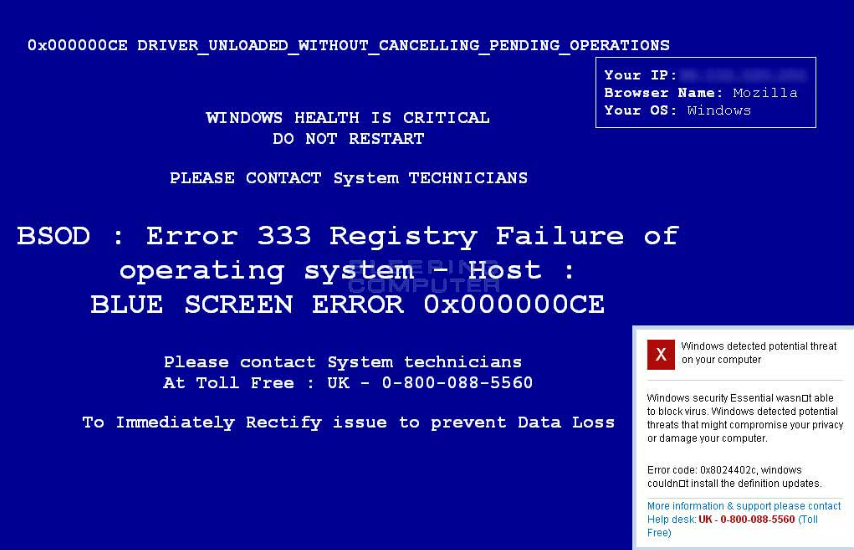

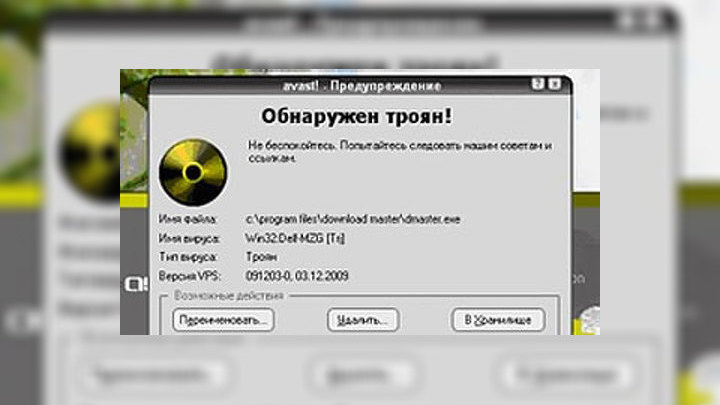

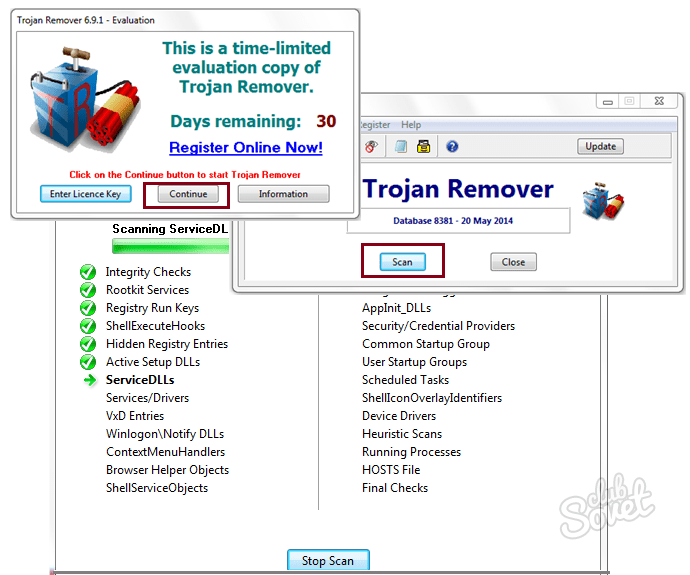

Трояны, имитирующие антивирусы

Трояны, имитирующие антивирусы, особенно коварны. Вместо защиты устройства они являются источником серьезных проблем. Эти троянские программы имитируют обнаружение вирусов, тем самым вызывая панику у ничего не подозревающих пользователей и убеждая их приобрести эффективную защиту за определенную плату. Однако вместо полезного инструмента антивирусной проверки у пользователя возникают новые проблемы: его платежные данные оказываются переданы создателям троянской программы для дальнейшего несанкционированного использования. Поэтому никогда не следует переходить по ссылкам в предупреждениях о вирусах, особенно внезапно отображаемых в браузере при посещении веб-сайтов. Можно доверять только своему инструменту антивирусной проверки.

Однако вместо полезного инструмента антивирусной проверки у пользователя возникают новые проблемы: его платежные данные оказываются переданы создателям троянской программы для дальнейшего несанкционированного использования. Поэтому никогда не следует переходить по ссылкам в предупреждениях о вирусах, особенно внезапно отображаемых в браузере при посещении веб-сайтов. Можно доверять только своему инструменту антивирусной проверки.

Похитители игровых аккаунтов

Этот тип программ похищает учетные записи онлайн-игроков.

Трояны, атакующие приложения для обмена мгновенными сообщениями

Эти троянские программы похищают учетные данные приложений для обмена мгновенными сообщениями, таких как ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager, Skype и прочих. Можно утверждать, что в настоящее время эти мессенджеры практически не используются, однако новые приложения для обмена сообщениями также не защищены от троянов. Facebook Messenger, WhatsApp, Telegram и Signal тоже могут подвергнуться атакам троянских программ. Например, в декабре 2020 года было зафиксировано распространение троянских программ для Windows через канал Telegram. Службы обмена мгновенными сообщениями также должны быть защищены от опасных фишинговых атак.

Facebook Messenger, WhatsApp, Telegram и Signal тоже могут подвергнуться атакам троянских программ. Например, в декабре 2020 года было зафиксировано распространение троянских программ для Windows через канал Telegram. Службы обмена мгновенными сообщениями также должны быть защищены от опасных фишинговых атак.

В январе 2018 года исследователи «Лаборатории Касперского» обнаружили троян Skygofree – чрезвычайно продвинутую вредоносную программу, способную самостоятельно подключаться к сетям Wi-Fi, даже если эта функция отключена на устройстве пользователя. Троянская программа Skygofree также может отслеживать сообщения в популярном мессенджере WhatsApp: читать, а также похищать их.

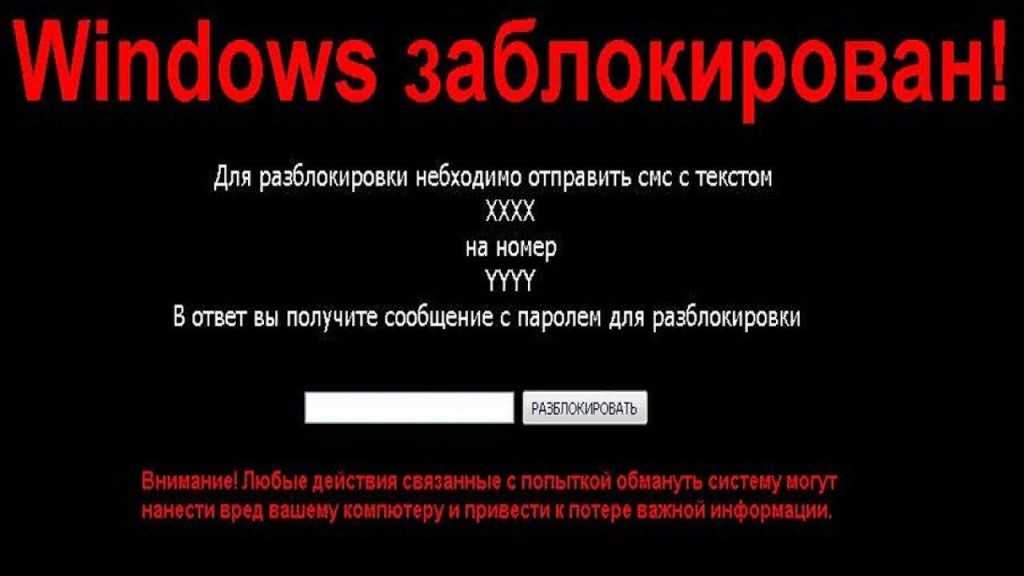

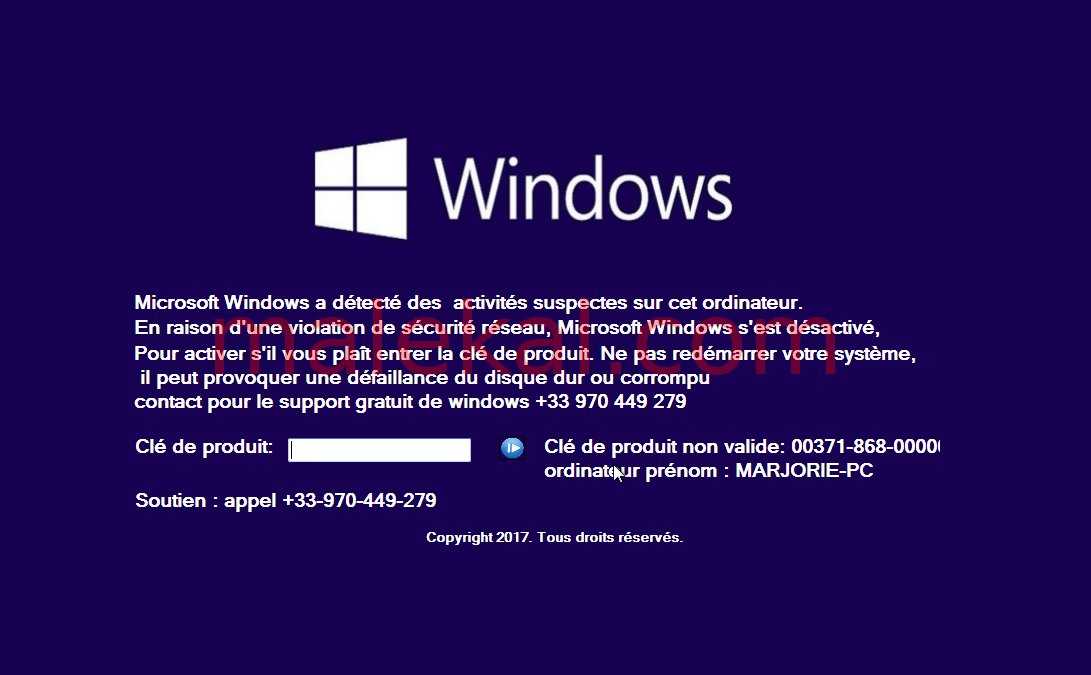

Трояны-вымогатели

Этот тип троянских программ может изменять данные на компьютере, вызывая сбои в его работе или блокируя доступ к определенным данным. Злоумышленники обещают восстановить работоспособность компьютера или разблокировать данные только после получения требуемого выкупа.

SMS-трояны

Они могут показаться пережитком прошлого, однако все еще активны и представляют серьезную угрозу. SMS-трояны могут работать по-разному. Например, Faketoken – вредоносная программа для Android – массово рассылает SMS-сообщения на дорогие международные номера, при этом маскируясь в системе под стандартное SMS-приложение. Владельцу смартфона приходится оплачивать эту рассылку. Другие SMS-трояны подключаются к дорогим SMS-сервисам премиум-класса.

Трояны-шпионы

Троянские программы-шпионы могут следить за работой пользователя на компьютере: отслеживать вводимые с клавиатуры данные, делать снимки экрана и получать список запущенных приложений.

Трояны-сборщики адресов электронной почты

Эти вредоносные программы совершают несанкционированный сбор адресов электронной почты на компьютере.

Кроме того, существуют другие типы троянских программ:

- Трояны, вызывающие сбои архиватора

- Трояны-кликеры

- Трояны, уведомляющие злоумышленника

- Трояны-прокси

- Трояны для кражи аккаунтов

Трояны – угроза для всех устройств

Троянские программы нацелены не только на компьютеры Windows, но и на компьютеры Mac и мобильные устройства, поэтому не следует, доверившись ложному чувству безопасности, работать в интернете без современной защиты от вредоносных программ, такой как Kaspersky Internet Security. Вредоносные программы часто попадают на компьютеры посредством зараженных вложений, текстовых сообщений с манипулятивным содержимым или поддельных веб-сайтов. Однако существуют также троянские программы, используемые секретными службами. Они могут быть установлены удаленно, незаметно для пользователя и без какой-либо реакции со стороны целевого устройства. Программное обеспечение Pegasus израильского производителя NSO, например, распространяется через сеть мобильной связи. Pegasus включает в мощный арсенал средств перехвата: можно считывать всю информацию на устройстве, записывать звонки, использовать телефон как подслушивающее устройство. В Германии полиция применяет государственную троянскую программу для контроля и отслеживания действий преступников. Однако это вредоносное ПО, официально известное как программное обеспечение для прослушивания телефонных разговоров, не может использоваться для наблюдения без постановления суда.

Программное обеспечение Pegasus израильского производителя NSO, например, распространяется через сеть мобильной связи. Pegasus включает в мощный арсенал средств перехвата: можно считывать всю информацию на устройстве, записывать звонки, использовать телефон как подслушивающее устройство. В Германии полиция применяет государственную троянскую программу для контроля и отслеживания действий преступников. Однако это вредоносное ПО, официально известное как программное обеспечение для прослушивания телефонных разговоров, не может использоваться для наблюдения без постановления суда.

Киберпреступники используют трояны для нанесения максимального ущерба

В то время как государственные органы используют программы наблюдения для расследования уголовных преступлений, киберпреступники имеют прямо противоположные цели – чаще всего это личное обогащение за счет своих жертв. При этом злоумышленники используют различные средства, а иногда даже целые цепочки вредоносных программ. Как они это делают? Одним из примеров может быть незаметная установка на компьютер бэкдора посредством зараженного вложения электронной почты. Бэкдор обеспечивает тихую загрузку других вредоносных программ на компьютер. Другие примеры: кейлоггер, записывающий нажатия клавиш при вводе паролей или конфиденциальных данных, банковские троянские программы для кражи финансовых данных, программы-вымогатели, шифрующие весь компьютер и предоставляющие доступ к зашифрованным данным только после получения выкупа в биткойнах. Нашумевшая вредоносная программа Emotet, атаки которой периодически повторяются, описывается как «самая опасная вредоносная программа». Называемая также «Король троянцев», эта программа использовала сеть зараженных компьютеров для рассылки спам-сообщений и зараженных документов Word и Excel. Британским институтом стандартов (BSI) была создана отдельная страница с информацией об Emotet. Выводы

Как они это делают? Одним из примеров может быть незаметная установка на компьютер бэкдора посредством зараженного вложения электронной почты. Бэкдор обеспечивает тихую загрузку других вредоносных программ на компьютер. Другие примеры: кейлоггер, записывающий нажатия клавиш при вводе паролей или конфиденциальных данных, банковские троянские программы для кражи финансовых данных, программы-вымогатели, шифрующие весь компьютер и предоставляющие доступ к зашифрованным данным только после получения выкупа в биткойнах. Нашумевшая вредоносная программа Emotet, атаки которой периодически повторяются, описывается как «самая опасная вредоносная программа». Называемая также «Король троянцев», эта программа использовала сеть зараженных компьютеров для рассылки спам-сообщений и зараженных документов Word и Excel. Британским институтом стандартов (BSI) была создана отдельная страница с информацией об Emotet. Выводы

- Emotet считается одной из самых разрушительных и опасных троянских программ.

- Пока неизвестно, кто стоит за Emotet.

- Ущерб, нанесенный Emotet, исчисляется миллионами.

- Основными целями Emotet являются компании. Частные пользователи также могут пострадать, если Emotet получит их адреса электронной почты из адресных книг и добавит их в свою огромную базу.

- Чтобы предотвратить заражение, помимо использования новейшего программного обеспечения, следует отключить макросы в Word и Excel и не открывать вложения из писем от неизвестных отправителей.

Проникновение на устройство

Троянскими программами можно заразиться не только при открытии вложений электронной почты, они также могут быть встроены в якобы бесплатные программы. Поэтому важно не использовать сомнительные источники загрузки программного обеспечения, такие как пакеты кодеков или взломанные программы, даже если на этом можно сэкономить несколько евро. Ущерб, причиняемый троянскими программами, часто превышает стоимость приобретения программного обеспечения через легальные каналы.

Троянские программы не следует путать с вирусами. Компьютерные вирусы самостоятельно распространяются в системе, в то время как троянские программы только «открывают двери», хоть и с потенциально разрушительными последствиями.

Ниже приведен список рекомендаций, как защитить себя и свои устройства от троянских программ:

- Оцените письмо, прежде чем открывать вложение: проверьте отправителя и текст сообщения и решите, действительно ли нужно открывать вложение.

- Обновляйте системы на мобильных и стационарных устройствах. Регулярно устанавливайте обновления безопасности как для операционной системы, так и для программ.

- Отключите макросы в Word и Excel.

- Не переходите по ссылкам, не оценив их надежность, поскольку существует вероятность заражения. При посещении поддельных веб-сайтов может произойти незаметная установка вредоносных программ, при которой вредоносное ПО загружается в домашнюю систему в фоновом режиме.

- Избегайте загрузки программ из небезопасных источников. Не устанавливайте на мобильные устройства приложения, отсутствующие в Google Play Store и Apple Store.

- Настройте отображение всех расширений файлов. Это подскажет, является ли предполагаемое изображение, обычно с расширением jpg, исполняемым файлом с расширением exe.

- В качестве дополнительной меры безопасности используйте двухфакторную аутентификацию с помощью мобильного приложения и надежные пароли, а в идеале, менеджер паролей.

- Всегда выполняйте проверку системы с помощью антивирусного программного обеспечения с актуальными определениями. Kaspersky Internet Security обеспечивает защиту от вредоносных программ и вредоносного контента.

- Регулярно выполняйте резервное копирование данных, не только в облачных сервисах, но и на физических носителях: мобильных SSD-картах или USB-подключаемых жестких дисках.

Будьте осторожны при работе в интернете

w3.org/1999/xhtml»>В этой статье описаны самые известные типы троянских программ. Их всех объединяет то, что они могут попасть на устройство только с помощью пользователя. Однако этих угроз можно избежать, если соблюдать осторожность при работе в интернете, не открывать подозрительные вложения в сообщения электронной почты и устанавливать программы только из надежных источников. Более надежную защиту от троянских программ обеспечит также своевременно обновляемая операционная система и постоянно работающий антивирус.Решения безопасности для защиты от троянов и прочих онлайн-угроз

Kaspersky Internet Security

Kaspersky Total Security

Kaspersky Security Cloud

Статьи по теме:

Обнаружение программ-вымогателей: чем отличаются трояны-шифровальщики

w3.org/1999/xhtml»>Советы по предотвращению фишингаЗащита от программ-вымогателей: как сохранить данные в безопасности

Что такое троянский вирус и как от него защититься

Троян или троянский конь — это тип вредоносного ПО, которое скрывает свое истинное содержание, чтобы обмануть пользователя, заставив его думать, что это безвредный файл. Подобно деревянному коню, использованному для разграбления Трои, «полезная нагрузка» трояна неизвестна пользователю, но он может действовать как средство доставки различных угроз.

Вы готовы к сегодняшним атакам? Узнайте о крупнейших киберугрозах года в нашем ежегодном отчете об угрозах.

Типы троянских вирусов

Некоторые из наиболее распространенных типов троянских вирусов включают:

Трояны-бэкдор . Этот тип троянцев позволяет хакерам получать удаленный доступ к компьютеру и управлять им, часто с целью загрузки, скачивания или выполнения файлов по своему желанию.

Эксплойт-трояны — Эти трояны внедряют в машину код, специально разработанный для использования уязвимости, присущей конкретному программному обеспечению.

Трояны-руткиты — Эти трояны предназначены для предотвращения обнаружения вредоносных программ, уже заражающих систему, чтобы они могли нанести максимальный ущерб.

Банковские трояны . Этот тип троянцев специально нацелен на личную информацию, используемую для банковских и других онлайн-транзакций.

Трояны с распределенным отказом в обслуживании (DDoS) . Они запрограммированы на выполнение DDoS-атак, когда сеть или компьютер отключаются потоком запросов, поступающих из разных источников.

Трояны-загрузчики — это файлы, написанные для загрузки на устройство дополнительных вредоносных программ, часто включающих дополнительные трояны.

Как распознать и обнаружить троянский вирус

Поскольку трояны используются в качестве средства доставки для различных типов вредоносных программ, если вы подозреваете, что ваше устройство могло быть взломано трояном, вам следует искать многие из них явные признаки вредоносного программного обеспечения. Среди них могут быть:

Низкая производительность устройства. Ваш компьютер или мобильное устройство работает медленно или дает сбои чаще, чем обычно?

Странное поведение устройства. Запускаются ли программы, которые вы не инициировали, или на вашем устройстве выполняются другие необъяснимые процессы?

Всплывающие окна и спам. Замечаете ли вы увеличение количества прерываний из-за всплывающих окон браузера или спама по электронной почте?

Если на вашем устройстве проявляются эти симптомы, возможно, троянскому вирусу удалось проникнуть на ваш компьютер. Попробуйте поискать на компьютере любые программы или приложения, которые вы не помните, устанавливали сами. Введите любые нераспознанные имена файлов или программ в поисковую систему, чтобы определить, являются ли они распознанными троянскими программами.

Введите любые нераспознанные имена файлов или программ в поисковую систему, чтобы определить, являются ли они распознанными троянскими программами.

Наконец, если вы еще этого не сделали, просканируйте компьютер с помощью антивирусной программы, чтобы узнать, не обнаружил ли он вредоносный файл.

Примеры троянов

Zeus — Zeus, также известный как Zbot, представляет собой успешный троянский вредоносный пакет со многими вариантами, используемыми для выполнения различных типов атак. Возможно, он наиболее известен своим успешным взломом Министерства транспорта США.

Wirenet — Wirenet — это троянец для кражи паролей, известный тем, что одним из первых атаковал пользователей Linux и OSX, многие из которых переходили с операционных систем Windows из-за предполагаемых недостатков безопасности.

Мобильные банковские трояны — Webroot задокументировал ряд троянских программ, написанных для мобильных банковских приложений с целью кражи учетных данных для входа или замены законных приложений вредоносными.

Защитите свой компьютер от троянских коней

Как и в случае защиты от наиболее распространенных угроз кибербезопасности, передовой линией защиты должно быть эффективное программное обеспечение кибербезопасности. Эффективное решение для интернет-безопасности должно выполнять быстрое, частое сканирование и предупреждать вас при обнаружении троянского вируса.

Если вы читаете это, потому что уже слишком поздно, посмотрите нашу страницу об удалении вредоносных программ, заражающих ваш компьютер. Если вы читаете это, чтобы обезопасить себя от таких атак в будущем, помимо установки программного обеспечения для кибербезопасности есть несколько рекомендаций, которые помогут обезопасить себя:

Никогда не загружайте и не устанавливайте программное обеспечение из источника, которому вы не полностью доверяете

Никогда не открывайте вложения и не запускайте программы, отправленные вам по электронной почте неизвестным вам человеком.

Обновляйте все программное обеспечение на своем компьютере с помощью последних исправлений

Убедитесь, что на вашем компьютере установлен и работает троянский антивирус

Подробнее о троянских вирусах

Чтобы быть в курсе новых троянских вирусов и других онлайн-угроз, следите за новостями в блоге Webroot Threat.

Здесь наша группа специалистов по исследованию угроз информирует вас о развивающихся угрозах, тенденциях в области киберпреступности и других новостях из индустрии кибербезопасности.

Что такое троян? Это вирус или вредоносное ПО? Как это работает

Троянский конь или троян — это тип вредоносного кода или программного обеспечения, которое выглядит законным, но может получить контроль над вашим компьютером. Троянец предназначен для повреждения, нарушения работы, кражи или других вредоносных действий с вашими данными или сетью.

Троянец действует как добросовестное приложение или файл, чтобы обмануть вас. Он пытается обманом заставить вас загрузить и запустить вредоносное ПО на вашем устройстве. После установки троянец может выполнять действие, для которого он был разработан.

Он пытается обманом заставить вас загрузить и запустить вредоносное ПО на вашем устройстве. После установки троянец может выполнять действие, для которого он был разработан.

Троян иногда называют троянским вирусом или вирусом-троянским конем, но это неправильное название. Вирусы могут запускать и воспроизводить себя. Троян не может. Пользователь должен запускать трояны. Тем не менее, троянское вредоносное ПО и троянский вирус часто используются взаимозаменяемо.

Независимо от того, предпочитаете ли вы называть его троянским вредоносным ПО или троянским вирусом, разумно знать, как работает этот лазутчик и что вы можете сделать, чтобы защитить свои устройства.

Как работают трояны?

Вот пример троянской вредоносной программы, показывающий, как она работает.

Вы можете подумать, что получили электронное письмо от кого-то, кого вы знаете, и щелкнуть то, что выглядит как законное вложение. Но вас обманули. Электронное письмо отправлено киберпреступником, и файл, на который вы нажали, загрузили и открыли, установил вредоносное ПО на ваше устройство.

При запуске программы вредоносное ПО может распространиться на другие файлы и повредить компьютер.

Как? Различается. Трояны предназначены для разных целей. Но вы, вероятно, захотите, чтобы они не делали ничего из этого на вашем устройстве.

Распространенные типы троянских программ, от А до Я

Вот некоторые из наиболее распространенных типов троянских программ, их названия и действия на вашем компьютере:

Троян-бэкдор

создать «черный ход» на вашем компьютере. Это позволяет злоумышленнику получить доступ к вашему компьютеру и контролировать его. Ваши данные могут быть загружены третьей стороной и украдены. Или на ваше устройство может быть загружено больше вредоносных программ.

Распределенная атака типа «отказ в обслуживании» (DDoS) Trojan

Этот троянец выполняет DDoS-атаки. Идея состоит в том, чтобы отключить сеть, заполнив ее трафиком. Этот трафик исходит от вашего зараженного компьютера и других.

Троянец-загрузчик

Этот троян нацелен на ваш уже зараженный компьютер. Он загружает и устанавливает новые версии вредоносных программ. Это могут быть трояны и рекламное ПО.

Он загружает и устанавливает новые версии вредоносных программ. Это могут быть трояны и рекламное ПО.

Fake AV Trojan

Этот троянец ведет себя как антивирус, но требует от вас денег за обнаружение и удаление угроз, реальных или поддельных.

Троянец Game-thief

Проигравшие могут оказаться онлайн-геймерами. Этот троянец пытается украсть информацию об их учетной записи.

Троянец Infostealer

Как кажется, этот троянец охотится за данными на вашем зараженном компьютере.

Троянец Mailfinder

Этот троян пытается украсть адреса электронной почты, которые вы накопили на своем устройстве.

Троянец-вымогатель

Этот троянец ищет выкуп, чтобы исправить ущерб, нанесенный вашему компьютеру. Это может включать блокировку ваших данных или снижение производительности вашего компьютера.

Троянец удаленного доступа

Этот троянец может дать злоумышленнику полный контроль над вашим компьютером через удаленное сетевое соединение. Его использование включает кражу вашей информации или слежку за вами.

Его использование включает кражу вашей информации или слежку за вами.

Троянский руткит

Руткит стремится скрыть или скрыть объект на зараженном компьютере. Идея? Продлить время работы вредоносной программы на вашем устройстве.

SMS-троянец

Этот тип троянца заражает ваше мобильное устройство и может отправлять и перехватывать текстовые сообщения. Текстовые сообщения на номера с повышенным тарифом могут увеличить ваши расходы на телефон.

Троян-банкир

Этот троянец атакует ваши финансовые счета. Он предназначен для кражи информации о вашей учетной записи для всего, что вы делаете в Интернете. Это включает в себя банковские данные, данные кредитной карты и данные об оплате счетов.

Троянец IM

Этот троян нацелен на обмен мгновенными сообщениями. Он крадет ваши логины и пароли на платформах обмена мгновенными сообщениями.

Это просто образец. Есть намного больше.

Примеры атак троянских программ

Атаки троянских программ могут нанести значительный ущерб. В то же время трояны продолжают развиваться. Вот три примера.

В то же время трояны продолжают развиваться. Вот три примера.

- Rakhni Trojan . Эта вредоносная программа существует с 2013 года. В последнее время она может доставлять на зараженные компьютеры программы-вымогатели или криптоджекеры (позволяющие преступникам использовать ваше устройство для добычи криптовалюты). «Рост майнинга монет в последние месяцы 2017 года был огромным», — отмечается в Отчете об угрозах безопасности в Интернете за 2018 год. «Общая активность по добыче монет увеличилась на 34 000 процентов в течение года».

- ZeuS/Zbot .Этот банковский троянец еще один старичок, но злодей. Исходный код ZeuS/Zbot был впервые выпущен в 2011 году. Он использует регистрацию нажатий клавиш — запись ваших нажатий клавиш, например, когда вы входите в свой банковский счет — для кражи ваших учетных данных и, возможно, баланса вашего счета.

Влияние троянов на мобильные устройства

Трояны не являются проблемой только для ноутбуков и настольных компьютеров. Они также могут повлиять на ваши мобильные устройства, включая сотовые телефоны и планшеты.

Они также могут повлиять на ваши мобильные устройства, включая сотовые телефоны и планшеты.

Обычно троян прикрепляется к программе, которая выглядит как легитимная. На самом деле это поддельная версия приложения, загруженная вредоносным ПО. Киберпреступники обычно размещают их на неофициальных и пиратских рынках приложений для ничего не подозревающих пользователей.

Кроме того, эти приложения также могут красть информацию с вашего устройства и получать доход, отправляя платные SMS-сообщения.

Одна из форм троянского вредоносного ПО специально нацелена на устройства Android. Названный Switcher Trojan, он заражает устройства пользователей, чтобы атаковать маршрутизаторы в их беспроводных сетях. Результат? Киберпреступники могли перенаправлять трафик на устройства, подключенные к Wi-Fi, и использовать его для совершения различных преступлений.

Как защититься от троянских программ

Вот некоторые рекомендации и запреты для защиты от троянских программ. Во-первых, dos:

Во-первых, dos:

- Компьютерная безопасность начинается с установки и запуска пакета интернет-безопасности. Запускайте периодические диагностические сканирования с помощью вашего программного обеспечения. Вы можете настроить его так, чтобы программа запускала сканирование автоматически через равные промежутки времени.

- Обновляйте программное обеспечение вашей операционной системы, как только обновления будут доступны от компании-разработчика программного обеспечения. Киберпреступники, как правило, используют уязвимости в устаревших программах. Помимо обновлений операционной системы, вам также следует проверять наличие обновлений для другого программного обеспечения, которое вы используете на своем компьютере.

- Защитите свои учетные записи сложными уникальными паролями. Создайте уникальный пароль для каждой учетной записи, используя сложную комбинацию букв, цифр и символов.

- Обеспечьте безопасность вашей личной информации с помощью брандмауэров.

- Регулярно создавайте резервные копии файлов. Если троян заразит ваш компьютер, это поможет вам восстановить ваши данные.

- Будьте осторожны с вложениями электронной почты. Чтобы обезопасить себя, сначала отсканируйте вложение электронной почты.

Многие вещи, которые вы должны делать, сопровождаются соответствующими вещами, которые нельзя делать — например, будьте осторожны с вложениями электронной почты и не нажимайте на подозрительные вложения электронной почты. Вот еще некоторые не.

- Не посещайте небезопасные веб-сайты. Некоторые программы для обеспечения безопасности в Интернете предупредят вас о том, что вы собираетесь посетить небезопасный сайт, например Norton Safe Web.

- Не открывайте ссылку в электронном письме, если вы не уверены, что она получена из законного источника. В общем, не открывайте нежелательные электронные письма от отправителей, которых вы не знаете.

- Не загружайте и не устанавливайте программы, если вы не полностью доверяете издателю.