Содержание

Троян – вирус, замаскированный в программном обеспечении

Троян — вредоносное программное обеспечение, которое скрывает истинную цель своей деятельности с помощью маскировки. Однако, в отличие от вируса, он не способен самостоятельно копировать или заражать файлы. Чтобы проникнуть на устройство жертвы, угроза использует другие средства, такие как загрузка с диска, использование уязвимостей, загрузка другим вредоносным кодом или методы социальной инженерии.

Троян — вредоносное программное обеспечение, которое скрывает истинную цель своей деятельности с помощью маскировки. Однако, в отличие от вируса, он не способен самостоятельно копировать или заражать файлы. Чтобы проникнуть на устройство жертвы, угроза использует другие средства, такие как загрузка с диска, использование уязвимостей, загрузка другим вредоносным кодом или методы социальной инженерии.

Что такое троян?

Подобно троянскому коню, известному из древнегреческих мифов, троян использует маскировку или неправильное перенаправление, чтобы скрыть свою истинную функцию. Чтобы ввести пользователя в заблуждение и заставить его открыть вредоносный файл, угроза часто использует различные методы. Для этих целей троян также может использовать другие программы.

Чтобы ввести пользователя в заблуждение и заставить его открыть вредоносный файл, угроза часто использует различные методы. Для этих целей троян также может использовать другие программы.

Сегодня трояны являются наиболее распространенной категорией угроз, которая используется для открытия бэкдоров, контроля зараженного устройства, удаления данных пользователя и передачи их злоумышленникам, загрузки и запуска других вредоносных программ в определенной системе и других целей.

Краткая история

Название «троян» происходит от классического античного мифа об успешном завоевании греками города Троя. Чтобы пройти через защитные сооружения и попасть в город, завоеватели построили большого деревянного коня, внутри которого спрятали группу своих лучших воинов. Грекам удалось обмануть троянцев, которые обрадовались такому неожиданному подарку и втянули коня в город, начав праздновать. Воины, которые были внутри троянского коня, дождались глубокой ночи и захватили город.

Впервые термин «троян» был использован в ссылке на вредоносный код в отчете ВВС США 1974 року, который сосредоточен на анализе уязвимостей компьютерных систем. Тем не менее, термин стал популярным в 1980-х, особенно после лекции Кена Томпсон на награждении ACM Turing Awards 1983 года.

Известные примеры

Одним из первых известных троянов, была программа-вымогатель, обнаруженная в реальной среде — AIDS Trojan 1989 года. Этот вредоносный код распространился через тысячи дискет, содержащих интерактивную базу данных о СПИДе. Установленная программа ждала 90 циклов загрузки, после чего шифровала большинство имен файлов в корневом каталоге машины. Программа требовала от потерпевших отправить $189 или $378 на почтовый ящик в Панаме, чтобы вернуть свои данные.

Еще один пример троянской программы — известная шпионская программа FinFisher (FinSpy). Угроза обладает расширенными возможностями для шпионажа и незаконным использованием веб-камер, микрофонов, отслеживания нажатий клавиатуры, а также способностью удалять файлы. Разработчики этой шпионской программы продавали ее как инструмент для правоохранительных органов, но, считается, что программу использовали и репрессивные режимы. Чтобы скрыть свою истинную цель, FinFisher использует различные способы маскировки. В одной из своих кампаний, выявленных компанией ESET, она устанавливалась как инсталлятор для популярных и законных программ, таких как браузеры и медиа-плееры. Программа также распространялся через электронную почту с поддельными вложениями или поддельными обновлениями программного обеспечения.

Разработчики этой шпионской программы продавали ее как инструмент для правоохранительных органов, но, считается, что программу использовали и репрессивные режимы. Чтобы скрыть свою истинную цель, FinFisher использует различные способы маскировки. В одной из своих кампаний, выявленных компанией ESET, она устанавливалась как инсталлятор для популярных и законных программ, таких как браузеры и медиа-плееры. Программа также распространялся через электронную почту с поддельными вложениями или поддельными обновлениями программного обеспечения.

Однако трояны не являются угрозой исключительно для компьютеров или ноутбуков. Под прицелом также большая часть современного мобильного вредоносного программного обеспечения, направленного на устройства Android. Примером может быть DoubleLocker — инновационное семейство вредоносных программ, замаскированное под обновление Adobe Flash Player. Угроза проникала на мобильное устройство с помощью служб специальных возможностей, шифровала данные и блокировала экран устройства с помощью случайного PIN-кода. Впоследствии злоумышленники требовали выкуп в Bitcoin для разблокировки устройства и данных.

Впоследствии злоумышленники требовали выкуп в Bitcoin для разблокировки устройства и данных.

Как защитить свои устройства?

Общий термин «троян» включает различные типы угроз, поэтому заражения можно избежать благодаря соблюдению правил безопасной работы в сети Интернет и использованию надежного решения для защиты от киберугроз.

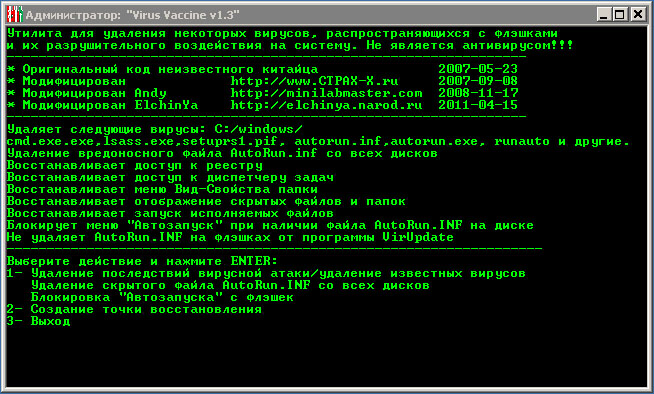

Чтобы проникнуть на устройства жертв, большинство троянов используют уязвимости в системах пользователей. Для уменьшения количества уязвимостей пользователям рекомендуется регулярно устанавливать обновления и исправления не только для операционной системы, а для всего программного обеспечения.

Трояны могут использовать несколько каналов и методов для проникновения на устройство или в сеть жертв, в том числе для получения данных пользователей трояны используют методы социальной инженерии.

Надежное многоуровневое решение по безопасности является важной частью киберзащиты пользователя. Для того, чтобы осуществить удаление троянов и обеспечить максимально возможный уровень безопасности, современные решения для защиты от киберугроз используют различные технологии, такие как песочницы, имитацию программ и машинное обучение.

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

Загрузить

Похожие темы

Кража личной информации

Программы-вымогатели

Компьютерный вирус

Рекламное ПО

Социальная инженерия

Спам

Вишинг

Вредоносные программы

Что такое троянские программы и каких типов они бывают?

И ночью отворилось чрево лошади, но было уже поздно. .. Поле длительной осады грекам, наконец, удалось захватить город Трою и положить конец Троянской войне. Тысячи лет спустя миф о троянском коне все еще жив, хотя и в нелестной интерпретации. Изощренная хитрость и чудо инженерной мысли греков дали название группе вредоносных цифровых инструментов, единственная цель которых – незаметно нанести ущерб компьютерам жертв. Они делают это путем считывания паролей, записи нажатия клавиш или загрузки других вредоносных программ, которые могут даже захватить компьютер целиком. Они могут совершать следующе действия:

.. Поле длительной осады грекам, наконец, удалось захватить город Трою и положить конец Троянской войне. Тысячи лет спустя миф о троянском коне все еще жив, хотя и в нелестной интерпретации. Изощренная хитрость и чудо инженерной мысли греков дали название группе вредоносных цифровых инструментов, единственная цель которых – незаметно нанести ущерб компьютерам жертв. Они делают это путем считывания паролей, записи нажатия клавиш или загрузки других вредоносных программ, которые могут даже захватить компьютер целиком. Они могут совершать следующе действия:

- Удаление данных

- Блокировка данных

- Изменение данных

- Копирование данных

- Нарушение работы компьютеров и компьютерных сетей

В отличие от компьютерных вирусов и червей, троянские программы не способны к самовоспроизведению.

Типы троянских программ

Бэкдоры

Это один из самых простых, но потенциально наиболее опасных типов троянских программ. Такие программы могут загружать в систему всевозможные вредоносные программы, исполняя роль шлюза, а также повышать уязвимость компьютера для атак. Бэкдоры часто используется для создания ботнетов, когда без ведома пользователя компьютеры становятся частью зомби-сети, используемой для атак. Кроме того, бэкдоры позволяют выполнять на устройстве вредоносный код и команды, а также отслеживать веб-трафик.

Бэкдоры часто используется для создания ботнетов, когда без ведома пользователя компьютеры становятся частью зомби-сети, используемой для атак. Кроме того, бэкдоры позволяют выполнять на устройстве вредоносный код и команды, а также отслеживать веб-трафик.

Эксплойты

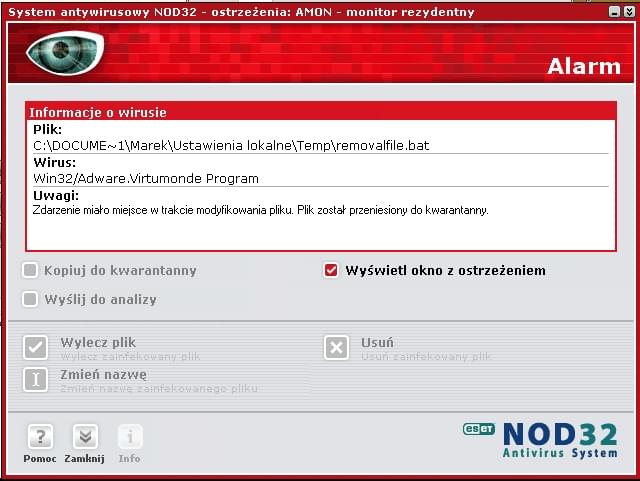

Эксплойты – это программы, содержащие данные или код, позволяющие использовать уязвимость в приложении на компьютере.

Руткиты

Руткиты предназначены для сокрытия определенных объектов или действий в системе. Их основная цель – предотвратить обнаружение вредоносных программ и, как результат, увеличить их время работы на зараженном компьютере.

Дропперы / Загрузчики

Одной из самых известных троянских программ-дропперов является вредоносная программа Emotet, которая, в отличие от бэкдора, сама по себе не может выполнять никакого кода на компьютере. Однако она загружает другие вредоносные программы, например банковский троян Trickbot и программу-вымогатель Ryuk. Дропперы похожи на трояны-загрузчики, но загрузчикам нужен сетевой ресурс для загрузки вредоносных программ из сети, а дропперы содержат другие вредоносные компоненты в своем программном пакете. Оба типа троянских программ могут удаленно обновляться их разработчиками так, чтобы их невозможно было обнаружить при антивирусной проверке даже с помощью новых описаний вирусов. Таким же образом к ним могут добавляться новые функции.

Оба типа троянских программ могут удаленно обновляться их разработчиками так, чтобы их невозможно было обнаружить при антивирусной проверке даже с помощью новых описаний вирусов. Таким же образом к ним могут добавляться новые функции.

Банковские трояны

Банковские трояны встречаются наиболее часто. Распространение онлайн-банкинга и невнимательность некоторых пользователей делают банковские троянские программы перспективным способом для присвоения злоумышленниками чужих денег. Цель таких программ – получить учетные данные для доступа к банковским счетам. Для этого используется фишинг: предполагаемые жертвы перенаправляются на контролируемую злоумышленниками страницу для ввода учетных данных. Следовательно, для онлайн-банкинга необходимо использовать безопасные методы для входа в систему: приложение банка, а не ввод учетных данных в веб-интерфейсе.

Трояны, выполняющие DDoS-атаки

Распределенные атаки типа «отказ в обслуживании» (DDoS) продолжают будоражить интернет. В этих атаках к серверу или сети обращается огромное количество запросов, как правило, это делается с использованием ботнетов. Например, в середине июня 2020 года компания Amazon отразила рекордную по интенсивности атаку на свои серверы. В течение более трех дней на веб-сервисы Amazon обрушилось огромное количество запросов, скорость составляла 2,3 терабайта в секунду. Для достижения такой вычислительной мощности необходим огромный ботнет. Ботнеты состоят из так называемых компьютеров-зомби. На первый взгляд, эти компьютеры работают нормально, однако они также используются при совершении атак. Причиной является троянская программа с бэкдором, незаметно присутствующая на компьютере и при необходимости активируемая оператором. Результатом успешных ботнет и DDoS-атак является недоступность веб-сайтов или даже целые сетей.

В этих атаках к серверу или сети обращается огромное количество запросов, как правило, это делается с использованием ботнетов. Например, в середине июня 2020 года компания Amazon отразила рекордную по интенсивности атаку на свои серверы. В течение более трех дней на веб-сервисы Amazon обрушилось огромное количество запросов, скорость составляла 2,3 терабайта в секунду. Для достижения такой вычислительной мощности необходим огромный ботнет. Ботнеты состоят из так называемых компьютеров-зомби. На первый взгляд, эти компьютеры работают нормально, однако они также используются при совершении атак. Причиной является троянская программа с бэкдором, незаметно присутствующая на компьютере и при необходимости активируемая оператором. Результатом успешных ботнет и DDoS-атак является недоступность веб-сайтов или даже целые сетей.

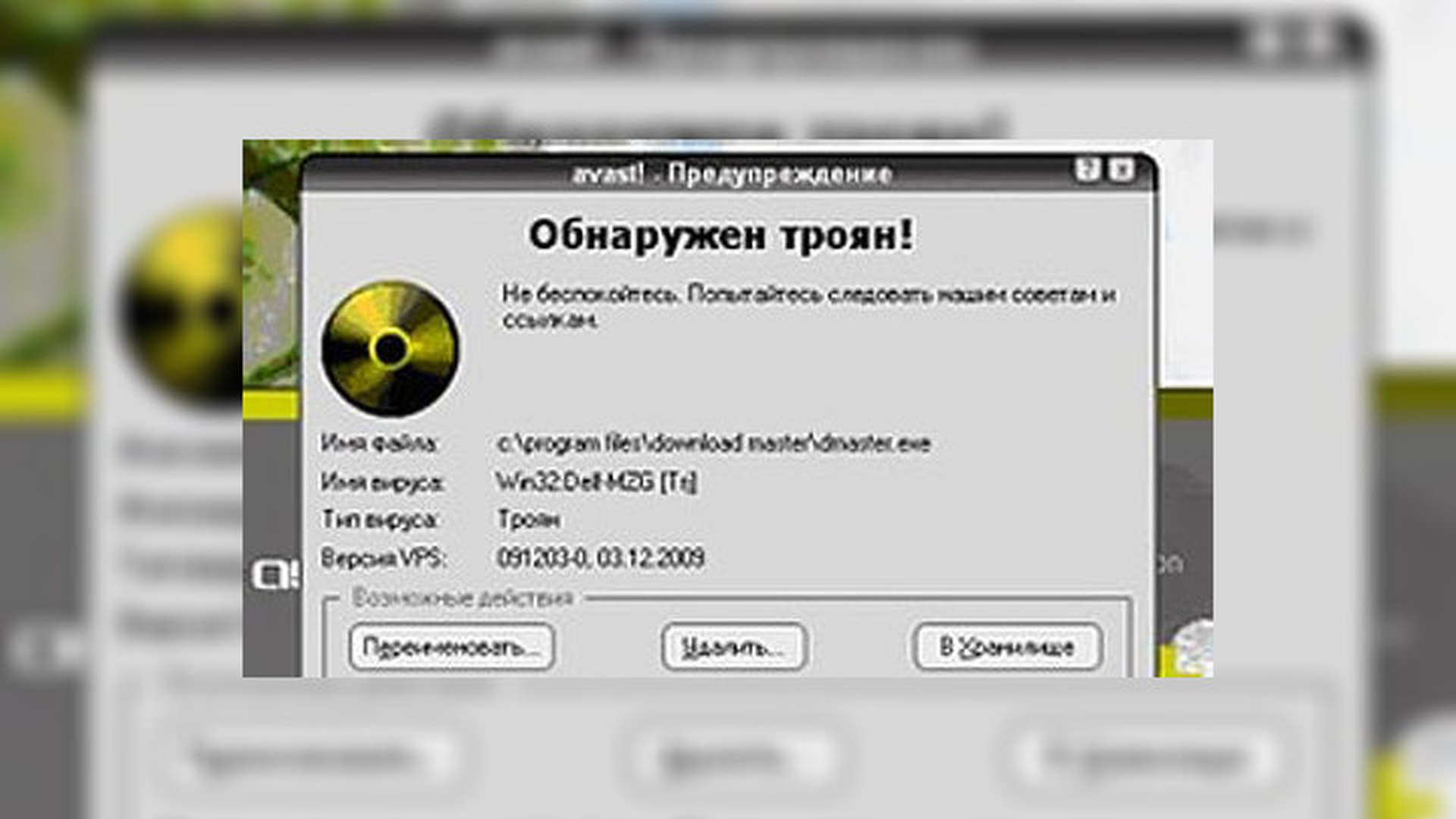

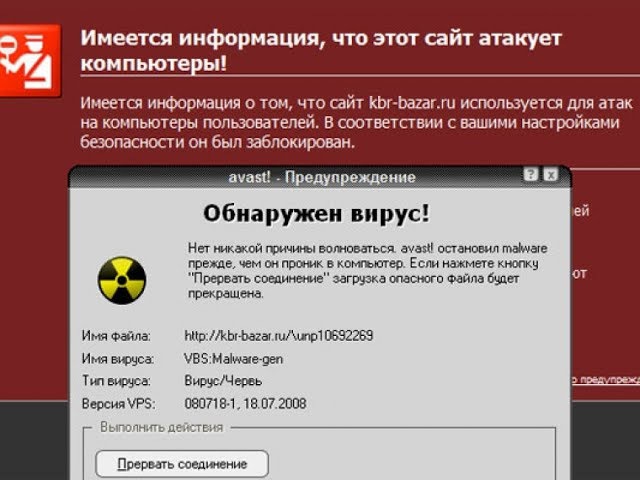

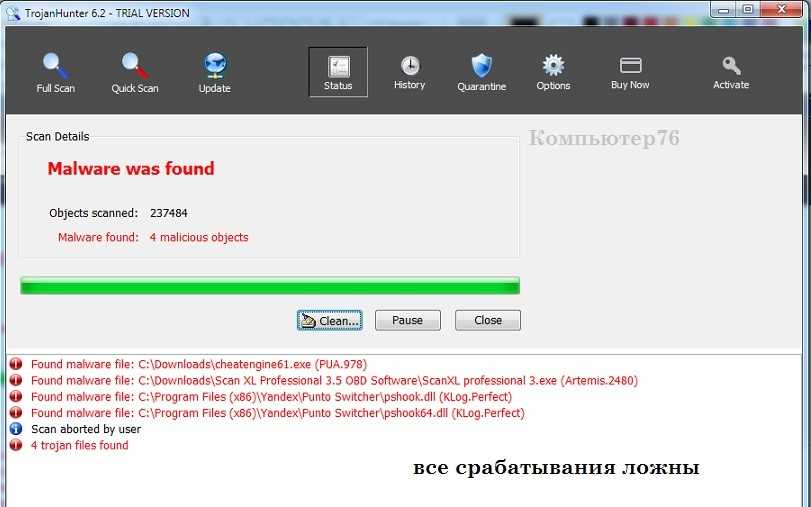

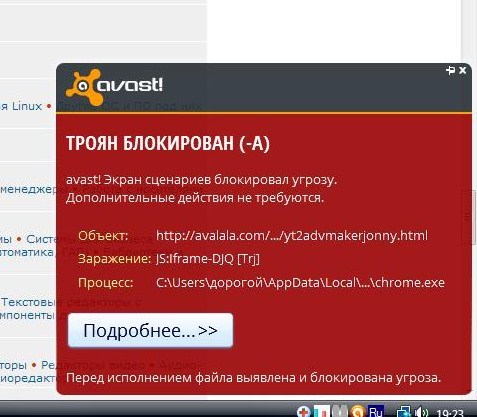

Трояны, имитирующие антивирусы

Трояны, имитирующие антивирусы, особенно коварны. Вместо защиты устройства они являются источником серьезных проблем. Эти троянские программы имитируют обнаружение вирусов, тем самым вызывая панику у ничего не подозревающих пользователей и убеждая их приобрести эффективную защиту за определенную плату. Однако вместо полезного инструмента антивирусной проверки у пользователя возникают новые проблемы: его платежные данные оказываются переданы создателям троянской программы для дальнейшего несанкционированного использования. Поэтому никогда не следует переходить по ссылкам в предупреждениях о вирусах, особенно внезапно отображаемых в браузере при посещении веб-сайтов. Можно доверять только своему инструменту антивирусной проверки.

Однако вместо полезного инструмента антивирусной проверки у пользователя возникают новые проблемы: его платежные данные оказываются переданы создателям троянской программы для дальнейшего несанкционированного использования. Поэтому никогда не следует переходить по ссылкам в предупреждениях о вирусах, особенно внезапно отображаемых в браузере при посещении веб-сайтов. Можно доверять только своему инструменту антивирусной проверки.

Похитители игровых аккаунтов

Этот тип программ похищает учетные записи онлайн-игроков.

Трояны, атакующие приложения для обмена мгновенными сообщениями

Эти троянские программы похищают учетные данные приложений для обмена мгновенными сообщениями, таких как ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager, Skype и прочих. Можно утверждать, что в настоящее время эти мессенджеры практически не используются, однако новые приложения для обмена сообщениями также не защищены от троянов. Facebook Messenger, WhatsApp, Telegram и Signal тоже могут подвергнуться атакам троянских программ. Например, в декабре 2020 года было зафиксировано распространение троянских программ для Windows через канал Telegram. Службы обмена мгновенными сообщениями также должны быть защищены от опасных фишинговых атак.

Например, в декабре 2020 года было зафиксировано распространение троянских программ для Windows через канал Telegram. Службы обмена мгновенными сообщениями также должны быть защищены от опасных фишинговых атак.

В январе 2018 года исследователи «Лаборатории Касперского» обнаружили троян Skygofree – чрезвычайно продвинутую вредоносную программу, способную самостоятельно подключаться к сетям Wi-Fi, даже если эта функция отключена на устройстве пользователя. Троянская программа Skygofree также может отслеживать сообщения в популярном мессенджере WhatsApp: читать, а также похищать их.

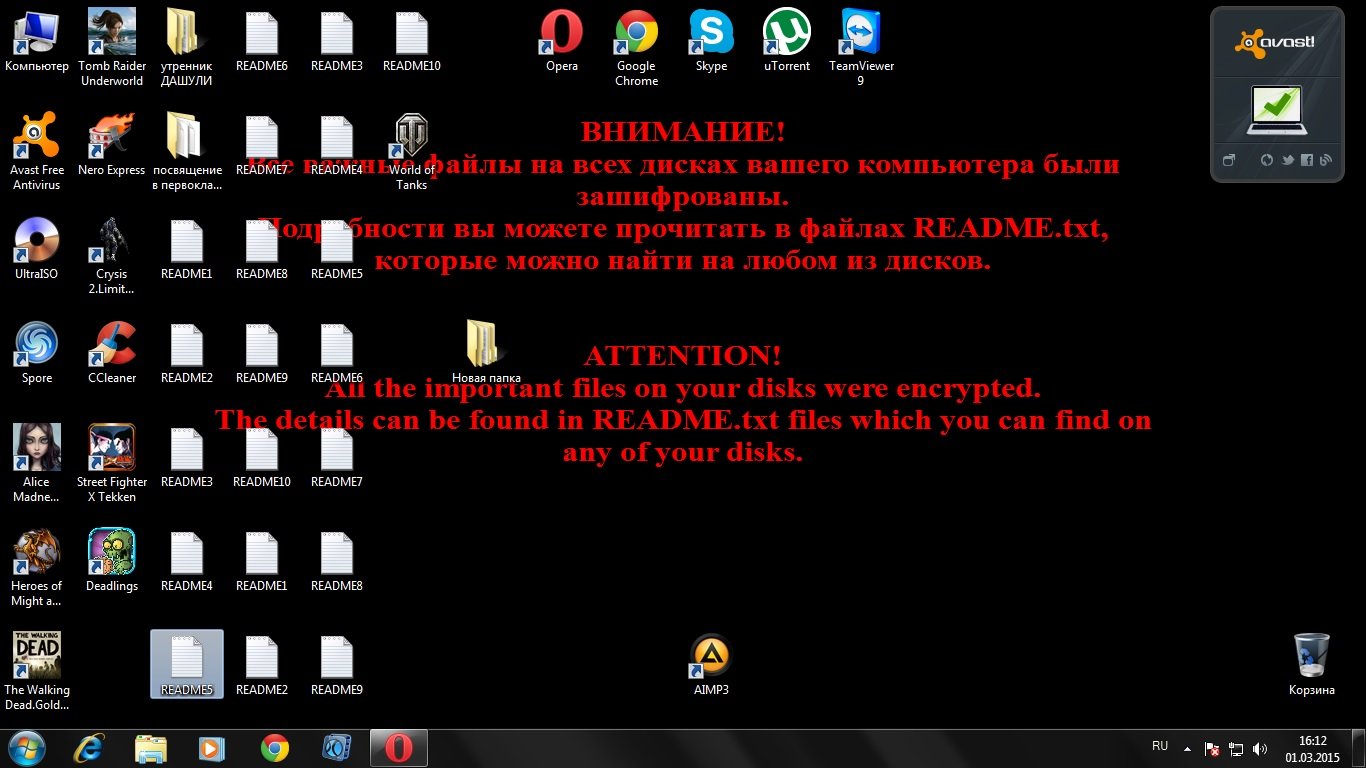

Трояны-вымогатели

Этот тип троянских программ может изменять данные на компьютере, вызывая сбои в его работе или блокируя доступ к определенным данным. Злоумышленники обещают восстановить работоспособность компьютера или разблокировать данные только после получения требуемого выкупа.

SMS-трояны

Они могут показаться пережитком прошлого, однако все еще активны и представляют серьезную угрозу. SMS-трояны могут работать по-разному. Например, Faketoken – вредоносная программа для Android – массово рассылает SMS-сообщения на дорогие международные номера, при этом маскируясь в системе под стандартное SMS-приложение. Владельцу смартфона приходится оплачивать эту рассылку. Другие SMS-трояны подключаются к дорогим SMS-сервисам премиум-класса.

SMS-трояны могут работать по-разному. Например, Faketoken – вредоносная программа для Android – массово рассылает SMS-сообщения на дорогие международные номера, при этом маскируясь в системе под стандартное SMS-приложение. Владельцу смартфона приходится оплачивать эту рассылку. Другие SMS-трояны подключаются к дорогим SMS-сервисам премиум-класса.

Трояны-шпионы

Троянские программы-шпионы могут следить за работой пользователя на компьютере: отслеживать вводимые с клавиатуры данные, делать снимки экрана и получать список запущенных приложений.

Трояны-сборщики адресов электронной почты

Эти вредоносные программы совершают несанкционированный сбор адресов электронной почты на компьютере.

Кроме того, существуют другие типы троянских программ:

- Трояны, вызывающие сбои архиватора

- Трояны-кликеры

- Трояны, уведомляющие злоумышленника

- Трояны-прокси

- Трояны для кражи аккаунтов

Трояны – угроза для всех устройств

Троянские программы нацелены не только на компьютеры Windows, но и на компьютеры Mac и мобильные устройства, поэтому не следует, доверившись ложному чувству безопасности, работать в интернете без современной защиты от вредоносных программ, такой как Kaspersky Internet Security. Вредоносные программы часто попадают на компьютеры посредством зараженных вложений, текстовых сообщений с манипулятивным содержимым или поддельных веб-сайтов. Однако существуют также троянские программы, используемые секретными службами. Они могут быть установлены удаленно, незаметно для пользователя и без какой-либо реакции со стороны целевого устройства. Программное обеспечение Pegasus израильского производителя NSO, например, распространяется через сеть мобильной связи. Pegasus включает в мощный арсенал средств перехвата: можно считывать всю информацию на устройстве, записывать звонки, использовать телефон как подслушивающее устройство. В Германии полиция применяет государственную троянскую программу для контроля и отслеживания действий преступников. Однако это вредоносное ПО, официально известное как программное обеспечение для прослушивания телефонных разговоров, не может использоваться для наблюдения без постановления суда.

Вредоносные программы часто попадают на компьютеры посредством зараженных вложений, текстовых сообщений с манипулятивным содержимым или поддельных веб-сайтов. Однако существуют также троянские программы, используемые секретными службами. Они могут быть установлены удаленно, незаметно для пользователя и без какой-либо реакции со стороны целевого устройства. Программное обеспечение Pegasus израильского производителя NSO, например, распространяется через сеть мобильной связи. Pegasus включает в мощный арсенал средств перехвата: можно считывать всю информацию на устройстве, записывать звонки, использовать телефон как подслушивающее устройство. В Германии полиция применяет государственную троянскую программу для контроля и отслеживания действий преступников. Однако это вредоносное ПО, официально известное как программное обеспечение для прослушивания телефонных разговоров, не может использоваться для наблюдения без постановления суда.

Киберпреступники используют трояны для нанесения максимального ущерба

В то время как государственные органы используют программы наблюдения для расследования уголовных преступлений, киберпреступники имеют прямо противоположные цели – чаще всего это личное обогащение за счет своих жертв. При этом злоумышленники используют различные средства, а иногда даже целые цепочки вредоносных программ. Как они это делают? Одним из примеров может быть незаметная установка на компьютер бэкдора посредством зараженного вложения электронной почты. Бэкдор обеспечивает тихую загрузку других вредоносных программ на компьютер. Другие примеры: кейлоггер, записывающий нажатия клавиш при вводе паролей или конфиденциальных данных, банковские троянские программы для кражи финансовых данных, программы-вымогатели, шифрующие весь компьютер и предоставляющие доступ к зашифрованным данным только после получения выкупа в биткойнах. Нашумевшая вредоносная программа Emotet, атаки которой периодически повторяются, описывается как «самая опасная вредоносная программа». Называемая также «Король троянцев», эта программа использовала сеть зараженных компьютеров для рассылки спам-сообщений и зараженных документов Word и Excel. Британским институтом стандартов (BSI) была создана отдельная страница с информацией об Emotet.

При этом злоумышленники используют различные средства, а иногда даже целые цепочки вредоносных программ. Как они это делают? Одним из примеров может быть незаметная установка на компьютер бэкдора посредством зараженного вложения электронной почты. Бэкдор обеспечивает тихую загрузку других вредоносных программ на компьютер. Другие примеры: кейлоггер, записывающий нажатия клавиш при вводе паролей или конфиденциальных данных, банковские троянские программы для кражи финансовых данных, программы-вымогатели, шифрующие весь компьютер и предоставляющие доступ к зашифрованным данным только после получения выкупа в биткойнах. Нашумевшая вредоносная программа Emotet, атаки которой периодически повторяются, описывается как «самая опасная вредоносная программа». Называемая также «Король троянцев», эта программа использовала сеть зараженных компьютеров для рассылки спам-сообщений и зараженных документов Word и Excel. Британским институтом стандартов (BSI) была создана отдельная страница с информацией об Emotet. Выводы

Выводы

- Emotet считается одной из самых разрушительных и опасных троянских программ.

- Пока неизвестно, кто стоит за Emotet.

- Ущерб, нанесенный Emotet, исчисляется миллионами.

- Основными целями Emotet являются компании. Частные пользователи также могут пострадать, если Emotet получит их адреса электронной почты из адресных книг и добавит их в свою огромную базу.

- Чтобы предотвратить заражение, помимо использования новейшего программного обеспечения, следует отключить макросы в Word и Excel и не открывать вложения из писем от неизвестных отправителей.

Проникновение на устройство

Троянскими программами можно заразиться не только при открытии вложений электронной почты, они также могут быть встроены в якобы бесплатные программы. Поэтому важно не использовать сомнительные источники загрузки программного обеспечения, такие как пакеты кодеков или взломанные программы, даже если на этом можно сэкономить несколько евро. Ущерб, причиняемый троянскими программами, часто превышает стоимость приобретения программного обеспечения через легальные каналы.

Троянские программы не следует путать с вирусами. Компьютерные вирусы самостоятельно распространяются в системе, в то время как троянские программы только «открывают двери», хоть и с потенциально разрушительными последствиями.

Ниже приведен список рекомендаций, как защитить себя и свои устройства от троянских программ:

- Оцените письмо, прежде чем открывать вложение: проверьте отправителя и текст сообщения и решите, действительно ли нужно открывать вложение.

- Обновляйте системы на мобильных и стационарных устройствах. Регулярно устанавливайте обновления безопасности как для операционной системы, так и для программ.

- Отключите макросы в Word и Excel.

- Не переходите по ссылкам, не оценив их надежность, поскольку существует вероятность заражения. При посещении поддельных веб-сайтов может произойти незаметная установка вредоносных программ, при которой вредоносное ПО загружается в домашнюю систему в фоновом режиме.

- Избегайте загрузки программ из небезопасных источников.

Не устанавливайте на мобильные устройства приложения, отсутствующие в Google Play Store и Apple Store.

Не устанавливайте на мобильные устройства приложения, отсутствующие в Google Play Store и Apple Store. - Настройте отображение всех расширений файлов. Это подскажет, является ли предполагаемое изображение, обычно с расширением jpg, исполняемым файлом с расширением exe.

- В качестве дополнительной меры безопасности используйте двухфакторную аутентификацию с помощью мобильного приложения и надежные пароли, а в идеале, менеджер паролей.

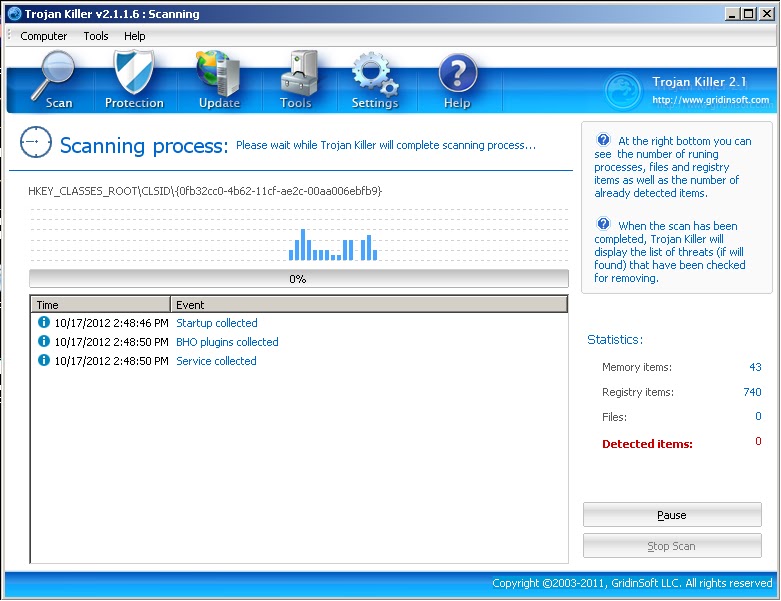

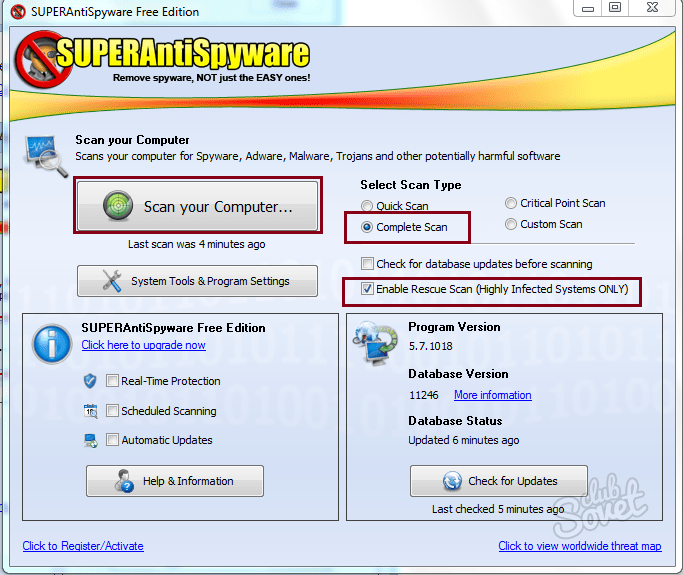

- Всегда выполняйте проверку системы с помощью антивирусного программного обеспечения с актуальными определениями. Kaspersky Internet Security обеспечивает защиту от вредоносных программ и вредоносного контента.

- Регулярно выполняйте резервное копирование данных, не только в облачных сервисах, но и на физических носителях: мобильных SSD-картах или USB-подключаемых жестких дисках.

Будьте осторожны при работе в интернете

В этой статье описаны самые известные типы троянских программ. Их всех объединяет то, что они могут попасть на устройство только с помощью пользователя. Однако этих угроз можно избежать, если соблюдать осторожность при работе в интернете, не открывать подозрительные вложения в сообщения электронной почты и устанавливать программы только из надежных источников. Более надежную защиту от троянских программ обеспечит также своевременно обновляемая операционная система и постоянно работающий антивирус.

Однако этих угроз можно избежать, если соблюдать осторожность при работе в интернете, не открывать подозрительные вложения в сообщения электронной почты и устанавливать программы только из надежных источников. Более надежную защиту от троянских программ обеспечит также своевременно обновляемая операционная система и постоянно работающий антивирус.

Решения безопасности для защиты от троянов и прочих онлайн-угроз

Kaspersky Internet Security

Kaspersky Total Security

Trojan Virus Removal

Статьи по теме:

Обнаружение программ-вымогателей: чем отличаются трояны-шифровальщики

Советы по предотвращению фишинга

Защита от программ-вымогателей: как сохранить данные в безопасности

Что такое троянский конь? Описание троянских вирусов и вредоносных программ

Троянский конь Virus — это тип вредоносного ПО, которое загружается на компьютер под видом законной программы. Метод доставки обычно предполагает, что злоумышленник использует социальную инженерию, чтобы скрыть вредоносный код в законном программном обеспечении, чтобы попытаться получить доступ к системе пользователей с помощью своего программного обеспечения.

Простой способ ответить на вопрос «что такое троян?» — это тип вредоносного ПО, которое обычно скрывается в виде вложения в электронном письме или бесплатно загружаемом файле, а затем переносится на устройство пользователя. После загрузки вредоносный код будет выполнять задачу, для которой он был разработан злоумышленником, например, получить бэкдор-доступ к корпоративным системам, шпионить за действиями пользователей в Интернете или украсть конфиденциальные данные.

Признаки активности троянской программы на устройстве включают в себя необычные действия, такие как неожиданное изменение настроек компьютера.

Оригинальная история о троянском коне содержится в «Энеиде» Вергилия и «Одиссее» Гомера. По сюжету враги города Троя смогли проникнуть в городские ворота, используя лошадь, которую они якобы подарили. Солдаты спрятались внутри огромного деревянного коня и, оказавшись внутри, вылезли наружу и впустили других солдат.

В этой истории есть несколько элементов, которые делают термин «троянский конь» подходящим названием для этих типов кибератак:

- Троянский конь был уникальным решением для защиты цели.

В оригинальной истории нападавшие осаждали город 10 лет и так и не смогли его победить. Троянский конь дал им доступ, о котором они мечтали десять лет. Точно так же троянский вирус может быть хорошим способом обойти сложную систему защиты.

В оригинальной истории нападавшие осаждали город 10 лет и так и не смогли его победить. Троянский конь дал им доступ, о котором они мечтали десять лет. Точно так же троянский вирус может быть хорошим способом обойти сложную систему защиты. - Троянский конь оказался законным подарком. В том же духе троянский вирус выглядит как законное программное обеспечение.

900:15 Солдаты на троянском коне контролировали систему обороны города. С помощью троянского вируса вредоносное ПО получает контроль над вашим компьютером, потенциально делая его уязвимым для других «захватчиков».

В отличие от компьютерных вирусов, троянский конь не может проявляться сам по себе, поэтому для его работы требуется, чтобы пользователь загрузил серверную часть приложения. Это означает, что исполняемый файл (.exe) должен быть реализован, и программа должна быть установлена, чтобы троянец мог атаковать систему устройства.

Троянский вирус распространяется через выглядящие законными электронные письма и файлы, прикрепленные к электронным письмам, которые рассылаются спамом, чтобы достичь почтовых ящиков как можно большего числа людей. Когда электронное письмо открывается и загружается вредоносное вложение, троянский сервер устанавливается и автоматически запускается каждый раз при включении зараженного устройства.

Когда электронное письмо открывается и загружается вредоносное вложение, троянский сервер устанавливается и автоматически запускается каждый раз при включении зараженного устройства.

Устройства также могут быть заражены трояном с помощью тактики социальной инженерии, которую киберпреступники используют для принуждения пользователей к загрузке вредоносного приложения. Вредоносный файл может быть скрыт в рекламных баннерах, всплывающих окнах или ссылках на веб-сайтах.

Компьютер, зараженный троянским вредоносным ПО, также может распространять его на другие компьютеры. Киберпреступник превращает устройство в зомби-компьютер, что означает, что он может удаленно управлять им без ведома пользователя. Затем хакеры могут использовать компьютер-зомби для распространения вредоносного ПО по сети устройств, известной как ботнет.

Например, пользователь может получить электронное письмо от кого-то, кого он знает, которое содержит вложение, которое также выглядит законным. Однако во вложении содержится вредоносный код, который запускает и устанавливает троянца на их устройство. Пользователь часто не узнает, что произошло что-то непредвиденное, так как его компьютер может продолжать нормально работать без каких-либо признаков заражения.

Пользователь часто не узнает, что произошло что-то непредвиденное, так как его компьютер может продолжать нормально работать без каких-либо признаков заражения.

Вредоносная программа остается незамеченной до тех пор, пока пользователь не выполнит определенное действие, например не посетит определенный веб-сайт или банковское приложение. Это активирует вредоносный код, и троянец выполнит желаемое хакером действие. В зависимости от типа троянца и способа его создания вредоносное ПО может удалить себя, вернуться в бездействующее состояние или оставаться активным на устройстве.

Трояны также могут атаковать и заражать смартфоны и планшеты, используя ряд мобильных вредоносных программ. Это может происходить из-за того, что злоумышленник перенаправляет трафик на устройство, подключенное к сети Wi-Fi, а затем использует его для запуска кибератак.

Существует много типов троянских вирусов, которые киберпреступники используют для выполнения различных действий и различных методов атаки. Наиболее распространенные типы троянов включают:

Наиболее распространенные типы троянов включают:

- Троян-бэкдор : Троян-бэкдор позволяет злоумышленнику получить удаленный доступ к компьютеру и получить контроль над ним с помощью бэкдора. Это позволяет злоумышленнику делать на устройстве все, что ему заблагорассудится, например удалять файлы, перезагружать компьютер, красть данные или загружать вредоносное ПО. Бэкдор-троян часто используется для создания ботнета через сеть компьютеров-зомби.

- Banker Trojan : Банковский троян предназначен для атаки на банковские счета и финансовую информацию пользователей. Он пытается украсть данные учетных записей кредитных и дебетовых карт, электронных платежных систем и систем онлайн-банкинга.

- Троянская программа распределенного отказа в обслуживании (DDoS) . Эти троянские программы выполняют атаки, которые перегружают сеть трафиком. Он будет отправлять несколько запросов с компьютера или группы компьютеров, чтобы перегрузить целевой веб-адрес и вызвать отказ в обслуживании.

- Троянец-загрузчик : Троянец-загрузчик нацелен на компьютер, который уже заражен вредоносным ПО, затем загружает и устанавливает на него другие вредоносные программы. Это могут быть дополнительные трояны или другие типы вредоносных программ, например рекламное ПО.

- Exploit Trojan : Вредоносная программа-эксплойт содержит код или данные, которые используют определенные уязвимости в приложении или компьютерной системе. Киберпреступник нацеливается на пользователей с помощью такого метода, как фишинговая атака, а затем использует код в программе для использования известной уязвимости.

- Поддельный антивирусный троянец : Поддельный антивирусный троянец имитирует действия законного антивирусного программного обеспечения. Троянец предназначен для обнаружения и удаления угроз, как обычная антивирусная программа, а затем вымогает деньги у пользователей за удаление угроз, которых может не быть.

- Троянец Game-thief : Троянец Game-thief специально разработан для кражи информации об учетных записях пользователей у людей, играющих в онлайн-игры.

- Обмен мгновенными сообщениями (IM) Trojan : Этот тип троянца нацелен на службы обмена мгновенными сообщениями для кражи логинов и паролей пользователей. Он нацелен на популярные платформы обмена сообщениями, такие как AOL Instant Messenger, ICQ, MSN Messenger, Skype и Yahoo Pager.

- Infostealer Trojan : это вредоносное ПО может либо использоваться для установки троянов, либо препятствовать обнаружению пользователем вредоносной программы. Компоненты троянцев infostealer могут затруднить их обнаружение антивирусными системами при сканировании.

- Троян Mailfinder : троянец mailfinder собирает и крадет адреса электронной почты, хранящиеся на компьютере.

- Троянец-вымогатель : Трояны-вымогатели пытаются снизить производительность компьютера или заблокировать данные на устройстве, чтобы пользователь больше не мог получить к ним доступ или использовать их. Затем злоумышленник будет удерживать выкуп за пользователя или организацию до тех пор, пока они не заплатят выкуп, чтобы устранить повреждение устройства или разблокировать затронутые данные.

- Троянец удаленного доступа . Подобно трояну-бэкдору, эта вредоносная программа дает злоумышленнику полный контроль над компьютером пользователя. Киберпреступник поддерживает доступ к устройству через удаленное сетевое соединение, которое они используют для кражи информации или слежки за пользователем.

- Rootkit Trojan : Руткит — это тип вредоносного ПО, которое скрывается на компьютере пользователя. Его цель — предотвратить обнаружение вредоносных программ, что позволяет вредоносным программам оставаться активными на зараженном компьютере в течение более длительного периода времени.

- Троянец службы коротких сообщений (SMS) : SMS-троянец заражает мобильные устройства и способен отправлять и перехватывать текстовые сообщения. Это включает в себя отправку сообщений на телефонные номера с повышенным тарифом, что увеличивает расходы на телефонный счет пользователя.

- Троян-шпион : Трояны-шпионы предназначены для того, чтобы сидеть на компьютере пользователя и следить за его действиями.

Это включает в себя регистрацию их действий с клавиатурой, создание снимков экрана, доступ к приложениям, которые они используют, и отслеживание данных для входа.

Это включает в себя регистрацию их действий с клавиатурой, создание снимков экрана, доступ к приложениям, которые они используют, и отслеживание данных для входа. - SUNBURST : Троянский вирус SUNBURST был выпущен на многих платформах SolarWinds Orion. Жертвы были скомпрометированы троянскими версиями законного файла SolarWinds с цифровой подписью под названием: SolarWinds.Orion.Core.BusinessLayer.dll. Троянизированный файл является бэкдором. Оказавшись на целевой машине, он остается бездействующим в течение двухнедельного периода, а затем извлекает команды, которые позволяют ему передавать, выполнять, выполнять разведку, перезагружать и останавливать системные службы. Связь осуществляется по протоколу http с заранее определенными URI.

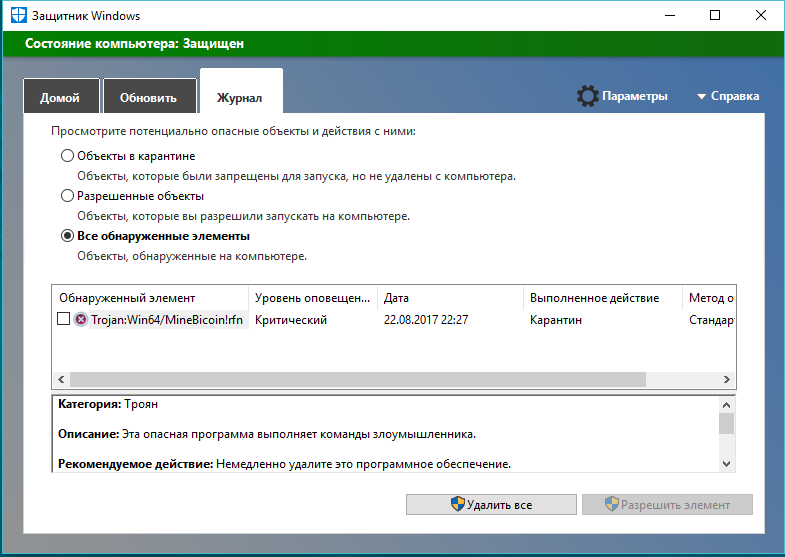

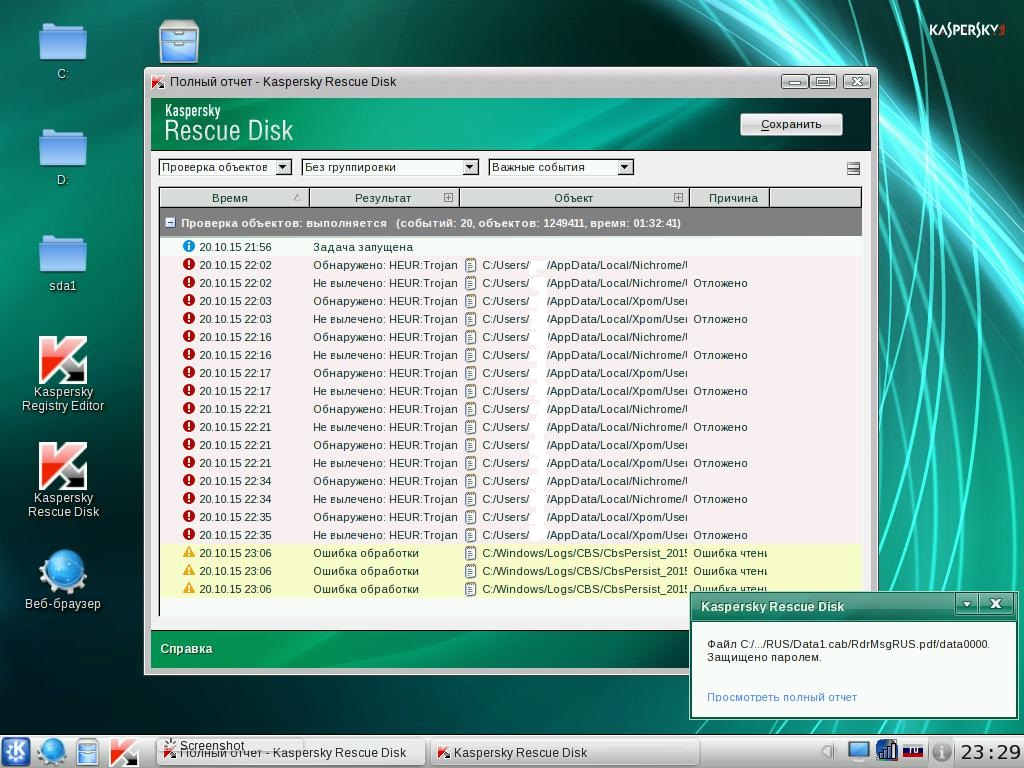

Вирус-троян часто может оставаться на устройстве в течение нескольких месяцев, и пользователь не узнает, что его компьютер заражен. Однако характерными признаками присутствия троянца являются внезапное изменение настроек компьютера, снижение производительности компьютера или необычные действия. Лучший способ распознать троянца — выполнить поиск на устройстве с помощью сканера троянов или программного обеспечения для удаления вредоносных программ.

Лучший способ распознать троянца — выполнить поиск на устройстве с помощью сканера троянов или программного обеспечения для удаления вредоносных программ.

Вирус-троян часто может оставаться на устройстве в течение нескольких месяцев, и пользователь не узнает, что его компьютер заражен. Однако характерными признаками присутствия троянца являются внезапное изменение настроек компьютера, снижение производительности компьютера или необычные действия. Лучший способ распознать троянца — выполнить поиск на устройстве с помощью сканера троянов или программного обеспечения для удаления вредоносных программ.

Троянские атаки причиняют серьезный ущерб, заражая компьютеры и похищая пользовательские данные. Известные примеры троянцев включают:

- Троянец Rakhni: Троянец Rakhni доставляет программу-вымогатель или инструмент для взлома криптовалюты, который позволяет злоумышленнику использовать устройство для майнинга криптовалюты для заражения устройств.

- Tiny Banker: Tiny Banker позволяет хакерам красть финансовые данные пользователей.

Он был обнаружен, когда заразил не менее 20 банков США.

Он был обнаружен, когда заразил не менее 20 банков США. - Zeus или Zbot: Zeus — это набор инструментов, предназначенный для финансовых служб и позволяющий хакерам создавать собственные вредоносные программы-трояны. В исходном коде используются такие методы, как захват формы и регистрация нажатий клавиш, для кражи учетных данных пользователя и финансовых сведений.

Антивирусные службы Fortinet. использовать возможности системы Global Threat Intelligence от FortiGuard Labs. В течение минуты FortiGuard уничтожает в среднем 95 000 вредоносных программ. FortiGuard делает это, объединяя знания о различных типах вирусов в глобальном ландшафте угроз. Контрмеры разрабатываются для нейтрализации каждого типа угроз, а затем они автоматически применяются FortiGuard, тем самым защищая сети под эгидой FortiGuard.

Система антивирусной защиты FortiGuard поставляется с FortiGate, FortiSandbox, FortiMail, FortiWeb, FortiCache и FortiClient.

Что такое троянские вирусы и как от них избавиться

Базовый онлайн-сценарий. Вы заходите на свой компьютер и замечаете, что что-то не так, но не можете понять, что именно. Просто что-то кажется… немного не так. Если вы оказались в такой ситуации или даже думаете, что это так, существует реальная вероятность того, что на вашем компьютере может быть троянский вирус.

Вы заходите на свой компьютер и замечаете, что что-то не так, но не можете понять, что именно. Просто что-то кажется… немного не так. Если вы оказались в такой ситуации или даже думаете, что это так, существует реальная вероятность того, что на вашем компьютере может быть троянский вирус.

Троянские вирусы могут не только украсть вашу самую личную информацию, но и подвергнуть вас риску кражи личных данных и других серьезных киберпреступлений. В этом посте мы рассмотрим, что такое троянские вирусы и откуда они берутся. Мы также расскажем, как вы можете защитить себя и избавиться от вирусов, чтобы оставаться в безопасности и сохранять душевное спокойствие в Интернете.

Что делают троянские вирусы? Как только троян оказывается внутри вашей системы, он может выполнять деструктивные действия еще до того, как вы узнаете о нем. Оказавшись внутри, некоторые трояны бездействуют на вашем компьютере и ждут дальнейших инструкций от хакера-хозяина, а другие начинают свою вредоносную деятельность с самого начала.

Некоторые трояны загружают на ваш компьютер дополнительные вредоносные программы, а затем обходят ваши настройки безопасности, в то время как другие пытаются активно отключить ваше антивирусное программное обеспечение. Некоторые трояны захватывают ваш компьютер и делают его частью преступной сети DDoS (распределенный отказ в обслуживании).

Как удалить троянский вирус

Прежде чем вы узнаете обо всех местах, где трояны могут проникнуть на ваш компьютер, давайте сначала узнаем, как от них избавиться. Вы можете удалить некоторые трояны, отключив элементы автозагрузки на вашем компьютере, которые не поступают из надежных источников. Для достижения наилучших результатов сначала перезагрузите устройство в безопасном режиме, чтобы вирус не смог помешать вам удалить его.

Внимательно убедитесь, что вы знаете, какие именно программы вы удаляете, потому что вы можете замедлить, вывести из строя или вывести из строя вашу систему, если вы удалите основные программы, необходимые для работы вашего компьютера. Установка и использование надежного антивирусного решения также является одним из лучших способов избавиться от троянов. Эффективная антивирусная программа ищет действительное доверие и поведение приложений, а также сигнатуры троянов в файлах, чтобы обнаружить, изолировать, а затем быстро удалить их. Помимо обнаружения известных троянов, антивирусная программа McAfee может выявлять новые трояны, обнаруживая подозрительную активность во всех без исключения ваших приложениях.

Установка и использование надежного антивирусного решения также является одним из лучших способов избавиться от троянов. Эффективная антивирусная программа ищет действительное доверие и поведение приложений, а также сигнатуры троянов в файлах, чтобы обнаружить, изолировать, а затем быстро удалить их. Помимо обнаружения известных троянов, антивирусная программа McAfee может выявлять новые трояны, обнаруживая подозрительную активность во всех без исключения ваших приложениях.

Откуда берутся троянские вирусы

В этом разделе более подробно рассматриваются места, которые наиболее уязвимы для атаки троянских вирусов. Хотя все трояны выглядят как обычные программы, им нужен способ привлечь ваше внимание, прежде чем вы неосознанно установите их в своей системе. Троянские вирусы отличаются от других типов вредоносных программ тем, что обманом заставляют вас установить их самостоятельно. Вы подумаете, что троянец — это игра или музыкальный файл, а загруженный вами файл, скорее всего, будет работать как обычно, так что вы не узнаете, что это троянец. Но он также установит вредоносный вирус на ваш компьютер в фоновом режиме. Будьте осторожны при получении файлов из следующих источников. Многие пользователи устанавливают трояны с файлообменных сайтов и поддельных вложений электронной почты. Вы также можете подвергнуться атаке из-за поддельных сообщений чата, зараженных веб-сайтов, взломанных сетей и многого другого.

Но он также установит вредоносный вирус на ваш компьютер в фоновом режиме. Будьте осторожны при получении файлов из следующих источников. Многие пользователи устанавливают трояны с файлообменных сайтов и поддельных вложений электронной почты. Вы также можете подвергнуться атаке из-за поддельных сообщений чата, зараженных веб-сайтов, взломанных сетей и многого другого.

Сайты для обмена файлами

Почти каждый, кто хотя бы немного разбирается в технологиях, время от времени использует сайты для обмена файлами. Веб-сайты для обмена файлами включают торрент-сайты и другие сайты, которые позволяют пользователям обмениваться своими файлами, и эта концепция привлекательна по целому ряду причин. Во-первых, это позволяет людям получать программное обеспечение премиум-класса, не платя розничную цену. Однако проблема заключается в том, что сайты обмена файлами также чрезвычайно привлекательны для хакеров, которые хотят найти легкий путь внутрь вашей системы.

Например, хакер загружает взломанную копию популярного программного обеспечения на торрент-сайт для бесплатной загрузки, а затем ждет, пока потенциальные жертвы мгновенно загрузят его… но взломанное программное обеспечение содержит скрытый троянский вирус, который позволяет хакеру контролировать ваш компьютер. .

.

Троянские вирусы также могут встречаться в популярных формах музыкальных файлов, игр и многих других приложений.

Вложения электронной почты

Поддельные вложения электронной почты — еще один распространенный способ заражения людей троянскими вирусами. Например, хакер отправляет вам электронное письмо с вложением, надеясь, что вы мгновенно кликнете по нему, так что вы мгновенно заразитесь, открыв его. Многие хакеры рассылают стандартные электронные письма как можно большему количеству людей. Другие преследуют конкретных людей или предприятия, на которые они нацелились.

В определенных случаях хакер отправляет поддельное электронное письмо, которое выглядит так, как будто оно пришло от кого-то, кого вы знаете. Электронное письмо может содержать документ Word или что-то, что вы считаете «безопасным», но вирус заражает ваш компьютер, как только вы открываете вложение. Самый простой способ защитить себя от этой целенаправленной атаки — позвонить отправителю, прежде чем открывать вложение, чтобы убедиться, что именно он отправил это конкретное вложение.

Поддельные сообщения

Бесчисленное количество популярных программ и полезных приложений позволяют вам общаться с другими людьми с рабочего стола. Но независимо от того, используете ли вы такое программное обеспечение для деловых или личных связей, вы рискуете заразиться троянами, если не знаете, как защитить себя.

Хакеры «подделывают» сообщение, чтобы оно выглядело так, как будто оно пришло от кого-то, кому вы доверяете. Помимо спуфинга, хакеры также создают похожие имена пользователей и надеются, что вы не заметите или не обратите внимание на небольшие различия. Как и в случае с поддельными электронными письмами, хакер отправляет вам зараженный трояном файл или приложение.

Зараженные веб-сайты

Многие хакеры нацелены на веб-сайты, а не на отдельных пользователей. Они находят слабые места в незащищенных веб-сайтах, которые позволяют им загружать файлы или, в некоторых случаях, даже захватывать весь веб-сайт. Когда происходит такой захват сайта, хакер может использовать веб-сайт, чтобы перенаправить вас на другие сайты.

Хакер может скомпрометировать весь веб-сайт и перенаправить ваши загрузки на вредоносный сервер, содержащий троянскую программу. Использование только проверенных, известных веб-сайтов — один из способов уменьшить ваши шансы попасть в эту ловушку, но хорошая антивирусная программа также может помочь обнаружить зараженные и взломанные сайты.

Взломанные сети Wi-Fi

Взломанные сети Wi-Fi также являются распространенным источником троянов и других вредоносных программ. Хакер может создать фальшивую сеть «точки доступа», которая выглядит точно так же, как та, к которой вы пытаетесь подключиться. Однако когда вы по ошибке подключаетесь к этой поддельной сети, хакер может перенаправить вас на поддельные веб-сайты, которые выглядят настолько реальными, что даже эксперты не могут отличить их. Эти поддельные веб-сайты содержат эксплойты браузера, которые перенаправляют любой файл, который вы пытаетесь загрузить.

Заключительные мысли

Трояны могут заразить ваш компьютер и вызвать огромные проблемы еще до того, как вы поймете, что произошло. Как только троян попадает в вашу систему, он может контролировать вашу клавиатуру, устанавливать дополнительные вредоносные программы и вызывать множество других проблем, с которыми вы просто не хотите сталкиваться. К счастью, большинство троянских программ являются общими и с ними легко справиться, если следовать этому проверенному процессу.

Как только троян попадает в вашу систему, он может контролировать вашу клавиатуру, устанавливать дополнительные вредоносные программы и вызывать множество других проблем, с которыми вы просто не хотите сталкиваться. К счастью, большинство троянских программ являются общими и с ними легко справиться, если следовать этому проверенному процессу.

Непроверенные элементы автозагрузки и подозрительные программы могут выступать в качестве шлюзов для троянов для установки вредоносного кода на ваш компьютер и другие устройства. Если вы заметили какие-либо новые программы, работающие в вашей системе, которые вы не устанавливали, это может быть троян. Попробуйте удалить программу и перезагрузить компьютер, чтобы увидеть, улучшится ли производительность вашего компьютера.

Удалите трояны, выполнив следующие действия:

Удаление троянов — отличный способ защитить ваш компьютер и конфиденциальность, но вы также должны принять меры, чтобы избежать их в будущем:

- Настройка облачных учетных записей с использованием адресов электронной почты, предлагающих учетную запись поддержка восстановления.

Не устанавливайте на мобильные устройства приложения, отсутствующие в Google Play Store и Apple Store.

Не устанавливайте на мобильные устройства приложения, отсутствующие в Google Play Store и Apple Store. В оригинальной истории нападавшие осаждали город 10 лет и так и не смогли его победить. Троянский конь дал им доступ, о котором они мечтали десять лет. Точно так же троянский вирус может быть хорошим способом обойти сложную систему защиты.

В оригинальной истории нападавшие осаждали город 10 лет и так и не смогли его победить. Троянский конь дал им доступ, о котором они мечтали десять лет. Точно так же троянский вирус может быть хорошим способом обойти сложную систему защиты.

Это включает в себя регистрацию их действий с клавиатурой, создание снимков экрана, доступ к приложениям, которые они используют, и отслеживание данных для входа.

Это включает в себя регистрацию их действий с клавиатурой, создание снимков экрана, доступ к приложениям, которые они используют, и отслеживание данных для входа. Он был обнаружен, когда заразил не менее 20 банков США.

Он был обнаружен, когда заразил не менее 20 банков США.