Содержание

Компьютерный вирус – что такое вирусные программы, основные виды

Вредоносный код, который может повредить или удалить файлы и программы на вашем компьютере.

Что такое компьютерный вирус?

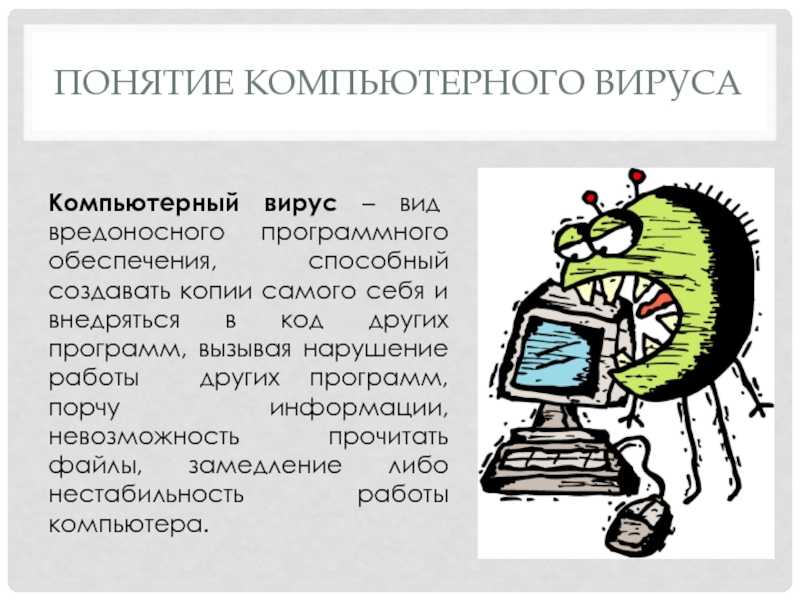

Это вид вредоносного программного обеспечения, которое способно распространять свои копии с целью заражения и повреждения данных на устройстве жертвы. Вирусы могут попасть на компьютер из других уже зараженных устройств, через носители информации (CD, DVD и т.п.) или через Интернет-сеть.

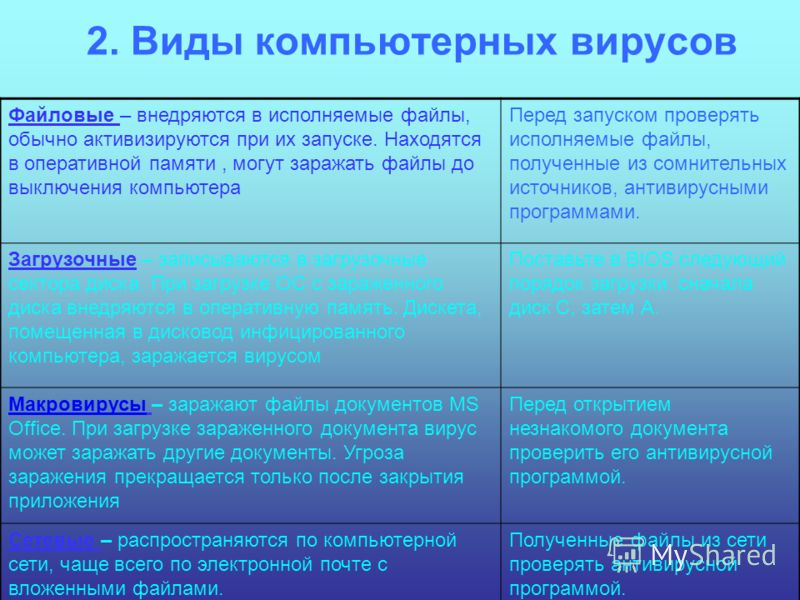

Файловые — заражают файлы с расширениями «.exe» или «.com».

Скриптовые — подвид файловых вирусов, написанных на разных языках скриптов (VBS, JavaScript, BAT, PHP и т.д.). Этот тип способен заражать другие форматы файлов, например, HTML.

Загрузочные — атакуют загрузочные секторы сменных носителей (диски, дискеты или флэш-накопители), устанавливаясь при запуске устройства.

Макровирусы, как правило, встроенные в программы для обработки текстов или электронных таблиц. Примером является Microsoft Word (.doc) и Microsoft Excel (.xls).

Примером является Microsoft Word (.doc) и Microsoft Excel (.xls).

Краткая история

Фредерик Коэн, студент Южно-Калифорнийского университета, и профессор Адлеман заложили основу для исследования компьютерных угроз.

3 ноября 1983 года Фредерик Коэн впервые продемонстрировал программу, подобную на компьютерный вирус, которая могла самостоятельно устанавливаться и заражать другие системы.

В это время его преподаватель, профессор Адлеман, ввел термин «компьютерный вирус».

В рамках своей работы в 1984 году Коэн написал работу под названием «Компьютерные вирусы — теория и эксперименты». Это был первый научно-исследовательский документ, который использовал данный термин.

Известные примеры

Наиболее масштабной угрозой считается компьютерный вирус «Мелисса», разработанный в 1999 году американцем Дэвидом Л. Смитом. В течение нескольких часов угроза заразила десятки тысяч компьютеров во всем мире, в том числе и устройства государственных учреждений. Стоит отметить, что угроза распространялась через электронную почту с вложенным документом Word, после чего зараженное письмо автоматически отправлялось еще на 50 адресов жертвы.

Стоит отметить, что угроза распространялась через электронную почту с вложенным документом Word, после чего зараженное письмо автоматически отправлялось еще на 50 адресов жертвы.

По данным исследователей, вредоносная программа «Мелисса» нанесла ущерб в размере 80 миллионов долларов США.

Вторая известная атака была вызвана вирусом «Микеланджело» в 1991 году. Угроза заражала дисковые операционные системы, а именно главную загрузочную запись жесткого диска и загрузочный сектор дискеты. Особенностью этого вредоносного программного обеспечения является активация в день рождения великого художника Микеланджело. Это совпадение заставило исследователей дать именно такое название угрозе.

И хотя ее точное происхождение неизвестно, существует предположение, что она была создана в Австралии или Новой Зеландии.

По данным исследователей, вредоносная программа «Микеланджело» инфицировала более 5 миллионов компьютеров во всем мире, а убытки за потерянные данные оценивают в размере от 20 до 30 тысяч долларов США.

Краткая история

Специалисты ESET рекомендуют использовать надежное решение для обеспечения защиты от компьютерных вирусов. Продукт также позволяет обнаруживать различные вредоносные программы, в частности руткиты, черви и программы-вымогатели, а также блокировать фишинговые атаки.

Кроме этого, рекомендуется осуществлять регулярное обновление операционной системы и всех программ на устройстве, а также избегать открытия подозрительных ссылок или файлов в электронной почте от неизвестных отправителей.

ESET Smart Security Premium

Обеспечьте защиту от современных киберугроз

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

Загрузить

Похожие темы

Кража личной информации

Рекламное ПО

Компьютерный вирус

Троян

Брандмауэр

Спам

Вишинг

Вредоносные программы

Компьютерные вирусы

Дубровин Никита Алексеевич1, Бычков Даниил Владимирович1, Гордеев Кирилл Сергеевич1, Жидков Алексей Андреевич1

1Нижегородский государственный педагогический университет имени Козьмы Минина

Аннотация

С развитием научно-технического прогресса в жизни людей появляется масса новых изобретений, которые призваны улучшить и облегчить наше существование, сделать его удобнее. Многие из этих изобретений являются относительно новыми, поэтому к ним еще нужно привыкнуть. Однако компьютер, например, стал уже неотъемлемой частью нашего мира и вряд ли мы представим свою жизнь без него. Информация – один из важнейших ресурсов современности, и ее потеря, изменение или порча могут привести к серьезным последствиям. Поэтому компьютерные вирусы могут доставить массу неудобств и проблем обладателю компьютера. В статье представлена информация о компьютерных вирусах современности и способах защиты от них.

Поэтому компьютерные вирусы могут доставить массу неудобств и проблем обладателю компьютера. В статье представлена информация о компьютерных вирусах современности и способах защиты от них.

Ключевые слова: антивирусы, вирусы, интернет, информация, компьютеры, наука, современное общество, технологии

Библиографическая ссылка на статью:

Дубровин Н.А., Бычков Д.В., Гордеев К.С., Жидков А.А. Компьютерные вирусы // Современные научные исследования и инновации. 2017. № 11 [Электронный ресурс]. URL: https://web.snauka.ru/issues/2017/11/84861 (дата обращения: 26.11.2022).

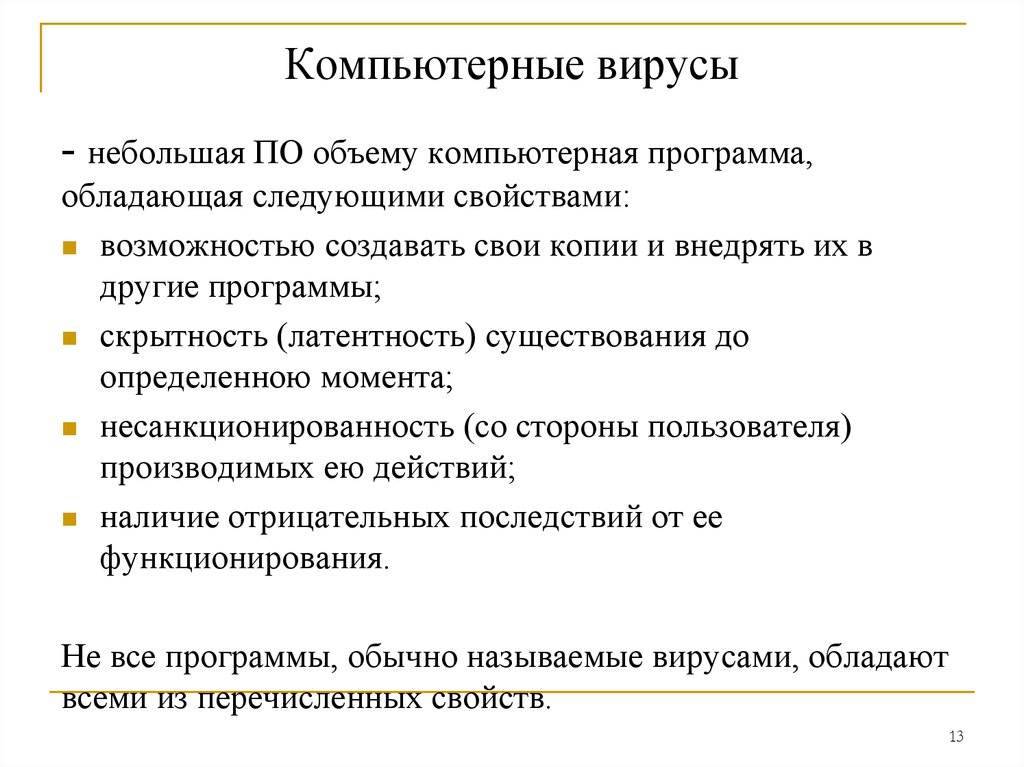

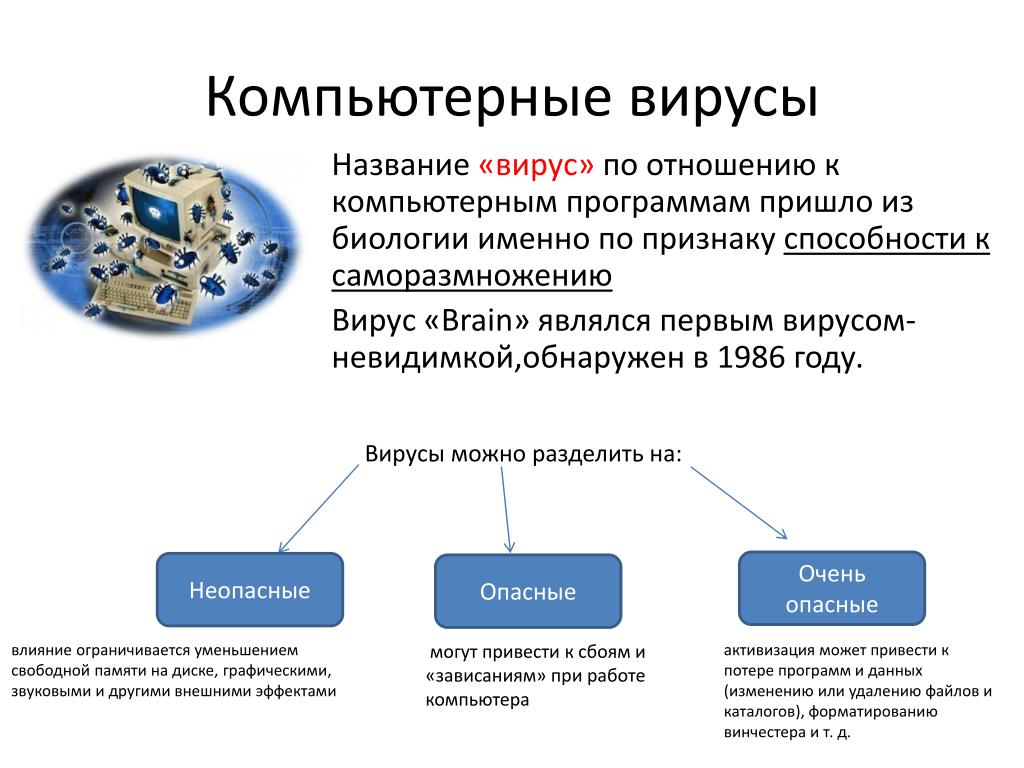

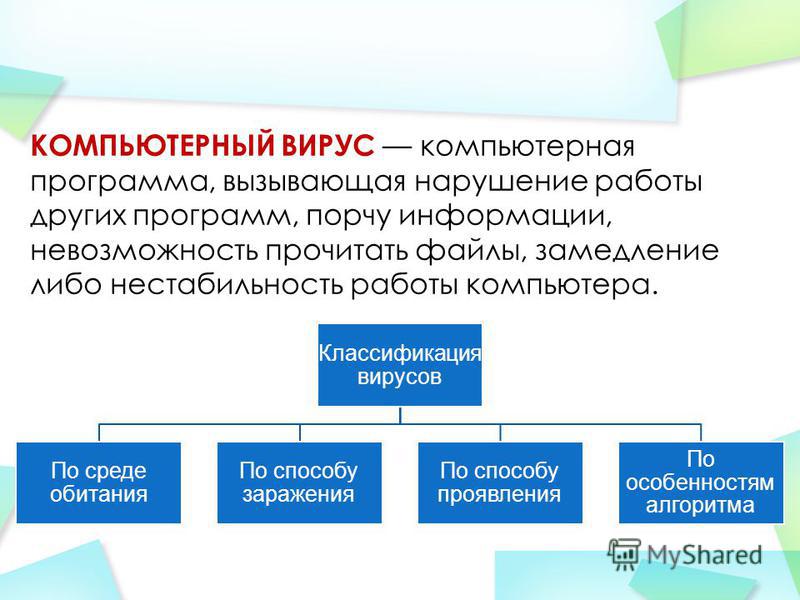

Компьютерный вирус – разновидность вредоносного программного обеспечения, которое размножается путем создания копий самого себя и имеет способность проникать в различные секторы компьютера, отделы системной памяти, а также в коды других программ. Это специально созданная программа, обычно небольшая, которая использует различные каналы связи для распространения своей копии. Вредны вирусы тем, что они различными способами нарушают нормальную работу программ, уничтожают файлы, содержащиеся на компьютере и носителях, блокируют пользователей. Все это может привести компьютер в нерабочее положение.

Все это может привести компьютер в нерабочее положение.

Обычно при заражении компьютера вирусом пользователь не подозревает об этом. Наличие компьютерного вируса проявляется разными изменениями:

- Нарушение работы программ

- Появление посторонних объектов на экране

- Низкая скорость работы компьютера

- Изменение структуры файлов

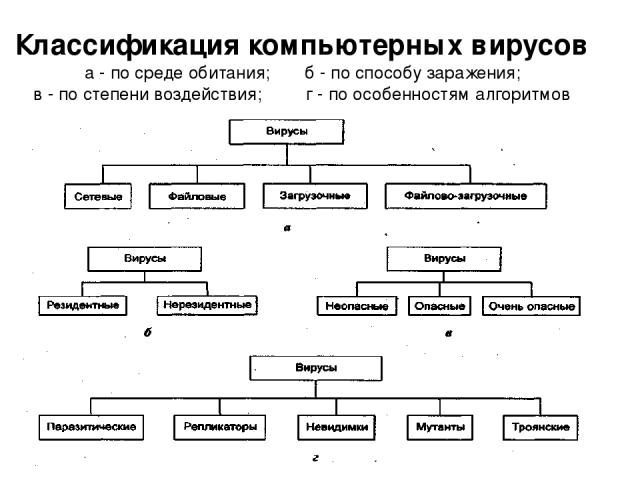

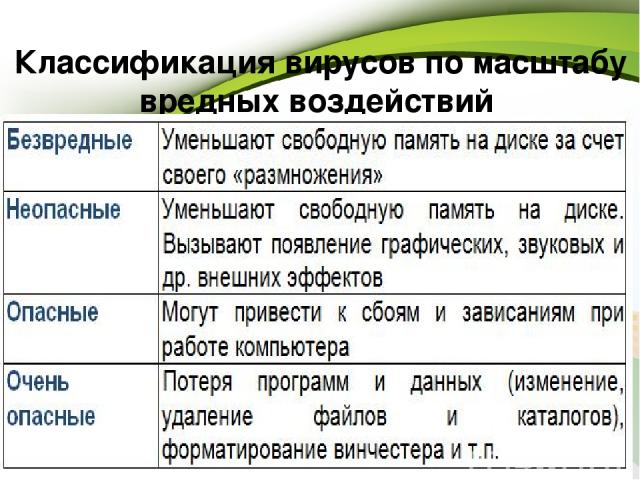

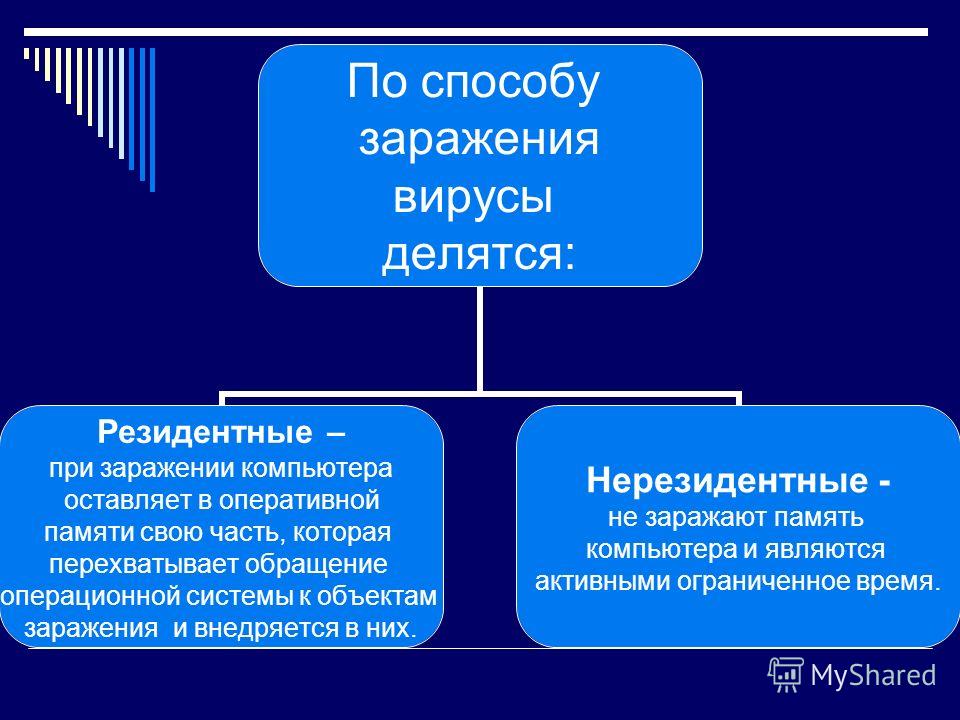

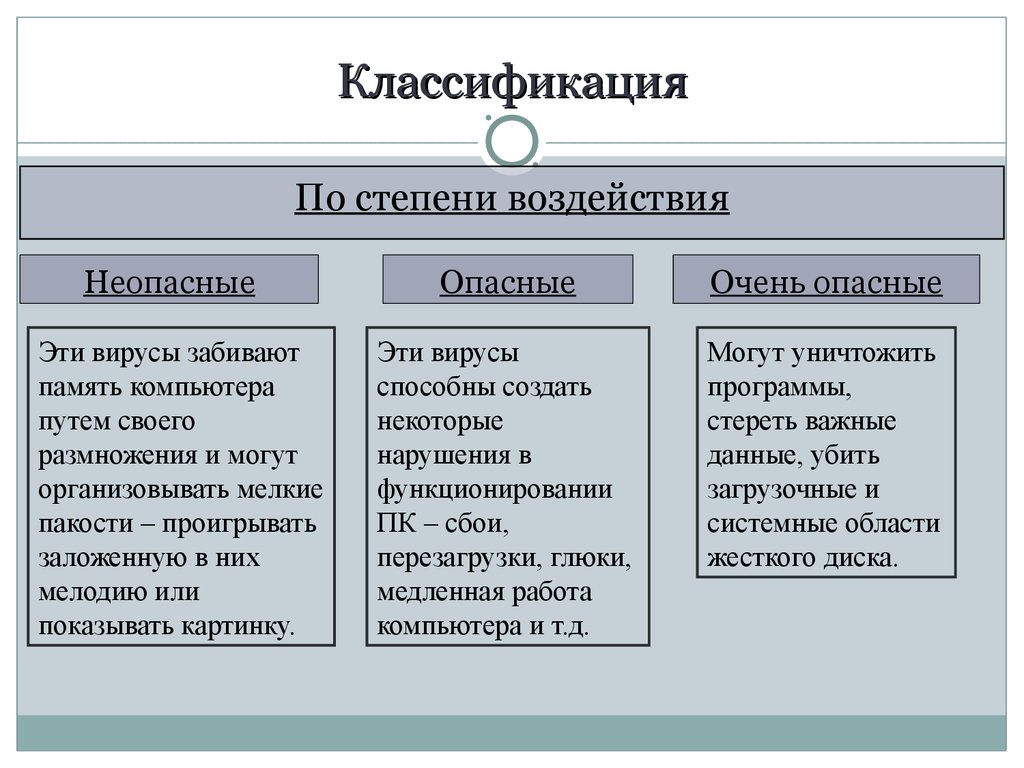

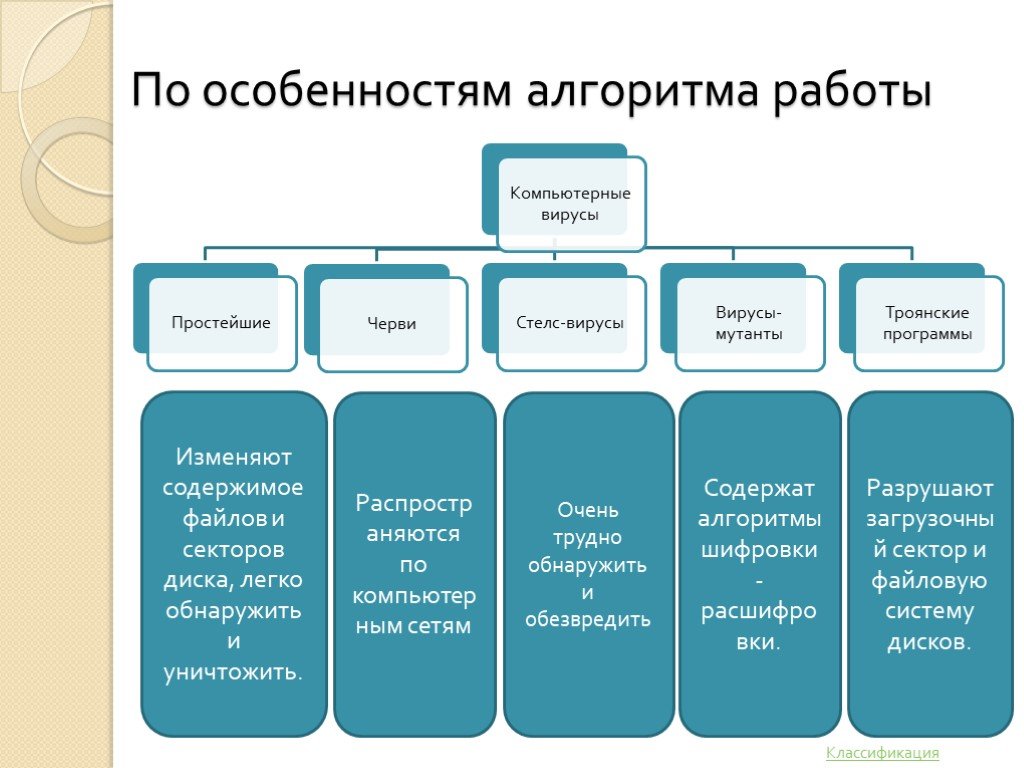

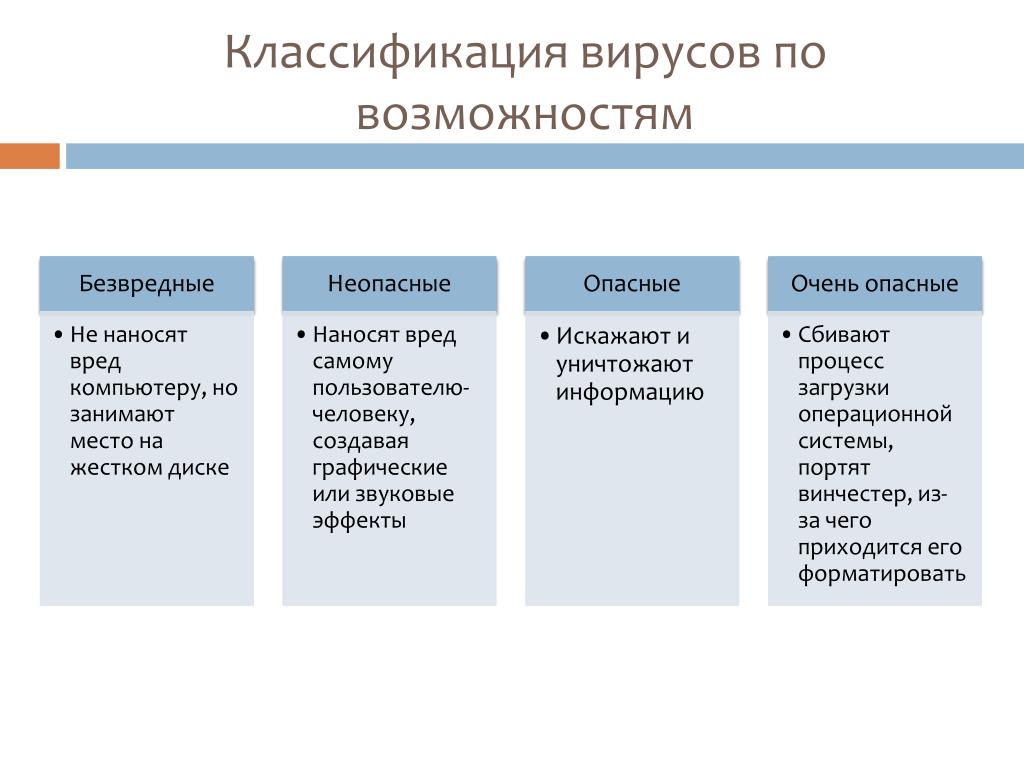

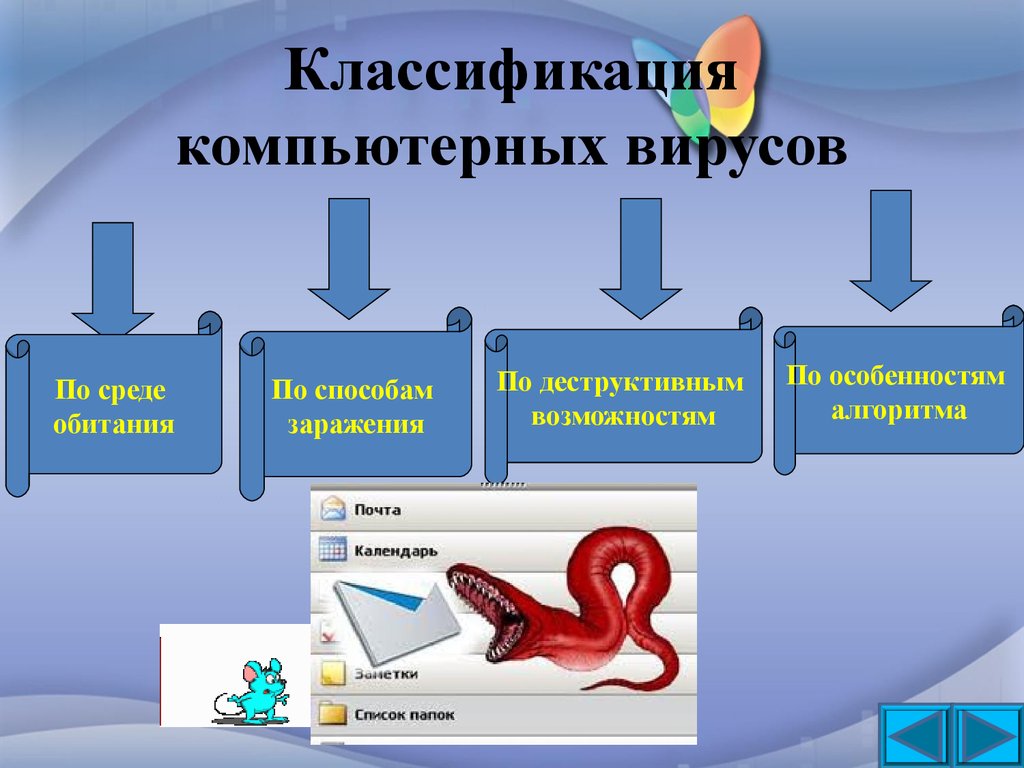

Существует рад классификаций компьютерных вирусов. В зависимости от способа распространения и заражения компьютера, среды их обитания различают вирусы

- Загрузочного сектора – проникают в жесткие диски, флэш-карты

- Макровирусы (документные) – заражают файлы офисных систем через макросы

- Файловые – внедряются в файлы и нарушают их функциональность

- Сетевые – проникают через компьютерную сеть

На практике существует множество комбинаций вирусов – например, файлы, которые заражают диски и файлы загрузочного сектора, запускают вирусы, заражают редактируемые документы и отправляют на электронную почту своеи копии сетевых макровирусов

По способу заражения вирусы классифицируются на трояны, целевые вирусы, утилиты скрытого администрирования и др.

Трояны имитируют полезные программы, утилиты и при своей активации разнопланово нарушают работу компьютера.

Одним из видов троянов являются – это утилиты скрытого администрирования. Во время установки эти утилиты устанавливают скрытую систему удаленного управления на компьютерах. В результате этот компьютер можно скрытно контролировать – уничтожать или добавлять данные, изменять информацию и тд.

Целевой вирус – это вирус, который при заражении какого-либо файла теряет возможность распространяться через него.

Для защиты компьютера от вирусов используют программы-антивирусы, которые можно поделить на:

- Детекторы – проверяют наличие байтов и их комбинаций, характерных для известных программе вирусов;

- Мониторы – способны распознавать неизвестные вирусы;

- Ревизоры – анализируют изменения в компьютере, наличие несоответствий;

- Доктора – исправляют и восстанавливают зараженные участки – файлы, программы и тд. Предназначены для определенных видов вирусов, поэтому требуют систематического обновления;

- Вакцины – «прививают» программы от заражений конкретных вирусов.

Почти что все программы-антивирусы совмещают в себе несколько функций и целей, что повышает их эффективность и увеличивает безопасность компьютера.

В разное время в мире появлялись различные вирусы и становились серьезными проблемами в компьютерной среде. Со временем человек разработал способы защиты от них, и они, подобно легким болезням, перестали пугать пользователей. Каждый новый вирус по-разному воздействует на компьютер и преследует разные цели. Поэтому появление очередного вируса становится вынуждает человека искать способы борьбы с ним.

Так, одними из последних вирусов, заставивших обратить на себя внимание, являются «Petya» и «Bad rabbit», целью которых было вымогательство денег путем блокирования ряда программ. К счастью, они работают по принципу, уже знакомому обществу, поэтому есть немалая вероятность защиты от них. Тем не менее, тысячи людей по всему миру стали жертвами этих вирусов.

Компьютерные вирусы являются программами, а это значит, что их создателем является также человек. Первые вирусы были созданы из-за ошибок программистов при разработке различных программ. Современные вирусы создаются в целях получения денег, информации, нарушения работы каких-либо компаний, а также из личного интереса.

Первые вирусы были созданы из-за ошибок программистов при разработке различных программ. Современные вирусы создаются в целях получения денег, информации, нарушения работы каких-либо компаний, а также из личного интереса.

В век компьютерных технологий и их внедрения в большую часть нашей жизни очень важно быть защищенным от компьютерных вирусов так же, как несколько лет назад было важно быть защищенным от мошенников на улице. Общество развивается, развиваются технологии, а вместе с ними развиваются и преступники. Поэтому хотя бы небольшое знание о вирусах и способах защиты от них может сыграть человеку на руку и в нужный момент обезопасить себя.

Библиографический список

- IT журнал Iteranet URL: https://www.iteranet.ru

- Жуков Д. О., Барышников А. А. Модели различных стратегий распространения вирусов в компьютерных сетях // Гаудеамус. – 2013

- Рычков А. В. Классификация компьютерных вирусов // Программные продукты и системы.

– 2012

– 2012

Количество просмотров публикации: Please wait

Все статьи автора «Гордеев Кирилл Сергеевич»

1. Классификация компьютерных вирусов — Computer VirusFUNG

Чтобы размножаться, вирусу необходимо разрешить выполнение кода и запись в память. По этой причине многие вирусы прикрепляются к исполняемым файлам, которые могут быть частью законных программ (см. внедрение кода). Если пользователь попытается запустить зараженную программу, код вируса может быть выполнен одновременно. Вирусы можно разделить на два типа в зависимости от их поведения при запуске. Вирусы-нерезиденты немедленно ищут другие хосты, которые могут быть заражены, заражают эти цели и, наконец, передают управление зараженной ими прикладной программе. Резидентные вирусы не ищут хосты при запуске. Вместо этого резидентный вирус загружает себя в память при выполнении и передает управление основной программе. Нерезидентные вирусыНерезидентные вирусы можно рассматривать как состоящие из модуля поиска и модуля репликации . Модуль поиска отвечает за поиск новых файлов для заражения. Для каждого нового исполняемого файла, с которым сталкивается модуль поиска, он вызывает модуль репликации для заражения этого файла. Резидентные вирусы Резидентные вирусы содержат модуль репликации, подобный тому, который используется нерезидентными вирусами. Однако этот модуль не вызывается модулем поиска. Вирус вместо этого загружает в память модуль репликации, когда он выполняется, и обеспечивает выполнение этого модуля каждый раз, когда операционная система вызывается для выполнения определенной операции. Модуль репликации можно вызывать, например, каждый раз, когда операционная система выполняет файл. В этом случае вирус заражает каждую подходящую программу, которая выполняется на компьютере. Резидентные вирусы иногда подразделяются на категорию быстрых заразителей и категорию медленных заразителей . Быстрые инфекторы предназначены для заражения как можно большего количества файлов. Например, быстрый заразитель может заразить каждый потенциальный хост-файл, к которому осуществляется доступ. Это создает особую проблему при использовании антивирусного программного обеспечения, поскольку антивирусный сканер будет обращаться к каждому потенциальному хост-файлу на компьютере при выполнении общесистемного сканирования. Если сканер вирусов не заметит, что такой вирус присутствует в памяти, вирус может «подцепиться» за сканер вирусов и таким образом заразить все файлы, которые сканируются. Быстрые заразители полагаются на свой быстрый уровень заражения для распространения. Недостатком этого метода является то, что заражение большого количества файлов может повысить вероятность обнаружения, поскольку вирус может замедлять работу компьютера или выполнять множество подозрительных действий, которые могут быть замечены антивирусным программным обеспечением. References: http://en.wikipedia.org/wiki/Computer_virus#Vulnerability_and_countermeasures Go to home

Embed Music找不到這個小工具說明網址 |

Что такое компьютерный вирус?

Безопасность

По

- Майк Чаппл,

Университет Нотр-Дам - Кристал Беделл

- Роб Райт,

Директор новостей

Компьютерный вирус — это вредоносный код, который воспроизводится путем копирования себя в другую программу, загрузочный сектор компьютера или документ и изменяет работу компьютера. Вирус распространяется между системами после некоторого вмешательства человека. Вирусы размножаются, создавая свои собственные файлы в зараженной системе, присоединяясь к законной программе, заражая процесс загрузки компьютера или заражая пользовательские документы. Вирус требует, чтобы кто-то сознательно или неосознанно распространял инфекцию. Напротив, компьютерный червь представляет собой автономную программу, для распространения которой не требуется участия человека. Вирусы и черви — это два примера вредоносных программ, широкая категория, включающая любой тип вредоносного кода.

Вирус распространяется между системами после некоторого вмешательства человека. Вирусы размножаются, создавая свои собственные файлы в зараженной системе, присоединяясь к законной программе, заражая процесс загрузки компьютера или заражая пользовательские документы. Вирус требует, чтобы кто-то сознательно или неосознанно распространял инфекцию. Напротив, компьютерный червь представляет собой автономную программу, для распространения которой не требуется участия человека. Вирусы и черви — это два примера вредоносных программ, широкая категория, включающая любой тип вредоносного кода.

Вирус может распространяться, когда пользователь открывает вложение электронной почты, запускает исполняемый файл, посещает зараженный веб-сайт или просматривает рекламу зараженного веб-сайта, известную как вредоносная реклама. Он также может распространяться через зараженные съемные устройства хранения данных, такие как USB-накопители. После заражения хоста вирус может заразить другое системное программное обеспечение или ресурсы, изменить или отключить основные функции или приложения, а также скопировать, удалить или зашифровать данные. Некоторые вирусы начинают размножаться, как только заражают хост, в то время как другие вирусы будут бездействовать до тех пор, пока определенный триггер не вызовет выполнение вредоносного кода на устройстве или в системе.

Некоторые вирусы начинают размножаться, как только заражают хост, в то время как другие вирусы будут бездействовать до тех пор, пока определенный триггер не вызовет выполнение вредоносного кода на устройстве или в системе.

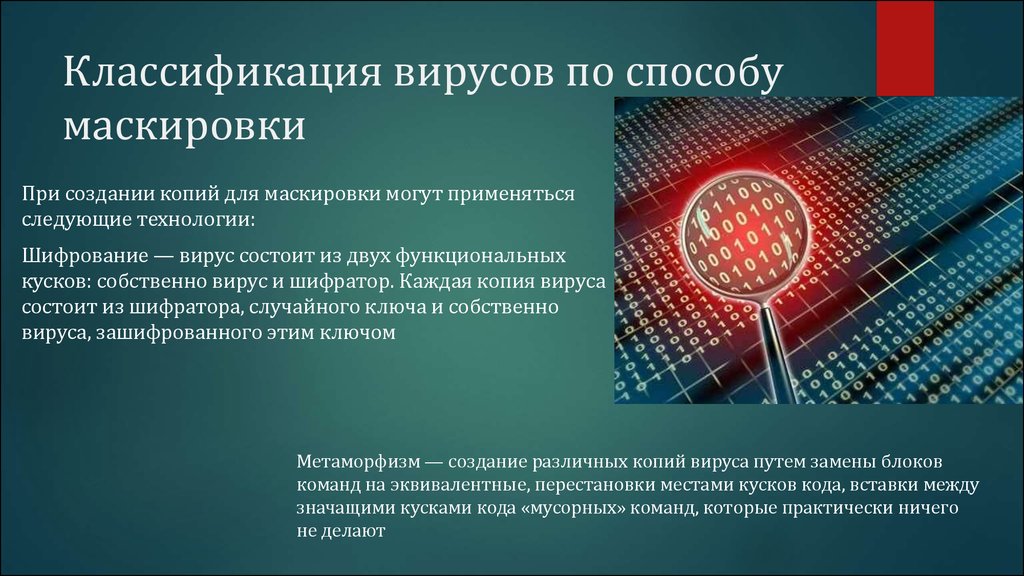

Многие вирусы также имеют возможности уклонения или обфускации, предназначенные для обхода современного антивирусного и антивредоносного программного обеспечения и других средств защиты. Рост разработки полиморфных вредоносных программ, которые могут динамически изменять свой код по мере распространения, усложнил обнаружение и идентификацию вирусов.

Типы компьютерных вирусов

Файловые заразители. Некоторые вирусы-заразители файлов прикрепляются к программным файлам, обычно выбранным COM- или EXE-файлам. Другие могут заразить любую программу, выполнение которой запрошено, включая файлы SYS, OVL, PRG и MNU. При загрузке зараженной программы загружается и вирус. Другие вирусы-заразители файлов поступают в виде полностью содержащихся программ или сценариев, отправляемых в виде вложений в заметки по электронной почте.

Макровирусы. Эти вирусы специально нацелены на команды макроязыка в таких приложениях, как Microsoft Word и других программах. В Word макросы — это сохраненные последовательности команд или нажатий клавиш, встроенные в документы. Макровирусы или вирусы-скрипты могут добавлять свой вредоносный код к законным последовательностям макросов в файле Word. Microsoft отключила макросы по умолчанию в более поздних версиях Word; в результате хакеры использовали схемы социальной инженерии, чтобы убедить целевых пользователей включить макросы и запустить вирус.

Перезаписать вирусы. Некоторые вирусы созданы специально для уничтожения файлов или данных приложений. После заражения системы перезаписывающий вирус начинает перезаписывать файлы своим кодом. Эти вирусы могут быть нацелены на определенные файлы или приложения или систематически перезаписывать все файлы на зараженном устройстве. Вирус перезаписи может установить новый код в файлы и приложения, который программирует их для распространения вируса на дополнительные файлы, приложения и системы.

Полиморфные вирусы. Полиморфный вирус — это тип вредоносного ПО, которое может изменять или применять обновления к своему основному коду без изменения его основных функций или возможностей. Этот процесс помогает вирусу избежать обнаружения многими продуктами для защиты от вредоносных программ и угроз, которые полагаются на идентификацию сигнатур вредоносных программ; как только сигнатура полиморфного вируса идентифицируется продуктом безопасности, вирус может изменить себя, чтобы он больше не обнаруживался с помощью этой сигнатуры.

Резидентные вирусы. Вирус этого типа внедряется в память системы. Оригинальная вирусная программа не требуется для заражения новых файлов или приложений. Даже если исходный вирус удален, версия, хранящаяся в памяти, может быть активирована, когда операционная система (ОС) загружает определенное приложение или службу. Резидентные вирусы представляют проблему, поскольку они могут обойти антивирусное и антивредоносное программное обеспечение, скрываясь в оперативной памяти (ОЗУ) системы.

Вирусы-руткиты. Вирус-руткит — это тип вредоносного ПО, которое устанавливает неавторизованный руткит в зараженной системе, предоставляя злоумышленникам полный контроль над системой с возможностью фундаментального изменения или отключения функций и программ. Вирусы-руткиты были разработаны для обхода антивирусного программного обеспечения, которое обычно сканировало только приложения и файлы. Более поздние версии основных антивирусных и антивредоносных программ включают сканирование руткитов для выявления и устранения этих типов вирусов.

Системные вирусы или вирусы загрузочного сектора. Эти вирусы заражают исполняемый код, находящийся в определенных системных областях на диске. Они прикрепляются к загрузочному сектору дисковой ОС (DOS) на дискетах и флэш-накопителях USB или к основной загрузочной записи (MBR) на жестких дисках. В типичном сценарии атаки жертва получает запоминающее устройство, содержащее загрузочный вирус. Когда ОС жертвы запущена, файлы на внешнем накопителе могут заразить систему; перезагрузка системы вызовет вирус загрузочного диска. Зараженное запоминающее устройство, подключенное к компьютеру, может изменить или даже заменить существующий загрузочный код в зараженной системе, чтобы при следующей загрузке системы вирус загружался и запускался немедленно как часть MBR. Загрузочные вирусы сейчас менее распространены, поскольку современные устройства меньше полагаются на физические носители информации.

Зараженное запоминающее устройство, подключенное к компьютеру, может изменить или даже заменить существующий загрузочный код в зараженной системе, чтобы при следующей загрузке системы вирус загружался и запускался немедленно как часть MBR. Загрузочные вирусы сейчас менее распространены, поскольку современные устройства меньше полагаются на физические носители информации.

Типы вирусов

Как распространяется компьютерный вирус?

Отличительной чертой вируса является то, что он распространяется от системы к системе после того, как пользователь предпримет какое-либо действие, которое намеренно или случайно способствует этому распространению. Это распространение известно как распространение вируса , и существует множество различных методов, которые вирусы могут использовать для распространения между системами. Самый простой пример возникает, когда вирус содержится в исполняемом файле, который пользователь загружает из Интернета, получает в сообщении электронной почты или копирует со съемного носителя. Как только пользователь запускает этот файл, вирус начинает действовать, запуская вредоносный код, который заражает систему пользователя.

Как только пользователь запускает этот файл, вирус начинает действовать, запуская вредоносный код, который заражает систему пользователя.

Другие вирусы могут распространяться с помощью более сложных механизмов. В этих случаях вирус, запущенный в зараженной системе, может начать свое собственное распространение. Например, вирус может копировать себя на все съемные носители, установленные в системе, присоединяться к сообщениям электронной почты, отправляемым контактам пользователя, или копировать себя на общие файловые серверы. В таких случаях границы между вирусами, для распространения которых требуется помощь человека, и червями, которые распространяются сами по себе, используя уязвимости, стираются. Ключевое отличие заключается в том, что вирусу всегда требуется действие человека, которое делает возможным этот последний шаг в процессе распространения, в то время как червю такая помощь человека не требуется.

Вирусы также могут распространяться между системами без записи данных на диск, что затрудняет их обнаружение с помощью механизмов защиты от вирусов и механизмов удаления вирусов. Эти бесфайловые вирусы часто запускаются, когда пользователь посещает зараженный веб-сайт, а затем полностью запускаются в памяти целевой системы, выполняя свою вредоносную полезную нагрузку, а затем бесследно исчезают.

Эти бесфайловые вирусы часто запускаются, когда пользователь посещает зараженный веб-сайт, а затем полностью запускаются в памяти целевой системы, выполняя свою вредоносную полезную нагрузку, а затем бесследно исчезают.

Как атакуют компьютерные вирусы?

Распространение вируса — это только половина уравнения. Как только вирус закрепится в только что зараженной системе, он начнет использовать любую уязвимость, для которой его создал автор вируса. Это процесс доставки полезной нагрузки, когда вирус атакует целевую систему. В зависимости от методов, которые использует вирус, и привилегий пользователя, создавшего инфекцию, вирус может предпринять любое действие, которое он пожелает, в целевой системе. Это одна из основных причин, по которой специалисты по безопасности рекомендуют организациям следовать принципу наименьших привилегий (POLP) и не предоставлять пользователям административные права в их собственных системах. Этот тип доступа может увеличить ущерб, причиненный вирусом.

Полезная нагрузка, которую несет вирус, может нарушать один или несколько принципов кибербезопасности: конфиденциальность, целостность и доступность (триада ЦРУ). Атаки на конфиденциальность направлены на то, чтобы найти конфиденциальную информацию, хранящуюся в целевой системе, и передать ее злоумышленнику. Например, вирус может искать на локальном жестком диске (HD) номера социального страхования, номера кредитных карт и пароли, а затем направлять их обратно злоумышленнику. Атаки на целостность направлены на несанкционированное изменение или удаление информации, хранящейся в системе. Например, вирус может удалить файлы, хранящиеся в системе, или внести несанкционированные изменения в ОС, чтобы избежать обнаружения. Атаки на доступность направлены на то, чтобы лишить законного пользователя доступа к системе или содержащейся в ней информации. Например, программа-вымогатель — это тип вируса, который шифрует информацию на жестком диске пользователя, предотвращая законный доступ. Затем он требует выплаты выкупа в обмен на ключ дешифрования.

Затем он требует выплаты выкупа в обмен на ключ дешифрования.

Вирусы также могут присоединять систему к ботнету, передавая ее под контроль злоумышленника. Системы, присоединенные к ботнетам, обычно используются для проведения распределенных атак типа «отказ в обслуживании» (DDoS) против веб-сайтов и других систем.

Как вы защищаете от компьютерных вирусов?

Следующие меры могут помочь вам предотвратить заражение вирусом:

- Установите актуальное антивирусное и антишпионское программное обеспечение и регулярно обновляйте его.

- Запускать ежедневное сканирование антивирусного программного обеспечения.

- Отключите автозапуск, чтобы предотвратить распространение вирусов на любые носители, подключенные к системе.

- Регулярно обновляйте ОС и приложения, установленные на компьютере.

- Не нажимайте на веб-ссылки, отправленные по электронной почте от неизвестных отправителей.

- Не загружайте файлы из Интернета или электронную почту от неизвестных отправителей.

- Установите аппаратный брандмауэр.

Каковы признаки того, что вы можете быть заражены компьютерным вирусом?

Следующие признаки указывают на то, что ваш компьютер может быть заражен вирусом:

- Запуск компьютера занимает много времени, а производительность низкая.

- Компьютер часто дает сбой или выключается, а также появляются сообщения об ошибках.

- Компьютер ведет себя хаотично, например, не реагирует на щелчки или не открывает файлы самостоятельно.

- Жесткий диск компьютера ведет себя странно, например, постоянно вращается или постоянно шумит.

- Электронная почта повреждена.

- Объем памяти на компьютере уменьшен.

- Файлы и другие данные на компьютере пропали.

Как удалить компьютерный вирус?

Если ваш персональный компьютер (ПК) заражен вирусом, вы можете предпринять следующие шаги для его удаления:

- Войдите в безопасный режим. Процесс будет зависеть от версии Windows, которую вы используете.

- Удалить временные файлы. В безопасном режиме используйте инструмент очистки диска для удаления временных файлов.

- Загрузите сканер вирусов по запросу и в режиме реального времени.

- Запустите сканер по запросу, а затем сканер в реальном времени. Если ни один из сканеров не удаляет вирус, возможно, его придется удалить вручную. Это должен делать только специалист, имеющий опыт работы с реестром Windows и знающий, как просматривать и удалять системные и программные файлы.

- Переустановите все файлы или программы, поврежденные вирусом.

История компьютерных вирусов

Первый известный компьютерный вирус был разработан в 1971 году Робертом Томасом, инженером компании BBN Technologies. Экспериментальная программа Томаса, известная как вирус Creeper, заражала мэйнфреймы в сети Агентства перспективных исследовательских проектов (ARPANET), отображая телетайпное сообщение: «Я крипер: поймай меня, если сможешь».

Экспериментальная программа Томаса, известная как вирус Creeper, заражала мэйнфреймы в сети Агентства перспективных исследовательских проектов (ARPANET), отображая телетайпное сообщение: «Я крипер: поймай меня, если сможешь».

Первым компьютерным вирусом, который был обнаружен в дикой природе, был Elk Cloner, который заражал операционные системы Apple II через дискеты и отображал юмористические сообщения на зараженных компьютерах. Elk Cloner, который был разработан 15-летним Ричардом Скрентой в 1982 был задуман как розыгрыш, но он продемонстрировал, как потенциально вредоносная программа может быть установлена в память компьютера Apple и помешать пользователям удалить программу.

Термин компьютерный вирус не использовался до года спустя. Фред Коэн, аспирант Университета Южной Калифорнии (USC), написал научную статью под названием «Компьютерные вирусы — теория и эксперименты» и выразил благодарность своему научному руководителю и соучредителю RSA Security Леонарду Адлеману за введение термина 9. 0110 компьютерный вирус в 1983 году.

0110 компьютерный вирус в 1983 году.

Известные компьютерные вирусы

Известные примеры ранних компьютерных вирусов включают следующее:

- Вирус Brain , впервые появившийся в 1986 году, считается первым компьютерным вирусом Microsoft DOS (MS-DOS). Brain был вирусом загрузочного сектора. Он распространялся через зараженные загрузочные сектора гибких дисков и после установки на новый ПК устанавливался в память системы и впоследствии заражал все новые диски, вставленные в этот ПК.

- Вирус Иерусалим , также известный как вирус пятницы 13-го , был обнаружен в 1987 году и распространился по всему Израилю через дискеты и вложения электронной почты. Вирус DOS заражал систему и удалял все файлы и программы, когда системный календарь доходил до пятницы, 13-го.

- Вирус Melissa , впервые появившийся в 1999 году, распространялся в виде вложения электронной почты.

Если бы на зараженных системах был Microsoft Outlook, вирус был бы отправлен первым 50 людям в списке контактов зараженного пользователя. Этот вирус также поразил макросы в Microsoft Word и отключил или снизил защиту безопасности в программе.

Если бы на зараженных системах был Microsoft Outlook, вирус был бы отправлен первым 50 людям в списке контактов зараженного пользователя. Этот вирус также поразил макросы в Microsoft Word и отключил или снизил защиту безопасности в программе. - Троянец Archiveus , дебютировавший в 2006 году, был первым известным случаем вируса-вымогателя, который использовал надежное шифрование для шифрования файлов и данных пользователей. Archiveus нацеливался на системы Windows, использовал алгоритмы шифрования Rivest-Shamir-Adleman (RSA) — тогда как более ранние версии программ-вымогателей использовали более слабую и легко поражаемую технологию шифрования — и требовал от жертв покупать продукты в интернет-аптеке.

- Зевс Троян или Zbot , один из самых известных и широко распространенных вирусов в истории, впервые появился в 2006 году, но с годами развивался и продолжает вызывать проблемы по мере появления новых вариантов.

Первоначально троянец Zeus использовался для заражения систем Windows и сбора банковских учетных данных и информации об учетных записях жертв. Вирус распространяется с помощью фишинговых атак, загрузок с диска и «человека в браузере». Вредоносный комплект Zeus был адаптирован киберпреступниками для включения новых функций для обхода антивирусных программ, а также для создания новых вариантов троянца, таких как ZeusVM, который использует методы стеганографии, чтобы скрыть свои данные.

Первоначально троянец Zeus использовался для заражения систем Windows и сбора банковских учетных данных и информации об учетных записях жертв. Вирус распространяется с помощью фишинговых атак, загрузок с диска и «человека в браузере». Вредоносный комплект Zeus был адаптирован киберпреступниками для включения новых функций для обхода антивирусных программ, а также для создания новых вариантов троянца, таких как ZeusVM, который использует методы стеганографии, чтобы скрыть свои данные. - Вирус Cabir является первым подтвержденным примером вируса для мобильных телефонов для ныне несуществующей ОС Nokia Symbian. Считалось, что вирус был создан группой из Чехии и Словакии под названием 29A, которая отправила его ряду компаний-разработчиков программного обеспечения для обеспечения безопасности, включая Symantec в США и «Лабораторию Касперского» в России. Cabir считается вирусом с доказательством концепции (POC), потому что он доказывает, что вирус может быть написан для мобильных телефонов, в чем когда-то сомневались.

Последнее обновление: март 2021 г.

Продолжить чтение О вирусе (компьютерный вирус)

- Как защитить сеть от программ-вымогателей за 5 шагов

- Тест на вредоносное ПО: проверьте свои знания типов терминов

- Меры по предотвращению программ-вымогателей для предприятий, которые должны быть приняты в 2021 году

- Основные сетевые атаки 2020 года, которые повлияют на десятилетие

- Компьютерные вирусы представляют большую угрозу в связи с пандемией

Копать глубже об угрозах и уязвимостях

компьютерный червь

Автор: Кристал Беделл

10 распространенных типов атак вредоносных программ и способы их предотвращения

Автор: Изабелла Харфорд

стелс-вирус

Автор: Рахул Авати

Чернобыльский вирус

Автор: Кэти Террелл Ханна

Сеть

-

5 самых ценных сертификатов беспроводной сетиНавыки беспроводных сетей пользуются большим спросом.

Наличие первоклассной сертификации беспроводной сети может помочь новичкам в работе с сетями и …

Наличие первоклассной сертификации беспроводной сети может помочь новичкам в работе с сетями и … -

История беспроводной связи для бизнеса и планы на будущееЭта история корпоративной беспроводной связи ведет вас от разработки WLAN внутри предприятия к сотовым службам передачи данных за пределами …

-

Оценить различные подходы SASE к развертываниюПредприятия должны выбирать между подходами SASE одного или нескольких поставщиков, а также вариантами самостоятельного или управляемого обслуживания. Эксперты …

ИТ-директор

-

Топ-9 блокчейн-платформ, которые стоит рассмотреть в 2023 годуПолучите подробную информацию об основных функциях, отличительных чертах, сильных и слабых сторонах платформ блокчейна, получив наиболее …

-

Развивающаяся космическая отрасль создаст новые рабочие места и продуктыРастущая космическая отрасль создает возможности для бизнеса в космосе, начиная от наблюдения Земли и связи до космоса .

..

.. -

10 реальных вариантов использования метавселенной, а также примерыПотенциал для проектов метавселенной существует в различных вариантах использования. Вот примеры, ориентированные на предприятия и потребителей…

Корпоративный настольный компьютер

-

Как контролировать файлы Windows и какие инструменты использоватьМониторинг файлов в системах Windows имеет решающее значение для обнаружения подозрительных действий, но существует так много файлов и папок, которые нужно хранить…

-

Как Microsoft Loop повлияет на службу Microsoft 365Хотя Microsoft Loop еще не является общедоступным, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты…

-

В последнем обновлении Windows 11 добавлен проводник с вкладкамиПоследнее обновление Windows 11 предлагает проводник с вкладками для изменения порядка файлов и переключения между папками.

ОС также…

ОС также…

Облачные вычисления

-

Руководство для конференции по AWS re:Invent 2022Ознакомьтесь с последними новостями, выпусками продуктов и обновлениями технологий, а также анализом и рекомендациями экспертов от AWS re:Invent 2022 …

-

Рост доходов Nutanix за счет продления подпискиДоходы Nutanix подскочили на 15% благодаря увеличению числа пользователей, продлевающих свои подписки. Компания также сообщила о положительной выручке …

-

Сравните Azure Key Vault и секреты KubernetesСекреты требуют определенного уровня обслуживания, такого как хранение, доставка и управление. Сравните услуги по этим критериям и узнайте …

ComputerWeekly.com

-

Общение у него в кровиГенеральный директор Symbio Connect Джорджио Михайла провел более двух десятилетий в карьере, усеянной ролями в основных коммуникационных технологиях .

– 2012

– 2012 Вирус остается активным в фоновом режиме и заражает новые хосты, когда к этим файлам обращаются другие программы или сама операционная система.

Вирус остается активным в фоновом режиме и заражает новые хосты, когда к этим файлам обращаются другие программы или сама операционная система.

С другой стороны, медленные инфекторы предназначены для нечастого заражения хостов. Некоторые медленные вирусы, например, заражают файлы только при их копировании. Медленные заразители предназначены для того, чтобы избежать обнаружения, ограничивая свои действия: они с меньшей вероятностью заметно замедляют работу компьютера и в лучшем случае редко запускают антивирусное программное обеспечение, обнаруживающее подозрительное поведение программ. Однако подход медленного заражения не кажется очень успешным.

С другой стороны, медленные инфекторы предназначены для нечастого заражения хостов. Некоторые медленные вирусы, например, заражают файлы только при их копировании. Медленные заразители предназначены для того, чтобы избежать обнаружения, ограничивая свои действия: они с меньшей вероятностью заметно замедляют работу компьютера и в лучшем случае редко запускают антивирусное программное обеспечение, обнаруживающее подозрительное поведение программ. Однако подход медленного заражения не кажется очень успешным.

Если бы на зараженных системах был Microsoft Outlook, вирус был бы отправлен первым 50 людям в списке контактов зараженного пользователя. Этот вирус также поразил макросы в Microsoft Word и отключил или снизил защиту безопасности в программе.

Если бы на зараженных системах был Microsoft Outlook, вирус был бы отправлен первым 50 людям в списке контактов зараженного пользователя. Этот вирус также поразил макросы в Microsoft Word и отключил или снизил защиту безопасности в программе. Первоначально троянец Zeus использовался для заражения систем Windows и сбора банковских учетных данных и информации об учетных записях жертв. Вирус распространяется с помощью фишинговых атак, загрузок с диска и «человека в браузере». Вредоносный комплект Zeus был адаптирован киберпреступниками для включения новых функций для обхода антивирусных программ, а также для создания новых вариантов троянца, таких как ZeusVM, который использует методы стеганографии, чтобы скрыть свои данные.

Первоначально троянец Zeus использовался для заражения систем Windows и сбора банковских учетных данных и информации об учетных записях жертв. Вирус распространяется с помощью фишинговых атак, загрузок с диска и «человека в браузере». Вредоносный комплект Zeus был адаптирован киберпреступниками для включения новых функций для обхода антивирусных программ, а также для создания новых вариантов троянца, таких как ZeusVM, который использует методы стеганографии, чтобы скрыть свои данные.

Наличие первоклассной сертификации беспроводной сети может помочь новичкам в работе с сетями и …

Наличие первоклассной сертификации беспроводной сети может помочь новичкам в работе с сетями и … ..

.. ОС также…

ОС также…