Содержание

что это такое, их виды. Способы остановить и предотвратить DDoS-атаку

Что такое DDoS-атака

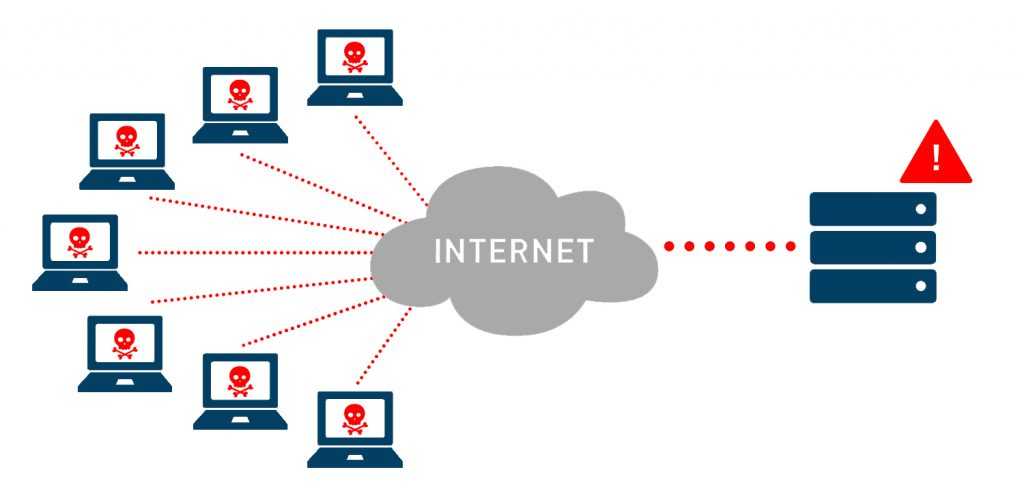

Атаки типа «отказ в обслуживании» DoS (Denial of Service) – это перегрузка сети паразитным трафиком (т.н. флуд), когда на атакуемый ресурс отправляется большое количество злонамеренных запросов, из-за чего полностью «забиваются» все каналы сервера или вся полоса пропускания входного маршрутизатора. При этом передать легитимный трафик на сервер становится невозможно. Запросов может быть так много, что сервер не успевает их обрабатывать и переходит в режим «отказа в обслуживании». На жаргоне специалистов это называется «положить сервер».

Если такая атака ведется не от одного компьютера, а от многих, то такая атака называется распределенной атакой DDoS (Distributed DoS).

Схема DDoS-атаки

Виды DDoS-атак

Атаки 3-4 уровня OSI

Это атаки на сетевом и транспортном уровнях. Злоумышленники «забивают» каналы передачи большим количеством передаваемых пакетов. Канал не может справиться с нагрузкой и выдает ошибку «отказ в доступе». DDoS-атаки могут использовать недостатки сетевых протоколов, перегружая сервер, в результате чего сервер перестает отвечать на запросы.

Канал не может справиться с нагрузкой и выдает ошибку «отказ в доступе». DDoS-атаки могут использовать недостатки сетевых протоколов, перегружая сервер, в результате чего сервер перестает отвечать на запросы.

Атаки 7 уровня OSI

Атаки на уровне приложений потребляют не только сетевые ресурсы, но и ресурсы сервера. Сервер не выдерживает нагрузку, что приводит к его недоступности. Атака при этом направлена непосредственно на операционную систему или приложение с целью вынудить их превысить лимит вычислительной мощности сервера. При этом атакам подвергаются конкретные приложения, сервисы и службы. Атаки могут продолжаться длительное время (несколько часов или дней).

Типы DDoS-атак

- HTTP-флуд: самый простой вид запросов, например, при помощи HTTP-заголовка пакета, который указывает запрашиваемый ресурс сервера. Злоумышленник может использовать сколько угодно заголовков, придавая им нужные свойства. При DDoS-атаке HTTP-заголовки могут изменяться, делая их труднораспознаваемыми для выявления атаки.

Кроме того, HTTP-запросы атаки могут передаваться по защищенному протоколу HTTPS. В этом случае все пересылаемые между клиентом (злоумышленником) и сервером данные шифруются. При этом «защищенность» идет атакующему только на пользу: чтобы выявить злонамеренный запрос, сервер должен сначала расшифровать его. То есть расшифровывать приходится весь поток запросов, которых во время DDoS-атаки поступает очень много. Это создает дополнительную нагрузку на сервер-жертву, что приводит к исчерпанию его вычислительной мощности.

Кроме того, HTTP-запросы атаки могут передаваться по защищенному протоколу HTTPS. В этом случае все пересылаемые между клиентом (злоумышленником) и сервером данные шифруются. При этом «защищенность» идет атакующему только на пользу: чтобы выявить злонамеренный запрос, сервер должен сначала расшифровать его. То есть расшифровывать приходится весь поток запросов, которых во время DDoS-атаки поступает очень много. Это создает дополнительную нагрузку на сервер-жертву, что приводит к исчерпанию его вычислительной мощности. - SYN-флуд (TCP/SYN): устанавливает полуоткрытые соединения с узлом. Когда сервер-жертва принимает SYN-пакет синхронизации через открытый порт, он должен послать в ответ на сервер-источник запроса пакет подтверждения SYN-ACK и открыть соединение. После этого запроса сервер-источник должен послать на сервер пакет подтверждения ACK, однако злоумышленник не посылает это подтверждение. Соединения остаются полуоткрытыми до истечения тайм-аута. Очередь на подключение на атакуемом сервере переполняется и новые клиенты не могут установить соединение с сервером.

- MAC-флуд: злоумышленник посылает поток пустых фреймов Ethernet с разными MAC-адресами в каждом. Коммутаторы сети рассматривают каждый MAC-адрес в отдельности и резервируют ресурсы под каждый из них. Когда вся память коммутатора использована, он либо перестает отвечать, либо останавливает работу. Иногда атака MAC-флудом может удалять таблицы маршрутизации на узлах сети, таким образом нарушая работу всей сети, а не только одного сервера.

- Ping of Death: мастер-бот Ping of Death посылает злонамеренные пинг-запросы через различные IP-протоколы на атакуемый сервер, что приводит к его перегрузке. В настоящее время такие атаки редки. Пропускная способность сетей значительно повысилась, а для таких атак нужно много ресурсов – зараженных ботов.

- Smurf Attack: разновидность Ping of Death. Этот вид атаки использует протокол Интернет (IP) и протокол управляющих сообщений ICMP (Internet Control Message Protocol), на которых работает зловредная программа Smurf.

Она подменяет IP-адрес атакующего и пингует IP-адреса в корпоративной сети, оставляя на них полуоткрытые соединения.

Она подменяет IP-адрес атакующего и пингует IP-адреса в корпоративной сети, оставляя на них полуоткрытые соединения. - Fraggle Attack: использует большие объемы трафика UDP на вещательной сети маршрутизатора. Эта атака работает аналогично Smurf-атаке, но вместо протокола ICMP использует вещательный протокол UDP.

- Slowloris. Атака Slowloris направлена на веб-сервер. Атакующий сервер подключается к целевому серверу и оставляет это подключение полуоткрытым настолько долго, насколько это возможно, а затем размножает эти полуоткрытые соединения. Закрытие таких соединений атакуемым сервером по таймауту происходит медленнее, чем установка новых соединений. Противодействовать этой атаке довольно сложно, поскольку сложно отследить источник атаки.

- NTP-усиление. Атака использует серверы протокола сетевого времени NTP (Network Time Protocol), который используется для синхронизации компьютерных часов в сети.

Цель атаки – перегрузка трафиком UDP. При этой атаке атакуемый сервер отвечает, посылая UDP-трафик на подмененный злоумышленником IP-адрес. «Усиление» означает, что объем ответного UDP-трафика много больше запроса. Поэтому сеть быстро перегружается бесполезным трафиком, а ее узлы останавливают работу.

Цель атаки – перегрузка трафиком UDP. При этой атаке атакуемый сервер отвечает, посылая UDP-трафик на подмененный злоумышленником IP-адрес. «Усиление» означает, что объем ответного UDP-трафика много больше запроса. Поэтому сеть быстро перегружается бесполезным трафиком, а ее узлы останавливают работу. - Pulse Wave. Главная опасность пульсирующих атак Pulse wave заключается в методике периодических всплесков трафика. Обычная DDoS-атака выглядит как постепенно нарастающий поток вредоносного трафика. Pulse wave представляет собой серию коротких, но мощных импульсов, происходящих с определенной периодичностью.

Пульсирующий трафик атаки Pulse wave (источник: ddos-guard.net)

- APDoS. Усовершенствованная повторяющаяся DoS-атака APDoS (Advanced Persistent DoS) нацелена на нанесение максимального вреда атакуемому серверу. Он использует механизмы HTTP-флуда, SYN-флуда и других видов атак. При этом посылаются миллионы запросов в секунду.

Такая атака может длиться неделями, поскольку злоумышленник все время меняет тактику атаки, типы атаки, чтобы обмануть средства противодействия атакуемой стороны.

Такая атака может длиться неделями, поскольку злоумышленник все время меняет тактику атаки, типы атаки, чтобы обмануть средства противодействия атакуемой стороны.

Как остановить DDoS-атаку

Для противодействия случившейся DDoS-атаке необходимо принять следующие меры:

- Как можно раньше идентифицировать DDoS-атаку. Чем скорее распознан факт атаки, а также ее источник, тем раньше ее можно остановить и минимизировать ущерб. Для этого полезно иметь профиль входящего трафика – какой объем и какого трафика откуда идет. При этом, если происходят отклонение от это этого профиля, это событие может быть автоматически распознано и могут быть приняты превентивные меры. Большинство DDoS-атак начинаются с кратковременных всплесков трафика, поэтому полезно иметь возможность распознать, вызваны ли эти всплески внезапной активностью легитимных пользователей, либо это начало DDoS-атаки.

Например, 6 сентября 2019 года около 21:00 по московскому времени у многих пользователей в Европе и мире перестали открываться сайты Википедии и Викимедии, а средства контроля доступности интернет-ресурсов зафиксировали падение сайта. Вскоре это прекратилось, но ненадолго. Около полуночи того же дня германский сайт Викимедиа сообщил в Твиттере о масштабной DDoS-атаке на свои серверы, которая с перерывами продолжалась до 5:40 утра следующего дня. Источником атаки была ранее неизвестная хакерская группа UkDrillas, которая проводила «натурные испытания» своих методик и средств, а сайт Википедии был выбран ими в качестве «подопытного кролика».

Вскоре это прекратилось, но ненадолго. Около полуночи того же дня германский сайт Викимедиа сообщил в Твиттере о масштабной DDoS-атаке на свои серверы, которая с перерывами продолжалась до 5:40 утра следующего дня. Источником атаки была ранее неизвестная хакерская группа UkDrillas, которая проводила «натурные испытания» своих методик и средств, а сайт Википедии был выбран ими в качестве «подопытного кролика».

График сетевого трафика при DDoS-атаке на кластер серверов Викимедиа в г. Ашберн (шт. Вирджиния, США), достигавшего почти 3 Гбит/с (источник: ru.wikinews.org)

- Однократное выделение серверу полосы пропускания «с запасом». Чем шире полоса у веб-сервера, тем обычно лучше. Таким образом сервер может выдерживать резкие и неожиданные всплески трафика, которые могут быть, например, результатом рекламной кампании. Но даже если заложить запас в 100 %, или 500 %, это вряд ли спасет от DDoS-атаки. Однако это может дать некоторое время на распознавание источника и типа атаки и принятие мер до того, как сервер «ляжет» полностью.

- Защита периметра сети. Есть несколько технических мер, которые можно предпринять для частичного ограничения эффекта атаки. Многие из них довольно просты и требуют лишь регулировки сетевых настроек. Например:

- Ограничить скорости маршрутизатора, чтобы предотвратить остановку сервера.

- Установить фильтры на маршрутизаторе для сброса пакетов от распознанного источника атаки.

- Установить таймаут на полуоткрытые соединения (от которых в течение времени таймаута не получен подтверждающий ответ источника запроса).

- Сбрасывать пакеты с подмененными IP-адресами и вообще пакеты необычной структуры.

- Установить более низкие пороги сброса для SYN-, ICMP-, и UDP-флуда.

Однако все эти меры хорошо известны и хакерам, и они изобретают все новые способы атак и увеличивают их интенсивность. Но все же эти меры помогут выиграть время на распознавание атаки и принятие мер до наступления фатальной ситуации.

Шансы на предотвращение DDoS-атаки значительно увеличиваются, если веб-сервер расположен в дата-центре, а не в корпоративной сети предприятия. В дата-центрах обычно и входная полоса шире, и имеются мощные маршрутизаторы, которые не всякая организация может себе позволить, а также и персонал имеет больше опыта в предотвращении атак. По крайней мере, другие серверы организации (email, VoIP и пр.) не подвергнутся воздействию атаки.

- Обратиться к специалисту по DDoS-атакам. Есть специальные компании, которые специализируются на оказании экстренной помощи организациям, ставшим объектом DDoS-атаки. У таких компаний есть разнообразные технологии и средства, чтобы обеспечить работоспособность сервера под DDoS-атакой.

Работа услуги предотвращения DDoS-атак, предоставляемая хостинг-провайдером (источник: ИКС медиа)

- Создать инструкцию по действиям в случае DDoS—атаки. В такой инструкции могут быть в доступной форме расписаны действия персонала по предотвращению случившейся DDoS-атаки.

Как предотвратить DDoS-атаку

- Увеличить полосу пропускания. При этом возможно распознать всплески трафика на ранней стадии. Однако в настоящее время это уже плохо помогает предотвратить массированные DDoS-атаки.

- Резервировать ИТ-инфраструктуру. Чтобы максимально усложнить хакерам задачу DDoS-атаки на сервер, лучше распределить виртуальную серверную инфраструктуру по нескольким дата-центрам с использованием хорошей системы балансировки, которая распределяет трафик между ними. При возможности эти дата-центры должны быть в разных областях и округах страны (или даже в разных странах). Еще лучше будет, если эти дата-центры подключены к разным транспортным сетям, в которых нет очевидных «узких мест» в одной точке. Таким образом, хакеру, в лучшем случае, удастся атаковать лишь часть серверной инфраструктуры, а остальные части инфраструктуры смогут взять на себя дополнительный трафик или его долю.

- Конфигурировать сетевое оборудования так, чтобы противодействовать DDoS-атакам.

Например, можно сконфигурировать файрволл или маршрутизатор так, чтобы они сбрасывали входные пакеты с протоколом ICMP или блокировали ответы от DNS-сервера вне корпоративной сети. Это может помочь предотвратить DDoS-атаки пингования.

Например, можно сконфигурировать файрволл или маршрутизатор так, чтобы они сбрасывали входные пакеты с протоколом ICMP или блокировали ответы от DNS-сервера вне корпоративной сети. Это может помочь предотвратить DDoS-атаки пингования. - Использовать аппаратные и программные средства анти-DDoS. Серверы должны быть защищены сетевыми фаерволами, а также фаерволами для веб-приложений. Кроме того, полезно использовать балансировщики нагрузки. Многие вендоры оборудования включают программную защиту от DDoS-атак, таких как SYN-flood, которая следит за количеством незакрытых соединений и сбрасывает их при превышении порога. На веб-серверах, которые наиболее часто подвергаются DDoS-атакам, может быть установлено специальное ПО. Например, это может быть ПО, предотвращающее на 7-м уровне OSI такие атаки, как Slowloris.

- Специальные защитные средства. Защитные средства анти-DDoS для фаерволов и контроллеров пограничных сессий поставляются такими вендорами, как NetScout Arbor, Fortinet, Check Point, Cisco, Radware и др.

В них могут использоваться в т. ч. и средства искусственного интеллекта по распознаванию сигнатур во входящем трафике. Однако слабым местом такого метода защиты является то, что эти средства часто имеют ограничения по объему пропускаемого ими трафика. Самые мощные из них могут обрабатывать трафик около 80 Гб/с, а современные техники DDoS-атак могут превосходить и этот уровень трафика.

В них могут использоваться в т. ч. и средства искусственного интеллекта по распознаванию сигнатур во входящем трафике. Однако слабым местом такого метода защиты является то, что эти средства часто имеют ограничения по объему пропускаемого ими трафика. Самые мощные из них могут обрабатывать трафик около 80 Гб/с, а современные техники DDoS-атак могут превосходить и этот уровень трафика. - Защита DNS-сервера. Не следует забывать и о том, что злоумышленники могут атаковать веб-серверы не напрямую, а «положив» DNS-сервер корпоративной сети. Поэтому важно резервировать DNS-серверы, располагая их в разных дата-центрах с балансировщиками нагрузки.

Заключение

Можно сказать, что не существует какой-то «волшебной таблетки», универсального средства, которые дадут возможность забыть о DDoS-атаках. Хакеры-злоумышленники – народ злобно-изощренный, и они не только изобретают все новые виды, методы и средства DDoS-атак, но также и тщательно изучают доступные на рынке средства противодействия им. Здесь весьма уместна присказка про «болт с резьбой», весьма популярная в среде хакеров.

Здесь весьма уместна присказка про «болт с резьбой», весьма популярная в среде хакеров.

Какие бы и сколько бы средств какой угодно мощности вы ни установите на свою сеть, это не даст гарантии того, что вы не станете жертвой DDoS-атаки. Поэтому защите от DDoS-атак необходимо постоянно уделять самое пристальное внимание. Не следует ограничиваться только установкой программно-аппаратных средств защиты. Необходимо также проводить образовательную работу среди инженерного персонала.

Что такое DDoS-атака: виды и способы защиты

Distributed Denial of Service, или «Распределенный отказ в обслуживании» — это перегрузка информационной системы избыточным числом запросов, блокирующая обработку обращений.

Что происходит при DDoS-атаке? Массовые запросы к серверу. Их объем превышает допустимый, что делает сервер недоступным для других пользователей.

Причины DDOS-атак

Личная неприязнь

IT-специалисты могут инициировать обвал сервера организации по личным мотивам: преследование со стороны закона, желание отомстить обидчикам, зависть успеху чужого проекта и пр. Например, в 1999 году хакеры из-за угрозы преследования обрушили серверы ФБР.

Например, в 1999 году хакеры из-за угрозы преследования обрушили серверы ФБР.

Политические мотивы

Атакуя серверы органов власти, хакеры таким образом выражают свой протест действиям правительства. Например, в 2007 году из-за угрозы сноса Памятника Воину-освободителю в Таллине хакеры начали атаковать серверы госучреждений.

Развлечение

DDoS становится популярным в современном IT-сообществе, поэтому новички могут проводить их не столько из серьезных побуждений, сколько для забавы.

Вымогательство

Хакер может шантажировать владельцев ресурса с целью выкупа под угрозой DDoS.

Конкуренция

Инфраструктура организации может быть атакована представителями конкурирующей фирмы.

Потенциальные жертвы

Основной ущерб для любой корпорации — это потери от простоя (трафик, клиенты, доход, репутация, ухудшение позиций в поисковых выдачах и пр.). Как правило, жертвами крупных DDOS атак становятся:

- Корпорации и государственные учреждения: агрегаторы (маркетплейсы), сайты крупных компаний, отраслевых министерств и др.

;

; - Финансовые учреждения: сайты и порталы банков, бирж, управляющих и инвестиционных компаний;

- Медицинские учреждения: больницы, медицинские центры и пр.;

- IoT устройства: онлайн-кассы, системы «Умный дом» и пр.

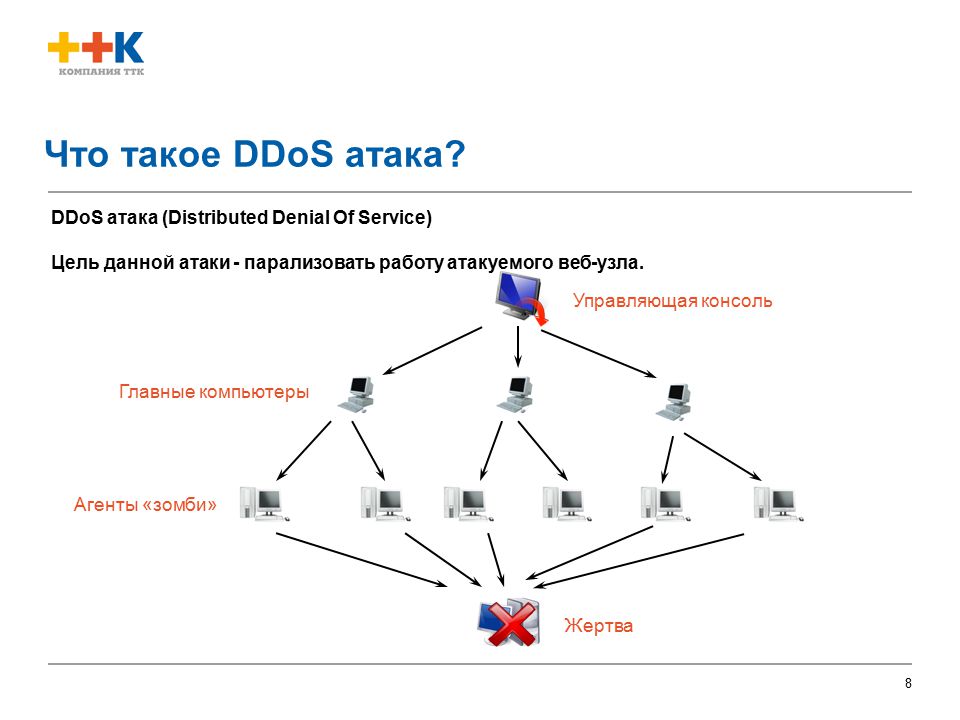

Организация DDOS-атак

Серверы имеют ограничения на одновременную обработку запросов. Также для оптимизации нагрузки предусмотрено ограничение пропускной способности канала, соединяющего сеть и сервер. Для обхода ограничений злоумышленники организуют специальную сеть с вредоносным ПО («ботнет»). Для наглядности ее схема приведена ниже.

Входящие в инфраструктуру «ботнет» компьютеры не связаны между собой. Они используются для генерации избыточного трафика, способного перегрузить атакуемую систему. Для этого на компьютеры ставится троян, который запускается удаленно. Атаке подвергается DNS сервер, пропускной канал и интернет-соединение.

Признаки DDOS-атаки

Распознать атаку можно по следующим признакам:

- Некорректная работа серверного ПО и ОС: зависания, произвольные завершения сессий и пр.

;

; - Пиковая нагрузка на сервер: нагрузка на ЦП, оперативную память, диск и другие компоненты сервера, превышающая средние значения;

- Рост числа запросов на порты;

- Одинаковая модель поведения: злоумышленники пытаются маскировать вредоносный трафик, закладывая в алгоритмы симуляцию действий пользователей (скачивания файлов, просмотры страниц, использование поиска и пр.). Выявление массового совершения однотипных действий может послужить сигналом;

- Однотипные запросы к портам и сервисам: выявить возросшую нагрузку, однотипные запросы к службам сервера можно по анализу логов. Массовые запросы, если генерирующие их пользователи не похожи на типичную аудиторию, являются хорошим маркером.

Виды DDoS-атак

Атаки транспортного уровня

Атака направлена на перегрузку брандмауэра, центральной сети или системы, распределяющей нагрузку. При атаках такого вида распространено использование сетевого флуда, при котором генерируется масса однотипных запросов-пустышек, перегружающих канал. Основной упор здесь делается на методику обработки клиентских запросов к серверу.

Основной упор здесь делается на методику обработки клиентских запросов к серверу.

Как правило, сетевая служба работает по методу FIFO, согласно которому в приоритете первое обращение. Однако, при флуде генерируется такой объем запросов, что аппаратных ресурсов сервера не хватает для завершения обработки первого запроса.

HTTP-флуд

Сервер получает избыточный объем HTTP-запросов клиентов, в результате чего все узлы связи становятся недоступными.

ICMP-флуд

Перегружает сервер жертвы служебными командами, на которые машина должна давать эхо-ответы. Классический пример — Ping-флуд, когда на сервер непрерывно отправляются ICMP-пакеты для проверки доступности узла.

SYN-флуд

На сервер отправляется избыточный объем SYN-запросов на TCP-подключение. Согласно алгоритму «тройного рукопожатия», сервер должен ответить на SYN-запрос клиента пакетом с флагом ACK (Аcknowledge). После этого будет установлено соединение. В случае с SYN-флудом, очередь SYN-запросов на сервере переполняется.

При этом заголовки SYN-пакетов подделываются таким образом, чтобы ответные пакеты с сервера уходили на несуществующие адреса. Таким образом, злоумышленник создает цепочку наполовину открытых соединений, забивающих канал и делающих невозможным доступ рядовых пользователей к серверу и его службам.

UDP-флуд

Атакуемое устройство получает множественные UDP-запросы с измененными IP-адресами источников. Так злоумышленник сохраняет анонимность паразитной сети, забивая полосу пропускания сервера. Суть атаки в следующем: из вредоносной сети на жертву направляется поток UDP-запросов. Сервер должен обработать запрос, разобрав приходящий пакет и определив для него соответствующее приложение (сервис, порт).

Затем нужно перенаправить запрос туда и в случае успеха вернуть ответ службы. В случае отсутствия активности будет отправлено сообщение «Адресат недоступен» по протоколу ICMP. Поскольку в пакетах был изменен адрес источника инициатора запроса, то ICMP-отказы уходят на другие узлы. Тем временем, вредоносный алгоритм продолжает поддерживать очередь запросов переполненной.

Тем временем, вредоносный алгоритм продолжает поддерживать очередь запросов переполненной.

MAC-флуд

На порты сервера поступает поток пустых пакетов с пустыми MAC-адресами.

Атаки уровня инфраструктуры

Атаке подвергаются оперативная память, процессорное время, а также подсистема хранения данных на сервере. При этом пропускной канал не перегружается.

Существуют несколько видов таких атак.

Вычисления

Процессор получает запросы на «тяжелые» вычисления. Ввиду переизбытка запросов сервер начинает сбоить и пользователи не получают доступ к серверу, его службам и ресурсам.

Переполнение диска

Дисковое пространство сервера начинает заполняться «мусорным» содержимым с помощью вредоносного кода злоумышленников. Переполнение диска нарушает работу веб-сервисов, функционал которых построен на активной работе с файловой системой (хранение, доступ и воспроизведение мультимедиа и другого контента). Для заполнения используются лог-файлы (данные о запросах и сессиях, формируемые на стороне сервера). Предотвратить умышленное заполнение диска можно ограничив размер лог-файлов.

Предотвратить умышленное заполнение диска можно ограничив размер лог-файлов.

Обход системы квотирования

Злоумышленник получает доступ к CGI-интерфейсу сервера и с его помощью использует аппаратные ресурсы машины в своих интересах.

Неполная проверка пользователя

Злоумышленник может использовать ресурсы сервера бесконечно долго.

Атака второго рода

На сервере вызывается ложный сигнал о перегрузке, либо ее угрозе, в результате сетевой узел на время становится недоступным.

Атаки уровня приложений

При таких атаках используются заложенные в серверное ПО упущения, создающие уязвимости. Классический пример — атака «Пинг смерти», когда на атакуемую машину направляется избыточный объем ICMP-пакетов, переполняющих буфер памяти.

DNS-атаки

Атаки этого вида направлены на:

- Использование уязвимостей в ПО DNS-серверов: «уязвимость нулевого дня», «Быстрый поток», «DNS-спуфинг»;

- Обрушение DNS-серверов: из-за отключения службы DNS пользователь не сможет зайти на страницу сайта, поскольку его браузер не найдет IP-адрес нужного узла.

Предотвращение и защита от DDoS-атак

Наиболее эффективный способ защиты от DDoS атак на сайт — это фильтрация подозрительной сетевой активности на уровне хостинг или интернет-провайдера. Причем выполняться это может как средствами сетевых маршрутизаторов, так и с помощью специального оборудования.

Владелец же сайта, веб-сервиса или другого сетевого проекта, со своей стороны, для минимизации рисков и потерь от DDoS должен:

- Тщательно обследовать логику своего продукта: еще на этапе разработки и тестирования можно исключить ошибки и уязвимости;

- Вести контроль версий ПО и сетевых служб: необходимо своевременно обновлять программное обеспечение сетевых служб (СУБД, PHP и пр.). Также нужно поддерживать код самого продукта в актуальном и стабильном состоянии. Рекомендуется даже разворачивать проект на нескольких серверах — продуктовом (боевом), тестовом (для обкатки нового функционала) и бэкап-сервере (для хранения резервных копий и архивов исходников).

Также рекомендуется использовать системы контроля версий (Git) для возможности отката проекта к предыдущей стабильной сборке;

Также рекомендуется использовать системы контроля версий (Git) для возможности отката проекта к предыдущей стабильной сборке; - Следить за доступом к сетевым службам: делегирование прав на операции требует проработки. Необходимо обеспечить несколько уровней доступа (мастер, гостевой и пр.) к сетевым службам сервера и архиву версий проекта. Список лиц, имеющих доступ к ресурсам сервера, необходимо поддерживать в актуальном состоянии — например, своевременно отключать доступ уволившимся сотрудникам. Также нужно сбрасывать пароли и учетные записи при любом подозрении на компрометацию;

- Контролировать панель администратора: рекомендуется ограничить доступ к панели внутренней, либо VPN-сетью;

- Сканировать систему на наличие уязвимостей: в этом помогут публичные рейтинги (например, OWASP Top 10), либо инструменты разработчика;

- Использовать брандмауэр приложений: автоматизируйте проверку сетевого трафика и валидации запросов к портам и службам сервера;

- Распределять трафик с помощью CDN: за счет распределенного хранения контента нагрузка на ресурсы сервера оптимизируется, что ускоряет обработку трафика и запросов;

- Вести списки контроля доступа (ACL): для персонального ограничения доступа к сетевым узлам;

- Очищать кэш DNS: для защиты от спуфинга;

- Использовать защиту от спама: один из источников уязвимостей — формы обратной связи.

Злоумышленники могут направить своих ботов массово заполнять их отправлять однотипные данные на сервер. Для фильтрации такого трафика формы нужно переводить на JS-компоненты или оснащать их капчами и другими инструментами проверки;

Злоумышленники могут направить своих ботов массово заполнять их отправлять однотипные данные на сервер. Для фильтрации такого трафика формы нужно переводить на JS-компоненты или оснащать их капчами и другими инструментами проверки; - Использовать контратаку: вредоносный трафик можно перенаправить на сеть атакующего. В результате это не только сохранит доступность Вашего сервера, но и временно выведет злоумышленника из игры;

- Использовать распределенное хранение и бэкапирование: в случае отказа одного или нескольких серверов Вашей сети Вы сможете возобновить работу ресурса на другой машине. К этому времени там уже будет развернута функциональная копия Вашего проекта;

- Использовать аппаратные средства защиты от DDoS: Impletec iCore, DefensePro и пр.;

- Тщательно выбирать хостинг-провайдера: необходимо выбирать поставщика, дающего гарантии защиты от всех современных угроз. Также немаловажно иметь круглосуточную линию поддержки, панель администратора с необходимыми инструментами аналитики по конкурентным условиям.

Защита DNS

Брандмауэры и системы предотвращения вторжений на серверы сами по себе уязвимы и рассчитывать только на их надежность не стоит.

Для TCP-трафика рекомендуется использовать облачные сервисы для фильтрации подозрительных запросов. Также рекомендуется:

- Проводить мониторинг DNS: подозрительную сетевую активность можно отследить. Для этого рекомендуется использовать коммерческие DNS-решения, либо Open-source продукты (например, BIND). Вы сможете в режиме реального времени отслеживать сетевой трафик и запросы к DNS. Для экономии времени также рекомендуется построит базовый профиль сетевой инфраструктуры и обновлять его по мере масштабирования бизнеса;

- Расширять аппаратные ресурсы DNS: компромиссное решение, позволяющее защитить инфраструктуру от мелкомасштабных атак. Закупка дополнительных мощностей также сопряжена и с вложениями;

- Использовать DNS Response Rate Limiting (RRL): это снижает вероятность использования Вашего DNS-сервера в атаке DDoS Reflection.

RRL снижает скорость обработки повторных запросов. Этот параметр поддерживается большинством DNS;

RRL снижает скорость обработки повторных запросов. Этот параметр поддерживается большинством DNS; - Строить конфигурации высокой доступности: DNS служба разворачивается на HA-сервере, что позволяет восстановить работу сервиса на резервной машине в случае если основная окажется недоступной.

Географически распределенная сеть также может послужить средством защиты от DDoS. Существует два подхода к построению такой сети:

- Anycast: разные DNS серверы используют общий IP-адрес, а при обработке трафика запросы направляются на ближайший сервер. Такой подход, по сравнению с описанным ниже, является более оптимальным, поскольку трафик и нагрузки распределяются между несколькими машинами. Это делает инфраструктуру более устойчивой к DDoS;

- Unicast: за каждым DNS-сервером закрепляется уникальный IP-адрес. Служба DNS поддерживает таблицу серверов и соответствующих им адресов ресурса. При обработке запросов для балансировки трафика и нагрузок IP-адрес выбирается в случайном порядке.

Такой подход к организации DNS-сети проще в реализации, однако при этом страдает устойчивость инфраструктуры. Злоумышленники могут инициировать цепочку направленных атак на DNS-серверы, последовательно выводя их из строя.

Такой подход к организации DNS-сети проще в реализации, однако при этом страдает устойчивость инфраструктуры. Злоумышленники могут инициировать цепочку направленных атак на DNS-серверы, последовательно выводя их из строя.

Крупнейшие DDOS-атаки в истории

Впервые серьезное нападение произошло в 2000 году. Жертвами стали серверы и сайты eBay, Amazon, CNN и Yahoo. Виновником стала самописная программа, созданная 16-летним хакером-энтузиастом. Вредоносный алгоритм под названием Sinkhole зафлудил машины жертв и обрушил их.

Некогда популярный «Пинг смерти» использовал ping-команду для флуда. Для того, чтобы вызвать DDoS сервера, размер пакета искусственно увеличивался до 65535 байт. Пик популярности такой атаки приходится на 90-е годы — тогда в серверном ПО еще не была распространена проверка размера приходящих пакетов. В результате пропускной канал забивался и ресурс становился недоступным.

В 2013 году в результате конфликта между голландским хостинг-провайдером Cyberbunker и Spamhaus (организация занимается составлением списков спамеров) первые начали атаку на последних. Первый удар на себя приняла CDN CloudFlare, далее вредоносный трафик переключился на ее провайдеров. Нагрузка на канал составила 300 Гбит/с.

Первый удар на себя приняла CDN CloudFlare, далее вредоносный трафик переключился на ее провайдеров. Нагрузка на канал составила 300 Гбит/с.

При атаке использовался метод DNS amplification. Суть метода — рассылка рекурсивных запросов с поддельными обратными адресами. При длине исходящего запроса в несколько байт ответный пакет может превышать несколько килобайт. При этом, для усиления эффекта ответный пакет направляется на сервер жертвы. Такой подход позволяет добиться большей эффективности, чем при использовании ботнет, поскольку в качестве «зомби»-компьютеров выступают не устройства с ограниченным каналом, а серверы.

В 2016 году была зафиксирована атака с нагрузкой на канал в 1 Тбит/с. Тем не менее, атакуемый ресурс устоял и смог отразить атаку.

Мы предлагаем комплексные решения для защиты Ваших интернет-ресурсов от DDoS:

- Базовая защита: фильтрация трафика и защищенные IP-адреса. Подробнее о фильтрации — в нашей базе знаний;

- Расширенная защита: анализ и очистка трафика на уровне протоколов приложений: HTTP, DNS, SIP и др.

;

; - Балансировщик нагрузки: оптимальное использование ресурсов сервера, распределенные системы хранения и обработки запросов и пр.

Образец должностной инструкции

официанта ресторана (бесплатно и готово)

Этот пример должностной инструкции официанта ресторана оптимизирован для публикации на онлайн-досках вакансий или на страницах вакансий и легко настраивается для вашей компании. Похожие должности включают Server и Food Server.

В обязанности официанта ресторана входит:

- Подготовка столов в ресторане с особым вниманием к санитарии и порядку

- Обслуживание клиентов при входе в ресторан

- Представление меню, подача и помощь клиентам в выборе продуктов питания/напитков

Краткое описание вакансии

Мы ищем компетентного официанта ресторана, который будет принимать и доставлять заказы. Вы будете лицом нашего ресторана и будете отвечать за впечатления наших клиентов.

В обязанности официанта входит обеспечение чистоты и порядка на наших столах к приходу гостей, представление меню и подача блюд и напитков. Вам нужно быть быстрым (в прямом и переносном смысле) и иметь вежливое и дружелюбное отношение. Если вам нравится общаться с людьми и вы преуспеваете в динамичной работе, мы будем рады с вами познакомиться.

Вашей конечной целью будет предоставление высококачественных услуг, которые помогут нам поддерживать и привлекать клиентов.

Обязанности

- Подготовка столиков в ресторане с особым вниманием к санитарии и заказу

- Обслуживать клиентов при входе

- Представление меню ресторана и помощь клиентам в выборе еды/напитков

- Принимать и подавать заказы

- Ответьте на вопросы или порекомендуйте дополнительные продукты

- Сотрудничество с другими официантами ресторана и персоналом кухни/бара

- Работайте с жалобами или проблемами с позитивным настроем

- Выставлять счета и принимать платежи

Требования и навыки

- Подтвержденный опыт работы в ресторане или официантом

- Практический опыт работы кассиром

- Внимание к чистоте и безопасности

- Терпение и клиентоориентированность

- Отличные навыки общения с дружелюбным отношением

- Ответственный и надежный

- Аттестат о среднем образовании приветствуется, но не обязателен

Часто задаваемые вопросы

Что делает сервер?

Официант принимает заказы, отвечает на вопросы о еде и напитках и обеспечивает исключительное обслуживание клиентов с приятной манерой поведения.

Каковы обязанности и ответственность Сервера?

Официант обязан обслуживать посетителей до, во время и после еды, помогая им размещать, получать и оплачивать заказы. Они также обеспечивают своевременную доставку еды и напитков, периодически проверяя свои столы в течение всего времени обслуживания.

Что отличает хороший сервер?

Быть отличным сервером значит быть внимательным к потребностям своих клиентов. Они должны обладать отличными навыками слушания и быть внимательными к деталям, поскольку они должны точно понимать, чего хотят люди. Им также необходимо задавать соответствующие вопросы, чтобы обеспечить наилучшее обслуживание.

С кем работает Сервер?

Официанты часто работают с шеф-поваром и его помощниками, чтобы гарантировать, что каждый посетитель получит желаемое блюдо быстро и разумно.

Что такое дудос? Подробный разбор

В статье рассказывается, что такое дудос, для чего применяется такая атака, какова ее техническая реализация и последствия.

Эпоха цифровых технологий

Еще сравнительно недавно иметь компьютер мог позволить себе не каждый человек, не говоря уже об Интернете. Но к счастью, цифровые технологии развиваются очень быстро, и в наше время уже никого не удивишь ПК или широкополосным безлимитным подключением к Сети. Естественно, во все времена, даже на заре таких технологий находились те, кого интересовали недокументированные возможности оборудования или операционных систем. Так появились хакеры — люди, которые эксплуатируют уязвимости системы или создают вредоносные программы. Однако, помимо прямого заражения, часто используется так называемый дудос. Так что же такое dudos и как осуществляется эта атака? В этом разберемся.

Определение

Для начала необходимо обратиться к официальной терминологии. И правильно говорить DoS или DDoS-атака, от англ. Denial of Service — отказ в обслуживании. Но это название пришлось не всем по вкусу и было быстро изменено на привычное нашему уху «дудо». Однако не все ими пользуются. Так что же такое дудос?

Однако не все ими пользуются. Так что же такое дудос?

По сути, это удаленная атака на конкретную компьютерную систему с целью ее доведения или отказа от нее, или перезагрузки, чтобы она не была доступна другим пользователям. Для более простого объяснения нужно немного рассказать о принципах работы серверов и доступе к ним.

Когда мы обращаемся к тому или иному серверу, на котором расположен сайт или что-то еще, то сигнал с командами проходит на самом сервере, а это требует пусть и мизерной, но вычислительной мощности, а также пропускной способности интернет-канала. Естественно, такие системы очень мощные, но когда такие запросы начинают поступать непрерывно (например, на обновление страницы) от десятков тысяч других компьютеров, целевая система оказывается перегруженной, и серверы не справляются с таким потоком запросов. Запросы. В результате они становятся недоступными. Итак, теперь мы знаем, что такое дудос.

Методы

Самый распространенный способ включает в себя процесс создания «зомби-сети». Так как для такой атаки требуется много разных запросов от множества компьютеров, хакеру или группе злоумышленников нужно их куда-то взять. И десятка, а то и двух личных будет мало. Для этого создается простой вирус, который заражает компьютеры пользователей по всему Интернету и позволяет ими управлять. Естественно, некоторые антивирусы ловят, но большинство остаются в системе надолго. И в нужный момент по команде все тысячи «зомби-компьютеров» начинают атаку на нужный сервер.

Так как для такой атаки требуется много разных запросов от множества компьютеров, хакеру или группе злоумышленников нужно их куда-то взять. И десятка, а то и двух личных будет мало. Для этого создается простой вирус, который заражает компьютеры пользователей по всему Интернету и позволяет ими управлять. Естественно, некоторые антивирусы ловят, но большинство остаются в системе надолго. И в нужный момент по команде все тысячи «зомби-компьютеров» начинают атаку на нужный сервер.

Есть еще один менее популярный способ. Применяется в основном на волне общественного резонанса и волнений, когда люди сами заведомо захотят поучаствовать в такой атаке. Создается простая программа для дудосов, которую пользователи скачивают и запускают. Ее работа также заключается в том, чтобы тихо сидеть в системе и постоянно заливать тот или иной сервер постоянными непрекращающимися запросами.

Причин

Причин таких действий может быть много. Чаще всего это деньги. Например, по просьбе определенного человека нужно «поставить» сайт конкурентов в бизнесе или политике.

Кроме того, HTTP-запросы атаки могут передаваться по защищенному протоколу HTTPS. В этом случае все пересылаемые между клиентом (злоумышленником) и сервером данные шифруются. При этом «защищенность» идет атакующему только на пользу: чтобы выявить злонамеренный запрос, сервер должен сначала расшифровать его. То есть расшифровывать приходится весь поток запросов, которых во время DDoS-атаки поступает очень много. Это создает дополнительную нагрузку на сервер-жертву, что приводит к исчерпанию его вычислительной мощности.

Кроме того, HTTP-запросы атаки могут передаваться по защищенному протоколу HTTPS. В этом случае все пересылаемые между клиентом (злоумышленником) и сервером данные шифруются. При этом «защищенность» идет атакующему только на пользу: чтобы выявить злонамеренный запрос, сервер должен сначала расшифровать его. То есть расшифровывать приходится весь поток запросов, которых во время DDoS-атаки поступает очень много. Это создает дополнительную нагрузку на сервер-жертву, что приводит к исчерпанию его вычислительной мощности.

Она подменяет IP-адрес атакующего и пингует IP-адреса в корпоративной сети, оставляя на них полуоткрытые соединения.

Она подменяет IP-адрес атакующего и пингует IP-адреса в корпоративной сети, оставляя на них полуоткрытые соединения. Цель атаки – перегрузка трафиком UDP. При этой атаке атакуемый сервер отвечает, посылая UDP-трафик на подмененный злоумышленником IP-адрес. «Усиление» означает, что объем ответного UDP-трафика много больше запроса. Поэтому сеть быстро перегружается бесполезным трафиком, а ее узлы останавливают работу.

Цель атаки – перегрузка трафиком UDP. При этой атаке атакуемый сервер отвечает, посылая UDP-трафик на подмененный злоумышленником IP-адрес. «Усиление» означает, что объем ответного UDP-трафика много больше запроса. Поэтому сеть быстро перегружается бесполезным трафиком, а ее узлы останавливают работу. Такая атака может длиться неделями, поскольку злоумышленник все время меняет тактику атаки, типы атаки, чтобы обмануть средства противодействия атакуемой стороны.

Такая атака может длиться неделями, поскольку злоумышленник все время меняет тактику атаки, типы атаки, чтобы обмануть средства противодействия атакуемой стороны.