Содержание

Установка сертификата: NGINX | LeaderSSL

- Сохраните файлы

сертификата на Вашем сервере Nginx:

а) Для этого скопируйте два файла с сертификатами, которые

Вы получили в нашем письме, в директорию на Вашем сервере. Файлы должны иметь

следующий формат:

- your_domain.crt – SSL сертификат, предназначенный

непосредственно для Вашего сервера - somename.ca-bundle – связка сертификатов промежуточного и

корневого центров сертификации

б) В эту же директорию скопируйте файл ключа

(например, your_domain.key), который вы создали во время генерации CSR

запроса на выдачу SSL сертификата.

2. Объедините Ваш личный сертификат и цепочку сертификатов одним из

способов:

Для этого следует соединить файл Вашего сертификата (your_domain.crt )

с файлом сертификатов промежуточного и корневого центров сертификации (somename. ca-bundle).

ca-bundle).

Это можно сделать, задав следующую команду:

cat your_domain.crt somename.ca-bundle >> ssl-bundle.crt

или

откройте в текстовом редакторе оба файла (your_domain.crt

и somename.ca-bundle)

и поместите содержимое your_domain.crt выше

содержимого файла somename.ca-bundle

и сохраните как ssl-bundle.crt

3. Настройте виртуальный хост Nginx

Откройте файл виртуального хоста Nginx для веб-сайта,

который вы хотите защитить. Если Вы хотите, чтобы Ваш веб-сайт был доступен как

для защищенных (https) так и для незащищенных (http) соединений, Вам нужно два

серверных модуля – свой для каждого типа соединения. Скопируйте существующий незащищенный

серверный модуль и вставьте его под оригиналом. Затем добавьте выделенные строки:

server {

listen 443;

ssl on;

ssl_certificate /etc/ssl/ ssl-bundle. crt;

crt;

ssl_certificate_key

/etc/ssl/your_domain.key;

server_name your.domain.com;

access_log /var/log/nginx/nginx.vhost.access.log;

error_log /var/log/nginx/nginx.vhost.error.log;

location / {

root

/home/www/public_html/your.domain.com/public/;

index index.html;

}

}

4. Откорректируйте названия файлов так, чтобы они

соответствовали Вашим файлам сертификатов:

ssl_certificate – на его месте должно быть название

Вашего личного SSL сертификата, скомбинированного с промежуточным и корневым

сертификатом, который Вы создали в предыдущем шаге (например, ssl-bundle.crt).

ssl_certificate_key – это файл ключа, который Вы

создали во время генерации CSR (например, your_domain. key)

key)

5. Перезапустите Nginx, задав команду:

sudo /etc/init.d/nginx restart

Выцепляем ca-bundle для ssl-сертификата. « Debian.pro

Частенько случается такое, что у вас на руках есть только сам сертификат и ключ. Ну там клиент прислал. Для корректной же настройки https нужен ещё и т.н. «CA Bundle» (или по-простому — цепочка сертификатов вплоть до корневого).

Ещё чаще клиент не знает, что это за сертификат, откуда он его взял, а уж тем более ничего не знает про то, где взять bundle для него. Многие админы начинают выяснять у кого этот сертификат куплен, эмпирически пытаться найти цепочки, ну и другие глупости делать.

Адекватный сисадмин же знает, что у любого сертификата, кроме корневого, есть поле CA Issuers, в котором можно посмотреть, каким сертификатом подписан текущий. Ну а дальше, имея эту информацию, можно построить цепочку, используя только openssl, да wget/curl.

Для примера я взял бесплатный StartSSL-евский сертификат, у которого цепочка весьма длинная.

Допустим, мы его получили сразу в PEM-формате (то есть обычном текстовом — в моём примере это файл debian.pro.crt), чуть ниже будет пример того, как сертификат можно превратить в PEM. Погнали:

user@server:~$ openssl x509 -in debian.pro.crt -text | grep ‘CA Issuers’

CA Issuers — URI:http://aia.startssl.com/certs/sub.class1.server.ca.crt

Окей, первым сертификатом в CA Bundle станет http://aia.startssl.com/certs/sub.class1.server.ca.crt. Качаем его:

user@server:~$ wget http://aia.startssl.com/certs/sub.class1.server.ca.crt

Получим файл sub.class1.server.ca.crt в DER-формате. Чтобы его можно было скормить в nginx/apache/whatever, нужно конвертировать его в PEM:

user@server:~$ openssl x509 -in sub.class1.server.ca.crt -inform DER -outform PEM -out sub.class1.server.ca.pem.crt

Продолжаем строить цепочку.

user@server:~$ openssl x509 -in sub. class1.server.ca.pem.crt -text | grep ‘CA Issuers’

class1.server.ca.pem.crt -text | grep ‘CA Issuers’

CA Issuers — URI:http://aia.startssl.com/certs/ca.crt

Опять качаем http://aia.startssl.com/certs/ca.crt, конвертируем его в pem. У меня получился файл ca.pem.crt. Пытаемся построить цепочку дальше:

user@server:~$ openssl x509 -in ca.pem.crt -text | grep ‘CA Issuers’

В ca.pem.crt уже нет поля Issuers, т.к. это «корневой» сертификат, никем не подписанный — его добавляют в доверенные уже на клиентах (в браузере, в системе). Единственная оговорка, что бывают кросс-подписанные сертификаты, в таком случае у вас на каждый следующий сертификат будут чередоваться 2 сертификата в Issuers — тогда просто остановитесь на самом первом из них.

Осталась самая мелочь — подготовить crt-файл для apache/nginx.

Для nginx я делаю так:

user@server:~$ cat debian.pro.key debian.pro.crt sub.class1.server.ca.pem.crt ca.pem.crt > debian.pro.pem

Для апача старых версий придется держать отдельные файлы (но ca-bundle нужно собрать в один файл):

user@server:~$ cat sub. class1.server.ca.pem.crt ca.pem.crt > debian.pro.ca.pem

class1.server.ca.pem.crt ca.pem.crt > debian.pro.ca.pem

Всё. Занимает секунд 30 и не нужно лишних писем и ожиданий 😉

Что такое пакет ЦС и где его найти? | Дину Гитлан

Что такое пакет ЦС и где его найти?

При установке SSL-сертификата ваш сервер может запросить импорт CA Bundle вместе с вашим основным сертификатом. Здесь пользователи обычно сталкиваются с трудностями. Они либо не знают, где найти пакет CA, либо пытаются его создать.

CA Bundle — это файл, содержащий корневые и промежуточные сертификаты. Вместе с вашим сертификатом сервера (выданным специально для вашего домена) эти файлы завершают цепочку доверия SSL. Цепочка необходима для улучшения совместимости сертификатов с веб-браузерами, почтовыми клиентами и мобильными устройствами.

Комплект CA необходим для старых версий браузеров и устаревших систем. Если промежуточный сертификат отсутствует или настроен неправильно, браузеры не распознают ваш сертификат.

Отсутствие промежуточного соединения является одной из наиболее распространенных причин ошибок соединения SSL. Чтобы избежать этой проблемы, необходимо импортировать правильный файл CA Bundle. Более того, сертификаты внутри CA Bundle должны быть в правильном порядке.

Чтобы избежать этой проблемы, необходимо импортировать правильный файл CA Bundle. Более того, сертификаты внутри CA Bundle должны быть в правильном порядке.

Не все центры сертификации отправят вам файл CA Bundle. Вы можете получить корневой и промежуточный сертификаты в виде отдельных файлов. Если ваш сертификат находится в PKCS#7 в формате (в основном подходит для IIS/Microsoft Exchange), пакет уже включен в ваш сертификат, и вам не нужно устанавливать его отдельно.

После успешной подачи заявки на сертификат SSL центр сертификации предоставит вам все необходимые файлы для установки. Загрузите и извлеките его содержимое на свое устройство. Если есть файл с расширением .ca-bundle, все, что вам нужно сделать, это загрузить его на свой сервер в соответствующем поле.

Если вы получили корневой и промежуточный сертификаты в виде отдельных файлов, вам следует объединить их в один для создания файла CA Bundle. Вот как это сделать.

Чтобы создать файл CA Bundle, вам понадобится текстовый редактор, например Блокнот, и, конечно же, корневой и промежуточный сертификаты в виде отдельных файлов. Типичный установочный пакет SSL может включать следующие файлы:

Типичный установочный пакет SSL может включать следующие файлы:

- Сертификат корневого ЦС — AddTrustExternalCARoot.crt (корневой сертификат)

- SectigoRSAAddTrustCA.crt OR SectigoECCAddTrustCA.crt (промежуточный сертификат 1)

- SectigoRSAECCDomain /Организация/ExtendedvalidationSecureServerCA.crt ( промежуточный аттестат 2)

- SectigoSHA256SecureServerCA.crt (промежуточный сертификат 3)

- yourDomain.crt (сертификат SSL, выданный для вашего домена)

один текстовый файл.

- Откройте все файлы, кроме сертификата домена, в текстовом редакторе.

- Создайте новый пустой текстовый файл и назовите его «yourdomain.ca-bundle»

- Скопируйте содержимое всех файлов в точном порядке и вставьте их в новый файл:

- Промежуточный сертификат 3

- Промежуточный сертификат 2

- Промежуточный сертификат 1

- Корневой сертификат

4. Сохраните только что созданный файл. Теперь вы можете загрузить его на свой сервер.

Теперь вы можете загрузить его на свой сервер.

Если вы потеряли комплект ЦС или корневой и промежуточный файлы, вы можете получить комплект в ЦС. Например, вот коды Sectigo CA Bundle. А вот корневой и промежуточный сертификаты DigiCert. Если у вас есть дополнительные вопросы о пакете ЦС, обратитесь к своему поставщику ЦС или SSL..

Первоначально опубликовано по адресу https://www.ssldragon.com 16 марта 2021 г.

Если вам понравилось читать эту статью, хлопайте👏 или поделитесь этой статьей. Узнайте больше о 🔐 SSL на SSLDragon’s Blog или получите бесплатный “ 90 012 С HTTP на HTTPS ” электронная книга .

ssl — сертификат CA добавляется только в ca-bundle-trust.crt

Задавать вопрос

спросил

Изменено

2 года, 5 месяцев назад

Просмотрено

2к раз

Оболочка:

Red Hat Enterprise Linux Server, выпуск 7.7 (Maipo) # версия openssl OpenSSL 1.0.2g 1 марта 2016 г.

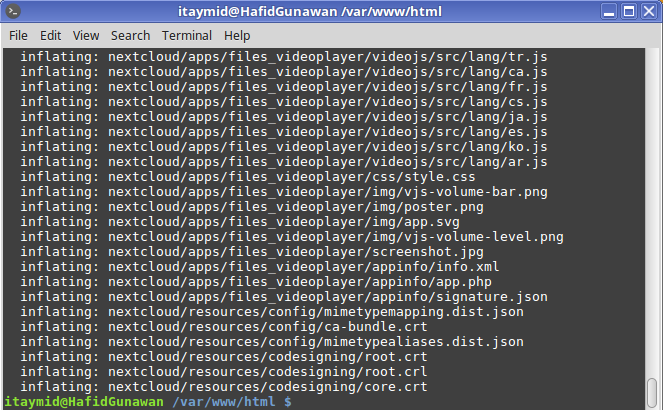

, поэтому сертификат самоподписания создается с использованием OpenSSL, а файл cacert.pem помещается под /etc/pki/ca-trust/source/anchors/ .

Теперь, по словам человека из update-ca-trust , нужно запустить cmd, чтобы добавить сертификат в хранилище доверия, а сертификат добавить в /etc/pki/ca-trust/extracted/ .

После запуска указанного cmd я вижу, что сертификат добавлен только к /etc/pki/ca-trust/extracted/openssl/ca-bundle.trust.crt . Но большинство приложений, таких как curl, ссылаются на траст ОС по адресу /etc/pki/ca-trust/extracted/openssl/ca-bundle.crt , который является ссылкой на /etc/pki/tls/certs/ca-bundle. .crt .

завиток -v https://172.21.19.92/api

* О подключении() к 172.21.19.92, порт 443 (#0)

* Попытка 172.21.19.92...

* Подключено к порту 172.21.19.92 (172.21.19.92) 443 (#0)

* Инициализация NSS с помощью certpath: sql:/etc/pki/nssdb

* CA-файл: /etc/pki/tls/certs/ca-bundle.

7 (Maipo)

# версия openssl

OpenSSL 1.0.2g 1 марта 2016 г.

7 (Maipo)

# версия openssl

OpenSSL 1.0.2g 1 марта 2016 г.