Содержание

Безопасный обмен данными между моб приложением и бэкендом? — Хабр Q&A

НИКАК. Все что лежит на клиенте может быть сломано. Протоколы взаимодействия клиента и сервера будут вскрыты и все равно будет лететь калл на сервер, тут ничего не поделаешь.

1)От школьников и хацкеров можно защититься при помощи SSL/TLS. Если у тебя REST API то просто ставишь сертификат на сервер при помощи Lets Encrypt или же стороннего провайдера по типу CloudFlare.

2) В REST данные передаются по URL. Первое, что будет делать человек, который декомпильнул твой апликатион он будет искать URL в коде. Шифруй URL в каких-нибудь base64 или как-нить по-другому. Сам код нужно будет обфусцировать, запутать.

3) Максимально усложнить хацкерам жизнь. Например, ограничить кол-во запросов в минуту или в час. Выдавать иногда капчу, усложнить протокол аутентификации (например, часто менять ключ и разными способами, делить ключи на части и получать их разными методами). При обфусцированном коде это будет довольно сложно отследить.

При обфусцированном коде это будет довольно сложно отследить.

Это все можно будет обойти опытному человеку минут за 5-10. Просто поднимается посредник между клиентом и сервером и тупо ставится поддельный сертификат или же подменяются ключи. Таким образом злоумышленник может «отлаживать» твой протокол взаимодействия.

Все меры защиты нацелены на усложнение взлома, а не на его невозможность.

Ответ написан

Комментировать

1) юзать ssl, чтобы трафик не могли проснифать

2) но если я не ошибаюсь, даже с ssl как-то можно узнать, какие именно данные отправляются серверу, и получится отправлять свои запросы. С этим особо ничего не поделаешь, максимум — ограничивать количество запросов для одного клиента

Ответ написан

2020, в 22:45″>

более двух лет назад

Комментировать

Уже был правильный ответ — никак. С технической точки зрения клиент не будет делать взаимной аутентификации с сервером. Да, поднимут прокси и разберут протокол.

могу предложить иное решение вопроса: если нужно избавится от «неофициальных» клиентов своего сервиса, то за счёт контроля и над «официальным» клиентов и сервером можно синхронно выкатывать обновления, меняющие протокол взаимодействия неким образом, который потребует повторного реверса протокола. Понятно, что реверс сделают — но это же хлопоты, работа и время. В это время неофициальные клиенты «отвалятся» от сервера — что побудит пользователей этих клиентов перейти на работающее официальное приложение.

Количество апдейтов протокола взаимодействия клиента и сервера — не ограничено. Можно развлекаться каждую неделю, меняя полностью URL схему сервера — пусть авторы неоригинального приложения бегут за паровозом. Высока вероятность — что устанут. Или устанут их клиенты))

Высока вероятность — что устанут. Или устанут их клиенты))

Ответ написан

Комментировать

13 сервисов для безопасного общего доступа и обмена файлами

Общий доступ к файлам и обмен файлами является важной частью любого современного бизнеса, и с растущим переходом к удаленной работе своих сотрудников предприятия и организации должны иметь возможность обмениваться большими файлами как можно быстрее и безопаснее. Большая часть современных данных передается с помощью онлайн-инструментов, поэтому выбор безопасного сервиса обмена файлами имеет решающее значение для предотвращения угроз безопасности и обеспечения защиты конфиденциальных данных. В нашей статье мы расскажем о том, как правильно выбрать сервис обмена файлами для вашей организации.

Что такое безопасный общий доступ и обмен файлами?

Обмен файлами или общий доступ к файлам (File Sharing) – это практика обмена или совместного использования в сети общедоступных или личных компьютерных файлов. В зависимости от разрешений на доступ, общий доступ к файлам позволяет определенному числу людей читать, просматривать или редактировать файл в зависимости от уровня полномочий, предоставленных файлообменником (сервис общего доступа к файлам и обмена файлами). Сервисы общего доступа к файлам обычно выделяют определенный объем в хранилище файлов на каждого пользователя для каждого аккаунта.

Каковы риски и преимущества совместного использования файлов?

Общий доступ к файлам и обмен файлами является необходимым в работе любого предприятия компонентом, который обеспечивает эффективность синхронизации данных и совместной работы между сотрудниками и подразделениями. Однако важно знать об угрозах безопасности, связанных с любым типом обмена файлами.

Риски:

- Раскрытие конфиденциальных данных. Одним из самых больших рисков, связанных с общим доступом к файлам, является потенциальная возможность раскрытия конфиденциальных данных сотрудником предприятия, будь то случайно или намеренно инсайдером (внутренним злоумышленником). Если у сотрудников нет надлежащего образования в области информационной безопасности или отсутствуют корпоративные политики безопасности, риск утечки данных намного выше.

- Уязвимость к кибер-атакам. Некоторые сервисы обмена файлами требуют, чтобы вы обходили или отключали корпоративные файерволы, чтобы спокойно загружать или скачивать файлы, но это открывает широкие возможности для злоумышленников.

- Загрузка вредоносного программного обеспечения. Если в используемый вами сервис обмена файлами помещен вредоносный файл, сотрудник может непреднамеренно открыть или загрузить этот файл и подвергнуть вашу систему воздействию вирусов, шпионских программ или любого другого вредоносного программного обеспечения.

Преимущества:

- Повышение эффективности. Сервис обмена файлами является отличным инструментом повышения эффективности работы предприятия, поскольку он позволяет сотрудникам быстро получать доступ к важным файлам и данным тогда, когда им это нужно.

- Централизует доступ к файлам для обеспечения согласованности. Достаточно трудно вручную синхронизировать различные версии одного и того же файла между всеми заинтересованными сотрудниками. А сервис обмена файлами позволяет вам решить эту задачу и предоставлять своим сотрудникам всегда самую последнюю и актуальную версию файла.

- Защита от потери данных. Многие сервисы обмена файлами позволяют легко обновлять и создавать резервные копии всех ваших файлов в режиме реального времени, смягчая последствия потенциального сбоя компьютера или утечки данных.

Типы общего доступа и обмена файлами

Существует множество различных типов общего доступа и обмена файлами, и выбранный вами метод будет зависеть от типов файлов, которыми вы делитесь, и от того, кому вы их отправляете. Вот некоторые из наиболее распространенных методов хранения и распространения файлов в Интернете.

Вот некоторые из наиболее распространенных методов хранения и распространения файлов в Интернете.

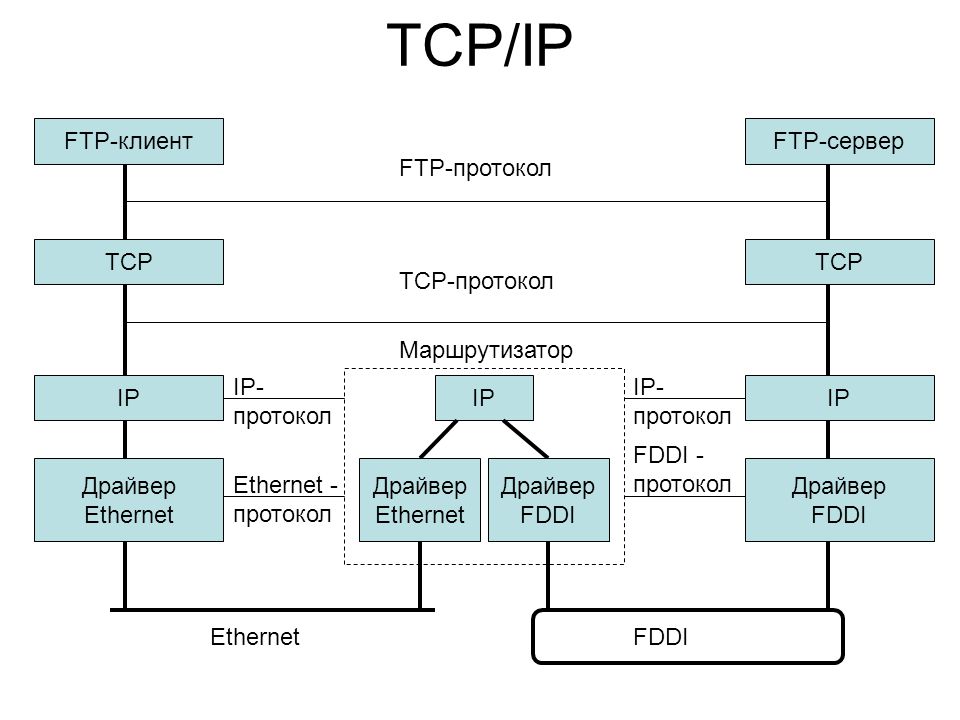

Протокол передачи файлов (FTP)

Наиболее распространенная система передачи файлов в Интернете на сегодняшний день известна как протокол передачи файлов (FTP). FTP — это сетевой протокол, используемый для передачи файлов между двумя компьютерами, один из которых действует как сервер. FTP позволяет пользователям с помощью специального пароля получать доступ к файлам или программам, совместно используемым с сайта FTP-сервера. Многие FTP-сайты предлагают общий доступ к файлам или позволяют пользователям просматривать или загружать файлы с помощью общедоступного пароля.

Для чего лучше всего подходит: Большие файлы или необычные типы файлов

Примеры программ: Cyberduck, Firefox

Peer-to-Peer (P2P)

Пиринговый (или одноранговый) обмен файлами (P2P) использует программное обеспечение (а не ваш веб-браузер) для передачи файлов без необходимости использования центрального сервера. Отдельные пользователи в сети этого типа называются «пирами» (peer), т.е. одноранговыми узлами – каждый одноранговый узел является компьютером конечного пользователя, который подключается к другому одноранговому узлу, где находятся файлы, которые затем можно передавать через Интернет.

Отдельные пользователи в сети этого типа называются «пирами» (peer), т.е. одноранговыми узлами – каждый одноранговый узел является компьютером конечного пользователя, который подключается к другому одноранговому узлу, где находятся файлы, которые затем можно передавать через Интернет.

Для чего лучше всего подходит: Обмен файлами между небольшими группами людей. Обмен медиа-файлами (фотографии, книги, фильмы).

Примеры программ: Сервисы обмена мгновенными сообщениями, например, Skype

Облачные сервисы

С помощью облачных сервисов обмена файлы хранятся в онлайн-хранилище. Когда пользователь загружает свои данные в онлайн-хранилище или платформу, генерируется уникальный URL-адрес. Когда владелец файла делится этим URL-адресом с другими пользователями, он предоставляет им доступ для загрузки и совместного использования файлов на этой платформе.

Для чего лучше всего подходит: Быстрый обмен файлами, создание бэкапов (резервных копий) данных

Примеры программ: Dropbox, OneDrive, iCloud, Google Drive, Яндекс. Диск

Диск

Почтовые провайдеры

Даже если вы не знакомы с различными типами обмена файлами, вы, вероятно, уже использовали обмен файлами через провайдеров электронной почты. Каждый раз, когда вы прикрепляете файл или документ к своему электронному письму, вы передаете данные через открытый Интернет.

Для чего лучше всего подходит: Небольшие файлы, одноразовый обмен файлами

Примеры программ: Gmail, Outlook, Yahoo Mail, Яндекс.Почта

Съемные запоминающие устройства

Съемные запоминающие устройства использует физический или внешний жесткий диск для передачи файлов. Такой обмен файлами подразумевает копирование данных на флэш-накопитель (USB) или другое внешнее запоминающее устройство, которое конечный пользователь подключает к своему компьютеру для извлечения информации.

Для чего лучше всего подходит: Очень большие файлы или конфиденциальные данные.

Примеры программ: USB-накопители («флэшки»), внешние жесткие диски, CD/DVD

Как выбрать лучший сервис

Как только вы определитесь с типом сервиса обмена файлами, который соответствует вашим потребностям, вам нужно будет выбрать конкретный сервис или продукт. С таким количеством доступных вариантов полезно понимать конкретные функции, которые наиболее важны для вас при выборе сервиса обмена файлами. Вот некоторые условия, которые помогут принять правильное решение.

С таким количеством доступных вариантов полезно понимать конкретные функции, которые наиболее важны для вас при выборе сервиса обмена файлами. Вот некоторые условия, которые помогут принять правильное решение.

- Безопасность. Уровень безопасности, необходимый в сервисе обмена файлами, будет варьироваться в зависимости от вашего предприятия и степени конфиденциальности передаваемых данных. Внимательно изучите, как каждый сервис защищает информацию, и решите, достаточно ли он надежен, чтобы соответствовать вашим потребностям.

- Совместимость. Обязательно изучите, с какими типами устройств и операционных систем работает сервис, чтобы обеспечить совместимость с системами, используемыми вашей компанией.

- Ограничения. Прежде чем инвестировать в сервис обмена файлами, обратите внимание на любые действующие ограничения, ограничивающие количество общих файлов или объем данных, которые могут храниться.

13 лучших сервисов доступа и обмена файлами

Хотя конкретный сервис, который вы выберете, будет зависеть от уникальных потребностей вашей организации, наш обзор лучших сервисов обмена файлами – это отличный совет для начала выбора.

1. Box

Box – это облачный сервис совместного доступа и использования файлов, предназначенный для компаний и предприятий. Он позволяет организациям централизовать свои данные и взаимодействовать с другими подключенными пользователями. Пользователи могут приглашать других пользователей просматривать или редактировать общие файлы, или пользователи могут загружать файлы в общую папку, доступ к которой имеют другие пользователи. Box предлагает широкий спектр платных корпоративных тарифов, а также бесплатную опцию для частных пользователей.

Плюсы: Гибкая интеграция для корпоративных инфраструктур безопасности, управление ключами шифрования, расширенные средства контроля безопасности

Минусы: Бюджетные тарифы имеют сильное ограничение функционала

2. Dropbox

Dropbox – это популярный сервис размещения файлов, который включает в себя облачное хранилище, синхронизацию файлов, персональные и профессиональные облачные программные решения. Пользователи могут на серверах Dropbox создавать папки с файлами, которые затем синхронизируются на всех подключенных устройствах пользователей для удобства поиска. Dropbox Basic предлагает 2 ГБ бесплатного места для хранения файлов, в то время как Dropbox Plus предлагает 1 ТБ.

Пользователи могут на серверах Dropbox создавать папки с файлами, которые затем синхронизируются на всех подключенных устройствах пользователей для удобства поиска. Dropbox Basic предлагает 2 ГБ бесплатного места для хранения файлов, в то время как Dropbox Plus предлагает 1 ТБ.

Плюсы: Автоматическое шифрование, позволяет обмениваться файлами с пользователями, у которых нет учетной записи.

Минусы: Бесплатный тариф (Dropbox Basic) имеет сильно ограниченный объем хранилища.

3. Egnyte

Egnyte – это кросс-платформенный сервис, который представляет собой гибрид облачного и локального хранилища. Он ориентирован на предприятия, которым требуются расширенные функции безопасности для файлов, совместно используемых в организации или за ее пределами. Файлы передаются с использованием расширенного стандарта шифрования (AES), что делает любые скомпрометированные данные бесполезными в случае утечки данных.

Плюсы: Автоматическая синхронизация изменений файлов во всех копиях, автоматическое сохранение дополнительных резервных копий файлов, расширенные стандарты шифрования и безопасности.

Минусы: Более сложный сервис по сравнению с другими.

4. Google Drive

Являясь одним из первых крупных игроков в сфере облачного общего доступа к файлам и их совместном использовании, Google Drive является надежным сервисом обмена файлами как для личного, так и для корпоративного использования. Google Drive позволяет пользователям хранить файлы и синхронизировать цифровой контент на всех подключенных устройствах, а также предлагает набор инструментов, интегрированных в веб-браузер (документы Google Docs, презентации Google Slides и таблицы Google Sheets). Все данные, которыми обмениваются на Google Drive, зашифрованы с помощью стандарта TLS – того же стандарта, который используется для шифрования соединений между веб-страницами в Интернете.

Плюсы: Простой интерфейс, 15 ГБ бесплатного хранилища для новых пользователей.

Минусы: Требуется аккаунт Google для функций совместной работы.

5. iCloud Drive

iCloud Drive – это облачный сервис хранения данных, который интегрируется с операционными системами Apple. Возможности синхронизации файлов и хранения iCloud Drive полезны, если вы уже работаете в экосистеме Apple, а iCloud уже установлен на новых компьютерах Mac и устройствах iOS для удобной синхронизации.

Плюсы: Идеальная интеграция всех продуктов Apple и iCloud.

Минусы: Отсутствует интеграция с Windows, ограниченная поддержка корпоративных пользователей.

6. MediaFire

MediaFire — это небольшой игрок в сфере облачных хранилищ, который на протяжении многих лет демонстрирует устойчивый рост. Он предназначен для пользователей, нуждающихся в простом решении для обмена файлами без каких-либо сложных или расширенных функций.

Плюсы: Неограниченная пропускная способность, быстрая загрузка очень больших файлов.

Минусы: Ограниченная функциональность совместной работы, показ рекламы при использовании в рамках базового бесплатного тарифа.

7. Microsoft OneDrive

Благодаря неуклонному движению Microsoft к облачным операционным системам, OneDrive стал основным продуктом в новейших системах Windows. После проверки подлинности пользовательской учетной записи Microsoft, данные могут быть синхронизированы в нескольких папках внутри организации. Пользователям бесплатно предоставляется до 5 ГБ дискового пространства для хранения файлов или 50 ГБ по цене 1,99 доллара США в месяц (цены в разных странах могут отличаться). OneDrive – это самый простой вариант для пользователей Windows и Office 365.

Плюсы: Идеальная интеграция с продуктами Microsoft Office.

Минусы: Нет совместимости с операционными системами Mac.

8. SecureDocs

SecureDocs обеспечивает безопасный общий доступ к файлам для организаций, которые осуществляют слияния и поглощения других компаний. Благодаря модели фиксированных ежемесячных цен SecureDocs позволяет неограниченному числу пользователей работать в системе.

Плюсы: Модель фиксированной цены предоставляет неограниченное количество учетных записей пользователей.

Минусы: Сложные настройки прав и разрешений.

9. SugarSync

SugarSync – это облачная платформа для обмена файлами, которая работает как для операционных систем Mac, так и для Windows. Как и Egnyte, SugarSync обеспечивает безопасный обмен файлами с помощью шифрования AES. Пользователи могут устанавливать разрешения в зависимости от того, какой объем доступа предоставляется получателям общих файлов, и это позволяет пользователям обмениваться файлами без предоставления прямого доступа к вашей учетной записи. В организациях к общим папкам можно получить доступ из любого места, а файлами можно легко делиться с клиентами или другими внешними получателями с помощью общедоступной ссылки для доступа к конкретным файлам.

Плюсы: Конфиденциальные данные могут быть удаленно удалены с устройств в случае утечки данных, простое восстановление файлов.

Минусы: Доступны только платные тарифы.

10. WeTransfer

WeTransfer – это простой и понятный сервис обмена файлами, который не требует от вас регистрации на сервис, если вы этого не хотите. WeTransfer позволяет вам делиться одним или несколькими файлами с помощью пользовательской ссылки. Если вы решите создать учетную запись, учетная запись Pro стоит 12 долларов в месяц и предлагает дополнительные функции, такие как создание защищенных паролем ссылок для загрузки и расширение дискового пространства до 20 ГБ (в отличие от 2 ГБ, предоставляемых в рамках бесплатного тарифа).

Плюсы: Упрощенная одноразовая передача файлов, учетная запись не требуется.

Минусы: Ограничение в 2 ГБ для бесплатных пользователей, отсутствуют функции безопасности.

11. Resilio

Resilio передает файлы с использованием протокола BitTorrent, который предлагает возможности пирингового обмена данными. Это означает, что вместо обмена файлами с помощью облачного сервиса, ими можно обмениваться в режиме реального времени между двумя устройствами, пока они оба находятся в сети. BitTorrent также позволяет легко обмениваться большими файлами. Resilio предлагает множество уровней одноразовых платежей без ограничения объема хранилища файлов.

Это означает, что вместо обмена файлами с помощью облачного сервиса, ими можно обмениваться в режиме реального времени между двумя устройствами, пока они оба находятся в сети. BitTorrent также позволяет легко обмениваться большими файлами. Resilio предлагает множество уровней одноразовых платежей без ограничения объема хранилища файлов.

Плюсы: Улучшенный обмен файлами через BitTorrent, отлично подходит для обмена большими файлами.

Минусы: Общий доступ к файлам предоставляется только платным пользователям.

12. Tresorit

Tresorit выделяется благодаря своим расширенным возможностям обмена файлами, оставаясь при этом бесплатной в использовании платформой. Предлагает ряд функций безопасности, включая сквозное шифрование, соответствие европейским требованиям по защите персональных данных (GDPR) и защиту паролем, а пользователи могут обмениваться файлами объемом до 5 ГБ.

Плюсы: Обеспечивает более высокий уровень контроля над вашими файлами после обмена ими и надежную защиту безопасности.

Минусы: Ограничение на объем данных в 5 ГБ.

13. pCloud

pCloud – это облачная платформа хранения данных, которая обеспечивает дополнительную безопасность благодаря сквозному шифрованию, добавленному ко всем резервным копиям файлов. Размер файлов, которыми вы можете поделиться, не ограничен, что упрощает обмен большими файлами. pCloud поддерживает широкий спектр устройств, включая Android, Linux, iOS и Windows, что делает его доступным для различных пользователей или организаций независимо от используемой операционной системы.

Плюсы: Поддерживает широкий диапазон устройств.

Минусы: Функция шифрования требует дополнительной оплаты.

Данные любой организации, возможно, являются одним из наиболее важных активов, которыми они владеют, и поиск надежного способа обмена, синхронизации и сохранения конфиденциальных данных имеет решающее значение для обеспечения бесперебойной и безопасной работы бизнеса. Хотя одни сервисы являются более безопасными, нежели другие, в любом случае стоит убедиться, что вы используете надежное антивирусное программное обеспечение для защиты ваших данных.

Хотя одни сервисы являются более безопасными, нежели другие, в любом случае стоит убедиться, что вы используете надежное антивирусное программное обеспечение для защиты ваших данных.

Безопасный обмен данными: определение, разработка и форматы

Настройки файлов cookie

перейти к содержанию

Цифровые изменения произвели революцию в обработке данных. Каждый день пользователи обмениваются большими объемами данных по электронной почте или в облаках. Покажем, при каких условиях работает защищенный обмен данными .

Что такое обмен данными?

Обмен данными взаимная передача информации между людьми и устройствами. Это включает в себя отправку документов или фотографий. Обмен данными все чаще происходит в электронной форме. Термин происходит из области обработки данных. Обмен данными является частью обработки данных и стандартизирован. Это означает, что определены определенные стандарты и используются форматы . Эти стандарты служат для обеспечения эффективного и единообразного обмена данными во всем мире.

Эти стандарты служат для обеспечения эффективного и единообразного обмена данными во всем мире.

В противном случае это приведет к тому, что компания будет иметь разные текстовые форматы, несовместимые друг с другом. Коллеги будут в отчаянии, потому что таким образом невозможен эффективный обмен данными. По этой причине были разработаны стандартизированные форматы обмена.

Систематическая обработка данных способствует созданию сетевого мира. Это касается экономики, торговли или здравоохранения. Следует отметить, что существует концептуальное разграничение между передачей данных или передачей данных. Эти термины относятся к технологии, с помощью которой информация передается от отправителя к получателю.

Как работает безопасный обмен данными?

Вопрос можно изменить на: Как работает интернет? В Интернете пользователи всего мира обмениваются большим количеством данных, которые практически невозможно зафиксировать. World Wide Web состоит из отдельных сетей. Эти сети взаимодействуют друг с другом через маршрутизаторы и оптоволоконные кабели. Когда вы вводите интернет-адрес в браузере, вашему компьютеру присваивается IP-адрес для подключения к серверу. IP-адрес похож на адрес в Интернете. Он позволяет найти другие компьютеры и обеспечить обмен данными.

Эти сети взаимодействуют друг с другом через маршрутизаторы и оптоволоконные кабели. Когда вы вводите интернет-адрес в браузере, вашему компьютеру присваивается IP-адрес для подключения к серверу. IP-адрес похож на адрес в Интернете. Он позволяет найти другие компьютеры и обеспечить обмен данными.

Интернет-протокол « Hypertext Transfer Protocol Secure » (HTTPS) упрощает обмен данными между компьютерами. Это обеспечивает безопасный обмен данными. Аналогичным образом работает принцип обмена информацией внутри сети. Там хранятся протоколы с правилами. Они определяют тип данных, транспорт, место назначения и размер пакетов данных. Установка цифрового адреса обеспечивает связь внутри сети.

Безопасный обмен данными требует шифрования в любом случае. Как поставщик облачных услуг, TeamDrive предлагает сквозное шифрование для этого важного аспекта.

Физический и электронный обмен данными

Физический обмен данными все еще существует, потому что многие компании еще не работают в безбумажном офисе. Они отправляют предложения или счета за доставку с помощью старого доброго факсимильного аппарата. В повседневной жизни мы все еще часто используем портативные носители данных, такие как USB-накопители, для обмена данными с друзьями. Даже передача делового письма коллеге на руки — это физический обмен данными.

Они отправляют предложения или счета за доставку с помощью старого доброго факсимильного аппарата. В повседневной жизни мы все еще часто используем портативные носители данных, такие как USB-накопители, для обмена данными с друзьями. Даже передача делового письма коллеге на руки — это физический обмен данными.

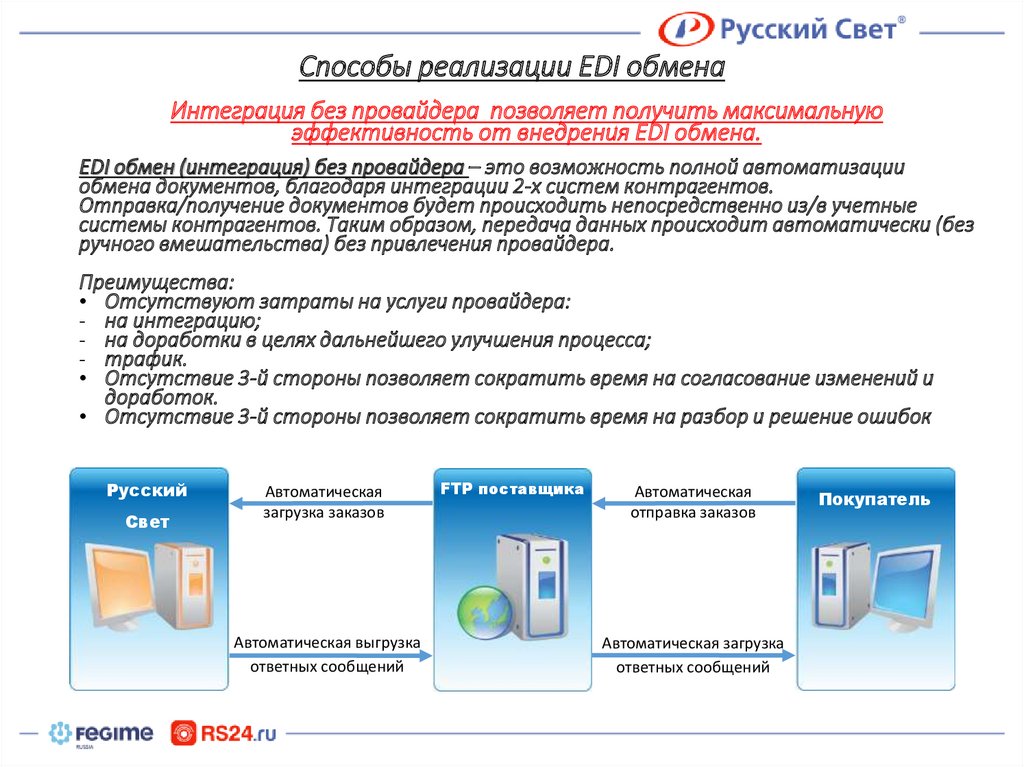

Однако электронная передача данных в настоящее время также широко распространена. Аббревиатура EDI расшифровывается как Electronic Data Interchange . Это включает в себя передачу электронной информации между людьми или передачу данных от машины к машине.

Другими подобластями электронной передачи данных являются обработка онлайн-процессов в электронной коммерции или цифровая связь ИТ-систем.

Взгляд на историю обмена данными

В 1837 году американец Сэмюэл Морс дал старт передаче данных в электронном виде. Он изобрел телеграф с азбукой Морзе. С тех пор сообщения в закодированной форме смогли преодолеть огромные расстояния.

Вскоре после этого, в 1843 году, шотландец Александр Бейн разработал телеграф с функцией копирования. С его помощью он также отправлял заметки и рисунки в электронном виде. Вы хоть представляете, какие технологии развились из этого? Его машина была предшественником факсимильного аппарата. В 1928 году ему впервые удалось передать факс через Атлантику по радио.

С его помощью он также отправлял заметки и рисунки в электронном виде. Вы хоть представляете, какие технологии развились из этого? Его машина была предшественником факсимильного аппарата. В 1928 году ему впервые удалось передать факс через Атлантику по радио.

Рождение Интернета в 1969 году можно рассматривать как веху для обмена данными . 10 декабря, более 50 лет назад, пользователи четырех университетов США обменялись друг с другом первыми данными. С появлением социальных сетей, платформ и мессенджеров, таких как Facebook, WhatsApp и YouTube, обмен данными снова набрал скорость.

Онлайн-обмен данными в настоящее время

В настоящее время конечные устройства для обмена данными получают более совершенные процессоры. Быстрый Интернет обеспечивает высокую скорость передачи . Обмен данными происходит в режиме реального времени. Люди и машины связываются друг с другом через несколько интерфейсов. Это влияет на обмен данными, который постепенно улучшается. Облачные вычисления становятся все более важными в частных и профессиональных средах. Хранение и управление данными в облаке — часть повседневной работы. Доступ к контенту из облака и обмен с другими пользователями доступны круглосуточно, независимо от их местоположения. Сейчас существует множество платформ для обмена данными. TeamDrive — один из самых надежных облачных сервисов с точки зрения безопасности. Сквозное шифрование делает возможным безопасный обмен данными.

Облачные вычисления становятся все более важными в частных и профессиональных средах. Хранение и управление данными в облаке — часть повседневной работы. Доступ к контенту из облака и обмен с другими пользователями доступны круглосуточно, независимо от их местоположения. Сейчас существует множество платформ для обмена данными. TeamDrive — один из самых надежных облачных сервисов с точки зрения безопасности. Сквозное шифрование делает возможным безопасный обмен данными.

Форматы обмена данными

Мы используем определенные форматы для создания данных. Они стандартны во всем мире. Каждый пользователь имеет возможность просматривать или редактировать файлы на своем конечном устройстве. Документы, фотографии или музыкальные данные имеют собственный формат данных. Многие из них знакомы нам по нашей повседневной работе. Наиболее распространенным совместимым форматом файлов является Portable Document Format (PDF). Портативный формат документа был разработан в 1993. Многие форматы обмена работают на нескольких операционных системах. Эта функция актуальна для совместной работы в компаниях.

Многие форматы обмена работают на нескольких операционных системах. Эта функция актуальна для совместной работы в компаниях.

Обзор распространенных форматов обмена данными

- Текстовые файлы: txt, doc

- Электронная таблица: csv

- Презентации: стр.

- Файлы изображений: jpg, tiff, png

- Веб-файлы: html

- Векторные файлы: svg, psd, ai

- CAD-системы: dxf

- Музыка: mp3

- Видео: миль на галлон, mp4

Обмен данными SHI в здравоохранении

Во времена коронавируса важно, чтобы больницы, медицинские страховые компании, работодатели и поставщики услуг беспрепятственно общались друг с другом. Специально для обязательного медицинского страхования (GKV) действуют особые правила передачи данных. В 1992 году законодатель принял закон в пятой книге Социального кодекса (SGB V). Он обязывает медицинские страховые компании осуществлять выставление счетов исключительно в электронном виде. Это требование применяется для того, чтобы иметь возможность безопасно записывать и обрабатывать данные пациентов и оплачивать услуги.

Это требование применяется для того, чтобы иметь возможность безопасно записывать и обрабатывать данные пациентов и оплачивать услуги.

Неограниченный и безопасный обмен данными с TeamDrive

При отправке данных по электронной почте программное обеспечение часто достигает своих пределов, если файл слишком велик. В качестве альтернативы доступно безопасное облачное решение для отправки больших объемов данных. С нашим подключаемым модулем « TeamDrive Outlook AddIn » вы можете обмениваться вложениями электронной почты с другими пользователями без каких-либо ограничений.

Еще одним аргументом в пользу TeamDrive как облачного провайдера является возможность безопасного обмена всеми данными. Комплексное интеллектуальное шифрование защищает отправляемые данные от несанкционированного доступа. Кроме того, обмен осуществляется в соответствии со строгими правилами GDPR.

Скачать TeamDrive

Настройки конфиденциальности

Если вам еще не исполнилось 16 лет, и вы хотите дать согласие на дополнительные услуги, вы должны спросить разрешения у своих законных опекунов. Мы используем файлы cookie и другие технологии на нашем веб-сайте. Некоторые из них необходимы, в то время как другие помогают нам улучшить этот веб-сайт и ваш опыт. Персональные данные (например, IP-адреса) могут обрабатываться, например, для персонализированной рекламы и контента или измерения рекламы и контента. Более подробную информацию об использовании ваших данных вы можете найти в нашей политике конфиденциальности. Вы можете отменить или изменить свой выбор в любое время в настройках. Здесь вы можете просмотреть все используемые файлы cookie, принять целые категории или получить дополнительную информацию, выбрав только определенные файлы cookie.

Мы используем файлы cookie и другие технологии на нашем веб-сайте. Некоторые из них необходимы, в то время как другие помогают нам улучшить этот веб-сайт и ваш опыт. Персональные данные (например, IP-адреса) могут обрабатываться, например, для персонализированной рекламы и контента или измерения рекламы и контента. Более подробную информацию об использовании ваших данных вы можете найти в нашей политике конфиденциальности. Вы можете отменить или изменить свой выбор в любое время в настройках. Здесь вы можете просмотреть все используемые файлы cookie, принять целые категории или получить дополнительную информацию, выбрав только определенные файлы cookie.

Принять все

Сохранять

Принимать только основные файлы cookie

Настройки конфиденциальности

Основные (1)

Основные файлы cookie обеспечивают выполнение основных функций и необходимы для правильного функционирования веб-сайта.

Показать информацию о файлах cookie

Скрыть информацию о файлах cookie

| Имя | Печенье Борлабс |

|---|---|

| Провайдер | Владелец этого сайта, Выходные данные |

| Назначение | Сохраняет настройки посетителей, выбранных в Cookie Box в Borlabs Cookie. |

| Имя файла cookie | borlabs-cookie |

| Срок действия файлов cookie | 1 Яр |

Статистика (1)

Статистика

Статистика Получение информации о файлах cookie анонимно. Эта информация помогает нам понять, как наши посетители используют наш веб-сайт.

Показать информацию о файлах cookie

Скрыть информацию о файлах cookie

| Принять | Google Analytics и Диспетчер тегов Google |

|---|---|

| Имя | Google Analytics и Диспетчер тегов Google |

| Провайдер | Google Ireland Limited, Gordon House, Barrow Street, Dublin 4, Ирландия |

| Назначение | Файл cookie Google для управления расширенными сценариями и обработкой событий. |

| Политика конфиденциальности | https://policies.google.com/privacy?hl=en |

| Имя файла cookie | _ga,_gat,_gid |

| Срок действия файла cookie | 1 год |

Внешняя поддержка (1)

Внешняя поддержка

Контент с платформ обмена видео и платформ социальных сетей по умолчанию заблокирован. Если файлы cookie принимаются внешними носителями, доступ к этому содержимому больше не требует ручного согласия.

Если файлы cookie принимаются внешними носителями, доступ к этому содержимому больше не требует ручного согласия.

Показать информацию о файлах cookie

Скрыть информацию о файлах cookie

| Принять | YouTube |

|---|---|

| Имя | YouTube |

| Провайдер | Google Ireland Limited, Gordon House, Barrow Street, Dublin 4, Ирландия |

| Назначение | Используется для разблокировки контента YouTube. |

| Политика конфиденциальности | https://policies.google.com/privacy |

| Хост(ы) | google.com |

| Имя файла cookie | НИД |

| Срок действия файла cookie | 6 Монате |

на базе Borlabs Cookie

Политика конфиденциальности

Выходные данные

Безопасный обмен данными с правилами входа и выхода | VPC Service Controls

В этом документе описаны распространенные варианты использования безопасного обмена данными и примеры

конфигурации для обеспечения доступа между клиентами и ресурсами, разделенными

периметры обслуживания.

Обзор правил входящего и исходящего трафика см. в разделе Правила входящего и исходящего трафика.

Инструкции по настройке политик правил входящего и исходящего трафика см. в разделе Настройка политик входящего и исходящего трафика.

Примеры конфигурации вариантов использования безопасного обмена данными

В этом разделе приведены примеры вариантов использования безопасного обмена данными через периметры обслуживания.

- Доступ к ресурсу Google Cloud за пределами периметра

- Совместное использование данных с помощью Pub/Sub между двумя организациями, использующими элементы управления службами VPC

- Предоставление анонимных данных PHI партнерской организации

- Предоставление доступа к стороннему образу диска Compute Engine

- Считайте набор данных BigQuery, разрешив частный доступ из сети VPC за пределами периметра

- Загрузить в корзину облачного хранилища (записать), разрешив частный доступ из сети VPC за пределами периметра

- Совместное использование журналов в отдельном периметре, позволяя проектам из нескольких периметров совместно использовать журналы

Доступ к ресурсу Google Cloud за пределами периметра

На следующей схеме показан ресурс Compute Engine внутри периметра службы

которому требуется доступ к ресурсу Cloud Storage, который находится за пределами периметра:

Предположим, что вы определили следующий периметр:

имя: accessPolicies/222/servicePerimeters/Example положение дел: Ресурсы: - проекты/111 ограниченные услуги: - bigquery.googleapis.com - containerregistry.googleapis.com - storage.googleapis.com Название: Пример

Вам необходимо предоставить доступ для чтения к корзине Cloud Storage в проекте 999 ,

который находится в другой организации. Затем вы определяете следующее правило выхода в файле

и сохраните файл как gcs.yaml :

эхо """

- выход в:

операции:

- имя_службы: storage.googleapis.com

Селекторы методов:

- метод: google.storage.objects.get

Ресурсы:

- проектов/999

выходОт:

тип идентичности: ANY_IDENTITY

""" > gcs.yaml

Примените правило выхода, выполнив следующую команду:

Пример обновления периметров gcloud beta access-context-manager --set-egress-policies=gcs.yaml

Для получения дополнительной информации о команда обновления периметров gcloud access-context-manager , см. обновление периметров gcloud access-context-manager.

обновление периметров gcloud access-context-manager.

Совместное использование данных с помощью Pub/Sub между двумя организациями, использующими средства управления службами VPC

На следующей диаграмме показаны две организации, Org1 и Org2 , которые используют средства управления службами VPC.

и обмениваться данными с помощью темы Pub/Sub:

Предположим, что вы определили следующие периметры:

# Организация 1 Определение периметра имя: accessPolicies/222/servicePerimeters/Example1 положение дел: Ресурсы: - проекты/111 ограниченные услуги: - pubsub.googleapis.com Название: Пример 1

# Организация 2 Определение периметра имя: accessPolicies/333/servicePerimeters/Example2 положение дел: Ресурсы: - проектов/222 ограниченные услуги: - pubsub.googleapis.com Название: Пример2

Чтобы включить обмен данными, Org1 должен определить следующее правило выхода, которое разрешает

подписку и сохраните файл как org1egress.yaml :

# Org1: периметр Org1 должен разрешать подписку Pub/Sub на проект 222.

эхо """

- выход в:

операции:

- serviceName: pubsub.googleapis.com

Селекторы методов:

- метод: Subscriber.CreateSubscription

Ресурсы:

- проектов/222

выходОт:

тип идентичности: ANY_IDENTITY

""" > org1egress.yaml

Org2 должен определить соответствующее правило входа , разрешающее подписку и

сохраните файл как org2ingress.yaml .

# Организация 2: периметр организации 2 должен разрешать подписку Pub/Sub из сети.

проект 111 в Org1.

эхо """

- вход из:

тип идентичности: ANY_IDENTITY

источники:

- ресурс: проекты/111

вход в:

операции:

- serviceName: pubsub. googleapis.com

Селекторы методов:

- метод: Subscriber.CreateSubscription

Ресурсы:

- \"*\"

""" > org2ingress.yaml

googleapis.com

Селекторы методов:

- метод: Subscriber.CreateSubscription

Ресурсы:

- \"*\"

""" > org2ingress.yaml

Примените правила входа и выхода, выполнив следующие команды:

gcloud beta access-context-manager обновление периметров Пример 2 1--set-egress-policies=org1egress.yaml

gcloud beta access-context-manager обновление периметров Пример 1 1 --set-ingress-policies=org2ingress.yaml

Обмен анонимными данными PHI с партнерской организацией

На следующей диаграмме показан периметр защищенной медицинской информации (PHI).

сегмент данных, второй периметр вокруг анонимного сегмента данных и отдельный

партнерская организация. Сегмент PHI может манипулировать данными в

сегмент анонимных данных, и данные из сегмента анонимных данных являются общими

с партнерской организацией.

Вы хотите определить правила входа и выхода, позволяющие обмениваться анонимными данными

с партнерской организацией и разрешить вашему сегменту PHI манипулировать данными

в сегменте обезличенных данных.

Предположим, что вы определили следующие периметры:

# ФиПериметр

имя: accessPolicies/222/servicePerimeters/PhiPerimeter

положение дел:

Ресурсы:

- проекты/111

ограниченные услуги:

- storage.googleapis.com

- bigquery.googleapis.com

vpcAccessibleServices:

включитьRestriction: правда

разрешенные услуги:

- RESTRICTED_SERVICES

Название: ФиПериметр

# АнонПериметр

имя: accessPolicies/222/servicePerimeters/AnonPerimeter

положение дел:

Ресурсы:

- проектов/222

ограниченные услуги:

- storage.googleapis.com

vpcAccessibleServices:

включитьRestriction: правда

разрешенные услуги:

- RESTRICTED_SERVICES

Название: АнонПериметр

Можно также предположить, что проект партнерской организации — 999. Можно определить

следующие правила входа и выхода:

# Анон Периметр

эхо """

- вход из:

тип идентичности: ANY_IDENTITY

источники:

- ресурс: проекты/111

вход в:

операции:

- имя_службы: storage. googleapis.com

Селекторы методов:

- метод: google.storage.Write

- метод: google.storage.objects.create

Ресурсы:

- \"*\"

""" > anoningress.yaml

googleapis.com

Селекторы методов:

- метод: google.storage.Write

- метод: google.storage.objects.create

Ресурсы:

- \"*\"

""" > anoningress.yaml

эхо """

- выход в:

операции:

- имя_службы: storage.googleapis.com

Селекторы методов:

- метод: google.storage.Write

- метод: google.storage.objects.create

Ресурсы:

- проектов/999

выходОт:

тип идентичности: ANY_IDENTITY

""" > anonegress.yaml

# Периметр PHI

эхо """

- выход в:

операции:

- имя_службы: storage.googleapis.com

Селекторы методов:

- метод: \"*\"

Ресурсы:

- проектов/222

выходОт:

тип идентичности: ANY_IDENTITY

""" > phiegress.yaml

Примените правила входа и выхода, выполнив следующие команды:

gcloud beta обновление периметров доступа-контекста-менеджера AnonPerimeter --set-ingress-policies=anoningress.yaml --set-egress-policies=anonegress.yaml

Обновление периметров gcloud beta access-context-manager PhiPerimeter --set-egress-policies=phiegress.yaml

Предоставление доступа к стороннему образу диска Compute Engine

На следующей диаграмме показан ресурс Compute Engine в периметре службы

для которого требуется доступ к образу диска Compute Engine в стороннем образе

проект, который находится за пределами периметра:

Предположим, что вы определили следующий периметр:

имя: accessPolicies/222/servicePerimeters/Example положение дел: Ресурсы: - проекты/111 - проектов/222 ограниченные услуги: -compute.googleapis.com - containerregistry.googleapis.com Название: Пример

Теперь вам необходимо предоставить доступ для чтения к образам дисков в проекте 999 , который находится в

разная организация. Затем вы определяете следующее правило выхода в файле и

Затем вы определяете следующее правило выхода в файле и

сохранить файл как вычисление.yaml :

эхо """

- выход в:

операции:

- serviceName: вычисление.googleapis.com

Селекторы методов:

- метод: ЭкземплярыService.Insert

Ресурсы:

- проектов/999

выходОт:

тип идентичности: ANY_IDENTITY

""" > вычислить.yaml

Примените правило выхода, выполнив следующую команду:

Пример обновления периметров gcloud beta access-context-manager --set-egress-policies=compute.yaml

Прочитать набор данных BigQuery, разрешив частный доступ из сети VPC за пределами периметра

На следующей схеме показаны несколько партнерских сетей VPC за пределами периметра.

которые необходимо прочитать из ресурса BigQuery внутри периметра:

Можно предположить, что вы используете тот же периметр, что и в примере 1:

имя: accessPolicies/222/servicePerimeters/Example положение дел: Ресурсы: - проекты/111 ограниченные услуги: - bigquery.googleapis.com - containerregistry.googleapis.com Название: Пример

Ваша цель — разрешить доступ на чтение из сети VPC за пределами периметра

различных партнеров. Определите следующее правило входа в файл и сохраните

файл как partneringress.yaml :

эхо """

- вход из:

тип идентичности: ANY_IDENTITY

источники:

- ресурс: проекты/888

- ресурс: проекты/999

вход в:

операции:

- имя_службы: bigquery.googleapis.com

Селекторы методов:

- разрешение: bigquery.datasets.get

- разрешение: bigquery.tables.list

- разрешение: bigquery.tables.get

- разрешение: bigquery.tables.getData

- разрешение: bigquery.jobs.create

Ресурсы:

- \"*\"

""" > partneringress.yaml

Примените правило входа, выполнив следующую команду:

Пример обновления периметров gcloud beta access-context-manager --set-ingress-policies=partneringress.yaml

Для большей гибкости и контроля BigQuery использует — разрешение: methodSelectors , а не — метод: methodSelectors , который используется

большинство услуг. Один и тот же метод BigQuery (RunQuery) может работать в разных

способами на нескольких разных ресурсах, а согласование с моделью разрешений позволяет

больше гибкости и контроля.

Загрузить в корзину облачного хранилища (запись), разрешив частный доступ из сети VPC за пределами периметра

Можно предположить, что вы используете тот же периметр, что и в примере 1:

имя: accessPolicies/222/servicePerimeters/Example положение дел: Ресурсы: - проекты/111 ограниченные услуги: - storage.googleapis.com - containerregistry.googleapis.com Название: Пример

Ваша цель — разрешить доступ из сети VPC за пределами периметра к

разрешить партнеру записывать данные в корзину внутри периметра. Вы определяете

входное правило и сохраните файл как partneringress.yaml :

эхо """

- вход из:

тип идентичности: ANY_IDENTITY

источники:

- ресурс: проекты/222

вход в:

операции:

- имя_службы: storage.googleapis.com

Селекторы методов:

- метод: google.storage.objects.create

Ресурсы:

- \"*\"

""" > partneringress.yaml

Примените правило входа, выполнив следующую команду:

Пример обновления периметров gcloud beta access-context-manager --set-ingress-policies=partneringress.yaml

Совместное использование журналов на отдельном периметре, позволяя проектам из нескольких периметров совместно использовать журналы

В этом случае предположим, что предприятие имеет общий проект для сбора журналов

данные из всего их развертывания Google Cloud. Предприятие должно быть

Предприятие должно быть

возможность регистрировать данные из нескольких разных периметров VPC Service Controls в

проект общих журналов, который находится в собственном периметре. Проект журналов должен

не получать доступ к каким-либо ресурсам, кроме журналов.

Предположим, что вы определили следующие три периметра:

# Чувствительный 1

имя: accessPolicies/222/servicePerimeters/Sensitive1

положение дел:

Ресурсы:

- проекты/111

ограниченные услуги:

- bigquery.googleapis.com

- containerregistry.googleapis.com

- logging.googleapis.com

vpcAccessibleServices:

включитьRestriction: правда

разрешенные услуги:

- RESTRICTED_SERVICES

title: Конфиденциальные данные 1

# Чувствительный 2

имя: accessPolicies/222/servicePerimeters/Sensitive2

положение дел:

Ресурсы:

- проектов/222

ограниченные услуги:

- bigquery.googleapis.com

- containerregistry.googleapis.com

- logging.googleapis.com

vpcAccessibleServices:

включитьRestriction: правда

разрешенные услуги:

- RESTRICTED_SERVICES

title: Конфиденциальные данные 2

#Журналы имя: accessPolicies/222/servicePerimeters/Logs положение дел: Ресурсы: - проектов/777 ограниченные услуги: - logging.googleapis.com vpcAccessibleServices: включитьRestriction: правда разрешенные услуги: - RESTRICTED_SERVICES Название: Журналы по периметру

Чтобы разрешить Sensitive1 и Sensitive2 записывать журналы в периметр журналов, определите следующее правило выхода в файле и сохраните файл как logsegress.yaml :

эхо """

- выход в:

операции:

- имя_службы: logging.googleapis.com

Селекторы методов:

- метод: LoggingServiceV2.WriteLogEntries

- метод: LoggingService.WriteLogEntries

Ресурсы:

- проектов/777

выходОт:

тип идентичности: ANY_IDENTITY

""" > logsegress.yaml

Примените правила выхода, выполнив следующие команды:

gcloud бета-версия обновления периметров access-context-manager Sensitive1 --set-egress-policies=logsegress.yaml

Обновление периметров gcloud beta access-context-manager Sensitive2 --set-egress-policies=logsegress.

googleapis.com

- containerregistry.googleapis.com

- storage.googleapis.com

Название: Пример

googleapis.com

- containerregistry.googleapis.com

- storage.googleapis.com

Название: Пример

googleapis.com

Название: Пример2

googleapis.com

Название: Пример2

googleapis.com

Селекторы методов:

- метод: Subscriber.CreateSubscription

Ресурсы:

- \"*\"

""" > org2ingress.yaml

googleapis.com

Селекторы методов:

- метод: Subscriber.CreateSubscription

Ресурсы:

- \"*\"

""" > org2ingress.yaml

googleapis.com

Селекторы методов:

- метод: google.storage.Write

- метод: google.storage.objects.create

Ресурсы:

- \"*\"

""" > anoningress.yaml

googleapis.com

Селекторы методов:

- метод: google.storage.Write

- метод: google.storage.objects.create

Ресурсы:

- \"*\"

""" > anoningress.yaml

yaml

yaml

googleapis.com

- containerregistry.googleapis.com

Название: Пример

googleapis.com

- containerregistry.googleapis.com

Название: Пример

yaml

yaml

com

- containerregistry.googleapis.com

Название: Пример

com

- containerregistry.googleapis.com

Название: Пример

googleapis.com

vpcAccessibleServices:

включитьRestriction: правда

разрешенные услуги:

- RESTRICTED_SERVICES

Название: Журналы по периметру

googleapis.com

vpcAccessibleServices:

включитьRestriction: правда

разрешенные услуги:

- RESTRICTED_SERVICES

Название: Журналы по периметру