Содержание

Аутентификация | это… Что такое Аутентификация?

Аутентифика́ция (англ. Authentication) — процедура проверки подлинности[1], например: проверка подлинности пользователя путём сравнения введённого им пароля с паролем в базе данных пользователей; подтверждение подлинности электронного письма путём проверки цифровой подписи письма по ключу проверки подписи отправителя; проверка контрольной суммы файла на соответствие сумме, заявленной автором этого файла. В русском языке термин применяется в основном в сфере информационных технологий.

Учитывая степень доверия и политику безопасности систем, проводимая проверка подлинности может быть односторонней или взаимной. Обычно она проводится с помощью криптографических методов.

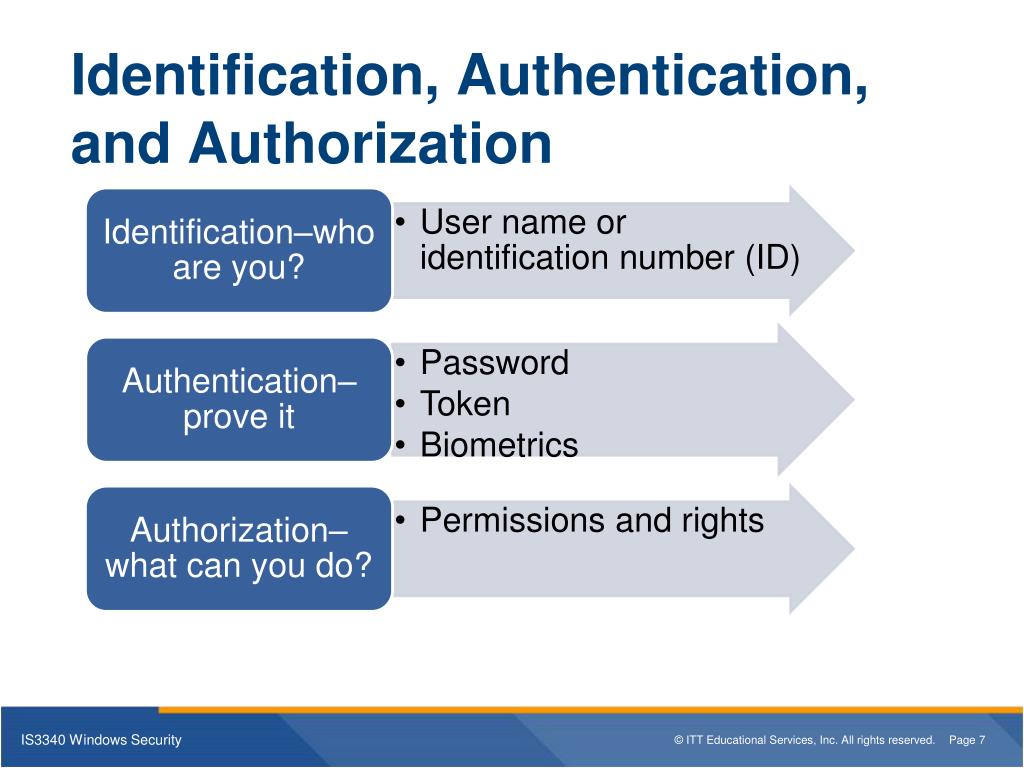

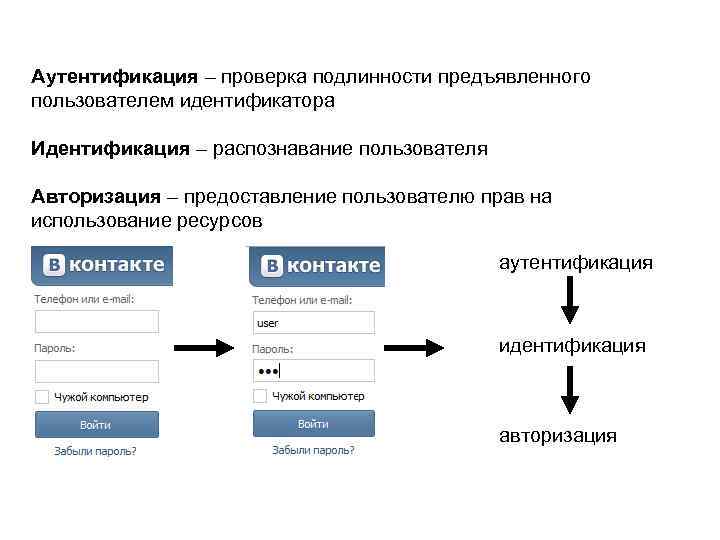

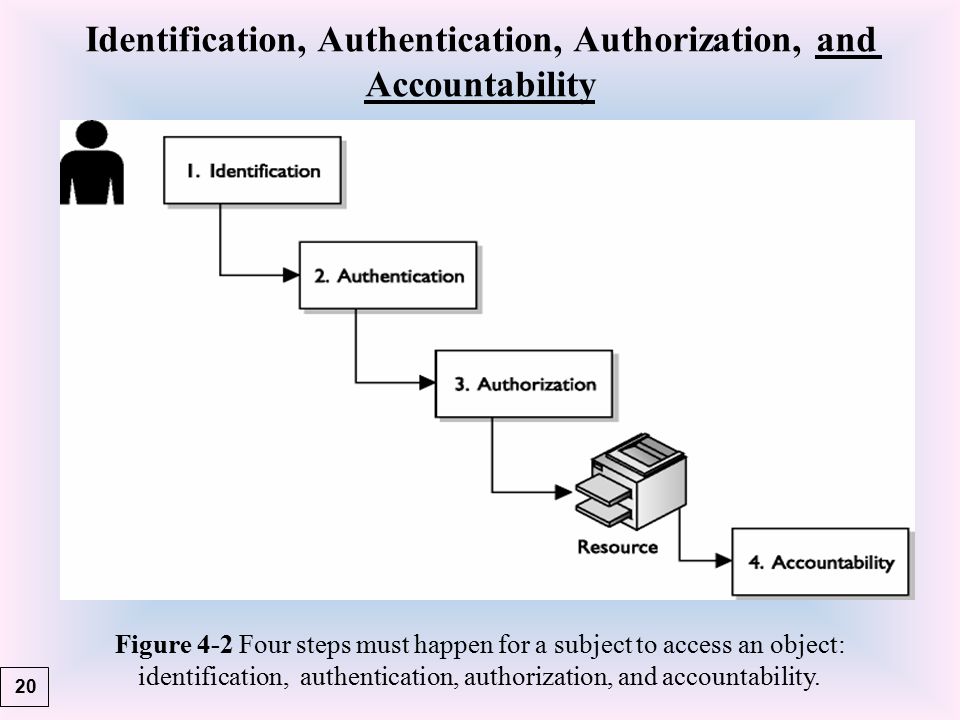

Аутентификацию не следует путать с авторизацией[2] (процедурой предоставления субъекту определённых прав) и идентификацией (процедурой распознавания субъекта по его идентификатору).

Содержание

|

История

С древних времён перед людьми стояла довольно сложная задача — убедиться в достоверности важных сообщений. Придумывались речевые пароли, сложные печати. Появление методов аутентификации с применением механических устройств сильно упрощало задачу, например, обычный замок и ключ были придуманы очень давно. Пример системы аутентификации можно увидеть в старинной сказке «Приключения Али́-Бабы́ и сорока разбойников». В этой сказке говорится о сокровищах, спрятанных в пещере. Пещера была загорожена камнем. Отодвинуть его можно было только с помощью уникального речевого пароля: «Сезам, откройся!».

Отодвинуть его можно было только с помощью уникального речевого пароля: «Сезам, откройся!».

В настоящее время в связи с обширным развитием сетевых технологий, автоматическая аутентификация используется повсеместно.

Элементы системы аутентификации

В любой системе аутентификации обычно можно выделить несколько элементов[3]:

- субъект, который будет проходить процедуру аутентификации

- характеристика субъекта — отличительная черта

- хозяин системы аутентификации, несущий ответственность и контролирующий её работу

- сам механизм аутентификации, то есть принцип работы системы

- механизм, предоставляющий или лишающий субъекта определенных прав доступа

| Элемент аутентификации | Пещера 40 разбойников | Регистрация в системе | Банкомат |

|---|---|---|---|

| Субъект | Человек, знающий пароль | Авторизованный пользователь | Владелец банковской карты |

| Характеристика | Пароль «Сезам, откройся!» | Секретный пароль | Банковская карта и персональный идентификатор |

| Хозяин системы | 40 разбойников | Предприятие, которому принадлежит система | Банк |

| Механизм аутентификации | Волшебное устройство, реагирующее на слова | Программное обеспечение, проверяющее пароль | Программное обеспечение, проверяющее карту и идентификатор |

| Механизм управления доступом | Механизм, отодвигающий камень от входа в пещеру | Процесс регистрации, управления доступом | Разрешение на выполнение банковских операций |

Факторы аутентификации

Ещё до появления компьютеров использовались различные отличительные черты субъекта, его характеристики. Сейчас использование той или иной характеристики в системе зависит от требуемой надёжности, защищенности и стоимости внедрения. Выделяют 3 фактора аутентификации[4]:

Сейчас использование той или иной характеристики в системе зависит от требуемой надёжности, защищенности и стоимости внедрения. Выделяют 3 фактора аутентификации[4]:

- Что-то, что мы знаем — пароль. Это секретная информация, которой должен обладать только авторизованный субъект. Паролем может быть речевое слово, текстовое слово, комбинация для замка или персональный идентификационный номер (PIN). Парольный механизм может быть довольно легко реализован и имеет низкую стоимость. Но имеет существенные минусы: сохранить пароль в секрете зачастую бывает проблематично, злоумышленники постоянно придумывают новые методы кражи, взлома и подбора пароля (см. бандитский криптоанализ). Это делает парольный механизм слабозащищенным.

- Что-то, что мы имеем — устройство аутентификации. Здесь важен факт обладания субъектом каким-то уникальным предметом. Это может быть личная печать, ключ от замка, для компьютера это файл данных, содержащих характеристику. Характеристика часто встраивается в специальное устройство аутентификации, например, пластиковая карта, смарт-карта.

Для злоумышленника заполучить такое устройство становится более проблематично, чем взломать пароль, а субъект может сразу же сообщить в случае кражи устройства. Это делает данный метод более защищенным, чем парольный механизм, однако, стоимость такой системы более высокая.

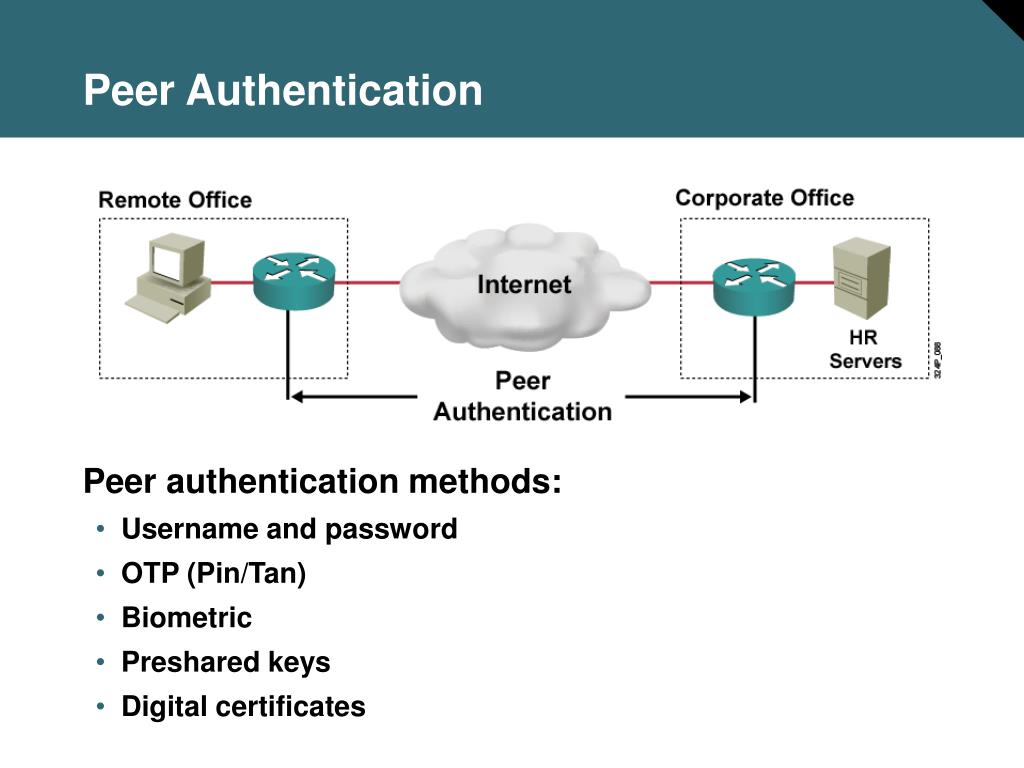

Для злоумышленника заполучить такое устройство становится более проблематично, чем взломать пароль, а субъект может сразу же сообщить в случае кражи устройства. Это делает данный метод более защищенным, чем парольный механизм, однако, стоимость такой системы более высокая. - Что-то, что является частью нас — биометрика. Характеристикой является физическая особенность субъекта. Это может быть портрет, отпечаток пальца или ладони, голос или особенность глаза. С точки зрения субъекта, данный метод является наиболее простым: не надо ни запоминать пароль, ни переносить с собой устройство аутентификации. Однако, биометрическая система должна обладать высокой чувствительностью, чтобы подтверждать авторизованного пользователя, но отвергать злоумышленника со схожими биометрическими параметрами. Также стоимость такой системы довольно велика. Но несмотря на свои минусы, биометрика остается довольно перспективным фактором.

Способы аутентификации

Аутентификация по многоразовым паролям

Один из способов аутентификации в компьютерной системе состоит во вводе вашего пользовательского идентификатора, в просторечии называемого «логином» (англ. login — регистрационное имя пользователя) и пароля — некой конфиденциальной информации. Достоверная (эталонная) пара логин-пароль хранится в специальной базе данных.

login — регистрационное имя пользователя) и пароля — некой конфиденциальной информации. Достоверная (эталонная) пара логин-пароль хранится в специальной базе данных.

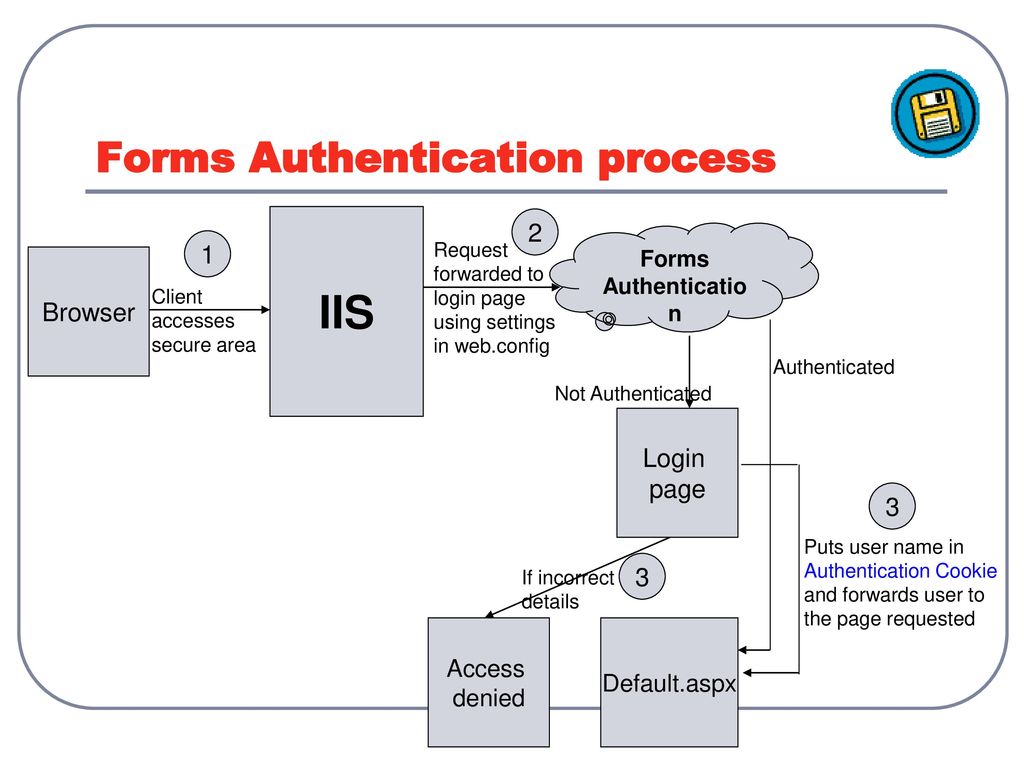

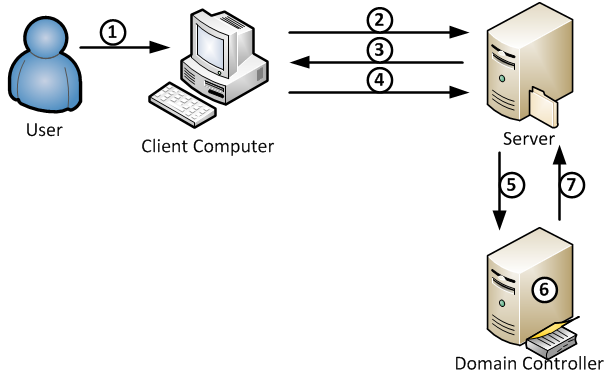

Простая аутентификация имеет следующий общий алгоритм:

- Субъект запрашивает доступ в систему и вводит личный идентификатор и пароль

- Введенные уникальные данные поступают на сервер аутентификации, где сравниваются с эталонными

- При совпадении данных с эталонными, аутентификация признается успешной, при различии — субъект перемещается к 1-му шагу

Введённый субъектом пароль может передаваться в сети двумя способами:

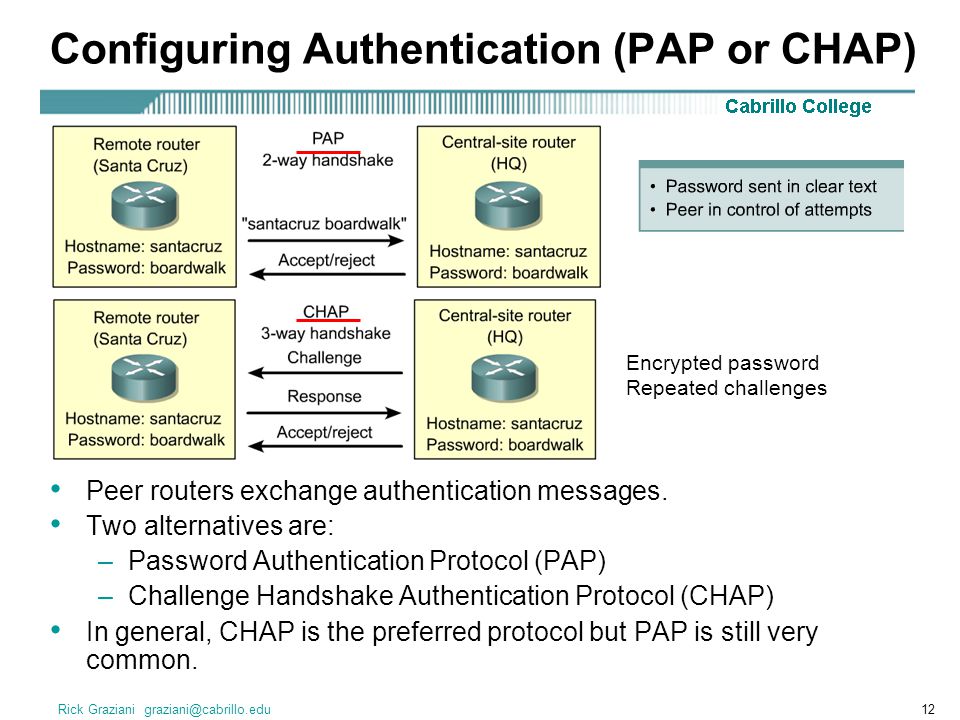

- Незашифрованно, в открытом виде, на основе протокола парольной аутентификации (Password Authentication Protocol, PAP)

- С использованием шифрования SSL или TLS. В этом случае уникальные данные, введённые субъектом передаются по сети защищенно.

Защищенность

С точки зрения максимальной защищенности, при хранении и передаче паролей следует использовать однонаправленные функции. Обычно для этих целей используются криптографически стойкие хэш-функции. В этом случае на сервере хранится только образ пароля. Получив пароль и проделав его хэш-преобразование, система сравнивает полученный результат с эталонным образом, хранящимся в ней. При их идентичности, пароли совпадают. Для злоумышленника, получившего доступ к образу, вычислить сам пароль практически невозможно.

Обычно для этих целей используются криптографически стойкие хэш-функции. В этом случае на сервере хранится только образ пароля. Получив пароль и проделав его хэш-преобразование, система сравнивает полученный результат с эталонным образом, хранящимся в ней. При их идентичности, пароли совпадают. Для злоумышленника, получившего доступ к образу, вычислить сам пароль практически невозможно.

Использование многоразовых паролей имеет ряд существенных минусов. Во-первых, сам эталонный пароль или его хэшированный образ хранятся на сервере аутентификации. Зачастую хранение пароля производится без криптографических преобразований, в системных файлах. Получив доступ к ним, злоумышленник легко доберётся до конфиденциальной информации. Во-вторых, субъект вынужден запоминать (или записывать) свой многоразовый пароль. Злоумышленник может заполучить его, просто применив навыки социальной инженерии, без всяких технических средств. Кроме того, сильно снижается защищенность системы в случае, когда субъект сам выбирает себе пароль. Зачастую это оказывается какое-то слово или комбинация слов, присутствующие в словаре. При достаточном количестве времени злоумышленник может взломать пароль простым перебором. Решением этой проблемы является использование случайных паролей или ограниченность по времени действия пароля субъекта, по истечении которого пароль необходимо поменять.

Зачастую это оказывается какое-то слово или комбинация слов, присутствующие в словаре. При достаточном количестве времени злоумышленник может взломать пароль простым перебором. Решением этой проблемы является использование случайных паролей или ограниченность по времени действия пароля субъекта, по истечении которого пароль необходимо поменять.

Базы учетных записей

На компьютерах с ОС семейства UNIX, базой является файл /etc/master.passwd (в дистрибутивах Linux обычно файл /etc/shadow, доступный для чтения только root), в котором пароли пользователей хранятся в виде хеш-функций от открытых паролей, кроме этого в этом же файле хранится информация о правах пользователя. Изначально в Unix-системах пароль (в зашифрованном виде) хранился в файле /etc/passwd, доступном для чтения всем пользователям, что было небезопасно.

На компьютерах с операционной системой Windows NT/2000/XP/2003 (не входящих в домен Windows) такая база данных называется SAM (Security Account Manager — Диспетчер защиты учётных записей). База SAM хранит учётные записи пользователей, включающие в себя все данные, необходимые системе защиты для функционирования. Находится в директории %windir%\system32\config\.

База SAM хранит учётные записи пользователей, включающие в себя все данные, необходимые системе защиты для функционирования. Находится в директории %windir%\system32\config\.

В доменах Windows Server 2000/2003 такой базой является Active Directory.

Однако более надёжным способом хранения аутентификационных данных признано использование специальных аппаратных средств (компонентов).

При необходимости обеспечения работы сотрудников на разных компьютерах (с поддержкой системы безопасности) используют аппаратно-программные системы, позволяющие хранить аутентификационные данные и криптографические ключи на сервере организации. Пользователи свободно могут работать на любом компьютере (рабочей станции), имея доступ к своим аутентификационным данным и криптографическим ключам.

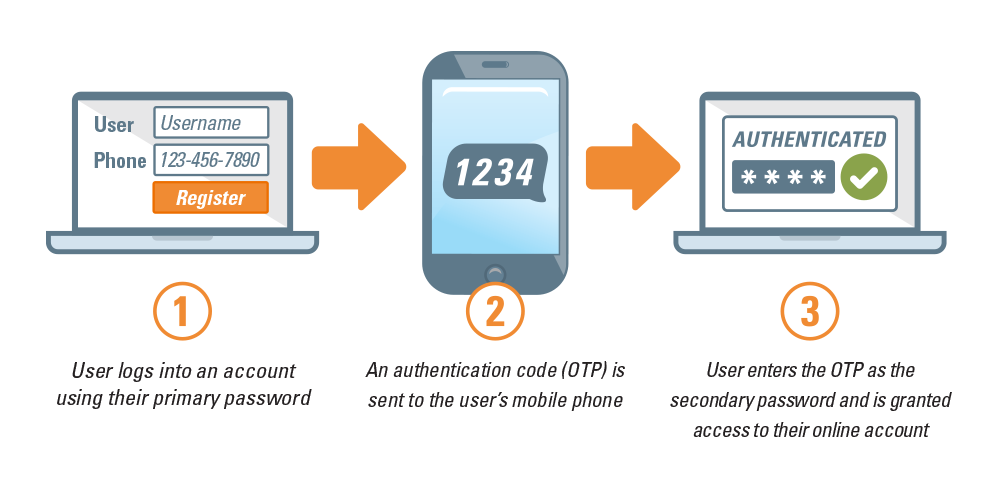

Аутентификация по одноразовым паролям

Заполучив однажды многоразовый пароль субъекта, злоумышленник имеет постоянный доступ к взломанной конфиденциальной информации. Эта проблема решается применением одноразовых паролей (OTP – One Time Password). Суть этого метода — пароль действителен только для одного входа в систему, при каждом следующем запросе доступа — требуется новый пароль. Реализован механизм аутентификации по одноразовым паролям может быть как аппаратно, так и программно.

Суть этого метода — пароль действителен только для одного входа в систему, при каждом следующем запросе доступа — требуется новый пароль. Реализован механизм аутентификации по одноразовым паролям может быть как аппаратно, так и программно.

Технологии использования одноразовых паролей можно разделить на:

- Использование генератора псевдослучайных чисел, единого для субъекта и системы

- Использование временных меток вместе с системой единого времени

- Использование базы случайных паролей, единого для субъекта и для системы

В первом методе используется генератор псевдослучайных чисел с одинаковым значением для субъекта и для системы. Сгенерированный субъектом пароль может передаваться системе при последовательном использовании односторонней функции или при каждом новом запросе, основываясь на уникальной информации из предыдущего запроса.

Во втором методе используются временные метки. В качестве примера такой технологии можно привести SecurID. Она основана на использовании аппаратных ключей и синхронизации по времени. Аутентификация основана на генерации случайных чисел через определенные временные интервалы. Уникальный секретный ключ хранится только в базе системы и в аппаратном устройстве субъекта. Когда субъект запрашивает доступ в систему, ему предлагается ввести PIN-код, а также случайно генерируемое число, отображаемого в этот момент на аппаратном устройстве. Система сопоставляет введенный PIN-код и секретный ключ субъекта из своей базы и генерирует случайное число, основываясь на параметрах секретного ключа из базы и текущего времени. Далее проверяется идентичность сгенерированного числа и числа, введённого субъектом.

Она основана на использовании аппаратных ключей и синхронизации по времени. Аутентификация основана на генерации случайных чисел через определенные временные интервалы. Уникальный секретный ключ хранится только в базе системы и в аппаратном устройстве субъекта. Когда субъект запрашивает доступ в систему, ему предлагается ввести PIN-код, а также случайно генерируемое число, отображаемого в этот момент на аппаратном устройстве. Система сопоставляет введенный PIN-код и секретный ключ субъекта из своей базы и генерирует случайное число, основываясь на параметрах секретного ключа из базы и текущего времени. Далее проверяется идентичность сгенерированного числа и числа, введённого субъектом.

Третий метод основан на единой базе паролей для субъекта и системы и высокоточной синхронизации между ними. При этом каждый пароль из набора может быть использован только один раз. Благодаря этому, даже если злоумышленник перехватит используемый субъектом пароль, то он уже будет недействителен.

По сравнению с использованием многоразовых паролей, одноразовые пароли предоставляют более высокую степень защиты.

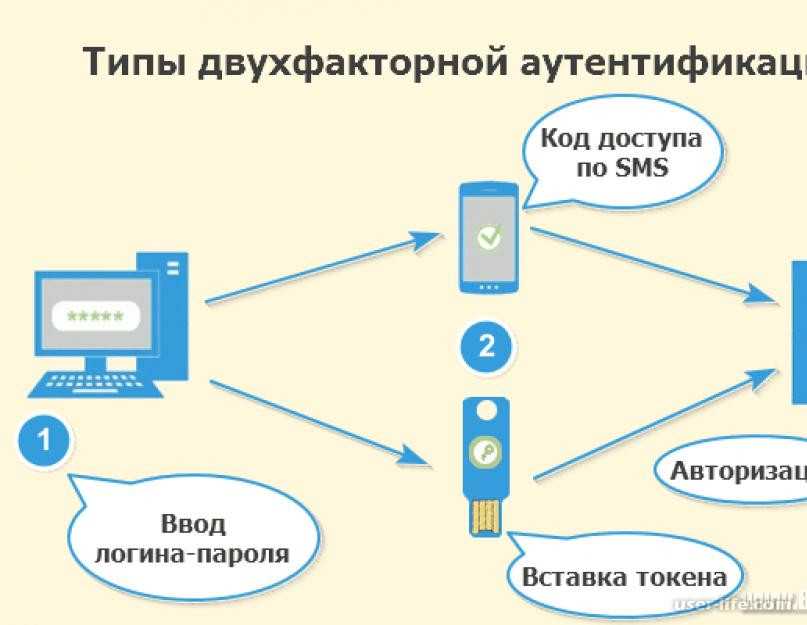

Многофакторная аутентификация

В последнее время всё чаще применяется, так называемая, расширенная или многофакторная аутентификация. Она построена на совместном использовании нескольких факторов аутентификации. Это значительно повышает защищенность системы.

В качестве примера можно привести использование SIM-карт в мобильных телефонах. Субъект вставляет аппаратно свою карту (устройство аутентификации) в телефон и при включении вводит свой PIN-код (пароль).

Также, к примеру в некоторых современных ноутбуках присутствует сканер отпечатка пальца. Таким образом, при входе в систему субъект должен пройти эту процедуру (биометрика), а потом ввести пароль.

Выбирая для системы тот или иной фактор или способ аутентификации необходимо прежде всего отталкиваться от требуемой степени защищенности, стоимости построения системы, обеспечения мобильности субъекта.

Можно привести сравнительную таблицу:

| Уровень риска | Требования к системе | Технология аутентификации | Примеры применения |

|---|---|---|---|

| Низкий | Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальной информации не будет иметь значительных последствий | Рекомендуется минимальное требование — использование многоразовых паролей | Регистрация на портале в сети Интернет |

| Средний | Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальной информации причинит небольшой ущерб | Рекомендуется минимальное требование — использование одноразовых паролей | Произведение субъектом банковских операций |

| Высокий | Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальной информации причинит значительный ущерб | Рекомендуется минимальное требование — использование многофакторной аутентификации | Проведение крупных межбанковских операций руководящим аппаратом |

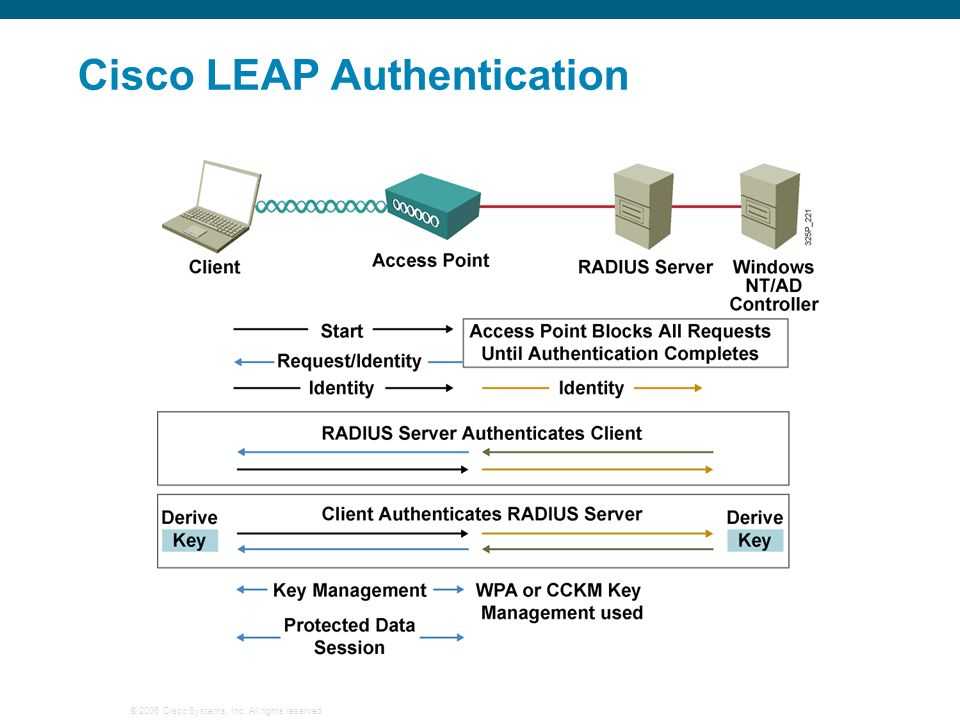

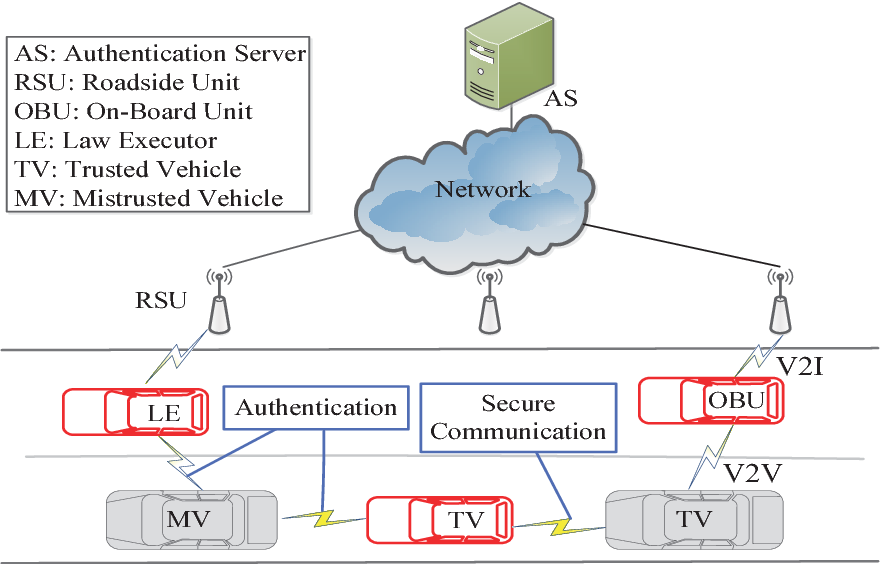

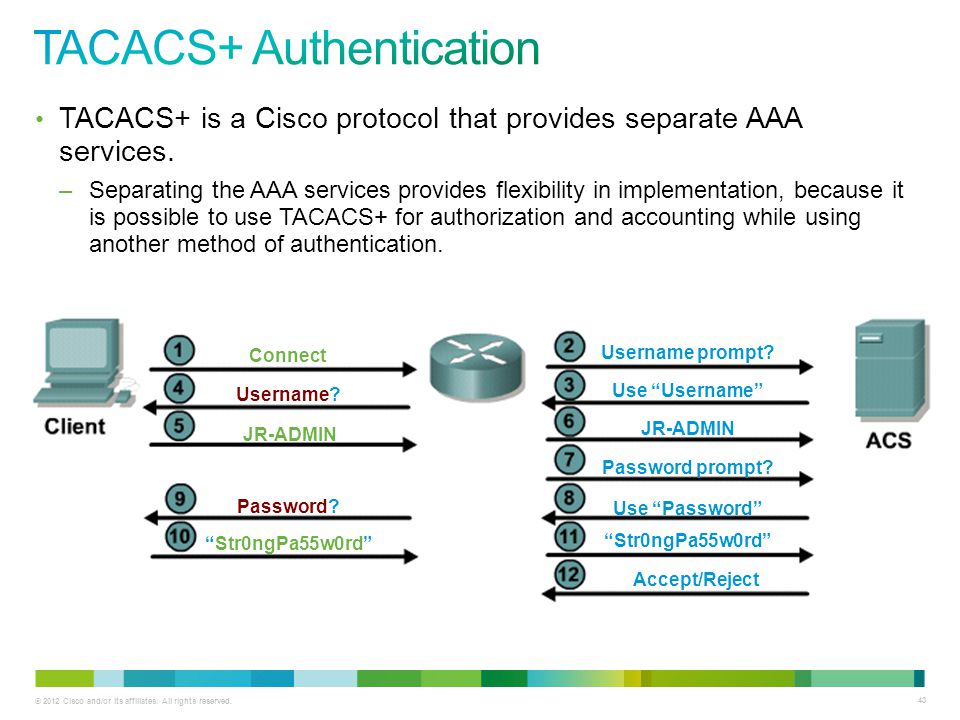

Протоколы аутентификации

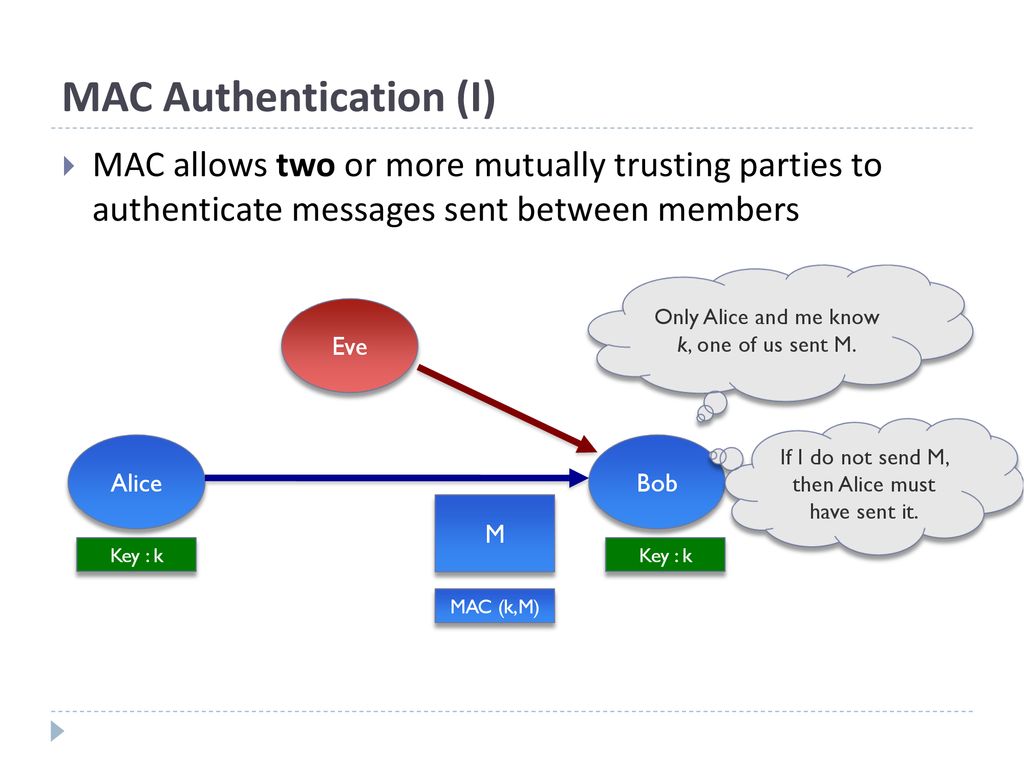

Процедура аутентификации используется при обмене информацией между компьютерами, при этом используются весьма сложные криптографические протоколы, обеспечивающие защиту линии связи от прослушивания или подмены одного из участников взаимодействия. А поскольку, как правило, аутентификация необходима обоим объектам, устанавливающим сетевое взаимодействие, то аутентификация может быть и взаимной.

А поскольку, как правило, аутентификация необходима обоим объектам, устанавливающим сетевое взаимодействие, то аутентификация может быть и взаимной.

Самый простой протокол аутентификации — доступ по паролю (Password Authentication Protocol, PAP). Его суть состоит в том, что вся информация о субъекте (идентификатор и пароль) передается по сети в открытом виде. Это и является главным недостатком PAP, так как злоумышленник может легко получить доступ к передающимся незашифрованным данным.

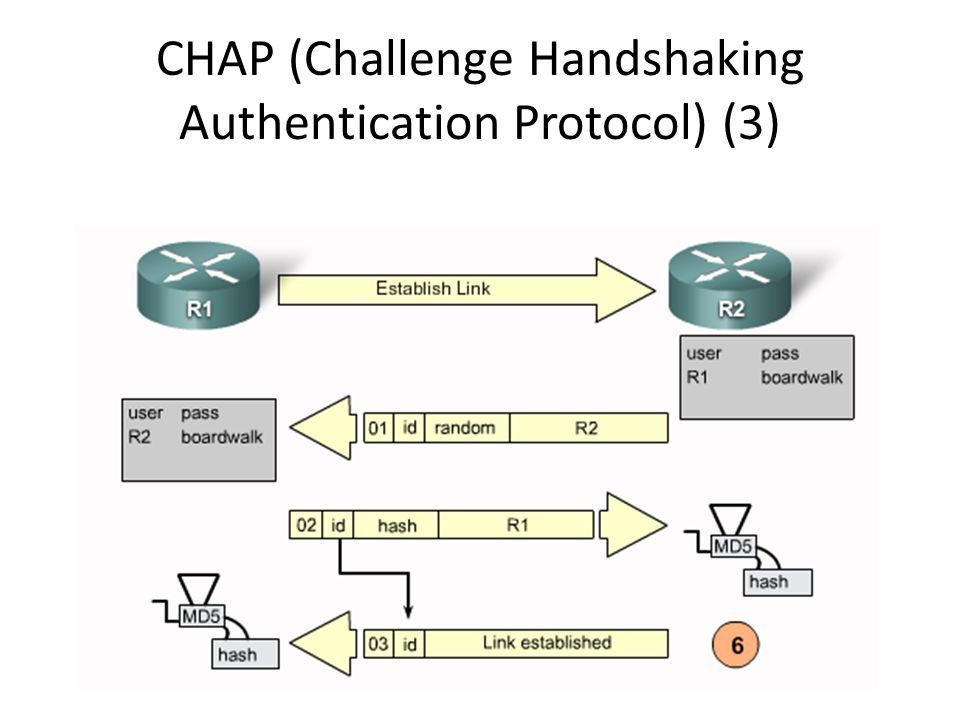

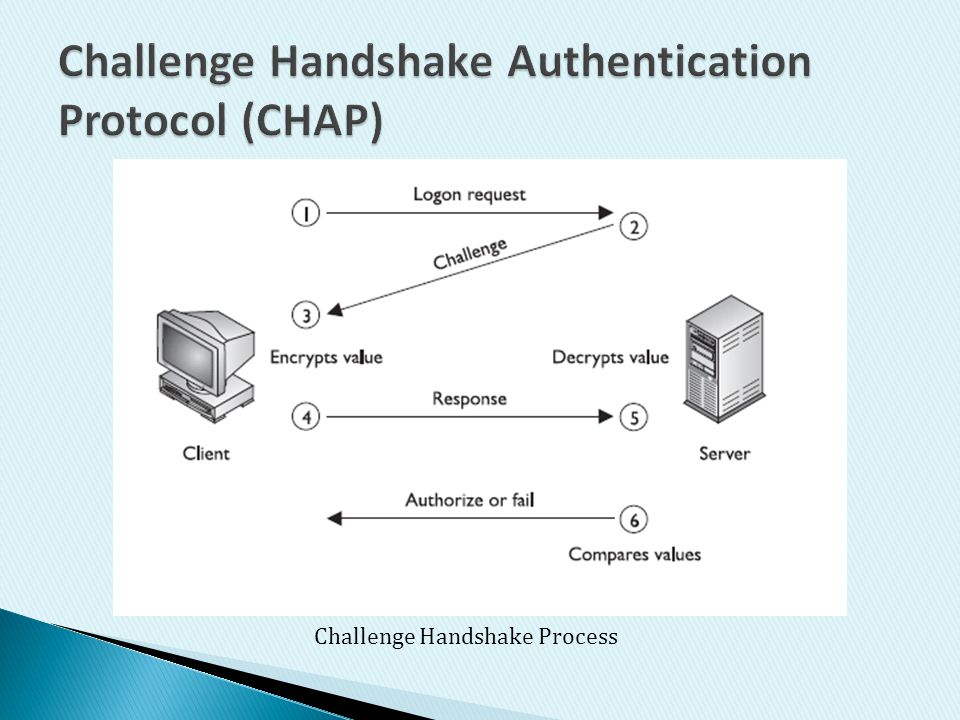

Более сложные протоколы аутентификации основаны на принципе «запрос-ответ», например, протокол CHAP (Challenge-Handshake Authentication Protocol). Работа протокола типа «запрос-ответ» может состоять минимум из четырех стадий:

- Субъект отправляет системе запрос, содержащий его персональный идентификатор

- Система генерирует случайное число и отправляет его субъекту

- Субъект зашифровывает полученное число на основе своего уникального ключа и результат отправляет системе

- Система расшифровывает полученное сообщение на основе того же уникального ключа.

При совпадении результата с исходным случайным числом, аутентификация проходит успешно.

При совпадении результата с исходным случайным числом, аутентификация проходит успешно.

Сам уникальный ключ, на основе которого производится шифрование и с одной, и с другой стороны, не передается по сети, следовательно, злоумышленник не сможет его перехватить. Но субъект должен обладать собственным вычислительным шифрующим устройством, например, смарт-карта, мобильный телефон.

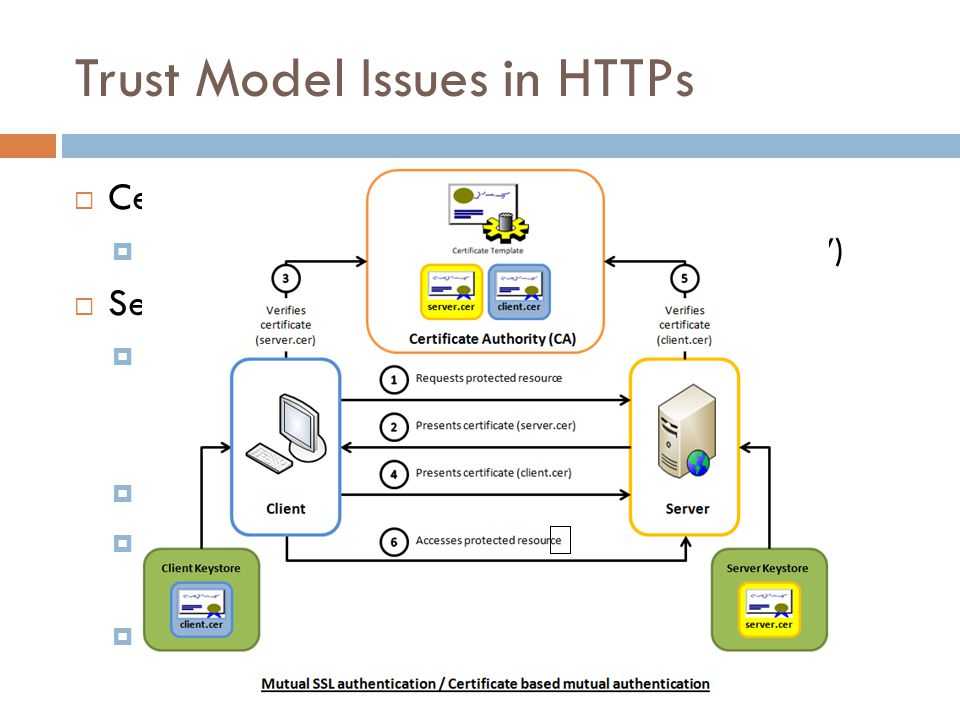

Принцип действия протоколов взаимной аутентификации отличаются от протоколов типа «запрос-ответ» незначительно:

- Субъект отправляет системе запрос, содержащий его персональный идентификатор и случайное число N1

- Система зашифровывает полученное число N1 на основе уникального ключа, генерирует случайное число N2, и отправляет их оба субъекту

- Cубъект расшифровывает полученное число на основе своего уникального ключа и сравнивает результат с N1. Идентичность означает, что система обладает тем же уникальным ключом, что и субъект

- Субъект зашифровывает полученное число N2 на основе своего уникального ключа и результат отправляет системе

- Система расшифровывает полученное сообщение на основе того же уникального ключа.

При совпадении результата с исходным числом N2, взаимная аутентификация проходит успешно.

При совпадении результата с исходным числом N2, взаимная аутентификация проходит успешно.

Алгоритм, приведенный выше, часто называют рукопожатием. В обоих случаях аутентификация проходит успешно, только если субъект имеет идентичные с системой уникальные ключи.

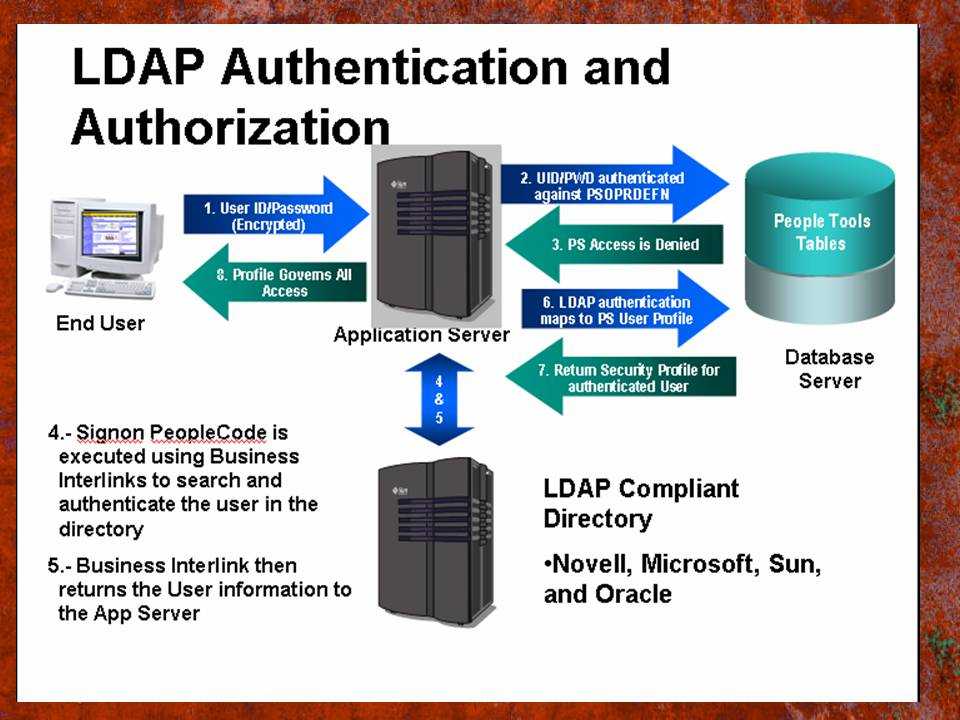

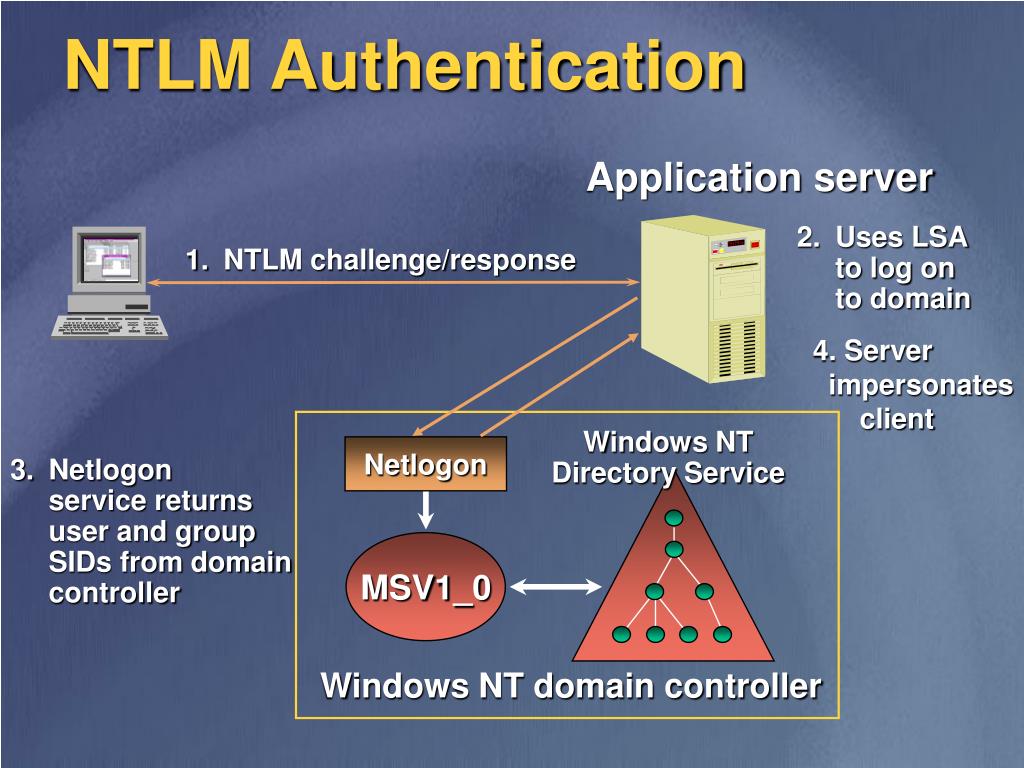

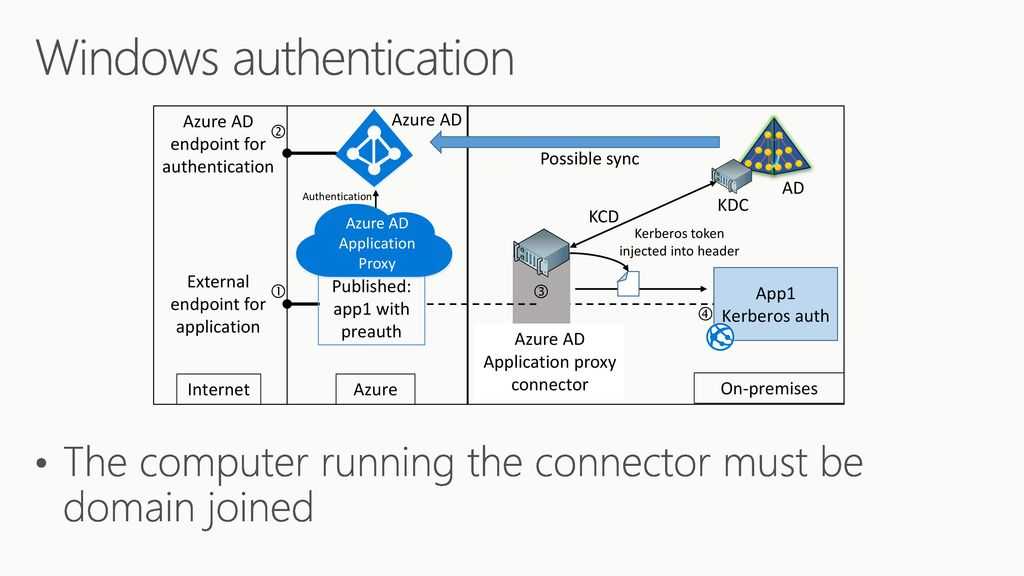

В операционных системах семейства Windows NT 4 используется протокол NTLM (NT LAN Manager — Диспетчер локальной сети NT). А в доменах Windows 2000/2003 применяется гораздо более совершенный протокол Kerberos.

См. также

- Идентификация

- Авторизация

- Логин

- Пароль

- Одноразовый пароль

- Хеширование

- Биометрические системы аутентификации

- Криптография

- Единая система идентификации и аутентификации

- Transport Layer Security

- Cyrus SASL

- Токен (авторизации)

Примечания

- ↑ Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения. Утвержден решением председателя Гостехкомиссии России от 30 марта 1992 г.

- ↑ Аутентификация и права доступа в UNIX

- ↑ Смит, 2002, с. 19-21

- ↑ Смит, 2002, с. 40-42

Ссылки

- Методы аутентификации, использующие пароли и PIN-коды

- Протоколы аутентификации

Литература

- Ричард Э. Смит Аутентификация: от паролей до открытых ключей = Authentication: From Passwords to Public Keys First Edition. — М.: «Вильямс», 2002. — С. 432. — ISBN 0-201-61599-1

Аутентификация — что это такое и почему сейчас повсеместно используется двухфакторная аутентификация

Обновлено 22 июня 2022 Просмотров: 40 176 Автор: Дмитрий Петров

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo.ru. Хочу продолжить тему толкования простыми словами распространенных терминов, которые можно повсеместно встретить в наш компьютерный век. Чуть ранее мы уже поговорили про валидацию и верификацию, а так же про девайсы с гаджетами и про аутсорсинг.

Сегодня у нас на очереди аутентификация. Что означает это слово? Отличается ли сие понятие от авторизации или идентификации? Какие методы аутентификации существуют, насколько сильно они защищены, почему могут возникать ошибки и почему двухфакторная аутентификация лучше однофакторной?

Что означает это слово? Отличается ли сие понятие от авторизации или идентификации? Какие методы аутентификации существуют, насколько сильно они защищены, почему могут возникать ошибки и почему двухфакторная аутентификация лучше однофакторной?

Интересно? Тогда продолжим, а я постараюсь вас не разочаровать.

Что такое аутентификация?

На самом деле, это та процедура, которая хорошо знакома не только нам (современным жителям), но и нашим далеким предкам (практически испокон веков).

Если говорить кратко, то аутентификация — это процесс проверки подлинности (аутентичность — это значит подлинность). Причем не важно каким способом (их существует как минимум несколько типов). Простейший пример. Вы заходите в свою квартиру открывая замок ключом. И если дверь таки открылась, то значит вы успешно прошли аутентификацию.

Разложим в этом примере все по полочкам:

- Ключ от замка — это ваш идентификатор (вставили и повернули — прошли идентификацию).

В компьютерном мире это аналог того, что вы сообщили системе свое имя (ник, никнейм).

В компьютерном мире это аналог того, что вы сообщили системе свое имя (ник, никнейм). - Процесс открывания (совпадения ключа и замка) — это аутентификация. В компьютерном мире — это аналог прохождения этапа проверки подлинности (сверке введенного пароля).

- Открывание двери и вход в квартиру — это уже авторизация (получение доступа). В сети — это вход на сайт, сервис, программу или приложение.

Как вы уже, наверное, поняли — двухфакторной аутентификации в данном примере будет отвечать наличие на двери второго замка (либо наличие собаки в доме, которая уже проведет свою собственную аутентификацию опираясь на биометрические признаки — запах, внешний вид, наличие вкусняшек у вас в кармане).

Еще один пример. Печать на документе (в паспорте, сургучная печать на старинных письмах).

Как видите — все предельно просто. Но сегодня под этим термином чаще всего понимают именно электронную аутентификацию, т.е. процесс входа на сайты, сервисы, в системы, электронные кошельки, программы и даже подключение к домашней WiFi сети. Но по сути, тут мало отличий от приведенного примера.

Но по сути, тут мало отличий от приведенного примера.

В электронном варианте у вас так же будет идентификатор (в простейшем случае это логин) и пароль (аналог замка), необходимый для аутентификации (входа в систему, получение доступа к интернету, входа в онлайн-сервис и т.п.).

Как я уже говорил выше, существует несколько типов аутентифаторов:

- Пароль. Знаешь пароль — проходи. Это самый простой и дешевый способ проверки подлинности. Фишка в том, что пароль знают только те, кому надо. Но есть несколько «но». Пароль можно подобрать, либо украсть, либо получить путем социального инжиниринга (развода), поэтому его надежность всегда находится под сомнением.

- Устройство (токены). Простейший пример — это карта или ключ доступа (на манер того, что используется в домофонах). Ну, или банковская карта, дающая доступ к вашим деньгам. Защита тут выше, чем у пароля, но устройство можно украсть и несанкционировано использовать. К тому же, такая проверка подлинности подразумевает под собой расходы.

- Биометрия. Отпечаток пальца, сетчатка глаза, голос, лицо и т.п. Этот способ аутентификации считается наиболее надежным и тут не нужно с собой носить устройство, которое можно потерять или украсть (просто достаточно быть собой).

Правда, точность идентификации тут не стопроцентная, да и системы эти не из дешевых.

Как видите, нет идеала. Поэтому зачастую для усиления безопасности используют так называемую двухфакторную (двухэтапную) аутентификацию. Давайте рассмотрим на примере.

Двухфакторная (2FA — двухэтапная) аутентификация

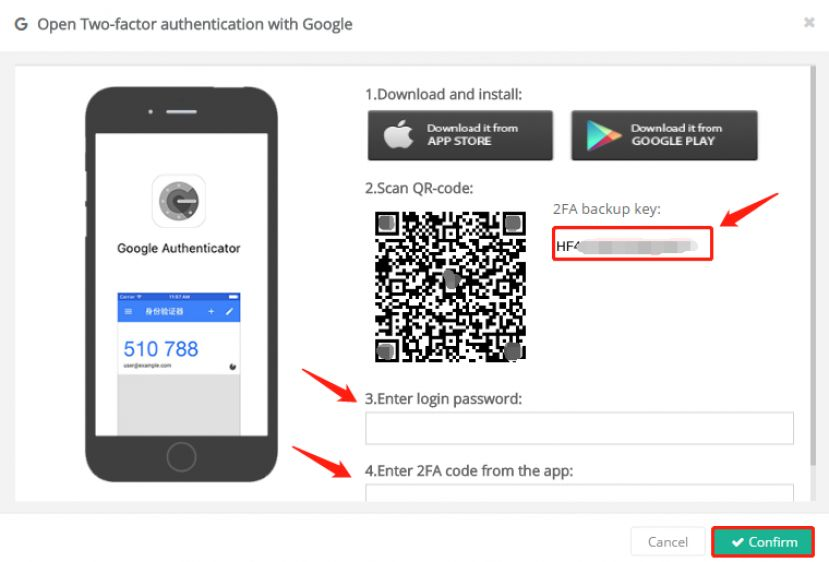

Например, во многих кошельках для хранения криптовалюты, и прочих сервисах связанных с доступом к деньгам, двухфакторная аутентификация сводится к следующему:

- Первым этапом проверки подлинности служит обычный вход с помощью логина и пароля (многоразового, т.е. постоянного, не меняющегося на протяжении какого-то времени).

- А вот второй этап обычно сводится к вводу еще и одноразового пароля (при следующем входе он будет уже другой).

Эти пароли сообщаются непосредственно в процессе входа в систему и передают пользователю обычно так:

Эти пароли сообщаются непосредственно в процессе входа в систему и передают пользователю обычно так:- В СМС-сообщении на ваш мобильный телефон, но иногда эти одноразоваые пароли могут присылать на электронную почту или в ваш телеграм.

- С помощью специально предназначенного для этого приложения, которое устанавливается на мобильный телефон и проходит привязку к данному сервису. Чаще всего для этой цели используют Google Authenticator или Authy (их еще называют 2FA-токены).

Что это дает? Существенное повышение безопасности и снижение риска аутентификации вместо вас мошенников. Дело в том, что перехватить одноразовый пароль намного сложенее, чем узнать пароль многоразовый. К тому же, получить доступ к мобильному телефону (да и просто узнать его номер) намного сложнее, чем покопаться у вас на компьютере или в электронной почте.

Но это лишь один из примеров двухфакторной аутентификации (2FA). Возьмем уже упоминавшиеся выше банковские карты. Тут тоже используется два этапа — проверка подлинности с помощью устройства (идентификационного кода на карте) и с помощью ввода личного пароля (пинкода).

Тут тоже используется два этапа — проверка подлинности с помощью устройства (идентификационного кода на карте) и с помощью ввода личного пароля (пинкода).

Еще пример из фильмов, когда сначала вводят код доступа, а потом идет проверка сетчатки глаза или отпечатка пальца. По идее, можно сделать и три этапа, и четыре, и пять. Все определяется целесообразностью соблюдения компромисса (что это такое?) между обострившейся паранойей и разумным числом проверок, которые в ряде случаев приходится проходить довольно часто.

В большинстве случаев хватает совмещения двух факторов и при этом не доставляет очень уж больших неудобств при частом использовании.

Ошибки аутентификации

При использовании любого из упомянутых выше типов аутентификаторов (паролей, устройств и биометрии) возможны ошибки. Откуда они берутся и как их можно избегать и разрешать? Давайте посмотрим на примере.

Допустим, что вы хотите подключить компьютер или смартфон к имеющейся у вас в квартире беспроводной сети. Для этого от вас потребуют ввести название сети (идентификатор) и пароль доступа (аутентификатор). Если все введено правильно, то вас авторузует и вы получите доступ с подключаемого устройства в интернет.

Для этого от вас потребуют ввести название сети (идентификатор) и пароль доступа (аутентификатор). Если все введено правильно, то вас авторузует и вы получите доступ с подключаемого устройства в интернет.

Но иногда вам при этом может выдаваться сообщении об ошибке аутентификации. Что в этом случае вам сделать?

- Ну, во-первых, проверить правильность вводимых данных. Часто при вводе пароль закрывается звездочками, что мешает понять причину ошибки.

- Часто используются пароли с символами в разных регистрах (с большими и маленькими буквами), что не все учитывают при наборе.

- Иногда причиной ошибки может быть не совсем очевидная двухфакторная система проверки подлинности. Например, на роутере может быть включена блокировка доступа по MAC-адресу. В этом случае система проверяет не только правильность ввода логина и пароля, но и совпадение Мак-адреса устройства (с которого вы осуществляете вход) со списком разрешенных адресов. В этом случае придется лезть в настройки роутера (через браузер с подключенного по Lan компьютера) и добавлять адрес этого устройства в настройках безопасности беспроводной сети.

Системы биометрии тоже могут выдавать ошибки при распознавании в силу их несовершенства или в силу изменения ваших биометрических данных (охрипли, опухли, глаза затекли, палец порезали). То же самое может случиться и с приложениями, используемыми для двухфакторной аутентификации. Именно для этаких случаев предусматривают систему получения доступа по резервным кодам. По сути, это одноразовые пароли, которые нужно будет распечатать и хранить в ящике стола (сейфе).

Если обычным способом аутентифицироваться не получается (выдается ошибка), то резервные коды дадут возможность войти. Для следующего входа нужно будет использовать уже новый резервный код. Но у этой палочки-выручалочки есть и обратная сторона медали — если у вас эти резервные коды украдут или выманят (как это было со мной, когда я потерял свои Яндекс деньги), то они сработают как мастер-ключ (универсальная отмычка) и вся защита пойдет прахом.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo. ru

ru

Что такое аутентификация? Определение аутентификации, аутентификация Значение

Что такое аутентификация? Определение аутентификации, Значение аутентификации — Economic Times

Представлены фонды

Pro Investing от Aditya Birla Sun Vife Viritual Mutual Fund

Invest Now

Избранные фонды

★★★★

DSP Saver Saver Direct Plant -Mount

40004 Возврат за 5 лет

12,63 %

Инвестировать сейчас

ИЗБРАННЫЕ ФОНДЫ

★★★★★

DSP nifty 50 Index Fund Обычный — рост

3y return

14,66 %

Инвестировать сейчас

Поиск

+

Бизнес -новости рассматривается для включения в Economictimes.com

Безопасность

СЛЕДУЮЩЕЕ ОПРЕДЕЛЕНИЕ

Определение: Аутентификация — это процесс распознавания личности пользователя. Это механизм связывания входящего запроса с набором идентифицирующих учетных данных. Предоставленные учетные данные сравниваются с данными в файле в базе данных авторизованных пользователей в локальной операционной системе или на сервере аутентификации.

Это механизм связывания входящего запроса с набором идентифицирующих учетных данных. Предоставленные учетные данные сравниваются с данными в файле в базе данных авторизованных пользователей в локальной операционной системе или на сервере аутентификации.

Описание: Процесс проверки подлинности всегда запускается при запуске приложения, до проверки разрешений и регулирования и до того, как будет разрешено выполнение любого другого кода. Разным системам могут потребоваться разные типы учетных данных для установления личности пользователя. Учетные данные часто имеют форму пароля, который является секретным и известен только пользователю и системе. Три категории, в которых кто-то может быть аутентифицирован: что-то, что пользователь знает, что-то, чем является пользователь, и что-то, что пользователь имеет.

Процесс аутентификации можно разделить на две отдельные фазы — идентификацию и фактическую аутентификацию. Фаза идентификации обеспечивает идентификацию пользователя для системы безопасности. Эта идентификация предоставляется в виде идентификатора пользователя. Система безопасности будет искать все известные ей абстрактные объекты и находить конкретный, который в данный момент применяет реальный пользователь. Как только это будет сделано, пользователь будет идентифицирован. То, что утверждает пользователь, не обязательно означает, что это правда. Фактический пользователь может быть сопоставлен с другим абстрактным объектом пользователя в системе, и, следовательно, пользователю должны быть предоставлены права и разрешения, и пользователь должен предоставить доказательства, подтверждающие его личность в системе. Процесс определения заявленной идентичности пользователя путем проверки предоставленных пользователем доказательств называется аутентификацией, а свидетельство, предоставленное пользователем в процессе аутентификации, называется учетными данными.

Эта идентификация предоставляется в виде идентификатора пользователя. Система безопасности будет искать все известные ей абстрактные объекты и находить конкретный, который в данный момент применяет реальный пользователь. Как только это будет сделано, пользователь будет идентифицирован. То, что утверждает пользователь, не обязательно означает, что это правда. Фактический пользователь может быть сопоставлен с другим абстрактным объектом пользователя в системе, и, следовательно, пользователю должны быть предоставлены права и разрешения, и пользователь должен предоставить доказательства, подтверждающие его личность в системе. Процесс определения заявленной идентичности пользователя путем проверки предоставленных пользователем доказательств называется аутентификацией, а свидетельство, предоставленное пользователем в процессе аутентификации, называется учетными данными.

Прочитайте больше новостей на

- AuthenticationIdationserUser IdentityCredential

Следующее определение

- Blockchain с Token VS BlockChain без TokenChain, Blic, Blic, Blic, до Token, Blic, до TokenChalieRsCleAlsclers, Blic, без TokenChain, BlicAlersclerSclersclersclersclersclersclersclersclersclersclersclersclersclersclers, Blic, без Token. токены через блокчейны с токенами. Политики должны тщательно взвесить все «за» и «против» каждого варианта.

- 5-й сезон «Короны» на Netflix: 5 выводов, которые вы должны знать перед выходом королевского драматического сериалаСреди всей драмы, созданной в сериале, семейные трудности между принцами Дианой и принцем Чарльзом также показаны в последнем сериале Netflix. ‘Корона’.

- Sebi расширяет двухфакторную аутентификацию для транзакций по подписке на взаимные фондыВ настоящее время все компании по управлению активами (AMC) обязаны аутентифицировать транзакции погашения с использованием двухфакторной аутентификации для онлайн-транзакций и метода подписи для офлайн-транзакций.

- Решение Think Exam Remote Proctoring: новейшее решение для безопасного экзаменаThink Exam предоставляет комплексное решение для различных организаций для успешного проведения онлайн-оценки.

- Индийцы наиболее позитивно относятся к биометрии Опрос, проведенный технологической фирмой IDEMIA, показал, что индийские потребители наиболее позитивно относятся к биометрии в разных регионах: 96% использовали биометрию хотя бы один раз.

- Забыли пароль? В отчете WEF говорится, что безопаснее не иметь учетных записей oneWeak или украденных паролей в среднем в четырех из пяти глобальных утечек данных.

- Предприятия должны платить до 20 рупий за использование услуг Aadhaar Источник UIDAI сказал, что при номинальной стоимости каждой транзакции eKYC организации по-прежнему будут экономить на стоимости «Знай своего клиента» (KYC).

- Самый низкий уровень аутентификации на основе Aadhaar в июне По данным UIDAI, агентства, которое администрирует программу, в июне Aadhaar использовался для аутентификации 859 миллионов раз.

- Самый низкий уровень аутентификации на основе Aadhaar в июне По данным UIDAI, агентства, которое администрирует программу, в июне Aadhaar использовался 859 миллионов раз для целей аутентификации.

- Проверка вашей учетной записи стала еще сложнее для компаний, производящих кошельки. UIDAI ограничивает доступ к своей базе данных, классифицируя платежные компании как локальные агентства по аутентификации пользователей, заставляя их запрашивать виртуальные идентификаторы.

Загрузить еще

Trending Definitions Долговые фонды Ставка репоВзаимный фондВаловой внутренний продуктДобыча данныхРекламаПродуктМонополияКриптографияАмортизация

Что такое аутентификация? Определение | NetSuite

Защита данных, генерируемых вашим бизнесом, а также конфиденциальной информации о клиентах имеет жизненно важное значение. Вашим сотрудникам также необходим доступ к некоторым из этих личных данных, а иногда и к проприетарным инструментам и программам, необходимым для выполнения их работы. Первым шагом к защите информации и приложений от мошенничества или неправомерного использования, а также к предоставлению сотрудникам инструментов и данных, необходимых для выполнения их работы, является проверка подлинности.

Первым шагом к защите информации и приложений от мошенничества или неправомерного использования, а также к предоставлению сотрудникам инструментов и данных, необходимых для выполнения их работы, является проверка подлинности.

Что такое аутентификация?

На базовом уровне аутентификация означает идентификацию пользователя для подтверждения того, что он является тем, за кого себя выдает, прежде чем ему будет предоставлен доступ к информационным ресурсам. Распространенным способом аутентификации пользователя является использование комбинации имени пользователя и пароля. Аутентификация доказывает, что пользователь является тем, кем он себя называет — только пользователь должен знать свое уникальное имя пользователя и пароль.

Хотя традиционная комбинация имени пользователя и пароля, также известная как учетные данные пользователя, по-прежнему является основной формой аутентификации, это всего лишь одна часть большой головоломки цифровой безопасности. Системы безопасной аутентификации теперь имеют дизайн для аутентификации пользователей с использованием нескольких факторов, включая одноразовые пароли или биометрические маркеры. Эта стратегия мешает злоумышленникам выдавать себя за сотрудников и красть важную информацию.

Эта стратегия мешает злоумышленникам выдавать себя за сотрудников и красть важную информацию.

Ключевые выводы

- Аутентификация — это важный процесс информационной безопасности, требующий от сотрудников подтверждения своей личности перед получением доступа к системам, приложениям или другой информации.

- Имена пользователей и пароли были основной формой аутентификации. Новые формы аутентификации дополняют учетные данные пользователя другими факторами.

- Перейдя на более прогрессивные формы аутентификации, предприятия могут смягчить последствия кражи учетных данных и защитить свои наиболее важные данные.

Объяснение аутентификации

Что вы подразумеваете под аутентификацией? Аутентификация проверяет учетные данные пользователя. В большинстве случаев во время адаптации сотрудники создают имя пользователя и пароль, чтобы подтвердить свою личность и получить доступ к инструментам и данным, которые им разрешено использовать. Предоставление контроля доступа в форме аутентификации является важным шагом в информационной безопасности. Хотя самая простая форма — это имя пользователя и пароль, дополнительные усилия могут включать многофакторную аутентификацию или даже биометрическую аутентификацию.

Хотя самая простая форма — это имя пользователя и пароль, дополнительные усилия могут включать многофакторную аутентификацию или даже биометрическую аутентификацию.

Аутентификация — это способ защитить вашу конфиденциальную и личную информацию. Все, от доступа к программам и приложениям до конфиденциальной информации о клиентах и даже сведений о ценах и поставщиках.

Как работает аутентификация

Существуют различные подходы к аутентификации — традиционная аутентификация по идентификатору пользователя и паролю, многофакторная аутентификация, аутентификация с открытым ключом и многое другое. Каждый тип имеет свои преимущества и недостатки, и все они имеют некоторые общие черты.

Сначала поговорим об основных настройках. Когда пользователи хотят войти в приложение или компьютерную систему, они вводят свой идентификатор пользователя и пароль в соответствующую форму. Затем эти сведения отправляются на сервер приложений, который сопоставляет введенные учетные данные с сохраненными учетными данными, связанными с именем пользователя. Если два входа точно совпадают, пользователь может получить доступ к службам, которые ему разрешено использовать.

Если два входа точно совпадают, пользователь может получить доступ к службам, которые ему разрешено использовать.

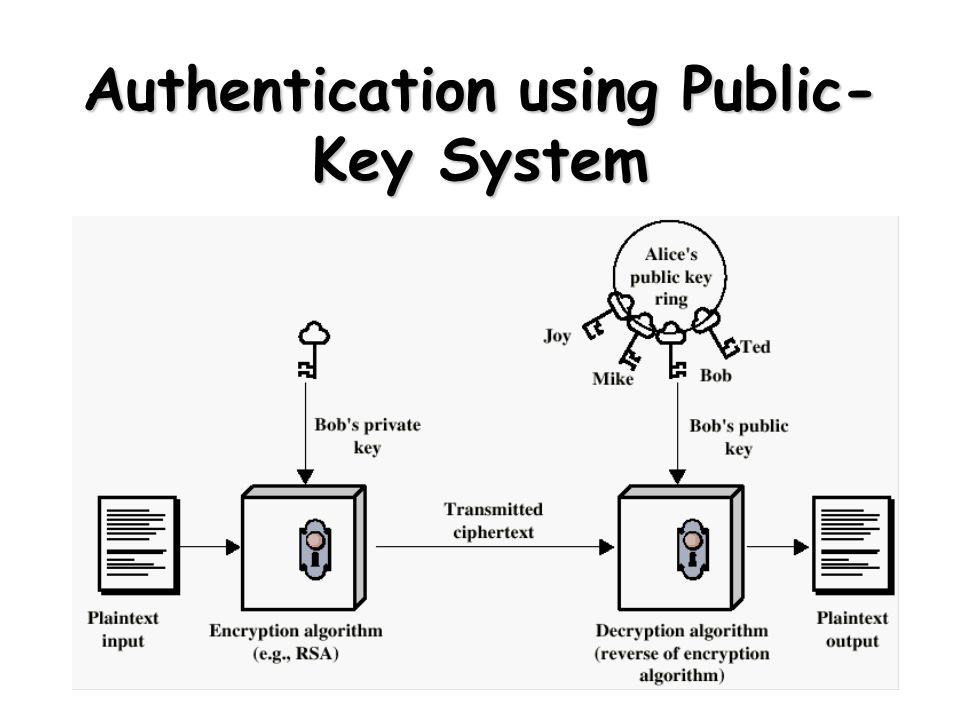

Иногда злоумышленники нацеливаются на серверы аутентификации, что может позволить им перехватывать пароли по мере их ввода пользователями. Чтобы предотвратить эту возможность, некоторые системные администраторы используют аутентификацию с открытым ключом. Здесь пользователь генерирует пару ключей — один открытый ключ используется многими службами, а закрытый ключ пользователи держат в секрете. Используя закрытый ключ, пользователь генерирует подписи. Когда пользователь входит в систему, сервер использует открытый ключ для проверки этих подписей и аутентификации пользователя.

Хотя аутентификация с открытым ключом безопасна, она может быть неудобной. И если ключ хранится незащищенным на вашем компьютере и этот компьютер украден, вор может выдать себя за пользователя. В общем, методы аутентификации должны упрощать вход пользователям и затруднять вход злоумышленникам. Они также должны избегать единых точек отказа.

Они также должны избегать единых точек отказа.

Существует несколько различных подходов к аутентификации, и открытый ключ — только один из них. Но серебряной пули не существует — тип аутентификации должен соответствовать характеристикам организации, а также типу информации, которую она пытается защитить.

Аутентификация и авторизация

Аутентификация и авторизация часто взаимозаменяемы, но между ними есть ключевые различия. Как уже говорилось, аутентификация — это способ для пользователей доказать, что они являются теми, за кого себя выдают. Авторизация — это то, что пользователи получают в обмен на подтверждение своей личности.

Например, менеджеры склада, успешно прошедшие проверку подлинности, могут получить право на использование инструментов и данных, связанных с их ролями, таких как почтовый клиент, текстовый процессор и система планирования ресурсов предприятия (ERP). Затем им также может быть разрешено просматривать, создавать и изменять определенные файлы. Если им нужен доступ к другой информации или программам для выполнения их работы, что-то, что они не имеют права использовать автоматически, тогда они должны обратиться к администратору с запросом.

Если им нужен доступ к другой информации или программам для выполнения их работы, что-то, что они не имеют права использовать автоматически, тогда они должны обратиться к администратору с запросом.

Проверка подлинности пользователя для администратора может стать серьезной проблемой, особенно для крупных организаций. В идеале пользователям должно быть разрешено использовать только те сервисы, которые им необходимы для выполнения их работы — это то, что известно как принцип наименьших привилегий. Когда у пользователя больше разрешений, чем необходимо, это может спровоцировать злоупотребления, позволить кражу или сделать пользователя привлекательной мишенью для злоумышленников.

Оба являются ресурсоемкими проблемами информационной безопасности. Но есть ключевые различия, и в этом разница между аутентификацией и авторизацией — аутентификация требует от пользователей подтверждения своей личности, а авторизация представляет собой привилегии, которые пользователи получают в обмен на проверку.

Почему важна аутентификация?

Аутентификация важна по многим причинам, прежде всего безопасность. Без аутентификации незнакомцы из общедоступного Интернета смогут получить доступ и изменить, скопировать или удалить корпоративные данные и приложения компании. Аутентификация — это один из процессов, формирующих «периметр» корпоративной сети — он отделяет проприетарные компьютерные системы от Интернета в целом.

Какова цель аутентификации? Аутентификация также необходима, поскольку она запускает процесс авторизации. Аутентификация устанавливает личность пользователя, а авторизация устанавливает привилегии пользователя. Когда «Боб Смит» аутентифицируется со своими учетными данными, система авторизации связывает его личность с ролью младшего продавца, позволяя ему получить доступ к приложению VoIP, почтовому клиенту и CRM. Боб не может получить доступ к брандмауэру, элементам управления сетевым мониторингом или журналам безопасности, несмотря на то, что он установил свою личность.

Проверка подлинности также важна, поскольку она может включать в себя меры, направленные на предотвращение кражи личных данных. Допустим, Боб крадет учетные данные администратора Джейн Доу. Некоторые системы аутентификации позволяют Бобу пройти проверку с использованием учетных данных Джейн, что позволит Бобу получить доступ к защищенным системам и данным. Более прогрессивные системы аутентификации могут использовать метод снятия отпечатков пальцев устройства для обнаружения аномалий при входе в систему — например, Боб может использовать ПК с Windows, а Джейн обычно использует Mac. Это побудит систему аутентификации запросить дополнительный фактор аутентификации, не позволяя Бобу войти в систему с учетными данными Джейн.

Как используется аутентификация

Аутентификация применяется, когда кому-то нужно использовать компьютерную систему, содержащую информацию или приложения, не предназначенные для общего пользования. Как правило, это означает вход в систему с идентификатором пользователя и паролем, но есть и другие способы аутентификации. Например, пользователь может войти в систему с идентификатором пользователя, паролем и биометрическим идентификатором, таким как сканирование сетчатки глаза. На веб-сайте банка пользователь может войти в систему, используя номер своего банковского счета и пароль. Пользователей также могут попросить аутентифицировать себя, используя такую информацию, как номер социального страхования или номер водительского удостоверения.

Например, пользователь может войти в систему с идентификатором пользователя, паролем и биометрическим идентификатором, таким как сканирование сетчатки глаза. На веб-сайте банка пользователь может войти в систему, используя номер своего банковского счета и пароль. Пользователей также могут попросить аутентифицировать себя, используя такую информацию, как номер социального страхования или номер водительского удостоверения.

Как правило, аутентификация устанавливает личность пользователя. И чем более конфиденциальная информация находится под охраной, тем тщательнее процесс аутентификации. Например, если люди пытаются получить доступ только к веб-сайту социальной сети, им, вероятно, понадобится только их идентификатор пользователя и пароль. Если они пытаются получить доступ к своему банковскому счету, им может потребоваться ввести одноразовый код доступа, отправленный на подтвержденный номер телефона. Если они пытаются получить доступ к чему-то вроде юридических документов, то для аутентификации может потребоваться строго идентифицирующий токен, например номер социального страхования.

Методы и уровни аутентификации

Какой метод аутентификации лучше, зависит от нескольких факторов, но некоторые типы аутентификации намного более безопасны, чем другие. Средний пользователь может столкнуться с тремя типами аутентификации. Какие три типа аутентификации существуют? Аутентификация на основе пароля, двухфакторная аутентификация и многофакторная аутентификация. Методы аутентификации под этим зонтиком включают биометрическую аутентификацию, мобильную аутентификацию и аутентификацию на основе API. Что включает в себя каждый из них?

Традиционная аутентификация

Все пользователи должны указать имена пользователей и пароли, которые они запомнят. Нет никакой защиты от кражи пароля — если кто-то украдет пароль, он или она может легко выдать себя за пользователя.

Аутентификация на основе пароля

Этот тип является усовершенствованием традиционной аутентификации. Здесь пароль шифруется с использованием одностороннего шифрования, называемого хэшем, и хэш сохраняется на сервере аутентификации.

Когда пользователи вводят свои пароли, они хэшируются, и введенный хэш сравнивается с хэшем, сохраненным на сервере. Даже если злоумышленник украдет список хэшей, ему будет гораздо сложнее (если не невозможно) узнать пароль пользователя от этой кражи.

Когда пользователи вводят свои пароли, они хэшируются, и введенный хэш сравнивается с хэшем, сохраненным на сервере. Даже если злоумышленник украдет список хэшей, ему будет гораздо сложнее (если не невозможно) узнать пароль пользователя от этой кражи.Двухфакторная аутентификация

Здесь пользователи вводят свои пароли и один дополнительный коэффициент. Этот тип обычно принимает форму одноразового пароля, который отправляется на устройство пользователя в виде текстового сообщения. Вводя этот пароль, пользователь подтверждает, что он контролирует устройство, используемое для аутентификации.

Многофакторная аутентификация

Здесь пользователь должен ввести дополнительный фактор, но этот фактор может принимать разные формы. Это может быть одноразовый пароль, а также защищенный USB-ключ, удостоверение личности или биометрический маркер.

Одноразовый пароль

Этот тип является временным паролем. Он используется только один раз, а затем удаляется.

Эти пароли обычно отправляются пользователю в текстовом или электронном письме, чтобы доказать, что он контролирует устройство, которое использует для входа в систему. Кроме того, эти пароли могут быть созданы с помощью приложений генератора случайных чисел. Имейте в виду, что SMS и электронная почта уязвимы для перехвата.

Эти пароли обычно отправляются пользователю в текстовом или электронном письме, чтобы доказать, что он контролирует устройство, которое использует для входа в систему. Кроме того, эти пароли могут быть созданы с помощью приложений генератора случайных чисел. Имейте в виду, что SMS и электронная почта уязвимы для перехвата.Трехфакторная аутентификация

В отличие от многофакторной аутентификации, трехфакторная аутентификация требует, чтобы пользователи предоставили два других фактора в дополнение к своему паролю. Это может включать одноразовый пароль и последние четыре цифры номера социального страхования. Трехфакторная аутентификация используется для особо конфиденциальных данных и систем.

Биометрия

Это неизменные факторы, служащие для отличительной идентификации человека — отпечатки пальцев, лица и сканирование сетчатки глаза различаются на индивидуальном уровне и могут использоваться для аутентификации пользователя.

Мобильная аутентификация

Этот метод аутентификации использует мобильное приложение для генерации случайного числа, которое служит одноразовым паролем.

Непрерывная аутентификация

Обычно пользователь проходит аутентификацию один раз, а затем авторизуется. При непрерывной аутентификации система выполняет проверки личности, такие как снятие отпечатков пальцев устройства, на протяжении всего сеанса пользователя, гарантируя, что злоумышленник не сможет перехватить управление.

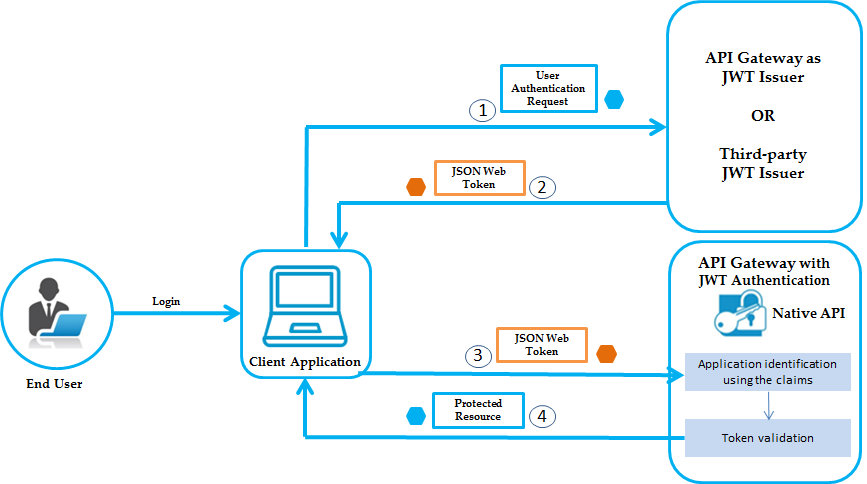

API-аутентификация

Интерфейс прикладного программирования (API) — это способ взаимодействия двух программ. Аутентификация API помогает предотвратить выдачу злоумышленниками программ. Методы аутентификации API включают:

Базовый HTTP

Здесь клиентскому приложению просто назначаются имя пользователя и пароль. Эти факторы кодируются с помощью заголовка HTTP и автоматически передаются на сервер аутентификации до того, как клиент сделает запрос.Ключ API

Ключи API основаны на аутентификации с открытым ключом. Клиентское приложение имеет закрытый ключ, который генерирует подписи, и открытый ключ API, совместно используемый серверами. Клиент добавляет свою подпись в заголовок запроса, а сервер аутентифицирует свою личность, используя сохраненный открытый ключ.

Клиент добавляет свою подпись в заголовок запроса, а сервер аутентифицирует свою личность, используя сохраненный открытый ключ.OAuth

Наконец, OAuth позволяет приложениям аутентифицироваться с использованием токена вместо пароля или ключа API. Это означает, что приложениям не нужно совместно использовать какие-либо учетные данные, уязвимые для кражи.

Проверка подлинности пользователя и проверка подлинности машины

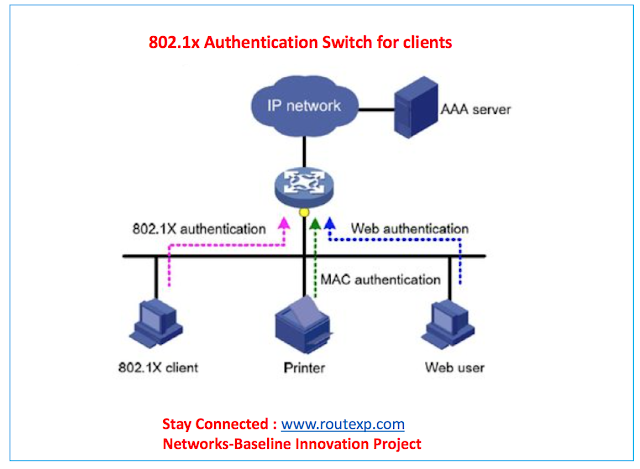

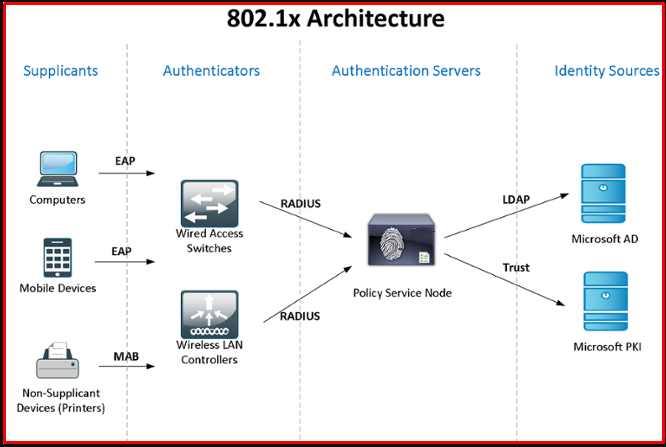

Ранее в этой статье обсуждалась в основном проверка подлинности пользователя — например, когда кому-то нужно войти в компьютерную систему. Однако это далеко не единственная форма аутентификации. Машины — компьютеры, серверы, коммутаторы и мобильные устройства — также должны проходить аутентификацию в сетях перед доступом к данным или услугам.

Аутентификация компьютера несколько отличается от аутентификации пользователя. Аутентификация машины часто использует методы аутентификации API, упомянутые выше. Машины также могут использовать сертификаты, постоянно хранящиеся в их операционных системах. Эти сертификаты доказывают, например, что компьютер, пытающийся подключиться к сети, является ноутбуком с последней версией Windows.

Машины также могут использовать сертификаты, постоянно хранящиеся в их операционных системах. Эти сертификаты доказывают, например, что компьютер, пытающийся подключиться к сети, является ноутбуком с последней версией Windows.

Этот тип аутентификации может быть полезен, поскольку администраторы не хотят, чтобы в их сети работали определенные машины. Например, ноутбук, все еще работающий под управлением Windows XP, будет уязвим для всех видов ошибок и вредоносных программ; даже если машина может успешно аутентифицировать себя, она может быть не авторизована для использования служб или доступа к данным.

Факторы аутентификации

Ранее мы обсуждали различные виды аутентификации — двухфакторную, многофакторную, трехфакторную и другие. Итак, что такое фактор? Короткий ответ: фактор — это то, что пользователь либо знает, чем владеет, либо является им.

- Факторы знаний

К ним относятся пароль пользователя, девичья фамилия матери, номер социального страхования или номер телефона. Фактор знания — это все, что пользователь запомнил и может использовать для аутентификации.

Фактор знания — это все, что пользователь запомнил и может использовать для аутентификации. - Коэффициенты владения

Пользователи также могут аутентифицироваться, используя принадлежащие им вещи. Мобильная аутентификация является отличным примером этого. Пользователи владеют своими мобильными устройствами и могут использовать их для создания одноразового пароля, подтверждающего их личность. - Факторы вывода

Эти факторы присущи пользователю и не могут быть легко украдены или скопированы. Обычно это биометрические факторы — отпечатки пальцев, сканирование сетчатки глаза, идентификация лица и т.п. Злоумышленник все еще может скопировать эти атрибуты, но это непросто.

Типы аутентификации

Что такое аутентификация и типы аутентификации? Хотя в этой статье уже рассматривался метод проверки подлинности, каждый метод также относится к другому типу проверки подлинности. Существует три основных типа аутентификации — строгая аутентификация, непрерывная аутентификация и цифровая аутентификация. Два других типа аутентификации — аутентификация продукта и аутентификация упаковки — ценны, но в основном не связаны с информационной безопасностью.

Два других типа аутентификации — аутентификация продукта и аутентификация упаковки — ценны, но в основном не связаны с информационной безопасностью.

Строгая аутентификация

Любая аутентификация, основанная на традиционной комбинации имени пользователя и пароля, называется строгой аутентификацией. Двухфакторная, трехфакторная и многофакторная аутентификация — все это формы строгой аутентификации. Даже если пароль пользователя украден, одноразовый пароль или биометрический фактор делают украденные учетные данные практически бесполезными.Непрерывная аутентификация

Эта форма аутентификации дополняет строгую аутентификацию и обычно выполняется за кулисами. Одна из основных проблем безопасности возникает, если кто-то входит в систему и не выходит из системы или не выключает компьютер, отходя от машины. Непрерывная аутентификация используется для того, чтобы убедиться, что человек на другой стороне все еще является тем, кто вошел в систему. Как это делается? Существует несколько методов, включая технологии присутствия, биометрические и поведенческие технологии.

Как это делается? Существует несколько методов, включая технологии присутствия, биометрические и поведенческие технологии.Цифровая аутентификация

Этот общий термин охватывает как строгую аутентификацию, так и непрерывную аутентификацию, а также формы аутентификации, которые не подпадают ни под одну из категорий. Это могут быть программные токены, аутентификация с открытым ключом и аппаратные токены, такие как защищенные USB-накопители.Аутентификация продукта

Хотя и не связанная с информационной безопасностью, аутентификация продукта служит важной цели, защищая потребителей от контрафактных товаров. Методы аутентификации продуктов включают серийные номера или штрих-коды, которые трудно воспроизвести, что делает подделку трудной или невозможной.- Аутентификация упаковки и маркировки

Точно так же аутентификация упаковки и маркировки не имеет ничего общего с информационной безопасностью, но обеспечивает прослеживаемость от производителя до розничного продавца. В случае отзыва эти методы аутентификации могут защитить потребителей от зараженных продуктов питания и лекарств.

В случае отзыва эти методы аутентификации могут защитить потребителей от зараженных продуктов питания и лекарств.

История аутентификации

Аутентификация впервые появляется в письменной истории в виде штампа — в частности, в виде цилиндрических печатей, отпечатанных на шумерских глиняных табличках около 5500 лет назад. Эти печати представляли собой искусно вырезанные каменные цилиндры, которые вдавливали в глину и катали. Они часто использовались в качестве подписей, указывающих на то, что конкретный клерк или чиновник отдавал приказ. Эти цилиндрические печати были первым методом проверки личности человека без его присутствия.

Печати использовались для аутентификации на протяжении большей части доцифровой эры. Наложение сургучной печати на письмо гарантирует подлинность отправителя — потому что печать было сложно воспроизвести — и также предотвратит фальсификацию. Процессы аутентификации начали развиваться с изобретением таких инструментов, как радио и телеграф.

Первый компьютерный пароль был введен в Массачусетском технологическом институте в 1960-х годах. Эта система была предназначена для того, чтобы позволить исследователям резервировать время на университетском компьютерном мэйнфрейме. По иронии судьбы, эта система почти сразу была взломана исследователем, который хотел увеличить отведенное ему время исследований.

Более безопасные системы аутентификации были разработаны в 1970-х годах. Именно тогда были созданы первые алгоритмы хеширования. Сохраняя пароли в виде криптографического хэша, злоумышленники, укравшие список паролей с сервера, сочтут их практически бесполезными.

Наконец, системы многофакторной аутентификации, которые мы используем сегодня, появились в 1980-х годах. Пароли были реализованы с использованием аппаратного устройства, которое генерировало одноразовые пароли, действительные в течение ограниченного времени. Этот аппаратный стандарт послужил источником вдохновения для многих других видов многофакторной аутентификации и стандарта OAuth, используемого в аутентификации API.

5 Рекомендации по проверке подлинности

Каковы рекомендации по проверке подлинности? Как правило, администраторы хотят упростить аутентификацию на внешнем интерфейсе, применяя при этом более строгие методы на бэкэнде. Когда администраторы пытаются заставить пользователей запоминать длинные списки сложных паролей, они часто используют один и тот же пароль для нескольких служб, что является небезопасной практикой. Что еще нужно понять?

Не хранить пароли в виде обычного текста

Эта передовая практика имеет основополагающее значение. Когда пароли хранятся в виде простого текста, любой, кто взломает сервер аутентификации, может украсть все пароли, принадлежащие каждому пользователю. Хэшируйте пароли каждый раз.Разрешить длинные и сложные пароли

Обычно люди выбирают пароли, которые легко угадать — имена домашних животных, дни рождения, любимые спортивные команды и т. д. Противоядием является использование более сложных паролей, содержащих цифры и специальные символы.

По возможности используйте единый вход (SSO).

Чем больше у людей паролей, тем больше вероятность того, что они будут использовать их повторно. Это приводит к потенциальному эффекту домино — если пароли украдены, злоумышленник может разблокировать несколько приложений и получить доступ к большему количеству данных. Использование единого входа позволяет пользователю запоминать более длинные и сложные пароли, которые труднее украсть или угадать.Не разрешать неограниченное количество сеансов

Представьте, что пользователь входит в приложение с общедоступного компьютера, например библиотечного, и забывает выйти из системы. Это означает, что любой, кто садится за общедоступный компьютер, может получить доступ к своим данным и услугам. Исправьте это, установив ограничения на продолжительность сеанса, автоматически выводя пользователей из системы или требуя от них ввода пароля во второй раз, независимо от активности или бездействия.

Разумно используйте многофакторную аутентификацию

Администраторам нужна безопасность, а пользователям нужно удобство. Если администратор заставляет пользователей слишком часто вводить второй фактор, они могут уклоняться от использования системы, что приводит к снижению производительности или оттоку клиентов. Старайтесь зарезервировать триггеры MFA для особых случаев, особенно при аутентификации пользователей более низкого уровня.

Компания NetSuite внедрила гибкую систему аутентификации, удобную и безопасную для пользователей, а также дополнительную защиту для администраторов. Администраторы пользуются безопасностью проверенной аутентификации SSAE 16 (SOC1)/ISAE 3402 Type II, а пользователи получают удобство и безопасность двухфакторной мобильной аутентификации. Между тем, администраторы могут легко подключать и отключать пользователей из любого места, где они хотят работать, гарантируя, что их пользователи никогда не будут подвержены краже доступа или краже личных данных.

1 Элементы системы аутентификации

1 Элементы системы аутентификации Для злоумышленника заполучить такое устройство становится более проблематично, чем взломать пароль, а субъект может сразу же сообщить в случае кражи устройства. Это делает данный метод более защищенным, чем парольный механизм, однако, стоимость такой системы более высокая.

Для злоумышленника заполучить такое устройство становится более проблематично, чем взломать пароль, а субъект может сразу же сообщить в случае кражи устройства. Это делает данный метод более защищенным, чем парольный механизм, однако, стоимость такой системы более высокая. При совпадении результата с исходным случайным числом, аутентификация проходит успешно.

При совпадении результата с исходным случайным числом, аутентификация проходит успешно. При совпадении результата с исходным числом N2, взаимная аутентификация проходит успешно.

При совпадении результата с исходным числом N2, взаимная аутентификация проходит успешно.

В компьютерном мире это аналог того, что вы сообщили системе свое имя (ник, никнейм).

В компьютерном мире это аналог того, что вы сообщили системе свое имя (ник, никнейм).

Когда пользователи вводят свои пароли, они хэшируются, и введенный хэш сравнивается с хэшем, сохраненным на сервере. Даже если злоумышленник украдет список хэшей, ему будет гораздо сложнее (если не невозможно) узнать пароль пользователя от этой кражи.

Когда пользователи вводят свои пароли, они хэшируются, и введенный хэш сравнивается с хэшем, сохраненным на сервере. Даже если злоумышленник украдет список хэшей, ему будет гораздо сложнее (если не невозможно) узнать пароль пользователя от этой кражи. Эти пароли обычно отправляются пользователю в текстовом или электронном письме, чтобы доказать, что он контролирует устройство, которое использует для входа в систему. Кроме того, эти пароли могут быть созданы с помощью приложений генератора случайных чисел. Имейте в виду, что SMS и электронная почта уязвимы для перехвата.

Эти пароли обычно отправляются пользователю в текстовом или электронном письме, чтобы доказать, что он контролирует устройство, которое использует для входа в систему. Кроме того, эти пароли могут быть созданы с помощью приложений генератора случайных чисел. Имейте в виду, что SMS и электронная почта уязвимы для перехвата.

Клиент добавляет свою подпись в заголовок запроса, а сервер аутентифицирует свою личность, используя сохраненный открытый ключ.

Клиент добавляет свою подпись в заголовок запроса, а сервер аутентифицирует свою личность, используя сохраненный открытый ключ. Фактор знания — это все, что пользователь запомнил и может использовать для аутентификации.

Фактор знания — это все, что пользователь запомнил и может использовать для аутентификации. Как это делается? Существует несколько методов, включая технологии присутствия, биометрические и поведенческие технологии.

Как это делается? Существует несколько методов, включая технологии присутствия, биометрические и поведенческие технологии. В случае отзыва эти методы аутентификации могут защитить потребителей от зараженных продуктов питания и лекарств.

В случае отзыва эти методы аутентификации могут защитить потребителей от зараженных продуктов питания и лекарств.