Содержание

Идентификация, аутентификация и авторизация – в чем разница?

- Главная

- Пароли

- Идентификация, аутентификация и авторизация – в чем разница?

Мы постоянно идентифицируемся, аутентифицируемся и авторизуемся в разнообразных системах. И все же многие путают значение этих слов и часто употребляют термин «идентификация» или «авторизация», хотя на самом деле речь идет об аутентификации. Ничего страшного в этом нет, часто обе стороны диалога понимают, что в действительности имеется в виду. Но всегда лучше знать и понимать слова, которые употребляем.

Определения

Что же значат все эти термины, и чем соответствующие процессы отличаются друг от друга?

- Идентификация – процедура, в результате выполнения которой для субъекта выявляется его уникальный признак, однозначно определяющий его в информационной системе.

- Аутентификация – процедура проверки подлинности, например, проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

- Авторизация – предоставление определенному лицу прав на выполнение определенных действий.

Примеры

Пользователь хочет войти в свой аккаунт Google (Google подходит лучше всего, потому что там процедура входа явным образом разбита на несколько простейших этапов). Вот что при этом происходит:

- Сачала система запрашивает логин, пользователь его указывает, система распознает его как существующий — это идентификация.

- После этого Google просит ввести пароль, пользователь его вводит, и система соглашается, что пользователь действительно настоящий, ведь пароль совпал, — это аутентификация.

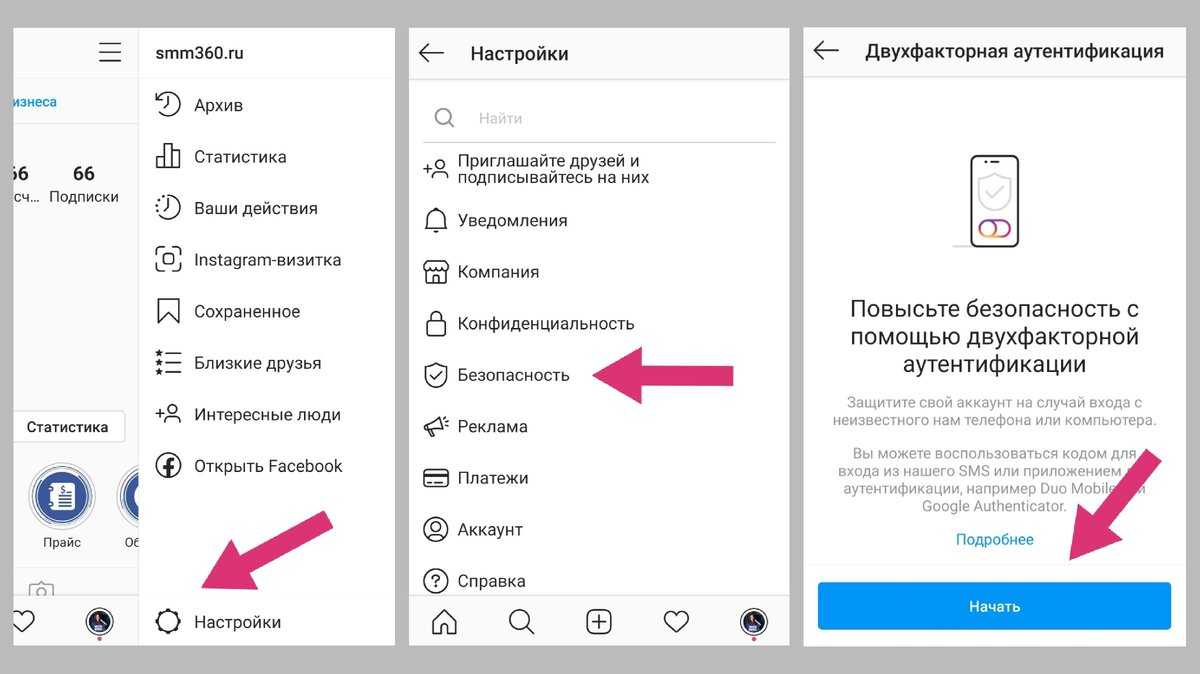

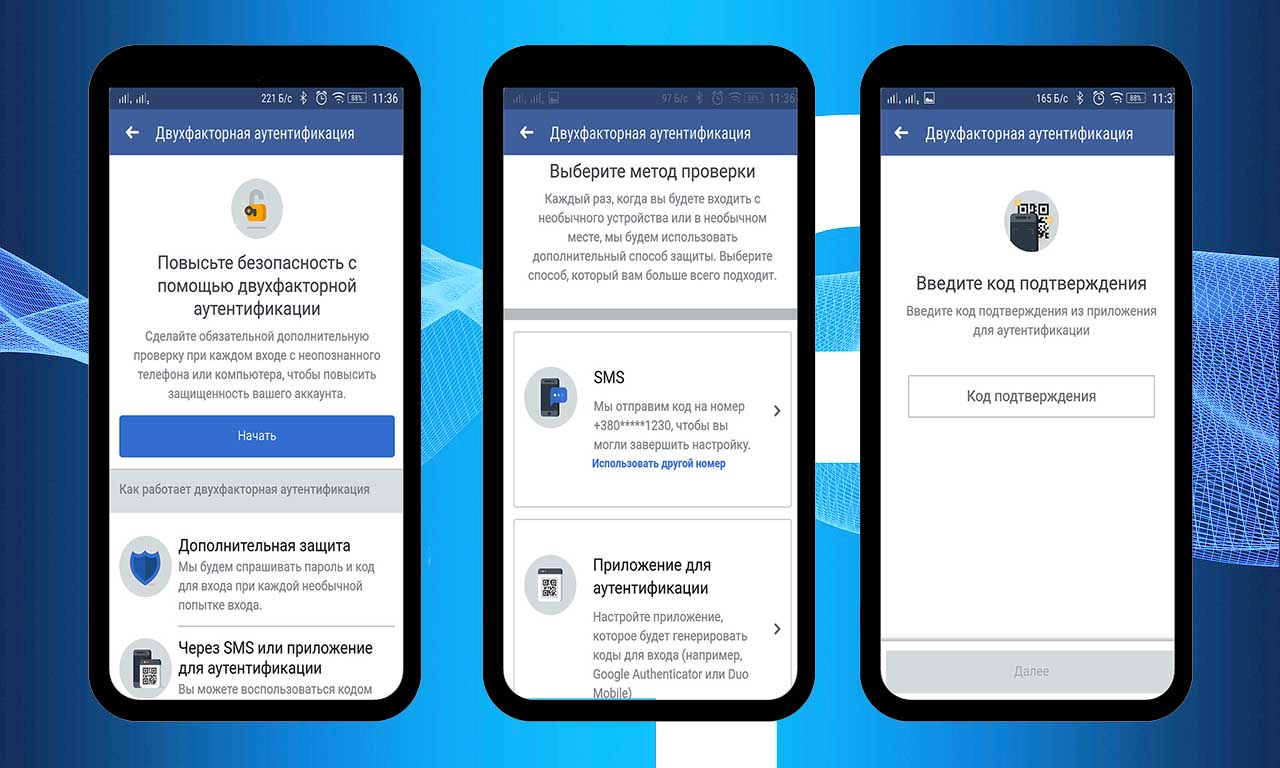

- Возможно, Google дополнительно спросит еще и одноразовый код из SMS или приложения. Если пользователь и его правильно введет, то система окончательно согласится с тем, что он настоящий владелец аккаунта, — это двухфакторная аутентификация.

- После этого система предоставит пользователю право читать письма в его почтовом ящике и все остальное — это авторизация.

Аутентификация без предварительной идентификации лишена смысла – пока система не поймет, подлинность чего же надо проверять, совершенно бессмысленно начинать проверку. Для начала надо представиться.

Идентификация без аутентификации не работает. Потому что мало ли кто ввел существующий в системе логин! Системе обязательно надо удостовериться, что этот кто-то знает еще и пароль. Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, известное только данному пользователю: например, одноразовый код для подтверждения входа.

А вот авторизация без идентификации и аутентификации очень даже возможна. Например, в Google Документах можно публиковать документы так, чтобы они были доступны всем. В этом случае вы как владелец файла увидите сверху надпись, гласящую, что его читает неопознанный субъект. Несмотря на это, система его все же авторизовала – то есть выдала право прочитать этот документ.

Но если вы открыли этот документ для чтения только определенным пользователям, то им в таком случае сперва пришлось бы идентифицироваться (ввести свой логин), потом аутентифицироваться (ввести пароль и одноразовый код) и только потом получить право на чтение документа – авторизоваться.

Если же речь идет о содержимом вашего почтового ящика, то Google никогда и ни за что не авторизует неопознанного субъекта на чтение вашей переписки.

Что еще важно знать

Аутентификация – пожалуй, самый важный из этих процессов с точки зрения безопасности вашего аккаунта. Если вы ленитесь и используете для аутентификации только простенький пароль, то какой-нибудь злоумышленник может ваш аккаунт угнать. Поэтому:

- Придумывайте для всех аккаунтов надежные и уникальные пароли.

- Если испытываете трудности с их запоминанием — вам всегда придет на помощь менеджер паролей. Он же поможет их сгенерировать.

- Обязательно включайте двухфакторную аутентификацию (одноразовые коды в SMS или приложении) во всех сервисах, которые это позволяют.

По материалам сайтов kaspersky.ru, support.google.com

Что такое многофакторная аутентификация (MFA)?

Как работает многофакторная аутентификация?

Многофакторная аутентификация (MFA) использует несколько технологий для аутентификации личности пользователя. Напротив, однофакторная аутентификация (или просто «аутентификация») использует единую технологию для подтверждения подлинности пользователя. С MFA пользователи должны комбинировать технологии проверки как минимум из двух разных групп или факторов аутентификации. Эти факторы делятся на три категории: то, что вы знаете, что у вас есть, и то, чем вы являетесь. Вот почему использование PIN-кода с паролем (как из категории «что-то, что вы знаете») не будет считаться многофакторной аутентификацией, в то время как использование PIN-кода с распознаванием лиц (из категории «что-то вы есть») будет считаться. Обратите внимание, что пароль не требуется для получения права на MFA. Решение MFA может быть полностью беспарольным.

Также допустимо использовать более двух методов аутентификации. Однако большинству пользователей нужна беспроблемная аутентификация (возможность проверки без необходимости выполнения проверки).

Какие факторы аутентификации используются в MFA?

Ниже приведены три основные категории:

- Кое-что, что вы знаете (фактор знания)

Обычно это пароль, PIN-код или кодовая фраза, или набор секретных вопросов и соответствующие ответы на них, известные только человеку. Чтобы использовать фактор знаний для MFA, конечный пользователь должен правильно ввести информацию, соответствующую деталям, которые ранее хранились в онлайн-приложении. - То, что у вас есть (фактор владения)

До смартфонов пользователи носили токены или смарт-карты, которые генерировали одноразовый пароль или код доступа (OTP), который можно было ввести в онлайн-приложение. Сегодня большинство пользователей устанавливают на свои смартфоны приложение-аутентификатор для генерации ключей безопасности OTP.

- То, что вы есть (фактор неотъемлемости)

Биометрические данные о человеке варьируются от отпечатков пальцев, сканирования сетчатки глаза, распознавание лиц , а также распознавание голоса для поведения (например, насколько сильно или быстро человек набирает текст или проводит пальцем по экрану).

Чтобы добиться многофакторной аутентификации, для процесса аутентификации должны использоваться как минимум две разные технологии из как минимум двух разных технологических групп. В результате использование PIN-кода в сочетании с паролем не будет считаться многофакторной аутентификацией, в то время как использование PIN-кода с распознаванием лиц в качестве второго фактора будет. Также допустимо использовать более двух форм аутентификации. Однако большинству пользователей все чаще требуется беспроблемная аутентификация (возможность проверки без необходимости выполнения проверки).

В чем разница между двухфакторной и многофакторной аутентификацией?

Следует рассматривать двухфакторная аутентификация (2FA) , решение всегда требует от пользователя представления двух факторов аутентификации из двух разных категорий, таких как фактор владения и фактор знания, для проверки своей личности. Многофакторная аутентификация шире, чем двухфакторная аутентификация. Это требует от организации использования двух или более факторов в процессе аутентификации.

Многофакторная аутентификация шире, чем двухфакторная аутентификация. Это требует от организации использования двух или более факторов в процессе аутентификации.

Какие существуют типы технологий многофакторной аутентификации?

Ниже приведены распространенные технологии MFA:

- Биометрическая аутентификация

Биометрические технологии — это форма аутентификации, которая точно и безопасно аутентифицирует пользователей через их мобильные устройства. Наиболее распространенными биометрическими методами являются сканирование отпечатков пальцев и распознавание лиц. Биометрическая аутентификация также включает в себя поведенческую биометрию, которая обеспечивает невидимый уровень безопасности за счет постоянной аутентификации человека на основе уникальных способов его взаимодействия со своим компьютером или мобильным устройством: нажатия клавиш, рисунок смахивания, движения мыши и т. Д. - Аппаратные токены

Аппаратные аутентификаторы — это небольшие, простые в использовании устройства, которые владелец несет для авторизации доступа к сетевой службе. Поддерживая строгую аутентификацию с одноразовыми паролями (OTP), физические токены обеспечивают фактор владения для многофакторной аутентификации, обеспечивая повышенную безопасность для банков и поставщиков приложений, которым необходимо защитить несколько приложений с помощью одного устройства.

Поддерживая строгую аутентификацию с одноразовыми паролями (OTP), физические токены обеспечивают фактор владения для многофакторной аутентификации, обеспечивая повышенную безопасность для банков и поставщиков приложений, которым необходимо защитить несколько приложений с помощью одного устройства. - Мобильная аутентификация

Мобильная аутентификация — это процесс проверки пользователя с помощью его устройства Android или iOS или проверки самого устройства. Эта технология позволяет пользователям входить в систему для защиты местоположений и получать доступ к ресурсам из любого места с повышенной безопасностью. - Внеполосная аутентификация

Этот тип аутентификации требует вторичного метода проверки через отдельный канал связи, обычно через Интернет-соединение человека и беспроводную сеть, в которой работает его мобильный телефон. Это примеры внеполосных технологий:- Код Cronto®

Этот цветной QR-код может аутентифицировать или авторизовать финансовую транзакцию. Человек видит этот цветной QR-подобный код, отображаемый через его веб-браузер. Только зарегистрированное устройство человека может прочитать и расшифровать код. Он содержит детали транзакции, которые пользователь может проверить перед завершением транзакции, что делает ее очень безопасной.

Человек видит этот цветной QR-подобный код, отображаемый через его веб-браузер. Только зарегистрированное устройство человека может прочитать и расшифровать код. Он содержит детали транзакции, которые пользователь может проверить перед завершением транзакции, что делает ее очень безопасной. - Отправить уведомление

Push-уведомления доставляют код аутентификации или одноразовый пароль на мобильное устройство пользователя. В отличие от SMS-сообщения, уведомление появляется на экране блокировки устройства. - SMS-сообщение или голосовое сообщение

Одноразовые коды доступа доставляются на мобильное устройство пользователя с помощью текстового SMS-сообщения или голосового сообщения. - Мягкий токен

Программные аутентификаторы или «токены на основе приложений» генерируют одноразовый PIN-код для входа. Часто эти программные токены используются для случаев использования MFA, когда устройство пользователя — в данном случае смартфон — обеспечивает фактор владения.

- Код Cronto®

Зачем организациям нужна многофакторная аутентификация?

Мошенничество с захватом учетных записей (ATO) — это растущая угроза кибербезопасности, подпитываемая изощренной социальной инженерией (например, фишинговыми атаками), мобильным вредоносным ПО и другими атаками. Правильно разработанные и реализованные методы MFA более надежны и эффективны против изощренных атак, чем устаревшая однофакторная аутентификация по имени пользователя и паролю, которая может быть легко взломана киберпреступниками с помощью широко доступных хакерских инструментов.

Каковы основные преимущества MFA?

В рамках своей стратегии безопасности организации используют MFA для достижения:

Повышенная безопасность

Многофакторная аутентификация обеспечивает повышенную безопасность по сравнению со статическими паролями и процессами однофакторной аутентификации.Соответствие нормативным требованиям

Многофакторная аутентификация может помочь организациям соблюдать отраслевые нормы. Например, MFA необходим для удовлетворения требований строгой аутентификации PSD2 для строгой аутентификации клиентов (SCA).

Например, MFA необходим для удовлетворения требований строгой аутентификации PSD2 для строгой аутентификации клиентов (SCA).Улучшенный пользовательский интерфейс

Отказ от использования паролей может улучшить качество обслуживания клиентов. Сосредоточившись на задачах аутентификации с низким уровнем трения, организации могут повысить безопасность и улучшить взаимодействие с пользователем.

Как облачные вычисления влияют на MFA?

Банки, финансовые учреждения и другие организации, предоставляющие финансовые услуги, начинают переходить от приложений с внутренним хостингом к облачным приложениям типа «программное обеспечение как услуга» (SaaS), таким как Office 365, Salesforce, Slack и OneSpan Sign. В результате количество конфиденциальных данных и файлов, размещенных в облаке, увеличивается, что повышает риск утечки данных скомпрометированной личной информации (PII), что приводит к захвату учетных записей. Угрозу безопасности усугубляет то, что пользователи приложений SaaS могут находиться где угодно, а не только в корпоративных сетях. Дополнительные уровни безопасности, обеспечиваемые MFA, по сравнению с простой защитой паролем могут помочь противостоять этим рискам. В дополнение к факторам знания, владения и принадлежности некоторые технологии MFA используют факторы местоположения, такие как адреса управления доступом к среде (MAC) для устройств, чтобы гарантировать, что ресурс доступен только с определенных устройств.

Дополнительные уровни безопасности, обеспечиваемые MFA, по сравнению с простой защитой паролем могут помочь противостоять этим рискам. В дополнение к факторам знания, владения и принадлежности некоторые технологии MFA используют факторы местоположения, такие как адреса управления доступом к среде (MAC) для устройств, чтобы гарантировать, что ресурс доступен только с определенных устройств.

Еще один способ воздействия облака на MFA — облачный хостинг решений MFA, которые, как правило, более рентабельны в реализации, менее сложны в администрировании и более гибки, чем локальные решения. Облачные продукты могут предоставлять больше возможностей, ориентированных на мобильных пользователей, таких как мобильные приложения для аутентификации, push-уведомления, контекстная аналитика, такая как геолокация, и биометрия.

Как банкам начать работу с многофакторной аутентификацией?

Решения для многофакторной аутентификации OneSpan были разработаны с нуля для защиты учетных записей и транзакций, предлагая несколько факторов аутентификации при одновременном удовлетворении требований к простому процессу входа в систему. OneSpan потратила значительное время и ресурсы на создание простых в использовании, масштабируемых и надежных решений, обеспечивающих надежную аутентификацию с использованием ряда простых вариантов проверки, таких как цветные QR-коды и Bluetooth. Это включает:

OneSpan потратила значительное время и ресурсы на создание простых в использовании, масштабируемых и надежных решений, обеспечивающих надежную аутентификацию с использованием ряда простых вариантов проверки, таких как цветные QR-коды и Bluetooth. Это включает:

- Программная аутентификация

- Мобильные аутентификаторы

- Рассылка СМС

- Аппаратная аутентификация

- USB-аутентификаторы

- Считыватели смарт-карт

- Биометрическая аутентификация

- Push-уведомление

- Cronto

Почему потребители финансовых услуг должны использовать MFA?

Потребители должны использовать MFA всякий раз, когда они получают доступ к конфиденциальным данным. Хороший пример — использование банкомата для доступа к банковскому счету. Владелец учетной записи использует MFA, комбинируя то, что он знает (PIN-код), и то, что у него есть (карта банкомата). Точно так же при входе в учетную запись Facebook, Google или Microsoft из нового места или устройства потребители используют MFA, вводя что-то, что они знают (пароль), и второй фактор, что-то, что у них есть (мобильное приложение, которое получает push или SMS-уведомление).

Что такое аутентификация? Определение и использование

- Введение в IAM

- Что такое аутентификация?

Аутентификация — это термин, обозначающий процесс подтверждения подлинности того или иного факта или документа. В информатике этот термин обычно ассоциируется с подтверждением личности пользователя. Обычно пользователь подтверждает свою личность, предоставляя свои учетные данные, то есть согласованную часть информации, совместно используемую пользователем и системой.

Аутентификация с помощью имени пользователя и пароля

Комбинация имени пользователя и пароля является наиболее популярным механизмом аутентификации, также известным как аутентификация по паролю.

Хорошо известным примером является доступ к учетной записи пользователя на веб-сайте или у поставщика услуг, такого как Facebook или Gmail. Прежде чем вы сможете получить доступ к своей учетной записи, вы должны подтвердить, что у вас есть правильные учетные данные для входа. Службы обычно представляют экран, который запрашивает имя пользователя вместе с паролем. Затем они сравнивают данные, вставленные пользователем, со значениями, ранее сохраненными во внутреннем репозитории.

Службы обычно представляют экран, который запрашивает имя пользователя вместе с паролем. Затем они сравнивают данные, вставленные пользователем, со значениями, ранее сохраненными во внутреннем репозитории.

Если вы введете допустимую комбинацию этих учетных данных, поставщик услуг позволит вам продолжить и предоставит вам доступ к вашей учетной записи.

Хотя имя пользователя может быть общедоступным, как, например, адрес электронной почты, пароль должен быть конфиденциальным. Из-за своей конфиденциальности пароли должны быть защищены от кражи киберпреступниками. На самом деле, хотя имена пользователей и пароли широко используются в Интернете, они печально известны как слабый механизм безопасности, который регулярно используют хакеры.

Первый способ защитить их — повысить надежность пароля, то есть уровень сложности, чтобы злоумышленники не могли легко их угадать. Как правило, сложный пароль состоит из сложных комбинаций строчных и прописных букв, цифр и специальных символов. В противном случае неудачная комбинация символов приводит к слабому паролю.

В противном случае неудачная комбинация символов приводит к слабому паролю.

Конечные пользователи часто используют слабые пароли. В годовом отчете компании SplashData, занимающейся интернет-безопасностью, они определили 25 наиболее распространенных паролей. Список, основанный на миллионах паролей, обнаруженных в результате утечки данных, показывает, что миллионы пользователей используют для аутентификации такие пароли, как «123456» и «пароль».

Это вопрос удобства использования, так как слабые пароли обычно легче запомнить. Кроме того, они часто повторно используют один и тот же пароль для разных веб-сайтов или сервисов.

Сочетание этих ситуаций может привести к проблемам с безопасностью, поскольку слабые пароли легко угадать, а утечка пароля может использоваться для доступа к нескольким службам для одного и того же пользователя.

С другой стороны, надежные пароли, используемые для аутентификации, могут противостоять атакам методом грубой силы, но бесполезны против таких атак, как фишинг, кейлоггеры или подмена паролей. Эти типы атак не пытаются угадать пароль пользователя, а крадут его непосредственно у пользователя.

Эти типы атак не пытаются угадать пароль пользователя, а крадут его непосредственно у пользователя.

Пароли также представляют проблему, если они не хранятся надежно. Например, в недавнем новостном сообщении было показано, что Facebook хранит миллионы паролей Instagram в виде простого текста. Пароли всегда следует хранить с использованием передовых методов, таких как хеширование.

Факторы аутентификации

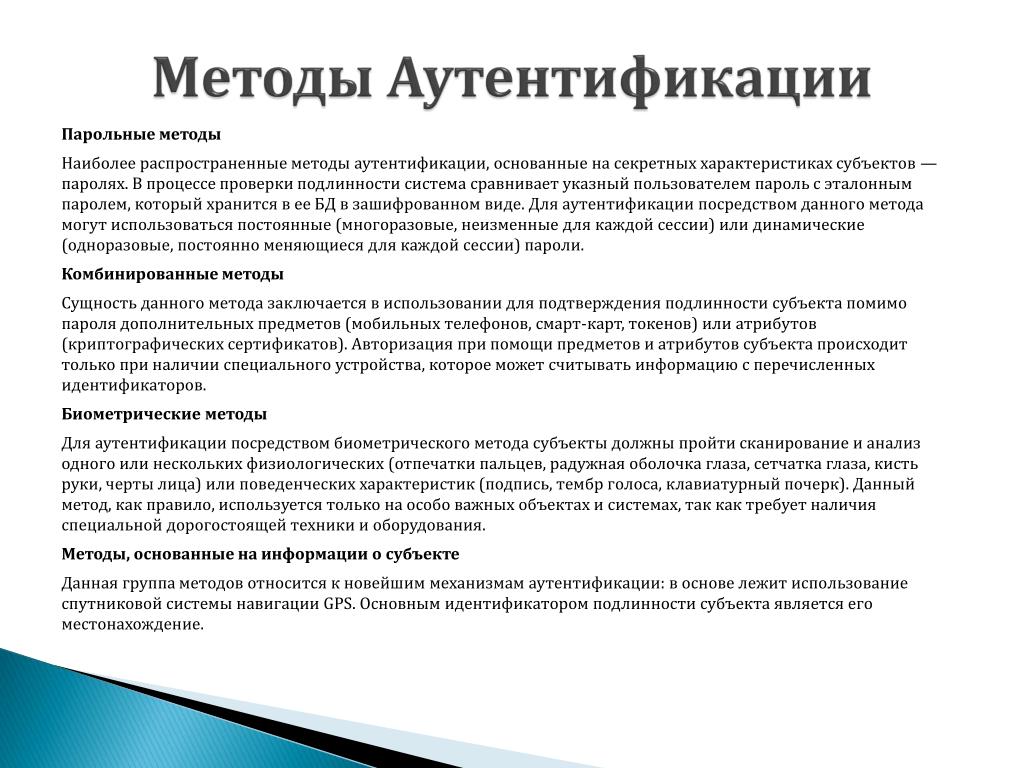

Определенная категория учетных данных, например имя пользователя и пароль, обычно называется фактором аутентификации . Даже если аутентификация по паролю является наиболее известным типом аутентификации, существуют и другие факторы аутентификации. Существует три типа факторов аутентификации, которые обычно классифицируются следующим образом:

Что-то, что вы знаете, например, пароль

Что-то, что у вас есть, например, смартфон

Что-то, чем вы являетесь, например, биометрическая аутентификация

Что-то, что вы знаете

Этот фактор аутентификации требует от пользователя показать, что он знать что-то. Как правило, это будет пароль или персональный идентификационный номер (PIN), совместно используемый пользователем и системой управления доступом к идентификационным данным (IAM).

Как правило, это будет пароль или персональный идентификационный номер (PIN), совместно используемый пользователем и системой управления доступом к идентификационным данным (IAM).

Чтобы использовать этот фактор, система требует, чтобы пользователь предоставил эту общую информацию.

Что-то, что у вас есть

В этом случае пользователь должен доказать, что у него есть что-то, например, смартфон, смарт-карта, почтовый ящик. Система ставит перед пользователем задачу убедиться, что у него есть необходимый фактор аутентификации. Например, он может отправить одноразовый пароль на основе времени (TOTP) в текстовом сообщении на смартфон пользователя. Или он может отправить текстовый код по электронной почте.

Что-то, чем вы являетесь

Этот фактор аутентификации основан на части информации, которая находится в пользователе и присуща этому пользователю (фактор принадлежности). Как правило, эта информация представляет собой биометрическую характеристику, такую как отпечатки пальцев или голос. Также к этому типу фактора аутентификации относится распознавание лиц.

Также к этому типу фактора аутентификации относится распознавание лиц.

От однофакторной аутентификации к многофакторной

Процесс аутентификации, основанный только на одном факторе, называется Однофакторная аутентификация .

Это распространенный случай простого использования имен пользователей и паролей для аутентификации пользователей, но он применим и к любому другому фактору аутентификации.

Как обсуждалось выше, аутентификация по паролю может быть слабым механизмом аутентификации. Исследования показали, что около 76% компаний подвергались фишинговым атакам, а 81% утечек данных основаны на украденных или ненадежных паролях.

Вы можете использовать дополнительные факторы аутентификации для повышения безопасности процесса аутентификации. Например, в своем аккаунте Google вы можете включить отправку уведомлений на ваше мобильное устройство после обычной аутентификации на основе имени пользователя и пароля. В этом случае вы используете двухфакторную аутентификацию (2FA), то есть механизм аутентификации, основанный на двух категориях учетных данных: что-то, что вы знаете, и что-то, что у вас есть.

Добавив этот второй фактор, ваша учетная запись станет более безопасной. На самом деле, даже если злоумышленник украдет ваш пароль, он не сможет пройти аутентификацию, потому что у него отсутствует второй фактор аутентификации.

Вы можете комбинировать несколько факторов аутентификации, что еще больше повысит безопасность вашей личности. В этом случае вы используете многофакторную аутентификацию (MFA). Конечно, 2FA — это всего лишь форма MFA.

Аутентификация без пароля

Как следует из названия, аутентификация без пароля — это механизм аутентификации, в котором не используется пароль. Основной мотивацией для этого типа аутентификации является уменьшение усталости от пароля, то есть усилия, необходимые пользователю для запоминания и безопасного хранения надежного пароля.

Отсутствие необходимости запоминать пароли также помогает сделать фишинговые атаки бесполезными.

Вы можете выполнять аутентификацию без пароля с любым фактором аутентификации в зависимости от того, что у вас есть и кто вы. Например, вы можете предоставить пользователю доступ к сервису или приложению, отправив код по электронной почте или с помощью распознавания лиц.

Например, вы можете предоставить пользователю доступ к сервису или приложению, отправив код по электронной почте или с помощью распознавания лиц.

Аутентификация в Auth0

Поскольку Auth0 является компанией, предоставляющей идентификацию как услугу, аутентификация лежит в основе наших услуг. Ежемесячно Auth0 обрабатывает 2,5 миллиарда процессов аутентификации, чтобы помочь компаниям любого размера защитить свои системы. Каждый сотрудник, работающий в Auth0, так или иначе участвует в том, чтобы сделать процессы аутентификации более безопасными и простыми в реализации.

От сертификатов соответствия, таких как ISO27001 и SOC 2 Type II, до функций безопасности, таких как обнаружение взлома пароля, сотрудники Auth0 работают круглосуточно, чтобы предоставить решения для аутентификации мирового класса, которые соответствуют потребностям каждой компании. Если вы хотите узнать больше об аутентификации или о том, как Auth0 может помочь вам безопасно реализовать ее, ознакомьтесь с этим обучением.

Хотите узнать больше?

Продолжайте читать нашу страницу «Введение в IAM», чтобы узнать больше об управлении идентификацией и доступом.

Содержание

- Аутентификация с использованием имени пользователя и пароля

- Факторы аутентификации

- От однофакторной аутентификации к многофакторной

- Аутентификация без пароля

- Аутентификация при Auth0

Руководство по выживанию при аутентификации

Начните с основ аутентификации в этом великолепном руководство для начинающих.

Загрузить руководство

Быстрая оценка

Почему используется аутентификация без пароля? (выберите все подходящие варианты)

Быстрая оценка

Что является примером того, что у вас есть в системе аутентификации? (выберите все подходящие варианты)

Что такое аутентификация? Определение аутентификации, аутентификация Значение

Что такое аутентификация? Определение аутентификации, значение аутентификации — The Economic Times ИЗБРАННЫЕ ФОНДЫ

★★★★★

Axis Midcap Fund-Growth

Доходность за 5 лет

14,79 % 9000 9

Инвестируйте сейчас

ИЗБРАННЫЕ ФОНДЫ

★★★★★

Axis Nifty 50 Index Fund Regular — Growth

Годовой доход

16,2 %

Инвестировать сейчас

Деловые новости›Определения ›Безопасность›Аутентификация

Предложить новое определение

Предлагаемые определения будут рассматриваться для включения в Economictimes. com

com

Security

Следующее определение

Определение: Аутентификация — это процесс признания идентификации пользователя. Это механизм связывания входящего запроса с набором идентифицирующих учетных данных. Предоставленные учетные данные сравниваются с данными в файле в базе данных авторизованных пользователей в локальной операционной системе или на сервере аутентификации.

Описание: Процесс проверки подлинности всегда запускается при запуске приложения, до проверки разрешений и регулирования и до того, как будет разрешено выполнение любого другого кода. Разным системам могут потребоваться разные типы учетных данных для установления личности пользователя. Учетные данные часто имеют форму пароля, который является секретным и известен только пользователю и системе. Три категории, в которых кто-то может быть аутентифицирован: что-то, что пользователь знает, что-то, чем является пользователь, и что-то, что пользователь имеет.

Процесс аутентификации можно разделить на две отдельные фазы — идентификацию и фактическую аутентификацию. Фаза идентификации обеспечивает идентификацию пользователя для системы безопасности. Эта идентификация предоставляется в виде идентификатора пользователя. Система безопасности будет искать все известные ей абстрактные объекты и находить конкретный, который в данный момент применяет реальный пользователь. Как только это будет сделано, пользователь будет идентифицирован. То, что утверждает пользователь, не обязательно означает, что это правда. Фактический пользователь может быть сопоставлен с другим абстрактным объектом пользователя в системе, и, следовательно, пользователю должны быть предоставлены права и разрешения, и пользователь должен предоставить доказательства, подтверждающие его личность в системе. Процесс определения заявленной идентичности пользователя путем проверки предоставленных пользователем доказательств называется аутентификацией, а свидетельство, предоставленное пользователем в процессе аутентификации, называется учетными данными.

Узнать больше Новости о

- АУТЕНТИФИКАЦИЯ ИДЕНТИФИКАЦИЯ ИДЕНТИФИКАЦИОННЫХ ДАННЫХ ПОЛЬЗОВАТЕЛЯ

СЛЕДУЮЩЕЕ ОПРЕДЕЛЕНИЕ

Связанные Новости

- Airtel Payments Bank внедряет аутентификацию по лицу для AePS. Таким образом, Airtel Payments Bank входит в число первых четырех банков, предложивших аутентификация лица для AePS в стране, добавила телекоммуникационная компания. Развертывание развертывается поэтапно, начиная с первого этапа, который включает нефинансовые транзакции, такие как запрос баланса и мини-выписки.

- «Укажите нам правильное направление»: Р. Эшвин просит Элона Маска помочь ему защитить свою учетную запись в Твиттере.

- CAG хочет, чтобы правительство Раджастхана не отказывалось от казначейской системы бухгалтерского учета.

Более того, добавил он, в соответствии с положениями Конституции формат бухгалтерского учета может быть установлен только президентом после консультации с CAG. Правительство Раджастхана рассматривало возможность отказа от существующей казначейской системы бухгалтерского учета и независимого введения Управления по оплате труда и бухгалтерскому учету.

Более того, добавил он, в соответствии с положениями Конституции формат бухгалтерского учета может быть установлен только президентом после консультации с CAG. Правительство Раджастхана рассматривало возможность отказа от существующей казначейской системы бухгалтерского учета и независимого введения Управления по оплате труда и бухгалтерскому учету. - Кибер-мошенники украли данные PAN знаменитостей, чтобы получить кредитные карты: как обезопасить себя Ритеш Бхатиа, директор-основатель V4WEB Cybersecurity, говорит, что посредникам действительно нужно что-то делать с этим. Наши карты PAN и карты Aadhaar повсюду, потому что они требуются везде. Им нужно активизироваться. Нам не нужно использовать карту Aadhaar в качестве механизма идентификации, но она предназначена для аутентификации и проверки, что можно сделать путем сканирования QR-кода.

- Как использовать ключи безопасности для защиты Apple IDA Apple ID — это основа всей экосистемы Apple, для защиты своей учетной записи следует использовать многофакторную аутентификацию.

Ключи безопасности — один из лучших способов добиться этого.

Ключи безопасности — один из лучших способов добиться этого. - Кангана Ранаут обвиняет Марка Цукерберга в копировании Илона Маска, вот что произошлоКангана Ранаут раскритиковала Марка Цукерберга за «копирование» идей генерального директора Twitter Илона Маска в своем недавнем твите в ответ на вопрос пользователя о новой технике проверки, которую будет использовать Meta Verified.

- Цифровая безопасность: Вот почему вы не должны делиться своим адресом электронной почты без разбора Всем нужен ваш адрес электронной почты. Подумайте дважды, прежде чем делиться этим!

- Sebi разрешает 39 организациям использовать услуги аутентификации e-KYC Aadhaar в торговле ценными бумагами в качестве суб-KUA. «Вышеупомянутые организации должны заключить соглашение с KUA и зарегистрироваться в UIDAI (Индийский центр уникальной идентификации) в качестве суб-KUA. KUAs. Соглашение в этом отношении должно быть таким, как это предписано UIDAI… KUA должны способствовать подключению этих организаций в качестве суб-KUA для предоставления услуг аутентификации Aadhaar в отношении KYC», — говорится в циркуляре Себи.

Поддерживая строгую аутентификацию с одноразовыми паролями (OTP), физические токены обеспечивают фактор владения для многофакторной аутентификации, обеспечивая повышенную безопасность для банков и поставщиков приложений, которым необходимо защитить несколько приложений с помощью одного устройства.

Поддерживая строгую аутентификацию с одноразовыми паролями (OTP), физические токены обеспечивают фактор владения для многофакторной аутентификации, обеспечивая повышенную безопасность для банков и поставщиков приложений, которым необходимо защитить несколько приложений с помощью одного устройства. Человек видит этот цветной QR-подобный код, отображаемый через его веб-браузер. Только зарегистрированное устройство человека может прочитать и расшифровать код. Он содержит детали транзакции, которые пользователь может проверить перед завершением транзакции, что делает ее очень безопасной.

Человек видит этот цветной QR-подобный код, отображаемый через его веб-браузер. Только зарегистрированное устройство человека может прочитать и расшифровать код. Он содержит детали транзакции, которые пользователь может проверить перед завершением транзакции, что делает ее очень безопасной.

Например, MFA необходим для удовлетворения требований строгой аутентификации PSD2 для строгой аутентификации клиентов (SCA).

Например, MFA необходим для удовлетворения требований строгой аутентификации PSD2 для строгой аутентификации клиентов (SCA). Более того, добавил он, в соответствии с положениями Конституции формат бухгалтерского учета может быть установлен только президентом после консультации с CAG. Правительство Раджастхана рассматривало возможность отказа от существующей казначейской системы бухгалтерского учета и независимого введения Управления по оплате труда и бухгалтерскому учету.

Более того, добавил он, в соответствии с положениями Конституции формат бухгалтерского учета может быть установлен только президентом после консультации с CAG. Правительство Раджастхана рассматривало возможность отказа от существующей казначейской системы бухгалтерского учета и независимого введения Управления по оплате труда и бухгалтерскому учету. Ключи безопасности — один из лучших способов добиться этого.

Ключи безопасности — один из лучших способов добиться этого.