Содержание

Настройка аутентификации пользователя

Пред.След.

Существует 5 методов аутентификации пользователя: аутентификация кода пользователя, простая аутентификация, аутентификация Windows, аутентификация LDAP и аутентификация сервера интеграции. Выберите способ аутентификаци на панели управления, а затем выполните необходимые настройки. Настройки зависят от метода аутентификации. Определите аутентификацию администратора, а затем аутентификацию пользователя.

Если аутентификацию пользователя нельзя включить из-за проблем с жестким диском или сетью, можно использовать аппарат, получив доступ к нему через аутентификацию администратора и отключив аутентификацию пользователя. К этому способу прибегают в случае, если необходимо срочно воспользоваться аппаратом.

Нельзя использовать более одного метода аутентификации одновременно.

Процедура настройки | Подробнее |

|---|---|

Настройка аутентификации администратора | Определение прав администратора Регистрация и замена администраторов |

Настройка аутентификации пользователя | Укажите аутентификацию пользователя. Доступны 5 видов аутентификации пользователей:

|

Тип | Подробнее |

|---|---|

Аутентификация кода пользователя | Аутентификация производится с использованием восьмизначных кодов пользователей. Производится аутентификация каждого кода, а не каждого пользователя. Необходимо заранее зарегистрировать код пользователя в адресной книге аппарата. |

Простая аутентификация | Аутентификация производится с использованием адресной книги аппарата. Необходимо заранее зарегистрировать пользователей в адресной книге аппарата. Можно аутентифицировать каждого пользователя индивидуально. |

Аутентификация Windows | Аутентификация производится через сервер Windows, который находится в одной сети с аппаратом, при помощи контроллера домена. Можно аутентифицировать каждого пользователя индивидуально. |

Аутентификация LDAP | Аутентификация производится через сервер LDAP, который находится в одной сети с аппаратом. Можно аутентифицировать каждого пользователя индивидуально. |

Аутентификация сервера интеграции | Аутентификация производится через внешний сервер аутентификации, который находится в одной сети с аппаратом. Таким образом устанавливается операционная среда, где аутентифицируются все пользователи устройств (например многофункциональных портов и компьютеров) в сети. Можно аутентифицировать каждого пользователя индивидуально. Для создания внешнего сервера аутентификации необходимо программное обеспечение, в которое входит Менеджер Аутентификации (Authentication Manager), например, Remote Communication Gate S. |

Адрес электронной почты пользователя, полученный посредством аутентификации Windows, LDAP или сервера интеграции, можно использовать в качестве фиксированного адреса отправителя («От») при отправке электронных сообщений в режиме сканера или при переадресации полученных факсов для предотвращения мошеничества с идентификаторами.

Если произошло переключение метода аутентификации пользователя

Учетная запись с кодом пользователя, которая имеет до 8 цифр и используется для аутентификации с кодом пользователя, может пролонгироваться и использоваться в качестве имени пользователя даже после переключения метода аутентификации с аутентификации кода пользователя на простую аутентификацию, аутентификацию Windows, аутентификацию LDAP или аутентификацию сервера интеграции.

В этом случае, учитывая, что для аутентификации по коду пользователя не предоставляется пароль, поле пароля входа в систему будет пустым.

В этом случае, учитывая, что для аутентификации по коду пользователя не предоставляется пароль, поле пароля входа в систему будет пустым.При переключении аутентификации на метод внешней аутентификации (аутентификация Windows, аутентификация LDAP и аутентификация сервера интеграции) аутентификация не включается, пока внешнее аутентификационное устройство не получит ранее зарегистрированную учетную запись с кодом пользователя. Однако, учетные данные кода пользователя будут храниться в адресной книге аппарата, даже при сбое во время выполнения аутентификации.

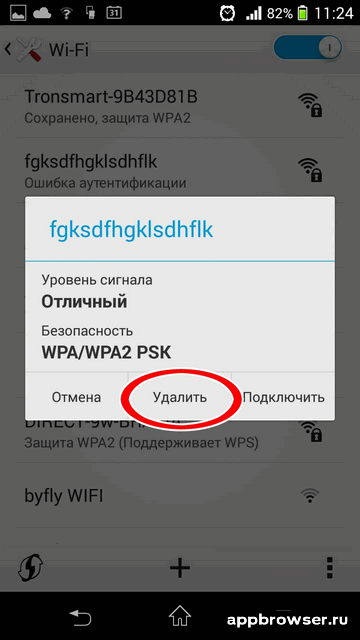

С точки зрения безопасности, при переключении с аутентификации по коду пользователя на другой метод аутентификации рекомендуется удалить учетные записи, которые вы не используете, или установить пароль для входа в систему. Для получения подробных сведений об удалении учетных записей см. руководство «Подсоединение аппарата/Настройки системы». Для получения подробной информации об изменении паролей см.

Указание имен пользователя и паролей для входа в систему.

Указание имен пользователя и паролей для входа в систему.

После включения питания расширенные функции могут не выводиться в списке позиций, подлежащих аутентификации пользователей в меню «Управление аутентификацией пользователя». В этом случае подождите некоторое время и снова откройте меню «Управление аутентификацией пользователя».

Аутентификацию пользователя можно также задать через Web Image Monitor. Для получения подробных сведений см. справку по Web Image Monitor.

Проблемы при аутентификации — Руководство по администрированию NetIQ iManager

Аутентификация — сложная тема, и возможность успешного выполнения первоначальной регистрации в iManager может зависеть от сетевой инфраструктуры. Приведенные ниже сведения помогут вам свести к минимуму вероятность возникновения проблем, связанных с аутентификацией. Дополнительные сведения по темам, связанным с аутентификацией, см. в документации к серверу NetIQ Modular Authentication Service (NMAS) и документации к NetIQ eDirectory.

-

В iManager аутентификация является операцией, зависимой от платформы. Иначе говоря, на разных платформах аутентификация может выполняться по-разному.

Серверы Linux и Windows.

Если iManager выполняется на сервере Linux или Windows, используется унаследованный механизм аутентификации eDirectory и обычный пароль eDirectory. Этот механизм поддерживает параметр «Универсальный пароль eDirectory», но не поддерживает параметр «Простой пароль».

Рабочая станция iManager.

Рабочая станция iManager выполняется на клиентской рабочей станции Linux или Windows и использует клиент NMAS, позволяющий применять универсальный пароль, если эта функция настроена. -

При первоначальной аутентификации iManager не использует протокол LDAP. Вместо этого используется закрытый протокол аутентификации eDirectory. Однако после первоначальной аутентификации iManager может по мере необходимости создавать соединения LDAP с eDirectory, чтобы к каталогу могли получать доступ установленные подключаемые модули, нуждающиеся в доступе по протоколу LDAP.

-

Аутентификация с использованием простого пароля eDirectory в iManager не поддерживается.

При аутентификации в iManager могут появляться сообщения об ошибках, описанные ниже. В каждом разделе, посвященном тем или иным ошибкам, обсуждаются возможные причины их возникновения.

-

Ошибки HTTP 404 -

Ошибки HTTP 500 -

Сообщения об ошибке 601 -

Сообщения об ошибке 622 -

Сообщения об ошибке 632 -

Сообщения об ошибке 634 -

Сообщения об ошибке 669 -

Поле «Имя дерева» -

Регистрация на сервере, не содержащем реплику -

Неуспешная аутентификация -

Информация о просроченном пароле -

Бесконтекстная регистрация с использованием альтернативных классов объектов или альтернативных атрибутов

8.

1.1 Ошибки HTTP 404

1.1 Ошибки HTTP 404

Если при первой попытке обращения к iManager возникает ошибка 404, необходимо проверить, какие порты использует сервер Apache. расположение конфигурационных файлов может быть разным. Оно зависит от того, как была установлена консоль iManager и какой сервер был выбран: Apache или IIS. Сервер Apache использует файл httpd.conf или файл ssl.conf. Информацию о настройке портов IIS см. в документации Майкрософт.

8.1.2 Ошибки HTTP 500

Внутренняя ошибка сервера или ошибка контейнера сервлетов (сообщение о том, что они недоступны или обновляются) свидетельствует об одной из двух возможных проблем при взаимодействии iManager с сервером Tomcat.

Подождите несколько минут, а затем попытайтесь еще раз получить доступ к iManager. Если возникают прежние ошибки, проверьте состояние сервера Tomcat.

Проверка состояния сервера Tomcat

-

Перезапустите сервер Tomcat.

Информацию о перезапуске сервера Tomcat см. в разделе Запуск и прекращение работы сервера Tomcat.

-

Проверьте журналы Tomcat на наличие ошибок.

На платформах UNIX, Linux и Windows файлы журналов расположены в каталоге $tomcat_home$/logs. В UNIX и Linux файлы журналов называются catalina.out или localhost_log.date.txt. в Windows файлы журналов называются stderr и stdout.

8.1.3 Сообщения об ошибке 601

Введенное имя объекта невозможно найти в указанном контексте.

Возможные причины проблемы:

-

Может быть отключен режим бесконтекстной регистрации.

-

Объект «Пользователь» может отсутствовать в списке сконфигурированных контейнеров поиска. Следует попросить администратора добавить ваше расположение к контейнерам поиска для бесконтекстной регистрации или регистрироваться с полным контекстом.

8.1.4 Сообщения об ошибке 622

Пароль NDS отключен в политике универсального пароля. При данная проблеме также может появляться сообщение об ошибке 222.

Предотвратить возникновение этой проблемы при использовании рабочей станции iManager можно, установив клиент , который позволяет iManager использовать механизм аутентификации, основанный на применении универсального пароля, вместо унаследованного способа аутентификации eDirectory.

8.1.5 Сообщения об ошибке 632

Эта ошибка представляет собой системный сбой, имеющий несколько возможных причин.

8.1.6 Сообщения об ошибке 634

Целевой сервер не имеет копии того, что запрашивает исходный сервер, или на исходном сервере нет объектов, требуемых в запросе, и нет ссылок, по которым можно провести поиск.

Возможные причины проблемы:

-

Указано неверное дерево или IP-адрес. При использовании IP-адреса убедитесь в том, что указана информация о порте (в случае использования для eDirectory нестандартного (отличного от 524) порта).

-

iManager не может обнаружить дерево или IP-адрес до тайм-аута. Если введенное имя дерева вызывает ошибку, используйте IP-адрес.

8.1.7 Сообщения об ошибке 669

Использован неправильный пароль, произошел сбой аутентификации, один сервер попытался провести синхронизацию с другим, но база данных целевого сервера была заблокирована, или существует проблема с удаленным ИД или общим ключом.

Возможные причины проблемы:

-

Введен неверный пароль.

-

В дереве имеются несколько пользователей с одним и тем же именем пользователя. При бесконтекстной регистрации система пытается выполнить регистрацию, используя первую же найденную учетную запись пользователя с введенным паролем. В этом случае при регистрации необходимо ввести полный контекст или ограничить число контейнеров, в которых производится поиск при бесконтекстной регистрации.

8.1.8 Поле «Имя дерева»

Если eDirectory использует порт, отличный от порта по умолчанию 524, можно указать IP-адрес или DNS-имя сервера eDirectory плюс номер порта для входа. Пример:

Если для регистрации используется имя дерева, порт указывать не требуется.

Возможные значения поля «Имя дерева»: имя дерева, IP-адрес сервера и DNS-имя сервера. Лучше всего использовать IP-адрес.

8.1.9 Регистрация на сервере, не содержащем реплику

В случае необходимости iManager может регистрироваться в дереве eDirectory с использованием сервера, не содержащего реплики eDirectory. Для этого в iManager поддерживается кэш соединений с информацией, необходимой для регистрации. Чтобы заполнить кэш соединений, при первой регистрации в дереве eDirectory с помощью iManager необходимо зарегистрироваться на сервере, содержащем реплику.

Для этого в iManager поддерживается кэш соединений с информацией, необходимой для регистрации. Чтобы заполнить кэш соединений, при первой регистрации в дереве eDirectory с помощью iManager необходимо зарегистрироваться на сервере, содержащем реплику.

При перезапуске сервера Tomcat или iManager кэш соединений очищается, поэтому при первой регистрации с помощью iManager после одного из этих событий необходимо зарегистрироваться на сервере, содержащем реплику.

8.1.10 Неуспешная аутентификация

Сбои при регистрации могут происходить по разным причинам. Сообщения об ошибках аутентификации приводятся в разделе Проблемы при аутентификации.

Информацию о том, как ограничить число сообщений об ошибках, отображаемых в iManager при сбое аутентификации, см. в разделе Предотвращение обнаружения имени пользователя.

8.1.11 Информация о просроченном пароле

Если срок действия пароля истекает, пользователю выдается соответствующее сообщение. Однако пользователи могут не знать, что количество регистраций с просроченным паролем может быстро кончиться, если выполнять такие операции, как изменение динамической группы, простой поиск и установка простого пароля.

Эти операции требуют повторной регистрации всякий раз, когда пользователь выполняет соответствующую задачу. Настоятельно рекомендуется убедить пользователей менять пароли сразу после появления первого предупреждающего сообщения.

8.1.12 Бесконтекстная регистрация с использованием альтернативных классов объектов или альтернативных атрибутов

Чтобы включить бесконтекстную аутентификацию с использованием альтернативного типа объектов, выполните указанные ниже действия.

-

Запустите консоль iManager и откройте задачу «Настройка» > «Сервер iManager» > «Настройка iManager» > «Аутентификация».

Если эта задача не видна, вы не являетесь авторизованным пользователем. См. раздел Авторизованные пользователи и группы.

-

Задайте параметры Имя общедоступного пользователя и Пароль в соответствии с данными пользователя, имеющего права на чтение нужных атрибутов.

-

Добавьте в файл <ДОМАШНИЙ_КАТАЛОГ_TOMCAT>\webapps\nps\WEB-INF\config.

xml свойство <Setting> с указанием атрибутов, которые нужно добавить в бесконтекстный поиск, затем перезапустите сервер Tomcat.

xml свойство <Setting> с указанием атрибутов, которые нужно добавить в бесконтекстный поиск, затем перезапустите сервер Tomcat.Информацию о перезапуске сервера Tomcat см. в разделе Запуск и прекращение работы сервера Tomcat

Например, следующий XML-код добавляет в бесконтекстный поиск объекты «Псевдоним» и «Пользователь»:

<setting> <name><![CDATA[Authenticate.Form.ContextlessLoginClass.NDAP.treename]]></name> <value><![CDATA[User]]></value> <value><![CDATA[Alias]]></value> </setting>

Следующий XML-код позволяет пользователям выполнять регистрацию с использованием полного имени CN или атрибута uniqueID:

<setting> <name><![CDATA[Authenticate.Form.ContextlessLoginSearchAttributes.NDAP.treename]]></name> <value><![CDATA[CN]]></value> <value><![CDATA[uniqueID]]></value> </setting>

ВАЖНО.

-

В приведенных выше фрагментах кода имя_дерева следует заменить именем соответствующего дерева каталога в нижнем регистре.

-

При сохранении параметров сервера iManager в задаче Настройка iManager после редактирования файла config.xml убедитесь, что имя дерева по-прежнему указано в нижнем регистре. В противном случае настроенный бесконтекстный вход работать не будет.

Что такое аутентификация? Определение и использование

Логин

DeutschEnglishFrançaisEspañolPortuguês日本語

- Введение в IAM

- Что такое аутентификация?

Аутентификация — это термин, обозначающий процесс подтверждения подлинности того или иного факта или документа. В информатике этот термин обычно ассоциируется с подтверждением личности пользователя. Обычно пользователь подтверждает свою личность, предоставляя свои учетные данные, то есть согласованную часть информации, совместно используемую пользователем и системой.

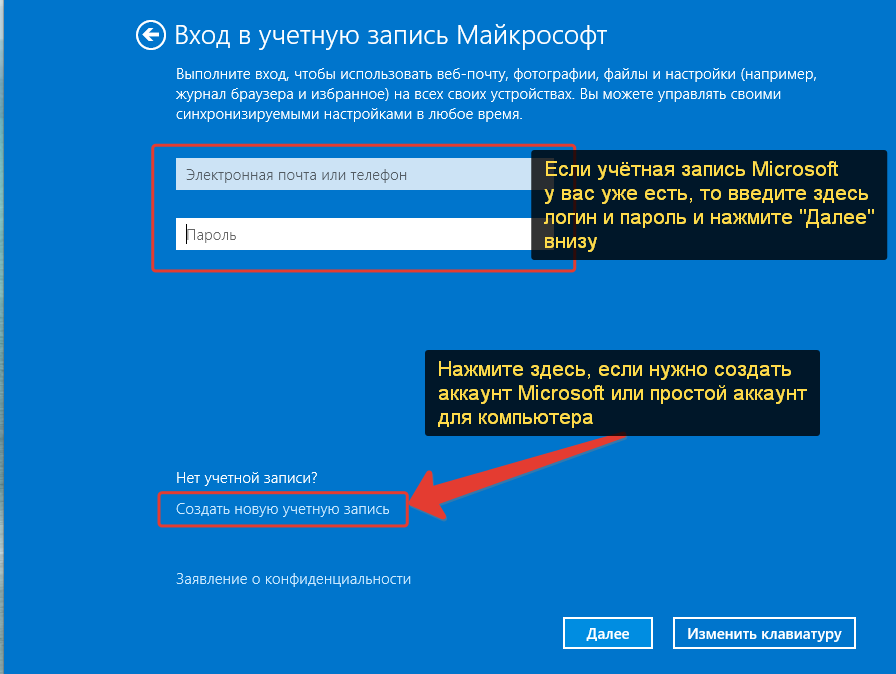

Аутентификация с использованием имени пользователя и пароля

Комбинация имени пользователя и пароля является наиболее популярным механизмом аутентификации, также известным как аутентификация по паролю.

Хорошо известным примером является доступ к учетной записи пользователя на веб-сайте или у поставщика услуг, такого как Facebook или Gmail. Прежде чем вы сможете получить доступ к своей учетной записи, вы должны подтвердить, что у вас есть правильные учетные данные для входа. Службы обычно представляют экран, который запрашивает имя пользователя вместе с паролем. Затем они сравнивают данные, вставленные пользователем, со значениями, ранее сохраненными во внутреннем репозитории.

Если вы введете действительную комбинацию этих учетных данных, поставщик услуг позволит вам продолжить и предоставит вам доступ к вашей учетной записи.

Хотя имя пользователя может быть общедоступным, как, например, адрес электронной почты, пароль должен быть конфиденциальным. Из-за своей конфиденциальности пароли должны быть защищены от кражи киберпреступниками. На самом деле, хотя имена пользователей и пароли широко используются в Интернете, они печально известны как слабый механизм безопасности, который регулярно используют хакеры.

Из-за своей конфиденциальности пароли должны быть защищены от кражи киберпреступниками. На самом деле, хотя имена пользователей и пароли широко используются в Интернете, они печально известны как слабый механизм безопасности, который регулярно используют хакеры.

Первый способ защитить их — повысить надежность пароля, то есть уровень сложности, чтобы злоумышленники не могли легко их угадать. Как правило, сложный пароль состоит из сложных комбинаций строчных и прописных букв, цифр и специальных символов. В противном случае неудачная комбинация символов приводит к слабому паролю.

Конечные пользователи часто используют слабые пароли. В годовом отчете компании SplashData, занимающейся интернет-безопасностью, они определили 25 наиболее распространенных паролей. Список, основанный на миллионах паролей, обнаруженных в результате утечки данных, показывает, что миллионы пользователей используют для аутентификации такие пароли, как «123456» и «пароль».

Это вопрос удобства использования, так как слабые пароли обычно легче запомнить. Кроме того, они часто повторно используют один и тот же пароль для разных веб-сайтов или сервисов.

Кроме того, они часто повторно используют один и тот же пароль для разных веб-сайтов или сервисов.

Сочетание этих ситуаций может привести к проблемам с безопасностью, поскольку слабые пароли легко угадать, а утечка пароля может использоваться для доступа к нескольким службам для одного и того же пользователя.

С другой стороны, надежные пароли, используемые для аутентификации, могут противостоять атакам методом грубой силы, но бесполезны против таких атак, как фишинг, кейлоггеры или подмена паролей. Эти типы атак не пытаются угадать пароль пользователя, а крадут его непосредственно у пользователя.

Пароли также представляют проблему, если они не хранятся в надежном месте. Например, в недавнем новостном сообщении было показано, что Facebook хранит миллионы паролей Instagram в виде простого текста. Пароли всегда следует хранить с использованием передовых методов, таких как хеширование.

Факторы аутентификации

Определенная категория учетных данных, например имя пользователя и пароль, обычно называется фактором аутентификации . Даже если аутентификация по паролю является наиболее известным типом аутентификации, существуют и другие факторы аутентификации. Существует три типа факторов аутентификации, которые обычно классифицируются следующим образом:

Даже если аутентификация по паролю является наиболее известным типом аутентификации, существуют и другие факторы аутентификации. Существует три типа факторов аутентификации, которые обычно классифицируются следующим образом:

Что-то, что вы знаете, например, пароль

Что-то, что у вас есть, например, смартфон

Что-то, чем вы являетесь, например, биометрическая аутентификация

Что-то, что вы знаете

Этот фактор аутентификации требует от пользователя показать, что он что-то знать. Как правило, это будет пароль или персональный идентификационный номер (PIN), совместно используемый пользователем и системой управления доступом к идентификационным данным (IAM).

Чтобы использовать этот фактор, система требует, чтобы пользователь предоставил эту общую информацию.

Что-то, что у вас есть

В этом случае пользователь должен доказать, что у него что-то есть, например, смартфон, смарт-карта, почтовый ящик. Система ставит перед пользователем задачу убедиться, что у него есть необходимый фактор аутентификации. Например, он может отправить одноразовый пароль на основе времени (TOTP) в текстовом сообщении на смартфон пользователя. Или он может отправить текстовый код по электронной почте.

Например, он может отправить одноразовый пароль на основе времени (TOTP) в текстовом сообщении на смартфон пользователя. Или он может отправить текстовый код по электронной почте.

Что-то, чем вы являетесь

Этот фактор аутентификации основан на части информации, которая находится в пользователе и является неотъемлемой частью этого пользователя (фактор принадлежности). Как правило, эта информация представляет собой биометрическую характеристику, такую как отпечатки пальцев или голос. Также к этому типу фактора аутентификации относится распознавание лиц.

От однофакторной аутентификации к многофакторной

Процесс аутентификации, основанный только на одном факторе, называется Однофакторной аутентификацией .

Это распространенный случай простого использования имен пользователей и паролей для аутентификации пользователей, но он применим и к любому другому фактору аутентификации.

Как обсуждалось выше, аутентификация по паролю может быть слабым механизмом аутентификации. Исследования показали, что около 76% компаний подвергались фишинговым атакам, а 81% утечек данных основаны на украденных или ненадежных паролях.

Исследования показали, что около 76% компаний подвергались фишинговым атакам, а 81% утечек данных основаны на украденных или ненадежных паролях.

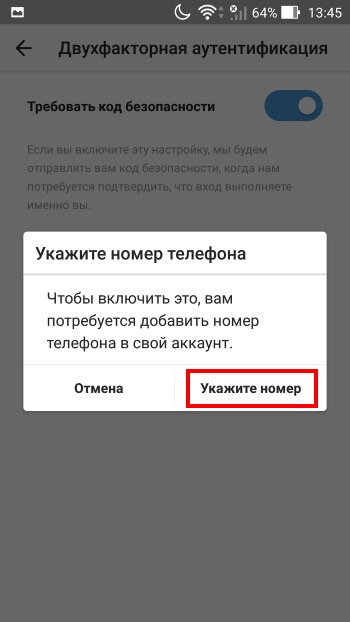

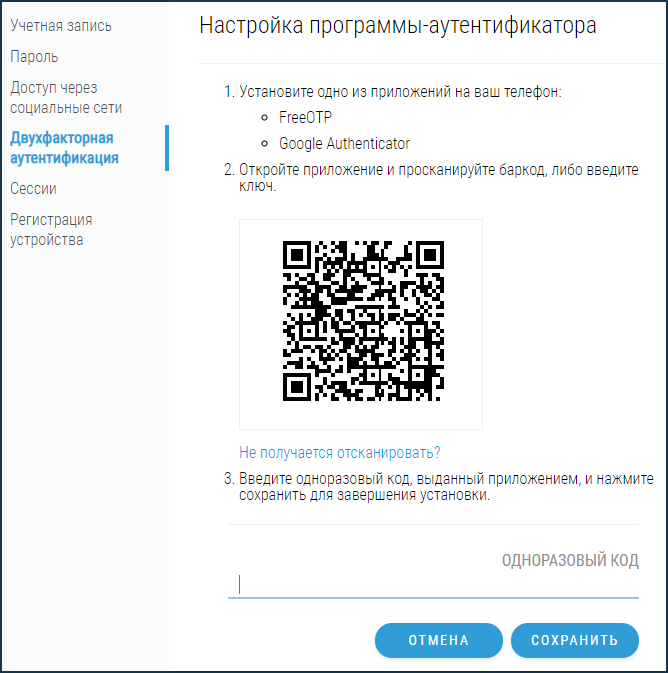

Вы можете использовать дополнительные факторы аутентификации для повышения безопасности процесса аутентификации. Например, в своем аккаунте Google вы можете включить отправку уведомлений на ваше мобильное устройство после обычной аутентификации на основе имени пользователя и пароля. В этом случае вы используете двухфакторную аутентификацию (2FA), то есть механизм аутентификации, основанный на двух категориях учетных данных: что-то, что вы знаете, и что-то, что у вас есть.

Добавив этот второй фактор, ваша учетная запись станет более безопасной. На самом деле, даже если злоумышленник украдет ваш пароль, он не сможет пройти аутентификацию, потому что у него отсутствует второй фактор аутентификации.

Вы можете комбинировать несколько факторов аутентификации, что еще больше повысит безопасность вашей личности. В этом случае вы используете многофакторную аутентификацию (MFA). Конечно, 2FA — это всего лишь форма MFA.

Конечно, 2FA — это всего лишь форма MFA.

Аутентификация без пароля

Как следует из названия, аутентификация без пароля — это механизм аутентификации, в котором не используется пароль. Основной мотивацией для этого типа аутентификации является уменьшение усталости от пароля, то есть усилия, необходимые пользователю для запоминания и безопасного хранения надежного пароля.

Устранение необходимости запоминать пароли также помогает сделать фишинговые атаки бесполезными.

Вы можете выполнять аутентификацию без пароля с любым фактором аутентификации в зависимости от того, что у вас есть и кто вы. Например, вы можете предоставить пользователю доступ к сервису или приложению, отправив код по электронной почте или с помощью распознавания лиц.

Аутентификация в Auth0

Поскольку Auth0 является компанией, предоставляющей идентификацию как услугу, аутентификация лежит в основе наших услуг. Ежемесячно Auth0 обрабатывает 2,5 миллиарда процессов аутентификации, чтобы помочь компаниям любого размера защитить свои системы. Каждый сотрудник, работающий в Auth0, так или иначе участвует в том, чтобы сделать процессы аутентификации более безопасными и простыми в реализации.

Каждый сотрудник, работающий в Auth0, так или иначе участвует в том, чтобы сделать процессы аутентификации более безопасными и простыми в реализации.

От сертификатов соответствия, таких как ISO27001 и SOC 2 Type II, до функций безопасности, таких как обнаружение взлома пароля, сотрудники Auth0 работают круглосуточно, чтобы предоставить решения для аутентификации мирового класса, которые соответствуют потребностям каждой компании. Если вы хотите узнать больше об аутентификации или о том, как Auth0 может помочь вам безопасно реализовать ее, ознакомьтесь с этим обучением.

Хотите узнать больше?

Продолжайте читать нашу страницу «Введение в IAM», чтобы узнать больше об управлении идентификацией и доступом.

Содержимое содержимого

- Аутентификация с именем пользователя и паролем

- Коэффициенты аутентификации

- От одиночной до многофакторной аутентификации

- Аутентификация без пароля

- Authentication at auth0

Руководство по выживанию подлинности. руководство для начинающих.

руководство для начинающих.

Загрузить руководство

Быстрая оценка

Почему используется аутентификация без пароля? (выберите все подходящие варианты)

Устраняет необходимость управления паролями пользователей. Помогает предотвратить взлом, связанный с фишинговыми кампаниями. Помогает уменьшить усталость паролей. Ничего из вышеперечисленного. (выберите все подходящие варианты)

Кредитная картаМобильное устройство для получения SMS-кодаПриложение для смартфона для получения одноразового кода

Аутентификация: определение, типы, использование и прочее

Эндрю Магнуссон

Директор по работе с глобальными клиентами

СильныйDM

Проверено

Джастин Маккарти

Соучредитель / технический директор

StrongDM

Резюме: Хорошая кибербезопасность зависит от предоставления нужным людям доступа к нужной информации в нужное время. Но как убедиться, что пользователи, пытающиеся получить доступ к вашим системам, являются теми, за кого себя выдают? Аутентификация . В этой статье мы всесторонне рассмотрим аутентификацию, включая то, что это такое, как она работает и как выглядит будущее аутентификации. К концу этого обзора вы поймете различные типы аутентификации, три основных фактора аутентификации и то, как аутентификация используется для защиты данных и систем от угроз.

Но как убедиться, что пользователи, пытающиеся получить доступ к вашим системам, являются теми, за кого себя выдают? Аутентификация . В этой статье мы всесторонне рассмотрим аутентификацию, включая то, что это такое, как она работает и как выглядит будущее аутентификации. К концу этого обзора вы поймете различные типы аутентификации, три основных фактора аутентификации и то, как аутентификация используется для защиты данных и систем от угроз.

Что такое аутентификация?

Аутентификация — это процесс проверки пользователя или устройства перед предоставлением доступа к системе или ресурсам.

Другими словами, аутентификация означает подтверждение того, что пользователь является тем, кем он себя называет. Это гарантирует, что только те, у кого есть авторизованные учетные данные, получат доступ к безопасным системам. Когда пользователь пытается получить доступ к информации в сети, он должен предоставить секретные учетные данные для подтверждения своей личности. Аутентификация позволяет с уверенностью предоставлять доступ нужному пользователю в нужное время. Но это не происходит изолированно.

Аутентификация позволяет с уверенностью предоставлять доступ нужному пользователю в нужное время. Но это не происходит изолированно.

Аутентификация является частью трехэтапного процесса получения доступа к цифровым ресурсам:

- Идентификация — кто вы?

- Аутентификация — подтвердите это.

- Авторизация — у вас есть разрешение?

Для идентификации требуется идентификатор пользователя, такой как имя пользователя. Но без аутентификации личности невозможно узнать, действительно ли это имя пользователя принадлежит им. Вот где вступает в действие аутентификация — соединение имени пользователя с паролем или другими подтверждающими учетными данными.

Наиболее распространенным методом аутентификации является уникальный логин и пароль, но поскольку угрозы кибербезопасности в последние годы возросли, большинство организаций используют и рекомендуют дополнительные факторы аутентификации для многоуровневой безопасности.

История аутентификации

Цифровая аутентификация восходит к 1960-м годам, когда современные компьютеры стали доступны в крупных научно-исследовательских институтах и университетах. В то время компьютеры были огромными — часто занимали целые комнаты — и дефицитным ресурсом. В большинстве университетов, где был компьютер, был только один. Это означало, что студенты и исследователи должны были поделиться ею. Но это также означало, что пользователи могли без ограничений получать доступ к файлам других пользователей.

Когда Фернандо Корбато, студент Массачусетского технологического института, заметил эту слабость, он создал простую программу паролей, которая предлагала пользователю ввести свой пароль и сохраняла его в текстовом файле в файловой системе. Оттуда родилась цифровая аутентификация.

Хронология цифровой аутентификации

1960-е годы: пароли и шифрование

В 1961 году Корбато создал программу паролей для использования в компьютерной системе Массачусетского технологического института. К концу 1960-х годов программисты работали над созданием более надежного решения для паролей, которое не хранилось бы в текстовых файлах. Роберт Моррис, криптограф из Bell Labs, разработал схему шифрования паролей, работая над Unix. В нем использовалась функция получения ключа, которая вычисляет секретное значение и упрощает вычисления в одном направлении, но не в обратном.

К концу 1960-х годов программисты работали над созданием более надежного решения для паролей, которое не хранилось бы в текстовых файлах. Роберт Моррис, криптограф из Bell Labs, разработал схему шифрования паролей, работая над Unix. В нем использовалась функция получения ключа, которая вычисляет секретное значение и упрощает вычисления в одном направлении, но не в обратном.

1970-е годы: асимметричная криптография

Асимметричная криптография, также известная как криптография с открытым ключом, использует математически связанную пару ключей — один открытый и один частный — для шифрования и расшифровки информации. Асимметричная криптография была разработана в 1970-х годах британскими государственными служащими Джеймсом Эллисом, Клиффордом Коксом и Малкольмом Дж. Уильямсоном. Однако это знание не было обнародовано до 1997 года.

1980-е годы: динамические пароли

Традиционные пароли быстро стали недостаточными по мере развития технологий. Пароли легко угадывались, и многие люди повторно использовали свои пароли, что делало их уязвимыми. Поэтому ученые-компьютерщики разработали динамические пароли. Динамические пароли меняются в зависимости от таких переменных, как местоположение, время или обновление физического пароля. Со временем были введены два протокола динамических паролей:

Пароли легко угадывались, и многие люди повторно использовали свои пароли, что делало их уязвимыми. Поэтому ученые-компьютерщики разработали динамические пароли. Динамические пароли меняются в зависимости от таких переменных, как местоположение, время или обновление физического пароля. Со временем были введены два протокола динамических паролей:

TOTP – одноразовый пароль на основе времени (OTP), где пароль создается на основе запрошенного времени.

HOTP — HMAC (код проверки подлинности сообщения на основе хэша) OTP — это OTP на основе событий, в котором пароль генерируется с помощью хэш-кода, использующего инкрементный счетчик.

Динамические пароли часто используются в сочетании с обычными паролями в качестве одной из форм двухфакторной аутентификации.

1990-е: Инфраструктура открытых ключей

После того, как асимметричная криптография стала достоянием общественности, ученые-компьютерщики продолжили эту работу и стандартизировали ее путем разработки инфраструктуры открытых ключей (PKI). PKI определил, как создавать, хранить и отправлять цифровые сертификаты, добавляя более надежную защиту для онлайн-пользователей и связи.

PKI определил, как создавать, хранить и отправлять цифровые сертификаты, добавляя более надежную защиту для онлайн-пользователей и связи.

2000-е: Многофакторная аутентификация и единый вход

К началу 2000-х программисты создали более надежные технологии аутентификации с многоуровневой защитой.

Многофакторная проверка подлинности требовала от пользователей предоставления двух форм проверки перед получением доступа. А система единого входа (SSO) упростила процесс проверки, так что пользователям нужно вводить учетные данные только в одной точке доступа, проверенной доверенной третьей стороной.

2010-е: Биометрия

До 2010-х биометрическая аутентификация была зарезервирована для правительственного доступа с высоким уровнем безопасности и шпионских фильмов. Но с развитием новейших технологий биометрия стала обычной формой аутентификации, включая TouchID и FaceID на смарт-устройствах.

Важность аутентификации

Кибератаки представляют собой серьезную угрозу для современных организаций. По мере того, как все больше людей работают удаленно, а облачные вычисления становятся нормой во всех отраслях, ландшафт угроз в последние годы расширился в геометрической прогрессии. В результате Согласно недавнему исследованию Identity Defined Security Alliance (IDSA), 94 % корпоративных организаций столкнулись с утечкой данных, причем 79 % были взломаны за последние два года .

По мере того, как все больше людей работают удаленно, а облачные вычисления становятся нормой во всех отраслях, ландшафт угроз в последние годы расширился в геометрической прогрессии. В результате Согласно недавнему исследованию Identity Defined Security Alliance (IDSA), 94 % корпоративных организаций столкнулись с утечкой данных, причем 79 % были взломаны за последние два года .

Кроме того, исследование Cybersecurity Insiders показало, что 90% респондентов подверглись фишинговым атакам в 2020 году, а еще 29% подверглись атакам с подменой учетных данных и подбором пароля, что привело к значительным затратам службы поддержки из-за сброса пароля.

В связи с тем, что глобальные издержки от киберпреступлений, как ожидается, будут расти на 15 % в год в течение следующих пяти лет и к 2025 году достигнут 10,5 трлн долларов США в год, организациям как никогда важно защищать себя.

В результате аутентификация становится все более важной стратегией снижения риска для снижения риска и защиты конфиденциальных данных. Аутентификация помогает организациям и пользователям защитить свои данные и системы от злоумышленников, стремящихся получить доступ и украсть (или использовать) личную информацию. Эти системы могут включать компьютерные системы, сети, устройства, веб-сайты, базы данных и другие приложения и службы.

Аутентификация помогает организациям и пользователям защитить свои данные и системы от злоумышленников, стремящихся получить доступ и украсть (или использовать) личную информацию. Эти системы могут включать компьютерные системы, сети, устройства, веб-сайты, базы данных и другие приложения и службы.

Организации, которые вкладывают средства в аутентификацию в рамках стратегии инфраструктуры управления идентификацией и доступом (IAM), получают множество преимуществ, в том числе:

- Ограничение утечки данных

- Сокращение и управление организационными затратами

- Достижение соответствия нормативным требованиям

Развитие многофакторной аутентификации

Одним из наиболее важных способов защиты данных является многофакторная аутентификация (MFA). Отчет DBIR за 2021 год показал, что учетные данные являются наиболее часто скомпрометированными данными при взломе, особенно при фишинговой атаке, которая обычно использует учетные данные жертвы для получения дальнейшего доступа к целевой организации.

Но многофакторная аутентификация добавляет еще один уровень проверки, который может помочь предотвратить подобные атаки. Другими словами, даже если хакеры украдут ваши учетные данные, этого будет недостаточно для проникновения в систему.

Microsoft и Google недавно расхваливали преимущества включения многофакторной аутентификации в свои передовые методы обеспечения безопасности:

«Наше исследование показывает, что простое добавление номера телефона для автоматические боты, 99% массовых фишинговых атак и 66% целевых атак произошли во время нашего расследования», — поделился Google. текущий пароль . Это особенно важно, поскольку одних только паролей уже недостаточно для защиты учетных записей, — объясняет Алекс Вайнерт, руководитель групповой программы по безопасности и защите личных данных в Microsoft. снижает риск несанкционированного доступа и атак методом грубой силы, поэтому организации и пользователи могут надежно защитить свои учетные записи и другие важные данные.

Варианты использования аутентификации

Сегодня аутентификация является обычной практикой не только среди ИТ-специалистов и ученых, но и среди нетехнических пользователей. Будь то вход в Facebook с именем пользователя и паролем или открытие телефона с помощью TouchID или уникального PIN-кода, большинство людей использовали аутентификацию для доступа к своей личной информации и устройствам дома и на работе.

Конечно, по мере того, как технологии совершенствуются, а хакеры становятся все более искусными и широко распространенными, новые методы аутентификации набирают обороты для лучшей защиты личных, деловых и государственных ресурсов от несанкционированного доступа. Подробнее об этих методах мы поговорим ниже.

Как работает аутентификация?

Базовая аутентификация включает подтверждение того, что пользователь является тем, кем он себя называет, с помощью таких методов аутентификации, как имя пользователя и пароль, биометрическая информация, такая как распознавание лица или сканирование отпечатков пальцев, а также телефонные или текстовые подтверждения (которые чаще всего используются как часть двух- методы факторной аутентификации).

Но как работает аутентификация на сервере?

Для аутентификации личности с помощью логина и пароля (наиболее распространенная форма аутентификации) процесс довольно прост:

- Пользователь создает имя пользователя и пароль для входа в учетную запись, к которой он хочет получить доступ. Эти логины затем сохраняются на сервере.

- Когда этот пользователь входит в систему, он вводит свое уникальное имя пользователя и пароль, и сервер сверяет эти учетные данные с теми, которые сохранены в его базе данных. Если они совпадают, пользователю предоставляется доступ.

Имейте в виду, что многие приложения используют файлы cookie для аутентификации пользователей после первоначального входа в систему, чтобы им не приходилось каждый раз входить в свою учетную запись. Каждый период, в течение которого пользователь может войти в систему без повторной аутентификации, называется сеансом. Чтобы сеанс оставался открытым, приложение делает две вещи, когда пользователь входит в систему в первый раз:

- Создайте токен (строку уникальных символов), привязанный к учетной записи.

- Назначьте браузеру файл cookie с прикрепленным токеном.

Когда пользователь переходит на загрузку защищенной страницы, приложение проверяет маркер в файле cookie браузера и сравнивает его с маркером в своей базе данных. Если они совпадают, пользователь сохраняет доступ без повторного ввода своих учетных данных.

В конце концов, приложение уничтожает токен на сервере, что приводит к тайм-ауту сеанса пользователя. Преимущество этого типа аутентификации заключается в том, что он упрощает взаимодействие с пользователем и экономит время пользователя. Однако это также означает, что устройство или браузер, в который вошел пользователь, уязвимы, если попадут в чужие руки.

Факторы аутентификации

Фактор аутентификации — это категория учетных данных, используемых для аутентификации или подтверждения личности пользователя. Факторы аутентификации могут включать пароли, токены безопасности (такие как ключи или смарт-карты) и биометрическую проверку, такую как сканирование отпечатков пальцев.

Существует три основных фактора аутентификации:

- То, что вы знаете (факторы знаний): Это наиболее распространенный фактор аутентификации. Он проверяет личность, подтверждая пользователей с помощью имеющейся у них конфиденциальной информации, такой как логин и пароль.

- То, что у вас есть (также известные как факторы владения): Пользователи подтверждают свою личность с помощью уникального объекта, такого как карта доступа или брелок. Эта аутентификация устраняет риск забывания паролей; однако это означает, что пользователь должен иметь объект при себе всякий раз, когда ему нужно получить доступ к системе, и они рискуют потерять его в результате несчастного случая или кражи.

- Что-то, чем вы являетесь (также известные как факторы принадлежности): Фактор принадлежности подтверждает личность с помощью неотъемлемых биометрических характеристик пользователя, таких как отпечаток пальца, голос или рисунок радужной оболочки глаза.

Преимущество биометрической аутентификации в том, что ее труднее потерять или воспроизвести. Но они могут быть дорогими и менее точными, чем традиционные факторы аутентификации.

Преимущество биометрической аутентификации в том, что ее труднее потерять или воспроизвести. Но они могут быть дорогими и менее точными, чем традиционные факторы аутентификации.

Существуют ли дополнительные факторы аутентификации?

Некоторые указывают на такие меры, как местоположение (где вы находитесь) и время (сколько сейчас времени) в качестве дополнительных факторов аутентификации. Но их лучше классифицировать как элементы управления безопасностью или дополнительную аутентификацию.

Как поясняет Национальный институт стандартов и технологий (NIST), федеральное агентство, которое публикует официальные руководства по кибербезопасности: или верификатор для оценки риска заявленной личности, но они не считаются факторами аутентификации ».

Это связано с тем, что вы не можете подтвердить чью-либо личность, основываясь только на том, где они находятся или когда они получают доступ к системе. Например, два человека могут находиться в одном и том же месте, но это явно не один и тот же человек. Само по себе их расположение не может быть определяющим фактором. Точно так же время само по себе не может быть использовано для идентификации кого-либо.

Само по себе их расположение не может быть определяющим фактором. Точно так же время само по себе не может быть использовано для идентификации кого-либо.

Но их можно применять в качестве дополнительных уровней безопасного управления доступом в дополнение к основным факторам аутентификации. Например, вы можете запланировать доступ в определенные часы дня или недели. Пользователям, пытающимся получить доступ к системе за пределами этих временных окон, будет отказано. Кроме того, вы можете использовать местоположение, например местоположение GPS или IP-адрес, чтобы обнаруживать аномальные действия.

Типы проверки подлинности

Однофакторная проверка подлинности

Однофакторная проверка подлинности (SFA) или однофакторная проверка подлинности предполагает сопоставление одних учетных данных для получения доступа к системе (т. е. имени пользователя и пароля). Хотя это наиболее распространенная и известная форма аутентификации, она считается небезопасной, и Агентство по кибербезопасности и безопасности инфраструктуры (CISA) недавно добавило ее в свой список недобросовестных методов.

Основным недостатком является то, что однофакторная аутентификация обеспечивает только один барьер. Хакерам нужно только украсть учетные данные, чтобы получить доступ к системе. А такие методы, как повторное использование пароля, совместное использование пароля администратора и использование стандартных или иных слабых паролей, значительно облегчают хакерам их угадывание или получение.

Двухфакторная аутентификация

Двухфакторная аутентификация (2FA) добавляет второй уровень защиты к вашим точкам доступа. Вместо одного фактора аутентификации для двухфакторной аутентификации требуется два фактора аутентификации из трех категорий:

- То, что вы знаете (например, имя пользователя и пароль)

- Что-то, что у вас есть (например, токен безопасности или смарт-карта)

- Что-то, чем вы являетесь (например, TouchID или другие биометрические учетные данные)

Имейте в виду, что хотя имя пользователя и пароль представляют собой две части информации, они оба являются факторами знаний, поэтому они считаются одним фактором. Чтобы считаться двухфакторной аутентификацией, другой метод аутентификации должен относиться к одной из двух других категорий.

Чтобы считаться двухфакторной аутентификацией, другой метод аутентификации должен относиться к одной из двух других категорий.

Двухфакторная аутентификация более безопасна, потому что даже если пароль пользователя будет украден, хакеру придется предоставить вторую форму аутентификации для получения доступа, что гораздо менее вероятно.

Трехфакторная аутентификация

Трехфакторная аутентификация (3FA) требует учетных данных, подтверждающих личность, от трех отдельных факторов аутентификации (т. е. одного от того, что вы знаете, одного от того, что у вас есть, и одного от того, кем вы являетесь). Как и 2FA, трехфакторная аутентификация является более безопасным процессом аутентификации и добавляет третий уровень защиты доступа к вашим учетным записям.

Многофакторная проверка подлинности

Многофакторная проверка подлинности (MFA) относится к любому процессу, требующему двух или более факторов проверки подлинности. Двухфакторная и трехфакторная аутентификация считаются многофакторной аутентификацией.

Аутентификация единого входа

Аутентификация единого входа (SSO) позволяет пользователям входить в систему и получать доступ к нескольким учетным записям и приложениям, используя только один набор учетных данных. Чаще всего мы видим это на практике в таких компаниях, как Facebook или Google, которые позволяют пользователям создавать и входить в другие приложения, используя свои учетные данные Google или Facebook. По сути, приложения передают процесс аутентификации на аутсорсинг доверенной третьей стороне (например, Google), которая уже подтвердила личность пользователя.

Система единого входа может повысить безопасность за счет упрощения управления именами пользователей и паролями для пользователей, а также ускорить и упростить вход в систему. Это также может сократить время, затрачиваемое службой поддержки на сброс забытых паролей. Кроме того, администраторы по-прежнему могут централизованно контролировать такие требования, как многофакторная аутентификация и сложность пароля, и может быть проще удалить учетные данные после того, как пользователь покинет организацию.

Одноразовый пароль

Одноразовый пароль (OTP) или одноразовый PIN-код (иногда называемый динамическим паролем) — это автоматически сгенерированный пароль, действительный для одного сеанса входа или транзакции. OTP часто используется для MFA. Например, пользователь начнет входить в систему со своим именем пользователя и паролем, что затем запускает приложение для отправки одноразового пароля на его зарегистрированный телефон или адрес электронной почты. Затем пользователь может ввести этот код для завершения аутентификации и входа в свою учетную запись.

Аутентификация без пароля

Аутентификация без пароля, как следует из названия, не требует пароля или другого фактора аутентификации, основанного на знаниях. Как правило, пользователь вводит свой идентификатор, а затем ему предлагается пройти аутентификацию с помощью зарегистрированного устройства или токена. Аутентификация без пароля часто используется в сочетании с единым входом и многофакторной аутентификацией для улучшения взаимодействия с пользователем, упрощения и сложности администрирования ИТ и повышения безопасности.

Аутентификация на основе сертификатов

Проверка подлинности на основе сертификатов (CBA) использует цифровой сертификат для идентификации и проверки подлинности пользователя, устройства или компьютера. Цифровой сертификат, также известный как сертификат открытого ключа, представляет собой электронный документ, в котором хранятся данные открытого ключа, включая информацию о ключе, его владельце и цифровую подпись, подтверждающую личность. CBA часто используется как часть процесса двухфакторной или многофакторной аутентификации.

Биометрия

Биометрическая аутентификация опирается на биометрические данные, такие как отпечатки пальцев, сканирование сетчатки глаза и сканирование лица, для подтверждения личности пользователя. Для этого система должна сначала собрать и сохранить биометрические данные. А затем, когда пользователь входит в систему, он представляет свои биометрические данные, и система сравнивает их с биометрическими данными в своей базе данных. Если они совпадают, они в игре.

Если они совпадают, они в игре.

Аутентификация и авторизация

Так в чем же разница между аутентификацией и авторизацией?

Проще говоря, аутентификация — это процесс проверки личности пользователя, а авторизация — это процесс проверки того, к каким файлам, данным и приложениям разрешен доступ этому пользователю. После аутентификации пользователя авторизация предоставляет ему доступ к разным уровням информации и к выполнению определенных функций на основе заранее определенных правил, установленных для определенных типов пользователей.

Например, сотрудники отдела продаж могут иметь доступ к определенным приложениям и базам данных, которые позволяют им выполнять свою работу и эффективно сотрудничать. Но у них не будет доступа к внутренним серверам и программному обеспечению, которое ИТ-отдел использует для управления информационной инфраструктурой компании. Эта стратегия безопасности называется доступом с наименьшими привилегиями (или, формально, принципом наименьших привилегий [POLP]), и она гарантирует, что пользователям предоставляется доступ только к той информации и системам, которые им необходимы для выполнения их работы — ни больше, ни меньше. Это защищает данные организации, ограничивая количество пользователей, которые могут получить доступ к конфиденциальной информации, уменьшая поверхность для угроз.

Это защищает данные организации, ограничивая количество пользователей, которые могут получить доступ к конфиденциальной информации, уменьшая поверхность для угроз.

Организации могут использовать аутентификацию и авторизацию как часть стратегической структуры для интеллектуального управления доступом в своих системах.

Новые тенденции аутентификации

Методы аутентификации постоянно развиваются. По мере того как угрозы безопасности становятся все более сложными, мы будем видеть все больше и больше передовых протоколов аутентификации для обеспечения безопасного доступа в различных отраслях. Одна из главных тенденций будет заключаться в улучшении и расширении возможностей биометрической аутентификации.

Statista сообщает, что мировой рынок биометрических систем, по прогнозам, достигнет почти 43 миллиардов долларов в 2022 году. Ожидается, что в ближайшие годы рынок резко вырастет, достигнув размера 83 миллиардов долларов к 2027 году.

Еще одной ключевой областью роста будет в адаптивной аутентификации. Это следующее поколение MFA основано на искусственном интеллекте и машинном обучении для определения дополнительной информации о пользователе, такой как местоположение, время и устройство, для контекстуализации попытки входа в систему и выявления подозрительного поведения при доступе.

Это следующее поколение MFA основано на искусственном интеллекте и машинном обучении для определения дополнительной информации о пользователе, такой как местоположение, время и устройство, для контекстуализации попытки входа в систему и выявления подозрительного поведения при доступе.

По мере того, как угрозы безопасности становятся все более сложными, адаптивные меры MFA будут необходимы для блокировки злоумышленников.

Обеспечение светлого будущего

Надежные методы аутентификации имеют решающее значение для защиты вашей организации и снижения рисков, которые угрожают вашей будущей жизнеспособности. Тем не менее, слабая аутентификация остается распространенной уязвимостью для информационных систем.

Как показано в Руководстве по расширению емкости CISA: «Актив с самым слабым методом аутентификации становится потенциальным путем для обхода более строгой аутентификации для системы, к которой он подключен. Злоумышленники могут легко проникнуть в здание из бетона и стали с усиленными дверями и сложными замками, если есть большие открытые окна».

Аутентификация в strongDM

Платформа доступа к инфраструктуре strongDM предоставляет комплексные решения по управлению доступом для всей вашей организации. Управляйте и проверяйте доступ к вашим базам данных, серверам, кластерам и веб-приложениям — все с помощью одного простого решения.

strongDM обеспечивает защиту доступа на каждом этапе от аутентификации до авторизации, обеспечивая полное наблюдение, чтобы вы знали, что защищены в каждой точке доступа.

Защитите свою инфраструктуру, включая все ваши конфиденциальные данные, с помощью strongDM. Закажите бесплатную демонстрацию без BS сегодня.

об авторе

Эндрю Магнуссон (Andrew Magnusson), директор по глобальному обслуживанию клиентов , 20 лет проработал в сфере информационной безопасности, выполняя самые разные задачи: от администрирования брандмауэров до мониторинга сетевой безопасности. Его навязчивая идея дать людям доступ к ответам привела его к публикации

Практическое управление уязвимостями с помощью No Starch Press в 2020 году.

В этом случае, учитывая, что для аутентификации по коду пользователя не предоставляется пароль, поле пароля входа в систему будет пустым.

В этом случае, учитывая, что для аутентификации по коду пользователя не предоставляется пароль, поле пароля входа в систему будет пустым. Указание имен пользователя и паролей для входа в систему.

Указание имен пользователя и паролей для входа в систему.

xml свойство <Setting> с указанием атрибутов, которые нужно добавить в бесконтекстный поиск, затем перезапустите сервер Tomcat.

xml свойство <Setting> с указанием атрибутов, которые нужно добавить в бесконтекстный поиск, затем перезапустите сервер Tomcat.

Преимущество биометрической аутентификации в том, что ее труднее потерять или воспроизвести. Но они могут быть дорогими и менее точными, чем традиционные факторы аутентификации.

Преимущество биометрической аутентификации в том, что ее труднее потерять или воспроизвести. Но они могут быть дорогими и менее точными, чем традиционные факторы аутентификации.