Содержание

DDoS — распределенные атаки типа «отказ в обслуживании»

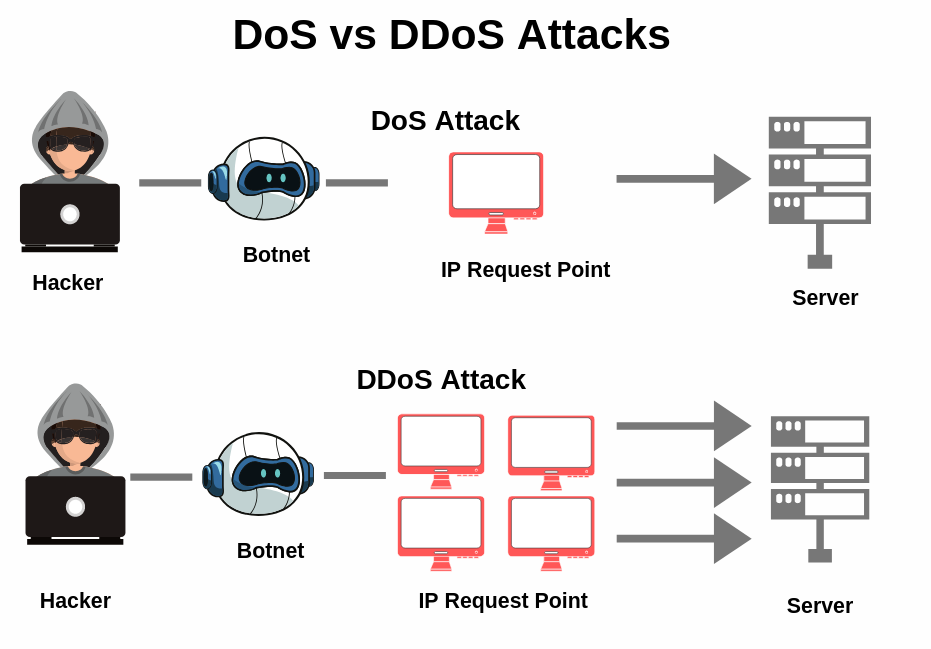

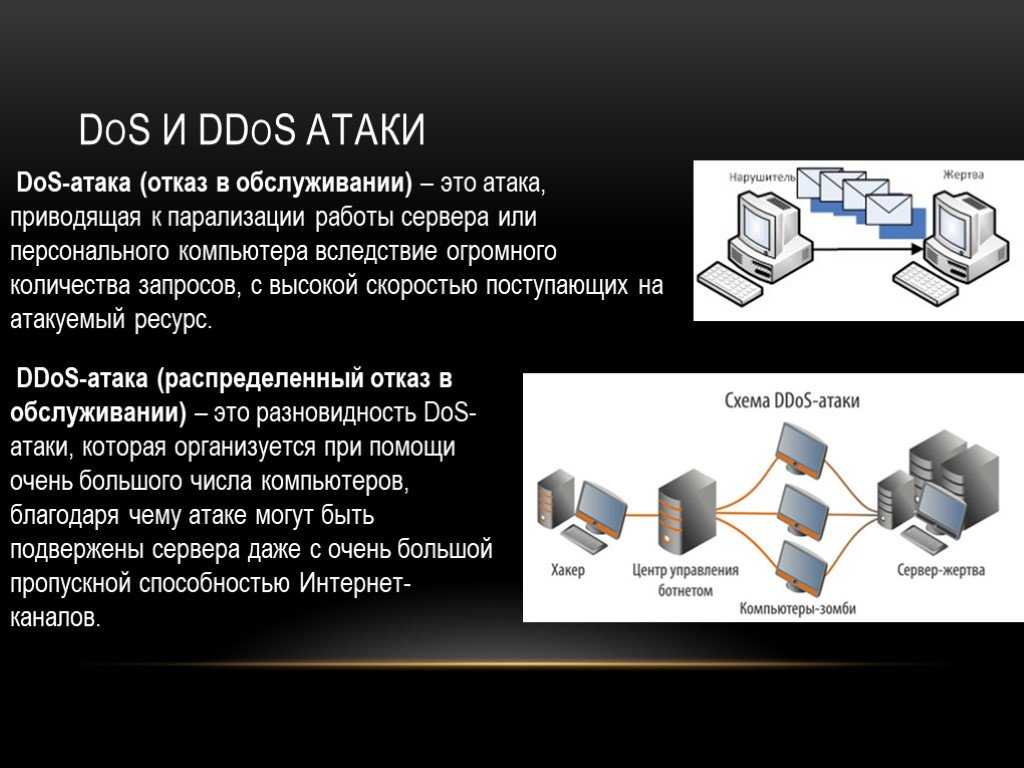

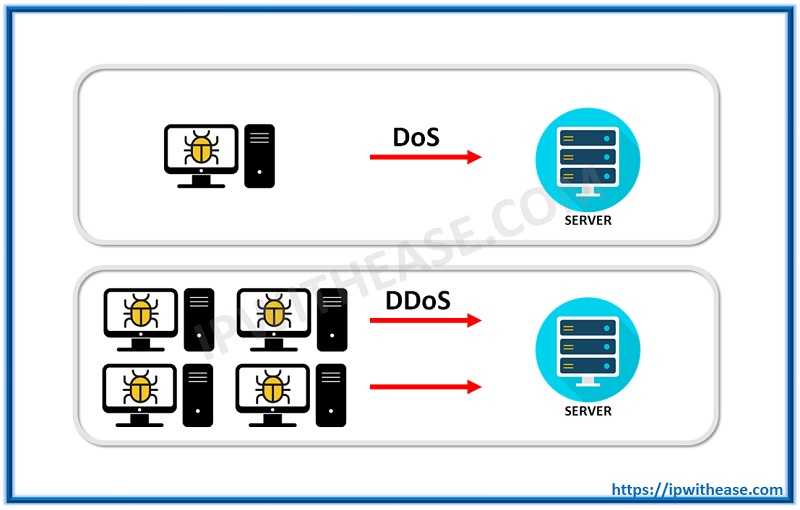

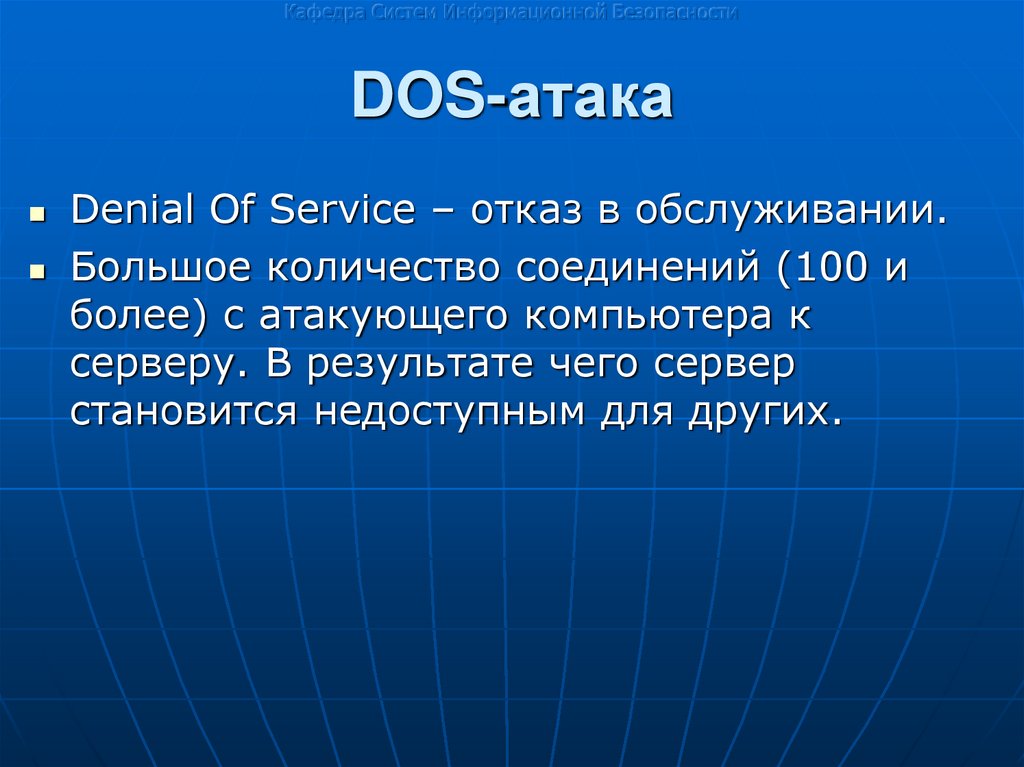

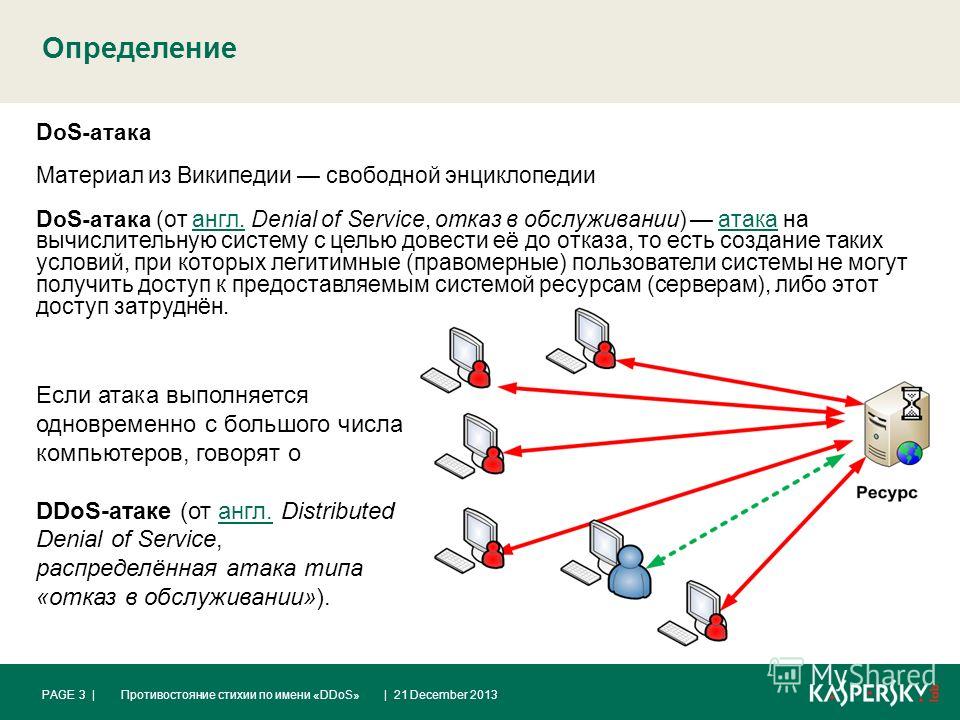

DoS-атака или Denial of Service attack — это атака типа «отказ в обслуживании».

Суть этого типа атак состоит в «перегрузке» атакуемого сервера или каналов связи, а исчерпание ресурсов атакуемой системы или ухудшает качество работы приложения, или вообще прекращает его работу. Простой DoS встречается редко и обычно отбивается банальной блокировкой доступа к системе для атакующего компьютера.

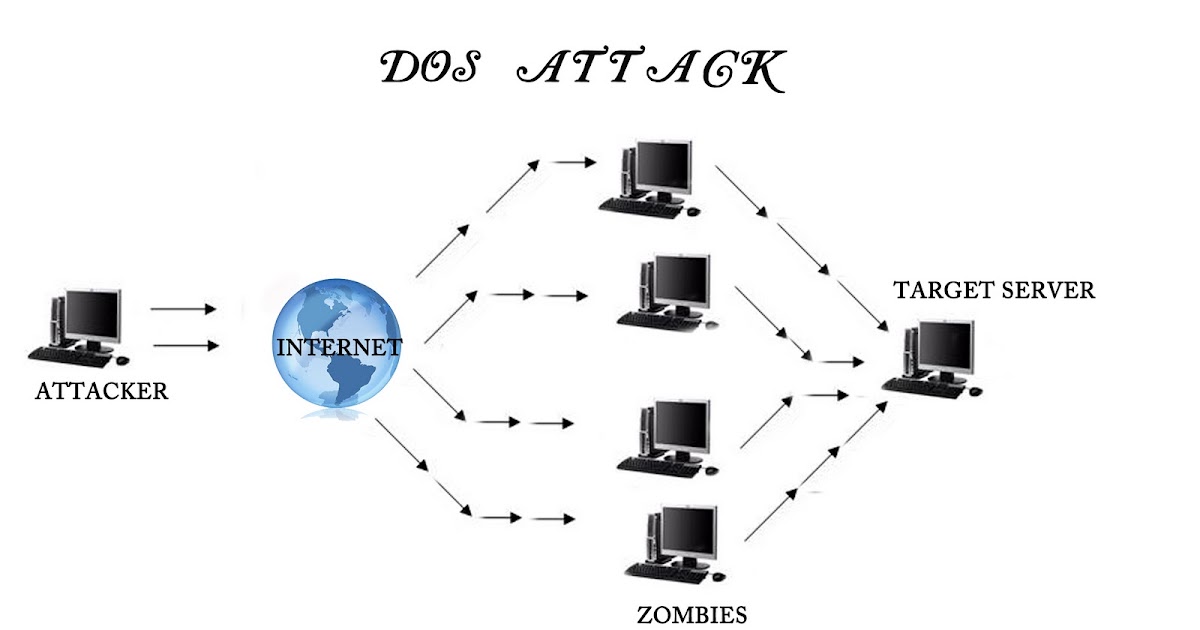

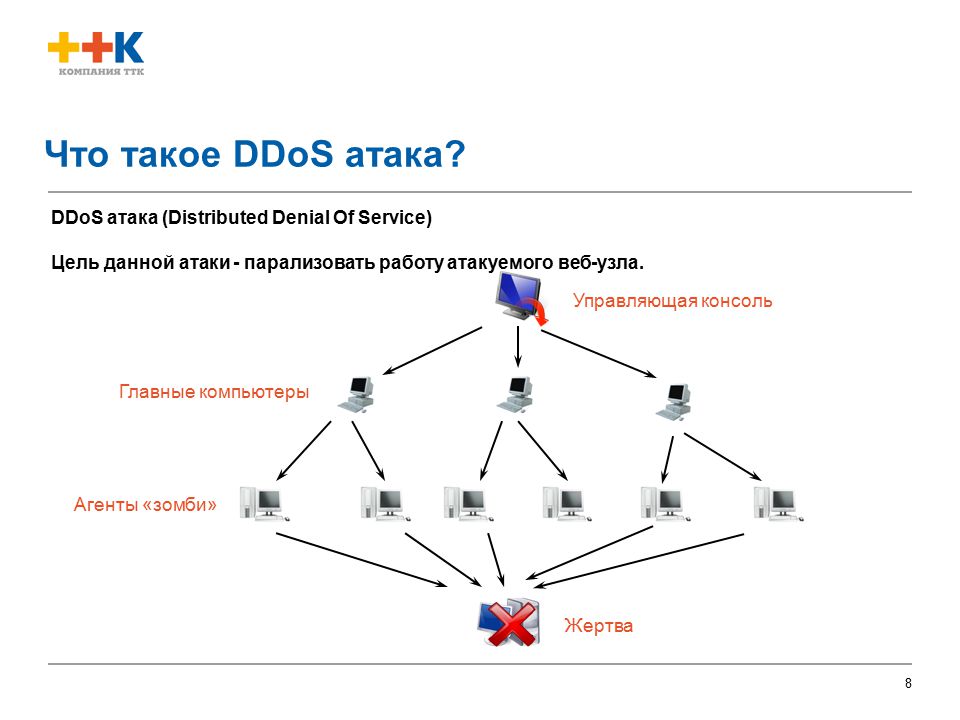

DDоS — это распределённая атака, основанная на том же принципе, то есть производящаяся с более чем одного атакующего компьютера. DDoS несколько усложняет блокировку атакующих — чем больше атакующий ботнет, тем сложнее отбиваться.

DDoS — это не про HighLoad или производительность

DoS или DDoS не стоит путать с падением производительности или сбоями под нагрузкой.

Начнём с того, что 9 из 10 случаев, когда Заказчик говорит, что его проект DDoS’ят — это заблуждение, вызванное тем, что сайт просто «тормозит» по другим причинам: плохая архитектура приложения или недостаточно мощное хостинговое оборудование.

- Реальный DDoS стоит для его инициатора денег и редко длится неделями, как это бывает у «заблуждающихся».

- В принципе не DDoS’ят «местячковые» проекты, которые посещает не больше несколько сотен человек в сутки — они просто никому «дорогу не переходят».

- Если сайт на дешёвом виртуальном хостинге, то там и легитимные посетители способны «положить» инфраструктуру.

- Проекты, сделанные дёшево и «на коленке», могут просто плохо работать, для высокой производительности нужны усилия разработчиков, решения «из коробки» редко бывают устойчивыми к нагрузкам.

Решение очень простое — сменить хостинг на более производительный, осуществить профилирование работы сайта или веб-приложения и убрать «узкие места».

Реальные атаки DDoS

Если классифицировать по уровню атаки, то есть 2 сценария:

- (D)DoS на приложение

- (D)DoS на сеть

В случае, когда имеет место реальный (D)DoS, распространены два основных варианта:

- Атака относительно слабая и нацелена в основном на уровень приложения, но приложение или сервер не могут от неё отбиться в силу недостаточной оптимизированности.

Это наиболее частый вариант, когда атака имеет место на не самые популярные ресурсы. Чаще всего помогает настройка брандмауэра, выявление и бан атакующих, а если проблема в приложении — то спасает настройка кеширования и усложнение доступа к «тяжёлой» функциональности, которая грузит сервер.

Это наиболее частый вариант, когда атака имеет место на не самые популярные ресурсы. Чаще всего помогает настройка брандмауэра, выявление и бан атакующих, а если проблема в приложении — то спасает настройка кеширования и усложнение доступа к «тяжёлой» функциональности, которая грузит сервер. - Атака сильная и полностью «забивает» канал связи — на уровне приложения и сервера с ней уже не справиться. Встречается в коммерческом сегменте такое не очень часто. Тут уже надо обращаться за помощью к хостеру или к специализированным компаниям — они могут «взять удар на себя» и пропустят к сайту только нормальных пользователей.

(D)DoS на приложение

Атака основана на отправке большого количества запросов на выполнение ресурсоёмких операций:

- большие выборки объектов без лимитов

- сложные фильтры / поиск

- запросы на обработку графики

- загрузка объёмных файлов

Также можно классифицировать атаки по ресурсу, который подвергается наибольшей нагрузке:

- CPU — процессор перегружен вычислениями

- RAM — не хватает оперативной памяти

- I/O — не хватает производительности ввода-вывода

- Хранилище — забивается система хранения

Основные механики защиты от DDos на уровень приложения:

- Настройка мониторинга показателей

- Выявление и анализ ресурсоёмких запросов

- Оптимизация производительности

- Настройка кэширования

- Установка лимитов

- Использование очередей

- Требование аутентификации для «тяжелых» операций

- Проверка на человечность (капчи и подобные механизмы)

- Блокировка по IP

- Корректное конфигурирование серверного ПО под ресурсы (исключаем OOM)

- Возможность отключения вторичного функционала без ущерба для работоспособности всей системы

(D)DoS на сеть

Принцип атаки: переполнение полосы пропускания, различный флуд (HTTP, ICMP, UPD, SYN)

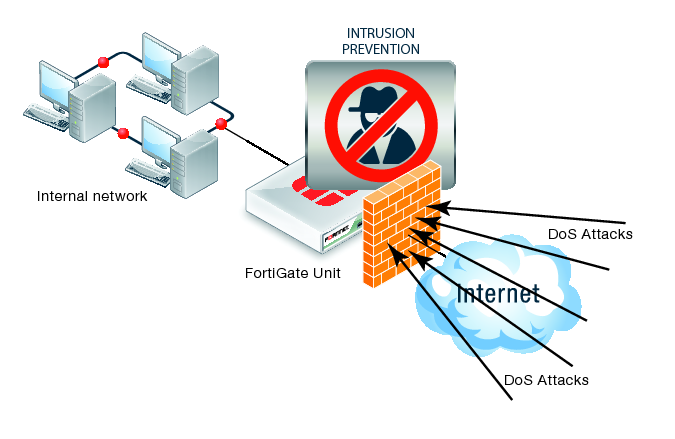

Основные механики защиты от DDos на уровень сети:

- Своевременное обновление ПО

- Конфигурация ядра ОС для поддержки большого количества соединений

- Брандмауэры / Firewalls

- Deep Packet Inspection (DPI)

- Услуги хостинг-провайдера

- Сервисы защиты / CDN

Отказ в обслуживании | Защита информации с человеческим лицом

Атаки типа «отказ в обслуживании» (DoS, denial of service), по-видимому, являются наиболее распространенными и простыми в исполнении. Целью атаки является приведение атакуемого узла или сети в такое состояние, когда передача данных другому узлу (или передача данных вообще) становится невозможна или крайне затруднена. Вследствие этого пользователи сетевых приложений, работающих на атакуемом узле, не могут быть обслужены — отсюда название этого типа атак. Атаки DoS используются как в комплексе с другими, так и сами по себе.

Целью атаки является приведение атакуемого узла или сети в такое состояние, когда передача данных другому узлу (или передача данных вообще) становится невозможна или крайне затруднена. Вследствие этого пользователи сетевых приложений, работающих на атакуемом узле, не могут быть обслужены — отсюда название этого типа атак. Атаки DoS используются как в комплексе с другими, так и сами по себе.

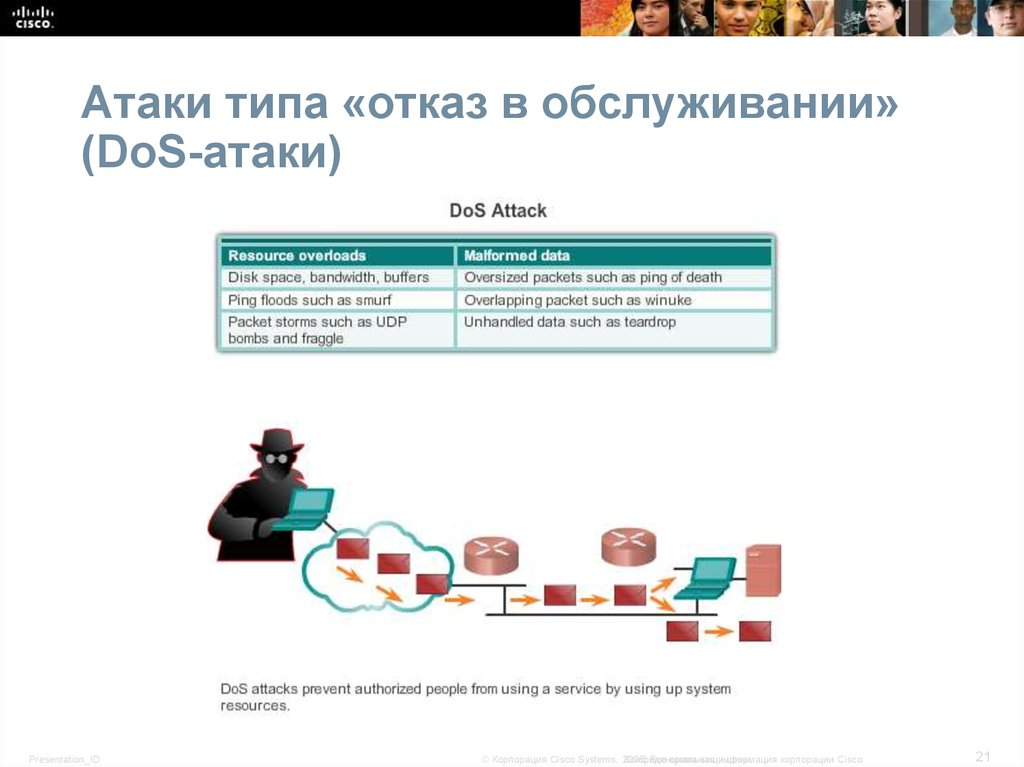

DoS-атаки можно условно поделить на три группы:

- атаки большим числом формально корректных, но, возможно, сфальсифицированных пакетов, направленные на истощение ресурсов узла или сети;

- атаки специально сконструированными пакетами, вызывающие общий сбой системы из-за ошибок в программах;

- атаки сфальсифицированными пакетами, вызывающими изменения в конфигурации или состоянии системы, что приводит к невозможности передачи данных, сбросу соединения или резкому снижению его эффективности.

Истощение ресурсов узла или сети

Smurf

Атака smurf состоит в генерации шквала ICMP Echo-ответов, направленных на атакуемый узел. Для создания шквала злоумышленник направляет несколько сфальсифицированных Echo-запросов от имени жертвы на широковещательные адреса нескольких сетей, которые выступят в роли усилителей. Потенциально большое число узлов, находящихся в сетях-усилителях и поддерживающих обработку широковещательных Echo-запросов, одновременно отправляет ответы на атакуемый узел. В результате атаки сеть, в которой находится жертва, сам атакуемый узел, а также и сети-усилители могут быть временно заблокированы шквалом ответных сообщений. Более того, если атакуемая организация оплачивает услуги провайдера Интернета пропорционально полученному трафику, ее расходы могут существенно возрасти.

Для создания шквала злоумышленник направляет несколько сфальсифицированных Echo-запросов от имени жертвы на широковещательные адреса нескольких сетей, которые выступят в роли усилителей. Потенциально большое число узлов, находящихся в сетях-усилителях и поддерживающих обработку широковещательных Echo-запросов, одновременно отправляет ответы на атакуемый узел. В результате атаки сеть, в которой находится жертва, сам атакуемый узел, а также и сети-усилители могут быть временно заблокированы шквалом ответных сообщений. Более того, если атакуемая организация оплачивает услуги провайдера Интернета пропорционально полученному трафику, ее расходы могут существенно возрасти.

Для атакуемого узла и его сети не существует адекватных способов защиты от этой атаки. Очевидно, что блокирование ICMP-сообщений маршрутизатором на входе в атакуемую сеть не является удовлетворительным решением проблемы, поскольку при этом канал, соединяющий организацию с провайдером Интернета, остается подверженным атаке, а именно он, как правило, является наиболее узким местом при работе организации с Интернетом. И поскольку ICMP-сообщения были доставлены провайдером на маршрутизатор организации, они подлежат оплате.

И поскольку ICMP-сообщения были доставлены провайдером на маршрутизатор организации, они подлежат оплате.

Атаку smurf можно обнаружить путем анализа трафика на маршрутизаторе или в сети. Признаком атаки является также полная загрузка внешнего канала и сбои в работе хостов внутри сети. При обнаружении атаки следует определить адреса отправителей сообщений Echo Reply (это сети-усилители), установить в регистратуре Интернета их административную принадлежность и обратиться к администраторам с просьбой принять меры защиты для усилителей. Администратор атакуемой сети также должен обратиться к своему провайдеру с извещением об атаке; провайдер может заблокировать передачу сообщений Echo Reply в канал атакуемой организации.

Для устранения атак smurf защитные меры могут быть предприняты как потенциальными усилителями, так и администраторами сетей, в которых может находиться злоумышленник. Это:

- запрет на маршрутизацию датаграмм с широковещательным адресом назначения между сетью организации и Интернетом;

- запрет на обработку узлами Echo-запросов, направленных на широковещательный адрес;

- запрет на маршрутизацию датаграмм, направленных из внутренней сети (сети организации) в Интернет, но имеющих внешний адрес отправителя.

В этой связи отметим, что каждая сеть может оказаться в любой из трех ролей: сети злоумышленника, усилителя или жертвы, поэтому, принимая меры по защите других сетей, вы можете надеяться, что администраторы других сетей достаточно квалифицированы и принимают те же самые меры, которые могут защитить вас.

SYN flood и Naptha

Распространенная атака SYN flood (она же Neptune) состоит в посылке злоумышленником SYN-сегментов TCP на атакуемый узел в количестве большем, чем тот может обработать одновременно (это число невелико — обычно несколько десятков).

При получении каждого SYN-сегмента модуль TCP создает блок TCB, то есть выделяет определенные ресурсы для обслуживания будущего соединения, и отправляет свой SYN-сегмент. Ответа на него он никогда не получит. (Чтобы замести следы и не затруднять себя игнорированием ответных SYN-сегментов, злоумышленник будет посылать свои SYN-сегменты от имени несуществующего отправителя или нескольких случайно выбранных несуществующих отправителей. ) Через несколько минут модуль TCP ликвидирует так и не открытое соединение, но если одновременно злоумышленник сгенерирует большое число SYN-сегментов, то он заполнит все ресурсы, выделенные для обслуживания открываемых соединений, и модуль TCP не сможет обрабатывать новые SYN-сегменты, пока не освободится от запросов злоумышленника. Постоянно посылая новые запросы, злоумышленник может продолжительно удерживать жертву в блокированном состоянии. Чтобы снять воздействие атаки, злоумышленник посылает серию сегментов с флагом RST, которые ликвидируют полуоткрытые соединения и освобождают ресурсы атакуемого узла.

) Через несколько минут модуль TCP ликвидирует так и не открытое соединение, но если одновременно злоумышленник сгенерирует большое число SYN-сегментов, то он заполнит все ресурсы, выделенные для обслуживания открываемых соединений, и модуль TCP не сможет обрабатывать новые SYN-сегменты, пока не освободится от запросов злоумышленника. Постоянно посылая новые запросы, злоумышленник может продолжительно удерживать жертву в блокированном состоянии. Чтобы снять воздействие атаки, злоумышленник посылает серию сегментов с флагом RST, которые ликвидируют полуоткрытые соединения и освобождают ресурсы атакуемого узла.

Целью атаки является приведение узла (сервера) в состояние, когда он не может принимать запросы на открытие соединений. Однако некоторые недостаточно хорошо спроектированные системы в результате атаки не только перестают открывать новые соединения, но и не могут поддерживать уже установленные, а в худшем случае — зависают.

Ping of death

Атака состоит в посылке на атакуемый узел фрагментированной датаграммы, размер которой после сборки превысит 65 535 октетов. Напомним, что длина поля Fragment Offset заголовка IP-датаграммы — 13 битов (то есть, максимальное значение равно 8192), а измеряются смещения фрагментов в восьмерках октетов. Если последний фрагмент сконструированной злоумышленником датаграммы имеет, например, смещение Fragment Offset=8190, а длину — 100, то его последний октет находится в собираемой датаграмме на позиции 8190*8+100=65620 (плюс как минимум 20 октетов IP-заголовка), что превышает максимальный разрешенный размер датаграммы.

Напомним, что длина поля Fragment Offset заголовка IP-датаграммы — 13 битов (то есть, максимальное значение равно 8192), а измеряются смещения фрагментов в восьмерках октетов. Если последний фрагмент сконструированной злоумышленником датаграммы имеет, например, смещение Fragment Offset=8190, а длину — 100, то его последний октет находится в собираемой датаграмме на позиции 8190*8+100=65620 (плюс как минимум 20 октетов IP-заголовка), что превышает максимальный разрешенный размер датаграммы.

Что такое атака типа «отказ в обслуживании» (DoS)?

Атака Отказ в обслуживании (DoS) – это атака, направленная на отключение компьютера или сети, что делает их недоступными для предполагаемых пользователей. DoS-атаки достигают этого, заливая цель трафиком или отправляя ей информацию, которая вызывает сбой. В обоих случаях DoS-атака лишает законных пользователей (то есть сотрудников, участников или владельцев учетных записей) услуги или ресурса, на которые они рассчитывали.

Жертвы DoS-атак часто нацелены на веб-серверы известных организаций, таких как банковские, торговые и медиа-компании, а также правительственные и торговые организации. Хотя DoS-атаки обычно не приводят к краже или потере важной информации или других активов, они могут стоить жертве много времени и денег.

Существует два основных метода DoS-атак: переполнение служб или сбой служб. Атаки наводнения происходят, когда система получает слишком много трафика для буферизации сервера, что приводит к замедлению их работы и, в конечном итоге, к остановке. Популярные флуд-атаки включают:

- Атаки с переполнением буфера — наиболее распространенная DoS-атака. Идея состоит в том, чтобы отправить на сетевой адрес больше трафика, чем программисты построили для обработки системы. Он включает перечисленные ниже атаки, а также другие, предназначенные для использования ошибок, характерных для определенных приложений или сетей

- ICMP Flood – использует неправильно настроенные сетевые устройства, отправляя поддельные пакеты, которые проверяют связь с каждым компьютером в целевой сети, а не только с одной конкретной машиной.

Затем сеть активируется для усиления трафика. Эта атака также известна как атака smurf или ping of death.

Затем сеть активируется для усиления трафика. Эта атака также известна как атака smurf или ping of death. - SYN Flood — отправляет запрос на подключение к серверу, но никогда не завершает рукопожатие. Продолжается до тех пор, пока все открытые порты не будут заполнены запросами и ни один из них не станет доступным для подключения законных пользователей.

.

Другие DoS-атаки просто используют уязвимости, которые приводят к сбою целевой системы или службы. В этих атаках отправляются входные данные, которые используют ошибки в цели, которые впоследствии приводят к сбою или серьезно дестабилизируют систему, так что к ней невозможно получить доступ или использовать ее.

Дополнительным типом DoS-атаки является распределенная атака типа «отказ в обслуживании» (DDoS). DDoS-атака возникает, когда несколько систем организуют синхронизированную DoS-атаку на одну цель. Существенное отличие состоит в том, что цель атакуется не из одного места, а из многих мест одновременно. Распределение хостов, которое определяет DDoS, дает злоумышленнику несколько преимуществ:

Распределение хостов, которое определяет DDoS, дает злоумышленнику несколько преимуществ:

- Он может использовать больший объем машины для выполнения серьезной разрушительной атаки

- Место атаки трудно обнаружить из-за случайного распределения атакующих систем (часто по всему миру)

- Выключить несколько машин сложнее, чем одну

- Настоящую атакующую сторону определить очень сложно, так как она замаскирована множеством (в основном скомпрометированных) систем

Современные технологии безопасности разработали механизмы для защиты от большинства форм DoS-атак, но из-за уникальных характеристик DDoS-атаки по-прежнему считаются повышенной угрозой и вызывают большую озабоченность у организаций, опасающихся подвергнуться такой атаке.

Понимание атак типа «отказ в обслуживании» | CISA

Просмотреть предыдущие советы

Исходная дата выпуска: 04 ноября 2009 г. | Последняя редакция: 28 октября 2022 г.

| Последняя редакция: 28 октября 2022 г.

Атаки типа «отказ в обслуживании» затрагивают не только веб-сайты — жертвами могут быть и отдельные домашние пользователи. Атаки типа «отказ в обслуживании» бывает трудно отличить от обычной сетевой активности, но есть некоторые признаки того, что атака продолжается.

Октябрь 2022 г. Руководство:

Щелкните здесь, чтобы ознакомиться с совместным руководством CISA FBI MS-ISAC:

Понимание и реагирование на DDoS-атаки

Щелкните здесь для получения

Дополнительное руководство по DDoS для федеральных агентств

Что такое атака типа «отказ в обслуживании»?

Атака типа «отказ в обслуживании» (DoS) происходит, когда законные пользователи не могут получить доступ к информационным системам, устройствам или другим сетевым ресурсам из-за действий злоумышленника. Затронутые службы могут включать электронную почту, веб-сайты, учетные записи в Интернете (например, банковские услуги) или другие службы, зависящие от затронутого компьютера или сети. Состояние отказа в обслуживании достигается путем переполнения целевого хоста или сети трафиком до тех пор, пока цель не сможет ответить или просто выйдет из строя, препятствуя доступу законных пользователей. DoS-атаки могут стоить организации времени и денег, в то время как ее ресурсы и услуги недоступны.

Состояние отказа в обслуживании достигается путем переполнения целевого хоста или сети трафиком до тех пор, пока цель не сможет ответить или просто выйдет из строя, препятствуя доступу законных пользователей. DoS-атаки могут стоить организации времени и денег, в то время как ее ресурсы и услуги недоступны.

Каковы распространенные атаки типа «отказ в обслуживании»?

Существует множество различных методов проведения DoS-атаки. Наиболее распространенный метод атаки возникает, когда злоумышленник заливает сетевой сервер трафиком. В этом типе DoS-атаки злоумышленник отправляет несколько запросов на целевой сервер, перегружая его трафиком. Эти запросы на обслуживание являются незаконными и имеют сфабрикованные обратные адреса, которые вводят сервер в заблуждение, когда он пытается аутентифицировать запрашивающую сторону. Поскольку нежелательные запросы обрабатываются постоянно, сервер перегружен, что вызывает состояние DoS для законных запрашивающих.

- В атаке Smurf Attack злоумышленник отправляет широковещательные пакеты протокола управляющих сообщений Интернета на несколько хостов с поддельным исходным адресом интернет-протокола (IP), который принадлежит целевой машине.

Затем получатели этих поддельных пакетов ответят, и целевой хост будет завален этими ответами.

Затем получатели этих поддельных пакетов ответят, и целевой хост будет завален этими ответами. - SYN-флуд возникает, когда злоумышленник отправляет запрос на подключение к целевому серверу, но не завершает соединение с помощью так называемого трехэтапного рукопожатия — метода, используемого в сети протокола управления передачей (TCP)/IP. для создания соединения между локальным хостом/клиентом и сервером. Незавершенное рукопожатие оставляет подключенный порт в занятом состоянии и недоступным для дальнейших запросов. Злоумышленник будет продолжать отправлять запросы, заполняя все открытые порты, чтобы законные пользователи не могли подключиться.

Отдельные сети могут быть затронуты DoS-атаками без прямой атаки. Если сетевой поставщик интернет-услуг (ISP) или поставщик облачных услуг стал мишенью и атакован, сеть также перестанет работать.

Что такое распределенная атака типа «отказ в обслуживании»?

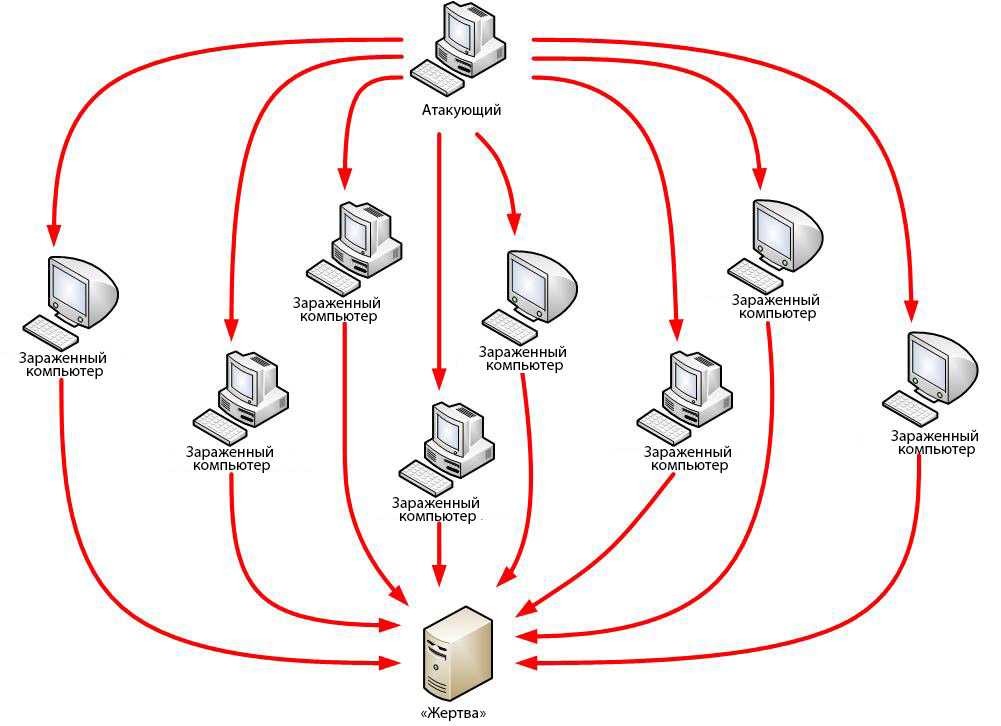

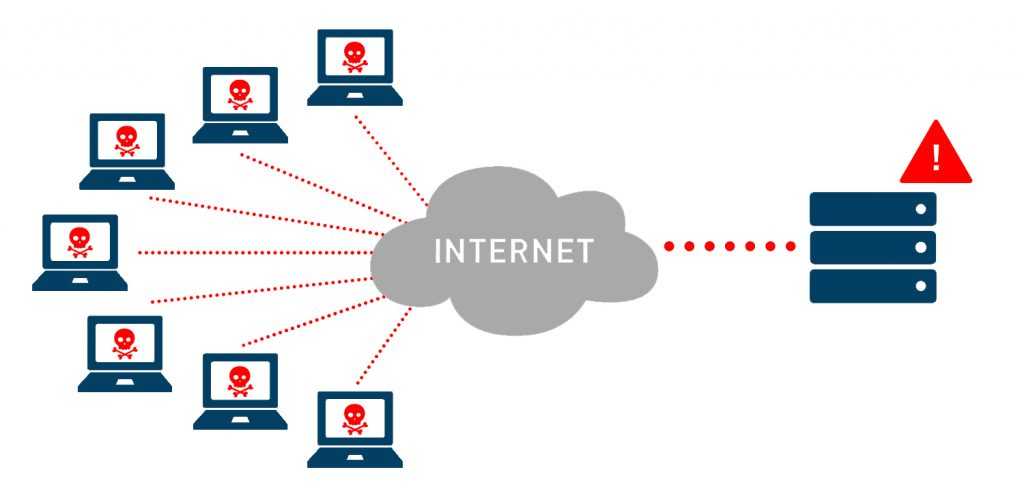

Распределенная атака типа «отказ в обслуживании» (DDoS) происходит, когда несколько компьютеров работают вместе для атаки на одну цель. Злоумышленники DDoS часто используют ботнет — группу захваченных устройств, подключенных к Интернету, для проведения крупномасштабных атак. Злоумышленники используют уязвимости системы безопасности или слабые места устройств для управления многочисленными устройствами с помощью программного обеспечения для управления и контроля. Получив контроль, злоумышленник может дать команду своему ботнету провести DDoS на цель. В этом случае зараженные устройства также становятся жертвами атаки.

Злоумышленники DDoS часто используют ботнет — группу захваченных устройств, подключенных к Интернету, для проведения крупномасштабных атак. Злоумышленники используют уязвимости системы безопасности или слабые места устройств для управления многочисленными устройствами с помощью программного обеспечения для управления и контроля. Получив контроль, злоумышленник может дать команду своему ботнету провести DDoS на цель. В этом случае зараженные устройства также становятся жертвами атаки.

Ботнеты, состоящие из скомпрометированных устройств, также могут быть сданы в аренду другим потенциальным злоумышленникам. Часто ботнет предоставляется службам «атак по найму», которые позволяют неквалифицированным пользователям запускать DDoS-атаки.

DDoS позволяет отправлять к цели экспоненциально большее количество запросов, тем самым увеличивая мощность атаки. Это также увеличивает сложность атрибуции, поскольку истинный источник атаки сложнее определить.

Масштабы DDoS-атак возросли по мере того, как все больше и больше устройств подключаются к сети через Интернет вещей (IoT) (см. раздел «Безопасность Интернета вещей»). Устройства IoT часто используют пароли по умолчанию и не обеспечивают надежную защиту, что делает их уязвимыми для компрометации и эксплуатации. Заражение устройств IoT часто остается незамеченным для пользователей, и злоумышленник может легко скомпрометировать сотни тысяч таких устройств, чтобы провести крупномасштабную атаку без ведома владельцев устройств.

раздел «Безопасность Интернета вещей»). Устройства IoT часто используют пароли по умолчанию и не обеспечивают надежную защиту, что делает их уязвимыми для компрометации и эксплуатации. Заражение устройств IoT часто остается незамеченным для пользователей, и злоумышленник может легко скомпрометировать сотни тысяч таких устройств, чтобы провести крупномасштабную атаку без ведома владельцев устройств.

Как не стать частью проблемы?

Несмотря на то, что невозможно полностью избежать атаки DoS или DDoS, администраторы могут предпринять упреждающие действия, чтобы уменьшить последствия атаки на свою сеть.

- Зарегистрируйтесь в службе защиты от DoS-атак, которая обнаруживает аномальные потоки трафика и перенаправляет трафик из вашей сети. Трафик DoS отфильтровывается, и чистый трафик передается в вашу сеть.

- Создайте план аварийного восстановления, чтобы обеспечить успешную и эффективную связь, смягчение последствий и восстановление в случае атаки.

Также важно принять меры для повышения уровня безопасности всех ваших устройств, подключенных к Интернету, чтобы предотвратить их компрометацию.

- Установка и обслуживание антивирусного программного обеспечения.

- Установите брандмауэр и настройте его для ограничения трафика, входящего и исходящего с вашего компьютера (см. Общие сведения о брандмауэрах для домашнего и малого офиса).

- Оцените параметры безопасности и следуйте передовым методам обеспечения безопасности, чтобы свести к минимуму доступ других людей к вашей информации, а также управлять нежелательным трафиком (см. Хорошие привычки безопасности).

Как узнать, происходит ли атака?

Симптомы DoS-атаки могут напоминать проблемы с доступностью, не связанные со злом, например, технические проблемы с определенной сетью или техническое обслуживание системным администратором. Однако следующие симптомы могут указывать на DoS- или DDoS-атаку:

- Необычно низкая производительность сети (открытие файлов или доступ к веб-сайтам),

- Недоступность определенного веб-сайта или

- Невозможность доступа к любому веб-сайту.

Лучшим способом обнаружения и идентификации DoS-атаки является мониторинг и анализ сетевого трафика. Сетевой трафик можно отслеживать с помощью брандмауэра или системы обнаружения вторжений. Администратор может даже настроить правила, которые создают предупреждение при обнаружении аномальной нагрузки трафика и определяют источник трафика или отбрасывают сетевые пакеты, соответствующие определенным критериям.

Что делать, если вам кажется, что у вас приступ?

Если вы считаете, что вы или ваш бизнес подверглись атаке DoS или DDoS, важно обратиться за помощью к соответствующим техническим специалистам.

- Обратитесь к сетевому администратору, чтобы узнать, вызвано ли отключение службы техническим обслуживанием или внутренней проблемой сети. Сетевые администраторы также могут отслеживать сетевой трафик, чтобы подтвердить наличие атаки, определить источник и смягчить ситуацию, применяя правила брандмауэра и, возможно, перенаправляя трафик через службу защиты от DoS-атак.

Это наиболее частый вариант, когда атака имеет место на не самые популярные ресурсы. Чаще всего помогает настройка брандмауэра, выявление и бан атакующих, а если проблема в приложении — то спасает настройка кеширования и усложнение доступа к «тяжёлой» функциональности, которая грузит сервер.

Это наиболее частый вариант, когда атака имеет место на не самые популярные ресурсы. Чаще всего помогает настройка брандмауэра, выявление и бан атакующих, а если проблема в приложении — то спасает настройка кеширования и усложнение доступа к «тяжёлой» функциональности, которая грузит сервер.

Затем сеть активируется для усиления трафика. Эта атака также известна как атака smurf или ping of death.

Затем сеть активируется для усиления трафика. Эта атака также известна как атака smurf или ping of death. Затем получатели этих поддельных пакетов ответят, и целевой хост будет завален этими ответами.

Затем получатели этих поддельных пакетов ответят, и целевой хост будет завален этими ответами.