Содержание

MEW DNS-хайджекинг – что за атака и как защитить себя

Пользователи популярного сервиса криптовалютного кошелька MyEtherWallet (MEW) недавно были предупреждены о том, что в отношении них была проведена мошенническая афера. По данным MEW, хакеры смогли нарушить доступ к кошелькам пользователей, похитили криптовалюту Ether на сумму, эквивалентную от 152 до 365 тысяч долларов США.

К сожалению, для пользователей MEW, почти ничего нельзя сделать. О преступлении можно, конечно, сообщить в полицию, но шансы на возврат денег слишком малы.

Итак, как произошла атака и как вы можете защитить себя?

Как произошла атака – DNS-хайджекинг

Наверняка, вы уже знаете, что каждый компьютер, подключенный к Интернету, имеет IP-адрес – это уникальный номер, необходимый для того, чтобы данные отправлялись и поступали на тот компьютер, на который и необходимо. Интернет использует сервис доменных имен под названием Domain Name Service (DNS), который позволяет компьютерам “искать” эти адреса при отправке информации.

DNS подобен огромной цифровой телефонной книжке, на которую ссылается каждый компьютер в Интернете во время внешних коммуникаций.

В атаке на MEW хакеры смогли взломать DNS -сервис у интернет-провайдера и изменить некоторые адреса. Когда пользователь пытается подключиться к сайту MEW, фактически он перенаправляется на фишинговый сайт. Этот ложный сайт выглядит точно так же, как и настоящий сайт MEW, но когда пользователь на нем авторизуется, то ничего не происходит.

На самом деле сайт записывает регистрационные данные пользователя, а потому хакеры могут использовать их для подключения к реальному сайту MEW и кражи криптовалюты Ether с кошельков своих жертв. «Захват» DNS длился порядка 2 часов, после чего сервис был восстановлен.

Защита от DNS-хайджекнинга

В отличие от большинства кибер-атак, DNS-хайджекинг в целом не затрагивает ваш компьютер. Потому что атака направлена на вашего интернет-провайдера, а потому на ваш компьютер не устанавливается какое-либо вредоносное программное обеспечение. Но все же существуют способы обнаружения проблемы.

Но все же существуют способы обнаружения проблемы.

Не игнорируйте предупреждения о сертификате SSL

Когда пользователи MEW впервые подключились к ложному сайту, их браузер мог показать им предупреждение о том, что сайт не является безопасным. MEW использует SSL -безопасность для подтверждения того, что их сайт является подлинным, и для шифрования пользовательских данных, чтобы хакеры не могли их перехватывать.

Ложный сайт MEW не имеет такой защиты, а потому пользователи могут быть предупреждены об этом перед тем, как они будут проходить процесс авторизации на нем. К сожалению, многие пользователи игнорируют такие сообщения, которые, на самом деле, могли бы их спасти.

Используйте VPN-сервис для защиты вашего веб-трафика

Обычно мы думаем о виртуальной частной сети ( VPN ) как о способе безопасного подключения к корпоративной сети. Впрочем, аналогичные технологии могут быть использованы и для защиты вашего домашнего компьютера.

Использование VPN, подобно тому, что реализован в новых решениях

Panda Dome

, продажи которых начнутся в России в ближайшее время, имеют встроенную защиту от DNS-хайджекинга. Мало того, что весь ваш веб-трафик будет зашифрован для предотвращения его кражи и перехвата, но еще VPN использует надежный DNS-сервер, а потому хакеры не смогут перенаправить ваш трафик на ложные фишинговые сайты.

Для жертв MEW-хайджекинга почти нет шансов, что им вернут деньги назад. Но используя наши советы, они смогут лучше защитить себя в будущем.

Обновите вашу Интернет-защиту сегодня – скачайте бесплатную версию Panda Dome

здесь

.

Оригинал статьи:

The MEW DNS hijack hack – and how to protect yourself

Panda Security в России

+7(495)105 94 51, [email protected]

https://www.cloudav.ru

Мир сходит с ума и грянет киберапокалипсис. Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

MEW DNS-хайджекинг – что за атака и как защитить себя

Пользователи популярного сервиса криптовалютного кошелька MyEtherWallet (MEW) недавно были предупреждены о том, что в отношении них была проведена мошенническая афера. По данным MEW, хакеры смогли нарушить доступ к кошелькам пользователей, похитили криптовалюту Ether на сумму, эквивалентную от 152 до 365 тысяч долларов США.

К сожалению, для пользователей MEW, почти ничего нельзя сделать. О преступлении можно, конечно, сообщить в полицию, но шансы на возврат денег слишком малы.

Как произошла атака – DNS-хайджекинг

Наверняка, вы уже знаете, что каждый компьютер, подключенный к Интернету, имеет IP-адрес – это уникальный номер, необходимый для того, чтобы данные отправлялись и поступали на тот компьютер, на который и необходимо. Интернет использует сервис доменных имен под названием Domain Name Service (DNS), который позволяет компьютерам “искать” эти адреса при отправке информации.

DNS подобен огромной цифровой телефонной книжке, на которую ссылается каждый компьютер в Интернете во время внешних коммуникаций.

В атаке на MEW хакеры смогли взломать DNS-сервис у интернет-провайдера и изменить некоторые адреса. Когда пользователь пытается подключиться к сайту MEW, фактически он перенаправляется на фишинговый сайт. Этот ложный сайт выглядит точно так же, как и настоящий сайт MEW, но когда пользователь на нем авторизуется, то ничего не происходит.

На самом деле сайт записывает регистрационные данные пользователя, а потому хакеры могут использовать их для подключения к реальному сайту MEW и кражи криптовалюты Ether с кошельков своих жертв.

«Захват» DNS длился порядка 2 часов, после чего сервис был восстановлен.

Защита от DNS-хайджекнинга

В отличие от большинства кибер-атак, DNS-хайджекинг в целом не затрагивает ваш компьютер. Потому что атака направлена на вашего интернет-провайдера, а потому на ваш компьютер не устанавливается какое-либо вредоносное программное обеспечение. Но все же существуют способы обнаружения проблемы.

Но все же существуют способы обнаружения проблемы.

Не игнорируйте предупреждения о сертификате SSL

Когда пользователи MEW впервые подключились к ложному сайту, их браузер мог показать им предупреждение о том, что сайт не является безопасным. MEW использует SSL-безопасность для подтверждения того, что их сайт является подлинным, и для шифрования пользовательских данных, чтобы хакеры не могли их перехватывать.

Ложный сайт MEW не имеет такой защиты, а потому пользователи могут быть предупреждены об этом перед тем, как они будут проходить процесс авторизации на нем. К сожалению, многие пользователи игнорируют такие сообщения, которые, на самом деле, могли бы их спасти.

Используйте VPN-сервис для защиты вашего веб-трафика

Обычно мы думаем о виртуальной частной сети (VPN) как о способе безопасного подключения к корпоративной сети. Впрочем, аналогичные технологии могут быть использованы и для защиты вашего домашнего компьютера.

Использование VPN, подобно тому, что реализован в новых решениях Panda Dome, продажи которых начнутся в России в ближайшее время, имеют встроенную защиту от DNS-хайджекинга. Мало того, что весь ваш веб-трафик будет зашифрован для предотвращения его кражи и перехвата, но еще VPN использует надежный DNS-сервер, а потому хакеры не смогут перенаправить ваш трафик на ложные фишинговые сайты.

Для жертв MEW-хайджекинга почти нет шансов, что им вернут деньги назад. Но используя наши советы, они смогут лучше защитить себя в будущем.

Обновите вашу Интернет-защиту сегодня – скачайте бесплатную версию Panda Dome здесь.

Panda Security в России

+7(495)105 94 51, [email protected]

https://www.cloudav.ru

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

4 года назад

| категории:

Безопасность: Администратору

Безопасность: Пользователю

Интернет: Интернет-ПО

Защита: Антивирусы

Защита: Восстановление

Защита: Доступ

Интернет: Браузеры

что такое кибер-угон?

Безопасность

К

- Участник TechTarget

Что такое кибер-угон?

Кибер-захват или захват компьютера — это тип атаки на безопасность сети, при которой злоумышленник получает контроль над компьютерными системами, программами и/или сетевыми коммуникациями. Широкий спектр кибератак основан на угоне в той или иной форме, и, подобно другим угонам, таким как угон самолета или захват преступниками бронированного транспортного средства, киберугон часто, но не всегда, является в высшей степени незаконным. с тяжелыми последствиями как для нападающего, так и для потерпевшего.

Широкий спектр кибератак основан на угоне в той или иной форме, и, подобно другим угонам, таким как угон самолета или захват преступниками бронированного транспортного средства, киберугон часто, но не всегда, является в высшей степени незаконным. с тяжелыми последствиями как для нападающего, так и для потерпевшего.

Существует несколько различных видов кибер-угона, среди них:

- взлом браузера

- перехват сеанса

- захват домена

- захват буфера обмена

- перехват системы доменных имен (DNS)

- Перехват интернет-протокола (IP)

- перехват страницы

Что такое взлом браузера?

Взлом браузера — это тактика, используемая хакерами и недобросовестными интернет-рекламодателями для получения контроля над веб-браузером. На практике взлом браузера чаще всего используется для перенаправления веб-трафика, изменения настроек браузера по умолчанию или принуждения жертвы к просмотру рекламы. Однако есть также случаи, когда хакеры используют взломанные браузеры для перехвата конфиденциальной информации и даже заставляют невольных жертв загружать дополнительные вредоносные программы.

Однако есть также случаи, когда хакеры используют взломанные браузеры для перехвата конфиденциальной информации и даже заставляют невольных жертв загружать дополнительные вредоносные программы.

В некоторых случаях жертвы добровольно загружают надстройку браузера или подключаемый модуль панели инструментов, которые связаны с возможностями захвата браузера. Однако обычно эти разработчики делают все возможное, чтобы скрыть этот факт. В других случаях хакеры могут использовать недостатки безопасности в браузерах, чтобы заставить жертв установить угонщик браузера, также известный как hijackware .

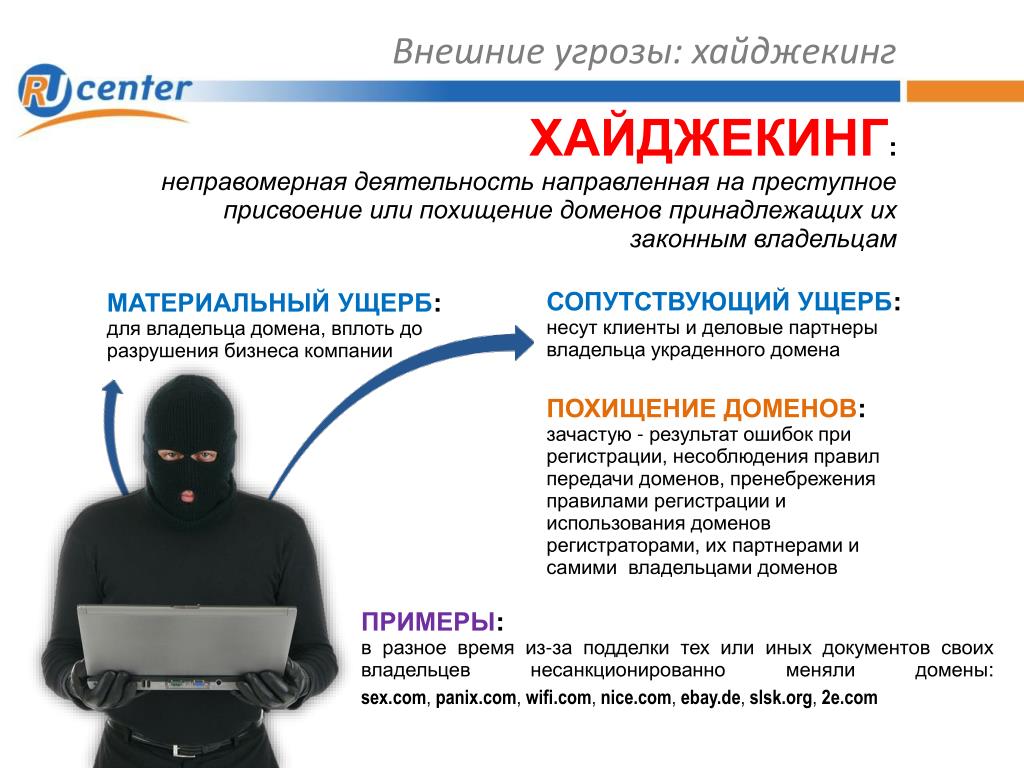

Что такое захват домена?

Когда человек или группа пытается захватить право собственности на веб-домен у его законного владельца, они пытаются захватить домен. Например, киберпреступник может отправить фальшивые запросы на перенос домена в надежде защитить доверенный домен для организации изощренных фишинговых кампаний.

С другой стороны, компания, владеющая товарным знаком, может использовать юридические угрозы, чтобы заставить владельца веб-домена передать права. Эти попытки корпоративного захвата называются обратным захватом домена .

Эти попытки корпоративного захвата называются обратным захватом домена .

Что такое перехват DNS?

Перехват DNS и перехват домена похожи в том, что оба являются попытками перехватить контроль над веб-доменом. Однако перехват DNS описывает захват в техническом смысле, тогда как захват домена — это захват посредством юридического принуждения или социальной инженерии.

Хакеры и киберпреступники находят перехват DNS привлекательным, поскольку, подобно взлому браузера, успешные DNS-атаки позволяют им перенаправлять трафик жертвы для получения дохода за счет рекламы, создавать клонированные веб-сайты для кражи личных данных и даже подвергать цензуре или контролировать свободный поток информации .

Хакеры могут осуществить перехват DNS несколькими способами. Например, они могут атаковать уязвимости в аппаратных и программных системах, используемых провайдерами DNS, или устанавливать на компьютер жертвы вредоносное ПО, запрограммированное на изменение настроек DNS. Хакеры могут даже прибегнуть к атакам «человек посередине» (MitM), чтобы получить контроль над установленным соединением, пока оно находится в процессе перехвата сообщений DNS — чтобы просто получить доступ к сообщениям или позволить злоумышленнику изменить их до повторная передача — или используйте спуфинг DNS для перенаправления трафика с действительных серверов на нелегитимные серверы.

Хакеры могут даже прибегнуть к атакам «человек посередине» (MitM), чтобы получить контроль над установленным соединением, пока оно находится в процессе перехвата сообщений DNS — чтобы просто получить доступ к сообщениям или позволить злоумышленнику изменить их до повторная передача — или используйте спуфинг DNS для перенаправления трафика с действительных серверов на нелегитимные серверы.

DNS сопоставляет имена веб-сайтов с IP-адресами, используемыми компьютером для обнаружения веб-сайтов. DNS часто является мишенью для киберзахвата.

Что такое перехват сеанса?

Перехват сеанса — это тип захвата компьютера, при котором хакеры получают несанкционированный доступ к онлайн-учетной записи или профилю жертвы путем перехвата или взлома токенов сеанса. Токены сеанса — это файлы cookie, отправляемые с веб-сервера пользователям для проверки их личности и настроек веб-сайта. Если хакер успешно взломает токен сеанса пользователя, результаты могут варьироваться от прослушивания до внедрения вредоносных программ JavaScript.

Перехват сеанса был обычным способом атаки хакеров в начале 2000-х годов, поскольку первая версия протокола передачи гипертекста (HTTP) не была предназначена для надлежащей защиты файлов cookie. Однако в последние годы современное шифрование и более новые стандарты, такие как HTTP Secure ( HTTPS ), лучше защищают данные cookie. Улучшенная защита файлов cookie снижает вероятность перехвата сеанса, хотя и не делает его невозможным.

Что такое захват буфера обмена?

Когда вы используете свое устройство для копирования и вставки изображений, текста и другой информации, при копировании эти данные временно сохраняются в оперативной памяти (ОЗУ). Этот раздел оперативной памяти известен как буфер обмена .

Взлом буфера обмена происходит, когда хакеры заменяют содержимое буфера обмена жертвы своим собственным, часто вредоносным, содержимым. В зависимости от технических возможностей злоумышленника, захват буфера обмена может быть трудно обнаружить, и жертвы могут непреднамеренно распространять информацию, когда они вставляют информацию в веб-формы.

Что такое захват страницы?

Также известен как 302 перенаправление перенаправления или перехват унифицированного указателя ресурсов (URL) — атака с перехватом страниц, позволяющая обмануть поисковые роботы, используемые поисковыми системами, для перенаправления трафика в сторону хакера. Веб-сообщество представило 302 HTTP-ответа, чтобы дать владельцам веб-сайтов возможность временно перенаправлять пользователей и роботов поисковых систем на другой URL-адрес в тех случаях, когда веб-сайт находится на обслуживании или тестировании.

Злоумышленники поняли, что, внедрив тщательно спланированную переадресацию 302, они могут захватить сайт жертвы в результатах поиска. Это связано с тем, что поисковые роботы ошибочно принимают новую страницу, созданную и принадлежащую угонщику, за честную переадресацию со старой страницы. По сути, все сигналы авторитета страницы и рейтинга жертвы будут переданы странице угонщика из-за ложного предположения веб-краулера о том, что жертва настроила перенаправление.

По сути, все сигналы авторитета страницы и рейтинга жертвы будут переданы странице угонщика из-за ложного предположения веб-краулера о том, что жертва настроила перенаправление.

Хотя технически это все еще возможно, количество перехватов страниц уменьшилось по мере того, как поисковые роботы становились все более изощренными.

Что такое захват IP?

Маршрутизаторы, используемые интернет-провайдерами (ISP), используют протокол маршрутизации, известный как протокол пограничного шлюза (BGP). BGP разработан таким образом, что маршрутизаторы, управляемые одним провайдером, могут сообщать маршрутизаторам, управляемым другими провайдерами, блоки IP-адресов, которыми он владеет.

Перехват IP-адреса происходит, когда злоумышленник взламывает или маскируется под интернет-провайдера, утверждающего, что он владеет IP-адресом, которым он не является. Когда это происходит, трафик, предназначенный для одной сети, перенаправляется в сеть хакера. Затем хакер становится человеком посередине и может выполнять целый ряд атак от прослушивания до внедрения пакетов — скрытно вставляя поддельные пакеты в поток связи — и многое другое.

Затем хакер становится человеком посередине и может выполнять целый ряд атак от прослушивания до внедрения пакетов — скрытно вставляя поддельные пакеты в поток связи — и многое другое.

Из-за высокого уровня сложности захват IP-адресов обычно является делом рук враждебно настроенных правительственных структур или хорошо финансируемых кибергрупп. Кроме того, хотя перехват IP-адресов на основе BGP хорошо известен, реальные масштабы угрозы трудно изучить из-за того, что интернет-провайдеры закрыты стеной.

Магистральные маршрутизаторы, использующие протокол BGP для обмена информацией о маршрутизации, могут быть уязвимы для киберзахватов, таких как перехват IP-адресов.

Киберзахват SolarWinds

В 2020 году хакеры взломали программное обеспечение для мониторинга и управления Orion компании-разработчика программного обеспечения SolarWinds. Используемые тысячами правительственных учреждений и предприятий по всему миру, хакеры, подозреваемые в том, что они являются субъектами национального государства, развернули вредоносный код в Orion, тем самым получив доступ к данным, системам и сетям не только клиентов SolarWinds, но и этих организаций. ‘ клиентов и партнеров, а также. Масштабы и размах атаки беспрецедентны.

‘ клиентов и партнеров, а также. Масштабы и размах атаки беспрецедентны.

По сути, атака SolarWinds является примером кибер-угона, поскольку хакеры захватили процесс компиляции программного обеспечения Orion, чтобы поместить лазейку в законные обновления программного обеспечения с цифровой подписью. Затем SolarWinds разослала эти обновления клиентам, в том числе технологическим гигантам Microsoft и FireEye, а также правительственным учреждениям США, таким как министерство внутренней безопасности, государство, торговля и казначейство.

Последнее обновление: апрель 2021 г.

Продолжить чтение О кибер-угоне

- Кампания по перехвату DNS нацелена на организации национальной безопасности

- Атаки с перехватом BGP, нацеленные на платежные системы

- Как возможен захват сеанса без паролей?

- Как можно предотвратить или смягчить последствия захвата Интернета?

- Как можно перехватить сеанс HTTPS с помощью атаки Forbidden?

Копайте глубже об угрозах и уязвимостях

Атака «человек посередине» (MitM)

Автор: Кинза Ясар

взлом прокси

Автор: Гэвин Райт

отравление кеша

Автор: Рахул Авати

угонщик браузера (взлом браузера)

Автор: Александр Гиллис

Сеть

-

Планирование пропускной способности беспроводной сети и требования к нейПри планировании потребности в пропускной способности беспроводной сети подсчитайте общее количество конечных точек, отслеживайте использование пропускной способности приложения и учитывайте .

..

.. -

Стоят ли инвестиции в частные беспроводные сети?Частные беспроводные сети обеспечивают больший контроль над сетями, но подходят не для каждой организации. Вот что бы…

-

Новые коммутаторы Arista поддерживают 800GbE для гиперскейлеров

Новые коммутаторыArista предоставляют больше возможностей для предприятий и более высокие скорости для гиперскейлеров, требовательных к пропускной способности. Последние …

ИТ-директор

-

10 факторов, которые изменят роль ИТ-директора в 2023 годуДа, экономика является важным фактором в том, как ИТ-директора будут выполнять свою работу в следующем году. Инсайдеры указывают на девять других факторов, которые будут …

-

Федеральная торговая комиссия (FTC) продлевает полномочия по обеспечению соблюдения антимонопольного законодательства на 2023 годОжидается, что крупные антимонопольные дела будут разыграны в 2023 году, пока федеральные регулирующие органы рассматривают новые интерпретации существующих .

..

.. -

Как уменьшить цифровой углеродный след ИТЦифровые технологии имеют скрытые экологические издержки, которые слишком немногие лидеры имеют в виду. Узнайте, какие технологии имеют …

Корпоративный настольный компьютер

-

Рынок корпоративных конечных устройств приближается к 2023 годуСовременные корпоративные организации имеют множество вариантов выбора на рынке конечных устройств. Узнайте о некоторых основных …

-

Как контролировать файлы Windows и какие инструменты использоватьМониторинг файлов в системах Windows имеет решающее значение для обнаружения подозрительных действий, но существует так много файлов и папок, которые необходимо сохранить…

-

Как Microsoft Loop повлияет на службу Microsoft 365Хотя Microsoft Loop еще не общедоступен, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты.

..

..

Облачные вычисления

-

6 разработчиков вариантов PaaS с открытым исходным кодом, о которых следует знать в 2023 годуPaaS с открытым исходным кодом — хороший вариант для разработчиков, которым нужен контроль над хостингом приложений и упрощенное развертывание приложений, но не…

-

10 лучших провайдеров PaaS 2023 года и что они вам предлагаютPaaS — хороший вариант для разработчиков, которым нужен контроль над хостингом приложений и упрощенное развертывание приложений, но не все PaaS …

-

Интерпретация и применение рекомендаций AWS Compute OptimizerТрудно найти правильный баланс между производительностью, доступностью и стоимостью. Узнайте, как включить и применить AWS Compute…

ComputerWeekly.com

-

Топ-10 ИТ-историй финансовых услуг 2022 годаПредставляем вашему вниманию 10 лучших ИТ-статей журнала Computer Weekly за 2022 год, посвященных финансовым услугам, в которых рассматриваются движения и изменения, произошедшие за последний год

.

-

10 лучших интервью ИТ-лидеров 2022 годаComputer Weekly беседует с большим количеством лидеров ИТ, чем любое другое издание, поэтому мы можем поделиться своими мыслями о последних стратегиях и …

-

10 лучших ИТ-историй стран Бенилюкса 2022 годаВот 10 лучших статей журнала Computer Weekly для стран Бенилюкса за 2022 год

Что такое взлом браузера? Как избавиться от этого?

Одной из самых популярных тем, обсуждаемых на досках объявлений компьютерной помощи, является взлом браузера. В большинстве случаев пользователи компьютеров хотят знать, как защитить себя от злонамеренных вторжений и внешнего контроля.

Взлом браузера происходит, когда нежелательное программное обеспечение в интернет-браузере изменяет активность браузера. Интернет-браузеры служат «окном» в Интернет, и люди используют их для поиска информации и ее просмотра или взаимодействия с ней.

Иногда компании добавляют в браузеры небольшие программы без разрешения пользователей. Создатели программного обеспечения для угона варьируются от производителей компьютеров и программного обеспечения до хакеров или любой комбинации из трех.

Влияние и риск

Недобросовестные лица и организации внедряют свое программное обеспечение в браузеры по нескольким причинам:

- Для кражи информации у пользователей

- Чтобы шпионить за пользователями

- Для отображения постоянной рекламы

- Чтобы провести жесткую продажу потребителю по принципу «попробуй, прежде чем купить»

Иногда хакеры загружают вредоносное ПО в браузеры, чтобы перенаправлять пользователей на веб-сайты, используемые для сбора важной информации о них. Данные могут включать идентификаторы пользователей, пароли, полные имена, адреса, номера социального страхования и даже ответы на контрольные вопросы — девичью фамилию матери и т. д.

д.

Затем киберпреступники используют эту информацию для доступа к учетным записям, в которые пользователи входят в Интернете. В некоторых случаях они могут получить финансовые данные и украсть деньги или личность пользователя.

Однако не нужно быть суперпреступником, чтобы установить программное обеспечение в браузере пользователя. Некоторые маркетинговые компании предпринимают те же шаги, чтобы отслеживать активность в Интернете, чтобы увидеть, какие сайты посещают пользователи и сколько времени они проводят на этих веб-страницах. Затем они либо сами используют эту информацию для таргетинга своих рекламных кампаний, либо продают ее другим компаниям, которые используют данные для фокусировки своего маркетингового контента.

Иногда компании тратят свои рекламные доллары на медийную рекламу, которая появляется на устройствах пользователей, или на сообщения, которые «следят» за пользователями в Интернете.

Веб-сайты, продающие товары или услуги, все чаще размещают пиксели в браузерах, и эти пиксели не всегда удаляются, даже после того, как пользователи отвечают на рекламу или предложения.

Самая опасная форма взлома браузера происходит, когда поставщик внедряет новую и неавторизованную программу непосредственно в сам браузер. Приложение-нарушитель может занимать значительное место на панели инструментов браузера.

Обычно цель состоит в том, чтобы побудить пользователя купить полную версию какого-либо программного обеспечения, совершить покупку на веб-сайте продавца или выполнить поиск с использованием определенной поисковой системы.

Вредоносные или нет, файлы, вставленные в браузеры, занимают место в памяти и замедляют скорость обработки на компьютерах. Пользователи должны быть настойчивыми в удалении этих файлов из своих систем.

Как избавиться от угонщика браузера

Некоторые антивирусные программы предупреждают пользователей о наличии рекламного и шпионского ПО, но некоторые новые вредоносные программы могут остаться незамеченными, или программное обеспечение безопасности может быть не в состоянии нейтрализовать злоумышленника. В этих случаях пользователям приходится переустанавливать свои браузеры, чтобы восстановить контроль над интерфейсом.

В крайних случаях программа-угонщик переустанавливает себя в браузере, и пользователям может потребоваться стереть содержимое своего компьютера, установить новую операционную систему и самую последнюю версию браузера, а также восстановить свои личные файлы из резервной копии.

Как защитить свои системы от взлома браузера

Защита от взлома браузера — сложная задача. Помогает частая очистка каталогов с помощью файлов cookie и истории браузера. Также очень важно устанавливать и поддерживать качественное антивирусное программное обеспечение, чтобы предотвратить установку вредоносного ПО в браузеры. Программное обеспечение безопасности должно предупреждать пользователей о попытках несанкционированной установки и спрашивать, что делать дальше. Это снижает риск заражения.

Помогает частая очистка каталогов с помощью файлов cookie и истории браузера. Также очень важно устанавливать и поддерживать качественное антивирусное программное обеспечение, чтобы предотвратить установку вредоносного ПО в браузеры. Программное обеспечение безопасности должно предупреждать пользователей о попытках несанкционированной установки и спрашивать, что делать дальше. Это снижает риск заражения.

Также старайтесь не запускать бесплатные программы, которые при установке могут распаковать программы, о которых вы не знаете. И не забудьте проверить настройки загрузки любого программного обеспечения, которое вы собираетесь установить, чтобы уменьшить вероятность того, что нежелательные приложения попадут на ваш компьютер.

Независимо от того, какой подход используют пользователи для своей защиты, лучшая защита начинается с частых обновлений операционной системы и браузера, а также с разумной осмотрительности при посещении веб-сайтов.

..

.. ..

.. ..

..