Содержание

Что такое SSL-сертификат и в чем его важность?

Что такое SSL-сертификат?

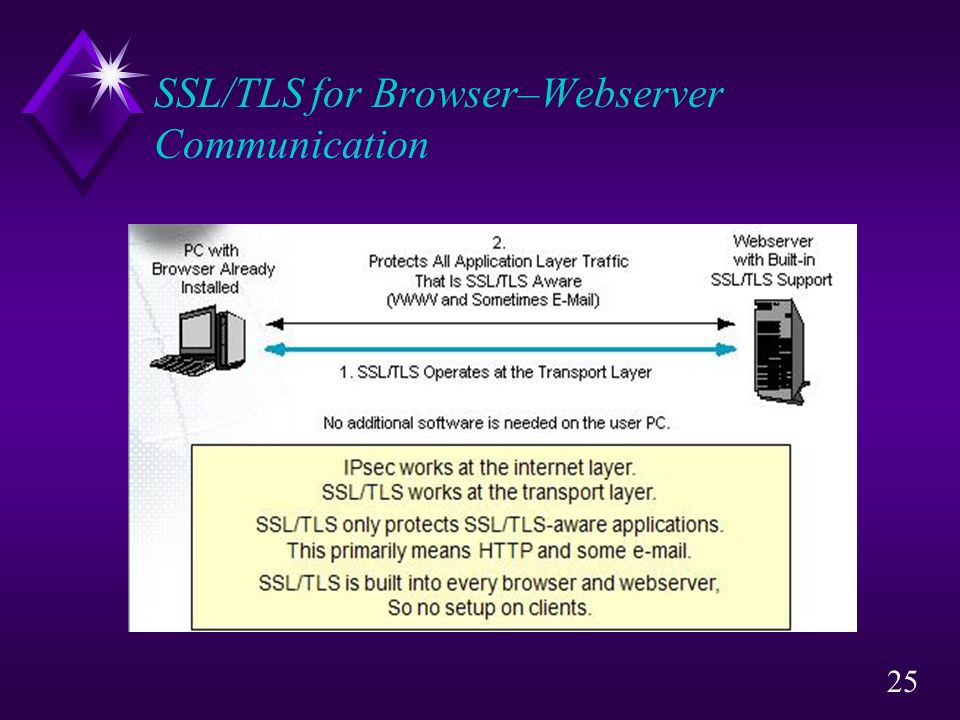

SSL-сертификат – это цифровой сертификат, удостоверяющий подлинность веб-сайта и позволяющий использовать зашифрованное соединение. Аббревиатура SSL означает Secure Sockets Layer – протокол безопасности, создающий зашифрованное соединение между веб-сервером и веб-браузером.

Компаниям и организациям необходимо добавлять SSL-сертификаты на веб-сайты для защиты онлайн-транзакций и обеспечения конфиденциальности и безопасности клиентских данных.

SSL обеспечивает безопасность интернет-соединений и не позволяет злоумышленникам считывать или изменять информацию, передаваемую между двумя системами. Если в адресной строке рядом с веб-адресом отображается значок замка, значит этот веб-сайт защищен с помощью SSL.

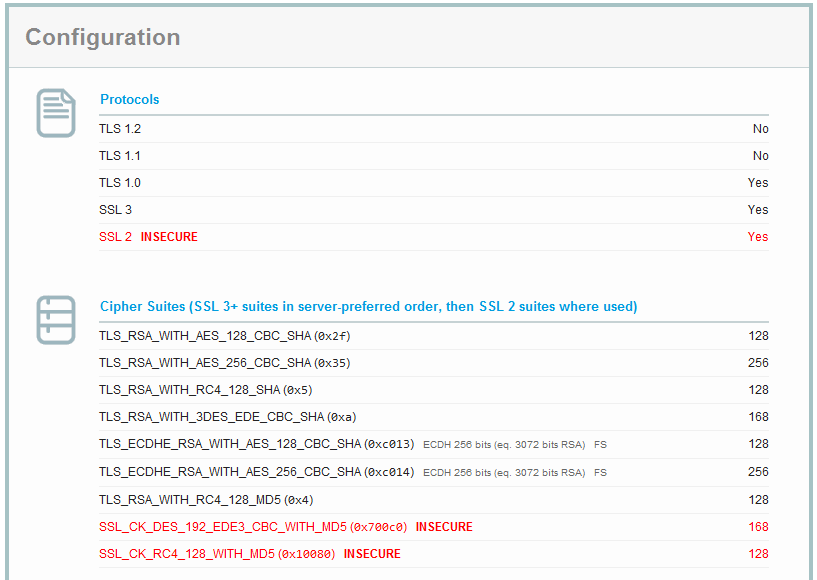

С момента создания протокола SSL около 25 лет назад, он был доступен в нескольких версиях. При использовании каждой из этих версий в определенный момент возникали проблемы безопасности. Затем появилась обновленная переименованная версия протокола – TLS (Transport Layer Security), которая используется до сих пор. Однако аббревиатура SSL прижилась, поэтому новая версия протокола по-прежнему часто называется старым именем.

При использовании каждой из этих версий в определенный момент возникали проблемы безопасности. Затем появилась обновленная переименованная версия протокола – TLS (Transport Layer Security), которая используется до сих пор. Однако аббревиатура SSL прижилась, поэтому новая версия протокола по-прежнему часто называется старым именем.

Как работают SSL-сертификаты?

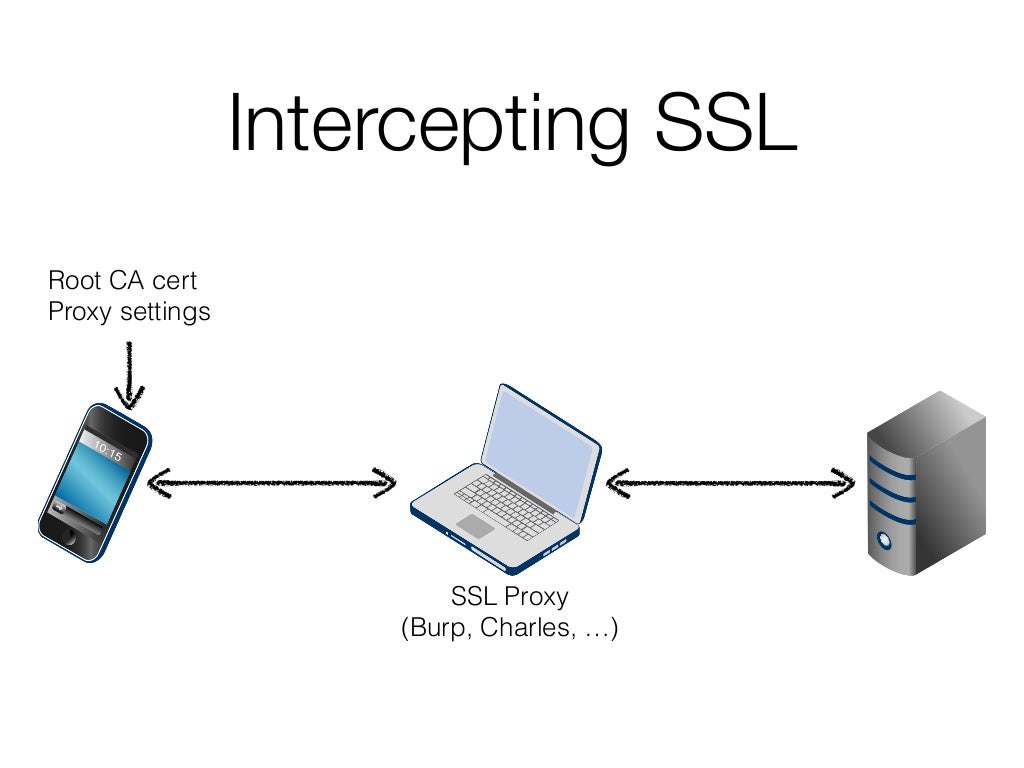

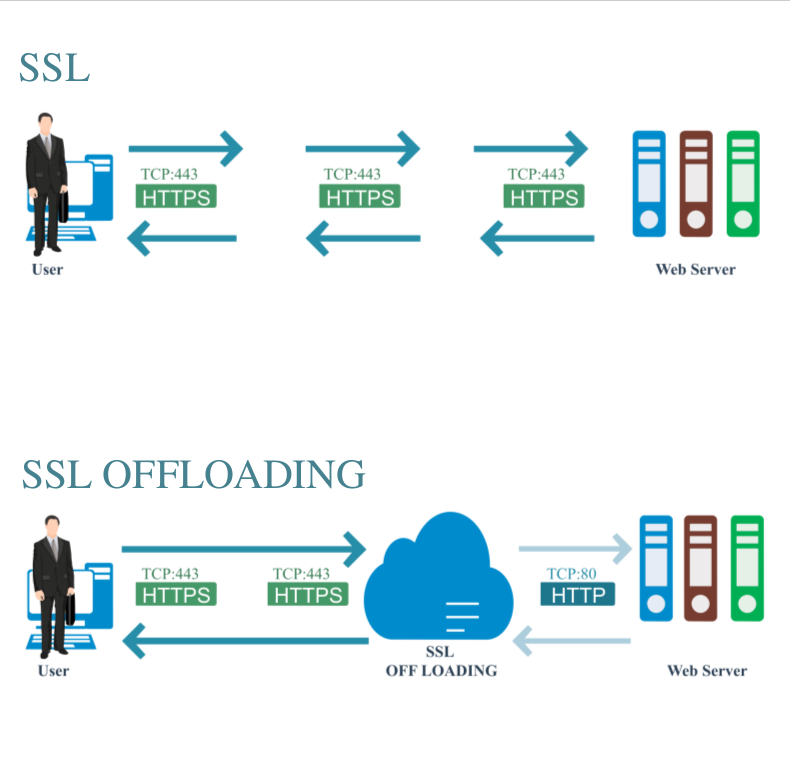

Использование SSL гарантирует, что данные, передаваемые между пользователями и веб-сайтами или между двумя системами, невозможно прочитать сторонним лицам или системам. SSL использует алгоритмы для шифрования передаваемых данных, что не позволяет злоумышленникам считать их при передаче через зашифрованное соединение. Эти данные включают потенциально конфиденциальную информацию, такую как имена, адреса, номера кредитных карт и другие финансовые данные.

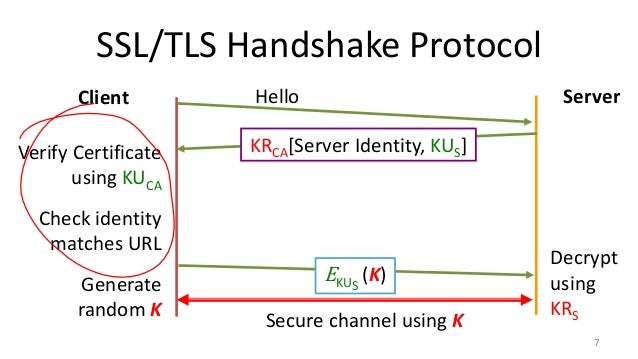

Процесс работает следующим образом:

Этот процесс иногда называют подтверждением SSL-соединения. Хотя по описанию этот процесс выглядит длительным, в реальности он занимает миллисекунды.

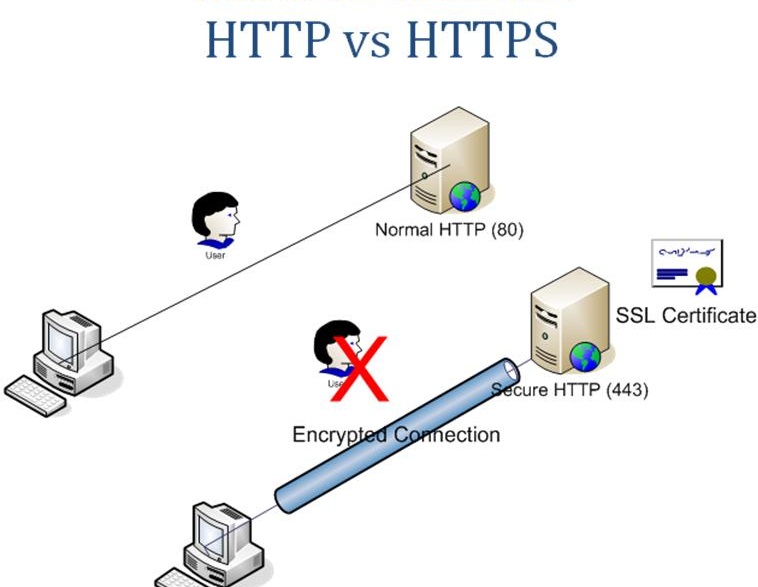

Если веб-сайт защищен SSL-сертификатом, в веб-адресе появляется аббревиатура HTTPS (безопасный протокол передачи гипертекста). Для сайтов без SSL-сертификата отображается аббревиатура HTTP, без буквы S, соответствующей Secure (безопасный). Также в адресной строке веб-адреса будет отображаться значок замка. Это свидетельствует о безопасности и обеспечивает уверенность посетителям веб-сайта.

Также в адресной строке веб-адреса будет отображаться значок замка. Это свидетельствует о безопасности и обеспечивает уверенность посетителям веб-сайта.

Чтобы просмотреть сведения об SSL-сертификате, можно щелкнуть значок замка, расположенный на панели браузера. Данные, входящие в SSL-сертификат, обычно включают:

- Доменное имя, для которого выпущен сертификат.

- Лицо, организация или устройство, для которого выпущен сертификат.

- Центр сертификации, выдавший сертификат.

- Цифровая подпись центра сертификации.

- Связанные поддомены.

- Дата выдачи сертификата.

- Срок действия сертификата.

- Открытый ключ (закрытый ключ не раскрывается).

Зачем нужен SSL-сертификат

SSL-сертификаты сайтов требуются для обеспечения безопасности данных пользователей, подтверждения прав собственности на сайт, предотвращения создание поддельной версии сайта злоумышленниками и обеспечения доверия со стороны пользователей.

Если использование веб-сайта предполагает вход в систему, ввод личных данных, таких как номера кредитных карт, или просмотр конфиденциальной информации, такой как данные медицинской страховки, или финансовой информации, то важно сохранить конфиденциальность этих данных. SSL-сертификаты помогают сохранить конфиденциальность онлайн-транзакций и гарантируют пользователям, что веб-сайт является подлинным и безопасным для ввода личных данных.

Для бизнеса более актуален тот факт, что SSL-сертификаты требуются для веб-адресов HTTPS. HTTPS – это безопасная форма HTTP, то есть трафик веб-сайтов HTTPS зашифрован с помощью SSL. Большинство браузеров помечают сайты HTTP, не имеющие SSL-сертификатов, как небезопасные. Это сигнал пользователям о том, что сайт может быть небезопасным, а для компаний это стимул перейти на HTTPS.

SSL-сертификат помогает защитить такую информацию, как:

Типы SSL-сертификатов

Существуют разные типы SSL-сертификатов с разными уровнями проверки. Шесть основных типов:

- Сертификаты с расширенной проверкой (EV SSL)

- Сертификаты, подтверждающие организацию (OV SSL)

- Сертификаты, подтверждающие домен (DV SSL)

- Wildcard-сертификаты

- Мультидоменные сертификаты (MDC)

- Сертификаты унифицированных коммуникаций (UCC)

Сертификаты с расширенной проверкой (EV SSL)

Это самый высокорейтинговый и наиболее дорогой тип SSL-сертификатов. Как правило, он используется для популярных веб-сайтов, которые собирают данные и используют онлайн-платежи. После установки этого SSL-сертификата в адресной строке браузера отображается замок, HTTPS, название и страна компании. Отображение информации о владельце веб-сайта в адресной строке помогает отличить сайт от вредоносных. Чтобы настроить сертификат с расширенной проверкой, владелец веб-сайта должен пройти стандартизированный процесс проверки подлинности и подтвердить, что он на законных основаниях имеет исключительные права на домен.

Как правило, он используется для популярных веб-сайтов, которые собирают данные и используют онлайн-платежи. После установки этого SSL-сертификата в адресной строке браузера отображается замок, HTTPS, название и страна компании. Отображение информации о владельце веб-сайта в адресной строке помогает отличить сайт от вредоносных. Чтобы настроить сертификат с расширенной проверкой, владелец веб-сайта должен пройти стандартизированный процесс проверки подлинности и подтвердить, что он на законных основаниях имеет исключительные права на домен.

Сертификаты, подтверждающие организацию (OV SSL)

Этот тип SSL-сертификатов имеет такой же уровень доверия, что и сертификаты с расширенной проверкой, поскольку для его получения владелец веб-сайта должен пройти основательную проверку. Для этого типа сертификатов информация о владельце веб-сайта также отображается в адресной строке, что позволяет отличить его от вредоносных сайтов. SSL-сертификаты, подтверждающие организацию, обычно являются вторыми по стоимости (после SSL-сертификатов с расширенной проверкой). Их основная цель – зашифровать конфиденциальные данные пользователей при транзакциях. Коммерческие или общедоступные веб-сайты должны устанавливать сертификаты, подтверждающие организацию, чтобы гарантировать конфиденциальность информации о клиентах.

SSL-сертификаты, подтверждающие организацию, обычно являются вторыми по стоимости (после SSL-сертификатов с расширенной проверкой). Их основная цель – зашифровать конфиденциальные данные пользователей при транзакциях. Коммерческие или общедоступные веб-сайты должны устанавливать сертификаты, подтверждающие организацию, чтобы гарантировать конфиденциальность информации о клиентах.

Сертификаты, подтверждающие домен (DV SSL)

Процесс проверки для получения SSL-сертификата этого типа минимален. В результате SSL-сертификаты, подтверждающие домен, обеспечивают меньшую надежность и минимальный уровень шифрования. Такие сертификаты, как правило, используются для блогов или информационных веб-сайтов, т. е. для сайтов, не связанных со сбором данных или онлайн-платежами. Этот тип SSL-сертификатов является одним из самых дешевых и самых быстрых для получения. Процесс проверки требует только, чтобы владелец веб-сайта подтвердил право собственности на домен, ответив на электронное письмо или телефонный звонок. В адресной строке браузера отображается только HTTPS и замок без названия компании.

В адресной строке браузера отображается только HTTPS и замок без названия компании.

Wildcard-сертификаты

Wildcard-сертификаты (сертификаты с подстановочными символами) позволяют защитить базовый домен и неограниченное количество поддоменов с помощью одного сертификата. Если имеется несколько поддоменов, которые нужно защитить, приобретение Wildcard-сертификата будет намного дешевле, чем приобретение отдельных SSL-сертификатов для каждого поддомена. Wildcard-сертификаты содержат звездочку (*) как часть общего имени. Звездочка указывается вместо любого допустимого поддомена в составе одного базового домена. Например, один Wildcard-сертификат для веб-сайта можно использовать для защиты следующих страниц:

- yourdomain.com

- yourdomain.com

- yourdomain.com

- yourdomain.com

- yourdomain.com

Мультидоменные сертификаты (MDC)

w3.org/1999/xhtml»>Мультидоменные сертификаты можно использовать для защиты нескольких доменных и поддоменных имен, включая сочетания полностью уникальных доменов и поддоменов с разными доменами верхнего уровня (TLD), за исключением локальных / внутренних доменов.Например:

- example.com

- org

- this-domain.net

- anything.com.au

- example.com

- example.org

По умолчанию мультидоменные сертификаты не поддерживают поддомены. Если требуется защитить сайты www.example.com и example.com с помощью одного мультидоменного сертификата, то при получении сертификата следует указать оба имени хоста.

Сертификаты унифицированных коммуникаций (UCC)

Сертификаты унифицированных коммуникаций (UCC) также считаются мультидоменными SSL-сертификатами. Сертификаты унифицированных коммуникаций изначально были разработаны для защиты серверов Microsoft Exchange и Live Communications. Сегодня любой владелец веб-сайта может использовать эти сертификаты, чтобы обеспечить защиту нескольких доменных имен с помощью одного сертификата. Сертификаты унифицированных коммуникаций проверяются на уровне организации. Для них в браузере отображается значок замка. Сертификаты унифицированных коммуникаций можно использовать в качестве сертификатов с расширенной проверкой, чтобы обеспечить посетителям веб-сайта максимальную безопасность.

Сегодня любой владелец веб-сайта может использовать эти сертификаты, чтобы обеспечить защиту нескольких доменных имен с помощью одного сертификата. Сертификаты унифицированных коммуникаций проверяются на уровне организации. Для них в браузере отображается значок замка. Сертификаты унифицированных коммуникаций можно использовать в качестве сертификатов с расширенной проверкой, чтобы обеспечить посетителям веб-сайта максимальную безопасность.

Важно различать типы SSL-сертификатов, чтобы получить правильный тип сертификата для веб-сайта.

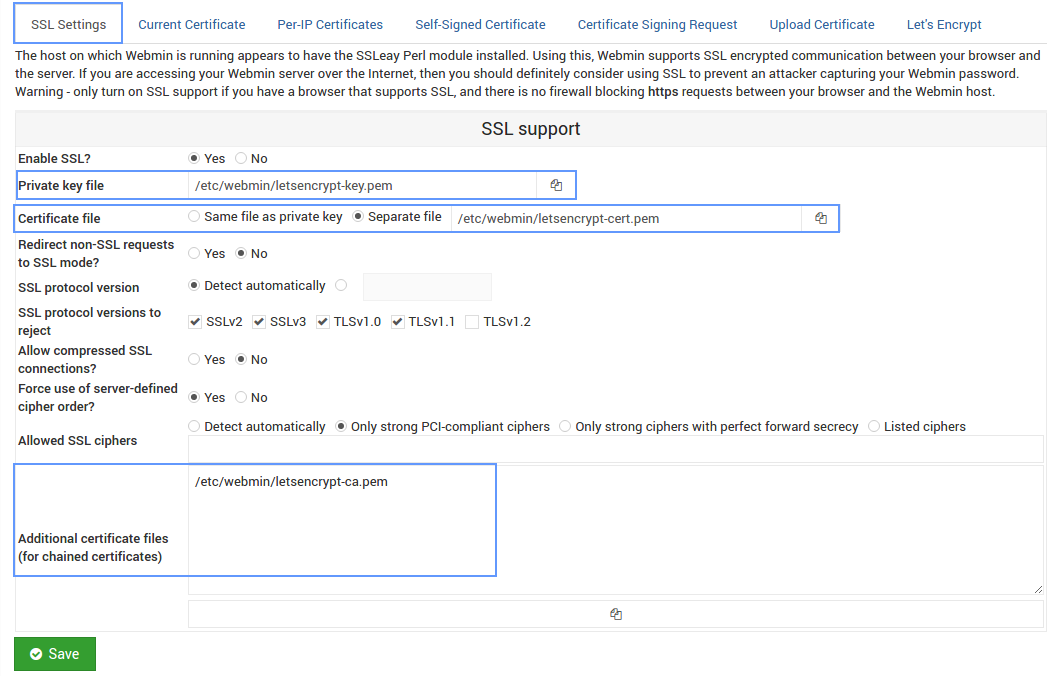

Как получить SSL-сертификат

SSL-сертификат можно получить непосредственно в центре сертификации. Центры сертификации, иногда также называемые сертифицирующими организациями, ежегодно выдают миллионы SSL-сертификатов. Они играют важную роль в работе интернета и обеспечивают прозрачное и надежное взаимодействие в сети.

w3.org/1999/xhtml»>Стоимость SSL-сертификата может доходить до сотен долларов, в зависимости от требуемого уровня безопасности. После выбора типа сертификата можно найти издателей сертификатов, предлагающих SSL-сертификаты нужного уровня.Получение SSL-сертификата включает следующие шаги:

- Подготовка. Настройте сервер, и убедитесь, что ваша запись WHOIS обновлена и соответствует данным, отправляемым в центр сертификации (она должна отображать правильное название и адрес компании и т. д.).

- Создание запроса на подпись SSL-сертификата (CSR) на вашем сервере. С этим действием может помочь ваша хостинговая компания.

- Отправка запроса в центр сертификации для проверки данных о вашем домене и компании.

- Установка полученного сертификата после завершения процесса.

После получения сертификата его необходимо настроить на вашем веб-хосте или серверах, если вы обеспечиваете хостинг веб-сайта самостоятельно.

Скорость получения сертификата зависит от типа сертификата и поставщика сертификатов. Для завершения каждого уровня проверки требуется разное время. Простой SSL-сертификат, подтверждающий домен, может быть выпущен в течение нескольких минут после заказа, а получение сертификата с расширенной проверкой может занять целую неделю.

Можно ли использовать SSL-сертификат на нескольких серверах?

Один SSL-сертификат можно использовать для нескольких доменов на одном сервере. В зависимости от поставщика, можно также использовать один SSL-сертификат на нескольких серверах. Это позволяют мультидоменные SSL-сертификаты, описанные выше.

Как следует из названия, мультидоменные SSL-сертификаты работают с несколькими доменами. Количество доменов остается на усмотрение конкретного центра сертификации. Мультидоменный SSL-сертификат отличается от однодоменного SSL-сертификата, который, как следует из названия, предназначен для защиты одного домена.

Мультидоменный SSL-сертификат отличается от однодоменного SSL-сертификата, который, как следует из названия, предназначен для защиты одного домена.

Мультидоменные SSL-сертификаты также называются SAN-сертификатами. SAN означает альтернативное имя субъекта. Каждый мультидоменный сертификат имеет дополнительные поля (например, альтернативные имена субъектов), которые можно использовать для перечисления дополнительных доменов, чтобы на них распространялся один сертификат.

Сертификаты унифицированных коммуникаций (UCC) и Wildcard-сертификаты также можно применять на нескольких доменах и, в последнем случае, на неограниченном количестве поддоменов.

Что происходит по истечении срока действия SSL-сертификата?

Срок действия SSL-сертификатов истекает, он не длится вечно. Центр сертификации / Форум браузеров, который де-факто выступает в качестве регулирующего органа для индустрии SSL, заявляет, что срок действия SSL-сертификатов не должен превышать 27 месяцев. По сути, это означает, что SSL-сертификат можно использовать в течение двух лет, плюс до трех месяцев на продление срока действия предыдущего сертификата.

По сути, это означает, что SSL-сертификат можно использовать в течение двух лет, плюс до трех месяцев на продление срока действия предыдущего сертификата.

Срок действия SSL-сертификатов истекает, поскольку, как и при любой другой форме аутентификации, информацию необходимо периодически перепроверять и убеждаться в ее актуальности. В интернете все очень быстро меняется, покупаются и продаются компании и веб-сайты. При смене владельцев также меняется информация, относящаяся к SSL-сертификатам. Ограниченный срок действия SSL-сертификатов обеспечивает актуальность и точность информации, используемой для аутентификации серверов и организаций.

Раньше SSL-сертификаты могли выдаваться на срок до пяти лет, который впоследствии был сокращен до трех лет, а в последнее время до двух лет плюс возможность использовать дополнительные три месяца. В 2020 году Google, Apple и Mozilla объявили, что будут применять годовые SSL-сертификаты, несмотря на то, что это предложение было отклонено Центрами сертификации / Форумом браузеров. Это решение вступило в силу в сентябре 2020 года. Не исключено, что в будущем срок действия SSL-сертификатов сократится еще.

Это решение вступило в силу в сентябре 2020 года. Не исключено, что в будущем срок действия SSL-сертификатов сократится еще.

Когда срок действия SSL-сертификата истекает, соответствующий сайт становится недоступным. Когда пользователь открывает веб-сайт в браузере, в течение нескольких миллисекунд проверяется действительность SSL-сертификата (в рамках подтверждения SSL-соединения). Если срок действия SSL-сертификата истек, посетители сайта получат сообщение: «Этот сайт небезопасен. Существуют возможные риски».

У пользователей есть возможность продолжить, однако не рекомендуется делать это, учитывая связанные риски кибербезопасности, в том числе вероятность столкнуться с вредоносными программами. Это существенно влияет на показатель отказов при посещении веб-сайта, поскольку пользователи быстро покидают его.

Осведомленность о сроке истечения SSL-сертификатов является проблемой для крупных предприятий. В то время как малые и средние предприятия имеют один или несколько SSL-сертификатов, крупные предприятия, работающие на различных рынках и имеющие множество веб-сайтов и сетей, имеют также множество SSL-сертификатов. Поэтому причиной того, что компания допустила истечение срока действия своего SSL-сертификата, обычно является недосмотр, а не отсутствие компетентности. Лучший способ для крупных компаний поддерживать осведомленность об истечении срока действия SSL-сертификатов – использовать платформу управления сертификатами. На рынке представлены различные продукты, которые можно найти с помощью онлайн-поиска. Это позволит компаниям просматривать цифровые сертификаты и управлять ими в рамках всей инфраструктуры. При использовании такой платформы важно регулярно входить в систему и проверять, когда необходимо продлить обновления.

В то время как малые и средние предприятия имеют один или несколько SSL-сертификатов, крупные предприятия, работающие на различных рынках и имеющие множество веб-сайтов и сетей, имеют также множество SSL-сертификатов. Поэтому причиной того, что компания допустила истечение срока действия своего SSL-сертификата, обычно является недосмотр, а не отсутствие компетентности. Лучший способ для крупных компаний поддерживать осведомленность об истечении срока действия SSL-сертификатов – использовать платформу управления сертификатами. На рынке представлены различные продукты, которые можно найти с помощью онлайн-поиска. Это позволит компаниям просматривать цифровые сертификаты и управлять ими в рамках всей инфраструктуры. При использовании такой платформы важно регулярно входить в систему и проверять, когда необходимо продлить обновления.

Если срок действия сертификата истечет, сертификат станет недействительным, и выполнять безопасные транзакции на веб-сайте станет невозможно. Центр сертификации предложит обновить SSL-сертификат до истечения срока его действия.

Центр сертификации предложит обновить SSL-сертификат до истечения срока его действия.

Все центры сертификации и службы SSL, используемые для получения SSL-сертификатов, отправляют уведомления об истечении срока действия сертификата с заданной периодичностью, обычно начиная с 90 дней до окончания срока действия сертификата. Постарайтесь, чтобы эти уведомления отправлялись на несколько адресов электронной почты, а не одному человеку, который к моменту отправки уведомления может покинуть компанию или перейти на другую должность. Убедитесь, что соответствующие сотрудники компании включены в список рассылки и своевременно получат уведомление.

Как узнать, есть ли у сайта SSL-сертификат

Самый простой способ узнать, есть ли у сайта SSL-сертификат – обратить внимание на следующие элементы в адресной строке браузера:

- Если веб-адрес начинается с HTTPS, а не с HTTP, значит он защищен с помощью SSL-сертификата.

- Для защищенных сайтов отображается значок закрытого замка, который можно щелкнуть и посмотреть сведения о безопасности. У самых надежных сайтов будут зеленые замки или адресные строки.

- Браузеры также показывают предупреждения, если соединение небезопасно, например красный замок, открытый замок, линию, пересекающую адрес веб-сайта, треугольник-предупреждение над значком замка.

Как обеспечить безопасность онлайн-сеанса

Личные данные и платежные реквизиты можно указывать только на веб-сайтах, защищенных сертификатами с расширенной проверкой или сертификатами, подтверждающие организацию. Сертификаты, подтверждающие домен, не подходят для сайтов электронной коммерции. Сайты, защищенные сертификатами с расширенной проверкой или сертификатами, подтверждающими организацию, можно определить, посмотрев на адресную строку. Для сайтов, защищенных сертификатами с расширенной проверкой, название организации отображается в адресной строке. Для сайтов, защищенных сертификатами, подтверждающими организацию, данные о названии организации, отображаются по щелчку на значке замка. Для сайтов с сертификатами, подтверждающими домен, отображается только значок замка.

Для сайтов, защищенных сертификатами, подтверждающими организацию, данные о названии организации, отображаются по щелчку на значке замка. Для сайтов с сертификатами, подтверждающими домен, отображается только значок замка.

Ознакомьтесь с политикой конфиденциальности веб-сайта. Это позволяет понять, как будут использоваться ваши данные. Законопослушные компании обычно прозрачно описывают сбор и действия с данными.

Обратите внимание на сигналы и индикаторы, вызывающие доверие к веб-сайту.

Наряду с SSL-сертификатами, это могут быть логотипы или значки, показывающие репутацию и соответствие веб-сайта определенным стандартам безопасности. Другие признаки, по которым можно оценить сайт, включают проверку физического адреса и номера телефона, ознакомление с политикой возврата товаров и средств, проверку правдоподобности цен – ведь бесплатный сыр может оказаться в мышеловке.

Будьте внимательны к фишинговым атакам.

Иногда злоумышленники создают веб-сайты, имитирующие существующие, чтобы обманом заставить людей сделать покупку или выполнить вход на фишинговый сайт. Фишинговый сайт может получить SSL-сертификат и, следовательно, зашифровать весь трафик, проходящий между сайтом и пользователями. Растущая доля фишинговых атак происходит на HTTPS-сайтах. Происходит обман пользователей, которых успокаивает наличие значка замка.

Чтобы избежать подобных атак:

- Всегда проверяйте, что домен сайта, на котором вы находитесь, написан правильно. Веб-адрес поддельного сайта может отличаться только одним символом, например, amaz0n.com вместо amazon.com. В случае сомнений введите домен прямо в браузере, чтобы убедиться, что вы подключаетесь именно к тому веб-сайту, который собираетесь посетить.

- Никогда не вводите логины, пароли, банковские реквизиты и другую личную информацию на сайте, если вы не уверены в его подлинности.

- Всегда оценивайте, что предлагается на сайте, не выглядит ли он подозрительным и действительно ли вам нужно на нем регистрироваться.

- Убедитесь, что ваши устройства защищены надлежащим образом: Kaspersky Internet Security проверяет веб-адреса по базе фишинговых сайтов и обнаруживает мошенничество независимо от того, насколько безопасным выглядит ресурс.

Угрозы кибербезопасности продолжают расти, но понимание типов SSL-сертификатов, и того, как отличить безопасный сайт от потенциально опасного, поможет интернет-пользователям избежать мошенничества и защитить свои личные данные от киберпреступников.

Статьи по теме:

- Советы по предотвращению атак программ-вымогателей

- Как правильно запустить проверку на вирусы

- Что такое нарушение безопасности?

- Что такое приватность данных?

Что такое SSL сертификат и для чего он нужен

HTTPS — что за зверь

Если вы уже сталкивались с созданием собственного сайта, то наверняка краем уха слышали про сертификат SSL и HTTPS — что это такое и зачем нужен HTTPS для сайта, мы подробно расскажем в этой статье.

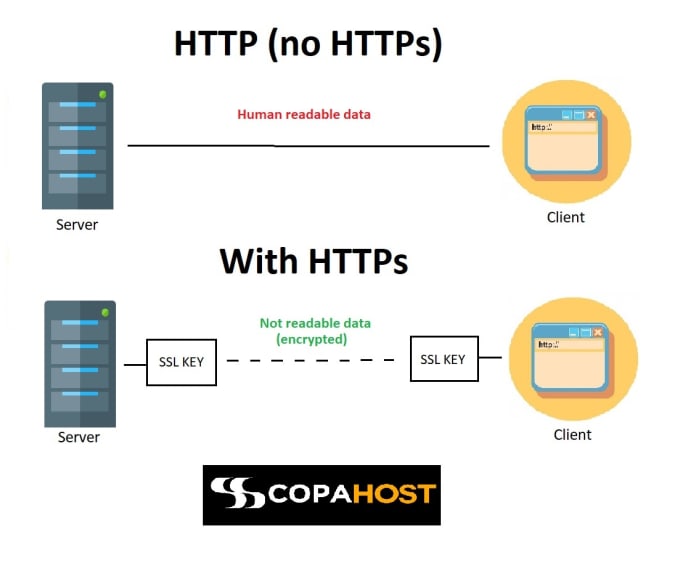

Невероятно, но факт: любое действие в Интернете — это обмен данными. Когда вы открываете любимый сайт или ищете видеоролик на «YouTube», ваш поисковый браузер и сервер обмениваются информацией. Каждый вбитый в поисковую строку запрос проходит путь от вас (пользователя) к серверу и обратно. Такая коммуникация возможна благодаря работе протокола HTTP. Он был изобретён ещё в начале 90-х. Всем HTTP хорош, кроме одного: не шифрует данные. Следовательно, их без труда может перехватить третья сторона, личная информация (пароль, номер банковской карты, реквизиты, паспортные данные) может быть украдена злоумышленниками.

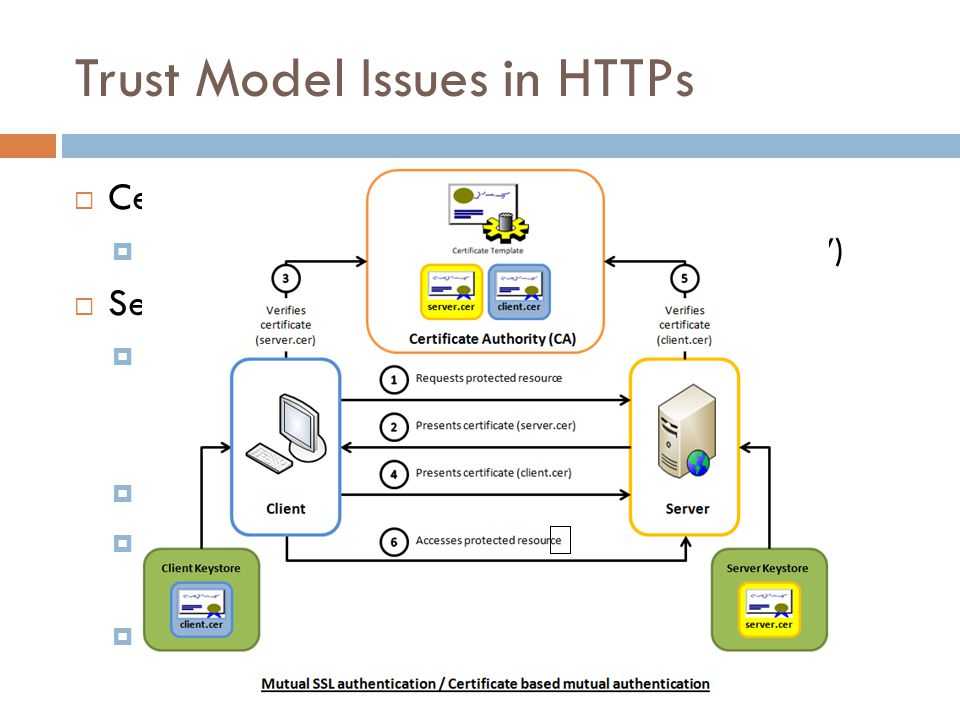

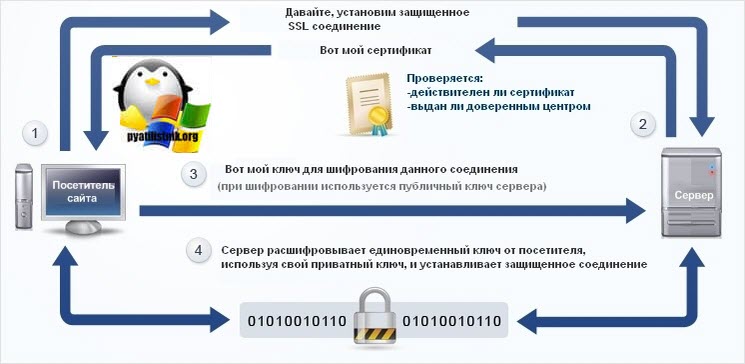

В современном мире защита данных имеет принципиальное значение. Поэтому внедрили HTTPS, который расшифровывается как протокол безопасного соединения. Принципом работы защищённого протокола HTTPS является обмен ключами шифрования. Прежде чем ответить на запрос от браузера, сервер предъявляет ключ — SSL-certificate. Браузер проверяет подлинность ключа в Центре сертификации. Если ключ «подошёл», браузер и сервер доверяют друг другу и договариваются о разовом шифре. Так происходит каждую сессию, то есть каждый раз при обмене запросами и ответами. Вот таким хитрым способом и обеспечивается сохранность данных и конфиденциальность при обмене информацией.

Если ключ «подошёл», браузер и сервер доверяют друг другу и договариваются о разовом шифре. Так происходит каждую сессию, то есть каждый раз при обмене запросами и ответами. Вот таким хитрым способом и обеспечивается сохранность данных и конфиденциальность при обмене информацией.

Зачем нужен SSL-сертификат для сайта

Чтобы сайт стал работать по протоколу безопасного соединения HТТPS, нужен SSL-сертификат. Это виртуальный документ, который содержит данные об организации, её владельце и подтверждает их существование. Позволяет узнать сервер и подтвердить безопасность сайта.

Использование сертификата безопасности для сайта гарантирует:

- Подлинность ресурса, к которому обращается пользователь. Это повышает у посетителей уровень доверия.

- Целостность передаваемой информации. При транспортировке от сервера к браузеру данные не изменятся и не потеряются.

- Конфиденциальность. 256-разрядное шифрование исключает доступ злоумышленников к информации.

Что дает SSL-сертификат для сайта кроме защиты данных? SSL-сертификат помогает в SEO-продвижении проекта — позволяет занять более высокую позицию в поисковой выдаче. Поисковые системы (Google, Яндекс и пр.) дорожат доверием аудитории и выше ранжируют сайты, которые работают через безопасное соединение.

Обеспечьте защиту передаваемых данных

Установите SSL-сертификат, и ваш сайт будет работать по безопасному соединению HTTPS

Заказать SSL

Разновидности SSL-сертификатов

По уровню проверки выделяют три типа SSL-сертификатов:

Сертификаты начального уровня с проверкой домена Domain Validation (DV)

При выпуске этого типа SSL проверяется только право собственности на домен. Физическим лицам доступен только этот тип. Юридические лица также могут его выпустить. После подключения защищенного соединения к сайту в адресной строке браузера появится характерный «замочек», что означает безопасную передачу данных.

Сертификаты бизнес-класса с проверкой организации Organization Validation (OV) или Company Validation (CV)

При выпуске такого SSL кроме проверки права собственности на домен проводится проверка организации: её юридическое и физическое существование. Этот вид доступен только юридическим лицам. При нажатии на замочек в адресной строке будет отображаться информация о компании.

Этот вид доступен только юридическим лицам. При нажатии на замочек в адресной строке будет отображаться информация о компании.

Сертификаты с расширенной проверкой Extended Validation (EV)

Этот протокол SSL также доступен только юридическим лицам. Чтобы его выпустить, нужно предоставить документы в центр сертификации. Проводится проверка не только существования организации, но и её правовой деятельности. Помимо замочка в адресной строке будет отображаться печать доверия сертификационного центра и информация о компании.

Подробнее о видах читайте в статье Типы SSL-сертификатов.

HTTP или HTTPS? Вот в чём вопрос!

Защита сайта протоколом HTTPS уже давно не просто признак хорошего тона, а необходимость. Несмотря на то что некоторые сайты ещё работают по HTTP-соединению, очень скоро HTTPS станет обязательным требованием «экологии» Интернета.

С июля 2018 года Google считает небезопасным каждый веб-сайт, не использующий протокол HTTPS. Когда пользователь хочет перейти на страницу по протоколу HTTP, то он видит предупредительный знак в адресной строке:

Нет защищенного соединения. Как это повлияет на бизнес?

Как это повлияет на бизнес?

- Предупреждение может отпугнуть пользователей от сайта.

- Поисковые системы не доверяют сайтам без HTTPS, поэтому работать с SEO будет сложнее.

- Злоумышленники могут украсть данные с веб-сайта.

Помимо этого, WordPress и другие популярные CMS заявили, что некоторые функции теперь будут доступны только для веб-сайтов с протоколом HTTPS.

У меня до сих пор HTTP, что делать

При регистрации домена или покупке хостинга можно получить free ssl на год. Если ваш сайт уже обслуживается на хостинге REG.RU, достаточно заказать SSL-сертификат и перейти с HTTP протокола на HTTPS. Полный цикл:

Чтобы перейти на HTTPS:

-

1.Закажите SSL-сертификат при регистрации домена или при заказе услуги хостинга. Подробнее об этом в разделе: 1 этап: Заказ SSL.

-

3.Теперь установите SSL-сертификат на хостинг. Для этого выберите подходящую инструкцию: 3 этап: Установка SSL.

-

4.Проверьте, что сертификат установлен правильно.

-

5.И наконец — настройте редирект с HTTP на HTTPS по инструкции.

2.

Активируйте сертификат. В разделе 2 этап: Активация SSL описано, как это сделать.

Готово, теперь ваш сайт будет работать по HTTPS.

Помогла ли вам статья?

Да

46

раз уже помогла

Что такое SSL, TLS и HTTPS?

#

256-битное шифрование Процесс скремблирования электронного документа с использованием алгоритма, длина ключа которого составляет 256 бит. Чем длиннее ключ, тем он прочнее.

Чем длиннее ключ, тем он прочнее.

A

Асимметричная криптография Это шифры, которые предполагают использование пары 2 ключей во время процессов шифрования и дешифрования. В мире SSL и TLS мы называем их открытыми и закрытыми ключами.

C

Запрос на подпись сертификата (CSR) Машиночитаемая форма приложения сертификата DigiCert. CSR обычно содержит открытый ключ и отличительное имя запрашивающей стороны.

Центр сертификации (CA) Организация, уполномоченная выдавать, приостанавливать, продлевать или отзывать сертификаты в соответствии с CPS (Положением о практике сертификации). ЦС идентифицируются отличительным именем во всех сертификатах и списках отзыва сертификатов, которые они выпускают. Центр сертификации должен опубликовать свой открытый ключ или предоставить сертификат от ЦС более высокого уровня, подтверждающий действительность его открытого ключа, если он подчинен основному центру сертификации. DigiCert — это основной центр сертификации (PCA).

Набор шифров Это набор протоколов обмена ключами, который включает алгоритмы аутентификации, шифрования и аутентификации сообщений, используемые в протоколах SSL.

Общее имя (CN) Значение атрибута в отличительном имени сертификата. Для SSL-сертификатов общим именем является DNS-имя хоста защищаемого сайта. Для сертификатов издателя программного обеспечения общим именем является название организации.

Ошибка подключения Когда проблемы безопасности, препятствующие запуску безопасного сеанса, отмечаются при попытке доступа к сайту.

D

Проверка домена (DV) SSL-сертификаты Самый базовый уровень SSL-сертификата, перед выдачей сертификата проверяется только право собственности на доменное имя.

E

Криптография на эллиптических кривых (ECC) Создает ключи шифрования на основе идеи использования точек на кривой для определения пары открытый/закрытый ключ. Его чрезвычайно сложно взломать с помощью методов грубой силы, часто используемых хакерами, и он предлагает более быстрое решение с меньшей вычислительной мощностью, чем чистое цепное шифрование RSA.

Шифрование Процесс преобразования читаемых (незашифрованных) данных в неразборчивую форму (зашифрованный текст), при котором исходные данные либо невозможно восстановить (одностороннее шифрование), либо нельзя восстановить без использования обратного процесса дешифрования (двустороннее шифрование).

SSL-сертификаты расширенной проверки (EV) Наиболее полная форма безопасного сертификата, которая проверяет домен, требует очень строгой аутентификации компании и выделяет ее в адресной строке.

K

Обмен ключами Это способ, которым пользователи и сервер безопасно устанавливают предварительный главный секрет для сеанса.

M

Главный секрет Материал ключа, используемый для генерации ключей шифрования, секретов MAC и векторов инициализации.

Код аутентификации сообщения (MAC) Односторонняя хеш-функция, организованная для сообщения и секрета.

O

SSL-сертификаты проверки организации (OV) Тип сертификата SSL, который подтверждает право собственности на домен и существование организации, стоящей за ним.

P

Предварительный секрет Ключевой материал, используемый для получения основного секрета.

Инфраструктура открытого ключа (PKI) Архитектура, организация, методы, методы и процедуры, которые в совокупности поддерживают реализацию и работу криптографической системы с открытым ключом на основе сертификатов. PKI состоит из систем, которые совместно обеспечивают и реализуют криптографическую систему с открытым ключом и, возможно, другие связанные услуги.

S

Безопасный сервер Сервер, защищающий хост-веб-страницы с помощью SSL или TLS. Когда используется защищенный сервер, сервер аутентифицируется для пользователя. Кроме того, пользовательская информация перед отправкой через Интернет шифруется с помощью SSL-протокола веб-браузера пользователя. Информация может быть расшифрована только хост-сайтом, который ее запросил.

SAN (альтернативное имя субъекта) Сертификаты SSL Тип сертификата, который позволяет защитить несколько доменов с помощью одного сертификата SSL.

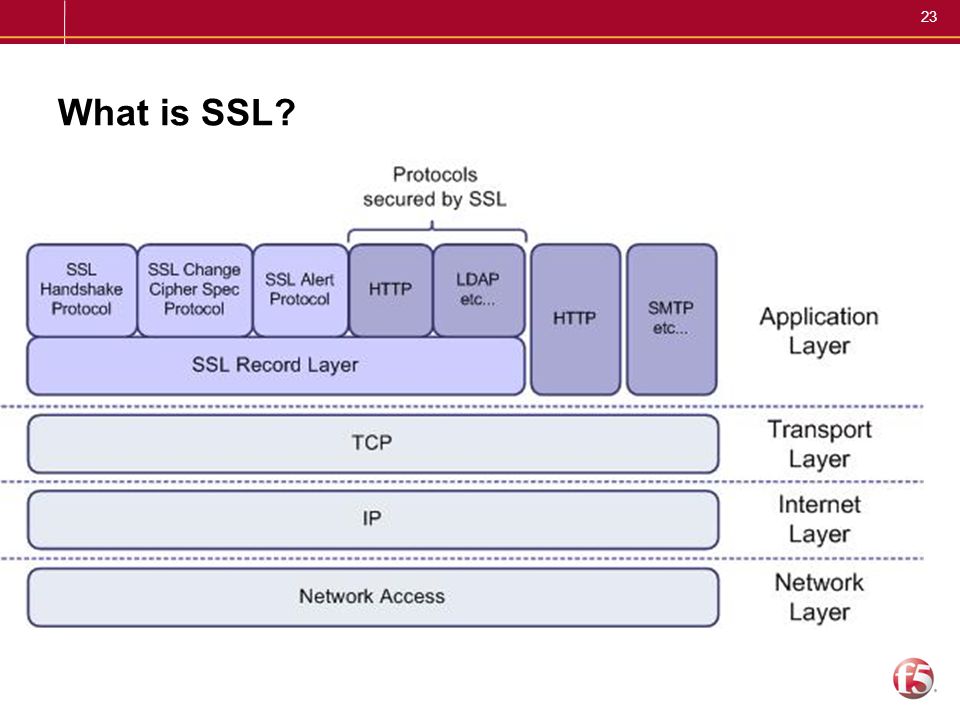

SSL Обозначает безопасный уровень сокетов. Протокол для веб-браузеров и серверов, позволяющий выполнять аутентификацию, шифрование и расшифровку данных, отправляемых через Интернет.

SSL-сертификат Серверный сертификат, обеспечивающий аутентификацию сервера для пользователя, а также шифрование данных, передаваемых между сервером и пользователем. SSL-сертификаты продаются и выдаются непосредственно DigiCert и через DigiCert PKI Platform for SSL Center.

SSL Handshake Протокол, используемый в SSL для согласования безопасности.

Симметричное шифрование Метод шифрования, предполагающий использование одного и того же ключа как в процессе шифрования, так и в процессе дешифрования.

T

TCP Протокол управления передачей, один из основных протоколов в любой сети.

W

Подстановочные SSL-сертификаты Тип сертификата, используемого для защиты нескольких субдоменов.

Secure Socket Layer (SSL) — GeeksforGeeks

Secure Socket Layer (SSL) обеспечивает безопасность данных, которые передаются между веб-браузером и сервером. SSL шифрует связь между веб-сервером и браузером, что гарантирует, что все данные, передаваемые между ними, останутся конфиденциальными и защищенными от атак.

SSL шифрует связь между веб-сервером и браузером, что гарантирует, что все данные, передаваемые между ними, останутся конфиденциальными и защищенными от атак.

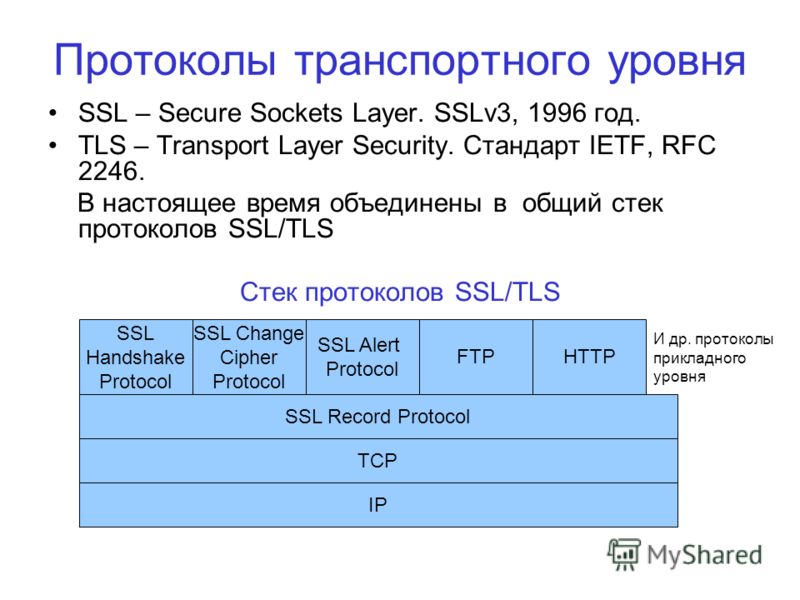

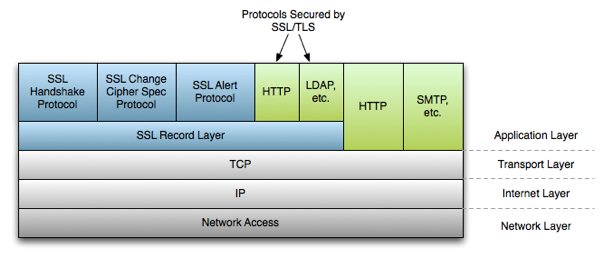

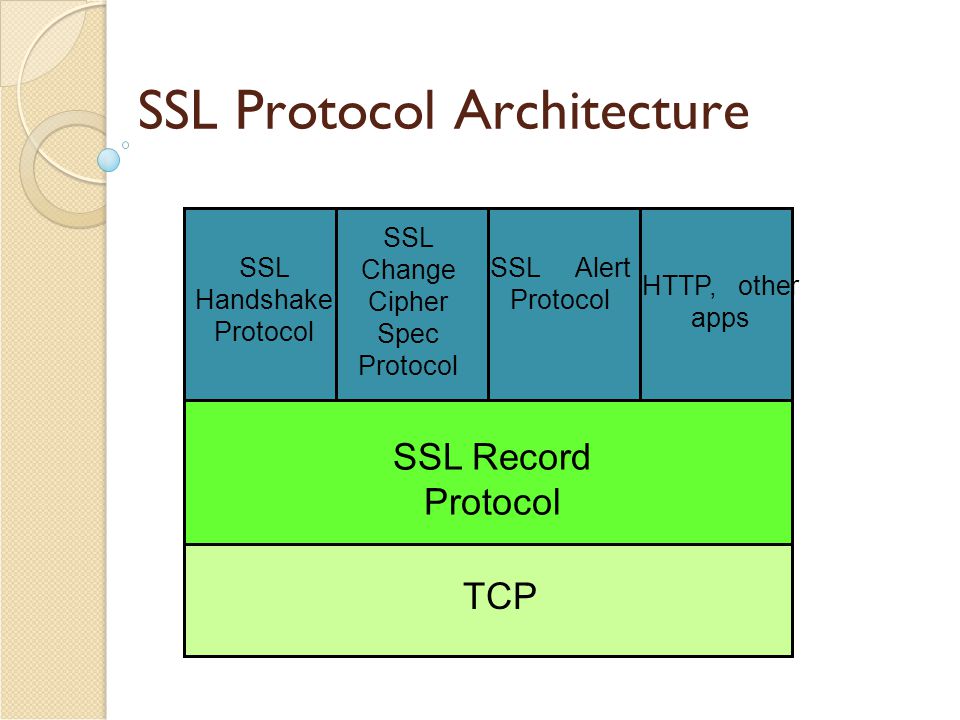

Протоколы Secure Socket Layer:

- Протокол записи SSL

- Протокол рукопожатия

- Протокол изменения шифрования

- Протокол предупреждений

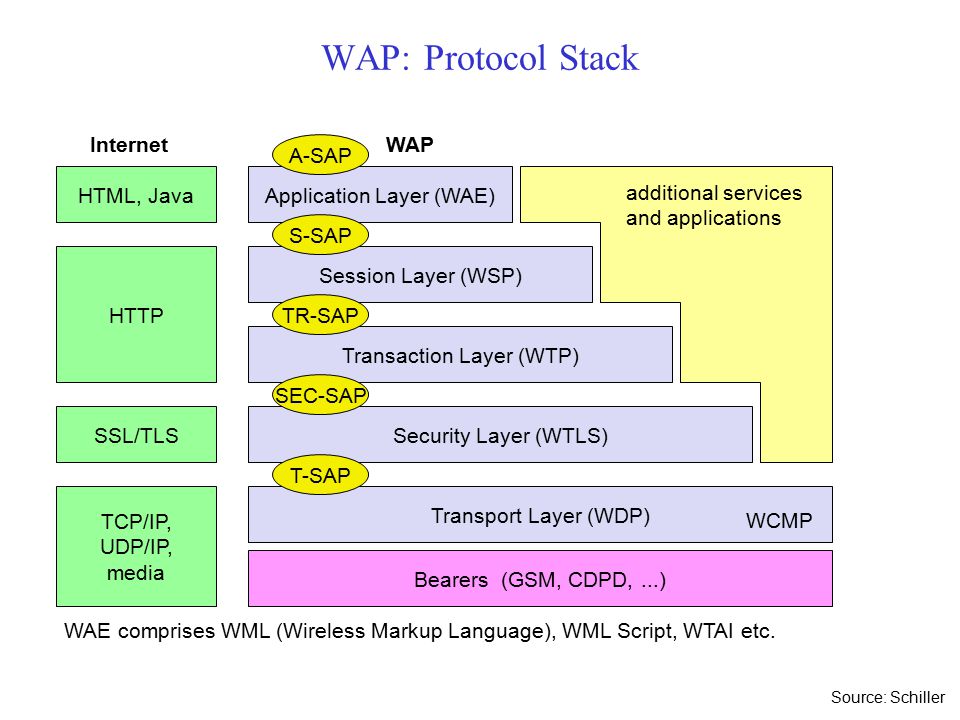

9 Стек протоколов SSL: 0097

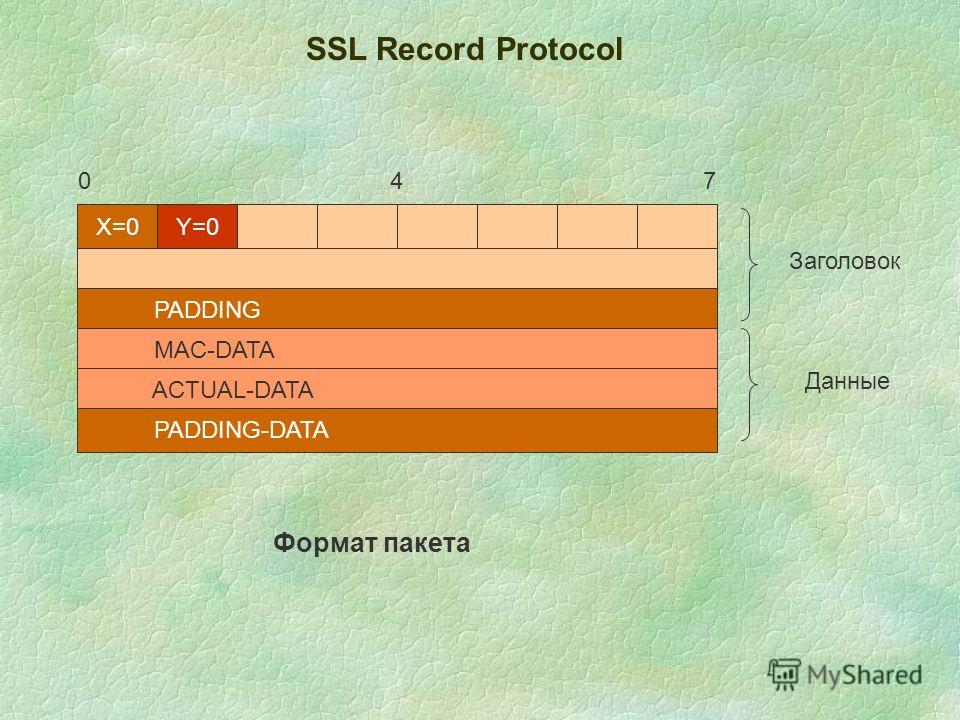

Протокол записи SSL:

Запись SSL предоставляет две услуги для соединения SSL.

- Конфиденциальность

- Целостность сообщения

В приложении SSL Record Protocol данные делятся на фрагменты. Фрагмент сжимается, а затем добавляется зашифрованный MAC (код аутентификации сообщения), сгенерированный такими алгоритмами, как SHA (протокол безопасного хеширования) и MD5 (дайджест сообщения). После этого выполняется шифрование данных, и к данным добавляется последний заголовок SSL.

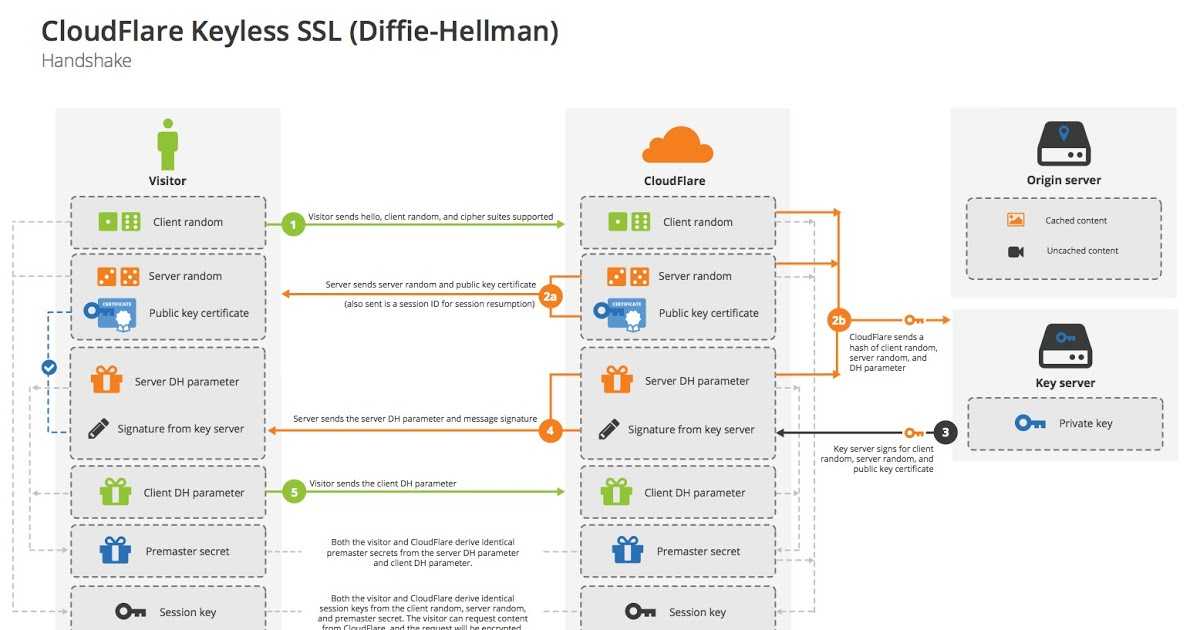

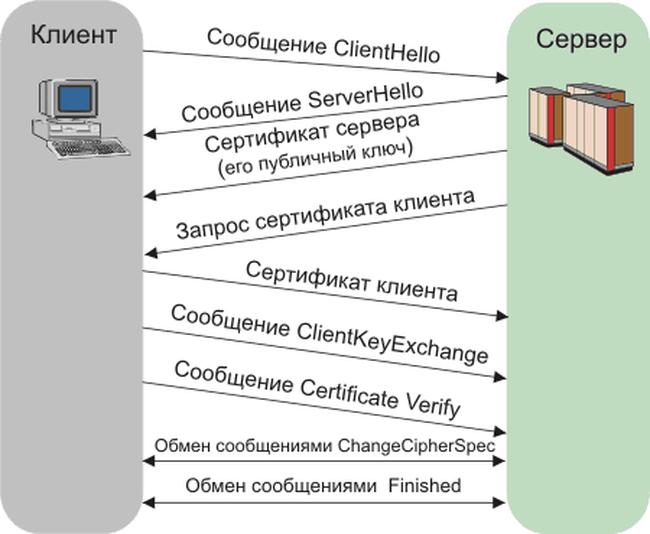

Протокол рукопожатия:

Протокол рукопожатия используется для установления сеансов. Этот протокол позволяет клиенту и серверу аутентифицировать друг друга, отправляя друг другу серию сообщений. Протокол рукопожатия использует четыре фазы для завершения своего цикла.

Этот протокол позволяет клиенту и серверу аутентифицировать друг друга, отправляя друг другу серию сообщений. Протокол рукопожатия использует четыре фазы для завершения своего цикла.

- Фаза-1: В Фазе-1 и клиент, и сервер отправляют приветственные пакеты друг другу. В этом IP-сеансе набор шифров и версия протокола обмениваются в целях безопасности.

- Фаза-2: Сервер отправляет свой сертификат и обмен ключами сервера. Сервер завершает фазу 2, отправляя пакет Server-hello-end.

- Этап 3: На этом этапе клиент отвечает серверу, отправляя свой сертификат и клиентский обменный ключ.

- Фаза-4: В Фазе-4 произошло изменение набора шифров, после чего этот протокол рукопожатия завершается.

Схематическое представление фаз протокола квитирования SSL

Протокол изменения шифрования:

Этот протокол использует протокол записи SSL. Если протокол рукопожатия не завершен, вывод SSL-записи будет находиться в состоянии ожидания. После протокола рукопожатия состояние Pending преобразуется в текущее состояние.

После протокола рукопожатия состояние Pending преобразуется в текущее состояние.

Протокол изменения шифра состоит из одного сообщения длиной 1 байт и может иметь только одно значение. Цель этого протокола — вызвать копирование состояния ожидания в текущее состояние.

Протокол оповещения:

Этот протокол используется для передачи оповещений, связанных с SSL, на одноранговый объект. Каждое сообщение в этом протоколе содержит 2 байта.

Уровень далее подразделяется на две части:

Предупреждение (уровень = 1):

Это предупреждение не влияет на соединение между отправителем и получателем. Вот некоторые из них:

Плохой сертификат: Когда полученный сертификат поврежден.

Нет сертификата: Когда соответствующий сертификат недоступен.

Срок действия сертификата истек: Когда срок действия сертификата истек.

Сертификат неизвестен: Когда при обработке сертификата возникает какая-то другая неуказанная проблема, делающая его неприемлемым.

Close notify : уведомляет о том, что отправитель больше не будет отправлять сообщения в соединении.

Неустранимая ошибка (уровень 2):

Это оповещение разрывает соединение между отправителем и получателем. Соединение будет остановлено, не может быть возобновлено, но может быть перезапущено. Вот некоторые из них:

Ошибка рукопожатия: Когда отправитель не может согласовать приемлемый набор параметров безопасности с учетом доступных вариантов.

Ошибка декомпрессии : Когда функция декомпрессии получает неверный ввод.

Недопустимые параметры: Когда поле выходит за допустимые пределы или несовместимо с другими полями.

Неправильный MAC-адрес записи: При получении неверного MAC-адреса.

Неожиданное сообщение: При получении неуместного сообщения.

Второй байт в протоколе предупреждений описывает ошибку.