Проверить IP адрес. Принадлежность ip хостинг провайдеру

Насколько безопасен OpenVPN – TheWired

В прошлой статье я писал о том, как настроить свой собственный OVPN (OpenVPN). К сожалению, более-менее стандартный конфиг хоть и не раскрывает реальный IP-адрес клиента (это хорошо), но все же обнаруживает сам факт существования средств анонимизации (это не есть хорошо). Сегодня я расскажу, как именно происходит детекция и как с ней бороться ;-)

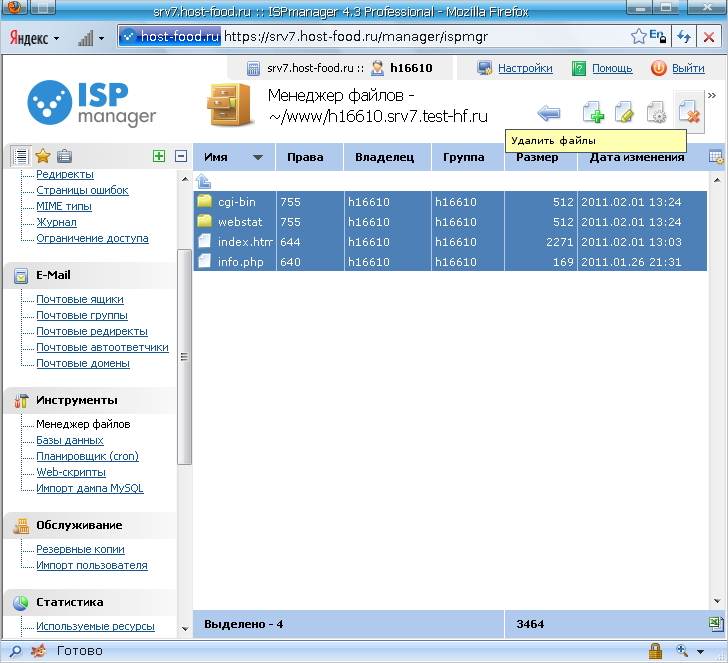

Итак, если зайти сюда то вот что мы увидим:

Как видим из скриншота, утечка информации происходит по следующим пунктам:

- Открытые порты web proxy

- Разница во временных зонах (браузера и IP)

- Принадлежность IP хостинг провайдеру

- Определение туннеля (двухсторонний пинг)

- VPN Fingerprint

Постараемся максимально устранить утечки данных. По порядку.

#1 Открытые порты web proxy

Эту “проблему” исправить легче всего — это и не проблема вовсе. Достаточно, чтобы на сервере, где у вас установлен и настроен OpenVPN не было никакого web-сервера (apache/nginx). В моем случае, web-сервер там есть, меня это не особо напрягает. Поэтому переходим к следующему пункту.

#2 Разница во временных зонах (браузера и IP)

Проще всего будет изменить время на клиентском устройстве и привести его в соответствие с временной зоной той страны и/или города, где физически находится OpenVPN-сервер.

#3 Принадлежность IP хостинг провайдеру

Увы, не изменить никак :(

#4 Определение туннеля (двухсторонний пинг)

Заходим в настройки ufw:

nano /etc/ufw/before.rules

nano /etc/ufw/before.rules |

Приводим секцию к такому виду:

# ok icmp codes -A ufw-before-input -p icmp --icmp-type destination-unreachable -j ACCEPT -A ufw-before-input -p icmp --icmp-type source-quench -j ACCEPT -A ufw-before-input -p icmp --icmp-type time-exceeded -j ACCEPT -A ufw-before-input -p icmp --icmp-type parameter-problem -j ACCEPT # -A ufw-before-input -p icmp --icmp-type echo-request -j ACCEPT

# ok icmp codes -A ufw-before-input -p icmp --icmp-type destination-unreachable -j ACCEPT -A ufw-before-input -p icmp --icmp-type source-quench -j ACCEPT -A ufw-before-input -p icmp --icmp-type time-exceeded -j ACCEPT -A ufw-before-input -p icmp --icmp-type parameter-problem -j ACCEPT # -A ufw-before-input -p icmp --icmp-type echo-request -j ACCEPT |

Перезапускаем ufw:

Все, теперь туннель определяться не будет.

#5 VPN Fingerprint

Открываем конфиг VPN-сервера:

nano /etc/openvpn/server.conf

nano /etc/openvpn/server.conf |

После строки:

Добавляем строку:

Перезапускаем VPN-сервер:

Если вы используете Viscosity (как я рекомендовал в прошлой статье), то заходите в свойства соединения, затем вкладка “Расширенные настройки” и в поле “Введите дополнительные команды для OpenVPN” пишем:

Пробуем прогнать тест еще раз:

Как видите — остался только 80-й порт, который я просто не стал убирать и IP, принадлежащий датацентру — но тут мы уже ничего не можем сделать. Базовая часть настроек выполнена, но это еще не все, есть еще нюансы ;-) Едем дальше, заходим вот сюда. И видим печальный результат:

#1 Отключаем Flash в браузере

Я использую Google Chrome (для других браузеров ищите как отключить в гугле), в адресной строке пишем:

Ищем там Adobe Flash Player и вырубаем его.

#2 Включаем опцию запрета отслеживания в браузере (Do Not Track)

В Google Chrome это делается в настройках, пункт меню — “Личные данные”, затем ставим галочку на пункте меню “Отправлять с исходящим трафиком запрос “Не отслеживать””.

#3 Отключаем WebRTC в браузере

Для Google Chrome есть плагин WebRTC Leak Prevent, ставим его.

В финале Whoer показал мне вот такую картинку:

Разное системное время Whoer определил по временной зоне (да, ее тоже надо исправлять). Язык тоже, думаю, понятно как узнал. На мой взгляд, это не является великой проблемой, т.к. путешествующий (условно) пользователь вполне логично будет иметь отличную от места пребывания временную зону и время, равно как и локаль. По большому счету, сделать то, что я описал в статье — лишним не будет ;-) Ну а для параноиков будут совсем иные рецепты. На связи, пишите в комментарии, если будут вопросы ;-)

www.thewired.ru

Чек-лист проверки анонимности сёрфинга / Хабр

Несколько дней назад на хабре проскочила заметка об определении пользователей VPN. В комментариях я опубликовал ссылку на наш сервис с похожей функциональностью, написанием которого я совсем недавно занимался.Главная идея — определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP).

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Нестандартные порты с авторизацией закрывают вопрос.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка check.torproject.org/cgi-bin/TorBulkExitList.py, поздравляю, вы спалились.Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес — не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.Единственный способ защититься — запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.Подробнее можно посмотреть документацию здесь vk.com/dev/openapi. Кнопка «Выход» после каждой сессии в общем то решает вопрос, но лучшая рекомендация — не входить :)

Спасибо за внимание!

habr.com

Проверить IP адрес

Зарегистрируйтесь и получите доступ к Расширенной проверке. Добавьте в Закладки эту полезную страницу.Обычная проверка (бесплатно)

Настройки

Что такое Расширенная проверка

|

Идеальная анонимность |

|

|

Есть над чем задуматься |

|

|

Ваша анонимность под угрозой |

|

| Мой IP адресв браузере | 194.67.209.252 Russia (RU) N/A, N/A 55.7386, 37.6068 (Показать на карте) |

| WebRTC | N/A |

| Flash | N/A |

| Java | N/A |

| Геопозициячерез HTML5 |

Проверить |

| DNSв браузере | N/A |

| Flash | N/A |

| Java | N/A |

| Ваше время | N/A |

| Время по IP | N/A |

| Часовой пояс | N/A |

| Моя ОС | N/A |

| Headers | |

| JavaScript | N/A |

| TCP/IP | N/A |

| Мой браузер | N/A |

| Headers | |

| JavaScript | N/A |

| TCP/IP | N/A |

| Язык браузера | |

| Headers | |

| JavaScript | N/A |

| TCP/IP | N/A |

| Maxmind Оценка риска | N/A |

| Риск по IP адресу | N/A |

| Отпечатки |

Страна повышенного риска Анонимный прокси Анонимный VPN Хостинг провайдер Публичный прокси Спутниковый провайдер Выходной узел Tor Нет |

| Тип пользователя | N/A |

| Уникальность устройства | N/A |

| IP2Location Отпечатки | N/A |

| Прокси | N/A |

| Блэклист | N/A |

| TOR | N/A |

| Proxy HTTP Header | N/A |

| Proxy fingerprint | N/A |

| VPN fingerprint | N/A |

| Определение туннеля(двусторонний пинг) | N/A |

| Открытые порты | N/A |

| Имя хоста | N/A |

| Принадлежность IP Интернет провайдеру | N/A |

| ПровайдерОрганизация | MAROSNET Telecommunication Company LLCMAROSNET Telecommunication Company LLC |

| Do Not Track | N/A |

| * Репутация IP адреса | Проверить |

| * Тип соединения | Cable/DSL |

| JavaScript | отключено |

| Cookies | отключено |

| Flash | отключено |

| Java | отключено |

| WebRTC | отключено |

| ActiveX | отключено |

| VBScript | отключено |

| AdBlock | отключено |

| Почему мы сделали свою страницу проверку анонимности и IP адреса | |

| * P0F Output | N/A |

| * Maxmind minFraud Insights | N/A |

| * IP2Location | N/A |

| N/A | |

Задать нам вопрос

Мы получили Ваше сообщение, мы свяжемся с Вами в самое ближайшее время.

Что-то пошло не так, пожалуйста, обновите страницу и повторите попытку.

Сообщение отправлено

Укажите Email для связи с вами

Укажите верный формат email. Например, [email protected]

Укажите тему сообщения

Укажите текст сообщения

Ваше сообщение должно быть не меньше 10 символов

thesafety.us