Как взламывают серверы? Как взломать сервер на админку? Как взломать хостинг

Могут ли взломать мой сайт, если CMS и скрипты неуязвимы?

Предположим, что на сайте закрыты все уязвимости, пропатчены все бреши и он работает на коммерческой CMS самой последней версии. Могут ли взломать такой сайт?

Ответ – да, могут.

И для этого вовсе не обязательно обладать сверхординарными способностями и иметь в арсенале суперутилиты для взлома. Все гораздо проще, сайт могут взломать не только в результате атак через веб.

Во-первых, взломать хорошо защищенный от веб-атак сайт могут через соседей по аккаунту. Если у веб-мастера несколько сайтов, то с наибольше вероятностью он разместит все сайты на одном аккаунте хостинга. Очень часто сайты на одном аккаунте хостинга не изолированы друг от друга, то есть cкриптами одного сайта можно вносить изменения в файлы другого сайта. И взлом одного сайта может привести к заражению всего shared-хостинга.

Обидно, если на хостинге пять сайтов, четыре из которых – хорошо защищенные интернет-магазины, а пятый - блог на уязвимом WordPress’е или сайт-визитка на Joomla. И именно последний случайно оказывается в поле зрения хакера. Иногда встречаются аккаунты, на которых «царит» настоящий бардак: множество папок со старыми версиями сайтов, тестовые площадки, заброшенные веб-проекты – и все они уютно соседствуют с рабочими веб-лошадками, генерирующими прибыль.

В нашей практике были случаи, когда взломы мультисайтового аккаунта происходили в результате «незасвеченного» нигде– ни в поисковиках, ни в социальных сетях – тестового сайта на техническом домене. Если сайт открывается в браузере и доступен для пользователей, то он доступен и для хакеров.

Сайт могут взломать, перехватив доступы. Предположим, веб-мастер, находясь в кафе или посещая какое-нибудь мероприятие (конференцию, форум, выставку), начинает обновлять на сайте контент. Для подключения он использует WiFi, который раздается организаторами мероприятия. При этом подключение к панели сайта или FTP происходит по незащищенному соединению. Кто находится рядом в этот момент – неизвестно. Доступы от FTP, SSH, хостинга могут быть легко перехвачены программой-сниффером трафика, которая работает у хакера, подключенного к той же сети или через взломанный WI-FI роутер (что сейчас достаточно частое явление).

Есть и другие грустные примеры. В начале марта к нам обратилась владелица сайта, чьи доступы с администраторскими правами к ее веб-проекту были перехвачены в результате заражения компьютера приходящего бухгалтера. История банальна и в тоже время поучительна. Бухгалтер имела доступ к сайту и партнерской базе, хранящейся на нем, поскольку в ее обязанности входило ежемесячное уведомление партнеров об оплатах. В результате взлома компьютера бухгалтера, хакер получил полный доступ к сайту и базе клиентов.

Каким бы неуязвимым ни был ваш сайт, взломать его могут посредством брут-форс атаки – подбора паролей, если ваш пароль слишком простой. Несмотря ни на что многие владельцы сайтов и веб-мастера упорно продолжают игнорировать главное правило создания безопасных паролей – пароли должны быть длинными и сложными, содержать случайную комбинацию цифр, букв и символов, а не комбинации года рождения и имен детей. Зачастую пароли от администраторских аккаунтов представляют собой простую комбинацию клавиш, которую легко запомнить или удобно воспроизвести на клавиатуре. Помните, что если легко вам – легче простого хакерам.

Доступ к сайту злоумышленники могут получить в результате компрометации более высокого уровня - взлома сервера: например, взлом VPS или выделенного сервера. Злоумышленник может получить логин и пароль от базы данных, затем через скрипт phpMyadmin загрузить бэкдор и уже через него выполнить любое необходимое действие с файлами и базой данных (включая “рутование”).

Взлом сервера могут осуществить и через старые компоненты операционной системы (до сих пор сотни серверов работают на уязвимой версии proftpd).

Наконец, получить доступ к хорошо защищенному сайту злоумышленники могут по вине ваших подрядчиков, которые недостаточно аккуратно обращались с вашими логинами-паролями к сайту и хостингу, передавали доступы третьим лицам, работали с зараженных компьютеров и так далее.

Как минимизировать риски взлома, которые происходят не через веб?

Вы автоматически избежите ряда проблем, если будете следовать приведенным ниже рекомендациям:

- выберите для размещения своих сайтов надежного хостера. Не хватает опыта и знаний по данному вопросу? – Выбирайте хостинг-провайдера из ТОП-10 РФ и СНГ. Не «ведитесь» на дешевые тарифы «доморощенных» хостеров. По сути, последние – даже не поставщики хостинговых услуг, а всего лишь реселлеры, которые арендовали или купили серверные площадки по более низкой «оптовой» цене, а продавать будут «в розницу» по более высокой. Надлежащей заботы и сервиса от таких горе-хостеров не ждите.

- Если на аккаунте хостинга находится несколько сайтов, позаботьтесь о том, чтобы все сайты были хорошо защищены. Важные для вас веб-проекты часто взламывают через забытые и давно ненужные интернет-ресурсы, соседствующие с ними на одном аккаунте. Не нужен сайт? Не планируете инвестировать в его безопасность? – Заблокируйте на время. Поддерживайте порядок на своем аккаунте. Беспорядок на хостинге – путь к беде.

- Закройте админ панель сайта дополнительным средством защиты – например, ограничением по IP, серверной аутентификацией или каким-то другим элементом двухфакторной защиты – например, через SMS. Таким образом вы сможете противостоять брут-форс атакам.

- Регулярно меняйте пароли. Частая смена паролей минимизирует риски несанкционированного проникновения на сайт злоумышленников (даже если в какой-то момент они смогли перехватить доступы).

- При работе в открытых WiFi сетях используйте защищенное подключение. Приобретите VPN аккаунт и используйте его при работе в публичных сетях.

- Работайте по безопасному протоколу SFTP, SFTPS, SSH вместо небезопасного

- Проводите инструктаж подрядчиков по безопасной работе с вашим сайтом, прежде чем предоставить доступы от сайта и хостинга. А после завершения работ поменяйте все пароли, удалите пользователей, которых создавали специально для выполнения задач, и проверьте сайт на предмет стороннего кода сканером вредоносного кода AI-BOLIT и веб-сканером ReScan.pro.

Обсуждаем и комментируем

revisium.com

Взломать Нельзя Защитить. Читайте на Cossa.ru

Представим типичную ситуацию: ваш сайт работает на коммерческой CMS последней версии. Все плагины обновлены, а «бреши» пропатчены. Ваш хостер — авторитетный провайдер хостинговых услуг. Сайт работает стабильно, и кажется, что всё под контролем. И вы считаете, что взломанный сайт — удел неудачников, которые используют «варезные» шаблоны и ничего не смыслят в безопасности... Но взломали — вас!

С вашего сайта начали рассылать спам, посетители жалуются на недобросовестную рекламу, хостер пишет про фишинговый контент на сайте, который вы, естественно, не размещали.

Как такое могло произойти?

Всё дело в том, что эксплуатация уязвимостей и веб-атаки — далеко не единственная (хоть и наиболее популярная) возможность для злоумышленника получить несанкционированный доступ к вашему проекту. И в данной статье мы хотим рассказать о других способах взлома сайта с рекомендациями по их предотвращению.

Варианты взлома сайтов

Рис.1 — Варианты взлома сайтов

На рисунке (Рис.1) мы сгруппировали практически все возможные варианты взлома, которые делятся на три категории:

Сквозная аналитика с нуля до мастера!

Cossa рекомендует: онлайн-курс по внедрению сквозной аналитики. В программе:

- 7 учебных модулей, более 200 часов

- Преподаватели — практикующие эксперты по веб-аналитике

- Финальная работа — кейс реального клиента

- Диплом

- Возможность стажировки и трудоустройства

Реклама

- взлом в результате веб-атак;

- взлом сайта не через веб, но без участия человека;

- взлом по вине сотрудников и подрядчиков.

Самая многочисленная категория относится ко взлому сайтов через веб. (Рис.2):

Рис.2 — Способы взлома сайтов по частоте использования

На неё приходится порядка трёх четвертей от всех возможных вариантов несанкционированных вторжений. Именно поэтому об этом так много пишут и говорят. Именно поэтому веб-мастера и владельцы сайтов обращают внимание на закрытие уязвимостей и обновление плагинов и CMS до актуальной версии. И именно поэтому считают, что если данное условие выполнено, то их сайту ничего не угрожает.

Однако это далеко не так.

Взлом сайта не через веб

Взлом сайта не через веб-уязвимости представлен довольно большим классом технических «возможностей» для злоумышленников:

Перехват или кража доступов. Необязательно, что эти доступы украдут именно у вас. Зараженный трояном компьютер, с которого удалённо работает ваш приходящий бухгалтер, или небезопасное подключение к wi-fi фрилансера, который решил внести правки на ваш сайт, находясь в коворкинге, могут стать причиной кражи доступов от сайта и хостинга.

Работа по wi-fi в общественных местах — отдельная возможность для взлома. Вы никогда не знаете, кто сидит за соседним столом и не «снифферит» (перехватывает) ли этот кто-то трафик, чтобы воспользоваться собранной информацией в недобропорядочных целях. А ещё сейчас часто заражают wi-fi роутеры, в результате чего весь незащищенный трафик, идущий через них, оказывается перехваченным (пароли, конфиденциальная информация, и пр).

Брут-форс атаки (подбор пароля от FTP/SSH/панели хостинга). К сожалению, очень многие владельцы сайтов и веб-администраторы не задумываются о надёжности своих паролей — ставят для удобства простые и короткие комбинации, которые весьма легко «угадываются» роботами подбором по заранее заготовленному словарю. На первый взгляд, ситуация выглядит довольно надуманной, но многие до сих пор используют в качестве пароля от администраторского аккаунта банальное «12345» или admin/admin.

Взлом сайта через «соседей» по аккаунту хостинга. На практике очень редко когда сайты размещают изолированно друг от друга, по одному на аккаунте. Обычно рядом с веб-проектом соседствует один или несколько сайтов, иногда это тестовая площадка основного сайта, развернутая на техническом домене. Сайты, которым не уделяется должное внимание в плане защиты или забытые или ненужные веб-проекты, могут стать причиной взлома всего аккаунта, в том числе и вашего «неуязвимого» сайта.

Компрометация сервера хостинга. Где хостится ваш сайт? На сервере знакомого программиста или у профессионального хостера? Если ваш хостер не обладает нужными компетенциями, не имеет должного опыта для грамотного и безопасного администрирования, сервер смогут взломать через уязвимые компоненты или небезопасные настройки.

Что нужно сделать для защиты своего сайта

- Грамотно выбирать хостера. Если не хватает компетенции выбрать хостинговую площадку по техническим параметрам самостоятельно, совет — довериться одному из хостеров, входящих в десятку лучших по РФ или СНГ. Например, воспользоваться этой информацией или посмотреть рейтинг хостинговых компаний по числу клиентских доменов. Ведущие хостинг-провайдеры заботятся о безопасности своих клиентов и активно инвестируют в повышение безопасности своих серверов.

- Нужно всегда помнить про безопасное размещение сайтов на хостинге. Если есть возможность, взять отдельный аккаунт для каждого сайта или разместить на аккаунте минимальное число сайтов, так как это будет более безопасно. Об этом нужно думать в момент размещения сайта на хостинге или при выборе хостинга, так как некоторые хостеры уже имеют встроенный механизм изоляции сайтов внутри виртуальной площадки. Если сайты не изолированы друг от друга (то есть скриптами одного сайта можно вносить изменения в файлы другого) — то велик риск взлома всего аккаунта.

- Необходимо ограничить подключение по FTP и SSH с помощью дополнительного пароля, например, приходящего по SMS, или предоставить доступ с определенных IP-адресов.

- Регулярно менять пароли. Чем чаще вы меняете пароли, тем меньше у злоумышленника шансов воспользоваться перехваченными или украденными.

- Для работы в открытых wi-fi сетях использовать VPN, чтобы избежать перехвата конфиденциальной информации программами-анализаторами трафика — снифферами.

VPN — это отдельный сервис, который покупается на специализированных сайтах: пример. Пользователь скачивает программу, указывет в ней свою учетную запись и далее одной кнопкой включает или выключает безопасную передачу данных между своим компьютером и удаленным сервисом или сайтом.

Взлом сайта по вине подрядчиков или сотрудников

Вы передаёте доступы к сайту и хостингу своему подрядчику для выполнения каких-то работ. Подрядчик действует быстро и профессионально: желаемые изменения на сайт внесены, сайт снова работает, как часы.

Но через некоторое время вы замечаете, что трафик снижается, а в статистике сайта появляются переходы на сторонние сайты. Что случилось? Не спешите подозревать веб-мастера, что он сделал это целенаправленно. Возможно, произошла кража доступов или его компьютер был заражен (о чём мы писали ранее). Даже бдительный и осторожный пользователь может стать жертвой случайного инцидента. Но факт остается фактом: ваш стабильно работающий веб-ресурс взломали.

Здесь правила очень просты: хотите управлять безопасностью своего сайта при работе с подрядчиками — управляйте доступами к веб-ресурсу. Что это значит?

- Предоставляйте доступы подрядчикам на минимальный срок и с минимальными привилегиями. То есть, если фрилансеру нужно поправить какой-то шаблон на сайте, не стоит ему давать root-пароль от сервера. Достаточно дать SFTP или SSH доступ, создать пользователя с минимальными, но достаточными правами и предоставить SFTP-подключение в каталог, где лежит указанный шаблон.

- Возьмите за правило проводить аудит сайта, после того как подрядчик выполнил все работы. Это можно сделать самостоятельно после выполнения работ путем сравнения файлов или с помощью привлеченных сторонних специалистов.

- Для самостоятельной проверки сайтов мы рекомендуем использовать бесплатные сканеры вредоносного кода AI-BOLIT и веб-сканер ReScan.pro. Они помогут быстро проверить сайты на вирусы и вредоносный код.

- Работайте на договорной основе, сотрудничество на «честном слове» может неприятно разочаровать.

- Инструктаж подрядчиков — необходимая составляющая комплекса мероприятий по безопасной работе с веб-ресурсом. Часто, когда задачу нужно сделать быстро — например, срочно поправить что-то в шаблонах или скриптах — правила безопасности могут игнорироваться, а в результате владелец сайта столкнется с неприятными последствиями. Не забываем, что сотрудника можно обмануть и он добровольно передаст доступы третьим лицам.

Самый яркий случай из нашей практики был связан с передачей доступов от хостинга секретаршей компании клиента. Злоумышленники представились техподдержкой, обслуживающей сайты компании, и, ссылаясь на срочность выполнения одной из задач по просьбе руководства, обманным путем смогли получить пароль от аккаунта хостинга.

В современных условиях агрессивного интернета владельцам сайтов чрезвычайно важно выработать для себя политику безопасности при работе с веб-ресурсом. И речь идет не только о технических мерах, но и организационных — это и правила работы с подрядчиками, и правила работы с сайтом внутри компании. Часто этой самой «уязвимостью» вашего сайта является сам человек.

Кроме того, недостаточно закрыть все уязвимости и установить на сайт мониторинг, который оперативно проинформирует вас об инциденте. Обязательно нужно разработать для себя план действий — алгоритм, что вы будете делать, если взлом сайта произойдет.

- Сделать полную резервную копию текущей версии сайта, чтобы сохранить следы взлома.

- Запросить в техподдержке хостинга журналы веб-сервера за максимально возможный период времени.

- Заблокировать доступ к сайту через веб, сменить все пароли и незамедлительно обратиться к специалистам.

И в заключение — старайтесь сделать процесс обеспечения безопасности сайта как можно более удобным для вас и ваших сотрудников (чтобы это было не сильно сложно / затратно по времени / скучно и так далее). Иначе инструкция будет говорить одно, а люди через некоторое время всё равно будут её игнорировать.

Мнение редакции может не совпадать с мнением автора. Если у вас есть, что дополнить — будем рады вашим комментариям. Если вы хотите написать статью с вашей точкой зрения — прочитайте правила публикации на Cossa.

www.cossa.ru

Как взламывают серверы? Как взломать сервер на админку?

Большинство людей, которые являются программистами или другими техническими специалистами, начинали свой серьезный путь компьютерного гуру с попытки взломать что-то. Игру или сайт – это не имеет сильного значения. Также небольшое предупреждения – данная информация расположена здесь исключительно с ознакомительной целью и её использование и применение на практике категорически не рекомендуется. Также для избегания негативных последствий всё будет описываться в общих чертах без конкретики вроде названий программ или детальных алгоритмов взлома. А под конец будет рассмотрено, как взломать сервер на админку.

Введение

Итак, как взламывают серверы? Самый первый шаг при любой стратегии – это сканирование портов. Делается это, чтобы узнать, какое программное обеспечение установлено. Каждый открытый порт является серверной программой. Пример: на 21-м порту находится FTP. Если подключится к нему и получить соответствующие права, то можно спокойно скачивать или закачивать любые файлы. В первую очередь необходимо отсканировать первые 1024 порта. Здесь можно найти много стандартных сервисов. Каждый из них является своеобразной дверью. И чем их больше, тем легче будет обнаружить, что одна или несколько из них не закрыты. В значительной степени всё зависит от компьютерной квалификации администратора, что смотрит за сервером. Полученную информацию о слабостях следует записать на автономный носитель (лист бумаги или планшет).

Итак, как взламывают серверы? Самый первый шаг при любой стратегии – это сканирование портов. Делается это, чтобы узнать, какое программное обеспечение установлено. Каждый открытый порт является серверной программой. Пример: на 21-м порту находится FTP. Если подключится к нему и получить соответствующие права, то можно спокойно скачивать или закачивать любые файлы. В первую очередь необходимо отсканировать первые 1024 порта. Здесь можно найти много стандартных сервисов. Каждый из них является своеобразной дверью. И чем их больше, тем легче будет обнаружить, что одна или несколько из них не закрыты. В значительной степени всё зависит от компьютерной квалификации администратора, что смотрит за сервером. Полученную информацию о слабостях следует записать на автономный носитель (лист бумаги или планшет).

Далее следует проверить все, что выше 1024 порта. Почему? Дело в том, что программы, которые находятся на них, могут иметь уязвимости или кто-то раньше протроянил сервер. А вредоносное обеспечение всегда держит свою «дверцу» открытой. Далее узнают операционную систему. Ах да, и если вы решитесь что-то взломать, то все записанные данные желательно уничтожить раньше, чем вас найдёт наша доблестная милиция. Этой информации хватит, чтобы осуществить простейший взлом. К тому же в интернете есть много сайтов, где публикуется информация о новых слабых местах. А учитывая, что многие из серверов не обновляют свою безопасность из-за халатности или неквалифицированности администраторов, то многих из них можно взломать и по «старым» проблемам. Найти их можно с помощью специальных программ. Но если всё закрыто и нет ни одного подступа (что маловероятно), то ждите публикаций о новых дырах безопасности. Вот как взламывают серверы настоящие профессионалы. Понятное дело, что это не дело на минуту, а осуществляется после часов, дней и недель упорной работы.

Тестирование безопасности

Почти каждый день специалистами по безопасности находятся и ликвидируется различные недочеты. Обычно они хорошо знают, как взламывают серверы, и делают всё, чтобы такого не допустить. Поэтому вероятен вариант, когда придётся довольно долго искать слабое место. Но даже при этом не существует универсальной базы всех недочетов, поэтому при желании выявить проблемы необходимо запастись временем, терпением и большим количеством программ. Как-никак выявить слабину и воспользоваться ею в большинстве случаев значительно легче, чем залатать их.

Почти каждый день специалистами по безопасности находятся и ликвидируется различные недочеты. Обычно они хорошо знают, как взламывают серверы, и делают всё, чтобы такого не допустить. Поэтому вероятен вариант, когда придётся довольно долго искать слабое место. Но даже при этом не существует универсальной базы всех недочетов, поэтому при желании выявить проблемы необходимо запастись временем, терпением и большим количеством программ. Как-никак выявить слабину и воспользоваться ею в большинстве случаев значительно легче, чем залатать их.

Как же осуществляется собственно взлом удаленного сервера?

Многие проблемы возникают из-за CGI-скриптов. Поэтому неудивительно, что они являются приоритетной целью. Связано это с универсальностью языков программирования, на которых они пишутся. В результате, функции в скриптах передают данные, которые не проверяются, а сразу направляются в потенциально уязвимые места. Наиболее слабый язык с точки зрения безопасности – это Perl. Другие, вроде PHP и ASP, тоже имеют дырявые места, но их меньше. Относительно защищенным считается Java, но из-за медленной обработки данных он неохотно используется. Но самая большая проблема – это человеческий фактор. Многие программисты-самоучки даже не задумываются о безопасности. Так что в данном случае поможет несколько хороших сканеров CGI.

Многие проблемы возникают из-за CGI-скриптов. Поэтому неудивительно, что они являются приоритетной целью. Связано это с универсальностью языков программирования, на которых они пишутся. В результате, функции в скриптах передают данные, которые не проверяются, а сразу направляются в потенциально уязвимые места. Наиболее слабый язык с точки зрения безопасности – это Perl. Другие, вроде PHP и ASP, тоже имеют дырявые места, но их меньше. Относительно защищенным считается Java, но из-за медленной обработки данных он неохотно используется. Но самая большая проблема – это человеческий фактор. Многие программисты-самоучки даже не задумываются о безопасности. Так что в данном случае поможет несколько хороших сканеров CGI.

Где найти необходимые данные?

Вот мы и рассмотрели, как взламывают серверы. А как обнаружить то, что надо, и где? Всё зависит от того, что необходимо найти. Так, если это файл на самом сервере, то это одно дело. Если необходимо внести изменения в базу данных – это совсем другое. Получить файл можно, когда есть возможность скачать его с сервера. Для таких случаев подойдёт 21-й порт. Для изменения данных БД необходимо будет дополнительно получить доступ к ней или файлу, который её редактирует.

Пример взлома в общих чертах

Как же собственно происходит взлом от А до Я? Давайте рассмотрим этот процесс на примере получения доступа к серверу игры Contra Strike. Такой выбор был сделан из-за популярности данного развлечения. Как взломать сервер на админку, ведь они представляют наибольший интерес? Существует два основных способа – простым подбором паролей и более изощренно. Одним из таких более сложных и эффективных путей являются бэкдоры. Они подразумевают вход в консоль через открытые порты в границах 27000-37000 и редактирование файла, который указывает, кто является администратором. Есть и другие способы, как взломать сервер "КС", но помните, что данные действия являются незаконными!

Как же собственно происходит взлом от А до Я? Давайте рассмотрим этот процесс на примере получения доступа к серверу игры Contra Strike. Такой выбор был сделан из-за популярности данного развлечения. Как взломать сервер на админку, ведь они представляют наибольший интерес? Существует два основных способа – простым подбором паролей и более изощренно. Одним из таких более сложных и эффективных путей являются бэкдоры. Они подразумевают вход в консоль через открытые порты в границах 27000-37000 и редактирование файла, который указывает, кто является администратором. Есть и другие способы, как взломать сервер "КС", но помните, что данные действия являются незаконными!

fb.ru

В даркнете взломан хостинг Deep Hosting, похищены данные пользователей

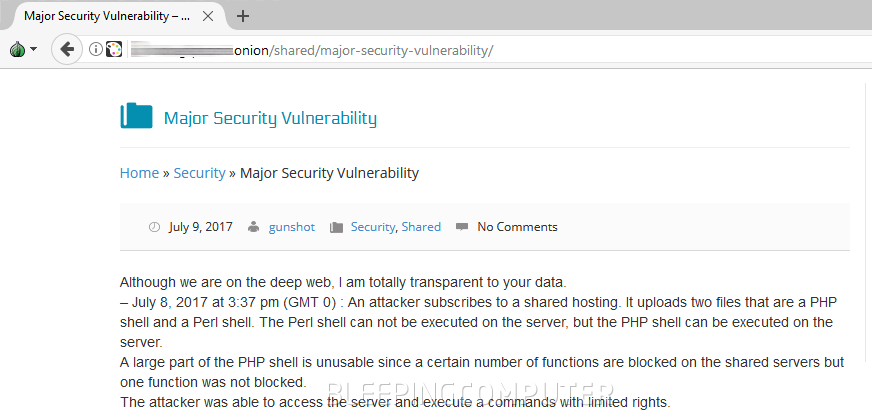

Журналисты издания Bleeping Computer сообщили, что в минувшие выходные был взломан даркнет-хостинг Deep Hosting. Известно, что в ходе инцидента пострадали клиенты сервиса.

Согласно официальному заявлению администрации, взлом произошел после того, как злоумышленник зарегистрировал аккаунт виртуального хостинга на Deep Hosting. Взломщик использовал учетную запись для загрузки на серверы проекта двух шеллов, один из которых был написан на PHP, а другой на Perl. Проведенное операторами хостинга расследование показало, что выполнить версию на Perl атакующему не удалось, однако PHP-версия сработала.

«Большая часть PHP шелла оказалась непригодной к использованию, так как ряд функций были заблокированы для виртуального хостинга, но одна функция блокирована не была. Атакующий сумел получить доступ к серверу и выполнить команды с ограниченными правами», — пишут представители Deep Hosting.

Судя по опубликованной администрацией хронологии событий, операторам Deep Hosting потребовались почти сутки, чтобы понять, что произошло, перевести скомпрометированный сервер в read only состояние и начать экстренно менять все FTP и SQL пароли пользователей. В настоящее время операторы хостинга полагают, что злоумышленник сумел экспортировать немало клиентских сайтов и мог добраться до баз данных.

Представители Bleeping Computer пишут, что им удалось связаться с самим взломщиком, который скрывается под псевдонимом Dhostpwned. Злоумышленник охотно поделился с журналистами списком, содержащим адреса 91 скомпрометированного сайта (список можно найти в конце данного материала). В числе прочего, в этот перечень вошли торговые площадки, продававшие наркотики и малварь (например, M.N.G Market), а также хакерские и кардерские форумы. В настоящее время большинство ресурсов уже не работают из-за сброса паролей MySQL.

«Я их взломал. С точки зрения безопасности их виртуальный хостинг был ужасен, — заявил Dhostpwned. — У меня на руках большинство файлов, хостившихся на их сайте, все их SQL базы данных. Там хостилась и сеть заказных убийств, но я не смог туда добраться, потому что это был их VPS-хостиг, и у них нет никакой панели доступа к VPS».

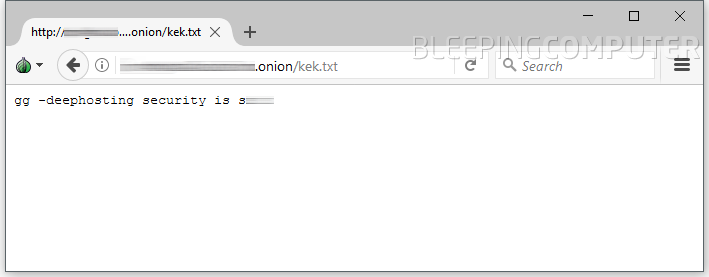

В качестве доказательства взлома Dhostpwned загрузил в корневую директорию M.N.G Market текстовый файл, которой можно увидеть на скриншоте ниже. Дело в том, что в отличие от администраторов других сайтов Deep Hosting, операторы M.N.G Market забыли сменить пароль по умолчанию от своего VPS box. Сразу после этого торговая площадка ушла в оффлайн, а злоумышленник признал, что случайно стер MBR на их жестком диске.

Стоит отметить, что это не первый взлом провайдера даркнет-хостинга. В феврале 2017 года был взломан Freedom Hosting II, и в результате атаки компрометации подверглись 10 613 .onion-сайтов. Тогда неизвестный хакер сообщал, что поводом для атаки послужило детское порно, которое в нарушение всех правил свободно размещалось на серверах Freedom Hosting II. По данным аналитиков, этот инцидент серьезно сказался на «ландшафте» даркнета: после взлома количество сайтов сократилось на 85%.

Атака на Deep Hosting явно не повлечет за собой столь масштабных последствий. Все же на этот раз пострадало меньшее количество сайтов, к тому же, Dhostpwned заявил, что он не собирается публиковать и продавать похищенные данные клиентов хостинг-провайдера.

23mg64vxd2t6kurv.onion 27msssu6jaqhuk6m.onion 33qvlt5je5kif3jq.onion 3kqpypputjn2dhpp.onion 5ehtvrvuf2ef5h5h.onion 5xwgogyjnfcvrmvj.onion 654krjf5q6iupjot.onion 66xflun3ot54h6re.onion 6ccxadxrr4g3qm7d.onion acteamwneyw3ik2w.onion alphaor4wguil6wo.onion anpbcfvqjg2txyw4.onion aom6u55durkqpwaz.onion assassinuyy7h525.onion azo3mftev62hfckw.onion azvjv2ji2ucukemz.onion b6kbmmeh5qivsr47.onion bzp2k3z63s4js3mo.onion c7wgwx7zlmqntrm5.onion cardobgwrjlzzqfl.onion cbossftu5bjk5nx6.onion ccguruetr5jwye5g.onion cd2bkzxjx7vq3gxc.onion cerberxypcgoxiw5.onion clonedxpjlq5764s.onion dc5clejbfoaxcqbk.onion dhostov5qbwwyhcw.onion dhwikikgqceifior.onion dpanely75rdnw7yv.onion dxke6tzygtgqvb6a.onion e5nocpxm3rccdjeq.onion e6wdnr4mcrzzefkt.onion eurx66uednuvulfh.onion feap5rllvmqi7lka.onion g3n3bnjwhwokjco7.onion g6ipitbghd6qutma.onion gadmai6ebvzji6v6.onion gbpoundzv2ot73eh.onion gdbvx3pywrphpd5a.onion hwikikijkk5g6acr.onion iacwsvpfd4q43oer.onion icloud4ho7bmn662.onion imlz5jkbdcgl2c7s.onion ji4qnwqney7siu2r.onion jqcpeb5d77npwgyi.onion k6sblsjcsgqpeym7.onion kshdh5ipnl62xu2i.onion lxhbgl43362zhmoc.onion lxtrcj4uf3kxdhth.onion mngmt4bouza7mobn.onion mpt374ndlhhaxcsd.onion mxs3tmyprhbne25m.onion mz252nufkj42unlf.onion n7gaof3th7hbktct.onion nddgne7tasavd65z.onion nfi3plp7famvohxm.onion openwikicra5e6y2.onion pacho2llwjm3c7ko.onion q7ozu2gu7xt74gxk.onion qyhaps2d7mzwwund.onion rampshqaygkfwphb.onion rj3herig755gboy5.onion rothminhoy6dq45c.onion scant2tnmpah5uao.onion sholq4wfbybbzvj7.onion shops64lgjykjrkp.onion sux4lbtmxux5ou4f.onion teekvknyeypyzpst.onion teranovif5tsxdb6.onion terrafmx663yli7u.onion tgfc3mn2c6m6zga5.onion tnmarkyzsx7xfbdg.onion torwikica2juwzcg.onion trinixy73gm6z4fq.onion twiljiy37asd3t24.onion ucdanzi5vdstr2gl.onion unoppqar7cy3zvux.onion vkzw2vhqqt7vvirr.onion vn4bhyvlquetya7e.onion vzpqzsukomqmlocz.onion warezj5fngb44vn5.onion webde3vkni6mhr3v.onion xigjkusfkt2zvcvn.onion xosnp3buimehxvma.onion xwl45tkgnd7dv5ta.onion y4rxzpod66bxgr4q.onion zaoklnavsgzaxhf4.onion zerodwbjcejayq7v.onion zhqwte56j3xbnzdu.onion zi5ivi3ufa7ijqys.onion zoyel6xobic62353.onion

xakep.ru

Как происходит взлом, и что делать, если сайт взломали?

Безопасность сайта зависит от многих факторов, в том числе человеческого (работы службы поддержки хостинга, имеющей контроль над сервером). Это второй пост в рубрике Безопасность.

Взломать сайт могут:

- боты-взломщики, которые в автоматическом режиме массово ломают сайты на популярных CMS, эксплуатируя уязвимости CMS, обнаруженные хакером, написавшим бота-взломщика,

- хакеры, имеющие личный интерес к вашему сайту (оплата взлома вашими конкурентами, желание хакера самоутвердиться, необходимость получить доступ к популярному сайту для увода паролей, получения доступа к платёжной информации, заработка или публикации рекламы),

- недобросовестные хостеры - если вы чем-то обидели службу поддержки или беспокоите неправильными вопросами, а также если на сервере присутствует хакер в лице тех. поддержки, то возможен не только взлом, но и угон сайтов (домен+хостинг, контролируемый одной компанией).

Чаще взломом сайта занимаются программы-боты, которые обходят Интернет и для каждого сайта на CMS производят стандартное тестирование и попытки взлома.

Какие уязвимости используют боты-взломщики

Взлом в автоматическом режиме осуществляется:

- через регистрацию и попытку закачки вирусных файлов, вставки sql-инъекций в посты, получения пароля администратора,

- через перебор паролей для пользователя admin или administrator - наиболее распространённое имя пользователя админа всех CMS,

- через доступный анонимным пользователям интерактив: поиск по сайту, чат, объявления, комментарии, ввод и обработка данных, отправка любых форм,

- через get-запрос к файлам CMS с вирусной инъекцией.

Более сложные способы взлома, которые производятся при участии хакера (не автоматически):

- через вирус на компьютере администратора и увод паролей ftp, хостинга,

- через сканеры сетевых потоков и незащищённое FTP-соединение (если вы подключаетесь к серверу по ftp, а не по sftp или ssh),

- через взлом админ-панели хостинга (если в ней можно менять пароли ftp),

- через взлом других сайтов на этом сервере, если у вас виртуальный хостинг, на котором есть незащищённые сайты, а взлом одного сайта позволяет управлять всеми файлами сервера (то есть сервер настроен неправильно и не защищён),

- через взлом сервера хостинга, если тех. поддержка допустила грубые ошибки, влияющие на защиту сервера (например, после выполнения настроек, обновления ПО, ликвидации поломок),

- через взлом локальной сети или при использовании вами локальной сети, в которой есть злоумышленники (храните пароли в защищённом виде на компьютере, работайте с сайтами через собственное Интернет-соединение, не доверяйте компьютер другим пользователям),

- простой личный взлом тех. поддержкой шаред-хостинга (редкий случай, но тем не менее, риск есть).

Таким образом, если вы владеете сайтом с низкой посещаемостью, то вам достаточно защититься от ботов и разместить сайт на надёжном сервере, на котором не случится массового взлома сайтов. Если у вас очень популярный сайт, то нужно прилагать дополнительные усилия для обеспечения его безопасности, потому что к ресурсу будут обращаться многие хакеры лично.

Мои сайты с очень низкой посещаемостью взламывали:

На CMS WordPress - все 8 сайтов на разных хостингах, с размещением рекламы в футере и с переходом на сайт хакера при клике по любой ссылке, а также с автоматической переадресацией через iframe - возможно, из-за ущербности этой CMS, возможно из-за неправильных прав на файлы и папки, но взломали все сайты на этой CMS.На самописной CMS без бд - с размещением .htaccess вируса для мобильных и с выпадом сайта из поиска - из-за взлома сервера risp.ru, который оказался не только дешёвым, но и ненадёжным.На CMS Drupal - на хостинге бегет, с размещением рекламного баннера знакомств в углу в стиле ВК-сообщения, который появлялся только в вечернее время - по непонятным причинам, возможно, из-за прав на папки и присутствие модуля Devel или других ненадёжных, или из-за уязвимости версии Drupal 7.36 и долгого не обновления.На CMS Drupal из коробки - эти сайты имели включенные неиспользуемые сложные модули, типа rules, commerce... - взлом произошёл из-за этих модулей или из-за ненадёжного хостинг-сервера Aghost (админом было предложено установить доп. защиту после инцидента).

Политика безопасности

Приходится тратить время не только на развитие сайта, но и на его защиту и регулярное изучение уязвимости, поиск и обнаружение вирусов.Бэкапы сайта - не только возможность восстановления работы и отката назад к рабочему состоянию, но и возможность анализа изменённых вирусом файлов.Безопасность не терпит изъянов - если вы знаете об уязвимости, её обязательно нужно закрыть. Любой защищённый сайт всё равно не безопасен на 100%, поэтому известные Администрации уязвимости точно должны исключаться.Обязательно нужно выбрать надёжный хостинг, и менять хостинг на более дорогой и безопасный при увеличении популярности сайта, ужесточении требований к надёжности работы.Роли и права пользователей должны иметь строгие разграничения, внедряемые новые функции обязательно должны интегрировать функции разграничения доступа по ролям.Сложные проекты потребуют более сложных правил политики безопасности, чётких рекомендаций не бывает.

Итак, сайты точно взламывают, допустим это произошло с вашим сайтом, что делать?

Что делать после взлома сайта?

Вначале нужно очистить сайт от вирусов, и только потом менять пароли администратора и других пользователей, имеющих критический уровень доступа. Тем не менее, пароли электронных адресов, пароля от компьютера, ftp-пароли, хостинга можно менять сразу.

Обычно взлом предполагает добавление вирусных файлов, и очень редко sql-инъекций. Во всяком случае, для большей надёжности хакер размещает вирусные файлы, чтобы получить доступ снова, когда администратор удалит инъекции. Поэтому нужно чистить сайт от вирусов.

1. Чистка сайта от вирусов

Проверить права на файлы и папки, обычно 755 для папок и 644 для файлов - заново установить для всех файлов и папок такие права (на некоторых хостингах может быть 600 для файлов и 700 для папок)Проверить файл index.php в корне сайта - обычно там добавляется shell-программа - сравнить index-ный файл с прежними версиямиПроверить .htaccess в корне сайта - там могут добавляться правила переадресации, например для мобильных или для всех пользователейПроверить наличие новых папок в корне и в подпапкахПроверить папку временных файлов и папку, в которую разрешена записьПроверить наличие новых файлов с странными названиями (иногда обычными названиями): обычно с расширением php, иногда и неисполняемые файлы могут содержать вирусы: картинки, текстовые файлы, js,Проверить наличие новых файлов .sh - это файлы, которые могут содержать bash-коды и shell-вирусы,Проверить старые php-файлы на вирусные вставки.

Следующие сервисы помогают определить вирусы, найти php, js, shell инъекции:

https://www.virustotal.com/ru/ - онлайн сканер вирусов, можно закачать бекап сайта или указать url.http://revisium.com/ai/ - AI-Bolit - мощный сканер вирусов, работающий со всеми популярными CMS, написан на php.http://santivi.com/ - Санти - антивирус для сайтов, написанный на php, имеет версию Windows-приложение.http://www.rfxn.com/projects/linux-malware-detect/ - Linux Malware Detect - сканнер сайта, обнаружение различных видов вирусовhttps://github.com/novostrim/watcher4site - Watcher4site - поиск изменённых сайтов.https://sitecheck.sucuri.net/ - Sucuri - онлайн-проверка сайта на вирусыhttps://github.com/emposha/PHP-Shell-Detector - Web Shell Detector - мощный поиск инъекций php/cgi(perl)/asp/aspxhttp://2ip.ru/site-virus-scaner/ - онлайн проверка вирусов на сайте

После обнаружения вирусов - удалить вирусные файлы, заменить заражённые файлы на чистые из бекапа.

2. После чистки сменить пароли

Пароли учётной записи администратора, редакторов, других пользователей, возможно, обновить пароли всех простых пользователей или ограничить их права.Сменить ftp-пароли, почистить компьютер от вирусов, сменить ОС.

Если вирусы появляются снова, попробуйте перенести сайт на другой хостинг на время. Если ситуация повторится - ищите уязвимости.

3. После смены паролей - обновить систему

Если сайт на популярной CMS - обновить ядро и все модули.

Отключить неиспользуемые модули.

Проверить код самописных модулей.

4. После обновления читать логи, искать уязвимые места

Эта работа самая сложная. Но если не залатать дыры безопасности, развитие проекта будет невозможным - вирусы будут съедать вашу работу с сайтом, заставляя производить чистку, смену паролей и прочие не целевые действия.

Изучить следующие логи:

- доступ по ftp

- php-логи

- mysql-логи

- apache-логи

- bash-логи

- логи авторизации на сайте

Что конкретно там нужно смотреть: чужие ip, с которых производился доступ, работа bash-скриптов, php-скриптов.

Если не обнаружена активность хакера, при невозможности чтения логов:

Отключить небезопасные модули.Отключить регистрацию.Ограничить функции сайта.Ожидать появление вируса снова и находить уязвимые места в сайте с ограниченными функциями.

Обратитесь к тех. поддержке хостинга за бесплатным поиском вирусов или уязвимости или предложите оплату за обеспечение безопасности.

Если никакие действия не помогают найти уязвимое место, в том числе, не помогает смена хостинга, придётся перенести сайт на другую CMS: более надёжную или самописную.

Защита сайта на Drupal

Друпал надёжен сам по себе. Только использование непроверенных модулей, ошибки программиста, создающего свои модули для сайта, также ошибки настройки сервера или несоблюдение основ безопасности Друпал могут быть причиной взлома. Также не рекомендуется ставить Друпал из коробки, в том числе Kickstarter и прочие готовые решения на Друпал. Что поможет сделать безопасной CMS Drupal:

https://hackertarget.com/drupal-security-scan/ - онлайн сканер друпал на вирусыHacked! - модуль поиска изменённых файлов ядра и контрибных модулей, шаблоновSecurity Review - поиск уязвимостейSecure Code Review - анализ уязвимости кодаCoder - определяет соответствие кода сайта стандартам написания программ для Drupal

Что поможет сделать сайт наиболее надёжным?

- Собственный сервер VDS или хотя бы VPS - вместо шаред-хостинга

- Использование самописной CMS от надёжного разработчика

- Надёжные пароли ftp, базы данных, админа

- Разграничение прав доступа к действиям на сайте и страницам администрирования

- Отказ от сложных функций с непроверенными кодами или модулями

Где узнать о безопасности и защите сайтов

http://tlito.ru/node/58 - безопасность Drupalhttp://tlito.ru/node/168 - обеспечение безопасности при разработке сайтаhttps://help.yandex.ru/webmaster/protecting-sites/basics.xml - основы безопасности от Яндексhttps://yandex.ru/support/webmaster/security/protecting-site.xml - как защитить сайт от зараженияhttp://habrahabr.ru/post/12067/ - основы безопасности PHP

Резюме

Если ваш сайт - это Интернет-адрес, на котором размещён набор функций и контент, а также присутствуют пользователи, то это всегда будет оставаться с вами. Взлом только ломает функции, но не уничтожает проект полностью. Поэтому, в любом случае, вы можете повторить проект на новой CMS, новом адресе, используя наработанный прежде опыт.

Защищайте сайт, чтобы решение о смене CMS, хостинга, адреса, политики развития ресурса было собственным решением Администрации ресурса, а не принятым в условиях форс-мажора, давления, угроз, шантажа или даже судебных исков.

Да, кстати, за действия хакеров, взломавших сервер, и причинённый пользователям вред ответственность несёт Администрация Интернет-сайта. Поэтому не стоит хранить любую личную информацию, платёжную информацию или предлагать любые функции, которые принесут урон пользователям после взлома сайта хакером.

Вопросы размещайте в вопросах и ответах.

www.tlito.ru

Как безопасно размещать сайты на хостинге

Небольшая заметка о том, почему опасно размещать несколько сайтов на одном аккаунте хостинга и как справиться со взломом нескольких сайтов на аккаунте.

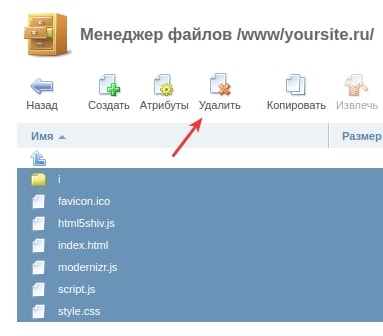

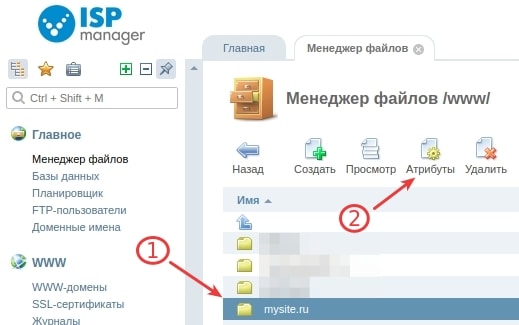

Виртуальный (он же “шаред”/shared) хостинг можно представить в виде коммунальной квартиры или общежития, где живут несколько сайтов в одном общем виртуальном пространстве. У большинства хостинг-компаний на аккаунтах shared-хостинга (это те тарифы, где можно размещать 2, 3, 10, 50 сайтов) ресурсы не изолированы друг от друга: у всех сайтов один общий владелец, а скрипты сайта выполняются с правами того единственного владельца аккаунта или с правами пользователя веб-сервера www-data (к счастью, последнее встречается все реже). Фактически это означает, что скриптам одного сайта разрешено создавать, удалять, редактировать файлы любого другого сайта на том же аккаунте, а также скрипты одного сайта могут получить доступ к базе данных другого сайта. Поэтому хакеру достаточно взломать один сайт, чтобы получить контроль над всеми сайтами хостинг-площадки. Например, заразить их вирусами, получить доступ к чувствительным/конфиденциальным данным или полностью уничтожить.

Как все это проецируется на реальную жизнь?

К нам обращается владелец сайтов, размещенных на shared-хостинге, с жалобой на какой-то определенный сайт (с него может идти спам или доступ к нему блокирует антивирус), но после экспресс-проверки сайтов аккаунта оказывается, что на остальных также загружены хакерские скрипты или внедрен вирусный код. То есть взломан и заражен весь аккаунт. Вместо одного сайта нужно лечить все пять (десять, двадцать, пятьдесят,…) Клиент в печали.

Часто в целях финансовой экономии владелец shared-аккаунта просит вылечить только один сайт, а остальные не трогать (или вылечить их позже). Это плохая практика, так как уже через несколько дней вредоносный код с соседнего зараженного сайта может снова попасть на вылеченный и он окажется повторно инфицирован. Поэтому при взломе / заражении сайтов на виртуальной площадке, где размещено больше одного сайта, необходимо обязательно проводить работы с каждым сайтом (сканировать на вирусы и хакерские скрипты, лечить, если сайт заражен, и ставить защиту от взлома). В противном случае гарантированного избавления от взломов и заражения не будет, а сам процесс лечения будет напоминать вычерпывание воды из дырявой лодки. То есть бесконечный процесс: пока один чистили от вирусов, второй уже заразился.

У владельца зараженного аккаунта есть только три возможных варианта эффективного решения данной проблемы:

- изолировать сайты на отдельных аккаунтах: каждому сайту купить отдельный аккаунт на shared-хостинге и перенести сайты на них, после чего постепенно вылечить сайты

- удалить или заблокировать сайты, которые не представляют особой ценности, а остальные в течение суток вылечить и защитить от взлома

- вылечить и защитить от взлома все сайты на виртуальной площадке в течение суток (или быстрее)

Важно понимать, что

- сайты должны быть изолированы друг от друга, то есть размещены в разных пользовательских аккаунтах виртуального хостинга (или размещены на виртуальном хостинге, где данная изоляция уже заложена в архитектуру хостинга, но таких очень мало)

- сканирование, лечение и защита должны быть выполнены для всех активных сайтов виртуальной площадки, причем в сжатый временной интервал (например, в течение суток или быстрее).

Большинство владельцев аккаунтов виртуального хостинга неправильно понимают термин “изоляция сайтов”, кроме того, они не знакомы с динамикой распространения вредносного кода и механизмом заражения сайтов на хостинг-площадке, что порождает несколько типичных заблуждений.

- Заблуждение №1: Если создать для каждого сайта свой FTP аккаунт, то сайты будут изолированы.

Увы, это не так. В данном случае сайты будут изолированы только по FTP, но через веб-скрипты по-прежнему возможен доступ к любому файлу любого сайта или базы данных в рамках виртуальной площадки.

- Заблуждение №2: Сейчас можно вылечить один сайт, а через некоторое время – остальные.

К сожалению, нельзя. К тому времени, как будет вылечен последний сайт, первый снова будет заражен от “больных” соседей. И процедуру придется выполнять бесконечно.

Настоящая изоляция возможна только при размещении на разных аккаунтах виртуального хостинга или если если ее специальным образом обеспечивает хостинг (виртуализацией, настройками операционной системы, на уровне ядра и т.п.). Стоит сразу отметить, что php опция open_basedir в данном случае не спасает.

А что, если сайты хостятся на VPS/VDS/выделенном сервере?

Для выделенного сервера справедливы те же правила: сайты опасно размещать внутри одного аккаунта пользователя. Для каждого сайта нужно создать отдельного пользователя операционной системы и разместить сайт в каталоге этого пользователя. Часто делается обратное: 50 сайтов лежат в директории /var/www/admin/. Причем все 50 оказываются в одночасье заражены.

Если у вас VDS сервер или виртуальный аккаунт, на котором уже размещено больше трех сайтов внутри одного пользовательского каталога, рекомендуем потратить немного время и изолировать сайты друг от друга. В перспективе это сэкономит вам время, деньги и нервы.

Чем еще полезна изоляция сайтов? Плюсов масса:

- к каждому сайту можно сделать отдельный SFTP аккаунт (и перестать пользоваться старым и небезопасным FTP)

- для каждого сайта можно прописать оптимальные настройки, повысив безопасность и производительность, и быть уверенным, что они не сломают другие сайты на площадке

- seo-специалистам, фрилансерам-программистам можно предоставлять доступы только к одному сайту (по FTP/SSH) и не бояться, что они сломают соседние сайты

- лечение и защиту сайов в случае массового взлома можно выполнять постепенно, по одному

Надеемся, что данная информация поможет вам избежать проблем массового взлома сайтов или, если он уже случился, наиболее эффективно с ним справиться.

Если у вас остались вопросы или вам нужна помощь специалистов, напишите нам.

Обсуждаем и комментируем

revisium.com

Как взломать хостинг видео | хостинги

Где найти место для проживания своего сайта? Конечно, в интернете. Такую возможность предоставляет хостинг, это своеобразная «аренда квартиры» для расположения сайта. Вам выделяется специальное место, позволяющее разместить подробную информацию о своих товарах и услугах, вы сможете привлечь внимание потенциальных потребителей, ваши предложения будут доступны круглосуточно как взломать хостинг видео.

Дорого ли стоит хостинг сайтов? Опытные люди знают, что экономить на размещении сайта нельзя. Имеет смысл обратиться к профессионалам, которые посоветуют место для расположения сайта. Платный hosting обеспечивает бесперебойный доступ к вашей информации, следовательно, он постоянно работает для вашего блага. Вы сможете развить свой бизнес, получить хорошую прибыль.

Позвольте себе профессиональный хостинг сайта. Он окупится очень быстро, потому что будет работать круглосуточно, постоянно информировать посетителей о предложениях и услугах вашего предприятия. Разработку сайта стоит доверять специалистам, обладающим достаточным опытом и знаниями, таким образом вы сможете продвинуть свой бизнес, получить прибыль.

Именно как взломать хостинг видео

Для того, чтобы развиваться и расширяться, потребуется грамотный хостинг сайта. Он обеспечивает постоянный доступ к вашему ресурсу, круглосуточно оповещает посетителей об услугах вашей компании. Следовательно, недорогие хостинги серверов rust ваш сайт работает в режиме круглосуточного доступа для посетителей. О вас узнают клиенты разного возраста, проживающие в любом городе.

Хостинг предоставляет бесконечные возможности для развития вашего бизнеса, он обеспечивает постоянный доступ к вашему сайту, отсутствуют территориальные ограничения. При грамотном размещении сайта у вас появляется шанс увеличить доходность своего предприятия. Не стоит экономить на профессиональном размещении, это затраты способны быстро окупиться.

Профессиональный хостинг позволяет находиться в постоянном поле зрения клиентов. Они смогут посетить ваш ресурс днем и ночью, в любой день для потенциальных покупателей доступна информация, ваш бизнес не ограничится рамками своего города. Ваши контакты будут доступны жителям любых стран, установка samp на хостинг вы сможете оперативно донести информацию о своей деятельности до потребителей.

caumoxocm.tw1.su