Содержание

Google Chrome — отключаем HSTS

- 25 мая 2020

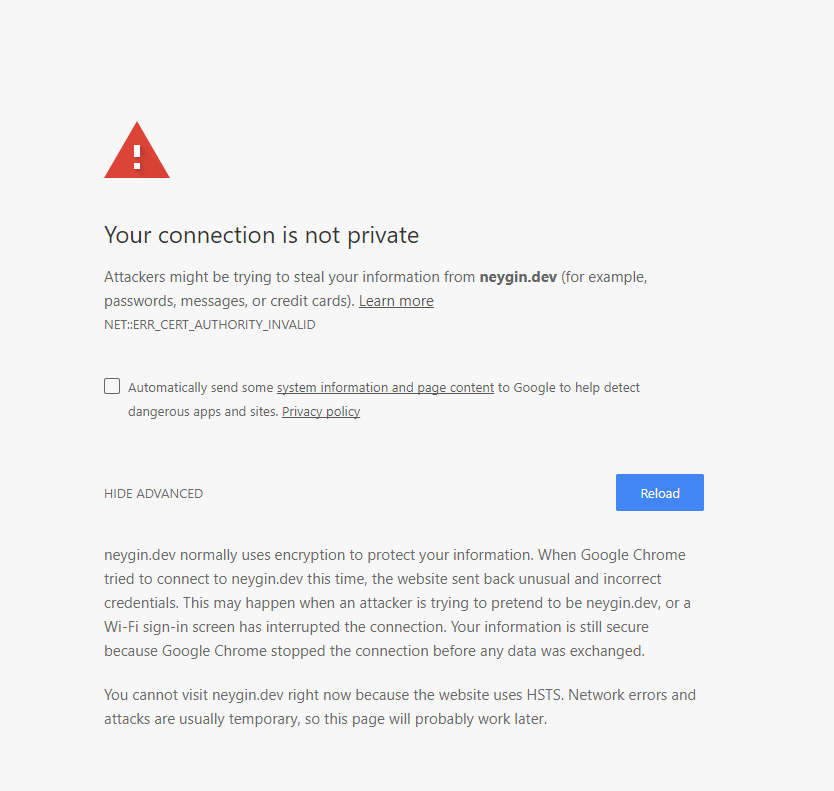

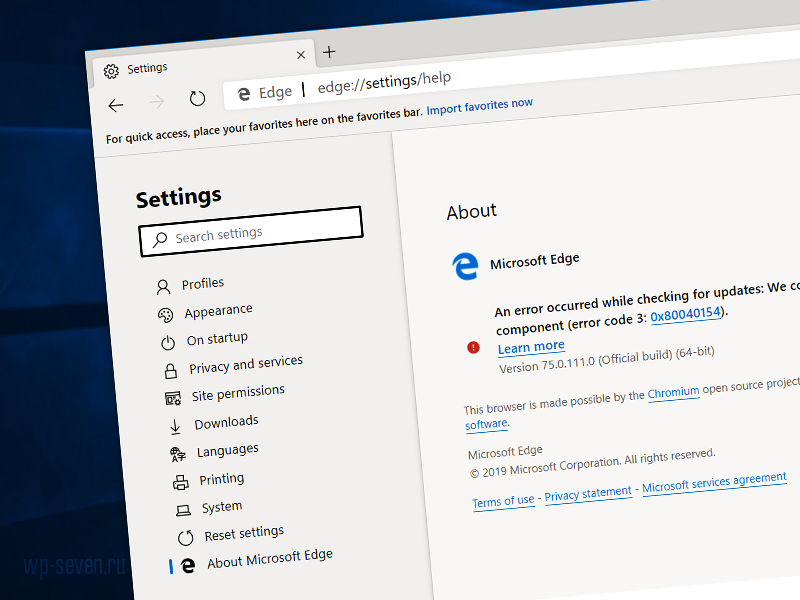

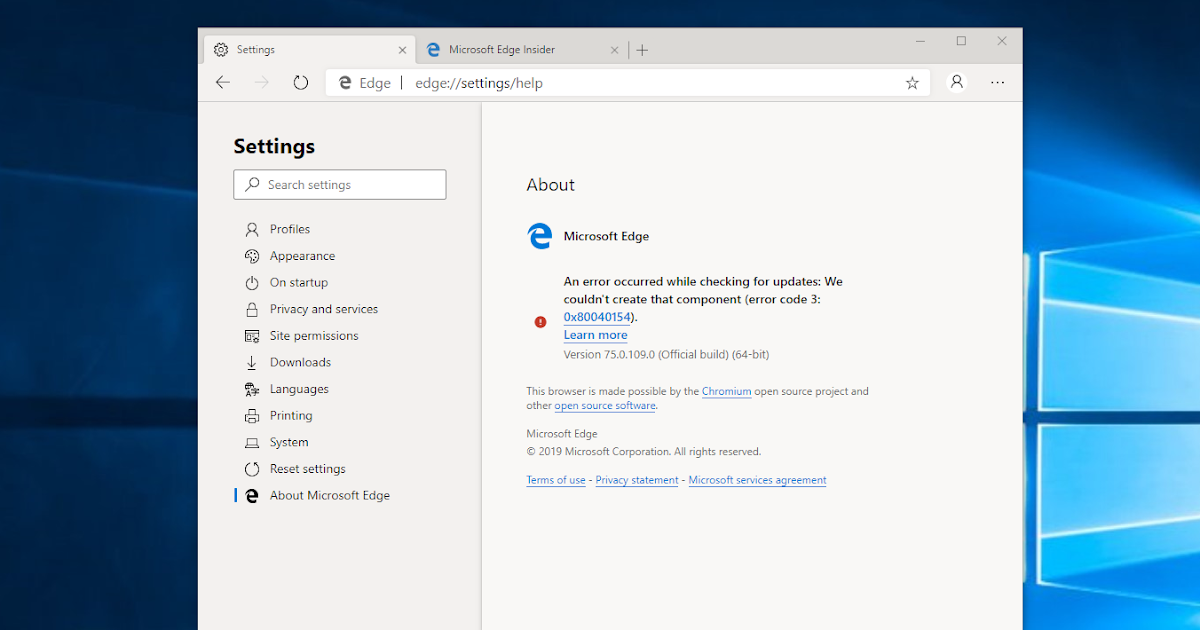

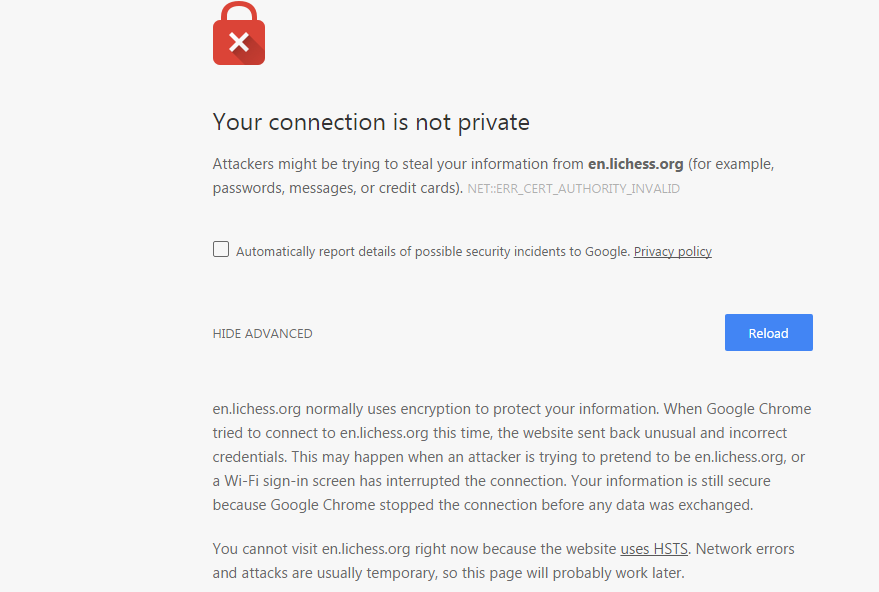

Google Chrome начал при входе на сайт выдавать ошибку:

NET::ERR_CERT_AUTHORITY_INVALID

Веб-сайт example.com использует механизм HSTS. Открыть сайт в настоящее время нельзя. Сбой мог быть вызван сетевой ошибкой или действиями злоумышленников. Скорее всего, сайт заработает через некоторое время.

HSTS (HTTP Strict Transport Security) — это механизм защиты от даунгрейд-атак на TLS, указывающий браузеру всегда использовать TLS для сайтов с соответствующими политиками. Работает так, что после первого успешного захода на HTTPS версию сайта браузер вместо HTTP начинает всегда использовать HTTPS.

Не совсем понимаю с какой стати я не могу зайти на собственный тестовый сайт с самоподписанными сертификатами. Но исправить проблему можно.

Заходим по ссылке:

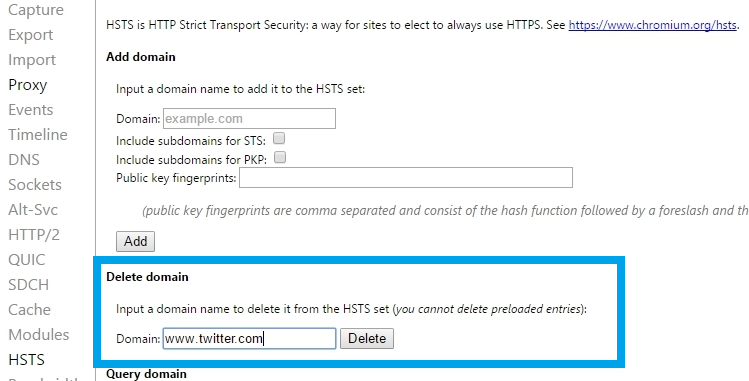

chrome://net-internals/#hsts

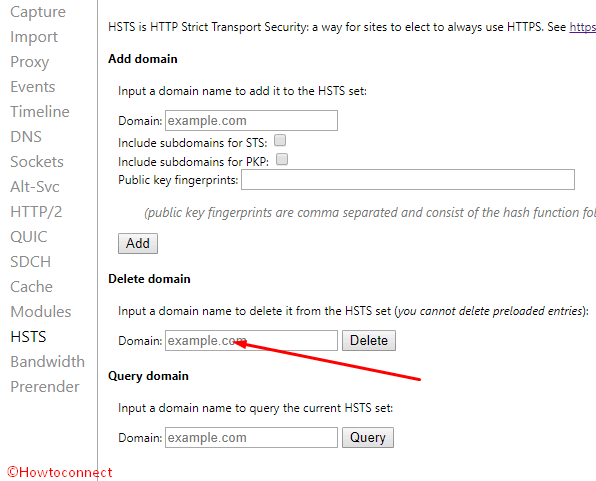

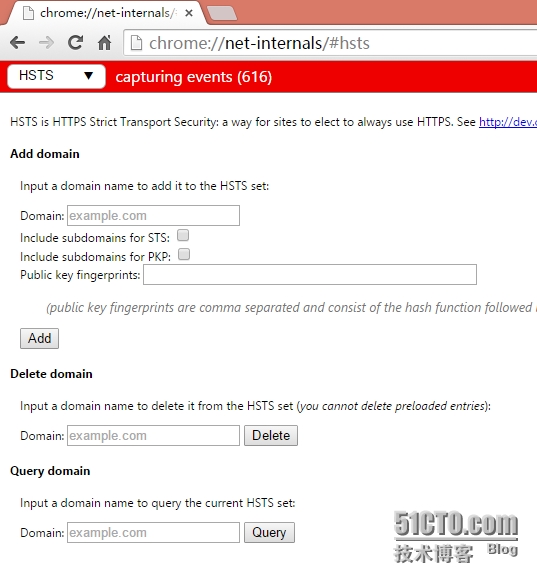

Попадаем в настройки HSTS браузера Google Chrome. В Query HSTS/PKP domain укажем наш домен и нажмём Query, если при этом браузер выдаст нечто осмысленное, то он действительно запомнил настройки нашего сайта.

В Query HSTS/PKP domain укажем наш домен и нажмём Query, если при этом браузер выдаст нечто осмысленное, то он действительно запомнил настройки нашего сайта.

В разделе Delete domain security policies указываем наш домен, нажимаем Delete.

Закрываем браузер и открываем снова. Сайт должен заработать.

Теги

- web

- security

💰 Поддержать проект

Похожие материалы

Олег

- 28 февраля 2019

- Подробнее о CTF web — traverser

Разбираем третью задачку из нашего соревнования CTF. Задание называется traverser, 100 баллов за флаг.

Теги

- security

- web

Олег

- 28 октября 2022

- Подробнее о CTF — PHP — Apache configuration

Продолжаем решать задачки по информационной безопасности web-серверов. Сегодня задачка с портала root-me.org, называется «PHP — Apache configuration». За решение задачки дают 25 баллов, ближе к среднему уровню.

Сегодня задачка с портала root-me.org, называется «PHP — Apache configuration». За решение задачки дают 25 баллов, ближе к среднему уровню.

Теги

- security

- web

Олег

- 28 февраля 2019

- Подробнее о CTF web — pinger

Разбираем вторую задачку из нашего соревнования CTF. Задание называется pinger, 100 баллов за флаг.

Теги

- security

- web

- Linux

Чтиво на ночь

Осторожно: HSTS / Хабр

Про HSTS на Хабре уже писали, этот механизм включен в генераторе конфигов для веб-серверов от Mozilla. Написать этот пост я решил за один день столкнувшись с недоступность сразу двух крупных сайтов из-за HSTS.

TL;DR

Тщательно проверяйте работу сайта по TLS перед включением HSTS, особенно если это большой портал с кучей субдоменов и управляемый разными людьми.

Что такое HSTS?

HSTS (HTTP Strict Transport Security) — это механизм защиты от даунгрейд-атак на TLS, указывающий браузеру всегда использовать TLS для сайтов с соответствующими политиками. Стандарт описан в RFC6797, а политики бывают двух видов:

Динамические

Политика применяется из HTTP-заголовка Strict-Transport-Security при первом заходе на сайт по HTTPS, в нём указан срок действия и применимость к субдоменам:

Strict-Transport-Security: max-age=15768000; includeSubDomains;

Статические

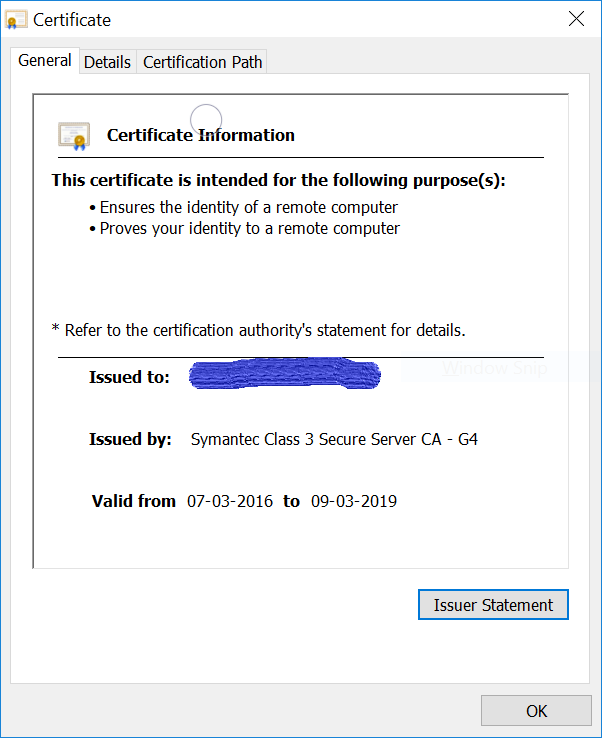

Статические политики захардкожены в браузер и для некоторых сайтов включает привязку к вышестоящему CA, выпустевшему сертификат (например: google. com, paypal.com или torproject.org). Причем она может действовать только когда сайт открыт через TLS, разрешая незащищённое соединение, но блокируя MitM с подменой сертификата.

com, paypal.com или torproject.org). Причем она может действовать только когда сайт открыт через TLS, разрешая незащищённое соединение, но блокируя MitM с подменой сертификата.

Список из Chromium используют все популярные браузеры (Firefox, Safari и IE 11+Edge) и добавить в него сайт может любой желающий, если веб-сервер отдаёт заголовок Strict-Transport-Security со сроком действия от двух лет и ключевым словом preload в конце:

Strict-Transport-Security: max-age=63072000; includeSubDomains; preload

Как выстрелись себе в ногу?

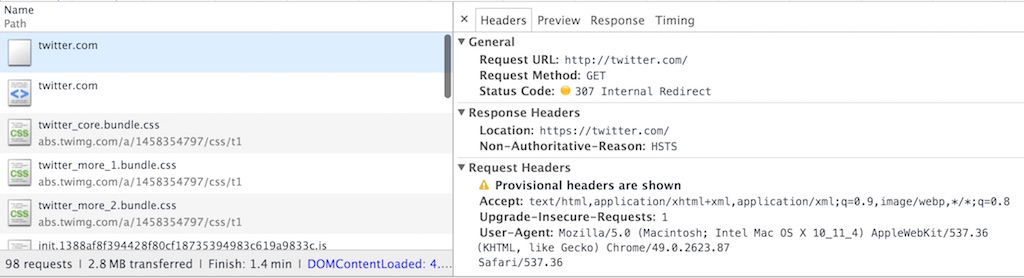

На днях коллеги пожаловались на недоступность некоторых разделов сайта 1С (dist.1c.ru и partweb.1c.ru). Поддержка уверяла что всё работает, у меня проблема не воспроизводилась и даже у коллег сайты открылись из всех браузеров, кроме основного Chrome. Тот выдал ERR_CONNECTION_TIMED_OUT спустя 20 секунд и почему-то настойчиво подставлял HTTPS в URL, даже если адрес был написан полностью с HTTP.

Решение пришло почти сразу, так как недавно упоминали HSTS в контексте корпоративного MitM. Гуглёж по ключевому слову первой ссылкой подсказал, что посмотреть кэш политик можно в chrome://net-internals/#hsts и догадка подтвердилась:

dynamic_sts_domain: 1c.ru

Found:

static_sts_domain:

static_upgrade_mode: UNKNOWN

static_sts_include_subdomains:

static_sts_observed:

static_pkp_domain:

static_pkp_include_subdomains:

static_pkp_observed:

static_spki_hashes:

dynamic_sts_domain: 1c.ru

dynamic_upgrade_mode: STRICT

dynamic_sts_include_subdomains: true

dynamic_sts_observed: 1485244696.197302

dynamic_pkp_domain:

dynamic_pkp_include_subdomains:

dynamic_pkp_observed:

dynamic_spki_hashes:

Политика включала все субдомены, хотя многие из них были доступны только на 80 порту без TLS.

После её удаления нужные разделы стали открываться, по дате получения (в формате unix time) в истории браузера нашли страницу с неверными настройками и отправили багрепорт в 1С.

Вторым сайтом оказался ask.mcdonalds.ru, который открывался первый раз, однако Chrome всё равно показал предупреждение с уже знакомой четырёхбуквенной аббревиатурой и без привычной кнопки Proceed to (unsafe):

ER_CERT_COMMON

Ошибка говорит о несоответствии имени сертификата, окончании срока действия или его отзыве, а показ кнопки для открытия сайта прямо запрещён в RFC. При этом политика для mcdonalds.ru оказалась статической, которую нельзя удалить из chrome://net-internals/#hsts.

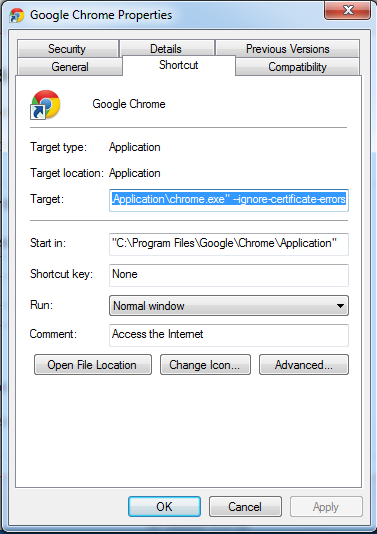

Обойти такую заглушку в Chrome можно набрав thisisunsafe (предыдущим волшебным словом были badidea, а до него danger) или запустив браузер с ключом —ignore-certificate-errors.

В Firefox надо нажать «Forge About This Site» напротив сайта в истории, открыть about:config и создать новый Integer с именем «test.currentTimeOffsetSeconds» и значением 11491200, а затем открыть сайт в новой вкладке.

Выводы

Не включайте потенциально опасные функции без понимания принципов их работы. Оценку «A» в тесте от SSL Labs вы получите и без HSTS, а включить его можно после проверки всего функционала через TLS. Со статическим листом в браузере пути назад уже не будет, поэтому лучше сразу приобрести сертификат с wildcard.

P.S.

Chrome и Firefox поддерживают дополнительный механизм защиты: HTTP Public Key Pinning (HPKP), позволяющий привязать хэш сертификата и отправлять уведомление владельцу, если браузеру попадётся сертификат от публичного CA для его домена с другим хэшем. Он помог раскрыть несколько инцидентов с публичными CA, но на практике используется очень редко из-за высокой цены ошибки.

P.P.S.

Интересен состав захардкоженных политик в Chromium: кроме сети фастуда, нескольких доменов Mail.ru и Яндекса, там есть только ЮниКредит из ТОП-15 российски банков. Нет ни модного ТКС, ни Qiwi, ни WebMoney, а динамические политики оказались включены лишь у Qiwi и для адресов интернет-банков Бинбанка, МКБ, Открытия, Райффайзена и РСХБ.

Ещё там нет Телеграма, но есть Whatsapp, а в логе изменений встречаются запросы на удаление (!) ошибочно включенных сайтов, где какое-то время был preload в заголовке.

Укрощение вашего браузера: как устранить блокировку сайта HSTS в Chrome

Укрощение вашего браузера: как устранить блокировку сайта HSTS в Chrome

Браузеры часто могут вводить строгие меры безопасности, которые не позволяют вам получить доступ к сайтам, которые они считают небезопасными. Узнайте, как решить одну из таких проблем с Google Chrome и сообщением об ошибке HSTS.

Изображение: JMiks/Shutterstock

Я искренне верю, что разработчики веб-браузеров стараются защитить пользователей от вреда, но их попытки сделать это иногда могут показаться слишком авторитарными и даже неуклюжими. Ошибки случаются; это часть технологии, но даже самые лучшие намерения, когда речь идет о безопасности, могут помешать вам выполнять свою работу.

Показательный пример: недавно я столкнулся с этой ошибкой в Chrome, пытаясь получить доступ к docs.fedoraproject.org для проведения некоторых исследований:

В ошибке зловеще говорилось, что злоумышленник мог создать поддельный веб-сайт, который пытается выдать себя за этот веб-сайт и ссылается на проблемы с экраном входа в систему Wi-Fi. В данном случае ни то, ни другое не соответствовало действительности, и мои попытки найти необходимую мне информацию оказались безуспешными.

Обязательная к прочтению информация о безопасности

85% пользователей Android беспокоятся о конфиденциальности

За первую половину 2022 года зарегистрировано почти 2000 утечек данных.

В безопасности нет среднего поведения

Как защитить свою электронную почту с помощью шифрования, управления паролями и т. д. (TechRepublic Premium)

Суть проблемы заключается в заявлении о том, что веб-сайт использует HSTS, то есть HTTP Strict Transport Security. Это реализация безопасности, и в HSTS нет ничего плохого, просто браузер мог обнаружить изменение в URL-адресе сайта (например, если сертификат был обновлен и, возможно, возникла проблема) или может просто ошибаться в этом вопросе, и таким образом, Chrome пытается защитить пользователя от нечестной игры, блокируя любой доступ, нравится вам это или нет.

ПОСМОТРЕТЬ: Взлом пароля: почему поп-культура и пароли несовместимы (бесплатный PDF) (TechRepublic)

Это раздражает, когда это происходит, особенно когда мы знаем, что сайт безопасен и действителен. Я предпочитаю, чтобы мне дали возможность продолжить с уведомлением «Эй, мы вас предупреждали», но в этом случае вы в тупике, когда видите эту страницу.

Я предпочитаю, чтобы мне дали возможность продолжить с уведомлением «Эй, мы вас предупреждали», но в этом случае вы в тупике, когда видите эту страницу.

К счастью, есть исправление, помимо использования альтернативного браузера, что является громоздким и требует много времени.

Прежде чем я опишу исправление, я должен предупредить вас, что вы должны применять его, ТОЛЬКО если вы на 100% уверены, что сайт безопасен. Если вы получаете эту ошибку на сайте, который посещаете впервые, особенно на общедоступном веб-сайте, я бы посоветовал соблюдать осторожность. Вы никогда не захотите внедрять «исправление», которое ставит под угрозу вашу безопасность, ради удобства.

Сайт, на который вы пытаетесь перейти, должен быть связан с бизнес-целями в рамках этой статьи; Я не могу поручиться за какие-либо рекреационные или личные веб-сайты, на которых вы можете столкнуться с этой проблемой, и не рекомендую это исправление для этих URL-адресов.

В случае «первого посещения» я бы рекомендовал посетить сайт с помощью другого браузера, но не делиться личной или конфиденциальной информацией и посмотреть, есть ли объявление о проблеме, или связаться с владельцем сайта, чтобы узнать об источнике проблемы. . Возможно, вы единственный, кто видит эту ошибку из-за локальной проблемы с Chrome, поэтому в этом случае, вероятно, безопасно продолжить исправление.

. Возможно, вы единственный, кто видит эту ошибку из-за локальной проблемы с Chrome, поэтому в этом случае, вероятно, безопасно продолжить исправление.

В этом примере я знаю, что docs.fedoraproject.org безопасен и надежен, и поскольку я использую его только для доступа к информации, а не для обмена личными или конфиденциальными данными, можно продолжить.

В Chrome перейдите по этому URL-адресу для внутреннего обслуживания:

хром://net-internals/#hsts

Вы увидите экран, подобный следующему:

Это страница для настройки взаимодействия Chrome с HSTS и соответствующими сайтами. В данном случае что-то пошло не так с политикой безопасности домена, относящейся к docs.fedoraproject.org. Возможно, на их стороне было изменение, возможно, изменение в конфигурации Chrome, возможно, обновление Windows что-то испортило, или это может быть просто общая ошибка, но вы можете устранить препятствие и продолжить, введя целевой URL-адрес в поле «Домен:» в разделе «Удалить политики безопасности домена».

Нажмите «Удалить», затем снова зайдите на сайт. Как вы можете видеть ниже, операция прошла успешно!

Скотт Маттесон

Опубликовано:

Изменено:

Увидеть больше Программное обеспечение

См. также

Почему Chromebook по-прежнему может быть лучшим вариантом для ноутбука

(ТехРеспублика)Google улучшает работу ваших вызовов Meet и Zoom на Chromebook

(ТехРеспублика)Как стать профессионалом в области кибербезопасности: шпаргалка

(ТехРеспублика)NIST Cybersecurity Framework: шпаргалка для профессионалов (бесплатный PDF)

(ТехРеспублика)Что такое мобильные VPN-приложения и почему вы должны их использовать

(ТехРеспублика Премиум)Кибербезопасность и кибервойна: больше обязательных к прочтению материалов

(TechRepublic на Flipboard)

Поделиться: Приручение вашего браузера: как устранить блокировку сайта HSTS в Chrome

Программного обеспечения

Выбор редактора

- Изображение: Rawpixel/Adobe Stock

ТехРеспублика Премиум

Редакционный календарь TechRepublic Premium: ИТ-политики, контрольные списки, наборы инструментов и исследования для загрузки

Контент TechRepublic Premium поможет вам решить самые сложные проблемы с ИТ и дать толчок вашей карьере или новому проекту.

Персонал TechRepublic

Опубликовано:

Изменено:

Читать далееУзнать больше

- Изображение: diy13/Adobe Stock

Программного обеспечения

Виндовс 11 22х3 уже здесь

Windows 11 получает ежегодное обновление 20 сентября, а также ежемесячные дополнительные функции. На предприятиях ИТ-отдел может выбирать, когда их развертывать.

Мэри Бранскомб

Опубликовано:

Изменено:

Читать далееУвидеть больше Программное обеспечение

- Изображение: Кто такой Дэнни/Adobe Stock

Край

ИИ на переднем крае: 5 трендов, за которыми стоит следить

Edge AI предлагает возможности для нескольких приложений. Посмотрите, что организации делают для его внедрения сегодня и в будущем.

Меган Краус

Опубликовано:

Изменено:

Читать далееУвидеть больше

- Изображение: яблоко

Программного обеспечения

Шпаргалка по iPadOS: все, что вы должны знать

Это полное руководство по iPadOS от Apple.

Узнайте больше об iPadOS 16, поддерживаемых устройствах, датах выпуска и основных функциях с помощью нашей памятки.

Узнайте больше об iPadOS 16, поддерживаемых устройствах, датах выпуска и основных функциях с помощью нашей памятки.Персонал TechRepublic

Опубликовано:

Изменено:

Читать далееУвидеть больше Программное обеспечение

- Изображение: Worawut/Adobe Stock

- Изображение: Bumblee_Dee, iStock/Getty Images

Программного обеспечения

108 советов по Excel, которые должен усвоить каждый пользователь

Независимо от того, являетесь ли вы новичком в Microsoft Excel или опытным пользователем, эти пошаговые руководства принесут вам пользу.

Персонал TechRepublic

Опубликовано:

Изменено:

Читать далееУвидеть больше Программное обеспечение

Исправление ошибки «Слишком много перенаправлений» путем очистки настроек HSTS

Перейти к основному содержанию

Центр помощи

Изменено: среда, 17 ноября 2021 г., 9:22

Ошибка «Слишком много перенаправлений» может возникнуть при загрузке отчета страницы для страницы «HTTP», на которой включена строгая транспортная безопасность HTTP (HSTS). HSTS — это механизм политики веб-безопасности, который помогает защитить веб-сайты от атак.

Среда отчета страницы пытается выполнить перенаправление с HTTPS на HTTP, но если на исходной странице включен HSTS, браузер автоматически перенаправит пользователя обратно на HTTPS, что приведет к бесконечному циклу.

Браузер видит это и отвечает ошибкой «Слишком много перенаправлений».

Если вы столкнулись с ошибкой «Слишком много перенаправлений» при загрузке отчета о странице, мы рекомендуем очистить настройки браузера HSTS, как описано ниже.

- Очистка настроек HSTS в Chrome

- Очистка настроек HSTS в Firefox

- Другие браузеры

Очистка настроек HSTS в Chrome

Удалите кэш HSTS из браузера Chrome следующим образом:

- Откройте Google Chrome.

- Введите chrome://net-internals/#hsts в адресную строку.

- В поле «Запрос домена HSTS/PKP» введите доменное имя «my2.siteimprove.com».

- Введите домен «my2.siteimprove.com» в поле «Удалить политики безопасности домена» и нажмите кнопку «Удалить».

- Перезапустите браузер Chrome.

Очистка настроек HSTS в Firefox

- Закройте все другие открытые окна и вкладки Firefox.

- Откройте историю посещенных страниц, нажав Ctrl + Shift + H.

- Перейдите на сайт, для которого вы хотите очистить настройки HSTS (например, my2.siteimprove.com)

- Щелкните сайт правой кнопкой мыши и выберите «Забыть об этом сайте».

Узнайте больше об iPadOS 16, поддерживаемых устройствах, датах выпуска и основных функциях с помощью нашей памятки.

Узнайте больше об iPadOS 16, поддерживаемых устройствах, датах выпуска и основных функциях с помощью нашей памятки.