Содержание

Осторожно: HSTS / Хабр

Про HSTS на Хабре уже писали, этот механизм включен в генераторе конфигов для веб-серверов от Mozilla. Написать этот пост я решил за один день столкнувшись с недоступность сразу двух крупных сайтов из-за HSTS.

TL;DR

Тщательно проверяйте работу сайта по TLS перед включением HSTS, особенно если это большой портал с кучей субдоменов и управляемый разными людьми.

Что такое HSTS?

HSTS (HTTP Strict Transport Security) — это механизм защиты от даунгрейд-атак на TLS, указывающий браузеру всегда использовать TLS для сайтов с соответствующими политиками. Стандарт описан в RFC6797, а политики бывают двух видов:

Динамические

Политика применяется из HTTP-заголовка Strict-Transport-Security при первом заходе на сайт по HTTPS, в нём указан срок действия и применимость к субдоменам:

Strict-Transport-Security: max-age=15768000; includeSubDomains;

Статические

Статические политики захардкожены в браузер и для некоторых сайтов включает привязку к вышестоящему CA, выпустевшему сертификат (например: google. com, paypal.com или torproject.org). Причем она может действовать только когда сайт открыт через TLS, разрешая незащищённое соединение, но блокируя MitM с подменой сертификата.

com, paypal.com или torproject.org). Причем она может действовать только когда сайт открыт через TLS, разрешая незащищённое соединение, но блокируя MitM с подменой сертификата.

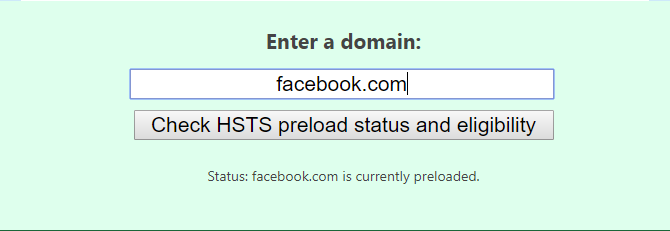

Список из Chromium используют все популярные браузеры (Firefox, Safari и IE 11+Edge) и добавить в него сайт может любой желающий, если веб-сервер отдаёт заголовок Strict-Transport-Security со сроком действия от двух лет и ключевым словом preload в конце:

Strict-Transport-Security: max-age=63072000; includeSubDomains; preload

Как выстрелись себе в ногу?

На днях коллеги пожаловались на недоступность некоторых разделов сайта 1С (dist.1c.ru и partweb.1c.ru). Поддержка уверяла что всё работает, у меня проблема не воспроизводилась и даже у коллег сайты открылись из всех браузеров, кроме основного Chrome. Тот выдал ERR_CONNECTION_TIMED_OUT спустя 20 секунд и почему-то настойчиво подставлял HTTPS в URL, даже если адрес был написан полностью с HTTP.

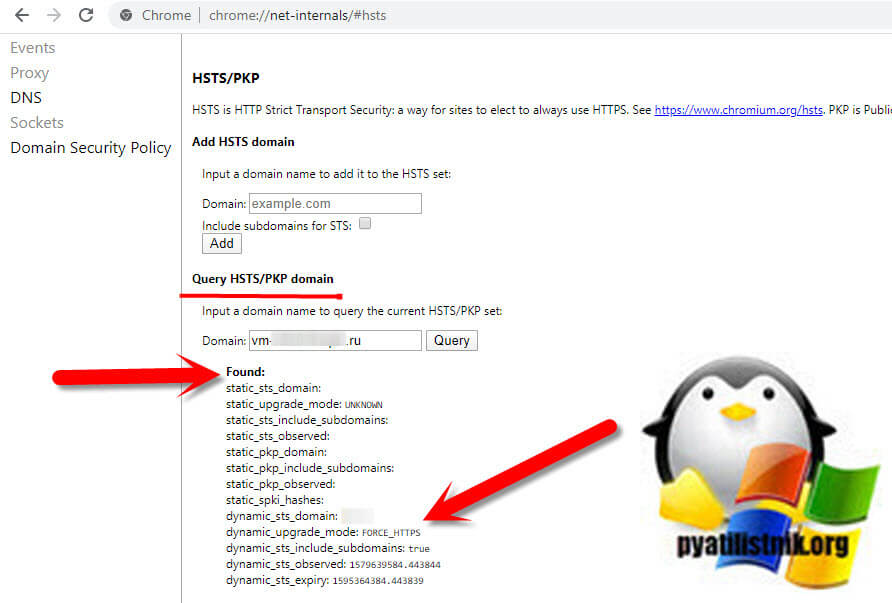

Решение пришло почти сразу, так как недавно упоминали HSTS в контексте корпоративного MitM. Гуглёж по ключевому слову первой ссылкой подсказал, что посмотреть кэш политик можно в chrome://net-internals/#hsts и догадка подтвердилась:

dynamic_sts_domain: 1c.ru

Found:

static_sts_domain:

static_upgrade_mode: UNKNOWN

static_sts_include_subdomains:

static_sts_observed:

static_pkp_domain:

static_pkp_include_subdomains:

static_pkp_observed:

static_spki_hashes:

dynamic_sts_domain: 1c.ru

dynamic_upgrade_mode: STRICT

dynamic_sts_include_subdomains: true

dynamic_sts_observed: 1485244696.197302

dynamic_pkp_domain:

dynamic_pkp_include_subdomains:

dynamic_pkp_observed:

dynamic_spki_hashes:

Политика включала все субдомены, хотя многие из них были доступны только на 80 порту без TLS.

После её удаления нужные разделы стали открываться, по дате получения (в формате unix time) в истории браузера нашли страницу с неверными настройками и отправили багрепорт в 1С.

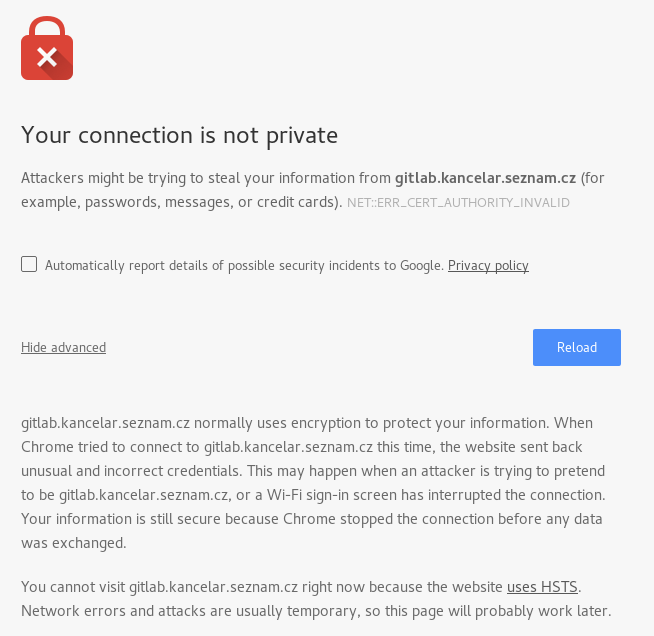

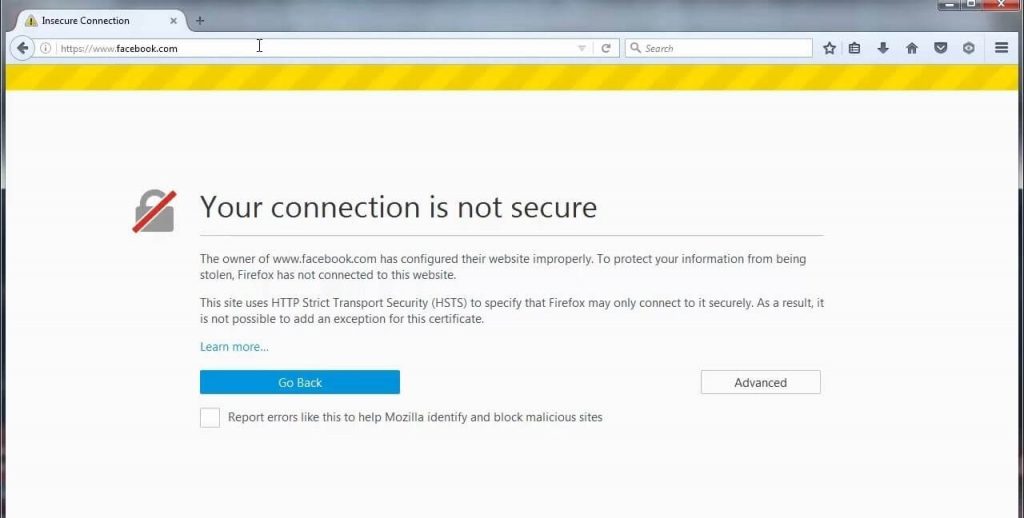

Вторым сайтом оказался ask.mcdonalds.ru, который открывался первый раз, однако Chrome всё равно показал предупреждение с уже знакомой четырёхбуквенной аббревиатурой и без привычной кнопки Proceed to (unsafe):

ER_CERT_COMMON

Ошибка говорит о несоответствии имени сертификата, окончании срока действия или его отзыве, а показ кнопки для открытия сайта прямо запрещён в RFC. При этом политика для mcdonalds.ru оказалась статической, которую нельзя удалить из chrome://net-internals/#hsts.

Обойти такую заглушку в Chrome можно набрав thisisunsafe (предыдущим волшебным словом были badidea, а до него danger) или запустив браузер с ключом —ignore-certificate-errors.

В Firefox надо нажать «Forge About This Site» напротив сайта в истории, открыть about:config и создать новый Integer с именем «test.currentTimeOffsetSeconds» и значением 11491200, а затем открыть сайт в новой вкладке.

Выводы

Не включайте потенциально опасные функции без понимания принципов их работы. Оценку «A» в тесте от SSL Labs вы получите и без HSTS, а включить его можно после проверки всего функционала через TLS. Со статическим листом в браузере пути назад уже не будет, поэтому лучше сразу приобрести сертификат с wildcard.

P.S.

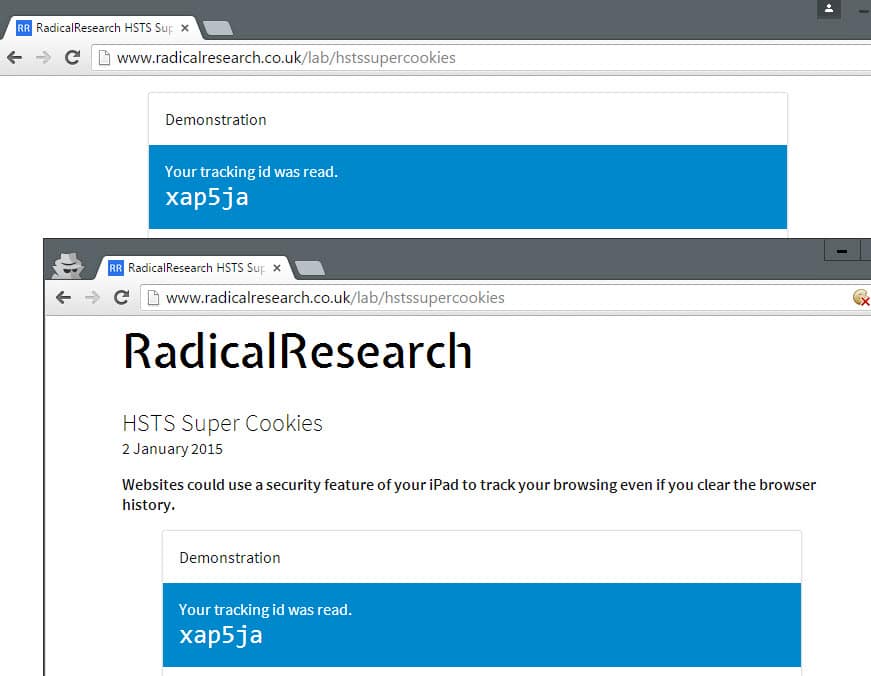

Chrome и Firefox поддерживают дополнительный механизм защиты: HTTP Public Key Pinning (HPKP), позволяющий привязать хэш сертификата и отправлять уведомление владельцу, если браузеру попадётся сертификат от публичного CA для его домена с другим хэшем. Он помог раскрыть несколько инцидентов с публичными CA, но на практике используется очень редко из-за высокой цены ошибки.![]()

P.P.S.

Интересен состав захардкоженных политик в Chromium: кроме сети фастуда, нескольких доменов Mail.ru и Яндекса, там есть только ЮниКредит из ТОП-15 российски банков. Нет ни модного ТКС, ни Qiwi, ни WebMoney, а динамические политики оказались включены лишь у Qiwi и для адресов интернет-банков Бинбанка, МКБ, Открытия, Райффайзена и РСХБ.

Ещё там нет Телеграма, но есть Whatsapp, а в логе изменений встречаются запросы на удаление (!) ошибочно включенных сайтов, где какое-то время был preload в заголовке.

Как очистить или отключить HSTS для Chrome, Firefox и Internet Explorer

как

СОВЕТУЕМ: Нажмите здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы

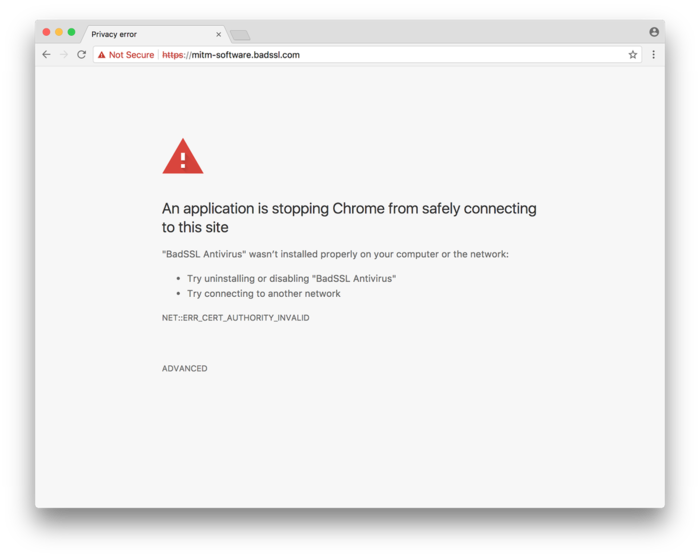

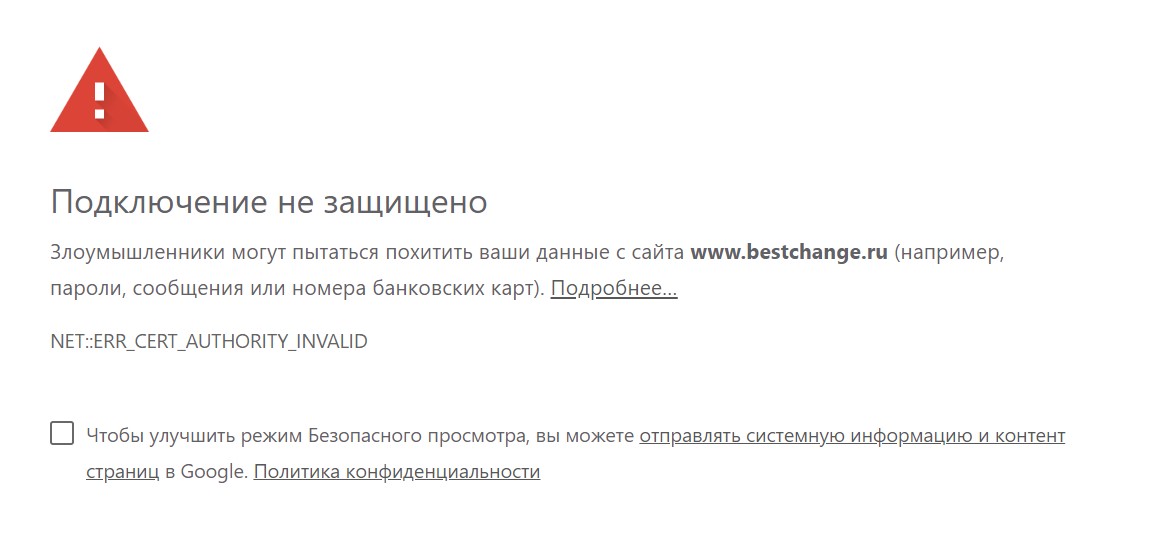

При всех преимуществах безопасности вы можете легко заблокировать себя на веб-сайте, если вам удастся неправильно настроить параметры HSTS. Ошибки браузера, такие как NET :: ERR_CERT_AUTHORITY_INVALID, являются основной причиной, по которой пользователи ищут способ обойти HSTS, либо сбросив настройки HSTS, либо отключив их.

Ошибки браузера, такие как NET :: ERR_CERT_AUTHORITY_INVALID, являются основной причиной, по которой пользователи ищут способ обойти HSTS, либо сбросив настройки HSTS, либо отключив их.

HSTS (HTTP Strict Transport Security) — это механизм веб-безопасности, который помогает браузерам устанавливать соединения через HTTPS и ограничивать небезопасные соединения HTTP. Механизм HSTS был в основном разработан для борьбы с атаками SSL Strip, способными понизить безопасные HTTPS-соединения до менее безопасных HTTP-соединений.

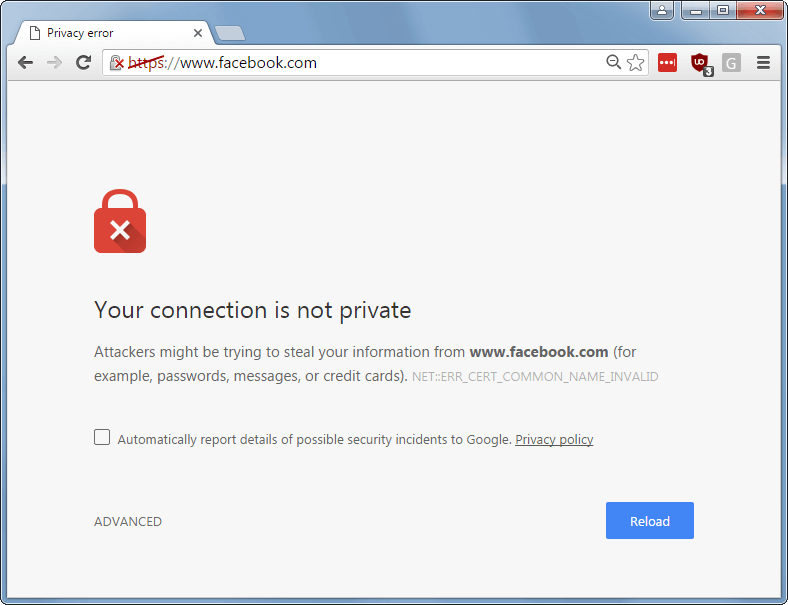

Однако некоторые настройки HSTS приведут к ошибкам браузера, которые сделают ваш просмотр намного менее приятным. Вот ошибка Chrome, которая часто вызывается неправильной конфигурацией HSTS:

«Ошибка конфиденциальности: ваше соединение не является частным» (NET :: ERR_CERT_AUTHORITY_INVALID).

Если вы получаете сообщение об ошибке конфиденциальности при попытке посетить определенный веб-сайт, и этот же сайт доступен из другого браузера или устройства, существует большая вероятность того, что у вас возникла проблема с настройкой параметров HSTS. Если это так, решением будет либо очистить, либо отключить HSTS для вашего веб-браузера.

Если это так, решением будет либо очистить, либо отключить HSTS для вашего веб-браузера.

Ниже у вас есть набор руководств, которые помогут вам очистить или отключить настройки HSTS. Пожалуйста, следуйте инструкциям, связанным с вашим конкретным браузером, и не стесняйтесь следовать любому решению, которое наиболее подходит для вашего конкретного сценария.

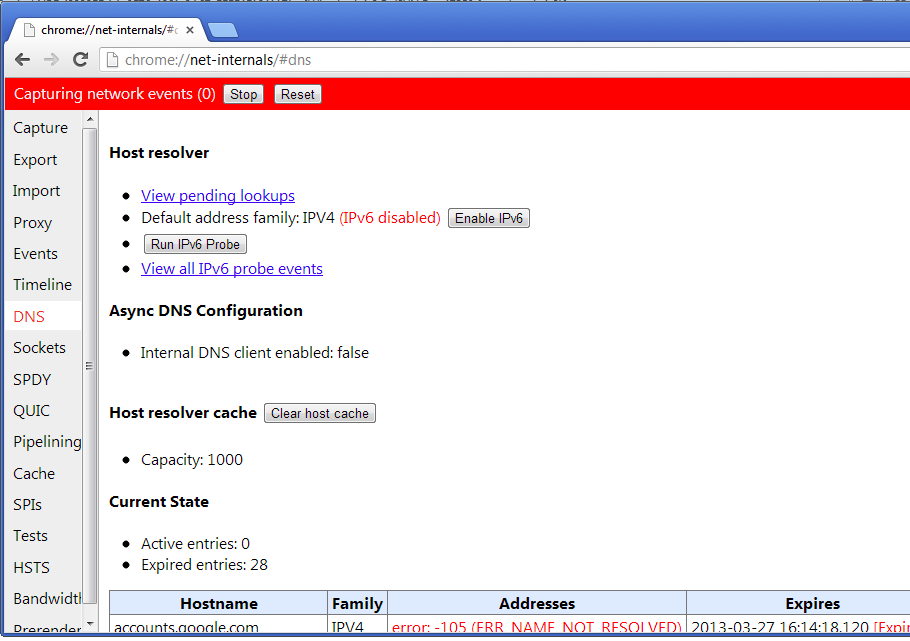

Очистка настроек HSTS в Chrome

Проблема с настройками HSTS в Chrome обычно отображает ошибку типа « Ваше соединение не является частным » в Chrome. Если вы захотите развернуть меню « Дополнительно» (связанное с ошибкой), вы, вероятно, увидите небольшое упоминание о HSTS (« Вы не можете посетить * имя веб-сайта *, поскольку веб-сайт использует HSTS. Сетевые ошибки и атаки обычно являются временными, поэтому эта страница вероятно, будет работать позже. “)

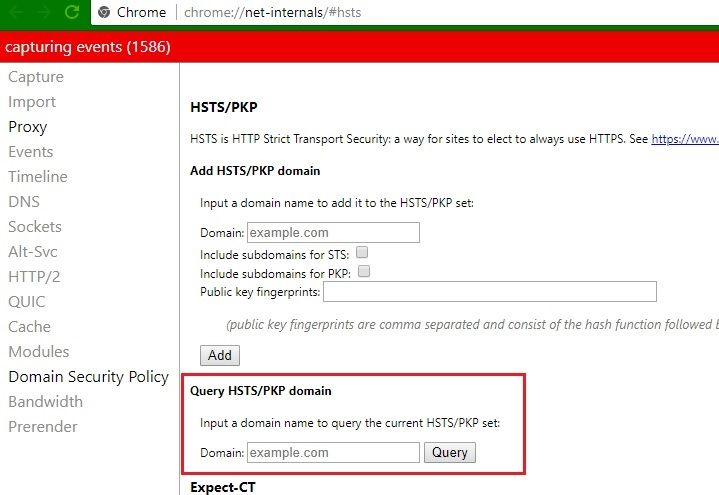

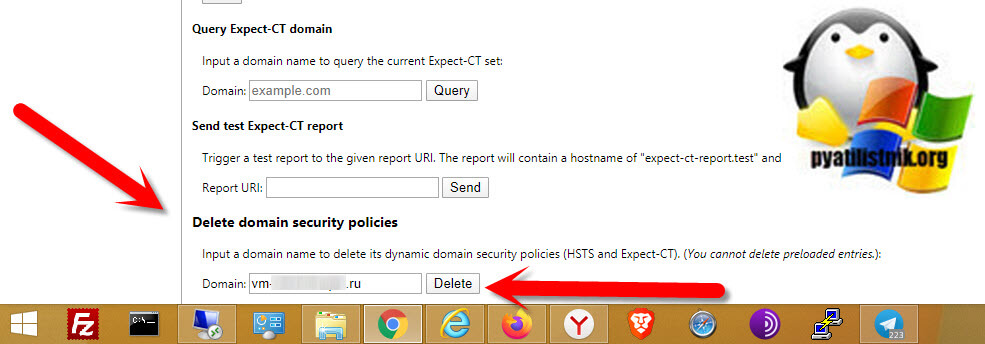

Если вы испытываете такое же поведение, выполните следующие действия, чтобы удалить кеш HSTS из браузера Chrome:

- Откройте Google Chrome и вставьте « chrome: // net-internals / # hsts» в омнибар.

- Убедитесь, что политика безопасности домена расширена, затем используйте поле Домен (в разделе « Запрос домена HSTS / PKP» ), чтобы войти в домен, для которого вы пытаетесь очистить настройки HSTS . Вам будет возвращен список значений.

- Как только значения будут возвращены, прокрутите вниз до пункта Удалить политики безопасности домена. введите то же имя домена и нажмите кнопку Удалить, чтобы очистить настройки HSTS.

- Перезапустите Chrome и посмотрите, есть ли у вас доступ к домену, для которого вы ранее очистили настройки HSTS. Если проблема связана с настройками HSTS, веб-сайт должен быть доступен.

Очистка или отключение настроек HSTS в Firefox

По сравнению с Chrome, Firefox имеет несколько способов очистки или отключения настроек HSTS. Сначала мы собираемся начать с автоматических методов, но мы также включили несколько ручных подходов.

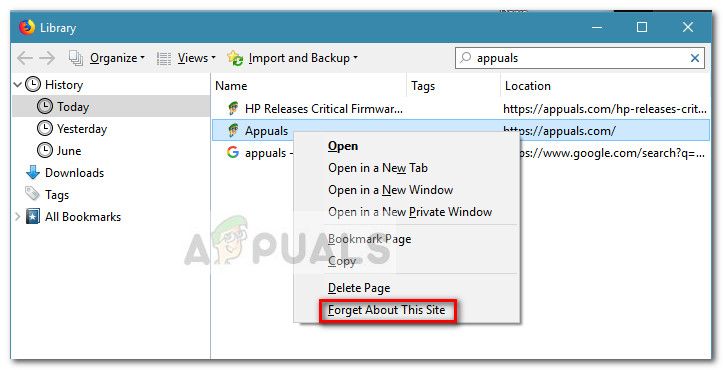

Способ 1: очистка настроек, забыв веб-сайт

- Откройте Firefox и убедитесь, что все открытые вкладки или всплывающие окна закрыты.

- Нажмите Ctrl + Shift + H (или Cmd + Shift + H на Mac), чтобы открыть меню библиотеки .

- Найдите сайт, для которого вы хотите удалить настройки HSTS. Вы можете сделать это проще для себя, используя панель поиска в верхнем правом углу.

- Как только вам удастся найти веб-сайт, для которого вы пытаетесь очистить настройки HSTS, щелкните по нему правой кнопкой мыши и выберите « Забыть об этом сайте» . Это очистит настройки HSTS и другие кэшированные данные для этого конкретного домена.

- Перезапустите Firefox и посмотрите, была ли проблема решена. Если это была проблема HSTS, теперь вы сможете нормально просматривать веб-сайт.

Если этот метод оказался неэффективным или вы ищете способ очистки настроек HSTS без очистки остальных кэшированных данных, перейдите к другим методам ниже.

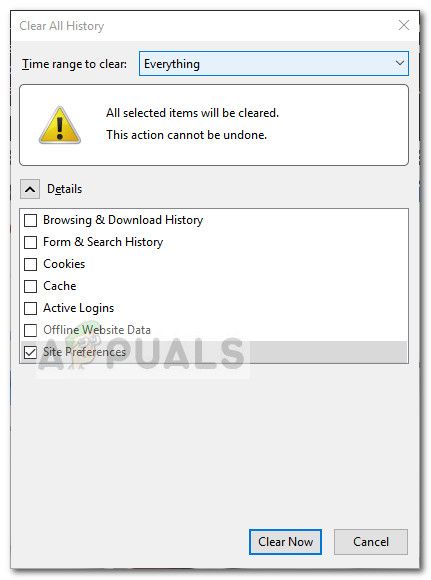

Метод 2: Очистка HSTS путем очистки настроек сайта

- Откройте Firefox, щелкните значок « Библиотека» и выберите « История»> «Очистить недавнюю историю» .

- В окне « Очистить всю историю» установите в раскрывающемся меню « Диапазон времени» значение « Все» .

- Затем разверните меню «Сведения» и снимите все флажки, кроме « Настройки сайта» .

- Нажмите кнопку « Очистить сейчас», чтобы очистить все настройки сайта, включая настройки HSTS .

- Перезагрузите Firefox и посмотрите, была ли проблема решена при следующем запуске.

Способ 3: очистка настроек HSTS путем редактирования профиля пользователя

- Полностью закройте Firefox и все связанные всплывающие окна и значки в трее.

- Перейдите к местоположению профиля пользователя вашего Firefox.

Вот список с потенциальными местоположениями:

Вот список с потенциальными местоположениями:C: \ Users * \ AppData \ Local \ Mozilla \ Firefox \ Профили

C: \ Users * \ AppData \ Roaming \ Mozilla \ Firefox \ Профили

/ Пользователи / * / Библиотека / Поддержка приложений / Firefox / Профили — Mac

Примечание. Вы также можете найти свой профиль пользователя, вставив « about: support » в навигационную панель вверху и нажав Enter . Вы найдете расположение папки профиля в разделе Основы приложения . Просто нажмите Открыть папку, чтобы перейти в папку профиля. Но как только вы это сделаете, убедитесь, что вы полностью закрыли Firefox.

- В папке профиля Firefox откройте SiteSecurityServiceState.txt в любой программе текстового редактора. Этот файл содержит параметры кэшированных HSTS и HPKP (закрепление ключей) для доменов, которые вы ранее посещали.

- Чтобы очистить настройки HSTS для определенного домена, просто удалите всю запись и сохраните документ .txt . Имейте в виду, что формат грязный, поэтому будьте осторожны, чтобы не удалить информацию из других записей. Вот пример списка HSTS:

appual.disqus.com:HSTS 0 17750 1533629194689, 1, 1, 2

Примечание. Вы также можете переименовать весь файл из .txt в .bak, чтобы сохранить существующий файл на всякий случай. Это заставит Firefox создать новый файл и начать с нуля, удаляя все ранее сохраненные настройки HSTS. - После удаления записи и сохранения файла закройте SiteSecurityServiceState.txt и перезапустите Firefox, чтобы увидеть, была ли проблема решена.

Способ 4: отключить HSTS из браузера Firefox

- Запустите Firefox и введите « about: confi g» в адресной строке вверху. Далее, нажмите Я принимаю риск! кнопка для входа в меню расширенных настроек .

- Выполните поиск «hsts», используя панель поиска в верхнем правом углу экрана.

- Дважды щелкните по security.mixed_content.use_hstsc, чтобы переключить настройку, чтобы отключить HSTS в Firefox.

Очистка или отключение настроек HSTS в Internet Explorer

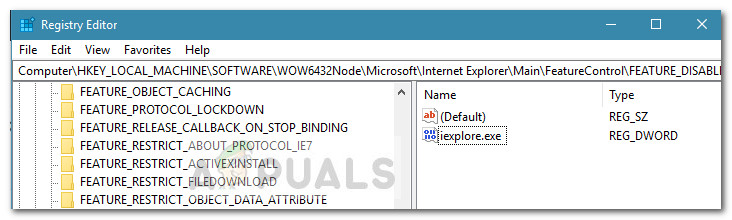

Поскольку это важное улучшение безопасности, HSTS по умолчанию включен как в Internet Explorer, так и в Microsoft Edge. Хотя не рекомендуется отключать HSTS в браузерах Microsoft, вы можете отключить эту функцию для Internet Explorer. Вот краткое руководство о том, как это сделать с помощью редактора реестра:

Примечание: имейте в виду, что процедура у вас длиннее, если у вас система на основе x64, чем если у вас система на основе x86.

- Нажмите клавишу Windows + R, чтобы открыть окно «Выполнить». Затем введите « regedit » и нажмите Enter, чтобы открыть редактор реестра.

- Используя левую панель редактора реестра, перейдите к следующему подразделу реестра:

HKEY_LOCAL_MACHINE \ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ \ Microsoft \ Internet Explorer \ Main \ FeatureControl \.

- Щелкните правой кнопкой мыши FeatureControl и выберите « Создать»> «Ключ» . Назовите его FEATURE_DISABLE_HSTS и нажмите Enter, чтобы создать новый ключ.

- Щелкните правой кнопкой мыши FEATURE_DISABLE_HSTS и выберите New> DWORD (32-bit) .

- Назовите вновь созданный DWORD для iexplore.exe и нажмите Enter для подтверждения .

- Щелкните правой кнопкой мыши на iexplore.exe и выберите « Изменить» . В поле « Значение» введите 1 и нажмите « ОК», чтобы сохранить изменения.

Примечание. Если вы работаете в системе на базе x86, вы можете сохранить изменения, перезагрузить компьютер и посмотреть, был ли метод успешным. Если вы делаете это в 64-разрядной системе, перейдите к следующим шагам ниже.

- Снова используйте левую панель, чтобы перейти к следующему подразделу реестра:

HKEY_LOCAL_MACHINE \ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ \ Wow6432Node \ Microsoft \ Internet Explorer \ Main \ FeatureControl \

- Щелкните правой кнопкой мыши FeatureControl и выберите New> Key, назовите его FEATURE_DISABLE_HSTS и нажмите Enter, чтобы сохранить изменения.

- Щелкните правой кнопкой мыши FEATURE_DISABLE_HSTS и выберите « Создать»> «DWORD (32-разрядное) значение» и назовите его « iexplore.exe» .

- Дважды щелкните файл iexplore.exe, измените значение поля « Значение» на 1 и нажмите « ОК», чтобы сохранить изменения.

- Перезагрузите компьютер и посмотрите, были ли отключены настройки HSTS для Internet Explorer при следующем запуске.

Укрощение вашего браузера: как устранить блокировку сайта HSTS в Chrome

Укрощение вашего браузера: как устранить блокировку сайта HSTS в Chrome

Браузеры часто могут вводить строгие меры безопасности, которые не позволяют вам получить доступ к сайтам, которые они считают небезопасными. Узнайте, как решить одну из таких проблем с Google Chrome и сообщением об ошибке HSTS.

Изображение: JMiks/Shutterstock

Я искренне верю, что разработчики веб-браузеров стараются защитить пользователей от вреда, но их попытки сделать это иногда могут показаться слишком авторитарными и даже неуклюжими. Ошибки случаются; это часть технологии, но даже самые лучшие намерения, когда речь идет о безопасности, могут помешать вам выполнять свою работу.

Показательный пример: недавно я столкнулся с этой ошибкой в Chrome, пытаясь получить доступ к docs.fedoraproject. org для проведения некоторых исследований:

org для проведения некоторых исследований:

В ошибке зловеще говорилось, что злоумышленник мог создать поддельный веб-сайт, который пытается выдать себя за этот веб-сайт и ссылается на проблемы с экраном входа в сеть Wi-Fi. В данном случае ни то, ни другое не соответствовало действительности, и мои попытки найти необходимую мне информацию оказались безуспешными.

Обязательная к прочтению информация о безопасности

10 основных рисков безопасности и операционных рисков с открытым исходным кодом в 2023 году

Как лезвие кибербезопасности, ChatGPT может работать в обоих направлениях

Облачная безопасность, которой препятствует распространение инструментов, имеет проблему «леса за деревья».

Политика хранения электронных данных (TechRepublic Premium)

Суть проблемы заключается в заявлении о том, что веб-сайт использует HSTS, то есть HTTP Strict Transport Security. Это реализация безопасности, и в HSTS нет ничего плохого, просто браузер мог обнаружить изменение в URL-адресе сайта (например, если сертификат был обновлен и, возможно, возникла проблема) или может просто ошибаться в этом вопросе, и таким образом, Chrome пытается защитить пользователя от нечестной игры, блокируя любой доступ, нравится вам это или нет.

Это реализация безопасности, и в HSTS нет ничего плохого, просто браузер мог обнаружить изменение в URL-адресе сайта (например, если сертификат был обновлен и, возможно, возникла проблема) или может просто ошибаться в этом вопросе, и таким образом, Chrome пытается защитить пользователя от нечестной игры, блокируя любой доступ, нравится вам это или нет.

ПОСМОТРЕТЬ: Взлом пароля: почему поп-культура и пароли несовместимы (бесплатный PDF) (TechRepublic)

Это раздражает, когда это происходит, особенно когда мы знаем, что сайт безопасен и действителен. Я предпочитаю, чтобы мне дали возможность продолжить с уведомлением «Эй, мы вас предупреждали», но в этом случае вы в тупике, когда видите эту страницу.

К счастью, есть исправление, помимо использования альтернативного браузера, что является громоздким и требует много времени.

Прежде чем я опишу исправление, я должен предупредить вас, что вы должны применять его, ТОЛЬКО если вы на 100% уверены, что сайт безопасен. Если вы получаете эту ошибку на сайте, который посещаете впервые, особенно на общедоступном веб-сайте, я бы посоветовал соблюдать осторожность. Вы никогда не захотите внедрять «исправление», которое ставит под угрозу вашу безопасность, ради удобства.

Если вы получаете эту ошибку на сайте, который посещаете впервые, особенно на общедоступном веб-сайте, я бы посоветовал соблюдать осторожность. Вы никогда не захотите внедрять «исправление», которое ставит под угрозу вашу безопасность, ради удобства.

Сайт, на который вы пытаетесь перейти, должен быть связан с бизнес-целями в рамках этой статьи; Я не могу поручиться за какие-либо рекреационные или личные веб-сайты, на которых вы можете столкнуться с этой проблемой, и не рекомендую это исправление для этих URL-адресов.

В случае «первого посещения» я бы рекомендовал посетить сайт с помощью другого браузера, но не делиться личной или конфиденциальной информацией и посмотреть, есть ли объявление о проблеме, или связаться с владельцем сайта, чтобы узнать об источнике проблемы. . Возможно, вы единственный, кто видит эту ошибку из-за локальной проблемы с Chrome, поэтому в этом случае, вероятно, безопасно продолжить исправление.

В этом примере я знаю, что docs.fedoraproject. org безопасен и надежен, и поскольку я использую его только для доступа к информации, а не для обмена личными или конфиденциальными данными, можно продолжить.

org безопасен и надежен, и поскольку я использую его только для доступа к информации, а не для обмена личными или конфиденциальными данными, можно продолжить.

В Chrome перейдите по этому URL-адресу для внутреннего обслуживания:

хром://net-internals/#hsts

Вы увидите экран, подобный следующему:

Это страница для настройки взаимодействия Chrome с HSTS и соответствующими сайтами. В данном случае что-то пошло не так с политикой безопасности домена, относящейся к docs.fedoraproject.org. Возможно, на их стороне было изменение, возможно, изменение в конфигурации Chrome, возможно, обновление Windows что-то испортило, или это может быть просто общая ошибка, но вы можете устранить препятствие и продолжить, введя целевой URL-адрес в поле «Домен:» в разделе «Удалить политики безопасности домена».

Нажмите «Удалить», затем снова зайдите на сайт. Как вы можете видеть ниже, операция прошла успешно!

Скотт Маттесон

Опубликовано:

Изменено:

Увидеть больше Программное обеспечение

См. также

Почему Chromebook по-прежнему может быть лучшим вариантом для ноутбука

(ТехРеспублика)Google улучшает работу ваших вызовов Meet и Zoom на Chromebook

(ТехРеспублика)Как стать профессионалом в области кибербезопасности: шпаргалка

(ТехРеспублика)NIST Cybersecurity Framework: шпаргалка для профессионалов (бесплатный PDF)

(ТехРеспублика)Что такое мобильные VPN-приложения и почему вы должны их использовать

(ТехРеспублика Премиум)Кибербезопасность и кибервойна: больше обязательных к прочтению материалов

(TechRepublic на Flipboard)

Поделиться: Приручение вашего браузера: как устранить блокировку сайта HSTS в Chrome

Программное обеспечение

Выбор редактора

- Изображение: Rawpixel/Adobe Stock

ТехРеспублика Премиум

Редакционный календарь TechRepublic Premium: ИТ-политики, контрольные списки, наборы инструментов и исследования для загрузки

Контент TechRepublic Premium поможет вам решить самые сложные проблемы с ИТ и дать толчок вашей карьере или новому проекту.

Персонал TechRepublic

Опубликовано:

Изменено:

Читать далееУзнать больше

- Изображение: Студия Blue Planet/Adobe Stock

Начисление заработной платы

Лучшее программное обеспечение для расчета заработной платы в 2023 году

Имея на рынке большой выбор, мы выделили шесть лучших вариантов программного обеспечения для управления персоналом и расчета заработной платы на 2023 год.

Али Ажар

Опубликовано:

Изменено:

Читать далееУвидеть больше

- Изображение: Майкрософт.

Программное обеспечение

Обновление Windows 11 переносит Bing Chat на панель задач

Последняя версия Windows 11 от Microsoft позволяет предприятиям управлять некоторыми из этих новых функций, включая новости Notepad, iPhone и Android.

Мэри Бранскомб

Опубликовано:

Изменено:

Читать далееУвидеть больше Программное обеспечение

- Изображение: Танатат/Adobe Stock

CXO

Технические вакансии: разработчики программного обеспечения не торопятся возвращаться в офис, поскольку зарплаты достигают 180 000 долларов.

По данным Hired, в 2022 году зарплаты на удаленных должностях в разработке программного обеспечения были выше, чем на рабочих местах, привязанных к месту работы.

Оуэн Хьюз

Опубликовано:

Изменено:

Читать далееУвидеть больше

- Изображение: Nuthawut/Adobe Stock

Программное обеспечение

9 лучших программ для управления гибкими проектами на 2023 год

Откройте для себя лучшее программное обеспечение и инструменты для управления гибкими проектами на 2023 год.

Сравните цены, функции, плюсы и минусы с нашим руководством.

Сравните цены, функции, плюсы и минусы с нашим руководством.Девин Партида

Опубликовано:

Изменено:

Читать далееУвидеть больше Программное обеспечение

- Изображение: Song_about_summer/Adobe Stock

Безопасность

1Password стремится к будущему без паролей. Вот почему

С ростом числа случаев кражи учетных данных на основе фишинга, директор по маркетингу 1Password Стив Вон объясняет, почему конечная цель состоит в том, чтобы полностью «устранить» пароли.

Карл Гринберг

Опубликовано:

Изменено:

Читать далееУзнать больше Безопасность

Как очистить настройки HSTS в браузерах Chrome, Firefox и IE

Руководство пользователя по HSTS и тому, как легко очистить или отключить настройки HSTS в ваших браузерах — Chrome, Firefox и Internet Explorer.

По большей части создание HSTS приветствовалось разработчиками и обычными пользователями из-за его способности усиливать меры безопасности в Интернете. HSTS обеспечивает дополнительный уровень безопасности, который лучше защищает ваш веб-сайт от взлома и снижает риск повреждения ваших личных данных. Однако в некоторых случаях реализация HSTS может вызывать ошибки браузера. Эту проблему можно легко решить путем эффективной очистки настроек HSTS в большинстве основных браузеров.

Что такое HSTS?

HSTS расшифровывается как HTTP Strict Transport Security. Это позволяет браузерам создавать лучшие соединения через HTTPS и в то же время ограничивает HTTP-соединения, которые неизбежно будут менее безопасными. Преимущество HSTS заключается в том, что он предотвращает как перехват файлов cookie, так и помехи от понижения версии протокола.

HSTS изначально был создан в ответ на увеличение числа атак SSL Strip. Эти атаки были склонны к блокированию HTTPS-соединений и переходу на более уязвимые HTTP-соединения. HSTS работает как мера безопасности, передавая политику в заголовок веб-страницы. Затем это заставляет браузер создавать безопасное HTTPS-соединение, когда человек посещает веб-сайт.

Должен ли я внедрять HSTS на своем веб-сайте?

Настоятельно рекомендуется реализовать настройки HSTS на своем веб-сайте. Настройки HSTS повысят безопасность вашего сайта и защитят ваши личные данные. Даже если у вас есть доверенный SSL-сертификат, онлайн-хакеры могут потенциально использовать ваш сайт.

Если вы решите не применять настройки HSTS на своем веб-сайте, вы увеличите вероятность того, что ваша сохраненная информация будет испорчена кибератаками. Если вы не используете HSTS, у вас как бы есть защитные ворота, окружающие ваш сайт; но с открытой входной дверью. По сути, вы приглашаете хакеров на свой сайт. Вы можете добавить «включить поддомены» и «предварительно загрузить» в заголовок.

На что обратить внимание перед внедрением HSTS?

Перед реализацией настроек HSTS на вашем веб-сайте важно учесть несколько моментов, прежде чем вы сможете включить соответствующий заголовок:

- Во-первых, вам нужно уже успешно установить SSL-сертификат на вашем сайте.

- Если у вас есть поддомены, обязательно используйте подстановочный знак. Это дополнительно защитит каждый из ваших доменов.

- Используйте 301 редиректы. Они будут действовать для перенаправления всех страниц HTTP на страницы HTTPS.

- Согласно информации от Google, рекомендуется установить максимальный возраст в два года.

- Наконец, не забудьте реализовать заголовки Sub Domain и Preload. Имейте в виду, что простое добавление предварительной загрузки не является эффективным способом попасть в список предварительной загрузки HSTS.

Как очистить или отключить HSTS в разных браузерах?

Вот распространенный сценарий, который наверняка заставит вас почесать голову: вы пытаетесь посетить веб-сайт, когда внезапно видите сообщение,

- «Ошибка конфиденциальности: ваше соединение не является частным» (NET::ERR_CERT_AUTHORITY_INVALID)

Если вы столкнулись с этим довольно озадачивающим сообщением, сначала откройте другой тип браузера и посмотрите, сможете ли вы получить доступ к веб-сайту без отображения того же сообщения. Если вы можете, это означает, что, скорее всего, проблема связана с конфигурацией настроек HSTS исходного браузера.

Затем у вас есть два варианта: вы можете очистить настройки HSTS или отключить HSTS в своем веб-браузере.

Очистка HSTS в Chrome

Когда возникает проблема с настройками HSTS в Chrome, вы чаще всего сталкиваетесь с сообщением об ошибке, например «Ваше соединение не защищено». В расширенном меню этого сообщения об ошибке, вероятно, будет явное упоминание о настройках HSTS. Вы можете удалить кэш HSTS из браузера Chrome, выполнив следующие действия:

- Откройте Google Chrome

- Найдите chrome://net-internals/#hsts в адресной строке.

- Найдите поле Query HSTS/PKP domain и введите доменное имя, для которого вы хотите удалить настройки HSTS.

- Наконец, введите имя домена в поле Удалить политику безопасности домена и просто нажмите кнопку Удалить .

Поздравляем! Вы официально удалили настройки HSTS в Chrome.

Очистка HSTS в Firefox

Хотя существует несколько способов очистки или отключения HSTS в Firefox, самый простой способ заключается в следующем:

- Начните с закрытия всех открытых окон.

- Затем откройте историю просмотров , нажав Ctrl + Shift + H .

- Перейдите на сайт, который вы хотите очистить настройки HSTS.

- Щелкните правой кнопкой мыши на сайте и выберите Забыть об этом сайте . Имейте в виду, что это удалит все данные сайта, которые в настоящее время находятся в Firefox.

И это так просто! Настройки HSTS теперь очищены в Firefox.

Очистка HSTS в Internet Explorer

Примечание. Значения для подраздела iexplore.exe: 0 и 1. Значение 1 отключает функцию, а 0 активирует функцию.

Заключение

Как вы видели, настройки HSTS обеспечивают повышенную безопасность веб-сайта. Если вы разрабатываете собственный веб-сайт, настоятельно рекомендуется повысить свою безопасность в Интернете, применив HSTS. Прежде чем приступить к реализации HSTS, имейте в виду, что вам необходимо сначала установить надежный SSL-сертификат.

Вот список с потенциальными местоположениями:

Вот список с потенциальными местоположениями:

Сравните цены, функции, плюсы и минусы с нашим руководством.

Сравните цены, функции, плюсы и минусы с нашим руководством.