* / \ ( ) ?.,&.

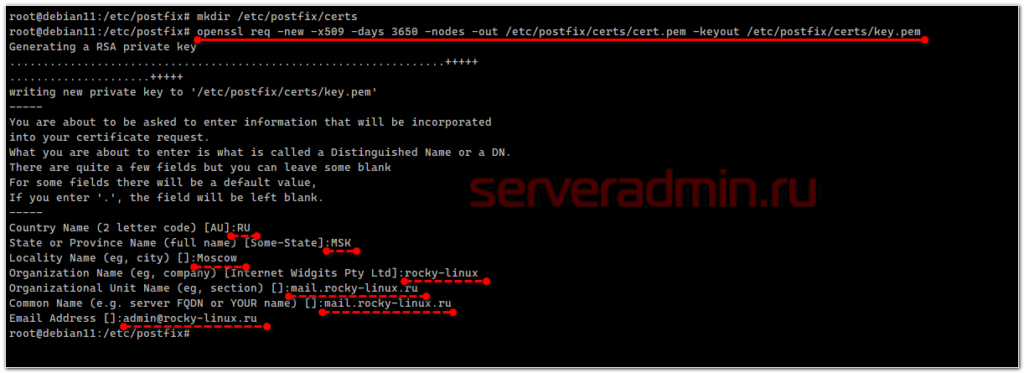

Поля для заполнения будут следующими:

- Country Name – ISO-кодстраны

- State or Province Name – область, где была проведена официальная регистрация компании

- Locality Name – город, где была проведена официальная регистрация компании

- Organization Name – полное название организации (без сокращений)

- Organizational Unit Name – название отдела организации

- Common Name – полное доменное имя сервера

Сгенерировать CSR-запрос в OpenSSL можно при помощи специальной команды:

openssl req -key -new cert.key -out cert.csr

Имя домена, на который совершается запрос, указывается в Common Name. Поля «A challenge password» и «An optional company name» заполнять не нужно (просто жмем enter).

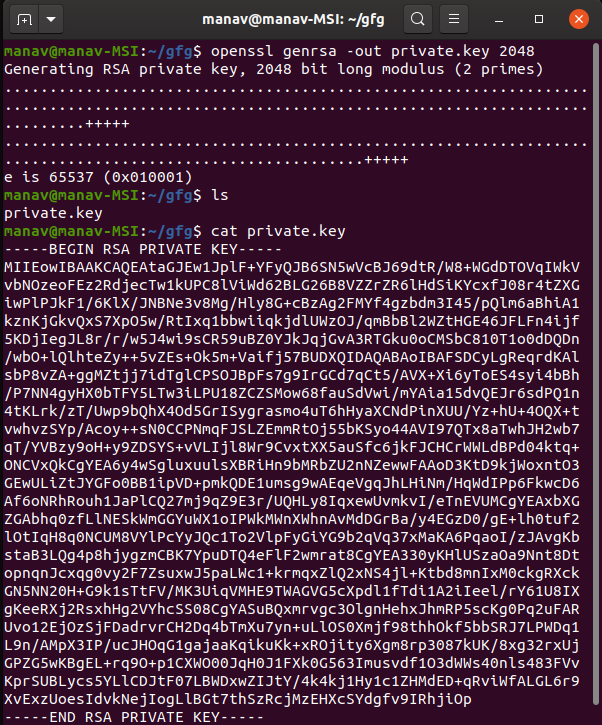

Команда для создания ключа:

openssl req -batch -new -noout -newkey rsa:2048 -nodes -keyout cert. key

key

В случае потери пароля или файла ключа надо будет заказывать повторное создание сертификата.

Одновременное создание ключа и запроса с данными:

openssl req -batch -new -newkey rsa:2048 -nodes -keyout cert.key -subj ‘/C=RU/ST=Ivanovo/L=Ivanovo/O=Guru Project/OU=Research team/[email protected]/CN=primer.com’ -out cert.csr

Удалить пароль с ключа (требуется в том случае, когда сертификат устанавливается вручную в конфигурацию Apache; в противном случае он во время запуска будет просить вновь ввести пароль):

openssl rsa -in cert.key -out cert.key

после чего указываем пароль через консоль (либо -passin pass:tv0ip4ssw0rd, что не так безопасно, поскольку пароль помещается в .history)

Посмотреть информацию CSR:

openssl req -noout -text -in cert.csr

Получить данные сертификата (чтобы установить, кем он был выдан, к примеру):

openssl x509 -noout -text -in cert. crt

crt

Выполнить проверку соответствия ключа сертификату:

openssl x509 -noout -modulus -in cert.crt | openssl md5

openssl rsa -noout -modulus -in cert.key | openssl md5

Два значения должны быть равнозначными.

Содержание

Процесс установки SSL сертификата

Процесс установки сертификата осуществляется при помощи следующих шагов.

Скопируйте выданный вам сертификат в файл, расположенный на вашем сервере Apache

После выпуска SSL-сертификата, на почтовый адрес, который вы задали, поступит электронное письмо, которое будет содержать в себе ваш сертификат. Файл с сертификатом будет называться domain.crt. Открыв файл с SSL сертификатом в обычном текстовом редакторе, вы увидите следующее (примерно):

——BEGIN CERTIFICATE——

ASb-SdGSIk3DqvPAqCAMIACAQSxALBgkqddhgrtkiG9w0BBwGg&KLPmowggHXAh

Ub7egest5u0M63v1Z2A/kFghj5CSqGSIb3DQBAs+klMF8xCzAnbijNByhTMd54vSA

(. ……)

……)

E+cFEGjgrHJgrA+eRP6XraWw8iiguUtfgrrcJgg4P6XVS4l39+l5aCEGGbauLP5W6

K99orhIhgQrlX2+KeDi+xBG2coigehIGFeQS/16S36ITcluHGY5EA+&A5ujbhgrYHS

——END CERTIFICATE——

Скопируйте данный сертификат туда же (в ту же директорию), где лежит ваш частный (приватный) ключ, назовем этот каталог /etc/ssl/crt/. В нашей ситуации приватный ключ — это private.key. Публичным ключом будет выступать domain.crt.

Задайте корневой и промежуточный сертификат

Очень важный пункт. Чтобы заслужить доверие браузеров и различных мобильных устройств к вашему SSL-сертификату, вам нужно будет задать сертификаты корневых и промежуточных ЦС (центров сертификации). Такие сертификаты обычно лежат вместе с файлом Вашего главного сертификата. Для Apache их надо объединить в ca_bundle.

Чтобы ссылка на данный файл была корректной, следует произвести следующее в необходимом разделе Virtual Host для вашего веб-сайта:

- Выполните копирование файла server.

ca-bundle в каталог, в котором у вас находятся файлы сертификата и ключа (у нас это: /etc/ssl/crt/).

ca-bundle в каталог, в котором у вас находятся файлы сертификата и ключа (у нас это: /etc/ssl/crt/). - Далее внесите новую строку в секцию SSL в файле httpd.conf. Если эта строка уже имеется, отредактируйте ее, чтобы она имела следующий вид: SSLCertificateChainFile /etc/ssl/crt/y_server.ca-bundle

- В том случае, если вы используете иное расположение и иные названия файлов, вам надо будет изменить путь и имена файлов. Раздел SSL в обновленном файле config теперь получит следующий вид:

<VirtualHost 293.169.10.25:443>

DocumentRoot /var/web/html3

ServerName www.leader_domain.com

SSLEngine on

SSLCertificateFile /etc/ssl3/cert/leader_domain.crt

SSLCertificateKeyFile /etc/ssl3/cert/leader_private.key

SSLCertificateChainFile /etc/ssl3/cert/leader_server.ca-bundle ***

</VirtualHost>

*** Для Apache 1. x используйте: SSLCACertificateFile /etc/ssl3/cert/leader_server.ca-bundle

x используйте: SSLCACertificateFile /etc/ssl3/cert/leader_server.ca-bundle

- Сохраните файл config и проведите перезапуск Apache.

Другие полезные команды для работы с сертификатами в OpenSSL

Уточнить длину запроса:

echo ‘(‘ `openssl req -modulus -noout -in leader_cert.csr| cut -d’=’ -f2 | wc -c` ‘-1)*4’ | bc

Проверить состояние выдачи HTTPS:

openssl s_client -connect localhost:443 -state -debug

GET / HTTP/1.0

Для почтового адреса:

openssl s_client -connect localhost:993 -showcerts

На ОС Windows (в IIS в частности) применяется PFX-контейнер для SSL-сертификата, его можно сделать из файлов ключа и самого сертификата командой:

openssl pkcs12 -inkey -export -in certificate.crt yourcertificate.key -out yourcertificate.pfx

С помощью OpenSSL вы сможете легко провести любые операции, связанные с SSL сертификатами. Приобрести же SSL сертификат очень удобно и выгодно в компании ЛидерТелеком. Любые вопросы, связанные с выдачей сертификата, можно будет легко решить при помощи отзывчивой службы поддержки.

Приобрести же SSL сертификат очень удобно и выгодно в компании ЛидерТелеком. Любые вопросы, связанные с выдачей сертификата, можно будет легко решить при помощи отзывчивой службы поддержки.

Как пользоваться OpenSSL [АйТи бубен]

Homepage: OpenSSL

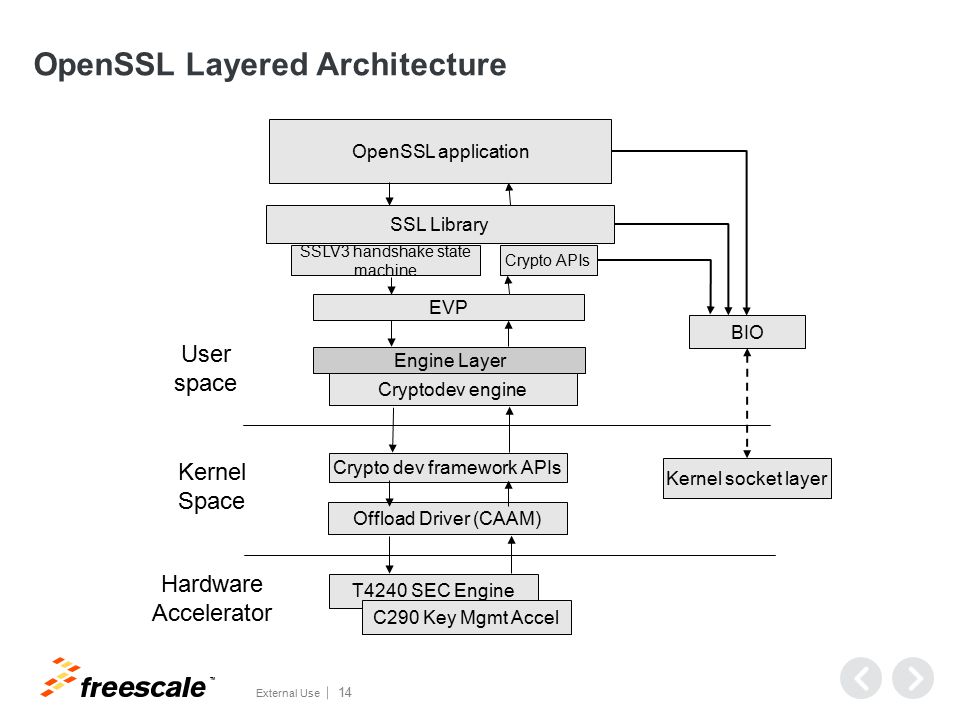

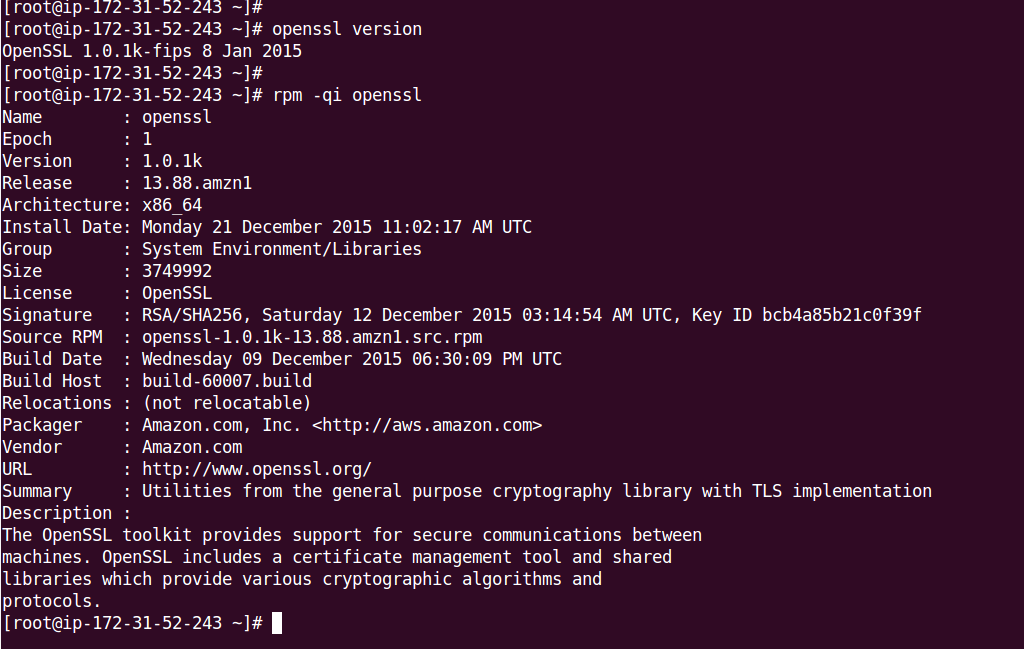

Утилита openssl основная программа реализующая протокол безопасных соединений (SSL) и инструменты криптографии. В этом пакете содержится программа openssl и инструменты криптографии.

Это часть пакета OpenSSL, непосредственно реализующая Что такое SSL сертификат для сайта, почты.

Этот пакет позволяет:

создавать ключи RSA, DH и DSA

создавать сертификаты X.509, CSR и CRL

вычислять дайджесты сообщений

зашифровывать и расшифровывать

тестировать Что такое SSL сертификат для сайта, почты/TLS клиент и сервер

обрабатывать подписанную или зашифрованную S/MIME почту

Для просмотра сертификатов работающего сервера можно использовать команду

# openssl s_client -connect localhost:25 -showcerts CONNECTED(00000003) 30997:error:140770FC:SSL routines:SSL23_GET_SERVER_HELLO:unknown protocol:s23_clnt.

c:583:

c:583:Отобразить информацию о закрытом ключе:

# openssl rsa -text -in /etc/ssl/private/ssl-cert-snakeoil.key Private-Key: (1024 bit) modulus: 00:bb:ce:ce:8f:e1:53:6b:35:c4:58:82:48:6f:05: ...Отобразить информацию о сертификате в формате PEM:

# openssl x509 -text -in /etc/ssl/certs/ssl-cert-snakeoil.pem Certificate: Data: Version: 1 (0x0) Serial Number: a5:5a:c8:9a:24:20:a6:f5 Signature Algorithm: sha1WithRSAEncryption Issuer: CN=mail.luxorcom.net Validity Not Before: May 23 16:17:57 2009 GMT Not After : May 21 16:17:57 2019 GMT Subject: CN=mail.example.com Subject Public Key Info: Public Key Algorithm: rsaEncryption RSA Public Key: (1024 bit) Modulus (1024 bit): 00:bb:ce:ce:8f:e1:53:6b:35:c4:58:82:48:6f:05: . ..

..Просмотр отпечатков сертификата:

openssl x509 -fingerprint -noout -in newcert.pem (хеш MD5, для SHA1 добавить ключ -sha1).

Проверка секретного ключа, CSR и подписанного сертификата сравнением вывода (должен быть одинаковым):

openssl rsa -noout -modulus -in privkey.pem |openssl md5 openssl req -noout -modulus -in certreq.csr |openssl md5 openssl x509 -noout -modulus -in newcert.pem |openssl md5

Источник: IMAP И POP GMAIL ЧЕРЕЗ TELNET ИЛИ ЧИТАТЬ ПОЧТУ ЭТО ПРОСТО

openssl s_client -crlf -ign_eof -connect imap.gmail.com:993

Мы коннектимся на gmail с использованием SSL. Параметр -crlf гарантирует что нам не придётся испытывать проблем с переносом строк и наши команды будут распознаны так, как надо.

Параметр -ign_eof обещает нам, что команды, начинающиеся с буквы R будут корректно восприняты s_client и не вызовут разрыва SSL.

Входим в аккаунт:

Все команды предваряются точкой и пробелом.

. login я@gmail.com мойпароль

. list "" "*"

/source/index.html

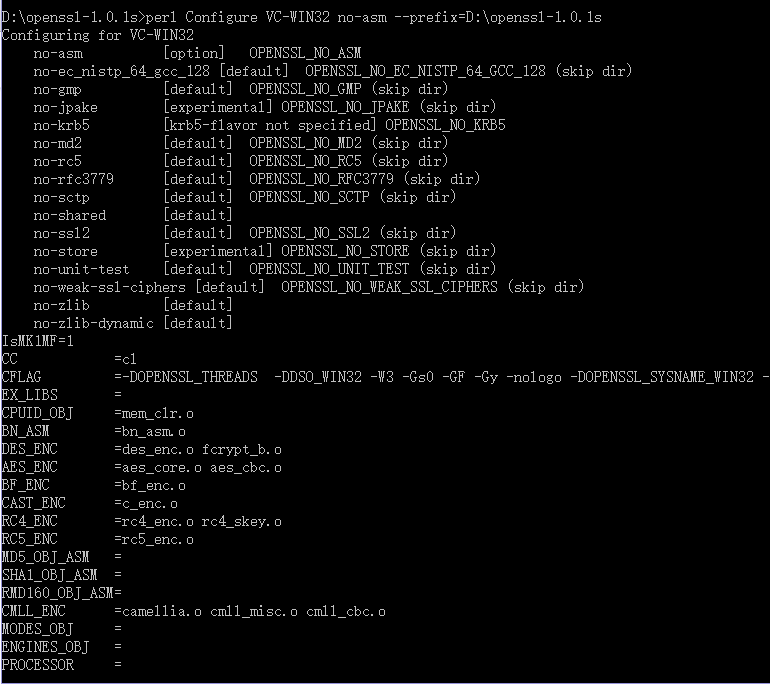

Основные исходные коды хранятся в нашем репозитории git, который доступен по сети и клонируется на GitHub по адресу https://github.com/openssl/openssl. Ошибки и исправления (проблемы и запросы на включение) должны быть зарегистрированы в репозитории GitHub. Пожалуйста, ознакомьтесь с лицензией.

В таблице ниже перечислены последние выпуски для каждой ветви. (Объяснение нумерации см. в нашей стратегии выпуска.) Все выпуски можно найти в /source/old. Список сайтов-зеркал можно найти здесь.

Примечание: Последней стабильной версией является серия 3.0, поддерживаемая до 7 сентября 2026 года. Это также версия с долгосрочной поддержкой (LTS). Предыдущая версия LTS (серия 1.1.1) также доступна и поддерживается до 11 сентября 2023 г. Все более старые версии (включая 1. 1.0, 1.0.2, 1.0.0 и 0.9.8) больше не поддерживаются и должны не использоваться. Пользователям этих старых версий рекомендуется как можно скорее обновиться до 3.0. Доступна расширенная поддержка версии 1.0.2 для получения доступа к исправлениям безопасности для этой версии.

1.0, 1.0.2, 1.0.0 и 0.9.8) больше не поддерживаются и должны не использоваться. Пользователям этих старых версий рекомендуется как можно скорее обновиться до 3.0. Доступна расширенная поддержка версии 1.0.2 для получения доступа к исправлениям безопасности для этой версии.

OpenSSL 3.0 — это последняя основная версия OpenSSL. Объектный модуль OpenSSL FIPS (FOM) 3.0 является интегрированной частью загрузки OpenSSL 3.0. Вам не нужно загружать FOM версии 3.0 отдельно. Обратитесь к инструкциям по установке внутри загружаемого файла и используйте параметр конфигурации времени компиляции «enable-fips» для его сборки.

Обзор некоторых ключевых концепций OpenSSL 3.0 см. на странице руководства libcrypto. Информация и примечания о миграции существующих приложений на OpenSSL 3.0 доступны в Руководстве по миграции OpenSSL 3.0 9.0003

| КБ | Датировать | Файл |

| 14983 | 01 декабря 2022 13:52:34 | openssl-3. 1.0-alpha1.tar.gz (SHA256) (знак PGP) (SHA1) 1.0-alpha1.tar.gz (SHA256) (знак PGP) (SHA1) |

| 9637 | 01.11.2022 15:36:42 | openssl-1.1.1s.tar.gz (SHA256) (знак PGP) (SHA1) |

| 14753 | 01.11.2022 15:36:42 | openssl-3.0.7.tar.gz (SHA256) (знак PGP) (SHA1) |

При сборке выпуска в первый раз обязательно просмотрите файл INSTALL в дистрибутиве вместе с любым файлом NOTES, подходящим для вашей платформы. Если у вас возникли проблемы, посмотрите FAQ, который можно найти в Интернете. Если вам все еще нужна дополнительная помощь, присоединитесь к списку адресов электронной почты openssl-users и задайте там вопрос.

ключей PGP для подписей доступны на странице OTC. Текущие участники, которые подписывают релизы, включают Ричарда Левитта, Мэтта Касуэлла, Пола Дейла и Томаса Мраза.

Каждый день мы делаем снимок каждой ветки разработки. Их можно найти по адресу https://www.openssl.org/source/snapshot/. Эти ежедневные снимки исходного дерева предоставляются только для удобства и даже не гарантируются при компиляции. Обратите внимание, что хранение локального репозитория git и его обновление каждые 24 часа эквивалентно и часто будет быстрее и эффективнее.

Обратите внимание, что хранение локального репозитория git и его обновление каждые 24 часа эквивалентно и часто будет быстрее и эффективнее.

Законность

Пожалуйста, помните, что экспорт/импорт и/или использование сильных

криптографическое программное обеспечение, предоставляющее криптографические крючки или даже просто

передача технических деталей о криптографическом программном обеспечении

незаконно в некоторых частях мира. Итак, когда вы импортируете это

посылку в вашу страну, распространять ее оттуда или даже

просто отправьте технические предложения или даже исходные исправления по электронной почте

авторам или другим людям, которым мы настоятельно рекомендуем платить близко

внимание на любые законы или постановления, которые применяются к

ты. Авторы OpenSSL не несут ответственности за какие-либо нарушения

вы делаете здесь. Так что будьте осторожны, это ваша ответственность.

Вы здесь:

Главная : Загрузки

Карта сайта

openssl-announce Информационная страница

openssl-announce Информационная страница

| openssl-объявить — | ||||||||||||||||||||||||

| Об объявлении openssl | Английский | |||||||||||||||||||||||

Этот список рассылки предназначен для объявлений сообществу OpenSSL. Сообщения здесь обычно также публикуются в списках openssl-dev и openssl-users. Чтобы просмотреть коллекцию предыдущих сообщений в списке, | ||||||||||||||||||||||||

| Использование openssl-объявления | ||||||||||||||||||||||||

| Чтобы опубликовать сообщение для всех участников списка, отправьте электронное письмо по адресу [email protected]. Вы можете подписаться на список или изменить существующий | ||||||||||||||||||||||||

| Подписка на openssl-анонс | ||||||||||||||||||||||||

Подпишитесь на openssl-announce, заполнив следующее

| ||||||||||||||||||||||||

openssl-объявить подписчиков | ||||||||||||||||||||||||

Чтобы отписаться от openssl-announce, получите напоминание пароля, Ваш электронный адрес | ||||||||||||||||||||||||

список openssl-announce, управляемый openssl-announce-owner на openssl.

ca-bundle в каталог, в котором у вас находятся файлы сертификата и ключа (у нас это: /etc/ssl/crt/).

ca-bundle в каталог, в котором у вас находятся файлы сертификата и ключа (у нас это: /etc/ssl/crt/). c:583:

c:583: ..

.. Публиковать сообщения могут только члены команды OpenSSL.

Публиковать сообщения могут только члены команды OpenSSL.